Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как реанимировать роутер после неудачной прошивки

Восстановление роутера после неудачной прошивки: для опытных

Прошивка роутера с компьютера может вылиться в большую неприятность, если в это время пропадет сеть или отключится питание. Маршрутизатор перестает реагировать на любые команды, а сброс до заводских настроек не возвращает его в нормальное состояние. Восстановление роутера после неудачной прошивки возможно с помощью специальной утилиты. Речь об этом пойдет ниже.

Утилита для восстановления

Реанимация роутера будет проходить с помощью компьютера, подключенного к маршрутизатору патч-кордом. Передача данных производится по простому протоколу TFTP. Работать с этим протоколом может программа Tftpd. Поэтому первым же делом установите ее на компьютер.

Программа работает с системами Windows 7, 8 и 10 разной разрядности.

Поиск прошивки

Итак, что делать, если вы задумали обновить ПО, но после неудачного обновления прошивки роутер не работает? Важный пункт – поиск специальной версии загрузчика с операционкой для маршрутизатора, способной восстановить устройство в дееспособное состояние. Ее можно:

- найти в официальных загрузчиках к вашей модели роутера от производителя;

- скачать в кастомных прошивках DD-WRT;

- вырезать из стандартного загрузчика с помощью команды в терминале.

Основное отличие – в имени загрузчика не должно быть указано слово boot.

Скачивание ПО для восстановления прошивки на примере маршрутизатора TP–Link TL-WR740N:

- На официальном сайте производителя в разделе «Встроенное ПО» для конкретной модели находится ссылка на программное обеспечение.

- Нажав на нее загружается архив.

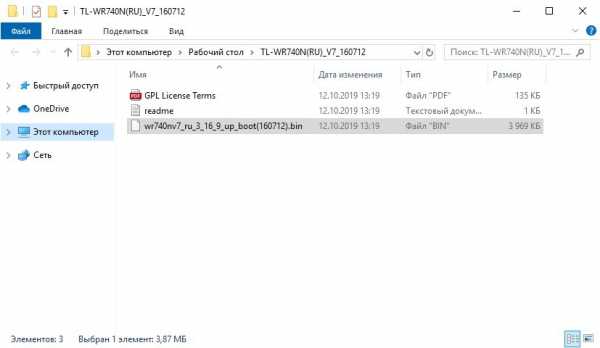

- Распаковав его, видим файл с расширением .bin: wr740nv7_ru_3_16_9_up_boot(160712).

Но как вы уже знаете, Boot в названии быть не должно. Поэтому можно:

- Поискать уже готовый загрузчик на других площадках для вашего устройства.

- Вырезать boot из прошивки командой dd (копирование и конвертация файлов на низком уровне) в UNIX подобных системах.

Второй пункт делать не рекомендуется тем, кто не изучил вариант работы с функцией dd. Теория работы с функцией описываться не будет, так как это не предмет этой статьи. Но вы всегда можете обратиться за помощью к нашим ребятам. Для этого для вас открыты комментарии.

Процесс восстановления

Как восстановить роутер и вернуть его в рабочее состояние? Первым делом рекомендуется сделать повторно сброс настроек к заводским. Возможно, ваш «кирпич» оживится и без перепрошивки.

Если этого не произошло:

- Загрузите утилиту Tftpd64 из официального сайта и разархивируйте ее в папку.

- Рекомендуется скачивать portable версию без установки в операционную систему.

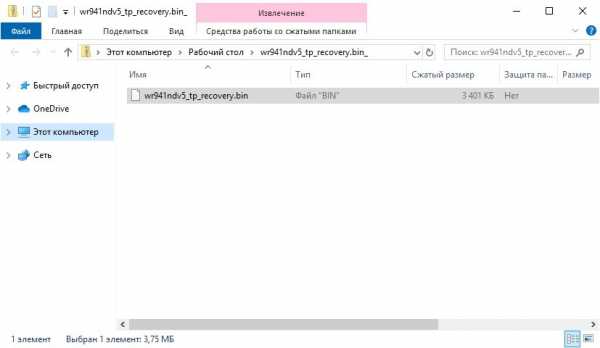

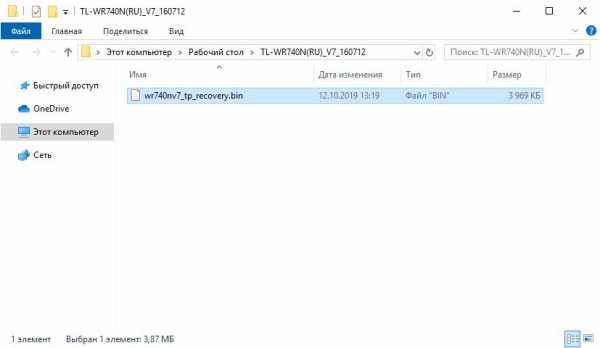

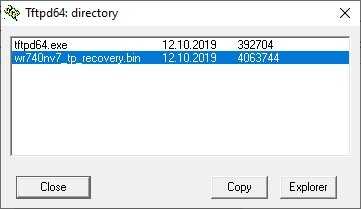

- Скачайте и разархивируйте файл .bin для своей модели маршрутизатора без bootв названии файла.

- Переименуйте файл в похожий формат с моделью роутера и словом tp recovery. Например, wr740nv7_tp_recovery.

- Создайте папку и поместите в нее .exe файл ПО и .bin файл.

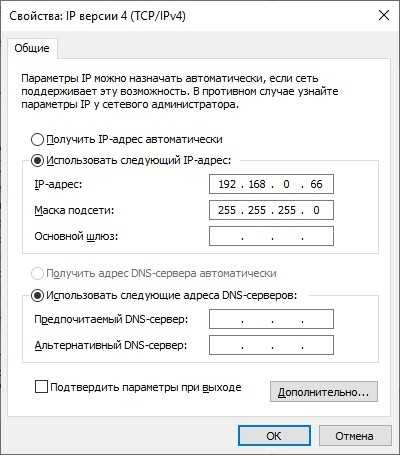

- Теперь измените IP-адрес сетевого адаптера. Командой Win+R откройте окно и исполните ncpa.cpl.

- В новом окне выберите ваш адаптер и с помощью ПКМ перейдите в «Свойства».

- Откройте опцию сетевых настроек TCP/IPv

- Маску подсети оставляйте стандартной, «Основной шлюз» – ничего прописывать не нужно.

- В IP-адрес пропишите 192.168.0.66 или в конце 1.66, или 0.86. Жмите ОК.

- Отключите брандмауэр и антивирусы, что могут повлиять на сетевую передачу данных. Или же разрешите этой программе доступ к сети.

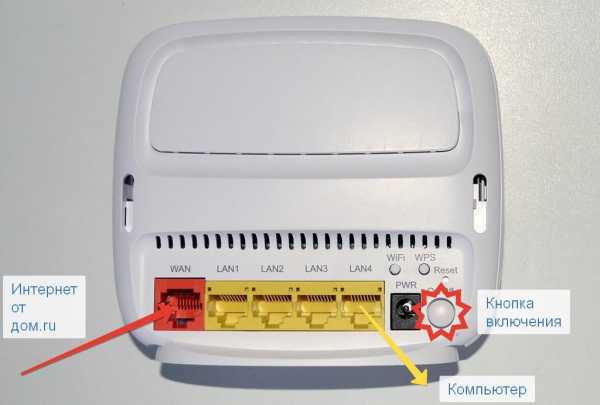

- Сетевым кабелем подключите ПК и роутер (коннектор вставьте в LAN-порт).

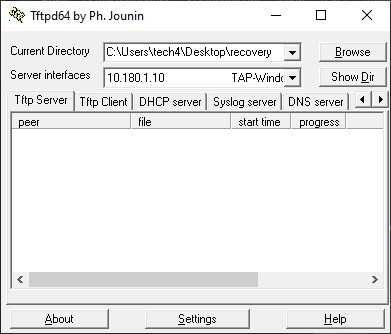

- Запустите программу tftpd64.exe с правами админа.

- В разделе «Server interface» выберите нужный адаптер, через который будет проходить восстановление роутера. Обозначен он будет тем IP адресом, который вы указали.

- Нажмите «Show Dir». Удостоверьтесь, что программа тянет нужный файл.

- Если все ок, оставьте утилиту открытой.

- На роутере зажмите reset и удерживайте до тех пор, пока в программе не увидите процесс восстановления.

- Ожидайте до перезагрузки маршрутизатора. Это можно понять по светодиодам индикации.

Если роутер не работает после неудачного обновления прошивки, есть вариант перепрограммировать его с помощью консольного кабеля и паяльника. Но этот способ требует определенных навыков в ремонте техники. В данном случае рекомендуется отнести сетевое устройство в сервисный центр.

Физический ремонт устройства описывается в следующем видео:

Возврат в исходное состояние ПК и настройка роутера

После успешного восстановления прошивки нужно восстановить изначальные параметры компьютера:

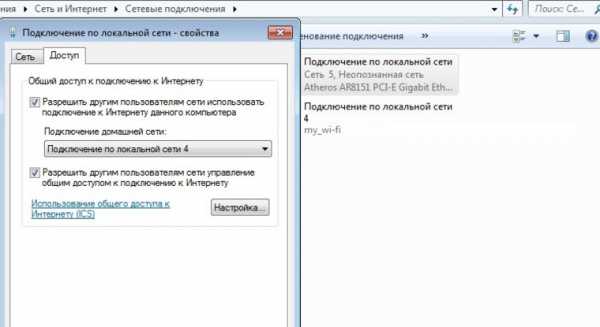

- Брандмауэр и антивирус верните в прежнее рабочее состояние.

- IP-адрес сетевого адаптера выставите ранее использованный или переставьте метку на «Получать автоматически».

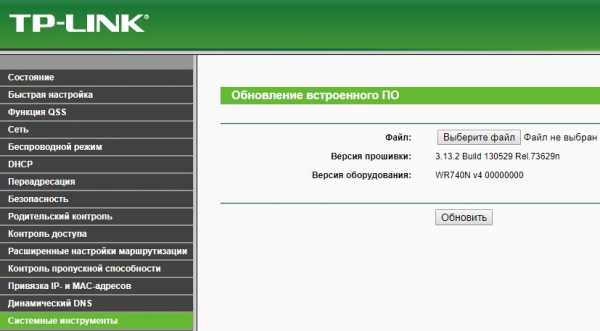

- В адресной строке браузера введите стандартный адрес для входа в веб-интерфейс маршрутизатора.

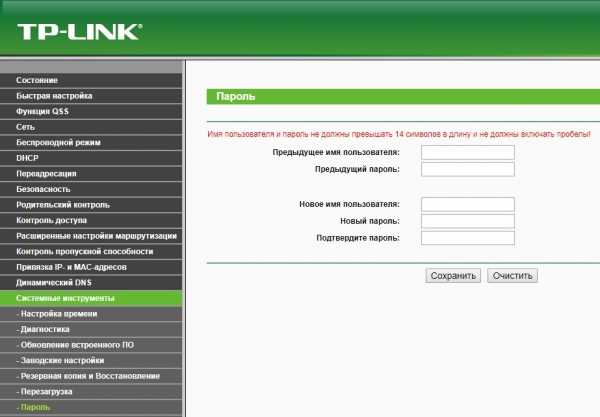

- Теперь вы можете установить ту версию прошивки, которую хотели изначально (например, альтернативную DD-WRT). Это делается в разделе «Системные инструменты» – «Обновление встроенного ПО».

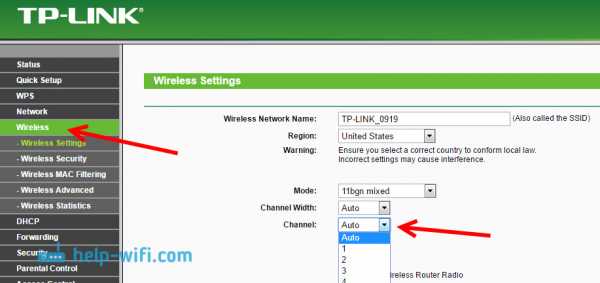

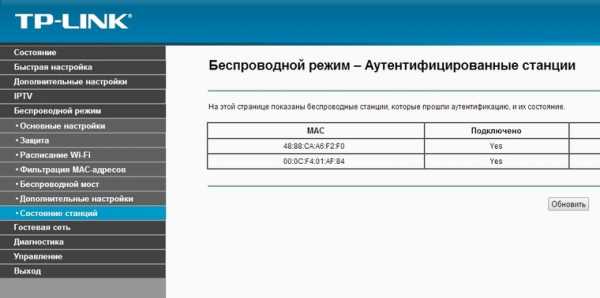

- После в разделе «Беспроводной режим» обязательно настройте и включите точку доступа для раздачи Wi-Fi.

- И не забудьте о безопасности входа веб-интерфейса. Стандартные данные входа admin, admin измените на собственные в разделе «Пароль».

Заключение

Если ваш маршрутизатор в ходе обновления прошивки превратился в полностью нерабочее устройство, не спешите его выбрасывать на мусорку. Возможен вариант программного восстановления. Изучите информацию статьи и найдите в интернете нужные компоненты для полноценного рекавери. А после попробуйте реанимировать. Возможно, шанс есть.

Решено: не удается войти в маршрутизатор после недавнего обновления прошивки ...

Я использовал свой маршрутизатор в качестве точки доступа, и я не думаю, что возможность обновить прошивку была вообще доступна - или, может быть, я просто никогда не входил в систему, чтобы проверить, есть ли это. В любом случае, я просто переустановил маршрутизатор на обычное использование и увидел, что доступно обновление. Я выполнил обновление и могу подключиться к Интернету, моей сети и т.д. Однако я не могу управлять маршрутизатором с помощью Netgear Genie на своем планшете или с помощью логирования 192.168.1.1, www.routerlogin.net и т. Д.

Я пробовал отключить антивирус и брандмауэр, перезагрузить маршрутизатор и все подключенные компьютеры и т.д. В IE11 и Firefox я получаю стандартное сообщение «Эта страница не может быть отображена» с просьбой повторить попытку позже. В Chrome сообщение немного отличается - в нем говорится, что соединение с 192.168.1.1 было «отказано».

Мне бы очень хотелось иметь возможность управлять своим маршрутизатором.Какие-либо предложения?

.После неудачной регистрации нажатие кнопки «Обновить» вызывает ошибку «Маршрут не найден». Проблема № 4470. Heartcombo / devise. GitHub

. перейти к содержанию Зарегистрироваться- Почему именно GitHub? Особенности →

- Обзор кода

- Управление проектами

- Интеграции

- Действия

- Пакеты

- Безопасность

- Управление командой

- Хостинг

- мобильный

- Истории клиентов →

- Безопасность →

0day (бэкдор) в прошивке для видеорегистраторов, сетевых видеорегистраторов и IP-камер на базе Xiaongmai / Хабр

Это полное раскрытие недавнего бэкдора, интегрированного в устройства DVR / NVR, построенные на базе HiSilicon SoC с прошивкой Xiaongmai. Описанная уязвимость позволяет злоумышленнику получить доступ к корневой оболочке и полный контроль над устройством. Формат полного раскрытия информации для этого отчета был выбран из-за отсутствия доверия к поставщику. Доказательство концептуального кода представлено ниже.

Предыдущая работа и исторический контекст

В самых ранних известных версиях был включен доступ по telnet со статическим паролем root, который можно было восстановить из образа прошивки с (относительно) небольшими вычислительными затратами.Об этой уязвимости говорилось в предыдущей авторской статье в 2013 году. В 2017 году Иштван Тот провел наиболее полный анализ прошивки цифрового видеорегистратора. Он также обнаружил уязвимость удаленного выполнения кода на встроенном веб-сервере и многие другие уязвимости. Стоит отметить, что производитель проигнорировал раскрытие информации.

В более поздних версиях прошивки по умолчанию отключены доступ через Telnet и порт отладки (9527 / tcp). Вместо этого у них был открытый порт 9530 / tcp, который использовался для приема специальной команды для запуска демона telnet и включения доступа к оболочке со статическим паролем, который одинаков для всех устройств.Такой случай освещен в этих статьях:

В самых последних версиях прошивки есть открытый порт 9530 / tcp, который прослушивает специальные команды, но для их фиксации требуется криптографическая аутентификация типа запрос-ответ. Это предмет фактического раскрытия.

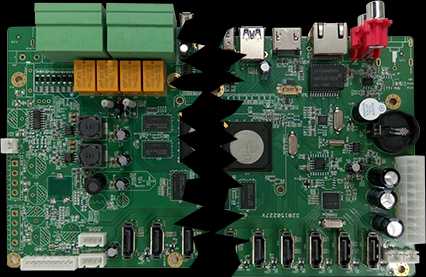

Технические характеристики

Обсуждаемые уязвимые устройства DVR / NVR / IP-камеры работают под управлением Linux с минимальным набором утилит, предоставляемым busybox, основным видеоприложением

Sofia и небольшим набором специальных дополнительных утилит, отвечающих за поддержку работы устройства.Оборудование имеет процессор на базе ARM от десятков до сотен мегабайт оперативной памяти. Устройство с уязвимой прошивкой имеет процесс macGuarder или dvrHelper , выполняющий и принимающий соединения через TCP-порт 9530. Код и строки журнала предполагают, что macGuarder раньше был отдельным процессом, но позже его функции были объединены в процесс dvrHelper как отдельный поток.

Стоит отметить, что в более ранних версиях прошивки процесс dvrHelper был скомпилирован в busybox в качестве дополнительного апплета.Принимая во внимание, что busybox имеет лицензию GNU GPL, возможно, что нарушение лицензии имеет место из-за того, что программное обеспечение dvrHelper распространялось без исходного кода.

Успешный процесс активации бэкдора выглядит следующим образом:

- Клиент открывает соединение с портом TCP-порт 9530 устройства и отправляет строку

OpenTelnet: OpenOnceс добавлением байта, указывающего общую длину сообщения. Этот шаг является последним для предыдущих версий бэкдора. Если после этого шага ответа нет, возможно, telnetd уже был запущен. - Сервер (устройство) отвечает строкой

randNum: XXXXXXXX, гдеXXXXXXXX- 8-значное случайное десятичное число. - Клиент использует свой предварительный общий ключ и создает ключ шифрования как объединение полученного случайного числа и PSK.

- Клиент шифрует случайное число с помощью ключа шифрования и отправляет его после строки

randNum:. Ко всему сообщению добавляется байт, указывающий общую длину сообщения. - Сервер загружает тот же общий ключ из файла

/ mnt / custom / TelnetOEMPasswdили использует ключ по умолчанию2wj9fsa2, если файл отсутствует. - Сервер выполняет шифрование случайного числа и проверяет, что результат идентичен строке от клиента. В случае успеха сервер отправляет строку

verify: OKилиverify: ERRORв противном случае. - Клиент шифрует строку

Telnet: OpenOnce, добавляет к ней байты общей длины,CMD:строку и отправляет на сервер. - Сервер извлекает и расшифровывает полученную команду. Если результат дешифрования равен строке

Telnet: OpenOnce, он отвечаетOpen: OK, включает порт отладки 9527 и запускает демон telnet.

Весь процесс аутентификации может напоминать некую разновидность аутентификации запрос-ответ HMAC, за исключением того, что он использует симметричный шифр вместо хеша. Этот конкретный симметричный шифр напоминает некоторый вариант 3DES-EDE2 для ключей длиной более 8 байтов и похож на простой DES для более коротких ключей.

Легко видеть, что все, что клиентам необходимо для успешной аутентификации, - это знание PSK (который является обычным и может быть получен из прошивки в виде открытого текста) и реализация этого симметричного блочного шифра.Восстановление этой реализации симметричного шифра наиболее сложно, но это было достигнуто в ходе этого исследования. Исследования и тесты проводились с использованием этого набора инструментов:

- Ghidra 9.1.1 от NSA (https://ghidra-sre.org/) - набор для проверки исполняемого двоичного кода.

- QEMU (точнее qemu-user в Debian chroot - https://www.qemu.org/) - программное обеспечение, которое позволяет прозрачно исполнять двоичные файлы сторонней архитектуры (ARM) на хосте.

- Общие утилиты и набор инструментов GNU.

После активации демон telnet весьма вероятно, что он примет одну из следующих пар логин / пароль:

Эти пароли можно восстановить как из прошивки, так и путем перебора хешей в файле

/ etc / passwd . Современный GPGPU потребительского уровня с hashcat способен найти предварительный образ для хэша за считанные часы. Порт отладки 9527 принимает тот же логин / пароль, что и веб-интерфейс, а также обеспечивает доступ к оболочке и функции для управления устройством. Говоря об учетных записях веб-интерфейса, злоумышленник может сбросить пароль или получить хэши паролей из файлов / mnt / mtd / Config / Account * .Хеш-функция была описана в предыдущем исследовании Иштвана Тота.

Затронутые устройства

Предыдущее исследование показало хорошую коллекцию затронутых брендов: https://github.com/tothi/pwn-hisilicon-dvr#summary. Существуют десятки марок и сотни моделей.

Автор этого отчета, основываясь на опросе случайных IP-адресов, оценивает общее количество уязвимых устройств, доступных через Интернет, от сотен тысяч до миллионов.

Наверное, самый простой способ проверить, уязвимо ли ваше устройство, - это PoC-код, указанный ниже.

Тестирование уязвимости

PoC-код: https://github.com/Snawoot/hisilicon-dvr-telnet.

Создание программы PoC из исходного кода: запустите make в исходном каталоге.

Использование: ./hs-dvr-telnet HOST PSK

Самый распространенный PSK - стандартный: 2wj9fsa2 .

Пример сеанса:

$ telnet 198.51.100.23 Пробуем 198.51.100.23 ... telnet: невозможно подключиться к удаленному хосту: соединение отклонено $ ./hs-dvr-telnet 198.51.100.] '. Логин LocalHost: root Пароль:

IP-адрес в приведенном выше примере - это IP-адрес из блока адресов, зарезервированный для документации RFC5737.

Устройство следует считать уязвимым, если:

- Telnet-порт открывается после запуска

hs-dvr-telnet. - Устройство отвечает запросом на запрос

hs-dvr-telnet. Даже если проверка не удалась из-за неправильного PSK, существует правильный PSK, извлекаемый из прошивки. - hs-dvr-telnet зависает в ожидании ответа, но порт telnet открывается (это произойдет со старыми версиями прошивки, для которых требуется только команда

OpenTelnet: OpenOnce).

Смягчение

Принимая во внимание более ранние фиктивные исправления этой уязвимости (на самом деле бэкдор), нецелесообразно ожидать исправлений безопасности для прошивки от производителя. Владельцам таких устройств стоит подумать о переходе на альтернативы.

Однако, если замена невозможна, владельцы устройств должны полностью ограничить сетевой доступ к этим устройствам для доверенных пользователей. В этой уязвимости задействованы порты 23 / tcp, 9530 / tcp, 9527 / tcp, но более ранние исследования показывают, что нет уверенности, что реализация других сервисов является надежной и не содержит RCE уязвимостей.

Объекты, не охваченные данным исследованием

Анализ кода показал, что процедура аутентификации на порту 9530 расшифровывает полезную нагрузку «CMD» произвольного размера (до размера буфера, считанного из сокета сразу) в буфер на стеке с фиксированным размером 32 байта. Целенаправленное использование этого переполнения требует знания PSK, поэтому для получения доступа более практично действовать обычным способом. С другой стороны, мусор, отправленный с командой CMD, может вызвать повреждение стека и сбой демона dvrHelper.Возможные последствия этого (потенциального) сбоя не изучались, потому что бэкдор macGuarder / dvrHelper выглядит строго превосходным и прямым подходом.

ОБНОВЛЕНИЕ (2020-02-05 02: 10 + 00: 00): Иштван Тот, автор предыдущих исследований по этому вопросу, представил свою собственную реализацию программы PoC: https://github.com/tothi/hs- dvr-telnet Данная реализация написана на чистом коде Python и реализует симметричный шифр более понятным образом. Также в нем описаны различия между вариантом шифра 3DES, используемым Xiongmai для аутентификации бэкдора, и оригинальным шифром 3DES.Эти различия можно выразить с помощью этого коммита git: https://github.com/tothi/pyDes/commit/7a26fe09dc5b57b175c6439fbbf496414598a7a2.

ОБНОВЛЕНИЕ (2020-02-05 17: 28 + 00: 00): Другие исследователи и пользователи Хабра отметили, что такая уязвимость ограничена устройствами на базе программного обеспечения Xiongmai (Hangzhou Xiongmai Technology Co, XMtech), включая продукты другие поставщики, которые поставляют продукты на основе такого программного обеспечения. На данный момент HiSilicon не может нести ответственность за бэкдор в двоичном файле dvrHelper / macGuarder.

ОБНОВЛЕНИЕ (2020-02-21 10: 30 + 00: 00): Xiaongmai признал уязвимость и выпустил рекомендации по безопасности: ссылка, архив 1, архив 2. Текст актуальной статьи был обновлен соответствующим образом, чтобы отразить происхождение. уязвимости должным образом.

.Воняет безопасность вашего маршрутизатора: вот как это исправить

[Эта история была первоначально опубликована в июле 2014 года и с тех пор обновляется новой информацией.]

Большинство шлюзовых маршрутизаторов, используемых домашними клиентами, в значительной степени небезопасны. Некоторые маршрутизаторы настолько уязвимы для атак, что их следует выбросить, заявил эксперт по безопасности на хакерской конференции HOPE X в Нью-Йорке.

«Если маршрутизатор продается в [известной розничной сети магазинов электроники], вы не хотите его покупать», - сказал в своей презентации независимый компьютерный консультант Майкл Горовиц.

«Если ваш маршрутизатор предоставлен вам вашим интернет-провайдером [ISP], вы тоже не хотите его использовать, потому что они раздают миллионы из них, и это делает их главной целью как для шпионских агентств, так и для плохих ребята ".

Горовиц рекомендовал потребителям, заботящимся о безопасности, вместо этого перейти на коммерческие маршрутизаторы, предназначенные для малого бизнеса, или, по крайней мере, разделить свои модемы и маршрутизаторы на два отдельных устройства. (Многие «шлюзовые» устройства, часто поставляемые интернет-провайдерами, действуют как оба.В случае неудачи любого из этих вариантов, Горовиц дал список мер предосторожности, которые пользователи могут предпринять.

- Маршрутизатор VPN - лучший способ защитить ваш Wi-Fi дома

Проблемы с потребительскими маршрутизаторами

Маршрутизаторы являются незаменимыми рабочими лошадками современных компьютерных сетей, но мало кто из домашних пользователей понимает, что они на самом деле полноценные. оперированные компьютеры со своими собственными операционными системами, программным обеспечением и уязвимостями.

«Скомпрометированный маршрутизатор может шпионить за вами», - сказал Горовиц, объяснив, что маршрутизатор, находящийся под контролем злоумышленника, может организовать атаку «человек посередине», изменить незашифрованные данные или отправить пользователя на веб-сайты «злых близнецов», маскирующихся под часто используемые порталы электронной почты или онлайн-банкинга.

Многие домашние шлюзы потребительского уровня не могут уведомить пользователей о появлении обновлений прошивки, даже если эти обновления необходимы для исправления дыр в безопасности, отметил Хоровиц. Некоторые другие устройства не принимают пароли длиной более 16 символов.

Миллионы маршрутизаторов по всему миру имеют сетевой протокол UPnP, активированный на портах с выходом в Интернет, что делает их уязвимыми для внешних атак.

"UPnP был разработан для локальных сетей [локальных сетей] и поэтому не имеет защиты.Само по себе это не такая уж большая проблема », - сказал Горовиц. Но, добавил он,« UPnP в Интернете - это все равно что пойти на операцию и заставить врача работать не на той ноге ».

Еще одна проблема - это домашний Протокол сетевого администрирования (HNAP), инструмент управления, установленный на некоторых старых маршрутизаторах потребительского уровня, который передает конфиденциальную информацию о маршрутизаторе через Интернет по адресу http: // [IP-адрес маршрутизатора] / HNAP1 / и предоставляет полный контроль удаленным пользователям, которые предоставить административные имена пользователей и пароли (которые многие пользователи никогда не меняют по сравнению с заводскими настройками по умолчанию).

В 2014 году маршрутизатор-червь TheMoon использовал протокол HNAP для определения уязвимых маршрутизаторов марки Linksys, на которые он мог распространиться. (Linksys быстро выпустила патч для прошивки.)

«Как только вы вернетесь домой, вы захотите сделать это со всеми своими маршрутизаторами», - сказал Хоровиц технически подкованной толпе. «Перейдите к / HNAP1 /, и, надеюсь, вы не получите ответа, если это единственное, что хорошо. Честно говоря, если вы получите ответ, я бы выбросил маршрутизатор».

Угроза WPS

Хуже всего то, что Wi-Fi Protected Setup (WPS), простая в использовании функция, которая позволяет пользователям обходить сетевой пароль и подключать устройства к сети Wi-Fi, просто вводя восьмизначное число PIN-код, напечатанный на самом роутере.PIN-код остается действующим даже при изменении сетевого пароля или имени сети.

«Это огромная проблема безопасности с удаленным ругательством», - сказал Хоровиц. "Этот восьмизначный номер позволит вам подключиться к [маршрутизатору] несмотря ни на что. Итак, сантехник приходит к вам домой, переворачивает маршрутизатор, фотографирует его нижнюю часть, и теперь он может навсегда подключиться к вашей сети. . "

Этот восьмизначный PIN-код - это даже не восемь цифр, - объяснил Хоровиц. На самом деле это семь цифр плюс последняя цифра контрольной суммы.Первые четыре цифры проверяются как одна последовательность, а последние три - как другая, в результате получается только 11000 возможных кодов вместо 10 миллионов.

«Если WPS активен, вы можете подключиться к маршрутизатору», - сказал Горовиц. «Вам просто нужно сделать 11 000 предположений» - тривиальная задача для большинства современных компьютеров и смартфонов.

Затем есть сетевой порт 32764, который в 2013 году обнаружил французский исследователь безопасности Элои Вандербекен, который незаметно оставался открытым на шлюзовых маршрутизаторах, продаваемых несколькими крупными брендами.Используя порт 32764, любой пользователь в локальной сети, включая интернет-провайдера пользователя, может получить полный административный контроль над маршрутизатором и даже выполнить сброс настроек до заводских без пароля.

Порт был закрыт на большинстве затронутых устройств после раскрытия информации Вандербекеном, но позже он обнаружил, что его можно легко повторно открыть с помощью специально разработанного пакета данных, который может быть отправлен от интернет-провайдера.

«Совершенно очевидно, что это сделано шпионским агентством, это потрясающе», - сказал Горовиц. "Это было преднамеренно, без сомнения."

- Подробнее: Лучший дубайский VPN может обойти драконовские законы ОАЭ об Интернете

Как заблокировать домашний маршрутизатор

Первый шаг к безопасности домашнего маршрутизатора, по словам Горовица, - это убедиться, что маршрутизатор и Кабельный модем - это не одно устройство. Многие интернет-провайдеры сдают такие устройства клиентам в аренду, но у них мало контроля над своими собственными сетями. (Если вам нужен собственный модем, ознакомьтесь с нашими рекомендациями по выбору лучшего кабельного модема.)

«Если бы вам дали один ящик, который, как мне кажется, большинство людей называют шлюзом, - сказал он, - у вас должна быть возможность связаться с интернет-провайдером и заставить его тупить, чтобы он работал как модем.Затем вы можете добавить к нему свой собственный маршрутизатор ».

Затем Горовиц рекомендовал клиентам покупать недорогой коммерческий маршрутизатор Wi-Fi / Ethernet, такой как Pepwave Surf SOHO, который продается по цене около 200 долларов (хотя будьте осторожны с ценой gougers), а не удобный для потребителя маршрутизатор, который может стоить всего 20 долларов.

Маршрутизаторы коммерческого уровня вряд ли будут иметь включенные UPnP или WPS. Pepwave, отметил Хоровиц, предлагает дополнительные функции, такие как откат прошивки в случае обновление прошивки идет не так.

Независимо от того, является ли маршрутизатор коммерческим или потребительским, администраторы домашней сети могут сделать несколько вещей, от простых до сложных, чтобы повысить их безопасность:

Простые исправления

Изменить учетные данные администратора от имени пользователя и пароля по умолчанию. Это первое, что попытается сделать злоумышленник. Руководство по эксплуатации вашего роутера должно показать вам, как это сделать. Если нет, то погуглите.

Сделайте пароль длинным, надежным и уникальным и не делайте его похожим на обычный пароль для доступа к сети Wi-Fi.

Измените имя сети или SSID с «Netgear», «Linksys» или другого имени по умолчанию на что-то уникальное, но не давайте ему имя, которое идентифицирует вас.

«Если вы живете в многоквартирном доме в квартире 3G, не называйте свой SSID« Квартира 3G »», - пошутил Горовиц. «Назовите это« Квартира 5F »».

Включите автоматическое обновление прошивки , если оно доступно. Более новые маршрутизаторы, в том числе большинство ячеистых маршрутизаторов, автоматически обновляют прошивку маршрутизатора.

Включите WPA2 wireless encryption , чтобы только авторизованные пользователи могли подключаться к вашей сети. Если ваш маршрутизатор может поддерживать только старый стандарт WEP, пришло время для нового маршрутизатора.

Включите новый стандарт шифрования WPA3 , если маршрутизатор его поддерживает. Однако по состоянию на середину 2020 года это делают лишь несколько маршрутизаторов и клиентских устройств (ПК, мобильные устройства, устройства для умного дома).

Отключите Wi-Fi Protected Setup , если ваш маршрутизатор позволяет вам.

Настройте гостевую сеть Wi-Fi и предложите ее посетителям, если у вашего роутера есть такая функция.Если возможно, настройте гостевую сеть так, чтобы она отключилась через заданный период времени.

«Вы можете включить гостевую сеть и установить таймер, и через три часа она выключится сама», - сказал Горовиц. «Это действительно хорошая функция безопасности».

Если у вас много устройств для умного дома или Интернета вещей, скорее всего, многие из них не будут очень безопасными. Подключите их к своей гостевой сети Wi-Fi вместо основной, чтобы минимизировать ущерб в результате любого потенциального взлома устройства IoT.

Не используйте облачное управление маршрутизатором , если это предлагает производитель вашего маршрутизатора. Вместо этого подумайте, можете ли вы отключить эту функцию.

«Это действительно плохая идея», - сказал Горовиц. «Если ваш маршрутизатор предлагает это, я бы не стал этого делать, потому что теперь вы доверяете другому человеку между вами и вашим маршрутизатором».

Многие системы «ячеистого маршрутизатора», такие как Google Wifi и Eero, полностью зависят от облака и могут взаимодействовать с пользователем только через облачные приложения для смартфонов.

Хотя эти модели предлагают улучшения безопасности в других областях, например, с автоматическим обновлением прошивки, возможно, стоит поискать маршрутизатор в виде ячеистой сети, который разрешает локальный административный доступ, например Netgear Orbi.

Умеренно сложно

Установите новую прошивку , когда она станет доступной - именно так производители маршрутизаторов устанавливают исправления безопасности. Регулярно входите в административный интерфейс вашего маршрутизатора для проверки.

Для некоторых марок вам, возможно, придется проверять веб-сайт производителя на предмет обновлений прошивки.Но имейте под рукой резервный маршрутизатор, если что-то пойдет не так. Некоторые маршрутизаторы также позволяют сделать резервную копию текущей прошивки перед установкой обновления.

Настройте свой маршрутизатор на использование диапазона 5 ГГц для Wi-Fi вместо более стандартного диапазона 2,4 ГГц, если это возможно - и если все ваши устройства совместимы.

«Диапазон 5 ГГц не распространяется до диапазона 2,4 ГГц», - сказал Хоровиц. «Так что, если в квартале или двух от вас есть плохой парень, он может видеть вашу сеть 2,4 ГГц, но не видит вашу сеть 5 ГГц."

Отключить удаленный административный доступ и отключают административный доступ через Wi-Fi . Администраторы должны подключаться к маршрутизаторам только через проводной Ethernet. (Опять же, это невозможно со многими сетчатыми маршрутизаторами.)

Дополнительные советы для более технически подкованных пользователей

Измените настройки административного веб-интерфейса , если это позволяет ваш маршрутизатор. В идеале интерфейс должен обеспечивать безопасное соединение HTTPS через нестандартный порт, чтобы URL-адрес для административного доступа быть чем-то вроде, если использовать пример Горовица, https: // 192.168.1.1: 82 "вместо более стандартного" http://192.168.1.1 ", который по умолчанию использует стандартный интернет-порт 80.

Используйте инкогнито или частный режим браузера при доступе к административному интерфейсу, чтобы ваш новый URL-адрес не сохраняется в истории браузера.

Отключите PING, Telnet, SSH, UPnP и HNAP , если возможно. Все они являются протоколами удаленного доступа. Вместо того, чтобы устанавливать для соответствующих портов значение «закрыто», установите их можно «скрыть», чтобы не реагировать на незапрошенные внешние сообщения, которые могут исходить от злоумышленников, исследующих вашу сеть.

«Каждый маршрутизатор имеет возможность не отвечать на команды PING», - сказал Хоровиц. «Это абсолютно то, что вы хотите включить - отличная функция безопасности. Она помогает вам спрятаться. Конечно, вы не собираетесь прятаться от вашего провайдера, но вы собираетесь спрятаться от какого-то парня в России или Китае».

Измените сервер системы доменных имен (DNS) маршрутизатора с собственного сервера провайдера на сервер, поддерживаемый OpenDNS (208.67.220.220, 208.67.222.222), Google Public DNS (8.8.8.8, 8.8.4.4) или Cloudflare (1.1.1.1, 1.0.0.1).

Если вы используете IPv6, соответствующие адреса OpenDNS - 2620: 0: ccc :: 2 и 2620: 0: ccd :: 2, адреса Google - 2001: 4860: 4860 :: 8888 и 2001: 4860: 4860. :: 8844, а Cloudflare - 2606: 4700: 4700 :: 1111 и 2606: 4700: 4700 :: 1001.

Используйте виртуальную частную сеть (VPN) маршрутизатор , чтобы дополнить или заменить существующий маршрутизатор и зашифровать весь сетевой трафик.

«Когда я говорю« VPN-маршрутизатор », я имею в виду маршрутизатор, который может быть VPN-клиентом», - сказал Горовиц.«Затем вы регистрируетесь в какой-нибудь компании VPN, и все, что вы отправляете через этот маршрутизатор, проходит через их сеть. Это отличный способ скрыть то, что вы делаете, от вашего интернет-провайдера».

Многие домашние маршрутизаторы Wi-Fi можно «прошить» для работы с прошивкой с открытым исходным кодом, такой как прошивка DD-WRT, которая, в свою очередь, изначально поддерживает протокол OpenVPN. Большинство лучших VPN-сервисов также поддерживают OpenVPN и предоставляют инструкции по настройке маршрутизаторов с открытым исходным кодом для их использования.

Наконец, используют Gibson Research Corp.Служба сканирования портов Shields Up по адресу https://www.grc.com/shieldsup. Он проверит ваш маршрутизатор на наличие сотен распространенных уязвимостей, большинство из которых может быть устранено администратором маршрутизатора.

.