Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как проверить работает ли роутер

Как проверить роутер на работоспособность: советы и инструкции

Одним из виновников перебоев в работе интернета является маршрутизатор. Сегодня мы рассмотрим, как проверить роутер на работоспособность, чтобы убедиться, что он – источник проблемы или развеять подобные подозрения.

Типичные проблемы у новичков

Определить, виновен ли маршрутизатор в проблемах с интернетом, можно несколькими способами.

Проверка индикаторов

При подаче питания, появлении интернета, активации Wi-Fi модуля на передней панели устройства загорается соответствующий индикатор. Итак, как проверить, работает вай-фай роутер или нет?

- Первое, с чего начинается проверка роутера, это свечение светодиодов. Возможно, устройство осталось без питания или после перезагрузки выключился Wi-Fi модуль. Также стоит проверить наличие входящего сигнала: есть вероятность, что введенный в квартиру кабель повреждён (изломился, проблема с обжимкой).

Проверить исправность сетевого кабеля поможет следующее видео:

- Второй шаг – подключение к интернету со второго устройства по такому же интерфейсу. Если нужно проверить работу Wi-Fi, подключаемся по беспроводному каналу.

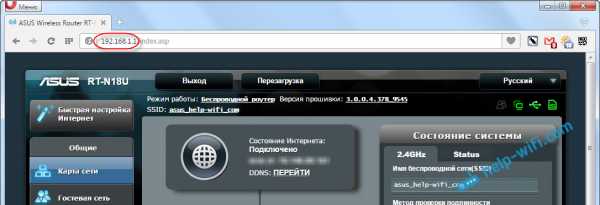

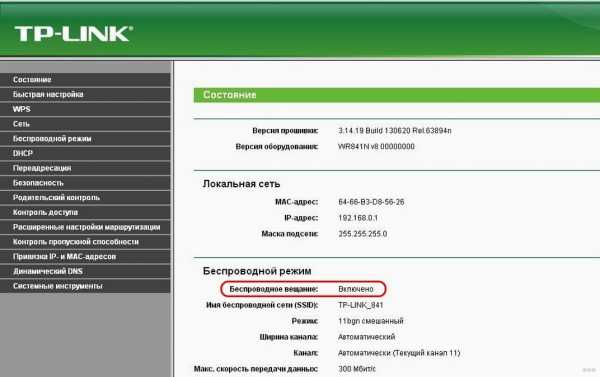

- Проверить наличие WI-Fi соединения помогут устройства, оснащённые радиомодулем. Также о подключении беспроводного соединения узнаете из веб-интерфейса для конфигурирования маршрутизатора. На главной странице приводится нужная информация. Покажем на примере роутера от TP-Link.

Программные неполадки

Причиной сбоя работы роутера может стать и вирус. Смотрите видео по теме:

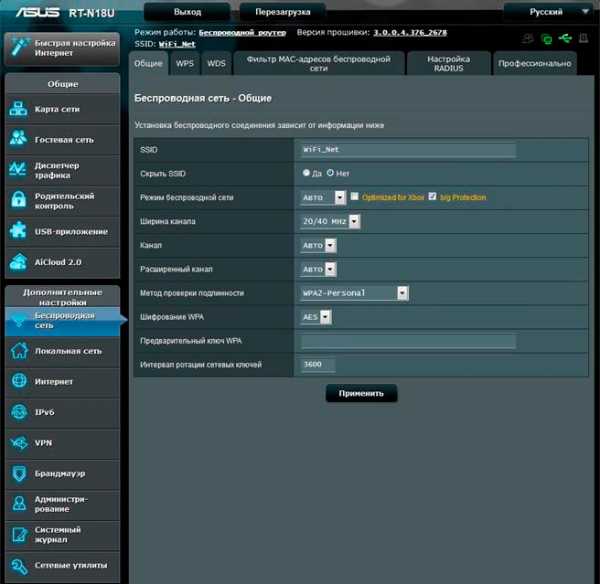

Если предыдущие советы не помогли, перезагружаем устройство программным методом. Обычно заходим в настройки, вызываем «Системные инструменты» и кликаем «Перезагрузить». Смотрим состояние маршрутизатора в веб-интерфейсе для его настроек через браузер.

Если перезагрузка не помогла, и роутер также не работает, можно попробовать выполнить сброс предыдущих настроек до заводских. Для этого существует аппаратная кнопка «Reset», обычно утопленная в корпус от случайного нажатия. До нее необходимо добраться при помощи тонкого предмета (иголка, зубочистка, ампулка). На некоторых моделях от Asus есть ещё один алгоритм защиты от случайного нажатия – кнопку придется продержать в зажатом положении порядка 10 секунд.

После сброса маршрутизатор придётся заново настраивать.

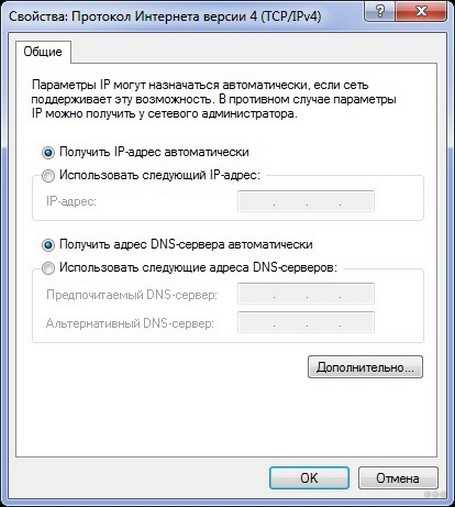

Также можно попробовать следующее. В настройках используемого протокола, как правило, это IPv4, указываем способ раздачи IP. Иногда настройки метода получения физических адресов изменяются сторонним ПО.

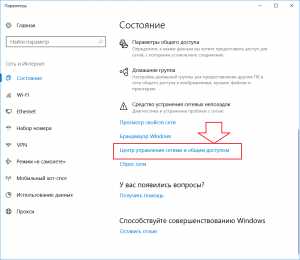

Заходим в «Центр управления сетями», открываем «Свойства» сетевой карты и дважды кликаем по версии протокола (скорее всего, это TCP/IPv4). Выбираем автоматический способ получения для IP-адреса и DNS-сервера.

Пинг

Проверить исправность роутера можно с компьютера, к которому он подключен через LAN. Запускаем командную строку и выполняем в ней команду: «ping адрес.роутера». Адрес можно отыскать на наклейке, нанесённой на дно устройства. Он используется для входа в параметры роутера. Таким образом увидим, соединяется ли ПК с точкой доступа.

Время на получение ответа не должно превышать пары десятков секунд. Потери составляют 0%, если значение больше, повторяем операцию несколько раз. В случае аналогичного результата устройство можно перепрошить самому, либо сразу нести в сервисный центр, где роутер протестируют, выяснят причину сбоя и, по возможности, устранят её.

Драйверы

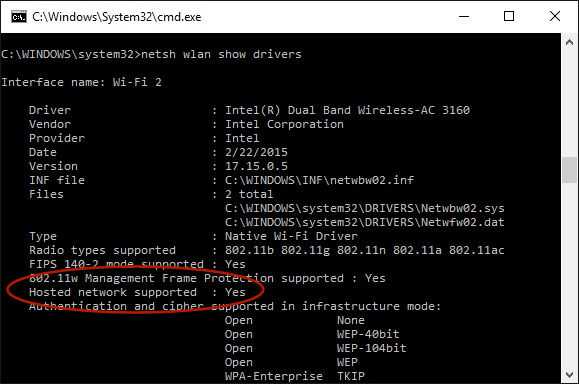

Программное обеспечение, которое позволяет маршрутизатору и компьютеру «общаться», может вызвать сбой в работе первого. Драйвер следует обновить или откатить до предыдущей версии, если свежей версии нет.

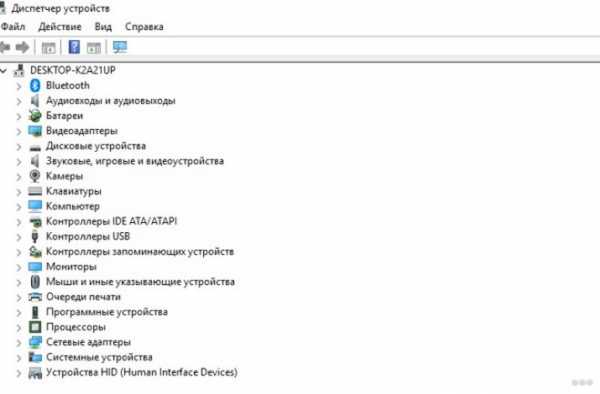

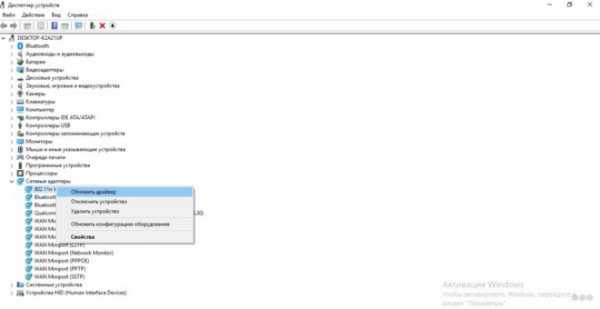

- Вызываем «Диспетчер задач», а в открывшемся окне разворачиваем ветку «Сетевые адаптеры».

- Открываем контекстное меню маршрутизатора и вызываем команду обновления драйвера.

- Выбираем место его поиска в интернете и дожидаемся завершения операции.

Если и это не спасёт после перезагрузки компьютера, таким же образом откатываем состояние ПО к предыдущей версии.

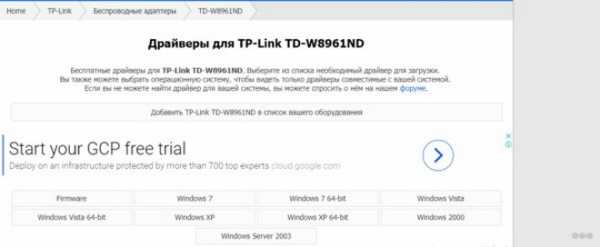

Приведённый способ поиска обновлений далеко не самый лучший. Оптимальным методом решения проблемы будет посещение официального сайта разработчика девайса, откуда и скачиваем свежий выпуск драйвера.

Покажу на примере TP-Link. Информацию об актуальной версии драйвера для вашей модели можно найти на сайте tp-link.com. Здесь же и можно скачать нужное вам ПО.

Прошивка

Действие будет актуально, если перезагрузка, сброс настроек и новая конфигурация не помогают восстановить нормальную работу роутера. Прошивка осуществляется на компьютере или ноутбуке, который сопряжен с роутером посредством кабеля.

- Находим модель своего маршрутизатора на наклейке или в документации к нему.

- Находим свежую микропрограмму на официальном сайте поддержки для вашей модели.

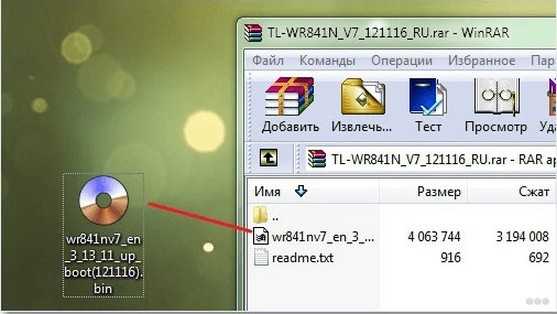

- Извлекаем содержимое архива (файл с расширением .bin) в удобное место, желательно без кириллицы в пути.

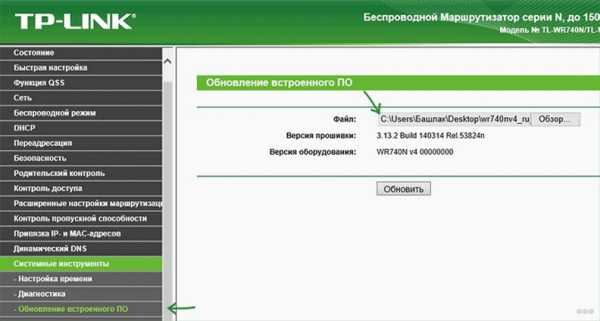

- Заходим в веб-интерфейс настройки устройства, выбираем «Системные инструменты» – «Обновление встроенного ПО».

- Указываем место хранения распакованного файла и жмём «Обновить».

После прошивки, перезагрузки и настройки девайса проблема, скорее всего, исчезнет.

Проверка скорости

Как проверить скорость интернет-соединения и его качество, смотрите в следующем видео:

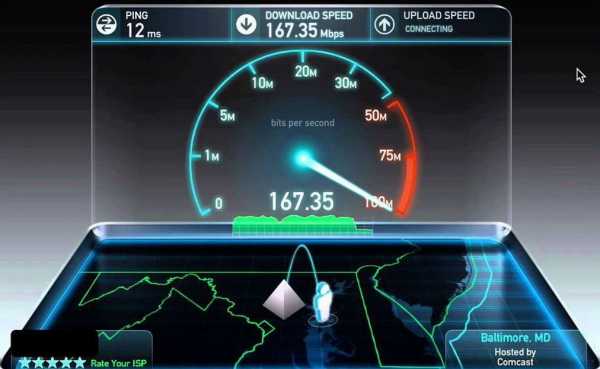

В квартиру по кабелю может подходить 100 Мб интернета, а клиенты получают значительно меньше. Проверить скорость Wi-Fi и стабильность соединения помогут специализированные онлайн-сервисы.

- Отключаем от беспроводной сети все устройства, оставив одно, соединённое по радиоканалу.

- На ноутбуке или мобильном гаджете заходим на сайт speedtest.net.

- Кликаем «Начать» и ждём результат.

Если разница между входящей скоростью и получаемой значительная, причём регулярно (проверяем в разное время по несколько раз), проблема её падения кроется в провайдере или неправильном размещении маршрутизатора.

Немаловажным параметром является и локальная скорость – скорость обмена информацией между роутером и клиентом. Он интересен, когда медленно передаются файлы между двумя устройствами, и имеет мало общего с интернетом.

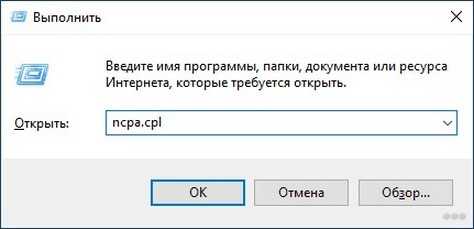

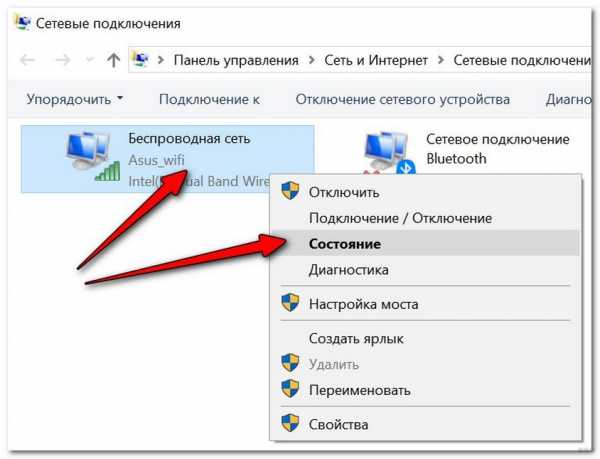

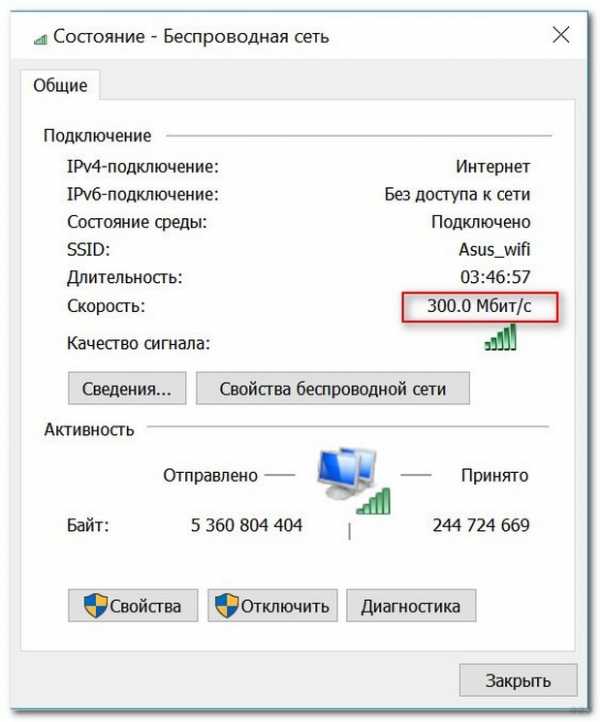

- Открываем командный интерпретатор при помощи комбинации клавиш Win + R, вводим команду cpl и выполняем её.

- Вызываем контекстное меню подключения и открываем окно с информацией о состоянии соединения.

- В строке «Скорость» находим требуемые нам данные.

Это максимально допустимая теоретическая пропускная способность маршрутизатора, которая на практике в несколько раз ниже. Она показывает, насколько быстро можно передавать файлы между клиентами домашней сети (например, с ноутбука на смартфон).

Мы разобрались, как проверить роутер на работоспособность, определить, раздаёт ли он Wi-Fi и узнать скорость беспроводного соединения. Как видите, сама проверка никаких сложностей не представляет.

У новичков могут возникнуть сложности с настройкой роутера после сброса заводских настроек. Если появились вопросы по теме статьи или как раз по настройке маршрутизатора, обязательно пишите в комментариях, и мы постараемся решить вашу проблему совместными усилиями.

Всем добра и до новых встреч!

Как узнать, работает ли ваш беспроводной маршрутизатор | Small Business

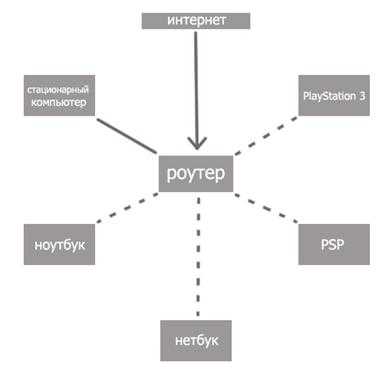

Предприятия могут использовать беспроводные маршрутизаторы для подключения локальной сети - группы компьютерных устройств, соединенных друг с другом и ограниченных небольшой территорией, - к глобальной сети без необходимости использования кабелей, коммутаторов или концентраторов. Беспроводные маршрутизаторы транслируют идентификатор набора услуг или точку доступа Wi-Fi, к которой могут подключаться расположенные поблизости компьютеры, но если устройство не работает, точка доступа исчезнет или возникнут проблемы при попытке подключения к Интернету.

Выберите значок «Беспроводное сетевое соединение» в области уведомлений, чтобы увидеть сети в пределах досягаемости. Если точка доступа недоступна, значит, маршрутизатор не передает SSID, что указывает на возможную проблему.

Выберите сеть, если она есть, и нажмите «Подключиться». Если при попытке подключиться к сети возникает ошибка, используйте другое устройство для входа в точку доступа. Если устройство подключается без проблем, сетевая карта на другой рабочей станции может быть отключена или неисправна; если другие рабочие станции по-прежнему не могут подключиться, возможно, неисправен маршрутизатор.

Нажмите «Пуск», введите «cmd» или «командная строка» в поле поиска и нажмите «Enter».

Введите «ipconfig» в терминал и затем нажмите «Enter», чтобы увидеть конфигурацию сети для локального и беспроводного адаптеров.

Найдите подключение к беспроводной сети адаптера беспроводной локальной сети и запишите шлюз по умолчанию. Введите этот адрес в адресную строку веб-браузера.

Нажмите «Enter», чтобы перейти к настройке маршрутизатора. Проверьте сам маршрутизатор на предмет имени пользователя и пароля по умолчанию или просмотрите документацию, прилагаемую к устройству, чтобы найти данные для входа.

Войдите в систему на устройстве, а затем проверьте состояние подключения маршрутизатора; иногда его можно найти на главной странице настройки маршрутизатора или на вкладке «Статус» или «Статус маршрутизатора». Если в статусе сети указано «Отключен», возможно, модем выключен или неисправен; если статус сети показывает «Подключено», но ни один из компьютеров не может подключиться к Интернету, возможно, маршрутизатор неисправен.

Проверьте светодиоды на передней панели маршрутизатора. Светодиоды «Power», «WLAN», «Wireless», «Internet», «Send» и «Receive» - не все маршрутизаторы используют одни и те же индикаторы состояния - все должны гореть непрерывно или мигать зеленым или синим цветом.Если предыдущие индикаторы не горят или окрашены в оранжевый или красный цвет, маршрутизатор не работает.

.Проверьте свой маршрутизатор - RouterSecurity.org

DNS-сервер Тесты наверх

Тема «Тестирование DNS-серверов» перенесена на новую страницу. В нем объясняется DNS и перечислены несколько веб-сайтов, которые сообщают о действующих в настоящее время DNS-серверах. Никогда не бывает очевидным, но крайне важно знать, чьи DNS-серверы вы используете.

Лучшие тестеры межсетевых экранов

Настройка уровня: Каждому вычислительному устройству в Интернете присваивается номер. У некоторых есть два числа.Цифры известны как IP-адреса. У большинства также есть имена. Компьютер, на котором находится этот веб-сайт, носит имя www.RouterSecurity.org и IP-адрес 216.92.136.14. Приведенные ниже тесты брандмауэра взаимодействуют с тем, что они считают вашим общедоступным IP-адресом. Обычно этот IP-адрес принадлежит маршрутизатору, к которому подключено ваше вычислительное устройство (планшет, телефон, компьютер). Все устройства, подключенные к одному маршрутизатору, имеют один и тот же общедоступный IP-адрес.

Однако есть три случая, когда тесты брандмауэра не связываются с вашим маршрутизатором.Если вы подключены к VPN, публика видит VPN-сервер, а не ваш маршрутизатор. Точно так же с Tor вы в конечном итоге тестируете выходной узел Tor, а не свой маршрутизатор. В третьем случае речь идет о коробке, к которой напрямую подключен ваш маршрутизатор. Если это просто модем, все хорошо. Однако, если это устройство-шлюз (модем, маршрутизатор и, возможно, даже телефонный адаптер) от вашего интернет-провайдера, то устройство, видимое для внешнего мира, может быть шлюзом, а не вашим маршрутизатором. Чтобы ваш маршрутизатор был вашим публичным лицом в Интернете, шлюз должен быть переведен в режим моста.Это лишает его возможности работать только как модем.

Состояние порта: «Открытый» порт отвечает на незапрошенные входящие запросы. Порт «закрытый» (также известный как «отказано» на жаргоне Nmap) доступен, но приложение не прослушивает его. Статус "скрытность" (также известная как "отфильтрованный" для Nmap) означает, что данные, отправленные на порт, не вызывают никакого ответа. Это самый безопасный статус.

- Публичный IP-адрес вашего маршрутизатора: 194.67.210.45 и его имя ih813280.dedic.myihor.ru

- Посмотрите, что Shodan знает об этом IP-адресе здесь: shodan.io/host/194.67.210.45. Not Found - это хорошо, открытые порты - это плохо. Подробнее об этом см. На странице Shodan.

- Посмотрите, что Censys.io знает о вашем общедоступном IP-адресе, здесь: censys.io/ipv4/194.67.210.45. Лучший ответ - «нет общедоступных услуг»

- Щиты Стива Гибсона ВВЕРХ! - старомодный, но вкусный. Скрытность - лучший статус.Закрыто нормально. Открыть - плохие новости. Начните с теста «Общие порты», который проверяет порты: 0, 21, 22, 23, 25, 79, 80, 110, 113, 119, 135, 139, 143, 389, 443, 445 1002, 1024, 1025, 1026. , 1027, 1028, 1029, 1030, 1720 и 5000. Затем перейдите к «Все порты обслуживания», который проверяет все порты от нуля до 1055 и запускается примерно за 70 секунд. Если все в порядке, зеленым цветом будет указано «Пройдено», а статус каждого порта будет «скрытный». Проходной балл также означает, что маршрутизатор не отвечает на команды Ping через порт WAN.Идеальный отчет выглядит так. (Альтернативный URL)

- Speed Guide Security Scan проверяет 85 портов, но не сообщает, какие именно порты проверяет. Если вы зарегистрируетесь и создадите аккаунт, то он сканирует 359 портов. Нажмите маленькую синюю кнопку «ПУСК», чтобы запустить сканирование. Предоставляется только сводный отчет, что-то вроде «Все 85 просканированных портов на вашем адресе отфильтрованы (54) или открыты | отфильтрованы (31)» В общем, практически бесполезен.

- Сканер TCP-портов на ipvoid.com сканирует любой общедоступный IP-адрес.Если вы выберете общие порты, он сканирует: 21, 22, 23, 25, 53, 80, 110, 111, 135, 139, 143, 389, 443, 445, 587, 1025, 1080, 1433, 3306, 3389, 5900, 6001, 6379 и 8080. Он использует терминологию nmap, поэтому фильтрация означает скрытность. Средство проверки и сканирования сетевых портов

- на сайте ipfingerprints.com позволяет тестировать произвольный диапазон портов как для TCP, так и для UDP. И вы можете протестировать любое онлайн-устройство, а не только маршрутизатор, к которому вы подключены. Он также имеет некоторые дополнительные функции. Он основан на nmap и использует терминологию nmap, а не простой английский язык.Предлагают переводчик с nmap на английский.

- Онлайн-сканер портов Nmap на сайте HackerTarget.com - это бесплатная демонстрация платного сервиса. Дайте ему IP-адрес или доменное имя, и он сканирует 10 портов: 21 (FTP), 22 (SSH), 23 Telnet, 25 Mail (SMTP), 80 Web (HTTP), 110 Mail (POP3), 143 Mail (IMAP). , 443 SSL / TLS (HTTPS), 445 Microsoft (SMB) и 3389 Remote (RDP). Он использует nmap с включенным определением версии. Платная услуга составляет 120 долларов в год.

- Сайт pentest-tools.com предлагает два сканера портов на базе nmap.Один для UDP, другой для TCP. Он сканирует 100 общих портов, но не говорит, что они являются. У меня это никогда не работало, потому что он всегда пытается пинговать цель, а мой маршрутизатор блокирует пинг. Вы должны ввести IP-адрес для сканирования и сайт не сообщает ваш текущий IP-адрес. Это бесплатная демоверсия для платной услуги, которая стоит 45 долларов в месяц. Трудно оправдать цену, когда демка плохая.

- Страница сканеров портов на WhatsMyIP.org может сканировать один порт или четыре разные группы общих портов.Они не говорят, что сканирование - TCP, UDP или и то, и другое. Считается, что у порта, который не отвечает, истекло время ожидания. Это не делает различия между закрытыми и скрытыми портами, что делает его относительно бесполезным.

- Охранная компания Incapsula предложила использовать www.yougetsignal.com/ tools / open-ports / от Krk Ouimet. Но он сканирует только один порт на время, ничего не говорится о TCP и UDP и не делает различий между закрытыми и скрытыми портами.

- Опция Speed Guide Security Scan позволяет сканировать любой порт на наличие TCP, UDP или оба.Или можно сделать ссылку типа

speedguide.net/ portscan.php? port = 999 & tcp = 1 & udp = 1, который сканирует порт 999 как на TCP, так и на UDP. - Щиты ВВЕРХ! также можно протестировать отдельный порт, функция называется portprobe. Однако графического интерфейса нет, вы должны сделать свой собственный URL. В этом примере grc.com/x/portprobe=999 тестируется порт 999, и его изменение для тестирования другого порта не требует пояснений. Многие примеры в следующем разделе делают именно это. Гибсон не рассматривает TCP против UDP, поэтому я должен предположить, что тест проводится только по TCP.

- Mullvad VPN Port Checker сканирует один порт на вашем маршрутизаторе за раз. Результатом будет либо «Порт доступен», либо «Порт недоступен».

Порты TCP для тестирования сверху

Обратите внимание, что при подключении к VPN эти тесты проверяют сервер VPN, а не ваш маршрутизатор. То же самое и с Tor. «Открытый» порт отвечает на незапрошенные входящие запросы. Порт «закрытый» (также известный как «отказано» на жаргоне Nmap) доступен, но приложение не прослушивает его.Статус "скрытность" (также известная как "отфильтрованный" для Nmap) означает, что данные, отправленные на порт, не вызывают никакого ответа. Это самый безопасный статус. Этот список крайне неполный.

- Январь 2020 г .: Хакер утекает пароли для более чем 500 000 серверов, маршрутизаторов и устройств IoT. Утечка паролей касалась Telnet на TCP-порту 23. Тестовый TCP-порт 23.

- В августе 2019 года Netlab 360 обнаружил Маршрутизаторы Fibrehome на Филиппинах и в Таиланде заражены вредоносным ПО, установившим на маршрутизатор SSH-сервер.Сервер SSH прослушивает TCP-порт 23455. Протестируйте TCP-порт 23455.

- Если UPnP предоставил Интернету доступ к Chromecast, Smart TV или Google Home, будьте осторожны. Плохие парни захватывают эти незащищенные устройства, чтобы воспроизвести видео, призывающее жертв подписаться на канал YouTube. По словам Каталина Чимпану, злоумышленники используют порты TCP 8008, 8009 и 8443, которые обычно используются для функций управления. Контрольная работа TCP-порт 8008 и TCP-порт 8009 и TCP-порт 8443.

- В описании ошибки в некоторых маршрутизаторах Cisco, проведенной RedTeam Pentesting в январе 2019 года, отмечается, что маршрутизаторы «открывают веб-сервер для WAN через TCP-порт 8007.«Если у вас есть маршрутизатор Cisco, проверьте порт TCP 8007.

- В январском отчете Trend Micro за январь 2019 года отмечалось, что вариант Mirai Yowai прослушивает порт 6 на предмет команд с сервера управления и контроля. Yowai заражает маршрутизаторы и другие устройства несколькими способами: уязвимость ThinkPHP, CVE-2014-8361, ошибка Linksys, CVE-2018-10561 и ошибка CCTV-DVR. Проверить TCP-порт 6.

- По данным охранной фирмы SEC Consult, видеоустройства Xiongmai предлагают высокопривилегированный доступ к оболочке через TCP-порты 23 (Telnet) и 9527 (консольный интерфейс, подобный Telnet) с использованием жестко заданных учетных данных.Многие из вышеперечисленных тестеров брандмауэра включают порт 23, но 9527 вообще не используется. Контрольная работа TCP-порт 9527.

- Удаленный рабочий стол Windows использует порт 3389, и злоумышленники часто его проверяют. В сентябре 2018 года об этом предупредило ФБР: ФБР предупреждает компании о том, что хакеры все чаще злоупотребляют RDP-соединениями. В марте 2018 года Rendition Infosec сообщила, что в городе Атланта есть компьютеры с открытым портом 3389 в Интернете. Правительство Атланты было скомпрометировано в апреле 2017 года - задолго до атаки вымогателей на прошлой неделе.Контрольная работа TCP-порт 3389.

- Взлом роутеров MikroTik повсюду на странице Router News. Многие атаки нацелены на Winbox, приложение Windows, которое управляет маршрутизатором. Winbox общается с маршрутизатором через порт 8291. Любой, у кого есть маршрутизатор MikroTik, должен убедиться, что порт 8291 не открыт для Интернета. TCP-порт 8291. В сентябре 2018 года одна атака на маршрутизаторы MikroTik превратила их в прокси-серверы SOCKS 4 с использованием нестандартного TCP-порта 4153. Протестируйте TCP-порт 4153.

- В октябре и ноябре 2018 года мы узнали, что публично открытые (что подразумевает неправильную настройку) Docker Services были атакованы с целью криптовалюта.Точкой входа являются порты TCP 2375 или 2376, каждый из которых по умолчанию обеспечивает незашифрованную и неаутентифицированную связь. Ой. Протестируйте TCP-порт 2375 и Проверить TCP-порт 2376.

- В июле 2018 года недостаток в конструкции FTP в маршрутизаторах Netgear привел к утечке военных документов. Никакого взлома не потребовалось, владельцы многих роутеров Netgear не меняют пароли по умолчанию. Статьи базы знаний Netgear о настройке FTP постыдно игнорируют проблемы безопасности. Информация о взломе находится на странице Router News под июлем 2018 года.Проверить порт TCP 21.

- Ботнет Satori постоянно меняется. Мы уже видели (ниже), что он атакует порты 37215 и 52869. В июне 2018 года Netlab 360 обнаружил новый вариант, который сканирует порты 80 и 8000. Протестируйте TCP-порт 80 и проверьте TCP-порт 8000.

- Вредоносная программа / ботнет VPNFilter атакует маршрутизаторы Mikrotik через TCP-порт 2000 (май 2018 г.). Даже если у вас нет маршрутизатора Mikrotik, ботнет огромен и опасен, поэтому проверьте TCP-порт 2000.

- В конце сентября 2018 г. компания Talos опубликовала дополнительную информацию о вредоносной программе маршрутизатора VPNfilter.Он может создать прокси-сервер SOCKS5 VPN на TCP-порту 5380. Итак, тестовый порт 5380

- В мае 2018 года FortiGuard Labs сообщила, что ботнет WICKED пытается подключиться к порту 8080 и, в случае успеха, пытается использовать уязвимость в маршрутизаторах Netgear DGN1000 и DGN2200 v1 с октября 2017 года. Протестируйте TCP-порт 8080.

- Ботнет WICKED также пытается подключиться к порту 8443 и в случае успеха пытается использовать уязвимость в маршрутизаторах Netgear R7000 и R6400 от марта 2017 года. Протестируйте порт TCP 8443.

- Март 2018 г .: На устройствах с клиентом Cisco Smart Install по умолчанию открыт TCP-порт 4786.Он не должен быть доступен в Интернете, однако этот порт открыт более чем на 8 миллионах устройств (подробнее см. В разделе «Ошибки маршрутизатора», раздел март 2018 г. Маршрутизаторы

- MikroTik по умолчанию оставляют TCP-порт 2000 открытым. В январе 2018 года он использовался ботнетами в DDoS-атаках. Порт используется для тестирования пропускной способности, и компания рекомендует отключить его в производственной среде. Проверить TCP-порт 2000.

- , декабрь 2017 г .: Если у вас есть маршрутизатор / шлюз Huawei, проверьте порт 37215.В ноябре 2015 г. возникла проблема. Кроме того, в марте 2017 года в статье RedPiranha говорилось: «Этот порт был обнаружен как наиболее уязвимый аспект маршрутизатора Huawei, поскольку он вообще не проверяет ни один из отправленных ему пакетов данных». Затем, в декабре 2017 года, сеть 360 предупредила о ботнете Satori, распространившись на порты 37215 и 52869. Об этом писал и Fortinet. Чтобы проверить порт 52869, щелкните здесь.

- , сентябрь 2017 г .: Если вашим интернет-провайдером является AT&T, проверьте, является ли порт 49152 открыт в соответствии с Ошибками в модемах Arris Распространяется AT&T Vulnerable to Trivial Attacks со стороны охранной фирмы Nomotion.Также проверьте, есть ли SSH-порт 22 открыт.

- июля 2017 г .: Если вашим интернет-провайдером является AT&T, проверьте, является ли порт 61001 открыто. Согласно Nomotion, в разделе «Знакомство с модемом AT&T U-verse 5268AC DSL» порт открывается только извне сети AT&T U-verse.

- March 2017: Если у вас есть видеокамера, то вы можете прочитать о недостатках тысяч моделей. Что касается маршрутизаторов, один из недостатков позволяет любому смотреть камеру. Всем, кто подключается к TCP-порту 10554 то есть.Тестовый порт 10554. (Подробнее)

- Согласно SANS, некоторые устройства IoT используют порт 2323 в качестве альтернативного порта для Telnet. Ботнет Mirai сканирует устройства IoT на портах 23 и 2323. Протестируйте порт TCP 2323.

- Порт 7547 используется протоколом удаленного управления, известным как TR-069 или CWMP (протокол управления WAN оборудованием в помещении клиента). Некоторые интернет-провайдеры используют этот протокол для перенастройки вашего маршрутизатора / шлюза / модема. В ноябре 2016 года протокол был использован для атаки DSL-модемов.Устройство зараженный в результате этой атаки, вредоносная программа закроет порт 7547, чтобы предотвратить установку новой прошивки. В апреле 2017 года Wordfence сообщил, что тысячи взломанных домашних маршрутизаторов атакуют сайты WordPress, и они объяснил взлом роутера открытым портом 7547. Они сказали, что Shodan сообщает о более чем 41 миллионе устройств, прослушивающих порт 7547. Итак, тестовый порт 7547.

- Некоторые маршрутизаторы D-Link открывают порт 8181 для неизвестной службы, у которой была ошибка переполнения буфера, которая позволяла удаленным неаутентифицированным злоумышленникам запускать команды на маршрутизаторе.D-Link сообщила, что исправила это в прошивке, выпущенной в августе 2016 года. Тем не менее, не помешает протестировать TCP-порт 8181.

- В декабре 2016 года Cybereason обнаружила недостатки во многих IP-камерах. Они сделали онлайн-тестер, чтобы люди могли проверить, уязвимы ли их камеры. На тестовой странице указано, что уязвимые камеры используют порт 81. Тест TCP-порт 81.

- Принтеры могут использовать несколько портов. Порт 9100 используется для вывода RAW с TCP, Порт 631 используется для Протокол Интернет-печати (IPP) с TCP и UDP, а также Порт 515 используется для Демон построчного принтера с TCP.В феврале 2017 года хакер, заявивший, что он хочет повысить осведомленность о рисках, связанных с тем, что принтеры остаются открытыми для доступа в Интернет, заставил тысячи принтеров рассылать ложные сообщения. Это не первая подобная атака, и она была основана на исследовании, опубликованном в январе 2017 года. Подробнее здесь, здесь и здесь.

Тестовый порт 9100

Тестовый порт 631 для TCP, и Тест 631 для UDP

Тестовый порт 515 - Порт 5555. Иногда он используется интернет-провайдерами для протокола TR-069. В июле 2018 г. обнаружил новый эксплойт, использующий порт 5555.В работе использовалась утилита командной строки под названием Android Debug Bridge (ADB). См. Статью «Использование открытых портов ADB для распространения возможного варианта Satori на устройствах Android». В марте 2017 года компания Trend Micro обнаружила вредоносное ПО для Linux, которое также злоупотребляет этим портом. Тестовый порт 5555.

- Порт 55555. Он используется Центром решений Lenovo и, как выяснилось, иметь безопасность уязвимостей в декабре 2015 года. Подробнее об этом здесь и здесь. Тестовый порт 55555.

- Порт 7779. Используется Dell System Detect, входящим в состав Dell. Foundation Services и в декабре 2015 года была обнаружена проблема безопасности.Подробнее здесь и здесь. Тестовый порт 7779.

- Если вы не используете L2TP VPN, порт 1701 не должен быть открыт. Попробуй это.

- Ошибка в некоторых маршрутизаторах Linksys оставляла порт 8083 открытым, даже если в их веб-интерфейсе было указано, что удаленное управление отключено. Вы можете проверить уязвимый маршрутизатор, перейдя по адресу http://1.2.3.4:8083/, где 1.2.3.4 - ваш общедоступный IP-адрес. Уязвимые маршрутизаторы введут вас в свою консоль администратора, даже не запрашивая пароль.

- Порт 32764 стал печально известным в январе.2014 г., когда Элои Вандербекен обнаружил, что его Linksys WAG 200G использовал его в качестве бэкдора. Другие маршрутизаторы Linksys, Netgear и Cisco сделал то же самое. См. Мой блог на эту тему: Как и зачем проверять порт 32764 на вашем маршрутизаторе. Но затем все стало еще хуже, когда в апреле 2014 года «исправление» просто лучше скрывало бэкдор. Если на вашем роутере установлена версия 2 бэкдора, вы не сможете его проверить. Но мы можем протестировать версию 1 внешне с помощью portprobe и внутренне, указав веб-браузер в HTTP://1.2.3.4:32764, где 1.2.3.4 - это IP-адрес маршрутизатора на стороне LAN.

- SNMP обычно использует UDP, но он был замечен в дикой природе с использованием TCP. Так что, черт возьми, тест порт 161 и порт 162.

- Порт 389 LDAP использует как TCP, так и UDP. В разделе UDP ниже приведены ссылки для тестирования каждого из них.

UDP-порты для тестирования вверху

Обратите внимание, что этот список довольно неполный .

- В июне 2019 года было обнаружено, что UDP-порт 3283 используется в DDoS-атаках.См. Раздел «Призыв к ARMS»: DDoS-атаки с отражением / усилением UDP в службе удаленного управления Apple. Проверить порт UDP 3283.

- В марте 2018 года Cisco выпустила исправление для ошибки проверки границ в подсистеме качества обслуживания IOS / IOS XE. Брешь может быть атакована через UDP-порт 18999. Тестовый UDP-порт 18999.

- Согласно утверждениям, злоумышленники теперь злоупотребляют открытыми серверами LDAP для усиления DDoS-атак (Люциан Константин, 26 октября 2016 г.) LDAP без установления соединения (CLDAP), вариант LDAP (облегченный протокол доступа к каталогам), использующий UDP, используется в DDoS-атаках.LDAP используется в корпоративных сетях, и «его использование непосредственно в Интернете считается рискованным и крайне не рекомендуется». Тем не менее, SHODAN сообщает, что его используют более 140 000 систем. Протестируйте порт 389 TCP и порт 389 UDP.

- NAT-PMP, как и UPnP, позволяет устройству, находящемуся в локальной сети, пробить брешь в межсетевом экране маршрутизатора. Он был разработан Apple, который использует его для «Назад к моему Mac». Он прослушивает UDP-порт 5351. В 2014 году было обнаружено, что более миллиона устройств, подключенных к Интернету, открыли этот порт на стороне WAN.Ой. Некоторые компании, выпускающие устройства с этим недостатком, были Belkin, Netgear, Technicolor, Ubiquiti и ZyXEL. Фонд Shadowserver Foundation проверяет это ежедневно. 11 ноября 2016 года они обнаружили 1,2 миллиона устройств, использующих NAT-PMP. Подробнее здесь и здесь. Тестовый порт 5351.

- Служба Asus infosvr прослушивает UDP-порт 9999. У него есть история ошибок (см. Здесь, здесь, здесь и здесь. Предполагается, что это проблема только на стороне локальной сети (см. Раздел ниже о тестировании порта на стороне локальной сети), все равно не повредит чтобы протестировать его и на стороне WAN, если у вас есть маршрутизатор Asus.Тестовый порт 9999.

- Если вы не используете SNMP, а большинство людей не использует, то UDP-порты 161 и 162 должны быть закрыты. Устройство, на котором запущен SNMP, может быть использовано в атаках с усилением SNMP, типе DDoS-атаки. Фонд Shadowserver Foundation сканирует Интернет на предмет устройств, которые отвечают на команды SNMP через UDP-порт 161. В середине ноября 2016 года они обнаружили 3 490 417 таких устройств. Тестовый порт 161 и Тестовый порт 162.

- Порт 1233. Приложение Toshiba Service Station получает команды через этот порт и в декабре 2015 года было обнаружено, что это проблема безопасности.Подробнее здесь. Протестируйте

- Если вы не используете L2TP VPN, порт 1701 не должен быть открыт. Не уверен, что это использует UDP, лучше перестраховаться. Тестовый порт 1701

- Ошибка в маршрутизаторах Netis и Netcore могла быть использована на порте 53413. Подробнее здесь и здесь. С августа 2014 г. Согласно сканированию, проведенному Shadowserver Foundation в середине ноября 2016 года, имеется 20 320 уязвимых роутеры онлайн, подавляющее большинство которых находится в Китае. Маршрутизаторы Netis продаются в США.Тестовый порт 53413

- В сентябре 2016 года в маршрутизаторе D-Link был обнаружен бэкдор. Отправка "HELODBG" на порт UDP 39889 заставит маршрутизатор запустить Telnet, позволяя злоумышленнику войти в систему без пароль. Тестовый порт 39889

- Порт 631 используется для протокола Интернет-печати с TCP и UDP. Подробнее об этом в разделе выше, посвященном TCP-портам .

Тестеры портов UDP

Ссылки выше, которые проверяют отдельные порты UDP, выглядят следующим образом:

www.speedguide.net/ portscan.php? udp = 1 & port = 999

В этом примере будет тестироваться порт 999 (игнорировать пробел в URL-адресе). SpeedGuide также может протестировать отдельные порты на своей странице проверки безопасности, где вы можете ввести любой номер порта и выбрать проверку UDP и / или TCP.

Еще один веб-сайт, предлагающий тесты UDP-портов, - это страница UDP Port Scan with Nmap на PentTest-Tools.com. Он может тестировать диапазон портов UDP, список портов UDP или отдельные порты.

Еще один сайт - сканер портов UDP на ipvoid.com. Он может сканировать любой общедоступный IP-адрес, но вам необходимо решить CAPTCH для каждого запроса. Если вы выберете общие порты, он сканирует: 53, 68, 69, 123, 137, 161, 389, 636, 1900, 5353 и 11211. Он использует терминологию nmap.

Тестеры UPnP (основные изменения: 30 ноября 2018 г.) верх

У UPnP есть две основные проблемы безопасности: то, что он делает в локальной сети по своей задумке, и не допускает доступа к Интернету.

На стороне LAN UPnP опасен, потому что он позволяет вычислительным устройствам (обычно устройствам IoT) пробить брешь в брандмауэре маршрутизатора.Это подвергает устройства доступу в Интернет, где может быть нарушена их низкая безопасность, например пароли по умолчанию. Устройства со стороны локальной сети могут делать гораздо больше с точки зрения настройки маршрутизатора, за которым они находятся, но пробивание брандмауэра является классической проблемой.

UPnP на стороне WAN / Internet маршрутизатора - совсем другая проблема. UPnP никогда не предназначался для публикации в Интернете. Протокол не имеет никакой безопасности. Ни паролей, ни шифрования, ни проверки личности, ничего. Он был разработан для использования между доверенными устройствами.Еще в январе 2013 года Rapid7 обнаружил более 80 миллионов устройств, использующих UPnP в Интернете. Такого не должно было быть. Я писал об этом в то время: проверьте свой маршрутизатор сейчас, прежде чем это сделает Лекс Лютор.

И многие из этих 80 миллионов устройств использовали программное обеспечение UPnP, которое не загружалось. Вы не можете придумать это.

Так что просто отключить UPnP? Не так быстро. Хотя, безусловно, безопаснее отключить UPnP, это может быть не идеальным решением. Во-первых, есть вероятность, что маршрутизатор может отключить UPnP только на стороне локальной сети, поскольку он никогда не должен был быть доступен для Интернета.Кроме того, у маршрутизаторов есть свои ошибки, и отключение UPnP может вообще ничего не сделать. Еще в 2013 году, когда Стив Гибсон создал свой тест UPnP (см. Ниже), он обнаружил примеры обеих проблем, сказав: «Мы подтвердили, что некоторые маршрутизаторы оставляют его включенным снаружи, даже если он выключен внутри, а некоторые - не работают. на самом деле не выключаю его внутри ". Очевидно, нам нужно протестировать UPnP.

UPnP относительно сложно протестировать, так как протокол состоит из двух компонентов. Первый компонент позволяет устройству с поддержкой UPnP обнаруживать другие устройства с поддержкой UPnP.Второй - это продолжающийся диалог между устройствами с поддержкой UPnP. Первоначальное обнаружение устройств с поддержкой UPnP выполняется с помощью протокола SSDP, который прослушивает порт UDP 1900. Фактическая связь между устройствами UPnP осуществляется через HTTP на различных портах TCP. Первоначально SSDP сообщает клиентам, какой TCP-порт использовать для последующих HTTP-разговоров. Согласно Rapid7, номер порта HTTP TCP зависит от производителя и часто выбирается случайным образом. Тьфу. Что касается неслучайных портов, они говорят, что некоторые маршрутизаторы Broadcom, D-Link и TP-Link используют TCP-порт 5431, некоторые устройства используют порт 80, а третьи используют 2869.

В апреле 2018 года Akamai обнаружила, что более 4,8 миллиона устройств уязвимы для запросов UDP SSDP (часть UDP в UPnP). Из них примерно 765 000 также раскрыли свои уязвимые реализации TCP.

ОНЛАЙН-ТЕСТЕРЫ UPnP

- В июне 2017 года Марек Майковски и Бен Кокс из Cloudflare описали обнаруженную им амплификационную атаку, в которой использовался SSDP-компонент UDP: Stupidly Simple DDoS Protocol (SSDP) генерирует DDoS-атаки со скоростью 100 Гбит / с. В ответ Кокс создал онлайн-тестер UPnP на сайте badupnp.benjojo.co.uk. Хороший результат: «Все хорошо! Похоже, вы не слушаете UPnP в глобальной сети»

- Стив Гибсон добавил тестирование UPnP в свой ShieldsUP! в январе 2013 года. На первой странице нажмите серую кнопку «Продолжить». На следующей странице нажмите желто-оранжевую кнопку для «Теста мгновенного воздействия UPnP GRC». Хороший результат - когда ваш роутер не отвечает.

- Щелкните здесь, чтобы проверить, открыт ли UDP-порт 1900 на вашем маршрутизаторе. Хороший результат - это статус "отфильтровано?" и сообщение: «Наше сканирование безопасности не обнаружило открытых портов.«

- По данным команды Netlab в Qihoo 360, ботнет BCMUPnP_Hunter, который впервые появился в сентябре 2018 года, постоянно сканирует маршрутизаторы с открытым интерфейсом UPnP на порту 5431. По состоянию на 7 ноября 2018 года ботнет состоит из 100 000 маршрутизаторов. Rapid7 сообщил, что некоторые маршрутизаторы Broadcom, D-Link и TP-Link используют TCP-порт 5431 для UPnP. Протестируйте TCP-порт 5431. Хороший результат - "Stealth" .

- В ноябре 2018 года Akamai сообщил об атаке на маршрутизатор, которую они назвали EternalSilence, которая является одной из многих атак на маршрутизаторы, которые открывают доступ к UPnP в Интернете.Частично злоумышленники нацелены на устройства, использующие TCP-порт 2048 для UPnP. Протестируйте TCP-порт 2048. Хороший результат - "Stealth" .

- Rapid7 сообщил, что некоторые маршрутизаторы используют TCP-порт 2869 для UPnP. Протестируйте TCP-порт 2869. Хороший результат - "Stealth" .

- Похоже, что Huawei использует порт 37215 для UPnP, и они выставили его в Интернет. Протестируйте TCP-порт 37215. Хороший результат - "Stealth" .

- UPnP должен использовать UDP только на порту 1900, но, учитывая огромные ошибки, сделанные с UPnP, также может повредить тестовый порт TCP 1900.Хороший результат - «Стелс» .

Я все еще ищу тестер UPnP на стороне LAN. Одна из возможностей - это универсальный тестер Plug-and-Play для Windows от Ноэля Данжу.

Прекращено: Rapid7 раньше предлагал онлайн-проверку UPnP, но они прекратили ее. Rapid7 также прекратил выпуск своей устанавливаемой программы ScanNow, которая сканировала локальную сеть на предмет устройств с поддержкой UPnP и сообщала, работают ли на устройствах версии программного обеспечения UPnP с ошибками. Это было полезно, чтобы убедиться, что ваш маршрутизатор также не отвечает на UPnP. на стороне LAN.Программа работала только в Windows и требовала 32-битных версий Java 6 или Java 7. Что касается того, почему они отказались от ScanNow, см. Уязвимость и устаревание ScanNow DLL Search Order.

Верхняя часть тестирования бокового порта LAN

TELNET: Отдельные боковые порты LAN можно протестировать с компьютера в LAN с помощью Telnet. Пользователи Windows 7 и 8.1 должны сначала установить клиент Telnet, используя: Панель управления -> Программы и компоненты -> нажмите «Включить или отключить функции Windows» в левом столбце -> Установите флажок для клиента Telnet -> Щелкните ОК.В OS X ....

Чтобы использовать telnet в Windows, откройте окно командной строки, введите "telnet ipaddress номер порта". Например: «telnet 192.168.1.1 80». С обеих сторон IP-адреса должны быть пробелы. Если порт закрыт, Windows будет жаловаться, что «не может открыть соединение с хостом через порт 80: соединение не удалось». Если порт открыт, ответы различаются, вы можете просто увидеть пустой экран. Вы также можете подключиться к компьютеру по Telnet по имени, например "telnetwhere.com 8080"

ID Serve: ID Serve - это небольшая портативная утилита идентификации сервера в Интернете для Windows, созданная Стивом Гибсоном.Он был написан в 2003 году и с тех пор не обновлялся. На начальном экране объясняется его назначение, а вкладка Server Query - это то место, где он выполняет свою работу. Вы можете запросить компьютер по имени (www.amazon.com) или по IP-адресу. По умолчанию используется порт 80, но вы можете указать другой порт, добавив двоеточие и номер порта после имени компьютера или IP-адреса (без пробелов). Если данные возвращаются из запроса, ID Serve отображает их все. Эти данные могут идентифицировать серверное программное обеспечение. Если данные не возвращаются, сообщение, по моему опыту, будет либо «Порт закрыт, поэтому наша попытка подключения была отклонена», либо «От машины и порта на этом IP-адресе не получено ответа».Устройство может быть в автономном режиме или порт подключения может быть скрыт ». ID Serve ограничен TCP (без UDP) и не поддерживает HTTPS.

ClientTest: ClientTest - еще одна небольшая портативная программа для Windows. Он от Джо из joeware.net и последний раз обновлялся в 2005 году. Вы указываете его на IP-адрес своего маршрутизатора, указываете номер порта и пытаетесь подключиться.

БРАУЗЕР: Вы также можете протестировать порт с помощью веб-браузера. Например, http://192.168.1.1:999 проверит TCP-порт 999 (конечно, изменит IP-адрес по мере необходимости для вашего роутера).Я не думаю, что браузер может тестировать порт UDP, он ограничен TCP.

NMAP: Эта команда проверяет порты UDP с 11 по 13 на устройстве с IP-адресом 1.2.3.4

nmap -sU -p 11-13 1.2.3.4

Информация о порте TCP / IP вверху

- Наиболее часто открытые порты для TCP и UDP от SpeedGuide.net

- Список номеров портов TCP и UDP в WikiPedia

- Мастер-файл назначения портов от Яны. Это огромный список, используйте функцию поиска, а не листайте его.

- Если у вас Synology NAS, см. Какие сетевые порты используются службами Synology?

- Пользователи Windows: сетевые порты, используемые ключевыми серверными продуктами Microsoft без даты

- Также от Microsoft, назначение портов для часто используемых служб, начиная с Windows 2000

- Порты, заблокированные Comcast: список заблокированных интернет-портов. По состоянию на сентябрь 2017 года они блокируют: TCP 0 отключен, TCP 25 в обоих направлениях, UDP 67 отключен, 135–139 в обоих направлениях для TCP и UDP, UDP 161 в обоих направлениях, TCP 445 вверх и вниз, UDP 520 вверх и вниз, UDP 547 вниз, TCP 1080 вниз и UDP 1900 в обоих направлениях.

HNAP Testing top

Протокол администрирования домашней сети - это протокол управления сетевым устройством, созданный еще в 2007 году. Существует четыре проблемы с HNAP. Во-первых, он имеет долгую историю реализации с ошибками. Он также может сообщить злоумышленникам технические подробности о маршрутизаторе, что облегчит им поиск подходящей уязвимости для атаки. Тот факт, что маршрутизатор поддерживает HNAP, может не отображаться в его административном интерфейсе. Хуже всего то, что HNAP часто нельзя отключить.Четыре удара, ты в аут.

Вы можете проверить, поддерживает ли маршрутизатор HNAP, набрав

http://1.2.3.4/HNAP1/

где 1.2.3.4 - IP-адрес вашего маршрутизатора. Конечно, у каждого маршрутизатора есть два IP-адреса: один на общедоступной стороне, а другой - на частной. Предлагаю протестировать на HNAP по каждому.

Вы можете узнать свой общедоступный IP-адрес на многих веб-сайтах, таких как ipchicken.com и checkip.dyndns.com. Информацию о LAN-стороне маршрутизатора см. В моем блоге за сентябрь 2013 г. Найдите IP-адрес вашего домашнего маршрутизатора.

Если HNAP включен, этот тест отображает основную информацию об устройстве вашего маршрутизатора в XML-файле. См. Образец вывода. Если это не удастся, будет ошибка определенного типа о том, что веб-страница не может быть отображена, возможно, ошибка 404 Not Found.

Если HNAP включен, попробуйте отключить его в административном интерфейсе маршрутизатора, а затем повторите попытку. Возможно, вы не сможете его выключить. Для получения дополнительной информации см. Страницу HNAP.

26 октября 2018 г .: В октябре 2018 г. компания Talos обнаружила несколько ошибок в маршрутизаторах Linksys серии E.Что не было раскрыто, так это простой способ для владельцев Linksys проверить, уязвимы ли их маршрутизаторы. По словам Джареда Риттла, обнаружившего недостатки, HNAP может помочь. Владельцы могут перейти по официальному URL-адресу HNAP (http://1.2.3.4/HNAP1/), чтобы увидеть текущую установленную версию прошивки (1.2.3.4 - это IP-адрес маршрутизатора на стороне LAN). Это имеет то преимущество, что не нужно знать пароль маршрутизатора. Для E1200, если версия прошивки 2.0.09 или ниже, маршрутизатор уязвим. Для E2500, если версия микропрограммы 3 или ниже.0,04, уязвима. Владельцы других маршрутизаторов Linksys серии E предоставлены сами себе.

URL-адреса, которые можно попробовать из вашей локальной сети

В этих примерах 1.2.3.4 представляет IP-адрес маршрутизатора на стороне LAN.

В июне 2020 года мы узнали, что 79 различных устройств Netgear имеют один и тот же недостаток. Плохой парень может узнать точную модель и прошивку маршрутизатора Netgear, используя URL-адрес вроде

. http://1.2.3.4/currentsetting.htm

и настройте эксплойт специально для этого маршрутизатора.Если у вас есть маршрутизатор Netgear, попробуйте этот URL. Если он возвращает информацию о вашем маршрутизаторе, найдите самую последнюю версию прошивки. Надеюсь, он будет выпущен после июня 2020 года. В то время, когда ошибка была обнародована (15 июня 2020 года), Netgear ничего не предпринял для исправления.

В октябре 2019 года мы узнали о 10 маршрутизаторах D-Link с критическими недостатками, которые не будут исправлены. Если у вас есть какой-либо из этих маршрутизаторов D-Link, не беспокойтесь о тестировании, просто приобретите новый маршрутизатор: DIR-655, DIR-866L, DIR-652, DHP-1565, DIR-855L, DAP-1533, DIR-862L. , DIR-615, DIR-835 и DIR-825.Для подтверждения у CERT есть веб-страница Proof of Concept, которая на минуту отключает уязвимый маршрутизатор D-Link от Интернета.

В январе 2019 года мы узнали о двух ошибках раскрытия информации в некоторых маршрутизаторах Cisco. Более подробная информация на странице ошибок. Если приведенный ниже URL-адрес показывает подробную информацию о вашем маршрутизаторе Cisco, это плохо. Его общедоступная / глобальная версия автоматически создается на странице Shodan.

http://1.2.3.4/cgi-in/config.exp

http://1.2.3.4/cgi-bin/export_debug_msg.ехр

Согласно описанию Скотта Хелме своего маршрутизатора BrightBox в 2014 году, попробуйте использовать приведенный ниже URL-адрес, где 1.2.3.4 - это IP-адрес вашего маршрутизатора. Хороший результат не возвращает ничего, кроме сообщения об ошибке. Вот пример плохого результата.

http://1.2.3.4/cgi/ cgi_status.js

В декабре 2016 года Педро Рибейро сообщил о недостатках в маршрутизаторе Netgear WNR2000. Если у вас есть маршрутизатор Netgear, не помешает проверить утечку информации по указанному ниже URL. Это может привести к утечке серийного номера устройства.

http://1.2.3.4/ BRS_netgear_success.html

Многие маршрутизаторы Netgear имели бреши в безопасности в декабре 2016 г. (см. здесь и здесь для получения дополнительной информации). Приведенная ниже команда проверяет маршрутизатор Netgear. Если в результате появляется веб-страница со словом «Уязвимый», значит, маршрутизатор уязвим. Netgear выпустил исправления для всех уязвимых маршрутизаторов.

http://www.routerlogin.net / cgi-bin /; echo $ IFS'Vulnerable '

Эта проблема с портом 32764 описана выше в разделе «Порты TCP для тестирования».

http://1.2.3.4:32764

В сентябре 2017 года охранная фирма Embedi обнаружила открытый порт 19541 на многих маршрутизаторах D-Link. Он реагирует на такие команды, как перезагрузка маршрутизатора. Они не нашли способа закрыть порт. IP-адрес по умолчанию - 192.168.0.1, но маршрутизатор также может отвечать на dlinkrouter.local.

http://1.2.3.4:19541

Если в вашей локальной сети есть система видеонаблюдения, то, надеюсь, она не была произведена Xiongmai. В октябре 2018 года SEC Consult опубликовала большое разоблачение того, насколько небезопасны эти системы.Количество недостатков безопасности огромно. Эти устройства переименованы как минимум 100 другими компаниями, поэтому для обнаружения системы Xiongmai они предлагают просмотреть эту страницу из локальной сети.

http: // [cameraipaddress] /err.htm

Если страница существует и на ней есть ссылка на "Xiongmai", а затем прочтите статью SEC Consult. Они также предлагают другие предложения по идентификации оборудования Xiongmai. SEC Consult считает, что безопасность настолько плохая, что ее нельзя исправить, и что оборудование следует выбросить.

Тесты модема наверх

Модем - это компьютер, и в нем тоже могут быть ошибки. Скорее всего, это IP-адрес модема, например 192.168.100.1. Если ничего другого, вы должны попытаться получить доступ модем по его IP-адресу, чтобы вам была доступна техническая информация о вашем подключении к Интернету. Также вы хотите узнать, какая информация доступна без пароля некоторые модемы выставляют слишком много. Если есть пароль, то измените его со значения по умолчанию.

Согласно кабельному модему ARRIS, есть бэкдор в бэкдоре, попробуйте просмотреть страницу ниже.Ошибка при просмотре страницы - хороший результат. Посмотрите видео об этой хитрости.

http://192.168.100.1/cgi-bin/tech_support_cgi

Согласно ARRIS DG860A NVRAM Backup Password Disclosure, попробуйте просмотреть URL-адрес ниже. Опять же, ошибка - это хороший результат.

http://192.168.0.1/ router.data

Для большей безопасности маршрутизатор может блокировать доступ к модему, блокируя его IP-адрес. В феврале 2015 года я писал в блоге о доступе к модему со стороны локальной сети маршрутизатора. Хотя прямой доступ к модему может быть полезным, он также может быть опасным.Видеть Поговорите со своим модемом и Использование маршрутизатора для блокировки модема. Некоторые маршрутизаторы могут это сделать, некоторые нет. Облегченные маршрутизаторы, такие как потребительские ячеистые системы (eero, Google Wifi, Ubiquiti AmpliFi и т. Д.), Не могут этого сделать.

Отличный способ узнать, доступен ли модем со стороны локальной сети, - это проверить связь с ним, используя команду ниже. Надеюсь, команда не удалась.

ping 192.168.100.1

Если это возможно, проверьте доступ Telnet к модему с помощью приведенной ниже команды. Неудача - это надежный результат.

telnet 192.168.100.1

Другой хороший тест - это nmap. Самая простая команда:

nmap 192.168.100.1

Для более полного обзора стороны LAN модема используйте следующую команду:

nmap -v -A -p 1-65535 192.168.100.1

IP Версия 6 Тестеры наверх

Я не знаю причин для включения IPv6 на домашнем маршрутизаторе. Если он включен на вашем, попробуйте отключить его, а затем убедитесь, что он действительно выключен. Все указанные ниже сайты доступны только через HTTP.

- Тест на наличие IP версии 6 на whatismyv6.com. Щелкните «Тест только IPv6» или перейдите непосредственно на ipv6.whatismyv6.com. Это хорошо, если ipv6.whatismyv6.com не загружается в вашем браузере.

- Другой сайт, ipv6leak.com, принадлежит London Trust Media, Inc. Я не знаю, кто они, но на этот сайт ссылается VPN-провайдер PrivateInternetAccess.

- test-ipv6.com принадлежит Джейсону Феслеру. Он предлагает множество технических деталей и имеет открытый исходный код (см. Github). Здесь есть точка зрения, что IP v6 - это хорошо, с чем я не согласен.

- Протестируйте подключение к IPv6 с сайта cz.nic, авторское право принадлежит Джейсону Феслеру.

- Проверить IP-адрес от поставщика VPN. Perfect Privacy сообщает подробности подключения (IP-адрес, DNS-сервер, город и страну) для IPv4 и IPv6. Если он не находит IPv6, появляется сообщение: «Кажется, у вас нет возможности подключения по IPv6».

- От Wireshark.org: Тест подключения IPv4 и IPv6

Android Apps top

- По заявлению компании, RouterCheck »- это первый потребительский инструмент для защиты домашнего маршрутизатора... RouterCheck - это как антивирусная система для вашего роутера. Он защищает ваш маршрутизатор от хакеров ... "Это

Почему у меня не работает Wi-Fi?

Обновлено: 02.06.2020 компанией Computer Hope

Есть много причин, из-за которых соединение Wi-Fi перестает работать. Ниже приведен список наиболее распространенных шагов для решения этой проблемы.

Wi-Fi не включен на устройстве

У большинства современных ноутбуков есть кнопка, которая включает и выключает Wi-Fi на вашем компьютере в качестве функции безопасности. Убедитесь, что ваш Wi-Fi включен, посмотрев на любую кнопку или индикатор состояния. Обычно при включении индикатор будет синим или зеленым.

Убедитесь, что беспроводное соединение включено

В Windows убедитесь, что соединение не отключено, щелкнув Пуск , набрав сетевое подключение в текстовом поле поиска и щелкнув опцию Просмотр сетевых подключений .

СоветВ Windows 8 введите сетевое подключение в любом месте начального экрана и выберите опцию Просмотр сетевых подключений в результатах поиска.

В Windows 10 введите состояние сети в текстовом поле поиска рядом с Start и нажмите Введите .В окне Status в разделе Change your network settings нажмите Change adapter options option.

В окне «Сетевые подключения», если ваше беспроводное соединение присутствует в списке, щелкните его правой кнопкой мыши и выберите Включить . Если вы видите «Отключить», сетевое соединение уже включено.

Проверьте правильность SSID и ключа безопасности

Если в списке беспроводных подключений отображается несколько доступных беспроводных сетей, убедитесь, что вы подключаетесь к правильному SSID (имени маршрутизатора) и ввели правильный ключ безопасности.Если вы подключаетесь к маршрутизатору соседа или вводите неправильный ключ безопасности, ноутбук не сможет подключиться к сети.

Убедитесь, что Интернет работает

Если вы можете подключиться к своему устройству Wi-Fi, но ваш Интернет не работает, проблема может быть в вашем интернет-сервисе, а не в вашем компьютере. Убедитесь, что подключение к Интернету работает, убедившись, что другое устройство, например другой компьютер, смартфон или планшет, может подключиться к Интернету. Если Интернет работает на другом устройстве, можно с уверенностью предположить, что проблема заключается в компьютере.

Если Интернет не работает ни на одном устройстве, возможно, проблема связана с маршрутизатором, модемом или поставщиком Интернет-услуг. Позвоните в службу технической поддержки вашего интернет-провайдера, чтобы получить помощь в решении проблем с подключением к Интернету.

Сброс модема и роутера

Нередко DSL-модем, кабельный модем или сетевой маршрутизатор сталкиваются с проблемами, которые не позволяют одному или нескольким устройствам подключиться к сети. Чтобы убедиться, что проблема не в этом, отключите питание от задней панели модема и маршрутизатора.После отключения подождите 10-15 секунд и снова подключите питание. Подождите несколько минут, пока модем и маршрутизатор повторно подключатся к Интернету, затем проверьте подключение к Интернету на своем компьютере. Если проблема не исчезла, попробуйте перезагрузить компьютер.

Отключить межсетевые экраны

Установка нескольких программных брандмауэров на компьютер может вызвать множество проблем с сетевым подключением. Чтобы убедиться, что это не проблема, мы предлагаем временно отключить все брандмауэры на компьютере.Отключите брандмауэр Windows или любой брандмауэр, поставляемый с программами безопасности.

Восстановить Windows до более ранней копии

Если вы используете Microsoft Windows и раньше Wi-Fi работал, попробуйте восстановить Windows до более ранней копии. В некоторых случаях плохое программное обеспечение или настройки могли вызвать проблемы с вашим адаптером Wi-Fi или проблемы с доступом Windows к Интернету.

Переустановите беспроводное устройство и драйверы

Поврежденные драйверы или проблемы с драйверами беспроводной сети - еще одна причина, по которой вы не можете видеть какие-либо сети Wi-Fi или испытываете проблемы с обнаружением беспроводной карты.Убедитесь, что у вас нет проблем с драйверами, выполнив следующие действия.

Удалите устройство и позвольте Windows повторно обнаружить карту Wi-Fi

- Откройте диспетчер устройств Windows.

- В диспетчере устройств разверните раздел Сетевые адаптеры , чтобы увидеть все сетевые устройства.

- Выделите свой Wi-Fi или беспроводной сетевой адаптер и нажмите клавишу Delete, чтобы удалить устройство. Если есть флажок для удаления драйверов, оставьте его пока не установленным.

- После удаления устройства закройте все окна, перезагрузите компьютер и позвольте Windows повторно обнаружить и установить сетевую карту.

Если разрешение Windows повторно обнаружить и установить карту беспроводной связи не решит вашу проблему, это могут быть сами драйверы. Выполните следующие действия, чтобы переустановить сетевую карту и драйверы беспроводной сети.

Переустановите последние сетевые драйверы

- Найдите и загрузите сетевые драйверы для вашего сетевого адаптера. Если есть возможность, мы рекомендуем получать драйверы напрямую от производителя (напр.g., Dell, HP, Linksys или Netgear).

- Откройте Диспетчер устройств Windows.

- В диспетчере устройств разверните раздел Сетевые адаптеры , чтобы увидеть все сетевые устройства.

- Выделите свой Wi-Fi или беспроводной сетевой адаптер и нажмите клавишу Delete, чтобы удалить устройство. Если есть флажок для удаления драйверов, установите его.

- После удаления устройства закройте все открытые окна и установите загруженные драйверы. Если для драйверов есть установочный или исполняемый файл, запустите его.

- Перезагрузите компьютер и проверьте подключение к Интернету, чтобы убедиться, что оно работает.

Переставьте беспроводной маршрутизатор или компьютер

Если ваш компьютер испытывает трудности с поддержанием сильного сигнала беспроводного маршрутизатора, это может вызвать проблемы с подключением. Убедитесь, что это не проблема, пытаясь изменить положение маршрутизатора и его антенн.

Если у вас возникли проблемы с уровнем сигнала, подумайте о приобретении расширителя диапазона (ретранслятора) для дома или офиса, чтобы убедиться, что во всех областях сигнал сильный.Кроме того, вы можете попробовать изменить частоту маршрутизатора, чтобы уменьшить помехи сигнала от беспроводных устройств.

Аппаратный сброс ноутбука

Если у вас ноутбук, попробуйте выполнить полную перезагрузку, выполнив следующие действия.

- Выключите компьютер.

- Когда ноутбук выключен, отсоедините адаптер переменного тока (питание) и извлеките аккумулятор.

- Вынув аккумулятор и отсоединив шнур питания, оставьте компьютер выключенным на 30 секунд.В выключенном состоянии нажмите и удерживайте кнопку питания с интервалом в 5-10 секунд.

- Через 30 секунд вставьте аккумулятор обратно в компьютер и подсоедините шнур питания.

- Включите портативный компьютер и, пока компьютер загружается, войдите в программу настройки CMOS.

- В программе настройки CMOS сбросьте настройки CMOS до значений по умолчанию, сохраните настройки, а затем выйдите из настройки.

Если ваш Wi-Fi по-прежнему не работает, попробуйте удалить адаптер Wi-Fi из диспетчера устройств и перезагрузите ноутбук, чтобы проверить, обнаружит ли Windows адаптер Wi-Fi снова.

Обновление прошивки роутера

Если у вас никогда не было успешного подключения компьютера к маршрутизатору, попробуйте обновить прошивку маршрутизатора.

Повреждение операционной системы

Если после выполнения всех вышеперечисленных шагов ваше соединение Wi-Fi по-прежнему не работает, проблема может быть связана с повреждением файла в операционной системе. В крайнем случае, чтобы проверить наличие неисправного оборудования, мы предлагаем стереть все и переустановить операционную систему. Это может подтвердить, что на компьютере все в порядке и нет никаких проблем.

Неисправное оборудование

Если после выполнения всех предыдущих рекомендаций вам все еще не удалось наладить работу Wi-Fi-соединения, значит, адаптер Wi-Fi или соответствующее оборудование неисправны. Если у вас есть настольный компьютер с Wi-Fi, встроенным в материнскую плату (встроенную), проверьте любой антенный кабель и, если все в порядке, замените материнскую плату. Если у вас есть ноутбук, мы предлагаем его отремонтировать.

Если Wi-Fi не работает для нескольких устройств и вы выполнили все вышеперечисленные шаги, это проблема маршрутизатора, и ее необходимо заменить.

Временное решение

Если замена оборудования не входит в ваш бюджет или вам нужно более быстрое решение, временным решением будет подключение сетевого адаптера USB к компьютеру. Эти адаптеры относительно дешевы и могут быть быстро установлены в компьютер, если с компьютером все в порядке.

.Как узнать, заражен ли ваш маршрутизатор и что с этим делать

Большинство людей не осознают проблемы, которые могут возникнуть, если их маршрутизатор будет взломан!

Если ваш маршрутизатор взломан, хакер может перенаправить ваши деловые и личные интернет-запросы на серверы, зараженные вредоносным ПО. Если вредоносное ПО загружается на ваш компьютер или мобильное устройство, ваши наиболее важные данные и информация могут быть украдены, что вызовет большие проблемы для вас или вашей организации, включая утечку конфиденциальной информации ваших клиентов и партнеров.

Никто не хочет, чтобы их маршрутизатор был взломан, поэтому ниже приведены несколько советов, чтобы узнать, есть ли у вас зараженный маршрутизатор, и что с этим делать.

Как определить, что маршрутизатор заражен

Если вы подозреваете, что с вашим маршрутизатором что-то не так, возможно, вас взломали. Ниже приведены наиболее распространенные причины, по которым ваш роутер был взломан киберпреступниками.

Общие признаки того, что ваш маршрутизатор может быть заражен хакерами

- Ваши данные заблокированы вредоносным ПО, и вы получаете сообщения с запросом выкупа с требованием денег за разблокировку.

- Ваш компьютер работает медленнее, чем обычно, это может быть связано с тем, что вредоносное ПО значительно снижает производительность вашего компьютера.

- Ваши компьютерные программы случайным образом дают сбой.

- Вы замечаете несколько фальшивых антивирусных сообщений во всплывающих окнах на экране.

- В вашем браузере появились новые панели инструментов с незнакомыми названиями.

- Ваши поисковые запросы перенаправляются на веб-сайты, на которые вы не пытаетесь попасть.

- Ваши пароли к онлайн-счетам не работают, или на вашем счету в онлайн-банке не хватает средств.

- На вашем компьютере неожиданно установлено новое программное обеспечение.

Все еще не уверены, взломали ли ваш маршрутизатор? Используйте этот инструмент

Средство проверки F-Secure Router может быстро проверить состояние вашего маршрутизатора, включая поиск уязвимостей или потенциальных угроз вредоносного ПО. Это не самый тщательный инструмент, но это отличный способ узнать, был ли ваш маршрутизатор заражен обычными атаками. Нажмите синюю кнопку «Проверить маршрутизатор», чтобы просмотреть подробные результаты и узнать, был ли изменен ваш сервер доменных имен (DNS).

Как улучшить настройки безопасности маршрутизатора

Это шаги по повышению безопасности вашего маршрутизатора, чтобы обезопасить себя и свой бизнес.

Шаг 1. Включите брандмауэр беспроводного маршрутизатора

Сегодня многие маршрутизаторы оснащены встроенными межсетевыми экранами, о которых вы, возможно, даже не подозреваете. Брандмауэр может быть передовой защитой от взлома вашего маршрутизатора.

Если вы не уверены, есть ли у вашего маршрутизатора брандмауэр, вы можете проверить руководство пользователя вашего маршрутизатора или сайт производителя.

Шаг 2. Создайте сетевое имя со стойким идентификатором SSID

SSID означает идентификатор набора услуг или также известен как имя вашей сети. Он есть у каждого беспроводного маршрутизатора, и вам нужно знать имя и пароль, чтобы получить к нему доступ.

Многие производители имеют имена и пароли по умолчанию. Если вы не обновите эти пароли по умолчанию, хакеры могут часто использовать эти пароли для доступа.

Шаг 3. Включите беспроводное шифрование WPA2

Ваш маршрутизатор должен использовать этот протокол шифрования по умолчанию, самое надежное беспроводное шифрование - WPA2.Вам следует избегать устаревшего шифрования WEP и исходного WPA, потому что они не так безопасны.

Шаг 4. Установите маршрутизатор в скрытый режим

Некоторые маршрутизаторы имеют параметр «Скрытый режим», который затрудняет обнаружение вашего маршрутизатора хакерами в Интернете. Скрытый режим помогает скрыть статус открытых портов в вашей сети, не отвечая на запросы, отправленные хакерами, которые могут быть уязвимы для атак.

Что делать, если ваш маршрутизатор взломан

Если ваш маршрутизатор был взломан, и вы обеспокоены тем, что ваш компьютер заражен вредоносным ПО, вот шаги, которые помогут минимизировать ущерб.

- Шаг 1: Резервное копирование файлов и данных на внешний жесткий диск или в облачную службу.

- Шаг 2: Выключите компьютер и перезагрузите его в безопасном режиме.

- Шаг 3: Удалите все загадочные панели инструментов браузера.

- Шаг 4: Предупредите друзей, семью и коллег, чтобы они не принимали ваши поддельные онлайн-приглашения в социальных сетях или электронные приглашения.

- Шаг 5: Измените любые пароли учетных записей, которые были взломаны с использованием сложных паролей.

- Шаг 6: Свяжитесь с вашим банком или финансовым учреждением, чтобы получить компенсацию за украденные средства.

- Шаг 7: Защитите свой беспроводной маршрутизатор и установите качественную антивирусную программу, чтобы минимизировать риск хакерских атак в будущем.

Шаг 1. Создайте резервную копию файлов и данных

Прежде чем пытаться исправить компьютер и удалить вредоносное ПО, сделайте резервную копию своих файлов и данных на внешнем жестком диске или в облачной службе.Важно делать это на регулярной основе на случай сбоя вашего компьютера, и вы можете автоматизировать резервное копирование файлов в облако или на внешнее устройство. Хотя ваши данные часто надежно сохраняются в облачной службе, некоторые из них более безопасны, чем другие. Если вам нужна помощь, обратитесь в облачную службу, поскольку они могут предложить технические советы и даже могут восстановить потерянные файлы. Часто более крупные компании передают свои резервные копии данных сторонним экспертам с наиболее безопасными онлайн-серверами.

Шаг 2. Выключите компьютер и перезагрузите его в безопасном режиме

Если вы подозреваете, что ваш маршрутизатор был взломан, когда вы получаете ложное антивирусное сообщение, выключите компьютер и перезапустите его в безопасном режиме.В безопасном режиме удалите все предыдущее программное обеспечение, которое выглядит подозрительно. Если вы используете Windows 10 или более позднюю версию, запустите Защитник Windows в автономном режиме для поиска вредоносных программ, когда Windows не запущена, что упростит поиск вредоносных программ, поскольку некоторые вредоносные программы могут не быть обнаружены во время работы Windows. Перезагрузите компьютер в обычном режиме и посмотрите, исчезли ли поддельные антивирусные сообщения. Выполните антивирусную очистку для всех оставшихся вредоносных программ и удалите все оставшиеся угрозы.

Шаг 3. Удалите загадочные панели инструментов браузера.

Установить панели инструментов браузера несложно, и, к счастью, так же легко удалить большинство из них. Удалите все панели инструментов браузера, которые вы не используете, особенно самые последние панели инструментов. Некоторые браузеры позволяют восстановить настройки до версии по умолчанию. Вы всегда можете осторожно добавить панели инструментов браузера обратно позже, проверив, не подвергает ли рассматриваемая панель инструментов риску кибербезопасности ваш компьютер. Убедитесь, что любое бесплатное программное обеспечение, которое вы устанавливаете, полностью исправлено, и прочитайте мелкий шрифт.Некоторые бесплатные программы заявляют, что устанавливают панели инструментов.

Шаг 4. Предупредите друзей, семью и коллег, чтобы они не принимали ваши поддельные онлайн-приглашения в социальных сетях или электронные приглашения.

Если ваш роутер взломан, а ваш компьютер заражен вредоносными программами, которые рассылают вашим контактам поддельные приглашения, сообщите им, как только узнаете. Таким образом киберпреступники используют ваши доверенные контакты для заражения своих компьютеров вредоносными программами. Отправьте массовое электронное письмо, текстовое сообщение или сообщение в социальных сетях, чтобы предупредить людей в вашей сети о взломе вашего маршрутизатора, предупредив их, чтобы они не загружали и не принимали приглашение от вас.Позже они будут вам благодарны!

Шаг 5: Измените любые пароли учетных записей, которые были взломаны, и используйте сложные пароли.

Если вы получили электронное письмо, которое выглядит так, как будто оно от компании, в которой у вас есть учетная запись в Интернете, внимательно изучите его, прежде чем нажимать какие-либо ссылки. Иногда хакеры маскируют электронные письма так, будто они принадлежат компании, с которой, как они знают, вы ведете бизнес, чтобы заставить вас щелкнуть ссылки, которые перенаправляют вас на вход в свою учетную запись и кражу вашего пароля. Если вы заметили, что, когда вы несколько раз пытаетесь войти в одну из своих учетных записей, а ваш пароль не работает, скорее всего, это связано с взломом вашего роутера.Немедленно запросите сброс пароля и сделайте надежный пароль или приложите дополнительные усилия и воспользуйтесь услугой двухфакторной аутентификации. В будущем не нажимайте ссылки в электронных письмах - если вы хотите войти в учетную запись в Интернете, сделайте это с прямой домашней страницы компании. Если вы используете один и тот же пароль для нескольких учетных записей, немедленно измените их и рассмотрите возможность использования безопасного менеджера паролей.

Шаг 6: Свяжитесь с вашим банком или финансовым учреждением, чтобы получить компенсацию за украденные средства.

Если после взлома роутера вы обнаружите, что на счетах в онлайн-банке не хватает денег, то первым инстинктом может стать паника.К счастью, большинство банков возместят украденные средства независимо от того, были ли ваши дебетовые или кредитные карты взяты из вашего кошелька или ваш компьютер был заражен вредоносным ПО и украден киберпреступниками. Позвоните в свое финансовое учреждение и объясните ситуацию. Возможно, вам придется заполнить некоторые формы претензий, но в большинстве случаев вы должны получить возмещение в ближайшее время. Чтобы контролировать свою учетную запись в будущем, спросите свой банк, можете ли вы настроить текстовые оповещения для получения уведомлений о снятии денег со счета, и можете ли вы установить пороговую сумму денег, которую можно снять за один раз.

Шаг 7. Защитите свой беспроводной маршрутизатор и установите качественную антивирусную программу, чтобы минимизировать риск атак хакеров в будущем.

Защита беспроводного маршрутизатора - это ваша первая линия защиты компьютера в сети. Убедитесь, что вы используете шифрование WPA2, а не защиту WEP, которую киберпреступники могут легко взломать. Создайте надежное имя беспроводной сети (SSID) и пароль и убедитесь, что внутренний брандмауэр вашего маршрутизатора включен. Если вы хотите принять дополнительные меры предосторожности, вы можете приобрести личную VPN (виртуальную частную сеть) для своего дома, как это используют многие организации.

Хотя ни одна антивирусная программа не является надежной, защита вашего компьютера имеет решающее значение для поддержания его производительности и долговечности. Думайте об этом как о профилактической практике, похожей на ежегодное обследование в кабинете врача. Так же, как ваш врач скажет вам, нужно ли вам лечение, качественное антивирусное программное обеспечение предупредит вас и поможет, если вам нужно удалить вредоносное ПО, которое может повредить ваше оборудование.

Заключение

После того, как вы проверили свой маршрутизатор, чтобы определить, был ли он взломан и требуется ли удалить вредоносное ПО, выполните следующие действия, чтобы «вылечить» свой компьютер.Как только ваш компьютер будет восстановлен и начнет нормально работать, узнайте о проблемах кибербезопасности, чтобы предотвратить проблемы в будущем. Образование - это сила, поэтому найдите время, чтобы узнать о взломе маршрутизатора и угрозах вредоносного ПО, а также о других сегодняшних проблемах кибербезопасности.

Пройдите учебный курс по вопросам безопасности дома и вредоносных программ, чтобы защитить ваш компьютер от будущих рисков. Повышение осведомленности об опасностях, которые представляют киберпреступники в Интернете, будет держать вас в курсе и держать вас в курсе при принятии наилучших решений по защите вашего компьютера.

Узнайте больше о том, как Inspired eLearning может помочь вам решить сложные проблемы безопасности вашей домашней сети уже сегодня.

.