Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как понять что роутер сломался

Как проверить роутер на работоспособность: советы и инструкции

Одним из виновников перебоев в работе интернета является маршрутизатор. Сегодня мы рассмотрим, как проверить роутер на работоспособность, чтобы убедиться, что он – источник проблемы или развеять подобные подозрения.

Типичные проблемы у новичков

Определить, виновен ли маршрутизатор в проблемах с интернетом, можно несколькими способами.

Проверка индикаторов

При подаче питания, появлении интернета, активации Wi-Fi модуля на передней панели устройства загорается соответствующий индикатор. Итак, как проверить, работает вай-фай роутер или нет?

- Первое, с чего начинается проверка роутера, это свечение светодиодов. Возможно, устройство осталось без питания или после перезагрузки выключился Wi-Fi модуль. Также стоит проверить наличие входящего сигнала: есть вероятность, что введенный в квартиру кабель повреждён (изломился, проблема с обжимкой).

Проверить исправность сетевого кабеля поможет следующее видео:

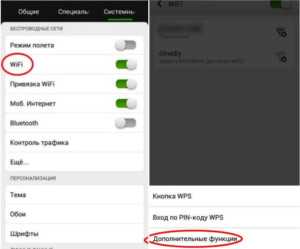

- Второй шаг – подключение к интернету со второго устройства по такому же интерфейсу. Если нужно проверить работу Wi-Fi, подключаемся по беспроводному каналу.

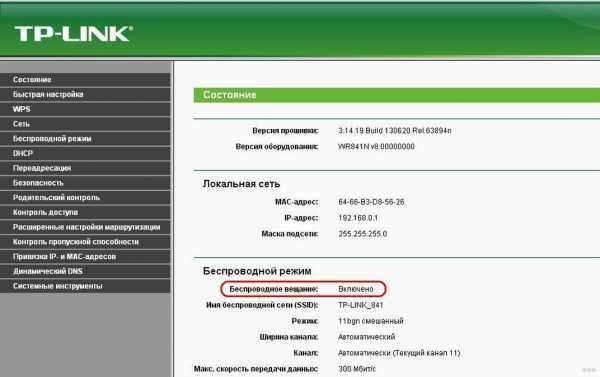

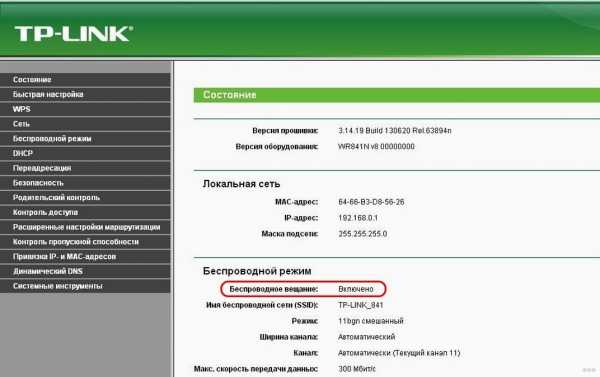

- Проверить наличие WI-Fi соединения помогут устройства, оснащённые радиомодулем. Также о подключении беспроводного соединения узнаете из веб-интерфейса для конфигурирования маршрутизатора. На главной странице приводится нужная информация. Покажем на примере роутера от TP-Link.

Программные неполадки

Причиной сбоя работы роутера может стать и вирус. Смотрите видео по теме:

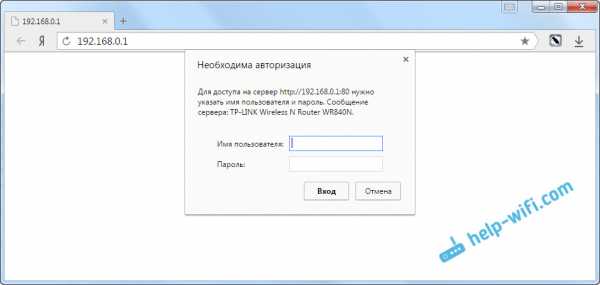

Если предыдущие советы не помогли, перезагружаем устройство программным методом. Обычно заходим в настройки, вызываем «Системные инструменты» и кликаем «Перезагрузить». Смотрим состояние маршрутизатора в веб-интерфейсе для его настроек через браузер.

Если перезагрузка не помогла, и роутер также не работает, можно попробовать выполнить сброс предыдущих настроек до заводских. Для этого существует аппаратная кнопка «Reset», обычно утопленная в корпус от случайного нажатия. До нее необходимо добраться при помощи тонкого предмета (иголка, зубочистка, ампулка). На некоторых моделях от Asus есть ещё один алгоритм защиты от случайного нажатия – кнопку придется продержать в зажатом положении порядка 10 секунд.

После сброса маршрутизатор придётся заново настраивать.

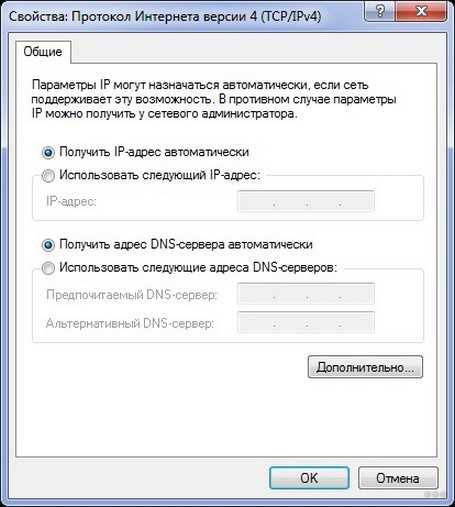

Также можно попробовать следующее. В настройках используемого протокола, как правило, это IPv4, указываем способ раздачи IP. Иногда настройки метода получения физических адресов изменяются сторонним ПО.

Заходим в «Центр управления сетями», открываем «Свойства» сетевой карты и дважды кликаем по версии протокола (скорее всего, это TCP/IPv4). Выбираем автоматический способ получения для IP-адреса и DNS-сервера.

Пинг

Проверить исправность роутера можно с компьютера, к которому он подключен через LAN. Запускаем командную строку и выполняем в ней команду: «ping адрес.роутера». Адрес можно отыскать на наклейке, нанесённой на дно устройства. Он используется для входа в параметры роутера. Таким образом увидим, соединяется ли ПК с точкой доступа.

Время на получение ответа не должно превышать пары десятков секунд. Потери составляют 0%, если значение больше, повторяем операцию несколько раз. В случае аналогичного результата устройство можно перепрошить самому, либо сразу нести в сервисный центр, где роутер протестируют, выяснят причину сбоя и, по возможности, устранят её.

Драйверы

Программное обеспечение, которое позволяет маршрутизатору и компьютеру «общаться», может вызвать сбой в работе первого. Драйвер следует обновить или откатить до предыдущей версии, если свежей версии нет.

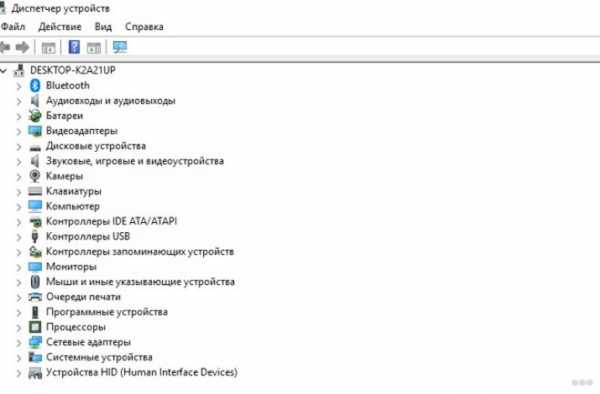

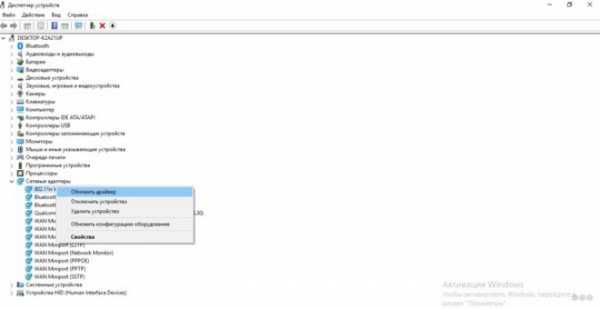

- Вызываем «Диспетчер задач», а в открывшемся окне разворачиваем ветку «Сетевые адаптеры».

- Открываем контекстное меню маршрутизатора и вызываем команду обновления драйвера.

- Выбираем место его поиска в интернете и дожидаемся завершения операции.

Если и это не спасёт после перезагрузки компьютера, таким же образом откатываем состояние ПО к предыдущей версии.

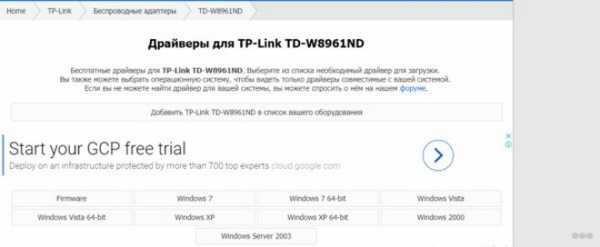

Приведённый способ поиска обновлений далеко не самый лучший. Оптимальным методом решения проблемы будет посещение официального сайта разработчика девайса, откуда и скачиваем свежий выпуск драйвера.

Покажу на примере TP-Link. Информацию об актуальной версии драйвера для вашей модели можно найти на сайте tp-link.com. Здесь же и можно скачать нужное вам ПО.

Прошивка

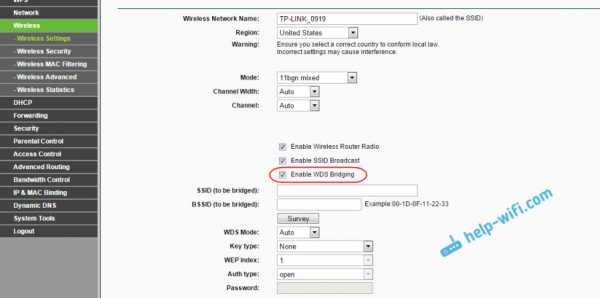

Действие будет актуально, если перезагрузка, сброс настроек и новая конфигурация не помогают восстановить нормальную работу роутера. Прошивка осуществляется на компьютере или ноутбуке, который сопряжен с роутером посредством кабеля.

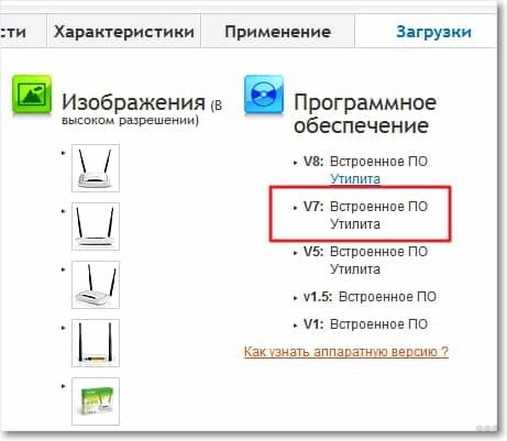

- Находим модель своего маршрутизатора на наклейке или в документации к нему.

- Находим свежую микропрограмму на официальном сайте поддержки для вашей модели.

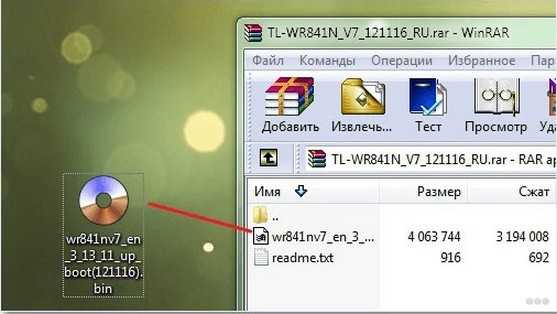

- Извлекаем содержимое архива (файл с расширением .bin) в удобное место, желательно без кириллицы в пути.

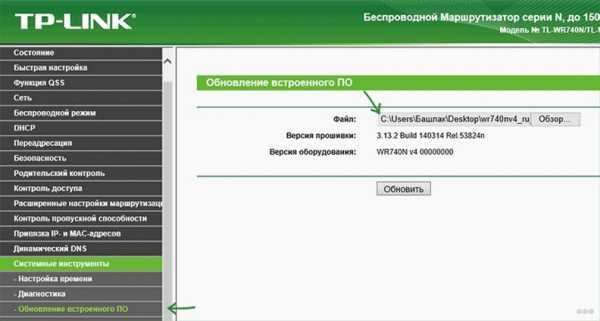

- Заходим в веб-интерфейс настройки устройства, выбираем «Системные инструменты» – «Обновление встроенного ПО».

- Указываем место хранения распакованного файла и жмём «Обновить».

После прошивки, перезагрузки и настройки девайса проблема, скорее всего, исчезнет.

Проверка скорости

Как проверить скорость интернет-соединения и его качество, смотрите в следующем видео:

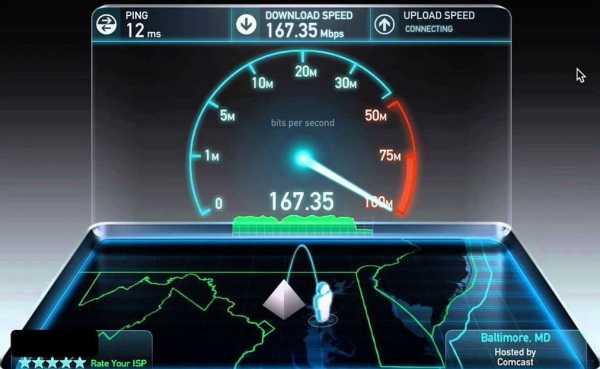

В квартиру по кабелю может подходить 100 Мб интернета, а клиенты получают значительно меньше. Проверить скорость Wi-Fi и стабильность соединения помогут специализированные онлайн-сервисы.

- Отключаем от беспроводной сети все устройства, оставив одно, соединённое по радиоканалу.

- На ноутбуке или мобильном гаджете заходим на сайт speedtest.net.

- Кликаем «Начать» и ждём результат.

Если разница между входящей скоростью и получаемой значительная, причём регулярно (проверяем в разное время по несколько раз), проблема её падения кроется в провайдере или неправильном размещении маршрутизатора.

Немаловажным параметром является и локальная скорость – скорость обмена информацией между роутером и клиентом. Он интересен, когда медленно передаются файлы между двумя устройствами, и имеет мало общего с интернетом.

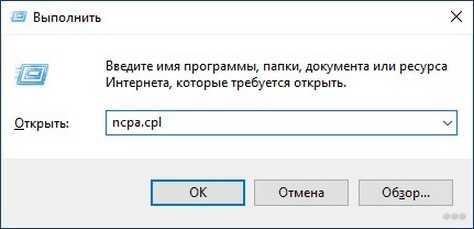

- Открываем командный интерпретатор при помощи комбинации клавиш Win + R, вводим команду cpl и выполняем её.

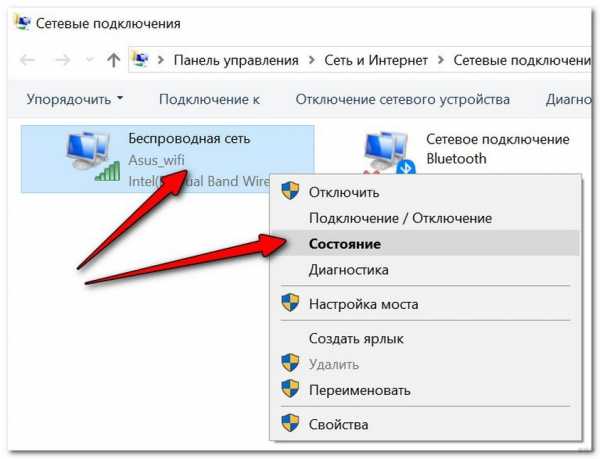

- Вызываем контекстное меню подключения и открываем окно с информацией о состоянии соединения.

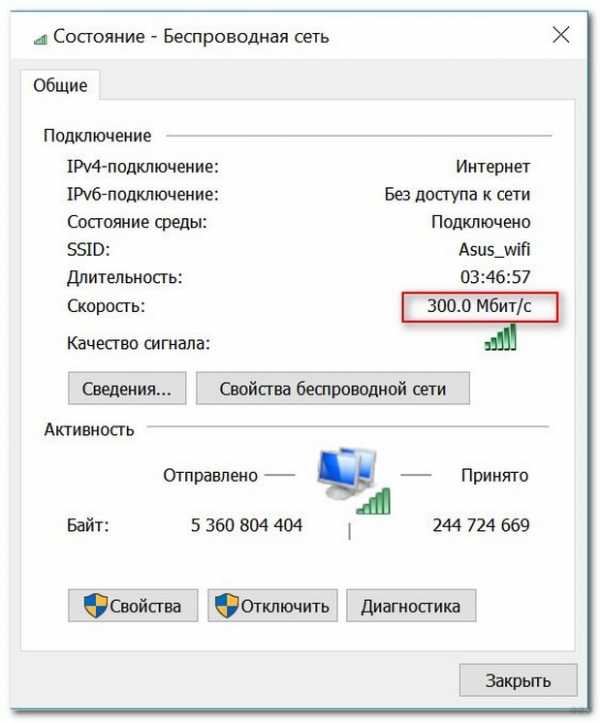

- В строке «Скорость» находим требуемые нам данные.

Это максимально допустимая теоретическая пропускная способность маршрутизатора, которая на практике в несколько раз ниже. Она показывает, насколько быстро можно передавать файлы между клиентами домашней сети (например, с ноутбука на смартфон).

Мы разобрались, как проверить роутер на работоспособность, определить, раздаёт ли он Wi-Fi и узнать скорость беспроводного соединения. Как видите, сама проверка никаких сложностей не представляет.

У новичков могут возникнуть сложности с настройкой роутера после сброса заводских настроек. Если появились вопросы по теме статьи или как раз по настройке маршрутизатора, обязательно пишите в комментариях, и мы постараемся решить вашу проблему совместными усилиями.

Всем добра и до новых встреч!

IP-адресация и разделение на подсети для новых пользователей

Введение

В этом документе представлена основная информация, необходимая для настройки маршрутизатора для IP-маршрутизации, например, как разбиваются адреса и как работает разделение на подсети. Вы узнаете, как назначить каждому интерфейсу на маршрутизаторе IP-адрес с уникальной подсетью. Включены примеры, чтобы помочь связать все вместе.

Предварительные требования

Требования

Cisco рекомендует иметь базовые знания о двоичных и десятичных числах.

Используемые компоненты

Этот документ не ограничивается конкретными версиями программного и аппаратного обеспечения.

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Дополнительная информация

Если определения вам полезны, используйте эти термины словаря, чтобы начать работу:

-

Адрес - Уникальный номер ID, присвоенный одному хосту или интерфейсу в сети.

-

Подсеть - Часть сети, которая имеет общий адрес подсети.

-

Маска подсети - 32-битная комбинация, используемая для описания того, какая часть адреса относится к подсети, а какая - к хосту.

-

Интерфейс - Сетевое соединение.

Если вы уже получили свой законный адрес (а) от Информационного центра сети Интернет (InterNIC), вы готовы начать.Если вы не планируете подключаться к Интернету, Cisco настоятельно рекомендует использовать зарезервированные адреса из RFC 1918.

Общие сведения об IP-адресах

IP-адрес - это адрес, используемый для уникальной идентификации устройства в IP-сети. Адрес состоит из 32 двоичных разрядов, которые можно разделить на сетевую часть и часть хоста с помощью маски подсети. 32 двоичных бита разбиты на четыре октета (1 октет = 8 бит). Каждый октет преобразуется в десятичный формат и разделяется точкой (точкой).По этой причине говорят, что IP-адрес выражается в десятичном формате с точками (например, 172.16.81.100). Значение в каждом октете находится в диапазоне от 0 до 255 в десятичном формате или от 00000000 до 11111111 в двоичном формате.

Вот как двоичные октеты преобразуются в десятичные: Самый правый или наименее значимый бит октета имеет значение 2 0 . Бит слева от него содержит значение 2 1 . Это продолжается до самого левого бита или самого старшего бита, который содержит значение 2 7 .Итак, если все двоичные биты равны единице, десятичным эквивалентом будет 255, как показано здесь:

1 1 1 1 1 1 1 1 128 64 32 16 8 4 2 1 (128 + 64 + 32 + 16 + 8 + 4 + 2 + 1 = 255)

Вот пример преобразования октета, когда не все биты установлены на 1.

0 1 0 0 0 0 0 1 0 64 0 0 0 0 0 1 (0 + 64 + 0 + 0 + 0 + 0 + 0 + 1 = 65)

В этом примере показан IP-адрес, представленный как в двоичном, так и в десятичном виде.

10. 1. 23.19 (десятичный) 00001010.00000001.00010111.00010011 (двоичный)

Эти октеты разбиты на части, чтобы обеспечить схему адресации, которая подходит для больших и малых сетей. Существует пять различных классов сетей, от A до E. В этом документе основное внимание уделяется классам от A до C, поскольку классы D и E зарезервированы, и их обсуждение выходит за рамки этого документа.

Примечание : Также обратите внимание на то, что в этом документе используются термины «Класс A, Класс B» и т. Д., Чтобы облегчить понимание IP-адресации и разделения на подсети.Эти термины больше не используются в отрасли из-за введения бесклассовой междоменной маршрутизации (CIDR).

Учитывая IP-адрес, его класс можно определить по трем старшим битам (три крайних левых бита в первом октете). На рисунке 1 показано значение трех старших битов и диапазон адресов, которые попадают в каждый класс. В информационных целях также показаны адреса класса D и класса E.

Рисунок 1

В адресе класса A первый октет - это сетевая часть, поэтому в примере класса A на рисунке 1 основной сетевой адрес равен 1.0.0.0 - 127.255.255.255. Октеты 2, 3 и 4 (следующие 24 бита) предназначены для разделения сетевого администратора на подсети и хосты по своему усмотрению. Адреса класса A используются для сетей с более чем 65 536 хостами (на самом деле до 16777214 хостов!).

В адресе класса B первые два октета - это сетевая часть, поэтому в примере класса B на рисунке 1 основной сетевой адрес 128.0.0.0 - 191.255.255.255. Октеты 3 и 4 (16 бит) предназначены для локальных подсетей и хостов. Адреса класса B используются для сетей, содержащих от 256 до 65534 хостов.

В адресе класса C первые три октета являются сетевой частью. Пример класса C на рис. 1 имеет основной сетевой адрес 192.0.0.0 - 223.255.255.255. Октет 4 (8 бит) предназначен для локальных подсетей и хостов - идеально подходит для сетей с менее чем 254 хостами.

Сетевые маски

Сетевая маска помогает узнать, какая часть адреса идентифицирует сеть, а какая часть адреса - узел. Сети классов A, B и C имеют маски по умолчанию, также известные как естественные маски, как показано здесь:

Класс A: 255.0,0.0 Класс B: 255.255.0.0 Класс C: 255.255.255.0

IP-адрес в сети класса A, которая не была разделена на подсети, будет иметь пару адрес / маска, подобную: 8.20.15.1 255.0.0.0. Чтобы увидеть, как маска помогает идентифицировать сетевую и узловую части адреса, преобразуйте адрес и маску в двоичные числа.

8.20.15.1 = 00001000.00010100.00001111.00000001 255.0.0.0 = 11111111.00000000.00000000.00000000

Если у вас есть адрес и маска, представленные в двоичном формате, идентификация сети и идентификатора хоста становится проще.Любые биты адреса, у которых соответствующие биты маски установлены на 1, представляют идентификатор сети. Любые биты адреса, у которых соответствующие биты маски установлены в 0, представляют идентификатор узла.

8.20.15.1 = 00001000.00010100.00001111.00000001 255.0.0.0 = 11111111.00000000.00000000.00000000 ----------------------------------- чистый идентификатор | идентификатор хоста netid = 00001000 = 8 hostid = 00010100.00001111.00000001 = 20.15.1

Общие сведения о подсетях

Подсети позволяет создавать несколько логических сетей, которые существуют в одной сети класса A, B или C.Если вы не подсеть, вы сможете использовать только одну сеть из своей сети класса A, B или C, что нереально.

Каждый канал передачи данных в сети должен иметь уникальный идентификатор сети, при этом каждый узел в этом канале является членом одной сети. Если вы разбиваете основную сеть (класс A, B или C) на более мелкие подсети, это позволяет вам создать сеть из взаимосвязанных подсетей. Тогда каждый канал передачи данных в этой сети будет иметь уникальный идентификатор сети / подсети. Любое устройство или шлюз, которые соединяют n сетей / подсетей, имеет n различных IP-адресов, по одному для каждой сети / подсети, которые оно соединяет.

Чтобы разделить сеть на подсети, расширите естественную маску некоторыми битами из части адреса идентификатора хоста, чтобы создать идентификатор подсети. Например, учитывая сеть класса C 204.17.5.0, которая имеет естественную маску 255.255.255.0, вы можете создать подсети следующим образом:

204.17.5.0 - 11001100.00010001.00000101.00000000 255.255.255.224–11111111.11111111.11111111.11100000 -------------------------- | sub | ----

Расширяя маску до 255.255.255.224, вы взяли три бита (обозначенных «sub») из исходной части адреса хоста и использовали их для создания подсетей. С помощью этих трех битов можно создать восемь подсетей. С оставшимися пятью битами идентификатора хоста каждая подсеть может иметь до 32 адресов хоста, 30 из которых могут быть фактически назначены устройству , поскольку идентификаторы хостов, состоящие из всех нулей или всех единиц, не допускаются (очень важно помнить об этом ). Итак, с учетом этого, эти подсети были созданы.

204.17.5.0 255.255.255.224 диапазон адресов хоста от 1 до 30 204.17.5.32 255.255.255.224 диапазон адресов хоста от 33 до 62 204.17.5.64 255.255.255.224 диапазон адресов хоста от 65 до 94 204.17.5.96 255.255.255.224 диапазон адресов хоста от 97 до 126 204.17.5.128 255.255.255.224 диапазон адресов хоста от 129 до 158 204.17.5.160 255.255.255.224 диапазон адресов хоста от 161 до 190 204.17.5.192 255.255.255.224 диапазон адресов хоста от 193 до 222 204.17.5.224 255.255.255.224 диапазон адресов хоста от 225 до 254

Примечание : Есть два способа обозначить эти маски.Во-первых, поскольку вы используете на три бита больше, чем «естественная» маска класса C, вы можете обозначить эти адреса как имеющие 3-битную маску подсети. Или, во-вторых, маска 255.255.255.224 также может быть обозначена как / 27, поскольку в маске установлено 27 бит. Этот второй метод используется с CIDR. С помощью этого метода одну из этих сетей можно описать с помощью обозначения префикс / длина. Например, 204.17.5.32/27 обозначает сеть 204.17.5.32 255.255.255.224. При необходимости, обозначение префикса / длины используется для обозначения маски в остальной части этого документа.

Схема разделения сети на подсети в этом разделе допускает восемь подсетей, и сеть может выглядеть как:

Рисунок 2

Обратите внимание, что каждый из маршрутизаторов на рисунке 2 присоединен к четырем подсетям, одна подсеть является общей для обоих маршрутизаторов. Кроме того, у каждого маршрутизатора есть IP-адрес для каждой подсети, к которой он подключен. Каждая подсеть потенциально может поддерживать до 30 адресов хоста.

Это поднимает интересный момент.Чем больше битов хоста вы используете для маски подсети, тем больше подсетей у вас доступно. Однако чем больше доступно подсетей, тем меньше адресов хостов доступно для каждой подсети. Например, сеть класса C 204.17.5.0 и маска 255.255.255.224 (/ 27) позволяют иметь восемь подсетей, каждая с 32 адресами узлов (30 из которых могут быть назначены устройствам). Если вы используете маску 255.255.255.240 (/ 28), разбивка будет:

204.17.5.0 - 11001100.00010001.00000101.00000000 255,255.255.240–11111111.11111111.11111111.11110000 -------------------------- | sub | ---

Поскольку теперь у вас есть четыре бита для создания подсетей, у вас осталось только четыре бита для адресов хостов. Таким образом, в этом случае у вас может быть до 16 подсетей, каждая из которых может иметь до 16 адресов узлов (14 из которых могут быть назначены устройствам).

Посмотрите, как сеть класса B может быть разбита на подсети. Если у вас есть сеть 172.16.0.0, то вы знаете, что ее естественная маска равна 255.255.0.0 или 172.16.0.0/16. Расширение маски до чего-либо за пределами 255.255.0.0 означает, что вы разбиваете на подсети. Вы можете быстро увидеть, что у вас есть возможность создать намного больше подсетей, чем в сети класса C. Если вы используете маску 255.255.248.0 (/ 21), сколько подсетей и хостов в каждой подсети это позволяет?

172.16.0.0 - 10101100.00010000.00000000.00000000 255.255.248.0–11111111.11111111.11111000.00000000 ----------------- | sub | -----------

Вы используете пять бит из исходных битов хоста для подсетей.Это позволяет иметь 32 подсети (2 5 ). После использования пяти бит для разделения на подсети у вас остается 11 бит для адресов хоста. Это позволяет каждой подсети иметь 2048 адресов хостов (2 11 ), 2046 из которых могут быть назначены устройствам.

Примечание : В прошлом существовали ограничения на использование подсети 0 (все биты подсети были установлены в ноль) и подсети со всеми единицами (все биты подсети были равны единице). Некоторые устройства не позволяют использовать эти подсети. Устройства Cisco Systems позволяют использовать эти подсети, когда настроена команда ip subnet zero .

Примеры

Пример упражнения 1

Теперь, когда у вас есть понимание разбиения на подсети, примените эти знания. В этом примере вам даны две комбинации адреса / маски, записанные с обозначением префикса / длины, которые были назначены двум устройствам. Ваша задача - определить, находятся ли эти устройства в одной подсети или в разных подсетях. Вы можете использовать адрес и маску каждого устройства, чтобы определить, к какой подсети принадлежит каждый адрес.

Устройство А: 172.16.17.30 / 20 УстройствоB: 172.16.28.15/20

Определите подсеть для устройства A:

172.16.17.30 - 10101100.00010000.00010001.00011110 255.255.240.0–11111111.11111111.11110000.00000000 ----------------- | суб | ------------ подсеть = 10101100.00010000.00010000.00000000 = 172.16.16.0

Посмотрев на биты адреса, у которых соответствующий бит маски установлен в единицу, и установив все остальные биты адреса в ноль (это эквивалентно выполнению логического «И» между маской и адресом), вы увидите, в какой подсети этот адрес принадлежит.В этом случае DeviceA принадлежит подсети 172.16.16.0.

Определите подсеть для устройстваB:

172.16.28.15 - 10101100.00010000.00011100.00001111 255.255.240.0–11111111.11111111.11110000.00000000 ----------------- | суб | ------------ подсеть = 10101100.00010000.00010000.00000000 = 172.16.16.0

Исходя из этих определений, DeviceA и DeviceB имеют адреса, которые являются частью одной и той же подсети.

Пример упражнения 2

Учитывая сеть класса C 204.15.5.0 / 24, подсеть сеть, чтобы создать сеть, показанную на рисунке 3, с показанными требованиями к хосту.

Рисунок 3

Глядя на сеть, показанную на рисунке 3, вы можете увидеть, что вам нужно создать пять подсетей. Самая большая подсеть должна поддерживать 28 адресов узлов. Возможно ли это в сети класса C? и если да, то как?

Вы можете начать с рассмотрения требований к подсети. Чтобы создать пять необходимых подсетей, вам нужно будет использовать три бита из битов хоста класса C.Два бита позволяют использовать только четыре подсети (2 2 ).

Так как вам нужно три бита подсети, остается пять бит для части адреса хоста. Сколько хостов это поддерживает? 2 5 = 32 (можно использовать 30). Это соответствует требованиям.

Таким образом, вы определили, что можно создать эту сеть с сетью класса C. Пример того, как вы можете назначить подсети:

netA: 204.15.5.0/27 диапазон адресов хоста от 1 до 30 netB: 204.15.5.32 / 27 диапазон адресов хоста от 33 до 62 netC: 204.15.5.64/27 диапазон адресов хоста от 65 до 94 netD: 204.15.5.96/27 диапазон адресов хоста от 97 до 126 netE: 204.15.5.128/27 диапазон адресов хоста 129–158

VLSM Пример

Обратите внимание, что во всех предыдущих примерах разделения на подсети для всех подсетей была применена одна и та же маска подсети. Это означает, что каждая подсеть имеет одинаковое количество доступных адресов узлов. В некоторых случаях это может потребоваться, но в большинстве случаев наличие одинаковой маски подсети для всех подсетей приводит к потере адресного пространства.Например, в разделе «Пример упражнения 2» сеть класса C была разделена на восемь подсетей одинакового размера; однако каждая подсеть не использовала все доступные адреса узлов, что приводит к потере адресного пространства. Рисунок 4 иллюстрирует это потраченное впустую адресное пространство.

Рисунок 4

На рис. 4 показано, что из используемых подсетей NetA, NetC и NetD имеют много неиспользуемого адресного пространства хоста. Возможно, это был преднамеренный план с учетом будущего роста, но во многих случаях это просто бесполезная трата адресного пространства из-за того, что для всех подсетей используется одна и та же маска подсети.

Маски подсети переменной длины (VLSM) позволяют использовать разные маски для каждой подсети, тем самым эффективно используя адресное пространство.

VLSM Пример

Для той же сети и требований, что и в примере упражнения 2, разработайте схему разделения на подсети с использованием VLSM, учитывая:

netA: должен поддерживать 14 хостов netB: должен поддерживать 28 хостов netC: должен поддерживать 2 хоста netD: должен поддерживать 7 хостов netE: должен поддерживать 28 хостов

Определите, какая маска разрешает необходимое количество хостов.

netA: требуется маска / 28 (255.255.255.240) для поддержки 14 хостов netB: требуется маска / 27 (255.255.255.224) для поддержки 28 хостов netC: требуется маска / 30 (255.255.255.252) для поддержки 2 хостов netD *: требуется маска / 28 (255.255.255.240) для поддержки 7 хостов netE: требуется маска / 27 (255.255.255.224) для поддержки 28 хостов * a / 29 (255.255.255.248) допускает только 6 используемых адресов хоста поэтому netD требует маску / 28.

Самый простой способ назначить подсети - сначала назначить самую большую.Например, вы можете присвоить таким образом:

netB: 204.15.5.0/27 диапазон адресов хоста от 1 до 30 netE: 204.15.5.32/27 диапазон адресов хоста от 33 до 62 netA: 204.15.5.64/28 диапазон адресов хоста от 65 до 78 netD: 204.15.5.80/28 диапазон адресов хоста с 81 по 94 netC: 204.15.5.96/30 диапазон адресов хоста от 97 до 98

Графически это можно представить, как показано на Рисунке 5:

Рисунок 5

На рис. 5 показано, как использование VLSM помогло сэкономить более половины адресного пространства.

CIDR

Бесклассовая междоменная маршрутизация (CIDR) была введена для улучшения использования адресного пространства и масштабируемости маршрутизации в Интернете. Это было необходимо из-за быстрого роста Интернета и роста таблиц IP-маршрутизации, содержащихся в маршрутизаторах Интернета.

CIDR отличается от традиционных IP-классов (Class A, Class B, Class C, и так далее). В CIDR IP-сеть представлена префиксом, который представляет собой IP-адрес и некоторое указание длины маски.Длина означает количество крайних левых смежных битов маски, равных единице. Итак, сеть 172.16.0.0 255.255.0.0 может быть представлена как 172.16.0.0/16. CIDR также представляет собой более иерархическую архитектуру Интернета, в которой каждый домен получает свои IP-адреса с более высокого уровня. Это позволяет резюмировать домены на более высоком уровне. Например, если интернет-провайдер владеет сетью 172.16.0.0/16, он может предложить клиентам 172.16.1.0/24, 172.16.2.0/24 и т. Д. Тем не менее, при рекламе другим провайдерам интернет-провайдеру нужно только рекламировать 172.16.0.0 / 16.

Для получения дополнительной информации о CIDR см. RFC 1518 и RFC 1519.

Приложение

Пример конфигурации

Маршрутизаторы A и B подключаются через последовательный интерфейс.

Маршрутизатор A

имя хоста routera ! IP-маршрутизация ! int e 0 IP-адрес 172.16.50.1 255.255.255.0 ! (подсеть 50) int e 1 IP-адрес 172.16.55.1 255.255.255.0 ! (подсеть 55) int s 0 IP-адрес 172.16.60.1 255.255.255.0 ! (подсеть 60) int s 0 IP-адрес 172.16.65.1 255.255.255.0 (подсеть 65) ! S 0 подключается к маршрутизатору B роутер сеть 172.16.0.0

Маршрутизатор B

имя хоста routerb ! IP-маршрутизация ! int e 0 IP-адрес 192.1.10.200 255.255.255.240 ! (подсеть 192) int e 1 IP-адрес 192.1.10.66 255.255.255.240 ! (подсеть 64) int s 0 IP-адрес 172.16.65.2 (та же подсеть, что и у маршрутизатора A s 0) ! Int s 0 подключается к маршрутизатору A роутер сеть 192.1.10.0 сеть 172.16.0.0

Таблица количества хостов / подсетей

Класс B Эффективно Эффективно # бит Маска подсети Хосты ------- --------------- --------- --------- 1 255.255.128.0 2 32766 2 255.255.192.0 4 16382 3 255.255.224.0 8 8190 4 255.255.240.0 16 4094 5 255.255.248.0 32 2046 6 255.255.252.0 64 1022 7 255.255.254.0 128 510 8 255.255.255.0 256 254 9 255.255.255.128 512 126 10 255.255.255.192 1024 62 11 255.255.255.224 2048 30 12 255.255.255.240 4096 14 13 255.255.255.248 8192 6 14 255.255.255.252 16384 2 Класс C Эффективный Эффективный # бит Маска подсети Хосты ------- --------------- --------- --------- 1 255.255.255.128 2 126 2 255.255.255.192 4 62 3 255.255.255.224 8 30 4 255.255.255.240 16 14 5 255.255.255.248 32 6 6 255.255.255.252 64 2 * Подсеть все нули и все единицы включены.Эти может не поддерживаться в некоторых устаревших системах. * Все нули и все единицы исключены.

Дополнительная информация

.Устранение неполадок маршрутизатора зависает - Cisco

Этот документ помогает устранить неполадки в системе, которая не отвечает. В документе также обсуждается причина и способы устранения проблемы.

Маршрутизатор перестает работать, когда система не отвечает на консоль или запросы, отправленные из сети (например, Telnet, протокол простого управления сетью (SNMP) и т. Д.). Эти проблемы можно разделить на две большие категории:

Требования

Для этого документа нет особых требований.

Используемые компоненты

Информация в этом документе основана на следующих версиях программного и аппаратного обеспечения:

Этот документ не применяется к коммутаторам Cisco Catalyst или платформам MGX.

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

Дополнительные сведения об условных обозначениях в документах см. В разделе «Условные обозначения технических советов Cisco».

Проблемы с консолью возникают, когда маршрутизатор перестает отвечать на ввод через консольный порт. Если консоль не отвечает, это означает, что процесс с высоким приоритетом не позволяет драйверу консоли отвечать на ввод.

Действия по устранению неполадок

-

Проверьте подключение кабеля.

-

Убедитесь, что питание включено.

-

Проверьте состояние индикатора маршрутизатора. Если все светодиоды не горят, это, скорее всего, проблема с источником питания маршрутизатора.

Если трафик по-прежнему проходит через маршрутизатор:

-

Отключите сетевые интерфейсы и посмотрите, отвечает ли маршрутизатор. Часто маршрутизатор предполагает, что он делает что-то слишком важное для обслуживания сеансов выполнения.

-

Вы также можете попытаться воспроизвести проблему после выполнения следующих команд:

На Cisco серий 7200 и 7500:

настроить терминал планировщик выделить 3000 1000 ^ Z

Планировщик выделить команду гарантирует процессорное время для процессов с низким приоритетом.Z

Команда scheduler interval позволяет планировать процессы с низким приоритетом каждые 500 мксек, и тем самым позволяет вводить некоторые команды, даже если загрузка ЦП составляет 100%.

Дополнительные сведения об этих командах см. В разделе «Основные команды управления системой» в Справочнике команд программного обеспечения Cisco IOS.

-

Если консоль не отвечает из-за высокой загрузки ЦП маршрутизатора, важно найти и устранить причину высокой загрузки ЦП.Например, если IP-трафик с коммутацией процессов вызывает проблемы, то это отражается в процессе «IP-вход» в выходных данных команды showcesses cpu . В этой ситуации важно собрать выходные данные из , показать интерфейсы , показать статус интерфейсов и, возможно, показать процессы для дальнейшей диагностики проблемы. Чтобы решить эту проблему, вам нужно уменьшить объем IP-трафика, который коммутируется. Для получения дополнительной информации см. Устранение неполадок, связанных с высокой загрузкой ЦП на маршрутизаторах Cisco.

-

Другой возможной причиной явного зависания является сбой выделения памяти; то есть либо маршрутизатор использовал всю доступную память, либо память была фрагментирована на такие маленькие части, что маршрутизатор не может найти пригодный для использования доступный блок. Для получения дополнительной информации см. Устранение проблем с памятью.

-

Маршрутизатор может перестать отвечать из-за проблемы, связанной с безопасностью, например из-за червя или вируса. Это особенно вероятно, если в сети не было недавних изменений, таких как обновление IOS маршрутизатора.Обычно изменение конфигурации, например добавление дополнительных строк в ваши списки доступа, может смягчить последствия этой проблемы. Страница рекомендаций и уведомлений Cisco по безопасности содержит информацию об обнаружении наиболее вероятных причин и конкретных обходных путях.

За дополнительной информацией обращайтесь:

-

Если кажется, что маршрутизатор зависает во время процесса загрузки, это может быть результатом неправильно настроенной функции или программного дефекта в настроенной функции.Это часто проявляется в появлении предупреждения или сообщения об ошибке на консоли непосредственно перед зависанием маршрутизатора.

В качестве обходного решения этой проблемы загрузите маршрутизатор в ROMMON, пропустите сохраненную конфигурацию, а затем настройте ее снова. Выполните следующие шаги:

-

Подключите терминал или ПК с эмуляцией терминала к консольному порту маршрутизатора.

Используйте следующие настройки терминала:

-

9600 скорость передачи

-

Без паритета

-

8 бит данных

-

1 стоповый бит

-

Нет контроля потока

-

-

Перезагрузите маршрутизатор и войдите в ROMMON, нажав break на клавиатуре терминала в течение 60 секунд после включения.Если последовательность прерывания не работает, см. Другие комбинации клавиш в разделе Стандартные комбинации клавиш прерывания при восстановлении пароля.

-

Измените регистр конфигурации на 0x2142, а затем перезагрузите маршрутизатор. Для этого выполните команду confreg 0x2142 в приглашении rommon 1>. Затем введите reset в приглашении rommon 2>. Это заставляет маршрутизатор загружаться с флэш-памяти без загрузки конфигурации.

-

Введите № после каждого вопроса о настройке или нажмите Ctrl-C, чтобы пропустить процедуру начальной настройки.

-

Введите и активируйте при запросе Router>.

Вы находитесь в режиме , включите режим и видите подсказку Router #.

-

Теперь вы можете сохранить пустую конфигурацию (все команды удалены). Выполните команду copy running-config startup-config . Кроме того, если вы подозреваете, что определенная команда вызывает проблему, вы можете изменить конфигурацию. Для этого введите команду copy startup-config running-config .Затем введите , настройте терминал и внесите изменения.

-

Когда закончите, измените регистр конфигурации обратно на 0x2102. Для этого введите config-register 0x2102 . Выполните команду copy running-config startup-config , чтобы зафиксировать изменения.

-

Если трафик не проходит через роутер:

-

Если трафик больше не проходит через маршрутизатор, а консоль не отвечает, вероятно, проблема в системе.Обычно это означает, что маршрутизатор застрял в непрерывном цикле или выполняет функцию. Это почти всегда вызвано ошибкой в программном обеспечении. Установите самый последний отладочный выпуск обучающей программы Cisco IOS, которую вы в настоящее время используете.

Перед тем, как создать запрос на обслуживание с Cisco TAC, получите трассировку стека от ROM Monitor. Получение трассировки стека во время проблемы позволяет определить, где в коде маршрутизатор зацикливается или зависает.

Проблемы с трафиком возникают, когда консоль продолжает отвечать, но трафик не проходит через маршрутизатор.В этом случае часть трафика или часть интерфейсов не отвечают. Такое поведение может быть вызвано множеством разных причин. При возникновении этой проблемы информация может быть собрана с маршрутизатора через консольный порт. Причины этих проблем с трафиком могут варьироваться от ошибок на интерфейсах до программных и аппаратных проблем.

Возможные причины

-

Проблема с маршрутизацией - Изменения в топологии сети или конфигурации некоторых маршрутизаторов могли повлиять на таблицы маршрутизации.

-

Высокая загрузка ЦП - введите команду show process cpu . Если загрузка ЦП выше 95%, это может повлиять на производительность маршрутизатора, и пакеты могут задерживаться или отбрасываться. Дополнительные сведения см. В разделе «Устранение неполадок, связанных с высокой загрузкой ЦП на маршрутизаторах».

-

Интерфейс отключен - Возможно, один из интерфейсов маршрутизатора не работает. Это может быть вызвано множеством событий, от неправильной команды настройки до аппаратного сбоя интерфейса или кабеля.Если некоторые интерфейсы не работают при вводе команды show interfaces , попытайтесь выяснить, что вызвало это.

-

Объединенные интерфейсы - это частный случай утечки буфера, из-за которого входная очередь интерфейса заполняется до точки, когда он больше не может принимать пакеты. Перезагрузите роутер. Это освобождает входную очередь и восстанавливает трафик, пока она снова не заполнится. Это может занять от нескольких секунд до нескольких недель, в зависимости от серьезности утечки.

Самый простой способ определить разделенный интерфейс - это ввести команду show interfaces и найти что-то похожее на это:

Очередь вывода 0/40, 0 отбрасывается; очередь ввода 76/75 , 27 отбросов

Подробные инструкции и примеры см. В разделе Устранение утечек буфера.

K-trace относится к процедуре, используемой для получения трассировки стека от маршрутизатора из ROM Monitor.На маршрутизаторах со старым кодом ROM Monitor трассировка стека получается с помощью команды k . На маршрутизаторах, на которых выполняется более поздний код ROM Monitor, также можно использовать команду stack .

Выполните следующие действия, чтобы получить трассировку стека от маршрутизатора, который не отвечает:

-

Включить последовательность прерывания. Для этого измените значение регистра конфигурации. Значение восьмого бита должно быть установлено в ноль, чтобы не игнорировать разрыв. Значение 0x2002 работает.

Router # настроить терминал Введите команды конфигурации, по одной в каждой строке. Закончите CNTL / Z . Маршрутизатор (config) # config-register 0x2002

-

Перезагрузите маршрутизатор, чтобы использовать новое значение регистра конфигурации.

-

При возникновении проблемы отправьте последовательность прерывания. Должен отображаться запрос ROM Monitor ">" или "rommon 1>".

-

Захватить трассировку стека.Для этого соберите выходные данные команд k 50 или stack 50 . Добавьте 50 к команде, чтобы распечатать более длинную трассировку стека.

-

Для продолжения введите команду c или cont .

-

Повторите три последних шага несколько раз, чтобы обеспечить захват нескольких точек в непрерывном цикле.

-

После получения нескольких трассировок стека перезагрузите маршрутизатор, чтобы выйти из зависшего состояния.

Вот пример этой процедуры:

Обнаружен разрыв пользователя в местоположении 0x80af570 роммон 1> к 50 Трассировки стека: ПК = 0x080af570 Кадр 00: FP = 0x02004750 RA = 0x0813d1b4 Кадр 01: FP = 0x02004810 RA = 0x0813a8b8 Кадр 02: FP = 0x0200482c RA = 0x08032000 Кадр 03: FP = 0x0200483c RA = 0x040005b0 Кадр 04: FP = 0x02004b34 RA = 0x0401517a Кадр 05: FP = 0x02004bf0 RA = 0x04014d9c Кадр 06: FP = 0x02004c00 RA = 0x040023d0 Кадр 07: FP = 0x02004c68 RA = 0x04002e9e Кадр 08: FP = 0x02004c78 RA = 0x040154fe Кадр 09: FP = 0x02004e68 RA = 0x04001fc0 Кадр 10: FP = 0x02004f90 RA = 0x0400c41e Кадр 11: FP = 0x02004fa4 RA = 0x04000458 Подозреваемый фальшивый FP = 0x00000000, прерывание rommon 2> продолжение

Повторите эту процедуру несколько раз в случае системной проблемы, чтобы собрать несколько экземпляров трассировки стека.

Когда маршрутизатор не отвечает, это почти всегда программная проблема. В этом случае соберите как можно больше информации, включая трассировку стека, прежде чем открывать запрос службы TAC. Также важно включить вывод команд show version , show run и show interfaces .

| Если вы открываете запрос на обслуживание в TAC, приложите к запросу следующую информацию по устранению зависаний маршрутизатора: |

Примечание: Если консоль реагирует, не перезагружайте вручную или не выключайте и снова включайте маршрутизатор перед сбором вышеуказанной информации, за исключением случаев, когда требуется устранение зависаний маршрутизатора, поскольку это может привести к потере важной информации, необходимой для определения основная причина проблемы. |

- Сеть: Нарушает ли маршрутизатор принцип сквозной связи?

Переполнение стека- Около

- Товары

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

Что может пойти не так, если роутер взломан

Одним словом Все.

Все плохое, что вы можете себе представить, происходит с вычислительным устройством, может случиться с тем, что находится за взломанным маршрутизатором. Единственным ограничением является воображение и / или технические навыки злоумышленников, атакующих ваш маршрутизатор.

Маршрутизатор находится между Интернетом и всеми вычислительными устройствами в локальной сети. Чтобы проиллюстрировать, что может пойти не так, рассмотрим двух людей, говорящих на разных языках, которые общаются через переводчика.Если интерпретатор злонамерен, он может заставить любого человека думать что угодно.

А поскольку маршрутизатор находится между вашим домом / офисом и внешним миром, он может быть атакован с любой стороны.

ПОТЕНЦИАЛЬНЫЕ ПРОБЛЕМЫ

Слежка за вашей деятельностью (само собой разумеется). Мы видели публичный пример этого в сентябре 2018 года с атакой на роутеры MikroTik. Злоумышленники шпионили за маршрутизаторами, пересылая копию сетевого трафика шпионам.Это было сделано с использованием встроенных функций анализа пакетов маршрутизаторов MikroTik. Сниффер, использующий протокол TZSP, может отправлять поток пакетов в удаленную систему с помощью Wireshark или других инструментов захвата пакетов. Подробнее см. Более 7500 маршрутизаторов MikroTik перенаправляют трафик владельцев к злоумышленникам. Как ваш? пользователя Netlab 360.

DNS Hijacking (изменение DNS-серверов, которые маршрутизатор выдает подключенным устройствам). Жертва, использующая вредоносные DNS-серверы, может думать, что находится на веб-сайте A, хотя на самом деле видит его мошенническую копию.Поцелуй этот пароль на прощание.

Если компьютер загружает программное обеспечение, маршрутизатор может обманом заставить его загрузить вредоносную копию программного обеспечения. Самый простой способ сделать это - использовать вредоносные DNS-серверы. Более изощренный способ взлома увидит запрос на загрузку программного обеспечения и заставит маршрутизатор ответить вредоносным программным обеспечением самостоятельно.

Зараженный маршрутизатор не может ничего сделать со своим владельцем, кроме как замедлить Интернет-соединение. Важная причина для захвата роутеров (и Интернета вещей устройств) заключается в использовании их в распределенных атаках типа "отказ в обслуживании".

Многие маршрутизаторы позволяют подключать к ним USB-накопитель для совместного использования файлов как дома, так и публично. Если роутер взломан, все файлы, которые он видит, могут видеть злоумышленники.

Если какое-либо устройство в локальной сети передает файлы, они также могут быть видны. В ноябре 2018 года Akamai сообщила о кампании вредоносного ПО, которая злоупотребляла UPnP на уязвимых маршрутизаторах, чтобы открыть порты совместного использования файлов Windows SMB, 139 и 445. Вот как они описали влияние этой атаки:

«Для домашних пользователей эти атаки могут привести к ряду осложнений, таких как ухудшение качества обслуживания, заражение вредоносным ПО, программы-вымогатели и мошенничество.Но для бизнес-пользователей эти недавние разработки могут означать, что системы, которые изначально не должны были существовать в Интернете, теперь могут жить там бессознательно, что значительно увеличивает их шансы быть взломанными. Что еще более тревожно, сервисы, раскрытые в этой конкретной кампании, имеют историю эксплуатации, связанную с нанесением вреда червям и кампаниями вымогателей, нацеленными на платформы Windows и Linux ... Жертвы этой атаки будут во власти злоумышленников, потому что они будут в Интернете есть машины, которые ранее были сегментированы, и они не будут знать, что это происходит.Более того, машины в сети, у которых был низкий приоритет, когда дело дошло до исправлений, станут легкими для выбора ".

В статье, опубликованной в январе 2019 года, Томаш Фолтын из ESET изложил свой список плохих вещей, которые может сделать взломанный маршрутизатор:

- перенаправляет вас на веб-страницу, которая фиширует ваши учетные данные

- обманом заставит вас установить версии легального программного обеспечения, зараженные вредоносным ПО

- могут быть захвачены для проведения атак типа «злоумышленник посередине» (MitM) на то, что вы считаете безопасными и зашифрованными соединениями

- быть загнанным в ботнет для запуска DDoS-атак на веб-сайты или даже на некоторые аспекты инфраструктуры Интернета.

- можно использовать как средство защиты от атак на другие устройства в вашей сети

- использоваться для слежки за вами через устройства Интернета вещей (IoT)

- могут быть скомпрометированы с помощью вредоносного ПО, такого как VPNFilter, или, в качестве еще одной угрозы, могут быть использованы для скрытого майнинга криптовалюты

- И, по его словам, это далеко не полный список.

Можно ли контролировать все, что я делаю в сети, на моем маршрутизаторе? Лео А. Нотенбум (март 2019)

- - - - - - - - - - - - - - - - - - - -

В августе 2018 года Мика Ли из The Intercept написал, что АНБ будет использовать взломанные маршрутизаторы для копирования VPN-трафика, чтобы они могли расшифровать VPN. Цитата из статьи: «В 2014 году The Intercept сообщила о планах АНБ ... использовать автоматизированную систему под названием TURBINE для скрытого заражения вредоносным ПО миллионов компьютеров.В разоблачениях описывается вредоносная программа АНБ под названием HAMMERSTEIN, установленная на маршрутизаторах, через которые проходит трафик VPN. Вредоносная программа смогла перенаправить трафик VPN, использующий протокол IPSec, обратно в АНБ для расшифровки ".

В июле 2018 года мы узнали о двух случаях, когда взломанный маршрутизатор использовался для доступа к компьютерам в локальной сети за маршрутизатором. В одном случае банк в России потерял около 920 000 долларов. В другом случае важные военные документы США были украдены и найдены для продажи в даркнете.

В мае 2018 года мы узнали о новой проблеме, которую может создать вредоносное ПО на маршрутизаторе, - обломке коробки. Это было замечено (насколько я знаю впервые) в О вредоносной программе VPNFilter впервые сообщило подразделение Cisco Talos. Многие из 500 000 зараженных маршрутизаторов находились на Украине, поэтому предполагалось, что Россия намерена навсегда отключить маршрутизаторы, чтобы нарушить работу всей страны.

Вредоносная программа VPNFilter также изменяет исходящие запросы HTTPS на HTTP, что упрощает зараженному маршрутизатору как шпионить за передаваемыми данными, так и изменять их.Еще один интересный прием, использованный VPNFilter, - это прослушивание специального входящего триггерного пакета без открытия каких-либо портов.

В июне 2018 года мы впервые услышали о взломанном маршрутизаторе, служащем для управления ботнетом. Плохие парни взломали центр обработки данных, принадлежащий одной из центральноазиатских стран, и внедрили вредоносный код JavaScript на правительственные веб-сайты. Код перенаправлял жертв на вредоносные веб-сайты, на которых размещались инструменты эксплуатации, которые пытались заразить жертв трояном удаленного доступа (RAT).Злоумышленники взломали маршрутизатор MikroTik, на котором размещен управляющий сервер RAT. Взломанный маршрутизатор контролировал и получал данные от жертв, обеспечивая дополнительный уровень анонимности между злоумышленниками, жертвами и судебными следователями.

Очень распространенная атака на маршрутизатор - изменение DNS-серверов. В конце апреля 2018 года провайдер был взломан для использования вредоносных DNS-серверов. Взлом направил пользователей MyEtherWallet.com на фишинговый сайт с российским IP-адресом. У любого, кто вошел в свою учетную запись, были бы украдены пароли.Точно так же браузеры, которые уже вошли в систему, передавали файлы cookie, которые злоумышленники могли использовать для входа на сайт. Вредоносные DNS-серверы были активны всего два часа, но пользователи MyEtherWallet.com потеряли около 150 000 долларов. Жертвы должны были получить предупреждение о том, что мошеннический сайт использует самозаверяющий цифровой сертификат. Они проигнорировали это, возможно потому, что не поняли, что означает предупреждение. Хотя это не было взломом маршрутизатора (технически это была утечка BGP), он показывает, что может произойти при использовании вредоносных DNS-серверов.На странице Test Your Router перечислены веб-сайты, на которых отображаются ваши текущие DNS-серверы.

, 16 апреля 2018 г .: The New York Times, сообщая о взломе России (предупреждение США и Великобритании о кибератаках, включая частные дома), цитирует Ховарда Маршалла, заместителя помощника директора киберотдела ФБР: вы владеете всем трафиком, включая возможность сбора учетных данных и паролей ... Это потрясающее оружие в руках противника ».

16 апреля 2018 г .: Министерство внутренней безопасности, ФБР и Британский национальный центр кибербезопасности выпустили совместное техническое оповещение - спонсируемые государством российские кибератаки, нацеленные на устройства сетевой инфраструктуры.В нем был раздел под названием, Владейте маршрутизатором, владейте трафиком, в котором подробно описано, что может пойти не так: "Сетевые устройства являются идеальными целями. Большая часть или весь трафик организации и клиентов должен проходить через эти критические устройства. Злоумышленник, присутствующий на шлюзовом маршрутизаторе организации, имеет возможность отслеживать, изменять и запрещать трафик в организацию и из нее. Злоумышленник, присутствующий во внутренней инфраструктуре маршрутизации и коммутации организации, может отслеживать, изменять и запрещать трафик к ключевым узлам внутри сети и от них, а также использовать доверительные отношения для выполнения бокового движения другим хозяевам... Субъект, управляющий маршрутизатором между датчиками ICS-SCADA и контроллерами в критически важной инфраструктуре, такой как сектор энергетики, может манипулировать сообщениями, создавая опасные конфигурации, которые могут привести к потере обслуживания или физическому разрушению. Тот, кто контролирует инфраструктуру маршрутизации сети, по сути, контролирует данные, проходящие через сеть ".

федеральных сетей, уязвимых для взлома маршрутизаторов, сообщает DHS Дерек Б. Джонсон из FCW 6 марта 2018 г. Министерство внутренней безопасности только что опубликовало отчет за 2016 г. о безопасности сетевой инфраструктуры.В отчете (см. Ниже) говорится, что «по мере усиления мер безопасности для отдельных компьютеров и устройств хакеры из национальных государств адаптировались, сосредоточив внимание на более слабых устройствах сетевой инфраструктуры, таких как маршрутизаторы, которые« часто работают в фоновом режиме без особого надзора » пока сетевое соединение не будет нарушено или уменьшено ». В письме, выпущенном вместе с отчетом, цитируется глава агентства: «В течение нескольких лет устройства сетевой инфраструктуры были предпочтительным вектором атак» для продвинутых групп постоянного взлома угроз для проведения атак типа «отказ в обслуживании», кражи данных и изменения данных. перемещение по федеральным сетям.

Отчет, упомянутый выше, - это возрастающая угроза для устройств сетевой инфраструктуры и рекомендуемые меры по ее устранению. В одном разделе подробно описано, что может произойти после взлома маршрутизатора: «Если сетевая инфраструктура скомпрометирована, злоумышленники или злоумышленники могут получить полную управление сетевой инфраструктурой, позволяющее подвергнуть опасности другие типы устройств и данных, а также перенаправлять, изменять или отклонять трафик. Возможности манипуляции включают отказ в обслуживании, кражу данных или несанкционированные изменения данных.Злоумышленники с привилегиями и доступом к инфраструктуре могут снизить производительность и серьезно помешать восстановлению сетевого подключения ... Злоумышленники с постоянным доступом к сетевым устройствам могут повторно атаковать и перемещаться вбок после того, как они были вытеснены с ранее использованных хостов ».

В мае 2017 года компания Trend Micro написала : «Взломанный домашний маршрутизатор может открыть для пользователя серьезные последствия: кражу информации или даже личных данных, вредоносные сайты и рекламу, мошенничество с использованием VoIP и т. Д.Киберпреступники также могут получать прибыль, используя взломанные домашние маршрутизаторы в коммерческих распределенных атаках типа «отказ в обслуживании» (DDoS) или в составе арендованного ботнета. Ботнеты стали довольно прибыльными ... »

В марте 2013 года Леон Юраник из Кодекса обороны задокументировал недостатки UPnP. Его документ начинается так: « Взлом сетевых устройств - это своего рода Святой Грааль для хакеров, потому что, оказавшись в сетевом устройстве, таком как маршрутизатор или коммутатор, мы можем (более или менее) обогнать все машины, находящиеся за ним.Анализ сетевого трафика, атаки типа «злоумышленник в середине», заражение двоичных файлов на лету, дальнейшее проникновение в сеть и т. Д. И т. Д. Его документ включал огромный список маршрутизаторов, уязвимых для конкретной ошибки UPnP. В списке не было маршрутизаторов Peplink.

ДОКУМЕНТИРОВАННЫЕ ПРИМЕРЫ МАРШРУТИЗАТОРА

См. Маршрутизаторы на странице новостей.Зараженный маршрутизатор может настроить злоумышленника как «злоумышленника». Вот забавная история о том, что сделал один человек, когда сосед использовал его сеть Wi-Fi без разрешения: Upside-Down-Ternet.В этом случае человек, чей Wi-Fi был украден, был Человеком-посередине, и он подшучивал над вором - каждое изображение, которое видел вор Wi-Fi, было перевернуто. Чертовски забавно.

ЦЕЛЕВЫЕ ХВОСТЫ LINUX

Если бы я руководил шпионским агентством, я бы больше всего хотел шпионить за группой людей, скачивающих версию Linux Tails, которая используется для доступа к TOR. Фактически, Tails - лучший способ получить доступ к сети TOR. Tails живет по адресу https: // tails.boum.org, который (по состоянию на июнь 2015 г.) преобразуется в IP-адрес 204.13.164.188. Интернет считает, что этот IP-адрес находится в Соединенных Штатах, в частности в Сиэтле, штат Вашингтон.

Вредоносный маршрутизатор может легко изменить каждый исходящий пакет, предназначенный для 204.13.164.188, и заменить законный IP-адрес адресом вредоносной копии веб-сайта tails.boum.org. Жертва никогда бы не узнала, что просматривает мошеннический веб-сайт с мошенническими контрольными суммами для модифицированного взломанного ISO на мошенническом сайте.

Опять же, если бы я руководил шпионским агентством, я бы попросил провайдера сделать это за меня. Намного меньше работы, чем взлом маршрутизатора, и это позволяет мне испортить гораздо больше копий Tails Linux.

.