Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как определить подключенные к роутеру устройства

Как определить, кто подключен к вашему WI-Fi | Роутеры (маршрутизаторы) | Блог

Иногда интернет ни с того ни с сего жутко тормозит. Одной из неочевидных причин может быть постороннее подключение к вашему Wi-Fi. Как увидеть и заблокировать чужие устройства — в этой статье.

Проверка настроек роутера

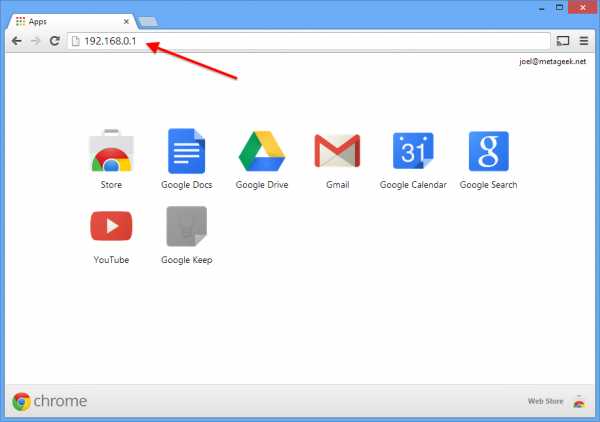

Список текущих подключений доступен в настройках Wi-Fi-роутера. Открыть настройки можно с помощью браузера, введя в адресной строке 192.168.1.1 или 192.168.100.1 — в зависимости от модели устройства. Логин и пароль по умолчанию, как правило, «admin».

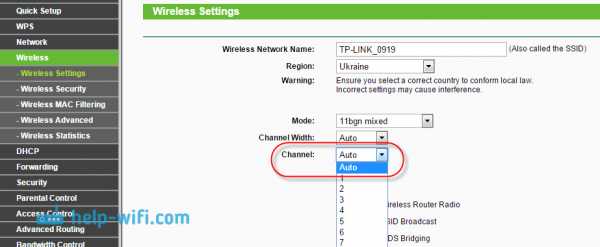

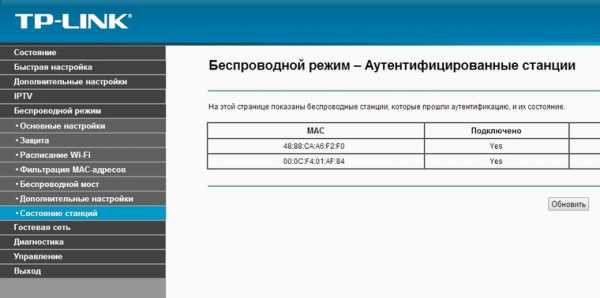

В настройках роутера TP-link открываем «Беспроводной режим» — «Состояние станций», либо «Беспроводной режим» — «Статистика беспроводного режима»:

У роутеров D-Link это «Расширенные настройки» — «Статус» — «Клиенты»:

У Asus «Карта сети» — «Клиенты»:

В маршрутизаторах других брендов необходимый путь может быть другим.

В соответствующем разделе настроек, в зависимости от модели, отображается список текущих подключений и информация о них: MAC-адрес подключенного устройства, IP-адрес, статус подключения, тип девайса и прочее.

Использование специальных программ

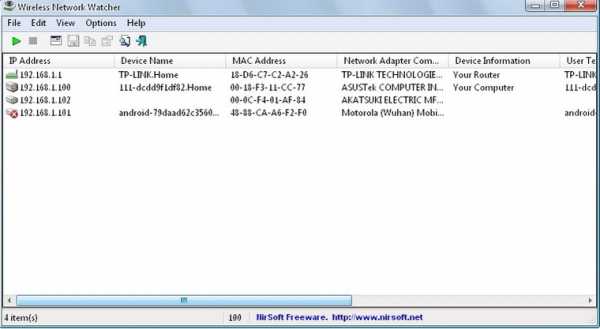

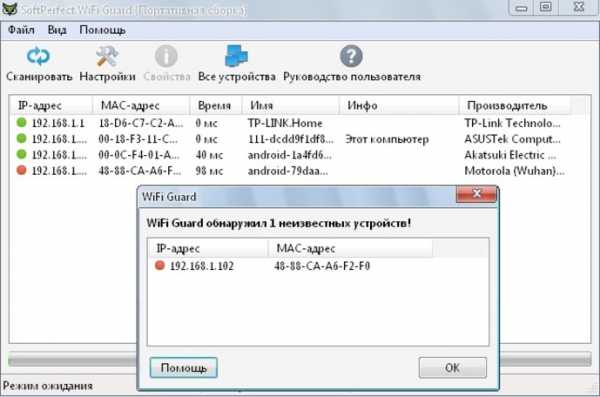

Для отслеживания беспроводных подключений можно использовать специальный софт, который несколько упрощает задачу и позволяет получить более полную информацию о подключенных девайсах. В качестве примера ПО такого рода можно привести утилиты Wireless Network Watcher и SoftPerfect WiFi Guard. Программки очень просты в использовании.

В Wireless Network Watcher после запуска сразу отображается список подключений с сопутствующей информацией.

В SoftPerfect WiFi Guard надо выбрать сетевой адаптер в открывшемся окне, после чего нажать кнопку «Сканировать». Все обнаруженные подключения, кроме текущего компьютера, будут помечены красным. Дважды кликнув на нужном подключении, можно выбрать опцию «Я знаю этот компьютер или устройство», чтобы сменить метку на зеленую.

Блокировка нежелательных подключений

Если установка/замена пароля не помогает или по каким-то причинам невозможна, то прежде всего нужно выявить чужеродное подключение в соответствующем списке. Если в нем отображается информация о типе устройства, то определить лишнее подключение можно сразу. Если это сходу непонятно, следует посмотреть МАС-адреса своих девайсов.

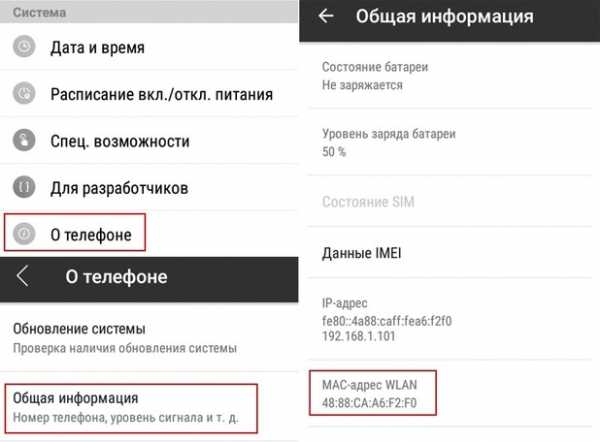

В ОС Android: Настройки — Система — О телефоне — Общая информация — MAC-адрес Wi-Fi и MAC-адрес WLAN.

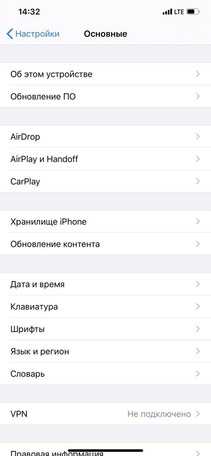

В iOS: Настройки — Основные — Об этом устройстве — Адрес Wi-Fi

|  |

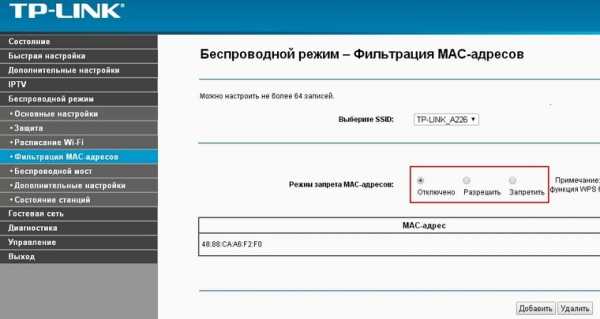

После методом исключения выявляем в списке чужое подключение. Далее переходим в настройках роутера в раздел «Фильтрация MAC-адресов» или «MAC-фильтр». Здесь можно выбрать «Режим запрета MAC-адресов».

Режим по умолчанию «Отключено» означает, что фильтрация отсутствует и доступ имеется для всех MAC-адресов. Если включить режим «Разрешить» и добавить какой-либо MAC-адрес с помощью кнопки «Добавить», то подключение к Wi-Fi будет доступно только с этим MAC-адресом, все остальные будут блокироваться. Режим «Запретить» позволяет заблокировать доступ для отдельного MAC-адреса (или нескольких), который нужно предварительно добавить вручную. В некоторых моделях роутеров такие настройки доступны непосредственно в списке подключений.

Дополнительные настройки Wi-Fi-роутера

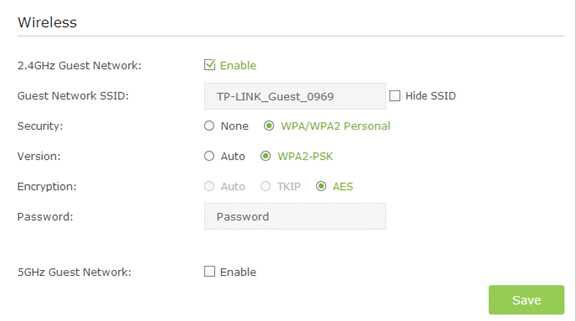

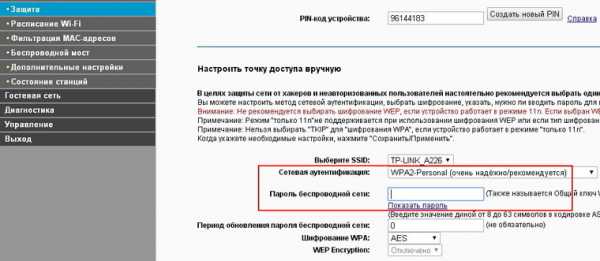

Каким еще образом можно отсечь халявщиков? Прежде всего это установка пароля на Wi-Fi. Для этого открываем «Беспроводной режим» — «Защита» («Защита беспроводного режима», «Настройки безопасности» или аналогичный раздел) — «Настроить точку доступа вручную», выбираем здесь надежный метод сетевой аутентификации (например, WPA2-Personal) и задаем пароль. Само собой, избегая при этом слишком простых вариантов пароля, которые можно вычислить путем ручного подбора. После чего жмем «Сохранить».

Такой вариант, однако, не всегда удобен. Например, если у вас часто бывают разные гости, которым вы не хотите осложнять доступ в интернет.

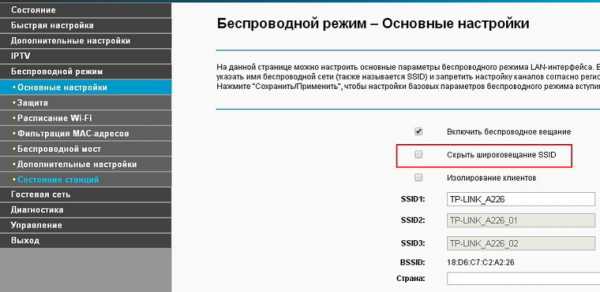

Еще один метод, позволяющий спрятать свой Wi-Fi не только от обычных посторонних пользователей, но и от потенциальных взломщиков, — это установка в настройках роутера параметра «Скрывать SSID». Находим в настройках «Беспроводная сеть» — «Основные настройки» — «Скрыть широковещание SSID» или «Скрывать SSID». После включения данной опции ваша точка доступа не будет отображаться среди доступных беспроводных сетей на любых устройствах. Однако пользователи, проинформированные о ее существовании, смогут подключиться вручную, указав соответствующий SSID.

Как проверить вашу сеть Wi-Fi на наличие подозрительных устройств

Поскольку вы впервые установили свою сеть Wi-Fi, вы, вероятно, подключили различные устройства и даже разрешили посетителям доступ к вашей сети. В результате список подключенных компьютеров, ноутбуков, смартфонов, планшетов и оборудования для умного дома, вероятно, будет довольно длинным.

Однако, если вы еще этого не сделали, вам следует регулярно проверять устройства, подключенные к вашей сети.Среди всех законных подключений могут быть подозрительные устройства со странными именами и гаджеты, которые вы не узнаете.

Давайте посмотрим, как идентифицировать устройства в вашей сети.

Как работают беспроводные подключения?

Когда вы подключаете устройство к своей сети, ему назначается локальный IP-адрес (Интернет-протокол).Это уникальная цифровая метка, которая идентифицирует каждое устройство в сети. Эти внутренние IP-адреса обычно имеют форму 192.168.0.xxx, где xxx - это идентификационный номер от 1 до 255.

Большинство маршрутизаторов используют DCHP (протокол динамической конфигурации хоста) для автоматического назначения IP-адресов устройствам при подключении.Однако эти IP-адреса являются динамическими, поэтому они могут изменяться со временем, когда устройство отключается и повторно подключается к сети.

Если вы не хотите, чтобы IP-адрес устройства изменялся подобным образом, вам придется специально назначить ему постоянный статический IP-адрес.Однако в большинстве случаев вам может вообще не понадобиться статический IP-адрес.

Поскольку динамические IP-адреса часто меняются, они бесполезны для идентификации устройства. Вместо этого вы можете использовать адрес управления доступом к среде (MAC) устройства. Это уникальный идентификатор, присвоенный производителем.

Эти внутренние IP-адреса идентифицируют устройства, подключенные к вашему маршрутизатору Wi-Fi.Однако к Интернету подключается сам маршрутизатор. Ваш интернет-провайдер (ISP) назначает вашей семье внешний IP-адрес.

В результате ваши сетевые устройства используют один и тот же внешний IP-адрес, но у них есть уникальные внутренние IP-адреса, по которым маршрутизатор различает их.

С учетом этих механизмов адресации существует несколько способов идентификации устройств в сети.

Проверка устройств в сети с помощью маршрутизатора

Большинство домашних маршрутизаторов имеют специальный веб-интерфейс, через который вы можете получить доступ к информации о маршрутизаторе, внешнем подключении к Интернету и подключенных устройствах.В большинстве случаев вам просто нужно ввести 192.168.0.1 в адресную строку браузера.

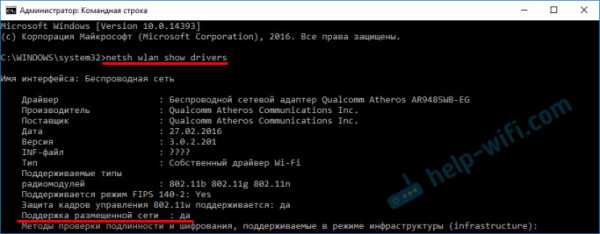

Однако, если этот подход не работает для вас, можно узнать IP-адрес вашего маршрутизатора с помощью командной строки в Windows.Используйте команду ipconfig / all и найдите адрес шлюза по умолчанию. Тем не менее, это лишь одна из многих команд, которые вы можете использовать для управления беспроводными сетями в Windows.

Чтобы защитить вашу сеть, вам необходимо войти в систему, чтобы получить доступ к этому интерфейсу.Изначально для этих учетных данных установлены значения по умолчанию, а имя пользователя часто указывается как admin. Однако при первом входе в маршрутизатор вам следует изменить их на более безопасные.

Следующий этап будет зависеть от марки вашего роутера, прошивки и интернет-провайдера.Однако, как правило, должен быть параметр «Состояние подключения устройства» или аналогичный. В нем должны быть перечислены все устройства, которые в настоящее время подключены к вашему маршрутизатору, включая беспроводные и проводные соединения.

Для каждого устройства вы сможете просмотреть IP-адрес, MAC-адрес и имя устройства.Производитель часто устанавливает название устройства, поэтому ваш смартфон и ноутбук должно быть легко идентифицировать. Однако периферийные устройства, оборудование для умного дома и старые устройства могут не иметь настроенного имени или просто отображать набор символов.

Если вы заметили что-то, чего не узнали, вы можете по очереди выключить каждое из подключенных к сети устройств.Если устройство остается после того, как все отключено, это может быть свидетельством нежелательного или потенциально опасного устройства, подключенного к вашей сети.

Хотя это наиболее простой метод, он требует регулярного входа в маршрутизатор для просмотра подключенных устройств.Он также не предоставляет никакой отслеживающей или подробной информации. Следовательно, это отличная отправная точка, но вы можете захотеть углубиться в свою сеть.

Проверка устройств в сети с помощью WNW

В Windows есть много способов идентифицировать устройства в вашей домашней сети.Однако одним из самых эффективных инструментов является Wireless Network Watcher (WNW) от NirSoft. Программа сканирует сеть, к которой вы подключены, и возвращает список устройств с их MAC- и IP-адресами.

Хотя вы можете просмотреть список в WNW, есть также возможность экспортировать его в HTML, XML, CSV или TXT.Хотя это звучит аналогично проверке на вашем маршрутизаторе, WNW имеет несколько преимуществ. Вам не нужно входить в маршрутизатор для выполнения этой проверки, и он может автоматически обновлять список.

Также можно создавать предупреждения, когда конкретное устройство добавляется в вашу сеть или удаляется из нее.Программа записывает все машины, обнаруженные в сети, и количество подключений каждой из них.

Инструмент можно установить на ваш компьютер или запустить как портативное приложение без установки.Загрузка версии WNW ZIP означает, что вы можете скопировать ее на USB-накопитель и взять с собой для использования на любом компьютере.

Скачать: Wireless Network Watcher для Windows (бесплатно)

Проверка устройств в сети с помощью Fing

Если вы хотите упростить процесс на нескольких кроссплатформенных устройствах, подумайте об использовании Fing.Это программное обеспечение для настольных ПК и мобильных устройств помогает вам отслеживать устройства, подключенные к вашей сети, как и WNW, и позволяет управлять этим в нескольких сетях на устройствах MacOS, Windows, Android и iOS.

После установки запустите функцию Network Discovery, и вам будет представлен подробный список всех устройств, подключенных к вашей текущей сети.Это возвращает IP- и MAC-адреса, а также настраиваемое пользователем имя.

Вы можете использовать Fing локально на своем устройстве без учетной записи, но регистрация позволяет получить доступ к сохраненным сетям на любом устройстве с установленным Fing.В результате вы можете синхронизировать несколько сетевых конфигураций, настроить оповещения по электронной почте об изменениях и выполнять тесты скорости Интернета, которые записываются для просмотра любых изменений.

Fing можно использовать бесплатно, хотя вы можете дополнить его Fingbox.Этот аппаратный продукт подключается к вашему маршрутизатору, что позволяет вам контролировать сеть, устанавливать интернет-расписания и повышать безопасность.

Скачать : Fing для Windows | macOS | Android | iOS (бесплатно)

Обеспечение безопасности сети

Есть много причин отслеживать устройства, присоединяющиеся к вашей сети.На практическом уровне знание состояния каждого подключенного устройства помогает, когда вам нужно устранить проблемы с сетью. Важно отметить, что это также позволяет защитить вашу сеть. Неизвестное устройство может бесплатно загружать ваше соединение и оказаться вредоносным.

В этом случае подозрительное устройство может быть использовано для взлома вашей сети, отслеживания того, какие устройства и, следовательно, людей находятся дома, и даже для сбора конфиденциальных данных.Такие инструменты, как WNW, упрощают процесс, но Fing, пожалуй, самый простой в использовании. Кросс-платформенная синхронизация позволяет легко следить за своей сетью, где бы вы ни находились.

Безопасно ли ваше интернет-соединение? Вот что вам нужно знать, чтобы оставаться в безопасности в любой сети, к которой вы подключаетесь.

Об авторе Джеймс Фрю (Опубликовано 255 статей)

Джеймс Фрю (Опубликовано 255 статей) Джеймс - редактор руководств для покупателей MakeUseOf и писатель-фрилансер, делающий технологии доступными и безопасными для всех.Живой интерес к экологичности, путешествиям, музыке и психическому здоровью. БЫЛ в области машиностроения в Университете Суррея. Также можно найти в PoTS Jots, где написано о хронических заболеваниях.

Ещё от James FrewПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.Обнаружение всех устройств, подключенных к моему Wi-Fi роутеру, с помощью программирования под Android

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд

Сколько устройств в моей сети Wi-Fi?

Проверка работоспособности домашней сети, вероятно, не входит в ваш список дел каждое утро. Но если вы замечаете более медленную скорость Интернета, это должно быть первое, на что вы посмотрите, чтобы понять, почему.

Подключенные домашние устройства, ноутбуки, смартфоны, планшеты, игровые консоли - все подключено к вашей беспроводной сети. Знание того, сколько устройств в вашей сети Wi-Fi, может помочь вам определить, что замедляет вашу скорость, и есть ли в вашей сети бесплатные устройства.

Как увидеть устройства в беспроводной сети

Существует два простых способа подключиться к беспроводной сети и увидеть подключенные устройства.

1. Войдите в свой маршрутизатор, используя IP-адрес.

Звучит более технически, чем есть на самом деле. Если у вас есть подключение к Интернету, вам просто нужно найти IP-адрес вашего маршрутизатора на самом маршрутизаторе или в руководстве. Формат IP-адреса будет выглядеть примерно так: 192.168.1.1. После того, как вы введете это в адресную строку своего интернет-браузера, вам будет предложено войти в систему, используя учетные данные на вашем маршрутизаторе. Отсюда, в зависимости от вашего маршрутизатора, вы увидите панель управления и сможете просматривать информацию о беспроводной сети, например, об активных устройствах на вашем маршрутизаторе.

2. Используйте управляемую систему Wi-Fi.

Управляемые системы Wi-Fi, такие как Optim, объединяют все параметры и данные из вашей домашней сети в одном легко управляемом месте. На панели управления вы можете видеть упрощенную графику, которая показывает состояние вашего Wi-Fi и любые проблемы в вашей сети.На панели управления вы можете щелкнуть информацию о беспроводной сети, чтобы увидеть все устройства, подключенные к вашей сети, а также их диапазон.

.Объяснение сетевых устройств

Чтобы построить надежную сеть и защитить ее, вы должны понимать устройства, которые ее составляют.

Что такое сетевые устройства?

Сетевые устройства или сетевое оборудование - это физические устройства, необходимые для связи и взаимодействия между оборудованием в компьютерной сети.

Типы сетевых устройств

Вот общий список сетевых устройств:

- Концентратор

- Коммутатор

- Маршрутизатор

- Мост

- Шлюз

- Модем

- Повторитель

- Точка доступа

Концентратор

Концентраторы подключаются несколько компьютерных сетевых устройств вместе.Концентратор также действует как повторитель, поскольку он усиливает сигналы, которые ухудшаются после прохождения больших расстояний по соединительным кабелям. Концентратор является самым простым в семействе устройств для подключения к сети, поскольку он соединяет компоненты LAN с идентичными протоколами.

Концентратор может использоваться как с цифровыми, так и с аналоговыми данными при условии, что его настройки были настроены для подготовки к форматированию входящих данных. Например, если входящие данные находятся в цифровом формате, концентратор должен передавать их в виде пакетов; однако, если входящие данные являются аналоговыми, то концентратор передает их в виде сигнала.

Концентраторы не выполняют функции фильтрации или адресации пакетов; они просто отправляют пакеты данных на все подключенные устройства. Концентраторы работают на физическом уровне модели взаимодействия открытых систем (OSI). Есть два типа концентраторов: простые и многопортовые.

Switch

Коммутаторы обычно играют более интеллектуальную роль, чем концентраторы. Коммутатор - это многопортовое устройство, повышающее эффективность сети. Коммутатор поддерживает ограниченную информацию о маршрутизации узлов во внутренней сети и позволяет подключаться к таким системам, как концентраторы или маршрутизаторы.Ветви ЛВС обычно подключаются с помощью коммутаторов. Как правило, коммутаторы могут считывать аппаратные адреса входящих пакетов, чтобы передать их в соответствующее место назначения.

Использование коммутаторов повышает эффективность сети по сравнению с концентраторами или маршрутизаторами благодаря возможности виртуального канала. Коммутаторы также повышают безопасность сети, поскольку виртуальные каналы труднее исследовать с помощью сетевых мониторов. Вы можете думать о коммутаторе как об устройстве, которое сочетает в себе одни из лучших возможностей маршрутизаторов и концентраторов.Коммутатор может работать либо на уровне канала передачи данных, либо на сетевом уровне модели OSI. Многоуровневый коммутатор - это коммутатор, который может работать на обоих уровнях, что означает, что он может работать и как коммутатор, и как маршрутизатор. Многоуровневый коммутатор - это высокопроизводительное устройство, поддерживающее те же протоколы маршрутизации, что и маршрутизаторы.

Коммутаторы могут подвергаться атакам распределенного отказа в обслуживании (DDoS); Защита от наводнений используется для предотвращения остановки коммутатора злонамеренным трафиком. Безопасность портов коммутатора важна, поэтому обязательно защитите коммутаторы: отключите все неиспользуемые порты и используйте отслеживание DHCP, проверку ARP и фильтрацию MAC-адресов.

Маршрутизатор

Маршрутизаторы помогают передавать пакеты по назначению, прокладывая путь через море взаимосвязанных сетевых устройств с использованием различных сетевых топологий. Маршрутизаторы - это интеллектуальные устройства, в которых хранится информация о сетях, к которым они подключены. Большинство маршрутизаторов можно настроить для работы в качестве межсетевых экранов с фильтрацией пакетов и использования списков управления доступом (ACL). Маршрутизаторы вместе с блоком обслуживания канала / блоком обслуживания данных (CSU / DSU) также используются для преобразования из формирования кадров LAN в формирование кадров WAN.Это необходимо, поскольку локальные и глобальные сети используют разные сетевые протоколы. Такие маршрутизаторы известны как пограничные маршрутизаторы. Они служат внешним подключением локальной сети к глобальной сети и работают на границе вашей сети.

Маршрутизатортакже используется для разделения внутренних сетей на две или более подсети. Маршрутизаторы также могут быть внутренне подключены к другим маршрутизаторам, создавая зоны, которые работают независимо. Маршрутизаторы устанавливают связь, поддерживая таблицы о местах назначения и локальных соединениях.Маршрутизатор содержит информацию о подключенных к нему системах и о том, куда отправлять запросы, если адресат неизвестен. Маршрутизаторы обычно передают маршрутизацию и другую информацию, используя один из трех стандартных протоколов: протокол маршрутной информации (RIP), протокол пограничного шлюза (BGP) или сначала открытый кратчайший путь (OSPF).

Маршрутизаторы являются вашей первой линией защиты, и они должны быть настроены на пропускание только трафика, разрешенного администраторами сети. Сами маршруты можно настроить как статические или динамические.Если они статические, их можно настроить только вручную, и они останутся такими до тех пор, пока не будут изменены. Если они динамические, они узнают о других маршрутизаторах вокруг них и используют информацию об этих маршрутизаторах для построения своих таблиц маршрутизации.

Маршрутизаторы - это устройства общего назначения, которые соединяют две или более разнородных сетей. Обычно они предназначены для компьютеров специального назначения с отдельными входными и выходными сетевыми интерфейсами для каждой подключенной сети. Поскольку маршрутизаторы и шлюзы являются основой больших компьютерных сетей, таких как Интернет, у них есть специальные функции, которые дают им гибкость и способность справляться с различными схемами сетевой адресации и размерами кадров за счет сегментации больших пакетов на меньшие размеры, которые подходят для новой сети. компоненты.Каждый интерфейс маршрутизатора имеет свой собственный модуль протокола разрешения адресов (ARP), свой собственный адрес LAN (адрес сетевой карты) и свой собственный адрес Интернет-протокола (IP). Маршрутизатор с помощью таблицы маршрутизации знает маршруты, по которым пакет может пройти от источника к месту назначения. Таблица маршрутизации, как в мосте и коммутаторе, динамически растет. После получения пакета маршрутизатор удаляет заголовки и трейлеры пакетов и анализирует заголовок IP, определяя адреса источника и назначения и тип данных, а также отмечая время прибытия.Он также обновляет таблицу маршрутизатора новыми адресами, которых еще нет в таблице. Информация о заголовке IP и времени прибытия вводится в таблицу маршрутизации. Маршрутизаторы обычно работают на сетевом уровне модели OSI.

Мост

Мосты используются для соединения двух или более хостов или сегментов сети вместе. Основная роль мостов в сетевой архитектуре - хранение и пересылка кадров между различными сегментами, которые соединяет мост. Они используют аппаратные адреса управления доступом к среде (MAC) для передачи кадров.Посмотрев на MAC-адреса устройств, подключенных к каждому сегменту, мосты могут пересылать данные или блокировать их пересечение. Мосты также могут использоваться для соединения двух физических локальных сетей в более крупную логическую локальную сеть.

Мосты работают только на физическом уровне и уровне канала передачи данных модели OSI. Мосты используются для разделения больших сетей на более мелкие участки, располагаясь между двумя физическими сегментами сети и управляя потоком данных между ними.

Мосты во многих отношениях похожи на концентраторы, в том числе тем, что они соединяют компоненты LAN с идентичными протоколами.Однако мосты фильтруют входящие пакеты данных, известные как кадры, по адресам перед их пересылкой. Поскольку он фильтрует пакеты данных, мост не вносит изменений в формат или содержимое входящих данных. Мост фильтрует и пересылает кадры в сети с помощью таблицы динамического моста. Таблица мостов, которая изначально пуста, поддерживает адреса LAN для каждого компьютера в LAN и адреса каждого интерфейса моста, который соединяет LAN с другими LAN. Мосты, как и концентраторы, могут быть простыми или многопортовыми.

Мосты в последние годы в основном перестали пользоваться популярностью и были заменены переключателями, которые обладают большей функциональностью. Фактически, коммутаторы иногда называют «многопортовыми мостами» из-за того, как они работают.

Шлюз

Шлюзы обычно работают на транспортном и сеансовом уровнях модели OSI. На транспортном уровне и выше существует множество протоколов и стандартов от разных поставщиков; шлюзы используются для борьбы с ними. Шлюзы обеспечивают преобразование между сетевыми технологиями, такими как взаимодействие открытых систем (OSI) и протокол управления передачей / Интернет-протокол (TCP / IP).По этой причине шлюзы соединяют две или более автономных сетей, каждая со своими собственными алгоритмами маршрутизации, протоколами, топологией, службой доменных имен, а также процедурами и политиками сетевого администрирования.

Шлюзы выполняют все функции маршрутизаторов и многое другое. Фактически маршрутизатор с дополнительной функцией трансляции является шлюзом. Функция, которая выполняет перевод между различными сетевыми технологиями, называется преобразователем протоколов.

Модем

Модемы (модуляторы-демодуляторы) используются для передачи цифровых сигналов по аналоговым телефонным линиям.Таким образом, цифровые сигналы преобразуются модемом в аналоговые сигналы различных частот и передаются на модем в месте приема. Принимающий модем выполняет обратное преобразование и выдает цифровой сигнал на устройство, подключенное к модему, обычно это компьютер. Цифровые данные обычно передаются на модем или от него по последовательной линии через стандартный промышленный интерфейс RS-232. Многие телефонные компании предлагают услуги DSL, а многие операторы кабельного телевидения используют модемы в качестве оконечных устройств для идентификации и распознавания домашних и личных пользователей.Модемы работают как на физическом уровне, так и на уровне канала передачи данных.

Повторитель

Повторитель - это электронное устройство, усиливающее принимаемый сигнал. Вы можете думать о ретрансляторе как об устройстве, которое принимает сигнал и ретранслирует его на более высоком уровне или более высокой мощности, чтобы сигнал мог преодолевать большие расстояния, более 100 метров для стандартных кабелей LAN. Репитеры работают на физическом уровне.

Точка доступа

Хотя точка доступа (AP) технически может включать проводное или беспроводное соединение, обычно это беспроводное устройство.Точка доступа работает на втором уровне OSI, уровне канала передачи данных, и может работать либо как мост, соединяющий стандартную проводную сеть с беспроводными устройствами, либо как маршрутизатор, передающий данные от одной точки доступа к другой.

Точки беспроводного доступа (WAP) состоят из передатчика и приемопередатчика (приемопередатчика), используемых для создания беспроводной локальной сети (WLAN). Точки доступа обычно представляют собой отдельные сетевые устройства со встроенной антенной, передатчиком и адаптером. Точки доступа используют сетевой режим беспроводной инфраструктуры для обеспечения точки соединения между WLAN и проводной локальной сетью Ethernet.У них также есть несколько портов, что дает вам возможность расширить сеть для поддержки дополнительных клиентов. В зависимости от размера сети для обеспечения полного покрытия может потребоваться одна или несколько точек доступа. Дополнительные точки доступа используются, чтобы разрешить доступ большему количеству беспроводных клиентов и расширить диапазон беспроводной сети. Каждая точка доступа ограничена своим диапазоном передачи - расстоянием, на котором клиент может находиться от точки доступа и при этом получать полезный сигнал и скорость обработки данных. Фактическое расстояние зависит от стандарта беспроводной связи, препятствий и условий окружающей среды между клиентом и точкой доступа.Точки доступа более высокого уровня имеют антенны с высокой мощностью, что позволяет им увеличивать дальность распространения беспроводного сигнала. Точки доступа

могут также предоставлять множество портов, которые можно использовать для увеличения размера сети, возможностей брандмауэра и службы протокола динамической конфигурации хоста (DHCP). Таким образом, мы получаем точки доступа, которые представляют собой коммутатор, DHCP-сервер, маршрутизатор и межсетевой экран.

Для подключения к беспроводной точке доступа вам потребуется имя идентификатора набора услуг (SSID). Беспроводные сети 802.11 используют SSID для идентификации всех систем, принадлежащих к одной сети, и клиентские станции должны быть настроены с SSID для аутентификации на AP.Точка доступа может транслировать SSID, позволяя всем беспроводным клиентам в области видеть SSID точки доступа. Однако из соображений безопасности можно настроить точки доступа так, чтобы они не транслировали SSID, что означает, что администратор должен предоставить клиентским системам SSID вместо того, чтобы разрешать его автоматическое обнаружение. Беспроводные устройства поставляются с SSID по умолчанию, настройками безопасности, каналами, паролями и именами пользователей. По соображениям безопасности настоятельно рекомендуется как можно скорее изменить эти параметры по умолчанию, поскольку на многих интернет-сайтах перечислены параметры по умолчанию, используемые производителями.

Точки доступа могут быть толстыми или тонкими. Толстые точки доступа, которые иногда еще называют автономными, необходимо вручную настроить с настройками сети и безопасности; тогда они по сути остаются одни, чтобы обслуживать клиентов, пока они не перестанут функционировать. Тонкие точки доступа позволяют удаленную настройку с помощью контроллера. Поскольку тонкие клиенты не нужно настраивать вручную, их можно легко перенастроить и контролировать. Точки доступа также могут быть управляемыми или автономными.

Заключение

Глубокое понимание типов доступных сетевых устройств может помочь вам спроектировать и построить сеть, которая будет безопасной и хорошо обслуживает вашу организацию.Однако, чтобы обеспечить постоянную безопасность и доступность вашей сети, вам следует тщательно контролировать свои сетевые устройства и активность вокруг них, чтобы вы могли быстро обнаруживать проблемы с оборудованием, проблемы с конфигурацией и атаки.

Джефф - директор по разработке глобальных решений в Netwrix. Он давний блоггер Netwrix, спикер и ведущий. В блоге Netwrix Джефф делится лайфхаками, советами и приемами, которые могут значительно улучшить ваш опыт системного администрирования.

.