Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как оператор определяет раздачу wifi

Билайн, Теле2, на телефоне и компьютере

Многие пользователи сети жалуются, что операторы ограничивают раздачу мобильного интернета. В результате они не могут пользоваться сетью. Ниже рассказано, почему это происходит, что нужно знать для обхода лимита и как раздавать интернет с телефона «Теле2» без ограничений.

Почему операторы ограничивают раздачу мобильного интернета

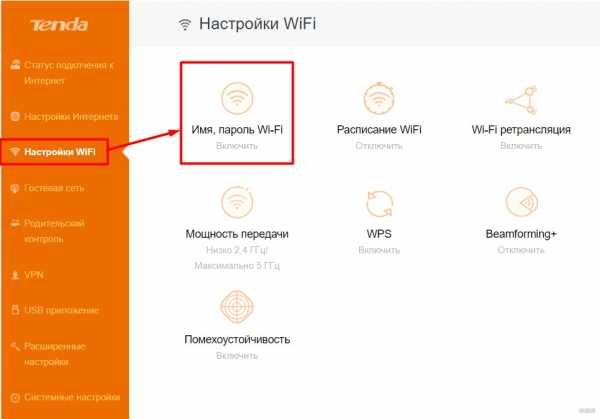

Операторы мобильной связи контролируют раздачиу интернета технологией TTL. Они не пускают в сеть устройства, подключенные к Wi-Fi. Делается это для получения большего количества денег за мобильный тетеринг. Это момент раздачи интернета оборудования, обнаружения сервером изменения времени пакета TTL и ограничения скорости.

Стоит указать, что стандартное время работы интернет-пакета для мобильных устройств на операционной системе Android – 64 прыжка. Когда сетевой элемент TTL подключается, общее количество прыжков снижается до 63. То есть в момент выхода в сеть с мобильного устройства, на котороем был подключен интернет, все остается так, как есть. Но как только включается Wi-Fi, показатель прыжков уменьшается на 1. Оператор это видит и уменьшает передачу сигнала.

Обратите внимание! Если говорить о компьютере, для него нормальный показатель – 128 прыжков. В момент раздачи Wi-Fi показатель снижается на единицу. Запретить и потребовать платить за раздачу интернета на планшете «Мегафон», ноутбуке «МТС», также может оператор в коммерческих целях.

Что надо знать для обхода ограничений

Попытаться перехитрить оператора мобильной связи, проверить все методы и в итоге не получать смс с текстом «для вашего тарифа ограничено использование телефона в качестве модема» возможно, обход есть, но для этого необходимо знать точные методики, как достичь желаемого результата – обойти ограничения на раздачу интернета. Ниже приведены действенные способы обмана оператора в свою пользу.

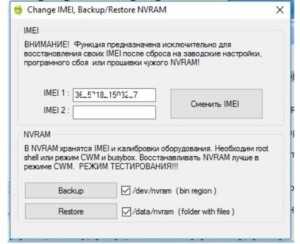

Смена IMEI на раздающем устройстве

При необходимости использования сим-карты в модеме или раздаче сигнала Wi-Fi-роутера, нужно заменить IMEI на раздающем устройстве. Следует раздать IMEI от смарт-телефона, который работает на «Виндовс». Можно применить любой другой IMEI, но тогда есть риск того, что оператор все выяснит и заблокирует эту функцию. Трафик на «Виндовс» никому не интересен, поскольку все устройства работают на этой операционной системе.

Важно понимать, что нужно сделать так, чтобы IMEI не был зарегистрирован в одной сети. То есть, если будут подключаться к интернету два устройства, имеющие одинаковый IMEI, ничего не выйдет.

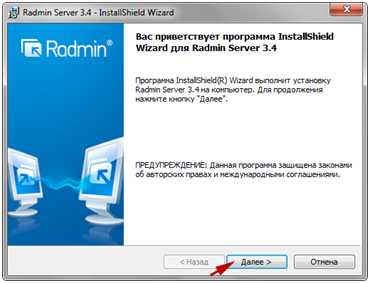

Смена/фиксация значения TTL

Поменять IMEI можно инженерным режимом или консолью, называемой эмулятором терминала. В первом случае нужно набрать команду на телефоне *#*#3646633#*#*, перейти в Connectivity, выбрать CDS Information > Radio Information > Phone 1. Далее дописать у AT+ EGMR = 1,7,«ваш_IMEI». Нажать на сохранение и перезагрузить телефон.

Во втором случае нужно использовать терминальный эмулятор. Он работает так же, как и командная строка «Виндовс». Утилита доступна на «Гугл Плей». Приложение называется Terminal Emulator for Android.

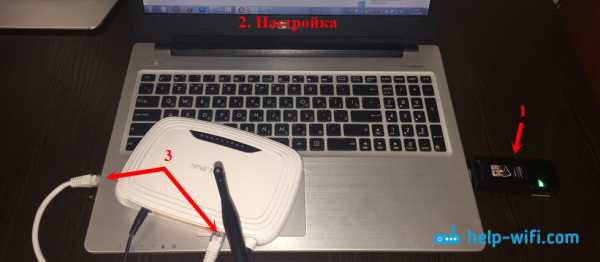

Практические способы корректировки TTL

Практических способов корректировки «ТТЛ» можно привести две. Для первого способа нужно выполнить следующие шаги:

- Включить «Режим полета» на смартфоне;

- Установить и осуществить запуск приложения ES-проводника;

- Открыть папки в следующем порядке – proc/sys/net/ipv4;

- Отыскать файл, имеющий имя ip_default_ttl;

- Открыть его и поменять значение на 63;

- Сохранить внесенные изменения, вернуться к привычному режиму и использовать сеть без ограничений.

Обратите внимание! По второму способу можно узнавать и снимать блокировку расширенного интернет-доступа с компьютера. Эта информация дана в соответствующем разделе ниже.

Корректировка TTL с помощью приложений

Чтобы скорректировать TTL с помощью Terminal Emulator for Android, нужно ввести код

echo -e ‘AT +EGMR=1,7,»ВАШ_IMEI»‘> /dev/smd0. При наличии двух симок на телефоне необходимо поменять последнюю фразу после флеш на pttycmd1.

Также можно скорректировать его, используя программу TTL Master или Yota Tether TTL. Чтобы она работала, нужны пользовательские права (для расширенных возможностей).

Обратите внимание! Скачать ее можно через обычный магазин приложений в телефоне. Чтобы сделать такое простое действие, как поменять TTL, можно использовать бесплатную версию приложения. Все, что потребуется, это ввести текущий показатель и в соответствующем поле указать тот, который нужен. Программа автоматически выполнит действие. Еще одна программа TTL Editor работает аналогично.

Инструкция по фиксации TTL на Android

Чтобы зафиксировать TTL на Android, нужно приобрести лицензионные права, поддержку фиксации, ПК, утилиту AndImgTool и редактор Notepad++. Выполнить следующие действия:

- Установить эмулятор терминала с «Гугл Плей»;

- Набрать в терминале su dd if=dev/block/platform/…/by-name/boot of=sdcard/boot.img;

- Вместо троеточия подставить путь до следующей папки;

- Навести boot.img на AndImgTool;

- Открыть папку init.rc с помощью Notepad++;

- Вставить код class main.

Обратите внимание! Далее сохранить все настройки и прошить файл. Обязательно перетащить его в папку AndImgTool.

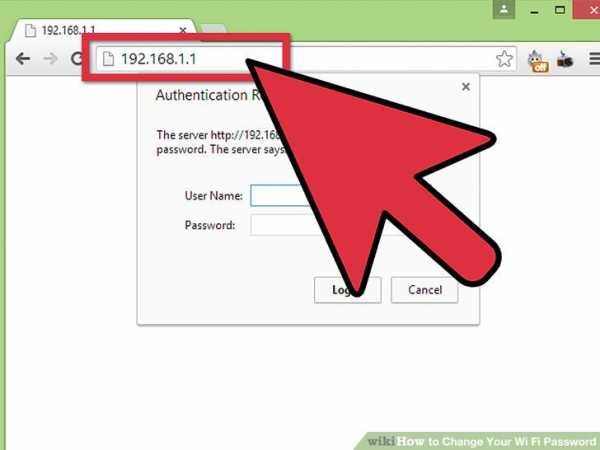

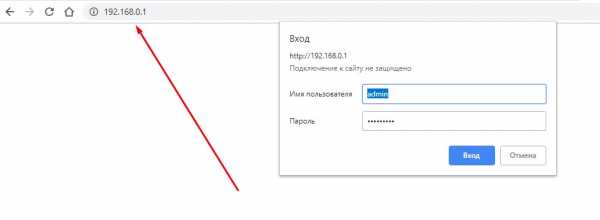

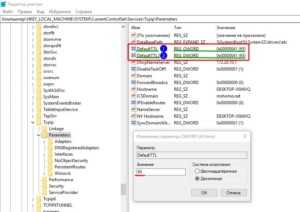

Как изменить TTL на компьютере

Чтобы изменить TTL на компьютере, нужно определить необходимость его фиксации. Чтобы это сделать, следует произвести небольшие манипуляции. На ПК войти в пуск и написать в поисковой строке regedit. Далее открыть папки в следующем порядке: HKEY_LOCAL_MACHINE \SYSTEM\CurrentControlSet\Services\Tcpip\Parameters. Кликнуть «Создать файл» и назвать его DefaultTTL. Далее изменить количество битов у файла, поставив в поле цифру 64. Сохранить настройки и перезагрузить ПК.

Как узнать текущий TTL на Windows

Чтобы узнать текущий TTL на Windows, нужно нажать команду Win+R и ввести «cmd». В высветившемся окне набрать команду «ping 127.0.0.1». Далее увидеть данные. Если стоит 65 – это требуемый показатель.

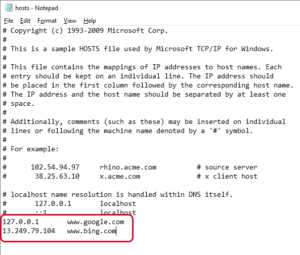

Редактирование файла host на компьютере

Файл host представляет собой текстовый файл, сопоставляющий дружественные домены имен с недружественными. Редактирование его нужно как для защиты компьютера от вредоносных систем, так и ускорения просмотра интернет-страниц. Он расположен по адресу C:\Windows\system32\Drivers\Etc. Перед тем, как его редактировать, нужно правильно открыть. Для этого открыть его в сервисе «Блокнот» и сохранить в драйверах под указанным именем.

Обратите внимание! Для редактирования нужно вначале указать «айпи-», затем домен через пробел. К примеру, 124.1.2.3 www.google.com. Внесенные данные обязательно сохранить под именем hosts.backupfile.

Обход ограничения на торренты

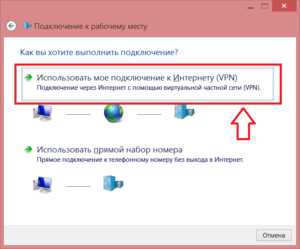

Чтобы обойти ограничения на торренты, нужно использовать The Onion Router, анонимайзер (proxywebsite.org, anon-ip.org, boomproxy.com), прокси или виртуальную частную сеть.

Важно! Обходить блокировку незаконно только из-за скачивания фильмов на торрент. При скачке файла, не защищенного авторскими правами, факт скачивания не считается нарушением законодательства.

Сниманием ограничения с модема через настройки VPN

Чтобы убрать ограничения с модема через настройки VPN, потребуется установить специальную программу openvpn для работы с пользовательскими сервисами. Для подсоединения требуется найти файл конфигурации со всей необходимой информацией. Запустить программу с установкой соединения. Обмениваться информацией зашифровкой.

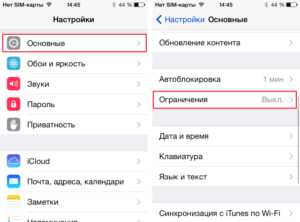

Обход на айфоне

Чтобы сделать обход на айфоне, нужно использовать ту же схему, как и для обычного смартфона, но немного в другом порядке. Вначале убрать вайфай. Затем загрузить приложение AndImgTool. Увидеть окно с ошибкой и нажать на Ок. Далее включить интернет и использовать меню настроек. Включить авиационный режим, перезагрузить яблоко и отключить выбранный режим. Дождаться завершения загрузки приложения и использовать его для снятия ограничения.

Особенности обхода по ограничению раздачи интернета у разных провайдеров

Некоторые пользователи не знают, за что их может блокировать оператор и то, что обойти ограничение или запрет на раздачу интернета можно у разных провайдеров.

«Билайн»

В ответ на вопрос, как обойти ограничение на раздачу интернета «билайн», стоит указать, что в случае с beeline убрать лимит можно так же, как и в вышеописанной инструкции обхода на айфоне. Для этого требуется только 10 минут свободного времени.

«Теле2»

Чтобы обойти ограничения с «Теле2» wifi и не получать уведомления, что найден обход для тарифа пользователя, и ограничено использование телефона в качестве модема, нужно применить вышеописанный способ с системой «Виндовс». Как правило, схема работает и на телефоне с операционной системой «Андроид» и «Виндовс».

В целом, ограничение раздачи мобильного интернета происходит в коммерческих целях. Чтобы обойти его, нужно знать смену IMEI на раздающем устройстве, фиксацию значения TTL, практические способы корректировки TTL, корректировку TTL с помощью приложений, инструкцию по фиксации TTL на Android, процедуру изменения TTL на компьютере, обнаружение текущего TTL на Windows, снятие ограничений через настройки VPN и процедуру редактирование файла host на компьютере.

Следует также изучить информацию об обходе ограничений на торренты, айфон. Следует разобраться и понять особенности обхода по ограничению раздачи интернета у разных провайдеров.

Подгорнов Илья ВладимировичВсё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.Похожие статьи

Что определяет современную безопасную социальную сеть Wi-Fi?

Недавний опрос Purple WiFi, охватывающий 3349 объектов по всему миру, показал, что 2048 объектов используют полностью открытые сети Wi-Fi, то есть любой может получить доступ к их сети, что подвергает их большему риску потенциальной вирусной атаки. Но, как и в случае со многими проблемами, связанными с безопасностью, потенциальные угрозы сводятся к минимуму с помощью правильных систем.

Purple WiFi является облачным, поэтому компания заявляет, что ее решение может работать практически с любым оборудованием и масштабируемо с точки зрения потребностей клиентов и географического положения.

Он предлагает альтернативу существующим услугам Wi-Fi, возвращая акцент на бизнес или место проведения. Для этого он предлагает маркетинговые инструменты и аналитику, позволяющие извлекать выгоду из взаимодействия с клиентами, обеспечивая при этом безопасный и независимый канал для коммерческого использования.

Что еще более важно, платформа Purple WiFi предлагает ряд ключевых аспектов безопасности, которые напрямую связаны с тем, что компания называет «уникальным, управляемым облаком подходом к предоставлению точек доступа».

Система безопасности Purple WiFi способна блокировать трафик между устройствами, подключенными к точкам доступа, предлагая при этом инфекционный контроль и возможность изолировать те соединения, которые могут демонстрировать симптомы гриппа, связанного с WiFi.

Мы поговорим с генеральным директором Purple WiFi Гэвином Уилдоном, чтобы узнать больше.

TechRadar Pro: Как появился Purple WiFi?

Гэвин Уилдон: Компания Purple WiFi была создана в 2012 году с целью предложить лучшую и удобную альтернативу общедоступной сети Wi-Fi. Чтобы выделиться среди конкурентов, решение Purple было разработано таким образом, чтобы дать заведениям явные преимущества в виде предложения Purple WiFi, при этом постоянно заботясь о впечатлениях конечных пользователей.

TRP: Что такое Social WiFi?

GW: Используя аутентификацию в социальных сетях, пользователи подключаются к сети всего за несколько кликов, без ввода текста и без имени пользователя или пароля, которые нужно запомнить. Purple WiFi в настоящее время предлагает Facebook, Twitter, LinkedIn в качестве методов входа в систему, но дорожная карта включает в себя гораздо больше, с выходом в Google логин. Преимущество такого предложения WIFi заключается в расширении возможностей социальных сетей, маркетинговых возможностях и обширной аналитике.

TRP: Чем Purple WiFi отличается от других провайдеров WiFi?

GW: В отличие от большинства общедоступных сетей Wi-Fi, которые обычно предоставляются оператором, который обеспечивает подключение, оборудование и общие управляемые услуги (как дорогостоящие, так и не очень масштабируемые), Purple WiFi полностью основан на облаке и работает с любым оборудованием. ; с встроенной интеграцией с Cisco, Cisco Meraki, Ruckus и Airtight.Мы не знаем другого подобного подхода к рынку.

Purple WiFi также отличается тем, что у нас есть совершенно бесплатный продукт для малых предприятий, предлагающий безопасный и удобный Wi-Fi. Мы гордимся тем, что предоставляем площадкам нечто большее, чем другие провайдеры - они действительно владеют брендом и данными о клиентах, в отличие от других решений WiFi.

TRP: Какие пакеты предлагаются клиентам?

GW: Мы работаем через партнеров-реселлеров, которые упаковывают наш продукт по-разному в зависимости от места проведения или требований бренда.На этой странице нашего сайта представлены предлагаемые пакеты. На этой странице объясняются наши модели ценообразования и приводятся некоторые примеры ценообразования.

TRP: С какими ключевыми партнерами и торговыми посредниками вы в настоящее время работаете по всему миру?

GW: В настоящее время мы работаем с некоторыми из ведущих мировых производителей беспроводного оборудования, и наша база подписанных торговых посредников охватывает нас в 28 странах и их количество. Purple WiFi изначально интегрирован с оборудованием Cisco, Cisco Meraki, Airtight и Ruckus.

Мы являемся партнером Cisco CMX и имеем статус зарегистрированного разработчика Cisco. Наше программное обеспечение также опробовано и протестировано на TP-Link, Ubiquity, Netgear, Linksys, и мы постоянно добавляем новые бренды в этот список, предоставляя реселлерам еще больше возможностей для продаж.

У нас есть дистрибьюторские соглашения с Purdicom, Ingram Micro, e92plus, Wood Communications и Chuanhow, и мы ведем переговоры с рядом других, и наша партнерская сеть ежедневно расширяется.

.WiFi Определение и значение | Что такое WiFi?

Главная »СРОК» W »Автор: Ванги Бил

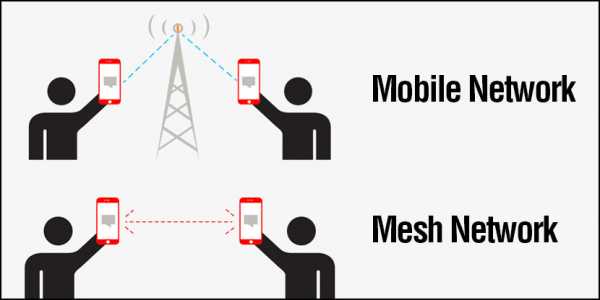

Wi-Fi - это название беспроводной сетевой технологии, которая использует радиоволны для обеспечения беспроводного высокоскоростного Интернета и сетевых подключений. Распространенным заблуждением является то, что термин Wi-Fi является сокращением от « wireless fidelity », однако это не так. Wi-Fi - это просто торговая марка, означающая IEEE 802.11x .

Как работают сети Wi-Fi

СетиWi-Fi не имеют физического проводного соединения между отправителем и получателем с использованием радиочастотной (RF) технологии - частоты в электромагнитном спектре, связанной с распространением радиоволн. Когда на антенну подается высокочастотный ток, создается электромагнитное поле, которое затем может распространяться в пространстве.

Краеугольным камнем любой беспроводной сети является точка доступа (AP). Основная задача точки доступа - транслировать беспроводной сигнал, который компьютеры могут обнаружить и «настроиться».Чтобы подключиться к точке доступа и присоединиться к беспроводной сети, компьютеры и устройства должны быть оснащены адаптерами беспроводной сети.

Рекомендуемая литература: Как работают беспроводные сети.

Альянс Wi-Fi

Wi-Fi Alliance, организация, владеющая зарегистрированным товарным знаком Wi-Fi, конкретно определяет Wi-Fi как «любые продукты для беспроводной локальной сети (WLAN) , разработанные Институтом инженеров по электротехнике и электронике» (IEEE ) 802.11 стандартов. "

Первоначально Wi-Fi использовался вместо стандарта 802.11b 2,4 ГГц, однако Wi-Fi Alliance расширил общее использование термина Wi-Fi, включив в него любой тип сети или продукта WLAN на основе любого из Стандарты 802.11, включая 802.11b, 802.11a, двухдиапазонный и т. Д., В попытке избавить от путаницы в отношении взаимодействия с беспроводной локальной сетью.

Поддержка Wi-Fi в приложениях и устройствах

Wi-Fi поддерживается многими приложениями и устройствами, включая игровые консоли, домашние сети, КПК, мобильные телефоны, основные операционные системы и другие типы бытовой электроники.Любые продукты, которые протестированы и одобрены как «Wi-Fi Certified» (зарегистрированная торговая марка) Wi-Fi Alliance, сертифицированы как совместимые друг с другом, даже если они от разных производителей. Например, пользователь с сертифицированным продуктом Wi-Fi может использовать точку доступа любой марки с клиентским оборудованием любой другой марки, которое также является «сертифицированным Wi-Fi».

Продукты, прошедшие эту сертификацию, должны иметь на упаковке опознавательную печать с надписью «Wi-Fi Certified» и указанием используемого диапазона радиочастот (2.5 ГГц для 802.11b, 802.11g или 802.11n и 5 ГГц для 802.11a).

Wi-Fi 6 или 802.11ax - это последнее поколение Wi-Fi, анонсированное в сентябре 2019 года, которое обеспечивает улучшенную производительность и безопасность WPA3.

Топ-5 вопросов, связанных с Wi-Fi

1. Что такое Wi-Fi Alliance?

2. Что такое беспроводная связь?

3. Что такое беспроводная сеть (WLAN)?

4. Что такое 802.11?

5. Что такое Wi-Fi?

НОВОСТИ ВЕБОПЕДИИ

Будьте в курсе последних событий в терминологии Интернета с помощью бесплатного информационного бюллетеня Webopedia.Присоединяйтесь, чтобы подписаться сейчас.

.Описание сетевых устройствЧтобы построить надежную сеть и защитить ее, вам необходимо понимать устройства, которые ее составляют.

Что такое сетевые устройства?

Сетевые устройства или сетевое оборудование - это физические устройства, необходимые для связи и взаимодействия между оборудованием в компьютерной сети.

Типы сетевых устройств

Вот общий список сетевых устройств:

- Hub

- Switch

- Router

- Bridge

- Gateway

- Modem

- Repeater

- Access Point

Hub

Hubs connect несколько компьютерных сетевых устройств вместе.Концентратор также действует как повторитель, поскольку он усиливает сигналы, которые ухудшаются после прохождения больших расстояний по соединительным кабелям. Концентратор является самым простым в семействе устройств для подключения к сети, поскольку он соединяет компоненты LAN с идентичными протоколами.

Концентратор может использоваться как с цифровыми, так и с аналоговыми данными при условии, что его настройки были настроены для подготовки к форматированию входящих данных. Например, если входящие данные находятся в цифровом формате, концентратор должен передавать их в виде пакетов; однако, если входящие данные являются аналоговыми, то концентратор передает их в виде сигнала.

Концентраторы не выполняют функции фильтрации или адресации пакетов; они просто отправляют пакеты данных на все подключенные устройства. Концентраторы работают на физическом уровне модели взаимодействия открытых систем (OSI). Есть два типа концентраторов: простые и многопортовые.

Switch

Коммутаторы обычно играют более интеллектуальную роль, чем концентраторы. Коммутатор - это многопортовое устройство, повышающее эффективность сети. Коммутатор поддерживает ограниченную информацию о маршрутизации узлов во внутренней сети и позволяет подключаться к таким системам, как концентраторы или маршрутизаторы.Ветви ЛВС обычно подключаются с помощью коммутаторов. Как правило, коммутаторы могут считывать аппаратные адреса входящих пакетов, чтобы передать их в соответствующее место назначения.

Использование коммутаторов повышает эффективность сети по сравнению с концентраторами или маршрутизаторами благодаря возможности виртуального канала. Коммутаторы также повышают безопасность сети, поскольку виртуальные каналы труднее исследовать с помощью сетевых мониторов. Вы можете думать о коммутаторе как об устройстве, которое сочетает в себе одни из лучших возможностей маршрутизаторов и концентраторов.Коммутатор может работать либо на уровне канала передачи данных, либо на сетевом уровне модели OSI. Многоуровневый коммутатор - это коммутатор, который может работать на обоих уровнях, что означает, что он может работать и как коммутатор, и как маршрутизатор. Многоуровневый коммутатор - это высокопроизводительное устройство, поддерживающее те же протоколы маршрутизации, что и маршрутизаторы.

Коммутаторы могут подвергаться атакам распределенного отказа в обслуживании (DDoS); Защита от наводнений используется для предотвращения остановки коммутатора злонамеренным трафиком. Безопасность портов коммутатора важна, поэтому обязательно защитите коммутаторы: отключите все неиспользуемые порты и используйте отслеживание DHCP, проверку ARP и фильтрацию MAC-адресов.

Маршрутизатор

Маршрутизаторы помогают передавать пакеты по назначению, прокладывая путь через море взаимосвязанных сетевых устройств с использованием различных сетевых топологий. Маршрутизаторы - это интеллектуальные устройства, в которых хранится информация о сетях, к которым они подключены. Большинство маршрутизаторов можно настроить для работы в качестве межсетевых экранов с фильтрацией пакетов и использования списков управления доступом (ACL). Маршрутизаторы вместе с блоком обслуживания канала / блоком обслуживания данных (CSU / DSU) также используются для преобразования из формирования кадров LAN в формирование кадров WAN.Это необходимо, поскольку локальные и глобальные сети используют разные сетевые протоколы. Такие маршрутизаторы известны как пограничные маршрутизаторы. Они служат внешним подключением локальной сети к глобальной сети и работают на границе вашей сети.

Маршрутизатортакже используется для разделения внутренних сетей на две или более подсети. Маршрутизаторы также могут быть внутренне подключены к другим маршрутизаторам, создавая зоны, которые работают независимо. Маршрутизаторы устанавливают связь, поддерживая таблицы о местах назначения и локальных соединениях.Маршрутизатор содержит информацию о подключенных к нему системах и о том, куда отправлять запросы, если адресат неизвестен. Маршрутизаторы обычно передают маршрутизацию и другую информацию, используя один из трех стандартных протоколов: протокол маршрутной информации (RIP), протокол пограничного шлюза (BGP) или сначала открытый кратчайший путь (OSPF).

Маршрутизаторы являются вашей первой линией защиты, и они должны быть настроены на пропускание только трафика, разрешенного администраторами сети. Сами маршруты можно настроить как статические или динамические.Если они статические, их можно настроить только вручную, и они останутся такими, пока не будут изменены. Если они динамические, они узнают о других маршрутизаторах вокруг них и используют информацию об этих маршрутизаторах для построения своих таблиц маршрутизации.

Маршрутизаторы - это устройства общего назначения, которые соединяют две или более разнородных сетей. Обычно они предназначены для компьютеров специального назначения с отдельными входными и выходными сетевыми интерфейсами для каждой подключенной сети. Поскольку маршрутизаторы и шлюзы являются основой больших компьютерных сетей, таких как Интернет, они обладают особыми функциями, которые обеспечивают им гибкость и способность справляться с различными схемами сетевой адресации и размерами кадров за счет сегментации больших пакетов на меньшие размеры, которые подходят для новой сети. компоненты.Каждый интерфейс маршрутизатора имеет свой собственный модуль протокола разрешения адресов (ARP), свой собственный адрес LAN (адрес сетевой карты) и свой собственный адрес Интернет-протокола (IP). Маршрутизатор с помощью таблицы маршрутизации знает маршруты, по которым пакет может пройти от источника к месту назначения. Таблица маршрутизации, как в мосте и коммутаторе, динамически растет. После получения пакета маршрутизатор удаляет заголовки и трейлеры пакетов и анализирует заголовок IP, определяя адреса источника и назначения и тип данных, а также отмечая время прибытия.Он также обновляет таблицу маршрутизатора новыми адресами, которых еще нет в таблице. Информация о заголовке IP и времени прибытия вводится в таблицу маршрутизации. Маршрутизаторы обычно работают на сетевом уровне модели OSI.

Мост

Мосты используются для соединения двух или более хостов или сегментов сети. Основная роль мостов в сетевой архитектуре - хранение и пересылка кадров между различными сегментами, которые соединяет мост. Они используют аппаратные адреса управления доступом к среде (MAC) для передачи кадров.Посмотрев на MAC-адреса устройств, подключенных к каждому сегменту, мосты могут пересылать данные или блокировать их пересечение. Мосты также могут использоваться для соединения двух физических локальных сетей в более крупную логическую локальную сеть.

Мосты работают только на физическом уровне и уровне канала передачи данных модели OSI. Мосты используются для разделения больших сетей на более мелкие участки, размещаясь между двумя физическими сегментами сети и управляя потоком данных между ними.

Мосты во многих отношениях похожи на концентраторы, в том числе в том, что они соединяют компоненты LAN с идентичными протоколами.Однако мосты фильтруют входящие пакеты данных, известные как кадры, по адресам перед их пересылкой. Поскольку он фильтрует пакеты данных, мост не вносит изменений в формат или содержимое входящих данных. Мост фильтрует и пересылает кадры в сети с помощью таблицы динамического моста. Таблица мостов, которая изначально пуста, поддерживает адреса LAN для каждого компьютера в LAN и адреса каждого интерфейса моста, который соединяет LAN с другими LAN. Мосты, как и концентраторы, могут быть простыми или многопортовыми.

Мосты в последние годы в основном потеряли популярность и были заменены переключателями, которые предлагают больше функций. Фактически, коммутаторы иногда называют «многопортовыми мостами» из-за того, как они работают.

Шлюз

Шлюзы обычно работают на транспортном и сеансовом уровнях модели OSI. На транспортном уровне и выше существует множество протоколов и стандартов от разных поставщиков; шлюзы используются для борьбы с ними. Шлюзы обеспечивают преобразование между сетевыми технологиями, такими как взаимодействие открытых систем (OSI) и протокол управления передачей / Интернет-протокол (TCP / IP).По этой причине шлюзы соединяют две или несколько автономных сетей, каждая со своими собственными алгоритмами маршрутизации, протоколами, топологией, службой доменных имен, а также процедурами и политиками сетевого администрирования.

Шлюзы выполняют все функции маршрутизаторов и многое другое. Фактически маршрутизатор с дополнительной функцией трансляции является шлюзом. Функция, которая выполняет перевод между различными сетевыми технологиями, называется преобразователем протоколов.

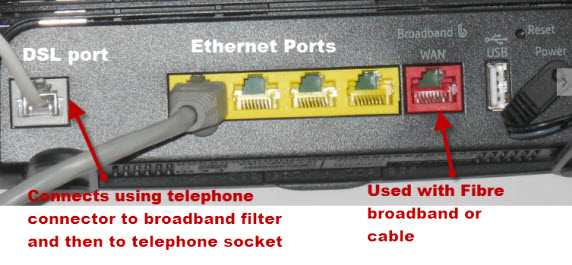

Модем

Модемы (модуляторы-демодуляторы) используются для передачи цифровых сигналов по аналоговым телефонным линиям.Таким образом, цифровые сигналы преобразуются модемом в аналоговые сигналы различных частот и передаются на модем в месте приема. Принимающий модем выполняет обратное преобразование и выдает цифровой сигнал на устройство, подключенное к модему, обычно это компьютер. Цифровые данные обычно передаются в модем или от него по последовательной линии через стандартный интерфейс RS-232. Многие телефонные компании предлагают услуги DSL, а многие операторы кабельного телевидения используют модемы в качестве оконечных устройств для идентификации и распознавания домашних и личных пользователей.Модемы работают как на физическом уровне, так и на уровне канала передачи данных.

Повторитель

Повторитель - это электронное устройство, усиливающее принимаемый сигнал. Вы можете думать о ретрансляторе как об устройстве, которое принимает сигнал и ретранслирует его на более высоком уровне или с большей мощностью, чтобы сигнал мог покрывать большие расстояния, более 100 метров для стандартных кабелей LAN. Репитеры работают на физическом уровне.

Точка доступа

Хотя точка доступа (AP) технически может включать проводное или беспроводное соединение, обычно это беспроводное устройство.Точка доступа работает на втором уровне OSI, уровне канала передачи данных, и может работать либо как мост, соединяющий стандартную проводную сеть с беспроводными устройствами, либо как маршрутизатор, передающий данные от одной точки доступа к другой.

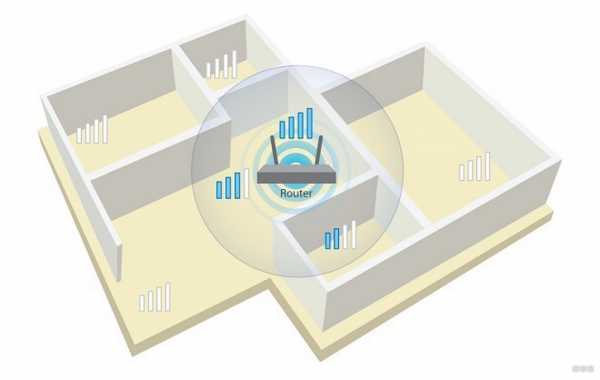

Точки беспроводного доступа (WAP) состоят из передатчика и приемопередатчика (приемопередатчика), используемых для создания беспроводной локальной сети (WLAN). Точки доступа обычно представляют собой отдельные сетевые устройства со встроенной антенной, передатчиком и адаптером. Точки доступа используют сетевой режим беспроводной инфраструктуры для обеспечения точки соединения между WLAN и проводной локальной сетью Ethernet.У них также есть несколько портов, что дает вам возможность расширить сеть для поддержки дополнительных клиентов. В зависимости от размера сети может потребоваться одна или несколько точек доступа для обеспечения полного покрытия. Дополнительные точки доступа используются, чтобы разрешить доступ большему количеству беспроводных клиентов и расширить диапазон беспроводной сети. Каждая точка доступа ограничена своим диапазоном передачи - расстоянием, на котором клиент может находиться от точки доступа и при этом получать полезный сигнал и скорость обработки данных. Фактическое расстояние зависит от стандарта беспроводной связи, препятствий и условий окружающей среды между клиентом и точкой доступа.Точки доступа более высокого уровня имеют антенны с высокой мощностью, что позволяет им увеличивать дальность распространения беспроводного сигнала.

AP могут также предоставлять множество портов, которые можно использовать для увеличения размера сети, возможностей брандмауэра и службы протокола динамической конфигурации хоста (DHCP). Таким образом, мы получаем точки доступа, которые представляют собой коммутатор, DHCP-сервер, маршрутизатор и межсетевой экран.

Для подключения к беспроводной точке доступа вам потребуется имя идентификатора набора услуг (SSID). Беспроводные сети 802.11 используют SSID для идентификации всех систем, принадлежащих к одной сети, и клиентские станции должны быть настроены с SSID для аутентификации на AP.Точка доступа может транслировать SSID, позволяя всем беспроводным клиентам в области видеть SSID точки доступа. Однако по соображениям безопасности точки доступа можно настроить так, чтобы они не транслировали SSID, что означает, что администратор должен давать клиентским системам SSID вместо того, чтобы разрешать его автоматическое обнаружение. Беспроводные устройства поставляются с SSID по умолчанию, настройками безопасности, каналами, паролями и именами пользователей. По соображениям безопасности настоятельно рекомендуется как можно скорее изменить эти параметры по умолчанию, поскольку на многих интернет-сайтах перечислены параметры по умолчанию, используемые производителями.

Точки доступа могут быть толстыми или тонкими. Толстые точки доступа, которые иногда еще называют автономными, необходимо вручную настроить с настройками сети и безопасности; тогда они по сути остаются одни, чтобы обслуживать клиентов, пока они не перестанут функционировать. Тонкие точки доступа позволяют выполнять удаленную настройку с помощью контроллера. Поскольку тонкие клиенты не нужно настраивать вручную, их можно легко перенастроить и контролировать. Точки доступа также могут быть управляемыми или автономными.

Заключение

Твердое понимание типов доступных сетевых устройств может помочь вам спроектировать и построить сеть, которая будет безопасной и хорошо обслуживает вашу организацию.Однако, чтобы обеспечить постоянную безопасность и доступность вашей сети, вы должны внимательно следить за своими сетевыми устройствами и активностью вокруг них, чтобы вы могли быстро обнаруживать проблемы с оборудованием, проблемы с конфигурацией и атаки.

.Типы компьютерных сетей: LAN, MAN, WAN, VPN

- Home

-

Testing

-

- Back

- Agile Testing

- BugZilla

- Cucumber

- Database Testing

- Тестирование базы данных

- JIRA

- Назад

- JUnit

- LoadRunner

- Ручное тестирование

- Мобильное тестирование

- Mantis

- Почтальон

- QTP

- RPM

- Центр контроля качества

- Selenium

- SoapUI

- Управление тестированием

- TestLink

-

-

SAP

-

- Назад

- AB AP

- APO

- Начинающий

- Basis

- BODS

- BI

- BPC

- CO

- Назад

- CRM

- Crystal Reports

- QM4O

- Заработная плата

- Назад

- PI / PO

- PP

- SD

- SAPUI5

- Безопасность

- Менеджер решений

- Successfactors

- SAP Tutorials

- Web

- Apache

- AngularJS

- ASP.Net

- C

- C #

- C ++

- CodeIgniter

- СУБД

- JavaScript

- Назад

- Java

- JSP

- Kotlin

-

- Linux

- Linux

- Kotlin

- Linux js

- Perl

- Назад

- PHP

- PL / SQL

- PostgreSQL

- Python

- ReactJS

- Ruby & Rails

- Scala

- SQL 000

- SQL 000 0003 SQL 000 0003 SQL 000

- UML

- VB.Net

- VBScript

- Веб-службы

- WPF

Обязательно учите!

-

- Назад

- Бухгалтерский учет

- Алгоритмы

- Android

- Блокчейн

- Business Analyst

- Создание веб-сайта

- CCNA

- Облачные вычисления

- 00030003 COBOL 9000 Compiler

- 9000 Встроенные системы

- 00030002 9000 Compiler 9000

- Ethical Hacking

- Учебники по Excel

- Программирование на Go

- IoT

- ITIL

- Jenkins

- MIS

- Сеть

- Операционная система

- Назад

- Управление проектами Обзоры

- Salesforce

- SEO

- Разработка программного обеспечения

- VB A

-

Big Data

-

- Назад

- AWS

- BigData

- Cassandra

- Cognos

- Хранилище данных 0003

- HBOps 0003

- HBOps 0003

- MicroStrategy

- MongoDB

-