Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

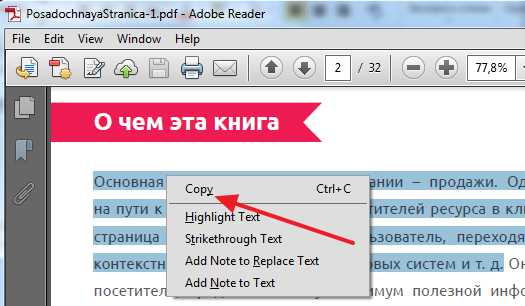

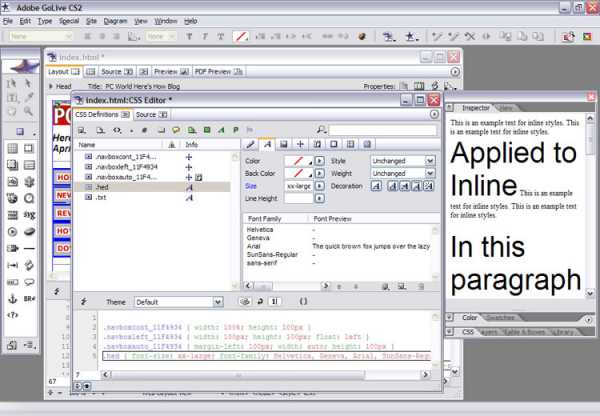

Как изменить html baner на dfl 860

Настройка межсетевого экрана D-Link DFL-860E

Пример настройки межсетевого экрана D-Link DFL-860E

В данном документе описаны основные шаги и принципы, которые нужно учитывать при работе с межсетевым экраном D-Link DFL-860E. Роутер является достаточно продвинутым для использования в сложных конфигурациях и обладает широкими возможностями. На данном примере хорошо видно как эти возможности можно использовать при одновременном подключении двух провайдеров, один из которых – Beeline (бывшая Корбина), отличающийся нетривиальностью подключения

Надеюсь что прошивку Вы обновили на заводскую! Иначе дальше можете не читать.

Последовательность действий:

- Создание адресной книги

- Конфигурирование интерфейсов

- Настройка маршрутизации

- Настройка правил безопасности

- Конфигурирование VPN сервера

- Настройка маршрутизации VPN

- Настройка правил безопасности

Сеть состоит из внутренней сети LAN, Сети DMZ

Снаружи подключено два провайдера. Один провайдер — Corbina (Корбина) или Beeline (Билайн) подключен к интернет через соединение l2tp с получением динамического IP адреса. Второй провайдер ПТН, подключен через ADSL модем с прямым статическим IP адресом.

Необходимо обеспечить выход офисной сети в интернет через канал Корбины, и обеспечить работу внутренних сервисов через второго провайдера ПТН.

Вся сложность в том, что интернет-соединение от Корбины имеет динамические параметры.

Последовательность шагов настройки роутера D-Link DFL-860E

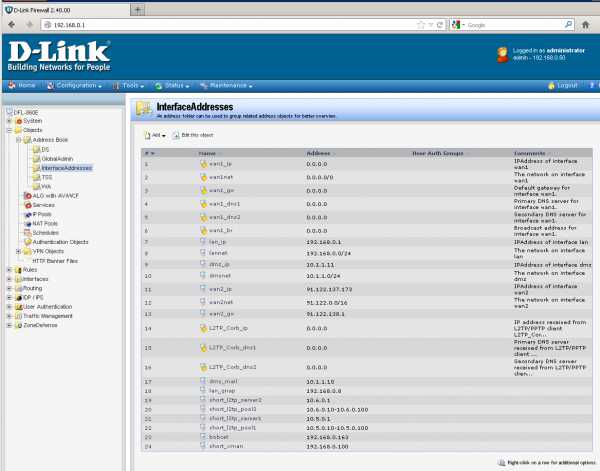

2 Создание адресной книги D-Link DFL-860E

В таблицу адресов вносятся адреса объектов которые взаимодействуют с роутером

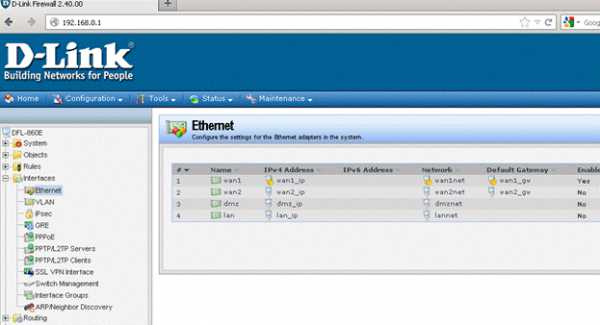

3 Конфигурирование интерфейсов D-Link DFL-860E

Настройка соединения с интернет-провайдерами. В DNS ничего не меняем. Все адреса будут присвоены провайдером автоматически. Или если во внутренней сети уже существует DNS сервер

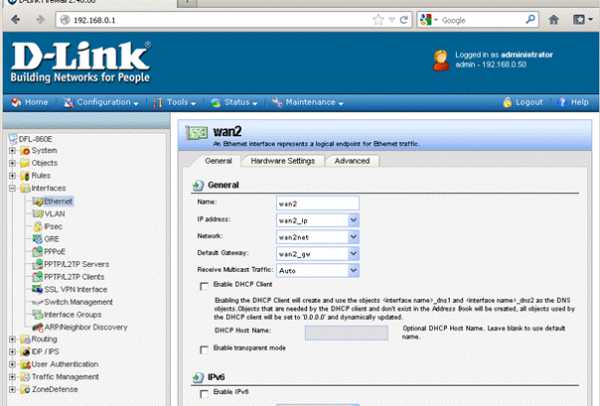

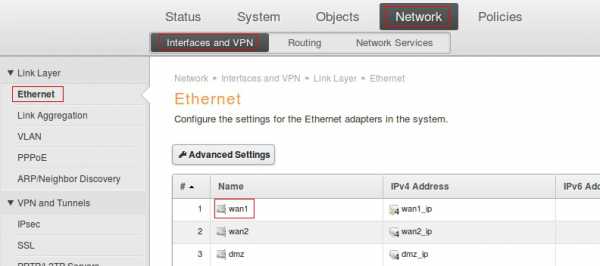

Настраиваем интерфейсы. Заходим во вкладку Interfaces—Ethernet

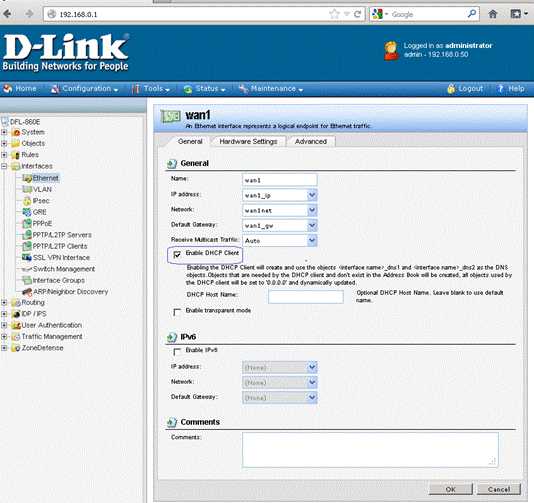

Wan1 подключен к Корбине. Адрес получает автоматически.

Вкладка Hardware по умолчанию

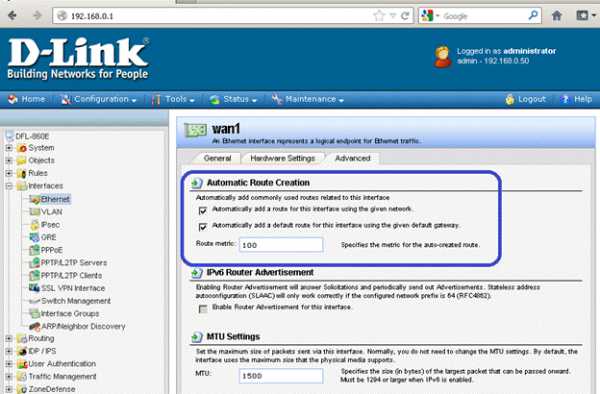

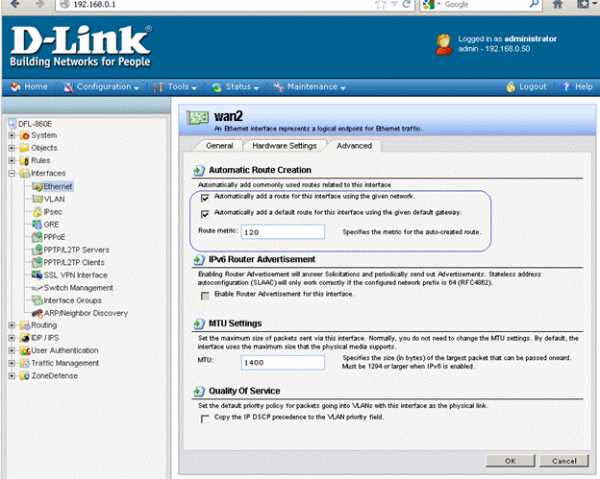

Во вкладке Advanced проверяем назначение метрики, и автоматическое добавление маршрутов

WAN2 подключен к ПТН, через ADSL модем, который работает в режиме моста. Адреса на этот интерфейс задаются в адресной книге

Если этот интерфейс у нас является вспомогательным, те весь трафик по умолчанию идет через Корбину, то на него необходимо прописать метрику больше чем для интерфейса Wan1. Надо отметить, что в сложном маршрутизаторе маршрут по умолчанию всегда должен быть один. У основного маршрута всегда метрика должна быть меньше чем у других. Одинаковые метрики для маршрута по умолчанию ведут к раздвоению пакетов и неработоспособности многих сервисов.

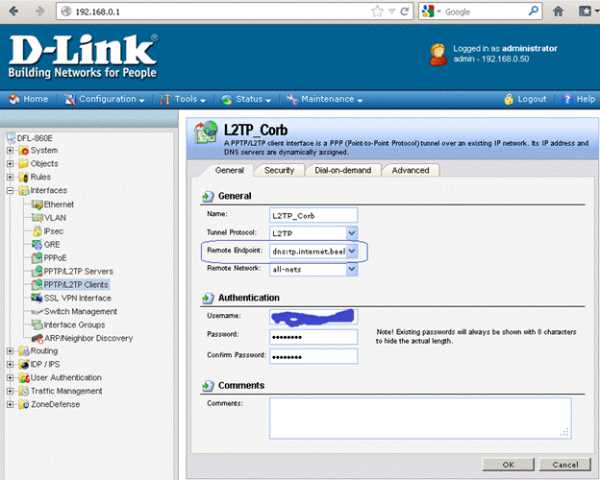

Корбина известна своим геморройным подключением через сервис L2TP и PPTP. Для этого идем в PPTP/L2TP Clients и настраиваем соединение. Для того что бы интерфейс получил правильные адреса и таблицу маршрутизации необходимо правильно прописать удаленный хост. Дело в том, что у Корбины адрес хоста определяется автоматически. Прописываем туда следующую запись: DNS:internet.beeline.ru. Достоинство данного роутера в том, что он может разрешать адрес удаленного хоста. К сожалению, не все роутеры, даже продвинутые имеют такую настройку.

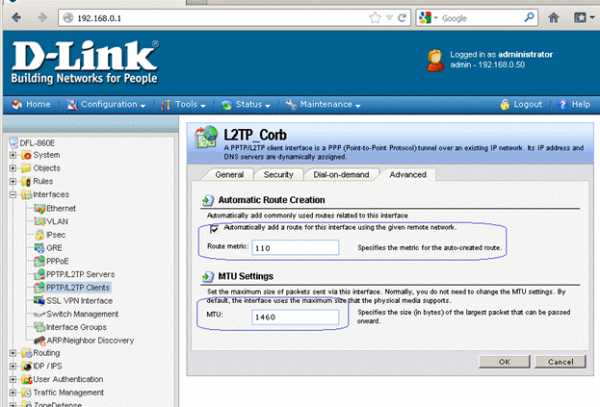

Во вкладке Security почти ничего не меняем, а во вкладку Advanced прописываем метрику и MTU

С метрикой надо поподробнее:

Из текущих настроек наименьшую метрику имеет интерфейс WAN1 значение — 100. А L2tp- client имеет значение 120. Т.е весь трафик по прежнему будет идти во внутреннюю сеть Корбины. А нам нужно, чтобы весть трафик из внутренней сети шел уже через новое L2TP-соединение Установить метрику L2TP-Клиента меньше чем на WAN1 мы не можем, потому, что тогда интерфейс от Корбины не получит настройки и таблицу маршрутизации и L2TP-соединение не установится. Поэтому метрика изначально ставится больше. Когда интерфейс L2TP получит все адреса и туннель будет установлен, тогда таблицу маршрутизации можно будет менять динамически. Для этого и будут использоваться динамические правила маршрутизации.

Обратим внимание, на метрику на интерфейсе L2tp -110, которая больше метрики на wan1 -100

Весь трафик идет через wan1, во внутреннюю сеть Корбины. Следующий пункт делает возможным направление интернет трафика из внутренней сети в установившееся l2tp соединение

4 Настройка таблиц динамической маршрутизации для правильного направления трафика D-Link DFL-860E

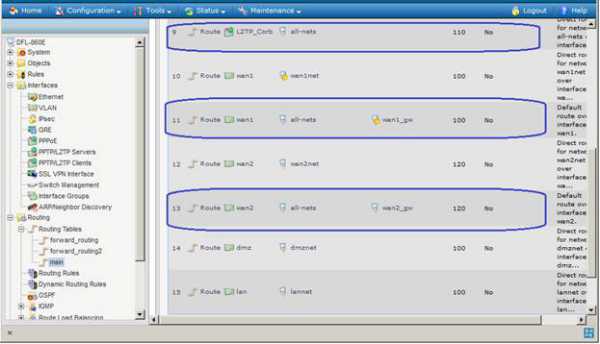

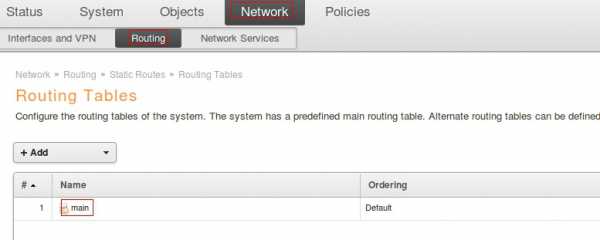

Смотрим основную таблицу:

Как видим есть 3 маршрута с разными метриками. Основной маршрут с метрикой 100

Маршрут в интернет соединение Корбины L2TP с метрикой 110

Запасной маршрут в ПТН с метрикой 120

Задача трафик из внутренней сети Lan пустить через l2tp канал Корбины

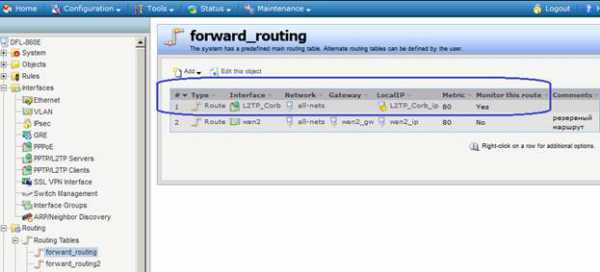

Создаем для этого еще одну таблицу маршрутизации forward_routing

В этой таблице запись 1 — маршрут всего трафика через интерфейс L2TP с метрикой 80. Включаем мониторинг маршрута. Когда этот маршрут становится не доступен, то начинает работать запись 2, которая пускает весь трафик в интерфейс wan2 через запасной канал ПТН

А теперь самое интересное

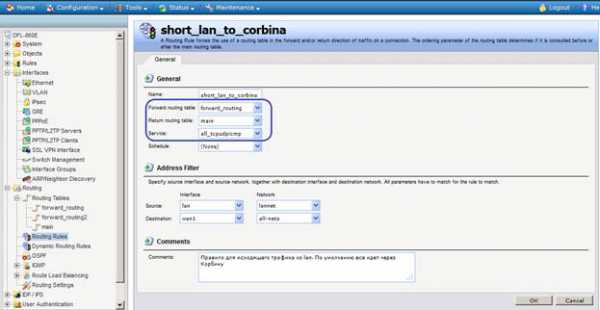

Идем в раздел Routing Rules и создаем правила для таблиц маршрутизации

Правило 1- short_lan_to_corbina дает возможность динамического применения таблицы маршрутизации

В случае если источник находится в сети Lan и, направляется согласно метрике в основной таблице в Wan1, к нему применятся таблица маршрутизации forward_routing, которая направляет его в интерфейс L2TP. Для приходящих обратно пакетов работает таблица main

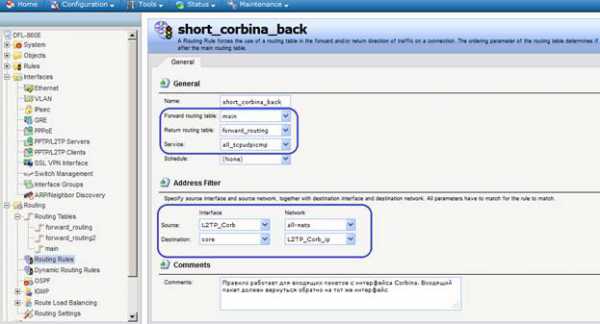

Для того чтобы наружу могли работать внутренние сервисы, необходимо создать еще одно правило: short_corbina_back, согласно которому, входящие пакеты приходящие на интерфейс L2tp_corb должны направляться согласно основной таблице main, а возвращаться согласно той же таблицы forward_routing

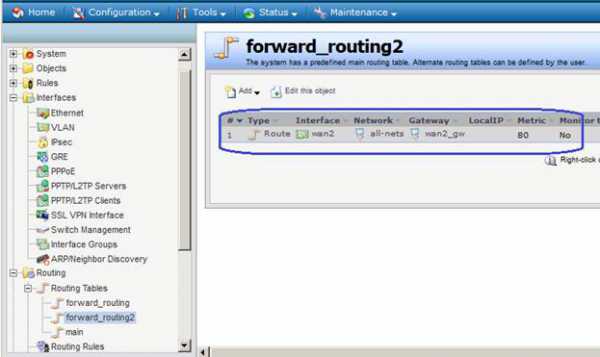

Для того что бы через интерфейс wan2 можно было раздавать сервисы из внутренней сети в интернет необходимо создать динамическое правило для входящих пакетов. Сначала создается дополнительная таблица маршрутизации forward_routing2

В ней создается маршрут по умолчанию с метрикой 80 для интерфейса wan2

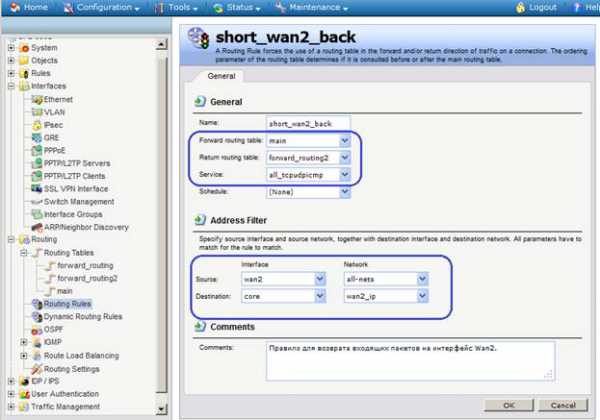

Для того чтобы входящие пакеты с интерфейса wan2 могли попасть во внутренню сеть и выйти обратно через тот же интерфейс wan2 необходимо создать еще одно правило: short_wan2_back

Согласно этому правилу, входящий пакет с интерфейса wan2 разгуливается согласно основной таблицы маршрутизации main, а обратный пакет направляется согласно таблицы forward_routing2. Таким образом можно заставить правильно работать, например, web-сайт, который находится во внутренней сети через запасной канал wan2. Пакеты будут правильно приходить и уходить через один и тот же интерфейс.

5 Настройка правил безопасности D-Link DFL-860E

Правило 2 разрешает пинг маршрутизатора из локальной сети

Правило 3 в данной папке включает NAT от интерфейса L2TP Корбины во внутреннюю сеть

Правило 2 в данной папке включает NAT через интерфейс второго провайдера во внутреннюю сеть

Правило 1 в данной папке позволяет пинговать внешний IP адрес L2TP интерфейса

Правило 2-5 проброс сервиса ftp из внутренней сети через интерфейс L2TP Корбины в интернет

Правило 6 включает преобразование адресов NAT на интерфейсе L2TP Корбины

Правило 1-13 проброс внутренних сервисов через интерфес WAN2 второго провайдера в интернет

Правило 14 включает преобразование адресов NAT на интерфейсе WAN2 второго провайдера

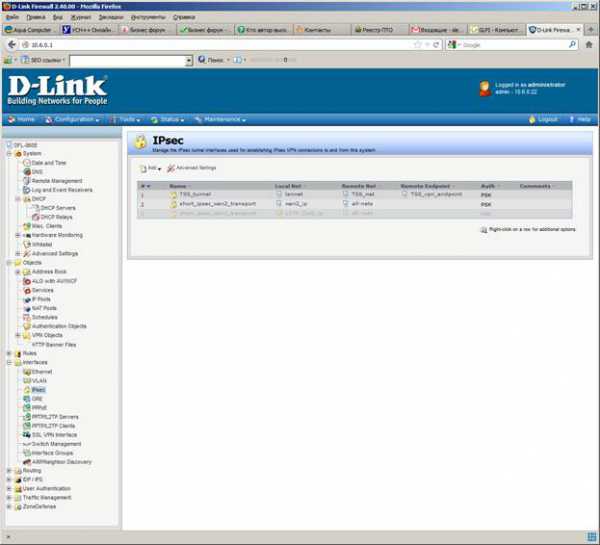

6 Конфигурирование VPN сервера D-Link DFL-860E

Данный маршрутизатор можно использовать как L2TP –Сервер для подключения удаленных пользователей через защищенное соединение по протоколу IPSEC.

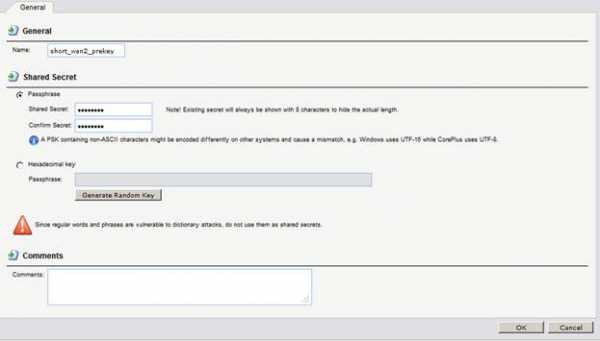

Заходим в Authentication Objects

Создаем новый Preshared key

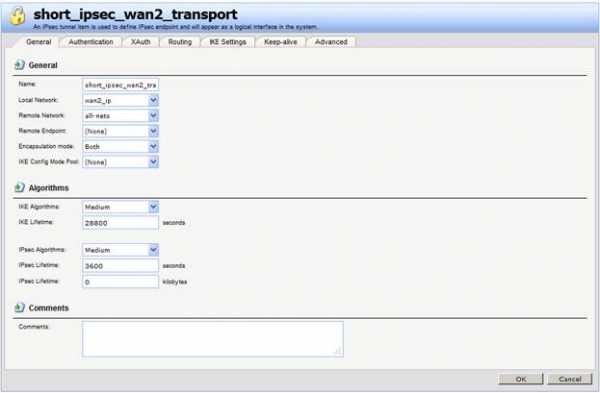

Заходим в interfaces/IPSec и создаем новый интерфейс

Вкладка General:

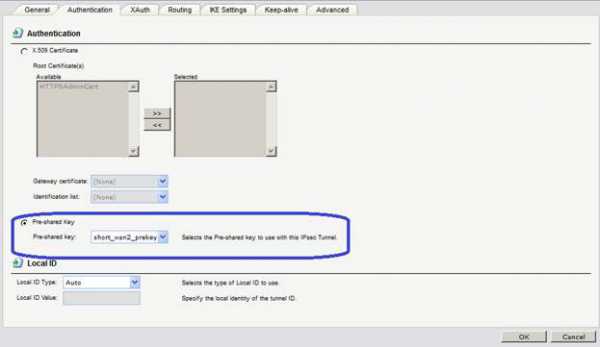

Вкладка Authentication. Выбираем Preshared key который мы создали ранее

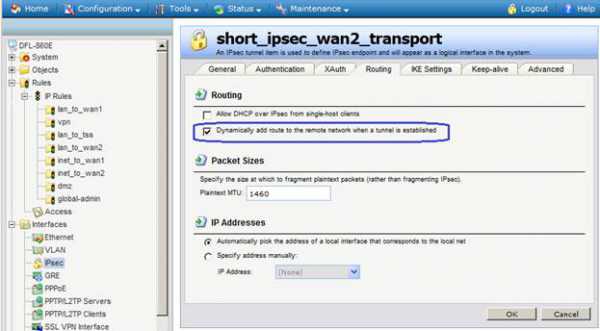

Во вкладке Routing отмечаем автоматическое добавление маршрута

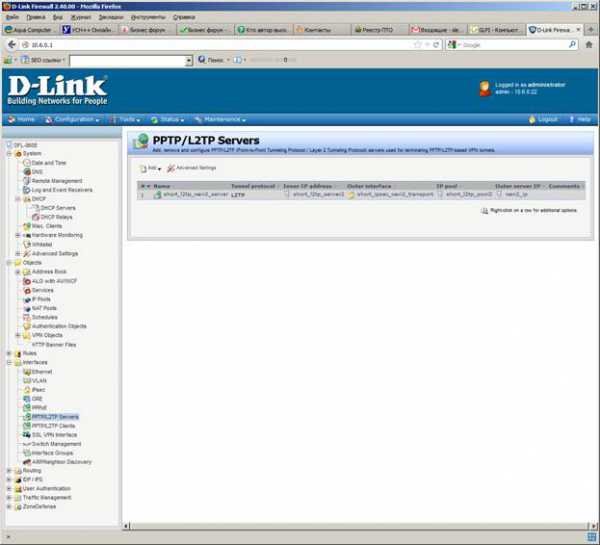

Заходим в меню PPTP/L2TP Servers и добавляем новый сервер:

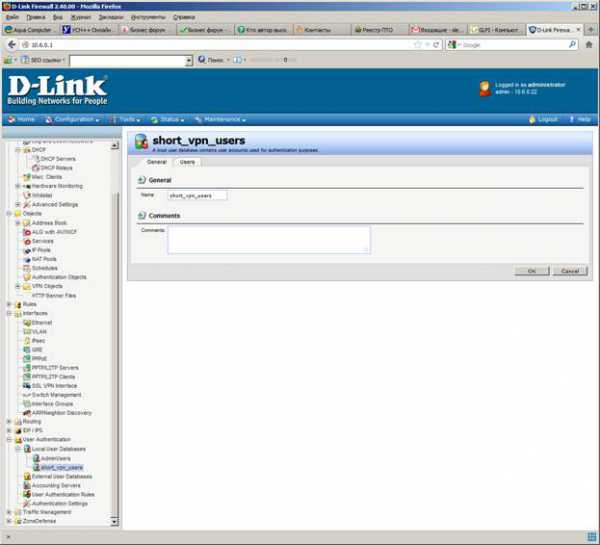

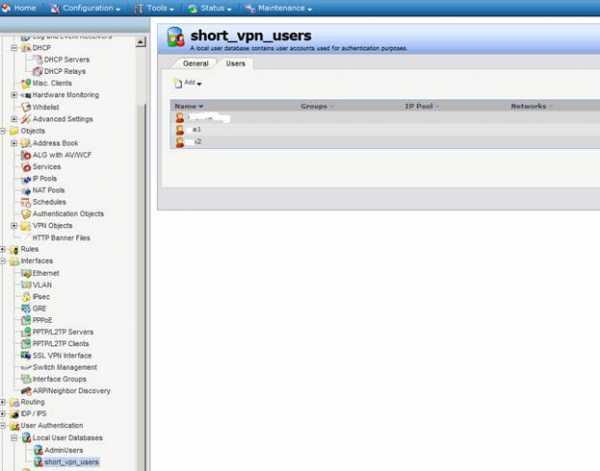

Заходим в User Authentication/ Local User Databases и создаем базу для удаленных пользователей:

После чего создам самих удаленных пользователей

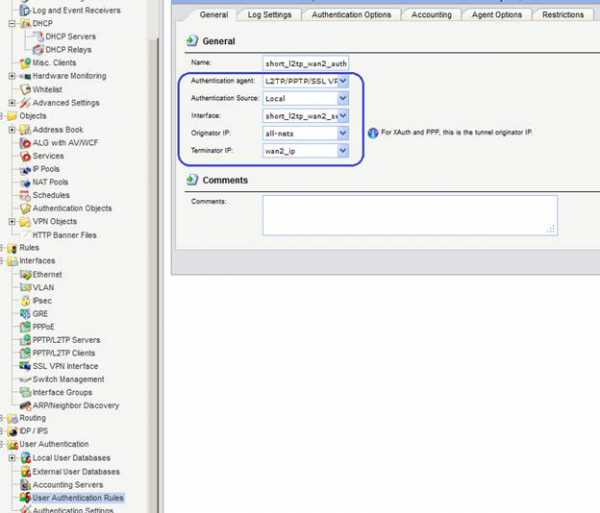

Идем в User Authentication /User Authentication Rules и создаем правило аутентификации. Привязываемся там ко всем объектам, которые мы создали ранее

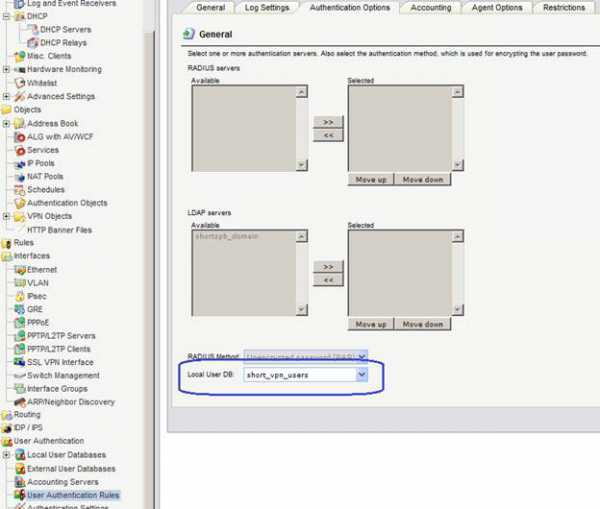

Во вкладке Authentication Options выбираем базу данных для удаленных пользователей.

7 Настройка маршрутизации для VPN . D-Link DFL-860E

При установке канала в основную таблицу маршрутизации автоматически добавляются интерфейсы VPN подесети. Основная задача – это разрешить трафик туда, куда нужно

8 Настройка правил безопасности D-Link DFL-860E

Разрешаем хождение трафика во внутреннюю сеть и в сеть DMZ

При желании можно правила ужесточить и назначить только специфические сервисы

Все пожелания по данному документу прошу направлять Егорову Ярославу – инженеру Компании «Глобал-Админ»

Контакты на сайте www.globaladmin.ru

Любое использование материалов данной статьи разрешаются с указанием автора и ссылкой на источник www.globaladmin.ru

Версия PDF: Настройка DFL D-Link c двумя провайдерами

Как изменить IP-адрес на WAN-интерфейсе межсетевых экранов DFL-210, DFL-260, DFL-800, DFL-860, DFL-1600, DFL-2500.

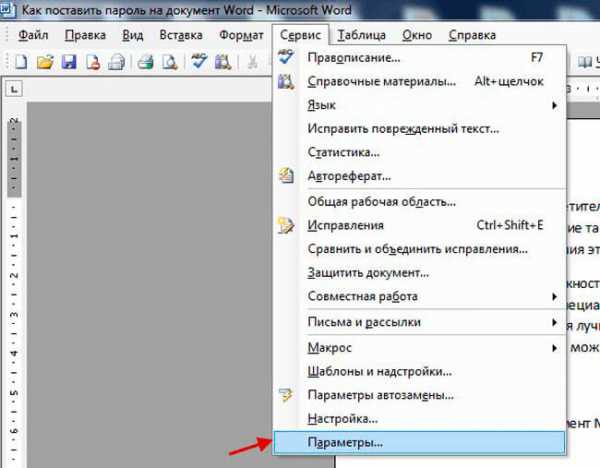

1. Откройте Web-браузер и введите IP-адрес межсетевого экрана в адресную строку (по умолчанию, 192.168.1.1). Нажмите на Enter.

По умолчанию задано username (имя пользователя): admin и пароль: admin. Нажмите «OK».

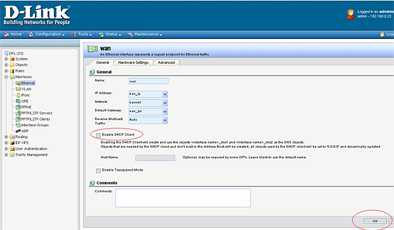

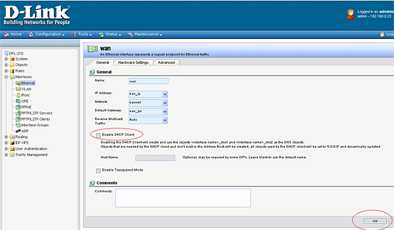

2. Отключите DHCP-клиент на WAN-интерфейсе межсетевого экрана:

Нажмите по знаку «+» рядом с папкой «Interfaces», выберите «Ethernet»:

Нажимите на «wan» и в появившемся окне уберите галочку с «Enable DHCP Client»:

Нажмите на «OK».

3. Перейдите к настройкам статического адреса на Wan-интерфейсе:

Нажмите на знак «+» рядом с папкой «Objects», выберите «Address Book», а затем «Interface Addresses». Нажмите на «wan_ip»:

Введите IP-адрес, выданный провайдером и нажмите «OK»:

4. Перейдите к заданию маски:

Нажмите на «wannet»:

В поле IP-адрес введите маску в битовом эквиваленте.

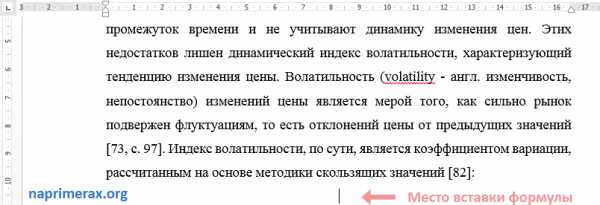

Примечание! Маска должна иметь вид XXX.XXX.XXX.XXX/YY, где x – адрес сети (network), y – битовая маска (bitmask). Если Вам провайдер дал маску, например 255.255.255.0, то ее можно пересчитать используя стандартный On-Line IP-калькулятор, например:

http://ipcalc.dewil.ru/

Нажмите «OK».

5. Выберите «wan_gw», «wan_dns1», «wan_dns2» и введите основной шлюз, предпочитаемый и альтернативный DNS соответственно. Нажмите «OK». 6. Нажмите на вкладку «Configuration» и выберите из выпадающего меню «Save and Activate». Нажмите «OK» для сохранения и активации изменений.

D-Link

Вопрос: Как изменить IP-адрес на WAN-интерфейсе межсетевых экранов DFL-210, DFL-260, DFL-800, DFL-860, DFL-1600, DFL-2500 Ответ:1. Откройте Web-браузер и введите IP-адрес межсетевого экрана в адресную строку (по умолчанию, 192.168.1.1). Нажмите на Enter.

По умолчанию задано username (имя пользователя): admin и пароль: admin. Нажмите «OK».

2. Отключите DHCP-клиент на WAN-интерфейсе межсетевого экрана:

Нажмите по знаку «+» рядом с папкой «Interfaces», выберите «Ethernet»:

Нажимите на «wan» и в появившемся окне уберите галочку с «Enable DHCP Client»:

Нажмите на «OK».

3. Перейдите к настройкам статического адреса на Wan-интерфейсе:

Нажмите на знак «+» рядом с папкой «Objects», выберите «Address Book», а затем «Interface Addresses». Нажмите на «wan_ip»:

Введите IP-адрес, выданный провайдером и нажмите «OK»:

4. Перейдите к заданию маски:

Нажмите на «wannet»:

В поле IP-адрес введите маску в битовом эквиваленте.

Примечание! Маска должна иметь вид XXX.XXX.XXX.XXX/YY, где x – адрес сети (network), y – битовая маска (bitmask). Если Вам провайдер дал маску, например 255.255.255.0, то ее можно пересчитать используя стандартный On-Line IP-калькулятор, например:

http://ipcalc.dewil.ru/

Нажмите «OK».

5. Выберите «wan_gw», «wan_dns1», «wan_dns2» и введите основной шлюз, предпочитаемый и альтернативный DNS соответственно. Нажмите «OK». 6. Нажмите на вкладку «Configuration» и выберите из выпадающего меню «Save and Activate». Нажмите «OK» для сохранения и активации изменений.

D-Link

Вопрос: Как настроить резервирование Интернет и перенаправить определенный трафик через другое интернет подключение на DFL-260E/860E/870/1660/2560 Ответ:Дня начала настройки, необходимо понимать, как именно и за счет чего работает резервирование интернет на серии DFL.

На DFL, резервирование интернет подключения осуществляется при помощи функции мониторинга маршрута. Для этого необходимо настроить 2 интернет подключения, а на маршрут по умолчанию для основного интернет подключения настроить мониторинг. Как только мониторинг покажет, что интернет на основном провайдере пропал, мониторинг просто отключит этот маршрут и интернет начнет работать по резервному маршруту (через второй провайдер).

Ниже будет приведен пример настройки на DFL-870 на прошивки 11.04.01.11, данная инструкция так же будет актуальна для DFL-260E/860E/1660/2560 на прошивках от 2.60.x.x

Данный пример подразумевает, что на устройстве уже настроены интернет подключения, на WAN1 подключение со статическим IP адресом, а на WAN2 PPPoE подключение.

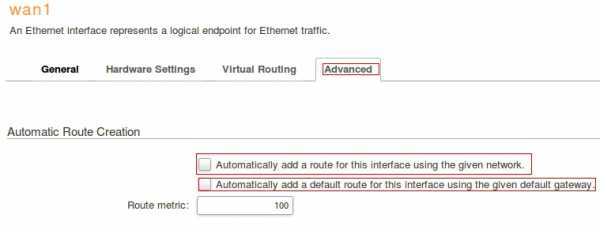

Шаг 1. Необходимо отключить автоматическое создание маршрутов на интерфейсе WAN, иначе система просто не позволит настроить мониторинг маршрута.

Пример для CLI

Для отключения автоматически создаваемых маршрутов выполните следующую команду.

set Interface Ethernet wan1 AutoInterfaceNetworkRoute=No AutoDefaultGatewayRoute=No

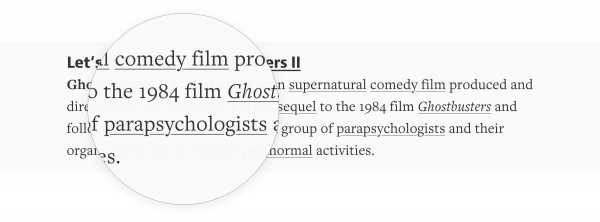

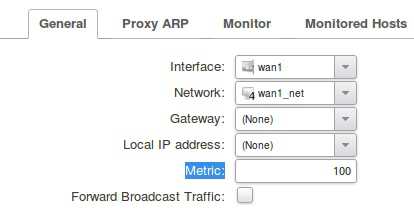

Пример для Web:Пройдите в web интерфейсе в Network → Interfaces and VPN → Ethernet → wan1

В настройках интерфейса wan1 во вкладке Advanced снимите галочки с Automatically add a route for this interface using the given network и Automatically add a default route for this interface using the given default gateway, а затем нажмите Oк.

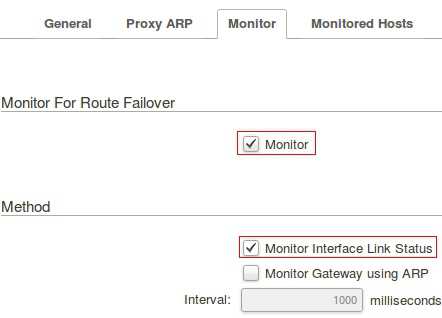

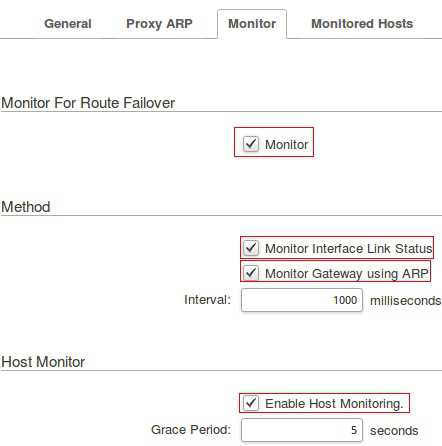

Шаг 2. После отключения функции автоматического создания маршрутов, необходимо пересоздать эти два маршрута, но при этом включить на них мониторинг. Для мониторинга будем использовать протокол ICMP проверяя доступность какого-либо хоста в интернете.

Пример для CLI

Для того, что бы добавить хост для мониторинга, необходимо сначала создать объект с хостом, а затем войти в маршрут и его туда добавить.

Для мониторинга можно использовать любой доступный хост в интернете, в этом примере это 8.8.8.8. Добавим хост для мониторинга с именем wan1_host_mon.

add Address IP4Address wan1_host_mon Address=8.8.8.8

Выберите таблицу маршрутизации main следующей командой:cc RoutingTable main

Cоздаем маршрут wan1 wan1_net с метрикой 90 и включенным мониторингом статуса link

add Route Interface=wan1 Network=InterfaceAddresses/wan1_net Metric=90 RouteMonitor=Yes MonitorLinkStatus=Yes

Создаем маршрут к all-nets на интерфейсе wan1 с включенными функциями мониторинга.

add Route Interface=wan1 Network=all-nets Gateway=InterfaceAddresses/wan1_gw Metric=90 RouteMonitor=Yes MonitorLinkStatus=yes MonitorGateway=Yes EnableHostMonitoring=Yes

После выполнения этой команды система выведет информацию под каким номером этот маршрут создался.

В примере это: Added Route 9

Выберем созданный маршрут.

cc Route 9

Добавим хост для мониторинга этого маршрута.

add MonitoredHost IPAddress=wan1_host_mon ReachabilityRequired=Yes

Пример для Web:

Пройдите в Web интерфейсе Network → Routing → Main

В этой таблице необходимо создать 2 маршрута. Первый маршрут на wan1 wan1_net с метрикой 90 и включенным мониторингом линка, второй маршрут к all-nets через шлюз с метрикой 90 и включенным мониторингом.

Создадим первый маршрут. Нажмите кнопку Add и выберите Route IPv4. На вкладке General заполните поля следующим образом:Interface: wan1Network: wan1_netMetric: 90

Перейдите на вкладку Monitor и установите настройки как показано на рисунке ниже, после чего нажмите кнопку Ок.

Создадим второй маршрут. Нажмите кнопку Add и выберите Route IPv4. На вкладке General заполните поля следующим образом:

Interface: wan1Network: all-netsGateway: wan1_gwMetric: 90

Перейдите на вкладку Monitor и установите настройки как показано на рисунке ниже

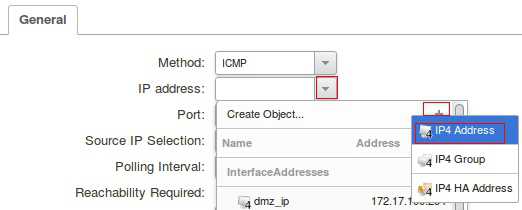

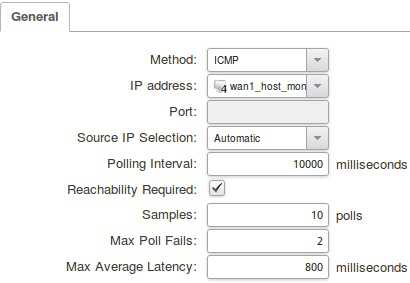

Перейдите во вкладку Monitored Hosts, нажмите кнопку Add затем выберите monitored host.

В поле IP Address выберите Сreate Object → IP4 address.

В появившемся окне заполните поля следующим образом:Name: wan1_host_monAddress: 8.8.8.8

Затем нажмите кнопку Ок. Включите функцию Reachability Required.

В итоге у вас все должно выглядеть как на рисунке ниже:

Нажмите Ок, после чего нажмите еще раз кнопку Ок.

Шаг 3. Теперь необходимо разрешить проходить трафику не только через интерфейс wan1, но и через интерфейс PPPoE (название интерфейса PPPoE в этом примере «PPPoE_wan2»), делается это через IP Rules/IP Policies. Для упрощения настройки будем использовать группировку интерфейсов.

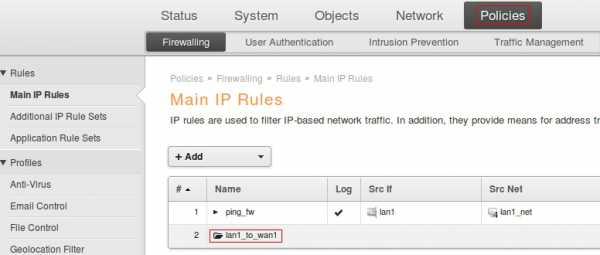

В примере подразумевается, что на DFL созданы только IP правила по умолчанию.

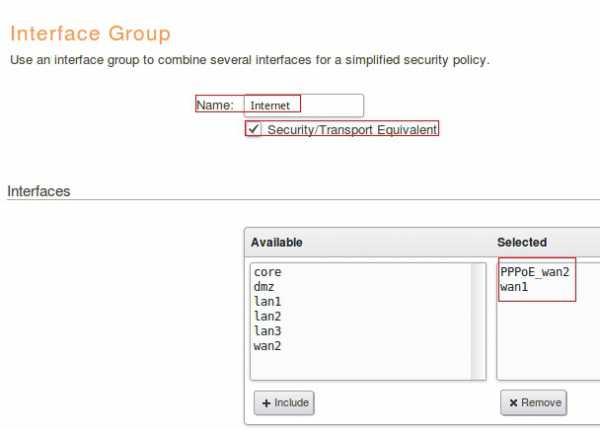

Пример для CLIСоздадим группу из интерфейсов wan1 и PPPoE c названием Internet (имя интерфейса PPPoE «PPPoE_wan2»)

add Interface InterfaceGroup Internet Members=wan1,PPPoE_wan2 Equivalent=Yes

Изменим IP правила на выход в интернет, заменив в них интерфейс wan1 на Internet.

Выберем папку с правилами lan1_to_wan1cc IPRuleFolder 2(lan1_to_wan1)

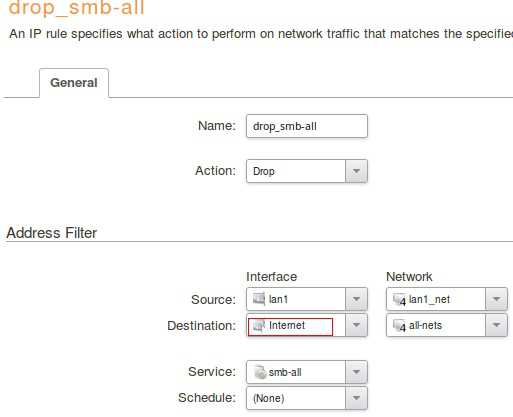

Меняем интерфейс во всех 4х правилах.set IPRule 1(drop_smb-all) DestinationInterface=Internetset IPRule 2(allow_ping-outbound) DestinationInterface=Internetset IPRule 3(allow_ftp) DestinationInterface=Internetset IPRule 4(allow_standard) DestinationInterface=Internet

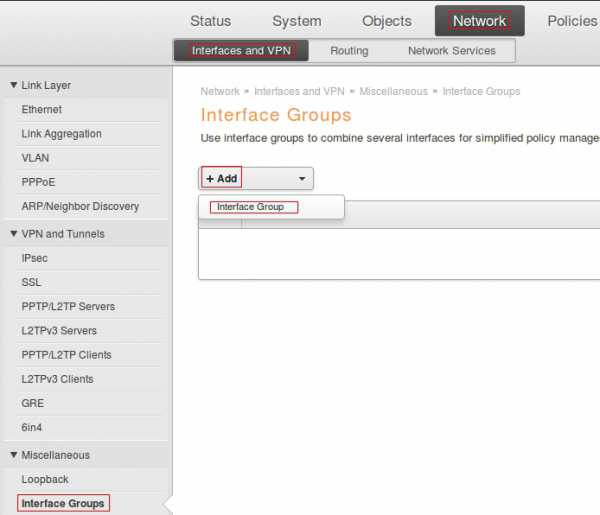

Пример для WebСоздадим группу интерфейсов.

Пройдите в Web интерфейсе Network → Interfaces and VPN → Interface Group, затем нажмите кнопку Add и выберите Interface Group.

Назовите группу Internet, включите функцию Security/Transport Equivalent, выберите интерфейс wan1 и нажмите кнопку include, после чего повторите эти действия с интерфейсом PPPoE_wan2, после выполнения всех настроек нажмите Ок.

Пройдите в Web интерфейсе Policies → lan1_to_wan1

В папке lan1_to_wan1 вы увидите 4 правила. Во всех этих правилах необходимо заменить интерфейс wan1 на Internet. Пример для правила Drop_smb-all

Выберите правило Drop_smb-all, затем в поле Destination interface поменяйте wan1 на Internet, после чего нажмите Ок.

Повторите это же действие для оставшихся 3х правил.

Резервирование настроено.

ВНИМАНИЕ!!! При резервировании не забывайте, что могут возникнуть проблемы с DNS, самый простой способ решения данной проблемы, это настойка на DFL DNS Relay, в качестве севера использовать такой DNS сервер, который будет работать с любого из WAN, например DNS от Яндекса а не провайдерские DNS.

Далее будет пример, как используя политики маршрутизации перенаправить SSH трафик через WAN2 (в данном примере PPPoE_wan2). Тем кому необходимо настроить только резервирование далее могут не читать, а просто применить настройки.

Для управления трафиком на основе политик используются правила маршрутизации и альтернативные таблицы маршрутизации. Правило маршрутизации, при соответствии трафика заданным критерием переключает его обработку на другую таблицу маршрутизации, в которой у нас маршрут по умолчанию будет через другой интерфейс.

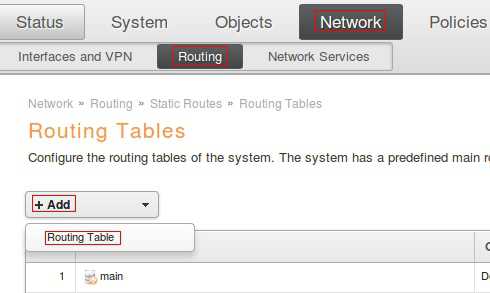

Шаг 4. Создадим альтернативную таблицу маршрутизации и добавим в нее маршрут по умолчанию через PPPoE_wan2 интерфейс, а так же маршрут lan1 — lan1_net для исключения ошибок в маршрутизации.

Пример для CLI

Создадим таблицу маршрутизации.add RoutingTable alt_wan2 Ordering=Only

Выберем созданную таблицу.cc RoutingTable alt_wan2

Создадим маршрут по умолчанию через PPPoE_wan2 интерфейсв таблице alt_wan2add Route Interface=PPPoE_wan2 Network=all-nets Metric=90

Создадим маршрут lan1 — lan1_net

add route Interface=lan1 Network=InterfaceAddresses/lan1_net Metric=100

Пример для Web интерфейса.

Создадим два аналогичных маршрута как в примере для CLI, но через веб интерфейс.

Пройдите в Web интерфейсе Network → Routing, затем нажмите на кнопку Add и выберите Routing Table.

Заполните поля следующим образом:

Name: alt_wan2Ordering: Only

Нажмите кнопку Ok.

Пройдите в Web интерфейсе Network → Routing → alt_wan2, нажмите кнопку Add и выберите Route IPv4. На вкладке General заполните поля следующим образом:

Interface: PPPoE_wan2Network: all-netsMetric: 90

Нажмите Oк

Нажмите кнопку Add и выберите Route IPv4. На вкладке General заполните поля следующим образом:

Interface: lan1Network: lan1_netMetric: 100

Нажмите Oк

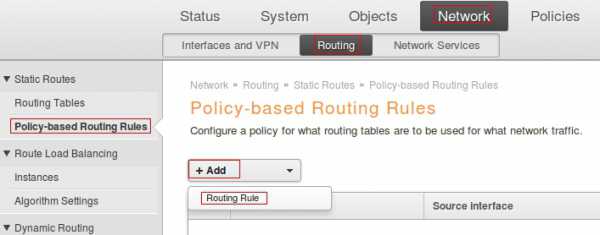

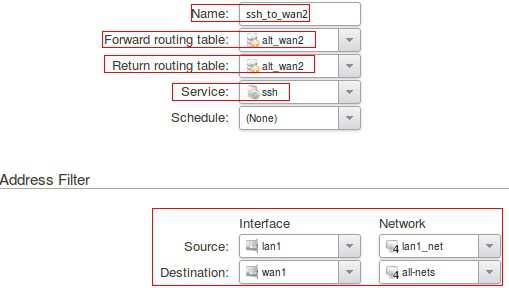

Шаг 5. Альтернативная таблица маршрутизации и маршруты созданы, теперь необходимо создать правило маршрутизации, которое бы при прохождении SSH трафика, с lan1 → wan1 отправляло обрабатывать данный трафик в созданной таблице, где основной WAN интерфейс PPPoE_wan2 (wan2).

ВНИМАНИЕ!!! При создании правила маршрутизации следует учитывать, что фильтры правила, указывают как идет трафик согласно нашей основной таблице маршрутизации (а не как мы хотим чтоб он шел иначе правило просто не увидит наш трафик), сам трафик отправляется на обработку Forward routing table для исходящего трафика и Return routing table для входящего.

Пример для CLI

add RoutingRule SourceInterface=lan1 SourceNetwork=InterfaceAddresses/lan1_net DestinationInterface=wan1 DestinationNetwork=all-nets Service=ssh ForwardRoutingTable=alt_wan2 ReturnRoutingTable=alt_wan2 Name=ssh_to_wan2

Пример для Web

Создадим правило маршрутизации.

Пройдите в Web Network → Routin → Policy-based Routing rules, затем нажмите на кнопкку Add и выберите Routing Rules.

Произведем настройку правила маршрутизации заполнив поля следующим образом:

Name: ssh_to_wan2Forward routing table: alt_wan2Return routing table: alt_wan2Service: ssh

Фильтры интерфейса: lan1 lan1_net → wan1 all-nets

Нажмите кнопку Ок.

Примените и активируйте настройки.