Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Wps на роутере как отключить

Как отключить WPS (Wi-Fi Protected Setup) на роутере ASUS, TP-LINK и D-Link

WPS или Wi-Fi Protected Setup это технология для быстрого подключения к Wi-Fi сети. Но, несмотря на то, что WPS значительно упрощает процедуру подключения, данной возможностью редко кто пользуется. В данной небольшой статье мы расскажем о том, как отключить WPS на роутере ASUS, TP-LINK и D-Link, если эта функция вам не нужна.

Отключение WPS на роутере ASUS

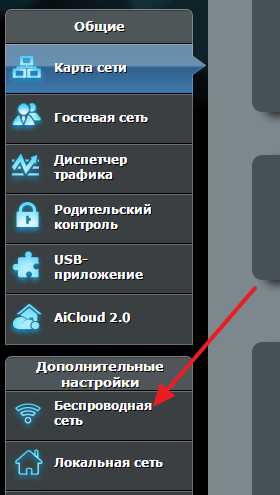

Если у вас роутер от ASUS, и вы хотите отключить на нем WPS, то вам необходимо войти в веб-интерфейс роутера и перейти в раздел «Беспроводная сеть», ссылка на который находится в боковом меню в блоке «Дополнительные параметры».

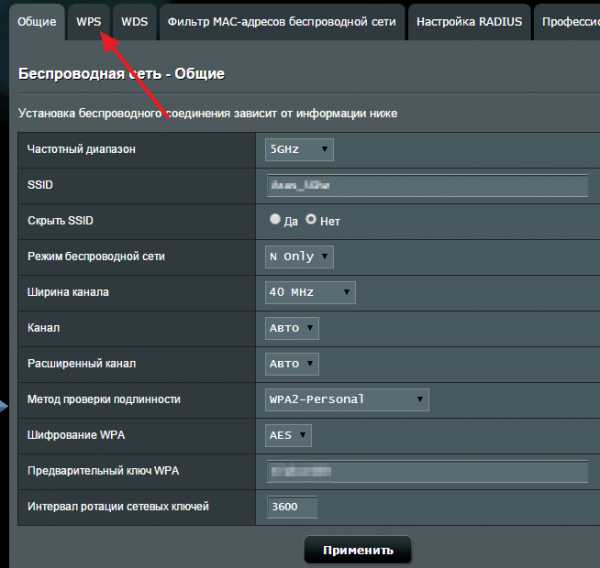

Дальше нужно перейти на вкладку «WPS».

На этой вкладке вы сможете отключить WPS на роутере. Для этого просто переведите переключатель из положения «On» в положение «Off».

После этого настройки автоматически сохранятся и WPS будет отключен.

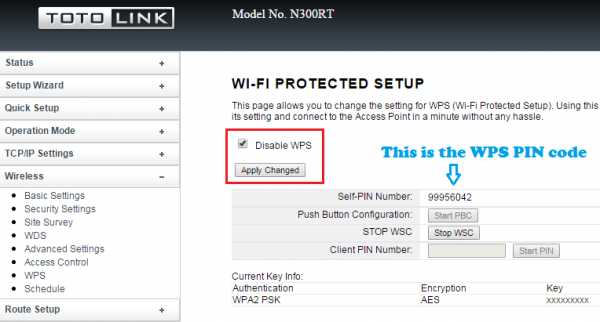

Отключение WPS на роутере TP-LINK

Если у вас роутер от TP-LINK, то для отключения WPS вам необходимо зайти в веб-интерфейс и открыть раздел «WPS».

После этого просто отключите WPS, нажав на кнопку «Disable WPS».

Отключение WPS на роутере D-Link

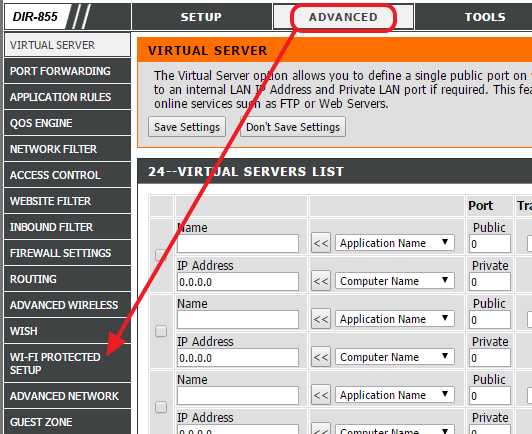

На роутере D-Link для отключения WPS вам нужно зайти в настройки роутера и открыть раздел «Аdvanced», а потом, подраздел «WI-FI PROTECTED SETUP».

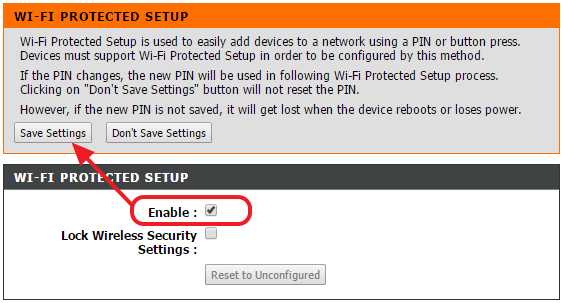

После этого снимите галочку напротив надписи «Enable» и сохраните настройки.

После сохранения настроек WPS будет полностью отключен.

Похожие статьи

Как отключить WPS?

Настройки WPS в лучшем случае сбивают с толку. Итак, как мне отключить WPS?Настройки WPS

PIN-код маршрутизатора: ######

Отключить PIN-код маршрутизатора

Сохранить существующие настройки беспроводной сети (2,4 ГГц b / g / n)

Сохранить существующие настройки беспроводной сети (5 ГГц a / n)

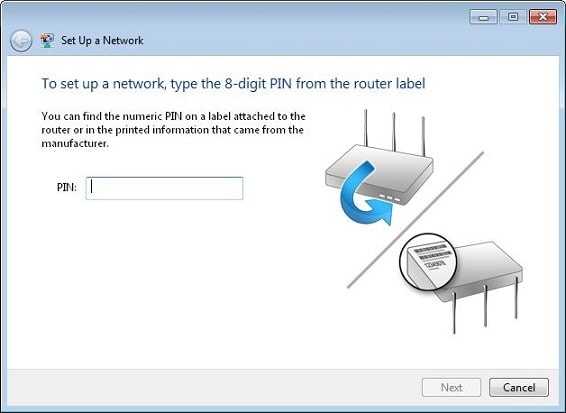

Настройки WPS.Маршрутизатор PIN-код

Это PIN-код, который вы используете на регистраторе (например, из проводника сети на ПК с Windows Vista) для настройки параметров беспроводной сети маршрутизатора через WPS.Вы также можете найти PIN-код на этикетке маршрутизатора.

Отключить PIN-код маршрутизатора

Только если включен PIN-код маршрутизатора, вы можете настроить параметры беспроводной сети маршрутизатора или добавить беспроводного клиента через WPS с помощью PIN-кода маршрутизатора. Функция PIN-кода этого маршрутизатора может быть временно отключена, если маршрутизатор обнаруживает подозрительные попытки взлома настроек беспроводной сети маршрутизатора с использованием PIN-кода маршрутизатора через WPS. Пользователи могут вручную включить эту функцию, сняв флажок и нажав кнопку Применить.

Сохранить существующие настройки беспроводной сети

Показывает, находится ли маршрутизатор в состоянии WPS Configured.

Если этот параметр не отмечен, добавление нового беспроводного клиента изменит настройки беспроводной сети маршрутизатора на автоматически сгенерированный случайный SSID и ключ безопасности. Кроме того, если этот параметр отмечен, какой-либо внешний регистратор (например, Network Explorer в Vista Windows) может не видеть маршрутизатор.

При настройке основных параметров беспроводной сети из графического интерфейса управления маршрутизатором эта опция отмечена.

Что такое кнопка WPS (Wi-Fi Protected Setup) [+ Как это работает]

WhatsaByte может получать долю от продаж или другую компенсацию по ссылкам на этой странице.

Вы знаете, что такое кнопка WPS?

Вы недавно купили новый беспроводной маршрутизатор (маршрутизатор Wi-Fi) и настроили его самостоятельно. Все идеально, как вы это делали много раз раньше.

Однако вы обнаружили новую кнопку на задней панели беспроводного маршрутизатора, которая называется WPS. Он расположен рядом со всеми другими портами подключения, включая порты Ethernet, USB-порты, а также кнопки питания и сброса.

Что такое кнопка WPS на вашем маршрутизаторе?

Что означает WPS? А как использовать кнопку WPS на беспроводном роутере?

Что означает WPS?

WPS означает Wi-Fi Protected Setup. Это позволяет вам быстрее и проще подключаться к беспроводному маршрутизатору.

WPS работает только на беспроводных устройствах, поддерживающих WPA Personal или WPA2 Personal. Он не работает на устройствах, использующих WEP.

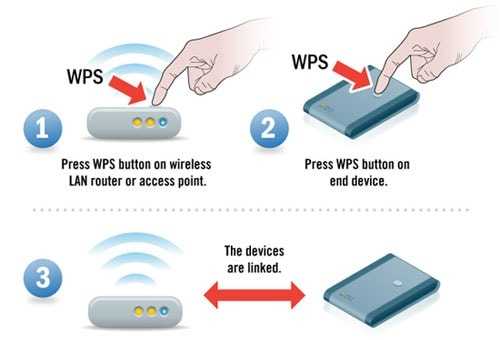

Как использовать кнопку WPS?

Здесь находится кнопка WPS.

Обычно, если вы хотите подключить устройство к беспроводной сети, вы должны знать имя сети (также известное как SSID) и пароль (за исключением незащищенной сети Wi-Fi). Однако при использовании кнопки WPS вводить пароль не нужно.

- Чтобы подключить устройство, например ноутбук или смартфон, к беспроводной сети с помощью функции WPS, нажмите кнопку WPS на маршрутизаторе.

- Подойдите к своему ноутбуку или смартфону, выберите имя своей беспроводной сети и подключитесь к нему.

- Ваше устройство автоматически подключится к беспроводной сети, не запрашивая пароль безопасности. Этот метод работает для всех устройств, включая расширители беспроводного диапазона или беспроводные принтеры. Это помогает установить быстрое соединение между вашим маршрутизатором Wi-Fi и вашим устройством.

Многие пользователи до сих пор не понимают, как настроить беспроводной принтер с помощью метода WPS. В руководстве к принтеру написано: «Нажмите кнопку WPS», что означает, что вам нужно нажимать кнопку WPS на маршрутизаторе, а не на принтере.

Вот простой способ подключить беспроводной принтер к беспроводной сети:

- Разместите беспроводной принтер рядом с маршрутизатором Wi-Fi или в зоне его действия. Если у вашего принтера есть кнопка беспроводной связи на панели управления, нажмите и удерживайте ее, пока индикатор не начнет мигать, чтобы включить Wi-Fi.

- Нажмите кнопку WPS на беспроводном маршрутизаторе.

- Вам нужно подождать до двух минут, чтобы ваш беспроводной принтер установил сетевое соединение с беспроводным маршрутизатором. Если на вашем принтере есть сетевое меню или меню беспроводной связи, запустите оттуда процесс настройки WPS.

- Нажмите кнопку WPS на маршрутизаторе в течение двух минут с момента запуска процесса настройки WPS.

- Если проблем нет, ваш принтер будет подключен к беспроводной сети после нажатия кнопки WPS.

Подключите беспроводной принтер к беспроводной сети через WPS.

Настройка принтера в сети с защитой Wi-Fi (WPS)

Какие операционные системы поддерживают WPS?

Есть только три операционные системы, которые поддерживают WPS, это Windows, Android и BlackBerry.Если у вас компьютер Mac OS или iPhone, вы не можете использовать функцию WPS, потому что она не поддерживает. Кроме того, большинство популярных дистрибутивов Linux, таких как Linux Mint и Ubuntu, также не поддерживают WPS.

Почему защищенная настройка Wi-Fi небезопасна?

Наряду с функцией «Push To Connect» вы также можете ввести PIN-код (восемь цифр) для подключения к беспроводному маршрутизатору. Все беспроводные маршрутизаторы с функцией WPS всегда имеют этот восьмизначный PIN-код. Это автоматически сгенерированный код, который нельзя изменить.Если ваш беспроводной маршрутизатор поддерживает WPS, но не имеет кнопки WPS, соединение Wi-Fi можно установить с помощью этого PIN-кода.

Однако вместо того, чтобы проверять все восемь чисел, многие беспроводные маршрутизаторы проверяют только первые четыре числа. Следовательно, PIN-код WPS можно угадать методом перебора.

Многие маршрутизаторы не имеют функции ограничения, которая определяет, сколько раз вы можете попробовать. Таким образом, злоумышленники могут снова и снова угадывать ПИН-код с помощью инструментов.

Хотите проверить, насколько безопасен ваш пароль или PIN-код? Кликните сюда!

Эта функция «Push To Connect» более безопасна, чем метод PIN. Причина в том, что злоумышленники могут получить доступ к вашей беспроводной сети, только физически войдя в ваш дом, подойдя к вашему маршрутизатору и нажав кнопку WPS.

[full-related slug1 = ”best-funny-wifi-names” slug2 = ”secure-wifi-network-tips”]Как отключить WPS (защищенная настройка Wi-Fi)?

Большинство беспроводных маршрутизаторов по умолчанию включают функцию WPS.Если вы хотите отключить его, войдите в панель управления администратора вашего беспроводного маршрутизатора через IP-адрес:

192.168.1.1, 192.168.0.1 или 10.0.0.1

Ваш маршрутизатор может использовать другой IP-адрес для управления администратором. панель в зависимости от марки. Вы можете легко получить этот IP-адрес, выполнив команду «ipconfig» в командной строке. Затем посмотрите раздел «Шлюз по умолчанию». Это тот IP, который вам нужен.

После входа найдите функцию WPS и отключите ее.В зависимости от марки вашего беспроводного маршрутизатора функция WPS может находиться в разных местах.

Заключение

Я не могу отрицать, что WPS - это самый быстрый и простой способ подключения вашего устройства к беспроводной сети. Однако этот метод «Введите PIN-код для доступа» небезопасен. Хакеры могут использовать уязвимости для доступа к вашему беспроводному маршрутизатору методом грубой силы.

Между тем, функция «Push To Connect» в WPS достаточно хороша для использования, поскольку ее нельзя атаковать, если злоумышленники не выполнят физическое нападение.

Итак, если ваш беспроводной маршрутизатор позволяет отключить функцию «Введите PIN-код для доступа», хорошо использовать WPS - только с помощью кнопки, нажмите для подключения. Есть несколько беспроводных маршрутизаторов, у которых есть эта функция, поэтому подумайте перед покупкой нового беспроводного маршрутизатора.

.WPS - защищенная настройка WiFi

Наша стандартная процедура работы не сложна: мы видим доступную сеть Wi-Fi, нажимаем на нее и вводим пароль. Тем не менее, еще в 2007 году это считалось слишком сложным, поэтому WPS был введен, чтобы упростить доступ к Wi-Fi.

Протокол WPS в потребительских маршрутизаторах подобен размещению виртуального знака HACK ME на коробке. Использование WPS было плохой идеей, имеет огромный недостаток в дизайне , исходит из ненадежного источника и слишком сложен.Кроме того, было несколько примеров плохо написанных и содержащих ошибки реализаций.

Лучше использовать роутер, который вообще не поддерживает WPS. Если да, попробуйте выключить его, а затем убедитесь, что он действительно выключен , используя программное обеспечение, указанное в конце этой страницы.

Типичный потребительский маршрутизатор поддерживает WPS, а типичный маршрутизатор бизнес-класса - нет. Мой любимый роутер Pepwave Surf SOHO не поддерживает его. Статья в журнале PC Magazine за март 2017 г., Лучшие сетевые системы Wi-Fi Mesh 2017 года описывает девять различных систем ячеистых маршрутизаторов.Шесть из девяти не поддерживают WPS, что я считаю прогрессом, учитывая, что устройства предназначены для потребители. Три, которые действительно поддерживают WPS, - это Netgear Orbi, Amped Wireless Ally и Luma.

Вы должны задаться вопросом, является ли дизайн WPS результатом некомпетентности или он был предназначен для шпионажа. Аргументы в пользу некомпетентности заключаются в том, что WPS исходит от WiFi Alliance, той же группы, которая предоставила нам шифрование WEP.

WPS - плохая идея

Посетитель вашего дома / офиса иллюстрирует один аспект того, почему WPS - плохая идея. Посетителю нужно только перевернуть ваш маршрутизатор вверх дном, сделайте снимок ярлыка внизу мобильного телефона, и после этого они смогут войти в вашу сеть WiFi.Пароль WPS (они используют другой термин, но это пароль) на этикетке маршрутизатора эквивалентен карточке выхода из тюрьмы в Monopoly. Он заменяет пароль WPA2.

У вас действительно длинный пароль WPA2? Не беда, WPS все равно пропускает посетителя. Менять пароль WPA2 каждую неделю? Это все еще не имеет значения, WPS продолжает впускать разового посетителя в вашу сеть.

Но посетитель с мобильным телефоном - это только часть проблемы безопасности с WPS.

WPS усложняется

В WPS есть несколько режимов работы. Только один из них имеет очевидный недостаток безопасности, но маршрутизаторы, как правило, не поддерживают включение / отключение различных режимов работы. операция. Я не специалист по разным режимам работы. Тем не менее, один режим предназначен для установки и настройки новой сети Wi-Fi. на новом роутере. Это режим, который дал протоколу название: WiFi Protected Setup , и это не тот рабочий режим, который вызывает проблемы с безопасностью.

Три других режима работы позволяют новому клиенту WiFi подключаться к существующей сети WiFi. Они показаны на снимке экрана ниже для маршрутизатора Linksys EA6200 с микропрограммой 1.1.41.164830. (К вашему сведению: посмотрите, как маршрутизатор Altice обрабатывает конфигурацию WPS здесь.

Один из режимов входа в систему (показанный слева на рисунке выше) требует нажатия кнопок как на маршрутизаторе, так и на клиенте WiFi. В этом случае кнопка является виртуальной, но многие маршрутизаторы с поддержкой WPS имеют физическую кнопку, на которую ссылается приведенное выше предупреждение.Как и соединение Bluetooth, этот тип WPS-сопряжения активно только в течение минуты или около того, прежде чем истечет время ожидания. В инструкциях от Netgear по использованию режима кнопки (Как использовать Wi-Fi Protected Setup (WPS) для подключения к моей сети Wi-Fi?) Говорится, что сопряжение активно в течение двух минут. Я считаю, что официальный термин для этого режима работы - «Push Button Connect» или сокращенно PBC.

Я подозреваю, что камера безопасности Netgear Arlo Pro использует режим кнопки WPS. Камера обменивается данными с базовой станцией Netgear в сети Wi-Fi, созданной базовая станция.Эта сеть Wi-Fi поддерживает WPS. Камера подключается к базовой станции путем нажатия кнопок на устройствах.

Кнопочный режим не имеет проблем с удаленной безопасностью. Однако локально любой, кто может прикоснуться к маршрутизатору с помощью физической кнопки WPS, может войти в сеть Wi-Fi.

Между локальным и удаленным находится ребенок по соседству, который ищет сеть, в которую можно проникнуть. Если они достаточно отчаянны, они могут настроить устройство Wi-Fi для отправки запроса на подключение кнопки WPS каждые 20 или 30 секунд.Конечно, это будет терпеть неудачу в течение нескольких месяцев, но для этого нужен только один успех.

Apple поддерживает режим WPS, который они называют «Первая попытка» для подключения принтеров WPS к сети. Это использует метод кнопки. Мне не ясно, как Apple ограничивает функциональность только принтерами. Я прочитал Руководство по установке для маршрутизатора Apple, но тема не была объяснена.

Режим работы в крайнем правом углу, который Linksys называет ПИН-кодом устройства, предполагает ввод серийного номера (также известного как «PIN-код устройства»).PIN), связанный с устройством WiFi, в маршрутизатор. В этом режиме также нет проблем с безопасностью, поскольку вам сначала нужно войти в маршрутизатор, чтобы использовать его. Я также видел, что это называется режимом PIN-кода клиента. Маршрутизаторы Apple AirPort используют это для подключения принтера WPS к сети.

Существует еще один режим работы WPS, не показанный выше. Это новейший режим: NFC или Near Field Communication. Если и маршрутизатор, и беспроводное устройство поддержка NFC, вы можете подключиться к беспроводной сети, просто прикоснувшись устройством к маршрутизатору.Если маршрутизатор предлагает несколько сетей, например частный 2,4 ГГц, частный 5 ГГц и гость, я понятия не имею, к какой сети назначено устройство NFC.

Я думаю, что раньше был еще один режим, который использовал USB-накопитель для передачи информации о конфигурации сети.

Проблемный режим , PIN-код маршрутизатора, находится в среднем поле на снимке экрана выше. В этом режиме, когда новое устройство WiFi хочет подключиться к сети, оно может сделать это, предоставив маршрутизатору жестко закодированный пароль WPS (технический термин - «пин-код») маршрутизатора.Пин-код WPS указан на этикетке внизу каждого маршрутизатора с поддержкой WPS. На снимке экрана выше мы видим, что PIN-код WPS для этого маршрутизатора - 70307851.

Cisco, в своей документации к маршрутизатору RV215W, базовая конфигурация настроек беспроводной сети на RV215W относится к трем режимам работы как к методам 1, 2 и 3 WPS. Несмотря на то, что это последнее обновление было обновлено в ноябре 2018 г., в нем все еще говорится, что WPS безопасен. . Не правда.

Недостаток конструкции

Очевидная проблема с режимом работы с PIN-кодом маршрутизатора заключается в том, что клиенты WiFi могут угадывать, угадывать и угадывать снова, пока не наберут правильный код.Сначала кажется, что 8 цифр (все ПИН-коды - цифровые) должно быть достаточно, чтобы избежать массовых предположений, но есть ОГРОМНЫЙ недостаток дизайна, который преобразует 100 миллионов в 11 тысяч.

8-значное число должно означать, что существует 100 миллионов (от нуля до 99 999 999) возможных кодов. Но нет.

Последняя цифра - это контрольная сумма, поэтому мы уменьшились до 7.

Однако 7 цифр не подтверждают одно число. Вместо этого устройство WiFi сначала предлагает маршрутизатору 4 цифры, проверяет их, а затем предлагает последние 3 цифры для Проверка.Четыре цифры - это 10 000 возможных вариантов. Три цифры - это 1000. Их сложение дает упомянутые выше 11000.

Любому, кто гадал, в среднем нужно было бы сделать только половину возможных предположений, прежде чем он попадет в грязь. Это подводит нас к 5 500 предположениям. Компьютерам не требуется много времени, чтобы сделать 5 500 предположений.

Итог: любой, кто находится рядом с маршрутизатором, поддерживающим WPS, может взломать его в считанные часы. Мы можем никогда не узнать, был ли протокол специально разработан таким образом, чтобы позволить слежку.

И WPS не только в маршрутизаторах. Я видел мобильный телефон с Android v4.4, у которого был включен WPS, когда он использовался в качестве «мобильной точки доступа», передавая свое соединение для передачи данных 4G / LTE через Wi-Fi. Отключить это тоже не было возможности. Я не тестировал Android 5, 6 или 7. Или iPhone.

Программное обеспечение, позволяющее сделать 11 000 предположений, свободно доступно в Kali Linux. Он называется Reaver.

Ошибки программирования WPS

Помимо этого небезопасного дизайна, мы также видели проблемы с кодированием.Хотя спецификация WPS требует, чтобы маршрутизаторы ограничивали массовое угадывание PIN-кода, не все маршрутизаторы делают это. Кроме того, еще в декабре 2011 года, когда «сами знаете, что» впервые поразило поклонников о WPS, были некоторые маршрутизаторы, которые не отключали WPS, даже после того, как им сказали об этом.

За прошедшие годы обнаружилось больше ошибок. Было зафиксировано как минимум четыре случая неправильного кодирования, в результате которых количество необходимых предположений сократилось до менее 11000. Дополнительные сведения см. В списке для чтения внизу этой страницы или на странице ошибок маршрутизатора.В статье Пола Даклина, опубликованной в апреле 2015 года, мы СКАЗАТЬ вам не использовать WPS на вашем Wi-Fi роутере! Мы СКАЗАЛИ не вязать собственную криптовалюту! предлагает хорошее введение в три различных недостатка программирования WPS.

Обнаружение WPS

Хотите проверить, поддерживает ли ваша сеть WiFi WPS? Как правило, операционные системы не сообщают об этом. То есть функция, которая сканирует ближайшие сети и отображает их, ничего не говорит о WPS. Это верно для OS X, iOS, Windows, Android и Chrome OS.Я считаю, что Apple не хочет, чтобы пользователи iOS знали. Я не знаю приложений для iOS, которые отображают статус WPS сети Wi-Fi.

В Windows бесплатное и портативное приложение WifiInfoView от Нира Софера отображает массу технической информации об обнаруженных сетях Wi-Fi, в том числе о том, поддерживают ли они WPS или нет. Когда WPS включен, статус: «Настроено», «Не настроено» или «Заблокировано». Значение «Нет» означает, что WPS не включен. Этот снимок экрана показывает примерно половину доступной информации из WifiInfoView.Я писал о программе в сентябре 2017 года: WifiInfoView - отличная утилита Wi-Fi для Windows. Г-н Софер - отличный источник программного обеспечения для Windows.

В macOS стандартная версия WiFi Explorer Адриана Гранадоса-Мурильо отображает состояние WPS сетей Wi-Fi. Стандартная версия стоит 20 долларов. Информация WPS также доступна в более дорогой версии Pro, но не отображается в бесплатной версии Lite. Когда WPS включен, WiFi Explorer показывает те же значения статуса, что и WifiInfoView: настроен, не настроен или заблокирован.

На Android приложение Wi-Fi Analyzer от farproc показывает, поддерживается ли WPS для каждого обнаруженного SSID. В отличие от двух предыдущих программ, в этой программе отображается только состояние включения / выключения. Если WPS отключен, он ничего не показывает, когда включен, отображается «WPS». На этом снимке экрана из приложения три из обнаруженных сетей Wi-Fi используют WPS.

Другое приложение для Android, также называемое WiFi Analyzer, также отображает статус WPS. Это открытый исходный код от VREM Software.

Если вам известно о другом программном обеспечении, которое сообщает о WPS, сообщите мне.

Эти программы вызывают вопрос, что на самом деле означают три значения статуса («Настроено», «Не настроено» и «Заблокировано»)? Поиск ответа не дал результатов, но Адриан Гранадос-Мурильо, разработчик WiFi Explorer, был достаточно любезен, чтобы дать следующие определения:

Настроено: SSID, безопасность и другие параметры точки доступа (или маршрутизатора) успешно настроены.

Not Configured: необходимо настроить параметры точки доступа (или маршрутизатора)

Locked = точка доступа (или маршрутизатор) заблокировала свой PIN-код либо из-за слишком большого количества ошибок аутентификации, либо из-за атаки методом грубой силы

Если ни одно из этих трех состояний не отображается в Wifi Explorer, значит WPS отключен или не поддерживается.

Без сомнения, статусы «Настроен / Не настроен» относятся к теперь забытой цели WPS - настройке нового маршрутизатора; одна из многих плохих идей от Wi-Fi Alliance. В конце концов, WPS означает Wireless Protected SETUP. Эти статусы должны указывать, была ли выполнена первоначальная настройка или нет.

Я провел тест с WifiInfoView в области с большим количеством сетей Wi-Fi и обнаружил, что

87 SSID имели статус КОНФИГУРИРОВАННЫЕ

35 имели статус НЕТ

5 имели статус ЗАБЛОКИРОВАН

Итак, похоже, что «Настроено» означает, что WPS включен, а «Не настроено» - это пережиток прошлого.Интересно, что все «заблокированные» сети были от принтеров HP OfficeJet.

Обратите внимание на то, чего мы не можем сказать. Нет статуса, который говорит вам, включен ли кнопочный режим или нет. Нет статуса, который сообщает вам, включен ли режим входа в маршрутизатор и ввода-ключа-WPS-устройства-WiFi. И, конечно же, ничего не подскажет, включен ли самый опасный режим, угадывая ключ WPS роутера.

Что касается принтеров HP OfficeJet в заблокированном состоянии, это сначала было загадкой.На этой странице HP Подключение вашего беспроводного принтера рассказывается о принтере HP как о клиенте Wi-Fi, который подключается к существующему маршрутизатору с помощью режима кнопки WPS. Существует также опция HP Auto Wireless Connect, но, опять же, принтер HP является клиентом Wi-Fi, а не создает сеть Wi-Fi.

Но SSID принтеров, показанных ниже, раскрыли секрет. В списке ниже XX представляет два шестнадцатеричных символа.

DIRECT-XX-HP OfficeJet 4650

DIRECT-XX-HP OfficeJet 3830

DIRECT-XX-HP OfficeJet Pro 6970

DIRECT-XX-HP OfficeJet Pro 6960

Очевидно, что эти SSID предназначены для Wi-Fi Direct, версии Wi-Fi, которая позволяет двум устройствам обмениваться данными напрямую, без маршрутизатора посередине.Чтобы телефоны и планшеты могли печатать на принтере HP, принтер создает эти идентификаторы SSID для телефонов и планшетов. Телефонам и планшетам не нужно ничего знать о Wi-Fi Direct. Wi-Fi Direct использует WPS для установления соединения с помощью беспроводной связи ближнего радиуса действия, PIN-кода, Bluetooth или нажатия кнопки. В этой статье отмечается, что Wi-Fi Direct отличается от специальных сетей Wi-Fi.

Mesh Routers, которые не поддерживают WPS

Часто задаваемые вопросы безопасности от Eero.Цитата: «eero не поддерживает WEP, WPA или WPS, поскольку известно, что эти протоколы небезопасны».

Функции безопасности Google Wifi Цитата: "WPS, механизм, который позволяет устройству подключаться беспроводная сеть без ввода пароля также не поддерживается по соображениям безопасности ».

Поддерживает ли Plume WPS? Цитата: "Плюм не поддерживает WPS, поскольку было обнаружено, что это менее безопасная процедура для установки сети Wi-Fi ».

Технические характеристики системы, опубликованные здесь Tenda MW6 Nova Whole Home Mesh WiFi System Review (Тим Хиггинс 8 февраля 2018 г.), показывают, что она не поддерживается.

В октябрьском сообщении в блоге Luma Ясина Джаббара, опубликованном в октябре 2016 года, говорится, что «Наши WiFi-маршрутизаторы Luma изначально не поддерживают WPS». Luma больше не занимается бизнесом, по крайней мере, не использует это имя, компания была приобретена.

New Mesh Routers с поддержкой WPS

Согласно обзору за май 2019 г., Synology MR2200ac поддерживает WPS.

D-Link Covr поддерживает как режим пин-кода WPS, так и режим кнопки. Экран снимок интерфейса администратора показывает, что каждый режим можно включить или отключить отдельно.(Добавлено 4 сентября 2017 г.)

9 октября 2017 г .: Изначально маршрутизаторы и точки сети Ubiquiti AmpliFi не поддерживали WPS. Это повлияло на мое решение купить две системы для людей, которых я знаю. Потом в прошивке 2.2.2 наполовину добавили WPS. Я говорю половину, потому что я обнаружил это с помощью программного обеспечения для сканирования Wi-Fi, но компания нигде об этом ничего не сказала. Мобильное приложение проигнорировало его, поэтому вы не могли его отключить. Это постыдно; добавить небезопасную функцию, ничего не сказать о ней и не позволять клиентам отключать ее.Начиная с прошивки 2.4.2, приложение включает WPS и по умолчанию отключено. В примечаниях к выпуску прошивки нет ничего полезного, а в Руководстве пользователя по-прежнему ничего не говорится. Приложение сообщает, что если вы нажмете на дисплей на роутере, WPS будет включен на две минуты. Я спросил об этом в техподдержке, и они сказали, что AmpliFi поддерживает только кнопочный WPS, что не является большой проблемой для безопасности. Однако у меня нет подтверждения этому. И даже метод нажатия кнопки позволяет любому, кто может прикоснуться к вашему маршрутизатору, выйти в Интернет.Не очень хорошая безопасность.

13 декабря 2017 г .: После удаленного управления AmpliFi в течение нескольких месяцев я недавно физически находился рядом с ним и провел сканирование ближайших сетей с помощью приложения Android Wi-Fi Analyzer. Это показывает, что в сети AmpliFi был включен WPS, хотя эта функция была отключена в приложении для Android. И я проверил руководство пользователя для WPS, и там вообще нет ни одного упоминания о нем. Когда эта функция была представлена, в онлайн-часто задаваемых вопросах упоминается всего лишь одно предложение. Полное отсутствие документации - это своего рода лень, которая помешает мне рекомендовать AmpliFi в будущем.Нет причин для этого.

14 декабря 2017 г .: Четыре удара по WPS.

- Техническая поддержка сообщила: «Причина, по которой анализатор Wi-Fi по-прежнему отображается как включенный WPS, несмотря на то, что он отключен в приложении, заключается в том, что в точках сети по умолчанию включен встроенный WPS ...» Это неверно. Хотя точки сетки могли иметь встроенный WPS (не знаю, как я мог это проверить), в рассматриваемой сети AmpliFi точек сетки не было, только два маршрутизатора.

- Даже если причиной были точки сетки, это означает, что WPS нельзя полностью отключить , что плохо, очень плохо.

- Мне сказали, казалось бы, противоречивые вещи относительно WPS. В октябре 2017 года техподдержка сообщила, что поддерживает только кнопочный тип WPS. Если бы это было правдой, то я не могу понять, как будут задействованы точки сетки, поскольку единственная кнопка, которую вы можете нажать, находится на маршрутизаторе.

- Нет документации по WPS и AmpliFi. Ничего.

Поддерживает ли моя система Orbi WiFi Protected Setup (WPS)? от Netgear. Номер статьи: 31239 Последнее обновление: 29.03.2017.Цитата: «Да. Вы можете использовать кнопку синхронизации на маршрутизаторе Orbi и спутнике для подключения устройств, поддерживающих WPS». Более подробная информация доступна на странице пользователя системы Orbi WiFi. Руководство (PDF) от марта 2017 года. При чтении страницы 23 (Подключение Wi-Fi с использованием WPS) создается впечатление, что Orbi поддерживает только метод нажатия кнопки WPS. Хотя это намного безопаснее, чем метод PIN-кода, он все же означает, что любой, кто может физически прикоснуться к Orbi, может войти в его сеть. В руководстве ничего не говорится о том, можно ли отключить эту функцию WPS, поэтому мы должны предположить, что это невозможно.

Linksys Velop Руководство пользователя (PDF). В руководстве нет даты или уровня выпуска, что всегда является плохим знаком. На стр. 17 описывается, как «подключить устройство с помощью WPS», а в говорится: «Wi-Fi Protected Setup позволяет легко подключать беспроводные устройства к вашему Wi-Fi без ручного ввода настроек безопасности». На снимке экрана мобильного приложения показано, что «WPS - это безопасный способ для обычных пользователей подключать устройства без сложных деталей аутентификации». Здравомыслящие люди не согласны с безопасностью WPS.И что, черт возьми, такой обычный пользователь? Судя по снимку экрана, похоже, что WPS можно отключить, но в руководстве это вообще не рассматривается. Пожалуй, самое главное, совсем не ясно, какие типы WPS поддерживаются. По крайней мере, Netgear был ясен в этом вопросе.

Ячеистая система Asus Lyra кажется для поддержки WPS. Будет это или нет - не наше дело. Вы не можете найти его в Руководстве пользователя, поскольку его нельзя загрузить с веб-сайта Asus. Я делаю вывод о поддержке WPS по двум причинам.Во-первых, это изображение нижней части Lyra показывает PIN-код. Кроме того, у них есть кнопка сопряжения, которую можно использовать для добавления второй и третьей штуковин Lyra в сеть после того, как первая будет запущена и запущена. Это похоже на метод кнопки WPS.

Маршрутизаторы, которые не могут отключить WPS

Netgear Nighthawk X4 R7500 v2 не может отключить WPS. Я тестировал это в январе 2019 года, используя последнюю на тот момент версию прошивки 1.0.3.40.

D-Link DIR 890L согласно этой статье.

Система ячеистого маршрутизатора Ubiquiti AmpliFi (подробнее см. Выше).

Клиентские операционные системы и WPS

Поскольку я всегда отключаю WPS, мой опыт его использования невелик. Но в январе 2019 года я начал оценивать безопасность разных маршрутизаторов и экспериментировать. Одно замечание: после использования WPS для подключения к сети повторно использовать WPS не нужно. WPS передает пароль Wi-Fi на клиентское устройство маршрутизатора (компьютер / планшет / телефон и т. Д.), Где он сохраняется, как и при обычном входе в систему на основе пароля.

Windows 8, как и все операционные системы, представляет список обнаруженных поблизости беспроводных сетей. Когда вы нажимаете на сеть, поддерживающую WPS, она запрашивает пароль и сообщает вам, что вместо пароля вы можете нажать кнопку WPS на маршрутизаторе. Если вы нажмете кнопку WPS маршрутизатора, вы должны войти в сеть через несколько секунд. Windows 10 (показанная справа) работает так же, говоря: «Вы также можете подключиться, нажав кнопку на маршрутизаторе». Согласно этой статье Windows 10 не генерирует PIN-код клиента WPS.

Android 9 не поддерживает WPS. Android 7 и 8 поддерживают его. Интересно, что WPS на Android 7 и 8 недоступен, когда вы нажимаете на ближайшую сеть, чтобы подключиться к ней. WPS на Android - это скорее Wi-Fi, чем конкретный SSID. В устройствах Android кнопка виртуальная, вы «нажимаете» ее, касаясь экрана.

На Android 8 включите Wi-Fi, в списке ближайших сетей перейдите в «Настройки WLAN», затем «Дополнительно». Виртуальная кнопка WPS - это текст «Кнопка WPS».На Android 7 включите Wi-Fi, из списка ближайших сетей перейдите в Дополнительные параметры Wi-Fi, чтобы найти виртуальную «кнопку WPS». Либо виртуальную кнопку Android, либо кнопку WPS реального маршрутизатора можно сначала нажать , но их нужно нажимать с интервалом в 2 минуты.

Android 7 и 8 также поддерживают метод PIN-кода клиента WPS, при котором устройство Android генерирует временный 8-значный номер, который вы вручную вводите в веб-интерфейс маршрутизатора. В том же разделе настроек Wi-Fi, в котором есть виртуальная «кнопка WPS», также есть «ввод PIN-кода WPS», который генерирует номер.

iOS не поддерживает WPS, по крайней мере, когда была текущая версия 12. Я не знаю, поддерживали ли его более старые версии.

ChromeOS не поддерживает WPS. Я проверил это, протестировав версию 71 в феврале 2019 года.

Дополнительная литература

Мой блог от 28 апреля 2017 г .: Как семь ячеистых маршрутизаторов работают с WPS.

, март 2018: видео на YouTube от Null Byte Взлом паролей WPA и WPA2 Wi-Fi с помощью Pixie-Dust Attack с помощью Airgeddon. Цитата: «... у многих маршрутизаторов есть недостаток в функции вывода настройки WPS, из-за чего обход любой защиты на основе WPA становится тривиальным.Используя инструмент Bully, мы можем использовать слабую энтропию в ключах, которые многие маршрутизаторы используют для шифрования пина WPS, что позволяет нам взламывать пин-код настройки WPS в уязвимых маршрутизаторах для сброса пароля Wi-Fi. Мы будем использовать опцию атаки WPS Pixie-Dust в структуре беспроводной атаки Airgeddon ... "Атака Pixie Dust возможна на маршрутизаторах, которые плохо справляются со случайностью. Маршрутизатор, уязвимый для атаки Pixie Dust, можно взломать без грубой силы. угадывание пин-кода WPS.

В ноябре 2018 года правительство Германии разработало правила безопасности для производителей маршрутизаторов.Их мнение о WPS было: «Маршрутизатор может реализовывать простую конфигурацию Wi-Fi (WSC) ..., чтобы обеспечить более простой способ регистрации пользовательских устройств на маршрутизаторе. Конфигурация с помощью кнопки (PBC) и USB-накопитель (UFD) МОГУТ WPS на основе персонального идентификационного номера (PIN) можно использовать только в том случае, если функция деактивирована в инициализированном состоянии и новый PIN-код создается для каждого вновь зарегистрированного устройства ».

Talk Talk - британский интернет-провайдер и телекоммуникационная компания. В мае 2018 года было подтверждено, что их маршрутизаторы уязвимы для классической атаки с помощью пин-кода .Вы не можете придумать это. Недостаток был обнаружен компанией IndigoFuzz с помощью программы для Windows под названием Dumpper. Вы должны находиться в зоне действия Wi-Fi, чтобы атаковать уязвимый маршрутизатор. Для получения дополнительной информации см. Страницу с ошибками в мае 2018 г.

Trustwave SpiderLabs Security Advisory TWSL2018-004 Ошибка затронула 6 маршрутизаторов Netgear. При нажатии кнопки WPS маршрутизатор позволяет клиентам с поддержкой WPS подключаться в течение 2 минут без предоставления каких-либо учетных данных (ожидаемое поведение для WPS).Однако из-за ошибки клиенты WPS могут выполнять произвольный код на маршрутизаторе от имени пользователя root во время той же фазы настройки. Другими словами, если злоумышленник может нажать кнопку WPS на маршрутизаторе, маршрутизатор может быть полностью взломан. Это было обнаружено Trustwave в марте 2017 года, а Netgear выпустила патч в октябре 2017 года. В феврале 2018 года было опубликовано уведомление.

Как домашние маршрутизаторы NETGEAR защищают PIN-код защищенной настройки Wi-Fi от уязвимости с использованием грубой силы? Идентификатор статьи: 19824 Последнее обновление: ноя.28, 2016. После слишком большого количества неправильных угадываний PIN-кода маршрутизаторы Netgear на какое-то время перестают принимать новые догадки. Кроме того, вы можете отключить режим PIN-кода WPS, но по-прежнему использовать режим нажатия кнопок.

Как остановить хакеров Wi-Fi Роджер А. Граймс в InfoWorld 26 мая 2015 г. Автор помогает соседу, чей роутер использовал злоумышленник для нелегальной загрузки материал благодаря WPS. Цитата: «Почти каждая новая функция, призванная упростить компьютерную безопасность, обязательно откроет новые уязвимости.Так обстоит дело с WPS ».

Этот апрельский обзор маршрутизатора D-Link DIR 890L / R за 300 долларов на SmallNetBuilder.com за апрель 2015 года указывает на то, что он не позволяет отключать WPS.

Уклонение от блокировки WPS на маршрутизаторах? от RedPanda на NullByte, 7 апреля 2015 г. Некоторые маршрутизаторы используют ограничение скорости в качестве защиты от подбора пин-кода методом грубой силы.

Мы УКАЗЫВАЕМ не использовать WPS на вашем Wi-Fi роутере! Мы СКАЗАЛИ не вязать собственную криптовалюту! Пол Даклин для Sophos, апрель 2015 г.Это описывает две разные ошибки в программирование WPS. Достаточно технический. Sophos предлагает программное обеспечение для маршрутизаторов Sophos UTM, которое не поддерживает WPS.

Обращение к алгоритму вывода WPS от Belkin, Крейг, 10 апреля 2015 г. Белкин, выявивший плохое программирование WPS.

Реверсирование алгоритма вывода WPS D-Link, автор Craig 31 октября 2014 г. Разоблачение плохого программирования WPS от D-Link.

Использование WPS на вашем Wi-Fi роутере может быть даже более опасным, чем вы думаете. Пол Даклин для Sophos 2 сентября 2014 г. В статье ниже описывается исследование Доминика Бонгарда.Обнаруженный им программный недостаток превращает обычную онлайн-атаку WPS в офф-лайн. Плохим парням больше не нужно делать 11000 предположений маршрутизатору. Автономное угадывание атакует сам протокол WPS и может выдать пин-код WPS. Есть ошибки как минимум в двух неуказанных маршрутизаторах.

Автономная атака грубой силой на защищенную установку WiFi, созданная Домиником Бонгардом. 6 августа 2014 г.

Wi-FI Protected Setup (WPS) небезопасен: вот почему вы должны отключить его, Крис Хоффман, 24 ноября 2013 г.Имеет обзор методов подключения с помощью PIN-кода и кнопки. Игнорирует другие типы WPS.

Маршрутизаторы, использующие WPS, по своей сути небезопасны, как сообщил Фред Ланга в информационном бюллетене Windows Secrets от 13 декабря 2012 г. В нем объясняются четыре метода WPS для получения доступа к сети, объясняется проблема безопасности, предлагаются советы по настройке маршрутизатора и проверка того, что WPS действительно отключен. Не самая лучшая статья, содержит несколько ошибок и не учитывает тот факт, что сетевые сканеры Android могут отображать статус WPS.

Проверка безопасности маршрутизатора Wi-Fi, Фред Ланга 20 декабря 2012 г. В этой статье, продолжающей вышеперечисленное, вы сможете создать DVD-диск BackTrack 5 Linux с Linux, установить на него Reaver и отключить его. на маршрутизаторе Wi-Fi с поддержкой WPS. Отличный способ убедиться, что WPS действительно отключен, и, насколько я знаю, единственный способ узнать, остановится ли маршрутизатор или заблокируется злоумышленник после слишком большого количества неверных попыток угадать PIN-код.

Ожидание исправления WPS Тим Хиггинс Янв.7, 2012. Отзывы продавцов сразу после первых новостей.

Практическое занятие: взлом защищенной сети WiFi с помощью Reaver Шон Галлахер из Ars Technica, 4 января 2012 г. Ars being ars. Даже с предположительно отключенным WPS на широкополосном маршрутизаторе Linksys WRT54G2 Wireless-G Gallagher смог заставить его вычислить SSID и пароль.

УязвимостьWi-Fi Protected Setup (WPS), использованная Томом на сайте thesysadmins.co.uk, 4 января 2014 г.

Исследователи публикуют инструмент с открытым исходным кодом для взлома Wi-Fi Protected Setup, разработанный Шоном Галлахером из Ars Technica, декабрь.30, 2011. Цитата: «Маршрутизаторы, наиболее уязвимые для этих атак ... включают продукты подразделения Cisco Linksys, Belkin, Buffalo, Netgear, TP-Link, ZyXEL и Technicolor. Ни один из поставщиков не сделал заявления об уязвимости , или ответил на запросы Veihbock ".

Грубая форсировка защищенной настройки Wi-Fi Когда плохой дизайн встречается с плохой реализацией Штефан Фибок, 26 декабря 2011 г. Оригинальное исследование, которое выявило недостаток дизайна в WPS.

CERT Vulnerability Note VU # 723755 WiFi Protected Setup (WPS) ПИН-код уязвимости.27 декабря 2011 г. Широкая огласка в начале.

Новые инструменты обхода безопасности беспроводного маршрутизатора, Брайан Кребс, 29 декабря 2011 г. Больше гласности в начале.

Большинство маршрутизаторов Wi-Fi, восприимчивых к взлом через функцию безопасности Честер Вишневски для Sophos 30 декабря 2011 года.

Woops of WPS (Wi-Fi Protected Setup) снова поднимает свою уродливую голову апрель 2014 года. По сути, я сжимаю эти статьи о новом вкусе NFC WPS полностью игнорируют связанные с ним проблемы безопасности.

Маршрутизаторы Wi-Fi: старые вещи - это для меня лакомство Январь 2012 года. Когда я впервые узнал о проблеме безопасности WPS, мой маршрутизатор в то время не поддерживал ее, потому что он был настолько старым, что на нем был установлен WPS.

Wi-Fi_Protected_Setup в WikiPedia

Wi-Fi Protected Setup (WPS): самый простой способ настройки беспроводных устройств. Автор Шаран Кесвани, 12 июля 2011 г. Блог D-Link, рекламирующий кнопку WPS.

Маршрутизаторы Apple

Маршрутизаторы Appleподдерживают WPS, но лишь частично.

Во-первых, они, похоже, поддерживают его только для добавления принтеров с поддержкой WPS в локальную сеть. В руководстве по настройке AirPort Extreme ничего не говорится об использовании WPS для подключения к сети чего-либо, кроме принтера. Мне неясно, как маршрутизатор может отличить принтер от другого типа беспроводного устройства. Поскольку WPS является стандартным опубликованным протоколом, любой тип устройства должен иметь возможность связываться с помощью этого протокола. Фактически, кто-то сказал, что в старых версиях утилиты AirPort эта функция называлась «Добавить беспроводных клиентов».

Кроме того, похоже, что Apple не поддерживает все различные режимы работы WPS. Согласно руководству по настройке AirPort Extreme, он поддерживает режим, в котором вы вводите номер предполагаемого принтера в маршрутизатор. Этот режим никогда не был угрозой безопасности. Он также поддерживает другой режим, который Apple называет «Первая попытка», опять же, для подключения принтера WPS к сети. Руководство по установке вообще не объясняет этот режим. Но, хотя Apple, похоже, не обновляет Руководство по установке, они обновляют свой веб-сайт.В документе «Подключите принтер AirPrint к сети Wi-Fi» (последнее обновление - 1 июня 2015 г.) говорится: «Если вы выбрали« Первая попытка », нажмите кнопку WPS на принтере. Когда MAC-адрес принтера отобразится в Утилите AirPort, нажмите Готово." За пределами Apple это называется методом нажатия кнопки WPS. Это тоже никогда не было проблемой для безопасности.

.

Как взломать пароли Wi-Fi WPA и WPA2 с помощью атаки Pixie-Dust с помощью Airgeddon «Null Byte :: WonderHowTo

Недостатки конструкции многих маршрутизаторов могут позволить хакерам украсть учетные данные Wi-Fi, даже если используется шифрование WPA или WPA2. с надежным паролем. Раньше эта тактика занимала до 8 часов, но более новая WPS-атака Pixie-Dust может взламывать сети за секунды. Для этого используется современный фреймворк для беспроводной атаки под названием Airgeddon для поиска уязвимых сетей, а затем Bully для их взлома.

При атаке на сеть Wi-Fi первое и наиболее очевидное место для хакера - это тип сетевого шифрования. В то время как сети WEP легко взломать, большинство простых методов взлома Wi-Fi с шифрованием WPA и WPA2 основаны на неверном пароле или наличии вычислительной мощности, необходимой для получения достаточного количества результатов, чтобы сделать подборщик на практике.

В некоторых случаях шифрование точки доступа не является самым слабым местом сети, поэтому лучше подумать нестандартно или, в этом случае... сосредоточьтесь на коробке. Поскольку источник сигнала Wi-Fi транслируется с оборудования маршрутизатора, само устройство будет отличной целью для атаки вместо шифрования. И одним из недостатков многих точек доступа является функция под названием Wi-Fi Protected Setup, которую мы узнаем в этом руководстве.

Не пропустите: как взломать слабые пароли Wi-Fi за секунды с помощью Airgeddon на Parrot OS

Если вы забыли пароль к своей точке доступа, более известная функция защищенной настройки Wi-Fi просто как WPS, позволяет подключаться к сети с помощью 8-значного числа, напечатанного на нижней части маршрутизатора.Это несколько удобнее, чем просто перезагрузка маршрутизатора с помощью кнопки на задней панели, но также представляет собой серьезную дыру в безопасности из-за того, как многие маршрутизаторы имеют дело с реализацией этой функции.

PIN-код WPS на нижней стороне маршрутизатора можно увидеть здесь. Изображение предоставлено audioreservoir / FlickrPIN-коды WPS подверглись атакам двух последовательных поколений атак, начиная с самых основных методов перебора, нацеленных на то, как некоторые маршрутизаторы разделяют PIN-код на две отдельные половины перед их проверкой.Спустя годы появилась еще одна атака, которая остается эффективной против многих маршрутизаторов и значительно сокращает время, необходимое для атаки на цель.

Reaver: теперь устарело против большинства современных маршрутизаторов

Атака методом грубой силы Reaver была радикально новым оружием для взлома Wi-Fi, когда она была представлена в 2011 году. Одна из первых практических атак на сети с шифрованием WPA и WPA2. он полностью игнорировал тип шифрования, используемый в сети, используя неудачный выбор конструкции в протоколе WPS.

Reaver позволил хакеру находиться в пределах досягаемости сети и подбирать PIN-код WPS, передавая все учетные данные для маршрутизатора. Хуже того, 8-значный PIN-код можно было угадать в двух отдельных половинах, что позволяет атаковать значительно быстрее, чем работа с полной длиной PIN-кода.

Хотя для этого требовалось, чтобы хакер находился в пределах досягаемости целевой сети Wi-Fi, он смог проникнуть даже в сети WPA и WPA2 с надежными паролями с помощью онлайн-атаки.Это противоположно офлайновой атаке, такой как перебор WPA-рукопожатия, которая для успешного выполнения не требует подключения к сети. Хотя это было ограничением, преимущество состоит в том, что для обычного пользователя обычно нет признаков атаки такого типа.

Атака Reaver оказалась чрезвычайно популярной, и с 2011 года многие маршрутизаторы теперь имеют защиту для обнаружения и прекращения атаки типа Reaver. В частности, эти атаки были значительно замедлены за счет ограничения скорости, которое заставляет хакера ждать несколько секунд перед каждой атакой с помощью PIN-кода.Многие маршрутизаторы теперь «блокируют» настройку WPS в ответ на слишком много неудачных попыток ввода PIN-кода. Это привело к тому, что атака Reaver стала считаться устаревшей для большинства современных маршрутизаторов.

WPS Pixie-Dust Attack: лучший метод атаки

Несмотря на то, что маршрутизаторы обновили некоторые настройки для предотвращения атаки на маршрутизаторы с помощью грубой силы, в способах реализации шифрования на многих маршрутизаторах все еще существовали серьезные недостатки. В программировании сложно создать действительно случайные числа, что необходимо для надежного шифрования.Для этого мы используем функцию, которая начинается с числа, называемого «семя», которое после передачи в функцию производит псевдослучайное число.

Если вы используете длинное или переменное "начальное" число, вы можете получить тот же результат, что и число, которое на самом деле является случайным, но если вы используете легко угадываемое "начальное" число или, что еще хуже ... одно и то же многократно, вы создать слабое шифрование, которое легко взломать. Именно это и сделали производители маршрутизаторов, что привело к Pixie-Dust, второму поколению атак WPS PIN.

Идет атака WPS Pixie-Dust.Не пропустите: как взломать Wi-Fi с помощью WPS Pixie-Dust Attack & Reaver

Поскольку многие маршрутизаторы с включенным WPS используют известные функции для создания случайных чисел с начальными значениями, такими как «0» или отметка времени начала транзакции WPS, обмен ключами WPS имеет фатальные недостатки в способе шифрования сообщений. Это позволяет взломать PIN-код WPS за считанные секунды.

Что вам понадобится для этого взлома

Нашим предпочтительным инструментом для демонстрации атаки WPS Pixie-Dust будет инфраструктура беспроводной атаки под названием Airgeddon.Интегрируя множество инструментов беспроводной атаки в набор, хорошо подходящий для новичков, Airgeddon позволит вам выбрать и настроить свою беспроводную карту, найти и загрузить данные таргетинга из ближайших сетей и атаковать целевые сети - и все это с помощью одного и того же инструмента.

Главное меню фреймворка для атаки Airgeddon Wi-Fi.Не пропустите: Как создать программный модуль подавления помех Wi-Fi с помощью Airgeddon

Есть некоторые компромиссы при использовании Airgeddon, поскольку способ передачи данных между модулями разведки и атаки требует, чтобы вы могли открывать несколько окон терминала в среде рабочего стола с графическим интерфейсом пользователя.Если вы используете SSH для доступа к своему устройству Kali, вам может потребоваться настроить таргетинг на уязвимые сети с помощью команды wash , включенной в инструмент Reaver, и вместо этого передать данные в инструмент Bully вручную.

Поскольку разные беспроводные сетевые карты работают лучше или хуже с Reaver или Bully, Airgeddon позволяет передавать целевые данные между двумя скриптами и находить золотую середину для вашей беспроводной карты, используемого модуля атаки и цели, на которую вы нападаете.

Чтобы использовать модуль Bully в Airgeddon, вам потребуется Kali Linux или другой поддерживаемый дистрибутив.Перед тем как начать, убедитесь, что ваш Kali Linux полностью обновлен, так как для работы этого инструмента вам понадобится несколько пакетов.

Вам также понадобится адаптер беспроводной сети, способный к внедрению пакетов и режим беспроводного мониторинга. Мы рекомендуем Panda PAU09, или вы можете ознакомиться с нашим руководством по ссылке ниже, чтобы увидеть другие популярные беспроводные сетевые адаптеры.

Не пропустите: Лучшие беспроводные сетевые адаптеры для взлома Wi-Fi

Наконец, перед началом убедитесь, что у вас есть разрешение от владельца сети, в которой вы тестируете этот инструмент.Этот инструмент может работать очень быстро, и если сеть отслеживается, вы оставите свидетельства в журналах.

Шаг 1. Загрузите Airgeddon

Во-первых, вам нужно установить Airgeddon, клонировав репозиторий git. Откройте окно терминала и введите следующее, чтобы клонировать репо, сменить каталог на новую папку и запустить airgeddon.sh как сценарий bash.

git clone github.com/v1s1t0r1sh4r3/airgeddon.git

cd airgeddon

sudo bash ./airgeddon.sh

Если это работает, вы должны увидеть экран загрузки пришельцев.Не пугайтесь, сценарий скоро запустится.

Шаг 2: Установите зависимости

Airgeddon определит вашу ОС и разрешение терминала. Нажмите return , чтобы проверить все инструменты, содержащиеся в структуре.

Airgeddon проверит, какие основные инструменты установлены. Перед началом вы должны убедиться, что у вас полностью зеленая доска, но, в частности, вам понадобится Bully для этой атаки. Чтобы установить недостающее репо, у вас есть несколько вариантов.Самый простой - следовать приведенному ниже формату.

apt-get install (все, что вам не хватает)

Если это не сработает, вы также можете попробовать использовать Python pip для установки модулей Python, набрав pip3 install nameofwhatyouareing в окне терминала. Когда все результаты означают зеленый «ОК», нажмите , верните , чтобы перейти к выбору адаптера.

Шаг 3. Выбор беспроводного сетевого адаптера

На следующем шаге Airgeddon отобразит список ваших сетевых адаптеров.Выберите тот, который вы хотите использовать для атаки, набрав номер рядом с ним. Перед этим вы можете изменить MAC-адрес вашего адаптера с помощью такого инструмента, как GNU MAC Changer.

Не пропустите: Как взломать Wi-Fi в отелях, самолетах и кафе с помощью подмены MAC-адресов

В этом случае я выбираю свою двухдиапазонную сетевую карту 2,4 и 5 ГГц, которая является вариант 3.

Далее вы попадете в главный экран атаки. В этом случае я буду выполнять атаку WPS, поэтому я выберу вариант 8 и нажму , верну .

Шаг 4. Включение режима монитора

Теперь вам нужно будет перевести карту в режим монитора. Вместо обычных команд airmon-ng просто введите цифру 2 в меню и нажмите , чтобы вернуть .

Если все в порядке, необходимо перевести карту в режим монитора и изменить ее имя. Airgeddon будет отслеживать измененное имя, и вы сможете перейти в меню таргетинга.

Шаг 5: Осмотрите область для поиска уязвимых целей

Чтобы найти уязвимые маршрутизаторы, теперь вы можете переключить карту на сети в непосредственной близости, выбрав опцию 4, сканировать цели.Если у вас двухдиапазонная карта, вас спросят, хотите ли вы сканировать спектр 2,4 или 5 ГГц, что позволит вам решить, на какие сети нацеливаться. Тип Y для 5 ГГц и N для 2,4 ГГц.

Должно открыться окно со всеми уязвимыми сетями. Позвольте ему оставаться открытым для нескольких сканирований, пока ваша карта пробегает вверх и вниз по беспроводным каналам и пытается найти новые сети. Подождав около минуты, выйдите из окна или нажмите Ctrl + C .

Вы должны увидеть данные о вашей цели Wi-Fi, загруженные на экран выбора, что означает, что вы готовы загрузить данные о цели в модуль атаки!

Шаг 6: Загрузите данные цели Wi-Fi в модуль Bully Attack

Теперь вы должны увидеть экран, содержащий целевые данные для каждой обнаруженной вами уязвимой сети. Введите номер сети, на которую вы хотите настроить таргетинг для передачи данных о таргетинге в Airgeddon, и нажмите , чтобы вернуть . Затем вы выберете, какой модуль атаки будет использовать эти значения в качестве аргумента.

В моем примере мой экран атаки WPS теперь полностью активен и готов к запуску. Моя беспроводная карта находится в режиме мониторинга, и я выбрал сеть по BSSID, номеру канала, ESSID и другой информации, полученной при сканировании. Теперь все, что мне нужно сделать, это выбрать модуль атаки.

Как вы можете видеть ниже, предлагается довольно много. В зависимости от вашей беспроводной карты, вам повезет больше с Reaver или Bully. В этом руководстве мы сосредоточены на Bully, поэтому введите 7 , чтобы загрузить целевые данные в модуль атаки Bully, и нажмите , чтобы вернуть .

Последнее значение, которое вам нужно будет ввести, - это тайм-аут или время, через которое программа предположит, что атака не удалась. На данный момент установите значение около 55 секунд. Нажмите , верните , и атака начнется.

Шаг 7: Запустите атаку и взломайте PIN-код WPS

После запуска модуля атаки на экране откроется окно с красным текстом. Если связь прошла успешно, вы увидите множество зашифрованных транзакций, подобных показанной на изображении ниже. Если вы находитесь вне диапазона или цель не очень уязвима, вы увидите неудачные транзакции.

Как только Bully получит необходимые данные для взлома PIN-кода, он передаст их программе WPS Pixie-Dust.

Это может произойти в течение нескольких секунд или меньше, но если у вас слабое соединение, это может занять несколько минут. Вы должны увидеть взломанный PIN-код и пароль Wi-Fi внизу экрана. Это оно! У вас есть полный доступ к роутеру.

Если вы записываете PIN-код, вы можете использовать модуль «настраиваемая привязка PIN-кода», чтобы иметь возможность получать новый пароль в любое время, когда он изменяется, пока цель не купит новый маршрутизатор или не отключит WPS.Это также работает, если вы только что получили PIN-код, но не заставили маршрутизатор сбросить учетные данные Wi-Fi.

Защита от атак на основе WPS-Pixie

Лучшее и наиболее очевидное решение для прекращения атаки Pixie-Dust - это отключить туманную полезную функцию, лежащую в основе проблемы - Wi-Fi Protected Setup. Вы можете легко перезагрузить маршрутизатор с помощью кнопки сброса, расположенной практически на всех маршрутизаторах, а это означает, что почти никто не будет грустить, если вы отключите функцию WPS. Вы можете сделать это через страницу администрирования большинства маршрутизаторов.

Другая важная информация заключается в том, что старые маршрутизаторы могут сообщать, что они отключили параметр WPS, хотя на самом деле они все еще уязвимы для этой атаки, даже если этот параметр предположительно «выключен». Это серьезная проблема для старого оборудования, и если вы протестируете этот инструмент на более старом маршрутизаторе с WPS, установленным в положение «выключено», и атака будет успешной, вашим единственным вариантом может быть простая замена оборудования и покупка нового маршрутизатора.

Атаки на основе WPS продолжают развиваться

Аппаратные атаки представляют собой блестящий способ обхода надежного пароля, и устойчивый интерес к этому вектору атаки продолжает подпитывать игру в кошки-мышки между производителями маршрутизаторов, интернет-провайдерами и хакеры пытаются взломать эти устройства.Изучение истории Reaver и эволюции к атакам на основе WPS Pixie-Dust позволит вам оставаться на переднем крае взлома Wi-Fi и расширить свой набор инструментов для взлома, чтобы вы могли противостоять любому маршрутизатору с включенным уязвимым WPS.

Надеюсь, вам понравилось это руководство по взлому PIN-кодов WPS с помощью Airgeddon! Если у вас есть какие-либо вопросы об этом руководстве или Airgeddon, не стесняйтесь оставлять комментарии или писать мне в Twitter @KodyKinzie. Мы будем делать больше в нашей серии статей о взломе Wi-Fi, так что следите за обновлениями.

Не пропустите: взлом PIN-кода WPS для получения пароля с помощью Bully

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего пакета обучения премиум-сертификату по этическому хакерству 2020 года в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (скидка 90%)>

Обложка и скриншоты Kody / Null Byte .