Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как забрать весь трафик с роутера

Перехват трафика Wi-Fi роутера: обзор техник и снифферов

Привет! Эта статья будет про перехват трафика Wi-Fi роутера в целях выявления утечек в личной сети. Узнаем, как всякие злодеи пытаются проводить такие атаки, посмотрим на методы защиты, просто послушаем ерундовые истории. В общем, кратко и по сути.

Статья, наш портал WiFiGid и автор не призывают к нарушающим закон действиям. Все описанное применяется исключительно в сети, где у вас имеется разрешение на подобные деяния, в целях повышения безопасности этой сети. Все злодеи идут лесом.

Очень мало теории

Все технологии перехвата трафика базируются на технике MITM – Man In The Middle – Человек Посередине. Т.е. атакующее устройство внедряется между отправителем и получателем, транслирую весь трафик через себя. Подобное в локальной сети возможно из-за уязвимости ARP протокола. Вы можете подделать широковещательный ответ, а все подключенные устройства в рамках одного сегмента сети будут думать, что вы, например, роутер.

На этом ARP-спуфинге и построены многие программы и скрипты. Конечно же, все доступно открыто и безвозмездно, при условии использования для тестирования безопасности своей сети. Техники применения нескольких из них мы и рассмотрим ниже.

Предупреждение. Пользуясь общественными сетями, вы подвергаете себя опасности эксплуатации этой уязвимости. Будьте осторожны, не пользуйтесь в таких сетях ресурсами, которые могут привести к утечкам ваших паролей.

Методы защиты

На любую атаку есть свои методы защиты, иначе бы и не было возможности скрыться от всего этого. Вот основные фронты обороны:

- Специальные ARP-мониторы. Например, arpwatch и BitCometAntiARP. Их суть – установить соответствие между IP и MAC, а в случае подмены принять решение (заблокировать).

- Создание виртуальных сетей VLAN. Т.е. можно выделить доверенные сегменты сети и «гостевые». В рамках сегмента проведение атаки будет возможным.

- VPN подключения – PPTP и PPPoE.

- Шифрование трафика. Например, используя IPSec.

Cain&Abel

Cain&Abel (Каин и Авель) – классический инструмент для проведения ARP-атак. Упоминается во всех учебниках безопасников очень долгие годы (и даже в последней редакции EC-Council). Графический инструмент, Windows, все интуитивно понятно. Ниже будет пример использования.

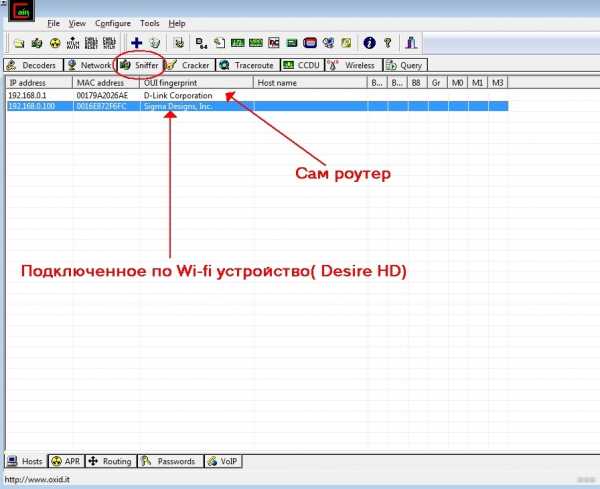

- Запускаем программу и переходим на вкладку Сниффера:

- Нужно, чтобы здесь отобразились устройства сети. Если их нет, нажимаем на значок плюса:

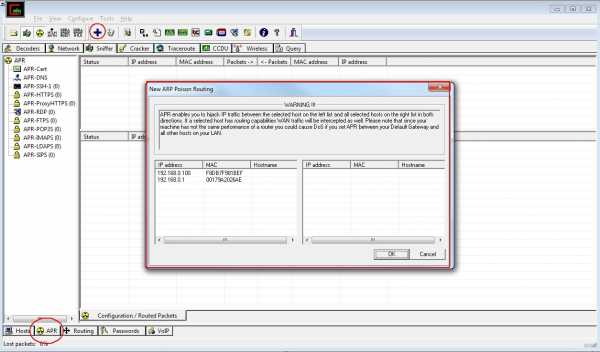

- Теперь идем в ARP и снова нажимаем на плюс:

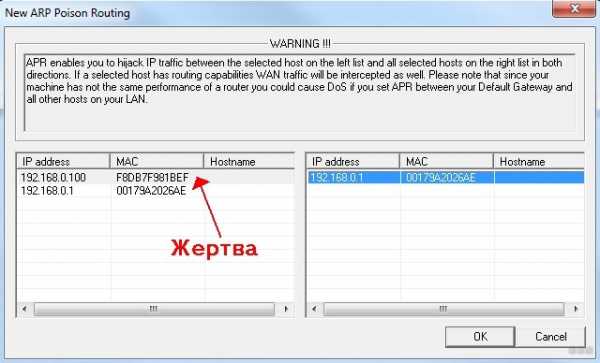

- Выбираем подмену – слева адрес жертвы, справа другое устройства (будем маскироваться под роутер):

- Смотрим статус. Poisoning означает, что перехват начался, подмена выполнена успешно:

- На вкладке Passwords будут перехваченные данные.

Airodump и Wireshark

Использование этих инструментов не ограничено этим частным случаем.

Этот очень краткий раздел посвящен пользователям Kali Linux. Все знают, что здесь есть готовые средства использования перехвата, поэтому знатокам исключительно для справки. Примерный алгоритм действий (для использования беспроводного адаптера):

- Переходим нашу Wi-Fi карту в режим монитора. В таком режиме беспроводной адаптер не фильтрует все пакеты (которые были отправлены не ему), а принимает все. Вариантов сделать это много, наверняка знаете свой самый удобный.

- Запускаете Airodump. Например, следующая команда выведет открытые сети:

sudo airodump-ng wlan0 -t OPN

- А теперь для выбранного канала можно начать перехват данных и запись их в отдельный файл:

sudo airodump-ng ИНТЕРФЕЙС –channel НОМЕР –write openap

- Перехваченные данные собираются в файл с известным расширением .cap. Открывать и читать его могут много программ, но самая известная из них – WireShark. Т.е. запускаете Вайршарк, скармливаете ей этот файл и уже самостоятельно разбираете полученные пакеты так, как вам нужно или с какой целью планировали перехватить данные. На скриншоте ниже установлен фильтр на анализ HTTP пакетов (именно на нем работают сайты):

Intercepter-NG

Еще одна понятная и простая утилита. Среди новых статей именно ее отмечают больше, чем даже классику Каина-Авеля. Так что кратко разберем и эту чудо-утилитку.

Т.е. здесь делается все то же самое – выбираются устройства, создается подмена, ожидаются пакеты, из которых уже извлекаются пароли. Бонусом при чуть более глубоком исследовании обнаруживаются приятные инструменты вроде подмены HTTPS и сайтов (да, это очередной швейцарский нож, который не только делает перехват трафика).

А что для Android?

А Android и тем более всякие iOS лично я вообще не рекомендую использовать в профессии безопасника на текущий день. Если только не использовать мобильную Кали… Из доступных же общей публике сейчас не осталось почти ничего для перехвата трафика с телефона. Т.е. если вы не профи – мимо, если же вы разбираетесь – Кали.

В былые времена на Андроиде была доступна DroidSheep. Но со временем «овца» не так уж и много шерсти дает. Но DNS и ARP-спуфинг поддерживает. В теории возможно применение как поддельной точки доступа.

Fern Wifi Wireless Cracker

Еще одна популярная в последнее время программка на Линукс, являющая оболочкой для многих известных утилит. Это комбайн с возможностями перехватывать и сохранять данных (в том числе паролей и кук).

Подробный обзор Fern Wifi Wireless Cracker на нашем сайте.

На этом статью и заканчиваю. Инструментарий, как и технологии, меняются не так часто, но если вдруг в будущем появится инструмент, обходящий по популярности описанные выше – я его обязательно добавлю к общему списку. Вы же в свою очередь можете поделиться своим мнением в комментариях. Берегите себя и своих близких!

Управление и мониторинг интернет-трафика на маршрутизаторе

Прочтите эту статью, чтобы узнать больше об управлении и мониторинге интернет-трафика на маршрутизаторе, а также о том, как контролировать пропускную способность в маршрутизаторе Wi-Fi , на примере TP- Свяжите устройство. Мы рассмотрим способа ограничения трафика, доступного для всех устройств или для конкретного гаджета .

Довольно часто люди сталкиваются с необходимостью ограничить скорость интернет-соединения, которое транслирует маршрутизатор.В этой статье я подробно объясню, как ограничить скорость интернет-соединения, на примере роутера TP-LINK TL-WR841N. Мы рассмотрим два возможных сценария: ограничение скорости соединения для всех устройств и выполнение этого для конкретного устройства или группы гаджетов. Например, для нескольких компьютеров, смартфона, планшета и т. Д.

Содержание:

Контроль пропускной способности.

Прежде чем вы начнете настраивать полосу пропускания для вашего маршрутизатора, необходимо включить функцию управления трафиком и установить скорость входящего и исходящего соединения, предлагаемую вашим интернет-провайдером.

Для этого:

-

Заходим в настройки роутера. В одной из предыдущих статей о базовой настройке роутера я уже подробно описывал этот шаг.

-

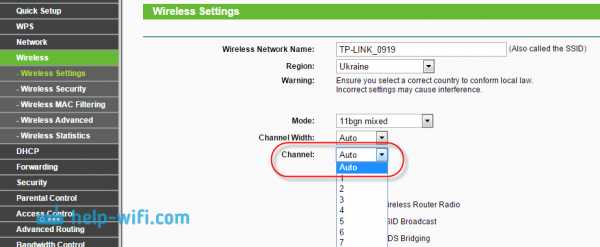

В настройках роутера перейдите на вкладку Bandwidth Control и установите флажок Enable Bandwidth Control.

-

Установите исходящую и входящую пропускную способность. Это скорость, которую дает вам ваш интернет-провайдер. Например, если вам предоставляется 100 Мбит / с для загрузки и выгрузки, вы должны преобразовать это значение из мегабайт в секунду в килобайты в секунду (Кбит / с) и ввести результат в соответствующие поля.Это очень просто: 100 Мбит / с умножить на 1024 Кбит / с = 102 400 Кбит / с. Это данные, которые вы должны ввести в поля.

-

Нажмите Сохранить , чтобы подтвердить настройки.

Теперь вы должны настроить ограничения полосы пропускания. Как я уже сказал, мы узнаем, как настроить параметры ограничения для всех устройств, подключенных к маршрутизатору, и как ограничить подключение только для определенных устройств.

Ограничение скорости передачи данных Wi-Fi.

Чтобы ограничить скорость Wi-Fi сети для всех устройств:

-

Зайдите в настройки роутера.Перейдите на вкладку DHCP , чтобы увидеть указанный там диапазон IP-адресов. Найдите начальный IP-адрес и конечный IP-адрес . Скопируйте или запомните их.

-

После этого перейдите на вкладку Bandwidth Control. Здесь вы должны создать новое правило управления пропускной способностью. Сделайте это, нажав кнопку Добавить новый .

-

Установите флажок Включить . В соответствующем поле укажите диапазон IP-адресов (который вы видели во вкладке DHCP ).

-

Поле Диапазон портов должно быть пустым.

-

Протокол - выберите ВСЕ.

-

Установите Priority , если доступно. Значение по умолчанию - 5, так что вы можете оставить его как есть.

-

Установите максимальную исходящую и входящую пропускную способность. Минимальное значение (обычно используется минимально допустимое значение) - 1. Максимальное, которое я выбираю, составляет 10 Мбит / с. То есть 10 240 Кбит / с.

-

Я буду использовать те же значения для входящей полосы пропускания.Это скорость, с которой устройство будет получать данные из Интернета. Вы можете установить большее или меньшее значение.

-

Сохраните правило.

Теперь правило, которое вы создали в настройках контроля пропускной способности, будет применяться ко ВСЕМ устройствам, которые когда-либо подключались к вашему маршрутизатору. То есть скорость входящего и исходящего соединения будет ограничена 10 мегабайтами в секунду.

Ограничение скорости подключения к Интернету для определенных устройств.

Этот способ более сложный.Однако в настройках роутера вы можете настроить максимально разрешенную скорость для каждого устройства. Эти настройки должны быть привязаны к IP-адресу.

Поэтому начните с привязки IP-адреса (назначенного маршрутизатором) к MAC-адресу устройства, для которого вы хотите установить ограничение скорости. Необходимо убедиться, что определенное устройство всегда получает один и тот же IP-адрес, для которого вы устанавливаете определенные ограничения полосы пропускания.

Как привязать IP-адрес к MAC-адресу устройства?

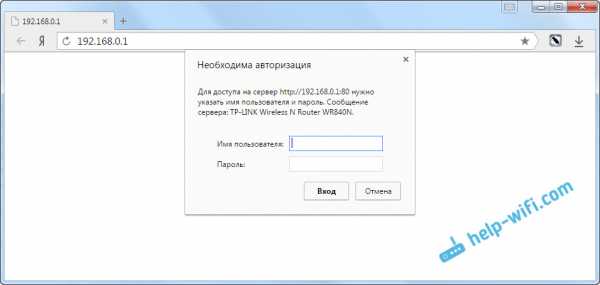

Для привязки IP-адреса к MAC-адресу устройства необходимо зайти в настройки роутера (вкладка DHCP / DHCP Client List.

Вы увидите список устройств, подключенных к роутеру в данный момент. Вам необходимо найти и скопировать MAC-адрес необходимого устройства. Вы также можете отметить IP-адрес, присвоенный такому устройству.

Если устройство, для которого необходимо настроить параметры полосы пропускания, в данный момент не подключено к маршрутизатору, вы можете увидеть MAC-адрес такого устройства в его настройках, где-то в разделе О телефоне, например .

Как узнать MAC-адрес Android-устройства?

Например, для Android-смартфона нужно зайти в Настройки / О телефоне / Статус.Адрес, который вы ищете, указан в строке MAC Address.

Как узнать MAC-адрес компьютера с Windows?

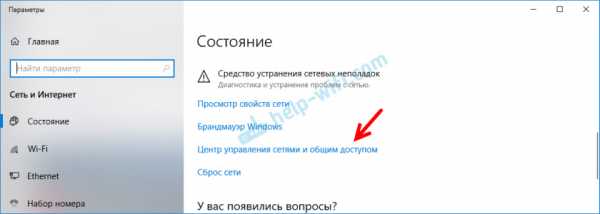

В Windows перейдите к Настройки сети и Интернета / Измените параметры адаптера.

Щелкните правой кнопкой мыши сетевой адаптер, который используется для подключения к Интернету, и выберите Status / Details.

Физический адрес - это фактический MAC-адрес сетевого адаптера компьютера.

Как зарезервировать IP-адрес для устройства на основе его MAC-адреса?

Вы уже знаете MAC-адрес устройства. Сейчас:

-

Перейдите на вкладку DHCP / Address Reservation. На этой странице отображается статический IP-адрес, назначенный DHCP-сервером. Ниже вы можете настроить соответствующие параметры для резервирования IP-адресов.

-

Щелкните Добавить новый и введите MAC-адрес устройства.

-

После этого укажите IP-адрес, который будет зарезервирован для этого устройства (вы можете использовать адрес со страницы Список клиентов DHCP ), или, например, укажите его как 192.168.1.120 (если IP-адрес вашего маршрутизатора 192.168.0.1, адрес должен быть 192.168.0.120).

-

Измените статус на Включено и сохраните настройки.

Таким образом, вы можете привязать необходимое количество устройств или отредактировать / удалить запись о резервировании адреса. Самое главное - запомнить установленный вами IP-адрес. Вам нужно будет использовать его при установке максимальной скорости для этого устройства.

Как ограничить скорость подключения к Интернету для определенного устройства?

Теперь давайте настроим полосу пропускания для устройства, используя его IP-адрес.Для этого:

-

Перейдите на вкладку Bandwidth Control.

-

Чтобы создать новое правило, нажмите кнопку Добавить новое. Откроется окно, в котором вы можете установить значения, ограничивающие полосу пропускания.

Выполните следующие действия:

-

Установите флажок рядом с Включить,

-

В поле Диапазон IP-адресов введите IP-адрес, который вы ранее зарезервировали для этого устройства.

-

Поле Диапазон портов должно быть пустым.

-

Протокол - выберите ВСЕ.

-

Приоритет. Значение по умолчанию - 5, так что вы можете оставить его как есть.

-

Установите максимальную исходящую и входящую пропускную способность. Минимальное значение (обычно используется минимально допустимое значение) - 1. Максимальный - выберу 5 Мбит / с. То есть 5120 Кбит / с.

-

Я буду использовать те же значения для входящей полосы пропускания.Это скорость, с которой устройство будет получать данные из Интернета. Вы можете установить большее или меньшее значение.

-

Сохраните правило.

Вы увидите созданное вами правило. Его можно изменить, выбрать и удалить, или вы можете создать другое правило. Например, чтобы ограничить скорость для других устройств.

Вот и все - используя эту последовательность, вы можете установить максимальную скорость практически для каждого устройства, подключенного к вашему роутеру. Чтобы проверить результат, протестируйте скорость интернет-соединения на устройстве, для которого вы создали правило.

Гостевая сеть

Если у вас есть общедоступная сеть Wi-Fi, возможно, даже без пароля, для которой необходимо установить максимальное ограничение скорости, лучшим решением будет использование функции Гостевая сеть .

Дело в том, что вы можете организовать гостевую сеть помимо основной, и такая гостевая сеть будет полностью изолирована. С ограничением скорости по вашему выбору. Это ограничение будет применяться ко всем устройствам, подключенным к гостевой сети Wi-Fi.

Как это сделать? Зайдите в настройки роутера и найдите Guest Network menu.

На этой странице вы можете:

-

Разрешить гостям доступ к моей локальной сети. Если эта функция включена, пользователи смогут подключаться к другим устройствам в локальной сети маршрутизатора.

-

Разрешить гостям доступ к моему USB-накопителю. Если эта функция включена, пользователи смогут подключаться к сетевому USB-накопителю. Эта функция доступна только для маршрутизаторов с портом USB.

-

Изоляция гостевой сети. Если эта функция включена, пользователи не смогут общаться друг с другом.

-

Контроль пропускной способности гостевой сети. Это то, что вам нужно. Эта функция будет применять правила для управления пропускной способностью гостевой сети. То есть вы можете использовать метод, который я описал ранее, для установки исходящей и входящей пропускной способности для устройств, подключенных к гостевой сети.

Например, минимальное значение может быть 1, а максимальное - 2048 Кбит / с, то есть 2 Мбит / с.

Далее:

-

Вы можете указать частоту, которая будет использоваться гостевой сетью: 2,4 или 5 ГГц. Но это имеет смысл только в том случае, если ваш роутер двухдиапазонный, как мой.

-

Гостевая сеть. Включите или отключите гостевую сеть.

-

Имя сети на самом деле является именем гостевой сети. Введите имя (до 32 символов). Это имя, которое увидят ваши гости.

-

Максимальное количество гостей: до 32.Укажите количество гостей, которое вы предпочитаете.

-

Безопасность. Используйте его для отключения или настройки защиты гостевой сети. Если вы отключите его, гости смогут подключаться к вашей сети Wi-Fi без пароля.

Кроме того, вы можете включить его и настроить защиту WPA / WPA2, как вы это делаете для беспроводной защиты основной сети.

-

Время доступа. Установите время, когда доступ возможен. То есть когда и как долго он доступен. Я уверен, что вы найдете свой путь через эту конкретную настройку - это довольно просто.

-

Не забудьте сохранить измененные настройки.

Это были методы ограничения пропускной способности для устройств, подключенных к маршрутизатору, которые могут помочь вам контролировать разрешенный объем интернет-трафика.

Если у вас есть какие-либо вопросы во время настройки маршрутизатора, вы можете оставить комментарий, чтобы задать его.

.Устранение неполадок QoS и сбор полезных журналов

В этом документе объясняется, как собирать полезные журналы для устранения неполадок QoS.

Будьте осторожны, потому что этот документ был написан на основе тестовой среды. Таким образом, это может быть неприменимо для производственной сети.

1. Топология по документу

Генератор трафика продолжает отправлять кадры с размером кадра L2 125 байтов @ 10000 пакетов в секунду, как указано выше, указывающая стрелка.

10000 пакетов в секунду * (125 * 8) = 10000000 бит / с (= 10 Мбит / с)

На основании расчетов, приведенных выше, R1 получает трафик 10 Мбит / с на Gi0 / 2, а затем он будет сформирован как трафик 5 Мбит / с с помощью QoS и передан через Gi0 / 1

2. Полезные журналы для устранения неполадок QoS

Вот минимальный набор полезных команд show для устранения неполадок QoS.

Если вы используете конкретную платформу, которая обеспечивает QoS на оборудовании, вам необходимо собрать больше зависящих от платформы команд show.

показать интерфейс карты политик # показать интерфейс hqf # показать интерфейс # показать технологию показать ведение журнала #: Собирайте 3-5 раз во время прохождения трафика

3. Соответствующая информация

В этом разделе приведены некоторые важные моменты при сборе журналов, которые описаны в главе 2 выше. Если вы не соберете эту информацию, инженеру TAC будет сложно исследовать QoS.

1) Детализация информации о трафике по QoS

Необходимо понимать, какой трафик проходит по роутеру и обрабатывается QoS.

В случае CBWFQ, я хотел бы порекомендовать собирать информацию о трафике для каждого потока, как показано ниже.

Трафик №1 для класса №1: кадр IP L2 100 байтов (10 Мбит / с / 10000 пакетов в секунду) Трафик №2 для класса №2: 50-байтовый кадр TCP L2 (5 Мбит / с / 10000 пакетов в секунду) Трафик №3 для класса №3: 100-байтовый кадр UDP L2 (5 Мбит / с / 50000 пакетов в секунду)

Тип протокола (IP / TCP / UDP), размер пакета (L2 или L3), бит в секунду (бит в секунду), количество пакетов в секунду (pps). Такая информация необходима, когда инженер TAC начинает исследовать проблему QoS.Если такой информации нет, инженер TAC не понимает, приводит ли трафик в сети к проблеме QoS.

2) Дополнительная информация для сужения

Следующая информация будет полезна для продвижения вперед.

- в одной версии есть проблема, а в других - нет.

- проблема исчезает при изменении какого-то параметра конфигурации QoS

ex.) изменение queue-limit с 64 пакетов на 256 пакетов

- проблема исчезает при изменении характеристики трафика.

пр.) Размер кадра от 64 до 1500 байтов

3) Настроить интервал нагрузки 30

Настройте "load-interval 30" на интерфейсе, который имеет конфигурацию QoS, потому что он ускоряет вычисление пропускной способности на этом интерфейсе.

Маршрутизатор # conf t Введите команды конфигурации, по одной в каждой строке.Закончите CNTL / Z. Маршрутизатор (конфигурация) #int <интерфейс> Маршрутизатор (config-if) # интервал загрузки 30

4) Должен собирать логи во время прохождения трафика

Это самое главное. Почти заказчик уже понял, что для устранения неполадок QoS обычно требуется «показать интерфейс карты политик». Однако иногда журналы собираются, когда на маршрутизаторе нет проходящего трафика. Перед сбором журналов убедитесь, что трафик идет.

5) Захват пакетов

Файл захвата пакетов, вызывающий проблемы с QoS. Я хотел бы порекомендовать собрать 2 захвата пакетов, как показано ниже.

1) захватить трафик перед выполнением QoS (= входящий трафик)

2) захват трафика после выполнения QoS (= исходящий трафик)

Иногда инженеру TAC необходимо проверить, как трафик обрабатывается QoS, поэтому оба захвата желательны.

4.Часто открываемые кейсы

1) пропадает из-за скачкообразного трафика

Наша IOS реализовала фреймворк HQF начиная с 12.4 (20) T. После этого Tc on Shaping была изменена с 25 мс на 4 мс.

Таким образом, HQF улучшает точность QoS, но, с другой стороны, она падает больше, чем раньше, из-за структуры импульсного трафика. Итак, мы получаем несколько случаев, которые связаны с этими проблемами из-за прерывистого трафика от клиентов, которые обновили версию до HQF до версии HQF.

Если вы столкнулись с этой проблемой после обновления старой версии до версии HQF, убедитесь, что проблема решена, установив Tc на 25 мсек, изменив значения Bc / Be.

2) из-за превышения лимита очереди

В случае формирования, некоторые пакеты помещаются в ограничение очереди для ожидания данного токена при получении пакетного трафика.

В этой ситуации мы можем предположить, что ограничение очереди по умолчанию (64 пакета) будет недостаточно.

И отбрасывание происходит при превышении лимита очереди. Если вы столкнулись с этой ситуацией, вы можете увидеть падение при превышении лимита очереди из следующих «общих отбрасываний» , которые выделены жирным шрифтом.

Выходные данные показывают, что глубина очереди равна 64, это означает, что предел очереди заполнен и происходит отбрасывание хвоста.

Маршрутизатор # показать карту политик int GigabitEthernet0 Выходные данные политики обслуживания: Форма Карта классов: класс-по умолчанию (совпадение-любое) 84880256 пакетов, 127320118758 байт 30 секунд предлагаемая скорость 83539000 бит / с, скорость отбрасывания 13087000 бит / с Матч: любой Очередь ограничение очереди 64 пакета (глубина очереди / всего отбрасывания / отбрасывания без буфера) 64/ 32749 /0 (вывод пакетов / вывод байтов) 84847504/127270998258 форма (средняя) cir 10000000, bc 40000, be 40000 коэффициент формы цели 10000000

Чтобы избежать этого падения из-за превышения лимита очереди, рассмотрите возможность увеличения значения лимита очереди, как показано ниже.

Маршрутизатор # conf t Введите команды конфигурации, по одной в каждой строке. Закончите CNTL / Z. Маршрутизатор (config) # policy-map Shape Маршрутизатор (config-pmap) #class class-default Маршрутизатор (config-pmap-c) # предел очереди 128

3) О задержке

Иногда мы получаем запрос, в котором клиент сталкивается с задержкой в определенном классе, для которого настроена "пропускная способность". Хочу сказать, пропускная способность не гарантирует задержки трафика.Его функция - резервировать настроенную полосу пропускания при перегрузке. Если задержка происходит в классе PQ, она должна быть открыта для TAC как сервисный запрос.

Пожалуйста, поймите значение / функцию команд, когда вы столкнетесь с проблемой.

5. Заключение

Я упоминал выше, Глава 3 1) регулировка Tc путем изменения Bc / Be и 2) изменение ограничения очереди для пакетного трафика. И то и другое не является проблемой QoS. Это техника настройки при использовании QoS.Перед открытием запроса на обслуживание в TAC, пожалуйста, настройте параметры QoS самостоятельно, если ваша проблема может заключаться в настройке.

Даже после попытки настройки, пожалуйста, свяжитесь с TAC, если вам нужно решить проблему.

Связанная информация

Исходный документ: https: //supportforums.cisco.com/ja/document/12021346

Автор: Такаши Хигашимура

Опубликовано 1 июня 2014 г.

Функция интернет-маршрутизатора

Этот контент несовместим с этим устройством.

Все эти сети полагаются на NAP, магистрали и маршрутизаторы , чтобы общаться друг с другом. Что удивительно в этом процессе, так это то, что сообщение может покинуть один компьютер, пройти полмира через несколько разных сетей и прибыть на другой компьютер за доли секунды!

Маршрутизаторы определяют, куда отправлять информацию с одного компьютера на другой.Маршрутизаторы - это специализированные компьютеры, которые отправляют ваши сообщения и сообщения любого другого пользователя Интернета, ускоряясь к месту назначения тысячами путей. Маршрутизатор имеет два отдельных, но связанных задания:

.Объявление

- Это гарантирует, что информация не попадет туда, где она не нужна. Это очень важно для того, чтобы большие объемы данных не засоряли соединения «невинных прохожих».

- Это гарантирует, что информация действительно доходит до предполагаемого пункта назначения.

При выполнении этих двух задач маршрутизатор чрезвычайно полезен для работы с двумя отдельными компьютерными сетями. Он объединяет две сети, передавая информацию от одной к другой. Он также защищает сети друг от друга, предотвращая ненужное перетекание трафика в одну из них в другую. Независимо от того, сколько сетей подключено, основные операции и функции маршрутизатора остаются неизменными. Поскольку Интернет - это одна огромная сеть, состоящая из десятков тысяч более мелких сетей, использование маршрутизаторов в нем абсолютно необходимо.Для получения дополнительной информации прочтите Как работают маршрутизаторы.

.Как работают маршрутизаторы | HowStuffWorks

Очень велики шансы, что вы никогда не увидите MAC-адрес любого из своего оборудования, потому что программное обеспечение, которое помогает вашему компьютеру общаться с сетью, заботится о сопоставлении MAC-адреса с логическим адресом. Логический адрес - это то, что сеть использует для передачи информации на ваш компьютер.

Если вы хотите увидеть MAC-адрес и логический адрес, используемые Интернет-протоколом (IP) для вашего компьютера с Windows, вы можете запустить небольшую программу, которую предоставляет Microsoft.Перейдите в меню «Пуск», нажмите «Выполнить» и в появившемся окне введите WINIPCFG (IPCONFIG / ALL для Windows 2000 / XP). Когда появится серое окно, нажмите «Подробнее», и вы получите такую информацию:

Объявление

Windows 98 IP-конфигурация:

Имя хоста: NAMEHOWSTUFFWORKS

DNS-серверов: 208.153.64.20

& nbsp208.153.0.5

Тип узла: широковещательный

Идентификатор области NetBIOS:

IP-маршрутизация включена: Да

Прокси-сервер WINS включен: Нет

Разрешение NetBIOS использует DNS: Нет

Адаптер Ethernet:

Описание: Адаптер PPP

Физический адрес: 44-45-53-54-12-34

DHCP включен: Да

IP-адрес: 227.78.86.288

Маска подсети: 255.255.255.0

Шлюз по умолчанию: 227.78.86.288

DHCP-сервер: 255.255.255.255

Основной сервер WINS:

Вторичный WINS-сервер: Получена аренда: 01 01 80 12:00:00 AM

Срок аренды истекает: 01 01 80 12:00:00 AM

Здесь много информации, которая будет варьироваться в зависимости от того, как именно установлено ваше подключение к Интернету, но физический адрес - это MAC-адрес адаптера, запрошенного программой.IP-адрес - это логический адрес, назначенный вашему соединению вашим интернет-провайдером или администратором сети. Вы увидите адреса других серверов, включая DNS-серверы, которые отслеживают все имена Интернет-сайтов (так что вы можете набрать «www.howstuffworks.com» вместо «216.27.61.189») и сервер шлюза, который вы подключитесь к, чтобы выйти в Интернет. Когда вы закончите просматривать информацию, нажмите OK. ( Примечание: По соображениям безопасности часть информации об этом подключении к Интернету была изменена.Вы должны быть очень осторожны с передачей информации о вашем компьютере другим людям - с вашим адресом и подходящими инструментами недобросовестный человек может при некоторых обстоятельствах получить доступ к вашей личной информации и контролировать вашу систему с помощью программы «Троянский конь».

.