Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как узнать пин роутера соседа

Как узнать пароль от Wi-Fi соседа в 2 минуты (пошагово)

По самым разным причинам владельцы Wi-Fi устройств хотят подключиться к сети своих соседей. Узнать пароль от Wi-Fi соседа можно и без ведома владельца, воспользовавшись одним из способов ниже. Но практически всегда шанс успеха зависит не только от ваших умений, но и от «хитрости» соседа.

Шифрование Wi-Fi

Сначала стоит поговорить о работе Вай-Фая и видах шифрования данных, которые существуют на данный момент.

Вся информация передаётся «по воздуху», то есть беспроводным путём. А, следовательно, получить доступ к передаваемым пакетам не так уж и сложно, потому что никаких преград нет. Подключённое устройство постоянно обменивается данными с точкой доступа. Самое важное для нас то, что в них содержится информация о соседском пароле. Но этот трафик всё-таки защищён и передаётся в зашифрованном виде. Следовательно, нужно получить передаваемые данные и расшифровать их, чтобы получить нужный код.

В этой статье более подробно написано о взломе пароля от Wi-Fi

Сейчас используются всего три типа шифрования: WEP, WPA, WPA2. Самый ненадёжный из них — это WEP, который появился раньше остальных. Взломать такую сеть легко даже обычному человеку. А поэтому WEP считается устаревшим, но он все равно широко используется до сих пор.

Видео — пошагово ломаем Вай-Фай через Андроид:

С развитием технологий появился более продвинутый протокол WPA. Для безопасности сети Wi-Fi широко используется шифрование WPA2. Оно фактически является стандартом защиты подобных сетей, из-за того, что WPA2 гораздо надёжнее других протоколов и не позволяет просто так украсть информацию.

Подбор пароля

Существует несколько способов вычислить код от интернета своего соседа. Конечно, такой поступок будет считаться взломом. Самый простой способ, который не требует никаких знаний — это обычный подбор. Люди часто не меняют стандартные пароли или ставят очень простые комбинации, известные каждому. Несколько примеров:

- qwerty;

- admin;

- 123456;

- 111111.

Те, кто устанавливает подобные пароли либо не беспокоятся о собственной безопасности, либо просто ничего не понимают в «компьютерах». Поэтому прежде чем скачивать какие-нибудь программы, стоит попробовать угадать простейшие фразы и числа.

Если это не помогает, то можно прибегнуть к использованию специальной программы, которая будет самостоятельно пытаться получить доступ к запороленному Wi-Fi. В сущности, способ остаётся прежним. Однако разница в том, что программа будет делать все это гораздо быстрее, и она не остановится на десятке вариантов.

Проработав какое-то время, программа найдёт необходимый код и отдаст его вам. Но здесь есть одна проблема: подобрать логин и пароль соседа может быть очень трудно, особенно если он состоит из различных спецсимволов и букв разного регистра. Например, @e3Rtf_23%4k. Чтобы подобрать такой пароль, придётся потратить огромное количество времени.

Существует очень много разных хакерских программ. Самые популярные из них — это AirSlax, Wi-Fi Sidejacking, Wi-Fi Unlocker. Функция, которая нас интересует, называется брутфорс. Она означает получение доступа к чему-либо путём постоянного перебора всех возможных комбинаций из включённого словаря.

Видео по работе с утилитой AirSlax:

Этот способ может не дать никакого результата, если хитрый сосед установил вместо стандартного пароля что-нибудь вычурное. Такую фразу, которая не включена в словарь какой-либо программы. Или же он просто установил ограниченное на количество попыток ввода.

Смена своего mac-адреса

Можно попробовать сменить mac-адрес своего устройства. Бывает, что вместо пароля используется специальная фильтрация по mac-ардесам. Это особые индикаторы, которые присвоены каждому устройству в компьютерной сети.

Меняем MAC-адрес Вай-Фай адаптера — видео инструкция:

Разработаны различные программы для её сканирования: с их помощью можно легко получить список разрешённых адресов, даже не подключаясь к чужой сети. Вам остаётся сделать только одно: изменить собственный mac-адрес на любой из полученного списка. А затем просто подключиться к нужному Wi-Fi.

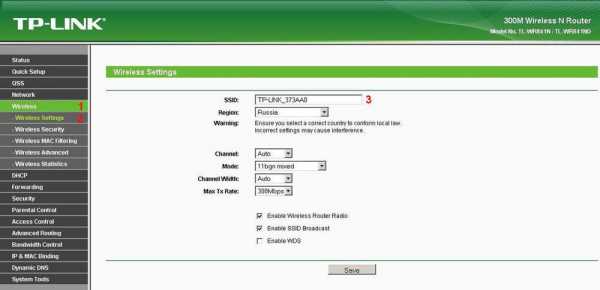

Взлом через PIN

И последний способ: узнать PIN от роутера. Физически это можно сделать, если зайти в гости к соседу и внимательно осмотреть устройство. Обычно PIN написан на какой-либо части корпуса. Можно ли узнать его без осмотра самой техники? Да, есть различное ПО, которое легко справится с этой задачей. Например, Blacktrack или CommView. Метод их работы основан на том, что роутер постоянно отправляет пакеты с информацией ко всем устройствам, независимо от их подключения к Вай-Фаю.

В этих пакетах помимо различной информации содержится защищённый шифром код. А это значит, что можно узнать пароль и логин от Wi-Fi соседа и подключится к сети. Но вся сложность заключается в том, что на практике для этого способа необходим компьютер с очень хорошими характеристиками, поэтому сделать это на ноутбуке вряд ли удастся. А также требуется Wi-Fi карта, которая поддерживает Monitor Mode.

Серьёзные проблемы доставляет то, что необходимо создавать отдельный загрузочный диск или флеш-накопитель, на котором будет находиться дистрибутив ПО. Затем придётся заниматься установкой оболочки на компьютер, выбрать нужную сеть и долго ждать, пока не будет собрано необходимое количество пакетов (не менее 10000) для взлома. После утилита начнёт вычислять PIN, а затем и все остальное.

Видео — как работает утилита Blacktrack:

Если вы хотите долго использовать чужой интернет, то лучше сразу запишите где-нибудь PIN роутера. Зная его, зайти в соседский Вай-Фай будет гораздо легче, даже если владелец изменит свой пароль.

Опытные хакеры, получив доступ к устройству, начинают перепрошивать роутер с использованием трояна. Это позволяет им взломать заражённую сеть в любой момент и успешно к ней подключиться.

При скачивании утилит для взлома, нужно помнить, что они практически всегда находятся на очень сомнительных сайтах. Скачивая такое ПО, вы подвергаете себя опасности. И, возможно, ваши данные попадут в руки других людей. Поэтому будьте осторожны и не рискуйте: лучше лишний раз проверить сайт для скачивания, чем чистить свой компьютер от вирусов.

Как было сказано выше, самый лёгкий способ — это просто отгадать чужой пароль.

5 способов взломать сеть Wi-Fi вашего соседа

Взломать сеть Wi-Fi вашего соседа может быть проще, чем вы думаете, и, наоборот, ваш сосед может подумать, что взломать вашу сеть легко. Учитывая, что полиция будет обвинять вас в любой активности, которая происходит с вашим интернет-соединением, очень важно не допускать проникновения в вашу сеть злоумышленников, поэтому вот пять способов взломать сеть соседа, которые могут быть использованы против вас.

Взлом сетиWifi №1 - открытая сеть

На заре появления Wi-Fi почти все сети были открытыми, что означало, что к ним могло подключиться любое беспроводное устройство.Это было довольно удобно, поскольку для подключения к открытой сети не требуется никаких настроек, поэтому при необходимости вы можете поделиться своим подключением к Интернету. Многие маршрутизаторы даже сегодня по умолчанию настроены как открытые сети, поэтому, если ваш сосед не изменил свои настройки, вы можете сразу подключиться к его сети. Возможно, мы не хотим взламывать соседский интернет, но иногда это нужно для взлома.

Единственное, что мешает кому-либо подключиться к открытой сети, - это дальность действия - Wi-Fi-роутеры обычно имеют радиус действия всего несколько сотен футов (или меньше, если задействовано слишком много стен), поэтому подключение к сети вашего соседа может быть затруднено в сельской местности. или некоторые пригородные районы, когда дома далеко друг от друга.

Однако хакеры Wi-Fi (иногда называемые wardrivers) давно использовали направленные антенны и усилители сигнала, чтобы преодолеть типичные ограничения диапазона. Хотя потребительский ноутбук и потребительский Wi-Fi-роутер имеют максимальную ожидаемую дальность действия около 1500 футов (500 метров), хакеры могут использовать специальное (но недорогое) оборудование для подключения к сетям на расстоянии до 20 миль (30 километров). Таким образом, даже если вы живете в дебрях Аляски, ваш сосед может взломать вашу открытую сеть Wi-Fi.

Wifi Network Hack # 2 - Протокол беспроводного шифрования (WEP)

Когда впервые появились Wi-Fi-роутеры, производители знали, что некоторым людям нужна безопасность, поэтому они добавили протокол беспроводного шифрования (WEP), который должен был держать соседей и других злоумышленников подальше от вашей сети.Однако WEP был плохо спроектирован, и оказалось, что любой, кто мог в течение нескольких часов контролировать вашу беспроводную связь, мог нарушить WEP.

Позже хакеры обнаружили способ отправки плохих пакетов в вашу сеть, что сделало бы взлом WEP еще быстрее - сегодня хакер, использующий бесплатную программу и стандартный ноутбук, может взломать WEP-соединение за две-пять минут.

WEP по-прежнему установлен на большинстве маршрутизаторов, хотя по умолчанию он редко включается. На старых маршрутизаторах это может быть единственный вариант безопасности.Это лучше, чем открытое соединение, но не считается реальной безопасностью. (Вместо этого используйте WPA2, если он доступен на вашем маршрутизаторе.)

Wifi Network Hack # 3 - ПИН-коды защищенного доступа Wi-Fi (WPA)

Вместо WEP стал WPA, который включал несколько различных протоколов для дополнительной гибкости. Два наиболее часто используемых протокола - это WPA Pre-Shared Keys (PSK) и WPA-кнопка аутентификации. Оба они остаются в безопасности. Однако третьим протоколом был метод ПИН-кода, при котором вы должны были выбрать (или выбрать за вас) короткий цифровой пин-код, который вы могли ввести в устройства, которые вы хотели подключиться к сети.

Хакеры обнаружили, что они могут подобрать PIN-код, то есть они могут просто пробовать каждую комбинацию одну за другой, пока не найдут правильный PIN-код для вашей сети. Процесс может занять от одной минуты до почти целого дня, но в конечном итоге они получат правильную комбинацию.

Это идеальная атака для соседа, так как он может запускать ее сколько угодно времени - он никуда не денется.

Нет защиты от атаки с помощью PIN-кода, за исключением отключения проверки подлинности с помощью PIN-кода на беспроводном маршрутизаторе.Вы можете безопасно использовать другие методы WPA, но прочтите следующий раздел.

Wifi Network Hack # 4 - Слабые общие ключи WPA (PSK)

Вероятно, наиболее часто используемый метод безопасности Wi-Fi на сегодняшний день, WPA-PSK (или WPA2-PSK) позволяет вам ввести пароль на экране настроек вашего маршрутизатора, а затем ввести тот же пароль на ваших устройствах, чтобы они могли безопасно подключаться к вашему Wi-Fi соединение. Это просто и очень безопасно, если вы используете надежный пароль.

Конечно, если вы в последнее время читали новости, многие люди не используют безопасные пароли.Например, одно исследование показало, что почти 50% людей использовали один из 100 самых популярных паролей на определенном веб-сайте - такие пароли, как «пароль», «пароль1», «1234» и так далее. Посмотрите, как можно получить пароль WiFi.

Известные пароли и короткие пароли в исследованиях безопасности называются «слабыми паролями», потому что их легко взломать, используя тот же метод грубой силы, что и для WPA PINS - по сути, злоумышленник продолжает пробовать слабый пароль за слабым паролем, пока не найдет ваш пароль.

Опять же, это идеальная атака для соседа, потому что он может использовать бесплатное программное обеспечение для круглосуточной работы своего компьютера, пытаясь взломать ваш маршрутизатор. Если вы используете слабый пароль, он почти наверняка добьется успеха.

Решение простое: используйте надежный пароль - пароль, состоящий не менее чем из 8 символов, не являющийся словом или именем и включающий некоторые цифры или специальные символы. Чтобы я мог использовать надежный пароль и не доставлять неудобств гостям, у меня есть наклейка наверху моего маршрутизатора с моим сетевым паролем на ней.Это позволяет гостям в моем доме просто подойти к маршрутизатору и ввести пароль, но не позволит соседям или кому-либо еще получить мой пароль.

Wifi Network Взлом № 5 - Последнее средство: Глушитель

Если вы сделаете все правильно, чтобы защитить свою сеть, ваш сосед ничего не сможет сделать, чтобы взломать вашу безопасность, кроме как убедить вас не использовать его. Используя стандартный ноутбук или перепрограммируемый маршрутизатор, ваш сосед может использовать программу, которая заглушит ваш маршрутизатор каждый раз, когда вы попытаетесь использовать безопасный протокол.Вы не сможете сказать, что вас застревают, но вы заметите, что либо вы больше не можете подключиться к своей сети, либо она работает очень медленно.

Если вы перестанете использовать безопасность и снова включите открытую сеть, глушение прекратится, что может привести вас к мысли, что это ваша безопасность. Тем временем ваш сосед будет использовать вашу открытую сеть Wi-Fi.

Единственная защита от этого - попросить специалиста по радиосвязи диагностировать вашу проблему с подключением как помехи.Замедление - как и все описанные здесь уловки - является незаконным, и если вы продемонстрируете, что вас застревают, пока полицейский наблюдает, ваш сосед, вероятно, будет оштрафован. (Тюремное заключение за глушение встречается редко, но штрафы за глушение в США могут составлять несколько сотен тысяч долларов, что делает его одним из самых дорогих «мелких» правонарушений.)

Заключение

Для повышения безопасности беспроводной сети используйте защиту WPA с PSK и надежным паролем или используйте WPA с защитой от нажатия кнопки.Не забудьте отключить WEP и WPA-PIN, и если у вас есть проблемы с подключением, связанные с безопасностью, не принимайте их за чистую монету. Все остальное может позволить вашему соседу взломать ваше Wi-Fi соединение.

.Найдите пароль WiFi подключенной сети в Windows | Mac | Android | iOS

Вот как можно узнать пароль WiFi с компьютера или смартфона. Теперь, не заблуждайтесь, здесь мы говорим о поиске пароля WiFi подключенной сети . И не взламывать Wi-Fi соседа.

Итак, приступим (или просмотрите видеоурок ниже)

1. Найдите пароль Wi-Fi в Windows 7/8/10

Знаете ли вы, что Windows хранит все пароли Wi-Fi, к которым вы когда-либо подключались? Не только текущая сеть Wi-Fi.И вы можете быстро найти его, выполнив простую команду в cmd или перейдя в настройки сети.

Метод 1 - Использование cmd

Самый быстрый способ найти пароль WiFi в Windows - использовать командную строку. Это работает даже для сетей Wi-Fi, к которым вы подключались раньше. Тем не менее, вам нужно будет помнить их SSID (имя WiFi) в надлежащих случаях, чтобы восстановить их пароль. Итак, вот как это сделать.

Просто откройте cmd и введите следующую команду.

netsh wlan показать профиль WiFiName key = clear

Здесь замените WiFiName своим SSID (или именем сети, к которой вы подключались ранее). И это все. Прокрутите вниз, пока не увидите параметр безопасности и рядом с вашим ключевым содержимым - ваш пароль.

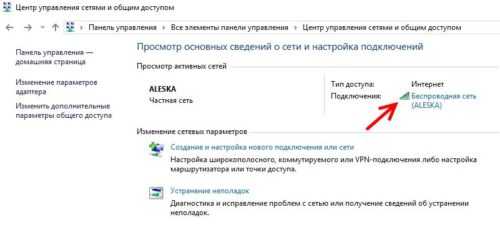

Метод 2 - Использование сетевых настроек

Если вы предпочитаете графический интерфейс, перейдите в сеть и центр совместного использования. Чтобы сделать Щелкните правой кнопкой мыши значок беспроводной сети на панели задач и выберите «Открыть центр управления сетями и общим доступом».

Затем щелкните имя WiFi> , откроется новое окно, выберите Свойство беспроводной сети> Щелкните вкладку Security и установите флажок Показать символы , чтобы увидеть скрытый пароль.

Смотрите гифку здесь.

Примечание. В Windows 8 и 10 невозможно найти пароль Wi-Fi для сети, к которой вы подключались в прошлом, с использованием подхода с графическим интерфейсом.Для этого вам нужно использовать cmd.

# 2 Найдите пароль WiFi в Mac OS

Как и Windows, вы также можете найти пароль Wi-Fi для текущей сети, а также для ранее подключенной сети. Но теперь вам понадобится « admin привилегии », чтобы увидеть пароль WiFi. Невозможно найти пароль Wi-Fi в Mac OS, если вам не нужен пароль администратора.

Итак, вот как это сделать.

Начните с нажатия cmd + пробел , чтобы вызвать прожектор и выполнить поиск « Keychain Access ».

Вы также можете перейти в / Applications / Utilities / Keychain Access.

Здесь вы увидите список всех сетей WiFi. Но прежде чем вносить какие-либо изменения, вам нужно разблокировать замок .

Теперь прокрутите вниз, пока не увидите свое текущее имя WiFi (или воспользуйтесь строкой поиска вверху).

Как только вы найдете имя WiFi> , дважды щелкните его> показать пароль> введите пароль для входа на MAC. И вот вам пароль Wi-Fi этой сети.

Если у вас нет доступа к паролю администратора, не сможет найти пароль WiFi в MAC. Но есть обходной путь, упомянутый в конце статьи.

# 3 Найдите пароль WiFi в Linux

Чтобы найти пароль Wi-Fi в Linux (проверено на Ubuntu), откройте терминал, введите эту команду и нажмите Enter. Он попросит вас ввести пароль пользователя, введите его и снова нажмите Enter.И вот у вас список подключений и их пароль.

sudo grep psk = / etc / NetworkManager / system-connections / *

Эта звездочка отображает все соединения и их ключи. Если вы хотите увидеть ключи определенной сети, замените звездочку на SSID сети.

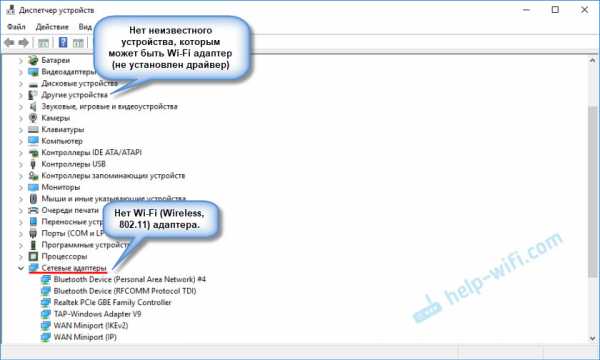

# 4 Найти пароль Wi-Fi на Android

Что касается Android, то здесь даже сложнее, чем Mac OS. Почему? Потому что файл, в котором хранятся пароли Wi-Fi, зашифрован и недоступен для обычных пользователей.Вам понадобится root доступ для просмотра его содержимого. Нет возможности увидеть его без рут-доступа. Даже если вы сейчас рутируете его, он сотрет все данные и выйдет из сети

Теперь, если вам повезло, и у вас есть телефон или планшет Android с рутированным доступом, вы можете использовать такое приложение, как Free WiFi Password Recovery, чтобы восстановить все сохраненные пароли Wi-Fi. Приложение бесплатное, и по сравнению с другими аналогичными приложениями в магазине в нем менее навязчивая реклама.

В качестве альтернативы, если вам нравится делать это без какого-либо приложения, откройте проводник файлов ES, проведите пальцем вправо, чтобы открыть меню, и включите ROOT Explorer, затем перейдите в корневой каталог - / data / misc / wifi /. Оказавшись там, прокрутите вниз, пока не увидите файл wpa_supplicant.conf и откройте его в любом текстовом редакторе.

Здесь вы найдете все SSID с их паролем.

# 5 Найти пароль Wi-Fi на iOS

Как и Android, iPhone и iPad также скрывают пароль от Wi-Fi. Но если вам посчастливилось заполучить взломанный iPhone, вы можете использовать эту бесплатную утилиту под названием WiFi Passwords (не тестировалось).

Однако вы можете увидеть сохраненный пароль Wi-Fi на вашем iPhone (не работает на iPad), если у вас есть компьютер Mac и ваш iPhone и Mac подключены к той же учетной записи iCloud . Итак, как только у вас есть это, вы можете получить доступ к базе данных связки ключей вашего iPhone (файл, в котором хранятся все пароли) с вашего Mac.

Для получения дополнительной информации ознакомьтесь с этим руководством по просмотру сохраненных паролей iPhone WiFi на Mac (без взлома)

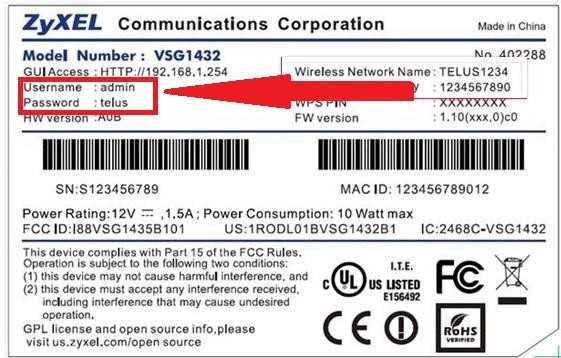

# 6 Найдите пароль Wi-Fi на маршрутизаторе

Если по какой-либо причине вышеперечисленные методы не помогли, вы всегда можете проверить пароль прямо со страницы роутера.

Откройте браузер с любого устройства, подключенного к сети. В адресной строке введите «IP-адрес маршрутизатора».Обычно это 192.168.1.1 или 192.168.0.1 . Но он может отличаться в зависимости от роутера. Не волнуйтесь, эту информацию вы получите с помощью быстрого поиска в Google по номеру модели вашего маршрутизатора.

Затем введите имя пользователя и пароль маршрутизатора.

Опять же, это различно для каждого устройства, поэтому спросите владельца (или попробуйте admin как имя пользователя и пароль). После успешного входа в систему перейдите к настройке беспроводной сети и там вы найдете пароль в поле Пароль беспроводной сети .

Что делать, если ничего не работает?

В большинстве случаев вышеупомянутые методы помогут вам восстановить пароль Wi-Fi, но в случае, если у вас есть телефон Android без рутирования и нет доступа к маршрутизатору, вот несколько вещей, которые вы можете попробовать подключиться к маршрутизатору с помощью PIN-код WPS по умолчанию.

Если у вас есть физический доступ к маршрутизатору, найдите небольшую опцию WPS на задней панели маршрутизатора и нажмите ее. Теперь на своем смартфоне Android перейдите в Настройки беспроводной сети> Дополнительные параметры> включите сканирование WPS.

При одновременном нажатии кнопки WPS на маршрутизаторе и смартфоне Android маршрутизатор автоматически передает пароль Wi-Fi по беспроводной сети и подключает устройство к маршрутизатору без необходимости вводить пароль Wi-Fi. (Видеоурок здесь)

Подробнее: Что делать, если вы забыли свой пароль Wi-Fi

.

Объяснение проблем соседних узлов OSPF - Cisco

Введение

В этом документе объясняются распространенные проблемы с получением полностью смежных соседей Open Shortest Path First (OSPF). При успешном формировании смежности OSPF соседи OSPF переходят в состояние FULL соседства.

Для проверки формирования смежности введите команду debug ip ospf adj . Прежде чем вводить команды debug , обратитесь к разделу «Важная информация о командах отладки».

Предварительные требования

Требования

Этот документ требует базового понимания протоколов IP-маршрутизации и протокола маршрутизации OSPF. Чтобы узнать больше о протоколах IP-маршрутизации, см. Основы маршрутизации. Обратитесь к странице поддержки Open Shortest Path First (OSPF) для получения дополнительной информации о OSPF.

Используемые компоненты

Информация в этом документе основана на следующих версиях программного и аппаратного обеспечения:

-

OSPF можно настроить на всех маршрутизаторах, таких как Cisco серии 2500, Cisco 2600 и коммутаторы уровня 3.

-

OSPF поддерживается в программном обеспечении Cisco IOS ® версии 10.0 и более поздних.

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

См. Раздел Условные обозначения технических советов Cisco для получения дополнительной информации об условных обозначениях в документе.

Соседства

Тот факт, что маршрутизаторы являются соседями, недостаточен для гарантии обмена обновлениями состояния канала; они должны образовывать смежности для обмена обновлениями состояния ссылок. Смежность - это расширенная форма соседства, образованная маршрутизаторами, которые готовы обмениваться информацией о маршрутизации после согласования параметров такого обмена. Маршрутизаторы достигают ПОЛНОГО состояния смежности, когда у них есть синхронизированные представления в базе данных состояний каналов.

Тип интерфейса играет важную роль в формировании смежности.Например, соседи по двухточечным каналам всегда пытаются стать смежными, в то время как маршрутизаторы, подключенные к вещательной среде, такой как Ethernet, могут стать смежными только с подмножеством соседних маршрутизаторов на интерфейсе.

Как только маршрутизатор решает сформировать смежность с соседом, он начинает с обмена полной копией своей базы данных состояний каналов. Сосед, в свою очередь, обменивается полной копией своей базы данных состояний каналов с маршрутизатором. После прохождения нескольких соседних состояний маршрутизаторы становятся полностью смежными.

Соседние государства

Для определения состояния соседа OSPF или соседей можно использовать команду show ip ospf neighbour . Результат этой команды, скорее всего, покажет одно из них:

-

вообще ничего

-

состояние = вниз

-

состояние = инициализация

-

состояние = exstart

-

состояние = обмен

-

состояние = 2-ходовое

- Состояние

= загрузка

Существуют и другие состояния OSPF, но показанные здесь являются наиболее частыми, которые можно увидеть в выходных данных команды show ip ospf neighbour .Обратитесь к Состояниям соседей OSPF для получения дополнительной информации и объяснения всех состояний соседей OSPF.

Состояние не раскрыто

Если команда show ip ospf neighbour вообще ничего не показывает - или ничего не раскрывает о конкретном соседе, который вы анализируете, - то этот маршрутизатор не видел никаких «действительных» OSPF HELLO от этого соседа. Это означает, что OSPF либо не получил никаких пакетов HELLO от соседа, либо получил пакеты HELLO, которые не прошли очень простые проверки работоспособности.

Отметьте это:

-

Подключен ли интерфейс на локальном маршрутизаторе и соседнем маршрутизаторе с установленным протоколом линии? Введите команду show interface для проверки.

-

Проверьте IP-соединение между соседними маршрутизаторами, как показано здесь:

-

Отвечает ли сосед на команду ping ? Отправьте эхо-запрос IP-адреса, назначенного рассматриваемому интерфейсу, на соседнем маршрутизаторе. Введите команду traceroute на тот же IP-адрес и убедитесь, что для достижения пункта назначения требуется не более одного прыжка.

-

Отвечает ли сосед, если вы вводите команду ping 224.0.0.5 ? (224.0.0.5 - это адрес, на который отправляются сообщения OSPF HELLO.)

-

Проверьте списки входящего доступа или другие устройства (например, коммутатор), которые могут запрещать отправку IP-пакетов от одного соседа другому.

-

-

Включен ли OSPF как на вашем интерфейсе, так и на интерфейсе соседнего маршрутизатора? Введите команду show ip ospf interface для проверки.

-

Настроен ли OSPF как пассивный для интерфейса локального или соседнего маршрутизатора? Введите команду show ip ospf interface , чтобы проверить, что пакеты HELLO должны быть отправлены из интерфейса. Активный интерфейс OSPF отображает строку, подобную этой:

Привет до 00:00:07

-

Убедитесь, что у соседних маршрутизаторов разные идентификаторы маршрутизатора. Идентификаторы маршрутизатора используются для идентификации каждого маршрутизатора в сети OSPF.Маршрутизаторы с одинаковым идентификатором маршрутизатора будут игнорировать сообщения HELLO, отправленные друг другом, что не позволяет им формировать смежность. Первая строка выходных данных команды show ip ospf отображает текущий идентификатор маршрутизатора каждого маршрутизатора.

-

Убедитесь, что эти параметры HELLO совпадают на соседних интерфейсах:

-

Номер области OSPF - введите команду show ip ospf interface interface-name для проверки.

-

Тип области OSPF, такой как заглушка или NSSA - введите команду show ip ospf для проверки.

-

Подсеть и маска подсети - введите команду show interface для проверки.

-

OSPF HELLO и значения таймера отключения - введите команду show ip ospf interface interface-name для проверки.

-

-

Если проблема связана с двухточечным каналом (например, PPP или высокоуровневым управлением каналом передачи данных [HDLC]) и между этой парой маршрутизаторов имеется более одного параллельного канала, проверьте правильность подключения линий.Предположим, вы планировали подключить интерфейс Serial0 / 0 на одном маршрутизаторе с интерфейсом Serial0 / 0 на его соседе и Serial1 / 0 с Serial1 / 0 на своем соседе, но вы случайно пересекли их и подключили Serial0 / 0 каждого маршрутизатора с Serial1 / 0 на другой. Команда ping может не обнаружить такую проблему, но OSPF не сможет установить смежность. Используйте информацию, предоставленную протоколом обнаружения Cisco (CDP), чтобы проверить правильность подключения устройств. Введите команду show cdp neighbour interface-name , чтобы убедиться, что имя и PortID удаленного устройства соответствуют структуре сети.

Примечание : смежности OSPF формируются только в первичных сетях, а не во вторичных сетях.

Если все эти проверки прошли проверку и команда show ip ospf neighbour по-прежнему ничего не обнаруживает, значит, ваша проблема не очень распространена, и вам может потребоваться обратиться за помощью в Cisco.

Сосед в нерабочем состоянии

Сосед, который обнаруживается динамически посредством приема пакетов HELLO, может вернуться в неактивное состояние, если он удаляется, например, когда OSPF не получает пакеты HELLO от соседа в течение периода времени, превышающего интервал таймера отключения.Следовательно, для таких соседей состояние отключения является временным; они либо перейдут в более высокие состояния, либо будут полностью удалены из таблицы известных соседей. Это известно как «забвение».

Обычно соседи, которые видны в неактивном состоянии, настраиваются вручную с помощью команды neighbour . Соседи, настроенные вручную, всегда присутствуют в таблице соседей OSPF. Если OSPF никогда не получал HELLO-пакеты от вручную настроенного соседа или если HELLO-пакеты не были получены от соседа в течение предыдущего интервала таймера отключения, то вручную настроенный сосед будет указан как отключенный.

Примечание : Команда neighbour может быть настроена только для непосредственно подключенных соседей в следующих типах сетей:

- Сети с множественным доступом без широковещательной передачи (NBMA) - Интерфейсы, настроенные с помощью команды ip ospf network non-broadcast .

- Нешироковещательные сети точка-множество точек - интерфейсы, настроенные с помощью команды ip ospf network point-to-multipoint non-broadcast .

Если вы видите соседа в нерабочем состоянии, убедитесь, что соседний маршрутизатор включен, работает и правильно настроен для OSPF на этом интерфейсе.Проверьте возможность подключения между маршрутизаторами с помощью команд ping и traceroute . Проверьте таблицу соседей OSPF на соседнем маршрутизаторе с помощью команды show ip ospf neighbour и выполните те же действия по проверке конфигурации, которые перечислены в разделе «Состояние не обнаружено».

Сосед в состоянии инициализации

Состояние инициализации указывает, что маршрутизатор видит пакеты HELLO от соседа, но двусторонняя связь не установлена. Маршрутизатор Cisco включает идентификаторы маршрутизаторов всех соседей в состоянии init (или выше) в поле Neighbor своих пакетов HELLO.Для установления двусторонней связи с соседом маршрутизатор также должен видеть свой собственный идентификатор маршрутизатора в поле «Сосед» пакетов HELLO соседа. Более подробный пример и объяснение см. В разделе Почему команда show ip ospf neighbour показывает соседей в состоянии инициализации?

Сосед в двустороннем состоянии

Двухстороннее состояние указывает, что маршрутизатор обнаружил свой собственный идентификатор маршрутизатора в поле «Сосед» пакета HELLO соседа. Получение пакета дескриптора базы данных (DBD) от соседа в состоянии инициализации также вызовет переход в двухстороннее состояние.Состояние двустороннего соседа OSPF не является поводом для беспокойства. Для объяснения двустороннего состояния обратитесь к Почему команда show ip ospf neighbour показывает, что соседи застряли в двустороннем состоянии?

Сосед в состоянии exstart или exchange

Соседи OSPF, которые находятся в состоянии exstart или обмениваются, пытаются обмениваться пакетами DBD. Маршрутизатор и его сосед образуют первичные и вторичные отношения. Смежность должна продолжаться после этого состояния. В противном случае существует проблема с обменом DBD, такая как несоответствие максимальной единицы передачи (MTU) или получение неожиданного порядкового номера DBD.Для получения дополнительной информации см. Почему соседи OSPF застревают в состоянии Exstart / Exchange?

Сосед в состоянии загрузки

В состоянии загрузки маршрутизаторы отправляют пакеты запроса состояния канала. Во время смежности, если маршрутизатор получает устаревшее или отсутствующее объявление о состоянии канала (LSA), он запрашивает это LSA, отправляя пакет запроса состояния канала. Соседи, которые не выходят за пределы этого состояния, скорее всего, обмениваются поврежденными LSA. Эта проблема обычно сопровождается консольным сообщением% OSPF-4-BADLSA.Поскольку эта проблема встречается нечасто, обратитесь за помощью в Cisco.

Типичные причины проблем соседних узлов OSPF

В этой таблице перечислены причины, по которым у соседей OSPF возникают проблемы с формированием смежности, и перечислены некоторые команды, которые можно использовать для проверки проблемы.

| Причина проблемы соседства | Команды для диагностики проблемы |

|---|---|

| OSPF не настроен на одном из маршрутизаторов. | показать ip ospf |

| OSPF не включен на интерфейсе, где он необходим. | показать интерфейс ip ospf |

| Значения интервала OSPF HELLO или таймера простоя не совпадают. | показать интерфейс ip ospf |

| ip ospf network-type несоответствие на соседних интерфейсах. | показать интерфейс ip ospf |

| Несоответствие MTU между соседними интерфейсами. | показать интерфейс |

| Тип области OSPF является заглушкой для одного соседа, но соседний сосед в той же области не настроен для работы в качестве заглушки. | show running-config show ip ospf interface |

| Соседи OSPF имеют повторяющиеся идентификаторы маршрутизатора. | показать ip ospf показать интерфейс ip ospf |

| OSPF настроен во вторичной сети соседа, но не в первичной сети. Это недопустимая конфигурация, которая предотвращает включение OSPF на интерфейсе. | показать интерфейс ip ospf показать рабочую конфигурацию |

| OSPF HELLO не обрабатываются из-за нехватки ресурсов, например из-за высокой загрузки ЦП или недостатка памяти. | показать сводку памяти показать процессор памяти |

| Проблема нижележащего уровня препятствует получению сообщений OSPF HELLO. | показать интерфейс |

Примечание : Для проверки MTU при установке смежности OSPF вам, возможно, потребуется настроить команду ip ospf mtu-ignore в режиме конфигурации интерфейса.

Дополнительная информация

.Почему команда show ip ospf neighbour показывает, что соседи застряли в двустороннем состоянии?

В этом документе объясняется, почему команда show ip ospf neighbour показывает, что соседи застряли в двустороннем состоянии. Он также предоставляет советы по настройке.

Требования

Для этого документа нет особых требований.

Используемые компоненты

Этот документ не ограничивается конкретными версиями программного и аппаратного обеспечения.

Условные обозначения

Дополнительные сведения об условных обозначениях в документах см. В разделе «Условные обозначения технических советов Cisco».

В этой топологии все маршрутизаторы запускают протокол OSPF (сначала открытый кратчайший путь) в сети Ethernet:

Это пример вывода команды show ip ospf neighbour на R7 и R8:

R7 # показать ip ospf сосед Neighbor ID Pri State Dead Time Address Интерфейс 170.170.3.4 1 2WAY / DROTHER 00:00:34 170.170.3.4 Ethernet0 170.170.3.3 1 2WAY / DROTHER 00:00:34 170.170.3.3 Ethernet0 170.170.3.8 1 ПОЛНЫЙ / DR 00:00:32 170.170.3.8 Ethernet0 170.170.3.2 1 ПОЛНЫЙ / BDR 00:00:39 170.170.3.2 Ethernet0 R8 # показать ip ospf сосед Neighbor ID Pri State Dead Time Address Интерфейс 170.170.3.4 1 ПОЛНЫЙ / DROTHER 00:00:37 170.170.3.4 Ethernet0 170.170.3.3 1 ПОЛНЫЙ / DROTHER 00:00:37 170.170.3.3 Ethernet0 170.170.3.7 1 ПОЛНЫЙ / DROTHER 00:00:38 170.170.3.7 Ethernet0 170.170.3.2 1 ПОЛНЫЙ / BDR 00:00:32 170.170.3.2 Ethernet0

Обратите внимание, что R7 устанавливает полную смежность только с назначенным маршрутизатором (DR) и резервным выделенным маршрутизатором (BDR). Все остальные маршрутизаторы имеют двустороннюю смежность. Это нормальное поведение для OSPF.

Каждый раз, когда маршрутизатор видит себя в пакете приветствия соседа, он подтверждает двунаправленную связь и переводит состояние соседа в двустороннее.На этом этапе маршрутизаторы выполняют выбор DR и BDR. После выбора DR и BDR маршрутизатор пытается сформировать полную смежность с соседом, если один из двух маршрутизаторов является DR или BDR. Маршрутизаторы OSPF становятся полностью смежными с маршрутизаторами, с которыми они успешно завершили процесс синхронизации базы данных. Это процесс, с помощью которого маршрутизаторы OSPF обмениваются информацией о состоянии канала, чтобы заполнить свои базы данных той же информацией. Опять же, этот процесс синхронизации базы данных выполняется только между двумя маршрутизаторами, если один из двух маршрутизаторов является DR или BDR.

OSPF был разработан с учетом требований больших сетей. Если бы все маршрутизаторы образовали смежность с каждым другим подключенным маршрутизатором, по сети было бы отправлено большое количество объявлений о состоянии канала (LSA). Если n - количество маршрутизаторов, подключенных к широковещательной сети, будет n * ( n -1) / 2 пары соседей. Если каждая пара соседей пытается синхронизировать базы данных, количество LSA становится огромным. В этом сценарии маршрутизатор рассылает LSA всем своим соседним соседям, который, в свою очередь, рассылает их всем своим соседним соседям, и так далее.Как вы можете видеть на этой схеме соседей, если каждый маршрутизатор должен синхронизировать базы данных с каждым из своих соседей, каждый маршрутизатор должен установить четыре смежности:

OSPF избегает синхронизации между каждой парой маршрутизаторов в сети, используя DR и BDR. Таким образом, смежности формируются только для DR и BDR, а количество LSA, отправляемых по сети, уменьшается. Теперь только DR и BDR имеют четыре смежности, а все остальные маршрутизаторы - две. По этой причине маршрутизаторы в концентраторе многоточечной сети через среду без широковещательного множественного доступа (NBMA) должны быть настроены как DR / BDR.Дополнительные сведения см. В документе «Проблемы с запуском OSPF в режиме NBMA через Frame Relay».

Иногда желательно, чтобы маршрутизатор был настроен таким образом, чтобы он не мог стать DR или BDR. Это можно сделать, установив для приоритета OSPF нулевое значение с помощью подкоманды ip ospf priority priority # interface . Если у двух соседей OSPF оба имеют нулевой приоритет интерфейса OSPF, они устанавливают двустороннюю смежность вместо полной.

Топология ниже представляет собой пример. Через Frame Relay подключено три маршрутизатора. Интерфейсы Frame Relay определены как широковещательные, но только маршрутизатор с обратным подключением к основной сети может быть DR. У двух других маршрутизаторов приоритеты интерфейсов установлены на ноль, поэтому они не имеют права стать DR или BDR. Хотя они и становятся соседями, они достигают только двустороннего состояния.

Таблица соседей для этой топологии выглядит так:

DRother1 # показать ip ospf сосед Neighbor ID Pri State Dead Time Address Интерфейс 170.170.9.5 1 FULL / DR 00:00:30 170.170.9.5 Serial0.5 170.170.10.8 0 2WAY / DROTHER 00:00:38 170.170.9.8 Последовательный0.5 DRother1 #

Обратите внимание, что на рисунке выше маршрутизатор DRother1 устанавливает двустороннюю смежность с маршрутизатором DRother2.

.