Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как раздать wifi

Как раздать Wi-Fi с ноутбука или компьютера без роутера

Часто бывает ситуация, когда интернет подключен к одному компьютеру, или ноутбуку, и возникает необходимость раздать этот интернет на другие устройства. Смартфон, планшет, или другой компьютер. Если вы зашли на эту страницу, то скорее всего знаете, что раздать Wi-Fi можно с компьютера и без роутера. Лучше, конечно, купить недорогой маршрутизатор, подключить к нему интернет, и он уже будет раздавать его на все устройства. Но не всегда есть такая возможность. Именно в таких случаях, в качестве роутера можно использовать ноутбук, или компьютер с Wi-Fi адаптером.

Запустить виртуальную Wi-Fi сеть и заставить свой компьютер раздавать интернет можно несколькими способами. Я бы выделил три способа: командами через командную строку, через мобильный хот-спот, и с помощью сторонних программ. Сейчас мы подробнее рассмотрим каждый способ. Вы сможете выбрать для себя более подходящий вариант и перейти к настройке по инструкции, которую найдете в этой статье, или по ссылкам, которые я буду оставлять в процессе написания.

Как раздать интернет по Wi-Fi с компьютера:

- Через командную строку. Это самый популярный способ, который работает в Windows 7, Windows 8 (8.1) и Windows 10. Нужно запустить командную строку, выполнить несколько команд, и открыть общий доступ к интернету. После этого компьютер начнет транслировать беспроводную сеть, к которой вы сможете подключить свои устройства и пользоваться интернетом. Я уже подготовил две подробные инструкции: как раздать интернет по Wi-Fi с ноутбука на Windows 7, и как раздать Wi-Fi с ноутбука на Windows 10. Инструкции практически одинаковые, просто написаны на примере разных операционных систем.

- С помощью функции "Мобильный хот-спот". Это стандартная функция, которая появилась в Windows 10. Там все намного проще. Достаточно задать имя Wi-Fi сети, пароль, выбрать подключение для общего доступа, и запустить точку доступа. Инструкция по настройке: мобильный хот-спот в Windows 10. Запуск точки доступа простым способом. Если у вас установлена "десятка", то советую сначала попробовать этот способ. Там есть свои нюансы, о которых я писал в статье по ссылке выше.

- С помощью сторонних программ. Есть много как бесплатных, так и платных программ с помощью которых можно запустить виртуальную Wi-Fi сеть на компьютере. По сути, эти программы так же запускают раздачу через командную строку, просто немного удобнее. Не нужно копировать команды и т. д., достаточно просто нажать на кнопку. Но эти программы не всегда работают стабильно и правильно. О них я так же писал в отдельной статье: программы для раздачи Wi-Fi с ноутбука в Windows 10, 8, 7. Запуск точки доступа.

Тех инструкций, ссылки на которые я давал выше, вполне достаточно чтобы все настроить. Но так как я решил сделать одну большую и общую статью по этой теме, то по каждому способу я напишу подробное руководство. Конечно же с картинками.

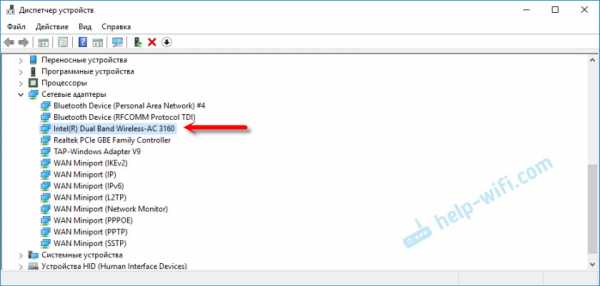

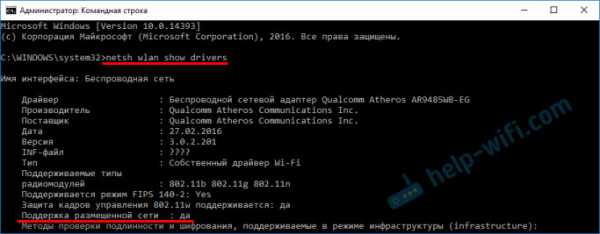

Обратите внимание! Если вы хотите раздавать Wi-Fi без роутера с помощью стационарного компьютера (ПК), то у вас должен быть Wi-Fi адаптер. Внутренний, или внешний, который подключается по USB. О таких адаптерах я писал здесь. В ноутбуках этот адаптер встроенный. Не важно, ПК у вас, или ноутбук – Wi-Fi должен работать. Драйвер на беспроводной адаптер должен быть установлен, а в списке подключений должен быть адаптер "Беспроводная сеть", или "Беспроводное сетевое соединение". Чтобы проверить возможность запуска раздачи Wi-Fi, запустите командную строку от имени администратора и выполните команду netsh wlan show drivers. Напротив строки "Поддержка размещенной сети" должно быть "да".

Переходим к настройке.

Как раздать Wi-Fi через командную строку?

Напомню, что этот способ походит для Windows 10, Windows 8 и Windows 7.

Нужно запустить командную строку от имени администратора. В Windows 7 откройте "Пуск", дальше "Все программы" — "Стандартные". Нажмите правой кнопкой мыши на "Командная строка" и выберите "Запуск от имени Администратора". В Windows 10 и 8 можно просто нажать правой кнопкой мыши на меню Пуск и выбрать "Командная строка (администратор)".

Копируем и выполняем (клавишей Ентер) такую команду:

netsh wlan set hostednetwork mode=allow ssid="my_wi-fi_network" key="12345678" keyUsage=persistent

Эта команда задает имя ssid="my_wi-fi_network" и пароль key="12345678" для Wi-Fi сети, которую будет раздавать ПК, или ноутбук. Имя и пароль при желании вы можете сменить.

Для запуска самой точки доступа нужно выполнить следующую команду:

netsh wlan start hostednetwork

Вот такой результат должен быть после выполнения первой и второй команды:

В случае появления ошибки "Не удалось запустить размещенную сеть. Группа или ресурс не находятся в нужном состоянии для выполнения требуемой операции." решения смотрите в этой статье.Устройства уже можно подключать к запущенной Wi-Fi сети, но только интернет пока работать не будет. Нужно открыть общий доступ к интернету.

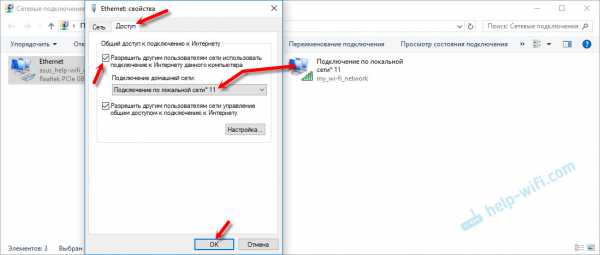

Для этого перейдите в "Сетевые подключения" (Центр управления сетями и общим доступом – Изменение параметров адаптера). Нажмите правой кнопкой мыши на то подключение, через которое вы подключены к интернету и выберите "Свойства".

Дальше на вкладке "Доступ" нужно поставить галочку возле "Разрешить другим пользователям сети использовать подключение к Интернету данного компьютера" и выбрать в списке новое подключение. В названии подключения будет цифра (не обязательно такая как у меня на скриншоте), а ниже название сети, которое указано в первой команде.

Дальше нужно остановить раздачу командой:

netsh wlan stop hostednetwork

И снова запустить командой:

netsh wlan start hostednetwork

После каждой перезагрузки компьютера нужно будет запускать раздачу заново (только командой netsh wlan start hostednetwork). Так же ее можно остановить соответствующей командой, как я показывал выше. Если вы хотите сделать так, чтобы точка доступа запускалась автоматически, то смотрите инструкцию: автоматический запуск раздачи Wi-Fi при включении ноутбука.

После этих действий вы можете подключатся к Wi-Fi сети с названием "my_wi-fi_network" (если вы его не сменили), и пользоваться интернетом. Как видите, без Wi-Fi роутера.

Если вы столкнулись с проблемой, когда устройства не могут подключится к точке доступа, или подключаются но не работает интернет, то первым делом отключите антивирус и брандмауэр. Так же смотрите статьи, ссылки на которые я дам ниже.

Возможно пригодится:

Нужно заметить, что компьютер не всегда охотно превращается в маршрутизатор. Иногда необходимо потанцевать с бубном 🙂

Настройка функции "Мобильный хот-спот" (только Windows 10)

В данном случае все намного проще. Открываем "Параметры" (кнопка со значком шестеренки в меню Пуск) и переходим в раздел "Сеть и интернет".

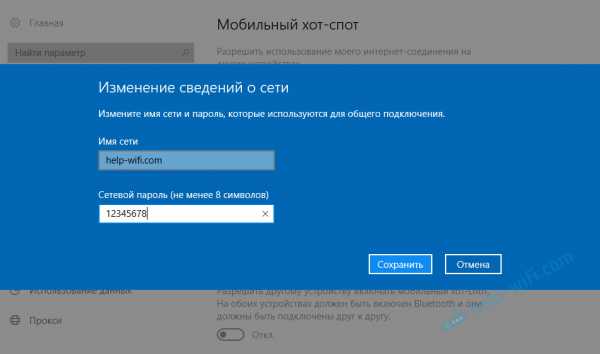

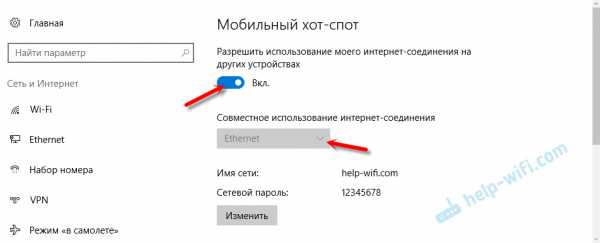

На вкладке "Мобильный хот-спот" находятся все настройки данной функции. Там сразу будет прописано имя сети и сетевой пароль. Если вы хотите их сменить, то нажмите на кнопку "Изменить". Задайте новые и сохраните.

Дальше в выпадающем меню нужно выбрать подключение для совместного использования доступа к интернету и включить "Мобильный хот-спот".

При возникновении каких-либо проблем отключайте антивирус и брандмауэр.

Статьи по теме:

Раздаем Wi-Fi без роутера. С помощью специальных программ

Я все таки советую использовать один из вышеописанных способов. В этих программах очень просто запутаться, могут появляться самые разные и непонятные ошибки, в которых разобраться тоже не просто. Лично для меня, способ с командной строкой намного проще. Не нужно ничего скачивать, устанавливать и т. д.

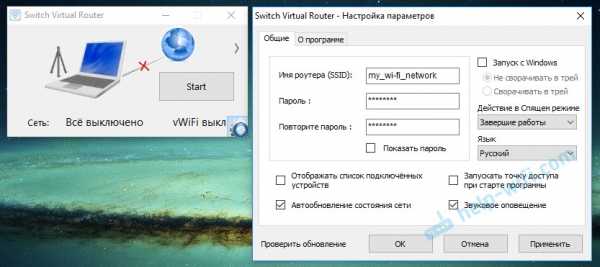

Но если вы все таки выбрали этот вариант, то могу посоветовать следующие программы: Virtual Router Plus, Maryfi, Connectify, Switch Virtual Router. О их настройке я подробно писал в отдельной статье: https://help-wifi.com/nastrojka-virtualnoj-wi-fi-seti/programmy-dlya-razdachi-wi-fi-s-noutbuka-v-windows-10-8-7-zapusk-tochki-dostupa/. И отдельная инструкция о настройке Switch Virtual Router.

Выглядят эти программы для раздачи Wi-Fi с компьютера примерно вот так (на скриншоте Switch Virtual Router):

В принципе, если на компьютере все нормально с драйверами беспроводного адаптера, сетевыми настройками, подключением к интернету и не вмешивается антивирус, то раздавать интернет через эти программы очень удобно.

Что делать, если не работает?

Я когда писал статью, все три способа проверил на своем компьютере. Мой ноутбук без проблем делился интернетом по Wi-Fi с другими устройствами. Нужно признать, что сама функция виртуальной беспроводной сети работает не всегда стабильно. И вообще работает не всегда 🙂 Как показывает практика, все из-за проблем с беспроводным адаптером, неверных настроек, или антивируса, который блокирует подключения.

Есть несколько самых популярных проблем и ошибок, с которыми народ очень часто сталкивается. Я не рассматривал их в этой статье, но описывал решения в отдельных инструкциях, ссылки на которые давал выше. Обязательно посмотрите эти статьи, там есть вся необходимая информация.

Свои вопросы, советы и отзывы вы можете оставлять в комментариях ниже. Я все читаю, отвечаю и по возможности стараюсь помочь советом.

Как повысить скорость Интернета

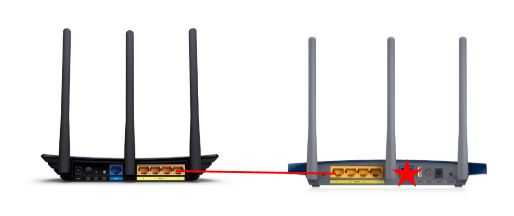

Проводное соединение быстрее, чем Wi-Fi

Хотя Wi-Fi улучшился за последние пять лет, он все еще не идеален. Проводное соединение просто быстрее, чем Wi-Fi.

Почему? Поскольку ваш Интернет физически подключен к вашему устройству, между ним и вашим Интернет-сигналом ничего не происходит. Проводное соединение всегда лучше, и его следует использовать везде, где это имеет смысл. Попробуйте сопоставить каждое устройство с наилучшим подключением.ПК, ноутбуки, медиаплееры и игровые консоли лучше всего работают с проводным подключением. Мобильные устройства и планшеты лучше всего работают с Wi-Fi.

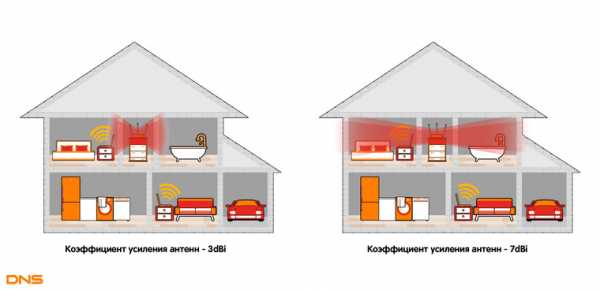

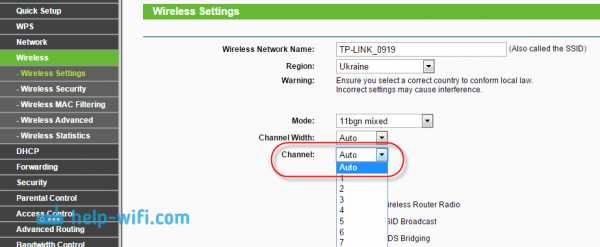

Что тормозит WiFi?

Есть множество вещей, которые могут замедлить работу WiFi. Где вы разместите свой роутер, имеет значение. Физические барьеры, такие как стены или бытовая техника, а также количество подключенных к ним устройств снижают скорость Wi-Fi. Чем дальше должен идти сигнал или чем больше он должен проходить сквозь и вокруг, тем медленнее будут скорости.

Подойдите ближе к WiFi-роутеру

Расположение, расположение, расположение! Расположение роутера очень важно. Некоторые кладут его в офис наверху или, что еще хуже, в подвал или чердак.

Эти области затрудняют доступ беспроводного сигнала к устройству. Попробуйте поставить его в центре дома, выше пола, желательно на 1-м этаже в комнате, где часто есть доступ к Интернету.

Проверить все устройства

Несколько устройств делят полосу пропускания как пирог, при этом каждое устройство берет ту часть, которая ему нужна во время использования.Чем больше у вас устройств, тем выше скорость Wi-Fi.

Несколько устройств делят полосу пропускания как пирог, при этом каждое устройство берет ту часть, которая ему нужна во время использования.Чем больше у вас устройств, тем выше скорость Wi-Fi. Некоторые устройства не могут поддерживать более высокие скорости, что снижает скорость всех остальных. Чтобы узнать, какие скорости может поддерживать ваше устройство, обратитесь к руководству пользователя или выполните поиск в Интернете по номеру модели.

Защита паролем WiFi

Помните, что ваша скорость одинакова для всех устройств. Если ваши соседи используют ваш WiFi, они тоже используют вашу скорость. Обязательно защитите и защитите паролем свой WiFi.

Содержите устройства в чистоте и обновлении

Регулярно выполняйте сканирование на вирусы, чтобы поддерживать свои устройства в чистоте.Закройте браузеры, очистите файлы cookie и выключите устройства, которые вы не используете. Очистка файлов cookie выполняется быстро и легко, но действия зависят от браузера. Все, что вам нужно, чтобы узнать, как удалить файлы cookie в своем браузере, - это быстрый поиск в Интернете.

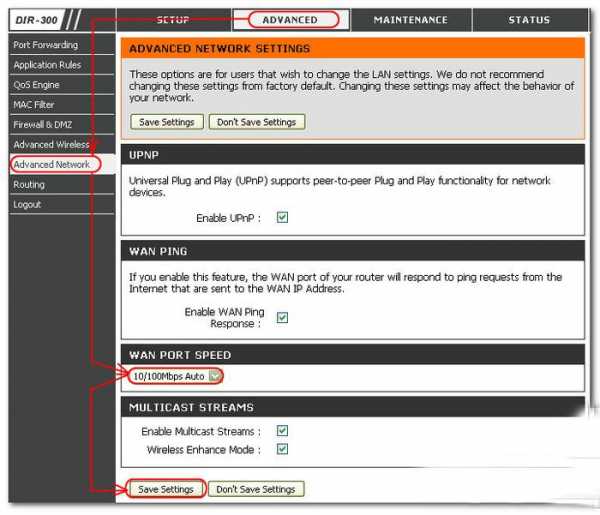

Регулярно обновляйте прошивку маршрутизатора, чтобы обеспечить безопасность сети. Посетите веб-сайт производителя и подпишитесь на уведомления об обновлениях, если они доступны.

.Как незаметно отследить активность Wi-Fi без подключения к целевому маршрутизатору «Null Byte :: WonderHowTo

Выявление уязвимых устройств и служб на целевом маршрутизаторе может быть затруднено, не оставляя журналов и других следов активного злоумышленника в сети. Однако есть способ скрыто расшифровать и просмотреть активность Wi-Fi без подключения к беспроводной сети.

При нацеливании на маршрутизаторы Wi-Fi хакеры могут попытаться взломать рукопожатия WPA2 или выполнить фишинг для паролей.Как только учетные данные Wi-Fi будут получены, они начнут отображать и снимать отпечатки пальцев скомпрометированной сети, используя различные методы.

Сканеры портов создают огромное количество шума в беспроводных сетях. Атаки типа «человек посередине» могут быть слишком агрессивными и предупреждать пользователей и администраторов о присутствии хакера. Маршрутизаторы хранят журналы каждого устройства, подключенного к сети. Каждое действие, предпринимаемое при подключении к сети, может каким-то образом привести к обнаружению на взломанном маршрутизаторе.

К роутеру Wi-Fi лучше вообще не подключаться. В этом руководстве мы познакомимся с тем, как злоумышленники перехватывают пакеты при их передаче на беспроводной маршрутизатор и от него с помощью Airodump-ng и расшифровывают трафик WPA2 практически в реальном времени.

Как работает атака

Wireshark - передовой и широко используемый в мире сетевой анализатор. Он позволяет пользователям видеть, что происходит в сетях на микроскопическом уровне, и является де-факто инструментом сетевого аудита для коммерческих и некоммерческих предприятий, государственных учреждений и учебных заведений.

Отличная функция, встроенная в Wireshark, позволяет злоумышленникам расшифровывать и просматривать активность маршрутизатора, передаваемую по воздуху, в виде обычного текста, и это именно то, что мы собираемся узнать в этом руководстве.

Шаг 1: Определите целевую сеть

Airodump-ng доступен во всех популярных дистрибутивах Linux и будет работать на виртуальных машинах и на установках Raspberry Pi. Я буду использовать Kali Linux для сбора данных, принадлежащих маршрутизатору Wi-Fi, который я контролирую. Если вы никогда раньше не использовали Airdodump-ng, вы можете изучить некоторые основы в моей статье о взломе соседа с помощью заметки Post-It или в нашем общем руководстве Aircrack-ng, ссылка на который приведена ниже.

Чтобы включить режим монитора на беспроводном адаптере, используйте следующую команду.

airmon-ng start wlan0

Затем найдите целевую сеть. Чтобы просмотреть сети Wi-Fi в окрестностях, используйте команду ниже. В качестве примера я буду нацеливаться на мой маршрутизатор с нулевым байтом.

airodump-ng wlan0mon

Обратите внимание на BSSID, CH и ESSID. Эта информация необходима для сбора данных, передаваемых на маршрутизатор.

Шаг 2: Начало сбора данных Wi-Fi

Чтобы начать сбор данных, принадлежащих целевой сети, введите команду ниже, заменив части, выделенные курсивом, на то, с чем вы работаете.

airodump-ng --bssid TargetMACaddressHere --essid RouterNameHere -c ChannelNumber -w SaveDestination wlan0mon

Я сохраняю собранные данные в моем каталоге / tmp в файл с именем "null_byte" "используя аргумент -w . Airodump-ng автоматически добавит номер в конец имени файла, поэтому он будет фактически сохранен в каталоге / tmp как «null_byte-01.cap».

Вот чего можно ожидать от работающего терминала Airodump-ng:

Самая важная вещь, которую необходимо учитывать, - это рукопожатие WPA в правом верхнем углу.Чтобы позже Wireshark расшифровал трафик Wi-Fi, должно произойти рукопожатие. Можно использовать Aireplay-ng для принудительного отключения устройств от сети. Для этого потребуется, чтобы устройства повторно подключились и, мы надеемся, произведут рукопожатие WPA в процессе, но это может вызвать подозрения среди пользователей, подключенных к сети.

Пока терминал Airodump-ng работает, данные будут накапливаться. Терминал Airodump-ng может работать часами или даже днями. В моем примере сеанса Airodump-ng я позволил сбору пакетов работать более 15 минут.Истекшее время можно определить в верхнем левом углу терминала.

Обратите внимание на столбец #Data на снимке экрана выше. Это число указывает, сколько пакетов данных было собрано. Чем выше это число, тем больше вероятность, что злоумышленники обнаружат конфиденциальную информацию, которая может быть использована для поворота или дальнейшей компрометации цели.

Когда будет собрано удовлетворительное количество данных, сеанс Airodump-ng можно остановить, нажав Ctrl + C .Теперь в каталоге / tmp будет файл "null_byte-01.cap" (или как вы его назвали). Этот файл .cap будет открыт с помощью Wireshark.

Шаг 3. Установите последнюю версию Wireshark

По умолчанию Wireshark включен почти во все версии Kali. Есть несколько версий, которые не включают Wireshark, поэтому я быстро расскажу, как установить его в Kali.

Сначала запустите команду apt-get update , чтобы убедиться, что для загрузки доступна последняя протестированная и тщательно отобранная (разработчиками Kali) версия Wireshark.Откройте терминал и введите следующую команду.

sudo apt-get update

Затем используйте следующую команду для установки Wireshark.

sudo apt-get install wirehark

Между двумя командами можно использовать символы && , как я сделал на скриншоте выше. Это даст указание терминалу сначала синхронизировать индекс пакета с его источниками, репозиториями Kali. Затем - и только в случае успешного обновления - будет установлен Wireshark.

Шаг 4. Запустите Wireshark Tool

Когда это будет сделано, Wireshark можно будет найти в категории «Sniffing & Spoofing» в меню «Applications». Чтобы запустить Wireshark, просто щелкните значок.

Шаг 5: Настройте Wireshark для расшифровки данных

Чтобы настроить Wireshark для расшифровки данных, содержащихся в .cap, нажмите кнопку «Изменить» на верхней панели, затем «Настройки» и разверните раскрывающееся меню «Протоколы» .

Затем прокрутите вниз и выберите «IEEE 802.11. «Установите флажок рядом с Включить дешифрование . Затем нажмите« Изменить », чтобы добавить ключи дешифрования для конкретной сети Wi-Fi.

Появится новое окно. Здесь пароль и маршрутизатор Имя должно быть указано. Учетные данные должны быть введены с паролем и именем маршрутизатора, разделенными двоеточием (например, пароль: router_name).

Сначала выберите "wpa-pwd" Тип ключа . Этот тип ключа является обязательным чтобы установить пароль WPA в виде обычного текста. Пароль для моей сети Wi-Fi "Null Byte" представляет собой длинную закодированную строку, поэтому я ввел "bWN2a25yMmNuM2N6amszbS5vbmlvbg ==: Null Byte" в столбце Key .Другой пример - «Wonderfulboat555: NETGEAR72», где «Wonderfulboat555» - это пароль для маршрутизатора «NETGEAR72».

Когда это будет сделано, нажмите «ОК», чтобы сохранить учетные данные. Wireshark теперь будет автоматически расшифровывать данные, принадлежащие сети Wi-Fi «Null Byte», при импорте файла .cap.

Шаг 6. Выполните глубокую проверку пакетов (DPI)

Чтобы импортировать .cap в Wireshark, нажмите кнопку «Файл» на верхней панели, затем нажмите «Открыть». .Cap находится в каталоге / tmp; Выберите его, затем нажмите «Открыть»."В зависимости от того, как долго терминал Airodump-ng собирал данные, Wireshark может потребовать несколько минут для импорта и расшифровки всех данных.

После открытия файла .cap в Wireshark могут быть тысячи строк необработанного веб-трафика. Это может быть устрашающим. К счастью, в Wireshark есть фильтры отображения, которые можно использовать для управления и фильтрации бесполезных пакетов. В Интернете существует множество шпаргалок по фильтрам отображения, которые помогают пользователям Wireshark находить релевантные и конфиденциальные данные, но я расскажу о некоторых полезные фильтры отображения ниже, которые злоумышленники используют для проверки активности в сети.

1. Найдите данные POST

Метод запроса HTTP POST часто используется при загрузке файла или отправке имен пользователей и паролей на веб-сайт. Когда кто-то входит в Facebook или публикует комментарий внизу этой статьи, это делается с помощью POST-запроса.

Данные POST в .cap, скорее всего, будут содержать наиболее компрометирующие и раскрывающие данные. Злоумышленники могут найти имена пользователей, пароли, настоящие имена, домашние адреса, адреса электронной почты, журналы чата и многое другое. Чтобы отфильтровать данные POST, введите следующую строку в полосу фильтра отображения.

http.request.method == "POST"

В моем примере я подписался на случайный веб-сайт технологий, который я нашел в Интернете. Есть основания полагать, что кто-то будет запрашивать уведомления по электронной почте со своих любимых новостных сайтов.

Если POST-запросы были обнаружены в .cap, в столбце Info будет показано, какие строки содержат данные POST. Двойной щелчок по одной из строк откроет новое окно Wireshark с дополнительной информацией. Прокрутите вниз и разверните раскрывающееся меню «HTML-форма», чтобы просмотреть данные.

Путем проверки данных, собранных из этого единственного запроса POST, был обнаружен большой объем информации, принадлежащей кому-то в сети.

Собранные данные включали имя, фамилию и адрес электронной почты, которые впоследствии могут быть использованы для фишинга и целевых взломов.

Существует также форма пароля, требуемая веб-сайтом, которую можно добавить в списки паролей и атаки методом перебора. Люди нередко повторно используют пароли для нескольких учетных записей. Конечно, возможно, что пароль предоставит злоумышленнику доступ к адресу Gmail, также указанному в данных POST.

Также в данных обнаружено название компании, предположительно в которой работает Кристофер Хаднаги. Эта информация может быть использована злоумышленником для дальнейшей социальной инженерии.

Пройдя немного дальше по данным POST, можно найти еще больше информации. Полный домашний адрес, почтовый индекс и номер телефона также включаются в один запрос POST. Это сообщит злоумышленнику, к какому дому принадлежит маршрутизатор Wi-Fi, и номер телефона, который может быть использован для дальнейшей социальной инженерии, если хакер решит отправить поддельные SMS-сообщения.

2. Поиск данных GET

Метод запроса HTTP GET используется для получения или загрузки данных с веб-серверов. Например, если кто-то просматривает мою учетную запись Twitter, его браузер будет использовать запрос GET для извлечения ресурсов с веб-серверов twitter.com. Проверка .cap на наличие запросов GET не позволит выявить имена пользователей или адреса электронной почты, но позволит злоумышленникам разработать исчерпывающий профиль привычек пользователей, просматривающих веб-страницы.

Чтобы отфильтровать данные GET, введите следующую строку в полосу фильтра отображения.

http.request.method == "GET"

Многие веб-сайты добавляют .html или .php в конец URL-адресов. Это может быть индикатором того, что кто-то просматривает веб-сайт в сети Wi-Fi.

Может быть полезно отфильтровать запросы GET, связанные с CSS и шрифтами, поскольку такие запросы выполняются в фоновом режиме, когда мы просматриваем веб-страницы в Интернете. Чтобы отфильтровать содержимое CSS, используйте фильтр Wireshark ниже.

http.request.method == "GET" &&! (Http.request.line соответствует "css")

&& здесь буквально означает "и". Модель ! (восклицательный знак) здесь означает «нет», поэтому Wireshark проинструктирован отображать только запросы GET , а не для отображения строк HTTP-запроса, которые каким-либо образом соответствуют css . Мы надеемся, что это отфильтрует некоторую бесполезную информацию, связанную с безопасными веб-ресурсами.

Щелчок по одной из строк для исследования и раскрытия данных «Протокол передачи гипертекста» предоставит более идентифицируемую информацию.

Мы видим, что цель использует компьютер Windows с пользовательским агентом браузера Chrome. Что касается аппаратной разведки, то эта информация очень ценна. Теперь злоумышленники могут с большой степенью уверенности создать полезную нагрузку для этого пользователя, специфичного для используемой операционной системы Windows.

«Referer» сообщает нам, какой веб-сайт просматривал целевой пользователь непосредственно перед просмотром tomsitpro.com. Скорее всего, это означает, что они нашли статью о «карьере хакера в белой шляпе» через какого-то дакдукго.com запрос.

Реферер, содержащий DuckDuckGo в поисковой системе Google, может указывать на пользователя, заботящегося о конфиденциальности, поскольку Google известен своей агрессивной политикой, наносящей вред своим клиентам. Кто-то, кто заботится о конфиденциальности, также может быть заинтересован в программном обеспечении безопасности, таком как антивирусные программы. Это то, что злоумышленники будут учитывать при создании целевой нагрузки.

3. Найдите данные DNS

Зашифрованный интернет-трафик по умолчанию будет передаваться через порт 443. Можно было подумать использовать tcp.port == 443 фильтр отображения, чтобы лучше понять, какие веб-сайты просматриваются, но при этом обычно выводятся необработанные IP-адреса в столбце назначения, что не очень удобный способ быстрой идентификации доменов. Фактически, более эффективный способ идентификации веб-сайтов, отправляющих и получающих зашифрованные данные, - это фильтрация DNS-запросов.

Система доменных имен (DNS) используется для преобразования имен веб-сайтов в машиночитаемые IP-адреса, такие как https://104.193.19.59. Когда мы посещаем такой домен, как null-byte.wonderhowto.com, наш компьютер преобразует удобочитаемое доменное имя в IP-адрес. Это происходит каждый раз, когда мы используем доменное имя для просмотра веб-сайтов, отправки электронной почты или чата в Интернете.

Поиск DNS-запросов в .cap дополнительно поможет злоумышленникам понять, какие веб-сайты часто посещают люди, подключенные к маршрутизатору. Злоумышленники также смогут видеть доменные имена, принадлежащие веб-сайтам, которые отправляют и получают зашифрованные данные на такие сайты, как Facebook, Twitter и Google.

Чтобы отфильтровать данные DNS, введите следующую строку в полосу фильтра дисплея.

dns

Просмотр DNS-запросов может предоставить некоторую интересную информацию. Мы ясно видим, как этот пользователь просматривает сайты о путешествиях, например Expedia.com и kayak.com. Это может означать, что пользователь скоро будет отсутствовать дома на длительный период времени.

Данные зашифрованы, поэтому злоумышленники не могут узнать информацию о пункте назначения или отправлении рейса, но использование этой информации для отправки фишинговых писем может позволить злоумышленнику с помощью социальной инженерии раскрыть личную и финансовую информацию пользователя.

Например, если также были обнаружены запросы DNS для определенного банковского веб-сайта, злоумышленники могли подделать электронное письмо от этого банка и заявить, что только что произошла крупная транзакция по кредитной карте Expedia. Фальшивое электронное письмо может также содержать точную информацию, касающуюся цели, со ссылкой на поддельный банковский веб-сайт (контролируемый злоумышленником), предназначенный для сбора банковских учетных данных.

Как защитить ваши личные данные от хакеров

С первого взгляда, все личные данные, обнаруженные в.cap может показаться безобидным или безобидным, но, проверив всего несколько пакетов, я узнал настоящее имя цели, имя пользователя, пароль, адрес электронной почты, домашний адрес, номер телефона, производителя оборудования, операционную систему, отпечаток пальца браузера, привычки просмотра веб-страниц и многое другое. .

Все эти данные были собраны без подключения к маршрутизатору. Жертвы не смогут узнать, что с ними происходит. Все эти данные могут быть использованы злоумышленниками для проведения тщательно продуманного и целенаправленного взлома компаний и частных лиц.

Имейте в виду, что вся личная информация, раскрытая в этой статье, также доступна интернет-провайдерам (ISP), таким как Verizon и AT&T. Читатели должны знать, что DPI выполняется интернет-провайдерами каждый день. Чтобы защитить себя от такой активности, мы можем:

- Использовать более надежные пароли. Подбор слабых паролей является основным методом злоумышленника для получения доступа к маршрутизаторам Wi-Fi.

- Используйте виртуальную частную сеть (VPN). При безопасном соединении между вами и провайдером VPN все данные, раскрытые в этой статье, не были бы доступны злоумышленнику.Однако, если провайдер VPN ведет журнал или выполняет глубокую проверку пакетов, тогда все данные также будут легко доступны для него.

- Используйте Tor. В отличие от VPN, сеть Tor построена на другой модели безопасности, которая не передает все наши данные одной сети или интернет-провайдеру.

- Используйте SSL / TLS. Безопасность транспортного уровня (HTTPS) будет шифровать ваш веб-трафик между вашим браузером и веб-сайтом. Такие инструменты, как HTTPSEverywhere, могут помочь обеспечить шифрование данных о вашем веб-трафике.

До следующего раза подписывайтесь на меня в Twitter @tokyoneon_ и GitHub. И, как всегда, оставьте комментарий ниже или напишите мне в Twitter, если у вас есть какие-либо вопросы.

Не пропустите: как защитить себя от взлома

Хотите начать зарабатывать деньги в качестве хакера в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического взлома.

Купить сейчас (90% скидка)>

Фотография на обложке Дуга Дэйви / Flickr; Скриншоты tokyoneon / Null Byte .derv82 / wifite2: Переписка популярного аудитора беспроводной сети "wifite"

перейти к содержанию Зарегистрироваться- Почему именно GitHub? Особенности →

- Обзор кода

- Управление проектами

- Интеграции

- Действия

- Пакеты

- Безопасность

- Управление командой

- Хостинг

- мобильный

- Истории клиентов →

- Безопасность →

- Команда

- Предприятие

- Проводить исследования

wifiphisher / wifiphisher: платформа незаконных точек доступа

перейти к содержанию Зарегистрироваться- Почему именно GitHub? Особенности →

- Обзор кода

- Управление проектами

- Интеграции

- Действия

- Пакеты

- Безопасность

- Управление командой

- Хостинг

- мобильный

- Истории клиентов →

- Безопасность →

- Команда

- Предприятие

- Проводить исследования

- Изучите GitHub