Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как подключиться к роутеру через telnet

Как подключиться к роутеру через telnet

Работа с роутерами D-Link через Telnet

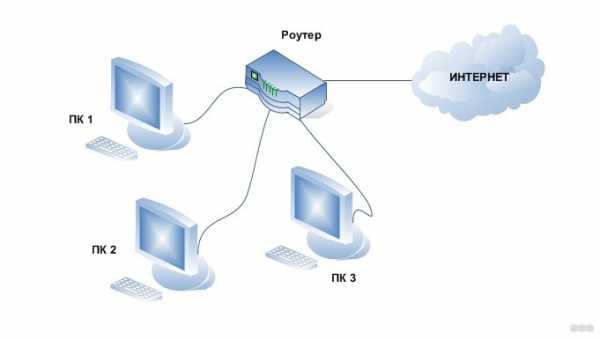

Сегодня мы узнаем, как с помощью утилиты telnet можно подключиться к роутеру D-Link и что это нам дает. Итак, что мы имеем:

- Роутер. Моим подопытным будет роутер D-Link DSL-2640U. Это классический 4-х портовый модем, подключающийся к интернету с помощью технологии ADSL ( Asymmetric Digital Subscriber Line) через телефонный провод и раздающий его на все 4 порта + WiFi.

- Компьютер под управлением операционной системы Windows 7 Pro

Итак. Опкрываем меню Пуск и вводим команду cmd. Можно так же воспользоваться командой Windows+R для вызова окна Выполнить и ввести команду cmd туда. Жмем Enter и перед нами всплывет окно командной строки.

Далее выполним команду telnet 192.168.1.1 23 , где 192.168.1.1 — это ip-адрес нашего модема, а 23 — порт telnet.

Внимание, перед тем, как заходить на модем через telnet, убедитесь, что в настройках модема разрешено подключение через telnet (при заводских настройках оно включено по умолчанию)

Если вы все сделали правильно, то telnet запросить логин и пароль. И не паникуйте, что при вводе пароля не появляются символы на экране. Это специальная фишка linux-систем как защита от кражей паролей

Если вы все сделали правильно, то перед вами появится следующая картина:

Что такое BusyBox вы можете почитать здесь. Если кратко, то это своеобразный интерпретатор команд для unix-подобных систем.

Итак, какие команды наиболее интересны:

-

-

- Команда ls — — выводит список файлов или каталогов (для вывода корневых каталогов можно так же использовать echo */ )

- cat — читает файл. (например, узнать версию встроенной операционной системы можно с помощью cat /proc/version , архитектуру — cat /proc/cpuinfo , память — cat /proc/mtd , )

-

- pwd — узнать текущий каталог

- ip — команда, раскрывающая все возможности работы с сетью

- free — оперативная память на борту

-

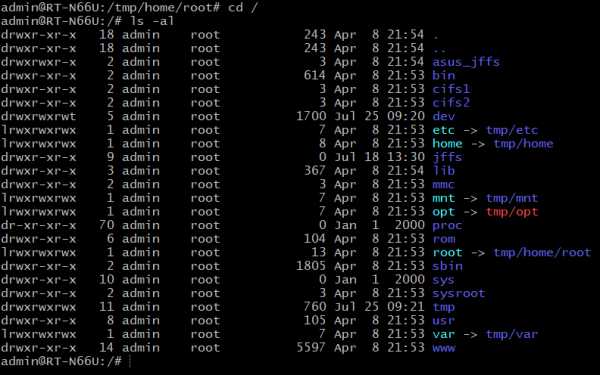

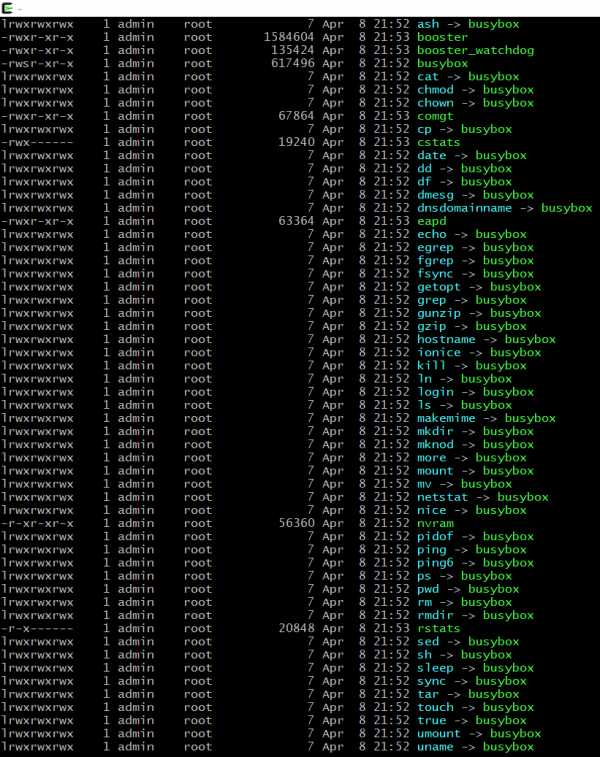

Итак, попробуем посмотреть, что из каких файлов и папок состоит наша прошивка. Вводим команду ls -al и нажимаем Enter. И получиться у нас должно что-то типа такого:

Куча всего непонятного, правда? Не пугайтесь. Не так страшен черт, как его малюют. Давайте разбираться:

Первый столбец — это права доступа к файлу/папке (если кратко r — чтение, w — запись, x — исполнение, — — права отсутствуют, t — запрет на удаление пользователем), второй — это количество папок в в ветке, третий — размер файла, четвертый — название. Не так уж и страшно.

Теперь рассмотрим, что же представляет каждая из этих папок в ос Linux:

- /var — Системные данные и конфигурационные файлы (в ос linux обычно является отдельной файловой системой)

- /usr — Большинство стандартных программ и другие полезные компоненты (также часто в linux является отдельной файловой системой)

- /tmp — Временные файлы, которые могут удаляться при перезагрузке

- /sbin — Команды, необходимые для обеспечения минимальной работоспособности системы

- /root — Домашний каталог суперпользователя

- /proc — Информация о всех выполняющихся процессах

- /opt — Программные пакеты необязательных приложения (которые пока не находят широкого применения)

- /mnt — Временные точки монтирования

- /lib, lib32, /lib64 — Библиотеки и вспомогательные файлы для стандартных программ

- /home — Стандартные домашние каталоги пользователей

- /etc — Важные файлы запуска и конфигурации системы

- /dev — Файлы устройств: дисков, принтеров, псевдотерминалов и т.д.

- /bin — команды операционной системы ядра

Если хотите узнать больше, введите в командной строке cat /proc/meminfo . Вы увидите следующее окошко:

Из всего этого нас больше всего интересует MemTotal и MemFree — всего и свободной памяти соответственно. Важной так же является информация в proc/mounts

На этом краткий обзор на сегодня закончу. В следующей статье

Через telnet мы можем так же посмотреть mac-адрес нашего устройства с помощью команды ip link:

Либо еще проще, через команду mfc mac get , например, для ревизий U/RA/U2A — можно проверить командой mfc hwrev get либо через mfc dump. Через telnet мы так же можем попробовать сменить mac-адрес модема, если верить вот этим инструкциям:

Но у меня для моего U/RA/U2A из этих инструкций ничего не сработало: они выполнились и даже mfc mac get показал правильный мак, но в веб-интерфейсе нули так и остались. Помогла команда

То, что вам нужно подставить вместо звезд, я думаю, вы догадаетесь без меня. Полный синтаксис команды будет такой: mfc init

Какие есть альтернативы в случае неудачи. Не отчаивайтесь. Можно попробовать восстановить mac-адреса с помощью кабеля или даже редактирования прошивки, слитой через программатор. Но такая работа требует больше усилий и навыков. Но в принципе эти способы могут пригодиться, если telnet вам откажет. Так же некоторые прошивки позволяют редактировать мак непосредственно в веб

Для более плотной работы с настройками модема введите команду resident_cli . Надо будет подтвердить логин и пароль еще раз. В окне терминала вы увидите снова общую информацию об устройстве и станет доступна консоль для настройки модема. Чтобы вернуться в окно BusyBox, выполните команду sh

Какие еще интересные команды? Для настройки фаервола есть команда iptables . Она открывает перед администратором огромные возможности (от которых честно говоря, можно захлебнуться. Так что я рекомендую настройки фаервола делать через обычный веб-интерфейс)

Перед тем, как прошивать, хорошо бы было снять копию текущей прошивки. Но это не так просто. В консоли D-Link нет готовой команды для бэкапа. Но есть другие не менее любопытные. Например, hexdump, а так же

- dd — копирование файла с конвертированием и форматированием (с параметрами if, of, bs, skip, seek)

- mkdir — создание каталога

Важно знать: все прошивки D-Link распространяются под лицензией GPL! А значит имеют открытый исходный код. Я не знаю, почему компания решила открыть все свои исходники своего ПО. На мой взгляд, это шаг назад, т.к. любой злоумышленник может модифицировать прошивку, залить туда троян либо другой вирус и заразить модемы. В связи с этим интернете, к сожалению, есть много описаний уязвимостей модемов D-Link с подробными рецептами, как ими пользоваться. Очевидно, это минус. Но нам это сейчас на руку. Конечно, нашей целью не является написание вирусов, а наоборот — расширение функционала.

Второй момент — это то, что исходники прошивки ни на каком ни php или asp, а на голом C++, под gcc заточенном. Не то, чтобы это было очень плохо, но это усложняет задачу. Лично для меня C++ — самый сложный стек, с которым мне приходилось сталкиваться. Я считаю, это язык для профессионалов. Но не все так плохо. Итак, впереди нас ждет веселое и увлекательное путешествие в реверс-инжиниринг исходного кода маршрутизаторов D-Link!

Все исходники на свои программы D-Link выкладывает здесь.

Источник

Подключение к роутеру через telnet

Подключение пк к роутеру WI-FI

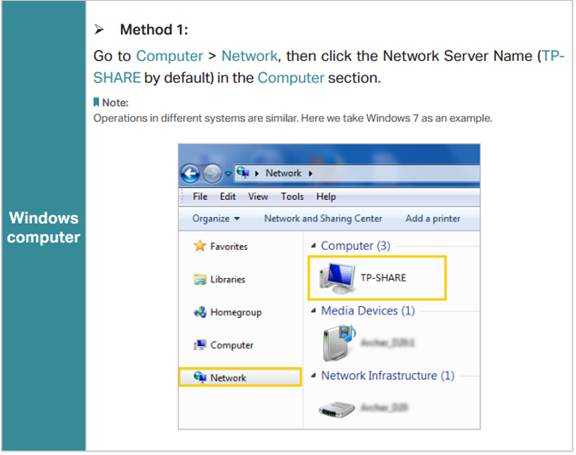

Помогите пожалуйста ,у меня есть WI-FI роутер TP-LINK TL-WR841N, к нему подключен по беспровадному.

Подключение к роутеру

всегда было интересно можно ли и как подключиться от пк1 к роутеру (см схему) или подскажите как.

Удаленное подключение к роутеру

Имеется цель подключиться к удаленному роутеру, который “питается” интернетом от 3G модема. В.

Подключение антенны 17 db к WiFi роутеру

Вопрос стоит так: Если подключить к Wifi роутеру вместо штатной антенны такую как изображена на.

– сервер telnet в роутере может отсутствовать

– сервер telnet в роутере может быть остановлен

– доступ к роутеру по telnet с WAN стороны включается отдельно и по умолчанию обычно выключен

с другой стороны можно попробовать подключаться к консоли роутера не по telnet, а по ssh, но:

– сервер ssh в роутере может отсутствовать

– сервер ssh в роутере может быть остановлен

– доступ к роутеру по ssh с WAN стороны включается отдельно и по умолчанию обычно выключен

Источник

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Настройка роутера

Оглавление

Как работает роутер

Самый обычный домашний роутер, который уже есть почти в каждой квартире – это весьма интересное и сложное устройство. Между прочим, оно объединяет в себе функции сразу трёх различных сетевых устройств:

- свитч – устройство для объединения других сетевых устройств в локальную сеть

- беспроводная точка доступа, которая отвечает за Wi-Fi соединение

- сам роутер, который отвечает за маршрутизацию трафика между сетями (в домашних роутерах он просто перенаправляет трафик в сеть Интернет-провайдера и обратно)

В роутере в качестве операционной системы установлен Linux (да-да). У очень многих роутеров имеется DHCP-сервер, веб-сервер, SSH-сервер, NAT, Telnet, файервол – всё это есть практически в каждом домашнем роутере. Также могут быть дополнительные сервисы и утилиты.

Между прочим, при профессиональном развёртывании сети (например, в крупной организации, которая занимает несколько этажей здания), используются все три упомянутых сетевых элемента по отдельности: с помощью свитчей компьютеры и серверы объединяются в локальную сеть. На самом деле, для локальной сети роутер не нужен – один или несколько свитчей справятся с передачей локального трафика. Свитч – это устройство второго уровня (Layer 2), который называется канальным (data link). Свитчи не имеют IP и не понимают их. Перенаправление трафика в локальной сети, то есть с помощью свитчей, происходит на основе MAC-адресов.

Беспроводные точки доступа (AP) – это также устройства второго уровня – у них нет своих IP адресов. В больших сетях AP подключаются к свитчам.

И, наконец, классические роутеры – в них нет необходимости при передаче данных в локальной сети – они нужны для маршрутизации трафика МЕЖДУ сетями. Это могут быть локальные подсети одной организации или локальная сеть организации и сеть Интернет-провайдера.

Как уже было сказано, в домашнем роутере все необходимые элементы для обеспечения локальной сети и маршрутизации трафика во внешнюю сеть собраны в одном устройстве.

Упрощённо говоря – порты LAN вашего роутера – это свитч, который подключён к роутеру по внутреннему сетевому интерфейсу (eth0, например), а порт WAN – это сетевой интерфейс роутера для маршрутизации трафика во внешние сети. На самом деле – это чуть упрощённая модель, все порты LAN 1-4 и WAN могут принадлежать одному программируемому свитчу и быть разделены с помощью виртуальных LAN (VLAN) – не будем вникать в такие дебри, но просто знайте, что это позволяет, к примеру, изменить VLAN1 и VLAN2 так, что у роутера будет, например, три WAN порта и два LAN.

Я буду показывать настройку роутера на примере RT-N66U с прошивкой Asuswrt-Merlin. Большая часть из этих настроек доступна для большинства роутеров. Но внешний вид веб интерфейса может быть самым разным, в том числе совершенно не похожим на скриншоты, которые я сделал для вас.

Если вы и так знаете, как настраивать роутер, то переходите сразу к хардкорной части.

Сколько IP адресов у роутера

Домашнему роутеру необходимо и достаточно ровно два IP адреса. Один IP адрес – в локальной сети, и ещё один IP адрес для сети Интернет-провайдера. У каждого роутера должно быть столько IP адресов, к скольким сетям он одновременно подключён. К примеру, если роутер объединяет три подсети, то у него три IP адреса.

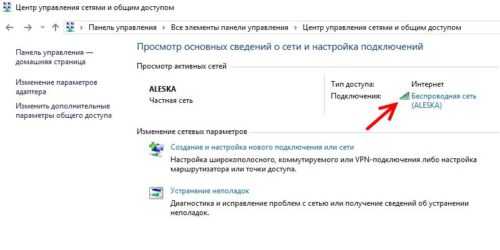

Как зайти в настройки роутера

Для управления роутером через веб-интерфейс, откройте браузер и введите IP адрес роутера. В большинстве случаев это 192.168.0.1 или 192.168.1.1. Если ничего не открылось, то попробуйте 192.168.0.1:8080 или 192.168.1.1:8080.

Если вы установили другой IP адрес для роутера и забыли его, то откройте командную строку Windows (нажмите Win+x и выберите Windows PowerShell (администратор)) и выполните там команду

Найдите строку с четырьмя нулями, например:

В ней адрес шлюза и будет IP адресом роутера – в моём случае это 192.168.0.1.

Вам нужно будет ввести логин и пароль для входа – посмотрите его в документации или погуглите заводской пароль для вашей модели.

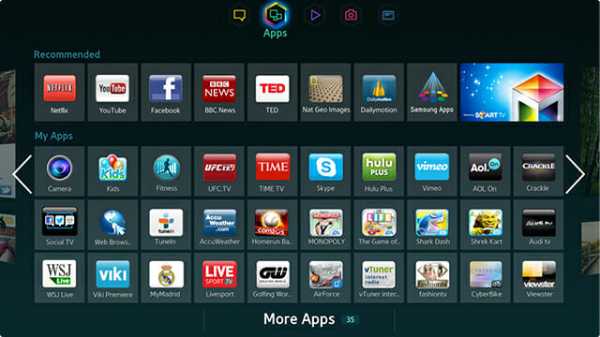

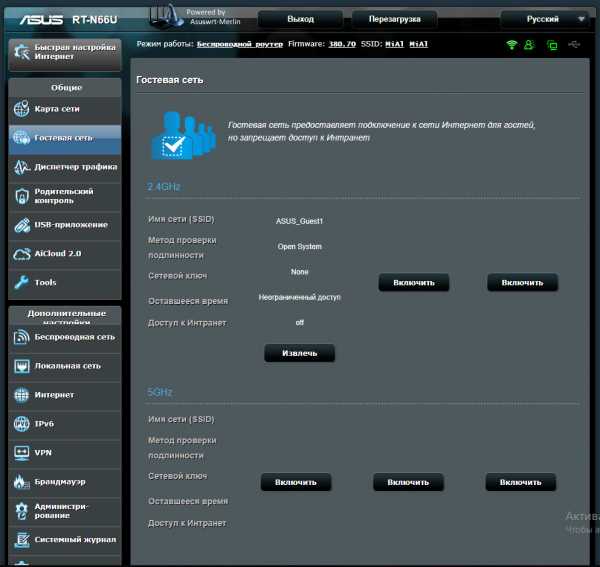

Что такое гостевая сеть Wi-Fi

Гостевая сеть позволяет создать новую Wi-Fi сеть. Особенности гостевой сети:

- работает параллельно с вашей основной Wi-Fi сетью

- может иметь другое, отличное от основной Wi-Fi сети имя

- самое главное: она позволяет гостям выходить в Интернет, но отграничивает их от вашей локальной сети

- может быть открытой или иметь пароль

То есть если вы создали гостевую сеть и к ней подключаются пользователи, то они будут выходить в Интернет с вашим IP. Отличие от основной сети в том, что нет доступа к локальным ресурсам и вы можете установить другой пароль, не связанный с вашим основным Wi-Fi.

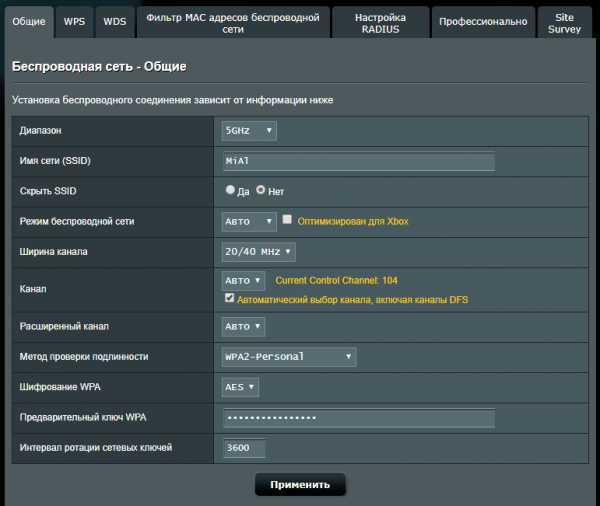

Настройка Wi-Fi

Современные роутеры с беспроводной точкой доступа обычно поддерживают два диапазона частот: 2.4 GHz и 5 GHz. Если вы не пользуетесь каким-то из этих диапазонов, его можно отключить.

Сети в диапазонах 2.4 GHz и 5 GHz могут иметь одинаковое имя или разное. Могут иметь одинаковые пароли или разные. Фактически – это две разные сети – их работа обеспечивается разными сетевыми картами и у них разные MAC-адреса.

Опция «Скрыть SSID» означает, что ваша сеть не будет видна обычным устройствам и для подключения к ней нужно будет сначала ввести имя сети, а затем её пароль. Это дополнительная защита, её нельзя считать надёжной. То есть если вы выбрали скрыть сеть, то всё равно установите надёжный пароль, поскольку для хакера не составит особого труда узнать имя сети.

Пароль Wi-Fi должен быть длинным и сложным, с использованием больших и маленьких букв, цифр и специальных символов.

Режим беспроводной сети позволяет выбрать, какой стандарт использовать. У вас могут быть разные варианты, в зависимости от возможностей роутера. Если к беспроводной сети подключено много разных устройств различного года выпуска, то выберите автоматический режим.

Ширина канала: Стандарт 802.11n поддерживает режим 40 MHz, который объединяет два соседних канала 20 MHz для создания большей «трубы». То есть это увеличивает пропускную способность. 802.11ac поддерживает также режим 80 MHz. То есть, чем больше это значение, тем лучше – но как и с выбором стандарта, учитывайте возможности устройств, которые будут подключаться. Если не уверены, выберите автоматический режим.

Канал: выберите любой или поставьте автоматический выбор.

Метод проверки подлинности: самое главное, не оставляйте сеть открытой или защищённой с помощью WEP, поскольку это очень небезопасно. Выберите WPA2-Personal.

Также найдите настройку WPS и обязательно её отключите.

Настройка локальной сети

Здесь вы можете поменять имя и IP адрес роутера – обычно это не требуется.

По умолчанию включён DHCP-сервер. Благодаря нему подключённые к роутеру устройства получают локальный IP адрес. Обычно нет необходимости что-либо здесь менять. Но в этой вкладке содержится важный пункт, позволяющий присваивать IP адреса вручную – то есть здесь вы можете назначить устройствам постоянные IP адреса – помните об этом, если вам понадобиться это сделать.

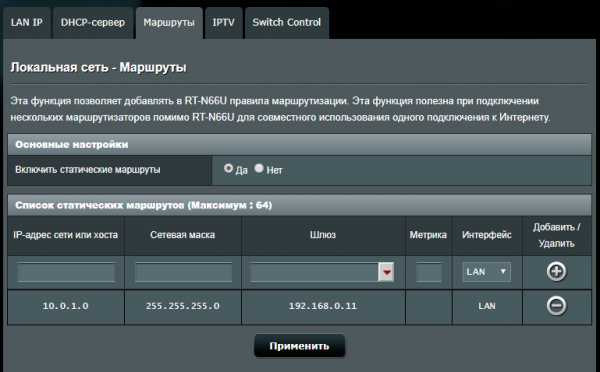

Настройка маршрутов локальной сети

Подавляющему большинству пользователей это не нужно. Настройка маршрутов нужна если у вас больше чем один роутер. И вы хотите:

- подключаться к локальной сети другого роутера

- сделать так, чтобы другой роутер имел Интернет-доступ через ваш роутер

Исходные данные: в данный момент мы настраиваем роутер, находящийся в сети 192.168.0.0/24.

Второй роутер находится в подсети 10.0.1.0/24. То есть он присваивает подключённым к нему устройства адреса 10.0.1.2, 10.0.1.3, 10.0.1.4 и так далее. Этот второй роутер через свой WAN порт подключён к нашему первому роутеру в порт LAN, причём ему назначен IP адрес, допустим, 192.168.0.11. Итак, у этого второго роутера два IP адреса: 10.0.1.1 для своей локальной сети и 192.168.0.11 на его WAN порту.

Чтобы мы могли подключаться к ресурсам той второй сети, добавьте маршрут где в качестве IP-адреса сети или хоста укажите 10.0.1.0, в качестве Сетевой маски – 255.255.255.0, а в качестве Шлюза – 192.168.0.11 (IP адрес второго роутера в сети первого роутера). Выберите интерфейс LAN.

Сделанные настройки позволяют правильно перенаправлять запросы в соседнюю локальную сеть 10.0.1.0/24.

На втором роутере также нужно сделать настройки маршрута, чтобы роутер знал, как связаться с сетью 192.168.0.0/24. Для этого добавьте маршрут где в качестве IP-адреса сети или хоста укажите 192.168.0.0, в качестве Сетевой маски – 255.255.255.0, а в качестве Шлюза – 192.168.0.1 (IP адрес первого роутера). Выберите интерфейс WAN.

Поскольку на втором роутере нет Интернет-соединения, то чтобы он мог использовать Интернет-подключение первого роутера, добавьте ещё один маршрут на втором роуоте, где в качестве IP-адреса сети или хоста укажите 0.0.0.0, в качестве Сетевой маски – 0.0.0.0, а в качестве Шлюза – 192.168.0.1 (IP адрес первого роутера). Выберите интерфейс WAN.

Если вы не знаете, что это за четыре нуля, то прочитайте здесь о маршруте по умолчанию. Если короткой, любой трафик, который не предназначен для локальной сети (не для 10.0.1.0/24) и не для других маршрутов (не для 192.168.0.0/24) будет отправляться по маршруту по умолчанию.

Примечание: мне не удалось проверить эти настройки (нет двух подходящих роутеров) – если вы в этом хорошо разбираетесь и увидели ошибку в моих маршрутах – напишите, пожалуйста.

Настройка Интернета

Здесь главная вкладка Подключение. Но она настраивается работниками Интернет-провайдера, либо даются чёткие указания на этот счёт, поэтому не нужно ничего менять.

Переключение портов

Переключаемый порт позволяет временно открыть порты для соединений из Интернета, когда сетевым устройствам требуются неограниченный доступ в Интернет. Имеется два способа для открытия входящих портов: переадресация портов и переключение портов. Переадресация портов открывает определенные порты на все время и устройства должны использовать статические IP адреса. Переключение портов открывает входящий порт, только когда сетевое устройство запрашивает доступ к переключаемому порту. В отличие от переадресации портов, переключение портов не требует статического IP адреса для сетевых устройств. Переключение портов позволяет нескольким устройствам совместно использовать один открытый порт, а переадресация портов разрешает доступ к открытому порту только одному клиенту.

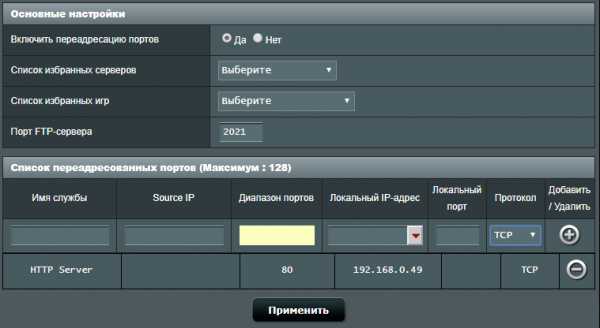

Переадресация портов

У всех устройств локальной сети, понятное дело, локальные IP адреса – с такими адресами они не могут выходить в Интернет. Поэтому используется NAT, то есть Network Address Translation — «преобразование сетевых адресов».

Не будем прямо сейчас рассматривать технические подробности, но суть в том, что локальный компьютер может выйти в Интернет и получить данные, но из вне никто не может связаться с локальным компьютером – потому что у него локальный IP, а запрос приходит на внешний IP роутера (невозможно сделать запрос из вне на локальный адрес сети) и роутер просто не знает, кому его нужно переадресовать.

Именно эту проблему позволяет решить переадресация портов. Мы чётко указываем, что если пришёл запрос на 80 порт, то это соединение нужно перенаправить, например, на локальный IP 192.168.0.49.

Благодаря такой настройке, если кто-то обращается по IP к роутеру на установленный для переадресации порт (80 к примеру), то роутер чётко знает, какому локальному IP его нужно передать.

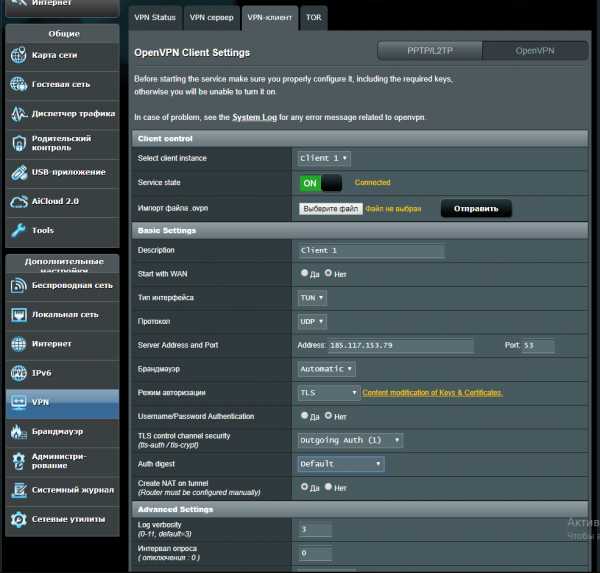

Настройка VPN/Tor

Эти функции есть не во всех роутерах. Здесь вы можете включить перенаправление трафика всех пользователей локальной сети через Tor.

Также вы можете настроить роутер для работы в качестве OpenVPN клиента, и тогда все пользователи локальной сети будут выходить в Интернет через VPN.

Если вы хотите, чтобы роутер работал как клиент OpenVPN, то проще всего загрузить файл конфигурации с настройками VPN. При этом самым удобным вариантом является файл конфигурации с встроенными в него сертификатами. Как это сделать написано здесь.

Либо можно включить на роутере OpenVPN сервер, тогда он сгенерирует файл конфигурации, с помощью которого можно будет подключаться к роутеру как к виртуальной частной сети (VPN).

Настройка брандмауэра (файервола)

Файерволы роутеров позволяют фильтровать данные как на прикладном (седьмом) уровне, так и на транспортном уровне (четвёртом).

На прикладном уровне возможна фильтрация протокола HTTP на основе адресов сайтов, а также содержимого, то есть слов на сайте. Помните, что фильтруются только данные, передаваемые по HTTP протоколу, протокол HTTPS передаётся как есть, без фильтрации.

Фильтр сетевых служб – это фильтрация на уровне TCP и UDP протоколов (транспортный уровень). Фильтр сетевых служб блокирует обмен пакетами между локальной и глобальной сетями и ограничивает устройства в использовании определенных сетевых служб. Например, если вы хотите заблокировать интернет-серфинг, введите 80 в порт назначения. Трафик, использующий порт 80 будет заблокирован.

Оставьте поле исходного IP/MAC пустым для применения этого правила ко всем устройствам локальной сети.

В настройках файервола можно «Включить защиту DoS», если ваш роутер это поддерживает.

Администрирование роутера

Здесь вы можете сделать резервную копию настроек или восстановить настройки файла.

Очень важно – регулярно проверяйте обновления для вашей модели роутера и устанавливайте их, чтобы защититься от известных уязвимостей.

Кроме управления по веб-интерфейсу, многие роутеры также поддерживают управление через:

SSH и Telnet позволяют нам подключиться к консоли (командной строке роутера), а SNMP – это протокол управления устройствами со своими командами.

Для веб-интерфейса и SSH можно включить доступ из WAN. Это означает, что вы сможете управлять роутером не только из своей локальной сети, но также и из Интернета, подключившись к нему по внешнему IP адресу. Подавляющему числу людей это не нужно. Настоятельно рекомендую отключить доступ и к веб-интерфейсу, и к SSH из WAN, кроме тех случаев, когда вы точно понимаете что делаете и зачем вам это нужно.

Управление роутером через SSH (Telnet) в командной строке

Командная строка даёт полный контроль над роутером и над любой системой Linux. Нужно чётко понимать, что веб (или графический) интерфейс содержит только те настройки, которые его создатели посчитали нужным добавить. По сути, это только вершина айсберга от всех возможностей настройки роутера.

Поскольку командная строка даёт нам полный контроль, то рекомендую перед началом сделать копию настроек роутера (сохранить файл с настройками). В случае возникновения проблем, можно будет быстро вернуться к исходному состоянию.

В зависимости от того, что у вас есть SSH или Telnet, включите их. Мне доступны оба варианта, я выбираю SSH как более привычный.

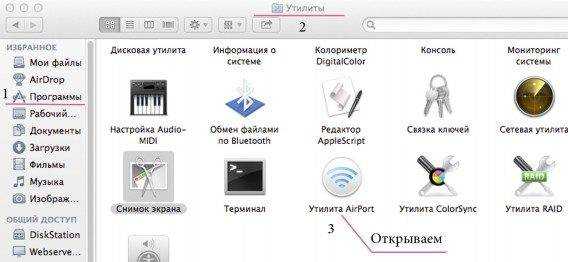

Если вы настраиваете роутер из Linux, то там обычно есть и SSH, и Telnet – если нет, установите их прямо из репозиториев.

В Windows для SSH я настоятельно рекомендую использовать Cygwin это командная строка и набор утилит Linux, которые работают прямо в Windows, не требуя виртуальной машины или какой-то настройки. В Cygwin, в случае необходимости, можно сгенерировать SSH ключи и работать с другими консольными программами Linux.

Для Telnet установите PuTTY.

Итак, включаю SSH, меняю порт на 22222 (по умолчанию порт 22 – не люблю без необходимости использовать стандартные порты, поэтому меняю на любой незанятый).

Теперь в Cygwin вводим команду вида:

Замените имя_пользователя на имя пользователя в роутере, вместо IP_роутера впишите IP роутера. Если вы используете стандартный порт, то можно не указывать опцию -p, в противном случае укажите испольуемый ПОРТ.

Например, имя моего пользователя admin, роутер имеет адрес 192.168.0.1, я подключаюсь к порту 22222, тогда моя команда имеет вид:

Если вы выполняете подключение впервые, то вам зададут вопрос, хотите ли вы подключиться, введите yes. Затем введите пароль пользователя роута:

Для подключения по telnet:

Строка /tmp/home/root говорит о том, что я нахожусь в папке /tmp/home/root. Перейду в корневую папку и посмотрю её содержимое:

Посмотрим информацию о версии ядра Linux и о прошивке:

Узнаем информацию о железе:

На роутере установлен BusyBox. BusyBox — это набор UNIX утилит командной строки, который используется в качестве основного интерфейса во встраиваемых операционных систем. В различных версиях и сборках он содержит различное количество утилит.

Для того, чтобы получить список команд, поддерживаемых данным экземпляром BusyBox, запустите его без каких-либо аргументов или используйте опцию –list:

Для того, чтобы узнать о том, что делают отдельные команды, используйте опцию –help в сочетании с этой командой:

Но не все программы в прошивке являются частью BusyBox. Поэтому может потребоваться просмотреть список всех программ:

Если в списке вы видите что-то похожее на […] -> busybox то эта программа является частью BusyBox.

Некоторые программы размещены в /usr/bin/:

Также в /usr/sbin/:

И в /usr/share/:

Если нет нужной вам программы, то вы можете скачать её из интернета (или создать его путем кросс-компиляции) и положить в временный каталог (/tmp/). Также вы можете скачать полную версию BusyBox с официального сайта (http://www.busybox.net) и поместить его в временный каталог (/tmp/). Но после перезагрузки всё будет как раньше и новые файлы будут удалены.

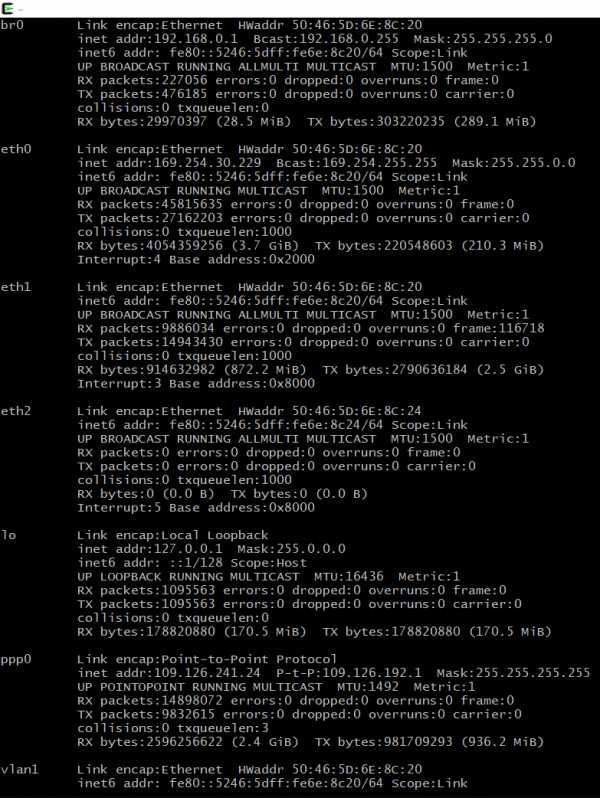

Чтобы увидеть информацию о всех сетевых интерфейсах, введите:

Бросаются в глаза одинаковые MAC-адреса многих сетевых интерфейсов (видимо, из экономии). Например, у eth0 и eth2. Это не сетевые интерфейсы свитча – на свитче все MAC-адреса, конечно же, разные.

В роутерах могут быть разные настройки и набор портов, но, например, на том, который я рассматриваю: eth0 – к этому порту подключён свитч со всеми WAN и LAN портами; к eth2 подключён беспроводной интерфейс на 2.4 GHz, а к eth3 – на 5 GHz.

vlan1 – виртуальная LAN, объединяющая LAN порты. vlan2 – виртуальная LAN, отделяющая WAN порт в свитче.

br0 – это мост, который соединяет интерфейсы vlan1, eth2 и eth3.

ppp0 – Point to Point Protocol Zero – соединение до Интернет-провайдера.

lo – это Loopback, петлевой интерфейс на себя.

Чтобы посмотреть текущие настройки моста:

Для просмотра маршрутов:

Для просмотра ARP таблицы (сопоставляющие IP адреса и MAC адреса):

Просмотр всех сокетов:

Просмотр всех сокетов NAT:

Другие сетевые утилиты: traceroute (построение маршрута до сайта или IP адреса), ping (проверка доступности сайта или IP адреса).

Можно посмотреть все правила iptables:

Смотрим смонтированные разделы:

Информация о файловой системе:

Показать занимаемый размер директориями:

Вывод списка всех подключённых USB устройств:

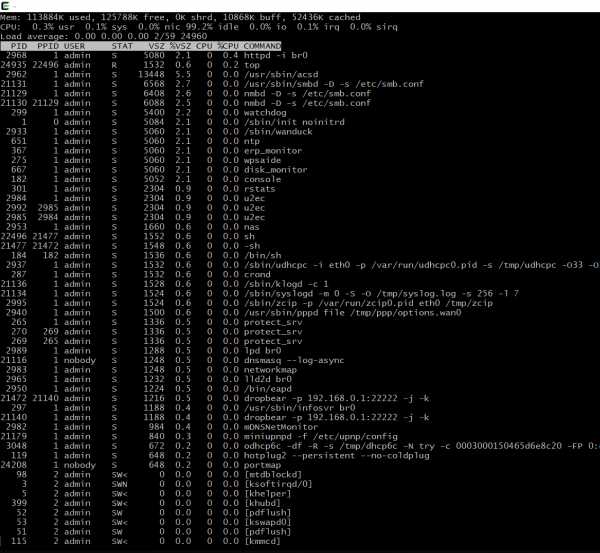

Чтобы посмотреть список запущенных процессов:

Чтобы в реальном времени наблюдать за потреблением ресурсов роутера и запущенными процессами:

Просмотр переменных окружения:

Аналогичную информацию можно собрать с помощью LinEnum:

Просмотр сообщений системы:

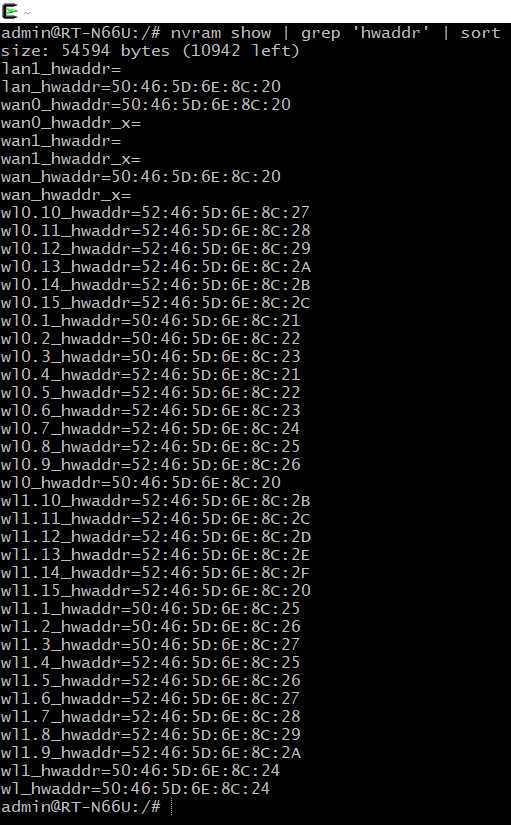

NVRAM

Все настройки роутера (настройки изменяемые через веб-интерфейс, пользовательские настройки, загрузочные скрипты) хранятся в энергонезависимый памяти – NVRAM (Non Volatile Random Access Memory). Существует специальная команда для работы с этой памятью – flash и она уже установлена в оригинальную прошивку.

Его можно запустить без аргументов для того, чтобы увидеть все опции:

Если flash не найдена, то используйте nvram.

Все настройки хранятся в переменных.

Показать все переменные:

Для того, чтобы найти переменные с словом NAME, используйте команду nvram/flash совместно с grep:

Опция -i означает искать независимо от регистра букв.

Показать значение определенной переменной (например, порт VPN сервера):

Установить новое значение переменной (например, порт VPN сервера):

Для перезагрузки роутера:

Чтобы увидеть все пароли Wi-Fi роутера:

Чтобы узнать пароль администратора (веб-интерфейс, SSH, Telnet):

Чтобы посмотреть, какие порты к какой виртуальной LAN приписаны:

Чтобы увидеть аппаратные адреса (MAC) всех портов, в том числе свитча:

Как настроить подключение к SSH по сертификату без пароля

Можно настроить вход (аутентификацию) в SSH с помощью RSA ключа. Такой способ аутентификации очень удобен – не нужно каждый раз вводить пароль и очень надёжен – практически невозможно взломать вход в SSH с помощью брут-форса.

Последующие команды нужно выполнять в командной строке Linux или в Cygwin (если вы работаете на Windows)

Отключитесь от роутера, если вы подключены к нему по SSH, и на локальной машине (с которой заходим) выполните:

Вам будет предложено сохранить ключ в файле

/.ssh/id_rsa. Также у вас спросят пароль – его можно не вводить.

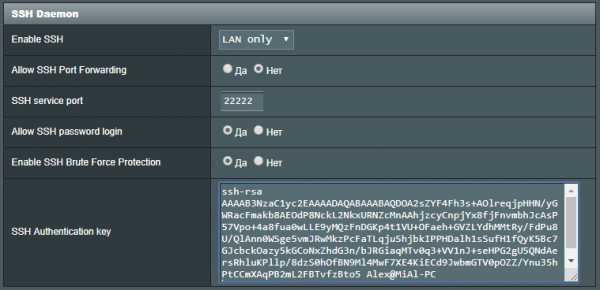

В настройках роутера найдите пункт «SSH Authentication key» и скопируйте туда содержимое файла id_rsa.pub:

Также отключите вход по паролю – чтобы невозможно было брутфорсить вход в SSH.

Заключение

Роутеры разных производителей и даже модели одного производителя могут сильно различаться. Тем не менее, как бы не был оформлен веб-интерфейс, роутер всегда имеет почти одинаковые настройки Интернета, локальной сети и беспроводной сети.

Также при работе в командной строке, может быть доступен различный набор команд, может быть специфика (nvram в роутерах с прошивкой WRT), но всегда это система на ядре Linux.

Источник

Решено: Telnet в маршрутизатор - Сообщество Cisco

Hi Nawaz,

Вот основная топология:

Конфигурация маршрутизатора

---------------------------- -

Router # config t

Router (config) #username sandeep privilege 15 secret sandeep

затем настройте один из интерфейсов маршрутизатора:

Router # config t

Router (config) #interface fa0 / 0

Маршрутизатор (config-if) #ip адрес 10.10.10.254 255.255.255.0

Маршрутизатор (config-if) # no shut

Затем настройте для доступа telnet

Router # config t

Router (config-if) #line vty 0 15

Router (config -line) #login local

затем сохраните файл config. запустив команду wr

----------------------------------------- -------------------------------------------------- -------------------------

Конфигурация коммутатора:

---------------- -------------------

Router # config t

Router (config) #username sandeep привилегия 15 секретный sandeep

затем настройте один из интерфейсов vlan коммутатор:

Switch # config t

Switch (config) #interface vlan 1

Switch (config-if) #ip address 10.10.10.1 255.255.255.0

Коммутатор (config-if) # no shut

Затем настройте порт на swicth, к которому подключен маршрутизатор:

Switch # config t

Switch (config) #interface fa0 / 0

Коммутатор (config-if) # no shut

Затем сконфигурируйте для доступа через telnet

Switch # config t

Switch (config-if) #line vty 0 15

Switch (config-line) #login local

, затем сохраните config. запустив команду wr

------------------------------------------- -------------------------------------------------

Наконец, вы должны назначить компьютеру IP-адрес:

ip: 10.10.10.5

Маска: 255.255.255.0

Шлюз: 10.10.10.1

, а затем попробуйте telnet со своего компьютера, чтобы добраться до маршрутизатора:

открыть cmd

, затем введите telnet 10.10.10.254

ПК> telnet 10.10.10.254

Попытка 10.10.10.254 ... Открыть

Проверка доступа пользователя

Имя пользователя:

................... ..............................................

Hopoe it помогает.

С уважением

Не забывайте оценивать полезные сообщения.

Если вас устраивает ответ, отметьте этот вопрос как полученный.

.Настройка Telnet на коммутаторе и маршрутизаторе в Packet Tracer - основные моменты компьютерных сетей

Добро пожаловать в это руководство! Здесь у нас будет обзор Telnet, а затем посмотрим, как настроить его на коммутаторе и маршрутизаторе в Packet Tracer. Итак, мы посмотрим на:

- Обзор Telnet

- Настройка Telnet на коммутаторе в Packet Tracer

- Настройка Telnet на маршрутизаторе в Packet Tracer

1. О компании Telnet

Telnet - это протокол прикладного уровня , который позволяет сетевому администратору получать доступ и управлять удаленными устройствами .Пользователь на клиентской машине может использовать программное обеспечение (также известное как клиент Telnet) для доступа к интерфейсу командной строки другого удаленного компьютера, на котором выполняется программа сервера Telnet.

Сетевой администратор может получить доступ к устройству, установив telnet-соединение на IP-адрес или имя хоста удаленного устройства. Затем администратору сети будет представлен виртуальный терминал, который может взаимодействовать с удаленным хостом.

Теперь предположим, что вы администратор сети. Начнем с:

2.Конфигурация Telnet на коммутаторе

1. Создайте в Packet Tracer указанную ниже топологию сети.

Назначьте портативному компьютеру статический IP-адрес 10.0.0.10.

Приведенная выше топология состоит из портативного компьютера ADMIN и удаленного коммутатора. Мы настроим Telnet на коммутаторе, чтобы вы, как администратор, могли получить доступ к коммутатору и управлять им удаленно.

2. Настройте пароль включения или пароль включения секретного на коммутаторе.Если вы этого не сделаете, вы не выйдете из исполнительного режима коммутатора даже после установления telnet-соединения с коммутатором.

Переключатель> включить Switch # config терминал Switch (config) # включить пароль admin

3. Настроить интерфейс VLAN на коммутаторе

Мы назначаем IP-адрес интерфейсу VLAN коммутатора, чтобы мы могли использовать Telnet коммутатор с ноутбука, используя этот адрес.

Коммутатор(конфигурация) #int VLAN 1 Переключить (config-if) #ip адрес 10.0,0.20 255.0.0.0 Switch (config-if) # no shut Переключатель (config-if) #exit

4. Настройте пароль Telnet для удаленного доступа.

Этот пароль настроен для линий VTY . VTY означает виртуальный терминал. Прежде чем вы сможете управлять коммутатором удаленно через Telnet, вам нужно будет указать этот пароль.

Коммутатор (config) #line vty 0 15 Switch (config-line) # пароль cisco Переключатель (строка конфигурации) #login

Доступ Telnet к коммутатору разрешен через линии VTY.Одновременно мы можем установить до 16 telnet-подключений к коммутатору. Вот что означает "0 15".

Далее,

5. Проверьте подключение Telnet.

Перейдите в командную строку ноутбука и введите telnet 10.0.0.20

Надеюсь, вы помните, что 10.0.0.20 - это адрес VLAN коммутатора, через который мы можем получить к нему удаленный доступ.

6. Теперь введите пароль Telnet, который вы установили на шаге 3. Мой - cisco. Обратите внимание, что символы пароля не будут отображаться (без эха) на экране, когда вы их вводите, а просто введите их и нажмите ENTER.

После аутентификации вы увидите интерфейс командной строки удаленного коммутатора.

Теперь введите пароль включения admin (или ваш пароль, который вы установили на шаге 1), чтобы войти в привилегированный исполнительный режим коммутатора. Затем вы можете продолжить настройку коммутатора по своему усмотрению (но теперь удаленно )

Обратите внимание, что пароли Telnet и enable отличаются. Включить пароль аутентифицирует вас в привилегированном исполнительном режиме оконечного устройства (например, коммутатора), но вы используете Telnet Password , чтобы получить доступ к интерфейсу удаленного устройства после подключения к нему.Как видите, мы использовали пароль telnet для доступа к интерфейсу командной строки удаленного коммутатора.

Хорошо! Это все, что касается настройки Telnet на коммутаторе.

Теперь давайте настроим доступ Telnet к маршрутизатору .

3. Конфигурация Telnet на маршрутизаторе

Конфигурация Telnet для маршрутизатора почти такая же, как и у коммутатора.

1. Постройте топологию сети ниже

2. Настройте включить пароль или включить секретный пароль на маршрутизаторе

Маршрутизатор> ru Маршрутизатор # термин конфигурации Маршрутизатор (config) # включить пароль admin

3.Настройте IP-адреса на ПК администратора и интерфейс fa0 / 0 роутера

.Маршрутизатор

Маршрутизатор (конфигурация) #int fa0 / 0 Маршрутизатор (config-if) #ip-адрес 10.0.0.1 255.0.0.0 Маршрутизатор (config-if) # no shut

Административный ПК

IP-адрес 10.0.0.10 Маска подсети 255.0.0.0 Шлюз по умолчанию 10.0.0.1

4. Настройте интерфейс VLAN на маршрутизаторе. Этот интерфейс обеспечивает удаленный доступ к коммутатору или маршрутизатору через такие протоколы, как Telnet или Secure Shell (SSH)

. Маршрутизатор(конфигурация) #int VLAN 1 Маршрутизатор (config-if) # без выключения

Как видите, мы не настроили интерфейс VLAN с IP-адресом.Мы могли бы это сделать, но в этом нет необходимости. У нас уже есть интерфейс fa0 / 0 маршрутизатора с IP-адресом, через который мы можем Telnet маршрутизатора с ПК.

4. Настройте пароль Telnet на линиях VTY и настройте удаленный вход.

Маршрутизатор(конфигурация) # Маршрутизатор (config) #line vty 0 15 Маршрутизатор (config-line) # пароль cisco Маршрутизатор (строка конфигурации) #login

5. Теперь мы можем подключиться к маршрутизатору с помощью телнета, используя IP-адрес интерфейса fa0 / 0. Итак, в командной строке админского ПК введите telnet 10.0.0.1 затем нажмите клавишу ввода.

6. Введите пароль Telnet (который вы установили на шаге 4), затем нажмите Enter. Правильный пароль позволяет получить доступ к интерфейсу командной строки маршрутизатора.

7. Теперь введите пароль включения (который вы установили на шаге 2), чтобы разрешить доступ в привилегированный исполнительный режим маршрутизатора.

Теперь вы можете выполнять настройку маршрутизатора удаленно с ПК.

Успех! Успех!

Вы также можете прочитать конфигурацию Secure Shell (SSH) в Packet Tracer

Нравится:

Нравится Загрузка...

Связанные

.команд Telnet - вот как работает telnet!

Поскольку Telnet-соединения являются практически стандартными TCP-соединениями, клиент может быть использован для использования или тестирования других служб , которые полагаются на TCP в качестве транспортного протокола. Например, с помощью простого запроса вы можете проверить функциональность HTTP-сервера или (как упоминалось ранее) состояние сервера электронной почты. Эта универсальность усиливается тем фактом, что протокол соединения может использоваться на платформах . Есть всего несколько устройств, которые не поддерживают официальный стандарт IETF.Также не имеет значения, используют ли клиентский и серверный компьютеры одну и ту же операционную систему. Еще одним преимуществом Telnet является то, что он позволяет неограниченный доступ к ресурсам контролируемой системы при наличии разрешения.

Последний пункт, однако, представляет собой высокий риск безопасности в сочетании с ранее не упомянутым недостатком: ни установка соединения, ни передача данных не шифруются , когда используется протокол Telnet. Таким образом, вся информация, которую вы отправляете, может быть перехвачена третьими сторонами в виде обычного текста, включая регистрационную информацию , необходимую для удаленного доступа.Это означает, что хакерам не составит труда захватить систему.

Обзор преимуществ и недостатков:

.Использование telnet для тестирования открытых портов

- Компания

- Ресурсы

- Продление

- Учетная запись

- США

- поиск

- Personal

- Acron20is New Image #CyberFit Score | Бесплатно Новый

- Acronis Disk Director 12,5

- Acronis Revive 2019

- Acronis VSS Doctor | Бесплатно

- 1 Acron20is

- Business

- Новый Acronis Cyber Protect Попробуйте интеграцию защиты данных и кибербезопасности на базе искусственного интеллекта для предприятий

-

- Acronis Cyber Backup

- Надстройки

- Acronis

- Acronis

- Cloud Disaster Recovery Хранилище

- Физический

- Windows Server

- Windows Server Essentials

- Linux

- Виртуальный

- VMware vSphere

- Microsoft Hyper-V

- Citrix XenServer

- Red Hat

- Red Hat Oracle VM Server

- Приложения

- Exchange

- SQL Server

- SharePoint

- Active Directory

- Oracle Database

- SAP HANA

- Mobile

- iPhone / iPad 73 Android 9000 9000 0003 Конечные точки

- ПК с Windows

- Mac

- Облако

- Microsoft 365

- G Suite

- Azure

- Amazon EC2

-

- Новый Acronis Cyber Protect Попробуйте интеграцию защиты данных и кибербезопасности на базе искусственного интеллекта для предприятий

- Другие продукты

- Cyber000 Cyber Устройство Новое

- Acronis Files Connect

- Acronis Cyber Files

- Acronis Snap Deploy

- Acronis Disk Director

- Acronis MassTransit

- Acronis Cloud Manager

- 9000 Новинка 0

Acronis Cloud Migration Новый

- Решения для защиты данных

- Для вашего бизнеса

- Малый бизнес

- Средний бизнес

- Enterprise

- Air-Gapped Networks

- onal Services

- Acronis Security Services

- Для вашей отрасли

- Производство и автомобилестроение

- Образование и исследования

- Государственный сектор

- Поставщики услуг

- Для вашей среды

- Acronis Cyber Cloud Обновлено

- Acronis Cyber Protect Cloud Новое

- Acronis Cyber Backup Cloud Обновлено

- Acronis Cyber Disaster Recovery Cloud 0 Обновлено Acronis Cyber Disaster Recovery Cloud 0

- Cyber Files Cloud

- Acronis Cyber Notary Cloud

- Получить бесплатную пробную версию

- Acronis Cyber Infrastructure Обновлено

- Acronis Cyber Appliance