Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как незаметно сломать роутер

Взлом роутера. Методы и примеры.

В отличие от полноценных серверов, где обычно настроены PAM (Pluggable Authentication Modules), которые ограничат доступ к серверу на определенное в конфиге время после нескольких (как правило, трех-пяти) неудачных попыток входа, в роутере linux обрезанный. PAM на нем нет, поэтому ничто не мешает его брутить. И эта идея — брут и захват роутеров — сегодня, можно сказать, в тренде!

Взлом роутера

Зачем нужно захватывать роутер? Это зависит от фантазии хакера: можно использовать его для рассылки спама, сделать из него приватный сокс (прокси). А можно продать полученный доступ — стоит это удовольствие, со слов одного моего знакомого, до 200 долларов в месяц, и этот товар пользуется изрядной популярностью.

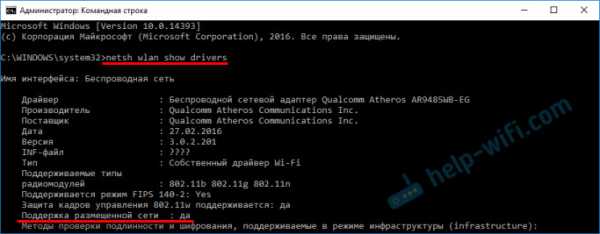

Сканируем роутеры

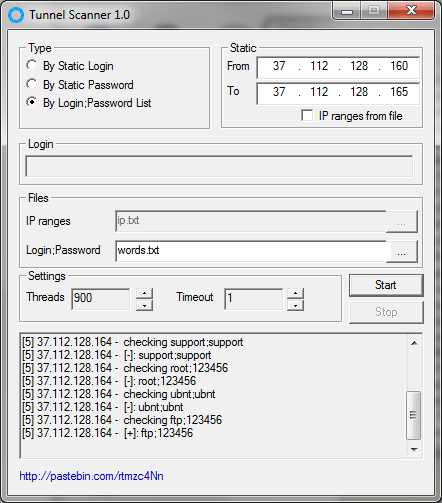

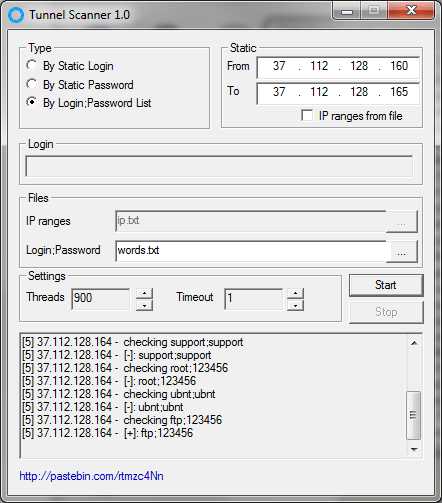

Для получения доступа хакеры используют простую, но эффективную программулину Tunnel Scanner. Параметр Type задает тип сканирования: по статическому логину, по статическому паролю, по списку логинов/паролей. Третий вариант (By Login;Password List), кaк правило, самый эффективный.

[ad name=»Responbl»]

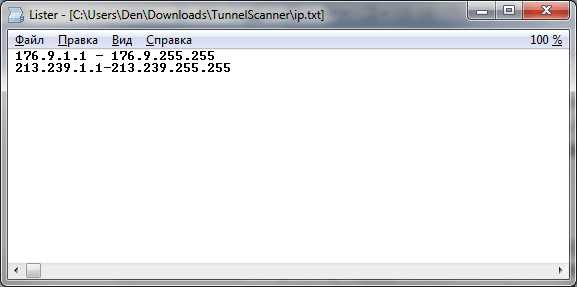

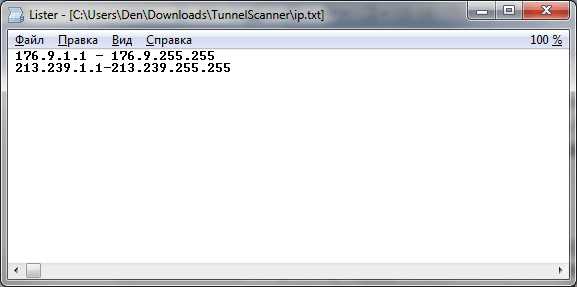

Параметр Static позволяет задать диапазон IP-адресов, который будет сканироваться. Если включить чекбокс IP ranges from file, то диапазон IP-адресов будет браться из файла, указанного в поле IP ranges (по умолчанию это файл с именем ip.txt). Диапазоны в нем указываются, как показано на скрине ниже.

Файл ip.txt — диапазоны IP-адресов

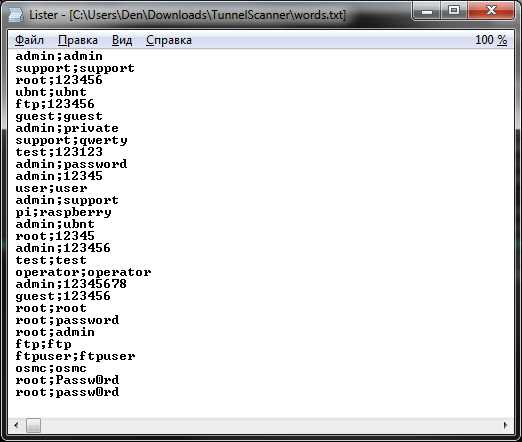

Список логинов и паролей задается параметром Login;Password. По умолчанию он берется из файла words.txt. Конечно, пример списка ниже довольно убогий, но, думаю, в Сети ты без проблем найдешь более продвинутый (или можно проявить смекалку и создать свой).

Списoк логинов и паролей

Параметр Threads задает количество одновременных потоков для брута. По умолчанию используется значение 900 — этого более чем достаточно. Параметр Timeout определяет тайм-аут в секундах между попытками.

Что ж, осталось нажать кнопку Start.

Программа Tunnel Scanner в работе

Как видишь, мы уже получили первые результаты. Проанализируем их:

[1] 37.112.128.160 - failed to connect [5] 37.112.128.164 - checking admin;admin [4] 37.112.128.163 - failed to connect [3] 37.112.128.162 - failed to connect [6] 37.112.128.165 - failed to connect [2] 37.112.128.161 - failed to connect [5] 37.112.128.164 - [-]: admin;admin [5] 37.112.128.164 - checking support;support [5] 37.112.128.164 - [-]: support;support [5] 37.112.128.164 - checking root;123456 [5] 37.112.128.164 - [-]: root;123456 [5] 37.112.128.164 - checking ubnt;ubnt [5] 37.112.128.164 - [-]: ubnt;ubnt [5] 37.112.128.164 - checking ftp;123456 [5] 37.112.128.164 - [+]: ftp;123456 …

Номер в квадратных скобках — это номер потока (для нас он не имеет значения). Далее указывается сканируемый IP-адрес. Строка

failed to connect означает, что порт SSH закрыт — или совсем, или для нас (брандмауэром). Строка вида [-]: admin;admin сообщает, что SSH-порт открыт, однако пароль и/или логин не подошел. А вот аналогичная строка с + говорит, что все удалось:

[5] 37.112.128.164 - [+]: ftp;123456

Это значит, что на машине с IP 37.112.128.164 крутится SSH, войти в систему можно, используя логин ftp и пароль 123456.

[ad name=»Responbl»]

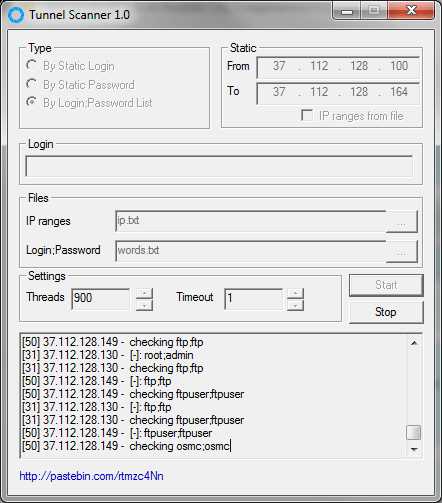

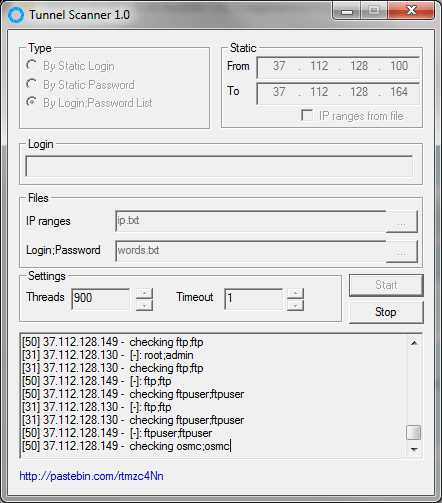

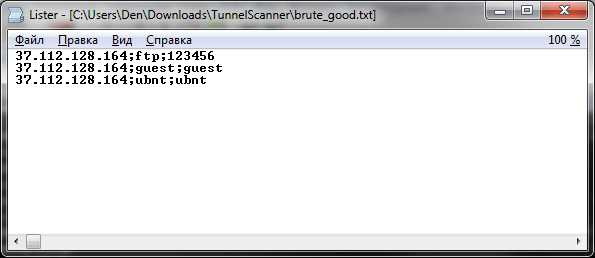

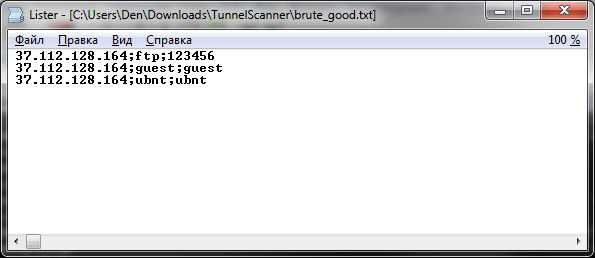

Результаты последнего удачного сканирования заносятся в файл brute_good.txt. С этим файлом нужно быть очень осторожным — программа перезаписывает его при каждом нажатии кнопки Scan. Поэтому после каждого «улова» нужно делать бэкап этого файла.

Результат удачного сканирования записывается в файл brute_good.txt

Напоследок привожу еще два скрина — сканирование диапазона 37.112.128.100–37.112.128.164. Обрати внимание, на скольких компах в этом диапазоне есть SSH. Сообщений «failed to connect» очень мало.

Сканируем заданный диапазон

«Улов» сканeра

Сколько можно так насобирать? Знакомый говорит, что за один день можно получить до 13 000 строк логин/пароль. Это очень много и говорит о том, что даже в наши дни с безопасностью на многих роутерах все запущено

Кто брутит?

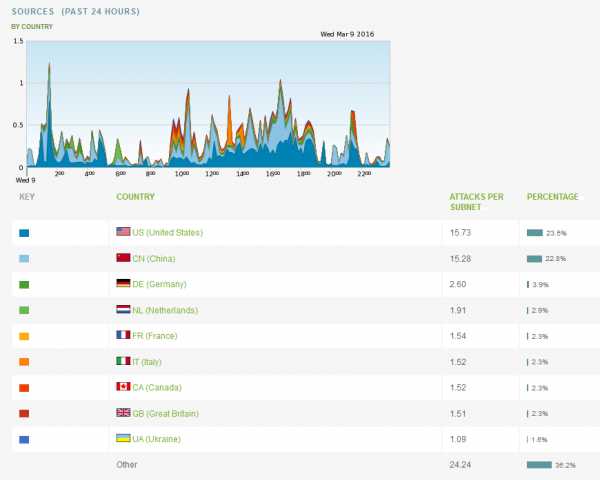

Согласно данным atlas.arbor.net, за последние 24 часа брут SSH был второй по популярности атакой в мире.

Статистика атак

Откуда же исходит угроза? По той же статистике за сутки (сегодня у меня 10 марта 2016 года), чаще всего источник угрозы находится в США, на втором месте — Китай. Конечно, IP-адрес можно изменить, но не думаю, что китайцы особо заморачиваются с этим. Ниже я привел статистику отдельно по всем угрозам и только по SSH-атакам.

Источники угроз за сутки (все угрозы)

Источники SSH-атак за сутки

Как защитить роутер?

Еcть четыре простых способа:

- Роутер настраивается не так часто, и изменять его параметры приходится (после первоначальной настройки) еще реже. Поэтому можно просто отключить SSH. По большому счету он там не особо нужен. Можно включать его только на определенные дни, например когда ты в отпуске и может понадобиться твое вмешательство. Хотя, как правило, роутеры настраиваются по принципу «установил и забыл», но все же.

- Если SSH нужен, тогда следует изменить его порт. Все подобные рассмотренному сканеры проверяют 22-й порт. Они не сканируют все порты узла. Конечно, если захотят пробрутить именно твой роутер, то сканером портов заветный порт будет очень быстро вычислен. Но если нужен любой роутер, то будут сканировать только порт 22.

- Используй сложные пароли. Даже если программа найдет твой SSH-порт, вряд ли она сможет подобрать пароль вроде

v8KL2BuCLbcySua. - Настрой брандмауэр так, чтобы доступ к порту SSH разрешался только из определенной подсетки (например, из твоей домашней подсетки — не думаю, что в ней живут миллионы китайцев, желающих пробрутить твой SSH :)).

[ad name=»Responbl»]

Скачать программу Tunnel Scanner можно здесь и здесь слегка доработаную версию.

Здесь можете посмотреть ее исходники на GitHub.

Также вам должно быть интересно:

Взлом роутера D-link через встроенный бэкдор

Взлом роутера D-Link 500T

Взлом TP LINK роутера используя XSS-уязвимость

Практический пример пентеста с взломом домашнего роутера

Medusa. Как взломать пароль от Wi-Fi роутера.

RouterhunterBR — кросс платформенный инструмент для взлома роутеров.

Взлом роутеров TP-LINK с помощью пароля по умолчанию

Практика по взлому домашних роутеров.

Взлом роутеров CISCO при помощи SYNful Knock

Click to rate this post!

[Total: 11 Average: 3.1]

Стандартных комбинаций клавиш прерывания при восстановлении пароля

В этом документе представлены стандартные комбинации клавиш прерывания для наиболее распространенных операционных систем и несколько советов по устранению проблем.

Логический уровень RS-232 Ассоциации электронной промышленности использует от +3 до +25 вольт для обозначения пробела (логический 0) и от -3 до -25 вольт для метки (логическая 1). Сигнал прерывания - это когда строка данных остается в состоянии пробела в течение заданного времени, обычно от 100 мс до ½ секунды.Все символы начинаются со стартового бита и заканчиваются стоповым битом (а также одним или двумя битами четности). Состояние уровня стартового и стопового битов всегда противоположно. Таким образом, никакая комбинация символов не может выглядеть как сигнал останова. Сигнал прерывания позволяет получить доступ к монитору ПЗУ на устройствах Cisco IOS®, когда необходимо восстановление пароля.

Требования

Для этого документа нет особых требований.

Используемые компоненты

Этот документ не ограничивается конкретными версиями программного и аппаратного обеспечения.

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

См. Раздел Условные обозначения технических советов Cisco для получения дополнительной информации об условных обозначениях в документе.

| Программное обеспечение | Платформа | Операционная система | Попробуйте это |

|---|---|---|---|

| Гипертерминал | IBM-совместимый | Windows XP | Ctrl-Break |

| Гипертерминал | IBM-совместимый | Windows 2000 | Ctrl-Break |

| Гипертерминал | IBM-совместимый | Окна 98 | Ctrl-Break |

| Hyperterminal (версия 595160) | IBM-совместимый | Окна 95 | Ctrl-F6-Break |

| Кермит | Рабочая станция Sun | UNIX | Ctrl- \ l |

| Ctrl- \ b | |||

| MicroPhone Pro | IBM-совместимый | Окна | Ctrl-Break |

| Minicom | IBM-совместимый | Linux | Ctrl-a f |

| ProComm Plus | IBM-совместимый | DOS или Windows | Alt-b |

| SecureCRT | IBM-совместимый | Окна | Ctrl-Break |

| Telix | IBM-совместимый | ДОС | Ctrl-End |

| Telnet | НЕТ | НЕТ | Ctrl-], затем введите отправить brk |

| Telnet к Cisco | IBM-совместимый | НЕТ | Ctrl-] |

| Тератерм | IBM-совместимый | Окна | Alt-b |

| Терминал | IBM-совместимый | Окна | Перерыв |

| Ctrl-Break | |||

| Наконечник | Рабочая станция Sun | UNIX | Ctrl-], затем Break или Ctrl-c |

| ~ № | |||

| VT 100 Эмуляция | Общие данные | НЕТ | F16 |

| Windows NT | IBM-совместимый | Окна | Break-F5 |

| Shift-F5 | |||

| Shift-6 Shift-4 Shift-b (^ $ B) | |||

| Z-ТЕРМИНАЛ | Mac | Яблоко | Command-b |

| НЕТ | Разрывная коробка | НЕТ | Подключите контакт 2 (X-mit) к + V на полсекунды |

| Cisco к дополнительному порту | НЕТ | Control-Shft-6, затем b | |

| IBM-совместимый | НЕТ | Ctrl-Break |

-

Проблемы, с которыми вы сталкиваетесь при восстановлении пароля, часто возникают из-за того, что вы не уверены в том, какая последовательность клавиш прерывания используется для программного обеспечения (не Cisco), которое вы используете.Для программного обеспечения, не указанного в таблице, а также для получения дополнительной информации см. Документацию к отдельным программным пакетам.

-

Вспомогательный порт (AUX) не активен во время загрузки маршрутизатора. Поэтому бесполезно, если через порт AUX пошлете разрыв. Требуется подключение к консольному порту и следующие настройки:

9600 скорость передачи

Без контроля четности

8 бит данных

1 стоповый бит

Нет управления потоком

-

Некоторые версии Windows NT содержат программное обеспечение гипертерминала, которое не может отправлять правильный сигнал клавиши прерывания.Посетите http://www.hilgraeve.com/hyperterminal.html для получения дополнительной информации и обновления программного обеспечения гипертерминала.

-

В некоторых случаях последовательность прерывания может не передаваться должным образом при использовании кабеля преобразователя USB / последовательный порт. В таких случаях используйте клавиатуру с другим портом разъема (например, PS / 2).

Имитация последовательности клавиш прерывания полезна, если ваш эмулятор терминала не поддерживает клавишу прерывания или если ошибка не позволяет эмулятору терминала посылать правильный сигнал.

Примечание: Гипертерминал под Windows NT имел такое поведение в прошлом.

Выполните следующие действия, чтобы смоделировать последовательность клавиш прерывания:

-

Подключитесь к маршрутизатору со следующими настройками терминала:

1200 скорость передачи

Без четности

8 бит данных

1 стоповый бит

Нет управления потоком

Вы больше не видите никаких выходных данных на экране, и это это нормально.

-

Выключите и снова включите маршрутизатор и нажмите клавишу ПРОБЕЛ в течение 10-15 секунд, чтобы сгенерировать сигнал, аналогичный последовательности прерывания.

-

Отключите терминал и снова подключите его со скоростью 9600 бод. Вы входите в режим ROM Monitor.

Если все эти методы не могут правильно передать паузу, повторите процедуры с другого терминала или платформы ПК.

.Как я без труда взломал пароль соседа к WiFi

Статья на прошлой неделе, объясняющая, почему пароли подвергаются нападкам, как никогда раньше, не задела многих читателей Ars, и не без оснований. В конце концов, пароли - это ключи, которые защищают банковские счета в Интернете, конфиденциальные службы электронной почты и практически все другие аспекты нашей онлайн-жизни. Если вы потеряете контроль над неправильным паролем, это может быть лишь вопросом времени, когда остальные наши цифровые активы тоже упадут.

Возьмем, к примеру, сотни миллионов сетей Wi-Fi, используемых по всему миру. Если они похожи на те, что находятся в пределах досягаемости моего офиса, большинство из них защищены протоколами безопасности WiFi Protected Access или WiFi Protected Access 2. Теоретически эти средства защиты предотвращают доступ хакеров и других неавторизованных лиц к беспроводным сетям или даже просмотр трафика, передаваемого по ним, но только тогда, когда конечные пользователи выбирают надежные пароли. Мне было любопытно, насколько легко было бы взломать эти пароли, используя расширенное аппаратное меню и методы, которые стали легко доступны за последние пять лет.То, что я нашел, не обнадежило.

Во-первых, хорошие новости. WPA и WPA2 используют чрезвычайно надежный режим хранения паролей, который значительно снижает скорость программ автоматического взлома. Используя функцию деривации ключей PBKDF2 вместе с 4096 итерациями алгоритма криптографического хеширования SHA1, атаки, на выполнение которых требовалось несколько минут против недавних июньских дампов паролей LinkedIn и eHarmony, потребовали бы дней или даже недель или месяцев для выполнения схемы шифрования WiFi.

Более того, пароли WPA и WPA2 требуют минимум восьми символов, что исключает возможность того, что пользователи выберут более короткие парольные фразы, которые могут быть подобраны путем перебора в более удобные временные рамки.WPA и WPA2 также используют SSID сети в качестве соли, гарантируя, что хакеры не могут эффективно использовать предварительно вычисленные таблицы для взлома кода.

Нельзя сказать, что взлом беспроводного пароля не может быть выполнен с легкостью, как я сам убедился.

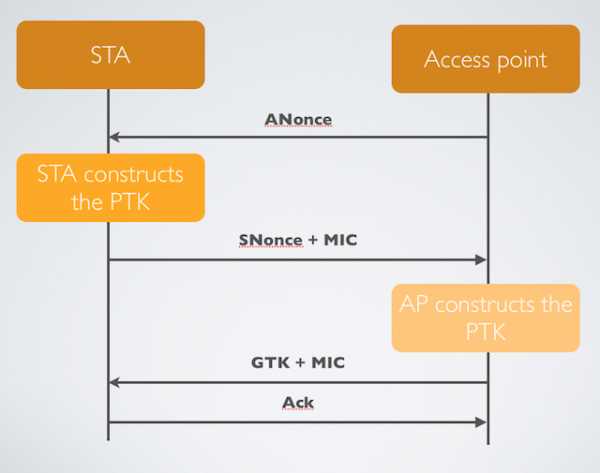

Я начал этот проект с создания двух сетей с безнадежно небезопасными паролями. Первым шагом был захват так называемого четырехстороннего рукопожатия, который представляет собой криптографический процесс, который компьютер использует для проверки себя на точке беспроводного доступа и наоборот.Это рукопожатие происходит за криптографической завесой, которую невозможно пробить. Но ничто не мешает хакеру перехватить пакеты, которые передаются во время процесса, и затем посмотреть, завершит ли транзакция данный пароль. Менее чем за два часа практики я смог сделать именно это и взломать фиктивные пароли «secretpassword» и «tobeornottobe», которые я выбрал для защиты своих тестовых сетей.

Брат, можешь оставить фрейм деаутентификации?

Чтобы зафиксировать действительное рукопожатие, целевая сеть должна контролироваться, пока авторизованное устройство проверяет себя на точке доступа.Это требование может показаться серьезным препятствием, поскольку люди часто остаются подключенными к некоторым беспроводным сетям круглосуточно. Однако это легко обойти, передав так называемый кадр деаутентификации, который представляет собой серию пакетов деавторизации, которые точка доступа отправляет на клиентские устройства перед перезагрузкой или выключением. Устройства, обнаружившие фрейм деаутентификации, незамедлительно повторно подключатся к затронутой сети.

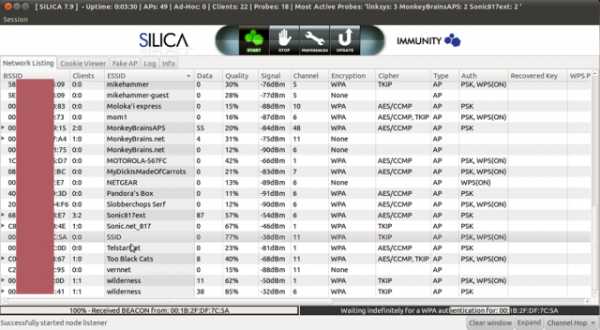

Используя инструмент для взлома беспроводных сетей Silica, продаваемый поставщиком программного обеспечения для тестирования на проникновение Immunity за 2500 долларов в год, у меня не было проблем с фиксацией рукопожатия, установленного между беспроводным маршрутизатором Netgear WGR617 и моим MacBook Pro.Действительно, использовать свободно доступные программы, такие как Aircrack-ng, для отправки фреймов деаутентификации и захвата рукопожатия не сложно. Что хорошо в Silica, так это то, что он позволил мне выполнить взлом одним щелчком мыши. Менее чем за 90 секунд я получил подтверждения для двух сетей в файле "pcap" (сокращение от захвата пакетов). Мой Mac никогда не показывал никаких признаков потери связи с точками доступа.

Enlarge / Снимок экрана, показывающий инструмент тестирования проникновения беспроводной сети Silica компании Immunity Inc. в действии, когда он отправляет кадр деаутентификации, а затем фиксирует результирующее четырехстороннее рукопожатие.

Enlarge / Снимок экрана, показывающий инструмент тестирования проникновения беспроводной сети Silica компании Immunity Inc. в действии, когда он отправляет кадр деаутентификации, а затем фиксирует результирующее четырехстороннее рукопожатие.Дэн Гудин

Затем я загрузил файлы pcap на CloudCracker, веб-сайт, предлагающий программное обеспечение как услугу, который взимает 17 долларов за проверку пароля Wi-Fi по примерно 604 миллионам возможных слов. В считанные секунды были взломаны и «секретный пароль», и «tobeornottobe». Специальный режим WPA, встроенный в свободно доступный взломщик паролей oclHashcat Plus, с такой же легкостью извлекал пароли.

Это было по-соседски

Взлом таких паролей, которые я установил заранее, чтобы можно было догадаться, был прекрасен для демонстрационных целей, но не принес особого удовлетворения.Что я действительно хотел знать, так это насколько мне повезло, если я взломал пароль, который на самом деле использовался для защиты одной из сетей в непосредственной близости от моего офиса.

Итак, я получил разрешение одного из моих соседей по офису взломать его пароль WiFi. К его огорчению, CloudCracker потребовалось всего 89 минут, чтобы взломать 10-значный цифровой пароль, который он использовал, хотя, поскольку пароль не содержался в начальном списке из 604 миллионов слов, я полагался на премию, Словарь на 1,2 миллиарда слов, использование которого стоит 34 доллара.

Моя четвертая цель для взлома представилась, когда другой из моих соседей продавал вышеупомянутый маршрутизатор Netgear во время недавней распродажи на тротуаре. Когда я подключил его, я обнаружил, что он оставил восьмизначный пароль WiFi нетронутым в прошивке. Примечательно, что ни CloudCracker, ни 12 часов тяжелой работы Hashcat не смогли взломать парольную фразу. Секрет: за строчной буквой следуют две цифры и еще пять строчных букв. В этом пароле не было различимого шаблона.В нем не было ни слова ни вперед, ни назад. Я спросил соседа, откуда он придумал пароль. Он сказал, что он был выбран несколько лет назад с использованием функции автоматической генерации, предлагаемой EarthLink, его интернет-провайдером в то время. Сосед сказал мне, что адреса электронной почты давно нет, но пароль остался.

Без сомнения, этому соседу давно следовало бы сменить пароль, но тем не менее есть чем восхищаться в его гигиене безопасности. Сопротивляясь искушению использовать удобочитаемое слово, он уклонился от изрядного количества передовых ресурсов, посвященных обнаружению его пароля.Поскольку код вряд ли будет включен в какие-либо списки слов для взлома паролей, единственный способ взломать его - это попытаться выполнить каждую восьмизначную комбинацию букв и цифр. Такие атаки методом перебора возможны, но в лучшем случае им требуется как минимум шесть дней, чтобы исчерпать все возможности при использовании сервиса облачных вычислений Amazon EC2. Использование WPA сильно повторяющейся реализации функции PBKDF2 делает такие взломы еще более сложными.

Помимо смены пароля каждые шесть месяцев или около того и без использования 10-значного телефонного номера, мои соседи могли бы сделать еще один важный шаг для улучшения своей безопасности Wi-Fi.WPA позволяет использовать пароли из 63 символов, что позволяет добавлять четыре или пять случайно выбранных слов - например, «applesmithtrashcancarradar», которые достаточно легко повторить для гостей, которые хотят использовать вашу беспроводную сеть, но которые непозволительно сложно взломать.

Да, успехи, достигнутые взломщиками за последнее десятилетие, означают, что пароли подвергаются атакам, как никогда раньше. Верно также и то, что для хакеров, находящихся поблизости от вас, нетрудно перехватить пакеты беспроводной точки доступа, которая маршрутизирует некоторые из ваших самых сокровенных секретов.Но это не значит, что вы должны быть сидячей уткой. Когда все сделано правильно, нетрудно выбрать пароль, на взлом которого уйдут недели, месяцы или годы.

При такой вероятности взломщики, вероятно, перейдут к более легким целям, скажем, к той, которая полагается на быстро угадываемый «секретный пароль» или известную цитату Шекспира для своей безопасности.

.Как восстановить заводские настройки маршрутизатора

Недавние предупреждения о вредоносном ПО VPNFilter сообщили миллионам людей во всем мире, что им следует восстановить заводские настройки своих домашних маршрутизаторов Wi-Fi. Так как же это сделать?

(Изображение предоставлено: Casezy Idea / Shutterstock)

К счастью, есть простой ответ. Почти все домашние маршрутизаторы Wi-Fi имеют кнопку сброса, расположенную на задней или нижней части устройства. Часто вокруг него красное кольцо. Используйте выпрямленную скрепку или ручку, чтобы нажать на нее в течение нескольких секунд, и ваш маршрутизатор будет восстановлен до исходного состояния, включая имена пользователей и пароли по умолчанию, но без этой надоедливой вредоносной программы.

Есть некоторые предостережения. В некоторых случаях вам нужно удерживать эту кнопку в течение 30 секунд, чтобы сброс вступил в силу. То, что вы ищете, - это мигающие индикаторы на устройстве, которые указывают на то, что оно готово к совершенно новой настройке.

БОЛЬШЕ: Безопасность вашего маршрутизатора воняет: вот как это исправить

В действительно сложных случаях попробуйте метод «30/30/30»: удерживайте кнопку сброса в течение 30 секунд, удерживайте ее нажатой, пока вы отключите маршрутизатор от источника питания еще на 30 секунд, а затем снова подключите его, удерживая кнопку нажатой еще 30 секунд.

И, конечно же, есть несколько моделей вообще без кнопки сброса. Мы вернемся к ним ниже.

Но вам нужно помнить несколько вещей, независимо от того, какой у вас маршрутизатор.

Один: запишите пароли доступа и сетевые имена для всех сетей, созданных вашим маршрутизатором, ПЕРЕД восстановлением заводских настроек.

Используйте те же имена сети и пароли после резервного копирования, и вам не нужно будет изменять настройки Wi-Fi на своих компьютерах, смартфонах, планшетах, игровых консолях, смарт-телевизорах и т. Д.

Многие из административных интерфейсов маршрутизаторов позволяют создать резервную копию файла конфигурации, который будет содержать пароли и сетевые имена, на ПК или Mac перед выполнением сброса настроек до заводских. У нас есть более подробные инструкции по использованию административных интерфейсов здесь.

Два: измените имя пользователя и пароль администратора по умолчанию сразу после сброса маршрутизатора .

Никогда не оставляйте их нетронутыми. В Интернете есть списки учетных данных по умолчанию для маршрутизаторов, и кто-то, кому удалось подключиться к вашему маршрутизатору через Интернет, может использовать эти учетные данные для захвата контроля над маршрутизатором.(Если вы можете найти эти параметры в административном интерфейсе вашего маршрутизатора, отключите удаленное управление и / или удаленный доступ.)

Полный список паролей маршрутизатора по умолчанию находится на http://www.routerpasswords.com. Еще один длинный список находится на https://www.bestvpn.com/guides/default-router-login-details/. Если вы потеряли инструкции к маршрутизатору и не знаете учетные данные по умолчанию, поищите их там.

Три: Обновите прошивку маршрутизатора до или после сброса настроек до заводских.

VPNFilter атакует маршрутизаторы, прошивка которых не была обновлена, так что это простой способ защитить себя. У нас есть подробные инструкции по обновлению прошивки для большинства основных брендов маршрутизаторов.

(Но если ваш маршрутизатор уже заражен, обновление прошивки не очистит его; только сброс настроек до заводских. Вы можете узнать, как проверить, не заражен ли ваш маршрутизатор здесь.)

Как выполнить сброс Маршрутизатор Apple Router

Apple AirPort Extreme, базовые станции AirPort Express и AirPort Time Capsules имеют кнопки сброса, хотя сначала их нелегко увидеть.Найдите маленькую белую кнопку; Часто на корпусе рядом с кнопкой напечатан серый кружок с белым треугольником.

(Изображение предоставлено Apple)

Но простое нажатие кнопки просто сбросит пароль. Для полного сброса настроек вам необходимо отключить питание, нажать кнопку, а затем снова подключить питание. Удерживайте кнопку нажатой, пока желтый светодиод на устройстве не замигает.

Более подробная информация, включая схемы, находится на этой странице поддержки Apple. Пароли компании по умолчанию сильно различаются в зависимости от модели, но вы можете попробовать ввести «admin», «root» или пустое поле для имени пользователя и «admin», «alpine», «public» или «root» в качестве пароля.

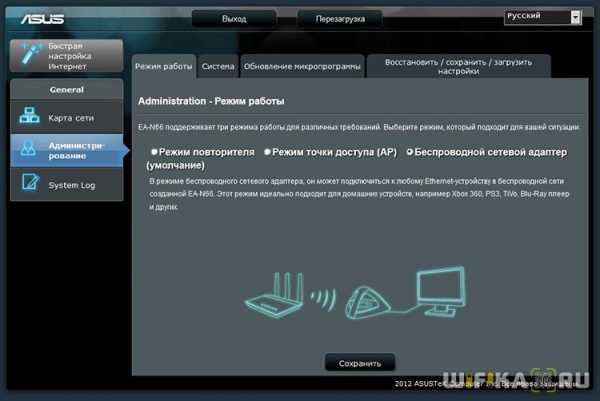

Как сбросить настройки маршрутизатора Asus

Asus рекомендует пользователям войти в административный интерфейс, перейти в раздел «Администрирование» и перейти к «Восстановить / сохранить / загрузить настройки», чтобы сначала сохранить существующую конфигурацию на ПК или Mac . После этого вы можете нажать «Восстановить» в разделе «Заводские настройки по умолчанию».

(Изображение предоставлено Asus)

В качестве альтернативы вы можете просто нажать кнопку возврата к заводским настройкам и удерживать ее не менее 10 секунд. Отключение питания не требуется.

Как только это будет сделано, и если вы сохранили конфигурацию, используйте учетные данные по умолчанию (имя пользователя и пароль будут «admin») для входа в интерфейс браузера, чтобы загрузить старую конфигурацию на маршрутизатор.

Как сбросить настройки маршрутизатора D-Link

Все маршрутизаторы D-Link можно сбросить до заводских настроек с помощью кнопки сброса, которая обычно находится на задней панели устройства.

(Изображение предоставлено D-Link)

Однако мы обнаружили по крайней мере одну модель, DIR-842, на которой кнопка сброса одновременно является кнопкой WPS; в этом случае удерживайте кнопку WPS не менее 8 секунд.

(Изображение предоставлено D-Link)

Что касается учетных данных администратора по умолчанию, на странице веб-сайта поддержки D-Link указано: «Для маршрутизаторов DIR-xxx имя пользователя по умолчанию -« admin », а пароля нет. Маршрутизаторы DSR-xxx, имя пользователя и пароль по умолчанию - admin ».

Как сбросить маршрутизатор Google

Google производит одну модель маршрутизатора, Google Wifi, которую можно использовать как единое целое или в наборах для создания локальной ячеистой сети.

Как и в случае с устройствами Apple Airport, вы можете восстановить заводские настройки «точки» Google Wifi (то, что Google называет каждое устройство Google Wifi), просто отключив питание, нажав кнопку сброса на задней панели, а затем снова подключив ее, удерживая нажмите кнопку сброса и ждите, пока индикаторы (в данном случае синие) начнут мигать.

(Изображение предоставлено Google)

Это приведет к очистке устройства, но оно останется связанным с вашей учетной записью Google, как и старые данные об использовании и другая информация, привязанная к устройству.

Google также размещает свой собственный бренд на старых маршрутизаторах OnHub производства Asus и TP-Link соответственно. Кнопка сброса Asus находится рядом с USB-портом на задней панели устройства. Для TP-Link вам нужно будет повернуть внешний корпус и снять его; кнопка сброса будет рядом с портом питания.Процедура сброса такая же, как и для Google Wifi.

Чтобы отменить связь устройства Google Wifi или OnHub с вашей учетной записью Google и очистить облачные данные, что вы, возможно, захотите сделать, когда продаете или отдаете устройство, вам необходимо использовать Google Мобильное приложение Wi-Fi. Найдите параметр «Сеть и общие», затем «Точки Wi-Fi», а затем нажмите «Восстановление заводских настроек».

Google имеет более подробную информацию здесь. Учетных данных по умолчанию не нужно запоминать, так как Google их не использует.Вместо этого вы настраиваете каждое устройство, сканируя QR-код в нижней части маршрутизатора с помощью приложения для смартфона Google Wifi.

Как сбросить маршрутизатор Linksys

Все маршрутизаторы Linksys можно сбросить до заводских настроек, нажав кнопку сброса. Отсоединять шнур питания не нужно.

(Изображение предоставлено Linksys)

Однако вам, возможно, придется удерживать кнопку сброса до 30 секунд на некоторых старых устройствах. После сброса имя администратора по умолчанию обычно либо пустое, либо «admin», а пароль администратора по умолчанию - обычно «admin».

Вы также можете использовать административный интерфейс браузера для восстановления заводских настроек маршрутизаторов Linksys, но результат тот же. Подробности для обеих процедур здесь.

Как сбросить маршрутизатор Netgear

Кнопка сброса к заводским настройкам работает для всех маршрутизаторов Netgear, у которых они есть, включая линию ячеистых маршрутизаторов Orbi. Вам не нужно отключать шнуры питания. Вот чуть более подробное объяснение вместе с видео.

(Изображение предоставлено Netgear)

Два устройства шлюза DSL, Netgear DGN2000 и DG834Gv5, не имеют кнопки сброса.Вместо этого вы одновременно нажимаете и удерживаете кнопки включения / выключения беспроводной связи и Wi-Fi Protected Setup (WPS) и удерживаете их в течение 6 секунд. Когда индикатор питания замигает красным, отпустите обе кнопки и дайте устройству перезагрузиться. Более подробная информация здесь.

Учетные данные по умолчанию различаются в зависимости от модели Netgear, но «admin» кажется наиболее распространенным именем пользователя, а «password» - наиболее распространенным паролем.

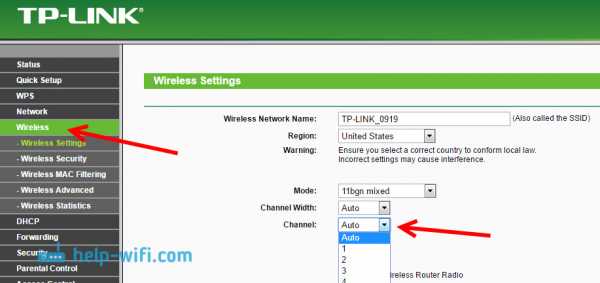

Как сбросить маршрутизатор TP-Link

Большинство моделей маршрутизаторов TP-Link можно сбросить, удерживая кнопку сброса в течение 6–10 секунд; на некоторых моделях кнопки Wi-Fi Protected Setup (WPS) и кнопки сброса одинаковы, но применяется та же процедура.Сетчатым маршрутизаторам TP-Link Deco M5 и Deco M9 Plus требуется только быстрое нажатие кнопки сброса.

(Изображение предоставлено TP-Link)

Административный интерфейс на основе браузера для большинства маршрутизаторов TP-Link позволяет создавать резервные копии конфигурации маршрутизатора, включая пароли и сетевые имена, на ПК или Mac, с которых вы получаете доступ к административной интерфейс. Эта функция должна находиться в разделе «Системные инструменты»> «Резервное копирование и восстановление». После резервного копирования конфигурации вы можете перейти к заводским настройкам на панели навигации и нажать кнопку «Восстановить», чтобы восстановить заводские настройки устройства.

TP-Link имеет здесь общие инструкции по сбросу заводских настроек для своих маршрутизаторов. Наиболее распространенными учетными данными по умолчанию являются «admin» и «admin», но есть некоторые различия в зависимости от модели.

.Как превратить роутер в ретранслятор

Однако мы еще не закончили. Нам еще предстоит расширить сеть. Мы делаем это, создавая виртуальный беспроводной интерфейс с отдельным SSID от основной сети. Если вы хотите подключиться к этому маршрутизатору, а не к основному, вы подключитесь к этому SSID.

7. Вернитесь к Wireless> Basic Settings.

Под основной панелью настройки маршрутизатора вы увидите кнопку для добавления виртуального интерфейса. Нажмите здесь. Это создаст нашу вторую «виртуальную» беспроводную сеть.Это тот, к которому вы подключитесь, если хотите подключиться к повторителю, а не к основному маршрутизатору.

Раздел будет расширяться. Единственное, что вам здесь нужно сделать, это дать ему новый SSID, отличный от основной сети. Когда клиент хочет подключиться к повторителю, это SSID, который он будет использовать. Щелкните Сохранить.

8. Помните, что нам также необходимо защитить «виртуальную» беспроводную сеть. Щелкните Wireless Security и найдите раздел Virtual Interfaces.

Измените режим безопасности с Disabled на WPA2 Personal, а затем введите общий ключ (пароль) для расширенной сети.Он может быть таким же, как ваша основная беспроводная сеть, или отличаться от него.

Нажмите «Сохранить и применить».

А теперь все готово. Новая сеть появится в вашем списке доступных сетей при просмотре сетей Wi-Fi, и вы сможете подключиться к той, которая вам больше подходит в данный момент. Если вы установили пароли для обоих, ваше беспроводное устройство должно автоматически выбрать за вас, в зависимости от того, какое из них имеет самый сильный сигнал.

.