Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как настроить доступ из интернета в локальную сеть через роутер

Доступ из интернета в локальную сеть: способы, настройка, ПО

Существует множество причин, по которым необходимо получить доступ к собственной локальной сети из глобальной сети интернет: кому-то необходимо подключиться, чтобы была возможность просматривать удаленной файлы и папки, некоторым нужен доступ к системам безопасности, камерам и прочим объектам, кто-то «поднял» веб-сервер и не хочет платить за хостинг, а кому-то нужен совет по настройке компьютера с удаленным подключением. Причин множество, также, как и вариантов решения проблемы.

Постановка задачи

Согласно теории сети, для доступа к ресурсам сервера или отдельно взятого компьютера используются два основных параметра — это IP адрес и порт, на котором работает служба, обеспечивающая подключение к ресурсу по определенному протоколу. Поэтому необходима осознанная настройка маршрутизатора, компьютера и сервера, для обеспечения совместной работы и корректного доступа.

Общепринятыми стандартами доступ по каждому протоколу происходит по следующим портам:

- Веб-сервер или доступ по HTTP протоколу. Удаленное подключение обеспечивается по TCP портам 80 и 8080.

- Защищенная передача данных к веб-серверу — 443 порт.

- Основной протокол для передачи файлов или FTP использует порт 21.

- Защищенный протокол для доступа из терминала SSH по порту 22. Обычно используется для выполнения настроек устройств.

- Открытый протокол для подключения к удаленному терминалу TCP — порт 23.

- Доступ к почтовым серверам SMTP и POP3 используют порты 25 и 110 соответственно.

Специализированные программы используют свои собственные порты, например, чтобы получить доступ из интернета в локальную сеть используя программу VNC нужно открыть порт 5900, Radmin — 4899, а для подключения к встроенной службе удаленного рабочего стола Windows (RDC) — 3389.

Стоит отметить, что открытие портов на сервере добавляет уязвимости и привлекает злоумышленников. Поэтому открытие портов производится исключительно по мере необходимости, т.е. если нет необходимости в использовании доступа по протоколу, то и порт, используемой службой необходимо закрыть. Хорошей практикой является такая, что изначально закрывается доступ к любой службе, а по мере необходимости производится настройка доступа к службе. Особо уязвимыми являются порты, не предусматривающие авторизацию пользователя, например, 21-й порт в Windows по умолчанию открыт, что дает возможность несанкционированного подключения.

После того, как будут определены конкретные цели, т.е. для чего и к каким ресурсам нужен доступ, можно приступать к настройке удаленного доступа.

Настройка маршрутизатора — трансляция адресов

Трансляция или проброс адресов необходим для того, чтобы роутер переключил внутренний локальный адрес на внешний. Это означает, что при подключении будет указываться IP, который «смотрит» в интернет. Внешний IP адрес бывает «серым» (динамическим) или «белым» (статическим), но особенности настройки маршрутизатора по каждому из случаев выходят за рамки статьи, поэтому в качестве примера условно будет использоваться настройка на статическом адресе.

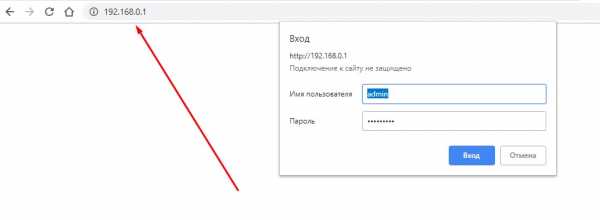

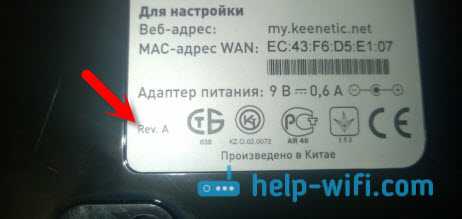

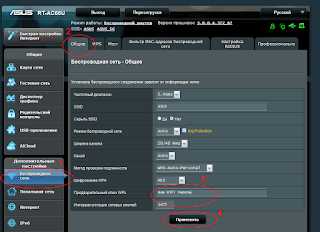

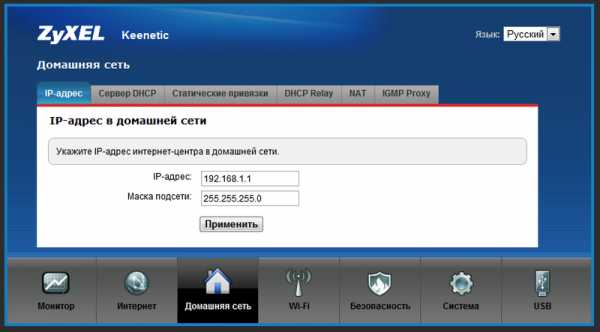

Настройка доступа производится на примере роутера Zyxel семейства Keenetic с версией прошивки v2. Этот роутер хорошо подходит для реализации поставленных задач. Чтобы выполнить настройку необходимо зайти через веб-интерфейс на страницу конфигурации.

Компьютер подключается к роутеру по DHCP. Это означает, что каждый раз при запросе добавить в сеть он получает новый IP адрес. Чтобы обеспечить доступ к локальной сети через интернет необходимо закрепить IP за каждым устройством. Это делается на главной странице во вкладке «Домашняя сеть» путем нажатия зеленой стрелки (при наведении появляется подсказка — «Закрепить IP адрес за устройством»).

Далее в конфигурации выбирается пункт меню «Безопасность» и вкладка «Трансляция сетевых адресов». На этой вкладке необходимо добавить для каждой выбранной службы свое правило доступа и трансляции сокета в интернет. Сокет — это связка IP адреса и номера порта, например, 192.168.1.1:8080 для подключения к Веб-серверу.

В открывшемся по нажатию кнопки «Добавить правило» окне нужно указать конкретные поля для создания правила:

- «Интерфейс» — из выпадающего списка выбирается WAN интерфейс. Вариантов выбора может быть несколько в зависимости от настроек провайдера: PPTP, PPPoE, L2TP или ISP (Broadband Connection).

- «Протокол» — выбирается из списка протокол для удаленного подключения входящих соединений.

- «Перенаправить на адрес» — указывается локальный адрес машины, для которой необходимо сделать перенаправление.

- «Новый номер порта назначения» — номер локального порта указанного компьютера.

Эти действия необходимо выполнить для каждого устройства в локальной сети и для каждого протокола, т.е. каждое устройство и служба на нем будут иметь отдельное правило. Не стоит забывать нажимать кнопку «Сохранить». После того как все нужные правила будут добавлены можно приступать к настройке конкретного компьютера.

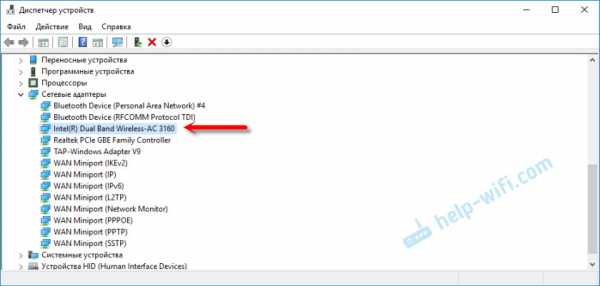

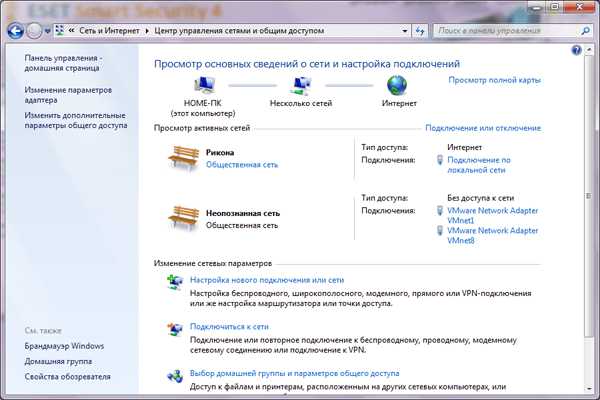

Настройка доступа на компьютере с ОС Windows

Для настройки компьютера нужно на нем открыть порты для входящих соединений. Это делается в программе стандартной поставки «Брандмауэр Windows». Программа запускается из «Панели управления — Система и безопасность — Брандмауэр» или «Пуск — Выполнить — cmd — firewall.cpl».

Открытие портов происходит следующим образом:

- В программе нужно выбрать пункт меню «Дополнительные параметры».

- Откроется новое окно, которое позволит настроить расширенные параметры защиты компьютера.

- При нажатии кнопки «Правила для входящих соединений — Создать правило» открывает модальный диалог «Мастера создания правила».

- Первый пункт диалога позволяет выбрать тип правила: для конкретной программы (обычно при установке программы самостоятельно добавляют правила для корректно работы), для порта, предустановленные правила и настраиваемые правила.

- Выбирать нужно переключатель «Для порта».

- Выбирается тип протокола (TCP или UDP), и в соответствующее поле вносится конкретный порт или диапазон портов через дефис.

- После выбора порта создается само правило, т.е. разрешается или запрещается подключение. В нашем случае при открытии порта нужно поставить переключатель напротив «Разрешить подключение».

- Определяется профиль сетевого соединения. Можно проставить галочки напротив всех профилей.

- На последнем пункте нужно придумать имя для правила и нажать «Готово».

Таким образом открывается порт на компьютере. Аналогично, как и в роутере для каждого порта нужно создавать отдельное правило. Чтобы не добавлять доступ к каждому порту, можно полностью отключить брандмауэр, но делать это категорически не рекомендуется.

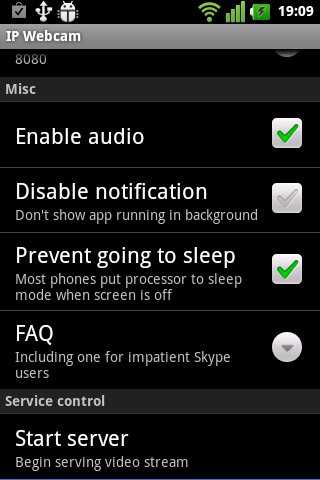

Настройка доступа с использованием сторонних программ

Для доступа к локальной сети из интернета при использовании сторонних специализированных программ обычно не требуется специальных знаний или навыков. Достаточно того, чтобы программа была установлена на машине клиенте и запущена на сервере. В некоторых случаях потребуется открыть для трансляции адреса на маршрутизаторе.

В качестве примера можно привести популярную программу TeamVewer. Она позволяет подключаться к удаленному рабочему столу, передавать и скачивать файлы и другие функции. Для подключения достаточно знать UserID и пароль компьютера, к которому необходимо подключиться.

Как настроить HTTP-доступ к маршрутизатору с использованием локальной аутентификации

Введение:

В этом документе описывается, как настроить HTTP-доступ с использованием локальной аутентификации.

Что такое локальная аутентификация?

Локальная проверка подлинности можно определить как метод, при котором AAA выполняет функцию проверки подлинности с использованием внутренней базы данных без помощи внешней базы данных.Когда запущен локальный AAA, пользователь получает аутентификацию после предоставления учетных данных для входа (имя пользователя и пароль), которые должны быть доступны в конфигурации устройства. Некоторые часто используемые методы для локальной аутентификации через консольный доступ упомянуты ниже:

- Telnet

- Serial

- SSH

- Включить

- HTTP-доступ, который требуется для ASDM

Для локальной аутентификации пользователь может использовать сквозную также прокси. Некоторые типы упомянуты ниже:

- Telnet-трафик

- FTP-трафик

- HTTP-трафик

- HTTPS-трафик

Это подразумевает, что аутентификация для пользователя может быть выполнена, когда он / она передает Telnet, HTTPS-трафик, FTP-трафик. устройство безопасности.

Основная проблема

Маршрутизаторы Cisco позволяют пользователю подключаться к маршрутизатору с помощью HTTP. Вы должны явно включить эту функцию, а также реализовать механизм безопасности, чтобы разрешить такие соединения.

После использования HTTP для входа в маршрутизатор, пользователю предлагается ввести имя пользователя и пароль. После аутентификации и авторизации пользователю предоставляется определенный уровень привилегий. Эта привилегия также может позволить пользователю выполнять определенный набор определенных пользовательских команд.

Примечание: Перед тем, как приступить к выполнению процедур в этом случае, ознакомьтесь с рекомендациями Cisco по безопасности по уязвимости IOS при авторизации HTTP.

Разрешение

Это пример конфигурации локальной аутентификации с программным обеспечением Cisco IOS версии 11.3.3.T или более поздней версии:

aaa новая модель

! --- Включить аутентификацию, авторизацию и учет (AAA) .

aaa аутентификация логин по умолчанию локальный

! --- По умолчанию используется локальная аутентификация.

aaa authorization exec default local

имя пользователя одна привилегия 15 пароль один

! --- Первому пользователю предоставляется уровень привилегий 15 (L15) и он может выполнять все команды L15.

имя пользователя три пароль три

имя пользователя четыре привилегия 7 пароль четыре

! --- Четвертому пользователю предоставляется уровень привилегий 7 (L7) и он может выполнять все команды для L7.

ip http server

! --- Включите HTTP-соединение с маршрутизатором.

ip http authentication local

! --- Укажите локальную аутентификацию для HTTP-соединений.

привилегия exec L7 очистить строку

! --- Измените команду clear line на команду привилегии L7 (чтобы пользователь четыре мог ее выполнить).

У настроенных пользователей наблюдается следующее поведение при попытке подключения:

Пользователь один:

- Пользователь проходит авторизацию через Интернет, если URL-адрес введен как http: // #.#. #. #.

- После подключения пользователя к маршрутизатору Telnet, пользователь может выполнять все команды после аутентификации при входе.

- После входа в систему пользователь находится в активном режиме (команда show привилегия - L15).

- Если авторизация команд добавлена к маршрутизатору, пользователь все равно успешно выполняет все команды.

Пользователь три:

- Пользователь не проходит авторизацию через Интернет из-за отсутствия уровня привилегий.

- Если к маршрутизатору подключен Telnet, пользователь может выполнять все команды после аутентификации при входе.

- Пользователь находится в неактивном режиме после входа в систему (команда show привилегия имеет уровень 1 [L1]).

- Если авторизация команд добавлена к маршрутизатору, пользователь все равно успешно выполняет все команды.

Пользовательская четверка:

- Появится команда L1 плюс команда L7 clear line .

- После подключения к маршрутизатору Telnet пользователь может выполнять все команды после аутентификации при входе.

- Пользователь имеет привилегию L7 после входа в систему (команда show привилегия - L7).

- Если авторизация команд добавлена к маршрутизатору, пользователь все равно успешно выполняет все команды.

Чтобы решить проблемы аутентификации HTTP, введите одну из следующих команд:

- debug aaa authentication : отображает информацию об аутентификации AAA и TACACS +.

- debug aaa authorization : Отображает информацию об авторизации AAA и TACACS +.

- радиус отладки : отображает подробную отладочную информацию, связанную с RADIUS.

- debug tacacs : отображает информацию, связанную с TACACS.

- debug ip http authentication : Отображает метод аутентификации, выполненный маршрутизатором, и сообщения о состоянии аутентификации.

Для получения дополнительной информации см. Пример конфигурации: локальная аутентификация для пользователей HTTP-сервера.

Версия программного обеспечения Cisco IOS

.

Подключение двух маршрутизаторов в одной сети: усиление Wi-Fi, общие ресурсы

Прочтите эту статью, чтобы узнать, как подключить два или более маршрутизатора к одной сети, как усилить сигнал сети Wi-Fi или создать еще одну точку доступа в рамках существующей сети . Мы рассмотрим два способа сделать это - с помощью кабеля или Wi-Fi.

Содержание:

Зачем объединять несколько маршрутизаторов в одну сеть?

В некоторых ситуациях одного маршрутизатора может быть недостаточно для построения сети или обеспечения высококачественного покрытия Wi-Fi.Это означает, что он может быть не в состоянии обеспечить желаемую зону покрытия Wi-Fi или может не иметь необходимого количества портов для устройств, подключенных к такой сети. Некоторые комнаты или помещения могут оказаться вне зоны действия сигнала Wi-Fi вашего роутера. Такая ситуация хорошо известна людям, которые занимались построением сети Wi-Fi в большом доме, квартире или офисе, состоящем из множества комнат. Если это произойдет, необходимо установить дополнительное оборудование, чтобы расширить сеть до желаемого покрытия.И это не так уж и сложно, как может показаться.

Это можно сделать несколькими способами, которые мы обсудим в этой статье:

- Первый вариант - это соединение двух и более маршрутизаторов с помощью кабеля. Вам придется проложить кабель от одного маршрутизатора к другому (-ым). Это не всегда удобно, но это наиболее стабильный и надежный способ их подключения. Если вам нужна стабильно работающая сеть с высокой скоростью для ряда устройств, маршрутизаторы должны использовать кабельное соединение.

- Второй вариант - подключение роутеров по Wi-Fi. В этом случае используется мостовое соединение (WDS) или режим репитера. По сути, они одинаковы, но эти настройки по-разному реализованы в роутерах разных производителей.

Итак, отправная точка. У нас есть основной маршрутизатор, подключенный к Интернету, и он транслирует сеть Wi-Fi. Нам нужно установить еще один роутер, например, в другой комнате или на другом этаже. Этот второй маршрутизатор как бы усилит сеть Wi-Fi, предоставляемую основным маршрутизатором, и поможет расширить ту же сеть, чтобы она покрывала более удаленные помещения.

Второй роутер можно подключить к основному роутеру с помощью кабеля или Wi-Fi.

Давайте подробнее рассмотрим оба метода подключения.

Как подключить роутеры по Wi-Fi?

Чаще всего роутеры подключаются по Wi-Fi, и это кажется естественным, так как экономит силы на прокладку кабелей и сверление отверстий в стенах.

В моем случае основным маршрутизатором является TP-link TL-WR841N. Он транслирует сеть Wi-Fi с названием hetmansoftware.

Имейте в виду, что маршрутизатор, к которому мы собираемся подключиться в режиме моста, уже должен быть настроен.То есть подключение к Интернету должно быть установлено и работать, а сеть Wi-Fi транслируется.

Существует специальная статья о том, как настроить маршрутизатор, и подробное видео-руководство, которое поможет вам сориентироваться в этом процессе. Приглашаем вас просмотреть эти материалы для лучшего понимания.

Перед тем, как перейти к настройке второго маршрутизатора, необходимо изменить настройки беспроводной сети основного маршрутизатора, чтобы канал для этой сети был статическим, а не автоматическим.

Например, если ваш основной маршрутизатор - другой TP-Link, вы можете изменить канал в настройках, посетив вкладку Wireless . В поле Channel укажите статический канал. Например: 1 или 9, что угодно. Сохраните настройки.

Теперь, когда статический канал установлен, вы можете выйти из основных настроек маршрутизатора.

Настроим маршрутизатор, который будет работать в режиме WDS. В моем случае используется конкретная модель TР-Link Archer C20.Заходим в настройки роутера.

Для начала нужно сменить IP-адрес второго роутера. Вы должны избегать ситуации, когда два устройства с одинаковыми IP-адресами находятся в одной сети. Например, если основной маршрутизатор имеет IP-адрес 192.168.0.1, а другой маршрутизатор также имеет адрес 192.168.0.1, два адреса будут конфликтовать. Переходим на вкладку Сеть / LAN. В поле IP-адрес измените последнюю цифру - скажем, поставьте 2 вместо 1. Или, как в моем случае, измените его с 192.От 168.1.1 до 192.168.0.2. Сохраните измененные настройки.

Почему вы должны это делать именно так? Вам необходимо знать IP-адрес основного маршрутизатора, к которому вы собираетесь подключиться. Если он имеет адрес 192.168.1.1, тогда адрес маршрутизатора, к которому вы хотите подключиться через WDS, следует изменить на 192.168.1.2. Если основной маршрутизатор имеет адрес 192.168.0.1, вы должны назначить другому маршрутизатору следующий адрес: 192.168.0.2. Важно, чтобы оба маршрутизатора находились в одной подсети.

Снова зайдите в настройки, но на этот раз IP адрес будет другим - 192.168.0.2. Тот, который вы указали ранее.

Перейдите на вкладку Wireless / Basic Settings. В поле Wireless Network Name вы можете указать имя второй беспроводной сети. В поле Channel, убедитесь, что вы указываете тот же канал, который вы указали в настройках основного маршрутизатора. В моем случае канал - 9.

Теперь установите флажок рядом с Enable WDS, и нажмите Scan.

Из списка выберите сеть, из которой ваш маршрутизатор будет подключаться к Интернету.Щелкните ссылку Connect рядом с выбранной вами сетью.

Теперь осталось только указать пароль для основной сети в поле Пароль . Введите его и нажмите кнопку Сохранить .

После перезагрузки снова зайдите в настройки второго роутера. Находясь на главной странице (вкладка Status ), посмотрите раздел Wireless . В строке WDS Status должно быть указано Enabled . Это означает, что второй роутер уже подключился к основному роутеру, и теперь он должен транслировать Wi-Fi.

Однако подключение к Интернету будет доступно только по Wi-Fi, и если вы подключите устройства к маршрутизатору (работающему в режиме WDS) с помощью кабеля, они не смогут выйти в Интернет.

Чтобы правильно настроить эту функцию, необходимо отключить DHCP-сервер для маршрутизатора, на котором настроен мост WDS, то есть для маршрутизатора, который в моем случае является второстепенным. Также необходимо, чтобы его локальный IP-адрес находился в той же подсети, к которой принадлежит основной (основной) маршрутизатор.

Поэтому вам необходимо войти в меню DHCP вторичного маршрутизатора и отключить эту функцию.

Это последний шаг в подключении двух маршрутизаторов через Wi-Fi.

Найдите правильное место для размещения второго маршрутизатора, чтобы он попадал в зону действия основного маршрутизатора. Установите желаемое имя для беспроводной сети и пароль. Этот шаг мы уже подробно описывали в нашей статье о настройке режима Wi-Fi для роутера.

Как построить сеть из нескольких маршрутизаторов с помощью кабеля?

Есть два способа соединения нескольких маршрутизаторов в одну сеть с помощью кабеля.Это:

-

Так называемое соединение LAN / LAN. То есть построение сети, состоящей из нескольких маршрутизаторов, путем соединения их портов LAN с помощью сетевого кабеля.

-

И соединение LAN / WAN. То есть построение сети, состоящей из нескольких маршрутизаторов, путем соединения порта LAN основного маршрутизатора с портом WAN / Internet вторичного маршрутизатора с помощью сетевого кабеля.

Рассмотрим подробно каждую из них.

Подключение LAN / LAN

В случае подключения LAN / LAN, возьмите два маршрутизатора и решите, какой из них вы хотите использовать в качестве основного устройства.Обычно это маршрутизатор, который получает кабель для подключения к Интернету от вашего интернет-провайдера.

С помощью сетевого кабеля соедините порты LAN основного маршрутизатора с дополнительным (вторичным) маршрутизатором.

Предположим, что мы уже настроили подключение к Интернету для первого маршрутизатора, поэтому я пропущу этот шаг. Если у основного маршрутизатора еще нет подключения к Интернету, устраните эту проблему - просто прочитайте нашу статью об основных настройках маршрутизатора Wi-Fi.

Подключитесь к первому устройству

-

и проверьте, включен ли на нем DHCP-сервер. По умолчанию он обычно включен. Для этого зайдите в меню DHCP / DHCP Settings.

-

Если DHCP-сервер отключен, включите его.

-

Не забудьте сохранить изменения.

Затем подключитесь к другому устройству,

-

и отключите DHCP-сервер, потому что он получит все адреса от основного маршрутизатора. Для этого перейдите в меню DHCP / DHCP Settings.

-

Если DHCP-сервер включен, отключите его.

-

В разделе Сеть / LAN измените IP-адрес, чтобы он не совпадал с адресом основного маршрутизатора. Например, измените его на 192.168.0.2. Поскольку основной маршрутизатор имеет 192.168.0.1

-

Сохранить.

После перезагрузки вторичный маршрутизатор должен работать в одной сети с первым (основным / основным), получать от него Интернет-соединение и работать как точка доступа.

Подключение LAN / WAN.

Второй способ объединения двух маршрутизаторов в одну сеть - с помощью сетевого кабеля.

В случае подключения LAN / WAN используйте сетевой кабель для соединения порта LAN основного маршрутизатора с портом WAN / Internet другого (вторичного) маршрутизатора.

Подключитесь к первому устройству:

-

и проверьте, включен ли на нем DHCP-сервер. По умолчанию он обычно включен. Для этого перейдите в меню DHCP / DHCP Settings.

-

Если DHCP-сервер отключен, включите его.

-

Не забудьте сохранить изменения.

Затем подключитесь к другому устройству,

-

Для другого устройства перейдите в раздел Сеть / WAN и установите Тип подключения как Динамический IP. Сохраните изменения.

-

В разделе DHCP оставьте DHCP-сервер включенным.

-

Если вы планируете использовать порты LAN вторичного маршрутизатора, убедитесь, что их IP-адреса не конфликтуют с соответствующими адресами первичного маршрутизатора.

То есть, если ваш основной маршрутизатор работает в диапазоне от 192.168.0.100 до 192.168.0.199, лучше иметь диапазон вторичного маршрутизатора от 192.168.0.200 до 192.168.0.299, но всегда в пределах основной подсети.

-

Сохранить.

После этого можно запустить отдельную точку доступа для каждого из маршрутизаторов. Если вы все сделали правильно, оба маршрутизатора будут подключены к Интернету, будут работать в одной сети и иметь доступ к сетевым устройствам.

Это были все способы подключения нескольких маршрутизаторов к одной сети, проводной или беспроводной.

Если у вас есть какие-либо вопросы при объединении нескольких маршрутизаторов в одну сеть, вы можете задать их, разместив комментарий.

.Как настроить маршрутизатор - шаг за шагом

Шаги настройки маршрутизатора

Шаг 1. Решите, где разместить маршрутизатор

Лучшее место для беспроводного бизнес-маршрутизатора - открытое пространство на рабочем месте, так как вы получите равномерное покрытие. Однако иногда бывает нелегко найти место на открытом воздухе, потому что вы должны подключить маршрутизатор к широкополосному шлюзу от вашего интернет-провайдера, который обычно подключается к кабелю у внешней стены.

Шаг 2. Подключитесь к Интернету

Подключите маршрутизатор к кабелю или выберите сетчатый маршрутизатор

Чтобы решить проблему «большого расстояния» при подключении маршрутизатора, вы можете использовать кабель CAT5e или CAT6 для подключения маршрутизатора к порту Ethernet шлюза поставщика услуг Интернета. Другой вариант - провести кабели Ethernet через стены вашего офиса к выбранному центральному месту для маршрутизатора.

Еще один вариант - установить ячеистую сеть с маршрутизатором.Ячеистая сеть позволяет размещать несколько передатчиков Wi-Fi в вашем доме или офисе в одной сети. В отличие от повторителей, которые можно использовать с любым беспроводным маршрутизатором, для ячеистых сетей требуется маршрутизатор со встроенной этой возможностью.

Независимо от того, какой вариант вы выберете, вы будете использовать простой кабель Ethernet, подключенный к глобальной сети (WAN) или к Интернет-порту маршрутизатора. Интернет-порт обычно выделяется другим цветом от других портов.

Проверьте светодиодные индикаторы маршрутизатора

Светодиодные индикаторы вашего маршрутизатора сообщают вам, успешно ли вы установили активное подключение к Интернету.Если вы не видите индикаторов, подтверждающих такое подключение, убедитесь, что вы подключили кабель к правильному порту.

Проверить соединение с устройством

Убедитесь, что у вашего роутера есть рабочее соединение, подключив портативный компьютер к одному из портов устройства на задней панели роутера. Если все пойдет хорошо, вы сможете установить проводное соединение, как и при подтверждении активного подключения к Интернету.

Шаг 3. Настройте шлюз беспроводного маршрутизатора

В некоторых случаях интернет-провайдеры предлагают клиентам шлюзы со встроенными маршрутизаторами.В большинстве случаев эти комбинированные устройства не предназначены для бизнес-сред и не имеют дополнительных портов, безопасности и других опций, которые позволяют добавлять службы и расширять сети по мере роста бизнеса.

Если у вас есть шлюз со встроенным маршрутизатором, вам необходимо настроить шлюз для отключения маршрутизатора и передачи IP-адреса WAN - уникального адреса интернет-протокола, который интернет-провайдер назначает вашей учетной записи, - и всего сетевого трафика, проходящего через ваш новый роутер.

Если вы не сделаете этого шага, вы можете столкнуться с конфликтами, которые мешают правильной работе устройств.Возможно, вам потребуется обратиться к своему интернет-провайдеру за помощью на этом этапе.

Шаг 4. Подключите шлюз к маршрутизатору

.Сначала выключите шлюз. Если кабель Ethernet уже подключен к порту локальной сети (LAN) шлюза, отсоедините кабель и подключите его к порту WAN маршрутизатора. Снова включите шлюз и подождите несколько минут, пока он загрузится. Подключите питание маршрутизатора и включите его, снова подождав несколько минут.

Шаг 5. Используйте приложение или веб-панель

Самый простой способ продолжить настройку маршрутизатора - использовать мобильное приложение, если оно есть у производителя маршрутизатора. Если приложения нет или вы предпочитаете использовать веб-панель управления маршрутизатора, подключите маршрутизатор к компьютеру с помощью кабеля Ethernet.

Вы можете найти IP-адрес маршрутизатора, напечатанный на задней панели самого устройства; Если нет, введите 192.168.1.1, общий адрес маршрутизатора, в строку поиска браузера.

Шаг 6: Создайте имя пользователя и пароль

Для настройки маршрутизатора вам необходимо войти в систему, используя имя администратора и пароль по умолчанию. Обычно эту информацию можно найти на самом маршрутизаторе или в сопроводительном руководстве пользователя.

Затем введите необходимые учетные данные. Как только вы войдете, вы должны немедленно создать новое имя пользователя и пароль. По умолчанию обычно используются что-то вроде «admin» и «password1234», что явно небезопасно, поэтому не забудьте изменить их при первой возможности.

Шаг 7. Обновите прошивку роутера

.Ваш роутер может нуждаться в обновлении «прошивки» или программного обеспечения, с которым он работает. Обновите его как можно скорее, так как новая прошивка может исправить ошибки или предложить новые меры безопасности.

Некоторые маршрутизаторы могут загружать новую прошивку автоматически, но многие этого не делают. Возможно, вам потребуется проверить наличие обновлений через приложение или интерфейс браузера.

Шаг 8. Создайте пароль Wi-Fi

Так же, как большинство маршрутизаторов поставляются с предварительно назначенными именами пользователей и паролями администратора, большинство из них также имеют предварительно установленные имена пользователей и пароли Wi-Fi.Вероятно, вам будет предложено изменить имя пользователя и пароль Wi-Fi, но даже если вы не видите такого запроса, запланируйте это как можно скорее.

Шаг 9: По возможности используйте инструменты автоконфигурации

Если ваш маршрутизатор оснащен функциями автоматической установки, положитесь на них, чтобы завершить настройку. Например, вы должны иметь возможность использовать автоконфигурацию для управления IP-адресами с помощью протокола динамической конфигурации хоста (DHCP), который автоматически назначает IP-адреса устройствам.Вы всегда можете изменить эти адреса позже.

Шаг 10. Настройте безопасность

Многие производители маршрутизаторов предоставляют функции безопасности для защиты конфиденциальности сети и пользователей. Вы можете войти в веб-панель управления и включить дополнительные функции безопасности, такие как брандмауэр, веб-фильтрация и контроль доступа, чтобы защитить себя от вредоносного трафика. Вы также можете настроить виртуальные частные сети (VPN) для обеспечения конфиденциальности.

.Настройка трансляции сетевых адресов: начало работы

В этом документе объясняется настройка преобразования сетевых адресов (NAT) на маршрутизаторе Cisco для использования в распространенных сетевых сценариях. Целевая аудитория этого документа - впервые пользователи NAT.

Примечание: В этом документе под Интернетом или Интернет-устройством подразумевается устройство в любой внешней сети.

Требования

Этот документ требует базовых знаний терминов, используемых в связи с NAT.Некоторые определения можно найти в разделе NAT: локальные и глобальные определения.

Используемые компоненты

Информация в этом документе основана на следующих версиях программного и аппаратного обеспечения:

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

См. Раздел Условные обозначения технических советов Cisco для получения дополнительной информации об условных обозначениях в документе.

При настройке NAT иногда трудно понять, с чего начать, особенно если вы новичок в NAT. Эти шаги помогут вам определить, что вы хотите, чтобы NAT делал и как его настроить:

-

Определите NAT для внутренних и внешних интерфейсов.

-

Определите, чего вы пытаетесь достичь с помощью NAT.

-

Настройте NAT, чтобы выполнить то, что вы определили выше. Исходя из того, что вы определили на шаге 2, вам необходимо определить, какие из следующих функций использовать:

-

Проверьте работу NAT.

Каждый из этих примеров NAT проведет вас через шаги с 1 по 3 шагов быстрого старта выше. В этих примерах описываются некоторые общие сценарии, в которых Cisco рекомендует развернуть NAT.

Первым шагом к развертыванию NAT является определение NAT внутри и снаружи интерфейсов.Возможно, вам будет проще определить внутреннюю сеть как внутреннюю, а внешнюю - как внешнюю. Тем не менее, внутренние и внешние условия также подлежат арбитражу. На этом рисунке показан пример этого.

Вы можете разрешить внутренним пользователям доступ в Интернет, но у вас может не хватить действительных адресов для всех. Если все коммуникации с устройствами в Интернете исходят от внутренних устройств, вам нужен единственный действительный адрес или пул действительных адресов.

На этом рисунке показана простая схема сети с интерфейсами маршрутизатора, определенными как внутренние и внешние:

В этом примере вы хотите, чтобы NAT разрешал определенным устройствам (первым 31 из каждой подсети) внутри инициировать обмен данными с устройствами снаружи путем преобразования их недопустимого адреса в действительный адрес или пул адресов. Пул был определен как диапазон адресов с 172.16.10.1 по 172.16.10.63.

Теперь вы готовы настроить NAT.Чтобы выполнить то, что определено выше, используйте динамический NAT. При динамическом NAT таблица трансляции в маршрутизаторе изначально пуста и заполняется после того, как трафик, который необходимо преобразовать, проходит через маршрутизатор. В отличие от статического NAT, где трансляция настраивается статически и помещается в таблицу трансляции без необходимости какого-либо трафика.

В этом примере вы можете настроить NAT для преобразования каждого из внутренних устройств в уникальный действительный адрес или для преобразования каждого из внутренних устройств в один и тот же действительный адрес.Этот второй метод известен как перегрузка. Здесь приведен пример настройки каждого метода.

Настройка NAT для разрешения внутренним пользователям доступа в Интернет

| NAT-маршрутизатор |

|---|

интерфейс Ethernet 0 IP-адрес 10.10.10.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 0 с IP-адресом и как внутренний интерфейс NAT. интерфейс Ethernet 1 IP-адрес 10.10.20.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 1 с IP-адресом и как внутренний интерфейс NAT. интерфейс серийный 0 IP-адрес 172.16.10.64 255.255.255.0 ip nat снаружи ! --- Определяет серийный номер 0 с IP-адресом и как внешний интерфейс NAT. ip nat pool без перегрузки 172.16.10.1 172.16.10.63 префикс 24 ! ! --- Определяет пул NAT с именем no-overload с диапазоном адресов! --- 172.16.10.1 - 172.16.10.63. ip nat внутри списка источников 7 без перегрузки пула ! ! ! --- Указывает, что любые пакеты, полученные на внутреннем интерфейсе, которые! --- разрешены списком доступа 7, имеют! --- адрес источника, преобразованный в адрес из! --- пула NAT "без перегрузки ". список доступа 7 разрешение 10.10.10.0 0.0.0.31 список доступа 7 разрешение 10.10.20.0 0.0.0.31 ! --- Список доступа 7 разрешает пакеты с адресами источника в диапазоне от! --- 10.10.10.0 до 10.10.10.31 и с 10.10.20.0 до 10.10.20.31. |

Примечание. Cisco настоятельно рекомендует не настраивать списки доступа, на которые ссылаются команды NAT, с разрешить любые . Использование разрешения любого может привести к тому, что NAT потребляет слишком много ресурсов маршрутизатора, что может вызвать проблемы в сети.

Обратите внимание, что в предыдущей конфигурации только первые 32 адреса из подсети 10.10.10.0 и первые 32 адреса из подсети 10.10.20.0 разрешены списком доступа 7 . Следовательно, переводятся только эти исходные адреса. Во внутренней сети могут быть другие устройства с другими адресами, но они не транслируются.

Последний шаг - убедиться, что NAT работает должным образом.

Настройка NAT для разрешения внутренним пользователям доступа в Интернет с использованием перегрузки

| NAT-маршрутизатор |

|---|

интерфейс Ethernet 0 IP-адрес 10.10.10.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 0 с IP-адресом и как внутренний интерфейс NAT. интерфейс Ethernet 1 IP-адрес 10.10.20.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 1 с IP-адресом и как внутренний интерфейс NAT. интерфейс серийный 0 IP-адрес 172.16.10.64 255.255.255.0 ip nat снаружи ! --- Определяет серийный номер 0 с IP-адресом и как внешний интерфейс NAT. ip nat pool ovrld 172.16.10.1 172.16.10.1 префикс 24 ! ! --- Определяет пул NAT с именем ovrld с диапазоном одного IP! --- адреса 172.16.10.1. ip nat внутри списка источников 7 перегрузка пула ovrld ! ! ! ! ! --- Указывает, что любые пакеты, полученные на внутреннем интерфейсе, которые! --- разрешены списком доступа 7, имеют адрес источника! --- преобразованный в адрес из пула NAT с именем ovrld. ! --- Переводы перегружены, что позволяет переводить несколько внутренних! --- устройств на один и тот же действительный IP-адрес. список доступа 7 разрешение 10.10.10.0 0.0.0.31 список доступа 7 разрешение 10.10.20.0 0.0.0.31 ! --- Список доступа 7 разрешает пакеты с адресами источника в диапазоне от! --- 10.С 10.10.0 по 10.10.10.31 и с 10.10.20.0 по 10.10.20.31. |

Обратите внимание, что в предыдущей второй конфигурации пул NAT «ovrld» имеет диапазон только из одного адреса. Ключевое слово overload , используемое в команде ip nat inside source list 7 pool ovrld overload , позволяет NAT переводить несколько внутренних устройств на один адрес в пуле.

Другой вариант этой команды - ip nat inside source list 7 interface serial 0 overload , который настраивает NAT на перегрузку по адресу, назначенному интерфейсу serial 0.

Когда настроена перегрузка, маршрутизатор поддерживает достаточно информации из протоколов более высокого уровня (например, номера портов TCP или UDP) для преобразования глобального адреса обратно в правильный локальный адрес. Для определения глобального и локального адреса обратитесь к NAT: Глобальные и локальные определения.

Последний шаг - убедиться, что NAT работает должным образом.

Вам могут понадобиться внутренние устройства для обмена информацией с устройствами в Интернете, где связь инициируется с интернет-устройств, например, по электронной почте.Устройства в Интернете обычно отправляют электронную почту на почтовый сервер, расположенный во внутренней сети.

Настройка NAT для разрешения доступа в Интернет к внутренним устройствам

В этом примере вы сначала определяете внутренний и внешний интерфейсы NAT, как показано на предыдущей схеме сети.

Во-вторых, вы определяете, что хотите, чтобы пользователи внутри могли инициировать общение с внешним миром. Внешние устройства должны иметь возможность инициировать обмен данными только с почтовым сервером внутри.

Третий шаг - настроить NAT. Чтобы выполнить то, что вы определили, вы можете настроить статический и динамический NAT вместе. Дополнительные сведения о настройке этого примера см. В разделе «Одновременная настройка статического и динамического NAT».

Последний шаг - убедиться, что NAT работает должным образом.

Наличие веб-сервера во внутренней сети - еще один пример того, когда устройствам в Интернете может потребоваться инициировать обмен данными с внутренними устройствами.В некоторых случаях внутренний веб-сервер может быть настроен для прослушивания веб-трафика на TCP-порте, отличном от порта 80. Например, внутренний веб-сервер может быть настроен на прослушивание TCP-порта 8080. В этом случае вы можете использовать NAT для перенаправить трафик, предназначенный для TCP-порта 80, на TCP-порт 8080.

После того, как вы определите интерфейсы, как показано на предыдущей сетевой диаграмме, вы можете решить, что хотите, чтобы NAT перенаправлял пакеты извне, предназначенные для 172.16.10.8:80, на 172.16.10.8: 8080. Вы можете использовать команду static nat , чтобы преобразовать номер порта TCP для достижения этой цели. Здесь показан образец конфигурации.

Настройка NAT для перенаправления TCP-трафика на другой TCP-порт или адрес

| NAT-маршрутизатор |

|---|

интерфейс Ethernet 0 IP-адрес 172.16.10.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 0 с IP-адресом и как внутренний интерфейс NAT. интерфейс серийный 0 IP-адрес 200.200.200,5 255.255.255.252 ip nat снаружи ! --- Определяет серийный номер 0 с IP-адресом и как внешний интерфейс NAT. ip nat внутри источника статический tcp 172.16.10.8 8080 172.16.10.8 80 ! --- Статическая команда NAT, которая сообщает, что любой пакет, полученный во внутреннем! --- интерфейсе с исходным IP-адресом 172.16.10.8:8080,! --- преобразуется в 172.16.10.8:80. |

Обратите внимание, что описание конфигурации для статической команды NAT указывает любой пакет, полученный во внутреннем интерфейсе с адресом источника 172.16.10.8: 8080 переведено на 172.16.10.8:80. Это также означает, что любой пакет, полученный на внешнем интерфейсе с адресом назначения 172.16.10.8:80, переводится в адрес назначения 172.16.10.8:8080.

Последний шаг - убедиться, что NAT работает должным образом.

показать переводы ip nat Pro Внутри глобально Внутри локально За пределами локально За пределами глобального tcp 172.16.10.8:80 172.16.10.8:8080 --- ---

Развертывание NAT полезно, когда вам нужно переадресовать устройства в сети или когда вы заменяете одно устройство другим.Например, если все устройства в сети используют конкретный сервер и этот сервер необходимо заменить новым с новым IP-адресом, изменение конфигурации всех сетевых устройств для использования нового адреса сервера займет некоторое время. В то же время вы можете использовать NAT, чтобы настроить устройства со старым адресом для преобразования их пакетов для связи с новым сервером.

После того, как вы определили интерфейсы NAT, как показано выше, вы можете решить, что вы хотите, чтобы NAT разрешал пакеты извне, предназначенные для старого адреса сервера (172.16.10.8) для перевода и отправки на новый адрес сервера. Обратите внимание, что новый сервер находится в другой локальной сети, и устройства в этой локальной сети или любые устройства, доступные через эту локальную сеть (устройства во внутренней части сети), должны быть настроены на использование IP-адреса нового сервера, если это возможно.

Вы можете использовать статический NAT для выполнения того, что вам нужно. Это образец конфигурации.

Настройка NAT для использования во время перехода сети

| NAT-маршрутизатор |

|---|

интерфейс Ethernet 0 IP-адрес 172.16.10.1 255.255.255.0 ip nat снаружи ! --- Определяет Ethernet 0 с IP-адресом и как внешний интерфейс NAT. интерфейс Ethernet 1 IP-адрес 172.16.50.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 1 с IP-адресом и как внутренний интерфейс NAT. интерфейс серийный 0 IP-адрес 200.200.200.5 255.255.255.252 ! --- Определяет серийный номер 0 с IP-адресом. Этот интерфейс! --- не участвует в NAT. ip nat внутри исходного статического 172.16.50.8 172.16.10.8 ! --- Указывает, что любой пакет, полученный на внутреннем интерфейсе с! --- IP-адресом источника 172.16.50.8, преобразуется в 172.16.10.8. |

Обратите внимание, что команда NAT внутреннего источника в этом примере также подразумевает, что пакеты, полученные на внешнем интерфейсе с адресом назначения 172.16.10.8, имеют адрес назначения, преобразованный в 172.16.50.8.

Последний шаг - убедиться, что NAT работает должным образом.

Перекрывающиеся сети возникают, когда вы назначаете IP-адреса внутренним устройствам, которые уже используются другими устройствами в Интернете. Перекрывающиеся сети также возникают, когда две компании, обе из которых используют IP-адреса RFC 1918 в своих сетях, объединяются. Этим двум сетям необходимо взаимодействовать, желательно без переадресации всех своих устройств. См. Использование NAT в перекрывающихся сетях для получения дополнительной информации о настройке NAT для этой цели.

Статическая конфигурация NAT создает сопоставление «один-к-одному» и преобразует определенный адрес в другой адрес.Этот тип конфигурации создает постоянную запись в таблице NAT, пока она присутствует, и позволяет внутренним и внешним хостам инициировать соединение. Это в основном полезно для хостов, которые предоставляют такие сервисы приложений, как почта, Интернет, FTP и т. Д. Например:

Router (config) # ip nat inside source static 10.3.2.11 10.41.10.12 Маршрутизатор (config) # ip nat внутри источника статический 10.3.2.12 10.41.10.13

Динамический NAT полезен, когда доступно меньше адресов, чем фактическое количество хостов для трансляции.Он создает запись в таблице NAT, когда хост инициирует соединение и устанавливает взаимно-однозначное сопоставление между адресами. Но сопоставление может быть разным и зависит от зарегистрированного адреса, доступного в пуле во время обмена данными. Динамический NAT позволяет инициировать сеансы только из внутренних или внешних сетей, для которых он настроен. Записи динамического NAT удаляются из таблицы преобразования, если хост не обменивается данными в течение определенного периода времени, который можно настроить.Затем адрес возвращается в пул для использования другим хостом.

Например, выполните следующие шаги подробной настройки:

-

Создать пул адресов

Router (config) # ip nat pool MYPOOLEXAMPLE 10.41.10.1 10.41.10.41 маска сети 255.255.255.0

-

Создать список доступа для внутренних сетей, которые должны быть отображены

Маршрутизатор (конфигурация) # список доступа 100 разрешений IP 10.3.2.0 0.0.0.255 любой

-

Свяжите список доступа 100, который выбирает внутреннюю сеть 10.3.2.0 0.0.0.255 для привязки к пулу MYPOOLEXAMPLE, а затем перегрузите адреса.

Router (config) # ip nat inside source list 100 pool MYPOOLEXAMPLE перегрузка

После настройки NAT убедитесь, что он работает должным образом. Вы можете сделать это несколькими способами: с помощью сетевого анализатора, показать команд или отладить команд.Подробный пример проверки NAT см. В разделах Проверка работы NAT и Устранение основных проблем NAT.

Примеры в этом документе демонстрируют шаги быстрого запуска, которые могут помочь вам настроить и развернуть NAT. Эти шаги быстрого запуска включают:

-

Определение NAT для внутренних и внешних интерфейсов.

-

Определение того, что вы пытаетесь выполнить с помощью NAT.

-

Настройка NAT для выполнения того, что вы определили на шаге 2.

-

Проверка работы NAT.

В каждом из предыдущих примеров использовались различные формы команды ip nat inside . Вы также можете использовать команду ip nat outside для достижения тех же целей, но помните о порядке операций NAT. Примеры конфигурации, в которых используются команды ip nat outside , см. В разделе Пример конфигурации с использованием ip nat outside source list Команда и пример конфигурации с использованием команды ip nat outside source static .

Предыдущие примеры также продемонстрировали эти действия:

| Команда | Действие |

|---|---|

| ip nat внутри источника |

|

| ip nat внешний источник |

|