Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Настройка роутера как свитча

Как роутер настроить как свитч

Если Вы купили новый роутер, то старый тоже может пригодиться для расширения локальной сети. В этом случае роутер можно использовать как коммутатор (свитч), дополнительно подключив к нему оборудование, для которого не хватало портов. Или, протянув кабель в другую комнату, установить его там, подключив к нему компьютер, SIP-телефон, принтер и другие устройства.

Как сделать из роутера свитч

Использовать коммутатор как роутер у вас не получится, так как коммутатор не может выполнять маршрутизацию между разными сетями. Роутер осуществляет подключение к интернету через WAN порт и организует LAN сеть, которая состоит из сети Ethernet и беспроводной сети Wi-Fi. В LAN сети он и осуществляет функции свитча – коммутирует пакеты между портами.

Использовать коммутатор как роутер у вас не получится, так как коммутатор не может выполнять маршрутизацию между разными сетями. Роутер осуществляет подключение к интернету через WAN порт и организует LAN сеть, которая состоит из сети Ethernet и беспроводной сети Wi-Fi. В LAN сети он и осуществляет функции свитча – коммутирует пакеты между портами.

Обычно LAN портов у роутера не так много. Для наших целей нужно более двух LAN портов. Потому что, если их только два, то использовать его можно только в качестве удлинителя Ethernet.

Чтобы сделать из роутера свитч, его необходимо настроить соответствующим образом:

- Отключить DHCP сервер

- Отключить Wi-Fi

- Настроить ему IP адрес

- Отключить динамический DNS

- Проверить настройки WAN

- Отключить настройки безопасности

- Отключить DMZ

Вообще, лучше отключать весь не используемый функционал. Это увеличивает производительность и предотвращает возможные сбои.

Рассмотрим все это.

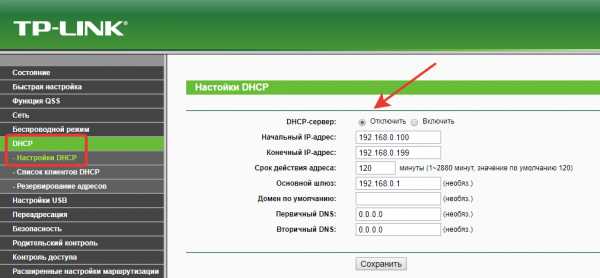

Отключение DHCP сервера

В качестве DHCP сервера будем использовать основной роутер, а на настраиваемом его отключим. Можно, конечно, и вообще отказаться от DHCP и за каждым устройством закрепить свой статический IP.

При использовании DHCP на некоторых маршрутизаторах есть возможность закреплять IP адреса, которые раздает сервер за оборудованием по MAC адресам.

Здесь в качестве примера приведен маршрутизатор TP-Link. В настройках DHCP сервера выбирается «Отключить».

После этого следует нажать на кнопку «Сохранить».

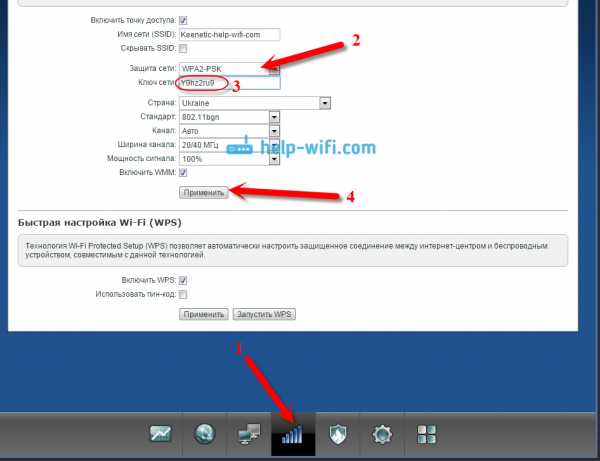

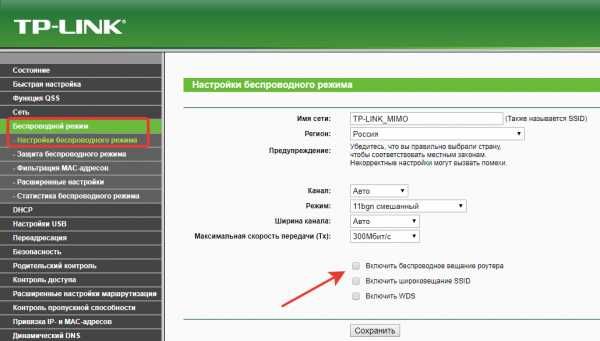

Отключение Wi-Fi

Сеть Wi-Fi нам не понадобится, поэтому ее отключаем.

Выбираем «Настройки беспроводного режима» и снимаем галку в пункте «Включить беспроводное вещание роутера».

После этого сохраняем изменения с помощью кнопки «Сохранить».

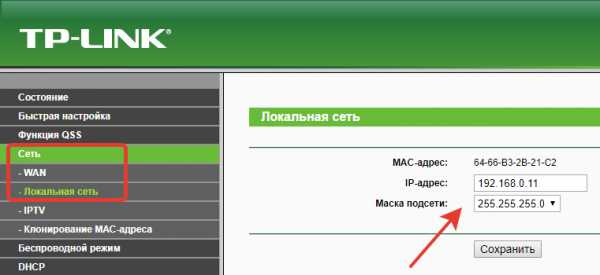

Настройка IP

Заходим в настройки локальной сети. Здесь нам надо сделать следующие настройки:

- IP-адрес – выбираем свободный, не из диапазона адресов DHCP сервера, если он включен.

- Маска подсети – задаем маску подсети, она должна быть такая же как и на основном роутере.

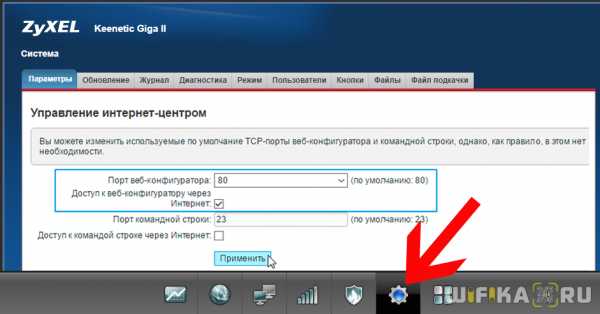

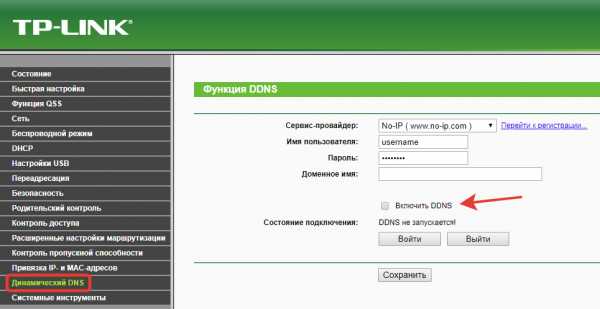

Настройка динамического DNS

Надо убедиться, что DDNS не запущен. Для этого заходим в параметры динамического DNS и проверяем, что убрана галочка «Включить DDNS».

Если это не так, то отключаем динамический DNS и сохраняем.

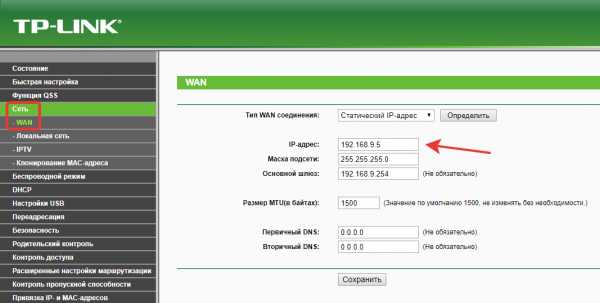

Настройка WAN

Тут можно ничего не менять, так как линка на WAN порту не будет. У всех пакетов, которые будет получать свитч, сделанный из роутера, будет локальный MAC адрес назначения. Выставить на WAN интерфейсе тот же IP-адрес, что и на LAN интерфейсе или настроить одинаковые подсети не даст устройство. Оно откажется применять неправильные настройки. Поэтому, тут ставим IP адрес из другой подсети и сохраняем.

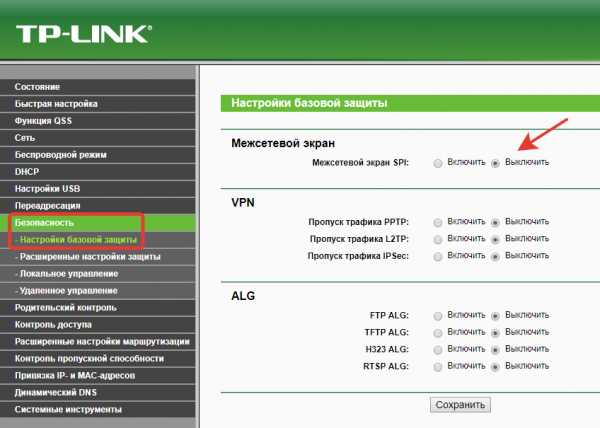

Настройки безопасности

Нужно отключить межсетевой экран (в англоязычном интерфейсе FireWall).

В данном случае выбираем «Выключить» в пункте «Межсетевой экран SPI».

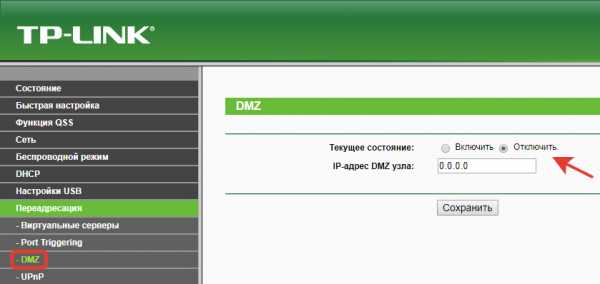

Отключение DMZ

Проверьте, что DMZ отключен. В настройках TP-Link отключение находится в пункте переадресации.

После того как были проведены все эти операции, следует перезагрузить маршрутизатор.

Перезагрузку лучше делать программно (через веб браузер), но можно и аппаратно (отключив питание), после сохранения всех необходимых настроек.

Теперь устройство можно использовать в качестве коммутатора.

Настройка MikroTik пополам как роутер и коммутатор - IT Blog

Вот пример настройки MikroTik как двух разных устройств, коммутатора (коммутатора) и маршрутизатора (маршрутизатора).

Порты 1-5 и sfp1 будут работать как свитч, в качестве роутера будут порты: LAN 6-9 и wlan1, WAN - 10.

Интернет будет идти через два кабеля, первый для переключения на sfp1, второй на порт 10, , если интернет-кабель только один - подключаем его к sfp1 и подключаем порт 10 маршрутизатора к любым портам коммутатора с патчкорд, но лучше обойтись без патчкорда и «мост-коммутатор» вручную указать MAC-адрес одного из портов, которые в него включены (чтобы не менять), включить DHCP-клиент для «мост-коммутатор» ”И настроить маскировку на этом мосту в брандмауэре.

Делаем два моста:

/ интерфейсный мост добавить имя = мост-маршрутизатор добавить имя = мост-переключатель

Давайте настроим порты:

/ интерфейс Ethernet установить [найти default-name = ether2] name = ether2-master установить [найти default-name = ether3] master-port = ether2-master установить [найти default-name = ether4] master-port = ether2-master установить [найти default-name = ether5] master-port = ether2-master установить [найти default-name = ether6] name = ether6-master установить [найти default-name = ether7] master-port = ether6-master установить [найти default-name = ether8] master-port = ether6-master установить [найти default-name = ether9] master-port = ether6-master установить [найти default-name = ether10] name = ether10-Gataway установить [найти default-name = sfp1] name = sfp1-toNetwork1 установить [найти default-name = ether1] master-port = ether2-master

Добавить порты к мостам:

/ интерфейсный мост порт добавить мост = мост-коммутатор, интерфейс = ether2-master добавить мост = мост-коммутатор интерфейс = sfp1-toNetwork1 добавить мост = мост-маршрутизатор, интерфейс = wlan1 добавить мост = мост-маршрутизатор, интерфейс = ether6-master

Давайте настроим беспроводную сеть:

/ интерфейс беспроводной set [find default-name = wlan1] band = 2ghz-b / g / n channel-width = 20 / 40mhz-Ce отключено = нет расстояния = в помещении частота = автоматический режим = ap-bridge ssid = WiFi tx-power = 30 tx -power-mode = фиксированный беспроводной протокол всех скоростей = 802.11

Настройте диапазон адресов для DHCP-сервера:

/ IP пул добавить name = dhcp range = 192.168.0.10-192.168.0.254

Давайте настроим DHCP-сервер:

/ ip dhcp-сервер добавить пул адресов = dhcp отключен = нет интерфейса = имя маршрутизатора моста = dhcp / ip сеть dhcp-сервера добавить адрес = 192.168.0.0 / 24 dns-server = 8.8.8.8,8.8.4.4 шлюз = 192.168.0.1 сетевая маска = 24

Назначим внутренний IP-маршрутизатор:

/айпи адрес добавить адрес = 192.168.0.1 / 24 интерфейс = мост-маршрутизатор сеть = 192.168.0.0

Включить DHCP-клиент WAN-порт Router:

/ ip dhcp-клиент добавить комментарий = defconf dhcp-options = hostname, clientid disabled = no interface = ether10-Gataway

Давайте настроим DNS:

/ IP DNS установить allow-remote-requests = да / ip dns static добавить адрес = 192.168.0.1 имя = маршрутизатор

Включить маршрутизатор NAT:

/ IP брандмауэр нат добавить действие = маскарадная цепочка = srcnat out-interface = ether10-Gataway

Мы настроим стандартные правила брандмауэра, разрешим пинг и доступ в Интернет извне:

/ ip фильтр межсетевого экрана добавить цепочку = входной комментарий = "defconf: принять ICMP" протокол = icmp добавить цепочку = входной комментарий = "defconf: принять установленное, связанное" состояние соединения = установлено, связанное добавить действие = drop chain = input comment = "defconf: удалить все из WAN" in-interface = ether10-Gataway добавить действие = цепочка соединений fasttrack = forward comment = "defconf: fasttrack" состояние соединения = установлено, связанное добавить цепочку = вперед комментарий = "defconf: принять установленное, связанное" состояние соединения = установлено, связанное add action = drop chain = forward comment = "defconf: drop invalid" состояние соединения = недопустимое add action = drop chain = forward comment = "defconf: отбросить все из WAN без DSTNATed" connection-nat-state =! dstnat-state = new in-interface = ether10-Gataway добавить цепочку = входной dst-порт = 80 протокол = TCP

Готово.

Смотрите также мою статью:

Автоматическое переключение между резервными каналами на MikroTik (RouterOS)

Настройка каналов EtherChannel и 802.1Q между коммутаторами Catalyst с фиксированной конфигурацией L2 и маршрутизатором (маршрутизация между VLAN)

В этом документе представлен образец конфигурации для Fast EtherChannel (FEC) и транкинга IEEE 802.1Q между коммутаторами фиксированной конфигурации Cisco Catalyst Layer 2 (L2) и маршрутизатором Cisco. Коммутаторы Catalyst L2 с фиксированной конфигурацией включают коммутаторы 2900 / 3500XL, 2940, 2950/2955 и 2970. В этом документе используется маршрутизатор Cisco 7200. Но вы можете использовать любой другой маршрутизатор, поддерживающий EtherChannel и 802.Транкинг 1Q для получения тех же результатов. В разделе «Требования» этого документа представлен список маршрутизаторов, поддерживающих транкинг EtherChannel и 802.1Q.

Требования

Перед тем, как попробовать эту конфигурацию, обратите внимание на следующие требования:

-

Функции транкинга FEC и 802.1Q доступны на коммутаторах Catalyst L2 с фиксированной конфигурацией в ПО Cisco IOS® версии 12.0 (5.2) WC (1) и более поздних. Коммутаторы Catalyst 2940 и 2955/2950 не поддерживают транкинг межкоммутаторного канала связи (ISL) из-за аппаратных ограничений.

-

Маршрутизаторы Cisco поддерживают функции транкинга EtherChannel и 802.1Q в программном обеспечении Cisco IOS версии 12.0 (T) и более поздних. Однако не все маршрутизаторы поддерживают обе функции. Используйте эту таблицу, чтобы определить, какие платформы маршрутизаторов поддерживают FEC, а также функции транкинга 802.1Q:

Платформа маршрутизатора EtherChannel Инкапсуляция IEEE 802.1Q Маршрутизатор Cisco 1710 Нет Есть Маршрутизатор Cisco 1751 Нет Есть Cisco 2600 серии № 1 Есть Cisco 3600 серии № 1 Есть Cisco 3700 серии № 1 Есть Cisco серии 4000-M (4000-M, 4500-M, 4700-M) Нет Есть Cisco серии 7000 (RSP 2 7000, RSP 7000CI) Есть Есть Cisco 7100 Нет Есть Cisco 7200 серии Есть Есть Cisco серии 7500 (RSP1, RSP2, RSP4) Есть Есть 1 Исключением для поддержки EtherChannel на маршрутизаторах серий Cisco 2600, 3600 и 3700 является установка сетевого модуля Ethernet-коммутатора NM-16ESW или NM-36ESW.Каждый из этих модулей поддерживает максимум шесть каналов EtherChannel, при этом до восьми портов в связке EtherChannel.

2 RSP = Процессор коммутации маршрута

Используемые компоненты

Эта конфигурация была разработана и протестирована со следующими версиями программного и аппаратного обеспечения:

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией.Если ваша сеть активна, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

Дополнительные сведения об условных обозначениях в документах см. В разделе «Условные обозначения технических советов Cisco».

EtherChannel обеспечивает инкрементную скорость между Fast Ethernet (FE) и Gigabit Ethernet (GE) через группу из нескольких портов с одинаковой скоростью в канал логического порта. EtherChannel объединяет несколько FE до 800 Мбит / с или GE до 8 Гбит / с. Комбинация обеспечивает отказоустойчивые высокоскоростные каналы между коммутаторами, маршрутизаторами и серверами.Транкинг передает трафик из нескольких VLAN по каналу точка-точка между двумя устройствами. Целью конфигурации транкинга между коммутатором и маршрутизатором является обеспечение связи между VLAN. В сети университетского городка вы настраиваете транкинг по каналу EtherChannel для передачи информации нескольких VLAN по каналу с высокой пропускной способностью.

В этом разделе представлена информация для настройки функций, описанных в этом документе.

Для объяснения команд в документе, обратитесь к этим документам:

Примечание: Команды и конфигурация коммутатора Catalyst 2950 в этом документе применимы к коммутаторам, на которых работает программное обеспечение Cisco IOS версии 12.1 (6) EA2 и выше. Если вы запускаете программное обеспечение Cisco IOS версии 12.0 (5.2) WC (1), вам потребуются другие команды для настройки. Обратитесь к этим документам для получения информации о конфигурациях коммутаторов, работающих под управлением программного обеспечения Cisco IOS версии 12.0 (5.2) WC (1):

.Примечание: Чтобы найти дополнительную информацию о командах, используемых в этом документе, используйте инструмент поиска команд (только для зарегистрированных клиентов).

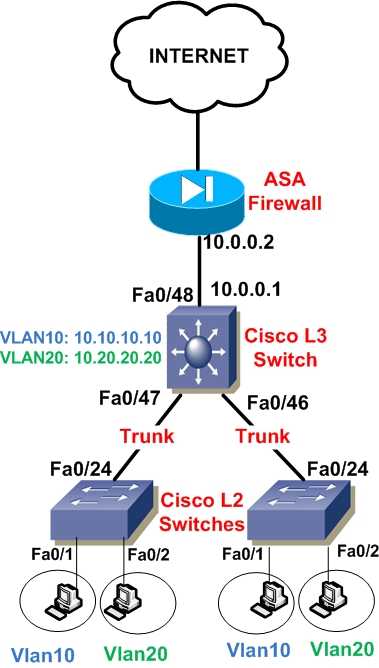

Схема сети

В этом документе используется следующая настройка сети:

Примечание. Собственная VLAN - это сеть VLAN, которую вы настраиваете на интерфейсе Catalyst перед настройкой транкинга на этом интерфейсе.По умолчанию все интерфейсы находятся в VLAN 1. Таким образом, VLAN 1 - это собственная VLAN, которую вы можете изменить. В магистрали 802.1Q все пакеты VLAN, кроме собственной VLAN, помечаются. Вы должны настроить собственную VLAN таким же образом на каждой стороне магистрали. Затем маршрутизатор или коммутатор может распознать, к какой VLAN принадлежит кадр, когда маршрутизатор или коммутатор получает кадр без тега. На схеме в этом разделе VLAN 10 настроена как собственная VLAN. Для маршрутизации между VLAN обязательно настройте шлюз по умолчанию на всех рабочих станциях, которые подключаются к коммутаторам.Этот шлюз по умолчанию - это IP-адрес, который вы настраиваете на субинтерфейсе. Вы создаете субинтерфейс на маршрутизаторе для каждой VLAN. В этом примере рабочая станция 1 была настроена со шлюзом по умолчанию 10.10.10.1. Этот шлюз является IP-адресом канала порта субинтерфейса 1.10. Рабочая станция 2 была настроена со шлюзом по умолчанию 10.10.11.1. Этот шлюз является IP-адресом канала порта подинтерфейса 1.20.

Конфигурации

В этом документе используются следующие конфигурации:

| Коммутатор Catalyst 2950 |

|---|

Cat2950 # Cat2950 # настроить терминал Введите команды конфигурации, по одной в каждой строке.Закончите CNTL / Z. ! --- Установите для режима VLAN Trunk Protocol (VTP) значение server ,! --- и установите имя домена VTP на cisco . Cat2950 (config) # сервер режима vtp Перевод устройства в режим VTP SERVER Cat2950 (config) # домен vtp cisco Изменение доменного имени VTP с VitalCom на cisco ! --- Создайте две сети VLAN: VLAN 10 и VLAN 20. Cat2950 (конфигурация) # vlan 10 Cat2950 (config-vlan) # выход Cat2950 (конфигурация) # vlan 20 Cat2950 (config-vlan) # выход ! --- Настройте порты Fa0 / 5 - Fa0 / 14 в VLAN 10,! --- и настройте порты Fa0 / 15 - Fa0 / 26 в VLAN 20.Z 00:24:12:% SYS-5-CONFIG_I: настраивается с консоли с помощью консоли Cat2950 # настроить терминал Введите команды конфигурации, по одной в каждой строке. Закончите CNTL / Z. ! --- Настройте шлюз по умолчанию, чтобы! --- получить доступ к коммутатору из любой VLAN. Шлюз по умолчанию! --- IP-адрес подинтерфейса на маршрутизаторе для VLAN 10. Cat2950 (конфигурация) # IP-шлюз по умолчанию 10.10.10.1 ! --- Настроить интерфейс логического канала. Cat2950 (config) # интерфейс порт-канал 1 Cat2950 (config-if) # выход ! --- Назначьте порты интерфейсу логического канала, чтобы! --- сформировать канал EtherChannel.! --- Примечание: Установите режим канала на коммутаторе на на , потому что маршрутизатор Cisco 7200! --- на другом конце не поддерживает протокол агрегации портов (PAgP). Cat2950 (конфигурация) # интерфейс fa0 / 2 Cat2950 (config-if) # режим группы каналов 1 на Cat2950 (config-if) # выход Cat2950 (конфигурация) # 00:25:38:% LINK-3-UPDOWN: Интерфейс Port-channel1, состояние изменено на up 00:25:39:% LINEPROTO-5-UPDOWN: Линейный протокол на интерфейсе Port-channel1, изменен состояние до Cat2950 (конфигурация) # интерфейс fa0 / 3 Cat2950 (config-if) # режим группы каналов 1 на Cat2950 (config-if) # выход ! --- Чтобы настроить транкинг через EtherChannel, включите транкинг! --- через интерфейс логического канала. Cat2950 (config) # интерфейс порт-канал 1 Cat2950 (config-if) # соединительная линия режима switchport Cat2950 (конфигурация-если) # 00:27:14:% LINEPROTO-5-UPDOWN: Линейный протокол на интерфейсе FastEthernet0 / 2, изменен состояние вниз 00:27:14:% LINEPROTO-5-UPDOWN: Линейный протокол на интерфейсе FastEthernet0 / 3, изменен состояние вниз 00:27:14:% LINEPROTO-5-UPDOWN: Линейный протокол на интерфейсе Port-channel1, изменен состояние вниз 00:27:17:% LINEPROTO-5-UPDOWN: Линейный протокол на интерфейсе FastEthernet0 / 2, изменен состояние до 00:27:17:% LINEPROTO-5-UPDOWN: Линейный протокол на интерфейсе FastEthernet0 / 3, изменен состояние до 00:27:18:% LINK-3-UPDOWN: Интерфейс Port-channel1, состояние изменено на up 00:27:19:% LINEPROTO-5-UPDOWN: Линейный протокол на интерфейсе Port-channel1, изменен состояние до ! --- Настройте VLAN 10 в качестве собственной VLAN для немаркированного трафика.Z 00:24:12:% SYS-5-CONFIG_I: настраивается с консоли с помощью консоли Cat2950 # |

Cat2950 # показать рабочую конфигурацию Конфигурация здания ... Текущая конфигурация: 2390 байт ! версия 12.1 нет сервисной панели отметки времени службы время безотказной отладки отметки времени службы журнал работоспособности нет сервисного шифрования паролей ! имя хоста Cat2950 ! ! IP подсеть-ноль vtp домен VitalCom vtp режим прозрачный ! vlan 10 ! vlan 20 ! связующее дерево расширить идентификатор системы ! ! интерфейс Порт-канал1 switchport магистраль родной vlan 10 транк в режиме коммутатора нет IP-адреса Flowcontrol отправить ! интерфейс FastEthernet0 / 1 нет IP-адреса ! интерфейс FastEthernet0 / 2 switchport магистраль родной vlan 10 транк в режиме коммутатора нет IP-адреса режим группы каналов 1 включен ! интерфейс FastEthernet0 / 3 switchport магистраль родной vlan 10 транк в режиме коммутатора нет IP-адреса режим группы каналов 1 включен ! интерфейс FastEthernet0 / 4 нет IP-адреса ! интерфейс FastEthernet0 / 5 коммутатор доступа vlan 10 нет IP-адреса ! ! --- Вывод подавлен. ! интерфейс FastEthernet0 / 15 коммутатор доступа vlan 20 нет IP-адреса ! ! --- Вывод подавлен. интерфейс FastEthernet0 / 26 коммутатор доступа vlan 20 нет IP-адреса ! интерфейс Vlan10 IP-адрес 10.10.10.10 255.255.255.0 нет ip route-cache ! IP-шлюз по умолчанию 10.10.10.1 ip http сервер ! ! линия con 0 линия vty 5 15 ! конец Cat2950 # |

| Маршрутизатор Cisco 7200 |

|---|

Cisco7200 # Cisco7200 # настроить терминал Введите команды конфигурации, по одной в каждой строке.Закончите CNTL / Z. ! --- Создайте интерфейс логического канала для формирования EtherChannel. Cisco7200 (конфигурация) # интерфейс порт-канал 1 Cisco7200 (config-if) # выход ! --- Настройте порты Fa3 / 0 и Fa4 / 0 в качестве членов! --- логического канала, чтобы сформировать группу EtherChannel. Cisco7200 (конфигурация) # интерфейс fa3 / 0 Cisco7200 (config-if) # группа каналов 1 FastEthernet3 / 0 добавлен как member-1 к port-channel1 Cisco7200 (config-if) # выход Cisco7200 (конфигурация) # 00:25:06:% LINEPROTO-5-UPDOWN: Линейный протокол на интерфейсе Port-channel1, изменен состояние до Cisco7200 (конфигурация) # интерфейс fa4 / 0 Cisco7200 (config-if) # группа каналов 1 FastEthernet4 / 0 добавлен как участник-2 в порт-канал1 Cisco7200 (config-if) # выход ! --- Настройте подынтерфейсы через канал порта для VLAN 10 и VLAN 20! --- чтобы настроить транкинг через EtherChannel.Назначьте IP-адрес! --- для маршрутизации между VLAN. Настройте VLAN 10 как собственную VLAN! --- для немаркированного трафика. Cisco7200 (конфигурация) # интерфейс порт-канал 1.10 Cisco7200 (config-subif) # инкапсуляция dot1Q 10 native Cisco7200 (config-subif) # IP-адрес 10.10.10.1 255.255.255.0 Cisco7200 (config-subif) # выход Cisco7200 (конфигурация) # интерфейс порт-канал 1.20 Cisco7200 (config-subif) # инкапсуляция dot1Q 20 Cisco7200 (config-subif) # IP-адрес 10.10.11.1 255.255.255.0 Cisco7200 (config-subif) # выход Cisco7200 (конфигурация) # выход Cisco7200 № |

Cisco7200 # показать текущую конфигурацию Конфигурация здания ... Текущая конфигурация: 987 байт ! версия 12.2 отметки времени службы время безотказной отладки отметки времени службы журнал работоспособности нет сервисного шифрования паролей ! имя хоста Cisco7200 ! ! IP подсеть-ноль ! ! ! вызовите rsvp-sync ! ! интерфейс Порт-канал1 нет IP-адреса очередь ожидания 150 в ! интерфейс Порт-канал1.10 инкапсуляция dot1Q 10 native IP-адрес 10.10.10.1 255.255.255.0 ! интерфейс Порт-канал1.20 инкапсуляция dot1Q 20 IP-адрес 10.10.11.1 255.255.255.0 ! ! --- Вывод подавлен. ! интерфейс FastEthernet3 / 0 нет IP-адреса группа каналов 1 ! интерфейс FastEthernet4 / 0 нет IP-адреса группа каналов 1 ! ip бесклассовый нет IP http сервера ! ! ! привратник неисправность ! ! линия con 0 линия aux 0 линия vty 5 15 ! конец |

В этом разделе представлена информация, которую можно использовать для проверки правильности работы конфигурации.

Некоторые команды show поддерживаются Средством интерпретации выходных данных (только для зарегистрированных клиентов), который позволяет просматривать анализ выходных данных команды show .

Catalyst 2950 Показать команды

показать etherchannel

Команда show etherchannel отображает информацию EtherChannel. Команда также отображает схему распределения нагрузки или распределения кадров, порт и информацию о портах и каналах.Синтаксис команды:

показать etherchannel [номер-группы-каналов] {краткое | деталь | баланс нагрузки | порт | порт-канал | Summary} Примечание: Эта команда должна быть на одной строке .

Cat2950 # показать деталь etherchannel 1 Состояние группы = L2 Порты: 2 Maxports = 8 Порт-каналы: 1 Макс. Количество портов-каналов = 1 Порты в группе: ------------------- Порт: Fa0 / 2 ------------ Состояние порта = Up Mstr In-Bndl Группа каналов = 1 Режим = Вкл / FEC Gcchange = 0 Порт-канал = Po1 GC = 0x00010001 Псевдоканал-порт = Po1 Индекс порта = 0 Загрузка = 0x00 Возраст порта в текущем состоянии: 00д: 17ч: 51м: 49с Порт: Fa0 / 3 ------------ Состояние порта = Up Mstr In-Bndl Группа каналов = 1 Режим = Вкл / FEC Gcchange = 0 Порт-канал = Po1 GC = 0x00010001 Псевдоканал-порт = Po1 Индекс порта = 0 Загрузка = 0x00 Возраст порта в текущем состоянии: 00д: 17ч: 51м: 49с Порт-каналы в группе: ---------------------- Порт-канал: Po1 ------------ Возраст Порт-канала = 00д: 17ч: 54м: 02с Логический слот / порт = 1/0 Количество портов = 2 GC = 0x00010001 HotStandBy порт = ноль Состояние порта = Port-channel Ag-Inuse Порты в Port-канале: Состояние порта загрузки индекса EC ------ + ------ + ------ + ------------ 0 00 Fa0 / 2 на 0 00 Fa0 / 3 вкл. Время с момента последнего объединения портов: 00d: 17h: 51m: 50s Fa0 / 3 Время с момента последнего порта Un-bundled: 00d: 17h: 51m: 53s Fa0 / 3 Cat2950 #

показать интерфейсы interface-id switchport

Команда show interfaces interface-id switchport отображает конфигурацию switchport интерфейса в поле Administrative Mode и в поле Administrative Trunking Encapsulation выходных данных.

Cat2950 # показать интерфейсы порт-канал 1 Switchport Имя: Po1 Switchport: Включено Административный режим: ствол Режим работы: ствол Инкапсуляция административного транкинга: dot1q Оперативная инкапсуляция транкинга: dot1q Согласование транкинга: включено Режим доступа VLAN: 1 (по умолчанию) Транкинг VLAN в собственном режиме: 10 (VLAN0010) Магистральные сети VLAN включены: ВСЕ Включено сокращение VLAN: 2-1001 Защищено: ложь Голосовая VLAN: нет (неактивно) Доверие к устройству: нет Cat2950 #

показать интерфейсы интерфейс-идентификатор магистрали

Команда show interfaces interface-id trunk отображает конфигурацию магистрали интерфейса.

Cat2950 # показать интерфейсы порт-канал 1 магистраль Состояние инкапсуляции режима порта Собственный vlan Po1 на транкинге 802.1q 10 Порт Vlan разрешен на магистрали Po1 1-4094 Порт Vlans разрешен и активен в домене управления Po1 1,10,20 Порт Vlan в состоянии пересылки связующего дерева и не обрезан Po1 1,10,20 Cat2950 #

Маршрутизатор Cisco 7200 Команды show

- показать интерфейсы порт-канал номер канала

- показать интерфейс интерфейса.подинтерфейс

показать интерфейсы порт-канал номер канала

Вы можете использовать команду show interfaces port-channel номер канала для проверки интерфейса канала порта и портов-членов канала.

Cisco7200 # показать интерфейсы порт-канал 1 Порт-канал1 работает, протокол линии работает Оборудование: FEChannel , адрес 00d0.63b2.8854 (bia 0000.0000.0000) MTU 1500 байт, BW 200000 Кбит, DLY 100 мкс, надежность 255/255, txload 1/255, rxload 1/255 Инкапсуляция 802.1Q Virtual LAN, Vlan ID 1., loopback не установлен Набор Keepalive (10 секунд) Тип ARP: ARPA, время ожидания ARP 04:00:00 Количество активных участников на канале: 2 Элемент 0: FastEthernet3 / 0, неизвестный дуплекс, 100 Мбит / с Участник 1: FastEthernet4/0, дуплекс неизвестен, 100 Мбит / с Последний ввод 00:00:00, вывод никогда не зависает Последняя очистка счетчиков "показать интерфейс" никогда Стратегия организации очередей: fifo Очередь вывода 0/80, 0 отбрасывается; входная очередь 0/150, 0 отбрасывается Скорость ввода за 5 минут 0 бит / сек, 1 пакет / сек 5-минутная скорость вывода 0 бит / сек, 0 пакетов / сек 79434 пакетов на входе, 6020431 байт Получено 2099 трансляций, 0 рантов, 0 гигантов, 0 дросселей 0 ошибок ввода, 0 CRC, 0 кадров, 0 переполнения, 0 игнорируется 0 сторожевой пес 0 входных пакетов с обнаружением подтекания Вывод 1137 пакетов, 359153 байта, 0 невыполнений (0/0/0) 6 ошибок вывода, 0 коллизий, 6 сбросов интерфейса 0 лепет, 0 поздних столкновений, 0 отложенных 0 потерянный носитель, 0 без носителя 0 отказов выходного буфера, 0 выходных буферов выгружены Cisco7200 #

показать интерфейс интерфейса.подинтерфейс

Можно использовать команду show interfaces interface.subinterface для проверки конфигурации магистрали.

Cisco7200 # показать интерфейсы порт-канал 1.10 Порт-канал1.10 работает, протокол линии работает Оборудование - FEChannel, адрес 00d0.63b2.8854 (bia 0000.0000.0000) Адрес в Интернете: 10.10.10.1/24 MTU 1500 байт, BW 200000 Кбит, DLY 100 мкс, надежность 255/255, txload 1/255, rxload 1/255 Инкапсуляция 802.1Q виртуальная локальная сеть, Vlan ID 10. Тип ARP: ARPA, время ожидания ARP 04:00:00 Cisco7200 # Cisco7200 # показать интерфейсы порт-канал 1.20 Порт-канал1.20 включен, протокол линии работает Оборудование - FEChannel, адрес 00d0.63b2.8854 (bia 0000.0000.0000) Адрес в Интернете: 10.10.11.1/24 MTU 1500 байт, BW 200000 Кбит, DLY 100 мкс, надежность 255/255, txload 1/255, rxload 1/255 Инкапсуляция 802.1Q Virtual LAN, Vlan ID 20. Тип ARP: ARPA, время ожидания ARP 04:00:00 Cisco7200 #

В настоящее время для этой конфигурации нет специальной информации по поиску и устранению неисправностей.

.Как настроить маршрутизацию коммутатора Cisco Layer3-InterVLAN без маршрутизатора

ОБНОВЛЕНО: 2020 - Коммутаторы Cisco Catalyst, оснащенные улучшенным многоуровневым образом (EMI), могут работать как устройства уровня 3 с полными возможностями маршрутизации. Например, некоторые модели коммутаторов, которые поддерживают маршрутизацию уровня 3: 3550, 3750, 3560 и т. Д.

На коммутаторе с поддержкой Layer3 интерфейсы портов по умолчанию работают как порты доступа уровня 2, но вы также можете их настроить. как « Routed Ports », которые действуют как обычные интерфейсы маршрутизатора.

То есть вы можете назначить IP-адрес прямо на маршрутизируемый порт. Кроме того, вы также можете настроить виртуальный интерфейс коммутатора ( SVI ) с помощью команды « interface vlan », которая действует как виртуальный интерфейс уровня 3 на коммутаторе Layer3.

Вышеупомянутая функция означает, что вы можете реализовать функциональность уровня 3 в своей сети без использования обычного маршрутизатора.

Если у вас нет коммутатора Layer3, вы также можете настроить маршрутизацию InterVLAN с помощью простого коммутатора Layer2 и маршрутизатора (также называемого Router-on-a-Stick).

Маршрутизация между VLAN на коммутаторе уровня 3

В этом посте я опишу сценарий с коммутатором уровня 3, действующим как устройство « Inter Vlan Routing », вместе с двумя коммутаторами уровня 2, действующими как коммутаторы доступа к шкафу.

Более того, межсетевой экран Cisco ASA обеспечит подключение к Интернету для всех внутренних подсетей. Маршрутизируемый порт будет настроен между коммутатором уровня 3 и внутренним интерфейсом ASA для маршрутизации пакетов к Интернету (через ASA).

В этой статье мы расскажем, как настроить коммутаторы Layer2 и Layer3 для обеспечения маршрутизации между VLAN с использованием обычных коммутаторов-катализаторов на базе IOS.Похожий сценарий с использованием новых коммутаторов Cisco Nexus описан в статье здесь.

В конце этой статьи вы найдете также важные команды конфигурации маршрутизации для ASA, а также способы использования списков управления доступом (ACL) на коммутаторе уровня 3 для управления трафиком (разрешить или запретить) между VLAN на уровне Layer3.

Это довольно популярный сетевой сценарий, который я видел во многих корпоративных сетях.

Чтобы получить полную картину, см. Диаграмму ниже:

.

.Настройка параметров интерфейса порта и VLAN на коммутаторе через интерфейс командной строки

ang = "eng">Цель

Виртуальная локальная сеть (VLAN) позволяет логически сегментировать локальную сеть (LAN) на разные широковещательные домены. В сценариях, где конфиденциальные данные могут транслироваться в сети, VLAN могут быть созданы для повышения безопасности путем назначения широковещательной передачи определенному VLAN. Только пользователи, принадлежащие к VLAN, могут получать доступ и управлять данными в этой VLAN.

Вы можете настроить порты и указать, должен ли порт быть в режиме доступа или транка, а также назначить определенные порты к VLAN. В этой статье представлены инструкции по настройке интерфейсной VLAN в качестве доступа или транка. порт на вашем коммутаторе через интерфейс командной строки (CLI).

Введение

VLAN - это сеть, которая обычно сегментирована по функциям или приложениям. VLAN ведут себя так же, как физические локальные сети, но вы можете группировать хосты, даже если они физически не совмещен.Порт коммутатора может принадлежать VLAN. Одноадресные, широковещательные и многоадресные пакеты пересылаются и залил порты в той же VLAN.

СетиVLAN также могут использоваться для повышения производительности за счет уменьшения необходимости отправлять широковещательные и многоадресные рассылки на ненужные направления. Это также упрощает настройку сети за счет логического подключения устройств без физического перемещение этих устройств.

Примечание: Чтобы узнать, как настроить параметры VLAN на коммутаторе с помощью веб-утилиты, щелкните здесь.Для получения инструкций на основе интерфейса командной строки щелкните здесь.

На изображении ниже показан коммутатор SG350X, настроенный со следующими сетями VLAN:

- VLAN1 - это VLAN по умолчанию. Коммутатор подключен к маршрутизатору через эту VLAN. Это можно использовать но не может быть изменен или удален.

- VLAN10 - Виртуальная сеть для административного отдела. Сетевой адрес 192.168.10.1 с маской подсети 255.255.255.0 или / 24.

- VLAN20 - Виртуальная сеть для финансового отдела.Сетевой адрес 192.168.20.1 с маской подсети 255.255.255.0 или / 24.

- VLAN30 - Виртуальная сеть для отдела эксплуатации. Сетевой адрес 192.168.30.1 с маской подсети 255.255.255.0 или / 24.

В более крупной сети настроенные VLAN с интерфейсами, назначенными как порты доступа и магистральные порты на коммутаторах, могут выглядят так:

Режимы порта определены следующим образом:

- Порт доступа - предполагается, что кадры, полученные на интерфейсе, не имеют тега VLAN и назначены для указанный VLAN.Порты доступа используются в основном для хостов и могут передавать трафик только для одной VLAN.

- Trunk Port - предполагается, что кадры, полученные через интерфейс, имеют теги VLAN. Магистральные порты предназначены для ссылок между коммутаторами или другими сетевыми устройствами и способны передавать трафик для нескольких VLAN.

Примечание. По умолчанию все интерфейсы находятся в режиме магистрали, что означает, что они могут передавать трафик для всех VLAN. Чтобы знать, как назначить интерфейсную VLAN в качестве порта доступа или магистрального порта с помощью веб-утилиты коммутатора, кликните сюда.

Чтобы настроить VLAN, следуйте этим рекомендациям:

1. Создайте сети VLAN. Чтобы узнать, как настроить параметры VLAN на коммутаторе с помощью веб-утилиты, кликните сюда. Для получения инструкций на основе интерфейса командной строки щелкните здесь.

2. (Необязательно) Задайте желаемую конфигурацию VLAN для портов. Инструкции по настройке VLAN настройки интерфейса на вашем коммутаторе через веб-утилиту, щелкните здесь. Для получения инструкций на основе интерфейса командной строки щелкните здесь.

3. Назначьте интерфейсы VLAN. Для получения инструкций о том, как назначать интерфейсы для VLAN через веб-интерфейс утилиту вашего коммутатора, щелкните здесь.

4. (Необязательно) Настройте группы VLAN на коммутаторе. Вы можете настроить любое из следующего:

- Обзор группы VLAN на основе MAC-адресов - инструкции по настройке групп VLAN на основе MAC с помощью веб-утилиту вашего коммутатора, щелкните здесь. Для получения инструкций на основе интерфейса командной строки щелкните здесь.

- Обзор групп VLAN на основе подсети - инструкции по настройке групп VLAN на основе подсети с помощью веб-утилиту вашего коммутатора, щелкните здесь. Для получения инструкций на основе интерфейса командной строки щелкните здесь.

- Обзор групп VLAN на основе протоколов - инструкции по настройке групп VLAN на основе протоколов. через веб-утилиту вашего коммутатора, щелкните здесь. Для получения инструкций на основе интерфейса командной строки щелкните здесь.

5. (Необязательно) Настройте параметры TV VLAN на коммутаторе.Вы можете настроить любое из следующего:

- Порт доступа Multicast TV VLAN - инструкции по настройке Access Port Multicast TV VLAN через веб-утилиту вашего коммутатора, щелкните здесь.

- Customer Port Multicast TV VLAN - инструкции по настройке Multicast TV VLAN для порта клиента. через веб-утилиту вашего коммутатора, щелкните здесь.

Применимые устройства | Версия программного обеспечения

Настройка параметров интерфейса VLAN на коммутаторе через интерфейс командной строки

Настроить интерфейс как порт доступа и назначить VLAN

Шаг 1.Войдите в консоль коммутатора. Имя пользователя и пароль по умолчанию - cisco / cisco. Если вы настроили новое имя пользователя или пароль, введите вместо этого учетные данные.

Примечание: Команды могут отличаться в зависимости от конкретной модели вашего коммутатора. В этом примере SG350X доступ к коммутатору осуществляется через Telnet.

Шаг 2. Чтобы отобразить текущую VLAN на коммутаторе, введите следующее:

SG350X # показать vlanПримечание: В этом примере доступны сети VLAN 1, 10, 20 и 30 без назначенных вручную портов.

Шаг 3. Из привилегированного режима EXEC коммутатора войдите в режим глобальной конфигурации, введя следующее:

SG350X # настроить терминалШаг 4. В режиме глобальной конфигурации войдите в контекст конфигурации интерфейса, введя следующее:

SG350X (config) # интерфейс [идентификатор-интерфейса | диапазон vlan vlan-range]Возможные варианты:

- interface-id - указывает идентификатор интерфейса, который нужно настроить.

- range vlan vlan-range - указывает список VLAN. Разделите непоследовательные сети VLAN запятой и без пробелов. Используйте дефис для обозначения диапазона VLAN.

Примечание: В этом примере вводится диапазон интерфейса, охватывающий порты с 14 по 24.

Шаг 5. В контексте конфигурации интерфейса используйте команду switchport mode для настройки VLAN. режим членства.

SG350X (config-if-range) # Доступ в режиме switchportШаг 6.Используйте команду switchport access vlan для назначения порта или диапазона портов портам доступа. А порт в режиме доступа может иметь только одну VLAN, настроенную на интерфейсе, который может передавать трафик только для одного VLAN.

SG350X (config-if-range) # доступ к порту коммутатора vlan [vlan-id | нет]Возможные варианты:

- vlan-id - указывает VLAN, для которой настроен порт.

- none - указывает, что порт доступа не может принадлежать какой-либо VLAN.

Примечание: В этом примере диапазон портов назначен VLAN 30.

Шаг 7. (Необязательно) Чтобы вернуть порт или диапазон портов в VLAN по умолчанию, введите следующее:

SG350X (config-if-range) # нет доступа к порту коммутатора vlanШаг 8. Чтобы выйти из контекста конфигурации интерфейса, введите следующее:

SG350X (config-if-range) # выходШаг 9.(Необязательно) Повторите шаги с 4 по 6, чтобы настроить дополнительные порты доступа и назначить их соответствующим VLAN.

Примечание: В этом примере диапазон интерфейсов с 26 по 36 назначен VLAN 10, а диапазон интерфейсов с 38 по 48 присвоены VLAN 20.

SG350X (config-if) # конецШаг 10. Введите команду end , чтобы вернуться в привилегированный режим EXEC:

Шаг 11. (Необязательно) Чтобы отобразить настроенные порты в VLAN, введите следующее:

SG350X # показать vlanПримечание: Настроенные порты должны отображаться в соответствии с назначенными VLAN.В этом примере диапазон интерфейсов с 26 по 36 назначен в VLAN 10, с 38 по 48 принадлежит VLAN 20, а с 14 по 24 настроены для VLAN 30.

Шаг 12. (Необязательно) В привилегированном режиме EXEC коммутатора сохраните настроенные параметры в автозагрузке. файл конфигурации, введя следующее:

SG350X # копия текущей конфигурации, запуск конфигурацииШаг 13. (Необязательно) Нажмите Y для Да или N для Нет на клавиатуре после перезаписи файла [startup-config]… появляется запрос.

Теперь вы должны настроить интерфейсы на вашем коммутаторе как порты доступа и назначить им соответствующие VLAN.

Настроить интерфейс как магистральный порт и назначить его VLAN

Шаг 1. В привилегированном режиме EXEC коммутатора войдите в режим глобальной конфигурации, введя следующее:

SG350X # настроить терминалШаг 2. В режиме глобальной конфигурации войдите в контекст конфигурации интерфейса, введя следующее:

SG350X # интерфейс [идентификатор-интерфейса | диапазон vlan vlan-range]Возможные варианты:

- interface-id - указывает идентификатор интерфейса, который нужно настроить.

- range vlan vlan-range - указывает список VLAN. Разделите непоследовательные сети VLAN запятой и без пробелов. Используйте дефис для обозначения диапазона VLAN.

Примечание: В этом примере используется интерфейс ge1 / 0/13.

Шаг 3. В контексте конфигурации интерфейса используйте команду switchport mode для настройки VLAN. режим членства.

SG350X (config-if) # соединительная линия режима switchportШаг 4.(Необязательно) Чтобы вернуть порт в VLAN по умолчанию, введите следующее:

SG350X (config-if) # без транка в режиме SwitchportШаг 5. Используйте команду switchport trunk allowed vlan , чтобы указать, к каким VLAN принадлежит порт, когда его режим настроен как транковый.

SG350X (config-if) # транк коммутатора разрешен vlan [все | нет | добавить влан-список | удалить vlan-list | кроме vlan-list]Возможные варианты:

- all - определяет все VLAN от 1 до 4094.В любой момент порт принадлежит всем VLAN, существующим в время.

- нет - указывает пустой список VLAN. Порт не принадлежит ни к одной VLAN.

- добавить vlan-list - Список идентификаторов VLAN для добавления к порту. Разделяйте непоследовательные идентификаторы VLAN запятой. и без пробелов. Используйте дефис для обозначения диапазона идентификаторов.

- удалить vlan-list - Список идентификаторов VLAN, которые необходимо удалить из порта. Разделите непоследовательные идентификаторы VLAN запятая и без пробелов.Используйте дефис для обозначения диапазона идентификаторов.

- кроме vlan-list - Список идентификаторов VLAN, включая все VLAN из диапазона 1-4094, кроме VLAN, принадлежащих vlan-список.

Примечание: В этом примере порт ge1 / 0/13 принадлежит всем VLAN, кроме VLAN 10.

Шаг 6. Чтобы выйти из контекста конфигурации интерфейса, введите следующее:

SG350X (config-if) # выходШаг 7.(Необязательно) Чтобы вернуть порт или диапазон портов в VLAN по умолчанию, введите следующее:

SG350X (config-if) # магистраль порта коммутатора не разрешена vlanШаг 8. (Необязательно) Повторите шаги 2–6, чтобы настроить дополнительные магистральные порты и назначить их соответствующим VLAN.

Примечание: В этом примере интерфейс ge1 / 0/25 принадлежит VLAN 10, а не VLAN 20, а интерфейс ge1 / 0/27 принадлежит всем VLAN, кроме VLAN 10.

Шаг 9.Введите команду end , чтобы вернуться в привилегированный режим EXEC:

SG350X (config-if) # конецШаг 10. (Необязательно) Чтобы отобразить настроенные порты в VLAN, введите следующее:

SG350X # показать vlanПримечание: Настроенные порты должны отображаться в соответствии с назначенными VLAN. В этом примере ствол порт gi1 / 0/25 принадлежит VLAN 10 и VLAN 30, gi1 / 0/13 и gi1 / 0/37 оба принадлежат VLAN 20 и VLAN 30.

Шаг 11. (Необязательно) В привилегированном режиме EXEC коммутатора сохраните настроенные параметры в автозагрузке. файл конфигурации, введя следующее:

SG350X # копия текущей конфигурации, запуск конфигурацииШаг 12. (Необязательно) Нажмите Y для Да или N для Нет на клавиатуре после перезаписи файла [startup-config]… появляется запрос.

Теперь вы должны настроить интерфейсы на своем коммутаторе как магистральные порты и назначить их соответствующим VLAN.

Важно: Чтобы продолжить настройку параметров группы VLAN на коммутаторе, следуйте приведенным выше инструкциям.

Другие ссылки, которые могут оказаться полезными

.