Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Настройка mikrotik как роутер

Ручная настройка MikroTik роутера - Litl-admin.ru

Базовая настройка Wi-Fi роутера MikroTik вручную

Мои друзья прислали обзорный гайд по стартовой настройки оборудования Mikrotik (домашнего роутера). Большое им спасибо за этот качественный материал! Читаем!

Ручная настройка Mikrotik

Ручная настройка MikrotikСкачиваем Winbox

Для конфигурации и управления устройствами на базе RouterOS удобно пользоваться утилитой Winbox. Для скачивания идем на официальный сайт MikroTik в раздел download (http://www.mikrotik.com/download) и ближе к низу страницы в разделе useful tools and utilities выбираем winbox.

Сброс заводских настроек роутера

Т.к. мы настраиваем роутер вручную, заводские настройки не для нас.

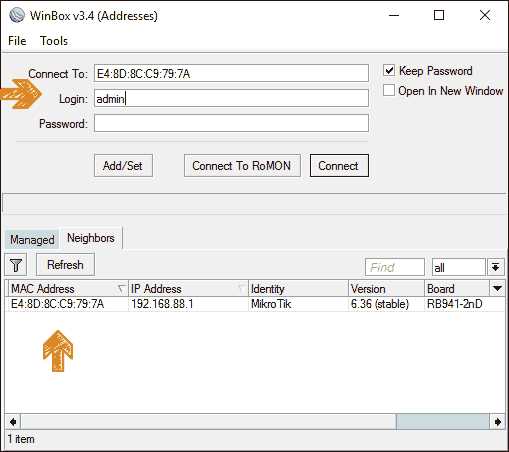

Подключаемся патчкордом к роутеру, подаем на него питание, запускаем Winbox. Во вкладке Neighbors, спустя некоторое время, должен появиться наш роутер. Жмем на значение во вкладке MAC Address, оно должно появиться во вкладке Login, поле password оставляем пустым. Жмем login.

Winbox Mikrotik

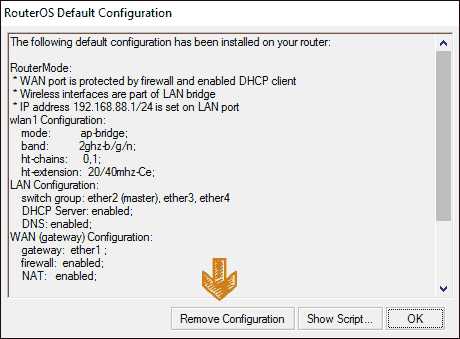

Winbox MikrotikПри первом запуске роутера выскакивает приветственное окно с описанием заводской конфигурации. В нем же нам предлагают сбросить настройки, нажав [remove configuration]. Можем согласиться здесь. Роутер уйдет в перезагрузку.

Mikrotik сбросить настройки

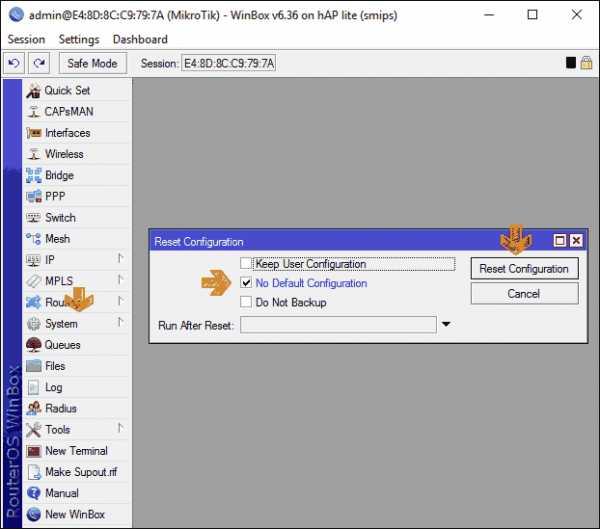

Mikrotik сбросить настройкиДля самостоятельного сброса всех настроек необходимо пройти по вкладкам [System] > [Reset Configutaion] и, отметив пункт no default configuration, также нажать [Reset Configuration]. Как и в случае выше, роутер уйдет в перезагрузку.

Mikrotik Reset

Mikrotik ResetПолучаем роутер без каких-либо настроек или другими словами blank configuration.

Обновление прошивки

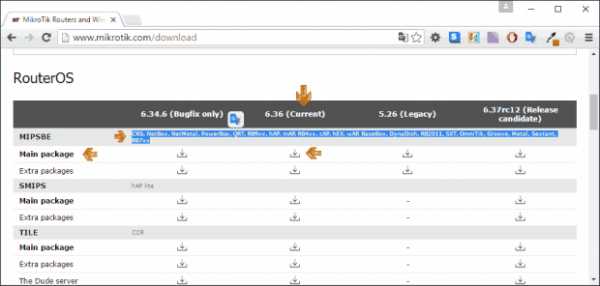

После сброса настроек желательно также обновить прошивку. Для этого, как и в первом пункте, на сайте MikroTik идем в раздел download (http://www.mikrotik.com/download). Для большинства устройств(перечень выделен) подходят прошивки из раздела MIPSBE. А для базовой настройки подходят прошивки из вкладки Main package (Current). Скачиваем.

Mirkotik прошивка

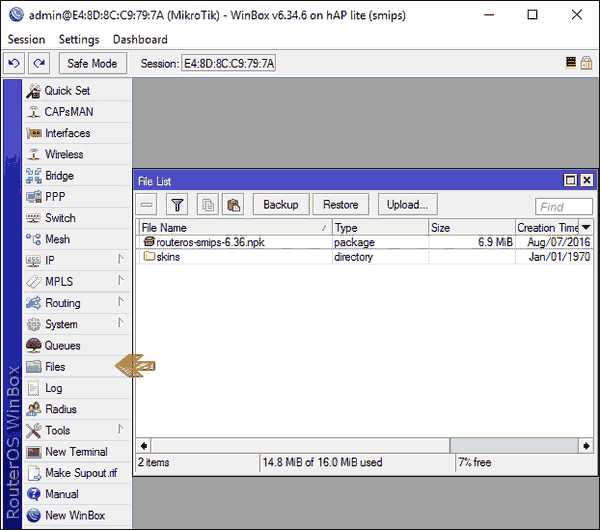

Mirkotik прошивкаСкачанный файл необходимо загрузить на роутер, перетащив в окно, открывшееся после нажатия на вкладку [Files]. Далее роутер необходимо перезагрузить нажатием на [System] > [Reboot]. Прошивка обновится при перезагрузке, которая может длиться чуть дольше обычного.

Mikrotik прошивки

Mikrotik прошивки(в моем случае скачана прошика SMIPS, т.к. я обновляю hap lite)

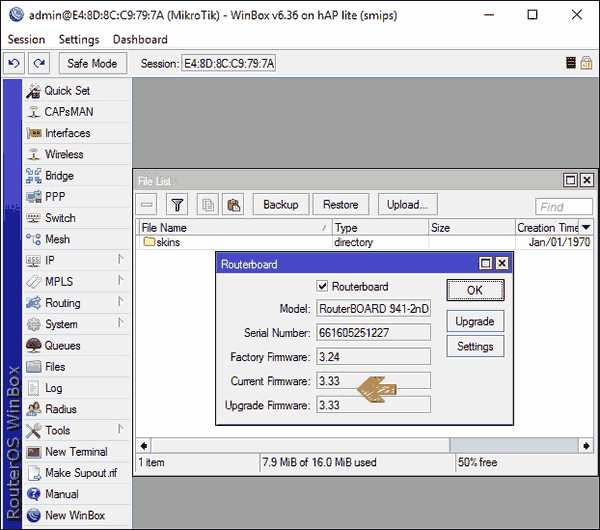

После прошивки обновим загрузчик. Идем в [System] > [Routerboard]. Здесь должны быть одинаковыми поля Current Firmware и Upgrade Firmware, если не совпадают, жмем upgrade.

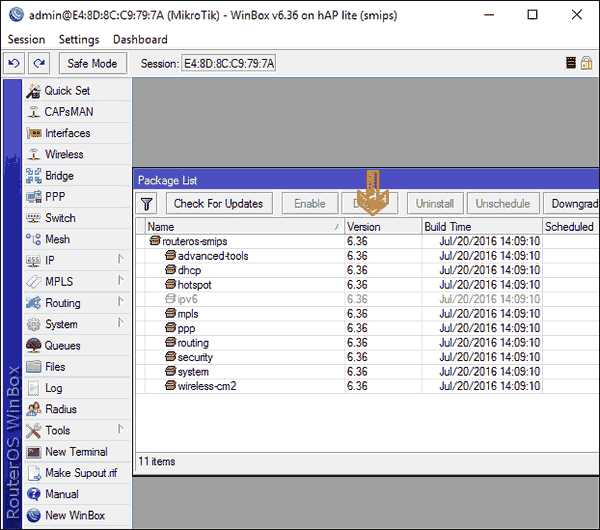

Версию прошивки можно посмотреть в [System] > [Packages]

Обновляем прошивку

Обновляем прошивку

Версии прошивок Mikrotik

Версии прошивок Mikrotik

Приступаем к настройке. Объединяем порты в бридж

Для тех, кто не знал, порты – слоты на борту роутера, куда мы подключаем кабель провайдера, а также свои устройства. Одна из особенностей MikroTik – каждый порт может быть настроен по-своему. В отличие от других дешевых роутеров, где первый порт чаще всего неизменно выступает в роли принимающего интернет(WAN-port) от кабеля провайдера.

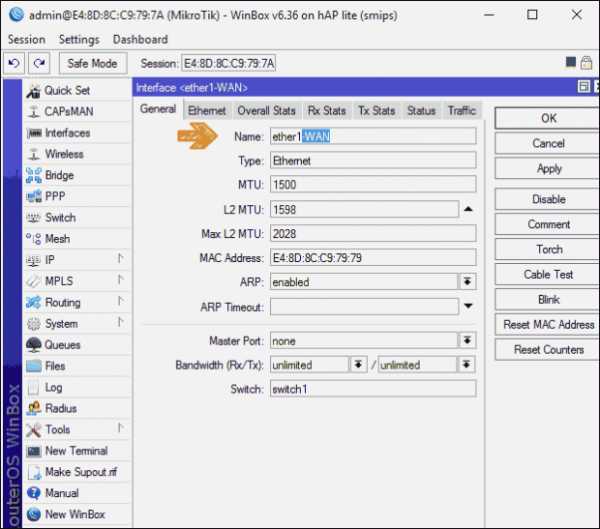

Идем во вкладку [Interfaces]. Двойным нажатием выбираем интерфейс ether1.

Пусть, нашем случае, WAN-портом останется первый порт(переименуем в ether1-WAN).

Переименуем порт

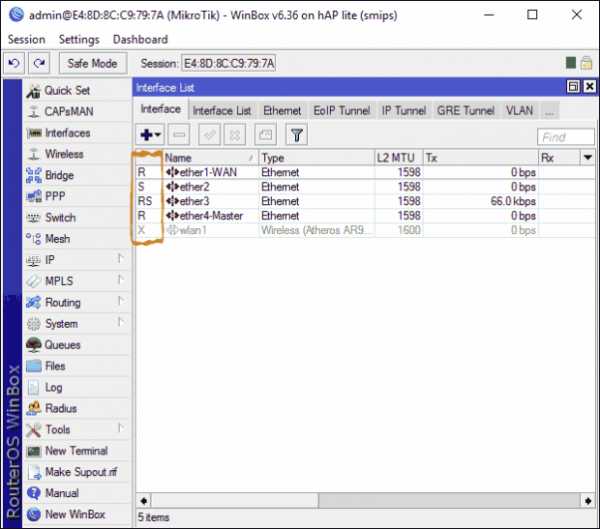

Переименуем портОстальные мы объединим(сделаем bridge-LAN) в единую сеть, добавив в нее и Wi-Fi интерфейс. Главным портом(Master port) в нашей сети, допустим, будет четвертый порт(переименуем в ether4-Mater). Для этого выберем остальным портам 4-ый в качестве Master port. Делаем то же самое для оставшихся портов, кроме первого. При добавлении произойдет переподключение. Напротив настроенного порта появится буква S(slave) Мастер портом может быть выбран любой свободный порт.

eth5-MasterВыбрав мастер порт, мы получили свитч из всех портов, кроме первого (у hap lite четыре порта).

Mikrotik Switch

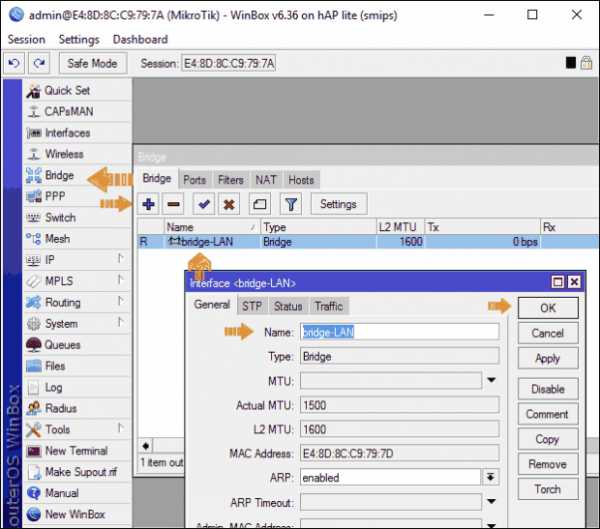

Mikrotik SwitchДобавим в него Wi-Fi интерфейс. Идем в раздел [Bridge], во вкладке [bridge] создаем(синий плюсик) bridge-LAN. Кроме названия оставляем всё без изменения.

bridge-LAN

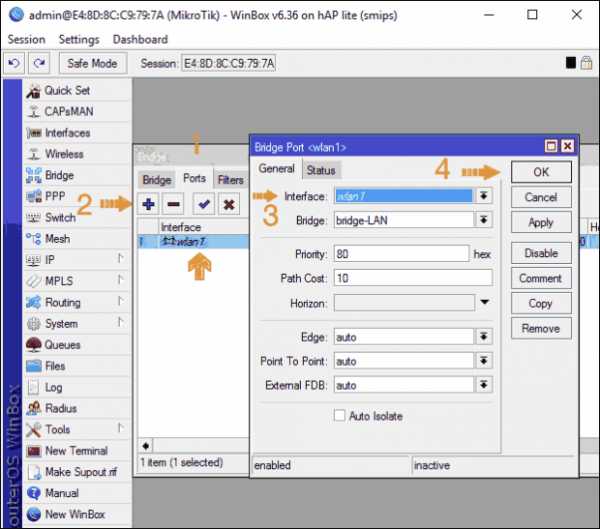

bridge-LANДалее во вкладке [Ports] нажатием на тот же синий плюс добавляем wlan1 в наш bridge-LAN. Грубо говоря, бридж – логическое объединение нескольких интерфейсов в один. В нашем случае, свитча и беспроводного интерфейса.

Mikrotik wlan1

Mikrotik wlan1Аналогично добавим в наш бридж ether4-Master. Снова произойдет отключение от роутера. Не пугаемся. В итоге увидим следующее.

eth5 in bridgeНеобходимые интерфейсы объединены в бридж. Устройства будут подключаться к единому логическому пространству, несмотря на разные физические среды подключения.

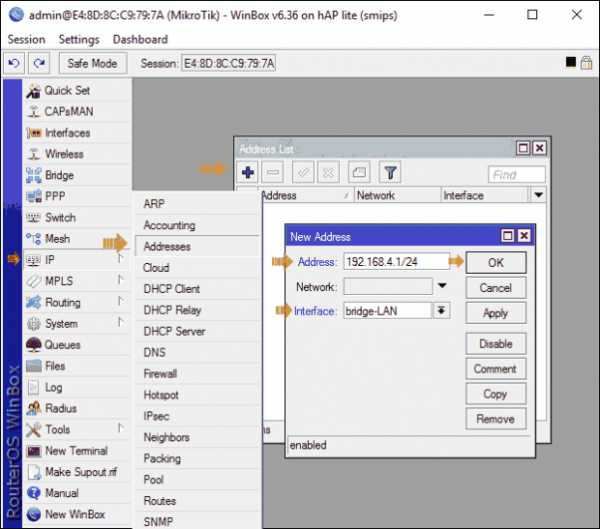

Задаем IP-адрес сети и MikroTik

Идем в [IP] > [Addresses].Нажатием на синий плюс добавляем диапазон адресов, допустим 192.168.4.1/24 и присваиваем его нашему bridge-LAN. Поле Network заполнится автоматически. Теперь наш роутер доступен по адресу 192.168.4.1, а любое устройство при подключении к нему может выбрать себе адрес из диапазона 192.168.4.1/24. Пока статически и не по wi-fi. Это позже.

bridge-LAN

bridge-LANПодключаем MikroTik к интернету. Варианты подключения. DHCP Client

Вариантов подключения к интернету множество. В качестве примера остановимся на двух наиболее распространенных:

- Динамическое получение настроек от провайдера

- Прописывание заранее полученных параметров

- MikroTik и 4g модем

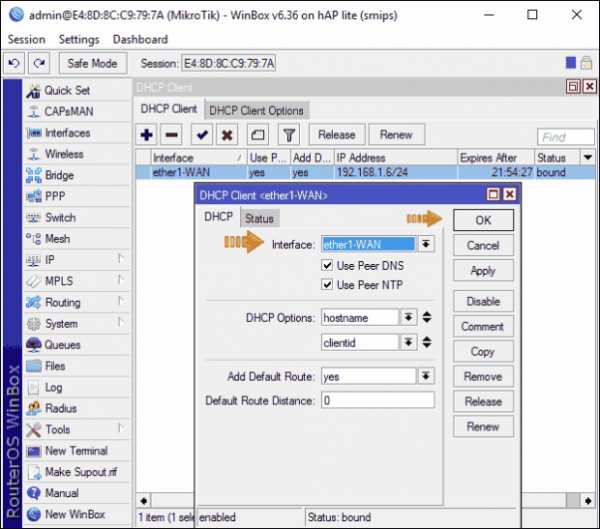

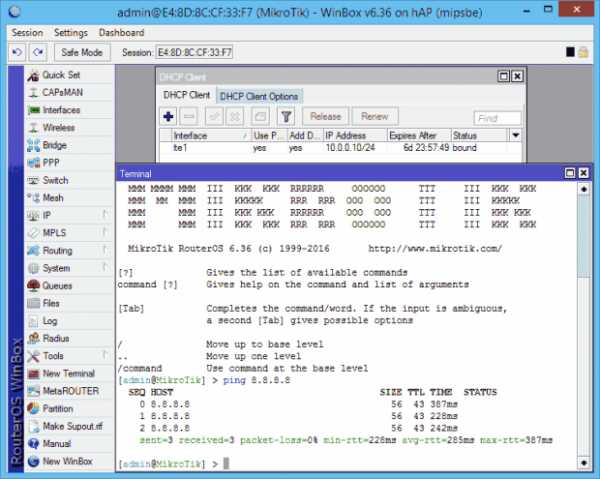

Динамический вариант настраивается следующим образом. В первый порт(ether1-WAN) подключаем кабель провайдера. Далее идем в [IP] > [DHCP-client] и в качестве интерфейса указываем ether1-WAN.

mikrotik dhcp-client

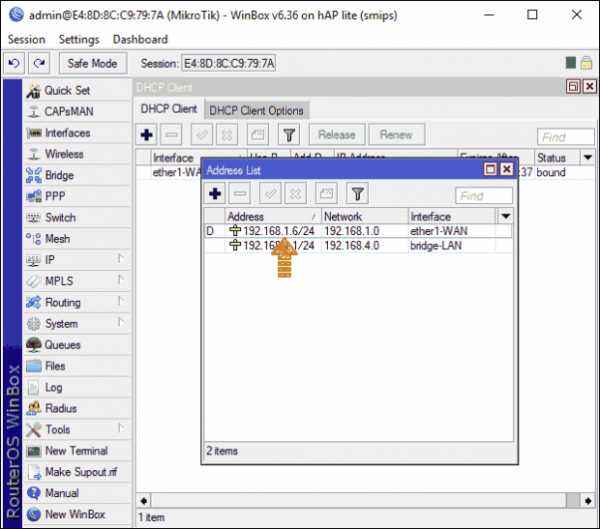

mikrotik dhcp-clientЕсли всё окей, то можем увидеть полученный нами IP-адрес в [IP] > [Adresses]

dhc_adresses

dhc_adressesРоутер к интернету подключен.

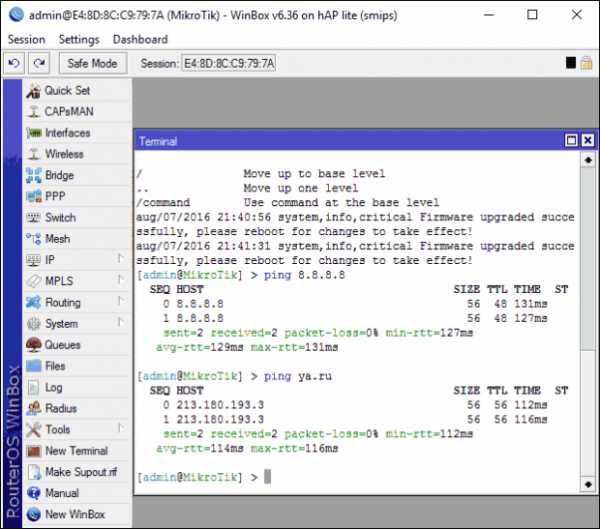

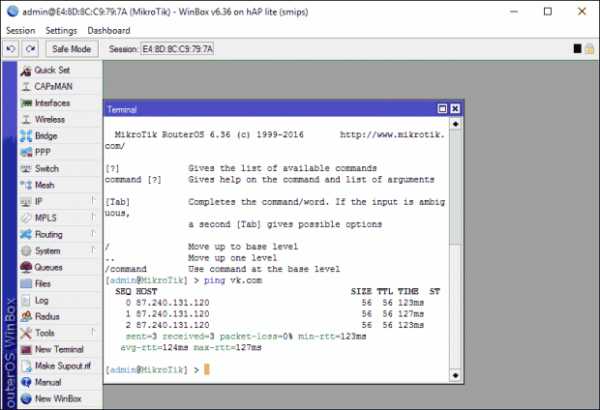

Mikrotik ping внешка

Mikrotik ping внешкаПодключаем MikroTIk к интернету. Static Routes

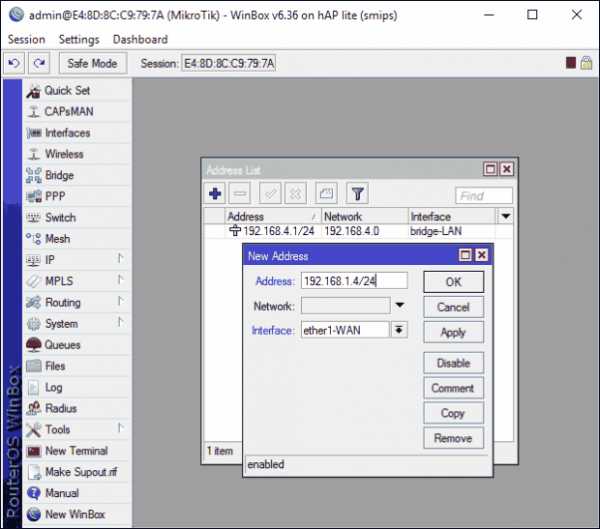

Теперь рассмотрим вариант, когда параметры для подключения выданы нам провайдером и необходимо прописать их самостоятельно. Допустим, параметры следующие:

- IP: 192.168.1.4

- Маска 255.255.255.0

- Шлюз: 192.168.1.1

- DNS: 192.168.1.1

Прописываем IP-адрес. Идем в [IP] > [Adresses]. Добавляем новый адрес 192.168.1.4. В качестве интерфейса – ether1-WAN

Mikrotik статика

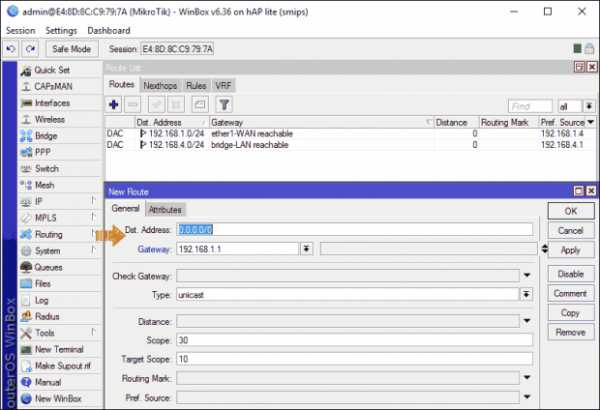

Mikrotik статикаДалее идем в [IP] > [Routes]. Добавляем новую запись(грубо говоря, маршрут в интернет). В поле dst.address 0.0.0.0/0 в поле gateway 192.168.1.1(наш шлюз).

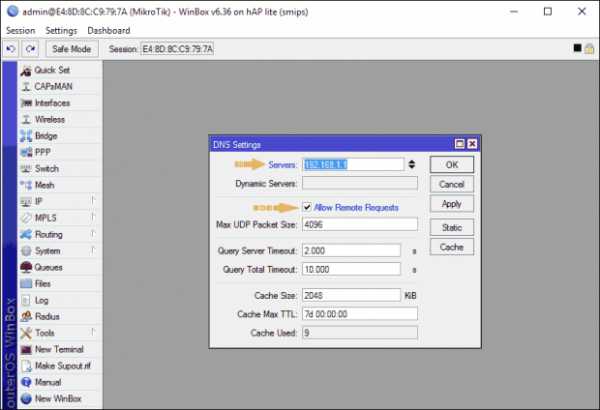

Теперь в идем во вкладку [IP] > [DNS]. В поле servers прописываем 192.168.1.1(наш dns). Не забываем поставить галочку Allow Remote Request(без нее выход в интернет будет возможен только по ip-адресам).

dns

dnsПроверяем интернет на роутере.

Mikrotik Ping

Mikrotik PingРоутер подключен к интернету. Заметим, что подключенные к нему устройства выходить в интернет пока не могут.

Подключаем MikroTIk к интернету. MikroTik, 4g, Yota

Для подключения MikroTik к интернету с помощью 4g модема, роутер должен иметь на борту usb micro-USB порт. Но во втором случаем также придется прибрести и OTG-кабель.

В нашем случаем мы пользуемся usb-модемом от компании Yota, но в целом установка других модемов принципиально не отличается. Имеет значение модель модема.

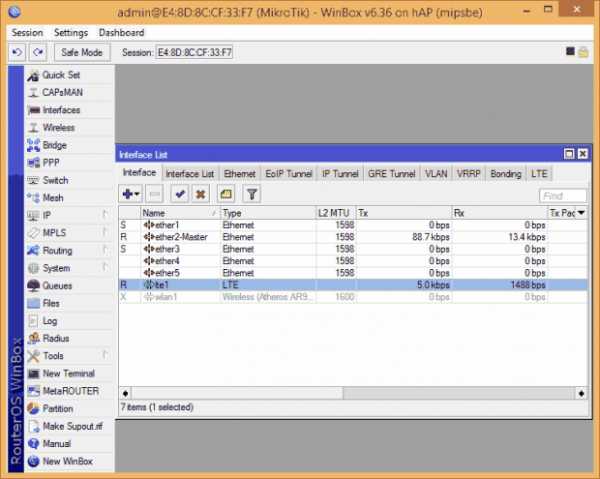

После подключения модема идем в Winbox, выбираем вкладку [Interfaces], где видим новый интерфейс lte1. Выбираем его и запускаем нажатием на синюю галочку.

Mikrotik LTE

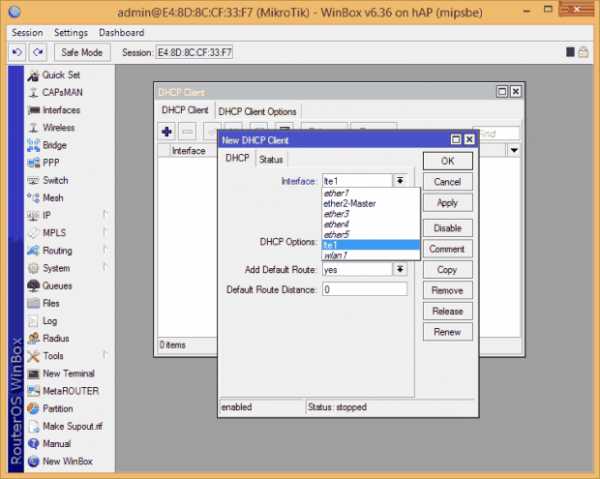

Mikrotik LTEЗапустив интерфейс, идем в [IP] > [DHCP Client]. Нажатием на синий плюс добавляем нового клиента, в качестве интерфейса которого выбираем lte1.

Mikrotik lte dhcp client

Mikrotik lte dhcp clientПроверяем интернет на роутере. Готово.

Mikrotik hap + yota

Mikrotik hap + yota(MikroTik hAP и 4g модем от Yota)

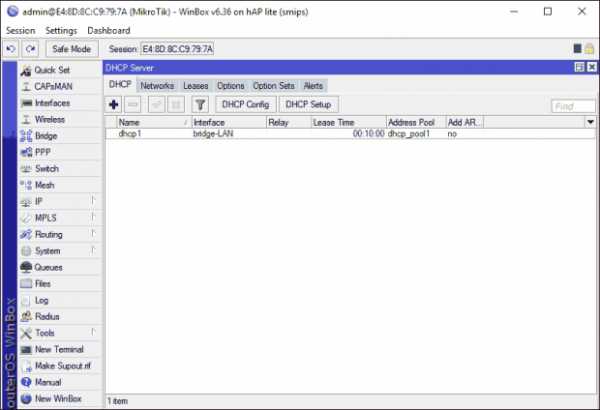

Настройка DHCP-сервера

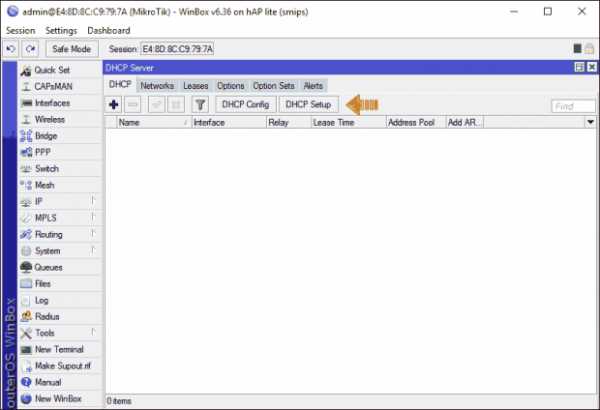

Чтобы подключенные к роутеру устройства могли автоматически получать все необходимые сетевые параметры для выхода в интернет, настроим dhcp-сервер. Идем во вкладку [IP] > [DHCP Server], жмем [DHCP Setup].

DHCP setup Mikrotik

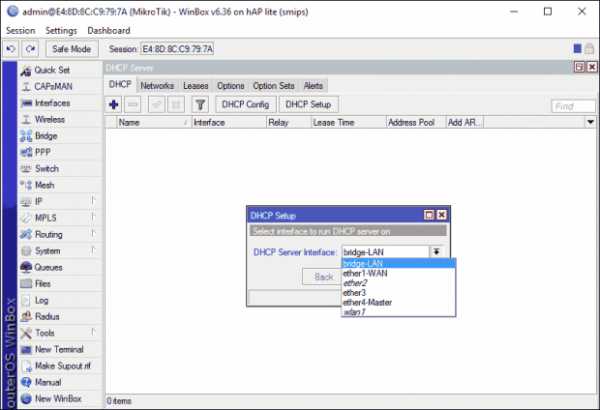

DHCP setup MikrotikВыбираем интерфейс, на котором будет работать DHCP сервер.

Mikrotik DHCP interface

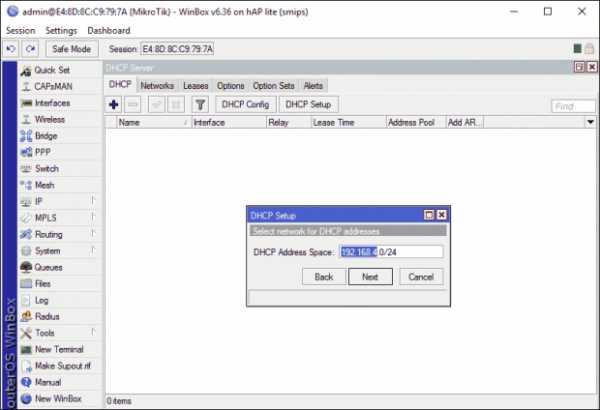

Mikrotik DHCP interfaceЖмем Next и выбираем пространство адресов dhcp-сервера

DHCP adress space

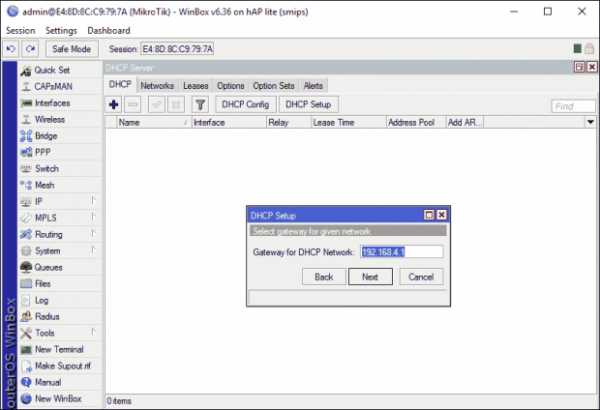

DHCP adress spaceСнова Next. Теперь выбираем шлюз для подключаемых устройств – наш роутер.

mikrotik gateway

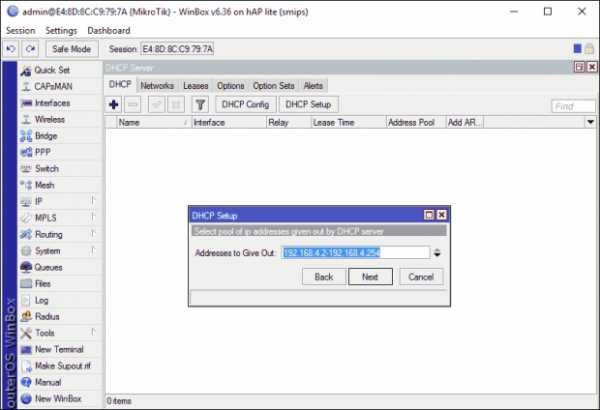

mikrotik gatewayNext. Выбираем диапазон адресов, которые будут выдаваться подключаемым устройствам.

Mikrotik pool

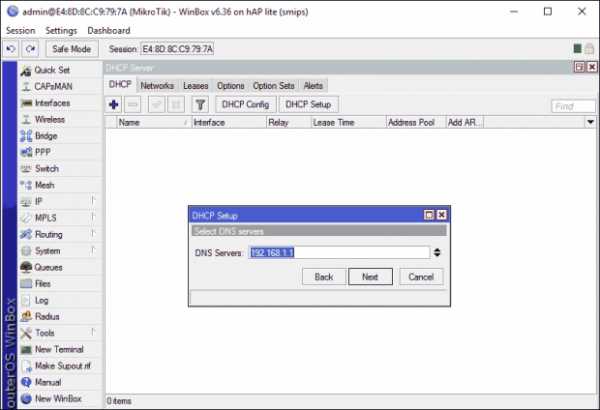

Mikrotik poolNext. Выбираем dns-сервер для подключаемых устройств.

dns for dhcp server

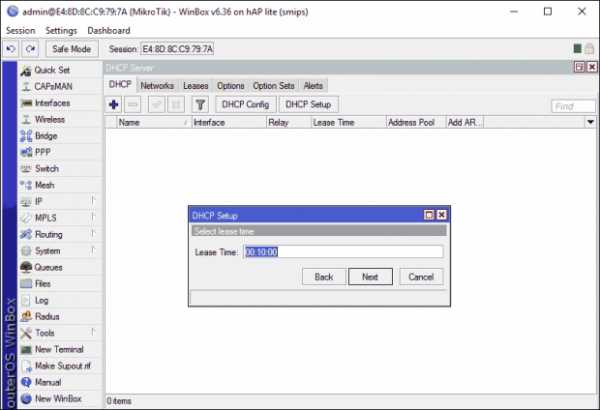

dns for dhcp serverNext. Выбираем время, на которое будут выдаваться сетевые параметры клиентам роутера.

lease time

lease timeФинальное Next и наш dhcp-сервер готов.

Mikrotik dhcp server

Mikrotik dhcp serverТеперь подключенное к роутеру устройство получит все необходимые сетевые параметры автоматически. Осталось настроить NAT, чтобы оно могло выходить в интернет.

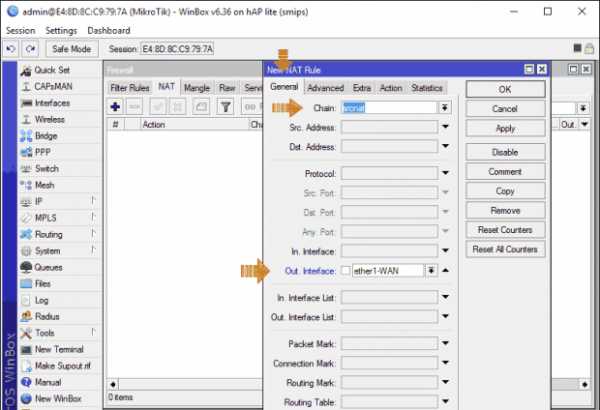

Настройка NAT

NAT – Network Address translation – механизм трансляции сетевых адресов. Грубо говоря, NAT – то, с помощью чего много устройств со своими адресами могут выходить в интернет, маскируясь под одним адресом роутера. Тема большая. Ниже кратко, чтобы подключенные к нашему роутеру устройства могли выходить в интернет.

Идем в [IP] > [Firewall] > вкладка [NAT]. Добавляем новую запись. Где во вкладке General указываем всё как на фото. Идем во вкладку [Action]

Mikrotik Nat

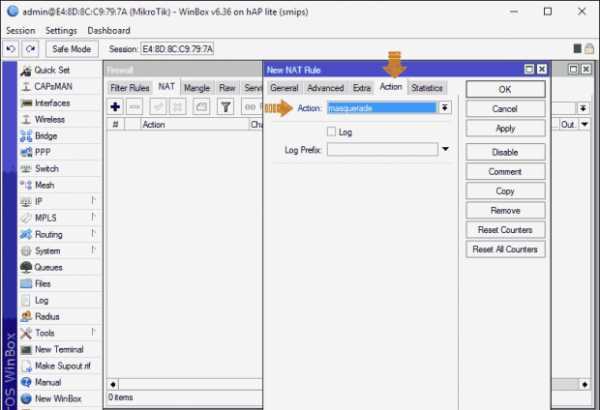

Mikrotik NatВо вкладке [Action] в action указываем masquarade. Звучит:)

Mikrotik NAT

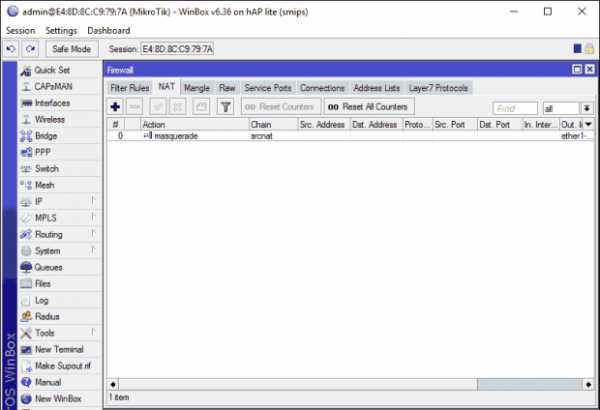

Mikrotik NATСоглашаемся с настройками, жмем [OK].

Mikrotik NAT

Mikrotik NATНастройка Wi-Fi точки доступа

Настройка Wi-Fi – большая тема. Беспроводной интерфейс имеет множетсво настроек и возможностей. Мы обойдемся минимум, который необходим для работы простого Wi-Fi-роутера.

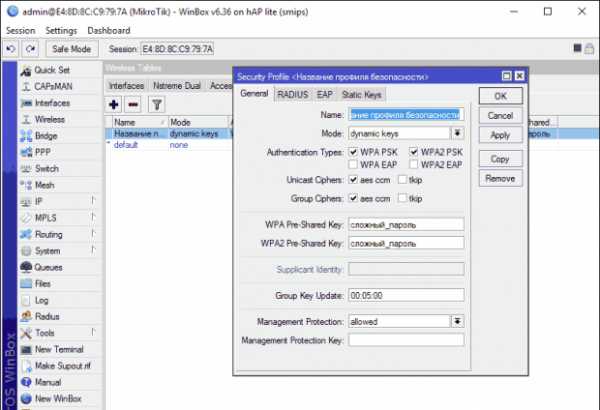

Идем во вкладку [Wireless]. Далее [Security Profiles]. Тут новой записью мы создаем новый профиль безопасности, где в том числе создаем пароль будущей беспроводной сети. Остальные парамеры оставляем как на фото ниже.

Mikrotik профиль

Mikrotik профиль

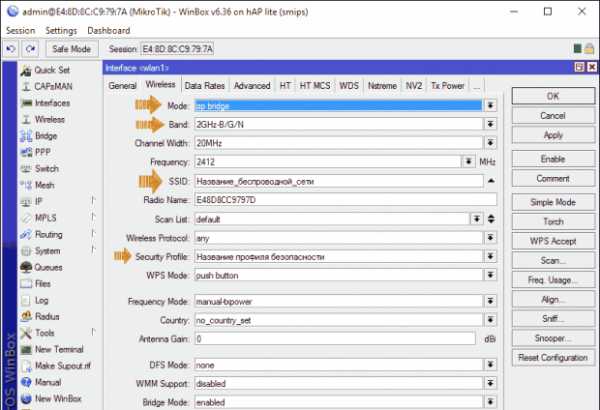

Далее выбираем вкладку [Wireless]. Параметры, которые необходимо изменить, снова отмечены на фото. Отдельно стоить отметить параметры Frequency – частота одного из двендцати каналов диапазона 2.4 МГц, на которой будет работать наша точка доступа. Поищите информацию, как и зачем выбрать наименее занятый канал. Пока можете выбрать всё, как на фото. Ну, кроме нормального имени сети само собой.

Mikrotik настроить WIFi

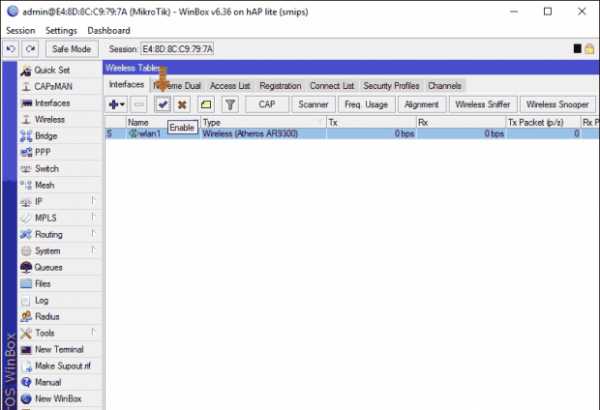

Mikrotik настроить WIFiВсё. Наконец-то наш wi-fi роутер готов к работе. Выбираем интерфейс wlan1 и запускаем его нажатием на синюю галочку. Беспроводная сеть работает. Подключаемся и проверяем доступ в интернет.

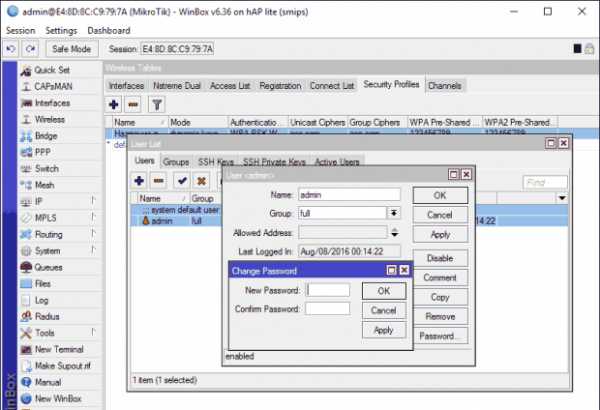

Пароль администратора

Для входа в панель управления роутером мы используем учетную запись admin без пароля. На данный момент, войти в ПУ может любой клиент нашей сети, подключившись к ней. Это нехорошо. Зададим пароль для учетки admin. Идем в [System] > [Users]. Двойным нажатием выбираем пользователя admin. В открывшемся окне жмем [password] и задаем пароль.

Mikrotik пароль администратора

Mikrotik пароль администратораДрузья! Вступайте в нашу группу Вконтакте, чтобы не пропустить новые статьи! Хотите сказать спасибо? Ставьте Like, делайте репост! Это лучшая награда для меня от вас! Так я узнаю о том, что статьи подобного рода вам интересны и пишу чаще и с большим энтузиазмом!

Также, подписывайтесь на наш канал в YouTube! Видео выкладываются весьма регулярно и будет здорово увидеть что-то одним из первых!

Первоначальная конфигурация - RouterOS

Существует два типа маршрутизаторов:

- С конфигурацией по умолчанию

- Без конфигурации по умолчанию. Если конкретная конфигурация не найдена, IP-адрес 192.168.88.1/24 устанавливается на ether1, combo1 или sfp1.

Дополнительную информацию о текущей конфигурации по умолчанию можно найти в документе «Краткое руководство», прилагаемом к вашему устройству. В краткое руководство будет включена информация о том, какие порты следует использовать для подключения в первый раз и как подключать устройства.

В этом документе описывается, как настроить устройство с нуля, поэтому мы попросим вас удалить все настройки по умолчанию.

При первом подключении к маршрутизатору с именем пользователя по умолчанию admin и без пароля вам будет предложено сбросить или сохранить конфигурацию по умолчанию (даже если конфигурация по умолчанию - только IP-адрес). Поскольку в этой статье предполагается, что на маршрутизаторе нет конфигурации, вы должны удалить ее, нажав «r» на клавиатуре при появлении запроса или нажав кнопку «Удалить конфигурацию» в WinBox.

Если на маршрутизаторе нет конфигурации по умолчанию, у вас есть несколько вариантов, но здесь мы будем использовать один метод, который соответствует нашим потребностям.

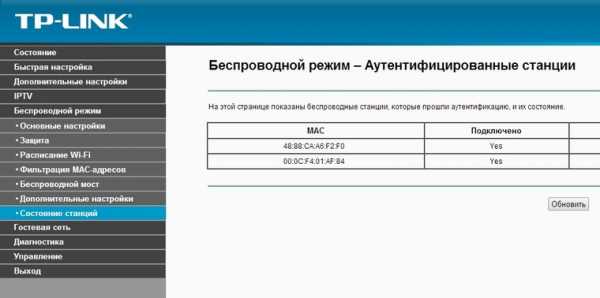

Подключите порт ether1 маршрутизатора к кабелю WAN и подключите компьютер к ether2. Теперь откройте WinBox и найдите свой маршрутизатор в обнаружении соседей. См. Подробный пример в статье Winbox.

Если вы видите маршрутизатор в списке, щелкните MAC-адрес и щелкните Connect .

Самый простой способ убедиться, что у вас абсолютно чистый маршрутизатор, - запустить

./ конфигурация сброса системы no-defaults = да skip-backup = да

Или из WinBox (рис.1-1):

Поскольку MAC-соединение не очень стабильно, первое, что нам нужно сделать, это настроить маршрутизатор так, чтобы было доступно IP-соединение:

- добавить интерфейс моста и порты моста;

- добавить IP-адрес к интерфейсу LAN;

- настроить DHCP-сервер.

Установить мост и IP-адрес довольно просто:

/ интерфейсный мост добавить имя = локальный / interface bridge port add interface = ether2 bridge = local / IP-адрес добавить адрес = 192.168.88.1 / 24 интерфейс = локальный

Если вы предпочитаете WinBox / WeBfig в качестве инструментов настройки:

- Откройте окно Bridge , должна быть выбрана вкладка Bridge ;

- Нажмите кнопку + , откроется новое диалоговое окно, введите имя моста local и нажмите OK ;

- Выберите вкладку «Порты» и нажмите кнопку + , откроется новый диалог;

- выберите интерфейс ether2 и мост local из выпадающих списков и нажмите кнопку OK , чтобы применить настройки;

- Вы можете закрыть диалоговое окно моста.

- Открыть IP -> Адреса диалог;

- Нажмите кнопку + , откроется новый диалог;

- Введите IP-адрес 192.168.88.1/24 выберите интерфейс local из выпадающего списка и нажмите кнопку OK ;

Следующим шагом является настройка DHCP-сервера. Мы запустим команду setup для простой и быстрой настройки:

[admin @ MikroTik] / настройка ip dhcp-сервера [ввод] Выберите интерфейс для запуска DHCP-сервера Интерфейс сервера DHCP: локальный [ввод] Выберите сеть для DHCP-адресов Адресное пространство dhcp: 192.168.88.0 / 24 [ввод] Выберите шлюз для данной сети шлюз для сети DHCP: 192.168.88.1 [введите] Выберите пул IP-адресов, выданных DHCP-сервером адреса для выдачи: 192.168.88.2-192.168.88.254 [введите] Выберите DNS-серверы DNS-серверы: 192.168.88.1 [ввод] Выберите срок аренды срок аренды: 10m [ввод]

Обратите внимание, что большинство параметров конфигурации определяются автоматически, и вам просто нужно нажать клавишу ввода.

Тот же инструмент настройки также доступен в WinBox / WeBfig:

- Откройте окно Ip -> DHCP Server , должна быть выбрана вкладка DHCP ;

- Нажмите кнопку DHCP Setup , откроется новое диалоговое окно, введите интерфейс DHCP-сервера локальный и нажмите кнопку Next ;

- Следуйте указаниям мастера, чтобы завершить настройку.

Теперь подключенный компьютер должен иметь возможность получать динамический IP-адрес. Закройте Winbox и повторно подключитесь к маршрутизатору, используя IP-адрес (192.168.88.1)

Следующим шагом является получение доступа к маршрутизатору через Интернет. Существует несколько типов подключения к Интернету, но наиболее распространенными из них являются:

- динамический общедоступный IP-адрес;

- статический публичный IP-адрес;

- PPPoE соединение.

Динамический общедоступный IP-адрес

Конфигурация динамического адреса является самой простой.Вам просто нужно настроить DHCP-клиент на общедоступном интерфейсе. DHCP-клиент получит информацию от интернет-провайдера (ISP) и настроит для вас IP-адрес, DNS, NTP-серверы и маршрут по умолчанию.

/ ip dhcp-client add disabled = no interface = ether1

После добавления клиента вы должны увидеть назначенный адрес и статус должен быть привязан

[admin @ MikroTik] / ip dhcp-client> печать Флаги: X - отключено, I - недопустимо # ИНТЕРФЕЙС ИСПОЛЬЗОВАТЬ АДРЕС СОСТОЯНИЯ ДОБАВЛЕНИЯ МАРШРУТА ПО УМОЛЧАНИЮ 0 ether1 да да привязано 1.2.3.100 / 24

Статический общедоступный IP-адрес

В случае настройки статического адреса ваш провайдер предоставляет вам параметры, например:

- IP: 1.2.3.100/24

- Шлюз: 1.2.3.1

- DNS: 8.8.8.8

Эти это три основных параметра, которые необходимы для работы интернет-соединения.

Чтобы установить это в RouterOS, мы вручную добавим IP-адрес, добавим маршрут по умолчанию с предоставленным шлюзом и настроим DNS-сервер

/ IP-адрес добавить адрес = 1.2.3.100 / 24 интерфейс = ether1 / ip route добавить шлюз = 1.2.3.1 / ip dns установить серверы = 8.8.8.8

Соединение PPPoE

СоединениеPPPoE также дает вам динамический IP-адрес и может динамически настраивать DNS и шлюз по умолчанию. Обычно поставщик услуг (ISP) предоставляет вам имя пользователя и пароль для подключения

./ интерфейс pppoe-client добавить disabled = no interface = ether1 user = me password = 123 \ add-default-route = yes use-peer-dns = yes

Действия Winbox / Webfig:

- Открыть окно PPP , должна быть выбрана вкладка Интерфейсы ;

- Нажмите кнопку + и выберите PPPoE Client из раскрывающегося списка, откроется новое диалоговое окно;

- Выберите интерфейс ether1 из раскрывающегося списка и нажмите кнопку OK , чтобы применить настройки.

.

Как настроить домашний роутер

Интерфейс командной строки

Winbox - фантастическая программа. Это чрезвычайно мощный инструмент, позволяющий быстро редактировать или контролировать маршрутизаторы RouterOS. Однако это также довольно плохой инструмент для совместного использования конфигурации через Интернет. Вы можете делать снимки экрана, но они представляют собой большие файлы и могут отображаться неправильно. В зависимости от того, где они размещены, они могут не оставаться здесь очень долго, пока файловый хост отключит их. Самое главное, что в большинстве диалогов Winbox просто недостаточно места для отображения всей необходимой информации в одной небольшой области.Например, правила брандмауэра в Winbox состоят из множества вкладок. Чтобы адекватно отобразить все свойства правила - например, при его устранении - вам нужно будет предоставить по одному снимку экрана для каждой вкладки. Вывод CLI, с другой стороны, показывает всю эту информацию в одной строке. Текст также универсален - все может отображать текст. Вы также можете копировать и вставлять текст, что означает, что гораздо проще применить правило брандмауэра, которое кто-то дал вам как команду CLI, чем щелкать все вкладки в Winbox и соответствующим образом настраивать все поля.

Интерфейс командной строки может сначала показаться сложным, но на самом деле он организован очень хорошо. Есть всего 9 различных команд, которые действительно важны для основных задач настройки.

Структура

Интерфейс командной строки RouterOS отражает графический интерфейс пользователя (или, скорее, графический интерфейс пользователя отражает интерфейс командной строки). Конфигурация разделена на несколько уровней меню. Например, IP-службы настраиваются в «/ ip» с подразделами для конкретных связанных задач: ARP настроен в «/ ip arp», брандмауэр настроен в «/ ip firewall» и так далее.

Перед всеми командами можно указывать абсолютную или относительную ссылку на контекст, в котором команда должна выполняться. Если контекст не указан, используется текущий контекст. Ниже три примера:

[admin @ Example-Router] / IP-адрес> печать

Эта команда «print» будет выполнена в контексте «/ ip address» и, следовательно, распечатает все настроенные IP-адреса.

[admin @ Example-Router] / ip-адрес> / ip arp print

Эта команда «print» предваряется абсолютным контекстом «/ ip arp» и будет выполняться в этом контексте и, следовательно, распечатает все записи ARP, о которых знает маршрутизатор.

[admin @ Example-Router] / IP-адрес> .. arp print

Эта команда «print» предваряется относительным контекстом «.. arp». Текущий контекст - это «/ ip-адрес», «..» переходит на один уровень выше «/ ip», а «arp» переходит в «/ ip arp». Поэтому команда распечатает все записи ARP, о которых знает маршрутизатор.

Клавиша

Команды выделены синтаксисом: слова команд - розовым, элементы - голубым, а имена параметров - зеленым. Когда подсветка синтаксиса прекращается, ОС не может проанализировать команду, и команда не будет выполняться должным образом.

Команды можно сокращать, если они недвусмысленны. Например, «/ ip address add address = 1.1.1.2 / 24 interface = WAN» может - в крайнем случае - быть сокращено как «/ ip ad a a = 1.1.1 / 24 i = WAN».

Параметры передаются в виде пар ключ / значение, разделенных знаком «=». В приведенном выше примере параметр адреса установлен на 1.1.1.2/24, а параметр интерфейса установлен на интерфейс с именем «WAN».

Существует два различных типа конфигурации: одна просто существует и имеет параметры, установленные для нее (например, внутренний DNS-сервер может быть включен или выключен), другие - это элементы, добавленные в раздел как экземпляры в списке элементов в тот же контекст (например, интерфейсы VLAN, которые могут быть созданы свободно, или IP-адреса, назначенные интерфейсам).

Для отображения команд можно разбить одну очень длинную строку на несколько строк. Это обозначается обратной косой чертой в конце строки - следующая строка продолжает эту строку. Вот пример:

[admin @ Example-Router]> / добавление IP-адреса \ интерфейс = снаружи \ адрес = 1.1.1.2 / 30

Это используется в этом руководстве для переноса длинных команд конфигурации.

Основные команды

Те же самые основные команды используются для настройки всех аспектов ОС.Существуют команды для просмотра конфигурации, добавления конфигурации, удаления конфигурации и редактирования существующей конфигурации.

печать

Команда «print» печатает элементы конфигурации в текущем контексте. У него есть несколько квалификаторов, которые можно использовать для изменения того, какая информация выводится и как она форматируется. Самый важный квалификатор - «деталь печати». «print detail» '«показывает все свойства элемента, гарантирует, что все будет напечатано (« print »по умолчанию показывает все, аккуратно организованное в строки и столбцы таблицы, но может обрезать строки, чтобы все они поместились на экране), и выводит все в виде аккуратных пар ключ / значение.Это особенно ценно при обмене информацией на форумах с просьбой о помощи.

[admin @ Example-Router]> / ip arp print Флаги: X - отключен, I - недопустим, H - DHCP, D - динамический. # АДРЕС MAC-АДРЕСНЫЙ ИНТЕРФЕЙС 0 D 1.1.1.2 00: 0B: BF: 93: 68: 1B снаружи [admin @ Example-Router]> [admin @ Example-Router]> / ip arp print detail Флаги: X - отключен, I - недопустим, H - DHCP, D - динамический. 0 D адрес = 1.1.1.2 MAC-адрес = 00: 0B: BF: 93: 68: 1B интерфейс = внешний [admin @ Example-Router]>

Команда печати в первом столбце возвращает номер позиции.В последующих командах номер элемента можно использовать для ссылки на этот элемент.

экспорт

Команда «экспорт» распечатывает примененную конфигурацию в формате, который можно скопировать и вставить для дублирования той же конфигурации на другом маршрутизаторе. Команда «экспорт» вернет конфигурацию текущего раздела и всех дочерних разделов. Например, контекст «/ ip firewall» имеет дочерние контексты для NAT и фильтров. "/ ip firewall export" также вернет конфигурации этих дочерних разделов.

удалить

Команда «remove» удаляет элемент из списка элементов конфигурации. Он относится к номеру элемента или результату команды «найти».

[admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]> / ip address remove 2 [admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи [admin @ Example-Router]>

добавить

Команда «добавить» добавляет элемент в список элементов конфигурации. Он запросит все параметры, которые требуются, но не указаны.

[admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи [admin @ Example-Router]> / ip address add address = 10.2.0.1 / 24 interface = dmz [admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1 / 24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]>

комплект

Команда "set" редактирует параметры существующего элемента.

[admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]> / ip address set 2 interface = inside [admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0.1 / 24 10.2.0.0 10.2.0.255 внутри [admin @ Example-Router]> / ip address set 2 interface = dmz [admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]>

отключить

Команда «disable» отключает элемент конфигурации, делая его неработоспособным, но оставляет его в конфигурации.

[admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]> / отключение IP-адреса 2 [admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1 / 24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 Х 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]>

включить

Команда "enable" включает ранее отключенный элемент.

[admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 Х 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]> / ip address enable 2 [admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0.1 / 24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]>

найти

Команда «find» возвращает набор элементов, с которыми затем могут действовать другие команды. Когда «find» выполняется без каких-либо параметров, он возвращает все элементы. Когда "find" выполняется с параметрами, возвращаются только те элементы, которые соответствуют параметрам. Наиболее распространенным сопоставлением является «=», чтобы точно соответствовать значению параметра, также можно сопоставить регулярные выражения с помощью оператора «~».

Ниже показаны все существующие IP-адреса:

[admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1 / 24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 Х 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]> / включение IP-адреса [/ поиск IP-адреса] [admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]>

. Ниже отключаются все IP-адреса, которые находятся на интерфейсе "dmz":

[admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0,1 / 24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]> / ip address disable [/ ip address find interface = dmz] [admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 Х 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]>

Приведенный ниже код включает все IP-адреса на интерфейсах, начинающиеся с буквы «d»:

[admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 Х 10.2.0.1/24 10.d "] [admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]>

ход

Команда «move» перемещает элементы в упорядоченных списках, где порядок важен для потока выполнения.Порядок особенно важен для правил в средствах фильтрации IP-брандмауэра, Mangle и NAT. Элементы можно перемещать, ссылаясь на идентификатор перемещаемого элемента и идентификатор элемента, в который должно быть перемещено правило. Следующее ниже перемещает правило номер 3 на место правила номер 0, а все остальные правила сдвигаются вниз. Показанные правила брандмауэра бессмысленны и предназначены только для демонстрации команды "move":

[admin @ Example-Router]> / ip firewall mangle print where action = "mark-routing" Флаги: X - отключено, I - недопустимо, D - динамическое 0 цепочка = действие перед маршрутизацией = mark-routing new-routing-mark = "mark-a" 1 цепочка = действие перед маршрутизацией = mark-routing new-routing-mark = "mark-b" 2 цепочка = действие перед маршрутизацией = mark-routing new-routing-mark = "mark-c" 3 цепочка = действие перед маршрутизацией = mark-routing new-routing-mark = "mark-d" [admin @ Example-Router]> / ip firewall mangle move 3 0 [admin @ Example-Router]> [admin @ Example-Router]> / ip firewall mangle print where action = "mark-routing" Флаги: X - отключено, I - недопустимо, D - динамическое 0 цепочка = действие перед маршрутизацией = mark-routing new-routing-mark = "mark-d" 1 цепочка = действие перед маршрутизацией = mark-routing new-routing-mark = "mark-a" 2 цепочка = действие перед маршрутизацией = mark-routing new-routing-mark = "mark-b" 3 цепочка = действие перед маршрутизацией = mark-routing new-routing-mark = "mark-c" [admin @ Example-Router]>

Контекст

Контексты также можно задать для набора команд, заключив набор в фигурные скобки с сохранением нажатий клавиш.Ниже приведены все IP-адреса:

[admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 Х 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]> / IP-адрес {включить [найти]}; [admin @ Example-Router]> / печать IP-адреса Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1 / 24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи 2 10.2.0.1/24 10.2.0.0 10.2.0.255 дмз [admin @ Example-Router]> Пример сети

В этом руководстве для объяснения конфигурации используется пример сети. Маршрутизатор имеет общедоступный IP-адрес 1.1.1.2/30 со шлюзом по умолчанию 1.1.1.1, а порт «ether1» (позже переименованный в «внешний») используется для подключения к Интернет-провайдеру. Порт ether2 (позже переименованный в dmz) - это сеть, которая является настоящей DMZ, эта сеть использует IP-адрес 10.2.0.1 / 24. Порты ether3 - ether5 переключаются вместе, и все они доступны для использования в сети LAN, позже переименованной во «inside». В этой сети используется 10.1.0.1/24.

В других маршрутизаторах SoHo безусловная переадресация портов на компьютер LAN называется DMZ. В более продвинутых сетях DMZ относится к третьей сети, отличной от WAN и LAN, где хосты запускают службы, доступные для Интернета в целом. Выполнение этого в другой сети дополнительно защищает сеть LAN: узлы в DMZ открыты для Интернета и могут быть подключены.В случае нарушения это не дает подключенного доступа к сети LAN, поскольку брандмауэр не позволяет узлам DMZ устанавливать новые соединения с LAN.

Интерфейсы (порты) маршрутизатора

Физические интерфейсы

Различные модели маршрутизаторов имеют разные наборы физических интерфейсов. RB1000 имеют всего 4 порта 1000Base-TX. RB1100 имеют 10 портов 1000Base-TX (2 группы по 5 портов с каналом 1 Гбит / с к ЦП на группу, каждая группа имеет микросхему коммутатора для пропускной способности уровня 2 со скоростью передачи данных) и 3 порта 100Base-TX.RB750G имеет 5 портов 1000Base-TX с микросхемой коммутатора для обеспечения пропускной способности уровня 2 на скорости проводной сети. routerboard.com имеет все технические характеристики и спецификации.

Микросхема переключателя

Некоторые маршрутизаторы имеют встроенную микросхему коммутатора, которую можно активировать на физических интерфейсах, чтобы обеспечить пропускную способность на скорости передачи данных между этими интерфейсами. Эти интерфейсы по сути будут действовать как переключатель. По умолчанию это включено в моделях SoHo. Хотя возможна более продвинутая конфигурация, в большинстве небольших сетей просто необходимо активировать или деактивировать эту функцию.В интерфейсах микросхем коммутатора имеются либо главные, либо подчиненные порты. Главный порт - это место, где происходит вся конфигурация маршрутизатора (например, IP-адрес), а подчиненные порты относятся к главному порту. Ниже приведены настройки интерфейсов ether3, ether4 и ether5 в качестве подчиненных для интерфейса ether2:

/ интерфейс Ethernet установить [find name = ether3] master-port = ether2 установить [find name = ether4] master-port = ether2 установить [find name = ether5] master-port = ether2

Микросхема коммутатора подходит для небольших сетей, но не может выполнять расширенные конфигурации VLAN.

Мост против маршрутизации

Мостовое соединение (это то, что делают коммутаторы) - это то, что коммутаторы делают намного лучше, чем маршрутизаторы. Это просто личное мнение, но всякий раз, когда я ловлю себя на мысли, что мне следует соединить проводные интерфейсы, я почти всегда в конечном итоге использую коммутатор. Одним из контрпримеров являются беспроводные интерфейсы, которые обычно соединяются в проводные сети.

Именованные интерфейсы

Вся конфигурация интерфейсов в RouterOS выполняется по имени интерфейса.Имена могут быть заданы произвольно.

Это хорошая практика, чтобы имена были информативными. Хорошее название интерфейса, используемого для подключения к Интернету, - «внешний» или «WAN», хорошее название для интерфейса, используемого для подключения к внутренним клиентам или вашей домашней сети, - «внутри» или «LAN». При использовании микросхемы коммутатора имена подчиненных интерфейсов не важны во всех конфигурациях, кроме довольно сложных, поскольку любая конфигурация маршрутизатора будет ограничена главным портом. По-прежнему имеет смысл называть интерфейсы в честь того, к чему они подключаются.

Пример сети

В нашем примере сети мы хотим, чтобы ether1 назывался «external», ether2 назывался «dmz», а ether3 - ether5 переключался с именем интерфейса «inside».

/ интерфейс Ethernet установить [find name = ether1] name = outside установить [найти имя = эфир2] имя = dmz установить [find name = ether3] name = внутри установить [find name = ether4] name = inside-slave master-port = внутри установить [find name = ether5] name = inside-slave2 master-port = внутри

IP-адресов

Каждый интерфейс может нести на себе один или несколько IP-адресов.Обычно для каждого интерфейса определяется только один IP-адрес. Хотя при просмотре IP-адресов отображаются параметры для сети и широковещательный адрес сети, их обычно не следует определять вручную, и они будут добавлены автоматически, если они не указаны. При добавлении IP-адреса маска подсети дается в нотации CIDR.

[admin @ Example-Router] / IP-адрес> печать Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри [admin @ Example-Router] / IP-адрес> добавить адрес = 1.1.1.2 / 29 интерфейс = внешний [admin @ Example-Router] / IP-адрес> печать Флаги: X - отключено, I - недопустимо, D - динамическое # АДРЕСНАЯ СЕТЬ ТРАНСЛЯЦИОННЫЙ ИНТЕРФЕЙС 0 10.1.0.1/24 10.1.0.0 10.1.0.255 внутри 1 1.1.1.2/29 1.1.1.0 1.1.1.7 снаружи [admin @ Example-Router] / IP-адрес>

DHCP-клиент

Во многих небольших средах маршрутизатор получает динамический IP-адрес через DHCP на своем WAN-интерфейсе от Интернет-провайдера.DHCP-клиент также может использоваться для заполнения таблицы маршрутизации маршрутом по умолчанию через ISP и подключения DNS-серверов для использования маршрутизатором и сетями, находящимися за ним. Клиенту DHCP необходимо предоставить интерфейс для работы, а также указать, следует ли прослушивать параметры DHCP для DNS и маршрут по умолчанию.

/ ip dhcp-клиент добавить интерфейс = за пределами add-default-route = yes use-peer-dns = yes

Клиент PPPoE

Другой распространенный метод получения общедоступного IP-адреса маршрутизаторами SoHo - через PPPoE, который используется в соединениях DSL.Большинство модемов DSL можно установить в режим моста, при котором модем выполняет преобразование между сетью DSL и обычным Ethernet, затем маршрутизатор становится клиентом PPPoE и напрямую общается с сетью поставщика услуг Интернета через модем. PPPoE назначает IP-адрес интерфейсу, на котором работает клиент PPPoE, а также может использоваться для получения информации о маршруте по умолчанию, а также о DNS-серверах. Очень важно отметить, что клиент PPPoE создает новый логический интерфейс (в приведенном ниже примере он называется «pppoe-WAN»), который теперь становится интерфейсом для обращения к трафику WAN.«Внешний» интерфейс будет использоваться только для инкапсулированного трафика PPPoE, поскольку маршрутизатор заинтересован в IP-трафике, который будет покидать маршрутизатор через интерфейс клиента PPPoE.

/ интерфейс pppoe-client добавить имя = pppoe-WAN interface = за пределами add-default-route = yes use-peer-dns = yes

Пример сети

В нашем примере сети мы хотим, чтобы «внешний» интерфейс имел статический IP-адрес 1.1.1.2/29, интерфейс «dmz» имел статический IP-адрес 10.2.0.1/24, а «внутренний» интерфейс - иметь статический IP-адрес 10.1.0.1 / 24.

/айпи адрес добавить адрес = 1.1.1.2 / 29 интерфейс = снаружи добавить адрес = 10.2.0.1 / 24 interface = dmz добавить адрес = 10.1.0.1 / 24 интерфейс = внутри

IP-маршрутов

Как и на других платформах маршрутизации, динамически подключаемые маршруты создаются для всех сетей, к которым маршрутизатор имеет IP-адреса - в конце концов, если маршрутизатор имеет IP-адрес в сети 10.1.0.1/24 на «внутреннем» интерфейсе, он может достичь хостов в этой сети через этот интерфейс. Статические маршруты можно добавить, указав адрес назначения и шлюз.Обычно требуется хотя бы один статический маршрут: маршрут по умолчанию для маршрутизатора, указывающий на сеть провайдера. RouterOS, конечно, также может запускать протоколы динамической маршрутизации, такие как RIP, OSPF и BGP, но это выходит за рамки данной статьи.

[admin @ Example-Router]> / ip route print Флаги: X - отключен, A - активен, D - динамический, C - подключить, S - статический, r - рип, b - bgp, o - ospf, m - mme, B - черная дыра, U - недоступен, P - запретить # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 АЦП 10.1.0.0 / 24 10.1.0.1 внутри 0 1 ADC 1.1.1.0/29 1.1.1.2 вне 0 [admin @ Example-Router]>

Хотя RouterOS позволяет настраивать IP-адрес в сети smae на двух разных маршрутизируемых интерфейсах, это было бы очень плохо. Маршрутизатор теперь будет думать, что он может связаться с хостами в этой сети через любой интерфейс, что маловероятно.

Добавление маршрута по умолчанию

Можно добавить новые статические маршруты, как показано ниже.В примере показано добавление маршрута по умолчанию (маршрут для пункта назначения 0.0.0.0/0) через шлюз ISP 1.1.1.1:

[admin @ Example-Router]> / ip route add dst-address = 0.0.0.0 / 0 gateway = 1.1.1.1 [admin @ Example-Router]> / ip route print Флаги: X - отключен, A - активен, D - динамический, C - подключить, S - статический, r - рип, b - bgp, o - ospf, m - mme, B - черная дыра, U - недоступен, P - запретить # DST-ADDRESS PREF-SRC GATEWAY DISTANCE 0 А С 0.0.0.0/0 1.1.1.1 1 1 АЦП 10.1.0.0/24 10.1.0.1 внутри 0 2 ADC 1.1.1.0/29 1.1.1.2 вне 0 [admin @ Example-Router]>

Интересно отметить, что технически для трафика в Интернет теперь задействованы два маршрута: маршрутизатор просматривает пакет и обнаруживает, что маршрут по умолчанию совпадает, и что он должен отправлять трафик через 1.1.1.1. Затем ему нужно выяснить, как отправить трафик на 1.1.1.1, снова взглянуть на свою таблицу маршрутизации и обнаружить, что он может добраться до 1.1.1.1 через «внешний» интерфейс через напрямую подключенный маршрут для этой сети.

Также обратите внимание, что нет необходимости и не рекомендуется добавлять статический маршрут по умолчанию, если ваш маршрутизатор получает свой WAN IP-адрес через DHCP или PPPoE. Статические маршруты по умолчанию следует использовать только в том случае, если общедоступный IP-адрес на интерфейсе WAN также является статическим.

Пример сети

В нашем примере сети мы хотим, чтобы маршрутизатор использовал 1.1.1.1 в качестве шлюза по умолчанию:

/ ip маршрут добавить dst-адрес = 0.0.0.0 / 0 шлюз = 1.1.1.1

DHCP-сервер

Службы DHCP-серверасостоят из трех компонентов: пула IP-адресов, который определяет диапазон IP-адресов, для которых клиенты могут получить аренду, сеть DHCP-сервера, которая определяет параметры, которые передаются клиентам (например, IP-адрес шлюза и DNS-серверы), и Сам экземпляр DHCP-сервера, который связывает пул с интерфейсом.

IP-пулов

Пулы IP-адресовопределяют диапазон IP-адресов, доступных пользователям для получения в аренду DHCP.Любой IP-адрес в подсети, не входящей в диапазон пула, доступен для статического использования.

IP-пулы просто состоят из имени, по которому на них можно ссылаться, а также диапазона IP-адресов. ОС позволит вам установить диапазон, который находится за пределами подсети сети, в которой пользователи будут фактически находиться, что приведет к тому, что IP-адреса не смогут достичь своего шлюза по умолчанию. Будьте осторожны при настройке диапазонов, чтобы убедиться, что выбранный диапазон действительно покрывается IP-сетью, настроенной на интерфейсе.

Чтобы добавить пул:

[admin @ Example-Router] / IP pool> экспорт / ip пул добавить имя = DHCP-пул-внутри диапазонов = 10.1.0.10-10.1.0.100 [admin @ Example-Router] / пул IP>

Для редактирования пула:

[admin @ Example-Router] / ip pool> print # ДИАПАЗОН ИМЕНИ 0 DHCP-пул-внутри 10.1.0.10-10.1.0.100 [admin @ Example-Router] / ip pool> set [find name = "DHCP-Pool-inside"] диапазоны = 10.1.0.100-10.1.0.200 [admin @ Example-Router] / ip pool> print # ДИАПАЗОН ИМЕНИ 0 DHCP-пул внутри 10.1.0.100-10.1.0.200 [admin @ Example-Router] / пул IP>

Сети DHCP-серверов

Сети серверов DHCPопределяют параметры (параметры DHCP) для передачи клиентам DHCP. Минимальный набор параметров включает шлюз по умолчанию и серверы имен. Шлюз по умолчанию - это обычно IP-адрес маршрутизатора на сетевом интерфейсе, как и серверы имен, как правило, - по крайней мере, если маршрутизатор настроен как преобразователь кэширования DNS. Это рассматривается в другом разделе этого документа.

Чтобы добавить сеть DHCP-сервера:

[admin @ Example-Router] / ip dhcp-server network> экспорт / ip сеть dhcp-сервера добавить адрес = 10.1.0.0 / 24 комментарий = внутри dns-server = 10.1.0.1 шлюз = 10.1.0.1 [admin @ Example-Router] / ip dhcp-server network>

Обратите внимание, что несколько DNS-серверов указаны в виде списка, разделенного запятыми, без пробелов.

Для редактирования сети DHCP-сервера:

[admin @ Example-Router] / ip dhcp-server network> print # ADDRESS GATEWAY DNS-SERVER WINS-SERVER DOMAIN 0 ;;; внутри 10.1.0.0 / 24 10.1.0.1 10.1.0.1 [admin @ Example-Router] / ip dhcp-server network> set [find comment = "inside"] dns-server = 8.8.8.8 [admin @ Example-Router] / ip dhcp-server network> print # ADDRESS GATEWAY DNS-SERVER WINS-SERVER DOMAIN 0 ;;; внутри 10.1.0.0/24 10.1.0.1 8.8.8.8 [admin @ Example-Router] / ip dhcp-server network>

DHCP-серверы

экземпляров DHCP-сервера заставляют процесс DHCP-сервера в маршрутизаторе прослушивать клиентские запросы на указанных интерфейсах.Каждый интерфейс, предлагающий клиентам DHCP, должен иметь выделенный экземпляр DHCP-сервера. Экземпляр устанавливает основные параметры, например, является ли сервер полномочным и время аренды клиента, и связывает пулы IP-адресов с интерфейсами.

Чтобы добавить экземпляр DHCP-сервера:

[admin @ Example-Router] / ip dhcp-server> экспорт / ip dhcp-сервер добавить пул адресов = DHCP-пул-внутри авторитетного = да bootp-support = static \ отключен = нет интерфейса = внутри время аренды = 3 часа имя = внутри DHCP [admin @ Example-Router] / ip dhcp-server>

Чтобы изменить экземпляр DHCP-сервера:

[admin @ Example-Router] / ip dhcp-server> печать Флаги: X - отключено, I - недопустимо № ИМЯ ИНТЕРФЕЙС РЕЛЕ АДРЕС-БАССЕЙН ВРЕМЯ ДОБАВЛЕНИЯ-ARP 0 DHCP-... внутри DHCP-Pool-Ins ... 3ч [admin @ Example-Router] / ip dhcp-server> установить [find interface = inside] lease-time = 1h [admin @ Example-Router] / ip dhcp-server> печать Флаги: X - отключено, I - недопустимо № ИМЯ ИНТЕРФЕЙС РЕЛЕ АДРЕС-БАССЕЙН ВРЕМЯ ДОБАВЛЕНИЯ-ARP 0 DHCP -... внутри DHCP-Pool-Ins ... 1ч [admin @ Example-Router] / ip dhcp-server>

Условия аренды

Приведенное ниже обычно не очень важно для домашних сетей, но может оказаться полезным для маршрутизаторов, которые обслуживают постоянно меняющихся клиентов.

Клиент возобновляет аренду DHCP по истечении половины временного интервала аренды. Как правило, лучше создавать более крупные сети, чтобы устаревшие аренды для клиентов, которые больше не подключены, не поглощали все доступные IP-адреса в netowrk и не устанавливали длительные сроки аренды.

В качестве примера, если к сети подключено 1200 пользователей и время аренды DHCP составляет всего 10 минут, каждый пользователь будет отправлять запросы на продление аренды на DHCP-сервер на маршрутизаторе каждые 5 минут. В среднем сервер DHCP будет видеть (1200 пользователей / 300 секунд) = 4 запроса DHCP в секунду.Если время аренды установлено на 2 часа, DHCP-сервер будет видеть только (1200 пользователей / 3600 секунд) = один DHCP-запрос каждые 3 секунды, что оставляет больше ресурсов маршрутизатора, доступных для маршрутизации пакетов, пользователей с ограничением скорости или других действий маршрутизатора. настроил делать. Пространство частных IP-адресов свободно, лучше оптимизировать для использования маршрутизатора, чем для сохранения IP-адреса.

Волшебник

Выше объяснялось, как DHCP-серверы работают внутри. В качестве альтернативы вы можете просто позволить маршрутизатору создать все элементы конфигурации для вас, запустив «/ ip dhcp-server setup» и ответив на интерактивные запросы, многие из которых будут иметь предварительно заполненные значения, которые вы можете принять.

Пример сети

В нашем примере сети мы хотим, чтобы маршрутизатор действовал как DHCP-сервер для «внутренней» сети на 10.1.0.0/24. Пул аренды DHCP должен быть 10.1.0.200-10.1.0.254. Маршрутизатор будет действовать как шлюз по умолчанию для клиентов DHCP, а также будет действовать как сервер DNS.

/ ip пул добавить имя = DHCP-пул-внутри диапазонов = 10.1.0.200-10.1.0.254 / ip сеть dhcp-сервера добавить адрес = 10.1.0.0 / 24 комментарий = внутри dns-server = 10.1.0.1 шлюз = 10.1.0.1 / ip dhcp-сервер добавить пул адресов = DHCP-пул-внутри авторитетного = да bootp-support = static \ отключен = нет интерфейса = внутри время аренды = 3 часа имя = внутри DHCP

Межсетевой экран IP

Межсетевой экран IP отвечает за фильтрацию пакетов (прием или отбрасывание), а также за изменение их свойств.Существуют три средства: фильтр, исключение и NAT. Здесь обсуждаются только фильтр и NAT.

Фильтры

Фильтры используются для отбрасывания или приема пакетов, проходящих через маршрутизатор или идущих к маршрутизатору. Все пакеты, которые видит маршрутизатор, проходят серию цепочек. Действие по умолчанию, то есть действие, которое предпринимается, если пакет не соответствует ни одному из правил в цепочке, - это принять пакет. Это называется межсетевым экраном с разрешением по умолчанию. Межсетевые экраны с разрешением по умолчанию связаны с концепцией внесения в черный список, которая относится к практике явного определения всех плохих вещей и принятия всего остального как неявно хорошего.Внесение в черный список, как правило, не очень хороший или безопасный подход, так как очень легко забыть определить известную плохую вещь. Кроме того, постоянно появляются новые плохие вещи. Более безопасный подход - это занесение в белый список брандмауэра «запретить по умолчанию»: сначала разрешается все, что считается хорошим, а потом все остальное запрещается. Поскольку фильтры брандмауэра RouterOS являются «разрешенными по умолчанию», нам придется явно удалить все, что мы явно не разрешали ранее.

Цепи

Катушка и фильтровальная установка имеют 5 встроенных цепочек:

- предварительная маршрутизация

- вход

- вперед

- выход

- постмаршрутизация

Также можно определять пользовательские цепочки и переходить в них.Этот подход очень полезен, когда одни и те же действия должны применяться к пакетам, указанным в разных правилах. Однако кастомные цепочки выходят за рамки этой статьи.

Все пакеты, отправляемые на маршрутизатор, всегда проходят цепочку «предварительной маршрутизации». В конце «предварительной маршрутизации» маршрутизатор определяет, предназначен ли пакет самому маршрутизатору (например, пакет, который является частью соединения Winbox, идущего от хоста управления к маршрутизатору), или должен ли этот пакет быть отправлен другим интерфейс.Пакеты к самому маршрутизатору будут проходить по «входной» цепочке. Пакеты, которые проходят через маршрутизатор, проходят цепочку «вперед». Пакеты к самому маршрутизатору никогда не будут входить в цепочку «вперед», а пакеты, проходящие через маршрутизатор, никогда не будут входить в цепочку «вход». Пакеты, которые генерируются самим маршрутизатором (например, пакет, который является частью соединения Winbox, идущего от маршрутизатора к станции управления), будут проходить по цепочке «output». Оба пакета, проходящие через маршрутизатор, а также пакеты от маршрутизатора, затем проходят цепочку «постмаршрутизации».

Несмотря на то, что это несколько сложно, реально для простых маршрутизаторов SoHo важны только две цепочки: сам маршрутизатор защищен во входной цепочке, а узлы в сетях за маршрутизатором защищены в цепочке «вперед».

Чтобы узнать обо всех деталях цепочек и о том, как пакеты проходят через брандмауэр, обратитесь к единственной лучшей странице вики: странице потока пакетов. Поначалу это пугает, но становится легче понять, чем больше времени вы проводите с RouterOS, и он отвечает на большинство вопросов о том, где и когда что-то делать.

Состояние

Как и другие передовые платформы межсетевых экранов, RouterOS может сохранять состояние соединений, отслеживая их. Это означает, что он знает, к какому соединению принадлежит пакет, и может принимать решения о пакете на основе того, как были обработаны другие пакеты в соединении. Это очень полезно, поскольку позволяет использовать подход брандмауэра, при котором принимаются только решения о том, какие соединения могут быть установлены в первую очередь. Все пакеты в соединениях, которым было разрешено установить, затем просто разрешаются, а все остальные пакеты отбрасываются.

Существует три состояния соединения: «установленный» означает, что пакет является частью уже установленного соединения, «связанный» означает, что пакет является частью соединения, которое связано с уже установленным соединением. Каноническим примером здесь является FTP, который имеет и канал данных, и канал управления: сначала устанавливается канал управления, который затем согласовывает детали канала данных, по которому фактически будут передаваться файлы. Изучив канал управления, маршрутизатор может узнать о динамически согласованном канале данных.А «недействительный» означает, что пакет является частью соединения, о котором маршрутизатор ничего не знает.

Пример сети

В нашем примере сети мы хотим, чтобы маршрутизатор разрешал устройствам во «внутренней» сети устанавливать соединения с Интернетом за «внешним» интерфейсом, а также с веб-сервером в DMZ. Веб-серверу разрешено устанавливать соединения с Интернетом за «внешним» интерфейсом, но он не может устанавливать соединения с «внутренней» сетью.Интернет может устанавливать соединения HTTP и HTTPS с веб-сервером в DMZ, но не может устанавливать никаких других соединений с локальными устройствами.

Самим маршрутизатором можно управлять только из «внутренней» сети - устройства в Интернете или в демилитаризованной зоне вообще не могут устанавливать управляющие соединения с маршрутизатором.

Все эти политики реализуются через состояние соединения. Правила прекрасно читаются на английском языке:

/ ip фильтр межсетевого экрана добавить цепочку = состояние входного соединения = установлено действие = принять добавить цепочку = состояние входного соединения = связанное действие = принять добавить цепочку = состояние входного соединения = недопустимое действие = сбросить добавить цепочку = ввод в интерфейсе = внутри действие = принять добавить цепочку = действие ввода = сбросить

Сначала разрешаются все пакеты в установленных и связанных соединениях.Затем все недопустимые пакеты отбрасываются. Затем пакеты, входящие через «внутренний» интерфейс, разрешаются - это позволяет хостам «внутренней» сети устанавливать соединения с маршрутизатором. Наконец, все пакеты, не соответствующие этим правилам, отбрасываются.

/ ip фильтр межсетевого экрана добавить цепочку = состояние прямого соединения = установлено действие = принять добавить цепочку = состояние прямого соединения = связанное действие = принять добавить цепочку = состояние прямого соединения = недопустимое действие = сбросить добавить цепочку = вперед в интерфейсе = внутри действие = принять добавить цепочку = вперед in-interface = dmz out-interface = external action = accept.Руководство

: первый запуск - MikroTik Wiki

Применимо к RouterOS: Все

Обзор

После установки программного обеспечения RouterOS или первого включения маршрутизатора существуют различные способы подключения к нему:

- Доступ к интерфейсу командной строки (CLI) через Telnet, SSH, последовательный кабель или даже клавиатуру и отслеживание наличия в вашем маршрутизаторе карты VGA.

- Доступ к графическому веб-интерфейсу (WebFig)

- Использование утилиты настройки WinBox (приложение для Windows, совместимое с Wine)

Каждый маршрутизатор предварительно настроен на заводе с IP-адресом 192.168.88.1 / 24 на порту ether1. Имя пользователя по умолчанию - admin без пароля. После первого входа в систему создайте нового пользователя с паролем в «полной» группе, повторно войдите в систему и удалите пользователя с правами администратора по умолчанию. Мы настоятельно рекомендуем вам следовать общим правилам, изложенным в статье Защита маршрутизатора, чтобы защитить устройство от любого несанкционированного доступа.

Дополнительная конфигурация может быть установлена в зависимости от модели RouterBOARD. В большинстве моделей ether1 настроен как порт WAN, и любая связь с маршрутизатором через этот порт невозможна, поскольку он защищен брандмауэром для защиты от любого внешнего доступа.Список моделей RouterBOARD и их конфигурации по умолчанию можно найти в этой статье.

Winbox

Winbox - это утилита настройки, которая может подключаться к маршрутизатору по протоколу MAC или IP. Последнюю версию winbox можно скачать на нашей странице загрузки.

Подключение к устройству

1) Запускаем утилиту Winbox

2) Перейдите к «Соседи»

3) Посмотрите, найдет ли Winbox ваш маршрутизатор и его MAC-адрес

Информация: обнаружение соседей Winbox обнаружит все маршрутизаторы в широковещательной сети

4) Если вы видите свой маршрутизатор в списке, подключитесь к нему, щелкнув IP / MAC-адрес и нажав кнопку Connect

Winbox попытается загрузить плагины с маршрутизатора, если он впервые подключается к маршрутизатору с текущей версией.

Обратите внимание, что загрузка всех плагинов может занять до одной минуты, если winbox подключен по протоколу MAC.

5) После того, как winbox успешно загрузит плагины и пройдет аутентификацию, отобразится главное окно:

Если winbox не может найти роутеры, убедитесь, что:

- ) Ваш компьютер с Windows напрямую подключен к маршрутизатору с помощью кабеля Ethernet, или они находятся в том же широковещательном домене

- ) Поскольку MAC-соединение работает на уровне 2, к маршрутизатору можно подключиться даже без правильной настройки IP-адреса, но это может потребоваться, поскольку большинство драйверов не включает IP-стек, если нет конфигурации IPv4.

Из-за использования широковещательной передачи MAC-соединение недостаточно стабильно для постоянного использования, поэтому неразумно использовать его в реальной производственной / живой сети !. MAC-соединение следует использовать только для начальной настройки.

Следуйте инструкциям по Winbox для получения дополнительной информации.

QuickSet и WebFig

Если у вас есть маршрутизатор с конфигурацией по умолчанию, IP-адрес маршрутизатора можно использовать для подключения к веб-интерфейсу. Первым появится экран QuickSet, где вы можете установить пароль и основные настройки для защиты вашего устройства.Для дополнительных настроек нажмите кнопку WebFig, чтобы открыть расширенный режим, который имеет почти те же функции конфигурации, что и Winbox.

Дополнительные сведения о настройке веб-интерфейса см. В следующих статьях:

CLI

Интерфейс командной строки (CLI) позволяет конфигурировать настройки маршрутизатора с помощью текстовых команд. Поскольку имеется много доступных команд, они разбиты на группы, организованные в виде иерархических уровней меню.Следуйте руководству по консоли, чтобы узнать о синтаксисе и командах интерфейса командной строки.

Есть несколько способов получить доступ к CLI:

- Меню терминала Winbox

- Telnet

- SSH

- последовательный кабель и т. Д.

Последовательный кабель

Если ваше устройство имеет последовательный порт, вы можете использовать консольный кабель (или нуль-модемный кабель)

Подключите один конец последовательного кабеля к консольному порту (также известному как последовательный порт или асинхронный последовательный порт DB9 RS232C) RouterBOARD, а другой конец - к вашему ПК (который, как мы надеемся, работает под управлением Windows или Linux).Вы также можете использовать адаптер USB-Serial. Запустите программу терминала (HyperTerminal или Putty в Windows) со следующими параметрами для всех моделей RouterBOARD, кроме 230:

115200бит / с, 8 бит данных, 1 стоповый бит, без контроля четности, управление потоком = нет по умолчанию.Параметры

RouterBOARD 230:

9600 бит / с, 8 бит данных, 1 стоповый бит, без контроля четности, аппаратное управление потоком (RTS / CTS) по умолчанию.

Если параметры установлены правильно, вы должны увидеть приглашение для входа в систему.Теперь вы можете получить доступ к роутеру, введя имя пользователя и пароль:

MikroTik 4.15 MikroTik Логин: МММ МММ KKK TTTTTTTTTTT KKK ММММ ММММ KKK TTTTTTTTTTT KKK МММ ММММ МММ III ККК ККК РРРРРР ОООООО ТТТ III ККК ККК МММ ММ МММ III ККККК РРР РРР ООО ТТТ III ККККК МММ МММ III ККК ККК РРРРРР ООО ООО ТТТ III ККК ККК МММ МММ III KKK KKK RRR RRR ОООООО ТТТ III KKK KKK MikroTik RouterOS 4.15 (c) 1999-2010 http://www.mikrotik.com/ [админ @ MikroTik]>

Подробное описание входа в CLI находится в разделе процесса входа в систему.

Монитор и клавиатура

Если в вашем устройстве есть видеокарта (например, обычный ПК), просто подключите монитор к разъему для видеокарты компьютера (примечание: в продуктах RouterBOARD этого нет, поэтому используйте метод 1 или 2) и посмотрите, что произойдет на экране. Вы должны увидеть такое сообщение:

MikroTik v3.16 Авторизоваться:

Введите admin в качестве имени для входа и нажмите , введите дважды (потому что еще нет пароля), вы увидите этот экран:

МММ МММ KKK TTTTTTTTTTT KKK ММММ ММММ KKK TTTTTTTTTTT KKK МММ ММММ МММ III ККК ККК РРРРРР ОООООО ТТТ III ККК ККК МММ ММ МММ III ККККК РРР РРР ООО ТТТ III ККККК МММ МММ III ККК ККК РРРРРР ООО ООО ТТТ III ККК ККК МММ МММ III KKK KKK RRR RRR ОООООО ТТТ III KKK KKK MikroTik RouterOS 3.16 (c) 2008 г. http://www.mikrotik.com/ Терминал ANSI обнаружен в режиме однострочного ввода [admin @ router]>

Теперь можно приступить к настройке маршрутизатора, введя команду setup .

Этот метод работает с любым устройством, имеющим разъем для видеокарты и клавиатуры

[ Вверх | К содержанию ]

Настройка MikroTik пополам как роутер и коммутатор - IT Blog

Вот пример настройки MikroTik как двух разных устройств, коммутатора (коммутатора) и маршрутизатора (маршрутизатора).

Порты 1-5 и sfp1 будут работать как свитч, в качестве роутера будут порты: LAN 6-9 и wlan1, WAN - 10.

Интернет будет идти через два кабеля, первый для переключения на sfp1, второй на порт 10, , если интернет-кабель только один - подключаем его к sfp1 и подключаем порт 10 маршрутизатора к любым портам коммутатора с патчкорд, но лучше обойтись без патчкорда и «мост-коммутатор» вручную указать MAC-адрес одного из портов, которые в него включены (чтобы не менять), включить DHCP-клиент для «мост-коммутатор» »И настроить маскировку на этом мосту в брандмауэре.

Делаем два моста:

/ интерфейсный мост добавить имя = мост-маршрутизатор добавить имя = мост-переключатель

Настроим порты:

/ интерфейс Ethernet установить [найти default-name = ether2] name = ether2-master установить [найти default-name = ether3] master-port = ether2-master установить [найти default-name = ether4] master-port = ether2-master установить [найти default-name = ether5] master-port = ether2-master установить [найти default-name = ether6] name = ether6-master установить [найти default-name = ether7] master-port = ether6-master установить [найти default-name = ether8] master-port = ether6-master установить [найти default-name = ether9] master-port = ether6-master установить [найти default-name = ether10] name = ether10-Gataway установить [найти default-name = sfp1] name = sfp1-toNetwork1 установить [найти default-name = ether1] master-port = ether2-master

Добавить порты к мостам:

/ интерфейсный мост порт добавить мост = мост-коммутатор, интерфейс = ether2-master добавить мост = мост-коммутатор интерфейс = sfp1-toNetwork1 добавить мост = мост-маршрутизатор, интерфейс = wlan1 добавить мост = мост-маршрутизатор, интерфейс = ether6-master

Давайте настроим беспроводную сеть:

/ интерфейс беспроводной установить [find default-name = wlan1] band = 2ghz-b / g / n channel-width = 20 / 40mhz-Ce disabled = no distance = внутри помещения частота = автоматический режим = ap-bridge ssid = WiFi tx-power = 30 tx -power-mode = фиксированный беспроводной протокол всех скоростей = 802.11

Настройте диапазон адресов для DHCP-сервера:

/ ip пул добавить имя = диапазоны dhcp = 192.168.0.10-192.168.0.254

Давайте настроим DHCP-сервер:

/ ip dhcp-сервер добавить пул адресов = dhcp отключен = нет интерфейса = имя маршрутизатора моста = dhcp / ip сеть dhcp-сервера добавить адрес = 192.168.0.0 / 24 dns-server = 8.8.8.8,8.8.4.4 шлюз = 192.168.0.1 сетевая маска = 24

Назначим внутренний IP-маршрутизатор:

/айпи адрес добавить адрес = 192.168.0.1 / 24 интерфейс = мост-маршрутизатор сеть = 192.168.0.0

Включить DHCP-клиент WAN-порт Router:

/ ip dhcp-клиент добавить комментарий = defconf dhcp-options = hostname, clientid disabled = no interface = ether10-Gataway

Давайте настроим DNS:

/ IP DNS установить allow-remote-requests = да / ip dns static добавить адрес = 192.168.0.1 имя = маршрутизатор

Включить маршрутизатор NAT:

/ IP брандмауэр нат добавить действие = маскарадная цепочка = srcnat out-interface = ether10-Gataway

Мы настроим стандартные правила брандмауэра, разрешим пинг и доступ в Интернет извне:

/ ip фильтр межсетевого экрана добавить цепочку = входной комментарий = "defconf: принять ICMP" протокол = icmp добавить цепочку = входной комментарий = "defconf: принять установленное, связанное" состояние соединения = установлено, связанное добавить действие = drop chain = input comment = "defconf: удалить все из WAN" in-interface = ether10-Gataway добавить действие = цепочка соединений fasttrack = forward comment = "defconf: fasttrack" состояние соединения = установлено, связанное добавить цепочку = вперед комментарий = "defconf: принять установленное, связанное" состояние соединения = установлено, связанное add action = drop chain = forward comment = "defconf: drop invalid" состояние соединения = недопустимое add action = drop chain = forward comment = "defconf: отбросить все из WAN без DSTNATed" connection-nat-state =! dstnat-state = new in-interface = ether10-Gataway добавить цепочку = входной dst-порт = 80 протокол = TCP

Готово.

Смотрите также мою статью:

Автоматическое переключение между резервными каналами на MikroTik (RouterOS)