Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как узнать сколько гаджетов подключено к роутеру

Как определить, кто подключен к вашему WI-Fi | Роутеры (маршрутизаторы) | Блог

Иногда интернет ни с того ни с сего жутко тормозит. Одной из неочевидных причин может быть постороннее подключение к вашему Wi-Fi. Как увидеть и заблокировать чужие устройства — в этой статье.

Проверка настроек роутера

Список текущих подключений доступен в настройках Wi-Fi-роутера. Открыть настройки можно с помощью браузера, введя в адресной строке 192.168.1.1 или 192.168.100.1 — в зависимости от модели устройства. Логин и пароль по умолчанию, как правило, «admin».

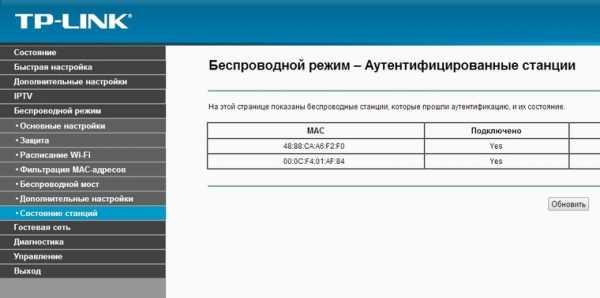

В настройках роутера TP-link открываем «Беспроводной режим» — «Состояние станций», либо «Беспроводной режим» — «Статистика беспроводного режима»:

У роутеров D-Link это «Расширенные настройки» — «Статус» — «Клиенты»:

У Asus «Карта сети» — «Клиенты»:

В маршрутизаторах других брендов необходимый путь может быть другим.

В соответствующем разделе настроек, в зависимости от модели, отображается список текущих подключений и информация о них: MAC-адрес подключенного устройства, IP-адрес, статус подключения, тип девайса и прочее.

Использование специальных программ

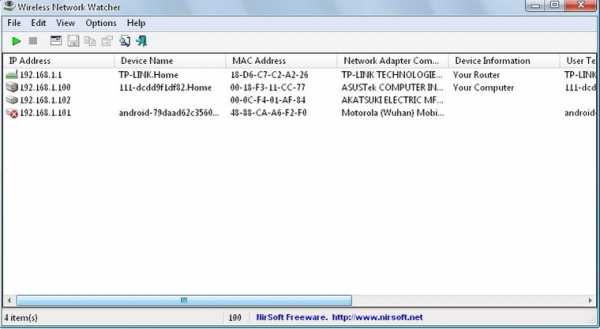

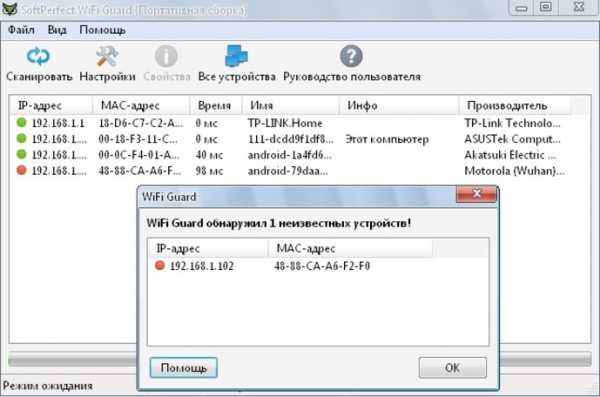

Для отслеживания беспроводных подключений можно использовать специальный софт, который несколько упрощает задачу и позволяет получить более полную информацию о подключенных девайсах. В качестве примера ПО такого рода можно привести утилиты Wireless Network Watcher и SoftPerfect WiFi Guard. Программки очень просты в использовании.

В Wireless Network Watcher после запуска сразу отображается список подключений с сопутствующей информацией.

В SoftPerfect WiFi Guard надо выбрать сетевой адаптер в открывшемся окне, после чего нажать кнопку «Сканировать». Все обнаруженные подключения, кроме текущего компьютера, будут помечены красным. Дважды кликнув на нужном подключении, можно выбрать опцию «Я знаю этот компьютер или устройство», чтобы сменить метку на зеленую.

Блокировка нежелательных подключений

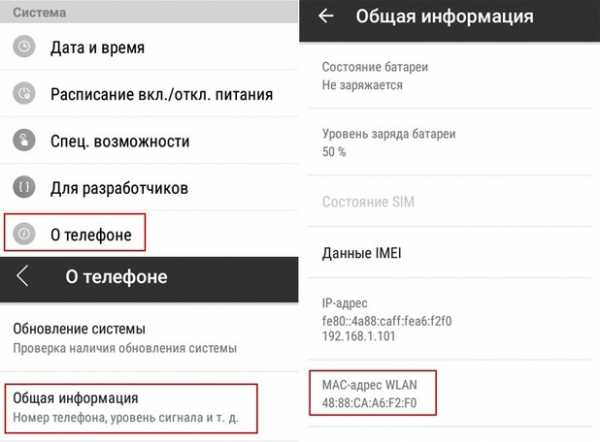

Если установка/замена пароля не помогает или по каким-то причинам невозможна, то прежде всего нужно выявить чужеродное подключение в соответствующем списке. Если в нем отображается информация о типе устройства, то определить лишнее подключение можно сразу. Если это сходу непонятно, следует посмотреть МАС-адреса своих девайсов.

В ОС Android: Настройки — Система — О телефоне — Общая информация — MAC-адрес Wi-Fi и MAC-адрес WLAN.

В iOS: Настройки — Основные — Об этом устройстве — Адрес Wi-Fi

|  |

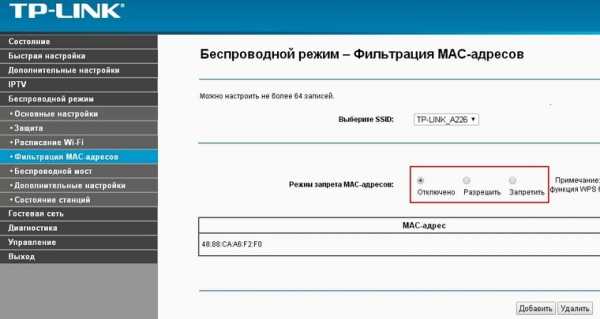

После методом исключения выявляем в списке чужое подключение. Далее переходим в настройках роутера в раздел «Фильтрация MAC-адресов» или «MAC-фильтр». Здесь можно выбрать «Режим запрета MAC-адресов».

Режим по умолчанию «Отключено» означает, что фильтрация отсутствует и доступ имеется для всех MAC-адресов. Если включить режим «Разрешить» и добавить какой-либо MAC-адрес с помощью кнопки «Добавить», то подключение к Wi-Fi будет доступно только с этим MAC-адресом, все остальные будут блокироваться. Режим «Запретить» позволяет заблокировать доступ для отдельного MAC-адреса (или нескольких), который нужно предварительно добавить вручную. В некоторых моделях роутеров такие настройки доступны непосредственно в списке подключений.

Дополнительные настройки Wi-Fi-роутера

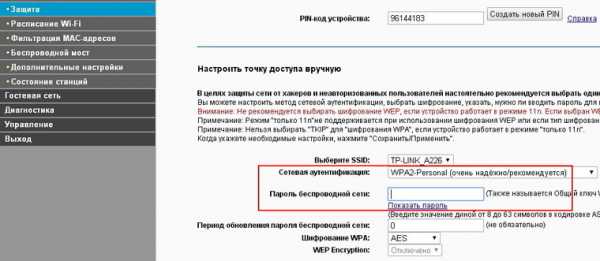

Каким еще образом можно отсечь халявщиков? Прежде всего это установка пароля на Wi-Fi. Для этого открываем «Беспроводной режим» — «Защита» («Защита беспроводного режима», «Настройки безопасности» или аналогичный раздел) — «Настроить точку доступа вручную», выбираем здесь надежный метод сетевой аутентификации (например, WPA2-Personal) и задаем пароль. Само собой, избегая при этом слишком простых вариантов пароля, которые можно вычислить путем ручного подбора. После чего жмем «Сохранить».

Такой вариант, однако, не всегда удобен. Например, если у вас часто бывают разные гости, которым вы не хотите осложнять доступ в интернет.

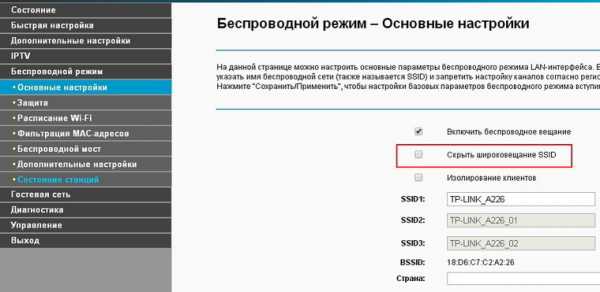

Еще один метод, позволяющий спрятать свой Wi-Fi не только от обычных посторонних пользователей, но и от потенциальных взломщиков, — это установка в настройках роутера параметра «Скрывать SSID». Находим в настройках «Беспроводная сеть» — «Основные настройки» — «Скрыть широковещание SSID» или «Скрывать SSID». После включения данной опции ваша точка доступа не будет отображаться среди доступных беспроводных сетей на любых устройствах. Однако пользователи, проинформированные о ее существовании, смогут подключиться вручную, указав соответствующий SSID.

Как проверить вашу сеть Wi-Fi на наличие подозрительных устройств

Поскольку вы впервые установили свою сеть Wi-Fi, вы, вероятно, подключили различные устройства и даже разрешили посетителям доступ к вашей сети. В результате список подключенных компьютеров, ноутбуков, смартфонов, планшетов и оборудования для умного дома, вероятно, будет довольно длинным.

Однако, если вы еще этого не сделали, вам следует регулярно проверять устройства, подключенные к вашей сети.Среди всех законных подключений могут быть подозрительные устройства со странными именами и гаджеты, которые вы не узнаете.

Давайте посмотрим, как идентифицировать устройства в вашей сети.

Как работают беспроводные подключения?

Когда вы подключаете устройство к своей сети, ему назначается локальный IP-адрес (Интернет-протокол).Это уникальная цифровая метка, которая идентифицирует каждое устройство в сети. Эти внутренние IP-адреса обычно имеют форму 192.168.0.xxx, где xxx - это идентификационный номер от 1 до 255.

Большинство маршрутизаторов используют DCHP (протокол динамической конфигурации хоста) для автоматического назначения IP-адресов устройствам при подключении.Однако эти IP-адреса являются динамическими, поэтому они могут изменяться со временем, когда устройство отключается и повторно подключается к сети.

Если вы не хотите, чтобы IP-адрес устройства изменялся подобным образом, вам придется специально назначить ему постоянный статический IP-адрес.Однако в большинстве случаев вам может вообще не понадобиться статический IP-адрес.

Поскольку динамические IP-адреса часто меняются, они бесполезны для идентификации устройства. Вместо этого вы можете использовать адрес управления доступом к среде (MAC) устройства. Это уникальный идентификатор, присвоенный производителем.

Эти внутренние IP-адреса идентифицируют устройства, подключенные к вашему маршрутизатору Wi-Fi.Однако к Интернету подключается сам маршрутизатор. Ваш интернет-провайдер (ISP) назначает вашей семье внешний IP-адрес.

В результате ваши сетевые устройства используют один и тот же внешний IP-адрес, но у них есть уникальные внутренние IP-адреса, по которым маршрутизатор различает их.

С учетом этих механизмов адресации существует несколько способов идентификации устройств в сети.

Проверка устройств в сети с помощью маршрутизатора

Большинство домашних маршрутизаторов имеют специальный веб-интерфейс, через который вы можете получить доступ к информации о маршрутизаторе, внешнем подключении к Интернету и подключенных устройствах.В большинстве случаев вам просто нужно ввести 192.168.0.1 в адресную строку браузера.

Однако, если этот подход не работает для вас, можно узнать IP-адрес вашего маршрутизатора с помощью командной строки в Windows.Используйте команду ipconfig / all и найдите адрес шлюза по умолчанию. Тем не менее, это лишь одна из многих команд, которые вы можете использовать для управления беспроводными сетями в Windows.

Чтобы защитить вашу сеть, вам необходимо войти в систему, чтобы получить доступ к этому интерфейсу.Изначально для этих учетных данных установлены значения по умолчанию, а имя пользователя часто указывается как admin. Однако при первом входе в маршрутизатор вам следует изменить их на более безопасные.

Следующий этап будет зависеть от марки вашего роутера, прошивки и интернет-провайдера.Однако, как правило, должен быть параметр «Состояние подключения устройства» или аналогичный. В нем должны быть перечислены все устройства, которые в настоящее время подключены к вашему маршрутизатору, включая беспроводные и проводные соединения.

Для каждого устройства вы сможете просмотреть IP-адрес, MAC-адрес и имя устройства.Производитель часто устанавливает название устройства, поэтому ваш смартфон и ноутбук должно быть легко идентифицировать. Однако периферийные устройства, оборудование для умного дома и старые устройства могут не иметь настроенного имени или просто отображать набор символов.

Если вы заметили что-то, чего не узнали, вы можете по очереди выключить каждое из подключенных к сети устройств.Если устройство остается после того, как все отключено, это может быть свидетельством нежелательного или потенциально опасного устройства, подключенного к вашей сети.

Хотя это наиболее простой метод, он требует регулярного входа в маршрутизатор для просмотра подключенных устройств.Он также не предоставляет никакой отслеживающей или подробной информации. Следовательно, это отличная отправная точка, но вы можете захотеть углубиться в свою сеть.

Проверка устройств в сети с помощью WNW

В Windows есть много способов идентифицировать устройства в вашей домашней сети.Однако одним из самых эффективных инструментов является Wireless Network Watcher (WNW) от NirSoft. Программа сканирует сеть, к которой вы подключены, и возвращает список устройств с их MAC- и IP-адресами.

Хотя вы можете просмотреть список в WNW, есть также возможность экспортировать его в HTML, XML, CSV или TXT.Хотя это звучит аналогично проверке на вашем маршрутизаторе, WNW имеет несколько преимуществ. Вам не нужно входить в маршрутизатор для выполнения этой проверки, и он может автоматически обновлять список.

Также можно создавать предупреждения, когда конкретное устройство добавляется в вашу сеть или удаляется из нее.Программа записывает все машины, обнаруженные в сети, и количество подключений каждой из них.

Инструмент можно установить на ваш компьютер или запустить как портативное приложение без установки.Загрузка версии WNW ZIP означает, что вы можете скопировать ее на USB-накопитель и взять с собой для использования на любом компьютере.

Скачать: Wireless Network Watcher для Windows (бесплатно)

Проверка устройств в сети с помощью Fing

Если вы хотите упростить процесс на нескольких кроссплатформенных устройствах, подумайте об использовании Fing.Это программное обеспечение для настольных ПК и мобильных устройств помогает вам отслеживать устройства, подключенные к вашей сети, как и WNW, и позволяет управлять этим в нескольких сетях на устройствах MacOS, Windows, Android и iOS.

После установки запустите функцию Network Discovery, и вам будет представлен подробный список всех устройств, подключенных к вашей текущей сети.Это возвращает IP- и MAC-адреса, а также настраиваемое пользователем имя.

Вы можете использовать Fing локально на своем устройстве без учетной записи, но регистрация позволяет получить доступ к сохраненным сетям на любом устройстве с установленным Fing.В результате вы можете синхронизировать несколько сетевых конфигураций, настроить оповещения по электронной почте об изменениях и выполнять тесты скорости Интернета, которые записываются для просмотра любых изменений.

Fing можно использовать бесплатно, хотя вы можете дополнить его Fingbox.Этот аппаратный продукт подключается к вашему маршрутизатору, что позволяет вам контролировать сеть, устанавливать интернет-расписания и повышать безопасность.

Скачать : Fing для Windows | macOS | Android | iOS (бесплатно)

Обеспечение безопасности сети

Есть много причин отслеживать устройства, присоединяющиеся к вашей сети.На практическом уровне знание состояния каждого подключенного устройства помогает, когда вам нужно устранить проблемы с сетью. Важно отметить, что это также позволяет защитить вашу сеть. Неизвестное устройство может бесплатно загружать ваше соединение и оказаться вредоносным.

В этом случае подозрительное устройство может быть использовано для взлома вашей сети, отслеживания того, какие устройства и, следовательно, людей находятся дома, и даже для сбора конфиденциальных данных.Такие инструменты, как WNW, упрощают процесс, но Fing, пожалуй, самый простой в использовании. Кросс-платформенная синхронизация позволяет легко следить за своей сетью, где бы вы ни находились.

Безопасно ли ваше интернет-соединение? Вот что вам нужно знать, чтобы оставаться в безопасности в любой сети, к которой вы подключаетесь.

Об авторе Джеймс Фрю (Опубликовано 255 статей)

Джеймс Фрю (Опубликовано 255 статей) Джеймс - редактор руководств для покупателей MakeUseOf и писатель-фрилансер, делающий технологии доступными и безопасными для всех.Живой интерес к экологичности, путешествиям, музыке и психическому здоровью. БЫЛ в области машиностроения в Университете Суррея. Также можно найти в PoTS Jots, где написано о хронических заболеваниях.

Ещё от James FrewПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.Подключение двух маршрутизаторов в одной сети: усиление Wi-Fi, общие ресурсы

Прочтите эту статью, чтобы узнать, как подключить два или более маршрутизатора к одной сети, как усилить сигнал сети Wi-Fi или создать еще одну точку доступа в рамках существующей сети . Мы рассмотрим два способа сделать это - с помощью кабеля или Wi-Fi.

Содержание:

Зачем объединять несколько маршрутизаторов в одну сеть?

В некоторых ситуациях одного маршрутизатора может быть недостаточно для построения сети или обеспечения высококачественного покрытия Wi-Fi.Это означает, что он может быть не в состоянии обеспечить желаемую зону покрытия Wi-Fi или может не иметь необходимого количества портов для устройств, подключенных к такой сети. Некоторые комнаты или помещения могут оказаться вне зоны действия сигнала Wi-Fi вашего роутера. Такая ситуация хорошо известна людям, которые занимались построением сети Wi-Fi в большом доме, квартире или офисе, состоящем из множества комнат. Если это произойдет, необходимо установить дополнительное оборудование, чтобы расширить сеть до желаемого покрытия.И это не так уж и сложно, как может показаться.

Это можно сделать несколькими способами, которые мы обсудим в этой статье:

- Первый вариант - это соединение двух и более маршрутизаторов с помощью кабеля. Вам нужно будет проложить кабель от одного маршрутизатора к другому (-ым). Это не всегда удобно, но это наиболее стабильный и надежный способ их подключения. Если вам нужна стабильно работающая сеть с высокой скоростью для ряда устройств, маршрутизаторы должны использовать кабельное соединение.

- Второй вариант - подключение роутеров по Wi-Fi. В этом случае используется мостовое соединение (WDS) или режим репитера. По сути, они одинаковы, но эти настройки по-разному реализованы в роутерах разных производителей.

Итак, отправная точка. У нас есть основной маршрутизатор, подключенный к Интернету, и он транслирует сеть Wi-Fi. Нам нужно установить еще один роутер, например, в другой комнате или на другом этаже. Этот второй маршрутизатор как бы усиливает сеть Wi-Fi, предоставляемую основным маршрутизатором, и помогает расширить ту же сеть, чтобы она покрывала более удаленные помещения.

Второй роутер можно подключить к основному роутеру с помощью кабеля или Wi-Fi.

Давайте подробнее рассмотрим оба метода подключения.

Как подключить роутеры по Wi-Fi?

Чаще всего роутеры подключаются по Wi-Fi, и это кажется естественным, так как экономит силы на прокладку кабелей и сверление отверстий в стенах.

В моем случае основным маршрутизатором является TP-link TL-WR841N. Он транслирует сеть Wi-Fi с названием hetmansoftware.

Имейте в виду, что маршрутизатор, к которому мы собираемся подключиться в режиме моста, уже должен быть настроен.То есть подключение к Интернету должно быть установлено и работать, а сеть Wi-Fi транслируется.

Существует специальная статья о том, как настроить маршрутизатор, и подробное видео-руководство, которое поможет вам сориентироваться в этом процессе. Приглашаем вас просмотреть эти материалы для лучшего понимания.

Перед тем как перейти к настройке второго маршрутизатора, необходимо изменить настройки беспроводной сети основного маршрутизатора, чтобы канал для этой сети был статическим, а не автоматическим.

Например, если ваш основной маршрутизатор - другой TP-Link, вы можете изменить канал в настройках, посетив вкладку Wireless . В поле Channel укажите статический канал. Например: 1 или 9, что угодно. Сохраните настройки.

Теперь, когда статический канал установлен, вы можете выйти из основных настроек маршрутизатора.

Настроим маршрутизатор, который будет работать в режиме WDS. В моем случае используется конкретная модель TР-Link Archer C20.Заходим в настройки роутера.

Для начала нужно сменить IP-адрес второго роутера. Вы должны избегать ситуации, когда два устройства с одинаковыми IP-адресами находятся в одной сети. Например, если главный маршрутизатор имеет IP-адрес 192.168.0.1, а другой маршрутизатор также имеет адрес 192.168.0.1, два адреса будут конфликтовать. Переходим на вкладку Сеть / LAN. В поле IP-адрес измените последнюю цифру - скажем, поставьте 2 вместо 1. Или, как в моем случае, измените его с 192.От 168.1.1 до 192.168.0.2. Сохраните измененные настройки.

Почему вы должны это делать именно так? Вам необходимо знать IP-адрес основного маршрутизатора, к которому вы собираетесь подключиться. Если он имеет адрес 192.168.1.1, тогда адрес маршрутизатора, к которому вы хотите подключиться через WDS, следует изменить на 192.168.1.2. Если основной маршрутизатор имеет адрес 192.168.0.1, вы должны назначить другому маршрутизатору следующий адрес: 192.168.0.2. Важно, чтобы оба маршрутизатора находились в одной подсети.

Снова зайдите в настройки, но на этот раз IP адрес будет другим - 192.168.0.2. Тот, который вы указали ранее.

Перейдите на вкладку Wireless / Basic Settings. В поле Wireless Network Name вы можете указать имя второй беспроводной сети. В поле Channel, убедитесь, что вы указываете тот же канал, который вы указали в настройках основного маршрутизатора. В моем случае это канал 9.

Теперь установите флажок Enable WDS, и нажмите Scan.

Из списка выберите сеть, из которой ваш маршрутизатор будет подключаться к Интернету.Щелкните ссылку Connect рядом с выбранной вами сетью.

Теперь осталось только указать пароль для основной сети в поле Пароль . Введите его и нажмите кнопку Сохранить .

После перезагрузки снова зайдите в настройки второго роутера. Находясь на главной странице (вкладка Status ), посмотрите раздел Wireless . В строке WDS Status должно быть указано Enabled . Это означает, что второй роутер уже подключился к основному роутеру, и теперь он должен транслировать Wi-Fi.

Однако подключение к Интернету будет доступно только по Wi-Fi, и если вы подключите устройства к маршрутизатору (работающему в режиме WDS) с помощью кабеля, они не смогут выйти в Интернет.

Чтобы правильно настроить эту функцию, необходимо отключить DHCP-сервер для маршрутизатора, на котором настроен мост WDS, то есть для маршрутизатора, который в моем случае является второстепенным. Также необходимо, чтобы его локальный IP-адрес находился в той же подсети, к которой принадлежит основной (основной) маршрутизатор.

Поэтому вам необходимо войти в меню DHCP вторичного маршрутизатора и отключить эту функцию.

Это последний шаг в подключении двух маршрутизаторов через Wi-Fi.

Найдите правильное место для размещения второго маршрутизатора, чтобы он попадал в зону действия основного маршрутизатора. Установите желаемое имя для беспроводной сети и пароль. Этот шаг мы уже подробно описывали в нашей статье о настройке режима Wi-Fi для роутера.

Как построить сеть из нескольких маршрутизаторов с помощью кабеля?

Есть два способа соединения нескольких маршрутизаторов в одну сеть с помощью кабеля.Это:

-

Так называемое соединение LAN / LAN. То есть построение сети, состоящей из нескольких маршрутизаторов, путем соединения их портов LAN с помощью сетевого кабеля.

-

И подключение LAN / WAN. То есть построение сети, состоящей из нескольких маршрутизаторов, путем соединения порта LAN основного маршрутизатора с портом WAN / Internet вторичного маршрутизатора с помощью сетевого кабеля.

Рассмотрим каждую подробнее.

Подключение LAN / LAN

В случае подключения LAN / LAN возьмите два маршрутизатора и решите, какой из них вы хотите использовать в качестве основного устройства.Обычно это маршрутизатор, который получает кабель для подключения к Интернету от вашего интернет-провайдера.

С помощью сетевого кабеля соедините порты LAN основного маршрутизатора с дополнительным (вторичным) маршрутизатором.

Предположим, что мы уже настроили подключение к Интернету для первого маршрутизатора, поэтому я пропущу этот шаг. Если у основного маршрутизатора еще нет подключения к Интернету, устраните эту проблему - просто прочитайте нашу статью об основных настройках маршрутизатора Wi-Fi.

Подключитесь к первому устройству

-

и проверьте, включен ли на нем DHCP-сервер. По умолчанию он обычно включен. Для этого зайдите в меню DHCP / DHCP Settings.

-

Если DHCP-сервер отключен, включите его.

-

Не забудьте сохранить изменения.

Затем подключитесь к другому устройству,

-

и отключите DHCP-сервер, потому что он получит все адреса от основного маршрутизатора. Для этого перейдите в меню DHCP / DHCP Settings.

-

Если DHCP-сервер включен, отключите его.

-

В разделе Сеть / LAN измените IP-адрес, чтобы он не совпадал с адресом основного маршрутизатора. Например, измените его на 192.168.0.2. Поскольку основной маршрутизатор имеет 192.168.0.1

-

Сохранить.

После перезагрузки вторичный маршрутизатор должен работать в одной сети с первым (первичным / основным), получать от него Интернет-соединение и работать как точка доступа.

Подключение LAN / WAN.

Второй способ объединения двух маршрутизаторов в одну сеть - с помощью сетевого кабеля.

В случае подключения LAN / WAN используйте сетевой кабель для соединения порта LAN основного маршрутизатора с портом WAN / Internet другого (вторичного) маршрутизатора.

Подключитесь к первому устройству:

-

и проверьте, включен ли на нем DHCP-сервер. По умолчанию он обычно включен. Для этого перейдите в меню DHCP / DHCP Settings.

-

Если DHCP-сервер отключен, включите его.

-

Не забудьте сохранить изменения.

Затем подключитесь к другому устройству,

-

Для другого устройства перейдите в раздел Сеть / WAN и установите Тип подключения как Динамический IP. Сохраните изменения.

-

В разделе DHCP оставьте DHCP-сервер включенным.

-

Если вы планируете использовать порты LAN вторичного маршрутизатора, убедитесь, что их IP-адреса не конфликтуют с соответствующими адресами первичного маршрутизатора.

То есть, если ваш основной маршрутизатор работает в диапазоне от 192.168.0.100 до 192.168.0.199, лучше иметь диапазон вторичного маршрутизатора от 192.168.0.200 до 192.168.0.299, но всегда в пределах основной подсети.

-

Сохранить.

После этого можно запустить отдельную точку доступа для каждого из маршрутизаторов. Если вы все сделали правильно, оба маршрутизатора будут подключены к Интернету, будут работать в одной сети и иметь доступ к сетевым устройствам.

Это были все способы подключения нескольких маршрутизаторов к одной сети, проводной или беспроводной.

Если у вас есть какие-либо вопросы при объединении нескольких маршрутизаторов в одну сеть, вы можете задать их, разместив комментарий.

.CCNA 4 Connecting Networks v6.0 - ответы на экзамен CN Chapter 7 2019

Как найти: Нажмите «Ctrl + F» в браузере и введите любую формулировку вопроса, чтобы найти этот вопрос / ответ.

ПРИМЕЧАНИЕ. Если у вас есть новый вопрос по этому тесту, прокомментируйте список вопросов и множественный выбор в форме под этой статьей. Мы обновим для вас ответы в кратчайшие сроки. Спасибо! Мы искренне ценим ваш вклад в наш сайт.

- Каков пример M2M-соединения в IoT?

- Пользователь отправляет электронное письмо другу через Интернет.

- Датчики на складе связываются друг с другом и отправляют данные на серверный блок в облаке. *

- Избыточные серверы обмениваются данными друг с другом, чтобы определить, какой сервер должен быть активным или резервным.

- Автоматическая система сигнализации на территории кампуса отправляет сообщения о пожарной тревоге всем студентам и сотрудникам.

Explain:

Интернет вещей (IoT) соединяет устройства, которые традиционно не подключены к Интернету, например датчики и исполнительные механизмы. Межмашинное соединение (M2M) уникально для Интернета вещей в том смысле, что устройства соединены вместе и обмениваются данными друг с другом. Эти устройства могут отправлять данные на серверный блок в облаке для анализа и дальнейшего изменения работы. - Каков срок расширения существующей структуры Интернета на миллиарды подключенных устройств?

- М2М

- оцифровка

- Интернет вещей *

- SCADA

Объясните:

Интернет вещей (IoT) - это соединение миллиардов вещей, или «умная пыль».«SCADA относится к типу системы IoT, применяемой в промышленном Интернете. Оцифровка имеет несколько значений. Он может относиться к процессу преобразования аналогового сигнала в цифровой, или он может относиться к процессу, с помощью которого организация модернизируется путем планирования и, в конечном итоге, создания сложной и перспективной сетевой экосистемы ИТ, которая обеспечит большую возможность подключения, производительность и безопасность . Наконец, M2M относится к обмену данными от машины к машине. - Какое утверждение описывает систему Cisco IoT?

- Это операционная система коммутатора для интеграции многих функций безопасности уровня 2.

- Это усовершенствованный протокол маршрутизации для облачных вычислений.

- Это инфраструктура для управления крупномасштабными системами самых разных конечных точек и платформ. *

- Это операционная система маршрутизатора, сочетающая IOS и Linux для туманных вычислений.

Explain:

Cisco разработала систему Cisco IoT, чтобы помочь организациям и отраслям внедрять решения IoT. Система IoT предоставляет инфраструктуру для управления крупномасштабными системами с самыми разными конечными точками и платформами, а также с огромным объемом данных, которые они создают.Cisco IOx объединяет IOS и Linux для поддержки туманных вычислений. - Какие три модели сети описаны в опоре туманных вычислений системы Cisco IoT? (Выберите три.)

- туманные вычисления *

- клиент / сервер *

- P2P

- облачные вычисления *

- одноранговая

- предприятие WAN

Объяснение:

Сетевые модели описывают потоки данных в сети.Сетевые модели, описанные в опоре туманных вычислений системы Cisco IoT, включают в себя: Модель

клиент / сервер - клиентские устройства запрашивают услуги серверов. Серверы часто располагаются локально и управляются организацией.

Модель облачных вычислений - новая модель, в которой серверы и сервисы распределены по всему миру в распределенных центрах обработки данных. Данные синхронизируются на нескольких серверах.

Fog computing - эта модель идентифицирует распределенную вычислительную инфраструктуру ближе к границе сети.Это позволяет периферийным устройствам запускать приложения локально и принимать немедленные решения. - Какой компонент IoT расширяет возможности подключения к облаку ближе к границе сети?

- Столб сетевого подключения

- Столб туманных вычислений *

- Столп управления и автоматизации

- Опора платформы поддержки приложений

Explain:

Размещая распределенную вычислительную инфраструктуру ближе к границе сети, туманные вычисления позволяют граничным устройствам запускать приложения локально и принимать немедленные решения. - Какое решение кибербезопасности описано в компоненте безопасности системы Cisco IoT для обеспечения безопасности электростанций и производственных линий?

- Безопасность сети IoT

- безопасность облачных вычислений

- Безопасность конкретных операционных технологий *

- Физическая безопасность IoT

Explain:

Компонент безопасности Cisco IoT предлагает масштабируемые решения для кибербезопасности, которые включают в себя следующее:

Operational Technology specific security - аппаратное и программное обеспечение, которое поддерживает работу электростанций и управляет производственными линиями. такие как коммутаторы, маршрутизаторы и устройства брандмауэра ASA.

Физическая безопасность IoT - включая IP-камеры видеонаблюдения Cisco, которые обеспечивают наблюдение в самых разных средах. - Какие возможности облачных вычислений обеспечат использование сетевого оборудования, такого как маршрутизаторы и коммутаторы, для конкретной компании?

- Инфраструктура как услуга (IaaS) *

- ПО как услуга (SaaS)

- браузер как услуга (BaaS)

- беспроводная связь как услуга (WaaS)

Explain:

Этот элемент основан на информации, содержащейся в презентации.

Маршрутизаторы, коммутаторы и межсетевые экраны - это устройства инфраструктуры, которые могут быть предоставлены в облаке. - Какая технология позволяет пользователям получать доступ к данным в любом месте и в любое время?

- Облачные вычисления *

- виртуализация

- микромаркетинг

- аналитика данных

Explain:

Облачные вычисления позволяют организациям избавиться от необходимости в локальном ИТ-оборудовании, обслуживании и управлении.Облачные вычисления позволяют организациям расширять свои услуги или возможности, избегая увеличения затрат на энергию и пространство. - Для ответа на вопрос экспонат не требуется. На выставке показан туман, покрывающий деревья на склоне горы. Какое утверждение описывает туманные вычисления?

- Для поддержки датчиков и контроллеров без поддержки IP требуются службы облачных вычислений.

- Он поддерживает более крупные сети, чем облачные вычисления.

- Создает распределенную вычислительную инфраструктуру, которая предоставляет услуги близко к границе сети. *

- Он использует централизованную вычислительную инфраструктуру, которая хранит большие данные и управляет ими в одном очень безопасном центре обработки данных.

Объясните:

Три определяющих характеристики туманных вычислений:

его близость к конечным пользователям,

, его распределенная вычислительная инфраструктура, которая удерживает его ближе к границе сети,

, его повышенная безопасность, поскольку данные не передаются в облако. - Какая услуга облачных вычислений лучше всего подходит для новой организации, которая не может позволить себе физические серверы и сетевое оборудование и должна приобретать сетевые услуги по запросу?

Explain:

«Инфраструктура как услуга» (IaaS) предоставляет среду, в которой у пользователей есть инфраструктура по требованию, которую они могут установить по мере необходимости. - Какая облачная модель предоставляет услуги для конкретной организации или объекта?

- публичное облако

- гибридное облако

- частное облако *

- облако сообщества

Explain:

Частные облака используются для предоставления услуг и приложений определенной организации и могут быть установлены в частной сети организации или управляться внешней организацией. - Как виртуализация помогает при аварийном восстановлении в центре обработки данных?

- улучшение деловой практики

- Подача постоянного воздушного потока

- поддержка живой миграции *

- гарантия мощности

Explain:

Динамическая миграция позволяет переместить один виртуальный сервер на другой виртуальный сервер, который может находиться в другом месте, на некотором расстоянии от исходного центра обработки данных. - В чем разница между функциями облачных вычислений и виртуализации?

- Облачные вычисления отделяют приложение от оборудования, тогда как виртуализация отделяет ОС от основного оборудования. *

- Для облачных вычислений требуется технология гипервизора, тогда как виртуализация - это технология отказоустойчивости.

- Облачные вычисления используют технологию центров обработки данных, тогда как виртуализация не используется в центрах обработки данных.

- Облачные вычисления предоставляют услуги доступа через Интернет, тогда как виртуализация предоставляет услуги доступа к данным через виртуализированные Интернет-соединения.

Объясните:

Облачные вычисления отделяют приложение от оборудования. Виртуализация отделяет ОС от основного оборудования. Виртуализация - типичный компонент облачных вычислений. Виртуализация также широко используется в центрах обработки данных. Хотя реализация виртуализации облегчает настройку отказоустойчивости сервера, она не является отказоустойчивой технологией по своей конструкции.Для подключения к Интернету от центра обработки данных или поставщика услуг требуются избыточные физические подключения к глобальной сети Интернет-провайдерам. - Какие две бизнес-задачи и технические проблемы решает внедрение виртуализации в центре обработки данных? (Выберите два.)

- занимаемая площадь *

- требуется серверное оборудование

- атаки вирусов и шпионского ПО

- Электроэнергия и кондиционер *

- Требования к лицензии на операционную систему

Объясните:

Традиционно один сервер строился на одной машине с одной операционной системой.Этому серверу требовались мощность, прохладная среда и метод резервного копирования. Виртуализированные серверы требуют более надежного оборудования, чем стандартная машина, поскольку компьютер или сервер, находящийся в виртуальной машине, обычно использует оборудование совместно с одним или несколькими серверами и операционными системами. Размещение нескольких серверов в одном физическом корпусе позволяет сэкономить место. Виртуализированным системам по-прежнему требуются соответствующие лицензии на операционные системы или приложения или на то и другое вместе, и по-прежнему требуются соответствующие приложения и настройки безопасности. - При подготовке внедрения Интернета вещей, к какой сети будут подключаться устройства, чтобы использовать одну и ту же инфраструктуру и облегчить связь, аналитику и управление?

- сходится *

- видео

- телефон

- VoIP

- Какой тип гипервизора реализуется, когда пользователь с портативным компьютером под управлением Mac OS устанавливает экземпляр виртуальной ОС Windows?

- виртуальная машина

- голый металл

- тип 2 *

- тип 1

Explain:

Гипервизоры типа 2, также известные как размещенные гипервизоры, устанавливаются поверх существующей операционной системы, такой как Mac OS, Windows или Linux. - Какое утверждение описывает концепцию облачных вычислений?

- отделение операционной системы от оборудования

- отделение плоскости управления от плоскости управления

- отделение приложения от оборудования *

- отделение плоскости управления от плоскости данных

Объясните:

Облачные вычисления используются для отделения приложения или службы от оборудования. Виртуализация отделяет операционную систему от оборудования. - Что характерно для гипервизора типа 2?

- лучше всего подходит для корпоративных сред

- устанавливается непосредственно на оборудование

- не требует ПО консоли управления *

- имеет прямой доступ к ресурсам серверного оборудования

Explain:

Гипервизоры типа 2 размещаются в базовой операционной системе и лучше всего подходят для потребительских приложений и тех, кто экспериментирует с виртуализацией.В отличие от гипервизоров типа 1, гипервизоры типа 2 не требуют консоли управления и не имеют прямого доступа к оборудованию. - Что характерно для гипервизора типа 1?

- не требует ПО консоли управления

- устанавливается непосредственно на сервере *

- установлен в существующей операционной системе

- лучше всего подходит для потребителей, а не для корпоративной среды

Explain:

Гипервизоры типа 1 устанавливаются непосредственно на сервере и известны как «голые железные» решения, дающие прямой доступ к аппаратным ресурсам.Для них также требуется консоль управления, и они лучше всего подходят для корпоративных сред. - Как изменяется плоскость управления для работы с виртуализацией сети?

- К каждому сетевому устройству добавляется избыточность уровня управления.

- Плоскость управления на каждом устройстве подключена к выделенной высокоскоростной сети.

- Гипервизор установлен на каждом устройстве, чтобы разрешить несколько экземпляров уровня управления.

- Функция уровня управления объединена в централизованный контроллер.*

Explain:

При проектировании сетевой виртуализации функция уровня управления удаляется с каждого сетевого устройства и выполняется централизованным контроллером. Централизованный контроллер передает функции уровня управления каждому сетевому устройству, и каждое устройство фокусируется на пересылке данных. - Какая технология виртуализирует плоскость управления сетью и перемещает ее на централизованный контроллер?

- IaaS

- SDN *

- туманные вычисления

- облачные вычисления

Объясните:

Сетевые устройства работают в двух плоскостях: плоскости данных и плоскости управления.Плоскость управления поддерживает механизмы пересылки Уровня 2 и Уровня 3 с использованием ЦП. Уровень данных перенаправляет потоки трафика. SDN виртуализирует плоскость управления и перемещает ее на централизованный сетевой контроллер. - Какие два уровня модели OSI связаны с функциями уровня управления сети SDN, которые принимают решения о пересылке? (Выберите два.)

- Слой 1

- Уровень 2 *

- Уровень 3 *

- Слой 4

- Слой 5

Explain:

Уровень управления SDN использует таблицу ARP уровня 2 и таблицу маршрутизации уровня 3 для принятия решений о пересылке трафика. - Что предварительно заполняет FIB на устройствах Cisco, которые используют CEF для обработки пакетов?

- таблица смежности

- таблица маршрутизации *

- ЦОС

- таблица ARP

Объяснение:

CEF использует FIB и таблицу смежности для принятия решений по быстрой пересылке без обработки уровня управления. Таблица смежности предварительно заполняется таблицей ARP, а FIB предварительно заполняется таблицей маршрутизации.Взаимодействие с другими людьми - Какой тип гипервизора, скорее всего, будет использоваться в центре обработки данных?

- Тип 1 *

- Hadoop

- Nexus

- Тип 2

Explain:

Гипервизоры двух типов - это тип 1 и тип 2. Гипервизоры типа 1 обычно используются на корпоративных серверах. Корпоративные серверы, а не виртуализированные ПК, с большей вероятностью будут находиться в центре обработки данных. - Какой компонент считается мозгом архитектуры ACI и преобразует политики приложений?

- Конечные точки профиля сети приложения

- коммутатор Nexus 9000

- гипервизор

- Контроллер инфраструктуры политики приложений *

Explain:

Архитектура ACI состоит из трех основных компонентов: профиля сети приложения, контроллера инфраструктуры политики приложений, который служит мозгом архитектуры ACI, и коммутатора Cisco Nexus 9000. - Заполните поле.

В реализации IoT устройства будут подключены к сети

для совместного использования одной и той же инфраструктуры и для облегчения связи, аналитики и управления.

Правильный ответ: сходитсяExplain:

В настоящее время многие объекты соединяются с помощью небольшого набора независимых сетей для конкретных целей. В реализации IoT устройства будут подключены к конвергентной сети для совместного использования одной и той же инфраструктуры и для облегчения связи, аналитики и управления. - Заполните поле.

В сценарии, когда пользователь с портативным компьютером под управлением Mac OS устанавливает экземпляр виртуальной ОС Windows, пользователь реализует гипервизор типа

.

Правильный ответ: 2Explain:

Гипервизоры типа 2, также известные как размещенные гипервизоры, устанавливаются поверх существующей операционной системы, такой как Mac OS, Windows или Linux. - Инженер-проектировщик сетей планирует внедрение экономичного метода безопасного соединения нескольких сетей через Интернет.Какой тип технологии требуется?

- a GRE IP-туннель

- выделенная линия

- шлюз VPN *

- выделенный ISP

- Какое преимущество использования VPN для удаленного доступа?

- нижние накладные расходы протокола

- простота устранения неисправностей

- потенциал для снижения затрат на подключение *

- повышение качества обслуживания

- Как осуществляется «туннелирование» в VPN?

- Новые заголовки из одного или нескольких протоколов VPN инкапсулируют исходные пакеты.*

- Все пакеты между двумя хостами назначаются на один физический носитель, чтобы гарантировать конфиденциальность пакетов.

- Пакеты замаскированы под другие типы трафика, чтобы их могли игнорировать потенциальные злоумышленники.

- Выделенный канал устанавливается между исходным и целевым устройствами на время соединения.

- Две корпорации только что завершили слияние. Сетевого инженера попросили соединить две корпоративные сети без затрат на выделенные линии.Какое решение было бы наиболее рентабельным методом обеспечения надлежащего и безопасного соединения между двумя корпоративными сетями?

- Клиент безопасной мобильности Cisco AnyConnect с SSL

- Cisco Secure Mobility Clientless SSL VPN

- Frame Relay

- VPN удаленного доступа с использованием IPsec

- межсайтовый VPN *

- Какие два сценария являются примерами виртуальных частных сетей удаленного доступа? (Выберите два.)

- Производитель игрушек имеет постоянное VPN-соединение с одним из поставщиков комплектующих.

- Все пользователи в большом филиале могут получить доступ к ресурсам компании через одно соединение VPN.

- Мобильный агент по продажам подключается к сети компании через Интернет в отеле. *

- Небольшой филиал с тремя сотрудниками имеет Cisco ASA, который используется для создания VPN-соединения со штаб-квартирой.

- Сотрудник, который работает из дома, использует клиентское программное обеспечение VPN на портативном компьютере для подключения к корпоративной сети.*

- В каком утверждении описывается функция VPN типа "сеть-сеть"?

- VPN-соединение не определено статически. Клиентское программное обеспечение

- VPN установлено на каждом хосте.

- Внутренние хосты отправляют обычные, неинкапсулированные пакеты. *

- Отдельные хосты могут включать и отключать VPN-соединение.

- Какова цель общего протокола туннелирования инкапсуляции маршрутизации?

- для обеспечения шифрования IP-трафика на уровне пакетов между удаленными узлами

- для управления транспортировкой многоадресного и многопротокольного IP-трафика между удаленными узлами *

- для поддержки базового незашифрованного IP-туннелирования с использованием маршрутизаторов разных производителей между удаленными узлами

- для обеспечения фиксированных механизмов управления потоком с IP-туннелированием между удаленными узлами

- Какой сценарий реализации удаленного доступа будет поддерживать использование общего туннелирования инкапсуляции маршрутизации?

- мобильный пользователь, который подключается к маршрутизатору на центральном узле

- филиал, который надежно подключается к центральному сайту

- мобильный пользователь, который подключается к сайту SOHO

- центральный сайт, который подключается к сайту SOHO без шифрования *

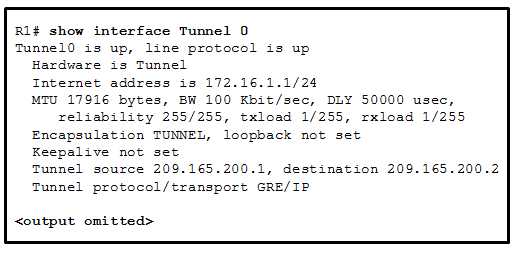

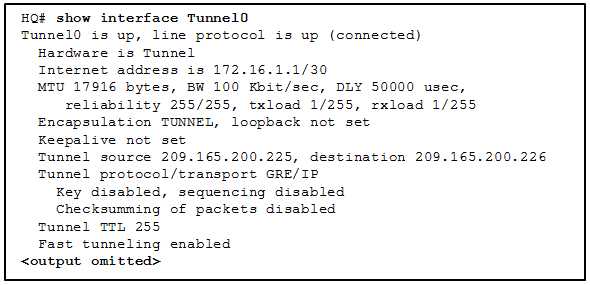

- См. Выставку.Между маршрутизаторами R1 и R2 был реализован туннель. Какие два вывода можно сделать из выходных данных команды R1? (Выберите два.)

- Этот туннельный режим не является режимом туннельного интерфейса по умолчанию для программного обеспечения Cisco IOS.

- Этот туннельный режим обеспечивает шифрование.

- Данные, передаваемые через этот туннель, небезопасны. *

- Этот туннельный режим не поддерживает многоадресное IP-туннелирование.

- Используется туннель GRE.*

- См. Выставку. Какой IP-адрес будет настроен на туннельном интерфейсе маршрутизатора назначения?

- 172.16.1.1

- 172.16.1.2 *

- 209.165.200.225

- 209.165.200.226

- Какое утверждение правильно описывает IPsec?

- IPsec работает на уровне 3, но может защищать трафик от уровня 4 до уровня 7. *

- IPsec использует алгоритмы, разработанные специально для этого протокола.

- IPsec реализует собственный метод аутентификации.

- IPsec - это проприетарный стандарт Cisco.

- Какая функция служб безопасности IPsec позволяет получателю проверять, что данные были переданы без каких-либо изменений или изменений?

- Защита от повторного воспроизведения

- аутентификация

- целостность данных *

- конфиденциальность

- Какое утверждение описывает характеристику IPsec VPN?

- IPsec - это структура проприетарных протоколов Cisco.

- IPsec может защитить трафик на уровнях 1–3.

- Шифрование IPsec вызывает проблемы с маршрутизацией.

- IPsec работает со всеми протоколами уровня 2. *

- Что такое протокол IPsec, обеспечивающий конфиденциальность данных и аутентификацию для IP-пакетов?

- Какие два алгоритма шифрования используются в IPsec VPN? (Выберите два.)

- Какой алгоритм является криптосистемой с асимметричным ключом?

- Какие два алгоритма используют хеш-код аутентификации сообщения для аутентификации сообщения? (Выберите два.)

- Какие три утверждения описывают строительные блоки, составляющие структуру протокола IPsec? (Выберите три.)

- IPsec использует алгоритмы шифрования и ключи для обеспечения безопасной передачи данных. *

- IPsec использует алгоритмы Диффи-Хеллмана для шифрования данных, передаваемых через VPN.

- IPsec использует алгоритмы 3DES для обеспечения высочайшего уровня безопасности данных, передаваемых через VPN.

- IPsec использует криптографию с секретным ключом для шифрования сообщений, отправляемых через VPN.*

- IPsec использует алгоритм Диффи-Хеллмана в качестве хеш-алгоритма для обеспечения целостности данных, передаваемых через VPN.

- IPsec использует ESP для обеспечения конфиденциальной передачи данных путем шифрования IP-пакетов. *

- Инженер-проектировщик сети планирует внедрение IPsec VPN. Какой алгоритм хеширования обеспечит самый высокий уровень целостности сообщения?

- SHA-1

- MD5

- AES

- 512-битный SHA *

- Какова цель использования алгоритмов Диффи-Хеллмана (DH) как части стандарта IPsec?

- Алгоритмы DH позволяют неограниченному количеству сторон устанавливать общий открытый ключ, который используется алгоритмами шифрования и хеширования.

- DH-алгоритмы позволяют двум сторонам установить общий секретный ключ, который используется алгоритмами шифрования и хеширования. * Алгоритмы

- DH позволяют неограниченному количеству сторон устанавливать общий секретный ключ, который используется алгоритмами шифрования и хеширования. Алгоритмы

- DH позволяют двум сторонам установить общий открытый ключ, который используется алгоритмами шифрования и хеширования.

- Какова цель хэша сообщения в VPN-соединении?

- Обеспечивает невозможность чтения данных в виде обычного текста.

- Это гарантирует, что данные не изменились во время передачи. *

- Это гарантирует, что данные поступают из правильного источника.

- Это гарантирует, что данные не могут быть скопированы и воспроизведены по назначению.

- Какое решение Cisco VPN обеспечивает ограниченный доступ к внутренним сетевым ресурсам с помощью Cisco ASA и обеспечивает доступ только через браузер?

- SSL VPN без клиента *

- SSL VPN на основе клиента

- SSL

- IPsec

- Какой ключевой вопрос поможет определить, следует ли организации использовать SSL VPN или IPsec VPN для решения удаленного доступа организации?

- Используется ли маршрутизатор Cisco в пункте назначения туннеля удаленного доступа?

- Какие приложения или сетевые ресурсы нужны пользователям для доступа?

- Требуются ли и шифрование, и аутентификация?

- Должны ли пользователи иметь возможность подключаться без специального программного обеспечения VPN? *

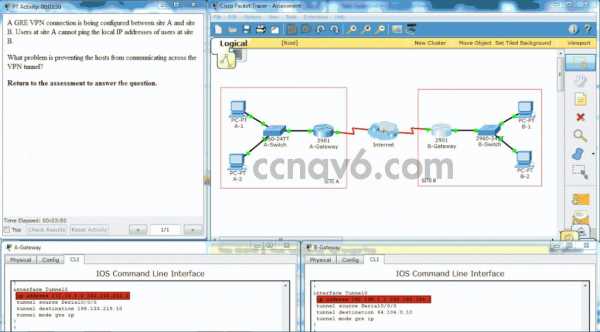

- Откройте действие PT.Выполните задачи, указанные в инструкциях к занятиям, а затем ответьте на вопрос. Какая проблема препятствует обмену данными между хостами через VPN-туннель?

- Неправильная конфигурация EIGRP.

- Неправильные адреса назначения туннеля.

- Неверные IP-адреса туннеля. *

- Неправильные интерфейсы источника туннеля

- Какая критическая функция, предоставляемая IPsec, гарантирует, что данные не будут изменены при передаче между источником и местом назначения?

- целостность *

- Защита от повторного воспроизведения

- конфиденциальность

- аутентификация

- Какая служба IPsec проверяет создание безопасных соединений с предполагаемыми источниками данных?

- шифрование

- аутентификация *

- конфиденциальность

- целостность данных

- Заполните поле.

«__ GRE __» - это туннельный протокол типа «сеть-сеть», разработанный Cisco для обеспечения многопротокольного и многоадресного IP-трафика между двумя или более сайтами. - В чем преимущество использования Cisco Secure Mobility Clientless SSL VPN?

- Безопасность обеспечивается запретом доступа к сети через браузер.

- Любое устройство может подключиться к сети без аутентификации.

- Клиентам не требуется специальное программное обеспечение. *

- Клиенты используют SSH для доступа к сетевым ресурсам.

- Как использование VPN на рабочем месте может способствовать снижению эксплуатационных расходов?

- VPN предотвращают подключение пользователей SOHO.

- VPN могут использоваться через широкополосные соединения, а не через выделенные каналы глобальной сети. * Для виртуальных частных сетей

- требуется подписка от определенного интернет-провайдера, который специализируется на безопасных соединениях.

- Технология высокоскоростного широкополосного доступа может быть заменена выделенными линиями.

- Какие две характеристики описывают IPsec VPN? (Выберите два.)

- Длина ключа составляет от 40 до 256 бит.

- Аутентификация IPsec может быть односторонней или двусторонней.

- Для подключения к VPN требуется специальная конфигурация клиента ПК. *

- IPsec специально разработан для веб-приложений.

- IPsec аутентифицируется с использованием общих секретов или цифровых сертификатов. *

Старая версия

Скачать PDF-файл ниже:

.Настройка двух беспроводных маршрутизаторов с одним SSID (сетевым именем) дома для бесплатного роуминга

Когда мы переехали в новый дом и установили новый домашний офис несколько лет назад, я написал о том, как подключить дом к проводной сети Ethernet Cat-6. Я никогда не любил беспроводную связь и не доверял ей, поэтому, когда мы начинали строить это место, мы всегда планировали все подключить и сосредоточиться на скорости.

Когда мы переехали в новый дом и установили новый домашний офис несколько лет назад, я написал о том, как подключить дом к проводной сети Ethernet Cat-6. Я никогда не любил беспроводную связь и не доверял ей, поэтому, когда мы начинали строить это место, мы всегда планировали все подключить и сосредоточиться на скорости.

Перенесемся в 2010 год, и Wii будет беспроводным, iPad и iPhone - беспроводными, Windows Phone 7 - беспроводным, ноутбук моей жены - беспроводным, и все это медленно.Это медленно, потому что я использую стандартный беспроводной маршрутизатор FIOS Verizon (теперь Frontier), чтобы покрыть все углы двухэтажного дома. В последние несколько недель это особенно раздражало, поскольку жена перенесла свой ноутбук в другую комнату, а я начал смотреть потоковую передачу Netflix из угла комнаты, в которой никогда не было беспроводного устройства.

Я пробовал использовать стандартный интерфейс администратора, чтобы немного увеличить мощность беспроводного маршрутизатора, но это не сработало. Затем я купил внешнюю антенну для маршрутизатора (она просто прикручивается и заменяет стандартную антенну), и хотя это немного помогло, я все еще получал 1 или 2 из 5 полосок в двух комнатах, где мы чаще всего использовали беспроводные устройства.Потоковое видео или новости (аудио или видео) или загрузка подкастов были невозможны.

Во время уборки я нашел лишний маршрутизатор Verizon Router в своей куче технического мусора, а затем мне пришла в голову идея сделать вторую беспроводную сеть наверху. Конечно, я мог бы легко настроить его с другим SSID (идентификатор набора услуг - имя беспроводной сети), но это было бы глупо, и мои устройства не могли бы плавно перемещаться между сетями.

Вот уловка, спасибо друзьям в Твиттере и немного подумав.

Начальная точка

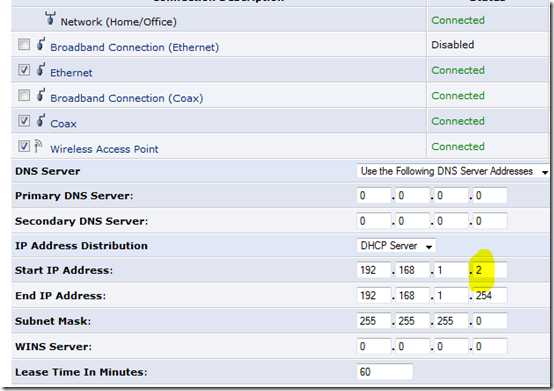

В моем случае у меня был стандартный маршрутизатор Verizon (ActionTec) с IP-адресом 192.168.1.1. Это статический (неизменяемый) адрес. На маршрутизаторе включен DHCP (протокол динамической конфигурации хоста), что означает, что этот маршрутизатор раздает IP-адреса моим устройствам. Он распределяет эти адреса в определенном диапазоне, а именно от 192.168.1.2 до 192.168.1.254.

Ваш маршрутизатор, скорее всего, будет отличаться, но на этом вы перейдете в «Моя сеть», «Мои сетевые подключения», затем щелкните значок «Изменить» в главном сетевом интерфейсе.Вы окажетесь здесь:

Обратите внимание на начальный IP-адрес и конечный IP-адрес. Вы захотите изменить это на 192.168.1. 3 , потому что мы собираемся использовать 192.168.1.2 в качестве статического адреса для второго маршрутизатора при его настройке.

Кроме того, вам действительно следует убедиться, что ваш беспроводной маршрутизатор использует WPA2 для обеспечения безопасности беспроводной сети. Если вы используете WEP, он так же эффективен, как папиросная бумага, поэтому измените его на WPA2 с надежным паролем или найдите технического племянника, который сделает это за вас.

Затем полностью выключите ваш первый (основной) беспроводной маршрутизатор. Маршрутизаторы не ожидают, что люди будут делать то, что мы делаем, поэтому, когда вы включаете второй маршрутизатор, он будет также по умолчанию на 192.168.1.1. Вы отключаете первое, чтобы можно было изменить второе.

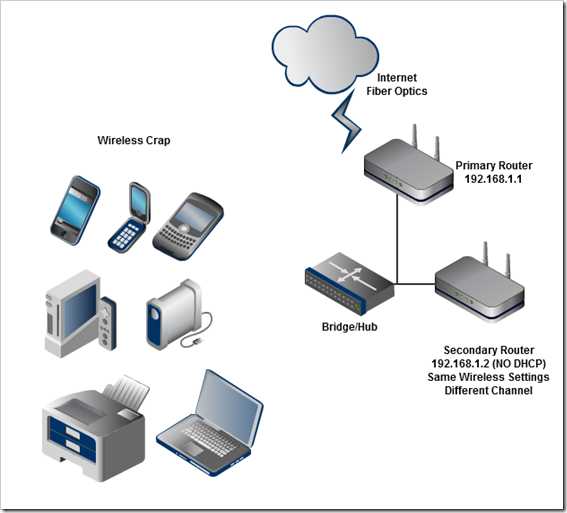

Включите второй маршрутизатор и установите для него статический IP-адрес 192.168.1. 2 . В разделе «Распределение IP-адресов» установите для него значение «отключено». Важно, чтобы в вашей сети не было ДВУХ устройств, передающих IP-адреса.Этот второй маршрутизатор будет соединять только беспроводной и проводной мир в вашем доме. Он не несет ответственности за IP-адреса.

Вот ненужная диаграмма:

Убедитесь, что настройки беспроводной сети на втором маршрутизаторе такие же, как на первом маршрутизаторе. Тот же SSID, тот же тип безопасности, тот же пароль. Единственное отличие - это канал . Более того, мы хотим убедиться, что каналы достаточно далеко друг от друга.

Конечно, если вы богаты и известны и вам нужно охватить ОГРОМНУЮ территорию, вы можете добавить третью точку беспроводного доступа и просто убедиться, что третья точка доступа использует канал, который находится достаточно далеко от двух других.Попытайтесь сделать так, чтобы второй роутер находился на расстоянии 5 от канала первого роутера. Каналы 1, 6 и 11 являются хорошим ориентиром. Я использовал 11 для первого и 6 для второго.

Вот отличный график, показывающий распространение канала из Википедии. Я использовал каналы 11 и 6 для двух своих маршрутизаторов.

Конечно, вам понадобится подключение к сети Ethernet, идущее от порта LAN на первом маршрутизаторе к порту LAN на втором маршрутизаторе. В моем случае в каждой комнате есть Ethernet в стене, идущий к гигабитному коммутатору.Я подключил второй роутер к стене через порт LAN, и он заработал.

Перезагрузите все, подключите все и готово.

Всего тридцать минут спустя, и я с радостью транслирую видео на свои беспроводные портативные устройства в тех частях дома, которые раньше были бесполезны.

Техническое описание

- Первый маршрутизатор

- 192.168.1.1

- DHCP для использования диапазона 192.168.1. 3 -192.168.1.254

- Беспроводной канал, например 11

- Второй маршрутизатор

- 192.168.1.2

- DHCP отключен

- Идентичная настройка безопасности беспроводной сети, как у первого маршрутизатора

- За исключением беспроводного канала. Попробуйте использовать канал 6, если первый - 11.

- Подключите провод к порту LAN, а не , а не к порту WAN.

Ссылки по теме

О Скотте

Скотт Хансельман - бывший профессор, бывший главный архитектор в области финансов, теперь спикер, консультант, отец, диабетик и сотрудник Microsoft.Он неудавшийся комик-стендап, кукурузник и автор книг.

О рассылке новостей Хостинг от

.