Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как сломать wifi пароль

Как взломать пароль от Wi-Fi соседа (топ-3 метода)

Бесплатный беспроводной интернет – приятная находка для каждого. Скрытые Wi-Fi сети в магазинах, кафе и других общественных местах порой не дают покоя. Некоторым так и хочется взломать пароль от Wi-Fi.

Редко встретится добрый человек, который не ограничит доступ к собственному интернету. Понятно, кафе и гостиницы привлекают посетителей бесплатной раздачей трафика. Однако встречается Вай-Фай с открытым доступом не только в таких местах, а у соседа по подъезду. То ли это уж слишком добрый человек, то ли он по натуре своей очень забывчив.

Как поступить, если срочно нужен интернет, но нет денег оплатить собственный? Какие же ухищрения придумали мудрые хакеры? Для бесплатного использования ближайшего Вай-Фая предстоит серьезная процедура взлома. Другие пути, которые могли бы помочь обойти авторизацию еще не известны общественности.

Методы взлома

Чего только в глобальной сети не найдешь, даже описания мошеннических действий по добыче бесплатного Wi-Fi. Если знания в области интернет-технологий не значительны, то лучше попросить помочь знакомого хакера. Кому под силу справиться самостоятельно, вот несколько популярных способов:

- угадать пароль;

- использовать специальную программу, чтобы она подбирала «ключ»;

- раздобыть PIN устройства;

- «фишинг»;

- перехватить пароль.

Как самостоятельно угадать пароль

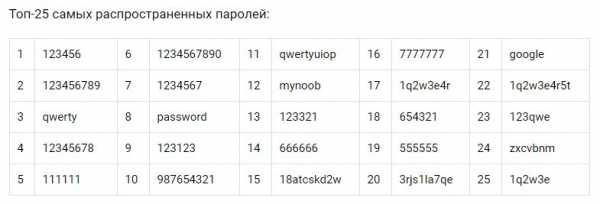

В каждом методе первоначально стоит выбрать Wi-Fi с наилучшим уровнем сигнала. Выбрав первый метод, придется немного поразмыслить. Вряд ли соседский Вай-Фай серьезно зашифрован. Если он далек от информационных технологий, обычный неопытный пользователь, то вряд ли он долго раздумывал над сложностью комбинации. Скорее всего, он использовал свою дату рождения, супруги или ребенка, а может, и вовсе фамилию.

Когда самые простые варианты с личной информацией не прошли, стоит обратить внимание на другие популярные «пассворды». Наиболее часто пользователи используют следующие комбинации цифр – «1234», «1111», «123123» и схожие с ними, также пароли из букв – «qwerty», «password» и прочие. Часто встречаемых сочетаний для защиты Wi-Fi существует немало, в сети на эту тему полно информации, а также представлены конкретные сочетания.

Плюс у метода значительный – простота, но минусы также присутствуют – длительность процесса. Особенно много времени потратит ограничение на попытки ввода. Если на чужом Wi-Fi стоит такая штука, то после трех неудачных попыток пароль придется вводить только через день вновь.

ПО для разгадывания пароля

Как же взломать сложный пароль от Wi-Fi? Принцип таких программ прост, они действуют по аналогии с человеком. Только компьютер в разы быстрее и смышленее. Программы имеют целые словари с популярными комбинациями. Иногда машина подбирает пароли за минуты, бывает, процесс затягивается на несколько суток. Сначала в ход идут простые версии, далее сложные. Время распознавания зависит от степени сложности пароля. Данную технологию еще называют «брутфорс», что и значит, поиск пароля.

К ознакомлению примеры программ – Aircrack-ng, Wi-Fi Sidejacking, Wi-Fi Unlocker AirSlax и другие. В интернете их множество, это лишь малая часть. Скачивая подобное программное обеспечение, мошенник сам рискует быть обманутым. Трояны и прочие неприятности мигом завладеют компьютером.

Мысль подключить технику для поиска пароля гениальна. Правда, в этом методе также есть свои минусы. Главный из них – отрицательный исход. Подбор может пройти безрезультатно. Это значит, что задумано слишком сложное сочетание символов, букв и цифр, которое еще не знакомо подобной программе.

Где взять PIN постороннего устройства

Заполучить PIN – несложное задание. Для чего стоит сходить в гости и переписать его с корпуса устройства для раздачи Wi-Fi. PIN полностью состоит из цифр. Не всегда устройство будет располагаться в удобном месте, но и на случай неудачи есть выход.

Еще один метод заполучить PIN – воспользоваться специальными программами. Можно воспользоваться, к примеру – CommView или Blacktrack. Такой вариант взлома запароленного Wi-Fi непрост. Устройство Вай-Фай постоянно обменивается пакетами информации между другими аппаратами, которые входят в зону его действия. Цель – перехватить данные.

Действовать нужно через компьютер или ноутбук с мощным железом, имея Wi-Fi карту с функцией Monitor mode. Создать загрузочный диск или флешку с дистрибутивом ПО для перехвата пакетов, установить оболочку на ПК. Выбрать сеть, а после переждать процесс перехвата около 10000 пакетов. Сначала программа выдаст PIN, а после и пароль.

Видео-материал по взлому сети с помощью стороннего ПО:

Совет: Запомните PIN-код. Когда хозяин изменит пароль, разгадать его будет гораздо проще, зная PIN.

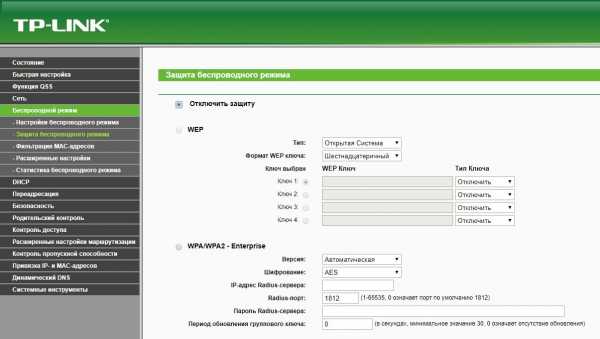

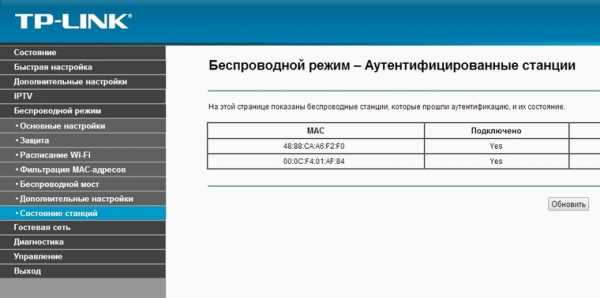

Изменение Mac-адреса

Как же еще распаролить Вай-Фай? В представленном методе вопрос в принципе неуместен, иногда пользователи оставляют сеть открытой, но ставят фильтр по MAC-адресам. Это особый идентификатор каждого устройства. Узнать разрешенные MAC-адреса можно применив специальную программу. Например, Airdump-ng.

Видео:

Узнав белый список «идентификаторов», меняем свой. Для чего необходимо открыть «Панель управления», нажать «Центр управления сетями и общим доступом», после выбрать «Изменение параметров сетевого адаптера». Выбрать необходимое сетевое подключение, зайти в «Свойства». Произвести настройку сети – ввести MAC-адрес из 12 символов. Далее, перезапуск, и «вуаля», все получилось.

Фишинг

Фишинг – это один из методов сетевого мошенничества. Он позволяет обманом раздобыть логин и пароль. Так, посетив сайт, можно посетить фишинговую страницу и ввести свои данные, которыми и завладеет взломщик.

Информацию с секретными данными о Вай-Фай узнают с помощью программы WiFiPhisher.

По какой схеме работает ПО:

- Настройка HTTP и HTTPS;

- Поиск беспроводных сетей wlan0 и wlan1 до момента подсоединения к одному из них;

- Отслеживание службой DHCP и вывод IP-адресов;

- Выбор одной из доступных Wi-Fi точек;

- Создается копия точки доступа, ей задается такое же имя. Скорость реальной точки уменьшается, благодаря чему пользователь начинает переподключаться и попадает на копию.

- Браузер запрашивает ввод пароля, пользователь заполняет графу и пассворд попадает в руки мошеннику через WiFiPhisher.

Видео-инструкция:

Теперь у мошенника есть возможность настраивать посторонний роутер. Он может сменить WPS PIN, посмотреть данные для авторизации на любых ресурсах. С такими привилегиями появляется возможность отправлять пользователей банковских услуг на другие сайты, заполучая «свое».

Совет: Чтобы не попасться на «фишинговую» уловку, нужно всегда досконально перепроверять посещаемые сайты.

Варианты защиты собственной сети

Как оказалось, существует немало вариантов шпионажа за данными от Вай-Фай. Всем у кого есть дома или в офисе маршрутизатор стоит усложнить доступ третьих лиц. Иначе каждый рискует быть жестоко обманутым. Рекомендуется воспользоваться следующими советами:

- Придумать сложное сочетание для пароля – не менее 10-12 символов, где учесть раскладку клавиатуры, регистр, знаки и цифры.

- Отключить WPS, эта функция запоминает авторизованных пользователей и подключает их вновь в автоматическом режиме.

- Периодическая смена PIN используемого устройства, а также удаление заводской надписи с корпуса.

- Ограничьте доступ к информации о PIN, не вводите его на сомнительных сайтах.

Эти шаги помогут качественно защитить свою сеть. Теперь ее может взломать только хакер с большой буквы. Будьте уверены, если взлом удался, он где-то рядом. Только близкое расположение злоумышленника может его привести к благополучному исходу.

Приложения с известными данными миллионов Wi-Fi

А может ни к чему взламывать защищенный Вай-Фай? Пользователи всего мира создали некую базу с паролями и точками Wi-Fi. Для доступа к ней стоит скачать уже готовую программу и выбрать нужную сеть. Информацию получают в следующих приложениях:

- Wi-Fi Map – универсальное приложение для любой платформы телефона, оно покажет ближайшие Вай-Фай точки и пароли, если ранее кто-то уже подключался к выбранной сети;

- Shift WiFi – популярное приложение пользователей системы Android, также как и предыдущая программа показывает все сохраненные ранее пароли к Wi-Fi.

Обзор приложения Wi-Fi Map:

Список таких приложений постепенно пополняется. Существует риск заполучить некачественный продукт. Всегда безопаснее загружать ПО с официальных и проверенных источников.

Взлом Wi-Fi c телефона

Сегодня осуществить взлом сети Wi-Fi можно даже с мобильного гаджета. Это даже удобнее, чем с ПК. Телефон проще приблизить к устройству, которое нужно взломать. Существует масса платных и бесплатных приложений. Часть из них – обман. Платные между собой могут отличаться актуализацией баз.

На сегодняшний момент известны:

- Wi-Fi Prank;

- WiHask Mobile;

- IWep Lite.

Wi-Fi Prank – приложение «брутфорс». Для его работы необходима дополнительная закачка баз. Далее оно автоматически подбирает нужный пароль. Подходит для Android.

WiHask Mobile – действует по определенному алгоритму, не требует дополнительных баз. Работает до обнаружения скрытого пароля. Основано на той же технологии «брутфорс». Распространяется для системы Android.

IWep Lite – осуществляет поиск пароля на гаджетах iPhone. Для работы приложения необходима процедура активации. Необходимо найти сеть и выбрать статистику. После начинается автоматический поиск до удовлетворительного ответа с кодом.

Ответственность за взлом

Не зря говорят, что бесплатный сыр только в мышеловке. Эти слова можно отнести и к интернету. Бесплатное пользование законно лишь в общественных местах, там, где не приходит в голову мысль – реально ли взломать доступный Вай-Фай, так как он в открытом доступе. Здесь каждый может пользоваться сетью вдоволь.

Иное дело – взлом чужого аппарата. Другими словами – это мошенничество. А такие действия не являются законными. Все преступные нарушения в нашей стране ограничиваются законами. На всех «умников» найдется статья в УК РФ. Не рискуйте, подключите или оплатите собственный интернет.

10 лучших методов взлома пароля WiFi на ПК и мобильных устройствах

10 способов взлома пароля WiFi на ПК и мобильных устройствах

Здесь мы собрали 10 лучших рабочих методов для взлома / взлома пароля Wi-Fi на мобильных устройствах Android, ПК с Windows и ПК с Linux с видео. Здесь мы делаем подробный пост с 10 различными методами взлома пароля Wi-Fi на мобильных устройствах Android и ПК.

1. Взломайте WiFi из Kali Linux на ПК

Kali Linux - один из лучших дистрибутивов Linux для тестирования на проникновение и этического взлома для ПК.Вы можете легко взломать защищенную сеть Wi-Fi из Kali Linux.

Загрузите ОС Kali Linux с официального сайта Kali Linux.

Kali.orgПосмотрите это видео и узнайте, как работают эти хаки

Подробнее

Как взломать Wi-Fi с помощью Kali Linux 2.0 - Instructables.com2 Взломать WiFi из Windows Aircrack-ng

Вы также можете взломать пароль Wi-Fi на ПК с Windows с помощью программного обеспечения Aircrack-ng.

Aircrack-ng - это программа взлома ключей 802.11 WEP и WPA-PSK, которая может восстанавливать ключи после захвата достаточного количества пакетов данных. Приложение работает, реализуя стандартную атаку FMS вместе с некоторыми оптимизациями, такими как атаки KoreK, а также атака PTW. Это значительно ускорит атаку по сравнению с другими инструментами взлома WEP.

Aircrack-ng - это набор инструментов для аудита беспроводных сетей. Интерфейс стандартный, и для работы с этим приложением потребуются некоторые навыки использования команд.

Скачать Aircrack-ng для Windows - Filehippo.comПосмотрите это видео и узнайте, как это работает.

3. Взломайте WiFi с Android Mobile с помощью Kali Linux

Многие из наших читателей спрашивали меня, как они могут взломать пароль Wi-Fi с Android Mobile. Это ваш ответ. Вам просто нужно загрузить Kali Linux на свой мобильный Android, и вы можете легко взломать пароль Wi-Fi.

Как установить и запустить Kali Linux на вашем Android Mobile

Прочтите этот пост и узнайте, как установить Kali Linux на свой мобильный телефон Android.

Посмотрите это видео и узнайте больше об этом взломе.

4. Взломайте WiFi в Android Mobile из приложения WPS Connect

Это один из самых популярных уловок в Интернете для взлома пароля Wi-Fi с мобильного Android. Все, что вам нужно, - это загрузить приложение WPS Connect из Google Play Store. Но убедитесь, что ваш телефон имеет root-права , прежде чем запускать это приложение на своем телефоне.

Узнайте больше об этом приложении и о том, как оно работает, по ссылке ниже.

Видео по теме:

5. Просмотр сохраненного пароля Wi-Fi в Android Mobile

Вы также можете восстановить сохраненный пароль WiFi с любого мобильного телефона Android с помощью этого трюка. Все, что вам нужно, это скачать приложение Free WiFi Password Recovery на свой телефон Android.

6. Просмотр сохраненного пароля WiFi на компьютере

Шаг 1. Откройте командную строку от имени администратора на вашем компьютере с Windows.

Шаг 2: Введите команду ниже в командной строке.

netsh wlan показать имя профиля = prophethacker key = clear

Шаг 3. Убедитесь, что вы заменили prophethacker своим именем Wi-Fi или SSID

Узнайте больше об этих трюках по ссылке ниже.

Как найти пароль Wi-Fi вашей текущей сети на ПК из командной строки

7. Взломать WiFi из Windows Wifislax

Wifislax - это операционная система Linux с открытым исходным кодом, основанная на дистрибутиве Slackware Linux.Основная цель - поддержка новейших технологий Wi-Fi. Система предоставляет готовую поддержку широкого спектра беспроводных и проводных сетевых карт. Кроме того, он содержит большое количество инструментов безопасности и криминалистики, что превращает его в дистрибутив для пентестинга (тестирования на проникновение).

Узнайте больше о Wifislax на указанных ниже веб-сайтах.

Как взломать Wi-Fi, защищенный Wep, с помощью Airoway и Wifislax WiFi Hacker - взломайте Wi-Fi с помощью WifiSlax 4.11 [Ноутбук Mac и Windows] 2015 г.Видео по теме:

Скачать Wifislax

8. 10 лучших инструментов для взлома Wi-Fi в Kali Linux

Взломать Wi-Fi от Kali Linux

Перейдите по ссылке ниже и найдите 10 лучших инструментов для взлома Wi-Fi в Kali Linux.

10 лучших инструментов для взлома Wi-Fi в Kali Linux - www.hackingtutorials.org9. Сброс маршрутизатора и паролей по умолчанию

Пароли WiFi-роутера 2016

Это приложение позволяет узнать ключи и пароли по умолчанию для самых продаваемых в мире маршрутизаторов WiFi.Вы забыли пароль для своего роутера и теперь не можете получить к нему доступ, с помощью этого приложения теперь это легко и быстро. Если вы никогда не меняли свой пароль, попробуйте ввести имя пользователя и пароль, которые мы предоставляем для марки вашего WiFi-роутера. Если вы изменили его, вы должны сбросить настройки WiFi-роутера, вставив острый предмет в небольшое отверстие с помощью кнопки, которая обычно Wi-Fi роутера на задней панели или удерживайте кнопку включения-выключения в течение нескольких секунд. Выполнив эти действия и введя имя пользователя и пароль по умолчанию для вашего маршрутизатора Wi-Fi, вы получите доступ к экрану конфигурации.Наслаждайтесь этим приложением бесплатно

Вы также можете получить список паролей маршрутизатора по умолчанию на этом веб-сайте.

Routerpasswords.com

10. Эксплойты, уязвимости и недостатки программного обеспечения OneClick

Routerpwn - это инфраструктура эксплуатации маршрутизаторов на основе веб-приложений, в которой есть набор эксплойтов маршрутизаторов, хорошо поддерживаемых пользователями. Он был оптимизирован для упрощения работы. Routerpwn написан на JavaScript и HTML, чтобы обеспечить многоплановость на мобильных устройствах, таких как смартфоны и планшеты.

Узнать больше:

RouterPwn Маршрут эксплуатации маршрутизатора - exploiterz.blogspot.in/

https://www.reddit.com/

Routerpwn.comИсточник: Quora.com

Надеюсь, этот метод сработал для вас, ребята! Хорошего дня.

Если вам понравился этот пост, не забудьте поделиться им со своими друзьями.

Если у вас есть вопросы, прокомментируйте свои сомнения в поле для комментариев.

Еще читают:

Получите более интересную статью, подобную этой

, в свой почтовый ящик

Подпишитесь на наш список рассылки и получайте ежедневно новые статьи и обновления на свой почтовый ящик.

.Как взломать сеть Wi-Fi (беспроводную)

- Home

-

Testing

-

- Back

- Agile Testing

- BugZilla

- Cucumber

- Database Testing

- JTL Testing

- Назад

- JUnit

- LoadRunner

- Ручное тестирование

- Мобильное тестирование

- Mantis

- Почтальон

- QTP

- Назад

- Центр качества (ALM)

- Центр качества (ALM)

- Управление тестированием

- TestLink

-

-

SAP

-

- Назад

- ABAP

- APO

- Начинающий

- Basis

- BODS

- BI

- BPC

- CO

- Назад

- CRM

- Crystal Reports

- FICO

- 000 HRM

- 000 HRM

- MM Pay

- Назад

- PI / PO

- PP

- SD

- SAPUI5

- Безопасность

- Менеджер решений

- Successfactors

- SAP Tutorials

-

- Web

- AngularJS

- ASP.Net

- C

- C #

- C ++

- CodeIgniter

- СУБД

- JavaScript

- Назад

- Java

- JSP

- Kotlin

- Linux

- Linux

- Kotlin

- Linux js

- Perl

- Назад

- PHP

- PL / SQL

- PostgreSQL

- Python

- ReactJS

- Ruby & Rails

- Scala

- SQL 000

- SQL 000 0003 SQL 000 0003 SQL 000

- UML

- VB.Net

- VBScript

- Веб-службы

- WPF

Обязательно учите!

-

- Назад

- Бухгалтерский учет

- Алгоритмы

- Android

- Блокчейн

- Business Analyst

- Создание веб-сайта

- CCNA

- Облачные вычисления

- 00030003 COBOL

- 9000 Compiler

- 00030003 9000 Compiler 9000

- Ethical Hacking

- Учебники по Excel

- Программирование на Go

- IoT

- ITIL

- Jenkins

- MIS

- Сеть

- Операционная система

- Назад

- Управление проектами Отзывы

- 9000 Встроенные системы

Как взломать пароли Wi-Fi WPA и WPA2 с помощью Pixie-Dust Attack с помощью Airgeddon «Null Byte :: WonderHowTo

Недостатки конструкции многих маршрутизаторов могут позволить хакерам украсть учетные данные Wi-Fi, даже если используется шифрование WPA или WPA2. с надежным паролем. Раньше эта тактика занимала до 8 часов, но более новая WPS-атака Pixie-Dust может взламывать сети за секунды. Для этого используется современный фреймворк для беспроводной атаки под названием Airgeddon для поиска уязвимых сетей, а затем Bully для их взлома.

При атаке на сеть Wi-Fi первое и наиболее очевидное место для хакера - это тип сетевого шифрования. В то время как сети WEP легко взломать, самые простые методы взлома Wi-Fi с шифрованием WPA и WPA2 основаны на плохом пароле или наличии вычислительной мощности, необходимой для получения достаточного количества результатов, чтобы сделать подборщик на практике.

В некоторых случаях шифрование точки доступа не является самым слабым местом сети, поэтому лучше подумать нестандартно или, в этом случае... сосредоточьтесь на коробке. Поскольку источник сигнала Wi-Fi транслируется с оборудования маршрутизатора, само устройство будет отличной целью для атаки вместо шифрования. И одним из недостатков многих точек доступа является функция Wi-Fi Protected Setup, которую мы узнаем в этом руководстве.

Не пропустите: как взломать слабые пароли Wi-Fi за секунды с помощью Airgeddon на Parrot OS

Если вы забыли пароль к своей точке доступа, более известная функция безопасной настройки Wi-Fi просто как WPS, позволяет подключаться к сети с помощью 8-значного числа, напечатанного на нижней части маршрутизатора.Это несколько удобнее, чем просто перезагрузка маршрутизатора с помощью кнопки на задней панели, но также представляет собой серьезную дыру в безопасности из-за того, как многие маршрутизаторы имеют дело с реализацией этой функции.

Здесь можно увидеть PIN-код WPS в нижней части маршрутизатора. Изображение предоставлено audioreservoir / FlickrPIN-коды WPS подверглись атакам двух последовательных поколений атак, начиная с самых основных методов грубой силы, нацеленных на то, как некоторые маршрутизаторы разделяют PIN-код на две отдельные половины перед их проверкой.Спустя годы появилась еще одна атака, которая остается эффективной против многих маршрутизаторов и значительно сокращает время, необходимое для атаки на цель.

Reaver: теперь устарело против большинства современных маршрутизаторов

Атака методом грубой силы Reaver была радикально новым оружием для взлома Wi-Fi, когда она была представлена в 2011 году. Одна из первых практических атак на сети с шифрованием WPA и WPA2. он полностью игнорировал тип шифрования, используемый в сети, используя неудачный выбор конструкции в протоколе WPS.

Reaver позволил хакеру находиться в пределах досягаемости сети и подбирать PIN-код WPS, передавая все учетные данные для маршрутизатора. Хуже того, 8-значный PIN-код можно было угадать в двух отдельных половинах, что позволяет атаковать значительно быстрее, чем работа против полной длины PIN-кода.

Хотя для этого требовалось, чтобы хакер находился в пределах досягаемости целевой сети Wi-Fi, он смог проникнуть даже в сети WPA и WPA2 с надежными паролями с помощью онлайн-атаки.Это противоположно оффлайновой атаке, такой как брут-форс подтверждения WPA, которая не требует подключения к сети для успешного выполнения. Хотя это было ограничением, преимущество состоит в том, что для обычного пользователя обычно нет признаков атаки такого типа.

Атака Reaver оказалась чрезвычайно популярной, и с 2011 года многие маршрутизаторы теперь имеют защиту для обнаружения и прекращения атаки типа Reaver. В частности, эти атаки были значительно замедлены за счет ограничения скорости, которое заставляет хакера ждать несколько секунд перед каждой атакой с помощью PIN-кода.Многие маршрутизаторы теперь «блокируют» настройку WPS в ответ на слишком много неудачных попыток ввода PIN-кода. Это привело к тому, что атака Reaver считается устаревшей для большинства современных маршрутизаторов.

WPS Pixie-Dust Attack: лучший метод атаки

Несмотря на то, что маршрутизаторы обновили некоторые настройки, чтобы предотвратить атаки на маршрутизаторы с помощью грубой силы, все еще существовали серьезные недостатки в том, как многие маршрутизаторы реализуют шифрование. В программировании сложно создать действительно случайные числа, что необходимо для надежного шифрования.Для этого мы используем функцию, которая начинается с числа, называемого «семя», которое после передачи в функцию производит псевдослучайное число.

Если вы используете длинное или переменное "начальное" число, вы можете получить тот же результат, что и число, которое на самом деле является случайным, но если вы используете легко угадываемое "начальное" число или, что еще хуже ... одно и то же многократно, вы создать слабое шифрование, которое легко взломать. Именно это и сделали производители маршрутизаторов, что привело к Pixie-Dust, второму поколению атак WPS PIN.

Идет атака WPS Pixie-Dust.Не пропустите: Как взломать Wi-Fi с помощью WPS Pixie-Dust Attack & Reaver

Поскольку многие маршрутизаторы с включенным WPS используют известные функции для создания случайных чисел с начальными значениями, такими как «0» или отметка времени начала транзакции WPS, обмен ключами WPS имеет фатальные недостатки в способе шифрования сообщений. Это позволяет взломать PIN-код WPS за считанные секунды.

Что вам понадобится для этого взлома

Нашим предпочтительным инструментом для демонстрации атаки WPS Pixie-Dust будет инфраструктура беспроводной атаки под названием Airgeddon.Интегрируя множество инструментов беспроводной атаки в пакет, хорошо подходящий для новичков, Airgeddon позволит вам выбрать и настроить свою беспроводную карту, найти и загрузить данные таргетинга из ближайших сетей и атаковать целевые сети - и все это с помощью одного инструмента.

Главное меню для фреймворка атаки Airgeddon Wi-Fi.Не пропустите: Как создать программный блокировщик Wi-Fi с помощью Airgeddon

Есть некоторые компромиссы при использовании Airgeddon, поскольку способ передачи данных между модулями разведки и атаки требует, чтобы вы могли открывать несколько окон терминала в среде рабочего стола с графическим интерфейсом пользователя.Если вы используете SSH для доступа к своему устройству Kali, вам может потребоваться настроить таргетинг на уязвимые сети с помощью команды wash , включенной в инструмент Reaver, и вместо этого передать данные в инструмент Bully вручную.

Поскольку разные беспроводные сетевые карты работают лучше или хуже с Reaver или Bully, Airgeddon позволяет передавать целевые данные между двумя сценариями и находить золотую середину для вашей беспроводной карты, используемого модуля атаки и цели, на которую вы нападаете.

Чтобы использовать модуль Bully в Airgeddon, вам потребуется Kali Linux или другой поддерживаемый дистрибутив.Перед тем как начать, убедитесь, что ваш Kali Linux полностью обновлен, так как для работы этого инструмента вам понадобится несколько пакетов.

Вам также понадобится адаптер беспроводной сети, способный к внедрению пакетов и режим беспроводного мониторинга. Мы рекомендуем Panda PAU09, или вы можете ознакомиться с нашим руководством по ссылке ниже, чтобы увидеть другие популярные беспроводные сетевые адаптеры.

Не пропустите: лучшие беспроводные сетевые адаптеры для взлома Wi-Fi

Наконец, перед началом убедитесь, что у вас есть разрешение от владельца сети, в которой вы тестируете этот инструмент.Этот инструмент может работать очень быстро, и если сеть отслеживается, вы оставите свидетельства в журналах.

Шаг 1. Загрузите Airgeddon

Во-первых, вам нужно установить Airgeddon, клонировав репозиторий git. Откройте окно терминала и введите следующее, чтобы клонировать репо, сменить каталог на новую папку и запустить «airgeddon.sh» как сценарий bash.

git clone github.com/v1s1t0r1sh4r3/airgeddon.git

cd airgeddon

sudo bash ./airgeddon.sh

Если это работает, вы должны увидеть экран загрузки пришельцев.Не пугайтесь, сценарий скоро запустится.

Шаг 2: Установите зависимости

Airgeddon определит вашу ОС и разрешение терминала. Нажмите return , чтобы проверить все инструменты, содержащиеся в структуре.

Airgeddon проверит, какие основные инструменты установлены. Перед началом вы должны убедиться, что у вас полностью зеленая доска, но, в частности, вам понадобится Bully для этой атаки. Чтобы установить недостающее репо, у вас есть несколько вариантов.Самый простой - следовать приведенному ниже формату.

apt-get install (все, что вам не хватает)

Если это не сработает, вы также можете попробовать использовать Python pip для установки модулей Python, набрав pip3 install nameofwhatyouareing в окне терминала. Когда все результаты означают зеленый «ОК», нажмите , верните , чтобы перейти к выбору адаптера.

Шаг 3: Выберите адаптер беспроводной сети

На следующем шаге Airgeddon отобразит список ваших сетевых адаптеров.Выберите тот, который вы хотите использовать для атаки, набрав номер рядом с ним. Перед этим вы можете изменить MAC-адрес вашего адаптера с помощью такого инструмента, как GNU MAC Changer.

Не пропустите: Как взломать Wi-Fi в отелях, самолетах и кафе с помощью подмены MAC-адресов

В этом случае я выбираю свою двухдиапазонную сетевую карту 2,4 и 5 ГГц, которая является вариант 3.

Далее вы попадете в главный экран атаки. В этом случае я буду выполнять атаку WPS, поэтому выберу вариант 8 и нажму , верну .

Шаг 4. Включение режима монитора

Теперь вам нужно будет перевести карту в режим монитора. Вместо обычных команд airmon-ng просто введите цифру 2 в меню и нажмите , чтобы вернуть .

Если все в порядке, необходимо перевести карту в режим монитора и изменить ее имя. Airgeddon будет отслеживать измененное имя, и вы сможете перейти в меню таргетинга.

Шаг 5: Поиск уязвимых целей в области

Чтобы найти уязвимые маршрутизаторы, теперь вы можете переключить карту на сети в непосредственной близости, выбрав опцию 4, сканировать цели.Если у вас двухдиапазонная карта, вас спросят, хотите ли вы сканировать спектр 2,4 или 5 ГГц, что позволит вам решить, на какие сети нацеливаться. Тип Y для 5 ГГц и N для 2,4 ГГц.

Должно открыться окно со всеми уязвимыми сетями. Позвольте ему оставаться открытым для нескольких сканирований, пока ваша карта пробегает вверх и вниз по беспроводным каналам и пытается найти новые сети. Подождав около минуты, выйдите из окна или нажмите Ctrl + C .

Вы должны увидеть данные о вашей цели Wi-Fi, загруженные на экран выбора, что означает, что вы готовы загрузить данные о цели в модуль атаки!

Шаг 6. Загрузите целевые данные Wi-Fi в модуль Bully Attack.

Теперь вы должны увидеть экран, содержащий целевые данные для каждой обнаруженной вами уязвимой сети. Введите номер сети, на которую вы хотите настроить таргетинг, чтобы передать данные о таргетинге в Airgeddon, и нажмите , чтобы вернуть . Затем вы выберете, какой модуль атаки будет использовать эти значения в качестве аргумента.

В моем примере экран атаки WPS теперь полностью активен и готов к запуску. Моя беспроводная карта находится в режиме мониторинга, и я выбрал сеть по BSSID, номеру канала, ESSID и другой информации, полученной при сканировании. Теперь все, что мне нужно сделать, это выбрать модуль атаки.

Как вы можете видеть ниже, предлагается довольно много. В зависимости от вашей беспроводной карты, вам повезет больше с Reaver или Bully. В этом руководстве мы сосредоточены на Bully, поэтому введите 7 , чтобы загрузить целевые данные в модуль атаки Bully, и нажмите , чтобы вернуть .

Последнее значение, которое вам нужно будет ввести, - это тайм-аут или время до того, как программа предположит, что атака не удалась. На данный момент установите значение около 55 секунд. Нажмите , верните , и атака начнется.

Шаг 7: Запустите атаку и взломайте PIN-код WPS

После запуска модуля атаки на экране откроется окно с красным текстом. Если связь прошла успешно, вы увидите множество зашифрованных транзакций, подобных показанной на изображении ниже. Если вы находитесь вне диапазона или цель не очень уязвима, вы увидите неудачные транзакции.

Как только Bully получит данные, необходимые для взлома PIN-кода, он передаст их программе WPS Pixie-Dust.

Это может произойти за секунды или меньше, но если у вас слабое соединение, это может занять несколько минут. Вы должны увидеть взломанный PIN-код и пароль Wi-Fi внизу экрана. Это оно! У вас есть полный доступ к роутеру.

Если вы записываете PIN-код, вы можете использовать модуль «настраиваемое сопоставление PIN-кода», чтобы иметь возможность получать новый пароль в любое время, когда он изменяется, пока цель не купит новый маршрутизатор или не отключит WPS.Это также работает, если вы только что получили PIN-код, но не заставили маршрутизатор сбросить учетные данные Wi-Fi.

Защита от атак на основе WPS-Pixie

Лучшее и наиболее очевидное решение для прекращения атаки Pixie-Dust - это отключить туманную полезную функцию, лежащую в основе проблемы - Wi-Fi Protected Setup. Вы можете легко перезагрузить свой маршрутизатор с помощью кнопки сброса, расположенной практически на всех маршрутизаторах, а это означает, что почти никто не будет грустить, если вы отключите функцию WPS. Вы можете сделать это через страницу администрирования большинства маршрутизаторов.

Другая важная информация заключается в том, что старые маршрутизаторы могут сообщать, что они отключили параметр WPS, хотя на самом деле они все еще уязвимы для этой атаки, даже если этот параметр предположительно «выключен». Это серьезная проблема для старого оборудования, и если вы протестируете этот инструмент на более старом маршрутизаторе с WPS, установленным в положение «выключено», и атака будет успешной, вашим единственным вариантом может быть простая замена оборудования и покупка нового маршрутизатора.

Атаки на основе WPS продолжают развиваться

Аппаратные атаки представляют собой блестящий способ обхода надежного пароля, и устойчивый интерес к этому вектору атаки продолжает подпитывать игру в кошки-мышки между производителями маршрутизаторов, интернет-провайдерами и хакеры пытаются взломать эти устройства.Изучение истории Reaver и эволюции к атакам на основе WPS Pixie-Dust позволит вам оставаться на переднем крае взлома Wi-Fi и расширить свой набор инструментов для взлома, чтобы вы могли противостоять любому маршрутизатору с уязвимым WPS.

Надеюсь, вам понравилось это руководство по взлому PIN-кодов WPS с помощью Airgeddon! Если у вас есть какие-либо вопросы об этом руководстве или Airgeddon, не стесняйтесь оставлять комментарии или писать мне в Twitter @KodyKinzie. Мы будем делать больше в нашей серии статей о взломе Wi-Fi, так что следите за обновлениями.

Не пропустите: взлом PIN-кода WPS для получения пароля с помощью Bully

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего пакета обучения премиум-сертификату по этическому хакерству 2020 года в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (скидка 90%)>

Обложка и скриншоты Kody / Null Byte .Взлом PIN-кода WPS для получения пароля с помощью Bully «Null Byte :: WonderHowTo

С возвращением, мои зарождающиеся хакеры!

Как и все в жизни, есть несколько способов сделать взлом. Фактически, у хороших хакеров обычно есть много уловок в рукаве, чтобы взломать систему. Если бы они этого не сделали, то обычно не добились бы успеха. Ни один хакер не работает в каждой системе, и ни один хакер не работает все время.

Я продемонстрировал множество способов взлома Wi-Fi здесь, на Null Byte, включая взлом паролей WEP и WPA2, а также создание Evil Twin и Rogue AP.

Несколько лет назад Алекс Лонг продемонстрировал, как использовать Reaver для взлома PIN-кода WPS на тех системах со старой прошивкой и включенным WPS. Недавно на рынке появился новый инструмент для взлома WPS, который включен в наш хакерский дистрибутив Kali. Его имя, соответственно, Bully .

Почему WPS так уязвим

WPS означает защищенную настройку Wi-Fi и был разработан, чтобы упростить настройку безопасной точки доступа для среднего домовладельца. Впервые представленный в 2006 году, к 2011 году было обнаружено, что у него есть серьезный недостаток конструкции.ПИН-код WPS может быть довольно просто взломан.

При наличии всего 7 неизвестных цифр в ПИН-коде существует всего 9 999 999 возможных вариантов, и большинство систем могут попытаться выполнить такое количество комбинаций за несколько часов. Как только PIN-код WPS обнаружен, пользователь может использовать этот PIN-код для поиска предварительного общего ключа (пароля) WPA2. Поскольку грубая атака на AP, защищенную WPA2, может занять от нескольких часов до нескольких дней, если эта функция включена на AP и не обновлена, это может быть гораздо более быстрым путем к получению PSK.

Ключи к успеху

Однако важно отметить, что новые точки доступа больше не имеют этой уязвимости.Эта атака будет работать только с точками доступа, проданными в течение этого периода 2006 г. и начала 2012 г. Поскольку многие семьи сохраняют свои точки доступа в течение многих лет, все еще существует множество уязвимых точек доступа.

Нужен беспроводной сетевой адаптер? Купите лучший беспроводной сетевой адаптер для взлома Wi-Fi в 2017 году.

. Чтобы это работало, нам понадобится совместимый беспроводной сетевой адаптер. Ознакомьтесь с нашим списком адаптеров беспроводной сети, совместимых с Kali Linux и Backtrack, за 2017 год по ссылке выше, или вы можете взять наш самый популярный адаптер для начинающих здесь.

Настройка взлома Wi-Fi с адаптером беспроводной сети. Изображение предоставлено SADMIN / Null ByteЕсли вы не знакомы с взломом беспроводных сетей, я настоятельно рекомендую вам прочитать мое введение в набор инструментов Aircrack-ng. Если вы ищете дешевую удобную платформу для начала работы, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием Raspberry Pi за 35 долларов.

Приступите к взлому сегодня: настройте безголовую платформу для взлома Raspberry Pi Запуск Kali Linux

Шаг 1. Запустите Kali

Давайте начнем с запуска нашего любимого хакерского дистрибутива Linux, Kali.Затем откройте терминал, который выглядит следующим образом:

Чтобы убедиться, что у нас есть беспроводные соединения и их обозначение, мы можем ввести:

Как мы видим, эта система имеет беспроводное соединение, обозначенное wlan0. Ваш может быть другим, поэтому обязательно проверьте.

Шаг 2: Переведите адаптер Wi-Fi в режим монитора

Следующим шагом является перевод адаптера Wi-Fi в режим монитора. Это похоже на неразборчивый режим в проводном соединении. Другими словами, это позволяет нам видеть все пакеты, проходящие по воздуху через наш беспроводной адаптер.Мы можем использовать один из инструментов из пакета Aircrack-ng, Airmon-ng, для выполнения этой задачи.

- kali> airmon-ng start wlan0

Затем нам нужно использовать Airodump-ng, чтобы увидеть информацию о беспроводной точке доступа вокруг нас.

Как видите, нам видно несколько точек доступа. Меня интересует первый: «Mandela2». Нам понадобится его BSSID (MAC-адрес), его канал и его SSID, чтобы иметь возможность взломать его PIN-код WPS.

Шаг 3: Используйте Airodump-Ng для получения необходимой информации

Наконец, все, что нам нужно сделать, это поместить эту информацию в нашу команду Bully.

- kali> bully mon0 -b 00: 25: 9C: 97: 4F: 48 -e Mandela2 -c 9

Давайте разберем эту команду, чтобы увидеть, что происходит.

- mon0 - это имя беспроводного адаптера в режиме монитора.

- --b 00: 25: 9C: 97: 4F: 48 - это BSSID уязвимой точки доступа.

- -e Mandela2 - это SSID точки доступа.

- -c 9 - это канал, на котором вещает точка доступа.

Вся эта информация доступна на экране выше с помощью Airodump-ng.

Шаг 4: Запустите Bully

Когда мы нажмем клавишу ввода, Bully начнет пытаться взломать PIN-код WPS.

Теперь, если эта точка доступа уязвима для этой атаки, хулиган выдаст ПИН-код WPS и пароль точки доступа в течение 3-5 часов.

Хотите начать зарабатывать деньги хакером в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (скидка 90%)>

Обложка через Shutterstock (1, 2) .