Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как проверить роутер на исправность

Как проверить роутер на работоспособность: советы и инструкции

Одним из виновников перебоев в работе интернета является маршрутизатор. Сегодня мы рассмотрим, как проверить роутер на работоспособность, чтобы убедиться, что он – источник проблемы или развеять подобные подозрения.

Типичные проблемы у новичков

Определить, виновен ли маршрутизатор в проблемах с интернетом, можно несколькими способами.

Проверка индикаторов

При подаче питания, появлении интернета, активации Wi-Fi модуля на передней панели устройства загорается соответствующий индикатор. Итак, как проверить, работает вай-фай роутер или нет?

- Первое, с чего начинается проверка роутера, это свечение светодиодов. Возможно, устройство осталось без питания или после перезагрузки выключился Wi-Fi модуль. Также стоит проверить наличие входящего сигнала: есть вероятность, что введенный в квартиру кабель повреждён (изломился, проблема с обжимкой).

Проверить исправность сетевого кабеля поможет следующее видео:

- Второй шаг – подключение к интернету со второго устройства по такому же интерфейсу. Если нужно проверить работу Wi-Fi, подключаемся по беспроводному каналу.

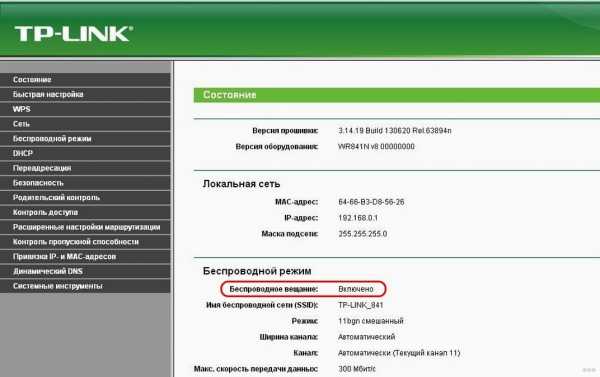

- Проверить наличие WI-Fi соединения помогут устройства, оснащённые радиомодулем. Также о подключении беспроводного соединения узнаете из веб-интерфейса для конфигурирования маршрутизатора. На главной странице приводится нужная информация. Покажем на примере роутера от TP-Link.

Программные неполадки

Причиной сбоя работы роутера может стать и вирус. Смотрите видео по теме:

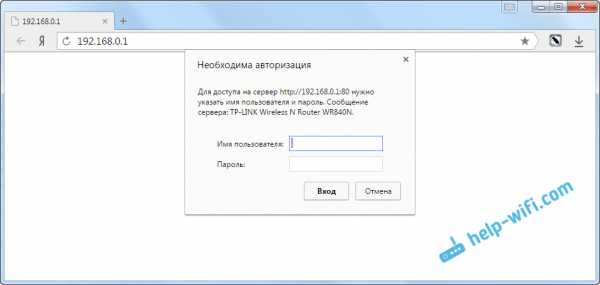

Если предыдущие советы не помогли, перезагружаем устройство программным методом. Обычно заходим в настройки, вызываем «Системные инструменты» и кликаем «Перезагрузить». Смотрим состояние маршрутизатора в веб-интерфейсе для его настроек через браузер.

Если перезагрузка не помогла, и роутер также не работает, можно попробовать выполнить сброс предыдущих настроек до заводских. Для этого существует аппаратная кнопка «Reset», обычно утопленная в корпус от случайного нажатия. До нее необходимо добраться при помощи тонкого предмета (иголка, зубочистка, ампулка). На некоторых моделях от Asus есть ещё один алгоритм защиты от случайного нажатия – кнопку придется продержать в зажатом положении порядка 10 секунд.

После сброса маршрутизатор придётся заново настраивать.

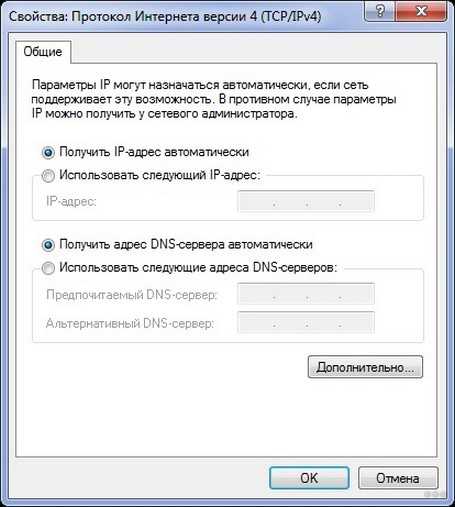

Также можно попробовать следующее. В настройках используемого протокола, как правило, это IPv4, указываем способ раздачи IP. Иногда настройки метода получения физических адресов изменяются сторонним ПО.

Заходим в «Центр управления сетями», открываем «Свойства» сетевой карты и дважды кликаем по версии протокола (скорее всего, это TCP/IPv4). Выбираем автоматический способ получения для IP-адреса и DNS-сервера.

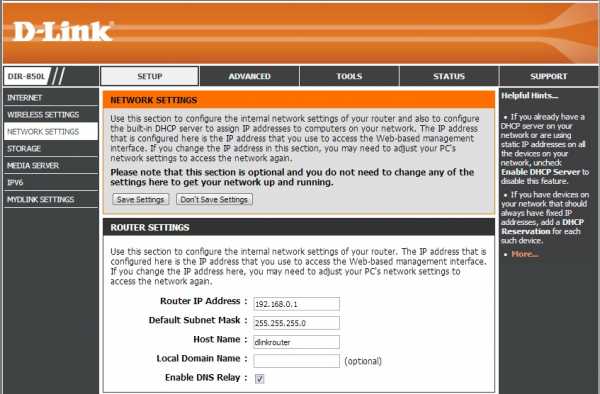

Пинг

Проверить исправность роутера можно с компьютера, к которому он подключен через LAN. Запускаем командную строку и выполняем в ней команду: «ping адрес.роутера». Адрес можно отыскать на наклейке, нанесённой на дно устройства. Он используется для входа в параметры роутера. Таким образом увидим, соединяется ли ПК с точкой доступа.

Время на получение ответа не должно превышать пары десятков секунд. Потери составляют 0%, если значение больше, повторяем операцию несколько раз. В случае аналогичного результата устройство можно перепрошить самому, либо сразу нести в сервисный центр, где роутер протестируют, выяснят причину сбоя и, по возможности, устранят её.

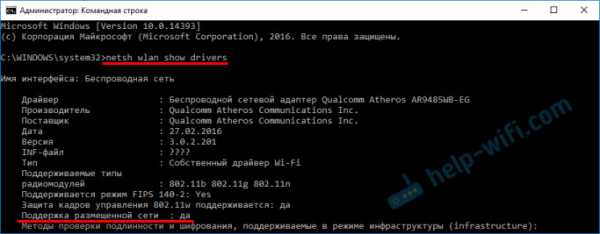

Драйверы

Программное обеспечение, которое позволяет маршрутизатору и компьютеру «общаться», может вызвать сбой в работе первого. Драйвер следует обновить или откатить до предыдущей версии, если свежей версии нет.

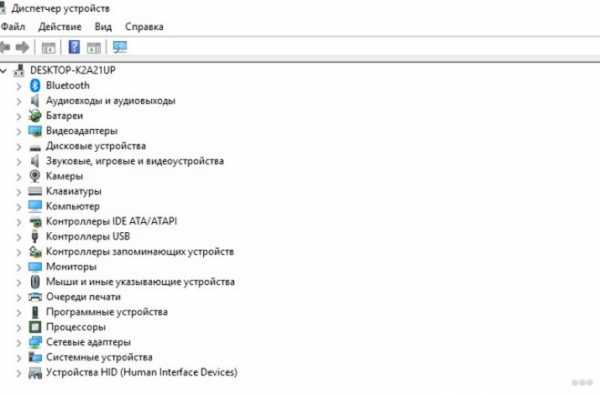

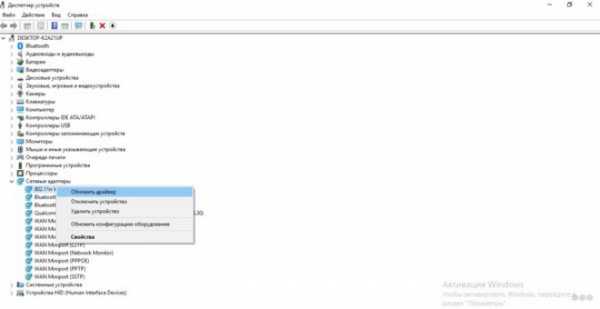

- Вызываем «Диспетчер задач», а в открывшемся окне разворачиваем ветку «Сетевые адаптеры».

- Открываем контекстное меню маршрутизатора и вызываем команду обновления драйвера.

- Выбираем место его поиска в интернете и дожидаемся завершения операции.

Если и это не спасёт после перезагрузки компьютера, таким же образом откатываем состояние ПО к предыдущей версии.

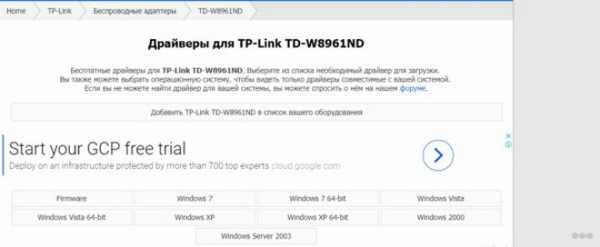

Приведённый способ поиска обновлений далеко не самый лучший. Оптимальным методом решения проблемы будет посещение официального сайта разработчика девайса, откуда и скачиваем свежий выпуск драйвера.

Покажу на примере TP-Link. Информацию об актуальной версии драйвера для вашей модели можно найти на сайте tp-link.com. Здесь же и можно скачать нужное вам ПО.

Прошивка

Действие будет актуально, если перезагрузка, сброс настроек и новая конфигурация не помогают восстановить нормальную работу роутера. Прошивка осуществляется на компьютере или ноутбуке, который сопряжен с роутером посредством кабеля.

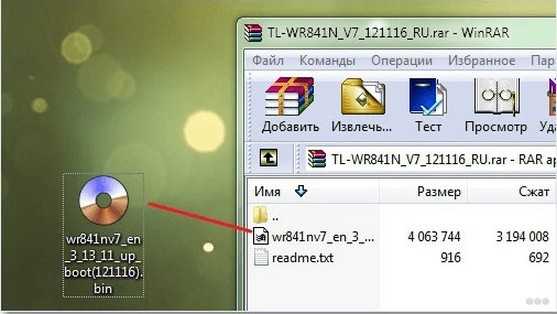

- Находим модель своего маршрутизатора на наклейке или в документации к нему.

- Находим свежую микропрограмму на официальном сайте поддержки для вашей модели.

- Извлекаем содержимое архива (файл с расширением .bin) в удобное место, желательно без кириллицы в пути.

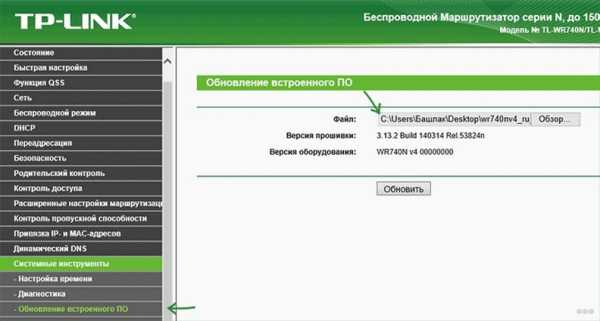

- Заходим в веб-интерфейс настройки устройства, выбираем «Системные инструменты» – «Обновление встроенного ПО».

- Указываем место хранения распакованного файла и жмём «Обновить».

После прошивки, перезагрузки и настройки девайса проблема, скорее всего, исчезнет.

Проверка скорости

Как проверить скорость интернет-соединения и его качество, смотрите в следующем видео:

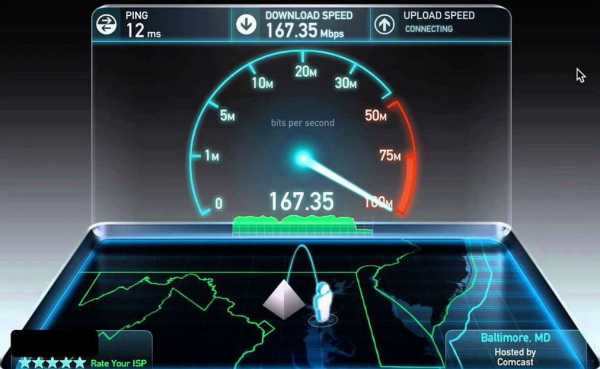

В квартиру по кабелю может подходить 100 Мб интернета, а клиенты получают значительно меньше. Проверить скорость Wi-Fi и стабильность соединения помогут специализированные онлайн-сервисы.

- Отключаем от беспроводной сети все устройства, оставив одно, соединённое по радиоканалу.

- На ноутбуке или мобильном гаджете заходим на сайт speedtest.net.

- Кликаем «Начать» и ждём результат.

Если разница между входящей скоростью и получаемой значительная, причём регулярно (проверяем в разное время по несколько раз), проблема её падения кроется в провайдере или неправильном размещении маршрутизатора.

Немаловажным параметром является и локальная скорость – скорость обмена информацией между роутером и клиентом. Он интересен, когда медленно передаются файлы между двумя устройствами, и имеет мало общего с интернетом.

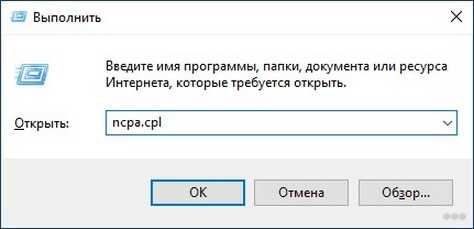

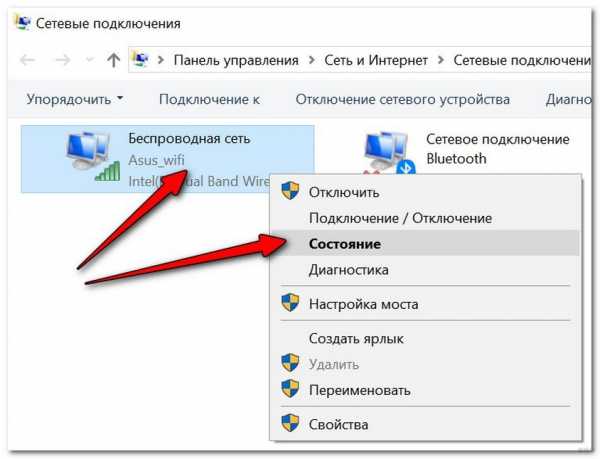

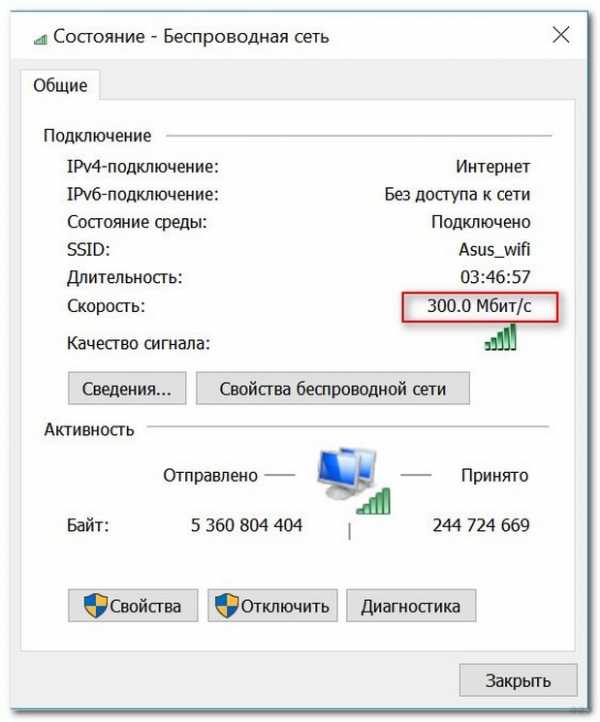

- Открываем командный интерпретатор при помощи комбинации клавиш Win + R, вводим команду cpl и выполняем её.

- Вызываем контекстное меню подключения и открываем окно с информацией о состоянии соединения.

- В строке «Скорость» находим требуемые нам данные.

Это максимально допустимая теоретическая пропускная способность маршрутизатора, которая на практике в несколько раз ниже. Она показывает, насколько быстро можно передавать файлы между клиентами домашней сети (например, с ноутбука на смартфон).

Мы разобрались, как проверить роутер на работоспособность, определить, раздаёт ли он Wi-Fi и узнать скорость беспроводного соединения. Как видите, сама проверка никаких сложностей не представляет.

У новичков могут возникнуть сложности с настройкой роутера после сброса заводских настроек. Если появились вопросы по теме статьи или как раз по настройке маршрутизатора, обязательно пишите в комментариях, и мы постараемся решить вашу проблему совместными усилиями.

Всем добра и до новых встреч!

Воняет безопасность вашего маршрутизатора: вот как это исправить

[Эта история была первоначально опубликована в июле 2014 года и с тех пор обновлялась новой информацией.]

Большинство шлюзовых маршрутизаторов, используемых домашними клиентами, совершенно небезопасны. Некоторые маршрутизаторы настолько уязвимы для атак, что их следует выбросить, заявил эксперт по безопасности на хакерской конференции HOPE X в Нью-Йорке.

«Если маршрутизатор продается в [известной розничной сети магазинов электроники], вы не хотите его покупать», - сказал в своей презентации независимый компьютерный консультант Майкл Горовиц.

«Если ваш маршрутизатор предоставлен вам вашим интернет-провайдером [ISP], вы также не захотите его использовать, потому что они раздают миллионы из них, и это делает их главной целью как для шпионских агентств, так и для плохих ребята ".

Горовиц рекомендовал потребителям, заботящимся о безопасности, вместо этого перейти на коммерческие маршрутизаторы, предназначенные для малого бизнеса, или, по крайней мере, разделить свои модемы и маршрутизаторы на два отдельных устройства. (Многие «шлюзовые» устройства, часто поставляемые интернет-провайдерами, действуют как оба.В случае неудачи любого из этих вариантов, Горовиц дал список мер предосторожности, которые пользователи могут предпринять.

- Маршрутизатор VPN - лучший способ защитить ваш Wi-Fi дома

Проблемы с потребительскими маршрутизаторами

Маршрутизаторы являются незаменимыми рабочими лошадками современных компьютерных сетей, но мало кто из домашних пользователей понимает, что они на самом деле полноценные. оперированные компьютеры с собственными операционными системами, программным обеспечением и уязвимостями.

«Скомпрометированный маршрутизатор может шпионить за вами», - сказал Хоровиц, объяснив, что маршрутизатор, находящийся под контролем злоумышленника, может организовать атаку «человек посередине», изменить незашифрованные данные или отправить пользователя на веб-сайты «злых близнецов», маскирующихся под часто используемые порталы электронной почты или онлайн-банкинга.

Многие домашние шлюзы потребительского уровня не могут уведомить пользователей о появлении обновлений прошивки, даже если эти обновления необходимы для исправления дыр в безопасности, отметил Хоровиц. Некоторые другие устройства не принимают пароли длиной более 16 символов.

Миллионы маршрутизаторов по всему миру имеют сетевой протокол UPnP, включенный на портах с выходом в Интернет, что делает их уязвимыми для внешних атак.

"UPnP был разработан для локальных сетей [локальных сетей] и поэтому не имеет защиты.Само по себе это не такая уж большая проблема », - сказал Хоровиц. Но, добавил он,« UPnP в Интернете - это все равно что пойти на операцию и заставить врача работать не на той ноге ».

Еще одна проблема - это домашний Протокол сетевого администрирования (HNAP), инструмент управления, установленный на некоторых старых маршрутизаторах потребительского уровня, который передает конфиденциальную информацию о маршрутизаторе через Интернет по адресу http: // [IP-адрес маршрутизатора] / HNAP1 / и предоставляет полный контроль удаленным пользователям, которые предоставить административные имена пользователей и пароли (которые многие пользователи никогда не меняют по сравнению с заводскими настройками по умолчанию).

В 2014 г. маршрутизатор-червь TheMoon использовал протокол HNAP для идентификации уязвимых маршрутизаторов марки Linksys, на которые он мог распространиться. (Linksys быстро выпустила патч для прошивки.)

«Как только вы вернетесь домой, вы захотите сделать это со всеми своими маршрутизаторами», - сказал Хоровиц технически подкованной толпе. «Перейдите в / HNAP1 /, и, надеюсь, вы не получите ответа, если это единственное, что хорошо. Честно говоря, если вы получите ответ, я бы выбросил маршрутизатор».

Угроза WPS

Хуже всего является Wi-Fi Protected Setup (WPS), простая в использовании функция, которая позволяет пользователям обходить сетевой пароль и подключать устройства к сети Wi-Fi, просто вводя восьмизначное число PIN-код, напечатанный на самом маршрутизаторе.PIN-код остается действующим даже при изменении сетевого пароля или имени сети.

«Это огромная проблема безопасности, связанная с удалением ругательствами», - сказал Хоровиц. "Этот восьмизначный номер позволит вам подключиться к [маршрутизатору] несмотря ни на что. Итак, сантехник приходит к вам домой, переворачивает маршрутизатор, фотографирует его нижнюю часть, и теперь он может навсегда подключиться к вашей сети. . "

Этот восьмизначный PIN-код - это даже не восемь цифр, - объяснил Хоровиц. На самом деле это семь цифр плюс последняя цифра контрольной суммы.Первые четыре цифры проверяются как одна последовательность, а последние три - как другая, в результате получается только 11000 возможных кодов вместо 10 миллионов.

«Если WPS активен, вы можете подключиться к маршрутизатору», - сказал Горовиц. «Вам просто нужно сделать 11 000 предположений» - тривиальная задача для большинства современных компьютеров и смартфонов.

Затем есть сетевой порт 32764, который в 2013 году обнаружил французский исследователь безопасности Элои Вандербекен, который незаметно оставался открытым на шлюзовых маршрутизаторах, продаваемых несколькими крупными брендами.Используя порт 32764, любой пользователь в локальной сети, включая интернет-провайдера пользователя, может получить полный административный контроль над маршрутизатором и даже выполнить сброс настроек до заводских без пароля.

Порт был закрыт на большинстве затронутых устройств после раскрытия информации Вандербекеном, но позже он обнаружил, что его можно легко открыть повторно с помощью специально разработанного пакета данных, который может быть отправлен от интернет-провайдера.

«Совершенно очевидно, что это сделано шпионским агентством, это потрясающе», - сказал Горовиц. "Это было преднамеренно, без сомнения."

- Подробнее: Лучший дубайский VPN-сервис может обойти драконовские законы ОАЭ в отношении Интернета

Как заблокировать домашний маршрутизатор

Первый шаг к безопасности домашнего маршрутизатора, по словам Горовица, - это убедиться, что маршрутизатор и Кабельный модем - это не одно устройство. Многие интернет-провайдеры сдают такие устройства клиентам в аренду, но у них мало контроля над собственными сетями (если вам нужен собственный модем, ознакомьтесь с нашими рекомендациями по выбору лучшего кабельного модема).

«Если бы вам дали один ящик, который, как мне кажется, большинство людей называют шлюзом, - сказал он, - у вас должна быть возможность связаться с интернет-провайдером и заставить его тупить, чтобы он работал как модем.Затем вы можете добавить к нему свой собственный маршрутизатор ».

Затем Горовиц рекомендовал клиентам покупать недорогой коммерческий маршрутизатор Wi-Fi / Ethernet, такой как Pepwave Surf SOHO, который продается по цене около 200 долларов (хотя будьте осторожны с ценой gougers), а не удобный для потребителя маршрутизатор, который может стоить всего 20 долларов.

Маршрутизаторы коммерческого уровня вряд ли будут иметь включенные UPnP или WPS. Pepwave, отметил Хоровиц, предлагает дополнительные функции, такие как откат прошивки в случае обновление прошивки идет не так.

Независимо от того, является ли маршрутизатор коммерческим или потребительским, администраторы домашней сети могут сделать несколько вещей, от простых до сложных, чтобы повысить их безопасность:

Простые исправления

Изменить учетные данные администратора от имени пользователя и пароля по умолчанию. Это первое, что попытается сделать злоумышленник. Руководство по эксплуатации вашего роутера должно показать вам, как это сделать. Если нет, то погуглите.

Сделайте пароль длинным, надежным и уникальным и не делайте его похожим на обычный пароль для доступа к сети Wi-Fi.

Измените имя сети или SSID с «Netgear», «Linksys» или другого имени по умолчанию на что-то уникальное - но не давайте ему имя, которое идентифицирует вас.

«Если вы живете в многоквартирном доме в квартире 3G, не называйте свой SSID« Квартира 3G »», - пошутил Горовиц. «Назовите это« Квартира 5F »».

Включите автоматическое обновление прошивки , если оно доступно. Более новые маршрутизаторы, в том числе большинство ячеистых маршрутизаторов, автоматически обновляют прошивку маршрутизатора.

Включите WPA2 wireless encryption , чтобы только авторизованные пользователи могли подключаться к вашей сети. Если ваш маршрутизатор может поддерживать только старый стандарт WEP, пришло время для нового маршрутизатора.

Включите новый стандарт шифрования WPA3 , если маршрутизатор его поддерживает. Однако по состоянию на середину 2020 года это делают лишь несколько маршрутизаторов и клиентских устройств (ПК, мобильные устройства, устройства для умного дома).

Отключите Wi-Fi Protected Setup , если ваш маршрутизатор позволяет вам.

Настройте гостевую сеть Wi-Fi и предложите ее посетителям, если у вашего роутера есть такая функция.Если возможно, настройте гостевую сеть так, чтобы она отключилась через заданный период времени.

«Вы можете включить гостевую сеть и установить таймер, и через три часа она выключится сама», - сказал Горовиц. «Это действительно хорошая функция безопасности».

Если у вас много устройств для умного дома или Интернета вещей, скорее всего, многие из них не будут очень безопасными. Подключите их к своей гостевой сети Wi-Fi вместо основной, чтобы минимизировать ущерб в результате любого потенциального взлома устройства IoT.

Не используйте облачное управление маршрутизатором , если это предлагает производитель вашего маршрутизатора. Вместо этого подумайте, можете ли вы отключить эту функцию.

«Это действительно плохая идея», - сказал Горовиц. «Если ваш маршрутизатор предлагает это, я бы не стал этого делать, потому что теперь вы доверяете другому человеку между вами и вашим маршрутизатором».

Многие системы «ячеистого маршрутизатора», такие как Google Wifi и Eero, полностью зависят от облака и могут взаимодействовать с пользователем только через облачные приложения для смартфонов.

Хотя эти модели предлагают улучшения безопасности в других областях, например, с автоматическим обновлением прошивки, возможно, стоит поискать маршрутизатор в виде ячеистой сети, который разрешает локальный административный доступ, например Netgear Orbi.

Умеренно сложно

Установите новую прошивку , когда она станет доступной - именно так производители маршрутизаторов устанавливают исправления безопасности. Для проверки регулярно входите в административный интерфейс вашего маршрутизатора.

Для некоторых марок вам, возможно, придется проверять веб-сайт производителя на предмет обновлений прошивки.Но имейте под рукой резервный маршрутизатор, если что-то пойдет не так. Некоторые маршрутизаторы также позволяют сделать резервную копию текущей прошивки перед установкой обновления.

Настройте свой маршрутизатор на использование диапазона 5 ГГц для Wi-Fi вместо более стандартного диапазона 2,4 ГГц, если это возможно - и если все ваши устройства совместимы.

«Диапазон 5 ГГц не распространяется до диапазона 2,4 ГГц», - сказал Хоровиц. «Так что, если в квартале от вас есть плохой парень, он может видеть вашу сеть 2,4 ГГц, но не видит вашу сеть 5 ГГц."

Отключить удаленный административный доступ и отключить административный доступ через Wi-Fi . Администраторы должны подключаться к маршрутизаторам только через проводной Ethernet. (Опять же, это невозможно со многими сетчатыми маршрутизаторами.)

Дополнительные советы для более технически подкованных пользователей

Измените настройки административного веб-интерфейса , если это позволяет ваш маршрутизатор. В идеале интерфейс должен обеспечивать безопасное соединение HTTPS через нестандартный порт, чтобы URL-адрес для административного доступа быть чем-то вроде, используя пример Горовица, "https: // 192.168.1.1: 82 "вместо более стандартного" http://192.168.1.1 ", который по умолчанию использует стандартный интернет-порт 80.

Используйте режим инкогнито браузера или частный режим при доступе к административному интерфейсу, чтобы ваш новый URL-адрес не сохраняется в истории браузера.

Отключите PING, Telnet, SSH, UPnP и HNAP , если возможно. Все они являются протоколами удаленного доступа. Вместо того, чтобы устанавливать для соответствующих портов значение «закрыто», установите их можно «скрыть», чтобы не реагировать на незапрашиваемые внешние сообщения, которые могут исходить от злоумышленников, исследующих вашу сеть.

«Каждый маршрутизатор имеет возможность не отвечать на команды PING», - сказал Хоровиц. «Это абсолютно то, что вам нужно включить - отличная функция безопасности. Она помогает вам спрятаться. Конечно, вы не собираетесь прятаться от вашего интернет-провайдера, но вы собираетесь спрятаться от какого-то парня в России или Китае».

Измените сервер системы доменных имен (DNS) маршрутизатора с собственного сервера провайдера на сервер, поддерживаемый OpenDNS (208.67.220.220, 208.67.222.222), Google Public DNS (8.8.8.8, 8.8.4.4) или Cloudflare (1.1.1.1, 1.0.0.1).

Если вы используете IPv6, соответствующие адреса OpenDNS - 2620: 0: ccc :: 2 и 2620: 0: ccd :: 2, адреса Google - 2001: 4860: 4860 :: 8888 и 2001: 4860: 4860. :: 8844, а Cloudflare - 2606: 4700: 4700 :: 1111 и 2606: 4700: 4700 :: 1001.

Используйте виртуальную частную сеть (VPN) маршрутизатор , чтобы дополнить или заменить существующий маршрутизатор и зашифровать весь сетевой трафик.

«Когда я говорю« VPN-маршрутизатор », я имею в виду маршрутизатор, который может быть VPN-клиентом», - сказал Горовиц.«Затем вы регистрируетесь в какой-нибудь компании VPN, и все, что вы отправляете через этот маршрутизатор, проходит через их сеть. Это отличный способ скрыть то, что вы делаете, от вашего интернет-провайдера».

Многие домашние маршрутизаторы Wi-Fi можно «прошить» для запуска прошивки с открытым исходным кодом, такой как прошивка DD-WRT, которая, в свою очередь, изначально поддерживает протокол OpenVPN. Большинство лучших VPN-сервисов также поддерживают OpenVPN и предоставляют инструкции по настройке маршрутизаторов с открытым исходным кодом для их использования.

Наконец, используют Gibson Research Corp.Служба сканирования портов Shields Up по адресу https://www.grc.com/shieldsup. Он проверит ваш маршрутизатор на наличие сотен распространенных уязвимостей, большинство из которых может быть устранено администратором маршрутизатора.

.Как использовать маршрутизатор для мониторинга истории браузера

Мы живем в эпоху, когда Интернет правит и контролирует практически все в нашей жизни. Все в нашей жизни, от наших детей, наших партнеров и наших сотрудников, - все используют Интернет ежедневно, но, конечно, это не обходится без проблем.

Возможно, ваши дети имеют доступ к порнографии на своих устройствах? Может быть, ваш партнер увлекается азартными играми в Интернете или обменивается сообщениями с людьми, которых ему не следует? В некоторых случаях ваши сотрудники могут бездельничать на работе и получают доступ к контенту, которого им не должно быть, пока они на часах.

С какой бы проблемой вы не столкнулись, лучший способ решить ее - получить доказательства, чтобы вы знали наверняка. Сегодня мы научим вас всему, что вам нужно знать.

Может ли владелец Wi-Fi видеть, какие сайты я посещаю?

Спросите себя, может ли кто-нибудь видеть, какие сайты я посещаю по Wi-Fi?

Короче говоря, да; они могут видеть, какие сайты я посещаю, по Wi-Fi. Хотя многие веб-сайты и службы предлагают услуги шифрования данных для защиты ваших данных, это не всегда так безопасно, как вы думаете.Например, если вы читаете электронное письмо, просматриваете изображение или читаете статью, Wi-Fi не сможет увидеть тип контента, который вы потребляете.

Однако они смогут видеть IP-адреса и URL-адреса веб-сайтов, которые вы посещали, так что это информация, которая им понадобится, чтобы увидеть, к какому контенту вы обращаетесь. Например, в то время как они не смогут увидеть порно видео вы смотрите, они смогут увидеть, какие страницы вы были на, так что он может легко обнаружить.

Это все возможно с помощью программы просмотра истории Wi-Fi , или вы можете просто проверить историю маршрутизатора самостоятельно на своем компьютере.

Как использовать маршрутизатор для отслеживания посещаемых веб-сайтов?

Ниже мы покажем вам, насколько легко узнать, какие веб-сайты посещаются через маршрутизатор, установленный на вашем участке, путем проверки истории маршрутов. Обратите внимание, однако, что действия могут отличаться в зависимости от марки и модели маршрутизатора, который вы используете, но, как правило, это всего лишь изменение заголовков параметров или макета интерфейса.

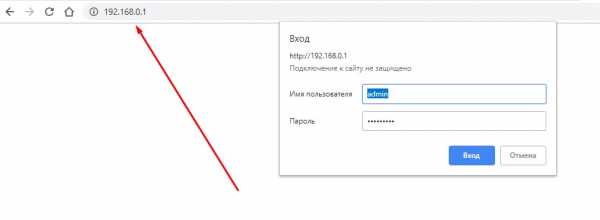

Шаг № 1 - Откройте интернет-браузер на своем компьютере и введите свой IP-адрес. Это будет 8-значное число в формате «000.000.0.0». Вы можете найти это, обратившись к руководству вашего маршрутизатора, чтобы начать проверку истории маршрутизатора.

Step # 2 - Теперь вы окажетесь на панели управления маршрутизатора. Это где это зависит от того, какой у вас роутер. Начните с входа, используя свои учетные данные администратора. Их можно найти в руководстве или на базе устройства, чтобы начать проверку истории маршрутизатора.

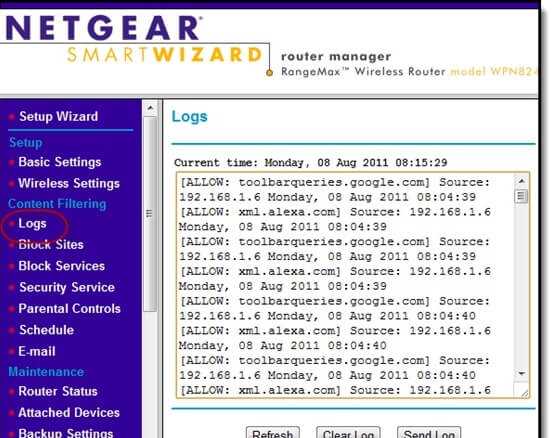

Шаг № 3 - На главной странице панели управления маршрутизатора найдите настройки журнала, средство просмотра истории Wi-Fi или опцию истории активности. Например, если вы используете маршрутизатор NetGear, вы можете использовать настройки средства просмотра истории Wi-Fi, чтобы найти историю маршрутизатора в разделе «Журналы» с левой стороны.

С другой стороны, если вы используете маршрутизатор Linksys, вам необходимо убедиться, что включен параметр «Ведение журнала», который затем активирует настройку «Просмотр» для просмотра истории браузера.

Это все, что нужно для начала проверки истории маршрутизатора вашей собственности, дома или офиса.

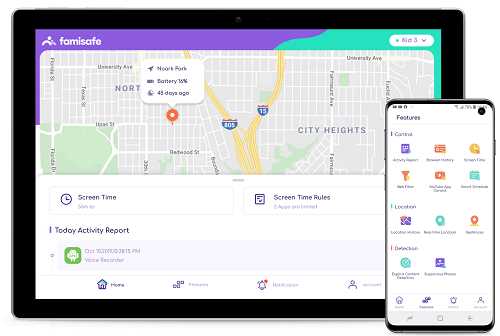

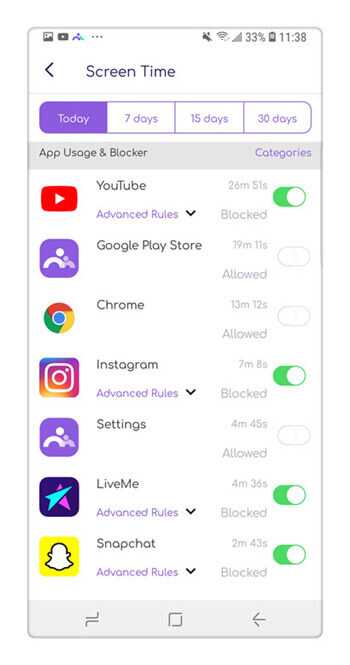

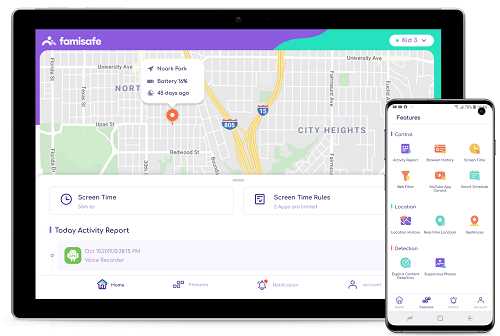

Как отслеживать посещаемые веб-сайты с помощью FamiSafe

Если люди в вашей собственности в основном используют свои мобильные устройства, такие как телефоны iOS, iPad, телефоны Android или планшеты Android, вам доступен другой вариант; FamiSafe.

Некоторые из ключевых функций, которые может предоставить вам FamiSafe;

- Отслеживайте устройство в режиме реального времени с помощью встроенной технологии GPS

- Посмотреть всю историю местоположений устройства

- Настроить пользовательские области с геозонами для пользовательских уведомлений о местоположении

- Активно блокировать доступ к определенным веб-сайтам

- Просмотреть всю историю просмотров, доступных через устройство

- Настроить индивидуальные расписания использования устройств

- Блокировать и разблокировать доступ к определенным приложениям

Это полноценное мобильное приложение для отслеживания и мониторинга, которое можно легко установить на чье-то устройство и которое предоставит вам всю информацию и функции, необходимые для отслеживания чьей-либо активности в Интернете.Вы даже можете увидеть, какие сайты я посещаю по Wi-Fi.

Вот как им пользоваться.

Шаг № 1 - Зарегистрируйте бесплатную учетную запись FamiSafe.

- Отслеживание местоположения и гео-ограждение

- Блокировщик приложений и веб-фильтрация

- Веб-фильтрация

- Контроль времени экрана

- Настройка интеллектуального родительского контроля

Шаг № 2 - Установите приложение FamiSafe на телефоны вашего ребенка.

Step # 3 - Подключите и контролируйте телефон ребенка из родительской учетной записи с помощью Famisafe.

Step # 4 - FamiSafe - самое надежное приложение для родительского контроля для отслеживания местоположения, блокировки приложений, веб-фильтрации, контроля времени экрана и многого другого. Вы можете начать отслеживание прямо сейчас!

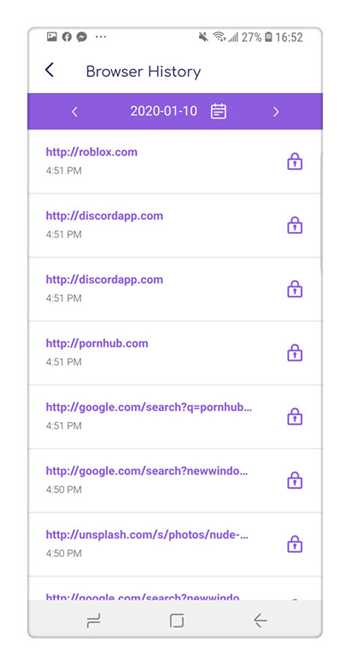

Step # 5 - Используя меню навигации с левой стороны, прокрутите вниз опцию Web History и щелкните ее. Это покажет вам актуальную информацию обо всех интернет-сайтах, которые посещало устройство, поэтому вы будете точно знать, какие сайты были посещены.

Защитите своих детей с помощью FamiSafe

Как видите, FamiSafe - это многофункциональное приложение, которое может помочь вам защитить ваших детей от опасностей, которые могут возникнуть при использовании современного устройства, такого как iPhone или телефон Android.

Это связано с тем, что вы сможете убедиться, что они не получают доступ к контенту, к которому они не должны получать доступ, а если это так, то у вас будет возможность заблокировать их. Если вы чувствуете, что ваш ребенок слишком много использует свое устройство, вы можете использовать функции блокировки и планирования, чтобы убедиться, что они ограничены количеством времени, которое они тратят на него.

Когда ваши дети находятся вне дома, вы также можете использовать функции отслеживания местоположения, чтобы убедиться, что они всегда находятся в безопасном месте и в том месте, где они должны быть, а не в опасном месте. Чтобы убедиться, что они не покидают безопасное место, или чтобы сразу же получить уведомление, вы можете использовать функцию геозоны.

Само собой разумеется, что, хотя опасности, связанные с технологиями и Интернетом, никогда не были такими опасными, никогда не было лучшего набора инструментов, которые помогут вам взять под контроль.

Независимо от того, используют ли ваши близкие или сотрудники мобильное устройство или компьютер, вы можете полностью контролировать контент, к которому они получают доступ, чтобы все в вашем мире оставалось безопасным, просматривая историю своего маршрутизатора.

.Руководство по администрированию унифицированного обслуживания Cisco, выпуск 12.5 (1) - Услуги [Cisco Unified Communications Manager (CallManager)]

Только для кластеров Unified Communications Manager: перед активацией этой услуги убедитесь, что Unified Communications Manager сервер отображается в окне поиска и вывода Cisco Unified Communications Manager в Cisco Unified Communications Manager Администрация.Если сервер не отображается, добавьте сервер Unified Communications Manager перед активацией этой службы. Для получения информации о том, как найти и добавить сервер, см. Руководство администратора для Cisco Unified Communications Manager .

Только для кластеров Unified Communications Manager: если вы деактивируете службы Cisco CallManager или CTIManager при активации службы, сервер Unified Communications Manager, на котором вы деактивировали службу, больше не существует в базе данных, что означает что вы не можете выбрать этот сервер Unified Communications Manager для операций настройки в Cisco Unified Communications Администрирование диспетчера, так как оно не отображается в графическом интерфейсе пользователя (GUI).Если вы затем повторно активируете услуги на том же сервере Unified Communications Manager база данных снова создает запись для Unified Communications Manager и добавляет префикс «CM_» к имени или IP-адресу сервера; например, если вы повторно активируете службу Cisco CallManager или CTIManager на сервер с IP-адресом 172.19.140.180, затем CM_172.19.140.180 отображается в Cisco Unified Communications Manager Administration. Теперь вы можете выбрать сервер с новым префиксом «CM_» в Cisco Unified Communications Manager Administration.

.

Проверьте, уязвим ли ваш домашний маршрутизатор

В Wordfence мы делаем брандмауэр и сканер вредоносных программ, которые защищают более 2 миллионов веб-сайтов WordPress. Мы также отслеживаем атаки на эти сайты, чтобы определить, какие IP-адреса атакуют их, и блокируем эти IP-адреса в режиме реального времени с помощью черного списка.

Во вторник утром мы опубликовали сообщение, показывающее, что 6,7% всех атак, которые мы наблюдаем на сайтах WordPress, исходят от взломанных домашних маршрутизаторов. Только за последний месяц мы видели, как более 57 000 уникальных домашних маршрутизаторов использовались для атак на сайты WordPress.Эти домашние сети сейчас исследуются хакерами, у которых есть полный доступ к ним через взломанный домашний маршрутизатор. Они могут получить доступ к рабочим станциям, мобильным устройствам, камерам Wi-Fi, климат-контролю Wi-Fi и любым другим устройствам, которые используют домашнюю сеть Wi-Fi.

Половина проанализированных нами интернет-провайдеров имеют маршрутизаторы с очень специфической уязвимостью. Эта уязвимость известна как «cookie неудач». Для краткости назовем это уязвимостью MC. Он известен уже несколько лет и впервые был раскрыт CheckPoint в 2014 году.Сейчас его используют для взлома домашних роутеров. Используя инструмент ниже, вы можете определить, есть ли у вас уязвимость MC.

Половина проанализированных нами интернет-провайдеров имеют маршрутизаторы с очень специфической уязвимостью. Эта уязвимость известна как «cookie неудач». Для краткости назовем это уязвимостью MC. Он известен уже несколько лет и впервые был раскрыт CheckPoint в 2014 году.Сейчас его используют для взлома домашних роутеров. Используя инструмент ниже, вы можете определить, есть ли у вас уязвимость MC.

Уязвимость MC существует в службе, которую ваш интернет-провайдер использует для удаленного управления домашним маршрутизатором. Эта служба прослушивает номер «порта», которым является 7547. Помимо уязвимости MC, этот порт может иметь другие уязвимости, одна из которых была обнаружена несколько месяцев назад. Исследователи обсуждают опасность порта 7547 в домашних маршрутизаторах уже несколько лет.

Ваш провайдер не должен разрешать кому-либо из общедоступного Интернета подключаться к порту 7547 вашего маршрутизатора.Только ваш интернет-провайдер должен иметь доступ к этому порту для управления домашним маршрутизатором. У них есть возможность настроить свою сеть, чтобы предотвратить доступ посторонних к этому порту. Многие интернет-провайдеры не блокируют публичный доступ к порту 7547.

Вы можете использовать инструмент ниже, чтобы определить, открыт ли ваш порт 7547 для общедоступного Интернета. Если это так, мы предлагаем вам связаться с вашим интернет-провайдером и попросить его запретить посторонним доступ к этому порту на вашем домашнем маршрутизаторе. Даже если вы не подвержены одной из двух уязвимостей, о которых мы писали выше, в будущем уязвимости могут появиться на порту 7547.Блокируя общий доступ, вы защитите себя и свою домашнюю сеть.

Проверьте, уязвимы ли вы

Чтобы использовать этот инструмент, просто нажмите кнопку «Сканировать меня», и мы проверим IP-адрес, с которого вы посещаете этот сайт, чтобы определить, открыт ли порт 7547 на вашем маршрутизаторе и уязвим ли он для уязвимости cookie-файла неудач.

Этот тест пытается подключиться к порту 7547 домашнего маршрутизатора, чтобы проверить, прослушивает ли он, а также получает ответ от этого порта и анализирует его.Это довольно безопасно, и если ваш порт 7547 общедоступен, он уже получает множество подобных сканирований каждый день от хакеров и специалистов по безопасности.

[Примечание редактора: инструмент для проверки этой уязвимости был удален в апреле 2018 г.]

Что делать с результатами

Если вы уязвимы, мы рекомендуем вам:

- Немедленно перезагрузите домашний маршрутизатор. Это может удалить любые вредоносные программы с вашего домашнего маршрутизатора.

- По возможности обновите прошивку маршрутизатора до последней версии.Закройте порт 7547 в конфигурации вашего маршрутизатора, если можете. (Многие маршрутизаторы не позволяют этого)

- Если вы не можете обновить собственное микропрограммное обеспечение, немедленно позвоните своему интернет-провайдеру и сообщите ему, что у вас есть серьезная уязвимость безопасности в домашнем маршрутизаторе и вам нужна помощь в ее устранении. Вы можете указать им на это сообщение в блоге (страницу, на которой вы находитесь) и на этот веб-сайт CheckPoint для получения дополнительной информации. Сообщите им, что ваш маршрутизатор имеет уязвимость на порту 7547 в «Allegro RomPager», которая может позволить злоумышленнику получить доступ к вашей домашней сети и начать атаки с вашего маршрутизатора на других.

- Запустите проверку на вирусы на всех домашних рабочих станциях.

- Обновите все домашние рабочие станции и устройства до новейших версий операционной системы и приложений или приложений.

- При необходимости обновите любую прошивку на домашних устройствах.

Если вы не уязвимы, но порт 7547 открыт на вашем маршрутизаторе, мы рекомендуем вам:

- Немедленно перезагрузите домашний маршрутизатор. Вы можете пострадать от других уязвимостей порта 7547.

- По возможности обновите прошивку роутера.

- Закройте порт 7547 на вашем маршрутизаторе, если можете. (Многие маршрутизаторы не позволяют этого)

- Обратитесь к своему интернет-провайдеру и сообщите ему, что порт 7547 на вашем домашнем маршрутизаторе доступен из общедоступного Интернета. Сообщите им, что порт 7547 используется вашим интернет-провайдером для управления маршрутизатором. Он не должен быть общедоступным. Предложите им отфильтровать доступ к этому порту, чтобы никто в общедоступном Интернете не смог получить к нему доступ.

Чем вы можете помочь

Согласно Shodan, популярному инструменту сетевого анализа, более 41 миллиона домашних маршрутизаторов по всему миру имеют порт 7547, открытый для общего доступа в Интернет.Мы пытаемся убедить домашних пользователей и интернет-провайдеров заблокировать этот порт и исправить любые уязвимые маршрутизаторы. Это поможет снизить количество атак на защищаемые нами веб-сайты и, что еще более важно, поможет защитить более 41 миллиона домашних сетей.

Мы обнаружили более 10 000 зараженных домашних маршрутизаторов в Алжире, которые используют Telecom Algeria для доступа в Интернет. Это домашние сети, которые уже были взломаны. Мы обнаружили более 11 000 взломанных домашних маршрутизаторов в Индии с помощью BSNL, еще одного крупного интернет-провайдера в этой стране, где маршрутизаторы уже были взломаны.Давайте поможем обезопасить наших сограждан в Интернете и предотвратим взлом домашних сетей других людей.

Вы можете помочь, поделившись этим сообщением и предоставив домашним пользователям возможность проверить, уязвимы ли они. Затем они могут связаться со своими интернет-провайдерами с информацией, и это постепенно заставит интернет-провайдеров закрыть порт 7547 для внешнего доступа, а также вылечить и исправить уязвимые маршрутизаторы.

.