Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как отследить трафик через роутер

Отслеживание устройств через пассивное прослушивание WiFi / Хабр

За последний год мне попадалось много историй использования пассивного отслеживания WiFi. В основном все сосредотачиваются на вопросах безопасности и приватности, но мало кто рассказывает, как это работает. Я сделал целый проект Casual Encounters и могу поделиться информацией о работе системы, о том, как избежать слежки, и как её построить (в исследовательских целях, разумеется). Не пробуйте повторить это дома.Пробные запросы

Когда WiFi клиент пробует связаться с известной сетью, у него есть два варианта. Первый используют ноутбуки и прочие устройства, не являющиеся смартфонами. Он включает поиск сигнальных пакетов (Beacon Frames). Эти пакеты рассылают роутеры, чтобы объявить о своём присутствии. Клиент находит уже известную ему сеть и соединяется с ней. Второй вариант, который обычно используется смартфонами, включает периодическую рассылку пробных запросов (Probe Requests), содержащих уникальный мак-адрес клиента и иногда имя сети, которое ему известно. Преимущество второго подхода в том, что он срабатывает быстрее. А кроме этого, его гораздо легче использовать в своих целях.

Режим прослушивания (Monitor Mode)

Устройства WiFi умеют работать в шести режимах. Чтобы прослушивать трафик, устройству надо переключиться в режим прослушивания. После этого оно не афиширует себя, поэтому наличие таких устройств очень сложно установить.

Защита

Теоретически, от этих прослушек очень просто защититься. Если выключать WiFi на телефоне, когда он не нужен (то есть, вы далеко от тех мест, где имеются доверенные сети), телефон перестанет отправлять запросы и вас отследить будет нельзя. Практически же каждый раз выключать WiFi было бы довольно нудно.

Для андроида есть несколько приложений для облегчения процесса. Например, AVG PrivacyFix позволяет настроить список доверенных сетей, при наличии которых ваш WiFi будет включён. Есть и другие приложения на эту тему.

В случае iOS ваш выбор ограничен. Если не использовать jailbroken, защищённый режим работы яблофона не пустит приложения к рубильнику WiFi. В iOS 7 появился разве что более удобный доступ к меню WiFi, но это всё равно надо делать вручную.

Строим трекер

Можно, конечно, просто использовать ноутбук – даже MacBook. Устанавливаете Wireshark и настраиваете фильтр для пробных запросов. Но это не так интересно, к тому же, если вы захотите построить целую сеть трекеров, использовать для этого ноутбуки будет довольно накладно.

Для таких ненакладных целей хватит и Raspberry Pi с беспроводным адаптером, или (что мне больше нравится), роутера TP-LINK MR-3020 со специальной прошивкой. Эти варианты небольшие и их можно запитать от 5-вольтовой батарейки.

Настройка Pi будет совсем простой, т.к. там уже есть рабочая файловая система, но я предпочитаю роутер MR-3020. Это недорогое и автономное решение. Поэтому я буду описывать настройку роутера, а если вам захочется использовать Pi, то:

— можно пропустить шаги до Настройки режима прослушивания

— у этих двух устройств разные версии Linux, поэтому какие-то файлы с настройками могут находиться в разных местах и у них могут быть разные менеджеры пакетов

— более мощные радио типа AWUS036H могут потребовать USB-хаб с внешним питанием

Настройка роутера

Вам понадобятся:

— TP-LINK MR-3020 router ($34.99 на Amazon). Должны работать и аналоги, типа TP-LINK TL-WR703N

— USB флэшка (2-4 Гб)

— Ethernet-кабель

Первая часть инструкций взята от проекта PirateBox, поскольку первичная настройка устройств идентична.

1. Скачайте копию OpenWrt для MR3020 (модификация от Matthias Strubel включает все необходимые модули ядра).

Дополнительная информация: forum.daviddarts.com/read.php?2,3974,4009#msg-4009

Обсуждение прошивки: forum.openwrt.org/viewtopic.php?pid=207769#p207769

Прошивка для WR703N: downloads.openwrt.org/attitude_adjustment/12.09-beta2/ar71xx/generic

2. Переключите переключатель рядом с портом LAN/WAN в положение WISP

3. Отключите WiFi ноутбука

4. Подключите роутер через ethernet к компьютеру и откройте в браузере 192.168.0.254 (MR3020) или 192.168.1.1 (WR703N)

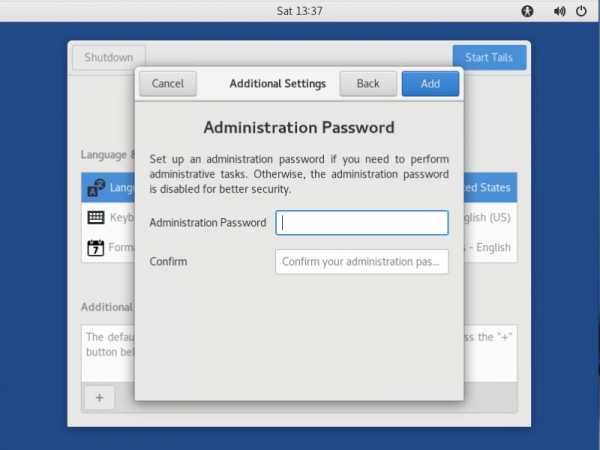

5. Введите логин/пароль (admin / admin)

6. Перейдите к System Tools > Firmware Upgrade, выберите прошивку OpenWRT

Текст прошивки WR703N китайский. Для прошивки через веб-интерфейс выберите последнее меню слева, затем третий пункт подменю. Подробнее.

7. После апгрейда система перезапустится

8. Зайдите туда через telnet

telnet 192.168.1.1 9. Командой passwd задайте пароль. Это даст доступ к SSH

passwd 10. При помощи vi отредактируйте настройки сети. Предположим, что ваш основной шлюз имеет адрес 192.168.2.1. Адрес OpenWrt не должен совпадать с ним, но должен быть в той же подсети.

vi /etc/config/network Поменяйте файл до такого состояния:

config interface 'loopback' option ifname 'lo' option proto 'static' option ipaddr '127.0.0.1' option netmask '255.0.0.0' config interface 'lan' option ifname 'eth0' option type 'bridge' option proto 'static' option ipaddr '192.168.2.111' option netmask '255.255.255.0' option gateway '192.168.2.1' list dns '192.168.2.1' list dns '8.8.8.8' 11. Отключите роутер от сети

12. Включите WiFi на ноутбуке

13. Подключите MR3020 (или WR703N) к роутеру-шлюзу через Ethernet и включите настроенный роутер в сет. Подождите минуту. С компьютера, подключённого к локалке, попробуйте зайти на роутер

ssh [email protected] 14. Пинганите google для проверки настроек

ping google.com 15. Добавьте поддержку USB в OpenWrt (если вы не использовали уже настроенную прошивку из шага 1):

opkg update opkg install kmod-usb-uhci insmod usbcore ## may return: file exists insmod uhci opkg install kmod-usb-ohci ## may return: up to date. insmod usb-ohci Настройка USB

Отформатируйте флэшку на две партиции – основная Ext4 и swap. swap должна быть между 256 и 512 Мб.

Зайдите по ssh на роутер.

Установите пакеты для поддержки Ext4:

root@OpenWrt:~# opkg update root@OpenWrt:~# opkg install block-mount kmod-fs-ext4 Вставьте флэшку в роутер. Проверьте, что она определилась.

root@OpenWrt:~# ls /dev | grep sda sda sda1 sda2 Настройка файловой системы

Теперь мы сделаем sda1 основой корневой файловой системы

(как описано тут wiki.openwrt.org/doc/howto/extroot#openwrt)

root@OpenWrt:~# mkdir /mnt/sda1 root@OpenWrt:~# mount /dev/sda1 /mnt/sda1 Проверим, что всё замаунтилось (должно вернуть /dev/sda1 на /mnt/sda1 type ext4):

root@OpenWrt:~# mount | grep sda1 Скопируем файлы с роутера на флэшку, чтобы все необходимые настройки были доступны, когда мы перезагрузимся и USB окажется основой файловой системы.

root@OpenWrt:~# tar -C /overlay -cvf - . | tar -C /mnt/sda1 -xf - Добавьте в /etc/config/fstab автоматическое подключение /dev/sda1.

root@OpenWrt:~# vi /etc/config/fstab Используйте следующие настройки:

config global automount option from_fstab 1 option anon_mount 1 config global autoswap option from_fstab 1 option anon_swap 0 config mount option target /overlay option device /dev/sda1 option fstype ext4 option options rw,sync option enabled 1 option enabled_fsck 0 config swap option device /dev/sda2 option enabled 0 Перезагрузите роутер

root@OpenWrt:~# reboot Когда все огоньки вновь загорятся, зайдите по ssh и проверьте, что флэшка правильно подцепилась.

root@OpenWrt:~# mount | grep sda1 /dev/sda1 on /overlay type ext4 (rw,sync,relatime,user_xattr,barrier=1,data=ordered) Если вы не можете зайти через ssh, значит копирование файлов прошло неправильно. Выньте флэшку, перезагрузите его через питание. Когда он запустится, вы сможете зайти туда через ssh. Затем снова вставьте флэшку и повторите предыдущие шаги.

Настраиваем swap

У роутера немного памяти, долгие процессы могут занять её всю. Для проверки памяти введите

root@OpenWrt:~# free Для решения проблем с памятью можно использовать партицию swap. Сначала проверим, что она работает:

root@OpenWrt:~# mkswap /dev/sda2 Теперь подключим её к свопу:

root@OpenWrt:~# swapon /dev/sda2 Снова запустим free для проверки того, что она подключилась.

root@OpenWrt:~# free total used free shared buffers Mem: 29212 19160 10052 0 1972 -/+ buffers: 17188 12024 Swap: 475644 0 475644 Чтобы это происходило автоматически лучше всего сделать отдельный скрипт. Кстати, заодно вы узнаете, как делать такие скрипты.

Скрипт для подключения Swap при старте

Начнём с создания скрипта:

root@OpenWrt:~# vi /etc/init.d/swapon Введите в файл следующее:

#!/bin/ash /etc/rc.common START=109 STOP=151 start() { echo "start swap" swapon /dev/sda2 } stop(){ echo "stop" } Сделайте его исполняемым:

root@OpenWrt:~# chmod +x /etc/init.d/swapon Теперь нужно сделать symlink с /etc/rc.d на него:

root@OpenWrt:~# ln -s /etc/init.d/swapon /etc/rc.d/S109swapon S109 сообщает системе приоритет скрипта. Все файлы в /etc/rc.d начинаются с S##. S109 должен разместить его в самом конце, после того, как запустятся все остальные.

Перезагрузимся, зайдём через ssh и проверим подключение свопа:

root@OpenWrt:~# free total used free shared buffers Mem: 29212 19276 9936 0 2152 -/+ buffers: 17124 12088 Swap: 475644 0 475644 Настраиваем режим прослушивания

Почти всё готово. Нам надо отредактировать настройки беспроводного подключения:

root@OpenWrt:~# vi /etc/config/wireless Закомментируйте строчку запрета wifi:

#option disabled 1 Используйте следующие настройки:

config wifi-iface option device radio0 option network lan option mode monitor option hidden 1 Перезапустите wifi interface:

root@OpenWrt:~# wifi down; wifi up Сообщения об ошибках типа тех, что представлены ниже, не должны повлиять на работу wifi:

ifconfig: SIOCSIFHWADDR: Invalid argument command failed: Device or resource busy (-16) Проверьте, что wifi работает и находится в режиме monitor:

root@OpenWrt:~# iwconfig lo no wireless extensions. wlan0 IEEE 802.11bgn Mode:Monitor Frequency:2.412 GHz Tx-Power=15 dBm RTS thr:off Fragment thr:off Power Management:on eth0 no wireless extensions. br-lan no wireless extensions. Установка пакетов

Теперь мы установим все необходимые для сканера пакеты:

root@OpenWrt:~# opkg update root@OpenWrt:~# opkg upgrade tar wget root@OpenWrt:~# opkg install python tcpdump unzip root@OpenWrt:~# wget http://www.secdev.org/projects/scapy/files/scapy-latest.tar.gz root@OpenWrt:~# tar -xvf scapy-latest.tar.gz root@OpenWrt:~# cd scapy* root@OpenWrt:~# python setup.py install root@OpenWrt:~# cd ..; rm -rf scapy* Проверка скрипта сканирования

Скопируем скрипты с git (или их можно скачать в виде zip)

root@OpenWrt:~# mkdir /overlay/scripts; cd /overlay/scripts root@OpenWrt:/overlay/scripts# wget http://bitbucket.org/edkeeble/wifi-scan/get/e2a08627f05d.zip --no-check-certificate -O wifiscan.zip root@OpenWrt:/overlay/scripts# unzip wifiscan.zip root@OpenWrt:/overlay/scripts# mv edkeeble-wifi-scan-e2a08627f05d wifi-scan Как ответственные хакеры, мы не будем перехватывать все запросы. Мы сделаем белый список, куда включим только наши телефоны.

root@OpenWrt:/overlay/scripts# cd wifi-scan root@OpenWrt:/overlay/scripts/wifi-scan# vi wifiscan.py WHITELIST = [‘00:00:00:00:00:00’,] # замените на мак-адрес телефона Проверим скрипт:

root@OpenWrt:/overlay/scripts/wifi-scan# python wifiscan.py wlan0 Достаньте телефон, отсоединитесь от текущей сети, но не выключайте wifi. В терминале вы должны начать видеть запросы, отправляемые им. Можно заметить, что не у всех запросов будет указан SSID. Запросы без SSID – широковещательные, они предназначены для всех точек доступа, находящихся в пределах досягаемости.

Ctrl-C остановит работу скрипта

Итоги

Ну и всё. Теперь у вас есть роутер, который отслеживает проходящие мимо него смартфоны. Конечно, наш скрипт не особо полезен в таком виде. Его, например, можно подредактировать так, чтобы он собирал больше данных, писал их в лог, отслеживал перемещение смартфонов между разными вашими устройствами, и т.д.

Управление и мониторинг интернет-трафика на маршрутизаторе

Прочтите эту статью, чтобы узнать больше об управлении и мониторинге интернет-трафика на маршрутизаторе, а также о том, как контролировать пропускную способность в маршрутизаторе Wi-Fi , на примере TP- Свяжите устройство. Мы рассмотрим способа ограничения трафика, доступного для всех устройств или для конкретного гаджета .

Довольно часто люди сталкиваются с необходимостью ограничить скорость интернет-соединения, которое транслирует маршрутизатор.В этой статье я подробно объясню, как ограничить скорость интернет-соединения, на примере роутера TP-LINK TL-WR841N. Мы рассмотрим два возможных сценария: ограничение скорости соединения для всех устройств и выполнение этого для конкретного устройства или группы гаджетов. Например, для нескольких компьютеров, смартфона, планшета и т. Д.

Содержание:

Контроль пропускной способности.

Прежде чем вы начнете настраивать полосу пропускания для вашего маршрутизатора, необходимо включить функцию управления трафиком и установить скорость входящего и исходящего соединения, предлагаемую вашим интернет-провайдером.

Для этого:

-

Заходим в настройки роутера. В одной из предыдущих статей о базовой настройке роутера я уже подробно описывал этот шаг.

-

В настройках роутера перейдите на вкладку Bandwidth Control и установите флажок Enable Bandwidth Control.

-

Установите исходящую и входящую пропускную способность. Это скорость, которую дает вам ваш интернет-провайдер. Например, если вам предоставляется 100 Мбит / с для загрузки и выгрузки, вы должны преобразовать это значение из мегабайт в секунду в килобайты в секунду (Кбит / с) и ввести результат в соответствующие поля.Это очень просто: 100 Мбит / с умножить на 1024 Кбит / с = 102 400 Кбит / с. Это данные, которые вы должны ввести в поля.

-

Нажмите Сохранить , чтобы подтвердить настройки.

Теперь вы должны настроить ограничения полосы пропускания. Как я уже сказал, мы узнаем, как настроить параметры ограничения для всех устройств, подключенных к маршрутизатору, и как ограничить подключение только для определенных устройств.

Ограничение скорости передачи данных Wi-Fi.

Чтобы ограничить скорость Wi-Fi сети для всех устройств:

-

Зайдите в настройки роутера.Перейдите на вкладку DHCP , чтобы увидеть указанный там диапазон IP-адресов. Найдите начальный IP-адрес и конечный IP-адрес . Скопируйте или запомните их.

-

После этого перейдите на вкладку Bandwidth Control. Здесь вы должны создать новое правило управления пропускной способностью. Сделайте это, нажав кнопку Добавить новый .

-

Установите флажок Включить . В соответствующем поле укажите диапазон IP-адресов (который вы видели во вкладке DHCP ).

-

Поле Диапазон портов должно быть пустым.

-

Протокол - выберите ВСЕ.

-

Установите Priority , если доступно. Значение по умолчанию - 5, так что вы можете оставить его как есть.

-

Установите максимальную исходящую и входящую пропускную способность. Минимальное значение (обычно используется минимально допустимое значение) - 1. Максимальное, которое я выбираю, составляет 10 Мбит / с. То есть 10 240 Кбит / с.

-

Я буду использовать те же значения для входящей полосы пропускания.Это скорость, с которой устройство будет получать данные из Интернета. Вы можете установить большее или меньшее значение.

-

Сохраните правило.

Теперь правило, которое вы создали в настройках контроля пропускной способности, будет применяться ко ВСЕМ устройствам, которые когда-либо подключались к вашему маршрутизатору. То есть скорость входящего и исходящего соединения будет ограничена 10 мегабайтами в секунду.

Ограничение скорости подключения к Интернету для определенных устройств.

Этот способ более сложный.Однако в настройках роутера вы можете настроить максимально разрешенную скорость для каждого устройства. Эти настройки должны быть привязаны к IP-адресу.

Поэтому начните с привязки IP-адреса (назначенного маршрутизатором) к MAC-адресу устройства, для которого вы хотите установить ограничение скорости. Необходимо убедиться, что определенное устройство всегда получает один и тот же IP-адрес, для которого вы устанавливаете определенные ограничения полосы пропускания.

Как привязать IP-адрес к MAC-адресу устройства?

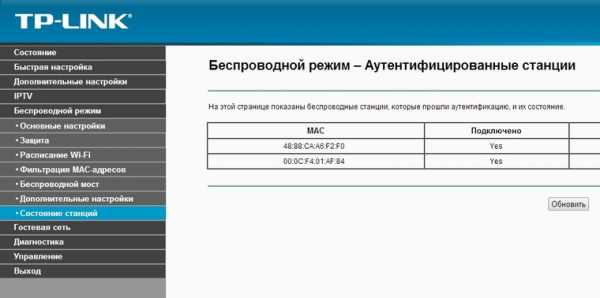

Для привязки IP-адреса к MAC-адресу устройства необходимо зайти в настройки роутера (вкладка DHCP / DHCP Client List.

Вы увидите список устройств, подключенных к роутеру в данный момент. Вам необходимо найти и скопировать MAC-адрес необходимого устройства. Вы также можете отметить IP-адрес, присвоенный такому устройству.

Если устройство, для которого необходимо настроить параметры полосы пропускания, в данный момент не подключено к маршрутизатору, вы можете увидеть MAC-адрес такого устройства в его настройках, где-то в разделе О телефоне, например .

Как узнать MAC-адрес Android-устройства?

Например, для Android-смартфона нужно зайти в Настройки / О телефоне / Статус.Адрес, который вы ищете, указан в строке MAC Address.

Как узнать MAC-адрес компьютера с Windows?

В Windows перейдите к Настройки сети и Интернета / Измените параметры адаптера.

Щелкните правой кнопкой мыши сетевой адаптер, который используется для подключения к Интернету, и выберите Status / Details.

Физический адрес - это фактический MAC-адрес сетевого адаптера компьютера.

Как зарезервировать IP-адрес для устройства на основе его MAC-адреса?

Вы уже знаете MAC-адрес устройства. Сейчас:

-

Перейдите на вкладку DHCP / Address Reservation. На этой странице отображается статический IP-адрес, назначенный DHCP-сервером. Ниже вы можете настроить соответствующие параметры для резервирования IP-адресов.

-

Щелкните Добавить новый и введите MAC-адрес устройства.

-

После этого укажите IP-адрес, который будет зарезервирован для этого устройства (вы можете использовать адрес со страницы Список клиентов DHCP ), или, например, укажите его как 192.168.1.120 (если IP-адрес вашего маршрутизатора 192.168.0.1, адрес должен быть 192.168.0.120).

-

Измените статус на Включено и сохраните настройки.

Таким образом, вы можете привязать необходимое количество устройств или отредактировать / удалить запись о резервировании адреса. Самое главное - запомнить установленный вами IP-адрес. Вам нужно будет использовать его при установке максимальной скорости для этого устройства.

Как ограничить скорость подключения к Интернету для определенного устройства?

Теперь давайте настроим полосу пропускания для устройства, используя его IP-адрес.Для этого:

-

Перейдите на вкладку Bandwidth Control.

-

Чтобы создать новое правило, нажмите кнопку Добавить новое. Откроется окно, в котором вы можете установить значения, ограничивающие полосу пропускания.

Выполните следующие действия:

-

Установите флажок рядом с Включить,

-

В поле Диапазон IP-адресов введите IP-адрес, который вы ранее зарезервировали для этого устройства.

-

Поле Диапазон портов должно быть пустым.

-

Протокол - выберите ВСЕ.

-

Приоритет. Значение по умолчанию - 5, так что вы можете оставить его как есть.

-

Установите максимальную исходящую и входящую пропускную способность. Минимальное значение (обычно используется минимально допустимое значение) - 1. Максимальный - выберу 5 Мбит / с. То есть 5120 Кбит / с.

-

Я буду использовать те же значения для входящей полосы пропускания.Это скорость, с которой устройство будет получать данные из Интернета. Вы можете установить большее или меньшее значение.

-

Сохраните правило.

Вы увидите созданное вами правило. Его можно изменить, выбрать и удалить, или вы можете создать другое правило. Например, чтобы ограничить скорость для других устройств.

Вот и все - используя эту последовательность, вы можете установить максимальную скорость практически для каждого устройства, подключенного к вашему роутеру. Чтобы проверить результат, протестируйте скорость интернет-соединения на устройстве, для которого вы создали правило.

Гостевая сеть

Если у вас есть общедоступная сеть Wi-Fi, возможно, даже без пароля, для которой необходимо установить максимальное ограничение скорости, лучшим решением будет использование функции Гостевая сеть .

Дело в том, что вы можете организовать гостевую сеть помимо основной, и такая гостевая сеть будет полностью изолирована. С ограничением скорости по вашему выбору. Это ограничение будет применяться ко всем устройствам, подключенным к гостевой сети Wi-Fi.

Как это сделать? Зайдите в настройки роутера и найдите Guest Network menu.

На этой странице вы можете:

-

Разрешить гостям доступ к моей локальной сети. Если эта функция включена, пользователи смогут подключаться к другим устройствам в локальной сети маршрутизатора.

-

Разрешить гостям доступ к моему USB-накопителю. Если эта функция включена, пользователи смогут подключаться к сетевому USB-накопителю. Эта функция доступна только для маршрутизаторов с портом USB.

-

Изоляция гостевой сети. Если эта функция включена, пользователи не смогут общаться друг с другом.

-

Контроль пропускной способности гостевой сети. Это то, что вам нужно. Эта функция будет применять правила для управления пропускной способностью гостевой сети. То есть вы можете использовать метод, который я описал ранее, для установки исходящей и входящей пропускной способности для устройств, подключенных к гостевой сети.

Например, минимальное значение может быть 1, а максимальное - 2048 Кбит / с, то есть 2 Мбит / с.

Далее:

-

Вы можете указать частоту, которая будет использоваться гостевой сетью: 2,4 или 5 ГГц. Но это имеет смысл только в том случае, если ваш роутер двухдиапазонный, как мой.

-

Гостевая сеть. Включите или отключите гостевую сеть.

-

Имя сети на самом деле является именем гостевой сети. Введите имя (до 32 символов). Это имя, которое увидят ваши гости.

-

Максимальное количество гостей: до 32.Укажите количество гостей, которое вы предпочитаете.

-

Безопасность. Используйте его для отключения или настройки защиты гостевой сети. Если вы отключите его, гости смогут подключаться к вашей сети Wi-Fi без пароля.

Кроме того, вы можете включить его и настроить защиту WPA / WPA2, как вы это делаете для беспроводной защиты основной сети.

-

Время доступа. Установите время, когда доступ возможен. То есть когда и как долго он доступен. Я уверен, что вы найдете свой путь через эту конкретную настройку - это довольно просто.

-

Не забудьте сохранить измененные настройки.

Это были методы ограничения пропускной способности для устройств, подключенных к маршрутизатору, которые могут помочь вам контролировать разрешенный объем интернет-трафика.

Если у вас есть какие-либо вопросы во время настройки маршрутизатора, вы можете оставить комментарий, чтобы задать его.

.Как отслеживать трафик, проходящий через роутеры ???

Попробуйте

router> show ip cache flow

IP Flow Switching Cache, 4456704 байта

718 активных, 64818 неактивных, 629689258 добавленных

646291620 ager polls, 0 ошибок распределения потоков

Тайм-аут активных потоков в 1 минуту

таймаут потоков в 15 секундIP Sub Flow Cache, 336520 байтов

738 активных, 15646 неактивных, 636429655 добавленных, 629665327 добавленных к потоку

0 сбоев выделения, 0 принудительное освобождение

1 фрагмент, добавлено 11 фрагментов

последняя очистка статистики никогда

Протокол Всего потоков Пакеты Байты Активные пакеты (сек) Ожидание (сек)

-------- Потоки / сек / поток / Pkt / сек / поток / поток

TCP-Telnet 512693 0.1 2 45 0,3 9,0 7,5

TCP-FTP 990 0,0 3 59 0,0 1,0 15,3

TCP-FTPD 998 0,0 1218 0,0 0,2 19,3

TCP-WWW 116394659 27,1 13 613 377,2 2,1 6,7

TCP-SMTP 3445 0,0 88 703 0,0 1,0 6,9

TCP-X 322 0,0 1 50 0,0 0,4 20,3

TCP-BGP 618 0.0 1 45 0,0 0,0 19,7

TCP-NNTP 618 0,0 1 45 0,0 0,0 19,7

TCP-Frag 304 0,0 1115 0,0 0,4 15,5

Другой TCP 237584262 55,3 22 303 1271,6 1,9 7,4

UDP-DNS 3977636 0,9 2 69 2,6 3,1 15,4

UDP-NTP 65652192 15,2 1 83 15,4 0,0 15,4

UDP-TFTP 34944 0.0 1 66 0,0 1,3 15,5

UDP-Frag 81955 0,0 1 33 0,0 1,8 15,4

UDP-прочие 119511713 27,8 50 438 1403,0 2,8 15,1

ICMP 68775460 16,0 1 69 19,6 0,3 15,4

GRE 891569 0,2 184 503 38,3 52,9 3,6

ИП-прочие 11616061 2,7 14 60 37,9 58,4 1,9

Итого: 625040439 145.5 21 397 3166,4 2,9 10,4

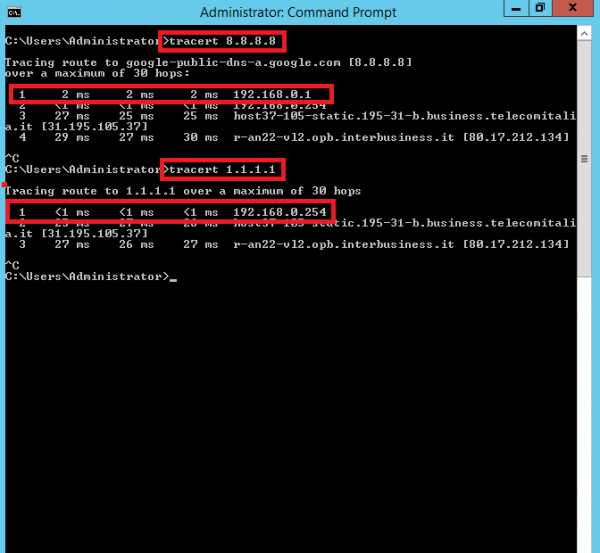

.как направлять трафик через определенный шлюз

Иногда вам может понадобиться направить трафик через определенный шлюз только для пунктов назначения, соответствующих группе из IP-адресов или подсети .

Статические маршруты обычно настраиваются на уровне маршрутизатора, но вы также можете настроить их локально из командной строки Windows .

Операция довольно проста, вы не пропустите графический интерфейс.В нашем примере мы используем Windows Server 2012 R2 , но вы можете сделать то же самое с любой версией Windows .

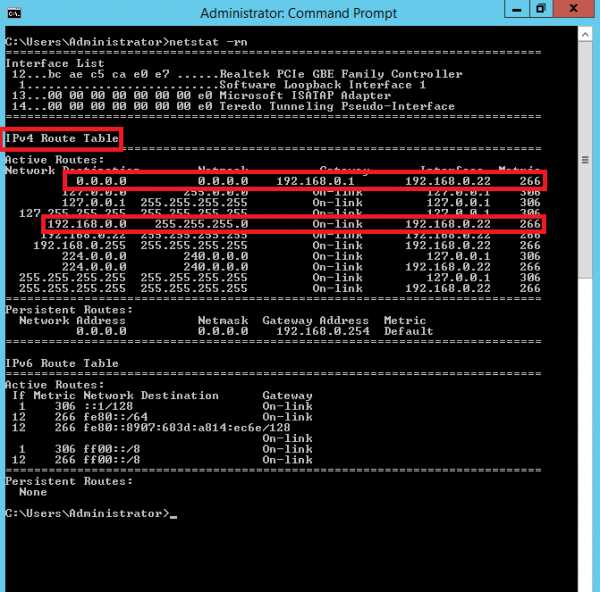

Прежде всего, давайте посмотрим на нашу таблицу маршрутизации с командой netstat -rn :

Мы видим, что интернет-трафик (идентифицированный по назначению 0.0.0.0 и маске 0.0.0.0 ) маршрутизируется через шлюз 192.168.0.1 , в то время как подсеть 192.168.0.0/24 напрямую подключена (On-Link ).

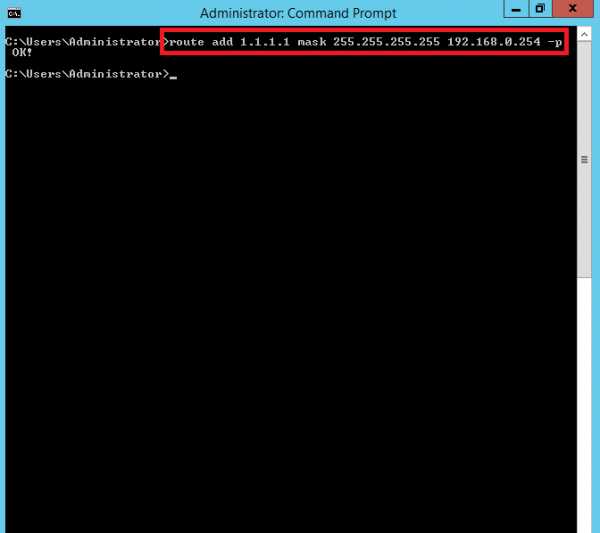

Пришло время создать статический маршрут. Мы будем отправлять трафик, направленный на IP-адрес 1.1.1.1 , через альтернативный шлюз 192.168.0.254 .

Нам нужно использовать команду route командной строки. Вот описание параметров:

- Назначение: указывает IP-адрес, имя хоста или хост

- Маска подсети: указывает маску подсети , связанную с маршрутом (если не указано, значение равно 255.255.255.255)

- Gateaway: указывает IP-адрес шлюза

- Стоимость: указывает целочисленное значение от 1 до 9999 для измерения затрат (если не указано, значение равно 1)

- Интерфейс: указывает интерфейс, используемый для маршрута (если не указан, он будет основан на IP-адресе)

В нашем примере мы отправили следующую команду: c: \ route add 1.1.1.1 mask 255.255.255.255 192.168.0-254 –p

Параметр -p указывает, что конфигурация постоянна:

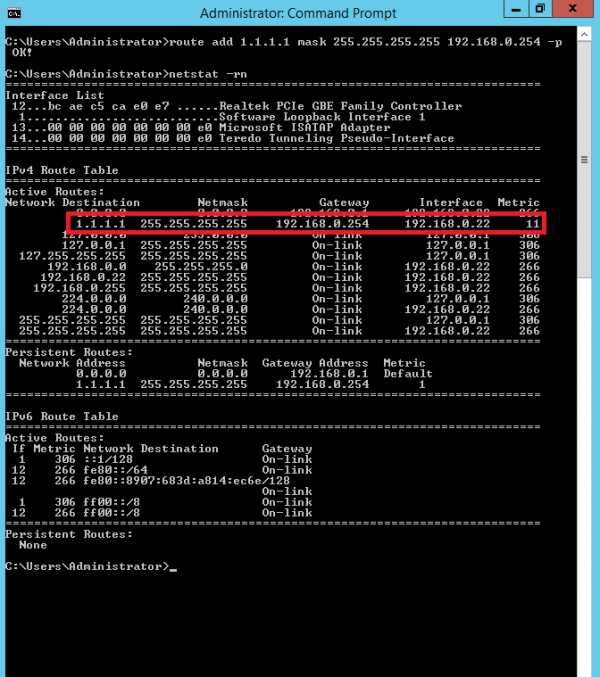

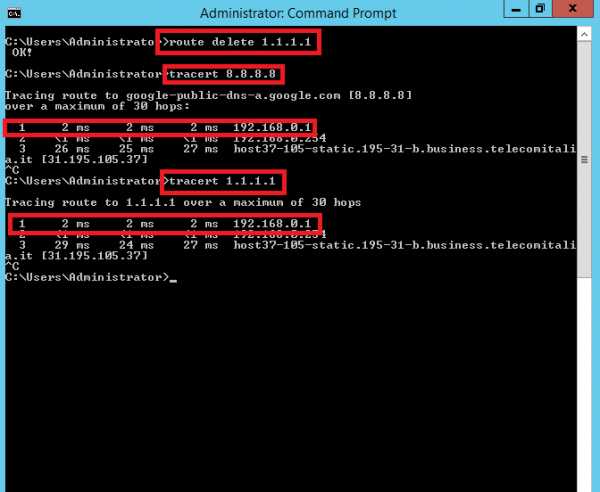

С помощью другого netstat -rn мы можем проверить, имеет ли статический маршрут значение метрики ниже, чем у других (более высокий приоритет):

Используя команду tracert , мы можем проверить, работает ли статический маршрут :

Вы можете удалить маршрут в любое время с помощью команды c: \ route delete 1.1.1.1 :

сетевого трафика - руководство - портал Azure

- На чтение 9 минут

В этой статье

По умолчанию Azure маршрутизирует трафик между всеми подсетями в виртуальной сети. Вы можете создавать свои собственные маршруты, чтобы переопределить маршрутизацию Azure по умолчанию. Пользовательские маршруты полезны, когда, например, вы хотите направить трафик между подсетями через сетевое виртуальное устройство (NVA).В этом руководстве вы узнаете, как:

- Создайте NVA, который маршрутизирует трафик

- Создание таблицы маршрутов

- Создать маршрут

- Свяжите таблицу маршрутов с подсетью

- Развертывание виртуальных машин (ВМ) в разных подсетях

- Маршрутизация трафика из одной подсети в другую через NVA

В этом руководстве используется портал Azure. Вы также можете использовать Azure CLI или Azure PowerShell.

Если у вас нет подписки Azure, перед началом работы создайте бесплатную учетную запись.

Создание NVA

Сетевые виртуальные устройства (NVA) - это виртуальные машины, которые помогают выполнять сетевые функции, такие как маршрутизация и оптимизация межсетевого экрана. В этом руководстве предполагается, что вы используете Windows Server 2016 Datacenter . При желании вы можете выбрать другую операционную систему.

-

В меню портала Azure или на домашней странице выберите Создать ресурс .

-

Выберите Security > Windows Server 2016 Datacenter .

-

На странице Create a virtual machine в разделе Basics введите или выберите эту информацию:

Раздел Настройка Действие Описание проекта Подписка Выберите подписку. Ресурсная группа Выберите Создать новый , введите myResourceGroup и выберите OK . Сведения об экземпляре Имя виртуальной машины Введите myVmNva . Регион Выберите (США) Восток США . Варианты наличия Выберите Резервирование инфраструктуры не требуется . Изображение Выберите Windows Server 2016 Datacenter . Размер Оставить значение по умолчанию, Standard DS1 v2 . Учетная запись администратора Имя пользователя Введите имя пользователя по вашему выбору. Пароль Введите пароль по вашему выбору, который должен состоять не менее чем из 12 символов и соответствовать определенным требованиям сложности. Подтвердите пароль Введите пароль еще раз. Правила входящего порта Общедоступные входящие порты Выбрать Нет . Экономьте деньги У вас уже есть лицензия Windows Server? Выбрать No . Затем выберите Далее: Диски> .

-

В разделе Диски выберите настройки, которые подходят вашим потребностям, а затем выберите Далее: Сеть> .

-

Под Сеть :

-

Для Virtual network выберите Create new .

-

В диалоговом окне Создание виртуальной сети в поле Имя введите myVirtualNetwork .

-

В адресном пространстве замените существующий диапазон адресов на 10.0.0.0/16 .

-

В Подсети щелкните значок Удалить , чтобы удалить существующую подсеть, а затем введите следующие комбинации Имя подсети и Диапазон адресов .После ввода допустимого имени и диапазона под ним появляется новая пустая строка.

Имя подсети Диапазон адресов Общественный 10.0.0.0/24 Частный 10.0.1.0/24 DMZ 10.0.2.0/24 -

Выберите ОК , чтобы закрыть диалоговое окно.

-

В подсети выберите DMZ (10.0.2.0/24) .

-

В Public IP выберите None , так как эта виртуальная машина не будет подключаться через Интернет.

-

Выберите Далее: Управление> .

-

-

Под руководством :

-

В учетной записи хранения Diagnostics выберите Create New .

-

В диалоговом окне Создать учетную запись хранения введите или выберите эту информацию:

Настройка Значение Имя mynvastorageaccount Вид счета Хранилище (универсальное, v1) Производительность Стандартный Репликация Локально-избыточное хранилище (LRS) -

Выберите ОК , чтобы закрыть диалоговое окно.

-

Выбрать Просмотр + создать . Вы перейдете на страницу «Обзор + создание », и Azure проверит вашу конфигурацию.

-

-

Когда вы увидите сообщение Проверка пройдена , выберите Создать .

Создание виртуальной машины занимает несколько минут. Подождите, пока Azure завершит создание виртуальной машины. Ваше развертывание выполняется. На странице показаны подробности развертывания.

-

Когда ваша виртуальная машина будет готова, выберите Перейти к ресурсу .

Создать таблицу маршрутов

-

В меню портала Azure или на домашней странице выберите Создать ресурс .

-

В поле поиска введите Таблица маршрутов . Когда Таблица маршрутов появится в результатах поиска, выберите ее.

-

На странице Таблица маршрутов выберите Создать .

-

В Создайте таблицу маршрутов , введите или выберите эту информацию:

Настройка Значение Имя myRouteTablePublic Подписка Ваша подписка Группа ресурсов myResourceGroup Расположение (США) Восток США Распространение маршрута шлюза виртуальной сети Включено -

Выберите Создать .

Создать маршрут

-

Перейдите на портал Azure для управления таблицей маршрутов. Найдите и выберите Таблицы маршрутов .

-

Выберите имя своей таблицы маршрутизации ( myRouteTablePublic ).

-

Выберите Маршруты > Добавьте .

-

В Добавьте маршрут , введите или выберите эту информацию:

Настройка Значение Название маршрута ToPrivateSubnet Префикс адреса 10.0.1.0 / 24 (диапазон адресов ранее созданной подсети Private ) Тип следующего перехода Виртуальное устройство Адрес следующего перехода 10.0.2.4 (адрес в диапазоне адресов подсети DMZ ) -

Выбрать ОК .

Свяжите таблицу маршрутов с подсетью

-

Перейдите на портал Azure, чтобы управлять своей виртуальной сетью.Найдите и выберите Виртуальные сети .

-

Выберите имя вашей виртуальной сети ( myVirtualNetwork ).

-

В строке меню виртуальной сети выберите Подсети .

-

В списке подсетей виртуальной сети выберите Общедоступные .

-

В таблице маршрутов выберите созданную таблицу маршрутов ( myRouteTablePublic ), а затем выберите Сохранить , чтобы связать свою таблицу маршрутов с подсетью Public .

Включить переадресацию IP

Затем включите переадресацию IP для вашей новой виртуальной машины NVA, myVmNva . Когда Azure отправляет сетевой трафик на myVmNva , если трафик предназначен для другого IP-адреса, переадресация IP отправляет трафик в правильное место.

-

Перейдите на портал Azure, чтобы управлять своей виртуальной машиной. Найдите и выберите Виртуальные машины .

-

Выберите имя вашей виртуальной машины ( myVmNva ).

-

В строке меню виртуальной машины NVA выберите Networking .

-

Выбрать myvmnva123 . Это сетевой интерфейс, созданный Azure для вашей виртуальной машины. Azure добавляет числа, чтобы обеспечить уникальное имя.

-

В строке меню сетевого интерфейса выберите IP-конфигурации .

-

На странице IP-конфигурации установите IP-переадресацию с на Включено и выберите Сохранить .

Создание общедоступных и частных виртуальных машин

Создайте общедоступную виртуальную машину и частную виртуальную машину в виртуальной сети. Позже вы будете использовать их, чтобы увидеть, что Azure направляет трафик общедоступной подсети в частную подсеть через NVA.

Чтобы создать общедоступную виртуальную машину и частную виртуальную машину, выполните шаги, описанные ранее в разделе «Создание NVA». Вам не нужно ждать завершения развертывания или переходить к ресурсу виртуальной машины. Вы будете использовать большинство тех же настроек, за исключением описанных ниже.

Прежде чем выбрать Create для создания общедоступной или частной виртуальной машины, перейдите к следующим двум подразделам (общедоступная виртуальная машина и частная виртуальная машина), в которых показаны значения, которые должны быть разными. Вы можете перейти к следующему разделу (Маршрутизация трафика через NVA) после того, как Azure завершит развертывание обеих виртуальных машин.

Общедоступная виртуальная машина

| Выступ | Настройка | Значение |

|---|---|---|

| Основы | Ресурсная группа | myResourceGroup |

| Имя виртуальной машины | myVmPublic | |

| Общедоступные входящие порты | Разрешить выбранные порты | |

| Выбрать входящие порты | RDP | |

| Сеть | Виртуальная сеть | Моя виртуальная сеть |

| Подсеть | Общедоступный (10.0,0.0 / 24) | |

| Общедоступный IP-адрес | По умолчанию | |

| Менеджмент | Учетная запись хранения диагностики | mynvastorageaccount |

Частный ВМ

| Выступ | Настройка | Значение |

|---|---|---|

| Основы | Ресурсная группа | myResourceGroup |

| Имя виртуальной машины | мойVmPrivate | |

| Общедоступные входящие порты | Разрешить выбранные порты | |

| Выбрать входящие порты | RDP | |

| Сеть | Виртуальная сеть | Моя виртуальная сеть |

| Подсеть | Частный (10.0,1.0 / 24) | |

| Общедоступный IP-адрес | По умолчанию | |

| Менеджмент | Учетная запись хранения диагностики | mynvastorageaccount |

Маршрутизация трафика через NVA

Войти в myVmPrivate через удаленный рабочий стол

-

Перейдите на портал Azure, чтобы управлять своей частной виртуальной машиной. Найдите и выберите Виртуальные машины .

-

Выберите имя вашей частной виртуальной машины ( myVmPrivate ).

-

В строке меню виртуальной машины выберите Connect , чтобы создать подключение удаленного рабочего стола к частной виртуальной машине.

-

На странице Connect with RDP выберите Download RDP File . Azure создает файл протокола удаленного рабочего стола ( .rdp ) и загружает его на ваш компьютер.

-

Откройте загруженный файл .rdp . При появлении запроса выберите Connect . Выберите Дополнительные варианты > Использовать другую учетную запись , а затем введите имя пользователя и пароль, которые вы указали при создании частной виртуальной машины.

-

Выбрать ОК .

-

Если вы получаете предупреждение о сертификате в процессе входа, выберите Да для подключения к виртуальной машине.

Включить ICMP через брандмауэр Windows

На более позднем этапе вы будете использовать инструмент трассировки маршрута для тестирования маршрутизации. Маршрут трассировки использует протокол управляющих сообщений Интернета (ICMP), который брандмауэр Windows по умолчанию запрещает. Включите ICMP через брандмауэр Windows.

-

На удаленном рабочем столе myVmPrivate откройте PowerShell.

-

Введите эту команду:

New-NetFirewallRule –DisplayName «Разрешить вход ICMPv4» –Протокол ICMPv4В этом руководстве вы будете использовать трассировку маршрута для тестирования маршрутизации. Для производственных сред мы не рекомендуем разрешать ICMP через брандмауэр Windows.

Включить переадресацию IP в myVmNva

Вы включили переадресацию IP для сетевого интерфейса виртуальной машины с помощью Azure. Операционная система виртуальной машины также должна пересылать сетевой трафик.Включите переадресацию IP для операционной системы myVmNva VM с помощью этих команд.

-

Из командной строки на виртуальной машине myVmPrivate откройте удаленный рабочий стол на myVmNva VM:

мсц / в: myvmnva -

В PowerShell на виртуальной машине myVmNva введите следующую команду, чтобы включить переадресацию IP:

Set-ItemProperty -Path HKLM: \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters -Name IpEnableRouter -Value 1 -

Перезапустите виртуальную машину myVmNva : на панели задач выберите Start > Power , Other (Planned) > Continue .

Это также отключает сеанс удаленного рабочего стола.

-

После перезапуска виртуальной машины myVmNva создайте сеанс удаленного рабочего стола с виртуальной машиной myVmPublic . При подключении к виртуальной машине myVmPrivate откройте командную строку и выполните следующую команду:

mstsc / v: myVmPublic -

На удаленном рабочем столе myVmPublic откройте PowerShell.

-

Включите ICMP через брандмауэр Windows, введя эту команду:

New-NetFirewallRule –DisplayName «Разрешить вход ICMPv4» –Протокол ICMPv4

Тестирование маршрутизации сетевого трафика

Сначала протестируем маршрутизацию сетевого трафика от виртуальной машины myVmPublic к виртуальной машине myVmPrivate .

-

В PowerShell на виртуальной машине myVmPublic введите следующую команду:

tracert myVmPrivateОтвет аналогичен этому примеру:

Трассировка маршрута к myVmPrivate.vpgub4nqnocezhjgurw44dnxrc.bx.internal.cloudapp.net [10.0.1.4] более 30 прыжков: 1 <1 мс * 1 мс 10.0.2.4 2 1 мс 1 мс 1 мс 10.0.1.4 Трассировка завершена.Вы можете видеть, что первый переход - до 10.0.2.4, который является частным IP-адресом NVA. Второй переход - к частному IP-адресу myVmPrivate VM: 10.0.1.4. Ранее вы добавили маршрут в таблицу маршрутов myRouteTablePublic и связали его с подсетью Public . В результате Azure отправляет трафик через NVA, а не напрямую в подсеть Private .

-

Закройте сеанс удаленного рабочего стола с виртуальной машиной myVmPublic , при этом вы останетесь подключенными к виртуальной машине myVmPrivate .

-

В командной строке на виртуальной машине myVmPrivate введите следующую команду:

tracert myVmPublicЭта команда проверяет маршрутизацию сетевого трафика от виртуальной машины myVmPrivate к виртуальной машине myVmPublic . Ответ похож на этот пример:

Трассировка маршрута к myVmPublic.vpgub4nqnocezhjgurw44dnxrc.bx.internal.cloudapp.net [10.0.0.4] более 30 прыжков: 1 1 мс 1 мс 1 мс 10.0,0.4 Трассировка завершена.Как видите, Azure направляет трафик напрямую от виртуальной машины myVmPrivate к виртуальной машине myVmPublic . По умолчанию Azure направляет трафик напрямую между подсетями.

-

Закройте сеанс удаленного рабочего стола с виртуальной машиной myVmPrivate .

Очистить ресурсы

Когда группа ресурсов больше не нужна, удалите myResourceGroup и все ресурсы, которые у нее есть:

-

Перейдите на портал Azure для управления группой ресурсов.Найдите и выберите Группы ресурсов .

-

Выберите имя своей группы ресурсов ( myResourceGroup ).

-

Выберите Удалить группу ресурсов .

-

В диалоговом окне подтверждения введите myResourceGroup для Введите ИМЯ ГРУППЫ РЕСУРСОВ , а затем выберите Удалить . Azure удаляет myResourceGroup и все ресурсы, связанные с этой группой ресурсов, включая ваши таблицы маршрутов, учетные записи хранения, виртуальные сети, виртуальные машины, сетевые интерфейсы и общедоступные IP-адреса.

Следующие шаги

В этом руководстве вы создали таблицу маршрутизации и связали ее с подсетью. Вы создали простой NVA, который перенаправлял трафик из общедоступной подсети в частную подсеть. Теперь вы можете развернуть различные предварительно настроенные NVA из Azure Marketplace, которые предоставляют множество полезных сетевых функций. Дополнительные сведения о маршрутизации см. В разделах Обзор маршрутизации и Управление таблицей маршрутов.

Хотя вы можете развернуть множество ресурсов Azure в виртуальной сети, Azure не может развернуть ресурсы для некоторых служб PaaS в виртуальной сети.Можно ограничить доступ к ресурсам некоторых служб Azure PaaS, но ограничением должен быть только трафик из подсети виртуальной сети. Чтобы узнать, как ограничить сетевой доступ к ресурсам Azure PaaS, см. Следующий учебник.

Примечание

Службы Azure стоят денег. Azure Cost Management помогает вам устанавливать бюджеты и настраивать предупреждения, чтобы держать расходы под контролем. Анализируйте, управляйте и оптимизируйте свои расходы на Azure с помощью Cost Management. Чтобы узнать больше, просмотрите краткое руководство по анализу ваших затрат.

.