Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как организовать локальную сеть через роутер

Настраиваем локальную сеть дома: оборудование, доступ к общим папкам и принтерам | Роутеры (маршрутизаторы) | Блог

Локальная сеть (Local Area Network, сокращенно LAN) — несколько компьютеров и гаджетов (принтеры, смартфоны, умные телевизоры), объединенных в одну сеть посредством специальных инструментов. Локальные сети часто используются в офисах, компьютерных классах, небольших организациях или отделениях крупных компаний. Локальная сеть дает большой простор для деятельности, например, создание умного дома с подключением саундбаров, телефонов, кондиционеров, умных колонок. Можно перебрасывать с телефона фотографии на компьютер без подключения по кабелю, настроить распознавание команд умной колонкой. Преимуществом является то, что локальная сеть — это закрытая система, к которой посторонний не может просто так подключиться.

Для чего нужна локальная сеть

Локальная сеть дает множество удобных функций для использования нескольких компьютеров одновременно:

- передача файлов напрямую между участниками сети;

- удаленное управление подключенными к сети принтерами, сканерами и прочими устройствами;

- доступ к интернету всех участников;

- в других случаях, когда нужна связь между несколькими компьютерами, к примеру, для игр по сети.

Что нужно для создания локальной сети

Для создания собственной LAN-сети минимальной конфигурации достаточно иметь пару компьютеров, Wi-Fi роутер и несколько кабелей:

- непосредственно сами устройства (компьютеры, принтеры и тд).

- Wi-Fi-роутер или маршрутизатор. Самое удобное устройство для создания домашней сети, поскольку Wi-Fi-роутер есть практически в каждом доме.

- Интернет-кабели с витой парой. Раньше было важно использование crossover-кабелей при соединении компьютеров напрямую, без роутеров и switch-коммутаторов. Сейчас же в них нет нужды, поскольку сетевые карты сами понимают как подключен кабель и производят автоматическую настройку.

- Switch-коммутаторы или hub-концентраторы. Служат для объединения устройств в одну сеть. Главный «транспортный узел». Необязательное, но удобное устройство, давно вытесненное Wi-Fi маршрутизаторами из обычных квартир.

- NAS (англ. Network Attached Storage). Сетевое хранилище. Представляет собой небольшой компьютер с дисковым массивом. Используется в качестве сервера и хранилища данных. Также необязательная, но удобная вещь.

Нужное оборудование у нас есть, что дальше?

Сначала необходимо определиться, каким образом будут соединяться между собой компьютеры. Если используется проводной способ подключения, то подключаем все кабели к роутеру или коммутатору и соединяем их в сеть. Существует несколько способов создания LAN-сетей.

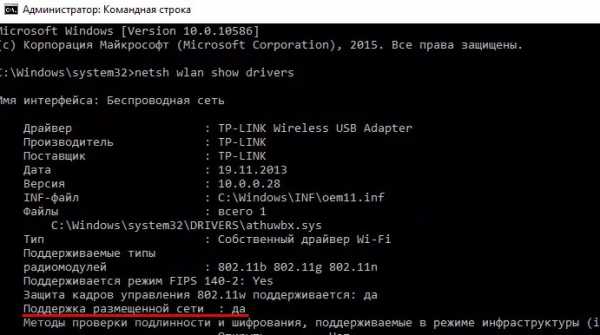

Если используется Wi-Fi, то сначала необходимо убедиться, поддерживают ли устройства данный вид связи. Для компьютера может пригодиться отдельный Wi-Fi-адаптер, который придется отдельно докупать. В ноутбуках же он предустановлен с завода. Подключаем устройства к одному Wi-Fi-маршрутизатору.

Настройка обнаружения

Просто подключить оборудование друг к другу недостаточно, поэтому идем дальше:

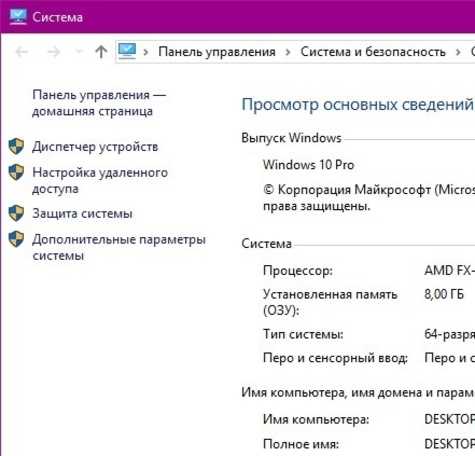

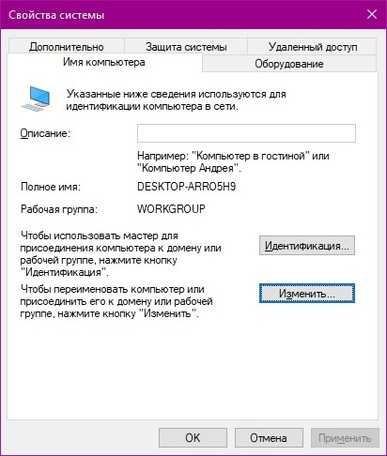

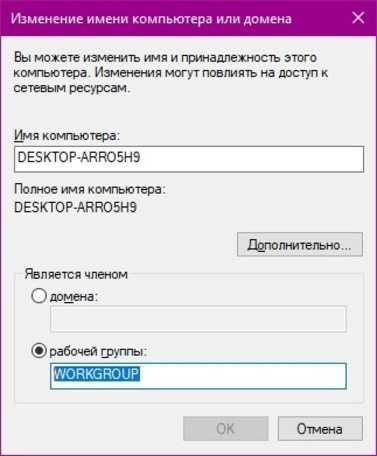

- Все устройства должны находиться в одной «рабочей группе». Этот параметр легко настраивается в ОС Windows 10.

Для этого проходим по пути: Панель управления — Система и безопасность — Система — Дополнительные параметры системы — Свойства системы. В открывшемся окошке надо указать, что компьютер является членом определенной рабочей группы и дать ей название. Это действие повторить на всех остальных ПК из сети.

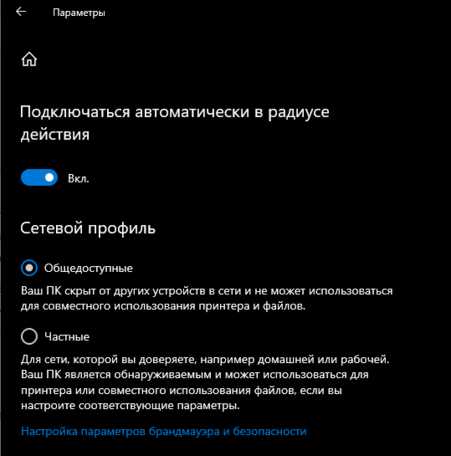

- При использовании Wi-Fi изменить параметр сетевого профиля в настройках сети. Для этого в настройках «Параметры Сети и Интернет» в разделе «Состояние» нужно нажать на «Изменить свойства подключения» и выбрать профиль «Частные».

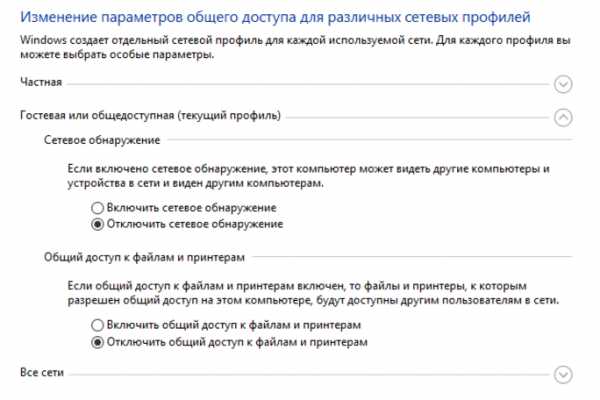

- После этого настраиваем параметры общего доступа. Идем в «Центр управления сетями и общим доступом» и открываем «Изменить дополнительные параметры общего доступа». Там нужно включить сетевое обнаружение, а также доступ к файлам и принтерам.

- Не забываем включить доступ к ПК и отключить защиту паролем.

Теперь наступает важный этап работы: настроить сетевое обнаружение и общий доступ к файлам

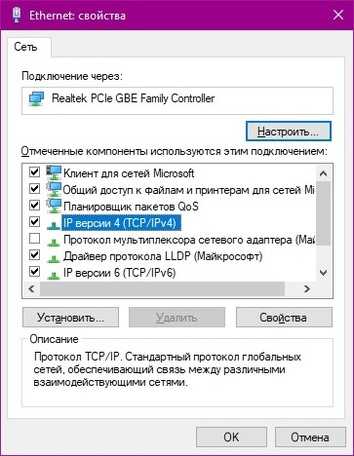

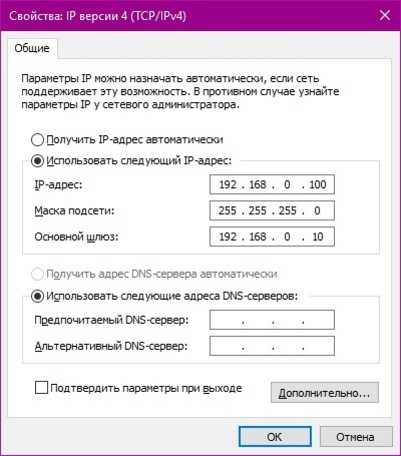

Важно убедиться, чтобы у всех компьютеров были правильные IP-адреса. Обычно система автоматически настраивает данный параметр, но если при работе LAN появятся сбои, то нужно будет указать адреса вручную. Проверить IP можно с помощью «настроек параметров адаптера». Заходим в «Центр управления сетями и общим доступом» и оттуда нажимаем «Изменение параметров адаптера».

Нажимаем ПКМ по подключению и открываем свойства. Дальше открываем свойства IP версии 4 TCP / IPv4 (может иметь название «протокол Интернета версии 4»). IP-адрес — то, что нам нужно. Смотрим, чтобы у первого компьютера был адрес, отличный от второго. Например, для первого будет 192.168.0.100, 192.168.0.101 у второго, 192.168.0.102 у третьего и т.д. Для каждого последующего подключенного компьютера меняем последнюю цифру адреса. Стоит учесть, что у разных роутеров могут быть разные, отличные от указанных IP-адреса. На этом этапе локальная сеть уже готова и функционирует.

Заходим в раздел «Сеть» проводника. Если все подключено правильно, то мы увидим подключенные к сети устройства. Если же нет, то Windows предложит нам настроить сетевое обнаружение. Нажмите на уведомление и выберите пункт «Включить сетевое обнаружение и доступ к файлам». Стоит учесть, что брадмауэр может помешать работе LAN, и при проблемах с работой сети надо проверить параметры брадмауэра. Теперь надо только включить нужные папки и файлы для общего доступа.

Как открыть доступ к папкам?

Нажимаем ПКМ по нужной папке и заходим во вкладку «Доступ». Нажимаем «Общий доступ» и настраиваем разрешения. Для домашней локальной сети легче всего выбрать вариант «Все». Выбираем уровень доступа для остальных участников «чтение или чтение + запись».

Теперь из свойств папки заходим во вкладку безопасности. Нажимаем «Изменить» и «Добавить». Выбираем «Все» и активируем изменения. В списке разрешений для папки должна находиться группа «Все». Если нужно открыть доступ не к отдельной папке, а всему локальному диску, то нужно зайти в свойства диска, нажать «Расширенная настройка» и поставить галочку в поле «Открыть общий доступ». Командой «\localhost» можно посмотреть, какие папки данного компьютера имеют общий доступ для локальной сети. Чтобы просмотреть файлы из общих папок нужно в проводнике найти раздел «Сеть» и открыть папку нужного компьютера.

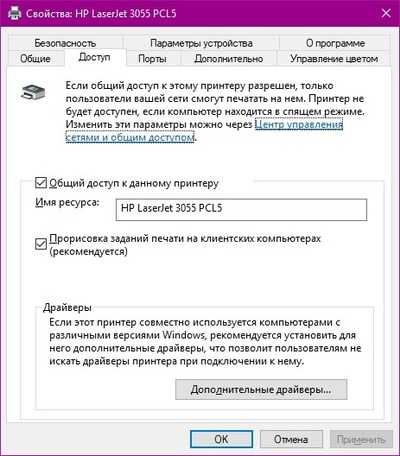

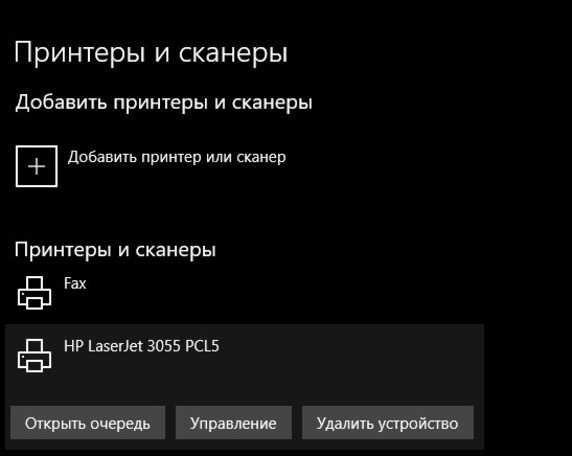

Как подключить принтер в локальную сеть

В «Устройствах и принтерах» нужно выбрать принтер и нажав ПКМ перейти в свойства принтера. Во вкладке «Доступ» нажать на галочку «Общий доступ». Принтер должен отображаться иконкой, показывающей, что устройство успешно подключено к LAN.

Если нужно закрыть доступ к папке, то в свойствах надо найти пункт «Сделать недоступными». Если же нужно отключить весь компьютер от LAN, то легче всего изменить рабочую группу ПК.

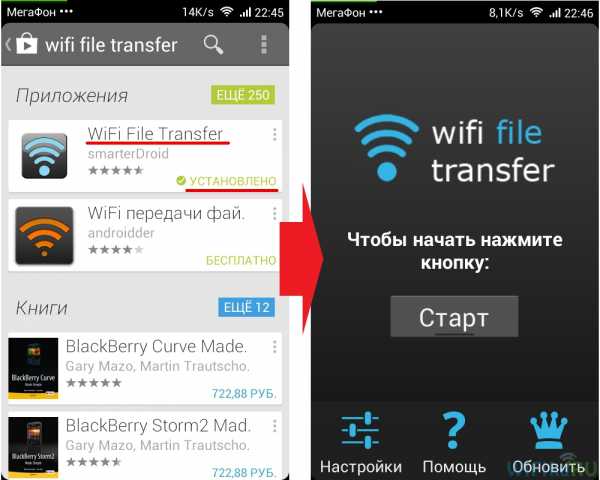

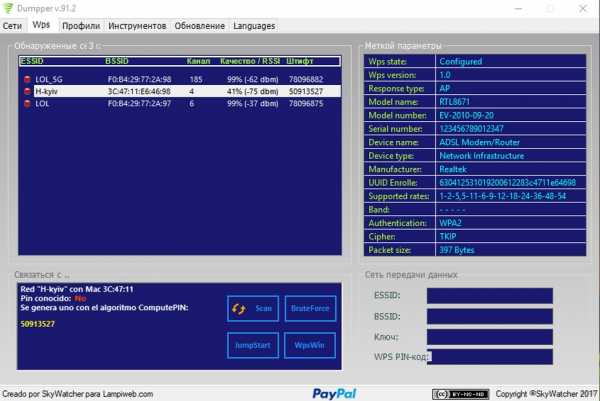

Администрирование и создание локальных сетей с помощью программ

Бывают ситуации, когда необходимо сделать локальную сеть, но это физически невозможно. На помощь приходит программное обеспечение, позволяющее создавать виртуальные локальные сети. Существуют разные программы для создания администрирования локальных сетей. Расскажем о паре из них:

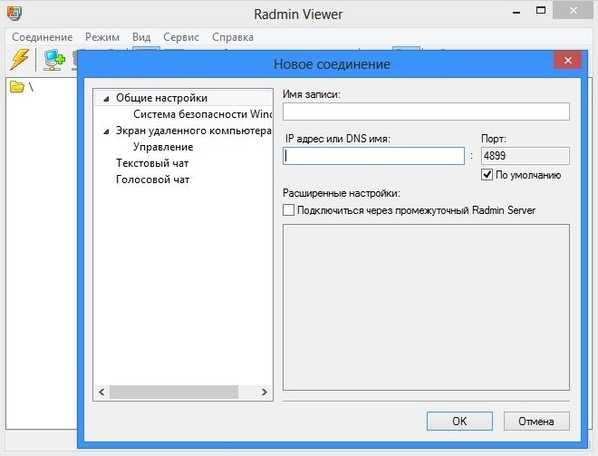

RAdmin

Очень удобное приложение, позволяющее работать с локальной сетью или VPN в пару кликов. Основные функции программы это: удаленное управление компьютером с просмотром удаленного рабочего стола, передача файлов. Также программа может помочь геймерам, играющим по локальной сети.

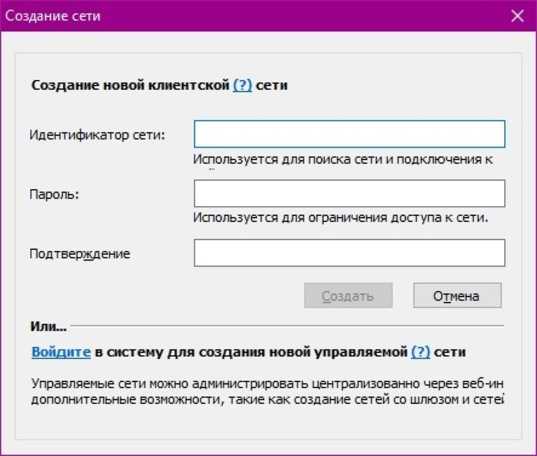

Hamachi

Пожалуй, самая популярная программа в данной категории. Может создавать виртуальные локальные сети с собственным сервером. Позволяет переписываться, передавать файлы и играть в игры по сети. Также имеет клиент для Android.

Хост к хосту через маршрутизатор - Практическая работа в сети .net

Эта статья является частью серии о перемещении пакетов - обо всем, что происходит для того, чтобы получить пакет отсюда туда. Используйте поля навигации для просмотра остальных статей.

Путешествие пакетов

Мы рассмотрели, что нужно двум хостам, напрямую подключенным друг к другу, для связи. И мы рассмотрели, что нужно хосту, чтобы общаться с другим хостом через коммутатор.Теперь мы добавим еще одно сетевое устройство и посмотрим, что требуется для передачи трафика от хоста к хосту через маршрутизатор.

Эта статья будет практическим применением всего, что обсуждалось, когда мы рассматривали маршрутизатор как ключевой игрок в пакетном перемещении. Возможно, стоит просмотреть этот раздел, прежде чем продолжить.

Мы начнем с рассмотрения двух основных функций маршрутизатора, а затем увидим их в действии при рассмотрении работы маршрутизатора.

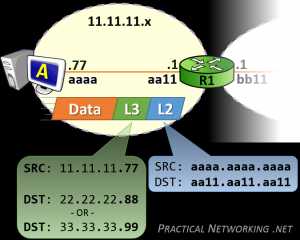

Чтобы обсудить наш путь через эти концепции, мы будем использовать следующее изображение.Мы сосредоточимся на R1 и на том, что требуется для пересылки пакетов от хоста A к хосту B и хосту C.

Для простоты MAC-адреса каждой сетевой карты будут сокращены до четырех шестнадцатеричных цифр.

Функции маршрутизатора

Ранее мы упоминали, что основная цель маршрутизатора - облегчить связь между сетями . Таким образом, каждый маршрутизатор создает границу между двумя сетями, и их основная роль заключается в пересылке пакетов из одной сети в другую.

Обратите внимание, что на изображении выше R1 создает границу между сетью 11.11.11.x и сетью 22.22.22.x. И у нас есть R2, создающий границу между сетями 22.22.22.x и 33.33.33.x. Оба маршрутизатора имеют интерфейс в сети 22.22.22.x.

Для пересылки пакетов между сетями маршрутизатор должен выполнять две функции: заполнять и поддерживать таблицу маршрутизации, а также заполнять и поддерживать таблицу ARP.

Заполнение таблицы маршрутизации

С точки зрения каждого маршрутизатора таблица маршрутизации представляет собой карту всех существующих сетей .Таблица маршрутизации начинается пустой и заполняется по мере того, как маршрутизатор узнает новые маршруты к каждой сети.

Есть несколько способов, которыми маршрутизатор может узнать маршруты к каждой сети. В этом разделе мы обсудим два из них.

Самый простой метод - это так называемый маршрут с прямым подключением . По сути, когда интерфейс маршрутизатора настроен с определенным IP-адресом, маршрутизатор будет знать Сеть, к которой он напрямую подключен .

Например, на изображении выше левый интерфейс маршрутизатора R1 настроен с IP-адресом 11.11.11.1. Это сообщает R1, что местоположение сети 11.11.11.x существует вне его левого интерфейса. Таким же образом R1 узнает, что сеть 22.22.22.x расположена на его правом интерфейсе.

Конечно, маршрутизатор не может быть напрямую подключен к в каждой сети . Обратите внимание, что на изображении выше R1 не подключен к 33.33.33.x, но весьма вероятно, что однажды ему придется пересылать пакет в эту сеть. Следовательно, должен существовать другой способ изучения сетей, помимо того, к чему напрямую подключен маршрутизатор.

Другой путь известен как статический маршрут . Статический маршрут - это маршрут , настроенный вручную администратором . Это было бы так, как если бы вы явно сказали R1, что сеть 33.33.33.x существует за R2, и чтобы добраться до нее, R1 должен отправлять пакеты на интерфейс R2 (настроенный с IP-адресом 22.22.22.2).

В конце концов, после того как R1 узнал о двух маршрутах с прямым подключением и после того, как R1 был настроен с одним статическим маршрутом, R1 будет иметь таблицу маршрутизации, которая выглядела как это изображение.

Таблица маршрутизации заполнена множеством маршрутов. Каждый маршрут содержит отображение сетей на интерфейсы или адреса следующего перехода .

Каждый раз, когда маршрутизатор получает пакет, он обращается к своей таблице маршрутизации, чтобы определить, как пересылать пакет.

Опять же, таблица маршрутизации - это карта для каждой существующей сети (с точки зрения каждого маршрутизатора). Если маршрутизатор получает пакет, предназначенный для сети, для которой у него нет маршрута, то, что касается этого маршрутизатора, эта сеть не должна существовать.Следовательно, маршрутизатор отбрасывает пакет, если его пункт назначения находится в сети, не указанной в таблице маршрутизации .

Наконец, существует третий метод изучения маршрутов, известный как Dynamic Routing . Это включает в себя обнаружение маршрутизаторами и автоматическое общение друг с другом для информирования друг друга об их известных маршрутах . Существуют различные протоколы, которые можно использовать для динамической маршрутизации, каждый из которых представляет разные стратегии, но, увы, их сложности выходят за рамки этой серии статей.Несомненно, они станут предметом будущих статей.

При этом таблица маршрутизации сообщит маршрутизатору, какой IP-адрес пересылать пакет следующему. Но, как мы узнали ранее, доставка пакетов - это всегда работа уровня 2. И для того, чтобы маршрутизатор создал заголовок L2, который доставит пакет на следующий адрес L3, маршрутизатор должен поддерживать таблицу ARP.

Заполнение таблицы ARP

Протокол A ddress R esolution P ( ARP ) является мостом между уровнем 3 и уровнем 2.При предоставлении IP-адреса ARP разрешает коррелирующий MAC-адрес. Устройства используют ARP для заполнения таблицы ARP или иногда называемой ARP Cache, которая представляет собой сопоставление IP-адреса с MAC-адресами.

Маршрутизатор будет использовать свою таблицу маршрутизации для определения следующего IP-адреса, который должен получить пакет. Если Маршрут указывает, что пункт назначения существует в сети с прямым подключением, тогда «следующий IP-адрес» - это IP-адрес пункта назначения пакета - последний переход для этого пакета.

В любом случае, маршрутизатор будет использовать заголовок L2 в качестве средства доставки пакета на правильный сетевой адаптер .

В отличие от таблицы маршрутизации, таблица ARP заполняется «по мере необходимости». Это означает, что на изображении выше R1 не будет инициировать ARP-запрос для MAC-адреса хоста B, пока не получит пакет, который должен быть доставлен на хост B.

Но, как мы обсуждали ранее, таблица ARP - это просто отображение IP-адресов на MAC-адреса. Когда таблица ARP R1 будет полностью заполнена, она будет выглядеть, как это изображение.

Еще раз, для простоты, изображения в этой статье просто используют четыре шестнадцатеричных цифры для MAC-адресов. На самом деле MAC-адрес состоит из 12 шестнадцатеричных цифр. Если это проще, вы можете просто трижды повторить четырехзначный шестнадцатеричный MAC-адрес, присвоив левому интерфейсу R2 «настоящий» MAC-адрес bb22.bb22.bb22.

Работа маршрутизатора

С пониманием того, как маршрутизатор заполняет свою таблицу маршрутизации и как маршрутизатор намеревается заполнить свою таблицу ARP, теперь мы можем посмотреть, как эти две таблицы используются практически для маршрутизатора для облегчения связи между сетями.

В приведенной выше таблице маршрутизации маршрутизатора R1 вы можете видеть два типа маршрутов: одни указывают на интерфейс, а другие - на IP-адрес следующего перехода. Мы будем строить наше обсуждение вокруг работы маршрутизатора вокруг этих двух возможностей.

Но сначала мы обсудим, как хост A доставляет пакет на свой шлюз по умолчанию (R1). Затем мы посмотрим, что R1 делает с пакетом, отправленным с хоста A на хост B, а затем с другим пакетом, который был отправлен с хоста A на хост C.

Хост A получает пакет на R1

В обоих случаях хост A обменивается данными с двумя хостами в чужих сетях.Следовательно, хосту A нужно будет получить любой пакет на свой шлюз по умолчанию - R1.

В обоих случаях хост A обменивается данными с двумя хостами в чужих сетях.Следовательно, хосту A нужно будет получить любой пакет на свой шлюз по умолчанию - R1.

Хост A создаст заголовок L3 с IP-адресом источника 11.11.11.77 и IP-адресом назначения 22.22.22.88 (для хоста B) или 33.33.33.99 (для хоста C). Этот заголовок L3 будет служить цели получения данных «от начала до конца».

Но этого заголовка L3 недостаточно для доставки пакета R1. Придется использовать что-то еще.

Хост A затем инкапсулирует заголовок L3 в заголовок L2, который будет включать MAC-адрес источника aaaa.aaa.aaaa и MAC-адрес назначения aa11.aa11.aa11 - MAC-адрес, который идентифицирует NIC маршрутизатора R1. Этот заголовок L2 будет служить цели доставки пакета через первый переход.

Хост A уже будет настроен с использованием IP-адреса своего шлюза по умолчанию, и, надеюсь, хост A уже будет взаимодействовать с внешними хостами. Таким образом, на узле A более чем вероятно уже была запись в таблице ARP с MAC-адресом маршрутизатора R1. И наоборот, если бы это было первое соединение хоста A с чужим хостом, формированию заголовка L2 предшествовал бы ARP-запрос на обнаружение MAC-адреса маршрутизатора R1.

В этот момент R1 получит пакет. IP-адрес пункта назначения пакета будет либо 22.22.22.88 для связи, отправляемой на узел B, либо 33.33.33.99 для связи, отправляемой на узел C. Оба этих пункта назначения существуют в таблице маршрутизации R1 - разница в том, что один маршрут указывает на Интерфейс, а другой Маршрут указывает на IP-адрес следующего перехода.

Маршруты, указывающие на интерфейс

Маршрут в таблице маршрутизации, который указывает на интерфейс, обычно был изучен, потому что маршрутизатор был напрямую подключен к сети.Если IP-адрес назначения пакета находится в сети, которая напрямую подключена к маршрутизатору, маршрутизатор знает, что они несут ответственность за доставку пакета до его последнего перехода.

Процесс аналогичен тому, что обсуждалось ранее. Маршрутизатор использует информацию заголовка L3, чтобы определить, куда отправить пакет дальше, а затем создает заголовок L2, чтобы доставить его туда. В этом случае следующий (и последний) переход, который должен пройти этот пакет, - к сетевой карте на хосте B.

Заголовок L3 останется без изменений - он идентичен заголовку L3, созданному хостом A.

Чем отличается, так это заголовок L2. Обратите внимание, что MAC-адрес источника - bb11.bb11.bb11 - MAC-адрес правого интерфейса маршрутизатора R1. Старый заголовок L2, который хост A создал для передачи пакета R1, был удален, и был сгенерирован новый заголовок L2 (R1) для доставки его следующему NIC.

MAC-адрес назначения, конечно же, bbbb.bbbb.bbbb - MAC-адрес для хоста B.

Маршруты, указывающие на адрес следующего перехода

Для пакета от хоста A, отправленного на хост C, IP-адрес назначения будет 33.33.33.99. Когда R1 обращается к своей таблице маршрутизации, он определит, что следующий переход для сети 33.33.33.x существует по IP-адресу 22.22.22.2 - IP-адресу левого интерфейса R2.

Фактически, это указывает R1 использовать заголовок L2, который доставит пакет на R2, чтобы продолжить пересылку этого пакета на своем пути.

Поскольку текущий «переход» находится между R1 и R2, их MAC-адреса будут составлять MAC-адреса источника и назначения:

Опять же, заголовок L3 остается неизменным, он включает те же IP-адреса источника и получателя, изначально установленные хостом A - эти адреса представляют собой два «конца» связи.Заголовок L2, однако, полностью регенерируется на каждом шаге.

Если R1 не имеет MAC-адреса R2, он просто инициирует ARP-запрос для IP-адреса в маршруте: 22.22.22.2. С этого момента у него не будет проблем с созданием правильного заголовка L2, который получит пакет от R1 к R2.

По мере продолжения процесса R2, наконец, получит пакет, а затем столкнется с той же ситуацией, в которой был R1 в приведенном выше примере - доставить пакет до своего последнего перехода.

При необходимости этот процесс можно продолжить. Если бы хост A пытался связаться с хостом X, на пути которого было 10 маршрутизаторов, процесс был бы идентичным. Каждый транзитный маршрутизатор на пути будет иметь Маршрут, сопоставляющий сеть хоста X с IP-адресом следующего перехода на пути. До тех пор, пока последний маршрутизатор, который будет напрямую подключен к сети, не будет находиться в хосте X. И этот последний маршрутизатор будет отвечать за доставку пакета до его последнего перехода - самого хоста X.

Навигация по серии << От хоста к хосту через SwitchPacket Traveling - финал серии >>.

Как работают маршрутизаторы | HowStuffWorks

Очень велики шансы, что вы никогда не увидите MAC-адрес любого из своего оборудования, потому что программное обеспечение, которое помогает вашему компьютеру общаться с сетью, заботится о сопоставлении MAC-адреса с логическим адресом. Логический адрес - это то, что сеть использует для передачи информации на ваш компьютер.

Если вы хотите увидеть MAC-адрес и логический адрес, используемые интернет-протоколом (IP) для вашего компьютера с Windows, вы можете запустить небольшую программу, которую предоставляет Microsoft.Перейдите в меню «Пуск», нажмите «Выполнить» и в появившемся окне введите WINIPCFG (IPCONFIG / ALL для Windows 2000 / XP). Когда появится серое окно, нажмите «Подробнее», и вы получите такую информацию:

Объявление

Windows 98 IP-конфигурация:

Имя хоста: NAMEHOWSTUFFWORKS

DNS-серверов: 208.153.64.20

& nbsp208.153.0.5

Тип узла: широковещательный

Идентификатор области NetBIOS:

IP-маршрутизация включена: Да

Прокси-сервер WINS включен: Нет

Разрешение NetBIOS использует DNS: Нет

Адаптер Ethernet:

Описание: Адаптер PPP

Физический адрес: 44-45-53-54-12-34

DHCP включен: Да

IP-адрес: 227.78.86.288

Маска подсети: 255.255.255.0

Шлюз по умолчанию: 227.78.86.288

DHCP-сервер: 255.255.255.255

Основной сервер WINS:

Вторичный WINS-сервер: Получена аренда: 01 01 80 12:00:00 AM

Срок аренды истекает: 01 01 80 12:00:00 AM

Здесь много информации, которая будет варьироваться в зависимости от того, как именно установлено ваше подключение к Интернету, но физический адрес - это MAC-адрес адаптера, запрошенного программой.IP-адрес - это логический адрес, назначенный вашему соединению вашим интернет-провайдером или администратором сети. Вы увидите адреса других серверов, включая DNS-серверы, которые отслеживают все имена Интернет-сайтов (так что вы можете набрать «www.howstuffworks.com» вместо «216.27.61.189») и сервер шлюза, который вы подключитесь к, чтобы выйти в Интернет. Когда вы закончите просматривать информацию, нажмите OK. ( Примечание: По соображениям безопасности часть информации об этом подключении к Интернету была изменена.Вы должны быть очень осторожны с передачей информации о вашем компьютере другим людям - с вашим адресом и подходящими инструментами недобросовестный человек может при некоторых обстоятельствах получить доступ к вашей личной информации и контролировать вашу систему с помощью программы «Троянский конь».

.Виртуальные локальные сети(VLAN) - практическая работа в сети .net

Виртуальные локальные сетиили VLAN - это очень простая концепция, которая очень плохо определена в отрасли.

Эта статья объяснит сети VLAN с практической точки зрения . Он будет построен вокруг двух основных функций VLAN и завершится объяснением идеи, лежащей в основе Native VLAN.

И, наконец, в конце статьи есть два вопроса для понимания - если вы можете успешно ответить на эти два вопроса, тогда вы можете считать себя полностью понимающим концепцию VLAN - тема настройки VLAN будет рассмотрена в другом статья.

Две основные функции сетей VLAN

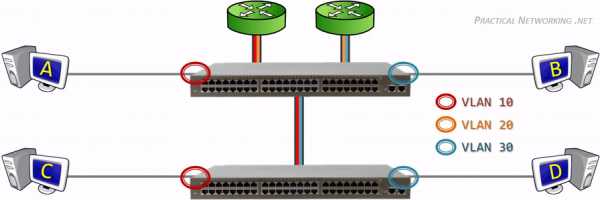

Ниже представлена сеть с тремя различными физическими коммутаторами. Коммутаторы облегчают обмен данными внутри сетей, а маршрутизаторы облегчают обмен данными между сетями.

Каждый переключатель, указанный выше, независимо выполняет четыре функции переключателя.

Если каждый из этих коммутаторов имеет 24 порта и только два используются, то 22 порта остаются неиспользованными на каждом коммутаторе. Более того, что, если вам нужно реплицировать эту сеть в другом месте, а у вас нет трех физических коммутаторов для размещения?

Именно здесь вступает в игру первая основная функция VLAN: VLAN позволяет вам взять один физический коммутатор и разбить его на меньшие мини-коммутаторы .

Разделение одного физического коммутатора на несколько виртуальных коммутаторов

Считайте каждый кружок на переключателе ниже как отдельный мини-переключатель . Каждый из этих мини-коммутаторов или виртуальных коммутаторов работает полностью независимо от других - точно так же, как если бы было три разных физических коммутатора.

Поток трафика через эту топологию работает точно так же, как и в топологии над ней (с тремя отдельными физическими коммутаторами).

Каждый виртуальный коммутатор или VLAN - это просто номер, присвоенный каждому порту коммутатора . Например, два порта коммутатора на красном мини-коммутаторе могут быть назначены для VLAN # 10 . Два порта оранжевого мини-коммутатора могут быть назначены VLAN №20 . И, наконец, два порта коммутатора на синем мини-коммутаторе могут быть назначены для VLAN # 30 .

Если порту явно не назначен номер VLAN, он находится в VLAN по умолчанию, номер VLAN которой равен 1 .

Трафик, поступающий на порт коммутатора, назначенный для VLAN # 10 , будет перенаправлен только на другой порт коммутатора, принадлежащий VLAN # 10 –, коммутатор никогда не позволит трафику пересекать границу VLAN . Опять же, каждая VLAN работает так, как если бы это был полностью отдельный физический коммутатор.

На первой иллюстрации трафик от красного коммутатора не может волшебным образом появиться на оранжевом коммутаторе без предварительного прохождения через маршрутизатор. Точно так же на втором рисунке трафик в VLAN # 10 не может волшебным образом появиться в VLAN # 20 без прохождения через маршрутизатор.

Каждая из сетей VLAN также поддерживает свою собственную независимую таблицу MAC-адресов. Если хост A отправляет кадр с MAC-адресом назначения хоста B, этот кадр все равно будет лавинно рассылаться только в портах коммутатора в VLAN # 10 .

В конечном итоге, назначение разных портов разным VLAN позволяет повторно использовать один физический коммутатор для нескольких целей. Это первая основная функция VLAN.

Но это не все VLAN. Вторая важная функция - это виртуальные локальные сети , позволяющие расширить виртуальные коммутаторы меньшего размера на несколько физических коммутаторов .

Расширение виртуальных коммутаторов на несколько физических коммутаторов

Чтобы проиллюстрировать этот момент, мы расширим топологию выше с помощью дополнительного физического коммутатора и двух дополнительных хостов:

Обратите внимание, как VLAN № 10 и VLAN № 30 были расширены на второй коммутатор. Это позволяет хосту A и хосту C существовать в одной VLAN, несмотря на то, что они подключены к разным физическим коммутаторам, расположенным в потенциально разных областях.

Основное преимущество расширения VLAN на различные физические коммутаторы заключается в том, что топология уровня 2 больше не должна быть привязана к физической топологии.Одна VLAN может охватывать несколько комнат, этажей или офисных зданий.

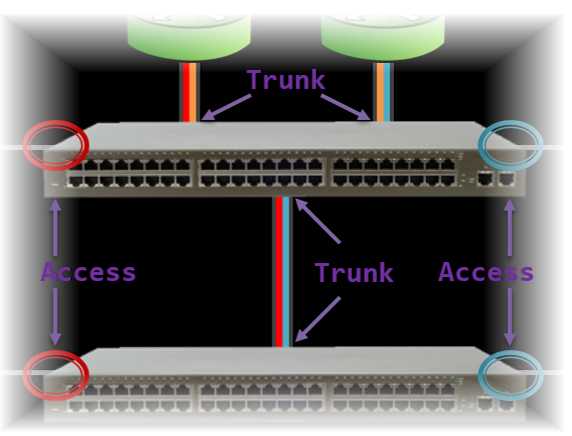

Каждый подключенный порт коммутатора в указанной выше топологии является членом только одной VLAN. Это называется портом Access . Порт доступа - это порт коммутатора, который является членом только одной VLAN .

При настройке порта как порта доступа администратор также назначает номер VLAN, членом которого является порт. Всякий раз, когда коммутатор получает какой-либо трафик на порт доступа, он принимает трафик в настроенную VLAN.

Чтобы расширить сеть VLAN до второго коммутатора, устанавливается соединение между , одним портом доступа на и обоими коммутаторами по для каждой VLAN. Хотя эта стратегия функциональна, она не масштабируется. Представьте, что если бы наша топология использовала десять VLAN, на коммутаторе с 24 портами почти половина портов была бы занята межкоммутаторными ссылками.

Вместо этого существует механизм, который позволяет одному порту коммутатора передавать трафик из нескольких VLAN. Это называется портом Trunk . Магистральный порт - это порт коммутатора, который передает трафик для нескольких VLAN .

Мы можем использовать магистральные порты, чтобы уменьшить количество портов коммутатора, необходимых для указанной выше топологии. Это позволяет нам оставить больше доступных портов для добавления хостов в сеть в будущем.

Мы можем использовать магистральные порты, чтобы уменьшить количество портов коммутатора, необходимых для указанной выше топологии. Это позволяет нам оставить больше доступных портов для добавления хостов в сеть в будущем.

Эта физическая топология работает (логически) так же, как на рисунке выше, но требует гораздо меньше портов коммутатора.

Мы смогли использовать в общей сложности четыре магистральных порта (на обоих коммутаторах) для замены восьми различных портов доступа на предыдущем рисунке.

Обычно порты коммутатора , подключенные к конечным хост-устройствам, настраиваются как порты доступа (например, рабочие станции, принтеры, серверы). И наоборот, порты коммутатора , подключенные к другим сетевым устройствам, настроены как магистральные порты (например, другие коммутаторы, маршрутизаторы). Мы выясним причину этого позже в этой статье.

Порты с тегами и порты без тегов

Магистральный порт коммутатора может принимать трафик для более чем одной VLAN. Например, на приведенной выше иллюстрации канал между двумя коммутаторами передает трафик как для VLAN 10, так и для VLAN 30.

Но в обоих случаях трафик покидает один коммутатор как последовательность единиц и нулей и поступает на другой коммутатор как последовательность единиц и нулей. Возникает вопрос: как принимающий коммутатор будет определять, какие единицы и нули принадлежат VLAN № 10 , а какие единицы и нули принадлежат VLAN № 30 ?

Чтобы учесть это, всякий раз, когда коммутатор перенаправляет трафик через порт магистрали, он добавляет к этому трафику тег , чтобы указать другому концу, какой VLAN принадлежит этот трафик .Это позволяет принимающему коммутатору читать тег VLAN, чтобы определить, с какой VLAN должен быть связан входящий трафик.

Порт Access , для сравнения, может передавать или принимать трафик только для одной VLAN. Следовательно, для нет необходимости добавлять тег VLAN к трафику, покидающему порт доступа .

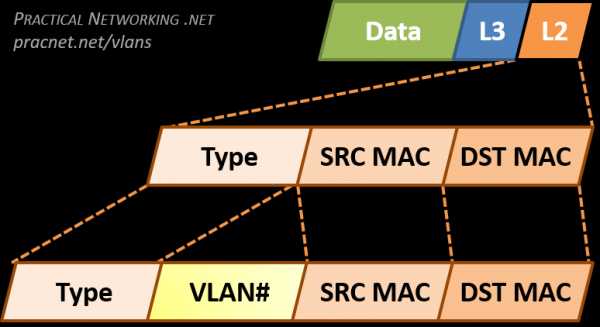

Поскольку сети VLAN являются технологией уровня 2, тег VLAN вставляется в заголовок уровня 2. Стандартным заголовком уровня 2 в современных сетях является заголовок Ethernet, который имеет три поля: MAC-адрес назначения , MAC-адрес источника и типа .

Поскольку сети VLAN являются технологией уровня 2, тег VLAN вставляется в заголовок уровня 2. Стандартным заголовком уровня 2 в современных сетях является заголовок Ethernet, который имеет три поля: MAC-адрес назначения , MAC-адрес источника и типа .

Когда кадр Ethernet выходит из магистрального порта, коммутатор вставляет тег VLAN между полями Source MAC-адреса и Type .

Это позволяет принимающему коммутатору связать кадр с соответствующей VLAN.

Подводя итог, окончательная топология с трафиком, проходящим между хостом C и хостом D через порты доступа и магистральные порты, будет выглядеть следующим образом:

Физическая топология выше будет работать точно так же, как логическая топология ниже.Хосты не будут знать, проходят ли они через два физических коммутатора (или через три или четыре), или через какие VLAN они находятся. Они работают точно так же, как и в любой ситуации, связанной с перемещением пакетов по сети.

Порты доступа и конечные устройства

Ранее мы упоминали, что порты доступа обычно выходят на конечные хост-устройства, такие как рабочие станции, принтеры или серверы. Частично это связано с тем, что коммутаторы не добавляют тег VLAN при отправке трафика через порт доступа.

Большинство конечных хост-устройств не понимают концепции сетей VLAN . Фактически, , если они получили кадры с тегом VLAN, вставленным в середину заголовка Ethernet, они, вероятно, отбросят их в предположении, что это были искаженные кадры.

Конечно, понимание концепций виртуальных локальных сетей - это просто вопрос установки правильного программного обеспечения или программного исправления, но представьте себе накладные расходы, связанные с тем, что каждый пользователь в вашей сети должен как установить исправление программного обеспечения, так и настроить свои устройства для отправки соответствующего тега VLAN. .

Для сетевого администратора гораздо лучше сконфигурировать и позаботиться о VLAN, а для устройств конечных узлов оставаться в блаженном неведении о том, в какой VLAN они находятся, или даже о том, используются ли VLAN вообще.

Терминология

Наконец, небольшое замечание по терминологии. Термины Порт доступа и Магистральный порт обычно ассоциируются с миром Cisco. Но VLAN - это открытый стандарт, поэтому другие поставщики также могут реализовать VLAN.

Что Cisco называет магистральным портом (т.е.д., порт коммутатора, который передает трафик для более чем одной VLAN), другие поставщики называют порт Tagged , что относится к добавлению тега VLAN ко всему трафику, выходящему из такого порта.

То, что Cisco называет портом доступа (т. Е. Портом коммутатора, который передает трафик только для одной VLAN), другие поставщики называют портом Untagged - это относится к трафику, покидающему порт коммутатора без тега VLAN.

Эти термины не являются исчерпывающими, некоторые поставщики могут использовать другую терминологию, другие поставщики могут даже смешивать и сопоставлять эти термины.Независимо от используемой терминологии, все концепции, обсужденные выше, все еще применимы.

802.1q Тег VLAN

Теги VLAN требуют добавления и удаления битов в кадры Ethernet. Конкретная последовательность добавляемых битов регулируется открытым стандартом, который позволяет любому поставщику внедрять VLAN на своих устройствах.

Точный формат тега VLAN регулируется стандартом 802.1q . Это открытый стандарт IEEE, который сегодня является повсеместным методом тегирования VLAN.

Чтобы точно продемонстрировать, как тег VLAN изменяет пакет, взгляните на приведенный ниже захват пакета того же кадра до и после его выхода из магистрального порта.

Часть кадра, выделенная желтым цветом, является добавленным тегом VLAN. Обратите внимание, что он вставлен между MAC-адресом источника и полем Type исходного заголовка Ethernet.

Вы можете просмотреть этот снимок самостоятельно в Cloudshark или загрузить файл захвата и открыть его в Wireshark.

Никаких других изменений кадра или его полезной нагрузки путем добавления или удаления тега VLAN не производится. Тем не менее, поскольку выполняется даже небольшое изменение, показанное выше, добавление и удаление тега VLAN также требует пересчета CRC - простого хэш-алгоритма, разработанного для обнаружения ошибок передачи по сети.

Существует более старый метод тегирования VLAN, который является закрытым, проприетарным методом Cisco. Этот метод назывался Inter-Switch Link или ISL .ISL полностью инкапсулировал кадр L2 в новый заголовок, который включал идентификационный номер VLAN.

Но в наши дни даже новые продукты Cisco не поддерживают ISL, поскольку вся отрасль перешла на улучшенный открытый стандарт 802.1q.

Собственная VLAN

Есть еще одна последняя концепция, связанная с VLAN, которая часто вызывает путаницу. Это концепция Native VLAN .

Собственная VLAN - это ответ на вопрос, как коммутатор обрабатывает трафик, который он получает на магистральном порте, который не содержит тега VLAN .

Без тега коммутатор не будет знать, какой VLAN принадлежит трафик, поэтому коммутатор связывает немаркированный трафик с тем, что настроено как собственная VLAN. По сути, Native VLAN - это VLAN, которой любой полученный немаркированный трафик назначается на магистральном порту .

Кроме того, любой трафик, который коммутатор пересылает на магистральный порт, связанный с собственной VLAN, перенаправляется без тега VLAN.

Чтобы увидеть, как работает собственная VLAN на активном магистральном порте, посмотрите это видео.

Собственную VLAN можно настроить на любом магистральном порту. Если собственная VLAN не обозначена явно на магистральном порте, используется конфигурация по умолчанию VLAN # 1 .

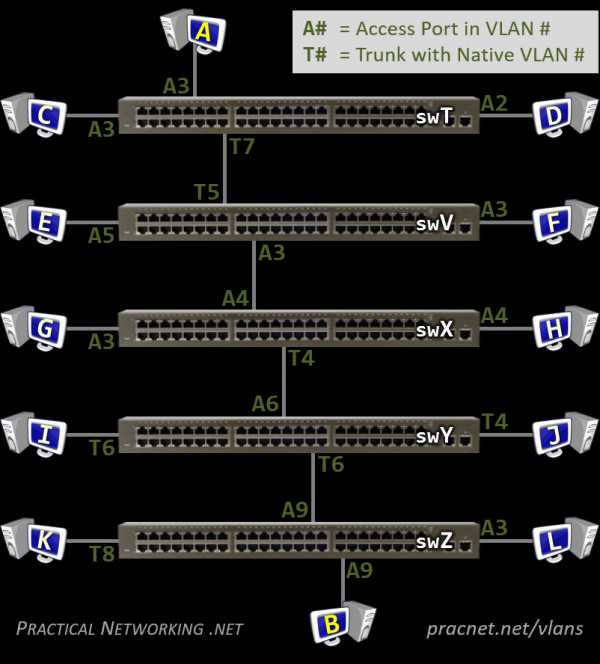

При этом критически важно, чтобы обе стороны магистрального порта были настроены с одной и той же собственной VLAN. Эта иллюстрация объясняет, почему:

Выше у нас есть четыре хоста (A, B, C, D), все подключенные к портам доступа в VLAN № 22 или VLAN № 33 , а также Switch X и Switch Y, подключенные друг к другу через магистральный порт.

Хост A пытается отправить кадр на хост C. Когда он поступает на коммутатор, коммутатор X связывает трафик с VLAN # 22 . Когда кадр пересылается на магистральный порт коммутатора X, тег не добавляется, поскольку собственная VLAN для магистрального порта на коммутаторе X также является VLAN # 22 .

Но когда фрейм поступает на коммутатор Y без тега, коммутатор Y не может узнать, что трафик должен принадлежать VLAN # 22 . Все, что он может сделать, это связать немаркированный трафик с тем, что магистральный порт коммутатора Y настроен как собственная VLAN, которым в данном случае является VLAN # 33 .

Поскольку коммутатор Y никогда не позволит трафику VLAN # 33 выйти из порта VLAN # 22 , узел C никогда не получит этот трафик. Хуже того, из-за переполнения коммутатора хост D может непреднамеренно получить трафик, предназначенный для хоста C.

Наконец, следует отметить, что собственная VLAN является функцией 802.1q. Устаревший механизм тегирования ISL просто отбрасывает трафик, получаемый на магистральном порте, который не включает тег ISL. Также помните, что концепция Native VLAN применяется только к магистральным портам - ожидается, что трафик, исходящий и поступающий на порт доступа, всегда будет нетегированным.

Задача понимания VLAN

Чтобы проверить себя и понять, полностью ли вы понимаете, как работают VLAN, мы можем предложить простую задачу.

Ниже представлена (плохо) настроенная топология с пятью коммутаторами и двенадцатью хостами. Каждый порт коммутатора настроен либо как порт доступа в отображаемой VLAN, либо как магистральный порт с отображаемой собственной VLAN.

Задача состоит в том, чтобы ответить только на эти два простых вопроса:

Вопрос № 1: Если хост A отправляет кадр хосту B, получит ли его хост B?

Вопрос № 2: Если хост A отправляет широковещательную рассылку, какие хосты его получат?

Ответы и пояснения приведены ниже.

Помните, цель не просто получить правильный ответ, а понять , почему . Если вы можете объяснить ответы на оба этих вопроса кому-то еще, то вы знаете, что освоили концепцию VLAN.

Ответ на вопрос № 1

Да, хост B получит фрейм, который отправляет хост A.

Чтобы понять, почему, вам необходимо иметь четкое представление о том, когда коммутатор отправляет фрейм с тегами или без тегов, и что делает коммутатор, когда он получает фрейм с тегами или без тегов.

Чтобы доказать это, мы пройдемся по последовательности событий. В этом ответе мы сосредоточимся только на соединении выше и ниже каждого переключателя, а не на соединениях, которые являются левым и правым (то есть игнорируя соединения с хостом C через хост L).

Он начинается с того, что узел A отправляет фрейм без тегов , поскольку узлы не понимают теги VLAN и не знают, какая VLAN настроена на порту коммутатора, к которому они подключены.

Коммутатор T принимает нетегированный кадр на порт доступа в VLAN # 3 .Поэтому коммутатор T считает, что кадр находится в VLAN # 3 . Порт под коммутатором T является магистральным портом, что означает, что весь трафик, покидающий порт, должен иметь тег VLAN. За исключением трафика в Native VLAN, которым в данном случае является VLAN # 7 , а не VLAN, в которой находится наш фрейм. Таким образом, кадр покидает коммутатор T с тегом для VLAN # 3 .

Switch V получает помеченный кадр и считывает тег, чтобы определить, что кадр принадлежит VLAN # 3 .Затем коммутатор V пересылает фрейм без тегов из порта доступа в VLAN # 3 - весь трафик, покидающий порт доступа, не тегируется.

Коммутатор X принимает нетегированный кадр на порт доступа в VLAN # 4 . Поскольку тега нет, коммутатор X связывает кадр с VLAN # 4 . Затем коммутатор X пересылает кадр через порт магистрали, но поскольку этот порт имеет собственную VLAN VLAN # 4 , кадр отправляется без тегов .

Коммутатор Y получает нетегированный кадр на порт доступа в VLAN # 6 . Коммутатор Y теперь считает, что кадр находится в VLAN # 6 . Затем коммутатор Y пересылает кадр через порт магистрали, но поскольку этот порт имеет собственную VLAN VLAN # 6 , кадр отправляется без тегов .

Коммутатор Z принимает нетегированный кадр на порт доступа в VLAN # 9 . Коммутатор Z теперь считает, что кадр находится в VLAN # 9 .Затем коммутатор Z пересылает кадр на порт доступа, который всегда отправляется без тегов .

Хост B, наконец, успешно получает нетегированный кадр .

Ответ на вопрос № 2

Следующие хосты получат широковещательный кадр, отправленный с хоста A:

C, F, H, I, B

Примечание. Хост J и хост K получают широковещательную рассылку, но когда они получают кадр, он будет включать тег VLAN. Эта статья написана с традиционной точки зрения хостов, не понимающих тегов VLAN, поэтому при получении кадра с дополнительными битами они предполагают, что заголовок L2 искажен, и отбрасывают его.

Чтобы объяснить этот ответ, вы должны сначала полностью понять Вопрос № 1 и ответ на него. Как только вы полностью поймете, почему фрейм от хоста A может попасть на хост B, вы можете попытаться понять вопрос №2 и объяснение ниже.

Ключ состоит в том, чтобы определить номер VLAN, частью которой каждый коммутатор будет считать широковещательный кадр. Отсюда вы можете легко определить, получат ли фрейм хосты слева или справа. Из вопроса №1 мы уже знаем, что то, что отправлено хостом A, будет проходить через каждый коммутатор в топологии, поэтому все, что нужно учитывать, - это получат ли его другие хосты.

Опять же, он начинается с того, что хост A отправляет фрейм без тегов на коммутатор T.

Коммутатор T рассматривает кадр в VLAN # 3 . Следовательно, не пересылает широковещательную рассылку на порт доступа в VLAN # 3 , а НЕ пересылает кадр на порт доступа в VLAN # 2 . Хост C получает его, а хост D - нет.

Коммутатор V рассматривает кадр в VLAN # 3 . Следовательно, НЕ пересылает широковещательную рассылку на порт доступа в VLAN # 5 , а не пересылает широковещательную рассылку на порт доступа в VLAN № 3 .Хост E не получает фрейм, а хост F.

Коммутатор X рассматривает кадр в VLAN # 4 . Следовательно, НЕ пересылает широковещательную рассылку на порт доступа в VLAN # 3 , а не пересылает широковещательную передачу на порт доступа в VLAN # 4 . Хост G не получает фрейм, а хост H.

Коммутатор Y рассматривает кадр в VLAN # 6 . Это делает пересылает кадр из на оба порта магистрали.Однако, если магистральный порт настроен с использованием собственной VLAN, которая соответствует кадру, то кадр отправляется без тегов. Таким образом, когда узел I получает кадр, он получает кадр без тега VLAN и может понимать заголовок L2. Но когда хост J получает кадр, он включает тег VLAN, который конечные хосты обычно не понимают. Хост I может принимать и обрабатывать фрейм, но хост J, несмотря на получение фрейма, не может его понять и поэтому отбрасывает его.

Коммутатор Z рассматривает кадр в VLAN # 9 . Это делает пересылает кадр из порта магистрали с Native VLAN # 8 , но делает это с помощью тега VLAN. Хост K не может понять тег, поэтому кадр отбрасывается. Коммутатор Z НЕ пересылает кадр через порт доступа в VLAN # 3 . Хост K, несмотря на получение кадра, не может его понять и поэтому отбрасывает его.

Наконец, поскольку мы уже ответили на первый вопрос, мы знаем, что хост B получит кадр, который отправляет хост A.

Подключение двух маршрутизаторов в одной сети: усиление Wi-Fi, общие ресурсы

Прочтите эту статью, чтобы узнать, как подключить два или более маршрутизатора к одной сети, как усилить сигнал сети Wi-Fi или создать еще одну точку доступа в рамках существующей сети . Мы рассмотрим два способа сделать это - с помощью кабеля или Wi-Fi.

Содержание:

Зачем объединять несколько маршрутизаторов в одну сеть?

В некоторых ситуациях одного маршрутизатора может быть недостаточно для построения сети или обеспечения высококачественного покрытия Wi-Fi.Это означает, что он может быть не в состоянии обеспечить желаемую зону покрытия Wi-Fi или может не иметь необходимого количества портов для устройств, подключенных к такой сети. Некоторые комнаты или помещения могут оказаться вне зоны действия сигнала Wi-Fi вашего роутера. Такая ситуация хорошо известна людям, которые занимались построением сети Wi-Fi в большом доме, квартире или офисе, состоящем из множества комнат. Если это произойдет, необходимо установить дополнительное оборудование, чтобы расширить сеть до желаемого покрытия.И это не так уж и сложно, как может показаться.

Это можно сделать несколькими способами, которые мы обсудим в этой статье:

- Первый вариант - это соединение двух и более маршрутизаторов с помощью кабеля. Вам нужно будет проложить кабель от одного маршрутизатора к другому (-ым). Это не всегда удобно, но это наиболее стабильный и надежный способ их подключения. Если вам нужна стабильно работающая сеть с высокой скоростью для ряда устройств, маршрутизаторы должны использовать кабельное соединение.

- Второй вариант - подключение роутеров по Wi-Fi. В этом случае используется мостовое соединение (WDS) или режим репитера. По сути, они одинаковы, но эти настройки по-разному реализованы в роутерах разных производителей.

Итак, отправная точка. У нас есть основной маршрутизатор, подключенный к Интернету, и он транслирует сеть Wi-Fi. Нам нужно установить еще один роутер, например, в другой комнате или на другом этаже. Этот второй маршрутизатор как бы усиливает сеть Wi-Fi, предоставляемую основным маршрутизатором, и помогает расширить ту же сеть, чтобы она покрывала более удаленные помещения.

Второй роутер можно подключить к основному роутеру с помощью кабеля или Wi-Fi.

Давайте подробнее рассмотрим оба метода подключения.

Как подключить роутеры по Wi-Fi?

Чаще всего роутеры подключаются по Wi-Fi, и это кажется естественным, так как экономит силы на прокладку кабелей и сверление отверстий в стенах.

В моем случае основным маршрутизатором является TP-link TL-WR841N. Он транслирует сеть Wi-Fi с названием hetmansoftware.

Имейте в виду, что маршрутизатор, к которому мы собираемся подключиться в режиме моста, уже должен быть настроен.То есть подключение к Интернету должно быть установлено и работать, а сеть Wi-Fi транслируется.

Существует специальная статья о том, как настроить маршрутизатор, и подробное видео-руководство, которое поможет вам сориентироваться в этом процессе. Приглашаем вас просмотреть эти материалы для лучшего понимания.

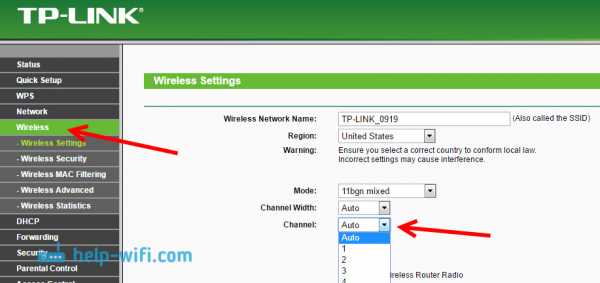

Прежде чем перейти к настройке второго маршрутизатора, необходимо изменить настройки беспроводной сети основного маршрутизатора, чтобы канал для этой сети был статическим, а не автоматическим.

Например, если ваш основной маршрутизатор - другой TP-Link, вы можете изменить канал в настройках, посетив вкладку Wireless . В поле Channel укажите статический канал. Например: 1 или 9, что угодно. Сохраните настройки.

Теперь, когда статический канал установлен, вы можете выйти из основных настроек маршрутизатора.

Настроим маршрутизатор, который будет работать в режиме WDS. В моем случае в качестве конкретной модели используется TР-Link Archer C20.Заходим в настройки роутера.

Для начала нужно сменить IP-адрес второго роутера. Вы должны избегать ситуации, когда два устройства с одинаковыми IP-адресами находятся в одной сети. Например, если основной маршрутизатор имеет IP-адрес 192.168.0.1, а другой маршрутизатор также имеет адрес 192.168.0.1, два адреса будут конфликтовать. Переходим на вкладку Сеть / LAN. В поле IP-адрес измените последнюю цифру - скажем, поставьте 2 вместо 1. Или, как в моем случае, измените его с 192.От 168.1.1 до 192.168.0.2. Сохраните измененные настройки.

Почему вы должны это делать именно так? Вам необходимо знать IP-адрес основного маршрутизатора, к которому вы собираетесь подключиться. Если он имеет адрес 192.168.1.1, тогда адрес маршрутизатора, к которому вы хотите подключиться через WDS, следует изменить на 192.168.1.2. Если основной маршрутизатор имеет адрес 192.168.0.1, вы должны назначить другому маршрутизатору следующий адрес: 192.168.0.2. Важно, чтобы оба маршрутизатора находились в одной подсети.

Снова зайдите в настройки, но на этот раз IP адрес будет другим - 192.168.0.2. Тот, который вы указали ранее.

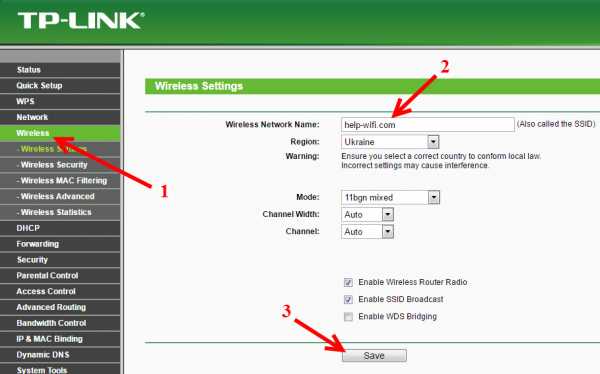

Перейдите на вкладку Wireless / Basic Settings. В поле Wireless Network Name вы можете указать имя второй беспроводной сети. В поле Channel, убедитесь, что вы указываете тот же канал, который вы указали в настройках основного маршрутизатора. В моем случае это канал 9.

Теперь установите флажок Enable WDS, и нажмите Scan.

Из списка выберите сеть, из которой ваш маршрутизатор будет подключаться к Интернету.Щелкните ссылку Connect рядом с выбранной вами сетью.

Теперь осталось только указать пароль для основной сети в поле Пароль . Введите его и нажмите кнопку Сохранить .

После перезагрузки снова зайдите в настройки второго роутера. Находясь на главной странице (вкладка Status ), посмотрите раздел Wireless . В строке WDS Status должно быть указано Enabled . Это означает, что второй роутер уже подключился к основному роутеру, и теперь он должен транслировать Wi-Fi.

Однако подключение к Интернету будет доступно только по Wi-Fi, и если вы подключите устройства к маршрутизатору (работающему в режиме WDS) с помощью кабеля, они не смогут выйти в Интернет.

Чтобы правильно настроить эту функцию, вы должны отключить DHCP-сервер для маршрутизатора, на котором настроен мост WDS, то есть для маршрутизатора, который в моем случае является второстепенным. Также необходимо, чтобы его локальный IP-адрес находился в той же подсети, к которой принадлежит основной (основной) маршрутизатор.

Поэтому вам необходимо войти в меню DHCP вторичного маршрутизатора и отключить эту функцию.

Это последний шаг в подключении двух маршрутизаторов через Wi-Fi.

Найдите правильное место для размещения второго маршрутизатора, чтобы он попадал в зону действия основного маршрутизатора. Установите желаемое имя для беспроводной сети и пароль. Этот шаг мы уже подробно описывали в нашей статье о настройке режима Wi-Fi для роутера.

Как построить сеть из нескольких маршрутизаторов с помощью кабеля?

Есть два способа соединить несколько маршрутизаторов в одну сеть с помощью кабеля.Это:

-

Так называемое соединение LAN / LAN. То есть построение сети, состоящей из нескольких маршрутизаторов, путем соединения их портов LAN с помощью сетевого кабеля.

-

И подключение LAN / WAN. То есть построение сети, состоящей из нескольких маршрутизаторов, путем соединения порта LAN основного маршрутизатора с портом WAN / Internet вторичного маршрутизатора с помощью сетевого кабеля.

Рассмотрим каждую подробнее.

Подключение LAN / LAN

В случае подключения LAN / LAN, возьмите два маршрутизатора и решите, какой из них вы хотите использовать в качестве основного устройства.Обычно это маршрутизатор, который получает кабель для подключения к Интернету от вашего интернет-провайдера.

С помощью сетевого кабеля соедините порты LAN основного маршрутизатора с дополнительным (вторичным) маршрутизатором.

Предположим, мы уже настроили подключение к Интернету для первого маршрутизатора, поэтому я пропущу этот шаг. Если у основного маршрутизатора еще нет подключения к Интернету, устраните эту проблему - просто прочитайте нашу статью об основных настройках маршрутизатора Wi-Fi.

Подключитесь к первому устройству

-

и проверьте, включен ли на нем DHCP-сервер. По умолчанию он обычно включен. Для этого перейдите в меню DHCP / DHCP Settings.

-

Если DHCP-сервер отключен, включите его.

-

Не забудьте сохранить изменения.

Затем подключитесь к другому устройству,

-

и отключите DHCP-сервер, потому что он получит все адреса от основного маршрутизатора. Для этого перейдите в меню DHCP / DHCP Settings.

-

Если DHCP-сервер включен, отключите его.

-

В разделе Сеть / LAN измените IP-адрес, чтобы он не совпадал с адресом основного маршрутизатора. Например, измените его на 192.168.0.2. Поскольку основной маршрутизатор имеет 192.168.0.1

-

Сохранить.

После перезагрузки вторичный маршрутизатор должен работать в одной сети с первым (первичным / основным), получать от него Интернет-соединение и работать как точка доступа.

Подключение LAN / WAN.

Второй способ объединения двух маршрутизаторов в одну сеть - с помощью сетевого кабеля.

В случае подключения LAN / WAN используйте сетевой кабель для соединения порта LAN основного маршрутизатора с портом WAN / Internet другого (вторичного) маршрутизатора.

Подключитесь к первому устройству:

-

и проверьте, включен ли на нем DHCP-сервер. По умолчанию он обычно включен. Для этого перейдите в меню DHCP / DHCP Settings.

-

Если DHCP-сервер отключен, включите его.

-

Не забудьте сохранить изменения.

Затем подключитесь к другому устройству,

-

Для другого устройства перейдите в раздел Сеть / WAN и установите Тип подключения как Динамический IP. Сохраните изменения.

-

В разделе DHCP оставьте DHCP-сервер включенным.

-

Если вы планируете использовать порты LAN дополнительного маршрутизатора, убедитесь, что их IP-адреса не конфликтуют с соответствующими адресами основного маршрутизатора.

То есть, если ваш основной маршрутизатор работает в диапазоне от 192.168.0.100 до 192.168.0.199, лучше иметь диапазон вторичного маршрутизатора от 192.168.0.200 до 192.168.0.299, но всегда в пределах основной подсети.

-

Сохранить.

После этого можно запустить отдельную точку доступа для каждого из маршрутизаторов. Если вы все сделали правильно, оба маршрутизатора будут подключены к Интернету, будут работать в одной сети и иметь доступ к сетевым устройствам.

Это были все способы подключения нескольких маршрутизаторов к одной сети, проводной или беспроводной.

Если у вас есть какие-либо вопросы при объединении нескольких маршрутизаторов в одну сеть, вы можете задать их, разместив комментарий.

.