Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как определить сколько подключено абонентов к роутеру

Как определить, кто подключен к вашему WI-Fi | Роутеры (маршрутизаторы) | Блог

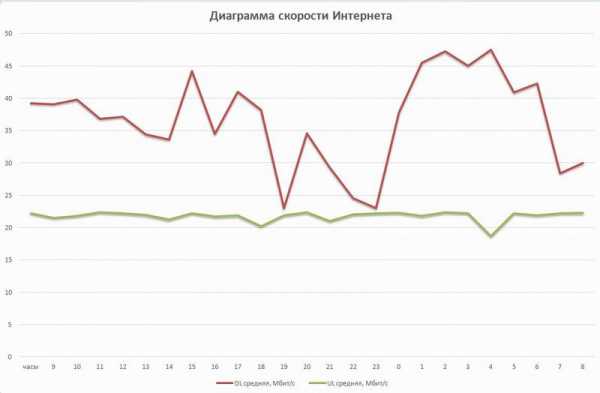

Иногда интернет ни с того ни с сего жутко тормозит. Одной из неочевидных причин может быть постороннее подключение к вашему Wi-Fi. Как увидеть и заблокировать чужие устройства — в этой статье.

Проверка настроек роутера

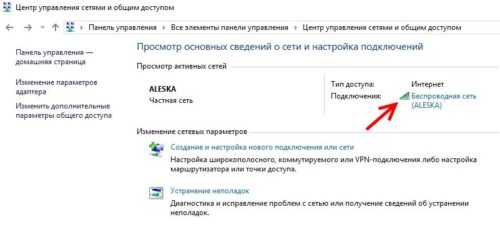

Список текущих подключений доступен в настройках Wi-Fi-роутера. Открыть настройки можно с помощью браузера, введя в адресной строке 192.168.1.1 или 192.168.100.1 — в зависимости от модели устройства. Логин и пароль по умолчанию, как правило, «admin».

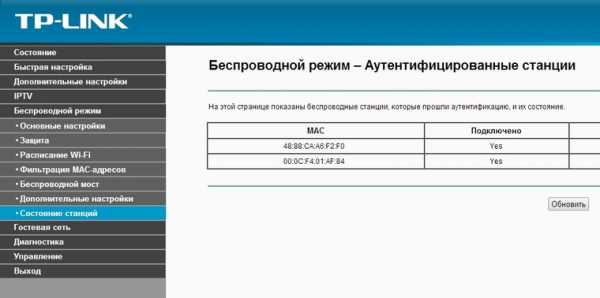

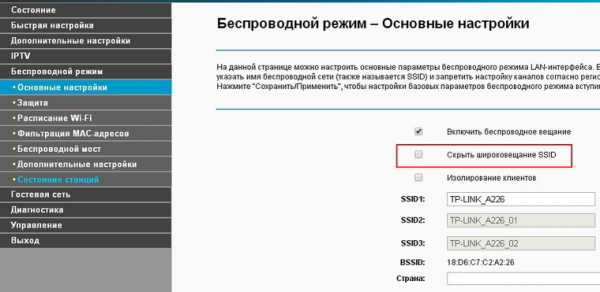

В настройках роутера TP-link открываем «Беспроводной режим» — «Состояние станций», либо «Беспроводной режим» — «Статистика беспроводного режима»:

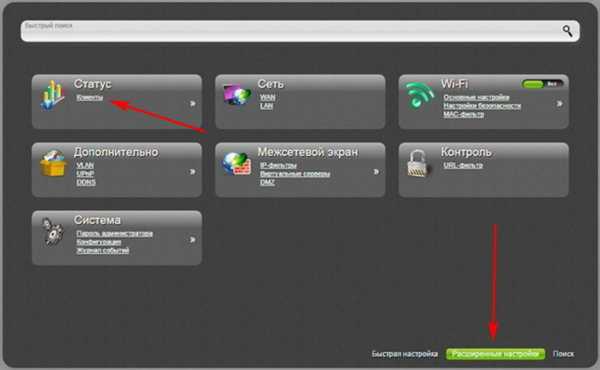

У роутеров D-Link это «Расширенные настройки» — «Статус» — «Клиенты»:

У Asus «Карта сети» — «Клиенты»:

В маршрутизаторах других брендов необходимый путь может быть другим.

В соответствующем разделе настроек, в зависимости от модели, отображается список текущих подключений и информация о них: MAC-адрес подключенного устройства, IP-адрес, статус подключения, тип девайса и прочее.

Использование специальных программ

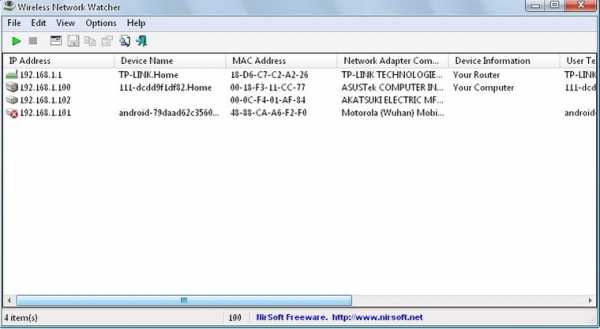

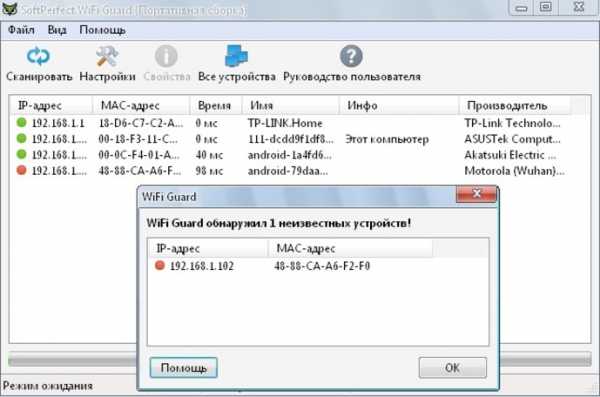

Для отслеживания беспроводных подключений можно использовать специальный софт, который несколько упрощает задачу и позволяет получить более полную информацию о подключенных девайсах. В качестве примера ПО такого рода можно привести утилиты Wireless Network Watcher и SoftPerfect WiFi Guard. Программки очень просты в использовании.

В Wireless Network Watcher после запуска сразу отображается список подключений с сопутствующей информацией.

В SoftPerfect WiFi Guard надо выбрать сетевой адаптер в открывшемся окне, после чего нажать кнопку «Сканировать». Все обнаруженные подключения, кроме текущего компьютера, будут помечены красным. Дважды кликнув на нужном подключении, можно выбрать опцию «Я знаю этот компьютер или устройство», чтобы сменить метку на зеленую.

Блокировка нежелательных подключений

Если установка/замена пароля не помогает или по каким-то причинам невозможна, то прежде всего нужно выявить чужеродное подключение в соответствующем списке. Если в нем отображается информация о типе устройства, то определить лишнее подключение можно сразу. Если это сходу непонятно, следует посмотреть МАС-адреса своих девайсов.

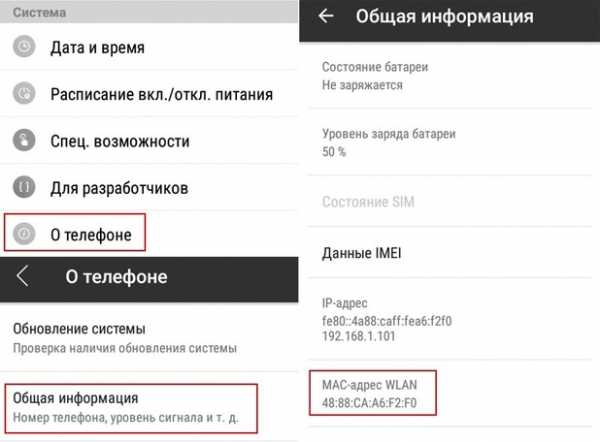

В ОС Android: Настройки — Система — О телефоне — Общая информация — MAC-адрес Wi-Fi и MAC-адрес WLAN.

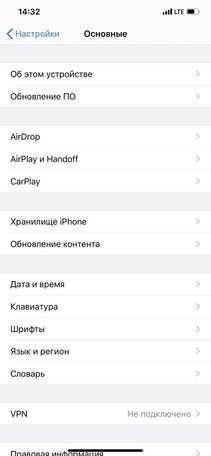

В iOS: Настройки — Основные — Об этом устройстве — Адрес Wi-Fi

|

|

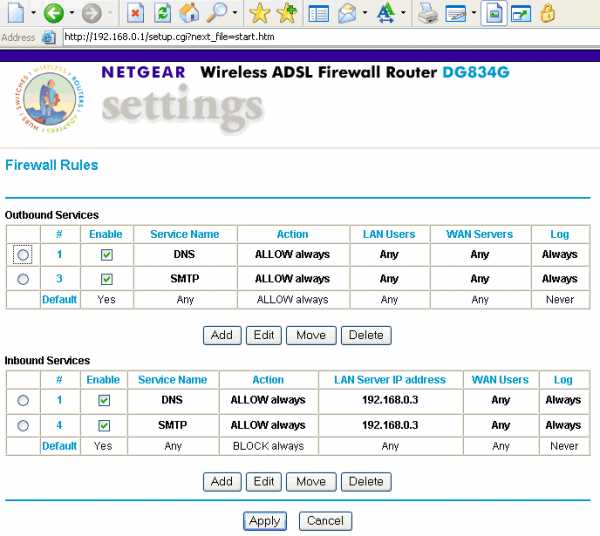

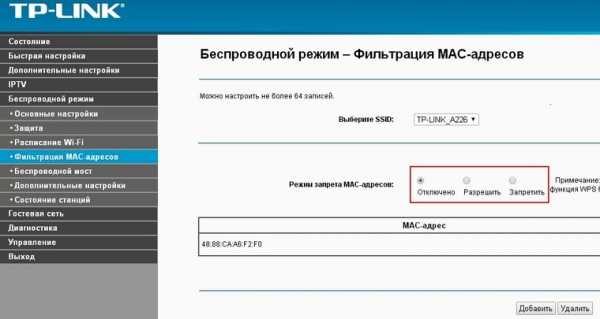

После методом исключения выявляем в списке чужое подключение. Далее переходим в настройках роутера в раздел «Фильтрация MAC-адресов» или «MAC-фильтр». Здесь можно выбрать «Режим запрета MAC-адресов».

Режим по умолчанию «Отключено» означает, что фильтрация отсутствует и доступ имеется для всех MAC-адресов. Если включить режим «Разрешить» и добавить какой-либо MAC-адрес с помощью кнопки «Добавить», то подключение к Wi-Fi будет доступно только с этим MAC-адресом, все остальные будут блокироваться. Режим «Запретить» позволяет заблокировать доступ для отдельного MAC-адреса (или нескольких), который нужно предварительно добавить вручную. В некоторых моделях роутеров такие настройки доступны непосредственно в списке подключений.

Дополнительные настройки Wi-Fi-роутера

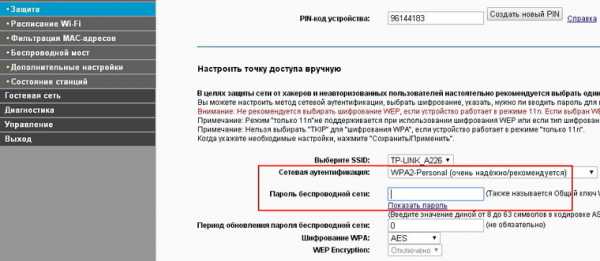

Каким еще образом можно отсечь халявщиков? Прежде всего это установка пароля на Wi-Fi. Для этого открываем «Беспроводной режим» — «Защита» («Защита беспроводного режима», «Настройки безопасности» или аналогичный раздел) — «Настроить точку доступа вручную», выбираем здесь надежный метод сетевой аутентификации (например, WPA2-Personal) и задаем пароль. Само собой, избегая при этом слишком простых вариантов пароля, которые можно вычислить путем ручного подбора. После чего жмем «Сохранить».

Такой вариант, однако, не всегда удобен. Например, если у вас часто бывают разные гости, которым вы не хотите осложнять доступ в интернет.

Еще один метод, позволяющий спрятать свой Wi-Fi не только от обычных посторонних пользователей, но и от потенциальных взломщиков, — это установка в настройках роутера параметра «Скрывать SSID». Находим в настройках «Беспроводная сеть» — «Основные настройки» — «Скрыть широковещание SSID» или «Скрывать SSID». После включения данной опции ваша точка доступа не будет отображаться среди доступных беспроводных сетей на любых устройствах. Однако пользователи, проинформированные о ее существовании, смогут подключиться вручную, указав соответствующий SSID.

c ++ - Используя пакетную обработку, как определить, подключены ли вы к сети Wi-Fi?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

CCNA 4 Connecting Networks v6.0 - ответы на экзамен CN Chapter 3 2019

Как найти: Нажмите «Ctrl + F» в браузере и введите любую формулировку вопроса, чтобы найти этот вопрос / ответ.

ПРИМЕЧАНИЕ. Если у вас есть новый вопрос по этому тесту, прокомментируйте список вопросов и множественный выбор в форме под этой статьей. Мы обновим для вас ответы в кратчайшие сроки. Спасибо! Мы искренне ценим ваш вклад в наш сайт.

- Какая технология широкополосной беспроводной связи основана на стандарте 802.11?

- WiMAX

- UMTS

- муниципальный Wi-Fi *

- CDMA

Объясните:

Стандарт IEEE 802.11 также известен как Wi-Fi. Муниципальный Wi-Fi - это вариант стандарта 802.11. - Каково приблизительное ограничение расстояния для предоставления удовлетворительной услуги ADSL от центрального офиса до клиента?

- 3.39 миль или 5,46 км *

- 2,11 мили или 3,39 км

- 11,18 миль или 18 км

- 6,21 миль или 10 км

Объясните:

Для того, чтобы клиенты могли получить удовлетворительную услугу ADSL, длина местной линии или расстояние от центрального офиса должно быть менее 5,46 км. - Что представляет собой компонент ADSL-соединения, который находится на объекте клиента?

Объясните:

Оборудование в помещении клиента (CPE) - это оборудование, такое как маршрутизатор или модем, которое находится на объекте клиента и соединяет внутреннюю сеть с сетью оператора. - Какова функция DSLAM в широкополосной сети DSL?

- отделяет трафик POTS от трафика ADSL

- отделяет голос от сигналов данных

- мультиплексирует индивидуальные клиентские DSL-соединения в один восходящий канал *

- обменивается данными напрямую с кабельными модемами клиентов для предоставления услуг Интернета клиентам

Explain:

В сети DSL DSLAM используется для мультиплексирования соединений от абонентов DSL в один канал с высокой пропускной способностью.DSLAM находится в центральном офисе провайдера. - Какая широкополосная технология лучше всего подходит для небольшого офиса, которому требуются быстрые исходящие соединения?

- оптоволокно до дома *

- WiMax

- DSL

- кабель

Объяснение:

Оптоволокно до дома обеспечивает быстрые нисходящие и восходящие соединения. DSL, кабель и WiMax обеспечивают относительно медленные восходящие соединения. - Какие два усовершенствования подключения к глобальной сети достигаются за счет реализации PPPoE? (Выберите два.)

- Линия Ethernet поддерживает ряд протоколов передачи данных.

- Функции DSL CHAP включены в PPPoE.

- Инкапсуляция кадров Ethernet в кадры PPP - эффективное использование полосы пропускания.

- CHAP обеспечивает аутентификацию и учет клиентов. *

- PPP позволяет интернет-провайдеру назначать IP-адрес клиентскому WAN-интерфейсу.*

Explain:

Инкапсуляция кадра PPP в кадры Ethernet позволяет назначать IP-адреса поставщикам услуг Интернета, которые используют технологию DSL, а также возможность использовать CHAP для аутентификации и учета. Традиционный DSL не поддерживает аутентификацию CHAP. Традиционный канал Ethernet поддерживает только протоколы передачи данных на основе Ethernet. - Когда PPPoE настроен на клиентском маршрутизаторе, какие две команды должны иметь одинаковое значение, чтобы конфигурация работала? (Выберите два.)

- пул дозвона 2 *

- интерфейс номеронабирателя 2

- ppp пароль главы 2

- интерфейс gigabitethernet 0/2

- pppoe-client номер пула набора 2 *

- ppp chap имя хоста 2

Объяснение:

Номер пула номеронабирателя, настроенный на интерфейсах номеронабирателя и Ethernet, должен совпадать. Номера интерфейсов, имя пользователя и пароль могут не совпадать. - Почему MTU для конфигурации PPPoE DSL уменьшен с 1500 до 1492 байтов?

- для создания безопасного туннеля с меньшими накладными расходами

- для включения аутентификации CHAP

- для размещения заголовков PPPoE *

- для уменьшения перегрузки на линии DSL

Объяснение:

Максимальное поле данных кадра Ethernet по умолчанию составляет 1500 байтов.Однако в PPPoE полезная нагрузка кадра Ethernet включает кадр PPP, который также имеет заголовок. Это уменьшает доступный MTU данных до 1492 байтов. - Каковы две характеристики конфигурации PPPoE на клиентском маршрутизаторе Cisco? (Выберите два.)

- Имя пользователя и пароль CHAP маршрутизатора клиента не зависят от того, что настроено на маршрутизаторе ISP.

- Размер MTU 1492 байта настроен на интерфейсе Ethernet.

- Интерфейс Ethernet не имеет IP-адреса.*

- Конфигурация PPP находится на интерфейсе номеронабирателя. *

- Команда пула номеронабирателя применяется к интерфейсу Ethernet, чтобы связать его с интерфейсом номеронабирателя.

Объяснение:

PPP, CHAP, IP-адрес, номер пула номеронабирателя и размер MTU настраиваются на интерфейсе номеронабирателя. Имя пользователя и пароль CHAP для маршрутизатора клиента должны совпадать с настройками маршрутизатора интернет-провайдера. Команда pppoe-client, а не команда dialer pool, применяется к интерфейсу Ethernet, чтобы связать его с интерфейсом номеронабирателя. - Где настроен PPPoE на маршрутизаторе Cisco?

- на любом физическом интерфейсе

- на интерфейсе номеронабирателя *

- на интерфейсе Ethernet

- на последовательном интерфейсе

Объяснение:

Конфигурация PPPoE применяется к интерфейсу номеронабирателя, а не к интерфейсу Ethernet. Интерфейс номеронабирателя связан с интерфейсом Ethernet с помощью команд dialer-pool и pppoe-client. - Как использование VPN на рабочем месте может способствовать снижению эксплуатационных расходов?

- Технология высокоскоростного широкополосного доступа может быть заменена выделенными линиями.

- VPN могут использоваться через широкополосные соединения, а не через выделенные каналы глобальной сети. * VPN

- препятствует подключению пользователей SOHO. Для виртуальных частных сетей

- требуется подписка от определенного интернет-провайдера, который специализируется на безопасных соединениях.

Объясните:

Технология VPN может использоваться с широкополосным подключением или более дорогими арендованными линиями.VPN обеспечивают связь между офисами, пользователями и средами SOHO. VPN не требуют использования определенного интернет-провайдера. - Как осуществляется «туннелирование» в VPN?

- Все пакеты между двумя хостами назначаются на один физический носитель, чтобы гарантировать конфиденциальность пакетов.

- Выделенный канал устанавливается между исходным и целевым устройствами на время соединения.

- Пакеты замаскированы под другие типы трафика, чтобы их могли игнорировать потенциальные злоумышленники.

- Новые заголовки из одного или нескольких протоколов VPN инкапсулируют исходные пакеты. *

Объяснение:

Пакеты в VPN инкапсулируются с заголовками из одного или нескольких протоколов VPN перед отправкой через стороннюю сеть. Это называется «туннелирование». Эти внешние заголовки могут использоваться для маршрутизации пакетов, аутентификации источника и предотвращения чтения содержимого пакетов неавторизованными пользователями. - Какие два утверждения описывают VPN удаленного доступа? (Выберите два.)

- Для этого может потребоваться клиентское программное обеспечение VPN на хостах. *

- Требуется, чтобы хосты отправляли трафик TCP / IP через шлюз VPN.

- Соединяет целые сети друг с другом.

- Он используется для безопасного подключения отдельных хостов к корпоративной сети через Интернет. *

- Требуется статическая конфигурация VPN-туннеля.

Explain:

VPN с удаленным доступом могут использоваться для поддержки потребностей надомных и мобильных пользователей, позволяя им безопасно подключаться к корпоративным сетям через Интернет.Для подключения хостов к VPN-серверу в корпоративной сети VPN-туннель удаленного доступа динамически создается клиентским программным обеспечением, работающим на хостах. - Что является требованием для VPN типа "сеть-сеть"?

- Требуется, чтобы хосты использовали клиентское программное обеспечение VPN для инкапсуляции трафика.

- Требуется размещение VPN-сервера на краю корпоративной сети.

- Требуется архитектура клиент / сервер.

- Требуется VPN-шлюз на каждом конце туннеля для шифрования и дешифрования трафика.*

Explain:

VPN типа "сеть-сеть" статичны и используются для соединения целых сетей. Хосты не знают о VPN и отправляют трафик TCP / IP на шлюзы VPN. Шлюз VPN отвечает за инкапсуляцию трафика и пересылку его через туннель VPN на равноправный шлюз на другом конце, который декапсулирует трафик. - Какие функции предоставляет mGRE для технологии DMVPN?

- Он позволяет создавать динамически назначаемые туннели через постоянный источник туннеля в концентраторе и динамически назначаемые пункты назначения туннелей на лучах.*

- Он обеспечивает безопасную передачу частной информации по общедоступным сетям, таким как Интернет.

- Это программное решение Cisco для простого, динамического и масштабируемого построения нескольких сетей VPN.

- Создает распределенную базу данных отображения общедоступных IP-адресов для всех лучевых точек туннеля VPN.

Объясните:

DMVPN построен на трех протоколах: NHRP, IPsec и mGRE. NHRP - это протокол распределенного сопоставления адресов для туннелей VPN.IPsec шифрует обмен данными в туннелях VPN. Протокол mGRE позволяет динамически создавать несколько лучевых туннелей из одного постоянного концентратора VPN. - Какие два сценария являются примерами виртуальных частных сетей удаленного доступа? (Выберите два.)

- Производитель игрушек имеет постоянное VPN-соединение с одним из поставщиков комплектующих.

- Все пользователи в большом филиале могут получить доступ к ресурсам компании через одно соединение VPN.

- Небольшой филиал с тремя сотрудниками имеет Cisco ASA, который используется для создания VPN-соединения со штаб-квартирой.

- Сотрудник, который работает из дома, использует клиентское программное обеспечение VPN на портативном компьютере для подключения к корпоративной сети. *

- Мобильный агент по продажам подключается к сети компании через Интернет в отеле. *

Explain:

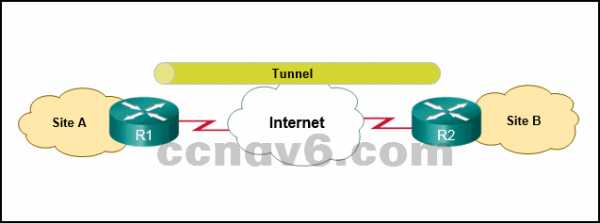

VPN с удаленным доступом соединяют отдельных пользователей с другой сетью через VPN-клиент, установленный на пользовательском устройстве. VPN типа «сеть-сеть» - это «всегда активные» соединения, которые используют шлюзы VPN для соединения двух сайтов.Пользователи на каждом сайте могут получить доступ к сети на другом сайте без использования каких-либо специальных клиентов или конфигураций на своих индивидуальных устройствах. - См. Выставку. Какое решение может предоставить VPN между сайтом A и сайтом B для поддержки инкапсуляции любого протокола уровня 3 между внутренними сетями на каждом сайте?

- туннель удаленного доступа

- туннель GRE *

- туннель IPsec

- Cisco SSL VPN

Explain:

Туннель Generic Routing Encapsulation (GRE) - это небезопасное решение для туннелирования VPN типа "сеть-сеть", способное инкапсулировать любой протокол уровня 3 между несколькими сайтами в объединенной IP-сети. - Какие три утверждения являются характеристиками универсальной инкапсуляции маршрутизации (GRE)? (Выберите три.)

- GRE не имеет надежных механизмов безопасности. *

- Один только заголовок GRE добавляет не менее 24 байтов служебных данных.

- GRE не имеет гражданства. *

- Инкапсуляция GRE поддерживает любой протокол OSI Layer 3. *

- GRE - самый безопасный протокол туннелирования.

- GRE по умолчанию обеспечивает управление потоком.

Explain:

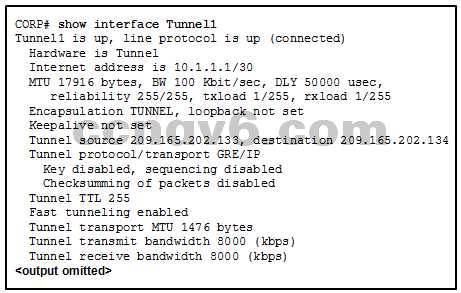

GRE использует поле типа протокола в заголовке GRE для поддержки инкапсуляции любого протокола уровня 3 OSI. Сам GRE не имеет гражданства; по умолчанию он не включает никаких механизмов управления потоком. GRE не имеет надежных механизмов безопасности. - См. Выставку. Какой IP-адрес настроен на физическом интерфейсе маршрутизатора CORP?

- 10.1.1.1

- 209.165.202.133 *

- 209.165.202.134

- 10.1.1.2

Explain:

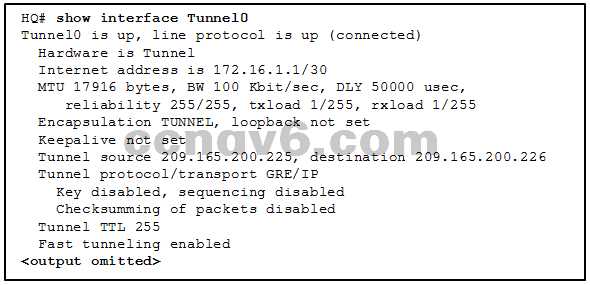

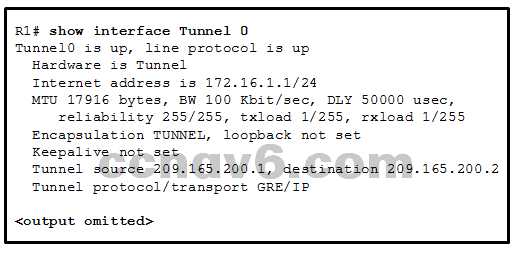

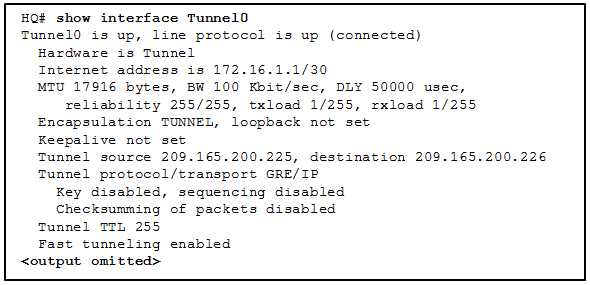

Адреса источника и назначения туннеля ссылаются на IP-адреса физических интерфейсов на локальном и удаленном маршрутизаторах соответственно. - См. Выставку. Какой IP-адрес будет настроен на туннельном интерфейсе маршрутизатора назначения?

- 209.165.200.226

- 209,165.200,225

- 172.16.1.1

- 172.16.1.2 *

Объяснение:

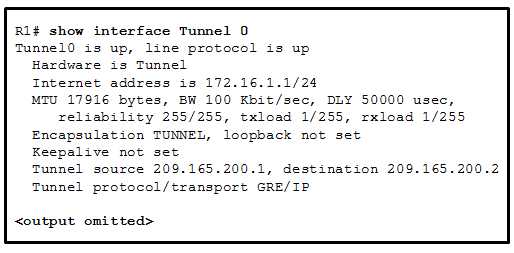

IP-адрес, назначенный туннельному интерфейсу на локальном маршрутизаторе, - 172.16.1.1 с маской префикса / 30. Единственный другой адрес, 172.16.1.2, будет IP-адресом интерфейса туннеля назначения. Хотя 209.165.200.226 указан как адрес назначения в выходных данных, это адрес физического интерфейса в месте назначения, а не туннельного интерфейса. - См. Выставку. Между маршрутизаторами R1 и R2 был реализован туннель. Какие два вывода можно сделать из выходных данных команды R1? (Выберите два.)

- Данные, передаваемые через этот туннель, небезопасны. *

- Этот туннельный режим не является режимом туннельного интерфейса по умолчанию для программного обеспечения Cisco IOS.

- Этот туннельный режим обеспечивает шифрование.

- Используется туннель GRE. *

- Этот туннельный режим не поддерживает многоадресное IP-туннелирование.

Explain:

Согласно выходным данным R1, туннельный режим GRE был указан как режим туннельного интерфейса. GRE - это режим туннельного интерфейса по умолчанию для программного обеспечения Cisco IOS. GRE не предоставляет шифрование или другие механизмы безопасности. Таким образом, данные, которые отправляются через туннель GRE, небезопасны. GRE поддерживает групповое IP-туннелирование. - Что используется BGP для определения наилучшего пути к месту назначения?

- стоимость

- административное расстояние

- количество хмеля

- атрибуты *

Explain:

BGP использует атрибуты, такие как AS-path, для определения наилучшего пути к месту назначения. - Какая команда определяет соседа BGP с IP-адресом 5.5.5.5/24 и находящегося в AS 500?

- (config-router) # сосед 5.5.5.5 remote-as 500 *

- (config-router) # сеть 5.0.0.0 0.0.0.255

- (конфигурация-маршрутизатор) # маршрутизатор bgp 500

- (config-router) # сосед 500 remote-as 5.5.5.5

Объяснение:

Команда соседа используется для указания маршрутизатора соседа EBGP и однорангового узла с ним.Команда требует, чтобы номер AS соседа был включен как часть команды. - Верно или нет? На маршрутизаторе могут выполняться несколько процессов BGP.

верно

ложно *Explain:

Поскольку маршрутизатор BGP может принадлежать только одной автономной системе, он может запускать только один процесс BGP. - См. Выставку. Какие две конфигурации позволят маршрутизатору R1 установить отношения соседства с маршрутизатором R2? (Выберите два.)

- R1 (config) # router bgp 65001

R1 (config-router) # network 192.168.20.0R2 (config) # router bgp 65002

R2 (config-router) # network 192.168.10.0

R2 (config- маршрутизатор) # сосед 209.165.200.226 удаленный как 65002 - R2 (config) # router bgp 65002

R2 (config-router) # network 192.168.20.0

R2 (config-router) # сосед 209.165.200.225 remote-as 65001 * - R1 (config) # router bgp 65002

R1 (config-router) # network 192.168.20.0

R1 (config-router) # сосед 209.165.200.225 удаленный as 65001 - R1 (config) # router bgp 65001

R1 (config-router) # network 192.168.10.0

R1 (config-router) # neighbour 209.165.200.226 remote-as 65002 * - R2 (конфигурация) # роутер bgp 65002

R2 (конфиг-роутер) # сеть 192.168.10.0

Объяснение:

Для настройки EBGP за командой router bgp следует номер AS, в котором находится маршрутизатор. И наоборот, команда Neighbor содержит номер AS, которому принадлежит удаленный маршрутизатор. - R1 (config) # router bgp 65001

- Откройте действие PT. Выполните задачи, указанные в инструкциях к занятиям, а затем ответьте на вопрос.

Какой код отображается на веб-странице?- Welldone!

- BGP настроен!

- BGP работает! *

- Конфигурация правильная!

Объяснение:

Базовая конфигурация EBGP включает в себя следующие задачи:

Шаг 1: Включение маршрутизации BGP.

Шаг 2: Настройте соседей или соседа BGP.

Шаг 3. Объявите о сети или сетях, исходящих от AS. - На каком уровне модели OSI происходит мультиплексирование?

- Слой 1 *

- Слой 2

- Слой 3

- Слой 4

- Какую команду можно использовать для просмотра типа кабеля, подключенного к последовательному интерфейсу?

- Маршрутизатор (config) # показать интерфейсы

- Маршрутизатор (конфигурация) # показать контроллеры *

- Маршрутизатор (конфигурация) # показать IP-интерфейс

- Маршрутизатор (config) # показать краткое описание интерфейса IP

- Какое поле отмечает начало и конец кадра HDLC?

- Какое состояние последовательного интерфейса 0/0/0 будет отображаться, если к маршрутизатору не подключен последовательный кабель, а все остальное правильно настроено и включено?

- Последовательный 0/0/0 подключен, линейный протокол работает

- Последовательный 0/0/0 включен, протокол линии не работает

- Последовательный 0/0/0 не работает, линейный протокол не работает *

- Последовательный 0/0/0 подключен (зацикленный)

- Serial 0/0/0 включен (отключен)

- Последовательный порт 0/0/0 отключен административно, линейный протокол не работает

- В чем преимущество использования PPP в последовательном канале вместо HDLC?

- вариант аутентификации *

- трансмиссия повышенная

- рамки фиксированного размера

- опция для установления сеанса

- Какие три компонента ГЧП? (Выберите три.)

- аутентификация

- LCP *

- многоканальный

- NCP *

- компрессия

- Обрамление в виде HDLC *

- Как PPP взаимодействует с различными протоколами сетевого уровня?

- с использованием отдельных НКТ *

- путем согласования с обработчиком сетевого уровня

- путем кодирования информационного поля в кадре PPP

- , указав протокол во время установления соединения через LCP

- Какой адрес используется в поле адреса кадра PPP?

- один байт двоичного кода 00000000

- одиночный байт двоичного кода 10101010

- один байт двоичного кода 11111111 *

- IP-адрес последовательного интерфейса

- Какие три интерфейса физического уровня поддерживают PPP? (Выберите три.)

- FastEthernet

- гигабит Ethernet

- Горшки

- асинхронный последовательный *

- синхронный серийный *

- HSSI *

- Какие три типа фреймов LCP используются с PPP? (Выберите три.)

- кадры согласования связи

- кадров подтверждения связи

- кадра поддержки ссылок *

- кадра завершения канала *

- кадры управления связью

- кадра установления связи *

- Какой протокол завершит соединение PPP после завершения обмена данными?

- Какие два сообщения отправляет запрошенная сторона во время фазы установления сеанса PPP, если варианты неприемлемы? (Выберите два.)

- Конфигурация-Нак *

- Код-отклонить

- Отклонение протокола

- Настроить-Отклонить *

- Запрос на отмену

- Какие три утверждения о ГЧП верны? (Выберите три.)

- PPP может использовать синхронные и асинхронные схемы. *

- PPP может использоваться только между двумя устройствами Cisco.

- PPP передает пакеты от нескольких протоколов сетевого уровня в LCP.

- PPP использует LCP для установления, настройки и тестирования соединения канала передачи данных. *

- PPP использует LCP для согласования параметров формата, таких как аутентификация, сжатие и обнаружение ошибок. *

- Какая опция PPP может обнаруживать ссылки, которые находятся в состоянии петли?

- Магическое число *

- MRU

- Обратный звонок

- ACCM

- Где настраивается IP-адрес для многоканального PPP при настройке многоканального PPP?

- на физическом последовательном интерфейсе

- на субинтерфейсе

- на многоканальном интерфейсе *

- на физическом интерфейсе Ethernet

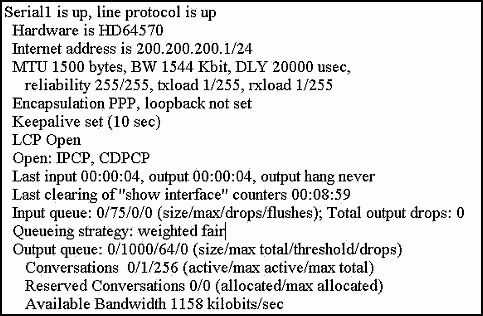

- См. Выставку.Какая инструкция описывает статус PPP-соединения?

- Успешно завершена только фаза установления связи.

- Успешно завершена только фаза сетевого уровня.

- Ни фаза установления соединения, ни фаза сетевого уровня не завершены успешно.

- И этап установления канала, и этап сетевого уровня завершены успешно. *

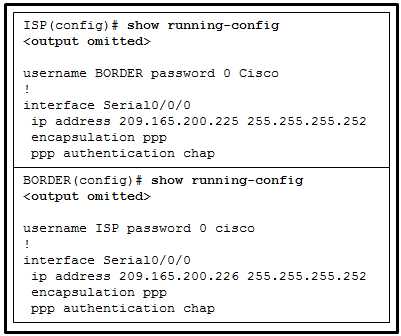

- См. Выставку. Сетевой администратор настраивает соединение PPP между двумя маршрутизаторами.Однако соединение PPP не может быть установлено. На основании частичного вывода команды show running-config, в чем причина проблемы?

- Имена пользователей не совпадают.

- Пароли не совпадают. *

- Пароли должны быть длиннее 8 символов.

- IP-адреса интерфейсов находятся в разных подсетях.

- В какой ситуации использование PAP было бы предпочтительнее использования CHAP?

- при ограничении ресурсов маршрутизатора

- при использовании многоканального PPP

- , когда для имитации входа в систему на удаленном хосте требуются пароли в виде обычного текста *

- , когда сетевой администратор предпочитает его из-за простоты настройки

- Сетевой администратор оценивает протоколы аутентификации для соединения PPP.Какие три фактора могут привести к выбору CHAP over PAP в качестве протокола аутентификации? (Выберите три.)

- устанавливает личности с помощью двустороннего рукопожатия

- периодически использует трехстороннюю аутентификацию во время сеанса для повторного подтверждения личности *

- контроль удаленным хостом частоты и времени событий входа в систему

- передает данные для входа в зашифрованном виде *

- использует непредсказуемое значение переменной запроса для предотвращения атак воспроизведения *

- требует вмешательства авторизованного сетевого администратора для установления каждого сеанса.

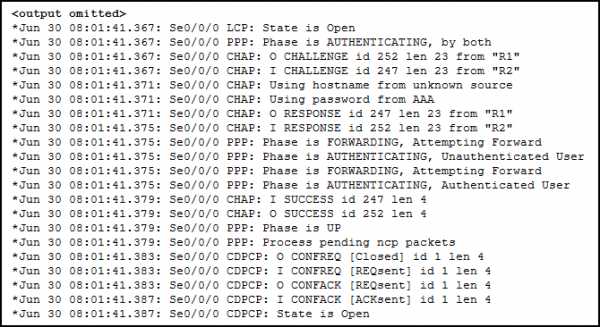

- См. Выставку.На основе показанных выходных данных команды отладки, какое утверждение является верным для работы PPP.

- Проверка подлинности CHAP не удалась из-за неизвестного имени хоста.

- Сеанс PPP успешно установлен. *

- Была предпринята попытка аутентификации PAP и CHAP.

- Отладочные данные получены от маршрутизатора R2.

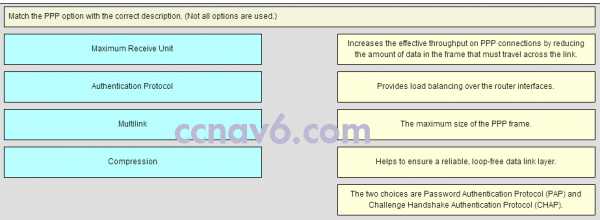

- Сопоставьте опцию PPP с правильным описанием. (Не все варианты используются.)

Поместите параметры в следующем порядке: Сжатие -> Увеличивает эффективную пропускную способность для соединений PPP за счет уменьшения количества данных в кадре, которые должны проходить по каналу.

Multilink -> Обеспечивает балансировку нагрузки по интерфейсам маршрутизатора.

Максимальный блок приема -> Максимальный размер кадра PPP

- не оценивается -

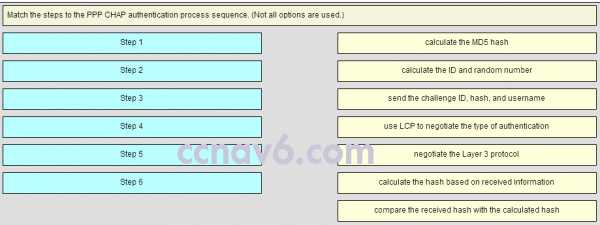

Протокол аутентификации -> Возможны два варианта: протокол аутентификации по паролю (PAP) и протокол аутентификации по запросу (CHAP) - Сопоставьте шаги с последовательностью процесса аутентификации PPP CHAP.(Используются не все варианты.)

Разместите опции в следующем порядке:

Шаг 3 -> вычислить хэш MD5 *

Шаг 2 -> вычислить идентификатор и случайное число *

Шаг 4 -> отправить идентификатор вызова, хэш и имя пользователя *

Шаг 1 -> использовать LCP для согласования типа аутентификации *

- без оценки -

Шаг 5 -> вычислить хэш на основе полученной информации *

Шаг 6 -> сравнить полученный хеш с вычисленным хешем - Сопоставьте фазы установления сеанса PPP в правильном порядке.(Не все параметры используются.)

Поместите параметры в следующем порядке:

Этап 3 -> согласовать с сетевым уровнем для настройки протокола L3

- не оценивается -

Этап 1 - > установить связь и согласовать параметры конфигурации

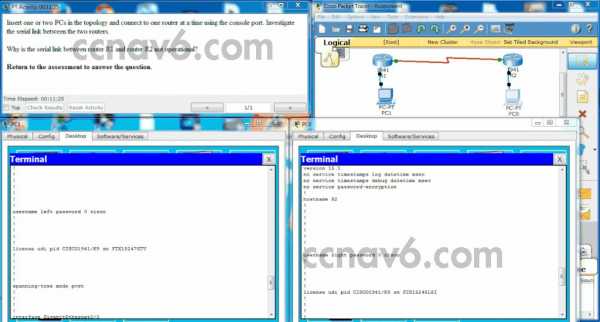

Phase 2 -> определить качество связи - Откройте действие PT. Выполните задачи, указанные в инструкциях к занятиям, а затем ответьте на вопрос.Почему не работает последовательный канал между маршрутизатором R1 и маршрутизатором R2?

- Инкапсуляция в обоих маршрутизаторах не совпадает.

- Пароли на обоих маршрутизаторах разные.

- В каждом случае ожидаемое имя пользователя не совпадает с именем хоста удаленного маршрутизатора. *

- Тип аутентификации неодинаков в обоих маршрутизаторах.

- Какая информация PPP будет отображаться, если сетевой инженер введет команду show ppp Multilink на маршрутизаторе Cisco?

- IP-адреса интерфейсов связи

- последовательные интерфейсы, участвующие в мультилинке *

- тип очереди по ссылке

- связь LCP и статус NCP

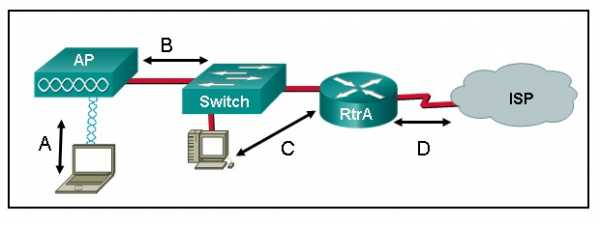

- См. Выставку.Какой тип инкапсуляции уровня 2 будет использоваться для подключения D на основе этой конфигурации на вновь установленном маршрутизаторе:

RtrA (config) # interface serial0 / 0/0

RtrA (config-if) # ip адрес 128.107.0.2 255.255.255.252

RtrA (config-if) # без выключения

- Ethernet

- Frame Relay

- HDLC *

- ППС

- Сетевой инженер отслеживает важное, но некачественное соединение PPP WAN, которое периодически отключается.Изучение конфигураций интерфейса показывает, что была выдана команда ppp quality 90. Что может предпринять инженер, чтобы уменьшить частоту отключения канала?

- Выдать команду ppp quality 70. *

- Выдать команду ppp quality 100.

- Установите интерфейс DCE на более низкую тактовую частоту.

- Используйте команду bandwidth, чтобы увеличить пропускную способность канала.

- Сетевой инженер устраняет неполадки, связанные с потерей качества просмотра видео MPEG, когда видеофайлы MPEG пересекают соединение PPP WAN.Что могло вызвать такую потерю качества?

- Мониторинг качества связи не был правильно настроен на каждом интерфейсе.

- Команда сжатия использовалась при настройке PPP на интерфейсах. *

- Тактовые частоты, настроенные на каждом последовательном интерфейсе, не совпадают.

- Аутентификация PAP была неправильно сконфигурирована на интерфейсах связи.

Старая версия

Загрузите файл PDF ниже:

.TCP / IP-адресация и подсети - Windows Client

- Читать 12 минут

В этой статье

Эта статья предназначена в качестве общего введения в концепции IP-сетей и подсетей. Глоссарий включен в конце статьи.

Исходная версия продукта: Windows 10 - все выпуски

Оригинальный номер в базе знаний: 164015

Сводка

При настройке протокола TCP / IP на компьютере Windows IP-адрес, маска подсети и обычно шлюз по умолчанию требуются в параметрах конфигурации TCP / IP.

Чтобы правильно настроить TCP / IP, необходимо понимать, как сети TCP / IP адресуются и делятся на сети и подсети.

Успех TCP / IP как сетевого протокола Интернета во многом объясняется его способностью соединять вместе сети разных размеров и системы разных типов.Эти сети произвольно разделены на три основных класса (наряду с некоторыми другими), которые имеют предопределенные размеры, каждая из которых может быть разделена системными администраторами на более мелкие подсети. Маска подсети используется для разделения IP-адреса на две части. Одна часть идентифицирует хост (компьютер), другая часть идентифицирует сеть, к которой он принадлежит. Чтобы лучше понять, как работают IP-адреса и маски подсети, взгляните на IP-адрес (Интернет-протокол) и посмотрите, как он организован.

IP-адресов: Сети и хосты

IP-адрес - это 32-битное число, которое однозначно идентифицирует хост (компьютер или другое устройство, например, принтер или маршрутизатор) в сети TCP / IP.

IP-адресаобычно выражаются в десятичном формате с точками, с четырьмя числами, разделенными точками, например 192.168.123.132. Чтобы понять, как маски подсети используются для различения узлов, сетей и подсетей, изучите IP-адрес в двоичной записи.

Например, десятичный IP-адрес с точками 192.168.123.132 - это (в двоичной записи) 32-битное число 110000000101000111101110000100. Это число может быть трудным для понимания, поэтому разделите его на четыре части по восемь двоичных цифр.

Эти восьмибитовые секции известны как октеты. Тогда пример IP-адреса станет 11000000.10101000.01111011.10000100. Это число имеет немного больше смысла, поэтому для большинства случаев преобразуйте двоичный адрес в десятичный формат с точками (192.168.123.132). Десятичные числа, разделенные точками, представляют собой октеты, преобразованные из двоичного представления в десятичное.

Для того, чтобы глобальная сеть TCP / IP (WAN) эффективно работала как совокупность сетей, маршрутизаторы, передающие пакеты данных между сетями, не знают точное местоположение хоста, для которого предназначен пакет информации.Маршрутизаторы знают только, членом какой сети является хост, и используют информацию, хранящуюся в их таблице маршрутов, чтобы определить, как получить пакет в сеть хоста назначения. После того, как пакет доставлен в сеть назначения, он доставляется на соответствующий хост.

Чтобы этот процесс работал, IP-адрес состоит из двух частей. Первая часть IP-адреса используется как сетевой адрес, последняя часть - как адрес хоста. Если вы возьмете пример 192.168.123.132 и разделите его на эти две части, вы получите 192.168.123. Network .132 Host или 192.168.123.0 - сетевой адрес. 0.0.0.132 - адрес хоста.

Маска подсети

Второй элемент, который требуется для работы TCP / IP, - это маска подсети. Маска подсети используется протоколом TCP / IP для определения того, находится ли узел в локальной подсети или в удаленной сети.

В TCP / IP части IP-адреса, которые используются в качестве адресов сети и хоста, не фиксированы, поэтому указанные выше адреса сети и хоста не могут быть определены, если у вас нет дополнительной информации.Эта информация предоставляется в виде другого 32-битного числа, называемого маской подсети. В этом примере маска подсети 255.255.255.0. Неочевидно, что означает это число, если вы не знаете, что 255 в двоичной системе счисления равно 11111111; Итак, маска подсети - 11111111.11111111.11111111.0000000.

Совместив IP-адрес и маску подсети вместе, можно разделить сетевую и узловую части адреса:

11000000.10101000.01111011.10000100 - IP-адрес (192.168.123.132) 11111111.11111111.11111111.00000000 - Маска подсети (255.255.255.0)

Первые 24 бита (количество единиц в маске подсети) идентифицируются как сетевой адрес, а последние 8 бит (количество оставшихся нулей в маске подсети) идентифицируются как адрес хоста. Это дает вам следующее:

11000000.10101000.01111011.00000000 - Сетевой адрес (192.168.123.0) 00000000.00000000.00000000.10000100 - Адрес хоста (000.000.000.132)

Итак, теперь вы знаете, что в этом примере используется 255.Маска подсети 255.255.0, идентификатор сети - 192.168.123.0, а адрес хоста - 0.0.0.132. Когда пакет прибывает в подсеть 192.168.123.0 (из локальной подсети или удаленной сети) и имеет адрес назначения 192.168.123.132, ваш компьютер получит его из сети и обработает.

Почти все десятичные маски подсети преобразуются в двоичные числа, состоящие из единиц слева и всех нулей справа. Некоторые другие распространенные маски подсети:

Десятичное Двоичное 255.255.255.192 1111111.11111111.1111111.11000000 255.255.255.224 1111111.11111111.1111111.11100000

Internet RFC 1878 (доступный в InterNIC-Public Information Regarding Internet Domain Name Registration Services) описывает допустимые подсети и маски подсетей, которые могут использоваться в сетях TCP / IP.

Классы сети

Интернет-адресов выделяются InterNIC, организацией, которая управляет Интернетом. Эти IP-адреса делятся на классы. Наиболее распространены классы A, B и C.Классы D и E существуют, но не используются конечными пользователями. Каждый из классов адресов имеет различную маску подсети по умолчанию. Вы можете определить класс IP-адреса, посмотрев на его первый октет. Ниже приведены диапазоны интернет-адресов классов A, B и C, каждый с примером адреса:

-

Сети класса A используют маску подсети по умолчанию 255.0.0.0 и имеют 0–127 в качестве первого октета. Адрес 10.52.36.11 - это адрес класса А. Его первый октет равен 10, то есть от 1 до 126 включительно.

-

Сети класса B используют маску подсети по умолчанию 255.255.0.0 и имеют 128-191 в качестве своего первого октета. Адрес 172.16.52.63 - это адрес класса B. Его первый октет - 172, то есть от 128 до 191 включительно.

-

Сети класса C используют маску подсети по умолчанию 255.255.255.0 и имеют 192-223 в качестве своего первого октета. Адрес 192.168.123.132 - это адрес класса C. Его первый октет - 192, то есть от 192 до 223 включительно.

В некоторых сценариях значения маски подсети по умолчанию не соответствуют потребностям организации из-за физической топологии сети или из-за того, что количество сетей (или узлов) не укладывается в рамки ограничений маски подсети по умолчанию.В следующем разделе объясняется, как можно разделить сети с помощью масок подсети.

Подсети

Сеть TCP / IP класса A, B или C может быть дополнительно разделена или разбита на подсети системным администратором. Это становится необходимым, когда вы согласовываете схему логических адресов Интернета (абстрактный мир IP-адресов и подсетей) с физическими сетями, используемыми в реальном мире.

Системный администратор, которому выделен блок IP-адресов, может администрировать сети, которые не организованы таким образом, чтобы легко соответствовать этим адресам.Например, у вас есть глобальная сеть со 150 хостами в трех сетях (в разных городах), которые соединены маршрутизатором TCP / IP. Каждая из этих трех сетей имеет 50 хостов. Вам выделена сеть класса C 192.168.123.0. (Для иллюстрации, этот адрес на самом деле относится к диапазону, который не выделен в Интернете.) Это означает, что вы можете использовать адреса с 192.168.123.1 по 192.168.123.254 для своих 150 хостов.

Два адреса, которые нельзя использовать в вашем примере: 192.168.0.123.0 и 192.168.123.255, поскольку двоичные адреса с частью узла, состоящей из единиц и всех нулей, недействительны. Нулевой адрес недействителен, потому что он используется для указания сети без указания хоста. Адрес 255 (в двоичном представлении - адрес всех узлов) используется для широковещательной рассылки сообщения каждому узлу в сети. Просто помните, что первый и последний адрес в любой сети или подсети не может быть назначен какому-либо отдельному хосту.

Теперь вы можете давать IP-адреса 254 хостам.Это нормально работает, если все 150 компьютеров находятся в одной сети. Однако ваши 150 компьютеров находятся в трех отдельных физических сетях. Вместо того, чтобы запрашивать дополнительные блоки адресов для каждой сети, вы делите свою сеть на подсети, что позволяет использовать один блок адресов в нескольких физических сетях.

В этом случае вы делите свою сеть на четыре подсети, используя маску подсети, которая увеличивает сетевой адрес, а возможный диапазон адресов хоста меньше. Другими словами, вы «заимствуете» некоторые биты, используемые для адреса хоста, и используете их для сетевой части адреса.Маска подсети 255.255.255.192 дает вам четыре сети по 62 узла в каждой. Это работает, потому что в двоичной записи 255.255.255.192 совпадает с 1111111.11111111.1111111.11000000. Первые две цифры последнего октета становятся сетевыми адресами, поэтому вы получаете дополнительные сети 00000000 (0), 01000000 (64), 10000000 (128) и 11000000 (192). (Некоторые администраторы будут использовать только две подсети, используя 255.255.255.192 в качестве маски подсети. Для получения дополнительной информации по этой теме см. RFC 1878.) В этих четырех сетях последние 6 двоичных цифр могут использоваться для адресов хоста.

Используя маску подсети 255.255.255.192, ваша сеть 192.168.123.0 становится четырьмя сетями: 192.168.123.0, 192.168.123.64, 192.168.123.128 и 192.168.123.192. Эти четыре сети будут иметь действительные адреса хостов:

192.168.123.1-62 192.168.123.65-126 192.168.123.129-190 192.168.123.193-254

Помните, еще раз, что двоичные адреса хоста со всеми единицами или всеми нулями недействительны, поэтому вы не можете использовать адреса с последним октетом 0, 63, 64, 127, 128, 191, 192 или 255.

Вы можете увидеть, как это работает, посмотрев на два адреса хоста: 192.168.123.71 и 192.168.123.133. Если вы использовали маску подсети класса C по умолчанию 255.255.255.0, оба адреса находятся в сети 192.168.123.0. Однако, если вы используете маску подсети 255.255.255.192, они находятся в разных сетях; 192.168.123.71 находится в сети 192.168.123.64, 192.168.123.133 находится в сети 192.168.123.128.

Шлюзы по умолчанию

Если компьютеру TCP / IP необходимо связаться с хостом в другой сети, он обычно будет связываться через устройство, называемое маршрутизатором.В терминах TCP / IP маршрутизатор, указанный на узле, который связывает подсеть узла с другими сетями, называется шлюзом по умолчанию. В этом разделе объясняется, как TCP / IP определяет, следует ли отправлять пакеты на свой шлюз по умолчанию, чтобы достичь другого компьютера или устройства в сети.

Когда хост пытается связаться с другим устройством с помощью TCP / IP, он выполняет процесс сравнения, используя заданную маску подсети и IP-адрес назначения, с маской подсети и своим собственным IP-адресом.Результат этого сравнения сообщает компьютеру, является ли пункт назначения локальным или удаленным.

Если в результате этого процесса будет определено, что местом назначения является локальный хост, компьютер отправит пакет в локальную подсеть. Если результат сравнения определяет, что местом назначения является удаленный хост, то компьютер пересылает пакет на шлюз по умолчанию, определенный в его свойствах TCP / IP. В этом случае маршрутизатор должен перенаправить пакет в правильную подсеть.

Устранение неисправностей

Сетевые проблемыTCP / IP часто вызваны неправильной настройкой трех основных записей в свойствах TCP / IP компьютера. Понимая, как ошибки в конфигурации TCP / IP влияют на работу сети, вы можете решить многие общие проблемы TCP / IP.

Неверная маска подсети: если сеть использует маску подсети, отличную от маски по умолчанию для своего класса адреса, и клиент по-прежнему настроен с маской подсети по умолчанию для класса адреса, связь с некоторыми соседними сетями будет невозможна, но не с удаленными. .Например, если вы создаете четыре подсети (например, в примере разделения на подсети), но используете неправильную маску подсети 255.255.255.0 в вашей конфигурации TCP / IP, узлы не смогут определить, что некоторые компьютеры находятся в подсетях, отличных от их своя. Когда это происходит, пакеты, предназначенные для хостов в разных физических сетях, которые являются частью одного и того же адреса класса C, не будут отправляться на шлюз по умолчанию для доставки. Распространенным признаком этого является то, что компьютер может связываться с узлами, находящимися в его локальной сети, и может взаимодействовать со всеми удаленными сетями, кроме находящихся поблизости и имеющих одинаковый адрес класса A, B или C.Чтобы решить эту проблему, просто введите правильную маску подсети в конфигурации TCP / IP для этого хоста.

Неверный IP-адрес: если вы поместите компьютеры с IP-адресами, которые должны находиться в разных подсетях в локальной сети, друг с другом, они не смогут обмениваться данными. Они попытаются отправить пакеты друг другу через маршрутизатор, который не сможет правильно их пересылать. Симптомом этой проблемы является компьютер, который может общаться с хостами в удаленных сетях, но не может связываться с некоторыми или всеми компьютерами в своей локальной сети.Чтобы решить эту проблему, убедитесь, что все компьютеры в одной физической сети имеют IP-адреса в одной IP-подсети. Если у вас закончились IP-адреса в одном сегменте сети, есть решения, которые выходят за рамки этой статьи.

Неверный шлюз по умолчанию: компьютер, настроенный с неправильным шлюзом по умолчанию, сможет взаимодействовать с хостами в своем сегменте сети, но не сможет взаимодействовать с хостами в некоторых или всех удаленных сетях. Если одна физическая сеть имеет более одного маршрутизатора и неправильный маршрутизатор настроен в качестве шлюза по умолчанию, хост сможет взаимодействовать с некоторыми удаленными сетями, но не с другими.Эта проблема часто встречается, если в организации есть маршрутизатор для внутренней сети TCP / IP и другой маршрутизатор, подключенный к Интернету.

Список литературы

Две популярные ссылки на TCP / IP:

- "TCP / IP Illustrated, Том 1: Протоколы", Ричард Стивенс, Эддисон Уэсли, 1994

- «Межсетевое взаимодействие с TCP / IP, том 1: принципы, протоколы и архитектура», Дуглас Э. Комер, Prentice Hall, 1995

Рекомендуется, чтобы системный администратор, ответственный за сети TCP / IP, имел хотя бы одну из этих ссылок.

Глоссарий

-

Широковещательный адрес - IP-адрес с частью узла, состоящей из единиц.

-

Хост - компьютер или другое устройство в сети TCP / IP.

-

Интернет - глобальная совокупность сетей, которые соединены вместе и имеют общий диапазон IP-адресов.

-

InterNIC - Организация, отвечающая за администрирование IP-адресов в Интернете.

-

IP - сетевой протокол, используемый для отправки сетевых пакетов через сеть TCP / IP или Интернет.

-

IP-адрес - Уникальный 32-битный адрес хоста в сети TCP / IP или межсетевой.

-

Сеть - В этой статье термин «сеть» используется в двух случаях. Один - это группа компьютеров в одном физическом сегменте сети; другой - диапазон IP-адресов сети, который назначается системным администратором.

-

Сетевой адрес - IP-адрес с нулевой частью хоста.

-

Октет - 8-битное число, 4 из которых составляют 32-битный IP-адрес.У них есть диапазон 00000000-11111111, который соответствует десятичным значениям 0-255.

-

Пакет - Единица данных, передаваемая по сети TCP / IP или глобальной сети.

-

RFC (Запрос на комментарий) - документ, используемый для определения стандартов в Интернете.

-

Маршрутизатор - устройство, которое передает сетевой трафик между различными IP-сетями.

-

Маска подсети - 32-битное число, используемое для разделения части IP-адреса на сеть и хост.

-

Подсеть или подсеть - меньшая сеть, созданная путем разделения большей сети на равные части.

-

TCP / IP - широко используемый набор протоколов, стандартов и утилит, обычно используемых в Интернете и крупных сетях.

-

Глобальная сеть (WAN) - большая сеть, которая представляет собой набор небольших сетей, разделенных маршрутизаторами. Интернет - это пример большой глобальной сети.

CCNA 4 Connecting Networks v6.0 - ответы на экзамен CN Chapter 7 2019

Как найти: Нажмите «Ctrl + F» в браузере и введите любую формулировку вопроса, чтобы найти этот вопрос / ответ.

ПРИМЕЧАНИЕ. Если у вас есть новый вопрос по этому тесту, прокомментируйте список вопросов и множественный выбор в форме под этой статьей. Мы обновим для вас ответы в кратчайшие сроки. Спасибо! Мы искренне ценим ваш вклад в наш сайт.

- Каков пример M2M-соединения в IoT?

- Пользователь отправляет электронное письмо другу через Интернет.

- Датчики на складе связываются друг с другом и отправляют данные на серверный блок в облаке. *

- Избыточные серверы обмениваются данными друг с другом, чтобы определить, какой сервер должен быть активным или резервным.

- Автоматическая система сигнализации на территории кампуса отправляет сообщения о пожарной тревоге всем студентам и сотрудникам.

Explain:

Интернет вещей (IoT) соединяет устройства, которые традиционно не подключены к Интернету, например датчики и исполнительные механизмы. Межмашинное соединение (M2M) уникально для Интернета вещей в том смысле, что устройства соединены вместе и обмениваются данными друг с другом. Эти устройства могут отправлять данные на серверный блок в облаке для анализа и дальнейшего изменения работы. - Каков срок расширения существующей структуры Интернета на миллиарды подключенных устройств?

- М2М

- оцифровка

- Интернет вещей *

- SCADA

Объясните:

Интернет вещей (IoT) - это соединение миллиардов вещей, или «умная пыль».«SCADA относится к типу системы IoT, применяемой в промышленном Интернете. Оцифровка имеет несколько значений. Он может относиться к процессу преобразования аналогового сигнала в цифровой, или он может относиться к процессу, с помощью которого организация модернизируется путем планирования и, в конечном итоге, создания сложной и перспективной сетевой экосистемы ИТ, которая обеспечит более широкие возможности подключения, производительность и безопасность. . Наконец, M2M относится к обмену данными от машины к машине. - Какое утверждение описывает систему Cisco IoT?

- Это операционная система коммутатора для интеграции многих функций безопасности уровня 2.

- Это расширенный протокол маршрутизации для облачных вычислений.

- Это инфраструктура для управления крупномасштабными системами самых разных конечных точек и платформ. *

- Это операционная система маршрутизатора, сочетающая IOS и Linux для туманных вычислений.

Explain:

Cisco разработала систему Cisco IoT, чтобы помочь организациям и отраслям внедрять решения IoT. Система IoT предоставляет инфраструктуру для управления крупномасштабными системами с самыми разными конечными точками и платформами, а также с огромным объемом данных, которые они создают.Cisco IOx объединяет IOS и Linux для поддержки туманных вычислений. - Какие три модели сети описаны в опоре туманных вычислений системы Cisco IoT? (Выберите три.)

- туманные вычисления *

- клиент / сервер *

- P2P

- облачные вычисления *

- одноранговая

- предприятие WAN

Объяснение:

Сетевые модели описывают потоки данных в сети.Сетевые модели, описанные в опоре туманных вычислений системы Cisco IoT, включают в себя: Модель

клиент / сервер - клиентские устройства запрашивают услуги серверов. Серверы часто располагаются локально и управляются организацией.

Модель облачных вычислений - новая модель, в которой серверы и сервисы распределены по всему миру в распределенных центрах обработки данных. Данные синхронизируются на нескольких серверах.

Fog computing - Эта модель идентифицирует распределенную вычислительную инфраструктуру ближе к границе сети.Это позволяет пограничным устройствам запускать приложения локально и принимать немедленные решения. - Какой компонент IoT расширяет возможности подключения к облаку ближе к границе сети?

- Опора сетевого подключения

- Столб туманных вычислений *

- Столп управления и автоматизации

- Опора платформы поддержки приложений

Explain:

Размещая распределенную вычислительную инфраструктуру ближе к границе сети, туманные вычисления позволяют граничным устройствам запускать приложения локально и принимать немедленные решения. - Какое решение кибербезопасности описано в компоненте безопасности системы Cisco IoT для обеспечения безопасности электростанций и производственных линий?

- Безопасность сети IoT

- безопасность облачных вычислений

- Безопасность конкретных операционных технологий *

- Физическая безопасность IoT

Explain:

Компонент безопасности Cisco IoT предлагает масштабируемые решения для кибербезопасности, которые включают в себя следующее:

Operational Technology specific security - аппаратное и программное обеспечение, которое поддерживает работу электростанций и управляет производственными линиями

IoT Network security - устройства безопасности сети и периметра такие как коммутаторы, маршрутизаторы и устройства брандмауэра ASA.

Физическая безопасность IoT - включая IP-камеры видеонаблюдения Cisco, которые обеспечивают наблюдение в самых разных средах. - Какие возможности облачных вычислений обеспечат использование сетевого оборудования, такого как маршрутизаторы и коммутаторы, для конкретной компании?

- Инфраструктура как услуга (IaaS) *

- ПО как услуга (SaaS)

- браузер как услуга (BaaS)

- беспроводная связь как услуга (WaaS)

Explain:

Этот элемент основан на информации, содержащейся в презентации.

Маршрутизаторы, коммутаторы и межсетевые экраны - это устройства инфраструктуры, которые могут быть предоставлены в облаке. - Какая технология позволяет пользователям получать доступ к данным в любом месте и в любое время?

- Облачные вычисления *

- виртуализация

- микромаркетинг

- аналитика данных

Explain:

Облачные вычисления позволяют организациям избавиться от необходимости в локальном ИТ-оборудовании, обслуживании и управлении.Облачные вычисления позволяют организациям расширять свои услуги или возможности, избегая увеличения затрат на энергию и пространство. - Для ответа на вопрос экспонат не требуется. На выставке показан туман, покрывающий деревья на склоне горы. Какое утверждение описывает туманные вычисления?

- Для поддержки датчиков и контроллеров без поддержки IP требуются службы облачных вычислений.

- Он поддерживает более крупные сети, чем облачные вычисления.

- Создает распределенную вычислительную инфраструктуру, которая предоставляет услуги близко к границе сети. *

- Он использует централизованную вычислительную инфраструктуру, которая хранит большие данные и управляет ими в одном очень безопасном центре обработки данных.

Explain:

Три определяющих характеристики туманных вычислений:

его близость к конечным пользователям,

его распределенная вычислительная инфраструктура, которая удерживает его ближе к границе сети,

его повышенная безопасность, поскольку данные не передаются в облако. - Какая услуга облачных вычислений лучше всего подходит для новой организации, которая не может позволить себе физические серверы и сетевое оборудование и должна приобретать сетевые услуги по запросу?

Explain:

«Инфраструктура как услуга» (IaaS) предоставляет среду, в которой у пользователей есть инфраструктура по требованию, которую они могут установить по мере необходимости. - Какая облачная модель предоставляет услуги для конкретной организации или объекта?

- публичное облако

- гибридное облако

- частное облако *

- облако сообщества

Explain:

Частные облака используются для предоставления услуг и приложений определенной организации и могут быть установлены в частной сети организации или управляться внешней организацией. - Как виртуализация помогает при аварийном восстановлении в центре обработки данных?

- улучшение деловой практики

- Подача постоянного воздушного потока

- поддержка живой миграции *

- гарантия мощности

Explain:

Динамическая миграция позволяет перемещать один виртуальный сервер на другой виртуальный сервер, который может находиться в другом месте, на некотором расстоянии от исходного центра обработки данных. - В чем разница между функциями облачных вычислений и виртуализации?

- Облачные вычисления отделяют приложение от оборудования, тогда как виртуализация отделяет ОС от основного оборудования. *

- Для облачных вычислений требуется технология гипервизора, тогда как виртуализация - это технология отказоустойчивости.

- Облачные вычисления используют технологию центров обработки данных, тогда как виртуализация не используется в центрах обработки данных.

- Облачные вычисления предоставляют услуги доступа через Интернет, тогда как виртуализация предоставляет услуги доступа к данным через виртуализированные Интернет-соединения.

Объясните:

Облачные вычисления отделяют приложение от оборудования. Виртуализация отделяет ОС от основного оборудования. Виртуализация - типичный компонент облачных вычислений. Виртуализация также широко используется в центрах обработки данных. Хотя реализация виртуализации упрощает настройку отказоустойчивости сервера, она не является отказоустойчивой технологией по своей конструкции.Для подключения к Интернету от центра обработки данных или поставщика услуг требуются избыточные физические подключения к глобальной сети Интернет-провайдерам. - Какие две бизнес-задачи и технические проблемы решает внедрение виртуализации в центре обработки данных? (Выберите два.)

- занимаемая площадь *

- требуется серверное оборудование

- атаки вирусов и шпионского ПО

- Электроэнергия и кондиционер *

- Требования к лицензии на операционную систему

Объясните:

Традиционно один сервер строился на одной машине с одной операционной системой.Этому серверу требовались мощность, прохладная среда и метод резервного копирования. Виртуализированные серверы требуют более надежного оборудования, чем стандартная машина, поскольку компьютер или сервер, находящийся в виртуальной машине, обычно использует оборудование совместно с одним или несколькими серверами и операционными системами. Размещение нескольких серверов в одном физическом корпусе позволяет сэкономить место. Виртуализированным системам по-прежнему требуются соответствующие лицензии на операционные системы или приложения, или на то и другое, и по-прежнему требуются соответствующие приложения и настройки безопасности. - При подготовке внедрения Интернета вещей, к какой сети будут подключаться устройства, чтобы использовать одну и ту же инфраструктуру и облегчить связь, аналитику и управление?

- сходится *

- видео

- телефон

- VoIP

- Какой тип гипервизора реализуется, когда пользователь с портативным компьютером под управлением Mac OS устанавливает экземпляр виртуальной ОС Windows?

- виртуальная машина

- голый металл

- тип 2 *

- тип 1

Explain:

Гипервизоры типа 2, также известные как размещенные гипервизоры, устанавливаются поверх существующей операционной системы, такой как Mac OS, Windows или Linux. - Какое утверждение описывает концепцию облачных вычислений?

- отделение операционной системы от оборудования

- отделение плоскости управления от плоскости управления

- отделение приложения от оборудования *

- отделение плоскости управления от плоскости данных

Объясните:

Облачные вычисления используются для отделения приложения или службы от оборудования. Виртуализация отделяет операционную систему от оборудования. - Что характерно для гипервизора типа 2?

- лучше всего подходит для корпоративных сред

- устанавливается непосредственно на оборудование

- не требует ПО консоли управления *

- имеет прямой доступ к ресурсам серверного оборудования

Explain:

Гипервизоры типа 2 размещаются в базовой операционной системе и лучше всего подходят для потребительских приложений и тех, кто экспериментирует с виртуализацией.В отличие от гипервизоров типа 1, гипервизоры типа 2 не требуют консоли управления и не имеют прямого доступа к оборудованию. - Что характерно для гипервизора типа 1?

- не требует ПО консоли управления

- устанавливается непосредственно на сервере *

- установлен в существующей операционной системе

- лучше всего подходит для потребителей, а не для корпоративной среды

Explain:

Гипервизоры типа 1 устанавливаются непосредственно на сервере и известны как «голые железные» решения, дающие прямой доступ к аппаратным ресурсам.Для них также требуется консоль управления, и они лучше всего подходят для корпоративных сред. - Как изменяется плоскость управления для работы с виртуализацией сети?

- К каждому сетевому устройству добавляется избыточность уровня управления.

- Плоскость управления на каждом устройстве подключена к выделенной высокоскоростной сети.

- Гипервизор установлен на каждом устройстве, чтобы разрешить несколько экземпляров уровня управления.

- Функция уровня управления объединена в централизованный контроллер.*

Explain:

При проектировании сетевой виртуализации функция уровня управления удаляется с каждого сетевого устройства и выполняется централизованным контроллером. Централизованный контроллер передает функции уровня управления каждому сетевому устройству, и каждое устройство фокусируется на пересылке данных. - Какая технология виртуализирует плоскость управления сетью и перемещает ее на централизованный контроллер?

- IaaS

- SDN *

- туманные вычисления

- облачные вычисления

Объясните:

Сетевые устройства работают в двух плоскостях: плоскости данных и плоскости управления.Уровень управления поддерживает механизмы пересылки уровня 2 и уровня 3 с использованием ЦП. Уровень данных перенаправляет потоки трафика. SDN виртуализирует плоскость управления и перемещает ее на централизованный сетевой контроллер. - Какие два уровня модели OSI связаны с функциями уровня управления сети SDN, которые принимают решения о пересылке? (Выберите два.)

- Слой 1

- Уровень 2 *

- Уровень 3 *

- Слой 4

- Слой 5

Explain:

Уровень управления SDN использует таблицу ARP уровня 2 и таблицу маршрутизации уровня 3 для принятия решений о пересылке трафика. - Что предварительно заполняет FIB на устройствах Cisco, которые используют CEF для обработки пакетов?

- таблица смежности

- таблица маршрутизации *

- ЦОС

- таблица ARP

Объяснение:

CEF использует FIB и таблицу смежности для принятия решений по быстрой пересылке без обработки уровня управления. Таблица смежности предварительно заполняется таблицей ARP, а FIB предварительно заполняется таблицей маршрутизации.Взаимодействие с другими людьми - Какой тип гипервизора, скорее всего, будет использоваться в центре обработки данных?

- Тип 1 *

- Hadoop

- Nexus

- Тип 2

Explain:

Гипервизоры двух типов - это тип 1 и тип 2. Гипервизоры типа 1 обычно используются на корпоративных серверах. Корпоративные серверы, а не виртуализированные ПК, скорее всего, будут находиться в центре обработки данных. - Какой компонент считается мозгом архитектуры ACI и преобразует политики приложений?

- Конечные точки профиля сети приложения

- коммутатор Nexus 9000

- гипервизор

- Контроллер инфраструктуры политики приложений *

Explain:

Архитектура ACI состоит из трех основных компонентов: сетевого профиля приложения, контроллера инфраструктуры политики приложений, который служит мозгом архитектуры ACI, и коммутатора Cisco Nexus 9000. - Заполните поле.

В реализации Интернета вещей устройства будут подключены к сети

для совместного использования одной и той же инфраструктуры и для облегчения связи, аналитики и управления.

Правильный ответ: сходитсяExplain:

В настоящее время многие объекты соединяются с помощью небольшого набора независимых сетей для конкретных целей. В реализации IoT устройства будут подключены к конвергентной сети для совместного использования одной и той же инфраструктуры и для облегчения связи, аналитики и управления. - Заполните поле.

В сценарии, когда пользователь с портативным компьютером под управлением Mac OS устанавливает экземпляр виртуальной ОС Windows, пользователь реализует гипервизор типа

.

Правильный ответ: 2Explain:

Гипервизоры типа 2, также известные как размещенные гипервизоры, устанавливаются поверх существующей операционной системы, такой как Mac OS, Windows или Linux. - Инженер-проектировщик сетей планирует внедрение экономичного метода безопасного соединения нескольких сетей через Интернет.Какой тип технологии требуется?

- a GRE IP-туннель

- выделенная линия

- шлюз VPN *

- выделенный ISP

- Какое преимущество использования VPN для удаленного доступа?

- нижние накладные расходы протокола

- простота устранения неисправностей

- потенциал для снижения затрат на подключение *

- повышение качества обслуживания

- Как осуществляется «туннелирование» в VPN?

- Новые заголовки из одного или нескольких протоколов VPN инкапсулируют исходные пакеты.*

- Все пакеты между двумя хостами назначаются на один физический носитель, чтобы гарантировать конфиденциальность пакетов.

- Пакеты замаскированы под другие типы трафика, чтобы их могли игнорировать потенциальные злоумышленники.

- Выделенный канал устанавливается между исходным и целевым устройствами на время соединения.

- Две корпорации только что завершили слияние. Сетевого инженера попросили соединить две корпоративные сети без затрат на выделенные линии.Какое решение было бы наиболее рентабельным методом обеспечения надлежащего и безопасного соединения между двумя корпоративными сетями?

- Клиент безопасной мобильности Cisco AnyConnect с SSL

- Cisco Secure Mobility Clientless SSL VPN

- Frame Relay

- VPN удаленного доступа с использованием IPsec

- межсайтовый VPN *

- Какие два сценария являются примерами виртуальных частных сетей удаленного доступа? (Выберите два.)

- Производитель игрушек имеет постоянное VPN-соединение с одним из поставщиков комплектующих.

- Все пользователи в большом филиале могут получить доступ к ресурсам компании через одно соединение VPN.

- Мобильный агент по продажам подключается к сети компании через Интернет в отеле. *

- Небольшой филиал с тремя сотрудниками имеет Cisco ASA, который используется для создания VPN-соединения со штаб-квартирой.

- Сотрудник, который работает из дома, использует клиентское программное обеспечение VPN на портативном компьютере для подключения к корпоративной сети.*

- В каком утверждении описывается функция VPN типа "сеть-сеть"?

- VPN-соединение не определено статически. Клиентское программное обеспечение

- VPN установлено на каждом хосте.

- Внутренние хосты отправляют нормальные, неинкапсулированные пакеты. *

- Отдельные хосты могут включать и отключать VPN-соединение.

- Какова цель общего протокола туннелирования инкапсуляции маршрутизации?

- для обеспечения шифрования IP-трафика на уровне пакетов между удаленными узлами

- для управления транспортировкой многоадресного и многопротокольного IP-трафика между удаленными узлами *

- для поддержки базового незашифрованного IP-туннелирования с использованием маршрутизаторов разных производителей между удаленными узлами

- для обеспечения фиксированных механизмов управления потоком с IP-туннелированием между удаленными узлами

- Какой сценарий реализации удаленного доступа будет поддерживать использование общего туннелирования инкапсуляции маршрутизации?

- мобильный пользователь, который подключается к маршрутизатору на центральном узле

- филиал, который надежно подключается к центральному сайту

- мобильный пользователь, который подключается к сайту SOHO

- центральный сайт, который подключается к сайту SOHO без шифрования *

- См. Выставку.Между маршрутизаторами R1 и R2 был реализован туннель. Какие два вывода можно сделать из выходных данных команды R1? (Выберите два.)

- Этот туннельный режим не является режимом туннельного интерфейса по умолчанию для программного обеспечения Cisco IOS.

- Этот туннельный режим обеспечивает шифрование.

- Данные, передаваемые через этот туннель, небезопасны. *

- Этот туннельный режим не поддерживает многоадресное IP-туннелирование.

- Используется туннель GRE.*

- См. Выставку. Какой IP-адрес будет настроен на туннельном интерфейсе маршрутизатора назначения?

- 172.16.1.1

- 172.16.1.2 *

- 209.165.200.225

- 209.165.200.226

- Какое утверждение правильно описывает IPsec?

- IPsec работает на уровне 3, но может защищать трафик от уровня 4 до уровня 7. *

- IPsec использует алгоритмы, разработанные специально для этого протокола.

- IPsec реализует собственный метод аутентификации.

- IPsec - это проприетарный стандарт Cisco.

- Какая функция служб безопасности IPsec позволяет получателю проверять, что данные были переданы без каких-либо изменений или изменений?

- Защита от повторного воспроизведения

- аутентификация

- целостность данных *

- конфиденциальность

- Какое утверждение описывает характеристику IPsec VPN?

- IPsec - это структура проприетарных протоколов Cisco.

- IPsec может защитить трафик на уровнях 1–3.

- Шифрование IPsec вызывает проблемы с маршрутизацией.

- IPsec работает со всеми протоколами уровня 2. *

- Что такое протокол IPsec, обеспечивающий конфиденциальность данных и аутентификацию для IP-пакетов?

- Какие два алгоритма шифрования используются в IPsec VPN? (Выберите два.)

- Какой алгоритм является криптосистемой с асимметричным ключом?

- Какие два алгоритма используют хеш-код аутентификации сообщения для аутентификации сообщения? (Выберите два.)

- Какие три утверждения описывают строительные блоки, составляющие структуру протокола IPsec? (Выберите три.)

- IPsec использует алгоритмы и ключи шифрования для обеспечения безопасной передачи данных. *

- IPsec использует алгоритмы Диффи-Хеллмана для шифрования данных, передаваемых через VPN.

- IPsec использует алгоритмы 3DES для обеспечения высочайшего уровня безопасности данных, передаваемых через VPN.

- IPsec использует криптографию с секретным ключом для шифрования сообщений, отправляемых через VPN.*

- IPsec использует алгоритм Диффи-Хеллмана в качестве хеш-алгоритма для обеспечения целостности данных, передаваемых через VPN.

- IPsec использует ESP для обеспечения конфиденциальной передачи данных путем шифрования IP-пакетов. *

- Инженер-проектировщик сети планирует внедрение IPsec VPN. Какой алгоритм хеширования обеспечит самый высокий уровень целостности сообщения?

- SHA-1

- MD5

- AES

- 512-битный SHA *

- Какова цель использования алгоритмов Диффи-Хеллмана (DH) как части стандарта IPsec?

- Алгоритмы DH позволяют неограниченному количеству сторон устанавливать общий открытый ключ, который используется алгоритмами шифрования и хеширования.

- DH-алгоритмы позволяют двум сторонам установить общий секретный ключ, который используется алгоритмами шифрования и хеширования. * Алгоритмы

- DH позволяют неограниченному кругу сторон устанавливать общий секретный ключ, который используется алгоритмами шифрования и хеширования. Алгоритмы

- DH позволяют двум сторонам установить общий открытый ключ, который используется алгоритмами шифрования и хеширования.

- Какова цель хэша сообщения в VPN-соединении?

- Обеспечивает невозможность чтения данных в виде обычного текста.

- Это гарантирует, что данные не изменились во время передачи. *

- Это гарантирует, что данные поступают из правильного источника.

- Это гарантирует, что данные не могут быть скопированы и воспроизведены по назначению.

- Какое решение Cisco VPN обеспечивает ограниченный доступ к внутренним сетевым ресурсам с помощью Cisco ASA и обеспечивает доступ только через браузер?

- SSL VPN без клиента *

- SSL VPN на основе клиента

- SSL

- IPsec

- Какой ключевой вопрос поможет определить, следует ли организации использовать SSL VPN или IPsec VPN для решения удаленного доступа организации?

- Используется ли маршрутизатор Cisco в пункте назначения туннеля удаленного доступа?

- Какие приложения или сетевые ресурсы нужны пользователям для доступа?

- Требуются ли и шифрование, и аутентификация?

- Нужно ли пользователям иметь возможность подключаться без специального программного обеспечения VPN? *

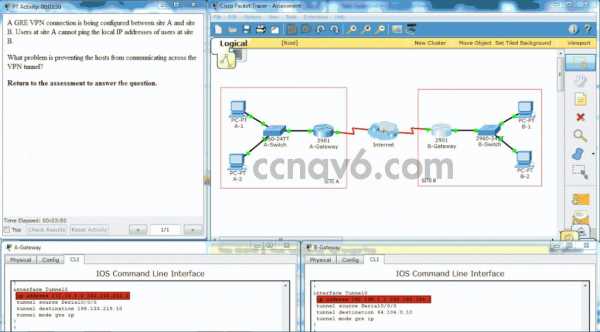

- Откройте действие PT.Выполните задачи, указанные в инструкциях к занятиям, а затем ответьте на вопрос. Какая проблема препятствует обмену данными между хостами через VPN-туннель?

- Неправильная конфигурация EIGRP.

- Неправильные адреса назначения туннеля.

- Неверные IP-адреса туннеля. *

- Неправильные интерфейсы источника туннеля

- Какая критическая функция, предоставляемая IPsec, гарантирует, что данные не будут изменены при передаче между источником и местом назначения?

- целостность *

- Защита от повторного воспроизведения

- конфиденциальность

- аутентификация

- Какая служба IPsec проверяет наличие безопасных соединений с предполагаемыми источниками данных?

- шифрование

- аутентификация *

- конфиденциальность

- целостность данных

- Заполните поле.

«__ GRE __» - это туннельный протокол типа «сеть-сеть», разработанный Cisco для обеспечения многопротокольного и многоадресного IP-трафика между двумя или более сайтами. - В чем преимущество использования Cisco Secure Mobility Clientless SSL VPN?

- Безопасность обеспечивается запретом доступа к сети через браузер.

- Любое устройство может подключиться к сети без аутентификации.

- Клиентам не требуется специальное программное обеспечение. *

- Клиенты используют SSH для доступа к сетевым ресурсам.

- Как использование VPN на рабочем месте может способствовать снижению эксплуатационных расходов?

- VPN предотвращают подключение пользователей SOHO.

- VPN могут использоваться через широкополосные соединения, а не через выделенные каналы глобальной сети. * Для виртуальных частных сетей

- требуется подписка от определенного интернет-провайдера, который специализируется на безопасных соединениях.

- Технология высокоскоростного широкополосного доступа может быть заменена выделенными линиями.

- Какие две характеристики описывают IPsec VPN? (Выберите два.)

- Длина ключа составляет от 40 до 256 бит.

- Аутентификация IPsec может быть односторонней или двусторонней.

- Для подключения к VPN требуется специальная конфигурация клиента ПК. *

- IPsec специально разработан для веб-приложений.

- IPsec аутентифицируется с использованием общих секретов или цифровых сертификатов. *

Старая версия

Скачать PDF-файл ниже:

.