Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как определить ключ безопасности сети на роутере

что это и как его узнать?

Если Wi-Fi сеть защищена, то при подключении к ней устройство попросит нас ввести ключ безопасности сети. Почему-то у многих на этом этапе подключения возникают проблемы и следующие вопросы: что за ключ безопасности сети, где взять этот ключ, как узнать и т. д. На самом деле, все очень просто. У каждой Wi-Fi сети (роутера, точки доступа) есть хозяин. Человек, который установил роутер и настроил его. Так вот, в процессе настройки Wi-Fi сети на роутере устанавливается этот самый ключ безопасности сети, или просто пароль (это одно и то же), который защищает беспроводную сеть. Чтобы к ней могли подключаться только те, кто знает этот ключ.

Если запрос ключа безопасности появляется при подключении к нашей домашней Wi-Fi сети, то мы должны знать пароль, который установили в настройках роутера. Вводим пароль, и если он совпадает – устройство подключается к Wi-Fi. Да, возможно ключ мы забыли, или потеряли. Если у вас именно этот случай, то дальше я расскажу, как узнать ключ безопасности сети Wi-Fi. Если же сеть чужая, то вряд ли нам удастся подключиться к ней. Разве что спросить ключ у хозяина сети. В случае с общественными Wi-Fi сетями (в кафе, магазинах, торговых центрах) и т. д., пароль можно узнать у администрации заведения. Если сеть защищена, конечно.

О защите Wi-Fi сетей и ключах безопасности

В настройках каждого маршрутизатора можно выбрать алгоритм защиты Wi-Fi сети (WEP, WPA, WPA2) и шифрование (TKIP, AES). Самый надежный и популярный на данный момент алгоритм WPA2. Рекомендую использовать его. При установке этого алгоритма, необходимо задать ключ безопасности. Он должен состоять минимум из 8-ми символов. Об этом я рассказывал в статье: тип безопасности и шифрования беспроводной сети. Какой выбрать?

Рекомендую устанавливать надежный ключ безопасности, и использовать самый современный тип безопасности и шифрования. Сейчас это WPA2 - Personal с шифрованием AES. Эти настройки в паре с хорошим паролем будут надежно защищать вашу беспроводную сеть от подключения чужих устройств. На эту тему я уже писал отдельную статью: максимальная защита Wi-Fi сети и роутера от других пользователей и взлома.

Как установить ключ безопасности в настройках роутера (на примере роутеров разных производителей) я показывал в статье: как защитить сеть Wi-Fi паролем.

Выводы: ключ безопасности Wi-Fi сети – это пароль, набор символов (например: fw2rLe5tG), который устанавливается в настройках роутера и служит для защиты Wi-Fi сети. Подключение к защищенной беспроводной сети возможно только после указания ключа безопасности на устройстве. Запрос появляется после выбора необходимой сети из списка доступных.

Как узнать ключ безопасности сети Wi-Fi?

Если мы забыли ключ безопасности сети, то его нужно как-то вспомнить, восстановить, или заменить на другой. Сделать это можно разными способами, о которых я расскажу дальше в статье. Если вы забыли, или потеряли ключ от своего Wi-Fi, то первым делом рекомендую обратится к тому, кто настраивал роутер и устанавливал пароль (если это были не вы, конечно). Возможно, в процессе настройки роутера ключ был где-то записан. Может даже на самом роутере. Если роутер устанавливал мастер от интернет-провайдера, то возможно он записал ключ в документах, которые оставил вам после завершения работы. Только не путайте пароль от Wi-Fi с паролем для подключения к интернет-провайдеру.

Еще один момент: практически на всех роутерах установлен ключ беспроводной сети по умолчанию, который защищает Wi-Fi сеть, когда роутер на заводских настройках. До той поры, пока он не будет изменен. Так вот, если вы не меняли заводской ключ, или сделали сброс настроек роутера, то для подключения к беспроводной сети нужно использовать заводской ключ безопасности. Он обычно написан на наклейке снизу роутера. Может быть подписан по-разному: Wi-Fi пароль, ключ сети, Wireless Key, Wi-Fi Key, PIN.

Я покажу три способа, которыми можно восстановить ключ безопасности Wi-Fi сети:

- Посмотреть ключ безопасности в свойствах нужной нам Wi-Fi сети в настройках Windows. Когда у нас есть компьютер, который на данный момент подключен, или был подключен к беспроводной сети, ключ от которой мы забыли. Так же узнать ключ от нужной сети можно с помощью программы WirelessKeyView.

- Посмотреть ключ Wi-Fi в настройках маршрутизатора.

Можно так же посмотреть пароль на Android-устройстве (если оно подключалось к этой сети), но там нужны ROOT права. Вряд ли кто-то будет этим заниматься. Если что, в интернете есть отдельные инструкции.

Смотрим ключ безопасности сети в Windows 10

Стандартная ситуация: к беспроводной сети был подключен ноутбук, несколько других устройств, после чего ключ был успешно забыт. Новое устройство уже никак не подключить.

Мы сможем посмотреть ключ сети описанным ниже способом только в том случае, если компьютер на данный момент подключен к этой сети. Если он раньше подключался к этой сети, но сейчас не подключен, и у вас Windows 10, то используйте программу WirelessKeyView.

Если у вас Windows 7, то смотрите инструкцию в этой статье: как узнать свой пароль от Wi-Fi, или что делать, если забыли пароль?

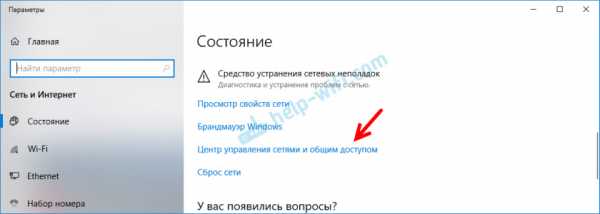

В Windows 10 открываем "Параметры сети и Интернет".

Переходим в "Центр управления сетями и общим доступом".

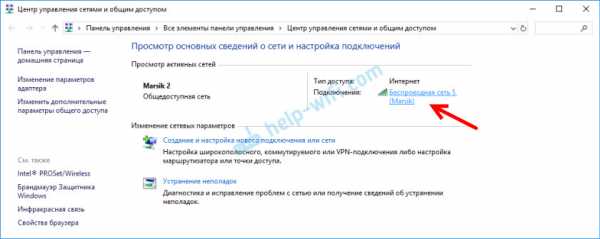

Нажимаем на сеть, к которой на данный момент подключен наш компьютер.

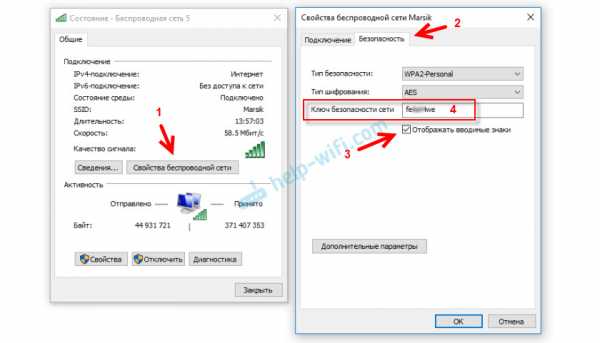

В открывшемся окне необходимо нажать на кнопку "Свойства беспроводной сети". В новом окне перейти на вкладку "Безопасность" и поставить галочку возле "Отображать вводимые знаки". В поле "Ключ безопасности сети" появится наш ключ (пароль от Wi-Fi).

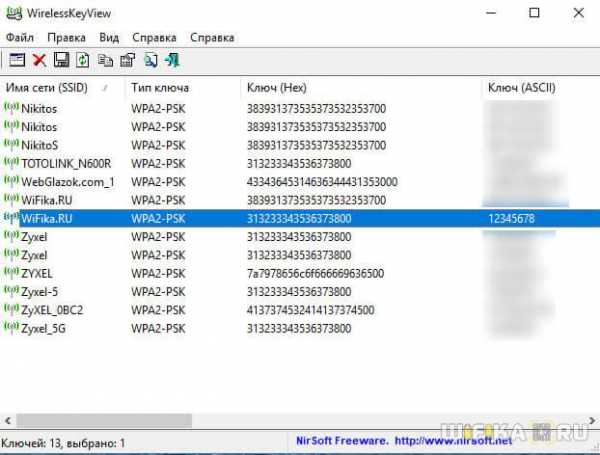

Если этот способ не сработал, но вы уверены, что ваш компьютер подключался к этой беспроводной сети (Windows запомнила ключ), то можно попробовать посмотреть все сохраненные сети и пароли к ним с помощью программы WirelessKeyView. Она работает в Windows 10, Windows 8, Windows 7 и даже в Windows XP.

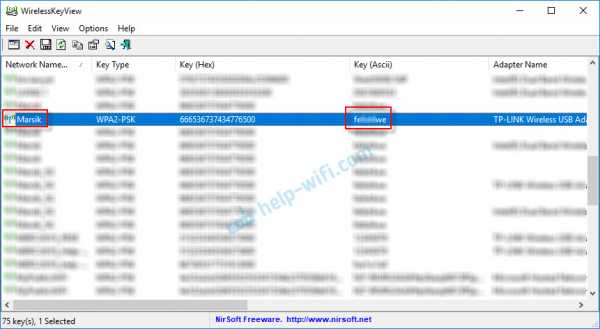

Нужно скачать программу с официального сайта http://www.nirsoft.net/utils/wireless_key.html (ссылка на загрузку внизу страницы), открыть архив и запустить файл WirelessKeyView.exe.

После запуска программы находим свою сеть (по имени) и смотрим пароль в полей "Key (Ascii)".

Так как программа скорее всего будет лезть в какие-то системные файлы, то антивирус может на нее ругаться (мой молчал). Можно отключить антивирус на время, если это необходимо.

Как посмотреть ключ от Wi-Fi в настройках роутера?

Ключ безопасности сети можно посмотреть в настройках роутера. Более того, при необходимости его можно сменить на новый. Это более универсальное решение, так как зайти в настройки роутера можно практически с любого устройства. В том числе подключившись к роутеру по сетевому кабелю. Если по Wi-Fi уже не подключиться, так как забыли ключ безопасности и нам нужно его как-то узнать.

Если у вас есть доступ к настройкам роутера – считайте, что проблема решена.

Самое главное – зайти в настройки роутера. Смотрите эту инструкцию: как зайти в настройки роутера. Если не получается зайти – напишите модель своего роутера в комментариях и опишите проблему (что именно не получается и на каком этапе). Постараюсь подсказать решение.

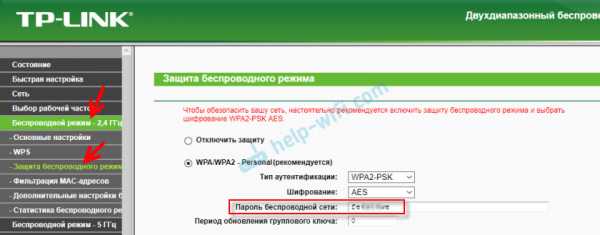

Дальше в веб-интерфейсе роутера нужно найти раздел с настройками безопасности беспроводной Wi-Fi сети. Если рассматривать на примере роутера TP-Link (со старым веб-интерфейсом), то посмотреть/сменить ключ безопасности сети можно в разделе "Беспроводной режим" – "Защита беспроводного режима". Ключ указан в поле "Пароль беспроводной сети".

Сохраните пароль (запишите куда-то). А если необходимо – смените его и сохраните настройки. Только после этого нужно будет заново подключить все устройства к беспроводной сети.

Эти статьи помогут вам найти и посмотреть, или сменить ключ Wi-Fi сети на своем роутере (инструкции для разных производителей):

Если остались какие-то вопросы, то задавайте их в комментариях. Будем вместе вспоминать ключ безопасности от вашей Wi-Fi сети 🙂

Как найти ключ безопасности сети

Ключ безопасности сети - это пароль или парольная фраза, которую вы используете для аутентификации в домашней сети. Чтобы установить безопасное соединение с беспроводным маршрутизатором, вы должны предоставить ключ, подтверждающий, что у вас есть на это право. Ключ устанавливается в настройках беспроводного маршрутизатора, и каждое подключенное к нему устройство должно будет соответствовать ему.

Как найти ключ безопасности сети

Вы можете просмотреть ключ безопасности в настройках компьютеров, уже подключенных к Wi-Fi:

Windows 10

- Нажмите кнопку «Пуск»

- Нажмите Настройки

- Затем выберите Сеть и Интернет> Состояние> Центр управления сетями и общим доступом.

- Выберите имя вашего Wi-Fi рядом с разделом подключений.

- Выберите Wireless Properties в меню Wifi-Status.

- Перейдите на вкладку Безопасность

- Установите флажок «Показать символы», если он еще не отмечен

- В поле Ключ сетевой безопасности отобразится ваш ключ. Вы можете использовать этот же ключ для подключения других устройств к вашей сети.

Windows 7

- Нажмите кнопку «Пуск»

- Нажмите Панель управления

- В разделе «Сеть и Интернет» нажмите «Просмотр состояния сети и задач».

- В меню слева нажмите «Управление беспроводными сетями», затем найдите свою беспроводную сеть в новом меню.

- Щелкните правой кнопкой мыши свою беспроводную сеть и выберите Свойства

- Перейдите на вкладку Безопасность

- Установите флажок «Показать символы», если он еще не отмечен

- В поле Ключ сетевой безопасности отобразится ваш ключ.Вы можете использовать этот же ключ для подключения других устройств к вашей сети.

Mac

- В верхней части экрана выберите «Перейти».

- Теперь выберите «Утилиты»

- Дважды щелкните «Связка ключей», а затем выберите свою сеть из предоставленного списка.

- Установите флажок «Показать пароль» (возможно, вам придется ввести пароль администратора Mac, а затем нажать «Разрешить» для этого.)

- Ключ безопасности сети отобразит ваш ключ.Вы можете использовать этот же ключ для подключения других устройств к вашей сети.

Найдите ключ безопасности в маршрутизаторе

Если вы в данный момент не подключены, вам нужно найти электронный ключ на вашем маршрутизаторе. В вашем маршрутизаторе ваш электронный ключ будет находиться в настройках безопасности беспроводной сети. Например, если в вашей сети используется шифрование WPA2, ключ, скорее всего, будет там вложен. Все маршрутизаторы разные, поэтому конкретные инструкции можно найти по ссылкам ниже.

Найдите электронный ключ на маршрутизаторе

В некоторых случаях вы можете найти ключ безопасности, напечатанный на маршрутизаторе. Это часто наблюдается, если вы используете маршрутизатор, предоставленный вашим интернет-провайдером, или если вы арендуете его у него. Найдите маршрутизатор и проверьте ярлыки, чтобы увидеть, содержат ли какие-либо из них ключ безопасности сети. Если вы нашли ключ на этикетке, и он не работает, возможно, ключ был изменен позже, и вам нужно будет использовать другие упомянутые методы для получения ключа безопасности сети.

См. Также: Как изменить ключ безопасности сети

.Как найти ключ безопасности беспроводной сети | WPA

Итак, где вы найдете ключ безопасности сети Wi-Fi? Где она находится? Хорошо, во-первых…

Что такое ключ безопасности беспроводной сети?

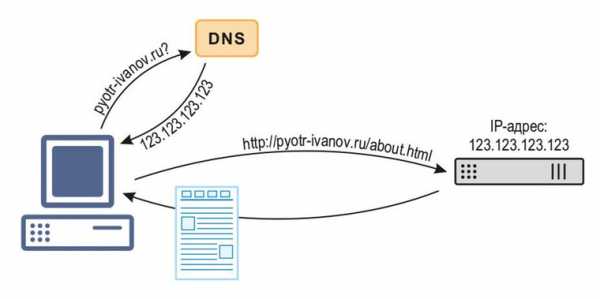

Чтобы сетевые устройства могли подключаться к маршрутизатору, необходимо выполнить процесс аутентификации . Это делается с помощью ключа безопасности сети Wi-Fi.

Этот сетевой ключ также называется парольной фразой (или парольной фразой). Если и маршрутизатор (или точка беспроводного доступа), и беспроводное устройство имеют одну и ту же парольную фразу, то два устройства могут начать связь.Обычно это происходит при наличии авторизации.

Как найти ключ безопасности сети

Следуйте инструкциям ниже, чтобы узнать ключ пароля. Получив его, вы можете применить этот ключ к другим ноутбукам, планшетам или смартфонам, чтобы они также могли подключиться к сети Wi-Fi.

Ключ безопасности беспроводной сети Windows

Клавиша Windows 10

Щелкните правой кнопкой мыши значок сети (в правом нижнем углу> Открыть Центр управления сетями и общим доступом> Щелкните свой SSID (сеть рядом с «Подключениями»)> Затем щелкните «Свойства беспроводной сети»> щелкните вкладку «Безопасность»> установите флажок «Показать символы».

Клавиша Windows 8

Перейдите в «Просмотр сетевых подключений»> щелкните правой кнопкой мыши соответствующую беспроводную сеть и выберите «Состояние»> «Свойства беспроводной сети»> перейдите на вкладку «Безопасность»> установите флажок «Показать символы».

Ключ Windows 7

Перейдите в Панель управления> Центр управления сетями и общим доступом> Щелкните «Управление беспроводными сетями»> выберите соответствующую беспроводную сеть> Щелкните правой кнопкой мыши и выберите «Свойства»> Щелкните вкладку «Безопасность», а затем «Показать символы».

Электронный ключ Apple

Mac OS

Выберите «Перейти»> щелкните «Утилиты»> «Связка ключей»> выберите соответствующую беспроводную сеть> установите флажок «Показать пароль».

Где я могу найти ключ безопасности сети на моем маршрутизаторе?

Это довольно сложно определить. Все это зависит от марки и модели роутера . Как правило, сетевой ключ находится в настройках безопасности беспроводной сети или Wi-Fi в меню маршрутизатора.

Ключ WPA на моем маршрутизаторе

Большинство маршрутизаторов по умолчанию используют шифрование WPA2 (иногда используется шифрование WPA или WEP), поэтому обратите внимание на возможность изменения в настройках беспроводной сети, и там должен отображаться ключ.Если вы хотите изменить ключ фразы-пароля, просто введите новый.

Например, на Asus RT-AC68U перейдите в Дополнительные настройки>

Wireless> вкладка Общие. В окне состояния системы должен отображаться ключ WPA-PSK.

На маршрутизаторе Netgear Nighthawk R7000 на главном экране выберите «Беспроводная связь». Вы перейдете на страницу настроек беспроводной сети, где сможете увидеть «парольную фразу».

Как только это будет завершено, у вас должен быть доступ к Wi-Fi и, надеюсь, вы сможете просматривать Интернет.

.Как защитить домашний беспроводной сетевой маршрутизатор

Обновлено: 07.06.2019 компанией Computer Hope

Открытая беспроводная сеть представляет собой угрозу безопасности, поскольку она может позволить любому, кто находится достаточно близко к вашему маршрутизатору (например, соседу или воюющему), получить доступ к вашей сети. Чтобы сделать вашу домашнюю беспроводную сеть более безопасной, примите во внимание следующие предложения.

НаконечникДля выполнения описанных ниже действий требуется доступ к настройке маршрутизатора. Мы также рекомендуем настроить безопасность беспроводной сети на компьютере с проводным подключением к маршрутизатору, если это возможно.Для получения помощи при настройке маршрутизатора см .: Как получить доступ к настройке или консоли маршрутизатора домашней сети.

ЗаметкаПоскольку все маршрутизаторы разные, мы не можем предоставить конкретные шаги для каждого маршрутизатора. Точные инструкции см. В документации к маршрутизатору.

Закрыть сеть

Если вам никогда не предлагалось ввести ключ, пароль или кодовую фразу при подключении к беспроводной сети, это незащищенная сеть. Другими словами, если кто-то находится достаточно близко к вашему маршрутизатору, он может подключиться к вашей сети.Чтобы включить безопасность, откройте экран настройки маршрутизатора и найдите раздел Wireless Security . На изображении, показанном здесь, показан пример маршрутизатора Linksys, настроенного в разделе Wireless Security .

Выберите метод обеспечения безопасности беспроводной сети: WEP , WPA или WPA2 (мы предлагаем WPA или WPA2, который упоминается ниже на этой странице). Введите кодовую фразу для генерации ключей. После включения безопасности на маршрутизаторе любое беспроводное устройство должно иметь ключ для подключения к вашей сети.

Изменить пароль по умолчанию

Убедитесь, что в качестве пароля маршрутизатора не используется пароль по умолчанию. Если используется пароль по умолчанию, его можно легко угадать и предоставить кому-то доступ к вашему роутеру. Имея доступ к настройке маршрутизатора, человек может изменить настройки вашего маршрутизатора, включая просмотр любых ключей безопасности.

Если возможно, используйте WPA, а не WEP

Сегодня многие маршрутизаторы предлагают две или три разные схемы безопасности: WEP, WPA и WPA2. Мы рекомендуем безопасность WPA или WPA2, поскольку она более безопасна, чем WEP.Однако для совместимости с некоторыми старыми устройствами, такими как игровые консоли, TiVo и другие сетевые устройства, WEP может быть единственным вариантом безопасности, который можно использовать. Использование WEP по-прежнему лучше, чем полное отсутствие защиты.

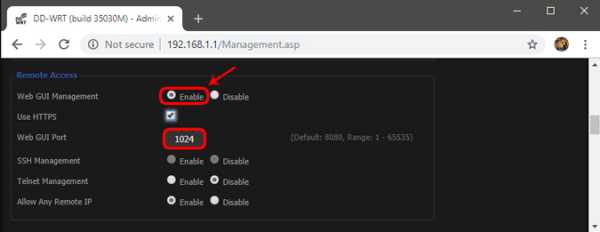

Отключить удаленное администрирование

Когда включено, удаленное администрирование позволяет любому, кто находится достаточно близко к вашему маршрутизатору, просматривать или изменять его настройки. Если вы никогда не планируете удаленное администрирование сети (например, беспроводное подключение к маршрутизатору), мы рекомендуем отключить удаленное администрирование.В маршрутизаторах, поддерживающих эту опцию, она часто отключается в разделе Администрирование .

Когда этот параметр отключен, настройки маршрутизатора все еще можно изменить с помощью любого компьютера, напрямую подключенного к маршрутизатору с помощью сетевого кабеля.

Изменить имя SSID по умолчанию

SSID - это имя, которое идентифицирует ваш беспроводной маршрутизатор. По умолчанию многие маршрутизаторы используют имя маршрутизатора в качестве SSID по умолчанию. Например, маршрутизаторы Linksys используют Linksys в качестве SSID.Использование SSID по умолчанию представляет собой угрозу безопасности, поскольку идентифицирует марку маршрутизатора. Это поможет злоумышленнику найти способ использовать уязвимости в устройстве.

НаконечникПри наименовании маршрутизатора не используйте имя своей семьи или любую другую личную информацию. Например, если SSID содержит фамилию вашей семьи, она может быть идентифицирована любым соседом, который вас знает.

Включить брандмауэр маршрутизатора

Многие маршрутизаторы также имеют брандмауэр, который можно включить.Если возможно, мы также предлагаем включить эту функцию, поскольку она помогает добавить дополнительный уровень безопасности в вашу сеть.

Отключить широковещательную передачу SSID

Чтобы упростить поиск беспроводной сети, беспроводные маршрутизаторы транслируют ваш SSID, что означает, что любой, кто ищет беспроводной маршрутизатор, может увидеть ваш SSID. Чтобы кому-то было труднее найти вашу сеть при просмотре беспроводной сети, вы можете отключить функцию широковещательной передачи SSID. Однако при отключении широковещательной передачи SSID вам потребуется вручную ввести уникальный SSID вашего маршрутизатора при подключении любого нового устройства к вашей сети.

Включить фильтр MAC-адресов беспроводной сети

Функция фильтра MAC-адресов беспроводной сети позволяет беспроводному устройству подключаться к маршрутизатору только в том случае, если MAC-адрес введен в список фильтров. Фильтрация MAC-адресов может затруднить подключение новых устройств к вашей сети, но повысит общую безопасность вашей беспроводной сети.

НаконечникБыстрый и простой способ настроить это - подключить любое беспроводное устройство, которое вы хотите в своей сети, к маршрутизатору перед включением фильтра MAC-адресов беспроводной сети.После подключения каждого устройства перейдите к настройке маршрутизатора и откройте таблицу клиентов DHCP, которую часто можно найти в разделе Status или Local Network . Каждое устройство, подключенное к маршрутизатору, можно скопировать в Блокнот, а затем вставить в раздел фильтра MAC-адресов беспроводной сети раздела «Безопасность » маршрутизатора.

.CCNA Security v2.0 Глава 2 Ответы

- безопасность удаленного доступа

- изоляция зоны

- закалка фрезера *

- безопасность операционной системы *

- флэш-безопасность

- физическая охрана *

Необходимо поддерживать три области безопасности маршрутизатора:

1) физическая безопасность

2) усиление защиты маршрутизатора

3) безопасность операционной системы

- Разместите маршрутизатор в закрытом помещении, доступном только уполномоченному персоналу.*

- Настройте безопасный административный контроль, чтобы гарантировать доступ к маршрутизатору только авторизованному персоналу.

- Сохраните защищенную копию образа Cisco IOS маршрутизатора и файл конфигурации маршрутизатора в качестве резервной копии.

- Предоставьте маршрутизатору максимально возможный объем памяти.

- Отключите все неиспользуемые порты и интерфейсы, чтобы уменьшить количество способов доступа к маршрутизатору.

Из трех областей: безопасность маршрутизатора, физическая безопасность, усиление защиты маршрутизатора и безопасность операционной системы, физическая безопасность включает размещение маршрутизатора в защищенном помещении, доступном только уполномоченному персоналу, который может выполнить восстановление пароля.

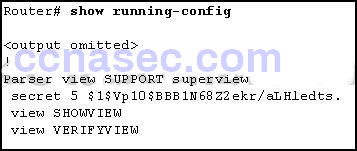

- Представление CLI, содержащее команды SHOWVIEW и VERIFYVIEW

- супервизор, содержащий представления SHOWVIEW и VERIFYVIEW *

- секретный вид с зашифрованным паролем 5 уровня

- root view с зашифрованным секретным паролем 5 уровня

На маршрутизаторе настроено представление CLI на основе ролей супервизора с именем SUPPORT.SUPPORT suerview состоит из двух представлений CLI, называемых SHOWVIEW и VERIFYVIEW.

- В конкретный суперпредставление нельзя добавлять команды напрямую. *

- представления CLI имеют пароли, но супервизоры не имеют паролей.

- Один супервизор может использоваться несколькими видами интерфейса командной строки.

- При удалении супервизора удаляются все связанные представления CLI.

- Пользователи, выполнившие вход в супервизор, могут получить доступ ко всем командам, указанным в связанных представлениях интерфейса командной строки. *

Используя супервизор, администратор может назначать пользователей или группы пользователей представлениям CLI, которые содержат определенный набор команд, к которым эти пользователи могут получить доступ. Команды не могут быть добавлены непосредственно в супервизор, а должны быть добавлены в представление CLI, а представление CLI добавлено в супервизор.

- надзор *

- вид администратора

- корневой вид *

- вид суперпользователя

- Просмотр CLI *

- вид конфигурации

Существует три типа представлений CLI на основе ролей:

1) корневое представление

2) представление CLI

3) супервизор

- Создайте супервизор, используя команду parser view view-name.

- Свяжите представление с корневым представлением.

- Назначьте пользователей, которые могут использовать представление.

- Создайте представление, используя команду parser view view-name. *

- Назначьте секретный пароль для просмотра. *

- Назначение команд просмотру. *

Чтобы создать представление на маршрутизаторе Cisco, необходимо выполнить пять шагов.

1) Должен быть включен AAA.

2) вид должен быть создан.

3) просмотру должен быть назначен секретный пароль.

4) виду должны быть назначены команды.

5) необходимо выйти из режима конфигурации просмотра.

- Ключи должны быть обнулены для сброса Secure Shell перед настройкой других параметров.

- Все порты VTY автоматически настраиваются для SSH для обеспечения безопасного управления.

- Размер универсального ключа должен быть указан для аутентификации с помощью команды генерации криптографического ключа rsa general-keys moduluscommand.

- Сгенерированные ключи могут использоваться SSH. *

После создания ключей RSA автоматически включается SSH.

- Создание учетной записи пользователя, которому требуется доступ к большинству, но не ко всем командам, может быть утомительным процессом. *

- Представления необходимы для определения команд интерфейса командной строки, к которым может получить доступ каждый пользователь.

- Команды, установленные на более высоком уровне привилегий, недоступны для пользователей с более низкими привилегиями. *

- Требуется определить все 16 уровней привилегий, независимо от того, используются они или нет.

- Нет контроля доступа к определенным интерфейсам на маршрутизаторе. *

- Пользователь root должен быть назначен каждому определенному уровню привилегий.

Администратор может создавать индивидуальные уровни привилегий и назначать разные команды для каждого уровня.Однако этот метод контроля уровня доступа к маршрутизатору имеет ограничения. Используя уровни привилегий, невозможно контролировать доступ к определенным интерфейсам или портам, а доступность команд не может быть настроена на разных уровнях.

- уровень привилегий exec

- задержка входа

- блокировка входа для *

- баннер мотд

Усовершенствования входа в систему Cisco IOS могут повысить безопасность подключений виртуального входа к маршрутизатору.Хотя задержка входа в систему является командой расширения входа в систему, все улучшения входа в систему отключены, пока не будет настроена команда блокировки входа в систему.

- Включить входящие сеансы VTY SSH. *

- Генерировать двусторонние предварительные общие ключи.

- Настройте DNS на роутере.

- Настройте IP-имя домена на маршрутизаторе. *

- Включите входящие сеансы vty Telnet.

- Сгенерировать ключи SSH. *

Существует четыре шага для настройки поддержки SSH на маршрутизаторе Cisco:

Шаг 1: Установите имя домена.

Шаг 2: Создайте односторонние секретные ключи.

Шаг 3: Создайте локальное имя пользователя и пароль.

Шаг 4. Включите входящий SSH на линии VTY.

- R1 (config) # имя пользователя и пароль администратора Admin01pa55

R1 (config) # line con 0

R1 (config-line) # login local - R1 (config) # имя пользователя секрета администратора Admin01pa55

R1 (config) # line con 0

R1 (config-line) # login local * - R1 (config) # имя пользователя admin Admin01pa55 encr md5

R1 (config) # line con 0

R1 (config-line) # login local - R1 (config) # имя пользователя и пароль администратора Admin01pa55

R1 (config) # line con 0

R1 (config-line) # login - R1 (config) # имя пользователя admin secret Admin01pa55

R1 (config) # line con 0

R1 (config-line) # login

Для настройки учетной записи пользователя с зашифрованным паролем используется команда username secret.Команда line con 0 определяет консольную строку как настроенную для входа в систему, а локальная команда входа в систему сообщает маршрутизатору искать учетные данные пользователя в локальной базе данных.

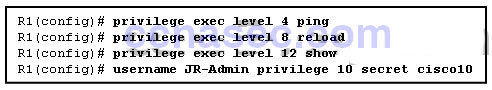

- JR-Admin может выдавать только команды ping.

- JR-Admin может выдавать команды show, ping и reload.

- JR-Admin не может выдать какую-либо команду, поскольку уровень привилегий не соответствует одному из определенных.

- JR-Admin может выдавать команды отладки и перезагрузки.

- JR-Admin может выдавать команды ping и reload *

Когда выдается команда привилегий 10 имени пользователя имени пользователя, пользователю разрешается доступ к командам с уровнем привилегий 10 или меньше (0-10).

Существует 16 уровней привилегий, которые можно настроить как часть команды username, в диапазоне от 0 до 15.По умолчанию, если уровень не указан, учетная запись будет иметь уровень привилегий 1,

.- Тихий режим можно включить с помощью команды ip access-group на физическом интерфейсе.

- Тихий режим предотвращает попытки аутентификации только определенных учетных записей пользователей.

- Поведение тихого режима может быть изменено для определенных сетей с помощью ACL. *

- Тихий режим может быть отключен администратором с помощью SSH для подключения.

Тихий режим предотвращает дальнейшие попытки входа в систему в течение определенного периода времени. Тихий режим включается с помощью команды login quiet-mode access-class. Поведение в тихом режиме можно переопределить для определенных сетей путем создания и реализации списка управления доступом (ACL).

- Он поддерживает безопасную рабочую копию программы начальной загрузки.

- После выполнения команда secure boot-config автоматически обновляет архив конфигурации до более новой версии после ввода новых команд конфигурации.

- Можно сделать снимок текущей конфигурации маршрутизатора и надежно заархивировать его в постоянном хранилище. *

- Команда secure boot-image работает правильно, если система настроена на запуск образа с TFTP-сервера.

Функция отказоустойчивой конфигурации Cisco IOS поддерживает безопасную рабочую копию файла образа IOS маршрутизатора и копию файла текущей конфигурации.Команда secure boot-image работает правильно только в том случае, если система настроена для запуска образа с флэш-накопителя с интерфейсом ATA. Команду secure boot-config необходимо повторно использовать для обновления архива конфигурации до более новой версии после того, как были введены новые команды конфигурации. Снимок текущей конфигурации маршрутизатора можно сделать и надежно заархивировать в постоянном хранилище с помощью команды secure boot-config.

- для обеспечения безопасности данных посредством шифрования

- для более быстрой конвергенции сети

- для более эффективной маршрутизации

- для предотвращения перенаправления и последующей отмены трафика данных *

- для предотвращения перенаправления трафика данных по незащищенному каналу *

Причина для настройки аутентификации OSPF состоит в том, чтобы противостоять атакам протокола маршрутизации, таким как перенаправление трафика данных на незащищенный канал и перенаправление трафика данных для его отбрасывания.Аутентификация OSPF не обеспечивает более быструю конвергенцию сети, более эффективную маршрутизацию или шифрование трафика данных.

- включить секретный пароль *

- IP-адрес интерфейса

- SNMP

- баннер безопасности *

- системный журнал

AutoSecure выполняет сценарий, который сначала дает рекомендации по устранению уязвимостей безопасности, а затем изменяет конфигурацию безопасности маршрутизатора.AutoSecure может заблокировать функции плоскости управления, а также службы и функции уровня пересылки маршрутизатора, включая установку пароля включения и баннера безопасности.

- установка размера буфера журнала

- с указанием места хранения собранной информации *

- сбор данных регистрации *

- аутентификация и шифрование данных, передаваемых по сети

- различие между собираемой и игнорируемой информацией *

- сохранение перехваченных сообщений на маршрутизаторе при перезагрузке маршрутизатора

Операции системного журнала включают сбор информации, выбор типа информации для захвата и направление захваченной информации в место хранения.Служба ведения журнала хранит сообщения в буфере регистрации, который ограничен по времени и не может сохранять информацию при перезагрузке маршрутизатора. Системный журнал не проверяет подлинность и не шифрует сообщения.

- отключить службы уровня управления для уменьшения общего трафика

- предотвращение перегрузки процессора маршрутов ненужным трафиком *

- направляет весь избыточный трафик в сторону от маршрута

- управлять услугами, предоставляемыми плоскостью управления

Control Plane Policing (CoPP) не управляет никакими службами и не отключает их.Он не направляет трафик от процессора маршрутов, а скорее предотвращает попадание ненужного трафика в процессор маршрутов.

- По крайней мере, один пользователь с уровнем привилегий 1 должен быть настроен для локальной аутентификации.

- Для включения функциональности на стороне сервера SCP необходимо подать команду. *

- Передача может исходить только от клиентов SCP, являющихся маршрутизаторами.

- Протокол Telnet должен быть настроен на стороне сервера SCP.

Функция Secure Copy Protocol полагается на SSH и требует, чтобы аутентификация и авторизация AAA были настроены, чтобы маршрутизатор мог определить, имеет ли пользователь правильный уровень привилегий. Для локальной аутентификации должен быть настроен хотя бы один пользователь с уровнем привилегий 15. Передачи могут исходить от любого клиента SCP, будь то другой маршрутизатор, коммутатор или рабочая станция. Команда ip scp server enable должна быть запущена для включения функциональности на стороне сервера SCP.

- Идентификаторы OID организованы в иерархическую структуру. *

- Информация в MIB не может быть изменена.

- Для любого устройства в сети существует отдельное дерево MIB.

- Информация организована в плоском виде, поэтому SNMP может быстро получить к ней доступ.

Сообщения SNMP set, get и trap используются для доступа к информации, содержащейся в MIB, и управления ею.Эта информация организована иерархически, чтобы SNMP мог быстро получить к ней доступ. Каждой части информации в MIB присваивается идентификатор объекта (OID), который организован на основе стандартов RFC в иерархию OID. Дерево MIB для любого данного устройства включает ветви с переменными, общими для многих сетевых устройств, и ветви с переменными, специфичными для этого устройства или производителя.

- IP-адреса интерфейсов

- содержание баннера безопасности *

- включить секретный пароль *

- услуги по отключению

- включить пароль *

- интерфейсов для включения

Во время настройки AutoSecure выполняются следующие шаги:

- вводится команда автоматической защиты.

- Мастер собирает информацию о внешних интерфейсах.

- AutoSecure защищает место управления, отключая ненужные службы.

- AutoSecure запрашивает баннер безопасности.

- AutoSecure запрашивает пароли и включает функции пароля и входа в систему.

- Интерфейсы защищены.

- Самолет экспедиции защищен.

- дайджест сообщения аутентификации области 0 *

- ip ospf ключ-дайджест сообщения 1 md5 1A2b3C *

- имя пользователя Пароль OSPF 1A2b3C

- включить пароль 1A2b3C

- дайджест сообщения аутентификации области 1

Две команды, необходимые для настройки аутентификации с помощью пароля 1A2b3C для всех интерфейсов с поддержкой OSPF в магистральной области (Area 0) сети компании: ip ospf message-digest-key 1 md5 1A2b3C и сообщение аутентификации области 0 -digest.Дайджест сообщения аутентификации области 1 неверен, потому что он относится к области 1, а не к области 0. Параметр enable password 1A2b3C неверен, потому что он установит пароль привилегированного режима EXEC вместо пароля аутентификации OSPF. Параметр username OSPF password 1A2b3C требуется для создания базы данных имен пользователей на маршрутизаторе, что не требуется при аутентификации OSPF.

- для глобальной настройки аутентификации OSPF MD5 на маршрутизаторе *

- для включения аутентификации OSPF MD5 для каждого интерфейса

- для облегчения установления соседей

- для шифрования обновлений маршрутизации OSPF

Для глобальной настройки OSPF MD5-аутентификации используются команда настройки интерфейса пароля ip ospf message-digest-key md5 password и команда настройки маршрутизатора area area-id authentication message-digest.Для настройки аутентификации OSPF MD5 для каждого интерфейса используются команда настройки интерфейса ip ospf message-digest-key md5 password и команда настройки интерфейса ip ospf authentication message-digest. Аутентификация не шифрует обновления маршрутизации OSPF. Требования к установлению смежности между соседними маршрутизаторами OSPF не связаны с аутентификацией.

- разрешить только безопасный доступ к консоли

- создать аутентификацию по паролю

- автоматически обеспечивает аутентификацию AAA

- создать сообщения системного журнала *

- замедлить активную атаку *

- запретить вход с указанных хостов *

Усовершенствования входа в систему Cisco IOS обеспечивают повышенную безопасность тремя способами:

Реализовать задержки между последовательными попытками входа в систему

Включить выключение входа в систему при подозрении на DoS-атаки

Генерировать сообщения системного журнала для обнаружения входа в систему

Баннеры и аутентификация по паролю отключены по умолчанию и должны быть включен по команде.Усовершенствования виртуального входа в систему не применяются к консольным соединениям.