Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как настроить wpa2 на роутере

Тип безопасности и шифрования беспроводной сети. Какой выбрать?

Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникает вопрос: а какой выбрать? WEP, WPA, или WPA2? Personal или Enterprise? AES, или TKIP? Какие настройки безопасности лучше всего защитят Wi-Fi сеть? На все эти вопросы я постараюсь ответить в рамках этой статьи. Рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Обратите внимание, что тип безопасности, или аутентификации, сетевая аутентификация, защита, метод проверки подлинности – это все одно и то же.

Тип аутентификации и шифрование – это основные настройки защиты беспроводной Wi-Fi сети. Думаю, для начала нужно разобраться, какие они бывают, какие есть версии, их возможности и т. д. После чего уже выясним, какой тип защиты и шифрования выбрать. Покажу на примере нескольких популярных роутеров.

Я настоятельно рекомендую настраивать пароль и защищать свою беспроводную сеть. Устанавливать максимальный уровень защиты. Если вы оставите сеть открытой, без защиты, то к ней смогут подключится все кто угодно. Это в первую очередь небезопасно. А так же лишняя нагрузка на ваш маршрутизатор, падение скорости соединения и всевозможные проблемы с подключением разных устройств.

Защита Wi-Fi сети: WEP, WPA, WPA2

Есть три варианта защиты. Разумеется, не считая "Open" (Нет защиты).

- WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера, хоть он там и присутствует (не всегда).

- WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

- WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. Именно его я рекомендую использовать.

WPA/WPA2 может быть двух видов:

- WPA/WPA2 - Personal (PSK) – это обычный способ аутентификации. Когда нужно задать только пароль (ключ) и потом использовать его для подключения к Wi-Fi сети. Используется один пароль для всех устройств. Сам пароль хранится на устройствах. Где его при необходимости можно посмотреть, или сменить. Рекомендуется использовать именно этот вариант.

- WPA/WPA2 - Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Думаю, со способом аутентификации мы разобрались. Лучшие всего использовать WPA2 - Personal (PSK). Для лучшей совместимости, чтобы не было проблем с подключением старых устройств, можно установить смешанный режим WPA/WPA2. На многих маршрутизаторах этот способ установлен по умолчанию. Или помечен как "Рекомендуется".

Шифрование беспроводной сети

Есть два способа TKIP и AES .

Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не поддерживают шифрование AES (а только TKIP) и будут проблемы с их подключением к беспроводной сети, то установите "Авто". Тип шифрования TKIP не поддерживается в режиме 802.11n.

В любом случае, если вы устанавливаете строго WPA2 - Personal (рекомендуется), то будет доступно только шифрование по AES.

Какую защиту ставить на Wi-Fi роутере?

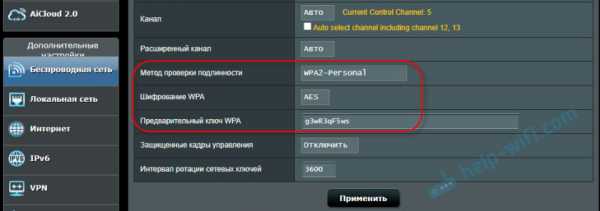

Используйте WPA2 - Personal с шифрованием AES. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

Подробнее в статье: как установить пароль на Wi-Fi роутере Asus.

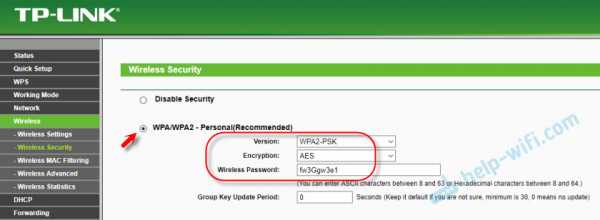

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой).

Более подробную инструкцию для TP-Link можете посмотреть здесь.

Инструкции для других маршрутизаторов:

Если вы не знаете где найти все эти настройки на своем маршрутизаторе, то напишите в комментариях, постараюсь подсказать. Только не забудьте указать модель.

Так как WPA2 - Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).

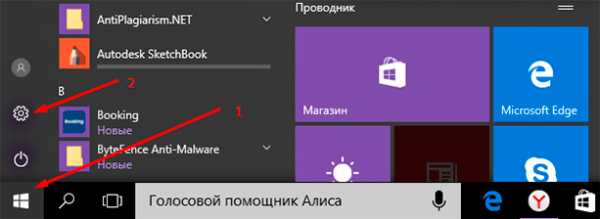

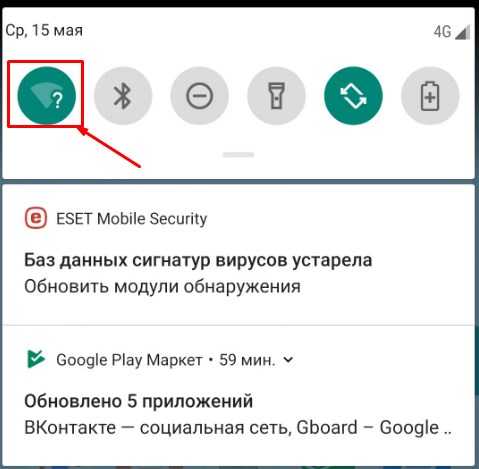

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка "Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети". Попробуйте удалить (забыть) сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал здесь. А в Windows 10 нужно забыть сеть.

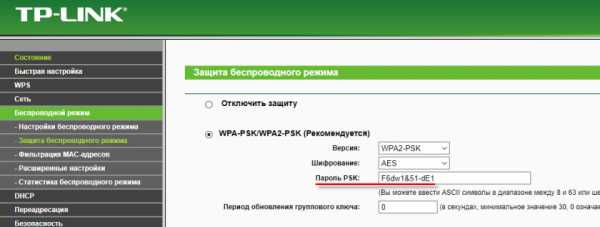

Пароль (ключ) WPA PSK

Какой бы тип безопасности и метод шифрования вы не выбрали, необходимо установить пароль. Он же ключ WPA, Wireless Password, ключ безопасности сети Wi-Fi и т. д.

Длина пароля от 8 до 32 символов. Можно использовать буквы латинского алфавита и цифры. Так же специальные знаки: - @ $ # ! и т. д. Без пробелов! Пароль чувствительный к регистру! Это значит, что "z" и "Z" это разные символы.

Не советую ставить простые пароли. Лучше создать надежный пароль, который точно никто не сможет подобрать, даже если хорошо постарается.

Вряд ли получится запомнить такой сложный пароль. Хорошо бы его где-то записать. Не редко пароль от Wi-Fi просто забывают. Что делать в таких ситуациях, я писал в статье: как узнать свой пароль от Wi-Fi.

Так же не забудьте установить хороший пароль, который будет защищать веб-интерфейс вашего маршрутизатора. Как это сделать, я писал здесь: как на роутере поменять пароль с admin на другой.

Если вам нужно еще больше защиты, то можно использовать привязку по MAC-адресу. Правда, не вижу в этом необходимости. WPA2 - Personal в паре с AES и сложным паролем – вполне достаточно.

А как вы защищаете свою Wi-Fi сеть? Напишите в комментариях. Ну и вопросы задавайте 🙂

Конфигурация WPA / WPA2 с предварительным общим ключом: IOS 15.2JB и более поздние версии

Введение

В этом документе описывается образец конфигурации для защищенного беспроводного доступа (WPA) и WPA2 с предварительным общим ключом (PSK).

Предварительные требования

Требования

Cisco рекомендует знать следующие темы:

- Знакомство с графическим пользовательским интерфейсом или интерфейсом командной строки (CLI) для программного обеспечения Cisco IOS ®

- Знакомство с концепциями PSK, WPA и WPA2

Используемые компоненты

Информация в этом документе основана на точке доступа (AP) Cisco Aironet 1260, на которой работает программное обеспечение Cisco IOS версии 15.2JB.

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Настроить

Конфигурация с графическим интерфейсом

Эта процедура описывает, как настроить WPA и WPA2 с помощью PSK в графическом интерфейсе программного обеспечения Cisco IOS:

- Настройте диспетчер шифрования для VLAN, определенной для идентификатора набора служб (SSID).Перейдите к Security > Encryption Manager , убедитесь, что шифр включен, и выберите AES CCMP + TKIP в качестве шифра, который будет использоваться для обоих SSID.

- Включите правильную VLAN с параметрами шифрования, определенными на шаге 1. Перейдите к Security > SSID Manager и выберите SSID из текущего списка SSID. Этот шаг является общим для конфигурации как WPA, так и WPA2.

- На странице SSID установите для параметра «Управление ключами» значение Обязательно и установите флажок Включить WPA .Выберите WPA из раскрывающегося списка, чтобы включить WPA. Введите общий ключ WPA.

- Выберите WPA2 из раскрывающегося списка, чтобы включить WPA2.

Конфигурация с CLI

Примечания :

Используйте средство поиска команд (только для зарегистрированных клиентов), чтобы получить дополнительную информацию о командах, используемых в этом разделе.

Средство интерпретации выходных данных (только для зарегистрированных клиентов) поддерживает определенные команды show .Используйте Средство интерпретации выходных данных для просмотра анализа выходных данных команды show .

Это та же конфигурация, что и в CLI:

sh run

Конфигурация здания ... Текущая конфигурация: 5284 байта

!

! Последнее изменение конфигурации в 04:40:45 UTC, 11 марта 1993 г.

версия 15.2

нет панели обслуживания

метки времени службы отладки дата и время мсек

метки времени службы журнал дата и время мсек

шифрование пароля службы

!

имя хоста ish_1262_1_st

!

!

консоль ограничения скорости ведения журнала 9

включить секрет 5 $ 1 $ Iykv $ 1tUkNYeB6omK41S18lTbQ1

!

no aaa новая модель

ip cef

ip доменное имя cisco.com

!

!

!

dot11 syslog

!

dot11 ssid wpa

vlan 6

аутентификация открыта

аутентификация управление ключами wpa

mbssid гостевой режим

wpa-psk ascii 7 060506324F41584B56

!

dot11 ssid wpa2

vlan 7

аутентификация открыта

аутентификация управление ключами wpa версия 2

wpa-psk ascii 7 110A1016141D5A5E57

!

мост irb

!

!

!

интерфейс Dot11Radio0

нет ip-адреса

нет ip route-cache

!

шифрование vlan 6 режим шифрования aes-ccm tkip

!

шифрование vlan 7 mode ciphers aes-ccm tkip

!

ssid wpa

!

ssid wpa2

!

усиление антенны 0

mbssid

роль станции корень

группа мостов 1

группа мостов 1 управление абонентом-шлейфом

группа мостов 1 перекрытие отключено

группа мостов 1 блок-неизвестный источник

без группы мостов 1 исходное обучение

no bridge-group 1 unicast-flooding

!

интерфейс Dot11Radio0.6

инкапсуляция dot1Q 6

no ip route-cache

bridge-group 6

bridge-group 6 subscriber-loop-control

bridge-group 6 spanning-disabled

bridge-group 6 block-unknown-source

no bridge-group 6 исходное обучение

нет группы мостов 6 одноадресного флуда

!

interface Dot11Radio0.7

инкапсуляция dot1Q 7

no ip route-cache

bridge-group 7

bridge-group 7 subscriber-loop-control

bridge-group 7 spanning-disabled

bridge-group 7 block-unknown-source

нет группа мостов 7 исходное обучение

нет группы мостов 7 одноадресное лавинное расследование

!

интерфейс Dot11Radio1

нет ip-адреса

нет ip route-cache

!

шифрование vlan 6 режим шифрования aes-ccm tkip

!

шифрование vlan 7 mode ciphers aes-ccm tkip

!

ssid wpa

!

ssid wpa2

!

усиление антенны 0

без блока диапазонов dfs

mbssid

dfs канала

роль станции корень

группа моста 1

группа моста 1 абонент-контроль петли

группа моста 1 перекрытие отключено

группа мостов 1 блок неизвестен -source

no bridge-group 1 source-learning

no bridge-group 1 unicast-flooding

!

интерфейс Dot11Radio1.6

инкапсуляция dot1Q 6

no ip route-cache

bridge-group 6

bridge-group 6 subscriber-loop-control

bridge-group 6 spanning-disabled

bridge-group 6 block-unknown-source

no bridge-group 6 исходное обучение

нет группы мостов 6 одноадресного флуда

!

interface Dot11Radio1.7

инкапсуляция dot1Q 7

no ip route-cache

bridge-group 7

bridge-group 7 subscriber-loop-control

bridge-group 7 spanning-disabled

bridge-group 7 block-unknown-source

нет группа мостов 7 исходное обучение

нет группы мостов 7 одноадресное лавинное расследование

!

интерфейс GigabitEthernet0

нет IP-адреса

нет IP route-cache

duplex auto

speed auto

no keepalive

bridge-group 1

bridge-group 1 spanning-disabled

no bridge-group 1 source-learning

!

интерфейс GigabitEthernet0.6

инкапсуляция dot1Q 6

no ip route-cache

bridge-group 6

bridge-group 6 spanning-disabled

no bridge-group 6 source-learning

!

interface GigabitEthernet0.7

инкапсуляция dot1Q 7

no ip route-cache

bridge-group 7

bridge-group 7 spanning-disabled

no bridge-group 7 source-learning

!

interface BVI1

ip-адрес 10.105.132.172 255.255.255.128

no ip route-cache

!

IP-протокол пересылки nd

IP-HTTP-сервер

IP-HTTP-безопасный-сервер

Проверить

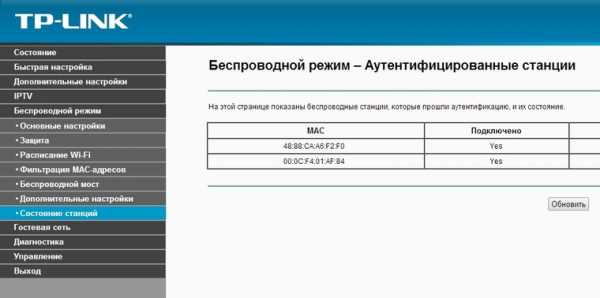

Чтобы убедиться, что конфигурация работает правильно, перейдите к Association и убедитесь, что клиент подключен:

Вы также можете проверить ассоциацию клиента в интерфейсе командной строки с помощью этого сообщения системного журнала:

* 11 марта, 05:39:11.962:% DOT11-6-ASSOC: Интерфейс Dot11Radio0, Станция

ish_1262_1_st 2477.0334.0c40 Связанный KEY_MGMT [WPAv2 PSK]

Устранение неполадок

Примечание : См. Раздел «Важная информация о командах отладки», прежде чем использовать команды отладки .

Используйте эти команды отладки для устранения проблем с подключением:

- debug dot11 aaa manager keys - Эта отладка показывает рукопожатие, которое происходит между AP и клиентом при согласовании парного переходного ключа (PTK) и группового временного ключа (GTK).

- debug dot11 aaa конечный автомат аутентификатора - Эта отладка показывает различные состояния согласования, через которые проходит клиент, когда он связывается и аутентифицируется. Названия состояний указывают на эти состояния.

- debug dot11 aaa authentication process - Эта отладка помогает диагностировать проблемы с согласованной связью. Подробная информация показывает, что отправляет каждый участник переговоров, и показывает ответ другого участника.Вы также можете использовать эту отладку вместе с командой debug radius authentication .

- debug dot11 station connection failure - Эта отладка помогает определить, не удается ли установить соединение у клиентов, и определить причину сбоев.

Рекомендуемые настройки для маршрутизаторов и точек доступа Wi-Fi

WPA3 Personal для большей безопасности или WPA2 / WPA3 Transitional для совместимости со старыми устройствами

Параметр безопасности определяет тип аутентификации и шифрования, используемые вашим маршрутизатором, а также уровень защиты конфиденциальности данных, передаваемых по его сети. Какой бы уровень безопасности вы ни выбрали, всегда устанавливайте надежный пароль для подключения к сети.

- WPA3 Personal - это новейший и наиболее безопасный протокол, доступный в настоящее время для устройств Wi-Fi.Он работает со всеми устройствами, поддерживающими Wi-Fi 6 (802.11ax), и некоторыми более старыми устройствами.

- WPA2 / WPA3 Transitional - это смешанный режим, в котором используется WPA3 Personal с устройствами, поддерживающими этот протокол, а на старых устройствах вместо этого используется WPA2 Personal (AES).

- WPA2 Personal (AES) подходит, когда вы не можете использовать один из более безопасных режимов. В этом случае также выберите AES в качестве типа шифрования или шифрования, если он доступен.

Настоятельно не рекомендуется использовать настройки, отключающие безопасность, такие как «Нет», «Открыть» или «Незащищено».Отключение безопасности отключает аутентификацию и шифрование и позволяет любому присоединиться к вашей сети, получить доступ к ее общим ресурсам (включая принтеры, компьютеры и интеллектуальные устройства), использовать ваше интернет-соединение и контролировать данные, передаваемые через вашу сеть или интернет-соединение (включая веб-сайты, которые вы посещение). Это риск, даже если безопасность временно отключена или для гостевой сети.

Не создавайте и не присоединяйтесь к сетям, которые используют устаревшие, устаревшие протоколы безопасности, такие как смешанный режим WPA / WPA2, WPA Personal, TKIP, Dynamic WEP (WEP с 802.1X), WEP Transitional Security Network, WEP Open или WEP Shared. Они больше не являются безопасными и снижают надежность и производительность сети. Устройства Apple показывают предупреждение системы безопасности при подключении к таким сетям.

.Измените беспроводную сеть с WEP на WPA

Verizon рекомендует использовать самую надежную доступную сетевую безопасность (Wi-Fi Protected Access II или WPA2) для защиты вашей домашней беспроводной сети и защиты вашей информации от несанкционированного доступа. Однако текущий маршрутизатор не поддерживает WPA2, поэтому рекомендуется обновить маршрутизатор.

Маршрутизатор Actiontec MI424WR несовместим с шифрованием WPA2, поэтому предпочтительным типом шифрования является WPA.

Примечание : Экраны конфигурации могут незначительно отличаться в зависимости от того, когда вы приобрели маршрутизатор, и версии микропрограммы, работающей на нем.

1. Откройте веб-браузер и введите http://192.168.1.1 в поле Адрес . [Покажи мне]

2. Введите имя пользователя и пароль маршрутизатора, если будет предложено, и нажмите Ok . [Покажи мне]

3. Щелкните значок Wireless Settings на верхней панели инструментов.[Покажи мне]

4. Щелкните Дополнительные параметры безопасности на левой панели навигации. [Покажи мне]

5. Выберите WPA в разделе «Уровень 1», чтобы включить шифрование сети WPA.

6. Убедитесь, что Pre-Shared Key выбран в поле Authentication Method .

7. Выберите ASCII (комбинация цифр и букв) или шестнадцатеричный (комбинация цифр 0 - 9 и букв A - F) в качестве формата для вашего ключа шифрования WPA.Вы можете использовать формат ASCII, потому что вы можете выбрать фразу, которую легче запомнить. Например, вы можете ввести EnjoySummerBe4Its2L8, что намного легче запомнить, чем 64 случайных шестнадцатеричных символа. [Покажи мне]

o Если вы используете шестнадцатеричный формат, ваш ключ шифрования должен содержать 64 символа.

o Если вы используете формат ASCII, длина вашего шифрования должна составлять от 8 до 63 символов.

o Создайте надежный уникальный ключ шифрования - НЕ используйте ключ шифрования, который напечатан на этикетке вашего маршрутизатора или который мог использоваться со старым маршрутизатором.

8. Введите ключ шифрования WPA в формате ASCII или Hex в поле Pre-Shared Key .

9. Убедитесь, что AES выбрано в поле Encryption Algorithm . [Покажи мне]

10. Убедитесь, что выбран Интервал обновления группового ключа . Одна из сильных сторон шифрования WPA заключается в том, что оно самостоятельно генерирует новый ключ на основе введенного вами исходного ключа шифрования. Включив это поле, вы можете контролировать временной интервал между созданием новых ключей шифрования.[Покажи мне]

11. Если вы включили Group Key Update Interval на предыдущем шаге, введите количество секунд в поле Seconds до автоматического создания нового ключа шифрования. Вы можете рассмотреть интервал около 3600 секунд. [Покажи мне]

12. Щелкните Применить , чтобы сохранить настройки WPA.

.Как взломать пароли Wi-Fi WPA и WPA2 с помощью Pixie-Dust Attack с помощью Airgeddon «Null Byte :: WonderHowTo

Недостатки конструкции многих маршрутизаторов могут позволить хакерам украсть учетные данные Wi-Fi, даже если используется шифрование WPA или WPA2. с надежным паролем. В то время как эта тактика занимала до 8 часов, новая WPS-атака Pixie-Dust может взламывать сети за секунды. Для этого используется современный фреймворк для беспроводной атаки под названием Airgeddon для поиска уязвимых сетей, а затем Bully для их взлома.

При атаке сети Wi-Fi первое и самое очевидное место для хакера - это тип сетевого шифрования. В то время как сети WEP легко взломать, самые простые методы взлома Wi-Fi с шифрованием WPA и WPA2 основаны на плохом пароле или наличии вычислительной мощности, необходимой для получения достаточного количества результатов, чтобы сделать подборщик на практике.

В некоторых случаях шифрование точки доступа не является самым слабым местом сети, поэтому лучше подумать нестандартно или, в этом случае... сосредоточьтесь на коробке. Поскольку источник сигнала Wi-Fi транслируется с оборудования маршрутизатора, само устройство может быть отличной целью для атаки вместо шифрования. И одна слабость, которую имеют многие точки доступа, - это функция, называемая Wi-Fi Protected Setup, которую мы узнаем в этом руководстве.

Не пропустите: как взломать слабые пароли Wi-Fi за секунды с помощью Airgeddon на Parrot OS

Если вы забыли пароль к своей точке доступа, более известная функция защищенной настройки Wi-Fi просто как WPS, позволяет подключаться к сети с помощью 8-значного числа, напечатанного на нижней части маршрутизатора.Это несколько удобнее, чем просто перезагрузка маршрутизатора с помощью кнопки на задней панели, но также представляет собой серьезную дыру в безопасности из-за того, как многие маршрутизаторы имеют дело с реализацией этой функции.

PIN-код WPS на нижней стороне маршрутизатора можно увидеть здесь. Изображение предоставлено audioreservoir / FlickrПИН-коды WPS подверглись атакам двух последовательных поколений атак, начиная с самых основных методов перебора, нацеленных на то, как некоторые маршрутизаторы разделяют ПИН-код на две отдельные половины перед их проверкой.Спустя годы появилась еще одна атака, которая остается эффективной против многих маршрутизаторов и значительно сокращает время, необходимое для атаки на цель.

Reaver: теперь устарело против большинства современных маршрутизаторов

Атака грубой силой Reaver была радикально новым оружием для взлома Wi-Fi, когда она была представлена в 2011 году. Одна из первых практических атак на сети с шифрованием WPA и WPA2. он полностью игнорировал тип шифрования, используемый в сети, используя неудачный выбор конструкции в протоколе WPS.

Reaver позволил хакеру находиться в зоне действия сети и подбирать PIN-код WPS, передавая все учетные данные для маршрутизатора. Хуже того, 8-значный PIN-код можно было угадать в двух отдельных частях, что позволяет атаковать значительно меньше времени, чем работа против полной длины PIN-кода.

Хотя для этого требовалось, чтобы хакер находился в пределах досягаемости целевой сети Wi-Fi, он смог проникнуть даже в сети WPA и WPA2 с надежными паролями с помощью онлайн-атаки.Это противоположно оффлайновой атаке, такой как брут-форс подтверждения WPA, которая не требует подключения к сети для успешного выполнения. Хотя это было ограничением, преимущество состоит в том, что для обычного пользователя обычно нет признаков атаки такого типа.

Атака Reaver оказалась чрезвычайно популярной, и с 2011 года многие маршрутизаторы теперь имеют защиту для обнаружения и прекращения атаки типа Reaver. В частности, эти атаки были значительно замедлены за счет ограничения скорости, которое заставляет хакера ждать несколько секунд перед каждой атакой с помощью PIN-кода.Многие маршрутизаторы теперь «блокируют» настройку WPS в ответ на слишком много неудачных попыток ввода PIN-кода. Это привело к тому, что атака Reaver считается устаревшей для большинства современных маршрутизаторов.

WPS Pixie-Dust Attack: лучший метод атаки

Несмотря на то, что маршрутизаторы обновили некоторые настройки, чтобы предотвратить атаки на маршрутизаторы с помощью грубой силы, все еще существовали серьезные недостатки в том, как многие маршрутизаторы реализуют шифрование. В программировании сложно создать действительно случайные числа, что необходимо для надежного шифрования.Для этого мы используем функцию, которая начинается с числа, называемого «семя», которое после передачи в функцию производит псевдослучайное число.

Если вы используете длинное или переменное "начальное" число, вы можете получить тот же результат, что и число, которое на самом деле является случайным, но если вы используете легко угадываемое "начальное" число или, что еще хуже ... одно и то же многократно, вы создать слабое шифрование, которое легко взломать. Именно это и сделали производители маршрутизаторов, что привело к Pixie-Dust, второму поколению атак WPS PIN.

Идет атака WPS Pixie-Dust.Не пропустите: как взломать Wi-Fi с помощью WPS Pixie-Dust Attack & Reaver

Поскольку многие маршрутизаторы с включенным WPS используют известные функции для создания случайных чисел с начальными значениями, такими как «0» или отметка времени начала транзакции WPS, обмен ключами WPS имеет фатальные недостатки в способе шифрования сообщений. Это позволяет взломать PIN-код WPS за считанные секунды.

Что вам понадобится для этого взлома

Нашим предпочтительным инструментом для демонстрации атаки WPS Pixie-Dust будет инфраструктура беспроводной атаки под названием Airgeddon.Интегрируя множество инструментов беспроводной атаки в пакет, хорошо подходящий для новичков, Airgeddon позволит вам выбрать и настроить свою беспроводную карту, найти и загрузить данные таргетинга из ближайших сетей и атаковать целевые сети - и все это с помощью одного инструмента.

Главное меню фреймворка для атаки Airgeddon Wi-Fi.Не пропустите: Как создать программный модуль подавления помех Wi-Fi с помощью Airgeddon

Есть некоторые компромиссы при использовании Airgeddon, поскольку способ передачи данных между модулями разведки и атаки требует, чтобы вы могли открывать несколько окон терминала в среде рабочего стола с графическим интерфейсом пользователя.Если вы используете SSH для доступа к своему устройству Kali, вам может потребоваться настроить таргетинг на уязвимые сети с помощью команды wash , включенной в инструмент Reaver, и вместо этого передать данные в инструмент Bully вручную.

Поскольку разные беспроводные сетевые карты работают лучше или хуже с Reaver или Bully, Airgeddon позволяет передавать целевые данные между двумя скриптами и находить золотую середину для вашей беспроводной карты, используемого модуля атаки и цели, на которую вы нападаете.

Чтобы использовать модуль Bully в Airgeddon, вам потребуется Kali Linux или другой поддерживаемый дистрибутив.Перед тем как начать, убедитесь, что ваш Kali Linux полностью обновлен, так как для работы этого инструмента вам понадобится несколько пакетов.

Вам также понадобится адаптер беспроводной сети, способный к внедрению пакетов и режим беспроводного мониторинга. Мы рекомендуем Panda PAU09, или вы можете ознакомиться с нашим руководством по ссылке ниже, чтобы увидеть другие популярные беспроводные сетевые адаптеры.

Не пропустите: Лучшие беспроводные сетевые адаптеры для взлома Wi-Fi

И, наконец, перед началом убедитесь, что у вас есть разрешение от владельца сети, в которой вы тестируете этот инструмент.Этот инструмент может работать очень быстро, и если сеть отслеживается, вы оставите свидетельства в журналах.

Шаг 1. Загрузите Airgeddon

Во-первых, вам нужно установить Airgeddon, клонировав репозиторий git. Откройте окно терминала и введите следующее, чтобы клонировать репо, сменить каталог на новую папку и запустить «airgeddon.sh» как сценарий bash.

git clone github.com/v1s1t0r1sh4r3/airgeddon.git

cd airgeddon

sudo bash ./airgeddon.sh

Если это работает, вы должны увидеть экран загрузки пришельцев.Не пугайтесь, сценарий скоро запустится.

Шаг 2. Установка зависимостей

Airgeddon определит вашу ОС и разрешение терминала. Нажмите return , чтобы проверить все инструменты, содержащиеся в структуре.

Airgeddon проверит, какие основные инструменты установлены. Перед началом вы должны убедиться, что у вас полностью зеленая доска, но, в частности, вам понадобится Bully для этой атаки. Чтобы установить недостающее репо, у вас есть несколько вариантов.Самый простой - следовать приведенному ниже формату.

apt-get install (все, что вам не хватает)

Если это не сработает, вы также можете попробовать использовать Python pip для установки модулей Python, набрав pip3 install nameofwhatyouareing в окне терминала. Когда все результаты означают зеленый «ОК», нажмите , верните , чтобы перейти к выбору адаптера.

Шаг 3: Выберите адаптер беспроводной сети

На следующем шаге Airgeddon отобразит список ваших сетевых адаптеров.Выберите тот, который вы хотите использовать для атаки, набрав номер рядом с ним. Вы можете изменить MAC-адрес вашего адаптера с помощью такого инструмента, как GNU MAC Changer, прежде чем делать это.

Не пропустите: Как взломать Wi-Fi в отелях, самолетах и кафе с помощью подмены MAC-адресов

В этом случае я выбираю свою двухдиапазонную сетевую карту 2,4 и 5 ГГц, которая является вариант 3.

Далее вы попадете в главный экран атаки. В этом случае я буду выполнять атаку WPS, поэтому выберу вариант 8 и нажму , верну .

Шаг 4. Включение режима монитора

Теперь вам нужно будет перевести карту в режим монитора. Вместо обычных команд airmon-ng просто введите цифру 2 в меню и нажмите , чтобы вернуть .

Если все в порядке, необходимо перевести карту в режим монитора и изменить ее имя. Airgeddon будет отслеживать измененное имя, и вы сможете перейти в меню таргетинга.

Шаг 5: Осмотрите область для поиска уязвимых целей

Чтобы найти уязвимые маршрутизаторы, теперь вы можете переключить карту на сети в непосредственной близости, выбрав опцию 4, сканировать цели.Если у вас двухдиапазонная карта, вас спросят, хотите ли вы сканировать спектр 2,4 или 5 ГГц, что позволит вам решить, на какие сети нацеливаться. Тип Y для 5 ГГц и N для 2,4 ГГц.

Должно открыться окно со всеми уязвимыми сетями. Позвольте ему оставаться открытым для нескольких сканирований, пока ваша карта пробегает вверх и вниз по беспроводным каналам и пытается найти новые сети. Подождав около минуты, выйдите из окна или нажмите Ctrl + C .

Вы должны увидеть данные о вашей цели Wi-Fi, загруженные на экран выбора, что означает, что вы готовы загрузить данные о цели в модуль атаки!

Шаг 6: Загрузите данные цели Wi-Fi в модуль Bully Attack

Теперь вы должны увидеть экран, содержащий целевые данные для каждой обнаруженной вами уязвимой сети. Введите номер сети, на которую вы хотите настроить таргетинг для передачи данных о таргетинге в Airgeddon, и нажмите , чтобы вернуть . Затем вы выберете, какой модуль атаки будет использовать эти значения в качестве аргумента.

В моем примере экран атаки WPS теперь полностью активен и готов к запуску. Моя беспроводная карта находится в режиме мониторинга, и я выбрал сеть по BSSID, номеру канала, ESSID и другой информации, полученной при сканировании. Теперь все, что мне нужно сделать, это выбрать модуль атаки.

Как вы можете видеть ниже, предлагается довольно много. В зависимости от вашей беспроводной карты вам повезет больше с Reaver или Bully. В этом руководстве мы сосредоточены на Bully, поэтому введите 7 , чтобы загрузить целевые данные в модуль атаки Bully, и нажмите , чтобы вернуть .

Последнее значение, которое вам нужно будет ввести, - это тайм-аут или время до того, как программа предположит, что атака не удалась. На данный момент установите значение около 55 секунд. Нажмите , верните , и атака начнется.

Шаг 7: Запустите атаку и взломайте PIN-код WPS

После запуска модуля атаки на экране откроется окно с красным текстом. Если связь прошла успешно, вы увидите множество зашифрованных транзакций, подобных показанной на изображении ниже. Если вы находитесь вне диапазона или цель не очень уязвима, вы увидите неудачные транзакции.

Как только Bully получит необходимые данные для взлома PIN-кода, он передаст их программе WPS Pixie-Dust.

Это может произойти за секунды или меньше, но если у вас слабое соединение, это может занять несколько минут. Вы должны увидеть взломанный PIN-код и пароль Wi-Fi внизу экрана. Это оно! У вас есть полный доступ к роутеру.

Если вы записываете PIN-код, вы можете использовать модуль «настраиваемое сопоставление PIN-кода», чтобы иметь возможность получать новый пароль в любое время, когда он изменяется, пока цель не купит новый маршрутизатор или не отключит WPS.Это также работает, если вы только что получили PIN-код, но не заставили маршрутизатор сбросить учетные данные Wi-Fi.

Защита от атак на основе WPS-Pixie

Лучшее и наиболее очевидное решение для прекращения атаки Pixie-Dust - это отключить туманную полезную функцию, лежащую в основе проблемы - Wi-Fi Protected Setup. Вы можете легко перезагрузить маршрутизатор с помощью кнопки сброса, расположенной практически на всех маршрутизаторах, а это означает, что почти никто не будет грустить, если вы отключите функцию WPS. Вы можете сделать это через страницу администрирования большинства маршрутизаторов.

Другая важная информация заключается в том, что старые маршрутизаторы могут сообщать, что они отключили параметр WPS, хотя на самом деле они все еще уязвимы для этой атаки, даже если этот параметр предположительно «выключен». Это серьезная проблема для старого оборудования, и если вы протестируете этот инструмент на более старом маршрутизаторе с WPS, установленным в положение «выключено», и атака будет успешной, вашим единственным вариантом может быть простая замена оборудования и покупка нового маршрутизатора.

Атаки на основе WPS продолжают развиваться

Аппаратные атаки представляют собой блестящий способ обхода надежного пароля, и устойчивый интерес к этому вектору атаки продолжает подпитывать игру в кошки-мышки между производителями маршрутизаторов, интернет-провайдерами и хакеры пытаются взломать эти устройства.Изучение истории Reaver и эволюции к атакам на основе WPS Pixie-Dust позволит вам оставаться на переднем крае взлома Wi-Fi и расширить свой набор инструментов для взлома, чтобы вы могли противостоять любому маршрутизатору с включенным уязвимым WPS.

Надеюсь, вам понравилось это руководство по взлому PIN-кодов WPS с помощью Airgeddon! Если у вас есть какие-либо вопросы об этом руководстве или Airgeddon, не стесняйтесь оставлять комментарии или писать мне в Twitter @KodyKinzie. Мы будем делать больше в нашей серии статей о взломе Wi-Fi, так что следите за обновлениями.

Не пропустите: взлом PIN-кода WPS для получения пароля с помощью Bully

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего пакета обучения премиум-сертификату по этическому хакерству 2020 года в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (скидка 90%)>

Обложка и скриншоты Kody / Null Byte .