Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как настроить роутер zyxel keenetic с vpn

Настройка VPN-сервера PPTP в Keenetic (для версий NDMS 2.11 и более ранних) – Keenetic

NOTE: В данной статье показана настройка версий ОС NDMS 2.11 и более ранних. Настройка актуальной версии ПО представлена в статье "VPN-сервер PPTP".

Ваша домашняя сеть может быть подключена к сети офиса или другого интернет-центра Keenetic по VPN при любом способе выхода в Интернет. Встроенный сервер PPTP обеспечивает возможность защищенного доступа к домашней сети через Интернет со смартфона, планшета или компьютера откуда угодно, как если бы вы находились у себя дома.

Важно! Начиная с микропрограммы NDMS V2.05.В.9 в PPTP-сервере интернет-центра по умолчанию протокол MPPE работает с ключом 40 бит, что вызвано изменениями в законодательстве, действующем на территории Таможенного союза России, Белоруссии и Казахстана. В ОС Windows Vista/7/8 по умолчанию протокол MPPE использует для PPTP-подключений 128-битный ключ. Дополнительную информацию, о подключении к PPTP-серверу интернет-центра серии Keenetic (с микропрограммой NDMS V2.05.В.9 и выше) из Windows, вы найдете в статье: «Особенности подключения к PPTP-серверу интернет-центра из Windows»

Данная возможность доступна в новой линейке устройств Keenetic Ultra (KN-1810), Giga (KN-1010), Extra (KN-1710), Air (KN-1610), City (KN-1510), Omni (KN-1410), Lite (KN-1310), 4G (KN-1210), Start (KN-1110), а также для интернет-центров Keenetic Ultra II, Giga III, Extra II, Air, Viva, Extra, LTE, VOX, DSL, Start II, Lite III, Keenetic III (компонент микропрограммы VPN-cервер доступен для установки начиная с версии NDMS V2.04.B2).

К встроенному серверу VPN PPTP можно подк

Настройка WireGuard VPN между двумя маршрутизаторами Keenetic - Keenetic

Начиная с KeeneticOS 3.3 реализована поддержка WireGuard VPN для современных устройств.

Рассмотрим пример настройки безопасного VPN-соединения по протоколу WireGuard между двумя маршрутизаторами Keenetic. Мы подробно покажем настройки VPN-сервера (ожидает подключения) и VPN-клиента (инициирует подключение).

ПРИМЕЧАНИЕ: Важно! Если вы планируете настроить интернет-центр Keenetic в качестве VPN-сервера, сначала убедитесь, что у него есть общедоступный IP-адрес, а если вы используете службу KeenDNS, то что он работает в режиме прямого доступа.Если вы не соблюдаете какое-либо из этих условий, вы не сможете подключиться к такому серверу из Интернета.

Взглянем на схему подключения:

Существует интернет-центр Keenetic с публичным IP-адресом для выхода в Интернет. Этот маршрутизатор будет действовать как VPN-сервер, а его общедоступный адрес будет использоваться для подключения другого интернет-центра (как VPN-клиент) с IP-адресом из частного диапазона на интерфейсе WAN.

Необходимо предоставить хостам каждого маршрутизатора доступ к удаленной локальной сети через VPN-туннель.Такая схема подключения также называется «Site-to-Site VPN» (например, соединение между офисами для расширения сетевой инфраструктуры).

ПРИМЕЧАНИЕ: Важно! Мы рекомендуем настраивать WireGuard VPN с одного устройства (например, компьютера или смартфона), потому что при создании соединения вам потребуется обменяться открытыми ключами на обеих сторонах туннеля VPN. Итак, вам необходимо обеспечить одновременный доступ к серверу и настройкам клиента.

В этом примере сервер и клиент являются маршрутизаторами Keenetic, поэтому откройте в браузере два веб-интерфейса одновременно на разных вкладках.

Выполните следующие действия на обоих устройствах:

Перейдите на страницу «Другие подключения» и в разделе «WireGuard» нажмите «Добавить подключение». Вы увидите страницу настроек, где вы можете указать название туннеля. В нашем примере имена «WG-S» для сервера и «WG-CL1» для клиента.

Щелкните

Подключение к VPN-серверу L2TP / IPSec из Windows - Keenetic

ПРИМЕЧАНИЕ: Важно! Если вы хотите настроить интернет-центр Keenetic в качестве сервера VPN, убедитесь, что у него есть общедоступный IP-адрес, а при использовании службы KeenDNS - что он работает в режиме «Прямой доступ». Если какое-либо из этих условий не выполняется, подключение к такому серверу из Интернета будет невозможно. Исключение из этого правила описано в разделе примечаний ниже.

VPN-сервер L2TP / IPSec в интернет-центре Keenetic можно настроить согласно инструкции: L2TP / IPSec VPN-сервер.

Ниже приведен пример создания L2TP / IPSec VPN-соединения на компьютере с Windows 10.

Щелкните правой кнопкой мыши кнопку «Пуск», выберите «Сетевые подключения» и на появившемся экране «VPN».

Выберите «Добавить VPN-соединение».

В настройках подключения выберите «Windows (встроенный)» в качестве поставщика услуг VPN. Введите имя подключения, например «Домашний сегмент». Введите доменное имя или IP-адрес вашего интернет-центра, в нашем примере - myworknow.keenetic.link '. Выберите тип VPN - «L2TP / IPSec с предварительным общим ключом». Введите общий ключ для IPSec, который вы создали и записали во время настройки сервера Keenetic VPN. Затем введите имя пользователя (которому разрешено подключаться к VPN) и его пароль. Нажмите кнопку "Сохранить".

Чтобы установить соединение, нажмите кнопку «Подключить».

Соединение установлено.

Примечание

Можно подключиться к VPN-серверу с частным IP-адресом из Интернета, если у родительского маршрутизатора есть общедоступный IP-адрес и правило переадресации портов, настроенное для частного адреса вашего интернет-центра.L2TP / IPSec требует пересылки UDP 500 и UDP 4500. Другой вариант - перенаправить все порты и протоколы, что на некоторых маршрутизаторах называется DMZ.

Типичным примером такого маршрутизатора является модем CDCEthernet. Он может получать публичный адрес от мобильного оператора и назначать частный адрес роутеру Keenetic. Конфигурация переадресации портов зависит от модема. Некоторые модемы перенаправляют все порты без дополнительной настройки, другие необходимо настраивать в их веб-интерфейсе. А есть такие, где переадресация портов вообще не предусмотрена.

Если переадресация настроена правильно, вы можете попытаться установить VPN-соединение с внешним публичным IP-адресом маршрутизатора. Он перешлет его на

интернет-центра Keenetic.L2TP / IPSec VPN-сервер - Keenetic

Роутеры Keenetic имеют возможность подключаться к VPN-серверу по протоколу L2TP over IPSec (L2TP / IPSec) для доступа к ресурсам домашней сети.

В таком туннеле можно совершенно не беспокоиться о конфиденциальности потоков IP-телефонии или видеонаблюдения. L2TP / IPSec обеспечивает полностью безопасный доступ к вашей домашней сети со смартфона, планшета или компьютера с минимальной конфигурацией: Android, iOS и Windows имеют удобный встроенный клиент для этого типа VPN.Кроме того, многие модели Keenetic предлагают аппаратное ускорение передачи данных по L2TP через IPsec.

ПРИМЕЧАНИЕ: Важно! Маршрутизатор Keenetic, на котором будет работать сервер IPsec VPN, должен быть подключен к Интернету с глобальным IP-адресом, а при использовании доменного имени KeenDNS он должен быть настроен в режиме прямого доступа. Если какое-либо из этих условий не будет выполнено, невозможно будет подключиться к такому серверу из Интернета.

Для настройки сервера необходимо установить компонент системы «L2TP / IPsec VPN сервер».Вы можете сделать это на странице «Общие настройки системы» в разделе «Обновления и параметры компонентов», щелкнув «Параметры компонента».

Затем перейдите на страницу «Приложения». Здесь вы увидите панель «L2TP / IPsec VPN-сервер». Щелкните ссылку "L2TP / IPsec VPN-сервер".

В появившемся окне «L2TP / IPsec VPN-сервер» укажите ключ безопасности в поле «Общий ключ IPsec». Этот ключ безопасности необходимо указать на клиенте при настройке VPN-соединения.

ПРИМЕЧАНИЕ: Важно! Этот ключ также используется сервером IPsec VPN (виртуальный IP).

Параметр «Множественный вход» управляет возможностью установить несколько одновременных подключений к серверу с использованием одних и тех же учетных данных. Это не рекомендуемый сценарий из-за более низкого уровня безопасности и недостатков мониторинга. Однако во время первоначальной настройки или в тех случаях, когда вы хотите разрешить установку туннеля с нескольких устройств одного и того же пользователя, вы можете оставить этот параметр включенным.

ПРИМЕЧАНИЕ: Важно! Если опция «Множественный вход» отключена, вы можете назначить статический IP-адрес клиенту L2TP / IPsec. Это можно сделать на странице конфигурации L2TP / IPsec VPN-сервера в разделе «Пользователи».

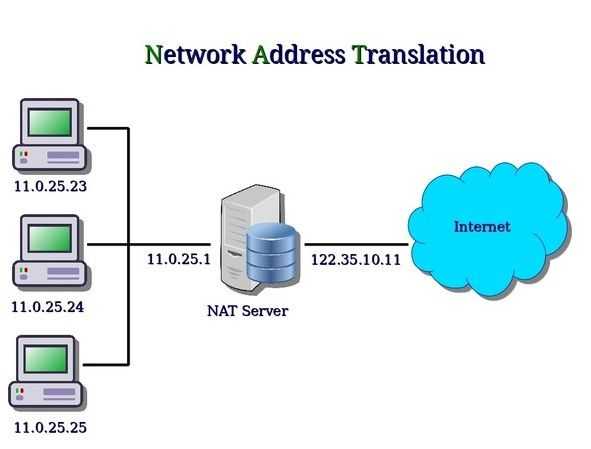

По умолчанию опция «NAT для клиентов» включена в конфигурации сервера. Этот параметр используется, чтобы разрешить клиентам VPN-сервера доступ в Интернет. Во встроенном клиенте Windows эта функция включена по умолчанию, и когда туннель установлен, запросы в Интернет будут отправляться через него.

ПРИМЕЧАНИЕ: Важно! Если вы отключите функцию «NAT для клиентов» на сервере, но не переконфигурируете политику маршрутизации по умолчанию в клиенте Windows, доступ в Интернет может не работать после установки туннеля на компьютере.

В настройках сервера в поле «Доступ к сети» при необходимости можно также указать сегмент, отличный от домашнего. В данном случае сеть указанного сегмента

.OpenVPN сервер - Keenetic

OpenVPN - один из самых популярных протоколов для VPN-соединения. Его можно использовать для создания виртуальной частной сети или для соединения локальных сетей. OpenVPN имеет открытый исходный код и распространяется бесплатно по лицензии GNU GPL. Он обеспечивает более высокую скорость соединения, чем другие протоколы VPN. Кроме того, OpenVPN можно назвать одним из самых безопасных протоколов. Все передаваемые данные надежно защищены библиотекой шифрования OpenSSL и протоколами SSLv3 / TLSv1, что обеспечивает высокую безопасность и анонимность.

ПРИМЕЧАНИЕ: Важно! Маршрутизатор Keenetic, на котором будет размещен сервер OpenVPN, должен быть подключен к Интернету с глобальным IP-адресом, а при использовании доменного имени KeenDNS он должен быть настроен в режиме прямого доступа. Если какое-либо из этих условий не выполняется, невозможно будет подключиться к такому серверу из Интернета.

Для настройки соединения OpenVPN необходимо установить компонент системы «Клиент OpenVPN». С помощью этого компонента вы можете использовать как клиент, так и сервер OpenVPN в интернет-центре Keenetic.Подробное описание клиентского режима можно найти в статье «Клиент OpenVPN». Вы можете установить компонент системы на странице «Общие настройки системы» в разделе «Обновления и компоненты», нажав «Параметры компонента».

Режим OpenVPN (клиент или сервер) в основном определяется его файлом конфигурации.

ПРИМЕЧАНИЕ: Важно! Требования к конфигурации OpenVPN для использования в интернет-центре Keenetic:

- Конфигурация должна быть в одном файле.

- Сертификаты, ключи и т. Д. Должны быть включены в этот файл.

- В конфигурации следует использовать только параметры, указанные в документе: https://community.openvpn.net/openvpn/wiki/Openvpn24ManPage

- Некоторые из описанных выше параметров могут не поддерживаться. Например, наша реализация OpenVPN не поддерживает параметры, связанные с IPv6.

- Порядок включения опций и сертификатов и ключей не имеет значения.

- Файл конфигурации OpenVPN не сохранен в файле конфигурации начальной конфигурации.Чтобы получить резервную копию настроек клиентского интерфейса OpenVPN, необходимо сохранить ее отдельно.

Рассмотрим пример подключения OpenVPN типа site-to-site.

Подключим клиент Keenetic # 2 (домашний сегмент 192.168.2.0/24, адрес туннеля: 10.1.0.2) к серверу на Keenetic # 1 (домашний сегмент 192.168.1.0/24, адрес туннеля: 10.1.0.1)

1. Сначала рассмотрим простейшую конфигурацию с использованием общего секретного ключа.

1.1 Минимальная конфигурация сервера OpenVPN для Keenetic # 1:

dev tun

ifconfig 10.1.0.1 10.1.0.2

cipher AES-128-CBC

<- вставить сюда секретный ключ

verb 3

route 192.168.2.0 255.255.255.0

1.2 Минимальная конфигурация клиента OpenVPN для Keenetic # 2:

dev tun

remote KEENETIC-1.mykeenetic.ru <- доменное имя или IP-адрес сервера

ifconfig 10.1.0.2 10.1.0.1

cipher AES-128-CBC

<- вставить сюда секретный ключ

глагол 3

маршрут 192.168.1.0 255.255.255.0

или

redirect-gateway def1

or

route 0.0.0.0 0.0.0.0 <- если необходимо маршрутизировать весь трафик в туннеле

1.3 Создайте общий секретный ключ. Для этого загрузите и установите OpenVPN отсюда: https://openvpn.net/index.php/download/community-downloads.html

В этом примере мы будем использовать версию 2.4.6-I602 для Windows.

После установки программного обеспечения перезагрузите компьютер.

По умолчанию программа устанавливается в папку C: \ Program.

Запустите командную строку Windows от имени администратора. Перейдите в C: \ Program Files \ OpenVPN \ bin и выполните команду:

openvpn.exe --genkey --secret static.key

1.4 Откройте созданный файл static.key с общим секретным ключом в любом текстовом редакторе (например, в Блокноте), скопируйте его содержимое в буфер обмена (Ctrl-A, Ctrl-C) и вставьте (Ctrl-V) в th

.