Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

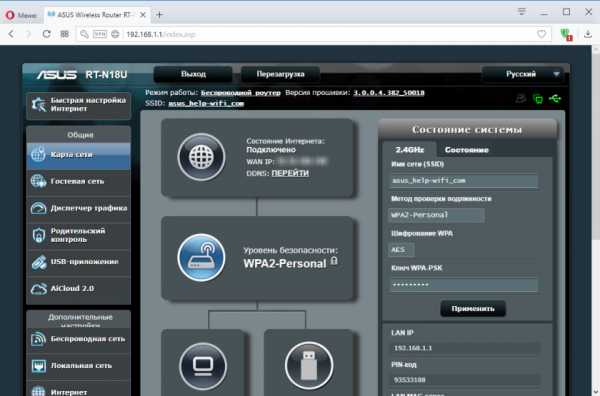

Dd wrt как включить wifi

Настройка маршрутизаторов на основе DD-WRT

Для начала работы скачайте c сайта dd-wrt.com файл-прошивку factory-to-ddwrt.bin , соответствующую вашей модели роутера и его аппаратной версии.

Рекомендуем использовать программное обеспечение DD-WRT релиза r25697 от 22.12.2014 г. Если в данной ветке не найдется ваша модель роутера, попробуйте последнюю версию в разделе beta. О настройке beta версии читайте ниже.

Загрузите прошивку DD-WRT в маршрутизатор. О том, как это сделать для роутеров TP-Link, написано здесь. Инструкцию по замене прошивки для иных производителей маршрутизаторов можно найти на сайте разработчика DD-WRT или на их форуме.

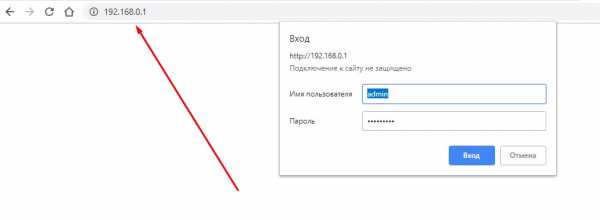

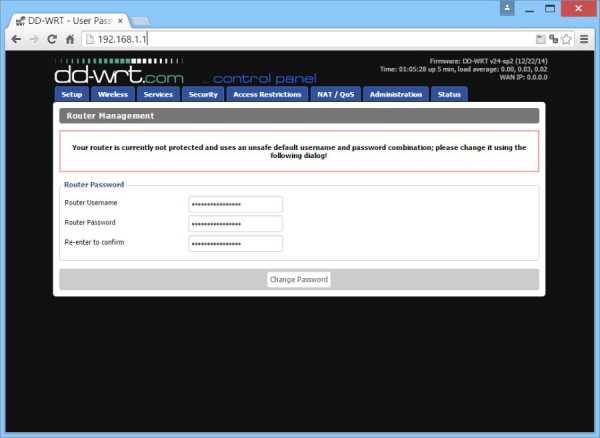

После обновления прошивки введите в браузер адрес 192.168.1.1 . Вы увидите страницу с просьбой ввести новое имя пользователя и пароль. Введите их и обязательно запишите.

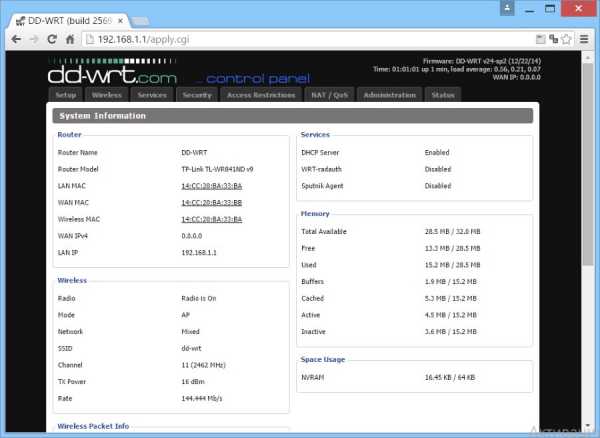

Далее вы попадете на страницу состояния роутера.

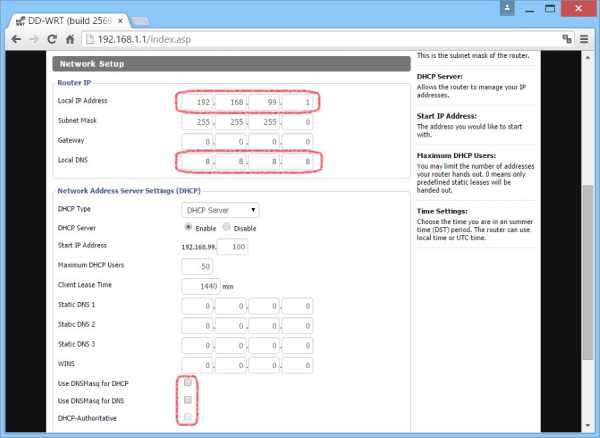

Перейдем к настройке роутера. В меню выберите Setup — Basic Setup. В разделе Network Setup в поле Local IP Address пропишите 192.168.99.1 , это будет новый адрес вашего маршрутизатора. Меняем его для того, чтобы в будущем исключить возможные сетевые конфликты с другими роутерами в вашей сети. Которые с большой вероятностью у вас есть.

В Local DNS прописываем ip адрес DNS сервера — 8.8.8.8

На той же странице в разделе Network Address Server Settings (DHCP) выключите 3 опции Use DNSMasq for DHCP, Use DNSMasq for DNS, DHCP-Authoritative

Внимание, после применения параметров адрес роутера сменится на 192.168.99.1

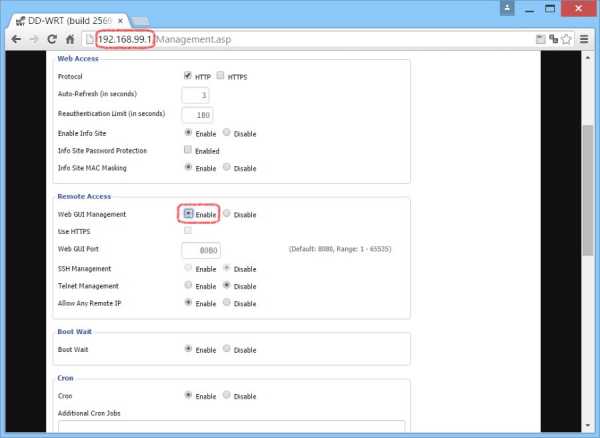

Чтобы не потерять контроль над роутером, настроим удаленный доступ из внешней сети через WAN порт. Перейдите на страницу Administration — Management. В разделе RemoteAccess включите в опции Web GUI Management отметку HTTP. После этого роутер будет доступен по его внешнему ip адресу и порту 8080.

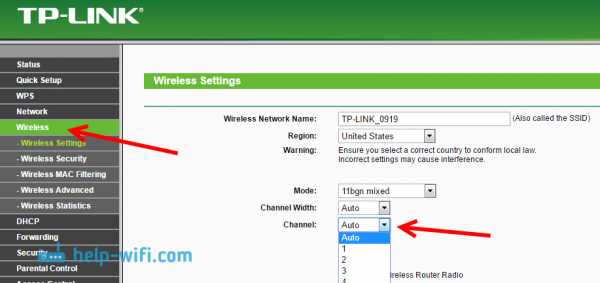

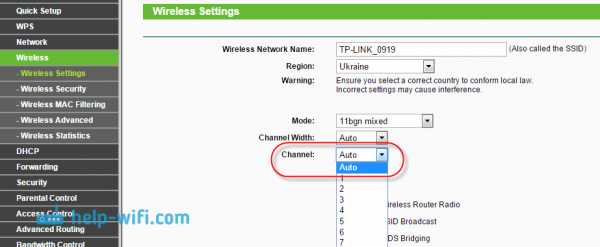

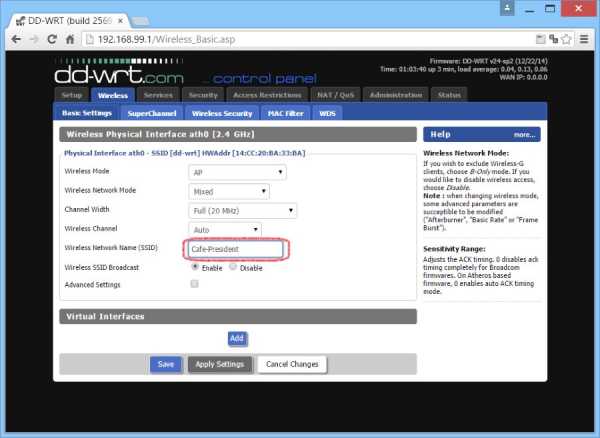

Перейдем к настройке WiFi точки доступа. Откройте страницу Wireless — Basic settings. В поле Wireless Network Name (SSID) введите название своего WiFi хотспота, например, название вашего заведения.

В названии хотспота возможно использовать только английские буквы, цифры и символы. Буквы кириллицы использовать нельзя.

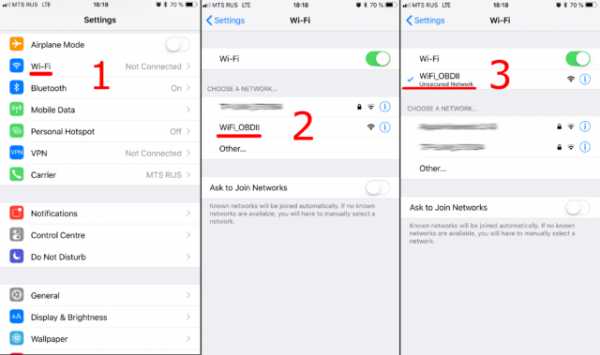

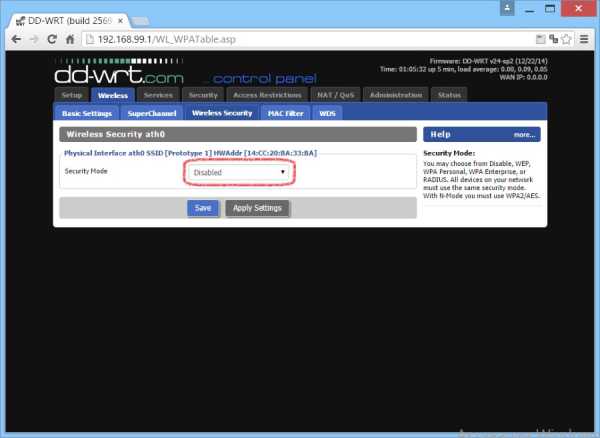

Перейдите на страницу Wireless — Wireless Security, убедитесь, что опция Security Mode находится в состоянии Disabled.

Теперь непосредственно перейдем к настройке самого хотспота.

- Откройте страницу Services — Hotspot

- в разделе Chillispot активируйте опцию Chillispot, установив отметку Enable

- в поле Primary Radius Server IP/DNS введите radius.wifisystem.ru

- в поле Backup Radius Server IP/DNS введите radius2.wifisystem.ru

- в DNS Server IP введите 8.8.8.8

- в Redirect URL введите https://auth.wifisystem.ru/hotspotlogin

- в Shared Key введите ключ wfs123

- в Radius NAS ID введите Идентификатор вашего хостпота из личного кабинета

- в поле UAM Secret введите пароль вашего хотспота из личного кабинета

- в поле UAM Allowed введите

130.193.37.192/27,84.201.136.64/27,95.167.165.64/27,195.14.118.0/23,91.229.116.0/22,213.59.200.64/28,91.200.28.0/24,91.227.52.0/24,198.241.128.0/17,66.211.128.0/17,216.113.128.0/17,paypal.com,paypalobjects.com,paymaster.ru,wifisystem.ru,www.paymaster.ru,www.paypal.com,www.paypalobjects.com,www.wifisystem.ru,auth.wifisystem.ru,support.wifisystem.ru,lk.wifisystem.ru,account.wifisystem.ru,s1.wifisystem.ru,s2.wifisystem.ru,s3.wifisystem.ru,s4.wifisystem.ru,s5.wifisystem.ru,s6.wifisystem.ru,s7.wifisystem.ru,s8.wifisystem.ru,s9.wifisystem.ru,s10.wifisystem.ru,s11.wifisystem.ru,s12.wifisystem.ru,s13.wifisystem.ru,s14.wifisystem.ru,s15.wifisystem.ru,s16.wifisystem.ru,s17.wifisystem.ru,s18.wifisystem.ru,s19.wifisystem.ru,s20.wifisystem.ru

Для соцсетей дополнительно нужно указать адреса:

103.4.96.0/22,104.108.32.0/20,104.244.40.0/21,107.20.0.0/14,157.240.0.0/16,173.194.0.0/16,173.252.64.0/18,184.84.0.0/14,185.16.244.0/22,185.29.130.0/24,185.32.248.0/22,185.45.4.0/22,188.166.114.0/24,192.133.76.0/22,199.16.156.0/22,199.201.64.0/22,199.59.148.0/22,199.96.56.0/21,2.20.254.0/24,2.21.7.0/24,204.15.20.0/22,212.30.134.0/24,213.180.193.119,217.20.144.0/20,217.69.128.0/20,23.64.227.0/24,31.13.0.0/16,34.192.156.0/24,34.194.135.0/24,34.194.67.0/24,34.198.69.0/24,34.200.158.0/24,34.200.33.0/24,45.64.40.0/22,46.101.169.0/24,5.61.16.0/21,52.0.0.0/11,54.144.0.0/9,54.88.138.0/24,54.88.208.0/24,64.233.160.0/19,66.220.144.0/20,69.171.224.0/19,69.63.176.0/20,74.119.76.0/22,74.125.0.0/16,8.25.195.0/21,87.240.128.0/18,87.250.250.0/23,93.158.134.0/24,93.186.224.0/20,95.142.192.0/20,95.167.165.90/24,95.213.0.0/18

Возможные проблемы

Убедитесь, что вы нечаянно не ввели лишние пробелы в поле UAM Allowed, иначе что-то может не заработать. В случае, если вы используете beta прошивку DD-WRT, нужно будет в поля Primary Radius Server IP/DNS и Backup Radius Server IP/DNS вписать вместо имен radius1.wifisystem.ru и radius2.wifisystem.ru их IP адреса 130.193.37.200 и 84.201.136.88

На этом настройку WiFi хотспота можно считать законченной.

Расширенные настройки беспроводной сети - DD-WRT Wiki

Из DD-WRT Wiki

[править] Введение

Перед чтением этой страницы ознакомьтесь с основными настройками беспроводной сети.

Эта страница содержит более подробные объяснения дополнительных параметров беспроводной сети, чем встроенная справка. Первоначально автором этой темы был Стивен Сулей. Обратите внимание, это в основном для маршрутизаторов Broadcom .

См. Страницу настроек беспроводной сети QCA для получения конкретной информации о расширенных настройках Qualcomm Atheros .

[править] Расширенные настройки беспроводной сети

[править] Тип аутентификации

Доступные настройки: Авто, Общий ключ

Настройка по умолчанию: Авто

Рекомендуемая настройка: Авто

В файле справки указано ... * Позволяет использовать аутентификацию с использованием открытой системы или общего ключа.Для аутентификации в открытой системе отправитель и получатель НЕ используют ключ WEP для аутентификации. Для аутентификации с общим ключом отправитель и получатель используют ключ WEP для аутентификации. Если вы хотите использовать только аутентификацию с общим ключом, выберите «Общий ключ».

Как это работает:

Следующие шаги выполняются, когда два устройства используют аутентификацию с общим ключом: # Клиентский адаптер отправляет запрос аутентификации в точку доступа.

- Точка доступа отправляет текст запроса клиентскому адаптеру.

- Клиент использует свой сконфигурированный 64-битный или 128-битный ключ по умолчанию для шифрования текста запроса и отправляет зашифрованный текст в точку доступа.

- Точка доступа расшифровывает зашифрованный текст с помощью настроенного ключа WEP, который соответствует ключу клиента по умолчанию. Точка доступа сравнивает расшифрованный текст с исходным текстом запроса. Если расшифрованный текст соответствует исходному тексту запроса, то точка доступа и клиент используют один и тот же ключ WEP, и точка доступа аутентифицирует клиента.

- Теперь клиент подключится к сети.

Если расшифрованный текст не соответствует исходному тексту запроса (то есть точка доступа и станция не используют один и тот же ключ WEP), то точка доступа откажется аутентифицировать станцию, и станция не сможет обмениваться данными либо с сетью 802.11, либо с сетью Ethernet.

- Это добавит дополнительный уровень аутентификации соединения для беспроводных клиентов. Использование этой функции означает, что вы должны изменить настройки адаптера Wi-Fi на клиенте, прежде чем он сможет подключиться к этому устройству.

- Для использования этого параметра клиентские адаптеры Wi-Fi должны поддерживать аутентификацию «Общий ключ».

-Если вы используете клиент, подключенный к маршрутизатору по беспроводной сети, и вы устанавливаете ключ аутентификации на общий, в автоматическом режиме, а ваш компьютер не поддерживает общий доступ, вы потеряете весь доступ в Интернет и доступ к веб-интерфейсу, и вам придется подключиться проводом к роутеру, чтобы вернуть настройку в авто. Вы также можете выполнить полный сброс, чтобы вернуть настройки по умолчанию, чтобы исправить это.

-Я приравниваю использование «Общего ключа» к добавлению безопасности аутентификации на «Фазу 1» процесса подключения к Wi-Fi.

- Изменение значения по умолчанию из соображений безопасности.

[править] Базовая ставка

Доступные настройки: По умолчанию, 1-2 Мбит / с, все

Значение по умолчанию: По умолчанию

Рекомендуемая настройка: По умолчанию

В файле справки написано ... * В зависимости от выбранного вами беспроводного режима будет выбран набор поддерживаемых скоростей передачи данных по умолчанию. Настройка по умолчанию гарантирует максимальную совместимость со всеми устройствами. Вы также можете включить все скорости передачи данных, выбрав ВСЕ.Для совместимости со старыми устройствами Wireless-B выберите 1-2 Мбит / с.

Как это работает:

?

[править] MIMO - Фиксированная скорость передачи

Доступные настройки: Авто, диапазон значений от 6,5 Мбит / с и выше

Настройка по умолчанию: Авто

Рекомендуемая настройка: Авто

В файле справки указано ...

- Идея та же, что и «Фиксированная скорость передачи». Вы можете выбрать из диапазона скоростей передачи MIMO или оставить настройку по умолчанию, Авто, чтобы маршрутизатор автоматически использовал максимально возможную скорость передачи данных и включил функцию Auto-Fallback. .Auto-Fallback согласовывает наилучшую возможную скорость соединения между маршрутизатором и беспроводным клиентом.

Как это работает:

Этот параметр используется только для передач 802.11n. При передаче 802.11a / b / g от маршрутизатора используется параметр «Фиксированная скорость передачи».

IEEE 802.11n основан на предыдущих стандартах 802.11, добавляя несколько входов и выходов (MIMO). MIMO использует несколько передающих и приемных антенн для повышения производительности системы.MIMO - это технология, которая использует несколько антенн для когерентного разрешения большего количества информации, чем это возможно при использовании одной антенны. Два важных преимущества, которые он предоставляет 802.11n, - это разнесение антенн и пространственное мультиплексирование. Технология MIMO полагается на многолучевые сигналы. Многолучевые сигналы - это отраженные сигналы, поступающие в приемник через некоторое время после приема передачи сигнала прямой видимости (LOS). MIMO использует разнесение многолучевого сигнала, чтобы увеличить способность приемника восстанавливать информацию сообщения из сигнала.

Еще одна возможность, которую предоставляет технология MIMO, - это мультиплексирование с пространственным разделением (SDM). SDM пространственно мультиплексирует несколько независимых потоков данных, передаваемых одновременно в одном спектральном канале полосы пропускания. MIMO SDM может значительно увеличить пропускную способность данных по мере увеличения количества разрешенных потоков пространственных данных. Каждый пространственный поток требует дискретной антенны как на передатчике, так и на приемнике. Кроме того, технология MIMO требует отдельной радиочастотной цепи и аналого-цифрового преобразователя для каждой антенны MIMO, что приводит к более высоким затратам на реализацию по сравнению с системами без MIMO.

[править] Фиксированная скорость передачи

Доступные настройки: Авто, диапазон от 1 до 54 Мбит / с

Настройка по умолчанию: Авто

Рекомендуемая настройка: Авто

В файле справки написано ... * Скорость передачи данных должна быть установлена в зависимости от скорости вашей беспроводной сети. Вы можете выбрать из диапазона скоростей передачи или оставить настройку по умолчанию, Авто, чтобы маршрутизатор автоматически использовал максимально возможную скорость передачи данных и включил функцию Auto-Fallback.Auto-Fallback согласовывает наилучшую возможную скорость соединения между маршрутизатором и беспроводным клиентом.

Как это работает:

?

[править] Режим защиты CTS

Доступные настройки: Авто, Выключено

Настройка по умолчанию: Авто

Рекомендуемая настройка: Авто

В файле справки указано ... * Если установлено значение Авто, механизм защиты будет гарантировать, что ваши устройства Wireless-B будут подключаться к маршрутизатору Wireless-G при наличии большого количества устройств Wireless-G.Однако производительность ваших устройств Wireless-G может снизиться.

Как это работает:

Режим защиты CTS - это механизм защиты, который работает на кадре физического (PHY) уровня. На очень высоком уровне процесса, когда к точке доступа подключено несколько устройств, они могут иногда передавать данные в точку доступа одновременно, потому что ни один из них не может видеть другого клиента достаточно хорошо, чтобы определить, передает ли он канал или нет.Когда это происходит, точка доступа отбрасывает обе части конфликтующих данных, что способствует увеличению количества ошибок. Защита CTS (разрешено отправлять) обходит эту проблему, делегируя, какое устройство должно передавать в данный момент.

Режим защиты CTS и DD-wrt:

В своей конфигурации по умолчанию dd-wrt использует его как средство обеспечения сосуществования устаревших и новых устройств Wi-Fi. В дополнение к этому, используя режим защиты CTS и изменяя пороговое значение RTS, вы можете настроить работу механизма защиты CTS, а затем это можно объединить с настройкой порога фрагментации, чтобы помочь в устранении неполадок \ исправлении проблем с подключением и \ или производительности и т. Д.Помните, что настройка процесса защиты CTS путем манипулирования RTS и значением порога фрагментации часто имеет свою цену, как правило, за счет снижения общей пропускной способности WLAN.

После правильной настройки режима защиты CTS в среде WLAN возникают определенные сценарии, и программное обеспечение активирует механизмы защиты CTS;

Вот несколько примеров того, что запускает использование CTS программным обеспечением маршрутизатора dd-wrt.

CTS Триггер защиты 1; - Поведение dd-wrt НЕ по умолчанию. Клиент, который хочет использовать радиоканал для отправки пакета (ов) данных, размер которого равен или превышает определенное пороговое значение RTS.

CTS Триггер защиты 2; -default поведение dd-wrt Клиент 802.11g пытается подключиться к SSID, который использует связывание каналов. Передача с использованием канала 40 МГц при наличии клиентов 802.11a или 802.11g требует использования режима защиты CTS. Это применит механизм защиты CTS на обеих половинах 20 МГц канала 40 МГц, чтобы предотвратить помехи для устаревших устройств и обеспечить правильную работу клиентов 802.11a и 802.11g.

CTS Триггер защиты 3; -default dd-wrt поведение Если вы работаете в смешанном беспроводном режиме на 802.11n, и в вашей среде есть клиенты 802.11b. CTS Protection используется, чтобы позволить клиенту 802.11b работать правильно, а также не мешать работе передач клиентов 802.11a, g и N.

Также; - Устройство 11b подключается к точке доступа. - то же, что и триггер 3 - AP 11b на том же канале может быть услышан AP - вариант триггера - AP слышит AP 11g, который находится в защите из-за связанного устройства 11b. -другой вариант события триггера 3.

ПРИМЕЧАНИЕ. Триггер 1 никогда не сработает в конфигурации по умолчанию dd-wrt из-за значений по умолчанию для порога RTS, равного 2347, и значения порога фрагментации, равного 2346. На основе значения порога фрагментации пакетов данных по умолчанию, равного 2346 для размера dd- wrt применит фрагментацию ко всем пакетам, удовлетворяющим этому критерию. Из-за этого процесса фрагментации размер пакета 2347, необходимый для запуска порога RTS, никогда не достигается.

Для более детального рассмотрения того, что происходит в одном из этих случаев, давайте рассмотрим случай, подобный списку триггеров номер 1 выше, и шаги в процессе защиты CTS.

Пример. Клиент, который хочет использовать радиоканал для отправки пакета (ов) данных, размер которого равен или превышает определенное пороговое значение RTS.

Шаги в процессе режима защиты CTS для приведенного выше примера.

1.) Клиент, желающий отправить дату по каналу, сначала отправляет пакет RTS (запрос на отправку) точке доступа.

2.) Поскольку точка доступа транслирует пакет маяка по WLAN в рамках своей нормальной работы, пакет маяка содержит информацию, которая объявляет всем клиентам во всей WLAN не пытаться отправлять какую-либо информацию в течение определенного периода. времени.Затем AP отправляет пакет CTS клиенту, который в первую очередь запросил CTS. Точка доступа сделала одного клиента "владельцем" канала Wi-Fi, а затем точка доступа слушает только этого клиента, пока он не закончит передачу; его в режиме защиты.

3.) Процесс повторяется для всех запросов на передачу данных, которые по какой-либо причине запускают механизмы защиты CTS, в порядке очереди.

TWEAK: реализация дополнительных триггеров режима защиты CTS и их частоты срабатывания поверх конфигурации режима защиты CTS по умолчанию dd-wrt;

1.) AP, на котором запущен dd-wrt, имеет режим защиты CTS по умолчанию, установленный на Auto, и затем вы можете настроить пороговое значение RTS на значение ниже 2346 (что является пороговым значением фрагментации по умолчанию для dd-wrt) на AP.

2.) Все клиенты, подключенные к точке доступа dd-wrt, настроены для режима CTS \ RTS, а не для режима «отключено» или «CTS-Self».

ПРИМЕЧАНИЕ Обычно значение порога RTS на dd-wrt снижается только тогда, когда это необходимо для решения или устранения каких-либо проблем с подключением или производительностью с клиентом или всеми клиентами в WLAN.Регулировка значения - это балансирующий акт

.Руководство по маршрутизаторуDD-WRT | Как установить DD-WRT и настроить основные параметры

- Новости

- Наши инструменты конфиденциальности ▼ Подробнее ▼

- StreamCatcher - Разблокировать любое шоу

- Заблокировано в Китае Инструмент для тестирования

- Центр исследования вредоносных доменов COVID-19

- Проверка надежности пароля

- Разрушить мою историю поиска

- Сторонний инструмент отслеживания

- Инструмент для проверки утечек VPN

- Проверка скорости VPN

- Какой у меня IP-адрес

- Всемирный отчет о конфиденциальности

- О нас ▼ Подробнее ▼

- Познакомьтесь с командой

- Наша бизнес-модель

- Свяжитесь с нами

- VPN ▼ Подробнее ▼ Руководства по VPN

- Что такое VPN?

- Лучшие VPN-сервисы

- Лучшие дешевые VPN

- Лучшие VPN-сервисы Netflix

- Лучшие VPN для ОАЭ

- Лучшие VPN для торрентов

- Другие сравнения VPN

- ExpressVPN Обзор

- Обзор NordVPN

- Обзор CyberGhost

- VyprVPN Обзор

- PrivateVPN Обзор

- Обзор Surfshark

- Обзор IPVanish

- Хранение и резервное копирование ▼ Подробнее ▼ Руководства по хранению и резервному копированию

- Лучшие облачные службы резервного копирования

- Лучшие бесплатные облачные хранилища

- Лучшее облачное хранилище для фотографов

- Лучшее облачное хранилище для Mac

- Лучшие службы резервного копирования NAS

- Насколько безопасно облачное хранилище?

- Дополнительные сравнения хранилищ и резервных копий

- Обзор pCloud

- Обзор iDrive

- Трезорит Обзор

- Обзор Google Диска

- Обзор OneDrive

- MEGA Обзор

- Менеджеры паролей ▼ Подробнее ▼ Руководства по Менеджеру паролей

- Лучшие менеджеры паролей

- Лучшие бесплатные менеджеры паролей

- Лучшие менеджеры паролей для Mac

- Как сохранить пароли в безопасности

- Больше сравнений менеджеров паролей

- Обзор LastPass

- Обзор DashLane

- Обзор BitWarden

- Обзор 1Password

- Проверка липких паролей

- Обзор RoboForm

- Электронная почта ▼ Подробнее ▼ Электронная почта руководства

- Параметры электронной почты для обеспечения конфиденциальности

- Лучшие бесплатные провайдеры безопасной электронной почты

- Лучшие альтернативы Gmail

- Как удалить учетную запись Gmail

- Руководство по цифровой подписи PGP

- Больше сравнений по электронной почте

- Обзор ProtonMail

- Тутанота Обзор

- Обзор FastMail

- Обзор HushMail

- Обзор MailFence

- Обзор CounterMail

- Почтовый ящик.org Обзор

- Блокировщики рекламы ▼ Подробнее ▼ Руководство по блокировке рекламы

- Лучшее программное обеспечение Adblock

- Лучшие расширения Chrome Adblock

- Лучшие блокировщики рекламы для iPhone и iPad

- uBlock против Adblocker

- Больше сравнений с блокировщиками рекламы

- Privacy Badger Обзор

- Обзор uBlock Origin

- Обзор NoScript

- Открытый исходный код ▼ Подробнее ▼ Руководства с открытым исходным кодом

- Полное руководство по DD-WRT

- Открытый исходный код и проприетарные менеджеры паролей

- Почему так важен открытый исходный код?

- Лучшие альтернативы для Windows

- Обзор Tunnelblick

- Обзор KeePass

- Passbolt Обзор

- qBitorrent Обзор

- Проверка пароля

- Прочее

dd wrt - DD-WRT (виртуальная) AP с гостевым и частным доступом к WIFI (на 2-м маршрутизаторе)

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд