Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Что такое nat в роутере и как его настроить

Что такое NAT на роутере

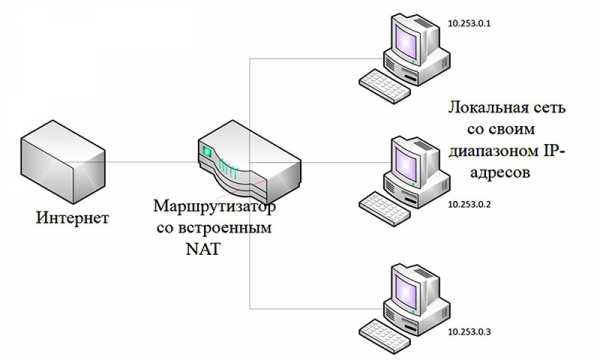

Компьютер подключается к глобальной сети несколькими способами. Это может быть прямое подключение, в этом случае имеется внешний IP адрес (динамический или статический), который виден из интернета. Или же подключение может осуществляться через маршрутизатор. При таком подключении внешний адрес имеет только роутер, а все подключенные к нему пользователи являются клиентами другой сети. Роутер берет на себя распределение входящего и исходящего трафика между клиентами и интернетом. Возникает ряд проблем при подключении через маршрутизатор:

- перестают работать торрент-клиенты;

- нет возможности подключиться к игровому онлайн серверу;

- нет обращений к серверу внутренней сети из вне ни по одному протоколу и ни на один порт.

Решить проблему помогает правильная настройка маршрутизатора, а именно сервиса NAT на нем. Для того, чтобы понять, как настроить NAT на роутере, необходимом узнать, что такое трансляция адресов и для чего это используется.

NAT: общие определения

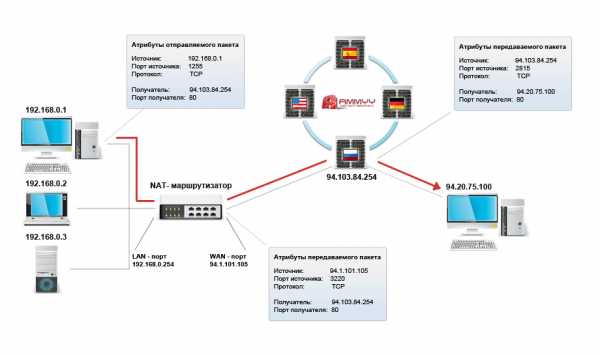

NAT (network address translation) или трансляция сетевых адресов — это процесс перевода внутренних или локальных адресов во внешние. NAT используется абсолютно всеми маршрутизаторами независимо от их конфигурации, назначения и стоимости. По умолчанию роутер запрещает напрямую обращаться к любому устройству, находящимися внутри сети. Он блокирует доступ на любые порты для входящих соединений поступающие из интернета.

Но NAT и Firewall это суть разные понятия. Firewall просто запрещает доступ к ресурсу по определенному TCP или UDP порту, может устанавливаться на локальной машине для ограничения доступа только к ней или же на сервере для фильтрации трафика по всей локальной сети. Перед NAT задача стоит более развернуто. Сервис запрещает или разрешает доступ внутри сети по конкретному IP адресу или диапазону адресов. Таким образом клиент, который обращается к ресурсу не видит действительного IP адреса ресурса. NAT переводит внутренний IP в адрес, который будет виден из интернета.

Чтобы проверить находится ли компьютер за NAT или транслирует в интернет реальный адрес можно следующим образом:

- в Windows нужно нажать «Пуск — Выполнить — cmd» и прописать ipconfig и нажать «Ввод»;

- в Linux и MacOS в терминале выполняется ifconfig.

Вывод команды показывает следующие данные:

- IP — реальный, действительный адрес компьютера;

- Subnet mask — маска подсети;

- Gateway — адрес шлюза маршрутизатора.

Как теперь разобрать является ли адрес локальным или же напрямую «смотрит» в интернет. Согласно спецификации, существует четыре диапазона адресов, которые ни при каких обстоятельствах не используются в интернете, а являются исключительно локальными:

- 0.0.0 — 10.255.255.255

- Х.0.0 — 172.Х.255.255, где Х в диапазоне от 16 до 31.

- 168.0.0 — 192.168.255.255

- 254.0.0 — 169.254.255.255

В том случае, когда адрес машины попадает в один из этих диапазонов, следует считать, что компьютер находится в локальной сети или «за» NAT. Можно также дополнительно использовать специальные службы, которых есть множество в интернете для определения реального IP адреса. Теперь стало понятнее находится ли компьютер за NAT в роутере что это за сервис, и за то он отвечает.

Проблемы NAT и возможности решения

С момента появления NAT сразу же стали проявляться проблемы. Невозможно было получить доступ по отдельному протоколу или в работе отдельных программ. Данные проблемы так и не удалось полностью устранить, получилось только найти некоторые варианты решения только с использованием трансляции адресов, но ни один вариант решения не является правильным с точки зрения спецификаций администрирования.

В качестве примера можно рассмотреть протокол передачи файлов (FTP), который был саммым распространенным к появлению NAT. Для файловых серверов (FTP) ключевым является реальный IP адрес компьютера, который посылает запрос на доступ. Здесь преобразование адресов не работает, потому что запрос на сервер отправляется с IP, невидимого из интернета. Нет возможности создать сессию клиент-сервер для загрузки файлов. Обойти проблему помогает использование FTP в пассивном режиме. В этом режиме используется другой набор команд, и работа ведется через специальный прокси-сервер, который дополнительно открывает другой порт для соединения и передает его программе клиенту. Проблемой такого решения является то, что необходимо использовать сторонние FTP клиенты.

Полностью избавиться от проблемы доступа получилось только с появлением SOCKS (Socket Secure) протокола. Этот протокол позволяет обмениваться данными через прокси-сервер в «прозрачном» режиме. То есть сервер не будет знать, что происходит подмена адресов с локальных на глобальные и наоборот. Изобретение SOCKS позволило избавиться от ряда проблем и упростить работу администрирования сети:

- создает на сервере службу, слушающую входящие запросы, что позволяет обслуживать многосвязные протоколы наподобие FTP;

- нет необходимости использовать и обслуживать службу DNS внутри локальной сети. Теперь такая задача возложена на кэширующие прокси;

- дополнительные способы авторизации позволяют с большей эффективностью проводить отслеживание и фильтрацию пакетов. Средствами NAT можно фильтровать запросы только по адресам.

Использование NAT и SOCKS не всегда оправдано с точки зрения сетевого администрирования. Иногда более целесообразным является использование специализированных прокси, которых существуете множество для любого протокола передачи данных.

Настройка NAT на компьютере

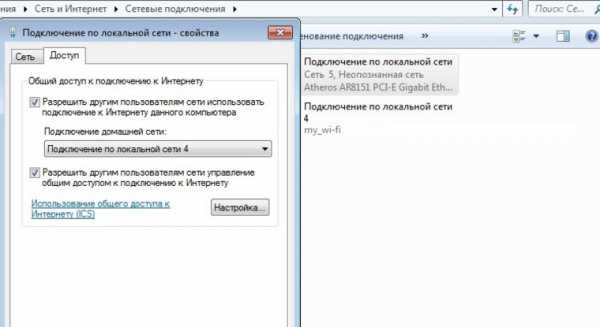

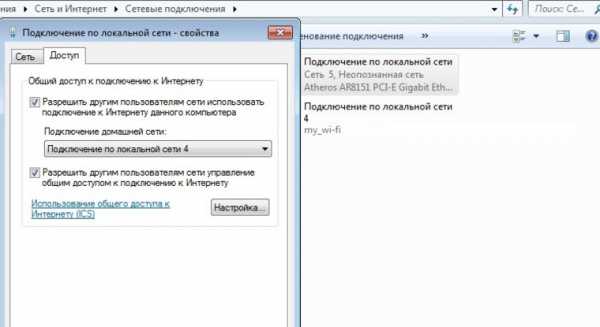

Все современные операционные системы имеют уже встроенный NAT. В Windows эта функция реализована с 1999 года с появлением Windows XP. Управление NAT осуществляется непосредственно через свойства сетевого подключения. Чтобы настроить службу нужно сделать следующее:

- Через меню «Пуск» запустить программу «Панель управления».

- Найти иконку «Сетевые подключения» и запустить ее.

- В новом окне кликнуть правой кнопкой мыши на активном сетевом подключении и выбрать в выпадающем списке «Свойства».

- Перейти на вкладку «Дополнительно».

- Установить галочки напротив «Разрешить другим пользователям сети использовать подключение к интернету данного компьютера».

- Подтвердить изменение кнопкой «Ок».

Если при выведется сообщение что невозможно запустить службу общего доступа, нужно убедиться, что запущена служба DHCP-клиент. При необходимости можно установить запуск службы принудительно, а не по запросу автоматически.

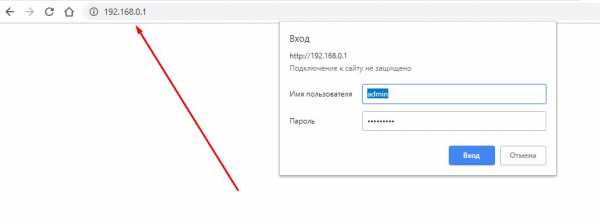

Настройка NAT на маршрутизаторе

Что такое NAT в роутере, целесообразность его использования и проблемы, которые он может создать было описано выше, теперь можно перейти непосредственно к реализации задачи. Настройка службы на роутере зависит от его модели, используемой прошивки и других параметров. Но достаточно понять механизм, чтобы не возникало сложностей и вопросов по настройке отдельного устройства. Для настройки выполняются следующие действия (в качестве примера настройки выполняются на роутере Zyxel на прошивке v1):

- В браузере зайти на страницу настроек роутера.

- Перейти в меню «Network — Routing» на вкладку «Policy routing».

Открывшаяся страница и будет той, которая управляет политиками доступа и маршрутизацией. Здесь необходимо включить службу, активировав переключатель в положение «Enable». Сами настройки выполняются в группе «Criteria». Выбираются параметры NAT по нескольким категориям фильтров:

- User — трансляция по определенному пользователю.

- Incoming — по сетевому интерфейсу.

- Source Address — подмена адреса по адресу источника.

- Destination Address — по адресу конечного получателя

- Service — по конкретному порту службы.

В качестве объекта перенаправления можно выбрать следующие варианты:

- Auto — автоматический выбор объекта назначения. По умолчанию установлен Wan интерфейс.

- Gateway — шлюз, указанный заранее в настройках.

- VPN Tunel — соответственно через VPN туннель.

- Trunk — диапазон интерфейсов, настроенных на совместную работу.

- Interface — конкретный интерфейс по выбору.

В каждом отдельно взятом роутере настройки и название пунктов меню может отличаться, но принцип построения NAT остается неизменным.

Как настроить NAT на маршрутизаторе Cisco, шаг за шагом

Истощение общедоступного адресного пространства IPv4 заставило интернет-сообщество задуматься об альтернативных способах адресации сетевых узлов.

Трансляция сетевых адресов (NAT) была введена для преодоления этих проблем адресации, которые возникли с быстрым распространением Интернета.

Даже если NAT был предложен в качестве временного решения, он был принят всеми производителями сетевого оборудования и считается очень полезной технологией не только для сохранения IP-адресов, но и для многих других целей, включая безопасность.

В основном NAT позволяет одному сетевому устройству (например, маршрутизатору, межсетевому экрану и т. Д.) Действовать как агент между частной локальной сетью и общедоступной сетью, такой как Интернет.

Назначение этого устройства NAT - преобразовать исходные IP-адреса узлов внутренней сети в общедоступные маршрутизируемые IP-адреса для связи с Интернетом.

Некоторые из преимуществ использования NAT в IP-сетях следующие:

- NAT помогает смягчить истощение глобального пространства общедоступных IP-адресов

- Сети теперь могут использовать пространство частных адресов RFC 1918 внутри и по-прежнему иметь возможность для доступа в Интернет через NAT.

- NAT повышает безопасность, скрывая топологию внутренней сети и схему адресации.

Маршрутизаторы Cisco IOS поддерживают различные типы NAT, как будет объяснено ниже. NAT имеет множество форм и может работать по-разному, но в этом посте я объясню наиболее важные типы NAT.

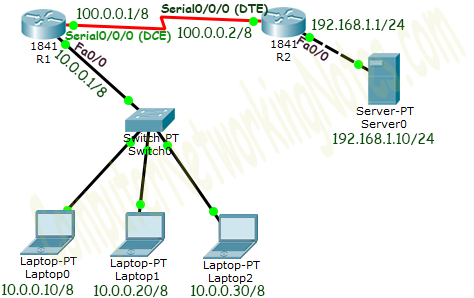

Для следующих двух сценариев мы будем использовать следующую простую сеть:

1. Перегрузка или преобразование адресов порта (PAT)

Это наиболее часто используемая форма NAT в IP n

.Настройка трансляции сетевых адресов: начало работы

В этом документе объясняется настройка преобразования сетевых адресов (NAT) на маршрутизаторе Cisco для использования в распространенных сетевых сценариях. Целевая аудитория этого документа - впервые пользователи NAT.

Примечание: В этом документе под Интернетом или Интернет-устройством подразумевается устройство в любой внешней сети.

Требования

Этот документ требует базовых знаний терминов, используемых в связи с NAT.Некоторые определения можно найти в разделе NAT: локальные и глобальные определения.

Используемые компоненты

Информация в этом документе основана на следующих версиях программного и аппаратного обеспечения:

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть активна, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

См. Раздел Условные обозначения технических советов Cisco для получения дополнительной информации об условных обозначениях в документе.

Когда вы настраиваете NAT, иногда трудно понять, с чего начать, особенно если вы новичок в NAT. Эти шаги помогут вам определить, что вы хотите, чтобы NAT делал и как его настроить:

-

Определите NAT для внутренних и внешних интерфейсов.

-

Определите, чего вы пытаетесь достичь с помощью NAT.

-

Настройте NAT, чтобы выполнить то, что вы определили выше. Исходя из того, что вы определили на шаге 2, вам необходимо определить, какие из следующих функций использовать:

-

Проверьте работу NAT.

Каждый из этих примеров NAT проведет вас через шаги с 1 по 3 шагов быстрого старта выше. В этих примерах описываются некоторые общие сценарии, в которых Cisco рекомендует развернуть NAT.

Первым шагом к развертыванию NAT является определение NAT внутри и снаружи интерфейсов.Возможно, вам будет проще определить внутреннюю сеть как внутреннюю, а внешнюю - как внешнюю. Тем не менее, внутренние и внешние условия также подлежат арбитражу. На этом рисунке показан пример этого.

Вы можете разрешить внутренним пользователям доступ в Интернет, но у вас может не хватить действительных адресов для всех. Если все коммуникации с устройствами в Интернете исходят от внутренних устройств, вам нужен единственный действительный адрес или пул действительных адресов.

На этом рисунке показана простая схема сети с интерфейсами маршрутизатора, определенными как внутренние и внешние:

В этом примере вы хотите, чтобы NAT разрешал определенным устройствам (первым 31 из каждой подсети) внутри инициировать обмен данными с устройствами снаружи путем преобразования их недопустимого адреса в действительный адрес или пул адресов. Пул был определен как диапазон адресов с 172.16.10.1 по 172.16.10.63.

Теперь вы готовы настроить NAT.Чтобы выполнить то, что определено выше, используйте динамический NAT. При динамическом NAT таблица трансляции в маршрутизаторе изначально пуста и заполняется после того, как трафик, который необходимо преобразовать, проходит через маршрутизатор. В отличие от статического NAT, где трансляция настраивается статически и помещается в таблицу трансляции без необходимости какого-либо трафика.

В этом примере вы можете настроить NAT для преобразования каждого из внутренних устройств в уникальный действительный адрес или для преобразования каждого из внутренних устройств в один и тот же действительный адрес.Этот второй метод известен как перегрузка. Здесь приведен пример настройки каждого метода.

Настройка NAT для разрешения внутренним пользователям доступа в Интернет

| NAT-маршрутизатор |

|---|

интерфейс Ethernet 0 IP-адрес 10.10.10.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 0 с IP-адресом и как внутренний интерфейс NAT. интерфейс Ethernet 1 IP-адрес 10.10.20.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 1 с IP-адресом и как внутренний интерфейс NAT. интерфейс серийный 0 IP-адрес 172.16.10.64 255.255.255.0 ip nat снаружи ! --- Определяет серийный номер 0 с IP-адресом и как внешний интерфейс NAT. ip nat pool no-overload 172.16.10.1 172.16.10.63 префикс 24 ! ! --- Определяет пул NAT с именем no-overload с диапазоном адресов! --- 172.16.10.1 - 172.16.10.63. ip nat внутри списка источников 7 без перегрузки пула ! ! ! --- Указывает, что любые пакеты, полученные на внутреннем интерфейсе, которые! --- разрешены списком доступа 7, имеют! --- адрес источника, преобразованный в адрес из пула! --- NAT "без перегрузки ". список доступа 7 разрешение 10.10.10.0 0.0.0.31 список доступа 7 разрешение 10.10.20.0 0.0.0.31 ! --- Список доступа 7 разрешает пакеты с адресами источника в диапазоне от! --- 10.10.10.0 до 10.10.10.31 и с 10.10.20.0 до 10.10.20.31. |

Примечание. Cisco настоятельно рекомендует не настраивать списки доступа, на которые ссылаются команды NAT, с разрешить любые . Использование разрешения любого может привести к тому, что NAT потребляет слишком много ресурсов маршрутизатора, что может вызвать проблемы в сети.

Обратите внимание, что в предыдущей конфигурации только первые 32 адреса из подсети 10.10.10.0 и первые 32 адреса из подсети 10.10.20.0 разрешены списком доступа 7 . Следовательно, переводятся только эти исходные адреса. Во внутренней сети могут быть другие устройства с другими адресами, но они не транслируются.

Последний шаг - убедиться, что NAT работает должным образом.

Настройка NAT для разрешения внутренним пользователям доступа в Интернет с использованием перегрузки

| NAT-маршрутизатор |

|---|

интерфейс Ethernet 0 IP-адрес 10.10.10.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 0 с IP-адресом и как внутренний интерфейс NAT. интерфейс Ethernet 1 IP-адрес 10.10.20.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 1 с IP-адресом и как внутренний интерфейс NAT. интерфейс серийный 0 IP-адрес 172.16.10.64 255.255.255.0 ip nat снаружи ! --- Определяет серийный номер 0 с IP-адресом и как внешний интерфейс NAT. ip nat pool ovrld 172.16.10.1 172.16.10.1 префикс 24 ! ! --- Определяет пул NAT с именем ovrld с диапазоном одного IP! --- адреса 172.16.10.1. ip nat внутри списка источников 7 перегрузка пула ovrld ! ! ! ! ! --- Указывает, что любые пакеты, полученные на внутреннем интерфейсе, которые! --- разрешены списком доступа 7, имеют адрес источника! --- преобразованный в адрес из пула NAT с именем ovrld. ! --- Переводы перегружены, что позволяет переводить несколько внутренних! --- устройств на один и тот же действительный IP-адрес. список доступа 7 разрешение 10.10.10.0 0.0.0.31 список доступа 7 разрешение 10.10.20.0 0.0.0.31 ! --- Список доступа 7 разрешает пакеты с адресами источника в диапазоне от! --- 10.С 10.10.0 по 10.10.10.31 и с 10.10.20.0 по 10.10.20.31. |

Обратите внимание, что в предыдущей второй конфигурации пул NAT «ovrld» имеет диапазон только из одного адреса. Ключевое слово overload , используемое в команде ip nat inside source list 7 pool ovrld overload , позволяет NAT переводить несколько внутренних устройств на один адрес в пуле.

Другой вариант этой команды - ip nat inside source list 7 interface serial 0 overload , который настраивает NAT на перегрузку по адресу, назначенному интерфейсу serial 0.

Когда настроена перегрузка, маршрутизатор поддерживает достаточно информации из протоколов более высокого уровня (например, номера портов TCP или UDP) для преобразования глобального адреса обратно в правильный локальный адрес. Для определения глобального и локального адреса обратитесь к NAT: Глобальные и локальные определения.

Последний шаг - убедиться, что NAT работает должным образом.

Вам могут понадобиться внутренние устройства для обмена информацией с устройствами в Интернете, где связь инициируется с интернет-устройств, например, по электронной почте.Устройства в Интернете обычно отправляют электронную почту на почтовый сервер, расположенный во внутренней сети.

Настройка NAT для разрешения доступа в Интернет к внутренним устройствам

В этом примере вы сначала определяете внутренний и внешний интерфейсы NAT, как показано на предыдущей схеме сети.

Во-вторых, вы определяете, что хотите, чтобы пользователи внутри могли инициировать общение с внешним миром. Внешние устройства должны иметь возможность инициировать обмен данными только с почтовым сервером внутри.

Третий шаг - настроить NAT. Чтобы выполнить то, что вы определили, вы можете настроить статический и динамический NAT вместе. Дополнительные сведения о настройке этого примера см. В разделе «Одновременная настройка статического и динамического NAT».

Последний шаг - убедиться, что NAT работает должным образом.

Наличие веб-сервера во внутренней сети - еще один пример того, когда устройствам в Интернете может потребоваться инициировать обмен данными с внутренними устройствами.В некоторых случаях внутренний веб-сервер может быть настроен для прослушивания веб-трафика на TCP-порте, отличном от порта 80. Например, внутренний веб-сервер может быть настроен на прослушивание TCP-порта 8080. В этом случае вы можете использовать NAT для перенаправить трафик, предназначенный для TCP-порта 80, на TCP-порт 8080.

После того, как вы определите интерфейсы, как показано на предыдущей сетевой диаграмме, вы можете решить, что вы хотите, чтобы NAT перенаправлял пакеты извне, предназначенные для 172.16.10.8:80, на 172.16.10.8: 8080. Вы можете использовать команду static nat , чтобы преобразовать номер порта TCP для достижения этой цели. Здесь показан образец конфигурации.

Настройка NAT для перенаправления TCP-трафика на другой TCP-порт или адрес

| NAT-маршрутизатор |

|---|

интерфейс Ethernet 0 IP-адрес 172.16.10.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 0 с IP-адресом и как внутренний интерфейс NAT. интерфейс серийный 0 IP-адрес 200.200.200,5 255.255.255.252 ip nat снаружи ! --- Определяет серийный номер 0 с IP-адресом и как внешний интерфейс NAT. ip nat внутри источника статический tcp 172.16.10.8 8080 172.16.10.8 80 ! --- Статическая команда NAT, которая сообщает, что любой пакет, полученный во внутреннем! --- интерфейсе с исходным IP-адресом 172.16.10.8:8080,! --- преобразуется в 172.16.10.8:80. |

Обратите внимание, что описание конфигурации для команды статического NAT указывает на любой пакет, полученный во внутреннем интерфейсе с адресом источника 172.16.10.8: 8080 переведено на 172.16.10.8:80. Это также означает, что для любого пакета, полученного на внешнем интерфейсе с адресом назначения 172.16.10.8:80, пункт назначения переведен в 172.16.10.8:8080.

Последний шаг - убедиться, что NAT работает должным образом.

показать переводы ip nat Pro Внутри глобально Внутри локально Вне локально За пределами глобального tcp 172.16.10.8:80 172.16.10.8:8080 --- ---

Развертывание NAT полезно, когда вам нужно переадресовать устройства в сети или когда вы заменяете одно устройство другим.Например, если все устройства в сети используют конкретный сервер и этот сервер необходимо заменить новым с новым IP-адресом, изменение конфигурации всех сетевых устройств для использования нового адреса сервера займет некоторое время. В то же время вы можете использовать NAT, чтобы настроить устройства со старым адресом для преобразования их пакетов для связи с новым сервером.

После того, как вы определили интерфейсы NAT, как показано выше, вы можете решить, что вы хотите, чтобы NAT разрешал пакеты извне, предназначенные для старого адреса сервера (172.16.10.8) для перевода и отправки на новый адрес сервера. Обратите внимание, что новый сервер находится в другой локальной сети, и устройства в этой локальной сети или любые устройства, доступные через эту локальную сеть (устройства во внутренней части сети), должны быть настроены на использование IP-адреса нового сервера, если это возможно.

Вы можете использовать статический NAT для выполнения того, что вам нужно. Это образец конфигурации.

Настройка NAT для использования во время перехода сети

| NAT-маршрутизатор |

|---|

интерфейс Ethernet 0 IP-адрес 172.16.10.1 255.255.255.0 ip nat снаружи ! --- Определяет Ethernet 0 с IP-адресом и как внешний интерфейс NAT. интерфейс Ethernet 1 IP-адрес 172.16.50.1 255.255.255.0 ip nat внутри ! --- Определяет Ethernet 1 с IP-адресом и как внутренний интерфейс NAT. интерфейс серийный 0 IP-адрес 200.200.200.5 255.255.255.252 ! --- Определяет серийный номер 0 с IP-адресом. Этот интерфейс! --- не участвует в NAT. ip nat внутри исходного статического 172.16.50.8 172.16.10.8 ! --- Указывает, что любой пакет, полученный на внутреннем интерфейсе с! --- IP-адресом источника 172.16.50.8, преобразуется в 172.16.10.8. |

Обратите внимание, что команда NAT внутреннего источника в этом примере также подразумевает, что пакеты, полученные на внешнем интерфейсе с адресом назначения 172.16.10.8, имеют адрес назначения, преобразованный в 172.16.50.8.

Последний шаг - убедиться, что NAT работает должным образом.

Перекрывающиеся сети возникают, когда вы назначаете IP-адреса внутренним устройствам, которые уже используются другими устройствами в Интернете. Перекрывающиеся сети также возникают, когда две компании, обе из которых используют IP-адреса RFC 1918 в своих сетях, объединяются. Этим двум сетям необходимо взаимодействовать, желательно без переадресации всех своих устройств. См. Использование NAT в перекрывающихся сетях для получения дополнительной информации о настройке NAT для этой цели.

Статическая конфигурация NAT создает сопоставление «один-к-одному» и преобразует определенный адрес в другой адрес.Этот тип конфигурации создает постоянную запись в таблице NAT, пока она присутствует, и позволяет внутренним и внешним хостам инициировать соединение. Это в основном полезно для хостов, которые предоставляют такие сервисы приложений, как почта, Интернет, FTP и т. Д. Например:

Router (config) # ip nat inside source static 10.3.2.11 10.41.10.12 Маршрутизатор (config) # ip nat внутри источника статический 10.3.2.12 10.41.10.13

Динамический NAT полезен, когда доступно меньше адресов, чем фактическое количество хостов для трансляции.Он создает запись в таблице NAT, когда хост инициирует соединение и устанавливает взаимно-однозначное соответствие между адресами. Но сопоставление может быть разным и зависит от зарегистрированного адреса, доступного в пуле во время обмена данными. Динамический NAT позволяет инициировать сеансы только из внутренних или внешних сетей, для которых он настроен. Записи динамического NAT удаляются из таблицы преобразования, если хост не обменивается данными в течение определенного периода времени, который можно настроить.Затем адрес возвращается в пул для использования другим хостом.

Например, выполните следующие шаги подробной настройки:

-

Создать пул адресов

Router (config) # ip nat pool MYPOOLEXAMPLE 10.41.10.1 10.41.10.41 маска сети 255.255.255.0

-

Создать список доступа для внутренних сетей, которые должны быть отображены

Маршрутизатор (конфигурация) # список доступа 100 разрешений IP 10.3.2.0 0.0.0.255 любой

-

Свяжите список доступа 100, который выбирает внутреннюю сеть 10.3.2.0 0.0.0.255 для привязки к пулу MYPOOLEXAMPLE, а затем перегрузите адреса.

Router (config) # ip nat inside source list 100 pool MYPOOLEXAMPLE перегрузка

После настройки NAT убедитесь, что он работает должным образом. Вы можете сделать это несколькими способами: с помощью сетевого анализатора, показать команд или отладить команд.Подробный пример проверки NAT см. В разделах Проверка работы NAT и Устранение основных проблем NAT.

Примеры в этом документе демонстрируют шаги быстрого запуска, которые могут помочь вам настроить и развернуть NAT. Эти шаги быстрого запуска включают:

-

Определение NAT для внутренних и внешних интерфейсов.

-

Определение того, что вы пытаетесь выполнить с помощью NAT.

-

Настройка NAT для выполнения того, что вы определили на шаге 2.

-

Проверка работы NAT.

В каждом из предыдущих примеров использовались различные формы команды ip nat inside . Вы также можете использовать команду ip nat outside для достижения тех же целей, но помните о порядке операций NAT. Примеры конфигурации, в которых используются команды ip nat outside , см. В разделе Пример конфигурации с использованием ip nat outside source list Команда и пример конфигурации с использованием команды ip nat outside source static .

Предыдущие примеры также продемонстрировали эти действия:

| Команда | Действие |

|---|---|

| ip nat внутри источника |

|

| ip nat внешний источник |

|

Как настроить статический NAT в маршрутизаторе Cisco

В этом руководстве подробно объясняется настройка статического NAT. Узнайте, как настроить статический NAT, сопоставить адрес (внутренний локальный адрес, внешний локальный адрес, внутренний глобальный адрес и внешний глобальный адрес), шаг за шагом отлаживать и проверять статическую трансляцию NAT с практическими примерами в пакетном трассировщике.

Чтобы настроить NAT, мы должны понимать четыре основных термина; внутри локального, внутри глобального, вне локального и вне глобального.Эти термины определяют, какой адрес будет сопоставлен с каким адресом.

| Термин | Описание |

| Внутренний локальный IP-адрес | До трансляции исходный IP-адрес, расположенный внутри локальной сети. |

| Внутренний глобальный IP-адрес | После трансляции исходный IP-адрес находится вне локальной сети. |

| Внешний глобальный IP-адрес | Перед преобразованием IP-адрес назначения, расположенный за пределами удаленной сети. |

| Внешний локальный IP-адрес | После преобразования IP-адрес назначения, расположенный внутри удаленной сети. |

В этом руководстве я предполагаю, что вы знакомы с этими основными терминами. Если вы хотите подробно изучить эти термины, пройдите первую часть этой статьи, которая подробно объясняет их с примерами.

Это руководство является второй частью нашей статьи « Изучите NAT (преобразование сетевых адресов) шаг за шагом на простом языке с примерами ».Вы можете прочитать другие части этой статьи здесь.

Основные понятия NAT, изложенные простым языком

Это руководство является первой частью данной статьи. В этом руководстве с примерами подробно объясняются основные концепции статического nat, динамического nat, pat внутри локального, внешнего локального, внутреннего глобального и внешнего глобального.

Как настроить динамический NAT в маршрутизаторе Cisco

Это руководство является третьей частью статьи. В этом руководстве объясняется, как настроить динамический NAT (преобразование сетевых адресов) в маршрутизаторе Cisco, шаг за шагом с примерами трассировщика пакетов.

Настройте PAT в маршрутизаторе Cisco с примерами

Это руководство является последней частью статьи. Это руководство объясняет, как настроить PAT (преобразование адресов порта) в маршрутизаторе Cisco, шаг за шагом с примерами отслеживания пакетов.

Установка статического NAT в лаборатории

Чтобы объяснить конфигурацию статического NAT, я буду использовать программу-симулятор сети с трассировщиком пакетов. Вы можете использовать любое программное обеспечение сетевого симулятора или использовать настоящие устройства Cisco, чтобы следовать этому руководству.Нет никакой разницы в выводе, если выбранное вами программное обеспечение содержит команды, описанные в этом руководстве.

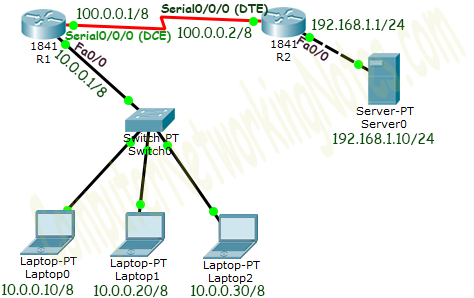

Создайте практическую лабораторию, как показано на следующем рисунке, или загрузите эту предварительно созданную практическую лабораторию и загрузите в программу трассировки пакетов

Загрузить NAT Practice LAB с начальной конфигурацией IP

При необходимости вы можете загрузить последнюю и более раннюю версию Packet Tracer отсюда. Скачать Packet Tracer

Начальная IP-конфигурация

| Устройство / интерфейс | IP-адрес | Подключено к |

| Laotop0 | 10.0,0.10 / 8 | Fa0 / 0 из R0 |

| Ноутбук1 | 10.0.0.20/8 | Fa0 / 0 из R0 |

| Ноутбук2 | 10.0.0.30/8 | Fa0 / 0 из R0 |

| Server0 | 192.168.1.10/24 | Fa0 / 0 of R1 |

| Серийный номер 0/0/0 R1 | 100.0.0.1/8 | Серийный номер 0/0/0 R2 |

| Серийный номер 0/0/0 R2 | 100.0.0.2/8 | Серийный номер 0/0/0 R2 |

Если вы следуете этому руководству по моей практической топологии, пропустите этот раздел конфигурации IP, поскольку эта топология уже настроена с этой начальной конфигурацией IP

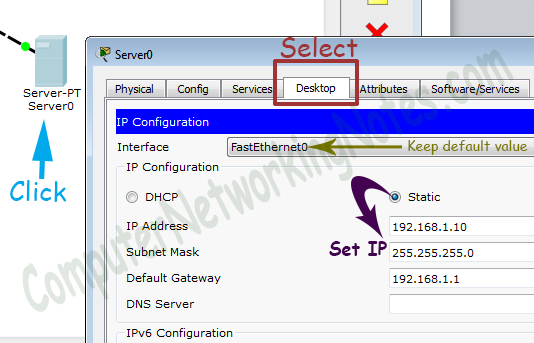

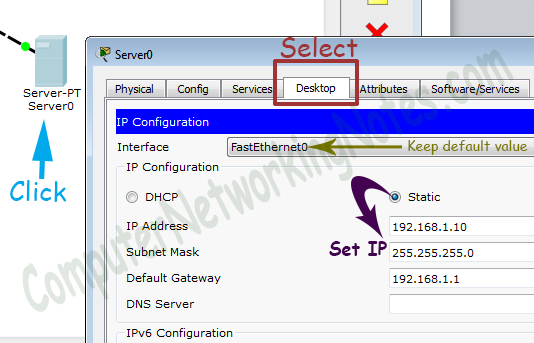

Чтобы назначить IP-адрес в портативном компьютере, нажмите Laptop и нажмите Desktop и IP-конфигурация и выберите Static и установите IP-адрес , как указано в таблице выше.

Таким же образом настройте IP-адрес на сервере.

Чтобы настроить IP-адрес в Router1, щелкните Router1 , выберите CLI и нажмите Введите ключ .

В топологии используются два интерфейса Router1; FastEthernet0 / 0 и серийный 0/0/0.

По умолчанию интерфейсы на маршрутизаторе остаются отключенными административно во время запуска. Нам нужно настроить IP-адрес и другие параметры на интерфейсах, прежде чем мы сможем использовать их для маршрутизации.Режим интерфейса используется для назначения IP-адреса и других параметров. Доступ к режиму интерфейса можно получить из режима глобальной конфигурации. Следующие команды используются для доступа к режиму глобальной конфигурации.

Маршрутизатор> включить Маршрутизатор # настроить терминал Введите команды конфигурации, по одной в каждой строке. Закончите CNTL / Z. Маршрутизатор (конфигурация) #

Прежде чем мы настроим IP-адрес в интерфейсах, давайте назначим маршрутизатору уникальное описательное имя.

Маршрутизатор (config) #hostname R1 R1 #

Теперь выполните следующие команды, чтобы установить IP-адрес в интерфейсе FastEthernet 0/0.

R1 (config) # интерфейс FastEthernet0 / 0 R1 (config-if) #ip адрес 10.0.0.1 255.0.0.0 R1 (config-if) # нет выключения R1 (config-if) # выход

interface FastEthernet 0/0 команда используется для входа в режим интерфейса.

ip address 10.0.0.1 255.0.0.0 команда назначает IP-адрес интерфейсу.

no shutdown Команда используется для запуска интерфейса.

exit команда используется для возврата в режим глобальной конфигурации.

Для последовательного интерфейсатребуются два дополнительных параметра: тактовая частота и полоса пропускания. Каждый последовательный кабель имеет два конца DTE и DCE. Эти параметры всегда настраиваются на стороне DCE.

Мы можем использовать команду show controllers interface из привилегированного режима, чтобы проверить конец кабеля.

R1 (конфигурация) # выход R1 # показать серийный номер контроллеров 0/0/0 Интерфейс Serial0 / 0/0 Оборудование - PowerQUICC MPC860 DCE V.35, тактовая частота 2000000 [Вывод опущен]

Четвертая строка вывода подтверждает, что конец последовательного кабеля DCE подключен.Если вы видите здесь DTE вместо DCE, пропустите эти параметры.

Теперь у нас есть необходимая информация, давайте назначим IP-адрес последовательному интерфейсу.

R1 # настроить терминал R1 (config) # интерфейс Serial0 / 0/0 R1 (config-if) #ip-адрес 100.0.0.1 255.0.0.0 R1 (config-if) # частота 64000 R1 (config-if) # ширина полосы 64 R1 (config-if) # нет выключения R1 (config-if) # выход R1 (конфигурация) #

Router # configure terminal Команда используется для входа в режим глобальной конфигурации.

Router (config) #interface serial 0/0/0 Команда используется для входа в режим интерфейса.

Маршрутизатор (config-if) #ip address 100.0.0.1 255.0.0.0 Команда назначает IP-адрес интерфейсу.

Маршрутизатор (config-if) # тактовая частота 64000

В реальной жизни этот параметр контролирует поток данных между последовательными каналами и должен быть установлен на стороне поставщика услуг. В лабораторных условиях нам не нужно беспокоиться об этом значении.Здесь мы можем использовать любую действующую ставку.

Маршрутизатор (config-if) #bandwidth 64

Bandwidth работает как фактор влияния. Он используется для влияния на расчет метрики EIGRP или любого другого протокола маршрутизации, который использует параметр пропускной способности в процессе выбора маршрута.

Маршрутизатор (config-if) # no shutdown Команда вызывает интерфейс.

Маршрутизатор (config-if) #exit Команда используется для возврата в режим глобальной конфигурации.

Мы будем использовать те же команды для назначения IP-адресов на интерфейсах Router2. Нам нужно предоставить тактовую частоту и полосу пропускания только на стороне DCE последовательного интерфейса. Следующая команда назначит IP-адреса на интерфейсе Router2.

Первоначальная конфигурация IP в R2

Маршрутизатор> включить Маршрутизатор # настроить терминал Маршрутизатор (config) #hostname R2 R2 (конфигурация) # интерфейс FastEthernet0 / 0 R2 (config-if) #ip адрес 192.168.1.1 255.255.255.0 R2 (config-if) # выключения нет R2 (config-if) # выход R2 (конфигурация) # интерфейс Serial0 / 0/0 R2 (config-if) #ip адрес 100.0.0.2 255.0.0.0 R2 (config-if) # выключения нет R2 (config-if) # выход R2 (конфигурация) #

Это все, что нам нужно для начальной настройки IP. Теперь эта топология готова к практике статических физ.

Настроить статический NAT

Для настройки статического NAT требуется три шага: -

- Определить сопоставление IP-адресов

- Определить внутренний локальный интерфейс

- Определить внутри глобального интерфейса

Поскольку статический NAT использует ручную трансляцию, мы должны сопоставить каждый внутренний локальный IP-адрес (который требует перевода) с внутренним глобальным IP-адресом.Следующая команда используется для сопоставления внутреннего локального IP-адреса с внутренним глобальным IP-адресом.

Маршрутизатор (config) #ip nat внутри источника статический [внутренний локальный IP-адрес] [внутренний глобальный IP-адрес]

Например, в нашей лаборатории Laptop1 настроен с IP-адресом 10.0.0.10. Чтобы сопоставить его с IP-адресом 50.0.0.10, мы будем использовать следующую команду

Маршрутизатор (config) #ip nat внутри исходного статического 10.0.0.10 50.0.0.10

На втором этапе мы должны определить, какой интерфейс подключен к локальной сети.На обоих маршрутизаторах интерфейс Fa0 / 0 связан с локальной сетью, которой требуется преобразование IP.

Следующая команда определит интерфейс Fa0 / 0 как внутренний локальный.

Маршрутизатор (config-if) #ip nat внутри

На третьем шаге мы должны определить, какой интерфейс подключен к глобальной сети. На обоих маршрутизаторах последовательный интерфейс 0/0/0 подключен к глобальной сети. Следующая команда определит интерфейс Serial0 / 0/0 как внутренний глобальный.

Маршрутизатор (config-if) #ip nat снаружи

Эти термины проиллюстрированы на следующем рисунке.

Давайте реализуем все эти команды вместе и настроим статический NAT.

R1 Конфигурация статического NAT

R1 (config) #ip nat внутри исходного статического 10.0.0.10 50.0.0.10 R1 (конфигурация) #interface FastEthernet 0/0 R1 (config-if) #ip nat внутри R1 (config-if) # выход R1 (конфигурация) # R1 (config) #interface Serial 0/0/0 R1 (config-if) #ip nat снаружи R1 (config-if) # выход

Для тестирования я настроил только одну статическую трансляцию.Вы можете использовать следующие команды для настройки перевода оставшегося адреса.

R1 (config) #ip nat внутри исходного статического 10.0.0.20 50.0.0.20 R1 (config) #ip nat внутри исходного кода static 10.0.0.30 50.0.0.30

R2 Конфигурация статического NAT

R2 (config) #ip nat внутри исходного статического 192.168.1.10 200.0.0.10 R2 (конфигурация) #interface FastEthernet 0/0 R2 (config-if) #ip nat внутри R2 (config-if) # выход R2 (конфигурация) # R2 (config) #interface Serial 0/0/0 R2 (config-if) #ip nat снаружи R2 (config-if) # выход

Перед тестированием этой лабораторной работы нам необходимо настроить IP-маршрутизацию.IP-маршрутизация - это процесс, который позволяет маршрутизатору маршрутизировать пакет между разными сетями. В следующем руководстве подробно объясняется маршрутизация на примерах

.Концепции маршрутизации, объясненные на примерах

Настроить статическую маршрутизацию в R1

R1 (config) #ip route 200.0.0.0 255.255.255.0 100.0.0.2

Настроить статическую маршрутизацию в R2

R2 (config) #ip route 50.0.0.0 255.0.0.0 100.0.0.1

Тестирование статической конфигурации NAT

В этой лабораторной работе мы настроили статический NAT на маршрутизаторах R1 и R2.На R1 мы сопоставили внутренний локальный IP-адрес 10.0.0.10 с внутренним глобальным адресом 50.0.0.10, а на R2 мы сопоставили внутренний локальный IP-адрес 192.168.1.10 с внутренним глобальным IP-адресом 200.0.0.10.

| Устройство | Внутренний локальный IP-адрес | Внутренний глобальный IP-адрес |

| Портативный компьютер0 | 10.0.0.10 | 50.0.0.10 |

| Сервер | 192.168.1.10 | 200.0.0.10 |

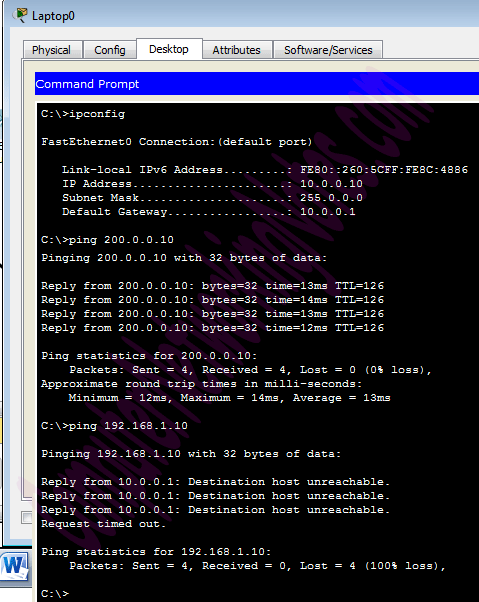

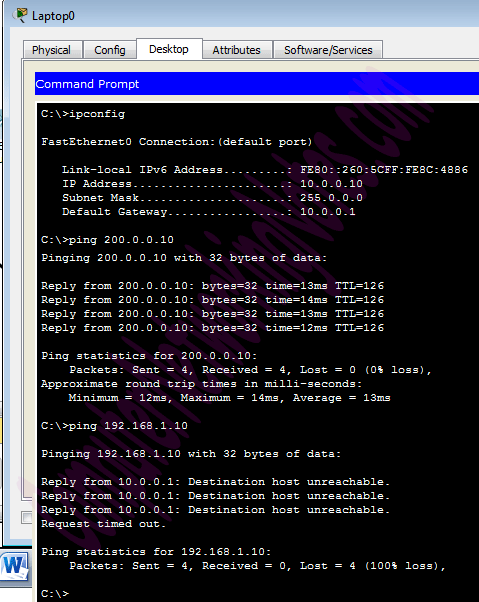

Чтобы протестировать эту настройку, щелкните "Ноутбук 0" и "Рабочий стол" и щелкните "Командная строка".

- Выполните команду ipconfig .

- Выполните команду ping 200.0.0.10 .

- Выполните команду ping 192.168.1.10 .

Первая команда проверяет, что мы проводим тестирование с правильного устройства NAT.

Вторая команда проверяет, можем ли мы получить доступ к удаленному устройству или нет. Ответ ping подтверждает, что мы можем подключиться к удаленному устройству по этому IP-адресу.

Третья команда проверяет, можем ли мы получить доступ к удаленному устройству по его фактическому IP-адресу.Ошибка ping подтверждает, что мы не можем подключиться к удаленному устройству по этому IP-адресу.

Проведем еще одно тестирование. Щелкните Laptop0 и щелкните Desktop и щелкните Web Browser и откройте 200.0.0.10.

Рисунок выше подтверждает, что хост 10.0.0.10 может получить доступ к 200.0.0.10.

Теперь запустите команду ping 200.0.0.10 с портативного компьютера1.

Почему мы не можем подключиться к удаленному устройству с этого хоста?

Потому что мы настроили NAT только для одного хоста (Laptop0) с IP-адресом 10.0.0.10. Таким образом, только хост 10.0.0.10 сможет получить доступ к удаленному устройству.

Чтобы подтвердить это еще раз, давайте попробуем получить доступ к веб-службе с этого хоста.

Если вы следовали этому руководству шаг за шагом, вы должны получить тот же результат тестирования. Хотя это очень редко, но иногда может получиться другой результат. Чтобы выяснить, что пошло не так, вы можете использовать топологию моей практики со всей приведенной выше конфигурацией. Скачать мою практическую топологию

Загрузить NAT Practice LAB со статической конфигурацией NAT

Мы также можем проверить эту трансляцию на маршрутизаторе с помощью команды show ip nat translation .

Следующий рисунок иллюстрирует это преобразование на маршрутизаторе R1.

Следующий рисунок иллюстрирует этот перевод на маршрутизаторе R2

.

Обратите внимание на поле внешнего локального адреса. Вы заметили одну интересную особенность NAT в приведенном выше выводе? Почему фактический внешний локальный IP-адрес не указан в этом поле?

Фактический IP-адрес здесь не указан, поскольку маршрутизатор принимает пакеты после преобразования.С точки зрения R1 IP-адрес удаленного устройства - 200.0.0.10, а с точки зрения R2 - IP-адрес конечного устройства 50.0.0.10.

Таким образом, если включен NAT, мы не сможем отследить фактическое конечное устройство.

Это все для этого руководства. В следующей части мы шаг за шагом изучим динамическую настройку NAT на примерах.

.Как настроить динамический NAT в маршрутизаторе Cisco

В этом руководстве подробно описывается конфигурация динамического NAT (создание списка доступа IP-адресов, нуждающихся в трансляции, создание пула доступных IP-адресов, сопоставление списка доступа с пулом и определение внутренних и внешних интерфейсов). Узнайте, как настраивать, управлять, проверять и отлаживать динамический NAT шаг за шагом с примерами отслеживания пакетов.

Чтобы объяснить конфигурацию динамического NAT, я воспользуюсь имитатором сети с трассировщиком пакетов.Вы можете использовать любое программное обеспечение сетевого симулятора следовать этому руководству. Нет никакой разницы в выводе, если выбранное вами программное обеспечение содержит команды, описанные в этом руководстве.

Создайте практическую лабораторию, как показано на следующем рисунке, или загрузите эту предварительно созданную практическую лабораторию и загрузите в программу трассировки пакетов

Загрузить NAT Practice LAB с начальной конфигурацией IP

При необходимости вы можете загрузить последнюю, а также более раннюю версию Packet Tracer отсюда.Скачать Packet Tracer

Это руководство является третьей частью нашей статьи « Изучение NAT (трансляция сетевых адресов) шаг за шагом на простом языке с примерами ». Вы можете прочитать другие части этой статьи здесь.

Основные понятия NAT, изложенные простым языком

Это руководство является первой частью данной статьи. В этом руководстве с примерами подробно объясняются основные концепции статического nat, динамического nat, pat, внутри локального, внешнего локального, внутреннего глобального и внешнего глобального.

Как настроить статический NAT в маршрутизаторе Cisco

Это руководство является второй частью статьи. Это руководство объясняет, как настроить статический NAT (преобразование сетевых адресов) в маршрутизаторе Cisco, шаг за шагом с примерами трассировки пакетов.

Настройте PAT в маршрутизаторе Cisco с примерами

Это руководство является последней частью этой статьи. Это руководство объясняет, как настроить PAT (преобразование адресов порта) в маршрутизаторе Cisco, шаг за шагом с примерами отслеживания пакетов.

Начальная IP-конфигурация

| Устройство / интерфейс | IP-адрес | Подключено к |

| Laotop0 | 10.0.0.10/8 | Fa0 / 0 из R0 |

| Ноутбук1 | 10.0.0.20/8 | Fa0 / 0 из R0 |

| Портативный компьютер2 | 10.0.0.30/8 | Fa0 / 0 R0 |

| Server0 | 192.168.1.10/24 | Fa0 / 0 R1 |

| Последовательный 0/0/0 R1 | 100.0.0.1 / 8 | Последовательный 0/0/0 R2 |

| Последовательный 0/0/0 R2 | 100.0.0.2/8 | Последовательный 0/0/0 R2 |

Если вы следуете этому руководству по моей практической топологии, пропустите этот раздел конфигурации IP, поскольку эта топология уже настроена с этой начальной конфигурацией IP.

Чтобы назначить IP-адрес в портативном компьютере, нажмите Laptop , нажмите Desktop и нажмите IP-конфигурация и выберите Static и установите IP-адрес , как указано в таблице выше.

Таким же образом настройте IP-адрес на сервере.

Чтобы настроить IP-адрес в Router1, щелкните Router1 , выберите CLI и нажмите Введите ключ .

Выполните следующие команды, чтобы установить IP-адрес и имя хоста.

Маршрутизатор> включить Маршрутизатор # настроить терминал Маршрутизатор (конфигурация) # Маршрутизатор (config) #hostname R1 R1 (config) # интерфейс FastEthernet0 / 0 R1 (config-if) #ip адрес 10.0.0.1 255.0.0.0 R1 (config-if) # нет выключения R1 (config-if) # выход R1 (config) # интерфейс Serial0 / 0/0 R1 (config-if) #ip-адрес 100.0.0.1 255.0.0.0 R1 (config-if) # частота 64000 R1 (config-if) # ширина полосы 64 R1 (config-if) # нет выключения R1 (config-if) # выход R1 (конфигурация) #

Таким же образом войдите в командную строку R2 и выполните следующие команды, чтобы установить IP-адрес и имя хоста.

Маршрутизатор> включить Маршрутизатор # настроить терминал Маршрутизатор (config) #hostname R2 R2 (конфигурация) # интерфейс FastEthernet0 / 0 R2 (config-if) #ip адрес 192.168.1.1 255.255.255.0 R2 (config-if) # выключения нет R2 (config-if) # выход R2 (конфигурация) # интерфейс Serial0 / 0/0 R2 (config-if) #ip-адрес 100.0.0.2 255.0.0.0 R2 (config-if) # выключения нет R2 (config-if) # выход R2 (конфигурация) #

Это все, что нам нужно для начальной настройки IP. Теперь эта топология готова к практике динамических физ.

Настроить динамический NAT

Для настройки динамического NAT требуется четыре шага: -

- Создайте список доступа IP-адресов, которые необходимо преобразовать

- Создать пул всех IP-адресов, доступных для трансляции

- Список доступа к карте с пулом

- Определить внутренние и внешние интерфейсы

На первом этапе мы создадим стандартный список доступа, который определяет, какие внутренние локальные адреса разрешено сопоставлять с внутренним глобальным адресом.

Для создания стандартного нумерованного ACL используется следующая команда режима глобальной конфигурации: -

Маршрутизатор (config) # список доступа ACL_Identifier_number разрешение / запрет на сопоставление параметров

Давайте подробнее разберемся с этой командой и ее параметрами.

Маршрутизатор (конфигурация) #

Эта командная строка указывает, что мы находимся в режиме глобальной конфигурации.

список доступа

С помощью этого параметра мы сообщаем маршрутизатору, что мы создаем список доступа или получаем к нему доступ.

ACL_Identifier_number

Этим параметром мы указываем тип списка доступа. У нас есть два типа списков доступа; стандартные и расширенные. Оба списка имеют свои собственные уникальные идентификационные номера. Стандартный ACL использует диапазон номеров от 1 до 99 и от 1300 до 1999. Мы можем выбрать любое число из этого диапазона, чтобы сообщить маршрутизатору, что мы работаем со стандартным ACL. Это число используется при нащупывании условий в одном ACL. Этот номер также является уникальным идентификатором этого ACL в маршрутизаторе.

разрешение / отказ

Условие ACL имеет два действия; разрешать и отрицать. Если мы используем ключевое слово allow, ACL разрешит все пакеты с адреса источника, указанного в следующем параметре. Если мы используем ключевое слово deny, ACL будет отбрасывать все пакеты с адреса источника, указанного в следующем параметре.

параметры согласования

Этот параметр позволяет нам указать содержимое пакета, которому мы хотим сопоставить. В стандартном состоянии ACL это может быть адрес одного источника или диапазон адресов.У нас есть три варианта указать исходный адрес.

Любая

Любое ключевое слово используется для сопоставления всех источников. Каждый пакет, сравниваемый с этим условием, будет сопоставлен.

Хост

Ключевое слово хоста используется для соответствия определенному хосту. Чтобы сопоставить конкретный хост, введите ключевое слово host, а затем IP-адрес хоста.

A.B.C.D

С помощью этой опции мы можем сопоставить отдельный адрес или диапазон адресов. Чтобы сопоставить один адрес, просто введите его адрес.Чтобы сопоставить диапазон адресов, нам нужно использовать маску подстановки.

Маска подстановочного знака

Как и маска подсети, подстановочная маска также используется для рисования границы в IP-адресе. Если маска подсети используется для отделения сетевого адреса от адреса хоста, маска с подстановочными знаками используется для отличия совпадающей части от остальных. Подстановочная маска - это инверсия маски подсети. Подстановочный знак может быть вычислен в десятичном или двоичном формате из маски подсети.

У нас в лаборатории три хоста. Давайте создадим стандартный список доступа, который разрешает два хоста и запрещает один хост.

R1 (config) # список доступа 1 разрешение 10.0.0.10 0.0.0.0 R1 (config) # список доступа 1 разрешение 10.0.0.20 0.0.0.0 R1 (config) # список доступа 1 запретить любой

Чтобы подробно изучить стандартный ACL, вы можете использовать следующее руководство.

Описание стандартной конфигурации ACL

На втором этапе мы определяем пул внутренних глобальных адресов, доступных для трансляции.

Следующая команда используется для определения пула NAT.

Маршрутизатор (конфигурация) #ip nat pool [Имя пула] [Начальный IP-адрес] [Конечный IP-адрес] маска подсети [Маска подсети]

Эта команда принимает четыре имени пула параметров, начальный IP-адрес, конечный IP-адрес и маску подсети.

Имя пула : - Это имя пула. Здесь мы можем выбрать любое описательное имя.

Начальный IP-адрес : - Первый IP-адрес из диапазона IP-адресов, доступный для трансляции.

Конечный IP-адрес : - Последний IP-адрес из диапазона IP-адресов, доступный для трансляции. Не существует минимальных или максимальных критериев для диапазона IP-адресов, например, мы можем иметь диапазон одного IP-адреса или мы можем иметь диапазон всех IP-адресов из подсети.

Маска подсети : - Маска подсети диапазона IP.

Давайте создадим пул с именем ccna с диапазоном IP-адресов из двух адресов.

R1 (config) #ip nat pool ccna 50.0.0.1 50.0.0.2 маска сети 255.0.0.0

Этот пул состоит из двух IP-адресов класса A 50.0.0.1 и 50.0.0.2.

На третьем этапе мы сопоставляем список доступа с пулом. Следующая команда сопоставит список доступа с пулом и настроит динамический NAT.

Маршрутизатор (конфигурация) #ip nat внутри списка источников [имя или номер списка доступа] пул [имя пула]

Эта команда принимает два варианта.

Имя или номер списка доступа : - Имя или номер списка доступа, который мы создали на первом шаге.

Имя пула : - Имя пула, который мы создали на втором шаге.

На первом этапе мы создали стандартный список доступа с номером 1 , а на втором этапе мы создали пул с именем ccna . Чтобы настроить динамический NAT с этими параметрами, мы будем использовать следующую команду.

R1 (config) #ip nat внутри списка источников 1 пул ccna

Наконец, мы должны определить, какой интерфейс связан с локальной сетью, а какой - с глобальной.

Для определения внутреннего локального мы используем следующую команду

Маршрутизатор (config-if) #ip nat внутриСледующая команда определяет внутри глобального

Маршрутизатор (config-if) #ip nat снаружи

Давайте реализуем все эти команды вместе и настроим динамический NAT.

R1 Конфигурация динамического NAT

R1 # настроить терминал Введите команды конфигурации, по одной в каждой строке. Закончите CNTL / Z. R1 (config) # список доступа 1 разрешение 10.0,0.10 0,0.0.0 R1 (config) # список доступа 1 разрешение 10.0.0.20 0.0.0.0 R1 (config) # список доступа 1 запретить любой R1 (config) #ip nat pool ccna 50.0.0.1 50.0.0.2 маска сети 255.0.0.0 R1 (config) #ip nat внутри списка источников 1 пул ccna R1 (конфигурация) #interface FastEthernet 0/0 R1 (config-if) #ip nat внутри R1 (config-if) # выход R1 (config) # интерфейс Serial0 / 0/0 R1 (config-if) #ip nat снаружи R1 (config-if) # выход R1 (конфигурация) #

Для тестирования я настроил динамические трансляции только для двух адресов.

На R2 мы можем сохранить стандартную конфигурацию или настроить динамический NAT, как мы только что сделали в R1, или можно настроить статический NAT, как мы узнали. в предыдущей части этой статьи.

Давайте сделаем краткий обзор того, что мы узнали в предыдущей части, и настроим статический NAT на R2.

R2> включить R2 # настроить терминал Введите команды конфигурации, по одной в каждой строке. Закончите CNTL / Z. R2 (config) #ip nat внутри исходного статического 192.168.1.10 200.0.0.10 R2 (config) #interface Serial 0/0/0 R2 (config-if) #ip nat снаружи R2 (config-if) # выход R2 (конфигурация) #interface FastEthernet 0/0 R2 (config-if) #ip nat внутри R2 (config-if) # выход R2 (конфигурация) #

Чтобы подробнее понять приведенные выше команды, см. Вторую часть этого руководства.

Перед тестированием этой лабораторной работы нам необходимо настроить IP-маршрутизацию. IP-маршрутизация - это процесс, который позволяет маршрутизатору маршрутизировать пакет между разными сетями. В следующем руководстве подробно объясняется маршрутизация на примерах

.Подробное объяснение протоколов маршрутизации

Настроить статическую маршрутизацию в R1

R1 (config) #ip route 200.0.0.0 255.255.255.0 100.0.0.2

Настроить статическую маршрутизацию в R2

R2 (config) #ip маршрут 50.0.0.0 255.0.0.0 100.0.0.1

Тестирование конфигурации динамического NAT

В этой лабораторной работе мы настроили динамический NAT на R1 для 10.0.0.10 и 10.0.0.20 и статический NAT на R2 для 192.168.1.10.

| Устройство | Внутренний локальный IP-адрес | Внутренний глобальный IP-адрес |

| Портативный компьютер0 | 10.0.0.10 | 50.0.0.1 |

| Портативный компьютер1 | 10.0.0.20 | 50.0.0.2 |

| Сервер | 192.168.1.10 | 200.0.0.10 |

Чтобы проверить эту настройку, щелкните Laptop0 и Desktop и щелкните Command Prompt .

- Выполните команду ipconfig .

- Выполнить команду ping 200.0.0.10 .

- Выполните команду ping 192.168.1.10 .

Первая команда проверяет, что мы проводим тестирование с правильного устройства NAT.

Вторая команда проверяет, можем ли мы получить доступ к удаленному устройству или нет.Ответ ping подтверждает, что мы можем подключиться к удаленному устройству по этому IP-адресу.

Третья команда проверяет, можем ли мы получить доступ к удаленному устройству по его фактическому IP-адресу. Ошибка ping подтверждает, что мы не можем подключиться к удаленному устройству по этому IP-адресу.

Проведем еще одно тестирование. Закройте командную строку, щелкните веб-сервер и войдите в 200.0.0.10.

Рисунок выше подтверждает, что хост 10.0.0.10 имеет доступ к 200.0.0.10. Вы также можете провести такое же тестирование с Laptop1, результат будет таким же.

Теперь запустите команду ping 200.0.0.10 с портативного компьютера2.

Закройте командную строку и получите доступ к веб-серверу с этого хоста.

Почему мы не можем подключиться к удаленному устройству с этого хоста?

Потому что мы настроили NAT только для двух хостов (Laptop0 и Laptop1) с IP-адресами 10.0.0.10 и 10.0.0.20. Так что только хост 10.0.0.10 и 10.0.0.20 сможет получить доступ к удаленному устройству.

Если вы следовали этому руководству шаг за шагом, вы должны получить тот же результат тестирования. Хотя это очень редко, но иногда может получиться другой результат. Чтобы выяснить, что пошло не так, вы можете использовать топологию моей практики со всей приведенной выше конфигурацией. Загрузите мою практическую топологию.

Загрузить NAT Practice LAB с динамической конфигурацией NAT

Мы также можем проверить эту трансляцию на маршрутизаторе с помощью команды show ip nat translation .

На следующем рисунке показана эта трансляция на маршрутизаторе R1.

Мы провели три теста, по одному с каждого хоста, но почему здесь перечислены только два теста? Помните, что на первом этапе мы создали список доступа. Список доступа фильтрует нежелательный трафик до того, как он достигнет NAT. Мы можем увидеть, сколько пакетов заблокировано ACL с помощью следующей команды

R1 # показать списки доступа IP 1

В основном это список доступа, который фильтрует трафик.NAT не фильтрует трафик, а только транслирует адрес.

На следующем рисунке показана трансляция NAT на маршрутизаторе R2

.

Это все для этого руководства. В следующей части мы шаг за шагом изучим настройку перегрузки NAT (PAT) на примерах.

.