Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

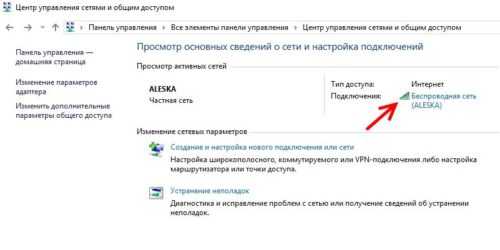

Как узнать ttl роутера

что это такое, как пользоваться и настроить значение на телефоне и роутере?

ВНИМАНИЕ! По последним данных от надежного источника стало известно, что не только TTL является причиной блокировки мобильного интернета. Если же вам нужна информация по ТТЛ для роутеров, и на что данный протокол влияет, то смотрите последнюю главу.

Всем доброго времени суток! Скорее всего ты зашел сюда для того, чтобы обойти блокировку мобильного оператора. Ведь с помощью именно TTL данные компании ловят за руку абонентов, который включили на своем телефоне режим точки доступа. Что такое TTL? Time To Live – это время жизни пакета во вселенной IP адресации.

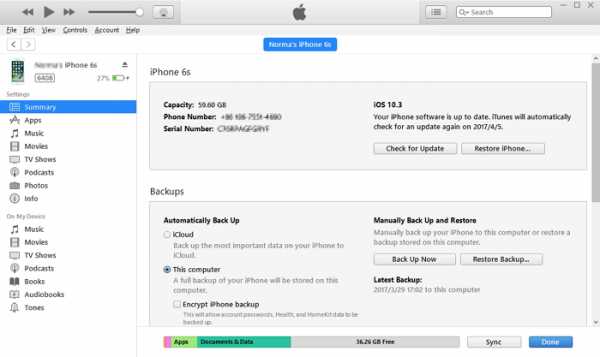

Когда пользователь включает режим модема или точки доступа, то телефон начинает раздавать Wi-Fi вместе с интернетом. При подключении компьютера, ноутбука, телевизора, приставки или другого телефона (планшета) провайдер именно за счет TTL и понимает, что идет раздача интернета на другое устройство.

На данный момент этим грешат такие операторы как МТС, Билайн, YOTA, Теле2 и другие. Насколько я помню, только у Мегафона ограничения пока нет, но я могу ошибаться – поправьте меня в комментариях, если я не прав. Далее я расскажу, как узнать значение TTL, как его поменять и как обойти блокировку. Начнем с теории – советую её прочесть, чтобы вам в дальнейшем было все понятно.

Более подробно про TTL

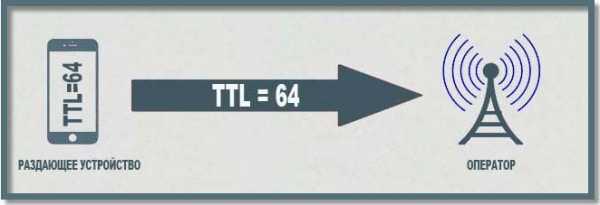

Разберем на простом примере. У вас есть телефон, который при подключении к мобильному интернету оператора постоянно отправляет запросы. В каждом таком запросе есть значение TTL, которое по умолчанию равно 64 – на Android и iOS. У Windows Phone, насколько помню, это значение равно 130.

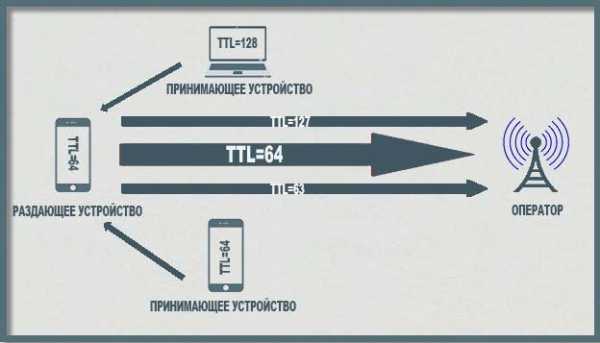

После того как на телефоне включен режим роутера и идет раздача Wi-Fi с интернетом, к нему подключаются другие устройства. На Windows TTL по умолчанию равно 128. На других телефонах 64.

А теперь мы подошли к самой сути TTL. Как вы помните, TTL это время жизни пакета, а называется оно так, потому что при проходе через один узел или устройство, данное значение уменьшается на 1. В итоге компьютер, подключенный к вашему телефону будет отправлять запрос в интернет с TTL, который будет равен 127 (то есть минус 1). От подключённых телефонов ТТЛ будет равен уже 63.

В итоге на сервер оператора от вашего телефона приходят три пакета с разными ТТЛ. Оператор понимает, что дело не чисто, и блокирует устройство. Но блокировку можно также легко обойти.

Обход блокировок

Обходится блокировка достаточно просто – нужно на подключенных устройствах выставить TTL, который будет ровен на 1 больше чем у раздающего телефона. Например, вы раздаете интернет на ноутбук, тогда нужно установить у этого устройства ТТЛ со значение на 1 больше чем у раздающего устройства (то есть 65). В итоге пакет от компьютера, попадая на телефон будет принимать значение 64. Оператор будет видеть, что все пакеты одинаковые, и никого блокировать не будет.

ПРИМЕЧАНИЕ! Можно, конечно, не уменьшать ТТЛ на принимающем устройстве, а уменьшить его на раздающем, но для этого понадобятся ROOT права и программа TTL Master. Поэтому проще всего изменить значение на второстепенных аппаратах – об этом поподробнее чуть ниже.

Но есть ещё одна загвоздка, про которую нигде почему-то не написано. Дело в том, что операторы начали также по-другому вычислять раздачу. У провайдера есть список серверов, к которым можно обратиться только с компьютера.

Например, если на подключенном компьютере начнется обновление Windows, то оператор это сразу поймет. Потому что с телефона никто в здравом уме не будет обращаться к серверам обновления от Microsoft. Список таких серверов постоянно пополняется. Но и эта проблема достаточно легко решается. По этому поводу у нас на портале есть подробные инструкции для всех операторов:

Там расписаны все шаги с картинками и пояснениями. Также вы сможете определить и проверить свой ТТЛ, но на деле они имеют одинаковые значения для всех типов устройств, о которых я написал в самом начале.

TTL в роутере

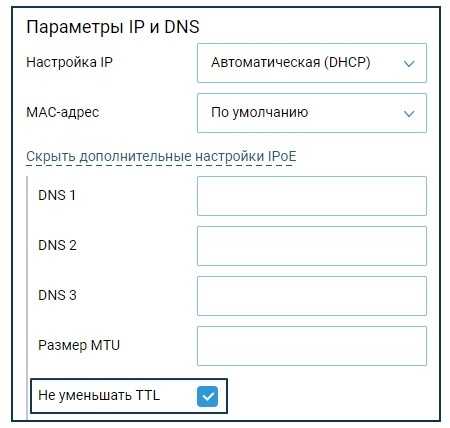

Также этот параметр встречается и в роутере, а также в любых сетях, которые работают с IP адресами. На уровне маршрутизации пакетов ТТЛ постоянно используется как внутри сети пользователя, так и в сети провайдера.

Например, у Keenetic есть параметр «Не уменьшать TTL» – который нужен для того, чтобы пакеты данных от маршрутизатора провайдера при проходе через ваш роутер не уменьшался. Дело в том, что некоторые провайдеры специально выставляют ТТЛ=1. Сделано это для того, чтобы к основным шлюзам всякие нехорошие люди не подключили сторонние маршрутизаторы.

Проблема в том, что если убрать эту галочку, то при проходе пакета ТТЛ уменьшится до 0. А ТТЛ со значение 0 отбрасываются и уничтожаются всеми сетевыми устройствами, который работают на уровне IP адресации. То есть ваш компьютер или любое другое устройство просто не будет принимать эти пакеты.

Ещё раз объясню – это нужно для того, чтобы пользователь не подключал к своему роутеру других абонентов через другие шлюзы. Это если вы захотите стать провайдером для кого-то ещё. Понятное дело, провайдер начнет вас блокировать.

Теоретически да, но делать это НЕЛЬЗЯ по установленному пункту в договоре от поставщика услуг. Не знаю точно, что может грозить за это, но огромный штраф и судебное дело – вполне реально.

С другой стороны, данный параметр иногда нужно изменять при настройке локальной сети компании или предприятия. В таком случае будет использоваться несколько маршрутизаторов. В этом случае поможет TELNET для изменения параметра (x – это значение от 1 до 255) для входящих пакетов:

ПРИМЕЧАНИЕ! 255 – это максимальное возможное значение TTL.

interface ISP ip adjust-ttl inc x

interface ISP ip adjust-ttl dec x

interface ISP ip adjust-ttl set x

Для исходящих данных к провайдеру, нужно заменить «ISP» на «Home». Например:

interface Home ip adjust-ttl inc 1

СОВЕТ! Не забываем сохранить изменения командой:

system configuration save

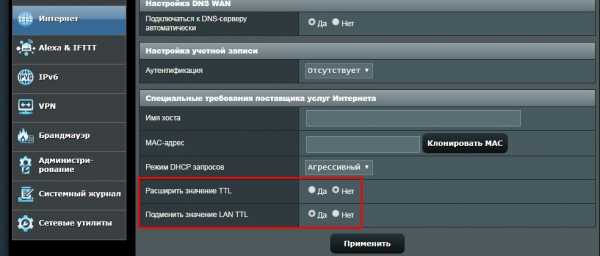

На роутере ASUS есть два других параметра, которые решают аналогичные проблемы:

- «Расширить значение TTL» (Extend The TTL Value) – данная опция работает на входящий трафик. Если от провайдера пришел пакет с ТТЛ равным 1, то он не будет обнулен. Следовательно, ваши внутренние устройства смогут его получить. Аналогично, как и у «Кинетик».

- «Подменить значение LAN TTL» – отправляет пакеты с фиксированным TTL, то есть не важно сколько узлов в вашей локальной сети, ТТЛ будет одинаковым, и провайдер вас не заблокирует.

Подобные значения есть у всех роутеров. Для более продвинутых пользователей их можно изменять в роутер через командную строку (TELNET). В общем, все обходится, и ничего заблокировать нельзя, да пребудет свобода в беспроводном и проводном пространстве – первая заповедь великого Wi-Fi-Гида, да растет его борода!

Как работает Traceroute и примеры использования команды traceroute

Если вы работаете в качестве сетевого администратора, системного администратора или в любой группе системных операторов, то вы, возможно, уже слышали об инструменте под названием TRACEROUTE. Это очень удобный инструмент, доступный по умолчанию в большинстве операционных систем.

Сетевые и системные администраторы чаще всего используют этот инструмент в своей повседневной деятельности. По сути, это очень удобный сетевой диагностический инструмент.Инструмент traceroute преследует три основные цели. Эти цели, которые выполняет tracroute, дают представление о вашей сетевой проблеме.

-

Весь путь, по которому пакет проходит через

-

Имена и идентификационные данные маршрутизаторов и устройств на вашем пути

-

Задержка в сети или, более конкретно, время, необходимое для отправки и получения данных на каждое устройство на path

Это инструмент, который можно использовать для определения пути, по которому ваши данные достигнут пункта назначения, без фактической отправки ваших данных.

Как я всегда говорю в своих статьях, всегда полезно понимать, как работает тот или иной инструмент. Потому что это не использование, которое поможет вам понять и устранить проблему. Но это концепция, лежащая в основе инструмента, который всегда поможет вам понять проблему. Как использовать команду, всегда можно узнать в Интернете или даже на страницах руководства и информации Linux.

В этой статье я объясню работу traceroute и типы инструментов traceroute, а также их различия.Мы также рассмотрим различные переключатели, доступные для команды traceroute в Linux.

Основные сведения Сначала

Каждый IP-пакет, который вы отправляете через Интернет, имеет поле, называемое TTL. TTL означает «время жизни». Хотя это называется Time To Live, на самом деле это не время в секундах, а что-то другое.

Связано: Пакет против сегмента против кадра

TTL измеряется не количеством секунд, а количеством прыжков.Это максимальное количество переходов, которое пакет может пройти через Интернет, прежде чем он будет отброшен.

Переходы - это не что иное, как компьютеры, маршрутизаторы или любые устройства, которые находятся между источником и местом назначения.

Что, если бы TTL не было вообще ?. Если в IP-пакете не было TTL, пакет будет бесконечно перетекать от одного маршрутизатора к другому и так долго искать место назначения. Значение TTL устанавливается отправителем внутри его IP-пакета (человек, использующий систему или отправляющий пакет, не знает об этих вещах, происходящих под капотом, но автоматически обрабатывается операционной системой).

Если пункт назначения не найден после прохождения через слишком много промежуточных маршрутизаторов (переходов) и значение TTL становится равным 0 (что означает отсутствие дальнейшего перемещения), принимающий маршрутизатор отбрасывает пакет и информирует исходного отправителя.

Первому отправителю сообщается, что значение TT1 превышено, и он не может пересылать пакет дальше.

Допустим, мне нужно достичь IP-адреса 10.1.136.23, и мое значение TTL по умолчанию составляет 30 переходов.Это означает, что я могу проехать не более 30 переходов, чтобы добраться до пункта назначения, до которого пакет теряется.

Но как промежуточные маршрутизаторы определят, что предел значения TTL достиг. Каждый маршрутизатор, который находится между источником и получателем, будет уменьшать значение TTL перед отправкой на следующий маршрутизатор. Это означает, что если у меня значение TTL по умолчанию 30, то мой первый маршрутизатор уменьшит его до 29, а затем отправит его следующему маршрутизатору по пути.

Принимающий маршрутизатор сделает это 28 и отправит следующему и так далее.Если маршрутизатор получает пакет с TT1, равным 1 (что означает отсутствие дальнейшего перемещения и пересылки), пакет отбрасывается. Но маршрутизатор, который отбрасывает пакет, проинформирует исходного отправителя о превышении значения TTL.!

Информация, отправляемая маршрутизатором, получающим пакет с TTL, равным 1, обратно исходному отправителю, называется «Сообщения ICMP о превышении TTL» . Конечно, в Интернете, когда вы отправляете что-то получателю, получатель узнает адрес отправителя.

Следовательно, когда сообщение ICMP о превышении TTL отправляется маршрутизатором, исходный отправитель узнает адрес маршрутизатора.

Traceroute использует эти сообщения о превышении TTL для обнаружения маршрутизаторов, которые встречаются на вашем пути к месту назначения (потому что эти сообщения о превышении, отправленные маршрутизатором, будут содержать его адрес).

Но как Traceroute использует сообщение о превышении TTL для определения промежуточных маршрутизаторов / переходов?

Вы можете подумать, сообщения о превышении TTL отправляются только маршрутизатором, который получает пакет с TTL равным 1.Это правильно, каждый маршрутизатор между вами и вашим получателем не будет отправлять сообщение о превышении TTL. Тогда как вы найдете адреса всех маршрутизаторов / переходов между вами и местом назначения. Потому что основная цель Traceroute - определить переходы между вами и пунктом назначения.

Но вы можете использовать это поведение отправки сообщений о превышении TTL маршрутизаторами / переходами между ними, намеренно отправив IP-пакет со значением TTL 1.

См. Примерную диаграмму всего процесса. на диаграмме ниже, где отправитель выполняет трассировку к одному из серверов в удаленном месте.

Итак, допустим, я хочу выполнить трассировку к общедоступному DNS-серверу Google (8.8.8.8). Моя команда traceroute и ее результат будут выглядеть примерно так, как показано ниже.

корень @ рабочая станция: ~ # traceroute -n 8.8.8.8 traceroute до 8.8.8.8 (8.8.8.8), максимум 30 переходов, 60 байтовых пакетов 1 192.168.0.1 6,768 мс 6,462 мс 6,223 мс 2183.83.192.1 5,842 мс 5,543 мс 5,288 мс 3183.82.14.5 5.078 мс 6.755 мс 6.468 мс 4 183,82,14,57 20,789 мс 27,609 мс 27,931 мс 5 72.14.194.18 17,821 мс 17,652 мс 17,465 мс 6 66.249.94.170 19.378 мс 15.975 мс 23.017 мс 7 209.85.241.21 16,633 мс 16,607 мс 17,428 мс 8 8.8.8.8 17,144 мс 17,662 мс 17,228 мс

Давайте посмотрим, что происходит под капотом. Когда я запускаю эту команду traceroute -n 8.8.8.8 , мой компьютер создает пакет UDP (да, это UDP. Не беспокойтесь, мы обсудим это подробно).Этот UDP-пакет будет содержать следующее.

- Мой исходный адрес (который является моим IP-адресом)

- Адрес назначения (который равен 8.8.8.8)

- И номер UDP-порта назначения, который недействителен. Означает, что утилита traceroute отправляет пакет на порт UDP в диапазоне от 33434 до 33534, который обычно не используется.

Итак, давайте посмотрим, как эта штука работает.

Шаг 1: Мой исходный адрес создаст пакет с IP-адресом назначения 8.8.8.8 и номер порта назначения от 33434 до 33534. И что важно, это делает значение TTL 1

Шаг 2: Конечно, мой пакет достигнет моего шлюзового сервера. Увидев получение пакета, мой сервер шлюза уменьшит TTL на 1 (все маршрутизаторы / переходы между ними выполняют эту работу по уменьшению значения TTL на 1). Как только TTL уменьшается на значение 1 (1-1 = 0), значение TTL становится нулевым. Следовательно, мой сервер шлюза отправит мне сообщение о превышении времени TTL.Помните, что когда мой сервер шлюза отправляет мне сообщение о превышении TTL, он отправляет первые 28 байтов заголовка отправляемого мной исходного пакета.

Шаг 3: При получении этого сообщения TTL Time exceeded моя программа traceroute узнает адрес источника и другие сведения о первом переходе (который является моим сервером шлюза).

Шаг 4: Теперь программа traceroute снова отправит тот же пакет UDP с адресом 8.8.8.8 и случайный порт назначения UDP между 33434 и 33534. Но на этот раз я сделаю начальный TTL 2. Это потому, что мой маршрутизатор шлюза уменьшит его на 1 и затем пересылает тот же пакет, который отправляется следующему переход / маршрутизатор (пакет, отправленный моим шлюзом на его следующий переход, будет иметь значение TTL, равное 1).

Шаг 5: При получении пакета UDP следующий переход к моему серверу шлюза снова уменьшит его до 1, что означает, что теперь TTL снова стал 0.Следовательно, он отправит мне сообщение ICMP Time exceeded с исходным адресом, а также первые 28 байтов заголовка пакета, который я отправляю.

Шаг 6: При получении сообщения о превышении времени TTL моя программа traceroute узнает об IP-адресе этого перехода / маршрутизатора и покажет это на моем экране.

Шаг 7: Теперь моя программа traceroute снова создаст аналогичный пакет UDP со случайным портом udp с адресом назначения 8.8.8.8. Но на этот раз значение ttl равно 3, так что ttl автоматически станет 0, когда достигнет третьего перехода / маршрутизатора (помните, что мой шлюз и следующий переход к нему уменьшат его на 1). Так что он ответит мне сообщением о превышении времени TTL, и моя программа traceroute узнает об IP-адресе этого перехода / маршрутизатора.

Шаг 8: При получении этого ответа программа traceroute снова создаст пакет UDP со значением TTL, равным 4, на этот раз.Если у меня также будет превышено время TTL для этого, моя программа traceroute отправит пакет UDP с TTL равным 5 и так далее.

Но как моя программа traceroute узнает, что конечный пункт назначения 8.8.8.8 достигнут. Программа traceroute узнает об этом, потому что, когда исходный получатель пакета 8.8.8.8 (помните, что все пакеты UDP имели адрес назначения 8.8.8.8) получит запрос, он отправит мне сообщение, которое будет совершенно другим. из всех сообщений «Время TTL превышено» .

Когда исходный получатель (8.8.8.8) получит мой UDP-пакет, он отправит мне сообщение «ICMP Destination / PORT Unreachable». Это обязательно произойдет, потому что мы всегда отправляем случайный UDP-порт между 33434 и 33534. Следовательно, моя программа Traceroute узнает, что мы достигли конечного пункта назначения, и перестанет отправлять любые дальнейшие пакеты.

Теперь все, что описывается словами, называется теорией. Нам нужно подтвердить это, выполнив tcpdump при выполнении трассировки.Посмотрим на вывод tcpdump. Обратите внимание, что я не буду показывать вам весь вывод tcpdump, потому что он слишком длинный.

Связано: Команда TCPDUMP в Linux с примерами

Запустите traceroute на одном терминале вашей Linux-машины. А на другом терминале запустите приведенную ниже команду tcpdump, чтобы увидеть, что произойдет.

корень @ рабочая станция: ~ # tcpdump -n '(icmp или udp)' -vvv 12: 13: 06.585187 IP (tos 0x0, ttl 1, id 37285, смещение 0, флаги [нет], протокол протокола UDP (17), длина 60) 192.168.0.102.43143> 8.8.8.8.33434: [плохой udp cksum 0xd157 -> 0x0e59!] UDP, длина 32 12: 13: 06.585218 IP (tos 0x0, ttl 1, id 37286, смещение 0, флаги [нет], протокол протокола UDP (17), длина 60) 192.168.0.102.38682> 8.8.8.8.33435: [плохой udp cksum 0xd157 -> 0x1fc5!] UDP, длина 32 12: 13: 06.585228 IP (tos 0x0, ttl 1, id 37287, смещение 0, флаги [нет], протокол протокола UDP (17), длина 60) 192.168.0.102.48381> 8.8.8.8.33436: [bad udp cksum 0xd157 -> 0xf9e0!] UDP, длина 32 12: 13: 06.585237 IP (tos 0x0, ttl 2, id 37288, смещение 0, флаги [нет], протокол UDP (17), длина 60) 192.168.0.102.57602> 8.8.8.8.33437: [плохой udp cksum 0xd157 -> 0xd5da!] UDP, длина 32 12: 13: 06.585247 IP (tos 0x0, ttl 2, id 37289, смещение 0, флаги [нет], протокол UDP (17), длина 60) 192.168.0.102.39195> 8.8.8.8.33438: [плохой udp cksum 0xd157 -> 0x1dc1!] UDP, длина 32 12: 13: 06.585256 IP (tos 0x0, ttl 2, id 37290, смещение 0, флаги [нет], протокол UDP (17), длина 60) 192.168.0.102.47823> 8.8.8.8.33439: [плохой udp cksum 0xd157 -> 0xfc0b!] UDP, длина 32 12: 13: 06.585264 IP (tos 0x0, ttl 3, id 37291, смещение 0, флаги [нет], протокол протокола UDP (17), длина 60) 192.168.0.102.52815> 8.8.8.8.33440: [плохой udp cksum 0xd157 -> 0xe88a!] UDP, длина 32 12: 13: 06.585273 IP (tos 0x0, ttl 3, id 37292, смещение 0, флаги [нет], протокол UDP (17), длина 60) 192.168.0.102.51780> 8.8.8.8.33441: [неверный udp cksum 0xd157 -> 0xec94!] UDP, длина 32 12: 13: 06.585281 IP (tos 0x0, ttl 3, id 37293, смещение 0, флаги [нет], протокол UDP (17), длина 60) 192.168.0.102.34782> 8.8.8.8.33442: [неверный udp cksum 0xd157 -> 0x2efa!] UDP, длина 32 12: 13: 06.585290 IP (tos 0x0, ttl 4, id 37294, смещение 0, флаги [нет], протокол UDP (17), длина 60) 192.168.0.102.53015> 8.8.8.8.33443: [плохой udp cksum 0xd157 -> 0xe7bf!] UDP, длина 32 12: 13: 06.585299 IP (tos 0x0, ttl 4, id 37295, смещение 0, флаги [нет], протокол UDP (17), длина 60) 192.168.0.102.58417> 8.8.8.8.33444: [плохой udp cksum 0xd157 -> 0xd2a4!] UDP, длина 32 12: 13: 06.585308 IP (tos 0x0, ttl 4, id 37296, смещение 0, флаги [нет], протокол протокола UDP (17), длина 60) 192.168.0.102.55943> 8.8.8.8.33445: [плохой udp cksum 0xd157 -> 0xdc4d!] UDP, длина 32 12: 13: 06.585318 IP (tos 0x0, ttl 5, id 37297, смещение 0, флаги [нет], протокол протокола UDP (17), длина 60) 192.168.0.102.33265> 8.8.8.8.33446: [плохой udp cksum 0xd157 -> 0x34e3!] UDP, длина 32 12: 13: 06.585327 IP (tos 0x0, ttl 5, id 37298, смещение 0, флаги [нет], протокол протокола UDP (17), длина 60) 192.168.0.102.53485> 8.8.8.8.33447: [плохой udp cksum 0xd157 -> 0xe5e5!] UDP, длина 32 12: 13: 06.585335 IP (tos 0x0, ttl 5, id 37299, смещение 0, флаги [нет], протокол UDP (17), длина 60) 192.168.0.102.40992> 8.8.8.8.33448: [плохой udp cksum 0xd157 -> 0x16b2!] UDP, длина 32 12: 13: 06.585344 IP (tos 0x0, ttl 6, id 37300, смещение 0, флаги [нет], протокол UDP (17), длина 60) 192.168.0.102.41538> 8.8.8.8.33449: [неверный udp cksum 0xd157 -> 0x148f!] UDP, длина 32

Приведенный выше вывод показывает только UDP-пакеты, которые отправляет моя машина. Я покажу ответные сообщения отдельно, чтобы это было более понятно.

Обратите внимание на значение TTL в каждой строке. Он начинается с TTL 1, затем 2, а затем 3 до TTL 6. Но вам может быть интересно, почему мой сервер отправляет 3 сообщения UDP со значением TTL 1, затем 2, а затем 3.?

Причина в том, чтобы вычислить среднее время кругового обхода.Программа Traceroute отправляет три пакета UDP на каждый переход, чтобы измерить точное среднее время приема-передачи. Время приема-передачи - это не что иное, как время, затраченное на отправку и последующее получение ответа в миллисекундах. Я намеренно не упомянул об этом в начале, чтобы избежать путаницы.

Итак, суть в том, что моя программа traceroute отправляет три пакета UDP на каждый переход, чтобы просто вычислить среднее значение двустороннего пути. потому что выходные данные traceroute показывают вам эти три значения в своих выходных данных.Пожалуйста, ознакомьтесь с выходными данными traceroute более внимательно. Он показывает три миллисекунды для каждого прыжка. Чтобы получить четкое представление о времени поездки туда и обратно.

Теперь давайте посмотрим, какой ответ мы получили от всех переходов через TCPDUMP. Обратите внимание, что сообщения с ответами, которые я показываю ниже, являются частью того же tcpdump, что и выше, но показаны вам отдельно, чтобы прояснить это.

Еще одна интересная вещь, которую следует отметить, это то, что каждый раз моя программа traceroute отправляет другой случайный номер порта UDP.Это необходимо для определения того, какому пакету принадлежал ответ. Как было сказано ранее, ответные сообщения, отправляемые переходами, и пункт назначения содержат заголовок исходного пакета, который мы отправляем, поэтому программа traceroute может точно рассчитать время приема-передачи (для каждых трех пакетов UDP, отправленных на каждый переход), поскольку она может легко идентифицировать ответ. и соотносить. Случайные номера портов являются своего рода идентификаторами для идентификации ответа.

Ответные сообщения выглядят следующим образом.

192.168.0.1> 192.168.0.102: время ICMP превышено при передаче, длина 68 IP (tos 0x0, ttl 1, id 37285, смещение 0, флаги [нет], протокол протокола UDP (17), длина 60) 192.168.0.1> 192.168.0.102: время ICMP превышено при передаче, длина 68 IP (tos 0x0, ttl 1, id 37286, смещение 0, флаги [нет], протокол протокола UDP (17), длина 60) 183.83.192.1> 192.168.0.102: время ICMP превышено при передаче, длина 60 IP (tos 0x0, id 37288, смещение 0, флаги [нет], протокол протокола UDP (17), длина 60) 192.168.0.1> 192.168.0.102: время ICMP превышено при передаче, длина 68 IP (tos 0x0, ttl 1, id 37287, смещение 0, флаги [нет], протокол UDP (17), длина 60)

Обратите внимание на сообщения о превышении времени ICMP в приведенном выше ответе (я не показал все ответные сообщения).

Теперь позвольте мне показать последнее сообщение, которое отличается от сообщения ICMP о превышении времени. Как было сказано ранее, это сообщение является недоступным для порта назначения. И моя программа traceroute узнает, что наша цель достигнута.

8.8.8.8> 192.168.0.102: ICMP 8.8.8.8 udp порт 33458 недоступен, длина 68 IP (tos 0x80, ttl 2, id 37309, смещение 0, флаги [нет], протокол UDP (17), l ength 60) 8.8.8.8> 192.168.0.102: ICMP 8.8.8.8 udp порт 33457 недоступен, длина 68 IP (tos 0x80, ttl 1, id 37308, смещение 0, флаги [нет], протокол UDP (17), l ength 60) 8.8.8.8> 192.168.0.102: ICMP 8.8.8.8 udp порт 33459 недоступен, длина 68 IP (tos 0x80, ttl 2, id 37310, смещение 0, флаги [нет], протокол UDP (17), l ength 60)

Обратите внимание, что есть три ответа от 8.8.8.8 в мою программу traceroute. Как было сказано ранее, traceroute отправляет три одинаковых пакета UDP с разными портами, чтобы просто рассчитать время приема-передачи. Конечный пункт назначения ничем не отличается.

Различные типы программ Traceroute

Существуют различные типы программ traceroute. Каждый из них работает немного по-своему. Но общая концепция каждого из них одинакова. Все они используют значение TTL.

Почему разные реализации? Это потому, что вы можете использовать тот, который применим к вашей среде.Если предположить, что брандмауэр блокирует трафик UDP, вы можете использовать для этой цели другой traceroute. Ниже перечислены различные типы.

- UDP Traceroute

- ICMP traceroute

- TCP Traceroute

Связано: Как работает UDP, если он не ориентирован на соединение

Ранее мы использовали трассировку UDP. Это протокол по умолчанию, используемый программой linux traceroute.Однако вы можете попросить нашу утилиту traceroute в Linux использовать ICMP вместо UDP с помощью следующей команды.

корень @ рабочая станция: ~ # traceroute -I -n 8.8.8.8

ICMP для traceroute работает так же, как UDP traceroute. Программа Traceroute будет отправлять сообщения ICMP Echo Request, а промежуточные узлы ответят сообщениями ICMP Time exceeded. Но конечный пункт назначения ответит эхо-ответом ICMP.

Команда Tracert, доступная в операционной системе Windows, по умолчанию использует метод трассировки ICMP.

А теперь самое интересное. Это называется TCP traceroute. Он используется, потому что почти все межсетевые экраны и маршрутизаторы между ними позволяют отправлять TCP-трафик. И если пакет направлен на порт 80, который является веб-трафиком, то большинство маршрутизаторов разрешают этот пакет. TCPTRACEROUTE по умолчанию отправляет запросы TCP SYN на порт 80.

Чтение: Как устанавливается TCP-соединение

Все маршрутизаторы между источником и пунктом назначения отправят сообщение о превышении времени TTL, а пункт назначения отправит либо пакет RST, если порт 80 закрыт, или отправит пакет SYN / ACK (но tcptraceroute не устанавливает TCP-соединение, при получении пакета SYN / ACK программа traceroute отправит пакет RST, чтобы закрыть соединение).Таким образом, программа traceroute узнает, что пункт назначения достигнут.

Обратите внимание на тот факт, что параметр -n, который я использовал в ранее показанной команде traceroute, не выполняет разрешение имен DNS. В противном случае traceroute будет отправлять DNS-запросы для всех переходов, которые он находит на пути.

Чтение: Как работает DNS

Теперь главный вопрос - какой из них мне следует использовать из трассировки icmp, udp и tcp?

Все зависит от окружающей среды.Если предположить, что промежуточные маршрутизаторы блокируют определенный протокол, вы должны попробовать использовать другой.

.Руководство по: инструменты устранения неполадок - MikroTik Wiki

Раньше мы рассмотрим наиболее важные команды для проверки подключения и устранения неполадок, вот небольшое напоминание о том, как проверить параметры сетевого интерфейса главного компьютера.

В Microsoft Windows есть целый набор полезных инструментов командной строки, которые помогают тестировать и настраивать интерфейсы LAN / WAN. Мы рассмотрим только наиболее часто используемые сетевые инструменты и команды Windows.

Все инструменты запускаются из оконного терминала.Перейдите к Пуск / Выполнить и введите «cmd», чтобы открыть командное окно.

Некоторые из команд в окнах:

ipconfig - используется для отображения значений конфигурации сети TCP / IP. Чтобы открыть его, введите в командной строке « ipconfig ».

C: \> ipconfig Конфигурация IP Windows Подключение по локальной сети адаптера Ethernet: DNS-суффикс для конкретного соединения. : mshome.net Локальный адрес IPv6. . . . . : fe80 :: 58ad: cd3f: f3df: bf18% 8 IPv4-адрес.. . . . . . . . . . : 173.16.16.243 Маска подсети . . . . . . . . . . . : 255.255.255.0 Шлюз по умолчанию . . . . . . . . . : 173.16.16.1

Для ipconfig также есть множество дополнительных функций. Чтобы получить список дополнительных параметров, введите « ipconfig /? » или « ipconfig -? ».

netstat - отображает активные TCP-соединения и порты, на которых компьютер прослушивает, статистику Ethernet, таблицу IP-маршрутизации, статистику для протоколов IP, ICMP, TCP и UDP.Он имеет ряд опций для отображения различных свойств сети и TCP-соединений «netstat -?».

nslookup - это административный инструмент командной строки для тестирования и устранения неполадок DNS-серверов. Например, если вы хотите узнать, какой IP-адрес является «www.google.com», введите « nslookup www.google.com », и вы обнаружите, что есть другие адреса: 74.125.77.99, 74.125.77.104, 74.125. 77.147.

netsh - это инструмент, который администратор может использовать для настройки и мониторинга компьютеров под управлением Windows из командной строки.Он позволяет настраивать интерфейсы, протоколы маршрутизации, маршруты, фильтры маршрутизации и отображать текущую текущую конфигурацию.

Очень похожие команды доступны и на unix-подобных машинах. Сегодня в большинстве дистрибутивов Linux сетевыми настройками можно управлять через графический интерфейс, но всегда полезно быть знакомым с инструментами командной строки. Вот список основных сетевых команд и инструментов в Linux:

ifconfig - аналогично командам ipconfig в Windows.Он позволяет включать / отключать сетевые адаптеры, назначать IP-адрес и сведения о маске сети, а также отображать текущую конфигурацию сетевого интерфейса.

iwconfig - инструмент iwconfig похож на ifconfig и ethtool для беспроводных карт. Это также позволяет просмотреть и установить основные сведения о сети Wi-Fi.

nslookup - укажите имя хоста, и команда вернет IP-адрес.

netstat - печать сетевых подключений, включая подключения портов, таблицы маршрутизации, статистику интерфейсов, маскарадные подключения и многое другое.( netstat - r, netstat - a )

ip - отображение / управление маршрутизацией, устройствами, политикой маршрутизации и туннелями на Linux-машине.

Например, проверьте IP-адрес интерфейса с помощью команды ip :

$ ip addr show

Вы можете добавить статический маршрут, используя следующую команду ip :

ip route добавить {СЕТЕВОЙ адрес} через {адрес следующего перехода} dev {DEVICE} , например:

$ ip route добавить 192.168.55.0 / 24 через 192.168.1.254 dev eth2

упомянутых инструментов - лишь небольшая часть сетевых инструментов, доступных в Linux. Помните, что если вы хотите получить полную информацию о параметрах инструментов и команд, используйте команду man . Например, если вы хотите узнать все параметры ifconfig , напишите команду man ifconfig в терминале.

Проверить подключение к сети

Использование команды ping

Ping - одна из наиболее часто используемых и известных команд.Утилита администрирования, используемая для проверки доступности конкретного хоста через сеть Интернет-протокола (IP) и измерения времени приема-передачи пакетов, отправленных с локального хоста на хост назначения, включая собственные интерфейсы локального хоста.

Ping использует протокол протокола управляющих сообщений Интернета (ICMP) для эхо-ответа и эхо-запроса. Ping отправляет пакеты запроса ICMP echo на целевой хост и ожидает ответа ICMP. Вывод Ping отображает минимальное, среднее и максимальное время, используемое пакетом ping для поиска указанной системы и возврата.

С ПК:

Windows:

C: \> ping 10.255.255.4 Пинг 10.255.255.4 с 32 байтами данных: Ответ от 10.255.255.4: байты = 32 время = 1 мс TTL = 61 Ответ от 10.255.255.4: байты = 32, время <1 мс TTL = 61 Ответ от 10.255.255.4: байты = 32, время <1 мс TTL = 61 Ответ от 10.255.255.4: байты = 32, время <1 мс TTL = 61 Статистика пинга для 10.255.255.4: Пакетов: отправлено = 4, принято = 4, потеряно = 0 (0% Приблизительное время в оба конца в миллисекундах: Минимум = 0 мс, максимум = 1 мс, средний = 0 мс

Unix-подобный:

andris @ andris-desktop: / $ ping 10.C --- 10.255.255.6 статистика пинга --- 4 пакета передано, 4 получено, потеря пакетов 0%, время 2999 мс rtt min / avg / max / mdev = 0,780 / 0,948 / 1,232 / 0,174 мс

Нажмите Ctrl-C, чтобы остановить процесс проверки связи.

Из MikroTik:

[admin @ MikroTik]> пинг 10.255.255.4 10.255.255.4 64-байтовый пинг: ttl = 62 время = 2 мс 10.255.255.4 64-байтовый пинг: ttl = 62 время = 8 мс 10.255.255.4 64-байтовый пинг: ttl = 62 время = 1 мс 10.255.255.4 64-байтовый пинг: ttl = 62 время = 10 мс 4 пакета передано, 4 пакета получено, потеря пакетов 0% туда и обратно мин. / сред. / макс. = 1/5.2/10 мс

Нажмите Ctrl-C, чтобы остановить процесс проверки связи.

Использование команды traceroute

Traceroute отображает список маршрутизаторов, через которые проходит пакет, чтобы добраться до удаленного хоста. Инструмент traceroute или tracepath доступен практически во всех Unix-подобных операционных системах, а tracert - в операционных системах Microsoft Windows.

Работа Traceroute основана на значении TTL и сообщении ICMP «Превышено время».Помните, что значение TTL в IP-заголовке используется для предотвращения петель маршрутизации. Каждый скачок уменьшает значение TTL на 1. Если TTL достигает нуля, пакет отбрасывается, и сообщение ICMP Time Exceeded отправляется обратно отправителю, когда это происходит.

Первоначально с помощью traceroute значение TTL устанавливается на 1, когда следующий маршрутизатор находит пакет с TTL = 1, он устанавливает значение TTL равным нулю и отвечает источником ICMP-сообщением «время истекло». Это сообщение сообщает источнику, что пакет проходит через этот конкретный маршрутизатор как переход.В следующий раз значение TTL увеличится на 1 и так далее. Обычно каждый маршрутизатор на пути к месту назначения уменьшает поле TTL на единицу, TTL достигает нуля.

С помощью этой команды вы можете увидеть, как пакеты проходят через сеть, и где это может дать сбой или замедлиться. Используя эту информацию, вы можете определить компьютер, маршрутизатор, коммутатор или другое сетевое устройство, которое может вызвать сетевые проблемы или сбои.

С персонального компьютера:

Windows:

C: \> tracert 10.255.255.2 Трассировка маршрута до 10.255.255.2 максимум на 30 переходах 1 <1 мс <1 мс <1 мс 10.13.13.1 2 1 мс 1 мс 1 мс 10.255.255.2 Трассировка завершена.

Unix-подобный:

Traceroute и tracepath похожи, только для tracepath не требуются привилегии суперпользователя.

andris @ andris-desktop: ~ $ tracepath 10.255.255.6 1: andris-desktop.local (192.168.10.4) 0,123 мс pmtu 1500 1: 192.168.10,1 (192.168.10.1) 0,542 мс 1: 192.168.10.1 (192.168.10.1) 0,557 мс 2: 192.168.1.2 (192.168.1.2) 1,213 мс 3: нет ответа 4: 10.255.255.6 (10.255.255.6) 2.301 мс достигнуто Резюме: pmtu 1500 hops 4 back 61

Из MikroTik:

[admin @ MikroTik]> инструмент traceroute 10.255.255.1 СТАТУС АДРЕСА 1 10.0.1.17 2 мс 1 мс 1 мс 2 10.255.255.1 5 мс 1 мс 1 мс [админ @ MikroTik]>

Файлы журнала

Средство мониторинга системных событий позволяет отлаживать различные проблемы с помощью журналов. Файл журнала - это текстовый файл, созданный на сервере / маршрутизаторе / хосте и фиксирующий различные виды активности на устройстве. Этот файл является основным источником анализа данных. RouterOS может регистрировать различные системные события и информацию о состоянии. Журналы могут быть сохранены в памяти маршрутизатора (RAM), на диске, в файле, отправлены по электронной почте или даже отправлены на удаленный сервер системного журнала.

Все сообщения, хранящиеся в локальной памяти маршрутизатора, можно распечатать из меню / log . Каждая запись содержит время и дату, когда произошло событие, темы, к которым относится это сообщение, и само сообщение.

[admin @ MikroTik] / log> распечатать 15:22:52 система, инфо устройство изменено администратором 16:16:29 system, info, account user admin вышел из системы с 13.10.13.14 через winbox 16:16:29 system, info, account user admin вышел из системы с 13.10.13.14 через telnet 16:17:16 система, правило информационного фильтра добавлено администратором 16:17:34 система, правило изменения информации добавлено администратором 16:17:52 система, информация простая очередь удалена админом 16:18:15 система, информация о сети OSPFv2 добавлена администратором

Подробнее о входе в RouterOS читайте здесь >>

Резак (/ инструментальный резак)

Torch - это инструмент для мониторинга трафика в реальном времени, который можно использовать для мониторинга потока трафика через интерфейс.

Вы можете отслеживать трафик, классифицируемый по имени протокола, адресу источника, адресу назначения, порту. Torch показывает выбранные вами протоколы и скорость передачи данных по каждому из них.

Примечание. Одноадресный трафик между беспроводными клиентами с включенной пересылкой от клиента к клиенту не будет виден для инструмента torch. Пакеты, которые обрабатываются мостом с включенной аппаратной разгрузкой, также не будут видны (неизвестный одноадресный, широковещательный и некоторый многоадресный трафик будет виден для инструмента torch).

Пример:

В следующем примере отслеживается трафик, генерируемый протоколом telnet, который проходит через интерфейс ether1.

[admin @ MikroTik] инструмент> torch ether1 port = telnet SRC-ПОРТ DST-ПОРТ TX RX 1439 23 (telnet) 1,7 кбит / с 368бит / с [admin @ MikroTik] инструмент>

Чтобы узнать, какие IP-протоколы отправляются через ether1:

[admin @ MikroTik] инструмент> torch ether1 protocol = any-ip ПРО.. TX RX tcp 1,06 кбит / с 608бит / с UDP 896 бит / с 3,7 кбит / с icmp 480 бит / с 480 бит / с ospf 0 бит / с 192 бит / с [admin @ MikroTik] инструмент>

Чтобы увидеть, какие протоколы связаны с хостом, подключенным к интерфейсу 10.0.0.144/32 ether1:

[admin @ MikroTik] инструмент> torch ether1 src-address = 10.0.0.144 / 32 protocol = любой PRO .. SRC-АДРЕС TX RX tcp 10.0.0.144 1.01 кбит / с 608бит / с icmp 10.0.0.144 480 бит / с 480 бит / с [admin @ MikroTik] инструмент>

Предупреждение: Трафик, который появляется в torch, до того, как он был отфильтрован межсетевым экраном.Это означает, что вы сможете видеть пакеты, которые могут быть отброшены вашими правилами брандмауэра.

IPv6

Начиная с v5RC6 torch может показывать трафик IPv6. Введены два новых параметра: src-address6 и dst-address6 . Пример:

admin @ RB1100test]> / tool torch interface = bypass-bridge src-address6 = :: / 0 ip-protocol = any sr c-адрес = 0.0.0.0 / 0 MAC-ПРОТОКОЛ IP-PROT ... SRC-АДРЕС TX RX ipv6 tcp 2001: 111: 2222: 2 :: 1 60.1 кбит / с 1005,4 кбит / с ip tcp 10.5.101.38 18,0 кбит / с 3,5 кбит / с ip vrrp 10.5.101.34 0 бит / с 288 бит / с ip udp 10.5.101.1 0 бит / с 304 бит / с ip tcp 10.0.0.176 0 бит / с 416 бит / с ip ospf 224.0.0.5 544 бит / с 0 бит / с 78.7 кбит / с 1010,0 кбит / с

Чтобы инструмент / ping работал с доменным именем, которое разрешает IPv6-адрес, используйте следующее:

/ ping [: разрешить ipv6.google.com]

По умолчанию ping использует IPv4-адрес.

Winbox

Более привлекательный интерфейс Torch доступен в Winbox (Tool> Torch). В Winbox вы также можете вызвать панель фильтра, нажав клавишу F на клавиатуре.

Анализатор пакетов (/ инструментальный сниффер)

Пакетный сниффер - это инструмент, который может захватывать и анализировать пакеты, отправленные и полученные через определенный интерфейс.анализатор пакетов использует формат libpcap .

Конфигурация анализатора пакетов

В следующем примере будет добавлен потоковый сервер , потоковая передача будет включена, имя-файла будет настроено на тестирование, а сниффер пакетов будет запущен и остановлен через некоторое время:

[admin @ MikroTik] сниффер инструмента> установить streaming-server = 192.168.0.240 \ \ ... потоковая передача = да имя-файла = тест [admin @ MikroTik] сниффер инструментов> печать интерфейс: все только заголовки: нет ограничение памяти: 10 имя-файла: "тест" предел файла: 10 потоковая передача: да потоковый сервер: 192.168.0.240 фильтр-поток: да протокол-фильтр: только ip фильтр-адрес1: 0.0.0.0/0:0-65535 фильтр-адрес2: 0.0.0.0/0:0-65535 работает: нет [admin @ MikroTik] сниффер инструмента> начать [admin @ MikroTik] сниффер инструментов> стоп

Здесь вы можете указать различные параметры анализатора пакетов , такие как максимальный объем используемой памяти, ограничение размера файла в КБ.

Средство анализа запущенных пакетов

Есть три команды, которые используются для управления работой анализатора пакетов во время выполнения:

/ запуск сниффера инструмента , / остановка анализатора инструмента , / сохранение сниффера инструмента.

Команда start используется для запуска / сброса сниффинга, stop - останавливает сниффинг. Для сохранения прослушиваемых в данный момент пакетов в конкретный файл используется команда save .

В следующем примере сниффер пакетов будет запущен и через некоторое время остановлен:

[admin @ MikroTik] сниффер инструмента> начать [admin @ MikroTik] сниффер инструментов> стоп

Ниже перехваченные пакеты будут сохранены в файле с именем test :

[admin @ MikroTik] сниффер инструмента> save file-name = test

Просмотр прослушанных пакетов

Также доступны различные подменю для просмотра перехваченных пакетов.

- / пакет сниффера инструмента - показать список проанализированных пакетов

- / протокол анализатора инструмента - показать все типы протоколов, которые были прослушаны

Например:

[admin @ MikroTik] пакет сниффера инструмента> печать # ВРЕМЯ ИНТЕРФЕЙСА SRC-АДРЕС 0 1.697 ether1 0.0.0.0:68 (bootpc) 1 1.82 эфир1 10.0.1.17 2 2.007 эфир1 10.0.1.18 3 2.616 ether1 0.0.0.0:68 (bootpc) 4 2.616 эфир1 10.0.1.18:45630 5 5.99 эфир1 10.0.1.18 6 6.057 эфир1 159.148.42.138 7 7.067 ether1 10.0.1.5:1701 (l2tp) 8 8.087 ether1 10.0.1.18:1701 (l2tp) 9 9.977 эфир1 10.0.1.18:1701 (l2tp) -- Больше

На рисунке ниже показан графический интерфейс сниффера в Winbox, который более удобен для пользователя.

Подробное описание команд можно найти в инструкции >>

Тест пропускной способности

Тестер пропускной способности можно использовать для измерения пропускной способности (Мбит / с) другого маршрутизатора MikroTik (проводной или беспроводной сети) и тем самым помочь обнаружить «узкие места» сети - точка сети с наименьшей пропускной способностью .

BW test использует два протокола для проверки пропускной способности:

- TCP - использует стандартные принципы работы протокола TCP со всеми основными компонентами, такими как инициализация соединения, подтверждения пакетов, окно перегрузки, механизм и все другие особенности алгоритма TCP. Пожалуйста, просмотрите протокол TCP, чтобы получить подробную информацию о его внутренних настройках скорости и о том, как анализировать его поведение. Статистика пропускной способности рассчитывается с использованием полного размера потока данных TCP.Поскольку подтверждения являются внутренней работой TCP, их размер и использование канала не включаются в статистику пропускной способности. Следовательно, при оценке пропускной способности статистика не так надежна, как статистика UDP.

- UDP-трафик - отправляет 110% или больше пакетов, чем в настоящее время считается полученным на другой стороне канала. Чтобы увидеть максимальную пропускную способность канала, размер пакета должен быть установлен для максимального MTU, разрешенного для каналов, который обычно составляет 1500 байтов. UDP не требует подтверждения; эта реализация означает, что можно увидеть максимально приближенное значение пропускной способности.

Помните, что Тест пропускной способности использует всю доступную пропускную способность (по умолчанию) и может повлиять на удобство использования сети.

Если вы хотите проверить реальную пропускную способность маршрутизатора, вы должны запустить тест пропускной способности через маршрутизатор, а не от него или к нему. Для этого вам понадобится как минимум 3 маршрутизатора, соединенных в цепочку:

Сервер пропускной способности - тестируемый маршрутизатор - Клиент пропускной способности.

Примечание: Если вы используете протокол UDP, то проверка пропускной способности подсчитывает заголовок IP + заголовок UDP + данные UDP.Если вы используете TCP, то тест пропускной способности учитывает только данные TCP (заголовок TCP и заголовок IP не включены).

Пример конфигурации:

Сервер

Чтобы включить сервер bandwidth-test с аутентификацией клиента:

[admin @ MikroTik] / tool bandwidth-server> установить включен = да аутентифицировать = да [admin @ MikroTik] / tool bandwidth-server> печать включен: да аутентифицировать: да выделить-udp-ports-from: 2000 макс-сеансов: 100 [admin @ MikroTik] / tool bandwidth-server>

Клиент

Запустить тест пропускной способности UDP в обоих направлениях, имя пользователя и пароль зависят от удаленного сервера пропускной способности.В этом случае имя пользователя «admin» без пароля.

[admin @ MikroTik]> инструмент для проверки пропускной способности протокола = udp user = admin password = "" direction = both \ адрес = 10.0.1.5 статус: работает Продолжительность: 22 с tx-current: 97,0 Мбит / с tx-10-секундное среднее: 97,1 Мбит / с tx-total-average: 75,2 Мбит / с rx-current: 91,7 Мбит / с rx-10-секундное среднее: 91,8 Мбит / с rx-total-average: 72,4 Мбит / с потерянных пакетов: 294 случайные данные: нет направление: оба TX-размер: 1500 RX-размер: 1500 - [Q quit | D dump | C-z pause]

Более подробную информацию и описание всех команд можно найти в руководстве >>

Профайлер

Profiler - это инструмент, показывающий использование ЦП для каждого процесса, запущенного в RouterOS.Это помогает определить, какой процесс использует большую часть ресурсов ЦП.

Подробнее >>

[ Вверх | К содержанию ]

| Команда или действие | Назначение | |

|---|---|---|

| Шаг 1 | включить Пример: Маршрутизатор> включить | Включает привилегированный режим EXEC.

|

| Шаг 2 | настроить терминал Пример: Маршрутизатор # настроить терминал | Переход в режим глобальной конфигурации. |

| Шаг 3 | номер типа интерфейса Пример: Маршрутизатор (конфигурация) # интерфейс GigabitEthernet 0/0/0 | Настраивает тип интерфейса и входит в режим конфигурации интерфейса. |

| Шаг 4 | ip ospf ttl-security [количество переходов | отключить] Пример: Маршрутизатор (config-if) # ip ospf ttl-security | Настраивает функцию проверки безопасности TTL для определенного интерфейса.

|

| Шаг 5 | конец Пример: Маршрутизатор (config-if) # end | Возврат в привилегированный режим EXEC. |

| Шаг 6 | show ip ospf [идентификатор-процесса] интерфейс [тип интерфейса номер-интерфейса] [краткое описание] [многоадресная передача] [имя-топологии | основание}] Пример: Маршрутизатор # show ip ospf interface gigabitethernet 0/0/0 | (Необязательно) Отображает информацию об интерфейсе, относящемся к OSPF. |

| Шаг 7 | показать ip ospf соседнего типа интерфейса номер-интерфейса [идентификатор-соседа] [деталь] Пример: Маршрутизатор # показать ip ospf neighbour 10.199.199.137 | (Необязательно) Отображает информацию о соседях OSPF для каждого интерфейса.

|

| Шаг 8 | показать ip ospf [идентификатор-процесса] трафик [тип-интерфейса номер-интерфейса] Пример: Маршрутизатор # показать ip ospf traffic | (Необязательно) Отображает статистику трафика OSPF.

|

| Шаг 9 | отладка ip ospf adj Пример: Маршрутизатор # debug ip ospf adj | (Необязательно) Инициирует отладку событий смежности OSPF.

|

Как выбрать лучший канал Wi-Fi для вашего маршрутизатора

Хотя кабели Ethernet идеально подходят для надежных подключений, Wi-Fi - единственный вариант для таких устройств, как смартфоны, планшеты и всевозможные устройства для умного дома. При таком большом количестве устройств, работающих через Wi-Fi, и большом количестве людей с маршрутизаторами Wi-Fi эфир, по понятным причинам, становится немного загруженным.

Таким образом, ваша скорость Wi-Fi может действительно пострадать, если вы находитесь в многолюдном месте.Однако есть один базовый шаг, который может дать вам мгновенный прирост скорости: выбирает уникальный канал Wi-Fi, который больше никто не использует .

Сегодня я покажу вам, как проанализировать Wi-Fi в вашем доме и выбрать лучший канал Wi-Fi для использования на вашем маршрутизаторе.

Зачем Wi-Fi нужен номер канала?

Как и радиостанции, Wi-Fi работает на разных частотах - и целиком на двух разных частотных диапазонах.

Думайте об этом как о радио AM и FM. Радиоволны AM имеют более низкое качество, но распространяются дальше, аналогично Wi-Fi на частоте 2,4 ГГц медленнее, но может проникать через стены. Между тем, FM-радиоволны лучше по качеству, но не распространяются так далеко, а Wi-Fi 5 ГГц работает быстрее, но также не проходит сквозь стены.

Обычно 2.Wi-Fi 4GHz имеет 13 различных каналов Wi-Fi, но это может варьироваться в зависимости от местного законодательства (например, только 11 в США). Эти каналы представляют собой полный спектр доступного частотного пространства для Wi-Fi.

Однако, когда вы транслируете канал, сигнал на самом деле довольно сильно просачивается на соседние каналы, означает 2.Wi-Fi с частотой 4 ГГц действительно имеет только три неперекрывающихся канала: 1, 6 и 11.

История становится еще более сложной с 2.Wi-Fi 4GHz, так как другие бытовые устройства могут использовать эту частоту. Радионяни, беспроводные телефоны и продукты для умного дома Zigbee, такие как Philips Hue, используют одну и ту же частоту. Таким образом, здесь довольно многолюдно.

Wi-Fi 5 ГГц покрывает гораздо более широкое частотное пространство с 20 неперекрывающимися каналами. Также не используется с другими бытовыми приборами.Но он изо всех сил пытается преодолевать препятствия, такие как бетон и кирпич, поэтому вы не сможете получить надежное соединение за пределами комнаты, в которой находится маршрутизатор.

Современные маршрутизаторы транслируют как 5 ГГц, так и 2.Одновременно передаются сигналы Wi-Fi с частотой 4 ГГц, позволяя устройствам легко подключаться к более быстрой сети с частотой 5 ГГц, если она доступна.

Так почему мы возимся с каналами? Чем больше беспроводных сетей работает на одном канале, тем больше помех испытывает каждая из них, что приводит к снижению скорости.

Вы уже можете быть на лучшем канале Wi-Fi

Прежде чем мы начнем проверять лучший канал Wi-Fi, стоит отметить, что если у вас низкая скорость Wi-Fi, это может не иметь никакого отношения к вашему каналу Wi-Fi.Современные маршрутизаторы отлично умеют анализировать спектр каналов и автоматически выбирать наименее загруженный.

Вы все равно можете проверить, но медленное соединение Wi-Fi может иметь другие причины, например:

Медленный Интернет

Многие люди путают Wi-Fi со своим домашним Интернетом.Wi-Fi на самом деле относится к беспроводной сети, которую вы используете внутри дома, между вашими устройствами и маршрутизатором. Если у вас низкая скорость интернета, то есть кабель, идущий в ваш дом от вашего провайдера, изменение настроек Wi-Fi не поможет.

Решение : сначала запустите несколько тестов скорости Интернета с компьютера, подключенного к вашему маршрутизатору с помощью кабеля Ethernet.Затем проделайте тот же тест по Wi-Fi. Если вы получите такие же результаты, значит, Wi-Fi - не ваша проблема. Если вы все еще используете ADSL, подумайте о переходе на оптоволокно.

Слишком много беспроводных устройств

В современном умном доме все чаще встречаются устройства со встроенным Wi-Fi.Умное освещение, розетки переменного тока, датчики движения или камеры наблюдения могут использовать ваш Wi-Fi.

Но знаете ли вы, что в потребительских маршрутизаторах обычно максимум около 30 устройств Wi-Fi? Если вы достигли этого предела, вы можете обнаружить, что ваши беспроводные устройства случайно отключаются.

Решение : рассмотрите возможность обновления до системы Wi-Fi корпоративного уровня, такой как Ubiquiti UniFi.

Слишком много стен, слишком большое расстояние

В больших домах одного маршрутизатора может быть недостаточно.Прочтите наше руководство по позиционированию Wi-Fi, чтобы узнать об идеальном размещении маршрутизатора. У вас может возникнуть соблазн купить расширитель Wi-Fi, но он может нанести больше вреда, создавая больше помех.

Решение : Опять же, такая система, как UniFi, позволяет вам расширяться за счет дополнительных точек доступа, которые легко интегрируются в вашу сеть.Я могу показаться там продавцом, но на это есть веская причина: я сам перешел на UniFi, и теперь у меня есть великолепный Wi-Fi во всем доме и саду.

Как выбрать лучший канал Wi-Fi

Хорошо, вы все равно хотите проверить канал Wi-Fi.Вот как это понять на различных операционных системах или смартфонах. Обратите внимание, что в большинстве случаев вам нужно запустить отдельное сканирование в сетях 2,4 ГГц и 5 ГГц.

macOS

macOS поставляется с бесплатным пакетом диагностики Wi-Fi, но он спрятан.

Чтобы найти его, удерживайте клавишу Option , пока вы нажимаете значок Wi-Fi в строке меню. Вы должны увидеть Откройте беспроводную диагностику в выпадающем меню. Выберите это.

Откроется диалоговое окно, но не нажимайте Далее .Поднимитесь к строке меню и выберите Window> Scan .

Щелкните Сканировать сейчас в правом нижнем углу.Вскоре вы должны увидеть список найденных сетей, если они еще не указаны. Обратите внимание, что вы можете прокрутить вправо в списке сетей, чтобы увидеть дополнительную информацию, такую как текущий канал и ширина канала.

С левой стороны вы также увидите предложения с пометкой Best 2.4GHz и Best 5GHz с рекомендуемым номером канала. Это было легко!

Окна

ПользователиWindows 10 найдут бесплатное приложение под названием WiFi Analyzer в Магазине Windows.Если вы не можете щелкнуть эту ссылку, потому что вы не за компьютером, просто введите wifi analyzer прямо в строку поиска Cortana, и она должна появиться. Для загрузки перейдите на страницу магазина.

При первом запуске программы вам необходимо предоставить приложению разрешения на управление Bluetooth и адаптером Wi-Fi, а также сообщить ему свое местоположение.Как только вы это сделаете, перейдите на вкладку Analyze , чтобы увидеть красивый график. Вы должны легко увидеть наименее загруженный канал.

Пользователи старых версий Windows должны проверить NetSpot.

Android

Приложение Wifi Analyzer с аналогичным названием доступно бесплатно для Android. Он включает в себя красивый график, а использование телефона даст вам возможность перемещаться.Это может помочь определить мертвые зоны Wi-Fi в вашем доме.

Wifi Analyzer также полностью выполняет тяжелую работу благодаря экрану Channel Rating ; он предложит лучший канал.

iPhone

Из-за ограничений на доступ к частным фреймворкам приложение для сканирования каналов Wi-Fi для iPhone отсутствует.Сожалею!

Как изменить канал Wi-Fi

Итак, вы определили, какой канал Wi-Fi лучше всего подходит для вас. Как же его изменить? К сожалению, это зависит от модели и производителя вашего роутера.Вот как это сделать на маршрутизаторе Linksys или на маршрутизаторе Netgear.

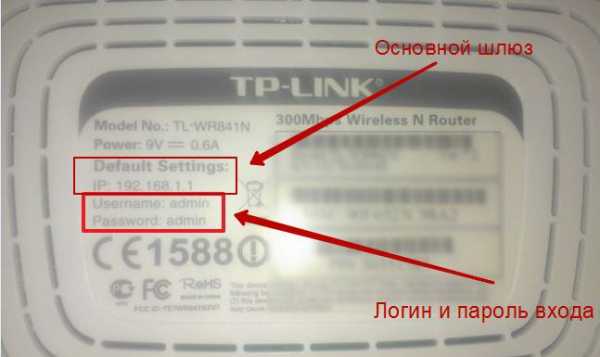

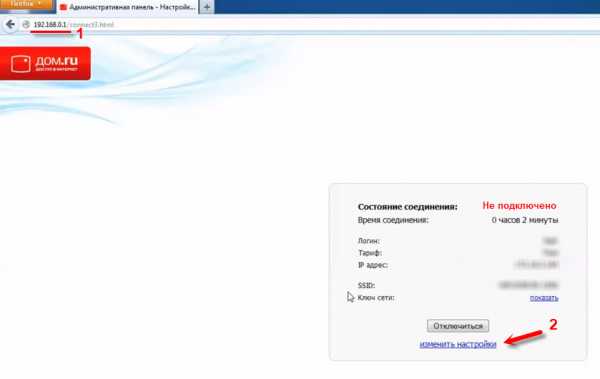

Вообще говоря, вам нужно сначала открыть страницу администратора вашего маршрутизатора. Для большинства людей это возможно, набрав 192.168.0.1 или 192.168.1.1 в браузер. Вам понадобится имя пользователя и пароль для доступа к админке.

Если вы не уверены, это может быть написано на задней или нижней стороне оборудования маршрутизатора.Зайдя, найдите Wireless Networks или Wi-Fi Settings . Вы должны увидеть возможность вручную указать номер канала.

Последнее замечание о ширине канала Wi-Fi

Вы могли заметить параметр на странице администратора маршрутизатора для изменения ширины канала , вероятно, с выбором между 20 МГц или 40 МГц.Очевидно, что большее число лучше, не так ли?

Теоретически да. Если бы поблизости не было других сетей, и у вас был бы весь спектр, это почти наверняка привело бы к более высокой пропускной способности.

На практике, если вокруг есть другие сети, использование более широкого спектра будет менее стабильным, так как вы будете подвержены большему количеству помех.Вы также создадите больше помех своим соседям! В таком случае лучше придерживаться 20 МГц на менее загруженном канале.

Если все эти разговоры о Wi-Fi и сетевых скоростях заставили вас узнать больше, у нас есть отличное руководство для начинающих по домашним сетям.

Кредит изображения: doomu / Depositphotos

После рекламного спора NBCUniversal в конечном итоге заключила сделку по доставке Peacock в Roku.

Об авторе Джеймс Брюс (Опубликовано 687 статей)

Джеймс Брюс (Опубликовано 687 статей) Джеймс имеет степень бакалавра в области искусственного интеллекта и имеет сертификаты CompTIA A + и Network +.Когда он не работает редактором обзоров оборудования, он любит LEGO, VR и настольные игры.

Ещё от James BruceПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.