Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как открыть nat своего роутера

что такое в роутере, как открыть и отключить функцию NAT

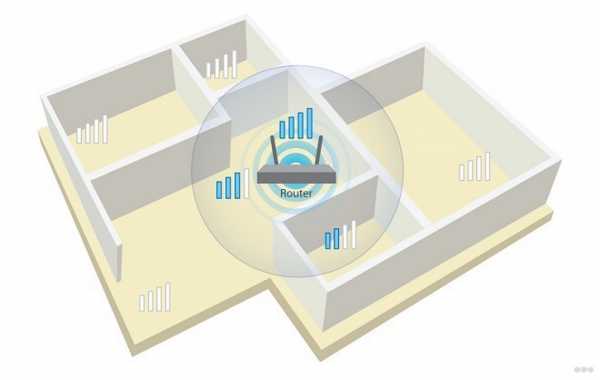

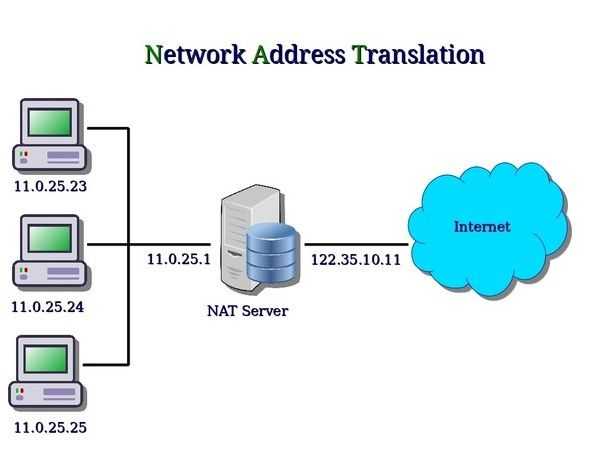

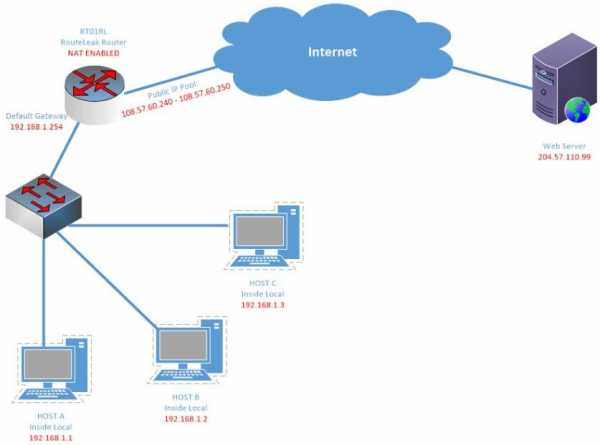

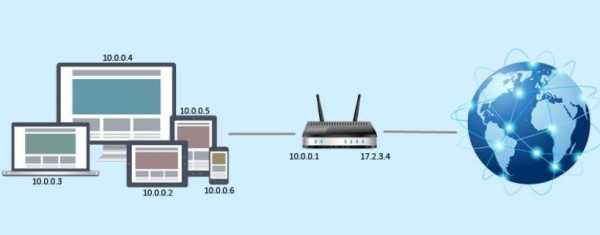

В Интернете встречается много вопросов по поводу NAT, что это такое в роутере, и какие функции выполняет. Простыми словами, это механизм, позволяющий всему оборудованию локальной сети (мобильным устройствам, планшетам, ПК, ноутбукам) использовать только один общедоступный IP адрес для подключения к Интернету. Ниже рассмотрим, в чем особенности этой опции, для чего она необходима, и как правильно ее настроить в маршрутизаторе.

Что такое NAT в роутере

Кратко рассмотрим особенности NAT, и что это в роутере. Расшифровывается как Network Address Translation, а именно «трансляция сетевых адресов». С помощью процесса компьютер или другое оборудование получает доступ к Интернету.

Простыми словами, NAT в роутере — процесс перевода внутренних (приватных) адресов во внешние. Такая функция применяется всеми маршрутизаторами вне зависимости от установленных настроек и цены.

Многие путают NAT в роутере с фаерволом. Задача Firewall в запрете доступа к ресурсу по конкретному порту, к примеру, UDP или TCP. Он может устанавливаться на любом оборудовании для фильтрации трафика. Что касается NAT, он дает разрешение или запрещает доступ к определенному адресу или диапазону IP внутри сети.

NAT бывает трех видов:

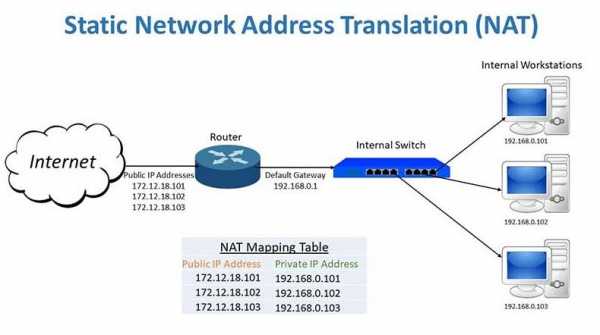

- Static — примеряется только компаниями, у которых много IP. Адреса доступа не меняются и должны быть открыты извне. К примеру, для входа на Интернет-ресурс необходимо знать его IP-адрес и порт. Благодаря автоматическому вводу последнего достаточно знать только DNS. При этом адресов Интернет-пользователя не видно в Сети.

- Dynamic — роутер сам выбирает среди IP-адресов тот, который в дальнейшем вносится в таблицу NAT. Информация удаляется сразу после отключения от Интернета.

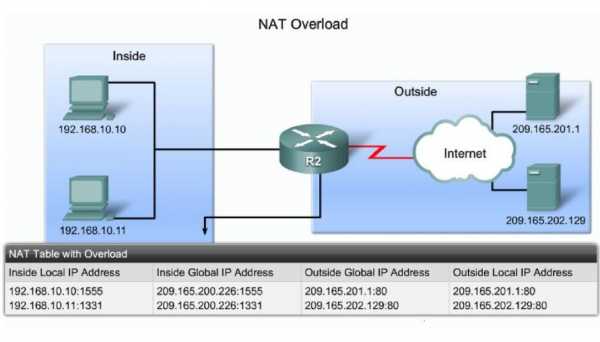

- Overload — оптимальный вариант для физических лиц. Пользователи получают один адрес, а также два порта (задаются лично). Вход возможен только с помощью специальной программы.

Много вопросов касается еще одного термина — что такое NAT loopback в роутере. Здесь все просто. Если пакет поступает из внутренней сети на IP-адрес, он принимается в качестве внешнего. Это означает, что на него распространяются правила брандмауэра. После прохождения firewall в силу вступает NAT роутера, являющийся неким посредником. В результате удается следующее:

- Получить сведения о настройках сетевой службы.

- Войти на сервер по имени домена, находящегося в локальной сети.

Существует также NAT Traversal, позволяющий сетевым приложениям определить тот факт, что они находятся вне границ устройства. В таких ситуациях NAT применяется для определения IP адреса устройства и сопоставления портов.

Для чего он нужен

Выше мы кратко затронули функции NAT в роутере, что это, и как работает. Но назначение такой технологии заслуживает более глубокого изучения. При проектировании сети подразумевается применение локальных IP-адресов, которые используются внутри компании или площадки для локального взаимодействия. Иными словами, они не маршрутизируются во «всемирной паутине». Для обращения к устройствам вне локальной платформы приватный адрес необходимо перевести в публичный. Для этого и существует NAT.

Благодаря действию такой функции, устройство с персональным адресом IPv4 может подавать запросы вне частной интернет-сети. Дополнительное преимущество механизма состоит в обеспечении конфиденциальности и безопасности. На практике маршрутизаторы NAT могут настраиваться с одним или группой общедоступных адресов (пулом NAT). Как только оборудование вышло во внешнюю интернет-сеть, роутер с поддержкой технологии переводит внутренний адрес в общедоступный. При этом маршрутизатор NAT, как правило, функционирует на границе Stub (тупиковой) сети, имеющей одно соединение (вход/выход).

С помощь NAT все устройства, подключенные к интернет-сети, используют один IP-адрес внешнего интерфейса. Простыми словами, сетевые пакеты корректируются и в них происходит подмена IP-адреса источника и назначения.

Подводя промежуточные итоги, можно выделить следующие особенности NAT в роутере:

- Преобразование локального адреса в общедоступный. После получения ответа происходит обратный процесс.

- Предотвращение и ограничение обращения извне к устройствам локальной сетки. Таким способом скрываются внутренние сервисы ПК и серверов от обращений из Интернет-сети.

- Настройка переадресации портов. Последние могут использоваться для открытия доступа из Интернета к сетевому NAS-хранилищу или к серверу «локалки».

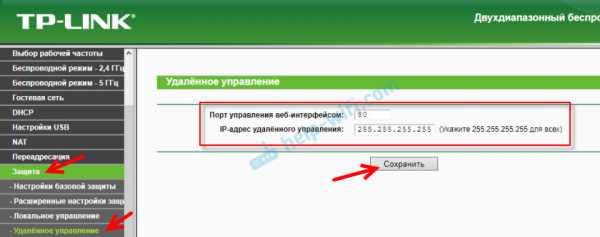

- Подмена номера порта для обращения к иному порту. К примеру, для перевода управления роутером из Интернета на иной источник, если провайдером блокируется стандартный порт 80 и необходимо получить возможность применения порта 8080 для доступа к настройкам.

С помощью NAT частная сеть подключается к Интернету через общий публичный IP, которые выдается провайдером, а ресурс адресов тратится более экономично. Кроме того, применение опции важно с позиции безопасности. В частности, можно скрыть локалку от пользователей из вне, что исключает несанкционированный доступ.

Как пользоваться функцией NAT

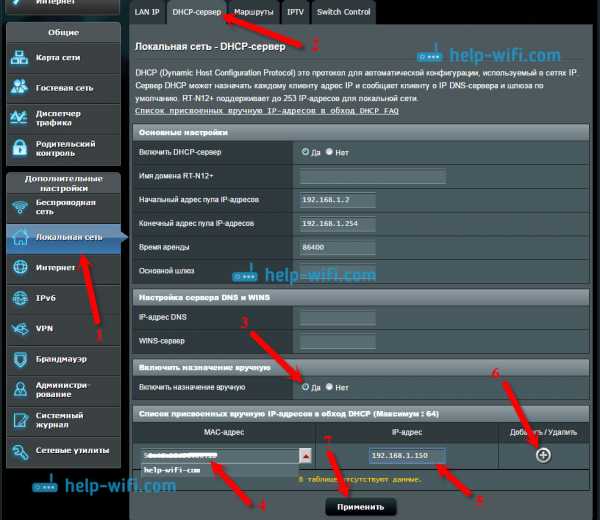

С учетом сказанного возникает вопрос, как открыть NAT для своего роутера. В большинстве случаев опция включена по умолчанию. Если это не так, необходима ее активация и дополнительная настройка. Алгоритм действий следующий:

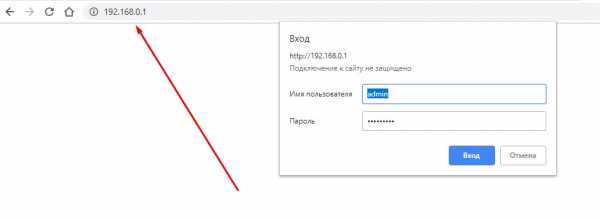

- Войдите в любой веб-проводник на ПК, после чего в поисковой строке введите адрес роутера (к примеру, 192.168.1.1.).

- Авторизуйтесь для входа в настройки путем ввода слов Admin и Admin.

- Войдите в Настройки, а там Сеть и Маршрутизация.

- Жмите на Новое правило. Таким способом удается задать условия маршрутизации. Здесь доступно пять направлений — с помощью имени DNS, через порт или трансляцию по пользователю, через подмену адреса или сетевой интерфейс.

- Задайте условия трафика путем выбора одного из вариантов. На выбор доступны следующие решения — Auto, Interface, Gateway, Trunk. На следующем этапе жмите Далее, а после Закрыть.

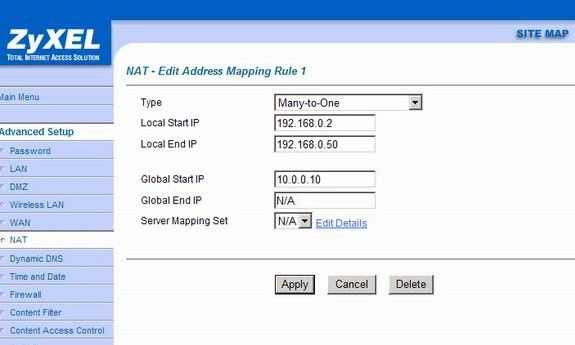

Для каждого роутера принципы включения NAT могут отличаться. К примеру, в Zyxel необходимо войти в настройки маршрутизатора, перейти в раздел Network — Routing, а там в Policy routing, Здесь будет тумблер, позволяющий включить службу. Далее задаются настройки в группе Criteria. Если необходимо отключить NAT в роутере, проделайте рассмотренные выше шаги и деактивируйте службу. В качестве альтернативы отключению можно перевести маршрутизатор в другой режим работы.

Если возникает необходимость изменения типа NAT, войдите в настройки роутера, посмотрите IP и настройки сетевого подключения. После этого звоните провайдеру для получения помощи в перенастройке на нужный тип.

Плюсы и минусы использования

Перед тем как отключить NAT на роутере или до включения функции обратите внимание на ее плюсы и минусы.

Преимущества:

- Экономия IP адресов. Актуально в случае, когда опция применяется в режиме PAT с передачей только нескольких IP-адресов в один публичный. По такой технологии работают почти все.

- Защита локальной сети от взлома извне с сохранением возможности выхода наружу. Иными словами, исходящие пакеты пропускаются, а ответные запросы должны соответствовать созданной трансляции. Если условие не выполняется, данные не пропускаются.

- Скрытие внутренних сервисов или хостов. При желании можно подменить внутренний порт на другой (официально зарегистрированный). Такая методика позволяет повысить безопасность и скрыть «непубличные» сайты.

- Повышение гибкости соединений с общедоступной Интернет-сетью.

Минусы:

- Из-за преобразования множества внутренних адресов в один появляются трудности с идентификацией участников. Во избежание проблем приходится хранить данные по логам трансляций.

- Применение NAT в роутере повышает задержку переключения, ведь перевод IPv4 требует временных затрат.

- Старые протоколы не могут работать при появлении между постами трансляции IP-адресов. Для исправления ситуации могут применяться межсетевые экраны.

- Риск нарушения служб или протоколов, нуждающихся в инициации соединений TCP из внешней сети.

- При попытке подключения нескольких пользователей к одному сайту возникает подозрение на DoS атаку. В результате могут возникнуть трудности с подключением.

- Если роутер не поддерживает Universal Plug & Play, процесс настройки усложняется (когда требуется взаимодействие с пиринговыми сетями).

Если говорить в целом, технологию NAT в роутере трудно переоценить. С ее помощью обеспечивается удобство выхода в Интернет, гарантируется безопасность подключения и гибкость настройки. При этом решение о включении и отключении режима необходимо принимать самостоятельно.

Определенные типы NAT

Если вы играете на консоли и искали в Интернете информацию о том, как решить проблему, вы наверняка встречали людей, говорящих о типе NAT. Вам, вероятно, сказали, что вам нужен NAT Type Open или NAT Type 2, чтобы решить ваши проблемы, присоединиться к лобби, заставить работать голосовой чат и любые другие игровые недуги. По большей части это правда.

Здесь, на Portforward.com, мы ежедневно занимаемся исправлением типов NAT. Это то, что мы делаем.Существует много дезинформации, поэтому это руководство призвано стать исчерпывающим руководством относительно того, какой тип NAT используется на каждой консоли и что означает наличие каждого типа NAT.

Если вы не хотите читать эту статью полностью, вот краткое изложение, с которым вам следует отказаться:

- Для PlayStation цель - NAT Type 2 .

- На Xbox цель - NAT Type Open .

- Лучший способ добиться этого - перенаправить правильные порты на маршрутизаторе.

Что такое NAT

Цель этой статьи - описать различные типы NAT, но об этом трудно говорить без краткого описания того, что такое NAT.

Проще говоря, NAT - это технология, которая делает вашу домашнюю сеть. Это началось очень давно, когда интернет-провайдеры не хотели выдавать клиентам более одного IP-адреса, поэтому были изобретены домашние маршрутизаторы, которые брали этот единственный внешний IP-адрес и подделывали его в кучу внутренних IP-адресов. В большинстве случаев он отлично работает, но иногда приводит к выходу из строя интернета.Особенно в играх.

NAT имеет следующие эффекты в сети:

- Соединения, созданные внутри вашей домашней сети, такие как просмотр веб-страниц, проверка электронной почты и присоединение к игре, работают нормально, потому что маршрутизатор передает запрос на соединение. Как только соединение установлено, данные поступают как на вход, так и на выход. Важно то, что соединение было создано изнутри вашей сети, поэтому оно установлено.

- Подключения, входящие в вашу сеть извне, по умолчанию разрываются.Это связано с тем, что маршрутизатор не знает, для какого внутреннего устройства было предназначено входящее соединение. В многопользовательской игре эти входящие соединения иногда требуются для присоединения к лобби и голосового чата.

Два основных типа игровых консолей, Sony PlayStation и Microsoft Xbox, страдают в закрытой среде NAT. Настоящая путаница возникает из-за того, что они выбирают разные имена для состояния вашего NAT.

Типы NAT для PlayStation

Sony решила назвать типы NAT числами от 1 до 3, где 1 - лучший, а 3 - худший.Согласно официальной документации, существует 3 различных типа NAT:

- Тип 1: Система подключена напрямую к Интернету.

- Тип 2: Система подключена к Интернету через маршрутизатор.

- Тип 3: Система подключена к Интернету через маршрутизатор.

Похоже, что NAT типа 2 и NAT типа 3 одинаковы, но они очень разные. Мы выделили Type 2 жирным шрифтом, потому что это обычная цель для PlayStation.

NAT Тип 1

Чтобы иметь NAT Type 1 на вашей PlayStation, вам нужно отказаться от маршрутизатора.Пожалуйста, не отказывайтесь от роутера.

Sony никому не сообщила, каковы критерии для подключения типа 1, но многие люди подозревают, что одна из вещей, которую ищет PlayStation, - это то, что если у вас есть IP-адрес в диапазоне "192.168.xx", вы не собираетесь получить тип NAT 1. Это довольно хорошее предположение, потому что использование всех приемов, описанных в книге, от переадресации портов до полной DMZ PlayStation по-прежнему дает только NAT типа 2, что довольно странно. Правильная DMZ, указывающая на вашу PlayStation, так же хороша, как отсутствие роутера для подключения к Интернету, и нет никаких причин давать ей статус ниже, чем «полное соединение».Опять же, никто не знает почему.

Существует один способ передачи NAT типа 1 за маршрутизатором, и это перевод маршрутизатора в режим моста. Проблема с мостом для вашего маршрутизатора заключается в том, что PlayStation будет единственным устройством, которое может общаться в вашей сети. Это приведет к отключению остальной части вашей домашней сети. Пожалуйста, не используйте мост для маршрутизатора.

NAT Тип 2

NAT Type 2 - это цель при настройке PlayStation. Чтобы получить NAT Type 2 на вашей PlayStation, вам необходимо выполнить одно из следующих действий:

- Перенаправьте сетевые порты Sony в маршрутизаторе на PlayStation или

- Настройте DMZ на вашем маршрутизаторе, указывая на вашу PlayStation, или

- Иметь сеть, полностью совместимую с UPnP.Обычно это означает наличие маршрутизатора, поддерживающего UPnP, и он включен.

Любой из вышеперечисленных методов должен обеспечить вам NAT типа 2 на вашей PlayStation. Мы считаем, что переадресация портов - лучший вариант безопасности. UPnP - опасный протокол, который нужно использовать в вашей сети, потому что он позволяет неизвестному программному обеспечению проколоть ваш маршрутизатор, даже не спрашивая вас, подвергая риску всю вашу сеть. DMZ - эффективное решение, но вы можете иметь только одну DMZ в своей сети одновременно, поэтому лучше всего зарезервировать ее на тот случай, когда это действительно необходимо.

NAT Тип 2 означает следующее:

- Ваша PlayStation находится за маршрутизатором

- Ваш маршрутизатор знает о вашей PlayStation и пересылает входящие пакеты через заранее определенные порты на вашу PlayStation.

- Ваша PlayStation может получать входящие пакеты из Интернета, включая запросы на соединение от других игроков.

- Вы можете быть хозяином многопользовательских лобби.

- У вас не должно быть ограничений на чат, видео.

Если у вас NAT типа 2, все готово.Больше ничего делать не нужно.

NAT Тип 3

NAT Type 3 - это не то, что вам нужно. Тип NAT 3 означает, что ваша PlayStation находится за маршрутизатором и не имеет перенаправленных сетевых портов PlayStation, либо она не находится в DMZ, либо UPnP не работает. Ваша PlayStation может подключаться к другим игрокам, но другие игроки не могут подключаться к вам. Это означает, что вы никогда не станете ведущим в многопользовательской игре. Быть ведущим в многопользовательской игре иногда может настолько сократить ваше отставание, что становится решающим, приходить первым и последним.Я ужасен в играх типа Call of Duty, но когда я являюсь ведущим, у меня получается намного лучше.

NAT Type 3 означает следующее:

- Ваша PlayStation находится за как минимум 1 маршрутизатором

- Ваш маршрутизатор не пересылает входящие запросы на подключение к PlayStation.

- Вы НЕ можете быть хозяином многопользовательских лобби.

- У вас БУДУТ ограничения на чат, видео.

Если у вас есть NAT типа 3 на вашей PlayStation, вам необходимо перенаправить сетевые порты PlayStation в вашем маршрутизаторе на вашу PlayStation, чтобы получить NAT Type 2 .Это также может быть вызвано наличием в вашей сети нескольких маршрутизаторов.

Типы Xbox NAT

Microsoft решила назвать типы NAT как открытый, умеренный и строгий. Согласно официальной документации, существует 3 различных типа NAT:

- Открытый NAT: с типом OPEN NAT вы можете общаться в чате с другими людьми, а также присоединяться и проводить многопользовательские игры с людьми, у которых есть любой тип NAT в своей сети.

- Умеренный NAT: С УМЕРЕННЫМ типом NAT вы можете общаться в чате и играть в многопользовательские игры с некоторыми людьми; однако вы не сможете слышать или играть с другими, и обычно вы не будете выбраны в качестве ведущего матча.

- Strict NAT: с типом STRICT NAT вы можете общаться и играть в многопользовательские игры только с людьми, у которых есть тип OPEN NAT. Вы не можете быть выбраны ведущим матча.

Они кажутся довольно похожими на названия Sony, но не идентичны. Мы выделили Open NAT жирным шрифтом, потому что для консоли Xbox это цель.

.NAT Тип Открытый

Тип NAT Открытый - цель при настройке Xbox. Чтобы получить NAT Type Open на вашем Xbox, вам необходимо выполнить одно из следующих действий:

- Перенаправьте порты Xbox Live в маршрутизаторе на Xbox или

- Настройте DMZ в маршрутизаторе, указывая на Xbox, или

- Иметь сеть, полностью совместимую с UPnP.Обычно это означает наличие маршрутизатора, поддерживающего UPnP, и он включен.

Любой из вышеперечисленных методов должен привести к открытому типу NAT на вашем Xbox. Наш сайт рекомендует переадресацию портов как лучший вариант для получения открытого типа NAT. DMZ - самый простой выбор, но он немного избыточен и лучше всего зарезервирован в качестве инструмента для тестирования сетевых проблем. UPnP - это действительно опасный протокол, который позволяет любой вредоносной программе в вашей сети перенаправлять порт на любое устройство в вашем доме, даже если вы об этом не знаете.Мы отключаем UPnP на наших маршрутизаторах для повышения безопасности.

NAT Type Open означает следующее:

- Ваш Xbox может находиться или не находиться за маршрутизатором.

- Если ваш Xbox находится за маршрутизатором, значит, ваш маршрутизатор знает о вашем Xbox и пересылает входящие пакеты на заранее определенных портах на ваш Xbox, обычно 3074.

- Ваш Xbox может получать входящие пакеты из Интернета, включая запросы на соединение от других игроков.

- Вы можете быть хозяином многопользовательских лобби.

- У вас не должно быть ограничений на чат, видео.

Если у вас на Xbox установлен NAT Type Open, то все готово. Тебе больше нечего делать.

Тип NAT Умеренный

Тип NAT Умеренный - термин, сбивающий с толку, потому что у него нет четкого определения в мире сетей. Лучшее, что мы можем сказать, - это то, что Microsoft придумала этот термин, чтобы не допустить путаницы, но затем не смогла точно определить, что он означает, что в итоге привело к еще большей путанице.

На самом деле вам не нужен NAT Type Moderate на Xbox. Это, конечно, лучше, чем Strict, но почти гарантировано, что что-то пойдет не так. Они могут работать прямо сейчас, а через несколько дней перестать работать вообще. У вас могут быть большие задержки, более высокий пинг и общие трудности с присоединением к лобби и чату. Вы почти никогда не будете ведущим игры.

Очевидные характеристики NAT Тип Умеренный:

- Ваш Xbox находится за маршрутизатором.

- У вас может быть наполовину работающий UPnP, пересылающий одни порты, но не другие.

- Некоторые порты могут быть перенаправлены, а другие нет.

- Ваш маршрутизатор может иметь межсетевой экран bl

Проверка работы NAT и устранение основных неисправностей NAT

При возникновении проблем с подключением по IP в среде NAT часто бывает трудно определить причину проблемы. Часто по ошибке обвиняют NAT, хотя на самом деле существует основная проблема. В этом документе показано, как проверить работу NAT с помощью инструментов, доступных на маршрутизаторах Cisco. В этом документе также показано, как выполнить базовое устранение неполадок NAT и как избежать типичных ошибок при устранении неполадок NAT.

Требования

Для этого документа нет особых требований.

Используемые компоненты

Этот документ не ограничивается конкретными версиями программного и аппаратного обеспечения.

Информация в этом документе была создана на устройствах в определенной лабораторной среде. Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если ваша сеть работает, убедитесь, что вы понимаете потенциальное влияние любой команды.

Условные обозначения

Дополнительные сведения об условных обозначениях в документах см. В разделе «Условные обозначения технических советов Cisco».

Когда вы пытаетесь определить причину проблемы с IP-подключением, это помогает исключить NAT. Выполните следующие действия, чтобы убедиться, что NAT работает должным образом:

-

В зависимости от конфигурации четко определите, что должен обеспечивать NAT. На этом этапе вы можете определить, что есть проблема с конфигурацией.Для получения справки по настройке NAT см. Настройка преобразования сетевых адресов: начало работы.

-

Убедитесь, что в таблице переводов есть правильные переводы.

-

Используйте команды show и debug , чтобы убедиться, что перевод происходит.

-

Подробно просмотрите, что происходит с пакетом, и убедитесь, что маршрутизаторы имеют правильную информацию о маршрутизации для перемещения пакета.

Ниже приведены некоторые примеры проблем, в которых мы используем описанные выше действия, чтобы определить причину проблемы.

На этой сетевой диаграмме маршрутизатор 4 может пинговать маршрутизатор 5 (172.16.6.5), но не маршрутизатор 7 (172.16.11.7):

Ни на одном из маршрутизаторов не работают протоколы маршрутизации, а маршрутизатор 4 имеет маршрутизатор 6 в качестве шлюза по умолчанию. Маршрутизатор 6 настроен с NAT следующим образом:

| Маршрутизатор 6 |

|---|

интерфейс Ethernet0 IP-адрес 172.16.6.6 255.255.255.0 IP-трансляция ip nat снаружи медиа-тип 10BaseT ! интерфейс Ethernet1 IP-адрес 10.10.10.6 255.255.255.0 ip nat внутри медиа-тип 10BaseT ! интерфейс Serial2.7 точка-точка IP-адрес 172.16.11.6 255.255.255.0 ip nat снаружи Frame-Relay интерфейс DLCI 101 ! ip nat pool test 172.16.11.70 172.16.11.71 длина префикса 24 ip nat внутри списка источников 7 пул тест ip nat внутри исходного статического 10.10.10.4 172.16.6.14 ! список доступа 7 разрешение 10.10.50.4 список доступа 7 разрешение 10.10,60,4 список доступа 7 разрешение 10.10.70.4 |

Сначала определите, что NAT работает правильно. Из конфигурации вы знаете, что IP-адрес маршрутизатора 4 (10.10.10.4) должен быть статически преобразован в 172.16.6.14. Вы можете использовать команду show ip nat translation на маршрутизаторе 6, чтобы убедиться, что перевод действительно существует в таблице трансляции:

router-6 # показать перевод ip nat Pro Внутри глобально Внутри локально Вне локально За пределами глобального --- 172.16.6.14 10.10.10.4 --- ---

Теперь убедитесь, что это преобразование происходит, когда маршрутизатор 4 отправляет IP-трафик. Это можно сделать двумя способами с маршрутизатора 6: запустив NAT debug или отслеживая статистику NAT с помощью команды show ip nat statistics . Поскольку команды debug всегда следует использовать в качестве последнего средства, начните с команды show .

Цель состоит в том, чтобы отслеживать счетчик посещений, чтобы увидеть, увеличивается ли он, когда мы отправляем трафик с маршрутизатора 4.Счетчик совпадений увеличивается каждый раз, когда перевод в таблице преобразования используется для преобразования адреса. Сначала очистите статистику, затем отобразите статистику, попробуйте выполнить эхо-запрос маршрутизатора 7 от маршрутизатора 4, а затем снова отобразите статистику.

router-6 # очистить ip нат статистика маршрутизатор-6 # router-6 # показать статистику ip nat Всего активных переводов: 1 (1 статический, 0 динамический; 0 расширенный) Внешние интерфейсы: Ethernet0, последовательный порт 2.7 Внутренние интерфейсы: Ethernet1 Просмотров: 0 Промахов: 0 Просроченные переводы: 0 Динамические сопоставления: - Внутренний источник список доступа 7 проверка пула refcount 0 пул тест: сетевая маска 255.255.255.0 начало 172.16.11.70 конец 172.16.11.71 тип универсальный, всего адресов 2, выделено 0 (0%), пропусков 0 роутер-6 #

После использования команды ping 172.16.11.7 на маршрутизаторе 4 статистика NAT на маршрутизаторе 6 отображается как:

router-6 # показать статистику ip nat Всего активных переводов: 1 (1 статический, 0 динамический; 0 расширенный) Внешние интерфейсы: Ethernet0, последовательный порт 2.7 Внутренние интерфейсы: Ethernet1 Просмотров: 5 Промахов: 0 Просроченные переводы: 0 Динамические сопоставления: - Внутренний источник список доступа 7 проверка пула refcount 0 пул тест: сетевая маска 255.255.255.0 начало 172.16.11.70 конец 172.16.11.71 тип универсальный, всего адресов 2, выделено 0 (0%), пропусков 0

Из команды show видно, что количество совпадений увеличилось на пять. При успешном пинге от маршрутизатора Cisco количество совпадений должно увеличиться на десять. Пять эхо-сообщений протокола управляющих сообщений Интернета (ICMP), отправленных исходным маршрутизатором (маршрутизатор 4), должны быть преобразованы, а пять пакетов эхо-ответа от целевого маршрутизатора (маршрутизатор 7) также должны быть преобразованы, в общей сложности десять совпадений.Пять пропущенных совпадений, скорее всего, связаны с тем, что эхо-ответы не переводятся или не отправляются маршрутизатором 7.

Посмотрите, можете ли вы найти причину, по которой маршрутизатор 7 не отправляет пакеты эхо-ответа маршрутизатору 4. Сначала проверьте, что NAT делает с пакетом. Маршрутизатор 4 отправляет эхо-пакеты ICMP с адресом источника 10.10.10.4 и адресом назначения 172.16.11.7. После преобразования NAT пакет, полученный маршрутизатором 7, имеет адрес источника 172.16.6.14 и адрес назначения 172.16.11.7. Маршрутизатор 7 должен ответить на 172.16.6.14, а поскольку 172.16.6.14 не подключен напрямую к маршрутизатору 7, ему нужен маршрут для этой сети, чтобы ответить. Проверьте таблицу маршрутизации маршрутизатора 7, чтобы убедиться, что маршрут существует.

router-7 # показать IP-маршрут Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2, ia - IS-IS внутри области * - кандидат по умолчанию, U - статический маршрут для каждого пользователя, o - ODR P - периодически загружаемый статический маршрут Шлюз последней инстанции не установлен 172.16.0.0 / 24 подсети, 4 подсети C 172.16.12.0 подключен напрямую, Serial0.8 C 172.16.9.0 подключен напрямую, Serial0.5 C 172.16.11.0 подключен напрямую, Serial0.6 C 172.16.5.0 подключен напрямую, Ethernet0

Вы можете видеть, что в таблице маршрутизации маршрутизатора 7 нет маршрута для 172.16.6.14. После добавления этого маршрута ping работает нормально.

Краткое описание проблемы

Сначала вы определили, что должен выполнять NAT.Затем вы проверили, что статическая запись NAT существует в таблице трансляции и является точной. Вы подтвердили, что перевод действительно выполнялся, путем отслеживания статистики NAT. Здесь вы обнаружили проблему, которая заставила вас проверить информацию о маршрутизации на маршрутизаторе 7, где вы обнаружили, что маршрутизатору 7 нужен маршрут к внутреннему глобальному адресу маршрутизатора 4.

Обратите внимание, что в этой простой лабораторной среде полезно отслеживать статистику NAT с помощью команды show ip nat statistics .Однако в более сложной среде NAT с несколькими переводами эта команда show больше не полезна. В этом случае может потребоваться запустить отладку на маршрутизаторе. Следующий сценарий проблемы демонстрирует использование команды debug .

В этом сценарии маршрутизатор 4 может пинговать как маршрутизатор 5, так и маршрутизатор 7, но устройства в сети 10.10.50.0 не могут обмениваться данными с маршрутизатором 5 или маршрутизатором 7 (в тестовой лаборатории мы эмулируем это, получая эхо-запрос из обратной петли. интерфейс с IP-адресом 10.10.50.4). Посмотрите на схему сети:

| Маршрутизатор 6 |

|---|

интерфейс Ethernet0 IP-адрес 172.16.6.6 255.255.255.0 IP-трансляция ip nat снаружи медиа-тип 10BaseT ! интерфейс Ethernet1 IP-адрес 10.10.10.6 255.255.255.0 ip nat внутри медиа-тип 10BaseT ! интерфейс Serial2.7 точка-точка IP-адрес 172.16.11.6 255.255.255.0 ip nat снаружи Frame-Relay интерфейс DLCI 101 ! Тест на пул IP 172.16.11.70 172.16.11.71 длина префикса 24 ip nat внутри списка источников 7 пул тест ip nat внутри исходного статического 10.10.10.4 172.16.6.14 ! список доступа 7 разрешение 10.10.50.4 список доступа 7 разрешение 10.10.60.4 список доступа 7 разрешение 10.10.70.4 |

Во-первых, четко укажите ожидаемое поведение NAT. Из конфигурации маршрутизатора 6 вы знаете, что NAT должен динамически преобразовывать 10.10.50.4 в первый доступный адрес в «тесте» пула NAT. Пул состоит из адресов 172.16.11.70 и 172.16.11.71. Из того, что вы узнали из приведенной выше проблемы, вы можете сделать вывод, что пакеты, которые получают маршрутизаторы 5 и 7, имеют либо адрес источника 172.16.11.70, либо 172.16.11.71. Эти адреса находятся в той же подсети, что и Маршрутизатор 7, поэтому Маршрутизатор 7 должен иметь прямой маршрут, однако Маршрутизатору 5 нужен маршрут к подсети, если у него его еще нет.

Вы можете использовать команду show ip route , чтобы увидеть, что в таблице маршрутизации маршрутизатора 5 есть список 172.16.11,0:

router-5 # показать IP-маршрут Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2, ia - IS-IS внутри области * - кандидат по умолчанию, U - статический маршрут для каждого пользователя, o - ODR P - периодически загружаемый статический маршрут Шлюз последней инстанции не установлен 172.16.0.0 / 24 подсети, 4 подсети C 172.16.9.0 подключен напрямую, Serial1 S 172.16.11.0 [1/0] через 172.16.6.6 C 172.16.6.0 подключен напрямую, Ethernet0 C 172.16.2.0 подключен напрямую, Serial0

Вы можете использовать команду show ip route , чтобы увидеть, что в таблице маршрутизации маршрутизатора 7 172.16.11.0 указан как подсеть с прямым подключением:

router-7 # показать IP-маршрут Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2, ia - IS-IS внутри области * - кандидат по умолчанию, U - статический маршрут для каждого пользователя, o - ODR P - периодически загружаемый статический маршрут Шлюз последней инстанции не установлен 172.16.0.0 / 24 подсети, 5 подсетей C 172.16.12.0 подключен напрямую, Serial0.8 C 172.16.9.0 подключен напрямую, Serial0.5 C 172.16.11.0 подключен напрямую, Serial0.6 C 172.16.5.0 подключен напрямую, Ethernet0 S 172.16.6.0 [1/0] через 172.16.11.6

Теперь, когда вы четко указали, что должен делать NAT, вам нужно убедиться, что он работает правильно. Начните с проверки таблицы трансляции NAT и убедитесь, что ожидаемая трансляция существует.Поскольку интересующий вас перевод создается динамически, вы должны сначала отправить IP-трафик с соответствующего адреса. После отправки ping , полученного с 10.10.50.4 и предназначенного для 172.16.11.7, таблица трансляции в маршрутизаторе 6 показывает следующее:

router-6 # показать перевод ip nat Pro Внутри глобально Внутри локально Вне локально За пределами глобального --- 172.16.6.14 10.10.10.4 --- --- --- 172,16.11,70 10.10.50.4 --- ---

Поскольку ожидаемая трансляция находится в таблице трансляции, вы знаете, что эхо-пакеты ICMP транслируются надлежащим образом, но как насчет пакетов эхо-ответа? Как упоминалось выше, вы можете отслеживать статистику NAT, но это не очень полезно в сложной среде. Другой вариант - запустить отладку NAT на маршрутизаторе NAT (Router 6). В этом случае вам следует включить debug ip nat на маршрутизаторе 6, пока вы отправляете пинг с источника 10.10.50.4 предназначен для 172.16.11.7. Ниже приведены результаты отладки .

Примечание: Когда вы используете любую команду debug на маршрутизаторе, вы можете перегрузить маршрутизатор, что приведет к его неработоспособности. Всегда проявляйте крайнюю осторожность и, если возможно, никогда не запускайте debug на критически важном производственном маршрутизаторе без наблюдения инженера службы технической поддержки Cisco.

router-6 # счетчик Ведение журнала системного журнала: включено (0 сообщений сброшено, 0 сброшено, 0 переполнено) Ведение журнала консоли: отладка на уровне, 39 сообщений в журнал Ведение журнала монитора: отладка на уровне, 0 сообщений в журнале Ведение журнала буфера: отладка на уровне, 39 сообщений в журнал Ведение журнала ловушек: информационный уровень, записано 33 строки сообщений Буфер журнала (4096 байт): 05:32:23: NAT: s = 10.10.50.4-> 172.16.11.70, d = 172.16.11.7 [70] 05:32:23: NAT *: s = 172.16.11.7, d = 172.16.11.70-> 10.10.50.4 [70] 05:32:25: NAT *: s = 10.10.50.4-> 172.16.11.70, d = 172.16.11.7 [71] 05:32:25: NAT *: s = 172.16.11.7, d = 172.16.11.70-> 10.10.50.4 [71] 05:32:27: NAT *: s = 10.10.50.4-> 172.16.11.70, d = 172.16.11.7 [72] 05:32:27: NAT *: s = 172.16.11.7, d = 172.16.11.70-> 10.10.50.4 [72] 05:32:29: NAT *: s = 10.10.50.4-> 172.16.11.70, d = 172.16.11.7 [73] 05:32:29: NAT *: s = 172.16.11.7, d = 172.16.11.70-> 10.10.50.4 [73] 05:32:31: NAT *: s = 10.10.50.4-> 172.16.11.70, d = 172.16.11.7 [74] 05:32:31: NAT *: s = 172.16.11.7, d = 172.16.11.70-> 10.10.50.4 [74]

Как видно из приведенных выше выходных данных отладки , в первой строке показан адрес источника 10.10.50.4, преобразованный в 172.16.11.70. Во второй строке показан адрес назначения 172.16.11.70, преобразованный обратно в 10.10.50.4. Этот шаблон повторяется в остальной части отладки . Это говорит о том, что маршрутизатор 6 транслирует пакеты в обоих направлениях.

Теперь рассмотрим подробнее, что именно должно происходить. Маршрутизатор 4 отправляет пакет, полученный с 10.10.50.4, предназначенный для 172.16.11.7. Маршрутизатор 6 выполняет NAT для пакета и пересылает пакет с источником 172.16.11.70 и получателем 172.16.11.7. Маршрутизатор 7 отправляет ответ с источником 172.16.11.7 и получателем 172.16.11.70. Маршрутизатор 6 выполняет NAT для пакета, в результате чего получается пакет с адресом источника 172.16.11.7 и адресом назначения 10.10.50.4. На этом этапе маршрутизатор 6 должен направить пакет на 10.10.50.4 на основе информации, содержащейся в таблице маршрутизации. Вам необходимо использовать команду show ip route , чтобы подтвердить, что маршрутизатор 6 имеет необходимый маршрут в его таблице маршрутизации.

router-6 # показать IP-маршрут Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2, ia - IS-IS внутри области * - кандидат по умолчанию, U - статический маршрут для каждого пользователя, o - ODR P - периодически загружаемый статический маршрут Шлюз последней инстанции не установлен 172.16.0.0 / 24 подсети, 5 подсетей C 172.16.8.0 подключен напрямую, Serial1 C 172.16.10.0 подключен напрямую, Serial2.8 C 172.16.11.0 подключен напрямую, Serial2.7 C 172.16.6.0 подключен напрямую, Ethernet0 C 172.16.7.0 подключен напрямую, Serial0 10.0.0.0/24 разделен на подсети, 1 подсеть C 10.10.10.0 подключен напрямую, Ethernet1

Краткое описание проблемы

Сначала вы четко определили, что должен делать NAT. Во-вторых, вы проверили наличие необходимых переводов в таблице переводов.В-третьих, вы использовали команды debug или show , чтобы убедиться, что перевод действительно выполняется. Наконец, вы более подробно рассмотрели, что происходило с пакетом и что нужно маршрутизаторам для пересылки пакета или ответа на него.

Теперь, когда у вас есть основная процедура для поиска причины проблем с подключением, вот несколько контрольных списков для устранения распространенных проблем.

Перевод не установлен в таблице переводов

Если вы обнаружите, что соответствующий перевод не устанавливается в таблице переводов, убедитесь, что:

-

Конфигурация правильная.Заставить NAT выполнять то, что вы хотите, иногда бывает непросто. Для получения справки по настройке см. Настройка преобразования сетевых адресов: начало работы.

-

Нет списков входящего доступа, запрещающих пакетам входить в маршрутизатор NAT.

-

Маршрутизатор NAT имеет соответствующий маршрут в таблице маршрутизации, если пакет идет изнутри наружу. Для получения дополнительной информации см. Порядок работы NAT.

-

Список доступа, на который ссылается команда NAT, разрешает все необходимые сети.

-

В пуле NAT достаточно адресов. Это должно быть проблемой, только если NAT не настроен на перегрузку.

-

Что интерфейсы маршрутизатора правильно определены как NAT внутри или NAT снаружи.

-

В случае трансляции полезной нагрузки пакетов системы доменных имен (DNS) убедитесь, что трансляция происходит по адресу в IP-заголовке пакета. Если этого не происходит, NAT не просматривает полезную нагрузку пакета.

Запись правильного перевода не используется

Если правильная запись перевода установлена в таблице перевода, но не используется, проверьте следующее:

-

Убедитесь, что нет списков входящего доступа, запрещающих пакетам входить в маршрутизатор NAT.

-

Для пакетов, идущих изнутри наружу, убедитесь, что существует маршрут к месту назначения, поскольку он проверяется перед преобразованием. Для получения дополнительной информации см. Порядок работы NAT.

NAT работает правильно, но проблемы с подключением все еще остаются

Если NAT работает правильно, начните устранение проблемы с подключением следующим образом:

-

Проверьте подключение уровня 2.

-

Проверить информацию о маршрутизации уровня 3.

-

Найдите фильтры пакетов, которые могут быть причиной проблемы.

Трансляция NAT для порта 80 не работает

Трансляция NAT для порта 80 не работает, но трансляция для других портов работает нормально.

Для решения этой проблемы выполните следующие действия:

-

Выполните команды debug ip nat translations, и debug ip packet , чтобы увидеть, правильны ли переводы и установлена ли правильная запись перевода в таблице трансляции.

-

Убедитесь, что сервер отвечает.

-

Отключить HTTP-сервер.

-

Очистите таблицы NAT и ARP.

% NAT: система занята. Попробовать позже

% NAT: система занята. Сообщение об ошибке «Попробуйте позже» появляется, когда выполняется команда show , относящаяся к NAT, или команда show running-config или write memory . Эта проблема связана с увеличением размера таблицы NAT. Когда размер таблицы NAT увеличивается, маршрутизатору не хватает памяти.

Перезагрузите маршрутизатор, чтобы решить эту проблему. Если сообщение об ошибке появляется при настройке HSRP SNAT, настройте эти команды для решения проблемы:

Router (config) # standby delay минимум 20 перезагрузка 20 Маршрутизатор (config) # standby 2 задержка вытеснения минимум 20 перезагрузка 20 синхронизация 10

Большая таблица трансляции увеличивает процессор

Хост может отправлять сотни переводов, что, в свою очередь, приводит к высокой загрузке ЦП.Другими словами, он может сделать таблицу настолько большой, что заставит ЦП работать на 100 процентов. Команда ip nat translation max-entries 300 устанавливает лимит 300 на хост или совокупный лимит количества трансляций на маршрутизаторе. Обходной путь - использовать команду ip nat translation max-entries all-hosts 300 .

% Публичный IP-адрес уже назначен (Внутренний IP-адрес -> Публичный IP-адрес)

Это сообщение появляется, когда вы пытаетесь настроить два внутренних IP-адреса на один общедоступный IP-адрес, прослушивающий одни и те же порты.

% X.X.X.X уже сопоставлен (172.30.62.101 -> X.X.X.X)

Чтобы преобразовать общедоступный IP-адрес в два внутренних IP-адреса, используйте два общедоступных IP-адреса в DNS.

Нет записей в таблице ARP

Это результат параметра без псевдонима , который используется в записях NAT. Параметр no-alias означает, что маршрутизатор не отвечает за адреса и не устанавливает запись ARP. Если другой маршрутизатор использует пул NAT в качестве внутреннего глобального пула, который состоит из адресов в присоединенной подсети, для этого адреса создается псевдоним, чтобы маршрутизатор мог отвечать на запросы протокола разрешения адресов (ARP) для этих адресов.Это приводит к тому, что маршрутизатор имеет записи ARP для поддельных адресов.

Заключение

Приведенные выше проблемы продемонстрировали, что NAT не всегда является причиной проблем с подключением по IP. Во многих случаях причина кроется не в NAT и требует дальнейшего расследования. В этом документе объясняются основные шаги, которые необходимо предпринять при устранении неполадок и проверке работы NAT. Эти шаги включают:

-

Четко определите, чего должен достичь NAT.

-

Убедитесь, что в таблице переводов есть правильные переводы.

-

Используйте команды show и debug , чтобы проверить, происходит ли преобразование.

-

Подробно просмотрите, что происходит с пакетом, и убедитесь, что маршрутизаторы имеют правильную информацию о маршрутизации для перемещения пакета.

Неверный токен 0, требуется TOK_NUMBER | TOK_PUNCT

Это сообщение об ошибке является просто информационным и не влияет на нормальное поведение устройства.

Неверный токен 0, требуется TOK_NUMBER | TOK_PUNCT

Ошибка означает, что NAT пытается исправить 4-й уровень адреса в открытом FTP-сервере и не может найти IP-адреса, которые необходимо преобразовать в пакете.

Причина, по которой сообщение включает токены, заключается в том, что IP-адреса в пакете обнаруживаются путем поиска токена или набора символов в IP-пакете, чтобы найти детали, необходимые для преобразования.

Когда сеанс FTP инициируется, он согласовывает два канала, канал команд и канал данных.Это оба IP-адреса с разными номерами портов. Клиент и сервер FTP согласовывают второй канал данных для передачи файлов. Пакет, которым обмениваются через канал управления, имеет формат «ПОРТ, i, i, i, i, p, p», где i, i, i, i - четыре байта IP-адреса, а p, p - порт. NAT пытается соответствовать этому шаблону и при необходимости транслировать адрес / порт. NAT должен транслировать схемы адресации обоих каналов. NAT сканирует числа в потоке команд до тех пор, пока не обнаружит команду порта, требующую перевода.Он пытается разобрать перевод, который вычисляется по шаблону, как описано ранее.

Если пакет поврежден или FTP-сервер или клиент имеет неверные команды, NAT не может правильно рассчитать преобразование и генерирует эту ошибку. Предлагается установить FTP-клиент в «пассивный», чтобы он инициировал оба канала. Иногда это помогает с FTP через NAT.

.Маршрутизаторпротив коммутатора против шлюза и почему NAT влияет на это решение

Следующее подразумевается как сводка новостей

Коммутаторпротив маршрутизатора против шлюза

Сетевые устройства могут работать в 3-х различных режимах:

OpenWrt как клиентское устройство - подключение устройства к существующей сети

Если вы хотите подключить свое устройство к существующей сети для предоставления дополнительных функций (например, вы просто хотите использовать предоставляемую им сеть Wi-Fi, дополнительный Ethernet порты, или устройство представляет собой NAS, обслуживающий файлы по сети, или мини-сервер, предлагающий другую услугу).

OpenWrt в качестве маршрутизатора

Если вы хотите запустить OpenWrt в конфигурации маршрутизатора по умолчанию, где устройство маршрутизирует трафик между несколькими устройствами LAN , подключенными к портам LAN , и другой сетью на порту WAN (обычно к «Ethernet-модем», фактически действующий как шлюз).

OpenWrt как устройство шлюза

Ваше устройство также работает как маршрутизатор. Но в отличие от режима «как устройство маршрутизатора», в этом режиме ваше устройство либо использует встроенный модем для подключения к Интернету, либо имеет внешний модем, подключенный к порту WAN , которому для правильной работы требуется один из следующих протоколов: Протоколы интерфейса WAN .

Проблема маршрутизатора / шлюза и двойного NAT с IPv4 или смешанным IPv4 / IPv6

Вы новичок в OpenWrt? Эта страница с большим количеством технической информации о сети кажется пугающей? Вы обеспокоены тем, что сейчас недостаточно знаете, чтобы принимать эти решения?

→ Просто прекратите чтение и используйте пока конфигурацию по умолчанию. Ваше устройство будет действовать как маршрутизатор в сценарии каскадного двойного NAT , который отлично работает для обычного доступа в Интернет, поэтому вам не нужно ничего делать.

→ В качестве альтернативы, сначала ознакомьтесь с OpenWrt, а затем вернитесь позже и решите, что делать дальше.

Двойной NAT - это проблема, которая существует только для IPv4 . Через несколько десятилетий, когда весь мир будет полностью поддерживать IPv6 и устройств, это больше не будет проблемой, поскольку IPv6 строго запрещает NAT . А пока для IPv4 действуйте в соответствии с этим руководством.

Проблема IPv4 заключается в том, что если вы просто добавите дополнительный маршрутизатор IPv4 к существующему маршрутизатору вашего ISP (интернет-провайдера), вы столкнетесь с проблемой под названием double NAT - оба недавно добавленных Маршрутизатор и существующий маршрутизатор ISP, поставляемый с , выполняют NAT , в результате чего ваш клиентский трафик данных дважды «преобразуется через NAT», прежде чем попадет в Интернет.

Этот сценарий двойной NAT не вызовет проблем для основных задач, таких как просмотр веб-страниц в Интернете, но может вызвать проблемы, когда вы пытаетесь разместить дома серверы, к которым вы хотите получить доступ из Интернета, или при выполнении одноранговой сети одноранговые онлайн-игры (которые часто используют протокол UDP и делают забавные брандмауэры, называемые «пробиванием отверстий UDP »).

Чтобы справиться с этой проблемой двойного NAT и использовать IPv4 как можно более безупречно, вам нужно выбрать способ подключения OpenWrt на своей восходящей стороне из нескольких вариантов.Обратите внимание, что во всех этих примерах предполагается, что устройство OpenWrt находится «внутри» сети, то есть клиенты ↔ устройство OpenWrt ↔ устройство ISP ↔ Интернет. Поскольку устройство OpenWrt является нашей основной задачей, мы будем ссылаться на восходящие и нисходящие соединения относительно него:

Существует ряд вариантов подключения восходящей стороны OpenWrt к существующей домашней сети. Каждый вариант пытается обойти проблему двойного NAT с помощью различных технических приемов или конфигурации:

Обратите внимание, что для всех этих вариантов восходящего подключения применяется следующее:

OpenWrt как каскадный маршрутизатор за другим маршрутизатором (двойной NAT)

Это вариант по умолчанию (и самый простой) для вашего устройства OpenWrt.Для этого сценария вы просто подключаете порт OpenWrt WAN к неиспользуемому порту LAN вашего существующего маршрутизатора ISP .

- обычно маршрутизатор ISP имеет брандмауэр и NAT и предоставляет DHCP на нисходящей стороне (которая является восходящей стороной вашего OpenWrt) У

- OpenWrt также есть брандмауэр и NAT , и он также предоставляет DHCP в нисходящем направлении (который является восходящей стороной ваших подключающихся клиентов)

Так в чем проблема? Некоторые сценарии трафика не работают через двойной NAT , например, хостинг-серверы или онлайн-игры.

Проблема не столько в IPv4 NAT , сколько в комбинации:

- , как межсетевые экраны в потребительских маршрутизаторах обрабатывают трафик UDP . \\ Межсетевой экран обрабатывает трафик UDP как с отслеживанием состояния . Это означает, что если пакет sourceIP: sourcePort → targetIP: targetPort выходит из строя, он на короткое время понижает брандмауэр в обратном направлении, так что цель может ответить той же комбинацией адреса и портов (sourceIP: sourcePort ← targetIP : targetPort).

-

Во многих онлайн-играх используются уловки для передачи однорангового трафика данных других игроков через ваш брандмауэр (-ы) на игровой клиент

К сожалению, детали брандмауэра не являются полностью стандартизованным поведением. И поведение NAT , которое происходит параллельно, также непредсказуемо - у каждого маршрутизатора есть немного другой метод принятия решения о том, как сопоставить адреса с портами для исходящего трафика. Большинство игр и игровых консолей сообщают об этом как о «статусе NAT » вашего маршрутизатора, используя четыре широкие категории: открытый , средний , строгий и заблокированный , которые также не стандартизированы - каждая игра поставщик может использовать их для немного иных технических деталей.

Так следует ли вам использовать этот сценарий с двойным NAT и быть довольным? Это сильно зависит от вашего оборудования и вашего сценария использования. Двойной NAT автоматически неплохо. - если вы просто просматриваете страницы и отправляете электронную почту, вам не о чем беспокоиться (ваш просмотр в Интернете не будет даже замедлен двойным NAT ) - проверьте, хотите ли вы запускать дома серверы, которые хотите предоставить в Интернет (например, VPN или веб-сервер) - такой хостинг определенно не будет работать с двойным NAT - проверьте, работают ли ваши обычные онлайн-игры безупречно

В большинстве онлайн-игр используются странные приемы UDP для временного обхода брандмауэра маршрутизатора (без открытия брандмауэра для всего мира), чтобы передавать менее задерживающие пакеты UDP вашему игровому клиенту.Обычно эти уловки позволяют обойти только один домашний маршрутизатор с NAT, а не два, как в двойном NAT . Вы узнаете, если вы либо вообще не можете подключиться к онлайн-сессиям, либо если игра заметно больше, чем обычно (задержка больше, потому что большинство игр сначала попытаются вернуться с UDP на TCP , прежде чем отказаться, если так называемое «пробивание отверстий UDP » через ваши 2 брандмауэра / NAT не сработает - этот откат TCP иногда будет заметен).Большинство онлайн-игр сообщают об этом как « NAT status» в настройках игры. Обычно ваша цель - иметь статус «открытый» или «умеренный». Если ваш игровой движок сообщает что-то еще, это обычно дает сбой на ваших двух брандмауэрах и двойном NAT , а затем он откатится к более медленному TCP и может даже полностью не подключиться к игровому сеансу (и вы должны иметь возможность чтобы заметить это, если вы остались одни в сеансе сетевой игры).

В следующих нескольких разделах объясняется, что вы можете сделать, чтобы обойти эти проблемы, сохранив включенными маршрутизаторы и брандмауэры.Только имейте в виду: не пытайтесь исправить проблемы, которых у вас нет.

Устройство как маршрутизатор, устройство интернет-провайдера как модем-мост

В основном для кабельного Интернета вы часто можете перенастроить свой кабельный маршрутизатор ISP в режим маршрутизатора или режим моста . Иногда вам нужно настроить это во вложенных меню онлайн-портала вашего ISP (а не на вашем маршрутизаторе ISP web GUI ).

Когда установлен режим моста, маршрутизатор ISP начинает вести себя как проходное устройство: он будет внешне действовать как модем и будет аутентифицировать вас как законного клиента, но в противном случае просто будет передавать трафик IPv4 без изменений на ваш OpenWrt. роутер.Брандмауэр и NAT и DHCP и все обычные службы «маршрутизатора» устройства ISP будут просто отключены при установке в режим моста.

Если вам нужен маршрутизатор ISP с мостовым подключением, узнайте, как правильно его настроить здесь.

Устройство как маршрутизатор с двойным NAT с Dual-Stack Lite

Часто у вас нет выбора, дает ли ваш ISP реальный IPv4-адрес или дискредитированный dual-stack lite IPv4 -адрес.Если вы хотите понять Dual-Stack Lite в отличие от обычного двойного стека, пожалуйста, изучите полную историю в Википедии или RFC 6333.

Очень часто Dual-Stack Lite предлагается в качестве пакета по умолчанию провайдерами кабельного телевидения или оптоволокна. Ключевой особенностью DS-Lite является то, что он имеет так называемый операторского класса NAT , происходящий в некотором сетевом оборудовании в нескольких кварталах от вашего дома на сайте вашего ISP , а не в вашем маршрутизаторе ISP дома. .

Важно отметить, что Dual-Stack Lite и этот операторский NAT на самом деле не реализованы стандартизированным образом.Его реализация может немного отличаться в зависимости от фактического оборудования, которое приобрел ISP , и от того, как это оборудование настроено.

К сожалению, этот метод не поможет вам открыть в Интернете какие-либо домашние сервисы через IPv4 - в любом случае это невозможно с DS-Lite. Но если вас беспокоит только онлайн-игра через DS-Lite, вы можете проверить, не является ли ваш двойной NAT на IPv4 проблемой в ваших любимых онлайн-играх.В настоящее время часто операторский класс NAT DS-Lite настроен таким образом, чтобы он очень удобен для онлайн-игр, что приводит к «умеренному» рейтингу NAT в игровом движке даже при наличии дополнительного OpenWrt NAT , подключенного каскадом в перед ним и даже при работе с правилами брандмауэра по умолчанию.

Итак, если игры (и связанная с игрой обработка однорангового трафика UDP ) является вашей единственной проблемой в отношении проблемы двойного NAT , вы можете просто сначала проверить свои онлайн-игры и их сообщенный статус NAT , прежде чем потратить много времени на решение проблемы с двойным NAT , которая может даже не вызвать проблемы при повседневном использовании.

Устройство как маршрутизатор с отключенным NAT, дополнительные правила маршрутизации

Использование этого сценария зависит от того, поддерживает ли ваш маршрутизатор ISP настраиваемые правила маршрутизации. Для этого необходимо, чтобы ваш маршрутизатор ISP и позволял вам определять правила прямой маршрутизации (часто маршрутизаторы ISP ограничены в функции и не позволяют этого).

Идея этого решения

- , чтобы отключить NAT на маршрутизаторе OpenWrt, но оставить его маршрутизацию (и брандмауэр) включенной Маршрутизация

- на маршрутизаторе ISP также включена

- вам необходимо определить неперекрывающиеся диапазоны IP и статические IP адреса для двух маршрутизаторов.

- , поскольку OpenWrt NAT отключен, вам необходимо вручную установить статические маршруты, чтобы клиенты на обоих маршрутизаторах могли отправлять трафик на другой маршрутизатор

- необходимо добавить статический маршрут на роутере OpenWrt для перенаправления всех диапазонов Интернет-адресов на роутер ISP

- , вам необходимо добавить статический маршрут на маршрутизаторе ISP для перенаправления диапазона локальных адресов, управляемого OpenWrt, на маршрутизатор OpenWrt

Устройство как маршрутизатор как «открытый хост» в маршрутизаторе ISP

Только некоторые маршрутизаторы ISP имеют эту функцию, иногда называемую DMZ (демилитаризованная зона), DMZ для одиночного сервера , открытого хоста , IP сквозной передачи или режим моста для бедных (стандартизованного названия нет).Эта функция позволяет вашему маршрутизатору ISP определить одного из своих нисходящих клиентов в качестве так называемого «открытого хоста». Затем маршрутизатор ISP и будет перенаправлять весь входящий интернет-трафик со своей восходящей стороны на этот «открытый хост».

Это эффективно отключает NAT на маршрутизаторе ISP только для одного подключенного устройства на нисходящей стороне маршрутизатора ISP : по очевидным причинам мы будем подключать наш маршрутизатор OpenWrt в качестве этого открытого хоста.Итак, в итоге мы достигли единственного NAT исключительно в сетевой цепочке к маршрутизатору OpenWrt.

Помните, что вам все равно необходимо определить обычные правила переадресации портов в вашем маршрутизаторе OpenWrt, если вы хотите предоставить доступ к серверам, подключенным к OpenWrt, в Интернет, поскольку мы не настроили открытый хост во внутренней сети.

Недостатками этого метода являются: - эта функция может не поддерживаться вашим маршрутизатором ISP , вам нужно выяснить, поддерживает ли он - восходящий порт OpenWrt открыт для доступа в Интернет, поэтому убедитесь, что вы не добавили никаких небрежных или посторонних правил в набор правил - один из портов маршрутизатора ISP теперь не защищен брандмауэром, поэтому будьте осторожны с этим нисходящим портом маршрутизатора ISP на случай, если вы когда-нибудь подключите к нему что-то еще

Узнайте, как построить «мост для бедняков» здесь.

Устройство как маршрутизатор в идеальной конфигурации только для IPv6

Очевидно, что этого идеального мира еще не существует, это всего лишь перспектива гораздо позже. Как только это произойдет, предыдущие главы этой страницы можно будет игнорировать. Тогда это будет вариант маршрутизатора по умолчанию и единственный необходимый для вашего устройства IPv6 OpenWrt, так как он будет работать из коробки для всех бизнес-случаев. Не будет проблем с NAT и , больше не будет обсуждений, следует ли переключить маршрутизатор ISP на мостовой или маршрутизированный, и не будет больше обсуждений, нужна ли конфигурация «открытого хоста».Вы сможете выбрать три способа запуска OpenWrt:

- в качестве маршрутизатора (без вариантов), если вы хотите иметь дополнительный межсетевой экран, активный внутри вашей домашней сети (в дополнение к межсетевому экрану вашего маршрутизатора ISP )

-

вместо коммутатора (см. Ниже), если вам не нужна дополнительная маршрутизация и брандмауэр внутри домашней сети

-

вместо шлюза (см. Ниже), если вам необходимо подключиться к Интернету через специальный протокол модема

Устройство как шлюз, с настоящим модемом между ним и Интернетом

Если ваше устройство OpenWrt вообще не имеет порта WAN из коробки и имеет встроенный модем с чем-то вроде порта VDSL-телефона, или если у него есть порт WAN и у вас есть внешний модем, который может быть включите «режим моста» (полный мост или полумост), это для вас.

См. Этот учебник.

OpenWrt в качестве беспроводного повторителя (Wi-Fi↔ коммутатор Wi-Fi)

Если ваше устройство OpenWrt не имеет портов LAN или если вы не хотите подключать какие-либо другие устройства с помощью кабелей RJ45 LAN , то, скорее всего, вы захотите использовать устройство OpenWrt в качестве повторителя WiFi в существующей сети.

OpenWrt в качестве беспроводного ретранслятора (также называемого расширителем диапазона беспроводной связи) принимает существующий сигнал от беспроводного маршрутизатора или точки беспроводного доступа и ретранслирует его для создания второй сети.

-

другая сеть Wi-Fi обеспечивает доступ в Интернет

-

Сторона восходящего потока OpenWrts (другая сеть Wi-Fi, к которой он будет подключаться) будет беспроводным подключением к другой точке доступа. OpenWrt действует как клиент этой существующей другой сети.

-

Нисходящая сторона OpenWrts (сеть Wi-Fi, которую предоставит OpenWrt) будет точкой доступа для ваших беспроводных клиентов.

- существующая сеть на восходящей стороне беспроводной сети предоставляет службу DHCP (собственный DHCP OpenWrt будет отключен)

- обычно какое-то другое сетевое устройство подключенного Wi-Fi имеет брандмауэр и NAT и обеспечивает DHCP

- брандмауэр OpenWrts и NAT будут отключены (поскольку OpenWrt будет работать в режиме переключения, который не может использовать NAT )

- до тех пор, пока вы намеренно не отключите нисходящие порты LAN , OpenWrt также будет действовать как коммутатор провод-Wi-Fi

-

Подводя итог, OpenWrt действует как переключатель Wi-Fi

- Обратите внимание, что OpenWrt больше не будет прослушивать типичный адрес маршрутизатора по умолчанию вашей подсети (например,г. ip-адрес 192.168.1.1), но получит настраиваемый адрес (либо по DHCP с вашего другого маршрутизатора, либо вы вручную установили статический адрес подсети другого Wi-Fi)

Для получения дополнительной информации см. Конфигурация Wi-Fi-удлинителя, повторителя или моста.

Примечание. Если вы заинтересованы в создании так называемой «беспроводной сети» вместо беспроводного ретранслятора, вам придется обратиться к другим проектам, например http://libremesh.org или https: // open-mesh.org в это время.

OpenWrt как точка беспроводного доступа (проводной коммутатор Wi-Fi)

В качестве беспроводной точки доступа OpenWrt подключается к существующей сети по проводам. Затем OpenWrt действует как сетевое устройство, которое позволяет вашим устройствам Wi-Fi подключаться к проводной сети через OpenWrt.

-

проводная сеть обеспечивает доступ в Интернет

-

Сторона восходящего потока OpenWrts (другая проводная сеть, к которой он будет подключаться) будет проводным подключением к существующему маршрутизатору.Итак, OpenWrt действует как клиент этой существующей другой сети.

-

Нисходящая сторона OpenWrts (сеть Wi-Fi, которую предоставит OpenWrt) будет точкой доступа для ваших беспроводных клиентов

- существующий маршрутизатор на проводной стороне восходящего потока предоставляет службу DHCP (собственный DHCP OpenWrt будет отключен)

- какое-то другое сетевое устройство в вашей сети будет иметь брандмауэр и NAT и обеспечивает DHCP

- брандмауэр OpenWrts и NAT будут отключены (поскольку OpenWrt будет работать в режиме переключения, который не может использовать NAT )

-

Подводя итог, OpenWrt действует как коммутатор Wi-Fi-to-Wired

- до тех пор, пока вы намеренно не отключите нисходящие порты LAN , OpenWrt также будет действовать как переключатель между проводными линиями.

- Обратите внимание, что OpenWrt больше не будет прослушивать типичный адрес маршрутизатора по умолчанию вашей подсети (например,г. ip-адрес 192.168.1.1), но получит настраиваемый адрес (либо по DHCP с вашего другого маршрутизатора, либо вы вручную установили статический адрес подсети другого Wi-Fi)

Точка доступа Wi-Fi

OpenWrt как проводной коммутатор

Этот сценарий уже был рассмотрен в предыдущем описанном сценарии точки доступа, поскольку нисходящие порты LAN в OpenWrt активны по умолчанию, обеспечивая переключение: все ваши проводные и беспроводные клиенты, подключенные либо к OpenWrt, либо к другим вашим сетевым коммутаторам, могут общаться с каждым из них. другие без ограничений, так как на устройстве OpenWrt не активен брандмауэр.

-

, так что просто следуйте описанию точки беспроводного доступа - только с той разницей: если вам нужен только коммутатор между проводами, просто не включайте нисходящий Wi-Fi

-

OpenWrt затем будет действовать как коммутатор между различными подключенными к OpenWrt нисходящими устройствами и между нисходящими ↔ восходящими портами

- в режиме переключения, OpenWrt не может использовать NAT

- Обратите внимание, что OpenWrt больше не будет прослушивать типичный адрес маршрутизатора по умолчанию вашей подсети (например,г. ip-адрес 192.168.1.1), но получит настраиваемый адрес (либо по DHCP с вашего другого маршрутизатора, либо вы вручную установили статический адрес подсети другого Wi-Fi)

документы / руководство-пользователь / сеть / switch_router_gateway_and_nat.txt · Последнее изменение: 2020/04/03 19:57 автор: steve-newcomb

.