Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как отключить на роутере защиту от ddos

При попытке открыть одновременно несколько сайтов, пропадает интернет (при подключении по Wi-Fi, или по LAN)

Уже несколько раз встречал в комментариях проблему, когда при одновременном открытии сайтов в браузере, на компьютере (ноутбуке) пропадал интернет. При этом, подключение было через роутер, по Wi-Fi, или по сетевому кабелю.

Вообще-то проблема странная, и я не мог понять в чем дело. Да я так бы и не разобрался в этой проблеме, если бы не этот вопрос на форуме http://forum.f1comp.ru/post1179.html#p1179, от пользователя nebulus. Можете почитать. В итоге, nebulus сам нашел решение проблемы и поделился с нами. За что ему большое спасибо! Ну, а я решил вынести эту проблему в отдельную статью.

Суть проблемы

Открываем в браузере одновременно несколько сайтов (например сайты автоматически открываются после запуска браузера), они начинают грузится и все, интернет пропадает. Статус подключения становится – Без доступа к интернету как тут https://f1comp.ru/internet/wi-fi-set-bez-dostupa-k-internetu-reshaem-problemu-na-primere-routera-tp-link/. Если открывать по одному сайту, то все работает отлично.

При этом, другие устройства от этого роутера продолжают работать нормально. На ноутбуке интернет появляется только после перезагрузки маршрутизатора. Снова открываем несколько сайтов и интернет снова без доступа к интернету (возле сети желтый треугольник).

Если смотреть конкретную проблему, которая была у пользователя форума под именем nebulus, то он подключал ноутбук к интернету по Wi-Fi. Открывал сайты в браузере Chrome (хотя я не дума, что в другом браузере проблема бы пропала). Роутер – TP-Link TL-WR841N.

В чем проблема, почему так происходит?

Как оказалось (как подсказал nebulus), проблема в том, что при одновременном открытии нескольких сайтов, роутер распознавал запросы от ноутбука как атаку и блокировал его (не давал доступ к интернету). После перезагрузки роутера, блокировка пропадала, до следующей попытке загрузить несколько сайтов.

Дело в том, что практически в каждом роутере есть защита от DoS атак. И в этом случае, она почему-то срабатывала не очень адекватно.

Вот решение, которое нашел nebulus:

Сейчас объясню подробнее.

Отключаем DoS защиту на роутере [решение проблемы]

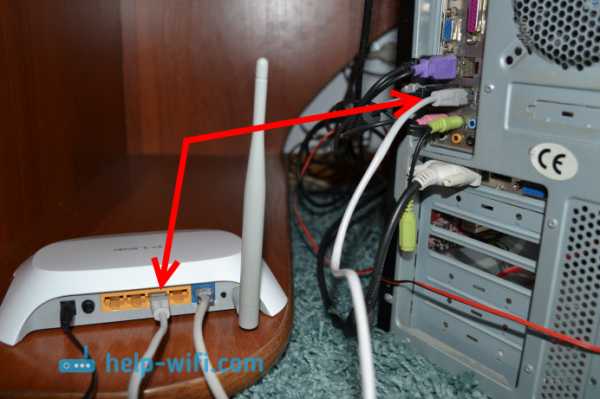

Самый простой способ, это отключить защиту от DoS атак. Да и особого смысла в ней я не вижу. На роутерах TP-Link, это делается так:

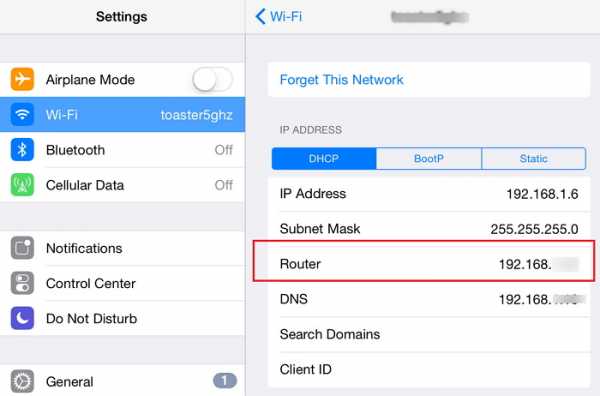

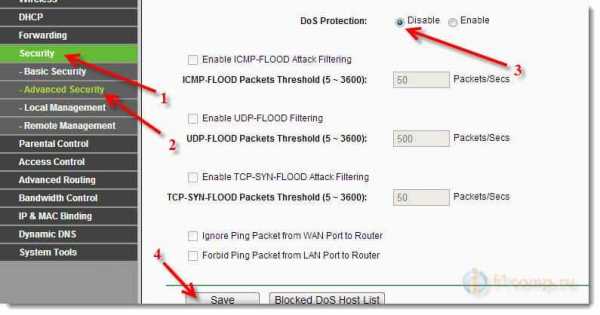

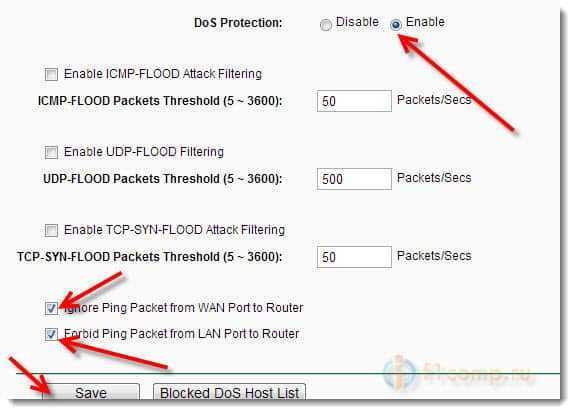

Заходим в настройки, и переходим на вкладку Security – Advanced Security. Напротив пункта DoS Protection: ставим статус Disable. Нажимаем на кнопку Save, для сохранения настроек.

Если не хотите полностью отключать DoS защиту, то можете просто поставить галочки возле двух пунктов: Ignore Ping Packet from WAN Port to Router и Forbid Ping Packet from LAN Port to Router.

Обязательно перезагрузите роутер.

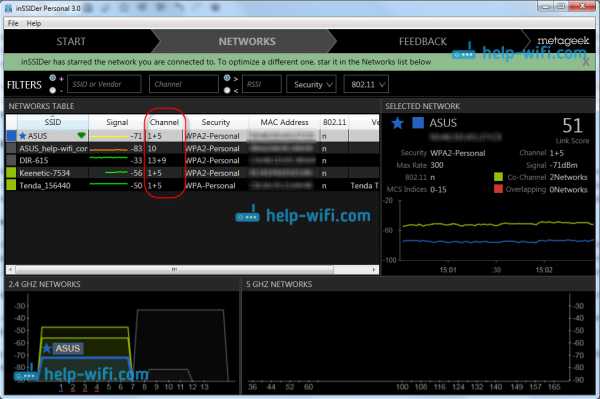

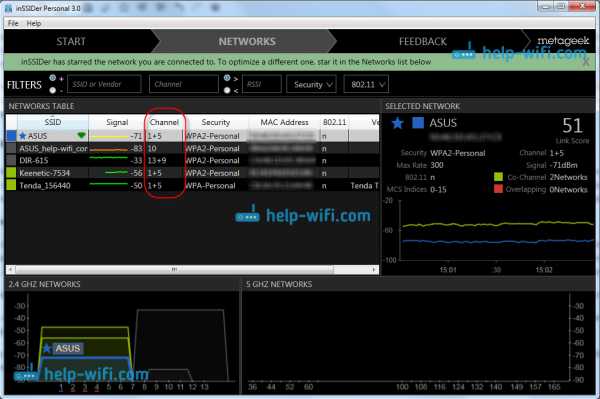

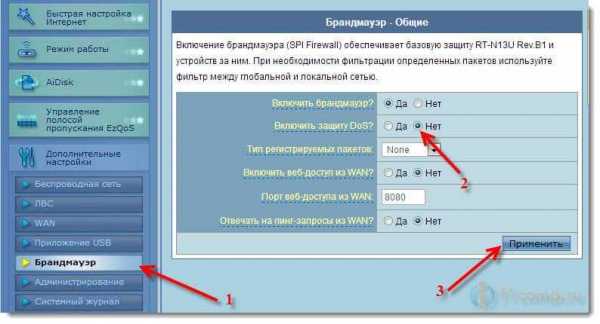

На роутере Asus:

Эти действия должны помочь Вам избавится от этой проблемы. Если возникнут вопросы, или есть чем поделится, то пишите в комментариях.

Всего хорошего!

Решено: отключить сканирование портов и защиту от DoS

Это может быть полезно, но это зависит от ситуации и того, как вы интерпретируете данные. Как указывает Фордем, это на самом деле только указывает на то, что происходит, и если вы действительно стали целью DoS-атаки, это могло бы помочь в диагностике того, что происходит. Однако DoS-атаки на отдельных лиц крайне редки, для их настройки требуются усилия и было бы бесполезно использовать «просто для смеха». То, что мы часто видим на этих форумах, - это людей, которых беспокоят списки журналов, которые они видят, и которые хотят объяснить / заверить, что все в порядке.Так что лично я бы сказал, что это не совсем бесполезно и, к сожалению, часто неверно истолковывается и является источником паранойи.

Чтобы добавить немного перспективы к этому, до того, как я использовал маршрутизатор NAT, у меня был компьютер, подключенный напрямую к кабельному модему, на котором запущена Zone Alarm. Раньше я видел сотни или тысячи обращений в день, так много, что у меня также была утилита для анализа журналов. После нескольких месяцев регулярного просмотра журналов мне совершенно наскучил весь процесс. Я не могу точно описать, насколько это было бессмысленно, но я бы сказал, что это похоже на то, как войти в шумный бар и пытаться прислушиваться к каждому разговору, чтобы узнать, говорит ли кто-нибудь обо мне.

После установки NAT-маршрутизатора количество сообщений о тревоге зоны упало до нуля, я больше не использую его. Я потратил некоторое время на просмотр журналов маршрутизатора (маршрутизатор для малого бизнеса) и в конце концов отказался от этого, я даже больше не беспокоюсь о журналах электронной почты. Иногда у меня возникает проблема с IP-камерой в моей локальной сети, которая пытается «спамить» IP-адрес, мой маршрутизатор защищает в обоих направлениях и блокирует это, это лучшее, что я могу использовать для этого журнала, чтобы увидеть, когда камера переживает один из своих «эпизодов».

____________________________

Работаю от имени Netgear

Меня зовут Энди

Посмотреть решение в исходном сообщении

.Как защитить роутер mikrotik от DDoS-атак

Распределенные атаки типа «отказ в обслуживании» или DDoS-атаки довольно популярны в наши дни, и нетрудно угадать название страны происхождения - Китай / Гонконг возглавляют список злоумышленников. Ха!

Уже давно работаю с приборами микротик. Так что для меня это не новость. Угадайте, с чем я впервые столкнулся с DDoS в своей домашней сети.Поверьте, это отключило всю мою сеть за считанные минуты. Итак, только представьте, что произойдет с корпоративной сетью! В любом случае, если вам нужно узнать больше об этом, просто погуглите, и вы найдете много статей об этом.

Итак, всякий раз, когда вы настраиваете маршрутизатор mikrotik в первый раз, лучше настроить правила фильтрации для предотвращения атак: «Профилактика лучше лечения!»

Общие симптомы:

- Полное использование полосы пропускания восходящего канала WAN, даже если к вашему маршрутизатору не подключены клиенты.

- Чрезвычайно высокая задержка.

- Несколько неизвестных IP-адресов, подключенных к общедоступному IP-адресу вашего маршрутизатора. [См. Вариант с факелом и отсортируйте по Rx / Tx]

- Если вам достаточно любопытно и вы выполните несколько поисков IP-адресов, вы увидите, что эти IP-адреса в основном относятся к сети CHINANET. Осторожно !!

Несколько важных советов:

Решение(на основе интерфейса командной строки):

Фильтр межсетевого экрана/ ip добавить действие = цепочка переходов = состояние прямого соединения = новая цель перехода = обнаружение-ddos добавить действие = цепочка возврата = detect-ddos dst-limit = 32,32, src-and-dst-addresses / 10s добавить действие = добавить-dst-в-список-адресов список-адресов = ddosed список-адресов-тайм-аут = 10 м цепочка = обнаружить-ddos добавить действие = добавить-SRC-в-список-адресов список-адресов = ddoser список-адресов-тайм-аут = 10 м цепочка = обнаружение-ддос добавить действие = drop chain = пересылка-состояние соединения = новый список-адресов-dst = ddosed список-адресов src = ddoser

Итак, что я здесь делаю? Это не ракетостроение, простая логика фильтров! Но перед этим вам нужно иметь представление о DDoS - Что, почему, как! Спасибо руководству Mikrotik по Wiki и Router OS, которое помогло мне разобраться.

- Сначала мы зафиксируем все новые сделанные подключения и передадим их в выделенную цепочку межсетевого экрана.

- Затем для каждой пары IP-адресов источника и назначения мы установим ограничение на количество пакетов в секунду (pps) и их таймеры сброса, а затем передадим управление обратно в цепочку, откуда произошел переход.

- После того, как количество пакетов превышает наш предопределенный pps, мы добавляем их источник в «ddoser», а цель - в списки адресов «ddosed».

- Затем мы отбрасываем все пакеты, проходящие через маршрутизатор, если их IP-адреса совпадают со списком адресов.

Вот и все! Мы готовы идти. Но я предлагаю вам поговорить со своим вышестоящим провайдером, если вы очень часто сталкиваетесь с этими атаками, поскольку всегда полезно блокировать DDoS у источника. Кроме того, это увеличивает использование ЦП, если в нашем распоряжении нет мощного маршрутизатора…

.Учебное пособие по атаке

DoS (отказ в обслуживании): Ping of Death, DDOS

- Home

-

Testing

-

- Back

- Agile Testing

- BugZilla

- Cucumber

Testing Database - Testing Database

- JIRA

- Назад

- JUnit

- LoadRunner

- Ручное тестирование

- Мобильное тестирование

- Mantis

- Почтальон

- QTP

-

- SAP Test Center

- Selenium

- SoapUI

- Управление тестированием

- TestLink

SAP

-

- Назад

- ABAP

- APO

- Начинающий

- Basis

- BODS

- BI

- BPC

- CO

- Назад

- CRM

- Crystal Reports

- Crystal Reports

- Заработная плата

- Назад

- PI / PO

- PP

- SD

- SAPUI5

- Безопасность

- Менеджер решений

- Successfactors

- SAP Back Tutorials

- 9007

-

- Apache

- AngularJS

- ASP.Net

- C

- C #

- C ++

- CodeIgniter

- СУБД

- JavaScript

- Назад

- Java

- JSP

- Kotlin

- Linux

- Linux

- Kotlin

- Linux js

- Perl

- Назад

- PHP

- PL / SQL

- PostgreSQL

- Python

- ReactJS

- Ruby & Rails

- Scala

- SQL 000

- SQL 000

0003 SQL

Обязательно учите!

-

- Назад

- Бухгалтерский учет

- Алгоритмы

- Android

- Блокчейн

- Business Analyst

- Создание веб-сайта

- CCNA

- Облачные вычисления

- 0003 COBOL

- 000 Compiler

- 9000 Встроенный

- 000 9000 Compiler

- Ethical Hacking

- Учебники по Excel

- Программирование на Go

- IoT

- ITIL

- Jenkins

- MIS

- Сети

- Операционная система

- 0003

- Назад

- Управление проектами Обзоры

- Salesforce

- SEO

- Разработка программного обеспечения

- VB A

-

Big Data

-

- Назад

- AWS

- BigData

- Cassandra

- Cognos

- Хранилище данных 0003

- HBOps 0003

- HBOps 0003

- MicroStrategy

- MongoDB

- NiFi

-

Как остановить и предотвратить DDoS-атаку на WordPress

WordPress - один из самых популярных конструкторов веб-сайтов в мире, поскольку он предлагает мощные функции и безопасную кодовую базу. Однако это не защищает WordPress или любое другое программное обеспечение от вредоносных DDoS-атак, которые распространены в Интернете.

DDoS-атаки могут замедлить работу веб-сайтов и в конечном итоге сделать их недоступными для пользователей. Эти атаки могут быть нацелены как на небольшие, так и на крупные веб-сайты.

Теперь вам может быть интересно, как может веб-сайт малого бизнеса, использующий WordPress, предотвратить такие DDoS-атаки с ограниченными ресурсами?

В этом руководстве мы покажем вам, как эффективно остановить и предотвратить DDoS-атаку на WordPress.Наша цель - помочь вам научиться управлять безопасностью вашего веб-сайта от DDoS-атак, как профессионал.

Что такое DDoS-атака?

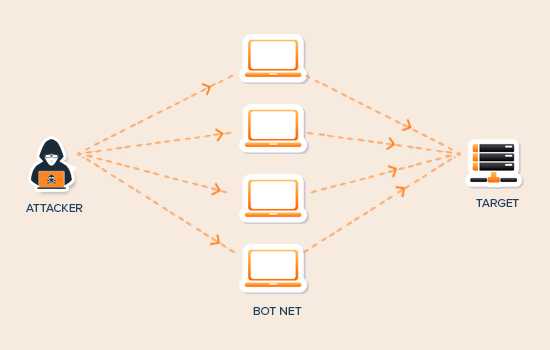

DDoS-атака, сокращение от Distributed Denial of Service Attack, представляет собой тип кибератаки, в которой скомпрометированные компьютеры и устройства используются для отправки или запроса данных с хост-сервера WordPress. Цель этих запросов - замедлить работу целевого сервера и, в конечном итоге, вывести его из строя.

DDoS-атаки - это развитая форма DoS-атак (отказ в обслуживании).В отличие от DoS-атаки, они используют преимущества нескольких взломанных машин или серверов, расположенных в разных регионах.

Эти скомпрометированные машины образуют сеть, которую иногда называют ботнетом. Каждая пораженная машина действует как бот и запускает атаки на целевую систему или сервер.

Это позволяет им оставаться незамеченными на некоторое время и наносить максимальный урон, прежде чем они будут заблокированы.

Даже крупнейшие интернет-компании уязвимы для DDoS-атак.

В 2018 году популярная платформа для хостинга кода GitHub стала свидетелем масштабной DDoS-атаки, направленной на их серверы со скоростью 1,3 терабайта в секунду.

Вы также можете вспомнить печально известную атаку 2016 года на DYN (поставщика услуг DNS). Эта атака получила широкое освещение в СМИ, поскольку затронула многие популярные веб-сайты, такие как Amazon, Netflix, PayPal, Visa, AirBnB, The New York Times, Reddit и тысячи других веб-сайтов.

Почему происходят DDoS-атаки?

У DDoS-атак есть несколько причин.Ниже приведены некоторые из наиболее распространенных:

- Технически подкованные люди, которым просто скучно и они любят приключения

- Люди и группы, пытающиеся выдвинуть политическую точку зрения

- Группы с таргетингом на веб-сайты и услуги определенной страны или региона

- Целенаправленные атаки на конкретную компанию или поставщика услуг с целью причинения им денежного ущерба

- Шантажировать и собирать выкуп

В чем разница между атакой грубой силы и DDoS-атакой?

Атаки грубой силы обычно пытаются проникнуть в систему, угадывая пароли или пробуя случайные комбинации, чтобы получить несанкционированный доступ к системе.

DDoS-атаки используются исключительно для того, чтобы просто вывести целевую систему из строя, сделать ее недоступной или замедлить ее.

Подробные сведения см. В нашем руководстве о том, как блокировать атаки методом грубой силы на WordPress с пошаговыми инструкциями.

Какой ущерб может нанести DDoS-атака?

DDoS-атаки могут сделать веб-сайт недоступным или снизить производительность. Это может привести к ухудшению работы пользователей, потере бизнеса, а затраты на предотвращение атаки могут исчисляться тысячами долларов.

Вот эти затраты в разбивке:

- Потеря бизнеса из-за недоступности сайта

- Стоимость поддержки клиентов для ответа на запросы, связанные с перебоями в обслуживании

- Стоимость защиты от атак путем найма служб безопасности или поддержки

- Самая большая цена - плохой пользовательский опыт и репутация бренда

Как остановить и предотвратить DDoS-атаку на WordPress

DDoS-атаки можно хорошо замаскировать, и с ними сложно бороться.Однако с помощью некоторых базовых рекомендаций по безопасности вы можете предотвратить и легко остановить DDoS-атаки на ваш сайт WordPress.

Вот шаги, которые необходимо предпринять, чтобы предотвратить и остановить DDoS-атаки на ваш сайт WordPress.

Удаление вертикалей DDoS / грубой силы

Самое лучшее в WordPress - это то, что он очень гибкий. WordPress позволяет сторонним плагинам и инструментам интегрироваться в ваш сайт и добавлять новые функции.

Для этого WordPress предоставляет программистам доступ к нескольким API.Эти API-интерфейсы представляют собой методы, с помощью которых сторонние плагины и службы WordPress могут взаимодействовать с WordPress.

Однако некоторые из этих API также могут быть использованы во время DDoS-атаки путем отправки тонны запросов. Вы можете безопасно отключить их, чтобы уменьшить количество запросов.

Отключить XML RPC в WordPress

XML-RPC позволяет сторонним приложениям взаимодействовать с вашим сайтом WordPress. Например, вам нужен XML-RPC для использования приложения WordPress на мобильном устройстве.

Если вы, как подавляющее большинство пользователей, не используют мобильное приложение, вы можете отключить XML-RPC, просто добавив следующий код на свой веб-сайт.htaccess файл.

# Блокировать запросы WordPress xmlrpc.php <Файлы xmlrpc.php> заказ отклонить, разрешить отрицать от всех

Чтобы узнать об альтернативных методах, см. Наше руководство о том, как легко отключить XML-RPC в WordPress.

Отключить REST API в WordPress

WordPress JSON REST API позволяет плагинам и инструментам получать доступ к данным WordPress, обновлять контент и / или даже удалять его. Вот как вы можете отключить REST API в WordPress.

Первое, что вам нужно сделать, это установить и активировать плагин Disable WP Rest API. Для получения дополнительной информации см. Наше пошаговое руководство по установке плагина WordPress.

Плагин работает "из коробки" и просто отключает REST API для всех пользователей, не вошедших в систему.

Активировать WAF (брандмауэр веб-приложений)

Отключение таких векторов атак, как REST API и XML-RPC, обеспечивает ограниченную защиту от DDoS-атак. Ваш веб-сайт по-прежнему уязвим для обычных HTTP-запросов.

Хотя вы можете смягчить небольшую DOS-атаку, пытаясь перехватить IP-адреса плохих машин и заблокировать их вручную, этот подход не очень эффективен при борьбе с крупной DDoS-атакой.

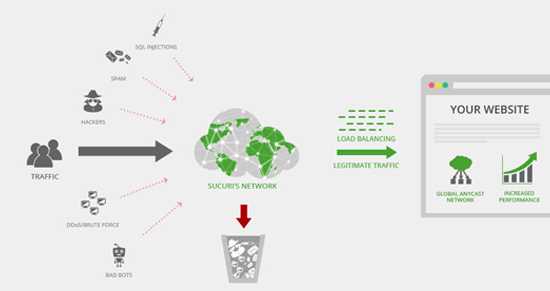

Самый простой способ заблокировать подозрительные запросы - активировать брандмауэр веб-приложения.

Брандмауэр веб-приложения действует как прокси-сервер между вашим сайтом и всем входящим трафиком. Он использует интеллектуальный алгоритм, чтобы ловить все подозрительные запросы и блокировать их до того, как они достигнут сервера вашего сайта.

Мы рекомендуем использовать Sucuri, потому что это лучший плагин безопасности WordPress и брандмауэр веб-сайтов. Он работает на уровне DNS, что означает, что они могут поймать DDoS-атаку до того, как сделает запрос на ваш сайт.

Стоимость Sucuri начинается от 20 долларов в месяц (оплачивается ежегодно).

Мы используем Sucuri на WPBeginner. Посмотрите наш пример того, как они помогают блокировать сотни тысяч атак на нашем веб-сайте.

Кроме того, вы также можете использовать Cloudflare.Однако бесплатный сервис Cloudflare обеспечивает лишь ограниченную защиту от DDoS-атак. Вам нужно будет подписаться как минимум на их бизнес-план для защиты от DDoS-атак уровня 7, который стоит около 200 долларов в месяц.

См. Нашу статью о Sucuri и Cloudflare для подробного параллельного сравнения.

Примечание. Брандмауэры веб-приложений (WAF), которые работают на уровне приложений, менее эффективны во время DDoS-атаки. Они блокируют трафик, когда он уже достиг вашего веб-сервера, поэтому он по-прежнему влияет на общую производительность вашего веб-сайта.

Выяснение, грубая ли это сила или DDoS-атака

Как грубая сила, так и DDoS-атаки интенсивно используют ресурсы сервера, что означает, что их симптомы очень похожи. Ваш сайт будет работать медленнее и может дать сбой.

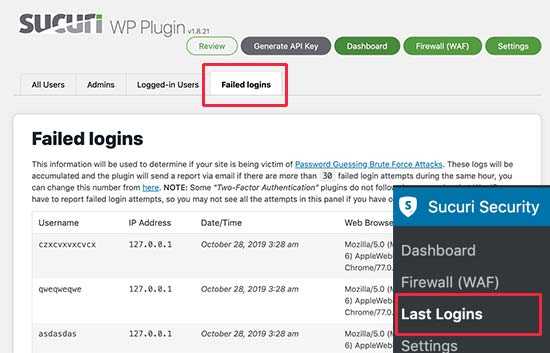

Вы можете легко определить, является ли это атакой грубой силы или DDoS-атакой, просто просмотрев отчеты о входе в плагин Sucuri.

Просто установите и активируйте бесплатный плагин Sucuri, а затем перейдите на страницу Sucuri Security »Последние логины .

Если вы видите большое количество случайных запросов на вход, это означает, что ваш wp-admin подвергся атаке методом грубой силы. Чтобы смягчить его, вы можете ознакомиться с нашим руководством о том, как блокировать атаки методом грубой силы в WordPress.

Что делать во время DDoS-атаки

DDoS-атаки могут происходить, даже если у вас есть брандмауэр веб-приложений и другие средства защиты. Такие компании, как CloudFlare и Sucuri, регулярно борются с этими атаками, и в большинстве случаев вы никогда не услышите об этом, поскольку они могут легко смягчить их.

Однако в некоторых случаях, когда эти атаки масштабны, они все же могут повлиять на вас. В этом случае лучше быть готовым к устранению проблем, которые могут возникнуть во время и после DDoS-атаки.

Ниже приведены несколько вещей, которые можно сделать, чтобы минимизировать влияние DDoS-атаки.

1. Оповестите членов вашей команды

Если у вас есть команда, то вам нужно сообщить коллегам о проблеме. Это поможет им подготовиться к запросам в службу поддержки, выявить возможные проблемы и помочь во время или после атаки.

2. Сообщите клиентам о неудобствах

DDoS-атака может повлиять на работу пользователей на вашем веб-сайте. Если вы управляете магазином WooCommerce, ваши клиенты могут не иметь возможности разместить заказ или войти в свою учетную запись.

Вы можете объявить через свои учетные записи в социальных сетях, что у вашего веб-сайта возникли технические проблемы, и скоро все вернется в нормальное русло.

Если атака крупная, вы также можете использовать службу электронного маркетинга, чтобы общаться с клиентами и просить их следить за вашими обновлениями в социальных сетях.

Если у вас есть VIP-клиенты, вы можете воспользоваться услугами служебной телефонной связи, чтобы совершать индивидуальные телефонные звонки и сообщать им, как вы работаете над восстановлением услуг.

Коммуникация в эти трудные времена имеет огромное значение для сохранения репутации вашего бренда.

3. Обратитесь в службу поддержки хостинга и безопасности

Свяжитесь со своим хостинг-провайдером WordPress. Атака, свидетелем которой вы можете быть, может быть частью более крупной атаки, нацеленной на их системы.В этом случае они смогут предоставить вам последние новости о ситуации.

Обратитесь в службу межсетевого экрана и сообщите им, что ваш веб-сайт подвергся DDoS-атаке. Они могут смягчить ситуацию еще быстрее и предоставить вам дополнительную информацию.

В таких поставщиках брандмауэров, как Sucuri, вы также можете установить свои настройки в параноидальном режиме, который помогает блокировать множество запросов и сделать ваш сайт доступным для обычных пользователей.

Обеспечение безопасности вашего веб-сайта WordPress

WordPress вполне безопасен из коробки.Однако, будучи самым популярным в мире конструктором веб-сайтов, он часто становится целью хакеров.

К счастью, существует множество передовых методов обеспечения безопасности, которые вы можете применить на своем веб-сайте, чтобы сделать его еще более безопасным.

Мы составили полное пошаговое руководство по безопасности WordPress для начинающих. Он проведет вас через лучшие настройки безопасности WordPress для защиты вашего сайта и его данных от распространенных угроз.

Мы надеемся, что эта статья помогла вам узнать, как блокировать и предотвращать DDoS-атаки на WordPress.Вы также можете ознакомиться с нашим руководством по наиболее распространенным ошибкам WordPress и способам их исправления.

Если вам понравилась эта статья, то подпишитесь на наш канал YouTube для видеоуроков по WordPress. Вы также можете найти нас в Twitter и Facebook.

.