Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как ограничить доступ к wifi определенному пользователю

Как ограничить доступ к Wi-Fi

Вступление

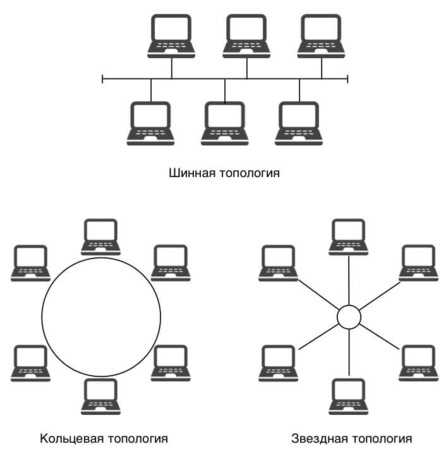

Wi-Fi стал настолько популярным, что наличие роутера является скорее правилом, чем исключением. Но, несмотря на все удобства, следует учесть, что домашняя Wi-Fi-сеть видна и другим. Удостоверьтесь сами, сколько в вашем доме отображается доступных подключений. Вряд ли одно или два, обычно их количество достигает десятка и более. Так же и соседи могут видеть вашу сеть среди других доступных.

Мало кто хочет, чтобы посторонние пользователи получили доступ к личной беспроводной сети

Но при несоблюдении определённых мер предосторожности к вашему подключению смогут подсоединяться посторонние. Чем это чревато? Как минимум потерей скорости интернета. Вы не будете получать полную скорость своего канала связи, если кто-то подключится к нему за ваш счёт. Но куда опаснее ситуация, если к вашему Wi-Fi подключится злоумышленник, который может воспользоваться передаваемыми данными в своих интересах.

Чтобы не подвергаться такому риску, необходимо ограничить доступ к своему Вай-Фай. Ниже читайте рекомендации, как это можно осуществить.

Доступ к интернету для конкретного перечня устройств

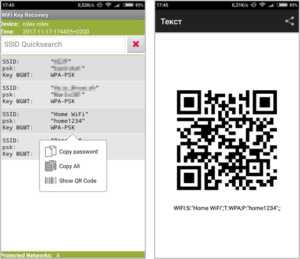

Что такое mac-адрес и как его узнать

Каждому сетевому устройству ещё при изготовлении на заводе присваивается специальный mac-адрес — своеобразный уникальный цифровой отпечаток пальца. Он выглядит как «A4-DB-30-01-D9-43». Вам для дальнейших настроек нужно знать mac-адрес отдельно взятого аппарата, которому вы собираетесь предоставить доступ к Wi-Fi. Как его отыскать?

Windows

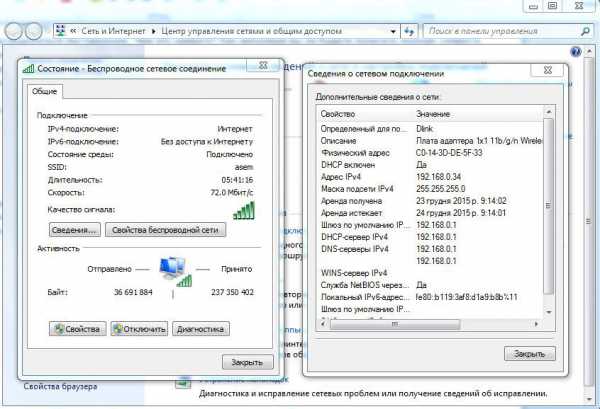

Вариант 1. Через «Центр управления сетями»

- Между значками батареи и звука находится иконка интернет-соединения. Клик правой кнопкой мыши — выбираем «Центр управления сетями и общим доступом».

- «Просмотр активных сетей» — строка «Подключения», клик на имени соединения — «Сведения».

- В строчке «Физический адрес» и будет представлен mac-адрес ноутбука.

Вариант 2. Через «Параметры» (для Windows 10)

- Нажимаем «Пуск» — «Параметры» — «Сеть и Интернет» — «Wi-Fi» — «Дополнительные параметры» — «Свойства».

- «Физический адрес» и является mac-адресом ноутбука.

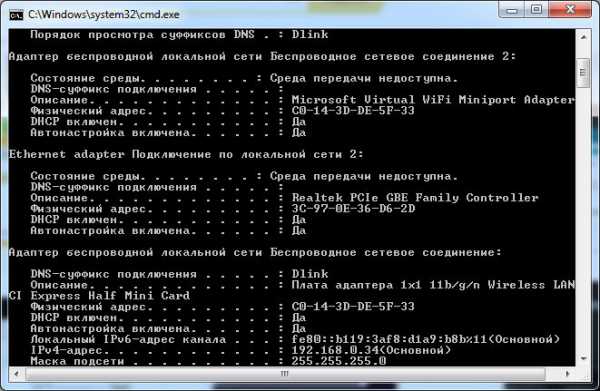

Вариант 3. Через командную строку

- Зажмите Win+R — введите cmd (или Win+X — Командная строка (администратор) на Windows 8.1 и 10).

- Напечатайте команду ipconfig /all.

- В разделе «Адаптер беспроводной локальной сети. Беспроводная сеть» в строке «Физический адрес» содержится требуемая информация.

Android

- «Настройки» — «Беспроводные сети» — «Wi-Fi» — кнопка меню — «Дополнительные функции».

- Требуемые данные находятся в строке MAC-адрес.

iOS

«Настройки» — «Основные» — «Об этом устройстве» — «Адрес Wi-Fi».

После того, как вы обнаружили идентификатор устройства, запишите его или просто запомните. Теперь приступим к следующему этапу — наладим через роутер доступ требуемому оборудованию.

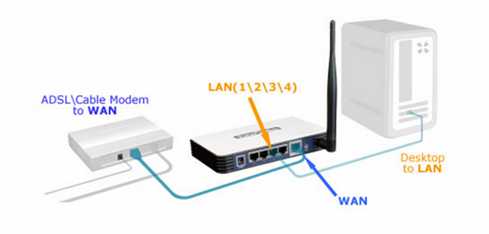

Настройка роутера

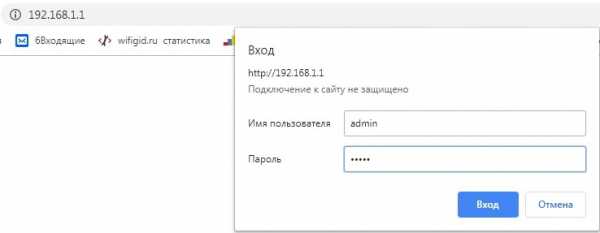

Поначалу войдите в веб-интерфейс установок. С помощью браузера пройдите по адресу 192.168.0.1 либо 192.168.1.1. Введите логин и пароль — admin/admin либо admin/parol. Эти комбинации действуют на большинстве устройств. Если доступ отсутствует, проверьте информацию на нижней поверхности роутера либо в инструкции к нему.

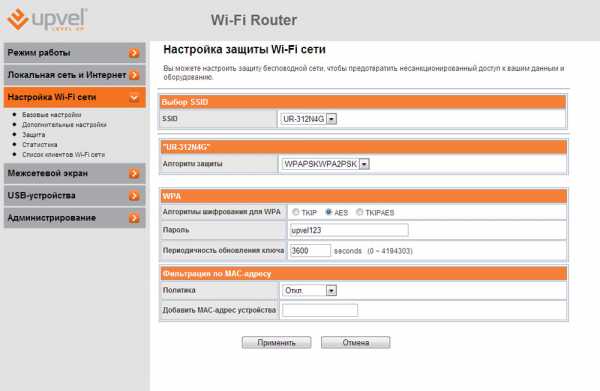

Расположение пунктов меню может отличаться в зависимости от фирмы-изготовителя, но базовые принципы применимы для всех устройств.

- В разделе «Настройки Wi-Fi-сети» включите фильтрацию по mac-адресу, потому что изначально она отключена.

- Во вкладке «Фильтрация MAC-адресов» добавьте адреса устройств, которым вы собираетесь предоставить доступ к Wi-Fi.

Теперь воспользоваться Вай-Фай можно только через те аппараты, которым вы забронировали адреса. Злоумышленники не получат доступ к вашим данным.

Другие возможности ограничения доступа

Замена пароля сети и роутера

Если вы не изменяли пароль своего Wi-Fi, замените его. Причём желательно делать это это регулярно. В установках безопасности сети придумайте новый пароль. Не менее важно заменить и заводской пароль, и логин входа при установке маршрутизатора. Стандартная комбинация — наилегчайший способ получить доступ к соединению.

Правильный протокол шифрования

Изначально шифрование соединения отключено. В параметрах на роутере измените протокол безопасности. Настоятельно рекомендуем WPA2-PSK — он является самым безопасным.

Невидимая сеть

В разделе «Настройки беспроводной сети» замените дефолтное имя. После подсоединения требуемых устройств запретите трансляцию SSID. Собственно, никто посторонний вашу сеть попросту не увидит и не сможет получить к ней доступ.

Заключение

Мы перечислили разнообразные варианты того, как ограничить доступ к своей Wi-Fi-сети сторонним пользователям. Оптимальным вариантом будет фильтрация по mac-адресу. Но лучше всего применить несколько действий в комплексе.

Также ожидаем ваших комментариев и отзывов. Надеемся, вы сможете поделиться собственным опытом.

Настройка и ограничение доступа пользователей к сеансам Wi-Fi

В следующем примере приведено пошаговое руководство по ограничению доступа пользователей к сеансам Wi-Fi с помощью UserLock, с использованием аутентификации RADIUS и учета RADIUS . Вы также найдете инструкции по настройке точки доступа Wi-Fi Cisco Aironet 1700 с предварительно настроенным сервером NPS.

Обзорная диаграмма

Начало работы

Условные обозначения

Обратите внимание, что в этом примере мы используем следующие условные обозначения:

- «NPS» относится к «серверу политики сети» (доступен для Windows Server 2008 и более поздних версий) или «IAS» для обозначения «службы проверки подлинности в Интернете» (доступен для Windows Server 2003 и более ранних выпусков).

- «NpsSrv» - это имя сервера политики сети.

- 192.168.1.2 - это IP-адрес NPS-сервера.

- 192.168.1.3 - это IP-адрес точки доступа Wi-Fi.

Требования

- Точка доступа Wi-Fi, совместимая и настроенная с использованием аутентификации RADIUS и учета RADIUS .Примером такого устройства является Cisco Aironet 1700, которое будет использоваться в этом документе.

- Если RADIUS Accounting не настроен, UserLock не будет получать уведомления о выходе из системы, поэтому его данные будут неполными. Вот почему все экземпляры RADIUS Accounting выделены жирным шрифтом .

- Сервер сетевой политики (NPS).

Банкноты

RADIUS (Служба удаленной аутентификации пользователей с телефонным подключением) - это протокол для аутентификации и учета.RADIUS Authentication и RADIUS Accounting - это две разные вещи, и обе они необходимы для совместимости с UserLock. Обычно RADIUS Authentication находится на порту 1812 или 1645, а RADIUS Accounting находится на порте 1813 или 1646.

NPS - это реализация Microsoft RADIUS из Windows Server 2008. Он является преемником IAS, используемого в выпусках до Windows Server 2003.

Wi-Fi - это стандарт беспроводной связи.Есть возможность настроить RADIUS для Wi-Fi в зависимости от точки доступа. RADIUS Authentication и Accounting необходимы для UserLock для управления сеансами Wi-Fi.

В настоящее время невозможно выйти из сеансов Wi-Fi (и VPN) с помощью UserLock. Это возможно только в интерактивных (настольных) сеансах и IIS.

Как настроить точку доступа (AP)

Настроить новую виртуальную локальную сеть

-

Откройте веб-консоль администрирования точки доступа Wi-Fi.

-

Перейти в «УСЛУГИ» / «VLAN»

-

Чтобы настроить VLAND ID, выберите параметры «Native VLAN», «Radio0-802.11N2.4GHZ» и «Radio0-802.11N5HZ».

Нажмите «Применить»

Настроить сервер NPS

-

Если на сервере не был создан сертификат, создайте его (см. Https: // www.youtube.com/watch?v=lNQd1Nj1bn8).

В некоторых случаях (например, сразу после добавления роли NPS к серверу) необходимо сбросить конфигурацию NPS до значения по умолчанию. Для этого:

- Создайте резервную копию «C: \ Windows \ System32 \ ias \ ias.xml» и «C: \ Windows \ System32 \ ias \ iasTemplates.xml».

- Выполните следующие команды: «

- СТОП НЕТТО IAS

- Del C: \ Windows \ System32 \ ias \ ias.xml

- Del C: \ Windows \ System32 \ ias \ iasTemplates.xml

- НАЧАЛО НЕТТО IAS

-

В разделе конфигурации сервера NPS добавьте точку доступа Wi-Fi в качестве клиента RADIUS, щелкнув правой кнопкой мыши «Radius Clients» и выбрав «Создать».

-

Чтобы включить Radius-клиент, введите имя для этого Radius-клиента, введите IP-адрес точки доступа и, наконец, введите общий ключ или позвольте ему сгенерировать его.

Нажмите ОК, чтобы подтвердить. -

Выберите сервер Radius и нажмите «Настроить 802.1X»

-

Выберите «Безопасные беспроводные подключения», введите новое имя или оставьте имя подключения по умолчанию и нажмите «Далее».

-

Оставьте по умолчанию и нажмите «Далее».

-

Выберите «Microsoft Protected EAP (PEAP)» в раскрывающемся списке.

Нажмите «Настроить ...» -

Сертификат будет обнаружен автоматически (см. Требования), нажмите OK для подтверждения.

-

Нажмите «Добавить», чтобы определить, для каких пользователей вы хотите управлять доступом к WI-FI, и нажмите «Далее»

-

Просто нажмите «Далее»

-

Нажмите «Готово», чтобы завершить настройку NPS.

Настройка параметров сервера RADIUS на точке доступа

-

Откройте веб-консоль администрирования точки доступа Wi-Fi.

-

Перейдите в «БЕЗОПАСНОСТЬ» / «Диспетчер SSID»:

-

В разделе «Настройки аутентификации клиента / Приоритеты сервера» щелкните «Определить значения по умолчанию».

-

Затем настройте RADIUS-сервер с параметрами вашего NPS-сервера и нажмите «Применить» (вы можете настроить несколько серверов, а затем выбрать приоритет между ними):

Настроить SSID и опубликовать

-

Перейдите в «Менеджер безопасности / SSID»

-

Введите имя SSID, выберите VLAN 1, установите флажки для обоих радиоинтерфейсов.

-

В разделе «Настройки аутентификации клиента» выберите «Открытая аутентификация» с EAP:

-

В разделе «Настройки учета» выберите «Включить учет». В разделе «Приоритеты сервера учета» выберите свой сервер RADIUS:

-

В разделе «Настройки нескольких маяков BSSID» выберите вариант «Установить SSID в качестве гостевого режима»:

Нажмите «Применить». -

В разделе «Гостевой режим / Настройки SSID инфраструктуры» выберите «Один BSSID» и выберите ранее настроенный SSID:

Нажмите «Применить».

Настроить шифрование Wi-Fi

-

Откройте «Менеджер безопасности / шифрования». В «Режимах шифрования» выберите «Шифрование» и «WEP 128 бит».И нажмите «Применить»:

-

Перейдите в «БЕЗОПАСНОСТЬ» / «Диспетчер SSID». Выберите ранее настроенный SSID из списка и в разделе «Управление ключами с аутентификацией клиента» настройте «Управление ключами» как «Обязательное» и выберите «Включить WPA», выбрав «WPAv2»:

-

Если вы хотите защитить сеансы Wi-Fi на портативных компьютерах, настройте эти компьютеры с помощью пользовательской аутентификации Wi-Fi следующим образом:

В свойствах сетевого адаптера Wi-Fi всех ноутбуков для защиты (вы можете использовать GPO, чтобы изменить их все сразу) выберите режим аутентификации «Пользователь».Обратите внимание: если вы выберете «Компьютер», UserLock не будет защищать сеансы Wi-Fi, потому что они будут открываться как сеансы компьютера, а не пользователя.Настройте свои устройства так, чтобы соединения Wi-Fi были:

- Подключено до входа в Windows.

- Отключено после выхода из Windows.

Подключиться к Wi-Fi

-

Проверьте соединения Wi-Fi в интерфейсе точки доступа Wi-Fi:

-

Откройте точку доступа Cisco и перейдите в «ЖУРНАЛ СОБЫТИЙ»:

Ограничить всех пользователей одним сеансом Wi-Fi

-

Из консоли UserLock разверните агент NPS на сервере NPS:

-

На сервере NPS запустите CMD (или PowerShell) от имени администратора и выполните следующие команды (осторожно: он отключит все активные в данный момент соединения Wi-Fi):

- net stop удаленный доступ

- net stop ias

- чистый старт иас

- net start удаленный доступ

-

В консоли UserLock убедитесь, что агент NPS находится в состоянии «Установлен»

-

Создайте защищенную учетную запись «Все», чтобы применить это новое правило ко всем пользователям.

-

Настройте защищенную учетную запись «Все», чтобы ограничить каждого пользователя одним сеансом Wi-Fi

Разрешить 1 сеанс Wi-Fi / VPN

Тестирование ограничений UserLock

-

Установите соединение Wi-Fi с одной учетной записью (в данном примере это учетная запись «Алиса»).Соединение успешно. Вы можете увидеть сеанс в консоли UserLock.

-

Теперь попробуйте открыть второе соединение Wi-Fi с Алисой, оно будет отклонено.

Для сеансов Wi-Fi возможны и другие ограничения: например, путем определения рабочего времени, временных квот ...

Чтобы узнать больше обо всех правилах, позволяющих определять условия доступа к сети, см. Раздел справки «Защищенные учетные записи».

.Ограничить доступ пользователей к веб-ресурсам - ASP.NET

- 2 минуты на чтение

В этой статье

В этой статье описаны методы ограничения доступа определенных пользователей к указанным веб-ресурсам.

Исходная версия продукта: ASP.NET

Исходный номер базы знаний: 815151

Сводка

Веб-приложения, основанные на ASP.NET предоставляет множество способов аутентификации и авторизации пользователей для получения доступа к ресурсам. Способ ограничения доступа к ресурсам зависит от используемого метода аутентификации. Например, для приложения, в котором вы используете аутентификацию Microsoft Windows и включаете олицетворение, вы можете использовать права доступа к файлам New Technology File System (NTFS) для управления доступом. Однако для приложения, в котором используется проверка подлинности с помощью форм, необходимо изменить файл Web.config, чтобы ограничить доступ.В этой статье описывается, как управлять авторизацией для обоих этих методов проверки подлинности ASP.NET.

Контроль авторизации с использованием прав доступа к файлам

Для веб-приложений ASP.NET, где вы используете проверку подлинности Windows и включаете олицетворение, вы можете использовать стандартные разрешения файлов NTFS, чтобы требовать проверки подлинности и ограничивать доступ к файлам и папкам:

- Чтобы потребовать проверку подлинности, удалите права доступа учетной записи пользователя ASPNET к файлу или папке.

- Чтобы ограничить доступ к определенным учетным записям пользователей Windows или групповым учетным записям, предоставьте или запретите чтение файлов NTFS для файлов или папок.

Контроль авторизации путем изменения файла Web.config

Чтобы ограничить доступ к приложениям ASP.NET, использующим проверку подлинности с помощью форм, отредактируйте элемент в файле Web.config приложения. Для этого выполните следующие действия:

-

Запустите текстовый редактор, например «Блокнот», а затем откройте Web.config , который находится в корневой папке приложения.

Примечание

Если файл Web.config не существует, создайте файл Web.config для приложения ASP.NET.

-

Если вы хотите контролировать авторизацию для всего приложения, добавьте элемент конфигурации

-

В элементе

users, чтобы указать список имен пользователей, разделенных запятыми. Вы можете использовать вопросительный знак (?) В качестве символа подстановки, соответствующего любому имени пользователя. Например, следующий код запрещает доступ всем пользователям, кромеuser1иuser2: -

Сохраните файл Web.config .

Список литературы

.Restrict User Access - Плагин членства с Force - Плагин WordPress

Ограничивайте контент и контексты, чтобы контролировать то, к чему ваши пользователи получают эксклюзивный доступ, или капайте контент с течением времени. Создайте неограниченное количество уровней доступа и переопределите возможности пользователей и ролей.

Используйте этот плагин, чтобы быстро настроить сайт членства, где ваши пользователи могут получить разные уровни, такие как Золотой, Серебряный и Бронзовый. Затем ограничьте доступ, например, сообщения с пометкой «Премиум», статьи, написанные конкретными авторами, или все ваши бесплатные продукты.

Кодирование не требуется.

Неограниченные уровни доступа

- Несколько уровней для каждого пользователя

- Синхронизация с ролями пользователей, авторизация или выход из системы

- Добавить срок членства

- Разблокировать (капать) контент для новых участников

- Возможности уровня разрешения и запрета

- Скрыть пункты меню навигации

- Ограничить области виджетов на боковых панелях с учетом содержимого

- Перенаправить неавторизованных пользователей на страницу или пользовательскую ссылку

- Подразнить контент для неавторизованных пользователей и показать собственное сообщение

- Шорткод для точной настройки ограничений в ваших сообщениях или страницах

Неограниченные ограничения содержимого

Условно ограничивает все ваши сообщения, страницы, категории или любой контент, который вы хотите.Ограничить доступ пользователей даже позволяет комбинировать условия. Это означает, что вы, например, может ограничить все сообщения в Категории X, написанные автором Y.

Для каждого уровня вы можете ограничить контент следующими условиями:

- Особые числа, например. каждое сообщение, страница или произвольный тип сообщения

- Контент с избранными таксономиями, например. категории или теги

- Контент, написанный избранным автором

- Шаблоны страниц

- Архив типов сообщений

- Авторский архив

- (Пользовательский) Архив таксономии

- Результаты поиска

- 404 Не найдено Стр.

- Передняя страница

- Страница блога

- Профили пользователей bbPress

- Страницы участников BuddyPress

- языков (qTranslate X, Polylang, Transposh, WPML, TranslatePress)

- Стручки страниц

Интеграция и поддержка плагинов

Ограничение доступа пользователей автоматически поддерживает настраиваемые типы сообщений и таксономии, созданные любым плагином или темой.Более того, он имеет встроенную поддержку некоторых из самых популярных плагинов WordPress.

- bbPress

- BuddyPress

- Easy Digital Загрузки

- qTranslate X

- капсулы

- Полиланг

- TranslatePress

- Фильтр транспошированного перевода

- WooCommerce

- WPML

Шорткоды

[restrict level = "platinum"] Этот контент могут просматривать только пользователи с уровнем Platinum или выше.[/ ограничить] [restrict level = "! platinum"] Этот контент могут просматривать только пользователи без уровня Platinum или выше. [/ ограничить] [ограничить роль = "редактор, участник" page = "1"] Этот контент виден только редакторам и участникам. Другие пользователи увидят контент со страницы с ID 1. [/ restrict] [форма входа] API разработчика

rua_get_user ($ user_id): RUA_User_Interface; rua_get_level_by_name (строка $ name): WP_Post; RUA_User_Interface { get_id (): интервал; get_attribute (строка $ name, смешанный $ default_value = null): смешанный; has_global_access (): логический; level_memberships (): RUA_User_Level_Interface []; get_level_ids (): int []; add_level (int $ level_id): bool remove_level (интервал $ level_id): bool has_level (int $ level): bool; } RUA_User_Level_Interface { get_user_id (): интервал; user (): RUA_User_Interface; get_level_id (): интервал; get_level_extend_ids (): int []; level (): RUA_Level_Interface; get_status (): строка; get_start (): интервал; get_expiry (): интервал; is_active (): логическое значение; } Дополнительная информация

- Обзор простых уровней доступа

- Простые в использовании условия доступа

- Менеджер возможностей для уровня доступа

- Загрузите полный каталог подключаемых модулей в свой каталог

/ wp-content / plugins /или установите подключаемый модуль черезPluginsв администрировании - Активировать плагин через

Плагиныв администрировании - Удачи, создавая свой первый уровень доступа в меню User Access> Add New

-

Как предотвратить блокировку администратора?

-

Restrict User Access имеет встроенную защиту от блокировки.Все администраторы по умолчанию будут иметь доступ ко всему контенту независимо от созданных вами уровней доступа.

Если плагин деактивирован, любой запрещенный контент снова станет доступен всем; Ограничение доступа пользователей никоим образом не приводит к постоянному изменению ролей или возможностей.

-

Как мне ограничить некоторый контент?

-

- Перейдите в раздел Доступ пользователей> Добавить новый

- Щелкните раскрывающееся меню «Новая группа условий», чтобы добавить условие.

- Щелкните созданное поле ввода и выберите контент, который вы хотите ограничить

- Перейдите на вкладку «Участники», чтобы добавить пользователей, у которых должен быть доступ к ограниченному контенту.

- Перейдите на вкладку "Параметры", чтобы задать действие, не являющееся членом, и другие параметры.

- Дайте вашему новому уровню описательное название и сохраните его

Советы

Для ограничения контекста e.г. «Все сообщения с категорией X», просто выберите новый тип контента из раскрывающегося списка под меткой И и повторите шаг 3.Вы можете выбрать отрицание условий, что означает, что если вы отрицаете группу «Все сообщения с категорией X», уровень получит эксклюзивный доступ ко всему контенту, кроме этого.

-

Я добавил уровень пользователю, но он все еще может видеть другой контент?

-

Когда вы создаете уровень доступа для ограничения некоторого контента, только пользователи с этим уровнем смогут видеть этот контент.

Уровень доступа имеет два режима доступа по умолчанию, которые можно изменить на вкладке «Параметры»:

- Весь неограниченный контент (по умолчанию): участники также могут получить доступ ко всему контенту, который не был ограничен другими уровнями

- Только ограниченный контент: участники могут получить доступ только к контенту, который был ограничен для этого уровня

Чтобы предотвратить блокировку, администраторы будут иметь доступ ко всему контенту независимо от вашего уровня.

-

Контент с ограничениями по-прежнему отображается на страницах архива или в виджетах?

-

Ограничить доступ пользователей в настоящее время не поддерживает скрытие отдельных элементов со страниц архива, результатов поиска, виджетов или настраиваемых списков.

В этих случаях рекомендуется показывать только заголовки и отрывки.

-

Файл с ограниченным доступом все еще доступен по глубокой ссылке?

-

Ограничить доступ пользователей в настоящее время не поддерживает ограничение глубоких ссылок на файлы, только URL-адреса вложений.

-

Пользователь по-прежнему может редактировать содержимое с ограниченным доступом на панели администратора?

-

Возможности и условия доступа служат разным целям и не объединяются.Условия доступа применяются только к интерфейсу, в то время как возможности работают по всему сайту (как панель администратора, так и интерфейс).

-

У меня есть другие вопросы, вы можете помочь?

-

Конечно! Проверьте ссылки ниже:

Плагин с ограниченным доступом (бесплатно), который разрешает ограничивать количество возможных категорий клиентов, особенно для особых клиентов и не для восстановления привычных логических объектов.10 de 10.

Я пытаюсь предоставить доступ к контенту на странице пользователям, которые входят в систему. Итак, я добавил на страницу форму входа. Когда пользователь вводит свое имя / пароль, он может видеть защищенный контент. Все идет нормально. Однако форма входа (над защищенным содержимым) остается видимой после входа пользователя в систему. Это очень отвлекает; у пользователя создается впечатление, что он должен входить в систему снова (и снова и снова). Есть ли способ скрыть форму входа в систему после входа пользователя в систему?

Я много лет пытался заставить это работать, но я сдался.Все, что мне было нужно, это способ ограничить доступ к некоторым страницам только для набора вошедших в систему пользователей. Казалось, что этот плагин сделает это, но я не нашел документацию очень полезной, так как она, похоже, не обновлялась в последнее время. Всегда казалось, что это скорее ограничивает доступ, чем разрешает его. В любом случае, я нашел гораздо более простой плагин, который, похоже, выполняет свою работу, поэтому, к сожалению, я удалил его.

Я уже некоторое время пользуюсь этим плагином и впечатлен! Он делает именно то, что должен.

Этот плагин выполняет одну задачу: управляет доступом к контенту в соответствии с установленными критериями. Я создал собственное решение для членства, используя его с woocommerce и YITH AUTOMATIC ROLE CHANGER FOR WOOCOMMERCE, вместо того, чтобы покупать дорогостоящую лицензию на универсальное решение. У меня отлично работает, спасибо!

Ограничить доступ пользователей - Плагин членства с Force, очень хорошо для моей многосайтовой сети!

Посмотреть все 75 отзывов«Ограничение доступа пользователей - подключаемый модуль членства с помощью Force» - это программное обеспечение с открытым исходным кодом.Следующие люди внесли свой вклад в этот плагин.

авторовСледите за разработкой и смотрите все изменения на GitHub

Особенности

2.1.2

- [новое] идентичные названия таксономий теперь отображаются с их типом сообщения

- [исправлено] ошибка при попытке добавить участника на несуществующий уровень

- [исправлено] перенаправление для пользовательских ссылок, не являющихся участниками

- [исправлено] предложения по таксономии и условиям прикрепления не отображали все результаты

2.1,1

- [исправлено] пользователи не могут быть добавлены на уровни, регресс с v2.1

2,1

- [новое] интеллектуальный поиск по id в условии типа записи

- [новый] интеллектуальный поиск по идентификатору, электронной почте в состоянии автора

- [новое] пользовательский интерфейс и улучшения производительности

- [новое] поддержка wordpress 5.5

- [новое] ограничение шорткода поддерживает несколько уровней

- [новое] ограничение шорткода, параметр drip_days

- [новый] Интерфейсы RUA_User_Level_Interface и RUA_Level_Interface

- [обновлено] библиотека wp-Content-Aware-Engine

- [обновлено] freemius sdk

- [обновлено] RUA_User_Interface интерфейс

- [обновлено] улучшено перенаправление не членов

- [фиксированная] опция условия для автоматического выбора новых детей

2.0

- [новый] вариант доступа по умолчанию к уровням блокировки

- [новое] исключительные условия

- [новое] возможность отключать возможности на расширенных уровнях

- [новый] менеджер уровня показывает унаследованные возможности

- [новое] совместимость с wooselect

- [обновлено] оптимизирован и уменьшен размер плагина на 26%

- [обновлено] улучшено перенаправление не членов

- [исправлено] редактор навигационного меню в wp5.4 + с отображением повторяющихся опций уровня Список участников уровня

- [фиксированный] в некоторых случаях всегда перенаправлял на страницу 1

- [устарело] условия отрицания

- [устаревшее] условие архива простой даты

1.3

- [новое] условие доступа к translatepress

- [новое] поддержка wordpress 5.4

- [новое] минимальная версия WordPress 4.8

- [обновлено] библиотека wp-Content-Aware-Engine

- [обновлено] freemius sdk

1.2.1

- [фиксированный] кэш типов условий в некоторых случаях может быть заполнен неверными данными

- [фиксированный] крайний случай, когда отрицательные условия игнорируются

1,2

- [новый] кэш типов условий для повышения производительности

- [новые] категории и поиск в раскрывающемся списке типов условий доступа

- [новый] фильтр для изменения [ограничения] шорткода

- [новый] фильтр для отключения ограничений навигационного меню

- [новый] wordpress 5.3 опора

- [новое] минимальная версия Wordpress 4.6

- [обновлено] улучшения пользовательского интерфейса

- [обновлено] библиотека wp-Content-Aware-Engine

- [обновлено] библиотека wp-db-updater

- [обновлено] freemius sdk

Предыдущие изменения см. В файле changelog.txt.

.