Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как ограничить доступ к интернету через роутер

Родительский контроль с помощью роутера | Роутеры (маршрутизаторы) | Блог

Интернет несет в себе множество соблазнов, поэтому желание родителей как-то обезопасить детей от «тлетворного влияния» всемирной паутины вполне понятно. В то же время, полностью запрещать Интернет — не лучший выход: в сети много полезной и важной информации. К счастью, отделить «полезный» Интернет от «вредного» вполне возможно и для этого достаточно правильно настроить роутер, раздающий дома Wi-Fi.

Что лучше — роутер или специальные программы?

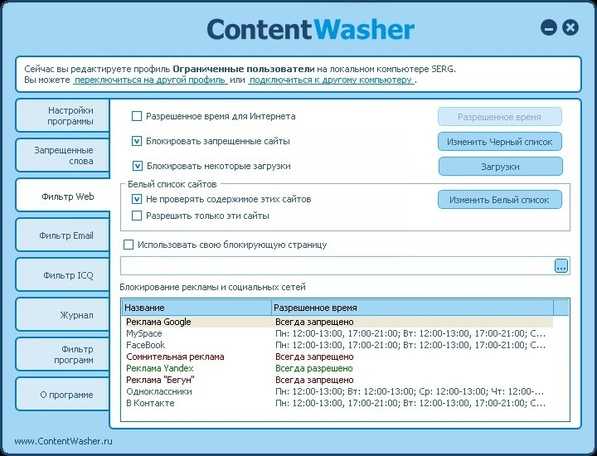

Для родительского контроля создано большое количество приложений, которые устанавливаются на компьютер или смартфон и не дают посещать с него сайты с сомнительным содержанием.

Некоторые брандмауэры и антивирусы тоже имеют функцию родительского контроля. За счет более глубокого вмешательства в системные процессы, они способны контролировать и ограничивать установку небезопасных программ, устанавливать лимиты времени работы и доступа к Интернет, блокировать доступ к приложениям, сайтам, социальным сетям, вести учет деятельности в сети и даже определять «нежелательные» слова в переписке, которую ведет ребенок.

Однако минусы у программ родительского контроля тоже есть. Во-первых, большинство из них платные. Во-вторых, смышленые дети исхитряются обойти блокировку. В-третьих, приложение защищает только то устройство, на которое установлено (а иногда защита и вовсе работает только в одном браузере). Стоит ребенку войти в сеть с другого телефона или компьютера — и никаких ограничений не будет.

Другое дело — родительский контроль на роутере. Он будет распространяться на все подсоединенные к нему устройства. И избавиться от этого контроля не так просто.

Что нужно знать для настройки роутера

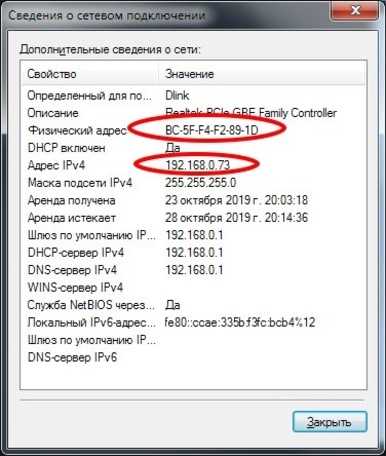

Нужно понимать, что такое MAC-адрес и IP-адрес.

МАС-адрес — это уникальный физический адрес устройства, подключающегося к сети. Состоит из восьми пар цифр и букв (от a до f), разделенных двоеточием. Выглядит примерно как 4f:34:3a:27:e0:16.

IP-адрес — это сетевой адрес устройства в локальной сети или сети Интернет, он состоит из четырех чисел (от 0 до 255), разделенных точкой (например, 124.23.0.254).

Любое устройство, даже обесточенное, имеет МАС-адрес. IP-адрес устройство получает, когда подключается к сети. Очень часто роутеры выдают IP-адреса динамически, из незанятых. Утром устройство может получить один IP-адрес, а вечером — уже другой. А на другом роутере — вообще третий.

Можно использовать следующую аналогию: МАС-адрес — это ФИО человека, а IP-адрес — его прозвище в коллективе. «Иванов Иван Иванович», «Ванёк», «сынок» и «Иваныч» могут обозначать одного и того же человека, но «Иванов Иван Иванович» он всегда, а «сынок» — только для родителей.

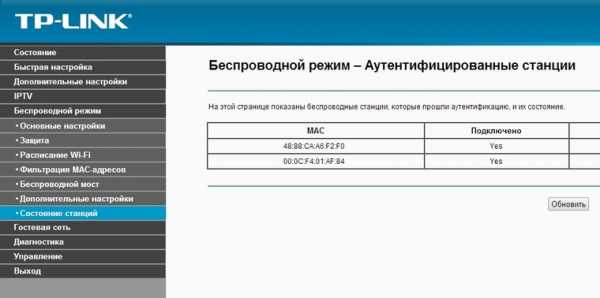

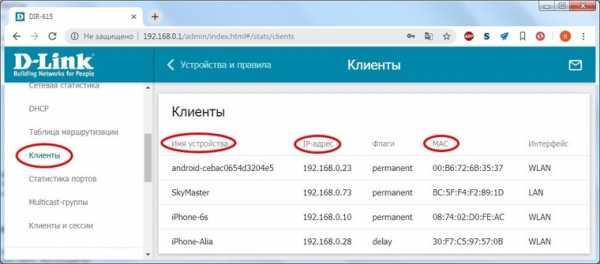

МАС-адрес используется для физической идентификации клиента и именно по этому адресу настраивается фильтрация в маршрутизаторе. Разобраться, кого как зовут поможет вкладка «Клиенты» веб-интерфейса роутера — там обычно есть полный список подключенных устройств, МАС-адреса, сетевые имена и IP-адреса.

IP-адрес меняется, а MAC-адрес — нет. В принципе, его можно сменить, но на некоторых устройствах (смартфонах, некоторых сетевых картах, сетевых устройствах) это сделать довольно непросто.

Настройка роутера с помощью специальных вкладок родительского контроля

Родительский контроль — проблема весьма актуальная и производители роутеров массово оснащают прошивки своих устройств средствами для блокирования нежелательного контента. У роутеров D-link и ТР-Link блокировка настраивается через вкладку «Яндекс.DNS», а у TP-Link и Sagemcom вкладка называется «Родительский контроль».

Подобные вкладки есть и у других производителей, с особыми названиями и тонкостями — универсальной инструкции по настройке не существует.

Вкладка «Яндекс.DNS» роутеров D-link и TP-link использует бесплатную одноименную службу, о которой будет подробнее написано ниже. Вообще Яндекс.DNS можно использовать на любом роутере, но роутер D-link с новой прошивкой позволяет задать ограничения конкретным устройствам в сети.

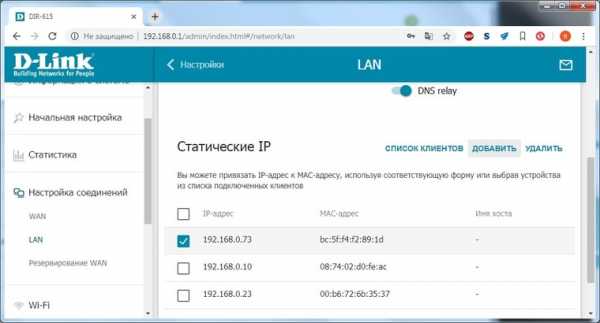

С помощью этой вкладки можно оставить «полный» доступ только с определенных устройств, а все новые, входящие в сеть, будут входить в ограниченном режиме — например, в «детском». Для этого следует закрепить за «родительскими» устройствами определенные IP-адреса на странице LAN.

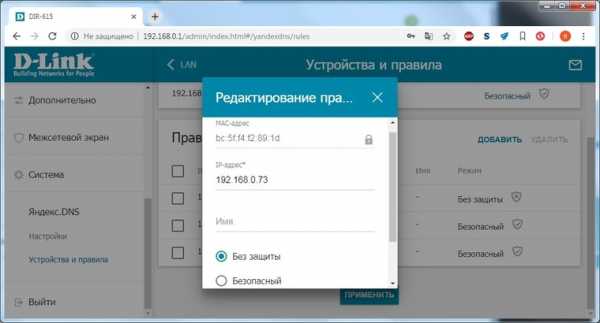

Затем на вкладке «Яндекс.DNS-Устройства и правила» выставить им правило «Без защиты».

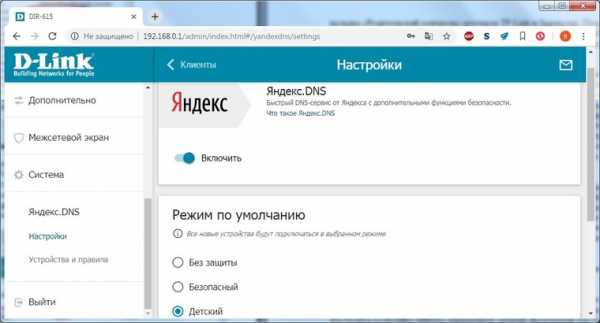

На вкладке «Яндекс.DNS-Настройки» следует задать режим по умолчанию «Детский».

Готово. Теперь роутер позволяет смотреть всё подряд только разрешенным устройствам, а все остальные — под контролем.

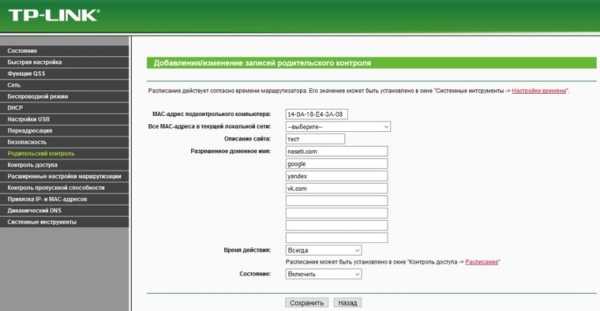

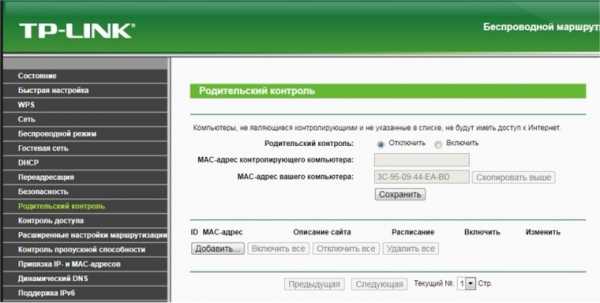

У роутеров TP-link есть несколько версий прошивки с родительским контролем. В старых прошивках в этой вкладке можно создать черный или белый список сайтов и, в зависимости от выбранного режима работы, запретить доступ к сайтам в списке или, наоборот, разрешить доступ только к указанным в списке.

Фактически это просто URL-фильтр, который есть в любом роутере. Единственная разница — здесь можно задать МАС-адрес контролирующего компьютера, к которому правила родительского контроля применяться не будут.

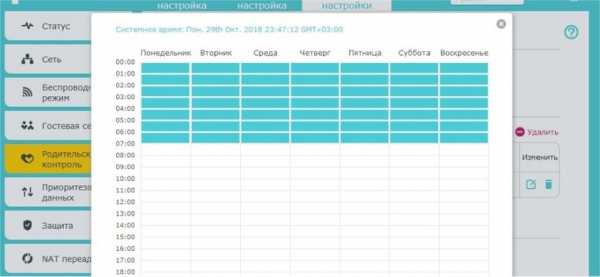

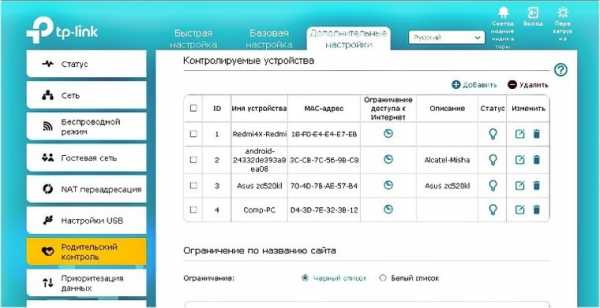

На прошивках поновее можно также задать расписание включения контроля и задать список устройств, на которые будет распространяться контроль.

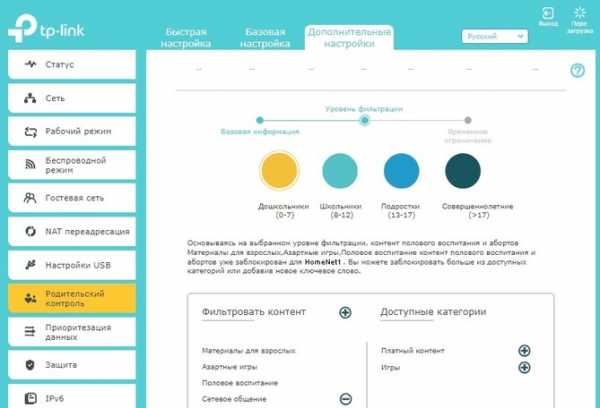

А вот новейшая прошивка TP-Link предоставляет побольше возможностей. Здесь уже можно к различным устройствам применить разные уровни фильтрации контента.

Настройки позволяют широко варьировать уровень фильтрации как по возрасту посетителей «всемирной сети» (Дошкольники, Школьники, Подростки, Совершеннолетние), так и по категориям контента (Материалы для взрослых, Азартные игры, Социальные сети и т. д.).

Функционал прошивки может поспорить и с некоторыми платными программами и сервисами. Здесь же можно настроить и расписание действия родительского контроля.

Вкладка «Родительский контроль» на роутерах Sagemcom скрывает обычный URL-фильтр без возможности определения клиентов, для которых он будет действовать и расписание доступности Интернета.

Расписание, в отличие от URL-фильтра, можно привязать к отдельным клиентам.

Настройка роутера без вкладок родительского контроля

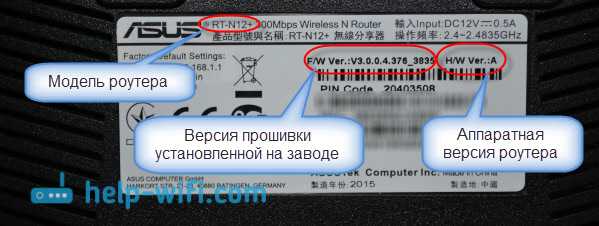

Если вкладки «Родительский контроль» нет в веб-интерфейсе вашего устройства, нужно попробовать обновить прошивку. Если же и после обновления ничего похожего не появилось, придется обойтись штатными возможностями, которые есть во всех моделях маршрутизаторов — фильтрацией по URL и сменой адреса DNS-сервера.

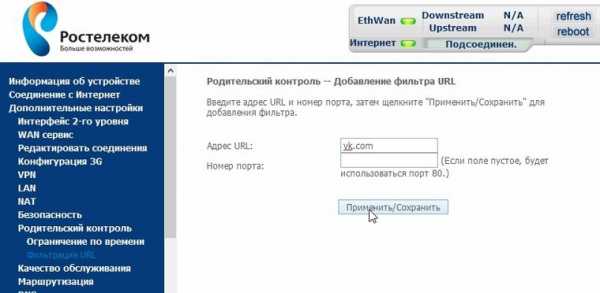

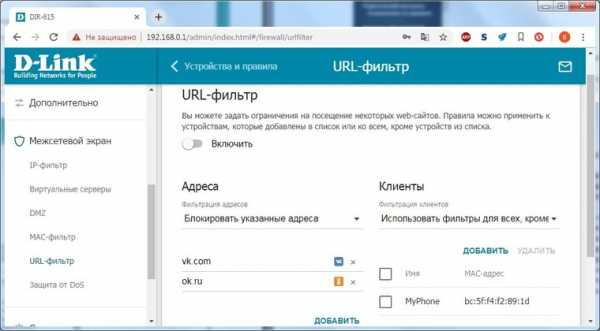

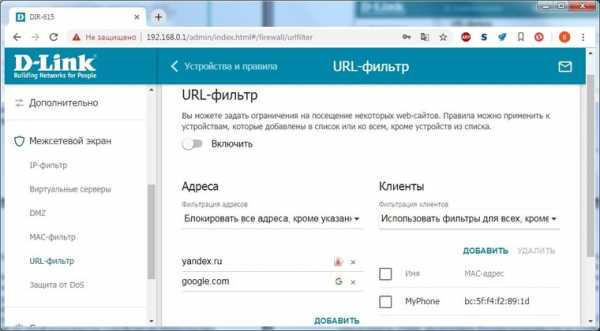

Настройка URL-фильтра

URL-фильтр позволяет ограничить доступ к определенным сайтам по их именам.

В большинстве устройств URL-фильтр может работать одном из двух режимов: черного или белого списка. В режиме черного списка будут доступны все сайты, кроме перечисленных.

В режиме белого списка будут доступны только перечисленные сайты.

Поскольку перечислить все «неблагонадежные» сайты абсолютно нереально, чаще всего роутер настраивается по «жесткому» второму варианту. В качестве основы можно использовать какой-нибудь рекомендованный белый список и добавлять в него сайты по необходимости.

URL-фильтр удобен, если его действие можно применять или не применять к определенным устройствам в сети. Редкие роутеры позволяют гибко настраивать каждый разрешенный адрес на каждое устройство. Обычно маршрутизаторы позволяют задать как минимум список клиентов, на которых URL-фильтр не действует. Если и такой возможности устройство не предоставляет, вам придется менять настройки роутера каждый раз, как потребуется посетить сайт не из «белого списка». Это совсем неудобно и лучше воспользоваться другими функциями ограничения доступа.

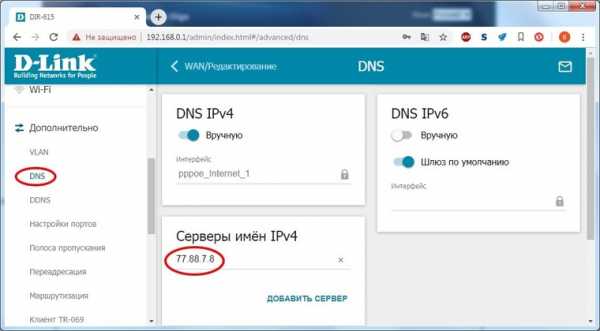

Смена адреса DNS-сервера

DNS-сервер (сервер имен) конвертирует привычное нам имя сайта (например, yandex.ru) в IP-адрес сервера яндекса. Только получив этот IP-адрес, браузер сможет открыть запрошенный сайт. Защита от нежелательного контента с помощью DNS предполагает, что вместо простого DNS-сервера вы используете DNS-сервер специальный, который не просто конвертирует имя сайта в его IP-адрес, но и проверяет его «благонадежность». И если запрашиваемый сайт включен в «черный список» службы, вместо искомого сайта на экране браузера появится «заглушка». Просто и достаточно эффективно.

Удобнее всего пользоваться такими сервисами, если настройки роутера позволяют задавать разный DNS-сервер для разных клиентов (или групп клиентов, или хотя бы сетей). Иначе вам, опять же, придется менять настройки роутера всякий раз, как вы увидите «заглушку» вместо нужного сайта.

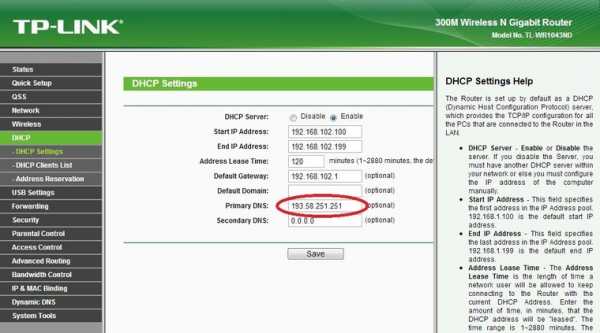

В некоторых вариантах соединения с провайдером DNS-сервер задать невозможно — он предоставляется провайдером автоматически и в настройках соединения его просто нет. В этом случае можно попробовать задать его с помощью настроек DHCP-сервера роутера — DNS-сервер службы следует вписать в строку Primary DNS.

Из наиболее распространенных сервисов родительского контроля на основе DNS можно отметить Яндекс.DNS, OpenDNS и SkyDNS.

Яндекс.DNS — российский сервис, предоставляющий два уровня защиты — «безопасный» (без мошеннических сайтов и вирусов) и «семейный» (то же, плюс блокируются еще сайты для взрослых).

Для установки «безопасного» режима следует указать в качестве адреса DNS-сервера один из двух серверов Яндекса: 77.88.8.88 или 77.88.8.2. Для «семейного» режима адреса другие — 77.88.8.7 или 77.88.8.3.

Плюсы сервиса — отличная скорость, высокая эффективность и полная бесплатность. Минусы — нельзя настроить или добавить категории блокируемых сайтов. Социальные сети, например, не блокируются. Если вы хотите запретить ребенку доступ к «Вконтакте», вам придется использовать URL-фильтр в дополнение к Яндекс.DNS.

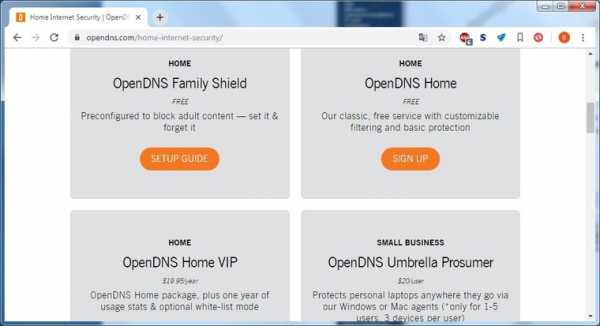

OpenDNS (он же Cisco Umbrella) — служба DNS-серверов, принадлежащая американской компании Cisco.

Кроме общедоступных DNS-серверов, OpenDNS предоставляет сервера с защитой от нежелательного содержимого. Например, Family Shield c защитой от сайтов для взрослых имеет адреса DNS серверов 208.67.222.123 или 208.67.220.123. А вот бесплатный вариант Home с возможностью настройки блокируемого контента в России недоступен — можно использовать только платный вариант Home VIP.

В плюсах у OpenDNS — платные варианты с возможностью конфигурирования. В минусах — нет безопасного варианта без фильтрации «взрослого» контента, да и фильтр нацелен, в основном, на обслуживание англоязычного сегмента Интернета, так что некоторые русскоязычные сайты для взрослых могут пройти сквозь фильтр.

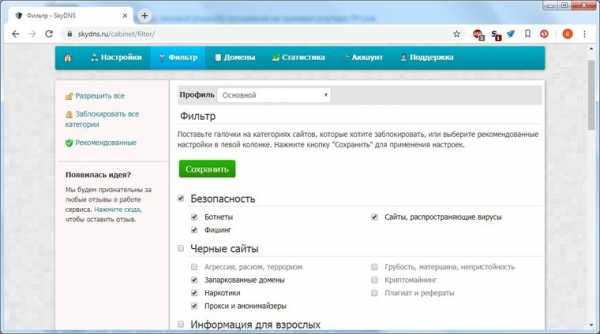

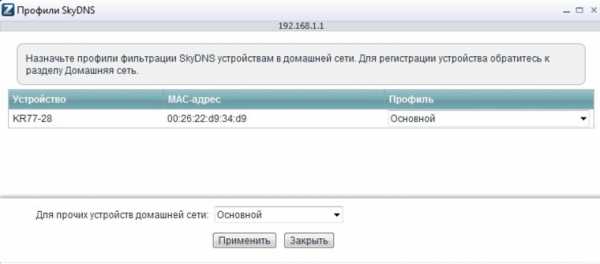

SkyDNS — платный сервис фильтрации нежелательного контента. Приобретя аккаунт, вы получите богатые возможности по конфигурированию фильтра. Можно выбрать, сайты какой категории блокировать (тут и безопасность, и сайты для взрослых, и социальные сети, и игры, и многое другое), задать различные профили с разными настройками блокировок, установить расписание действия того или иного профиля, и многое другое.

Существует расширение для роутеров Zyxel, которое упрощает настройку сервиса и позволяет применять к разным устройствам в сети разные профили.

Это сильно расширяет возможности контроля и наблюдения — в личном кабинете сервиса можно получить полную статистику по сетевой активности из вашей сети.

Плюс сервиса — широчайшие возможности настройки. Минусы — кроме отсутствия бесплатных сервисов — ваш профиль должен быть привязан к статическому IP-адресу. Если провайдер выдает вам при подключении динамический IP-адрес (что происходит в 99,9% случаев) вам придется разбираться с конфигурированием DDNS на вашем роутере, подключать одну из служб DDNS и привязывать к ней ваш профиль. Или же подключать услугу статического IP у провайдера. Впрочем, на сайте SkyDNS есть описание настроек DDNS для большинства распространенных роутеров.

Как не позволить обойти родительский контроль

У многих людей любая попытка контроля вызывает желание его обойти, даже если в этом нет никакой реальной надобности, и ваши дети — не исключение. Самый строгая фильтрация Интернета будет абсолютно бесполезна, если вы оставите «лазейки» для её обхода.

Во-первых, смените имя и пароль доступа к веб-интерфейсу на что-нибудь посложнее стандартного admin/admin.

Во-вторых, имея физический доступ к роутеру, пароль на нем можно сбросить (правда, это ведет и к сбросу всех остальных настроек).

В-третьих, заблокируйте различные способы обхода блокировки. Tor Browser, например, без малейших проблем обходит любые сервисы на основе DNS. Единственный способ пресечь этот обход — жесткая фильтрация по белому списку.

Если вы фильтруете контент не для всей сети, а только для определенных устройств, то смена МАС-адреса моментально выведет гаджет вашего ребенка «из-под колпака».Наиболее сложен для обхода URL-фильтр в режиме «белого списка» для всей сети (без привязки к МАС-адресам), но подумайте — нужна ли такая жесткая блокировка? Ведь есть мобильные сети, общедоступные Wi-Fi сети и т. п. Если совсем «перекрыть кислород» ребенку, он может начать искать совершенно неподконтрольные вам способы получения информации — нужно ли вам это? В родительском контроле (и не только в нем) наилучший эффект дает именно «золотая середина».

javascript - Как ограничить доступ к маршрутам в response-router?

Переполнение стека- Около

- Продукты

- Для команд

- Переполнение стека Общественные вопросы и ответы

- Переполнение стека для команд Где разработчики и технологи делятся частными знаниями с коллегами

- Вакансии Программирование и связанные с ним технические возможности карьерного роста

- Талант Нанимайте технических специалистов и создавайте свой бренд работодателя

- Реклама Обратитесь к разработчикам и технологам со всего мира

- О компании

Загрузка…

- Авторизоваться зарегистрироваться

Как обойти заблокированные сайты и ограничения Интернета

Неважно, где вы живете; бывают случаи, когда вы столкнетесь с заблокированными сайтами и ограниченным доступом в Интернет.

Если вы столкнулись с блокировкой интернета, не паникуйте.Продолжайте читать, чтобы узнать, как обойти заблокированные сайты и ограничения в Интернете.

Почему существуют заблокированные сайты?

Возможные причины блоков многочисленны.

Во-первых, , многие сервисы используют инструменты геоблокировки для ограничения доступа к своему контенту в определенных странах.Проблема, пожалуй, чаще всего связана с каталогом Netflix. Однако это также может применяться к видео в социальных сетях (например, спортивным клипам), новостным статьям и даже целым сервисам, которые недоступны за пределами страны их происхождения (например, Hulu).

Во-вторых, , правительства часто блокируют доступ к сайтам в соответствии со своими задачами.Блокировка Twitter в Китае, пожалуй, самый известный пример, но в последние годы мы также видели, как Турция блокирует доступ к социальным сетям в попытке подавить протесты в 2016 году, а Шри-Ланка прекращает доступ к Facebook после террористического акта в апреле 2019 года. атаки, якобы для предотвращения распространения фейковых новостей.

В-третьих, , работодатели часто блокируют сайты в своих внутренних сетях.Не дай бог потратить несколько минут своего времени на проверку Facebook ...

Наконец, , в некоторых странах есть странные законы, которые могут ограничивать доступ к определенным типам материалов.противоречивый порно запрет Великобритании, который требует, чтобы пользователи проверить их возраст, и крестовый поход Германии против YouTube являются два из наиболее известных случаев.

6 способов обойти заблокированные сайты и ограничения

1.Используйте VPN

Самый популярный способ получить доступ к заблокированным интернет-сайтам - использовать высококачественный платный VPN.

У VPN есть много преимуществ, но с точки зрения заблокированных сайтов наиболее важным является способность технологии предоставить вам IP-адрес в другой стране.Внешний IP-адрес создает впечатление, что вы находитесь в другом месте. Таким образом, вы не активируете геоблоки сайта и сможете обойти ограничения.

Некоторые службы теоретически блокируют доступ с IP-адресов VPN.На практике это привело к масштабной игре в кошки-мышки, в которой провайдеры VPN обычно побеждают.

VPN невероятно просты в использовании: загрузите приложение на свой телефон или компьютер, введите свои учетные данные и выберите сеть, к которой вы хотите подключиться.

Нужен VPN? Вы можете получить планы со скидкой в CyberGhost и ExpressVPN, если зарегистрируетесь по этим ссылкам.Оба имеют хорошую репутацию, эффективны и заботятся о вашей конфиденциальности.

2. Используйте Smart DNS

Недавнее ограничение VPN такими сервисами, как Netflix и BBC iPlayer, привело к росту числа поставщиков умных DNS.

У сервисов Smart DNS есть некоторые плюсы и минусы, если рассматривать их в отличие от VPN.

Одно из самых значительных преимуществ - скорость интернета.В отличие от VPN, которые направляют весь ваш веб-трафик через другую сеть, интеллектуальным поставщикам DNS нужно только перенаправить информацию о вашем местоположении. Этот процесс приводит к более быстрому просмотру.

С другой стороны, службы DNS не предлагают тех же преимуществ конфиденциальности, что и VPN.Они не шифруют ваш трафик и не меняют ваш IP. Если власти в вашем регионе, скорее всего, начнут преследование на основании посещаемых вами сайтов, умный поставщик DNS вам не подходит.

Getflix - один из лучших поставщиков умных DNS.

3. Используйте бесплатный прокси

Если вам нужно быстро получить доступ к заблокированному веб-сайту на единовременной основе, возможно, вам подойдет бесплатный прокси-сервер.

Прокси-сервер скроет ваш IP-адрес, тем самым помогая скрыть ваше местоположение.Однако он не будет шифровать ваш трафик. Отсутствие шифрования означает, что прокси-серверы не так безопасны, как VPN; они являются отличным вариантом для обхода блокировок в рабочих и учебных сетях, но не подходят для просмотра, требующего анонимности.

Прокси обычно намного медленнее, чем VPN. Вы также обнаружите, что у них часто возникают проблемы с форматированием страниц и изображениями.Обе эти проблемы не позволяют им быть надежным долгосрочным решением.

Мы писали о некоторых из лучших прокси для геоблокированного контента, если вы хотите узнать больше.

4. Используйте Google Translate

Google Translate - это менее технический способ обойти ограничения контента.Для этого не требуются сторонние приложения или загрузки, и вам не нужно беспокоиться об IP-адресах и DNS-серверах.

Просто перейдите на главную страницу Google Translate, введите URL-адрес заблокированного сайта в поле слева и щелкните гиперссылку в правом поле.

Уловка не сработает, если вы попытаетесь перевести английский> английский, но сработает, если вы установите исходный язык как что-то другое, даже если сайт действительно на английском.

Например, на изображении выше вы можете видеть, что я установил испанский язык на домашней странице BBC.Пока язык вывода установлен на английский, он будет работать.

И снова само собой разумеется, что использование Google Translate для обхода интернет-блокировок не обеспечивает защиты конфиденциальности.

5. Используйте IP-адрес сайта

Когда вы думаете о веб-адресах, вы, вероятно, думаете о доменном имени (например,g., www.makeuseof.com), который вы вводите в адресной строке браузера.

На практике доменное имя похоже на оболочку для IP-адреса.Это IP-адрес, который указывает на сервер и направляет ваш трафик. DNS-серверы отвечают за преобразование доменных имен в связанные с ними IP-адреса.

Однако, если вы знаете IP-адрес сайта, вы можете ввести его прямо в свой браузер, и вы все равно будете просматривать сайт.

Поскольку многие сети блокируют только URL-адреса доменных имен, а не их базовые IP-адреса, этот трюк часто является отличным способом обойти ограничения в Интернете.

Тот же принцип применяется к коротким URL-адресам.Маловероятно, что небольшой работодатель или учебное заведение заблокировали все короткие URL-адреса, указывающие на сайт. Вы часто добьетесь успеха, если попытаетесь их использовать.

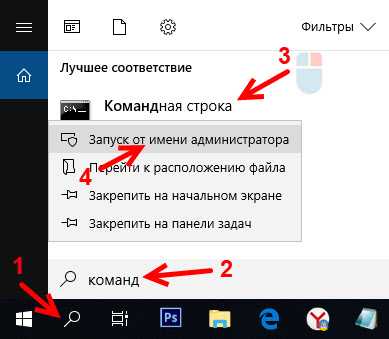

Вы можете узнать IP-адрес сайта, открыв командную строку от имени администратора, набрав tracert , а затем имя домена, например tracert bbc.com .

6. Используйте Tor

Когда вы используете сеть Tor для просмотра веб-страниц, ваш трафик проходит долгий путь через тысячи узлов по всему миру.

Этот процесс делает почти невозможным для обычного веб-сайта узнать, откуда исходит запрос, поэтому маловероятно, что он попадет в какие-либо фильтры блокировки.

Имейте в виду, что Tor и темная сеть не являются полностью анонимными.Правительственные органы могут и контролируют интересующихся лиц в сети.

Подробнее об использовании VPN

Наш предпочтительный метод доступа к заблокированным сайтам и регулярного обхода интернет-ограничений - это использование VPN.

Если вы хотите узнать больше о VPN, прочитайте наши статьи о том, как настроить VPN в любом месте и как использовать VPN на Android.

Если вам когда-либо понадобится быстро проверить, что что-то выровнено, вы можете сделать это с помощью встроенного инструмента для измерения уровня на вашем телефоне Android.

Об авторе Дэн Прайс (Опубликовано 1393 статей)

Дэн Прайс (Опубликовано 1393 статей) Дэн присоединился к MakeUseOf в 2014 году и является директором по партнерству с июля 2020 года.Обратитесь к нему с вопросами о спонсируемом контенте, партнерских соглашениях, рекламных акциях и любых других формах партнерства. Вы также можете найти его каждый год бродящим по выставочной площадке CES в Лас-Вегасе, поздоровайтесь, если собираетесь. До своей писательской карьеры он был финансовым консультантом.

Ещё от Dan PriceПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.Ограничение доступа к ресурсам PaaS - учебное пособие - портал Azure

- На чтение 9 минут

В этой статье

Конечные точки службы виртуальной сети позволяют ограничить сетевой доступ к некоторым ресурсам службы Azure в подсети виртуальной сети. Вы также можете запретить доступ в интернет к ресурсам.Конечные точки служб обеспечивают прямое подключение из вашей виртуальной сети к поддерживаемым службам Azure, что позволяет использовать частное адресное пространство виртуальной сети для доступа к службам Azure. Трафик, направляемый к ресурсам Azure через конечные точки служб, всегда остается в магистральной сети Microsoft Azure. В этом руководстве вы узнаете, как:

- Создать виртуальную сеть с одной подсетью

- Добавить подсеть и включить конечную точку службы

- Создайте ресурс Azure и разрешите сетевой доступ к нему только из подсети

- Разверните виртуальную машину (ВМ) в каждой подсети

- Подтвердить доступ к ресурсу из подсети

- Подтверждение отказа в доступе к ресурсу из подсети и Интернета

При желании вы можете выполнить это руководство с помощью Azure CLI или Azure PowerShell.

Если у вас нет подписки Azure, прежде чем начать, создайте бесплатную учетную запись.

Войдите в Azure

Войдите на портал Azure по адресу https://portal.azure.com.

Создать виртуальную сеть

-

Выберите + Создайте ресурс в верхнем левом углу портала Azure.

-

Выберите Сеть , а затем выберите Виртуальная сеть .

-

Введите или выберите следующую информацию, а затем выберите Создать :

Настройка Значение Имя Моя виртуальная сеть Адресное пространство 10.0,0.0 / 16 Подписка Выберите вашу подписку Группа ресурсов Выберите Создать новый и введите myResourceGroup . Расположение Выбрать Восток США Имя подсети Общественный Диапазон адресов подсети 10.0.0.0/24 Защита от DDoS-атак Базовый Конечные точки обслуживания Отключено Межсетевой экран Отключено

Включение конечной точки службы

Конечные точки службы включены для каждой службы в каждой подсети.Создайте подсеть и включите конечную точку службы для подсети.

-

В поле Search resources, services and docs вверху портала введите myVirtualNetwork. Когда myVirtualNetwork появится в результатах поиска, выберите его.

-

Добавьте подсеть в виртуальную сеть. В разделе НАСТРОЙКИ выберите Подсети , а затем выберите + Подсеть , как показано на следующем рисунке:

-

В разделе Добавить подсеть выберите или введите следующую информацию, а затем выберите ОК :

Настройка Значение Имя Частный Диапазон адресов 10.0.1.0 / 24 Конечные точки обслуживания Выберите Microsoft.Storage под Services

Осторожно

Перед включением конечной точки службы для существующей подсети, в которой есть ресурсы, см. Раздел Изменение параметров подсети.

Ограничить доступ к сети для подсети

По умолчанию все виртуальные машины в подсети могут взаимодействовать со всеми ресурсами. Вы можете ограничить обмен данными со всеми ресурсами в подсети, создав группу безопасности сети и связав ее с подсетью.

-

Выберите + Создайте ресурс в верхнем левом углу портала Azure.

-

Выберите Сеть , а затем выберите Группа безопасности сети .

-

Под Создайте группу безопасности сети , введите или выберите следующую информацию, а затем выберите Создать :

Настройка Значение Имя myNsgЧастный Подписка Выберите вашу подписку Группа ресурсов Выберите Использовать существующий и выберите myResourceGroup . Расположение Выбрать Восток США -

После создания группы безопасности сети введите myNsgPrivate в поле Search resources, services and docs в верхней части портала. Когда myNsgPrivate появится в результатах поиска, выберите его.

-

В разделе НАСТРОЙКИ выберите Правила безопасности исходящего трафика .

-

Выбрать + добавить .

-

Создайте правило, разрешающее исходящую связь со службой хранилища Azure. Введите или выберите следующую информацию, а затем выберите Добавить :

Настройка Значение Источник Выбрать VirtualNetwork Диапазон портов источника * Назначение Выберите Сервисный код Метка обслуживания назначения Выбрать Хранилище Диапазон портов назначения * Протокол Любая Действие Разрешить Приоритет 100 Имя Разрешить-Хранение-Все -

Создайте другое правило безопасности для исходящего трафика, которое запрещает подключение к Интернету.Это правило переопределяет правило по умолчанию во всех группах безопасности сети, которое разрешает исходящую связь через Интернет. Снова выполните шаги 5-7, используя следующие значения:

Настройка Значение Источник Выбрать VirtualNetwork Диапазон портов источника * Назначение Выберите Сервисный код Метка обслуживания назначения Выбрать Интернет Диапазон портов назначения * Протокол Любая Действие Запретить Приоритет 110 Имя Запретить-Интернет-Все -

В разделе НАСТРОЙКИ выберите Правила безопасности для входящего трафика .

-

Выбрать + добавить .

-

Создайте правило безопасности для входящего трафика, которое разрешает трафик протокола удаленного рабочего стола (RDP) в подсеть из любого места. Правило переопределяет правило безопасности по умолчанию, которое запрещает весь входящий трафик из Интернета. Подключения к удаленному рабочему столу разрешены в подсети, поэтому подключение можно проверить на более позднем этапе. В разделе НАСТРОЙКИ выберите Правила безопасности для входящего трафика , выберите + Добавить , введите следующие значения и затем выберите Добавить :

Настройка Значение Источник Любая Диапазон портов источника * Назначение Выбрать VirtualNetwork Диапазон портов назначения 3389 Протокол Любая Действие Разрешить Приоритет 120 Имя Разрешить-RDP-Все -

В НАСТРОЙКИ выберите Подсети .

-

Выбрать + Партнер

-

В Associate subnet выберите Virtual network , а затем выберите myVirtualNetwork в Выберите виртуальную сеть .

-

Под Выберите подсеть , выберите Частный , а затем выберите OK .

Ограничить сетевой доступ к ресурсу

Действия, необходимые для ограничения сетевого доступа к ресурсам, созданным с помощью служб Azure, включенных для конечных точек служб, зависят от служб.См. Документацию по отдельным службам, чтобы узнать о конкретных шагах для каждой службы. В оставшейся части этого руководства в качестве примера описаны действия по ограничению доступа к сети для учетной записи хранения Azure.

Создать учетную запись хранения

-

Выберите + Создайте ресурс в верхнем левом углу портала Azure.

-

Выберите Хранилище , а затем выберите Учетная запись хранилища - большой двоичный объект, файл, таблица, очередь .

-

Введите или выберите следующую информацию, примите остальные значения по умолчанию, а затем выберите Создать :

Настройка Значение Имя Введите имя, уникальное для всех расположений Azure, длиной от 3 до 24 символов, используя только цифры и строчные буквы. Вид счета StorageV2 (универсальная версия 2) Расположение Выбрать Восток США Репликация Хранилище с локальным резервированием (LRS) Подписка Выберите вашу подписку Группа ресурсов Выберите Использовать существующий и выберите myResourceGroup .

Создайте общую папку в учетной записи хранения

-

После создания учетной записи хранения введите имя учетной записи хранения в поле Search resources, services и docs в верхней части портала.Когда имя вашей учетной записи хранения появится в результатах поиска, выберите его.

-

Выберите Файлы , как показано на следующем рисунке:

-

Выберите + Файловый ресурс .

-

Введите my-file-share в поле Имя , а затем выберите OK .

-

Закройте окно File service .

Ограничить сетевой доступ к подсети

По умолчанию учетные записи хранения принимают сетевые подключения от клиентов в любой сети, включая Интернет.Запретите доступ к сети из Интернета и всех других подсетей во всех виртуальных сетях, за исключением подсети Private в виртуальной сети myVirtualNetwork .

-

В разделе НАСТРОЙКИ для учетной записи хранения выберите Брандмауэры и виртуальные сети .

-

Выбрать Выбранные сети .

-

Выберите + Добавить существующую виртуальную сеть .

-

В разделе Добавить сети выберите следующие значения, а затем выберите Добавить :

Настройка Значение Подписка Выберите подписку. Виртуальные сети Выберите myVirtualNetwork , ниже Виртуальные сети Подсети Выберите Частный , в подсети -

Выбрать Сохранить .

-

Закройте окно Межсетевые экраны и виртуальные сети .

-

В разделе НАСТРОЙКИ для учетной записи хранения выберите Ключи доступа , как показано на следующем рисунке:

-

Обратите внимание на значение Key , так как вам придется вручную ввести его на более позднем этапе при сопоставлении общего файлового ресурса букве диска в виртуальной машине.

Создание виртуальных машин

Чтобы проверить сетевой доступ к учетной записи хранения, разверните виртуальную машину в каждой подсети.

Создать первую виртуальную машину

-

Выберите + Создайте ресурс , расположенный в верхнем левом углу портала Azure.

-

Выберите Compute , а затем выберите Windows Server 2016 Datacenter .

-

Введите или выберите следующую информацию, а затем выберите OK :

Настройка Значение Имя myVmPublic Имя пользователя Введите имя пользователя по вашему выбору. Пароль Введите пароль по вашему выбору. Пароль должен состоять не менее чем из 12 символов и соответствовать определенным требованиям сложности. Подписка Выберите подписку. Группа ресурсов Выберите Использовать существующий и выберите myResourceGroup . Расположение Выберите Восток США . -

Выберите размер виртуальной машины, а затем выберите Выберите .

-

В разделе Настройки выберите Сеть , а затем выберите myVirtualNetwork . Затем выберите Subnet и выберите Public , как показано на следующем рисунке:

-

В группе Network Security Group выберите Advanced . Портал автоматически создает для вас группу безопасности сети, которая разрешает порт 3389, который вам понадобится открыть для подключения к виртуальной машине на более позднем этапе.Выберите OK на странице Настройки .

-

На странице Сводка выберите Создать , чтобы начать развертывание виртуальной машины. Развертывание виртуальной машины занимает несколько минут, но вы можете перейти к следующему шагу во время создания виртуальной машины.

Создайте вторую виртуальную машину

Снова выполните шаги 1-7, но на шаге 3 назовите виртуальную машину myVmPrivate , а на шаге 5 выберите подсеть Private .

Для развертывания виртуальной машины требуется несколько минут. Не переходите к следующему шагу, пока он не закончит создание и его настройки не откроются на портале.

Подтвердите доступ к учетной записи хранения

-

После того, как виртуальная машина myVmPrivate завершит создание, Azure откроет для нее настройки. Подключитесь к виртуальной машине, нажав кнопку Connect , как показано на следующем рисунке:

-

После нажатия кнопки Connect файл протокола удаленного рабочего стола (.rdp) создается и загружается на ваш компьютер.

-

Откройте загруженный файл rdp. При появлении запроса выберите Connect . Введите имя пользователя и пароль, которые вы указали при создании виртуальной машины. Возможно, вам потребуется выбрать Дополнительные варианты , затем Использовать другую учетную запись , чтобы указать учетные данные, которые вы ввели при создании виртуальной машины.

-

Выбрать ОК .

-

Вы можете получить предупреждение о сертификате во время входа в систему.Если вы получили предупреждение, выберите Да или Продолжить , чтобы продолжить подключение.

-

На виртуальной машине myVmPrivate сопоставьте файловый ресурс Azure с диском Z с помощью PowerShell. Перед выполнением следующих команд замените

$ acctKey = ConvertTo-SecureString -String "" -AsPlainText -Force $ credential = Система новых объектов.Management.Automation.PSCredential -ArgumentList "Azure \ ", $ acctKey New-PSDrive -Name Z -PSProvider FileSystem -Root "\\ .file.core.windows.net \ my-file-share" -Credential $ credential PowerShell возвращает выходные данные, аналогичные выходным данным следующего примера:

Используемое имя (ГБ) Бесплатный (ГБ) корень провайдера ---- --------- --------- -------- ---- Z FileSystem \ vnt.file.core.windows.net \ my-f ...Файловый ресурс Azure успешно сопоставлен с диском Z.

-

Подтвердите, что виртуальная машина не имеет исходящего подключения к Интернету из командной строки:

пинг bing.comВы не получаете ответов, потому что группа безопасности сети, связанная с подсетью Private , не разрешает исходящий доступ в Интернет.

-

Закройте сеанс удаленного рабочего стола с виртуальной машиной myVmPrivate .

Подтвердите отказ в доступе к учетной записи хранения

-

Введите myVmPublic В поле Search resources, services и docs вверху портала.

-

Когда myVmPublic появится в результатах поиска, выберите его.

-

Выполните шаги 1–6 в разделе Подтверждение доступа к учетной записи хранения для виртуальной машины myVmPublic .

После короткого ожидания вы получите сообщение об ошибке

New-PSDrive: Access is denied.В доступе отказано, поскольку виртуальная машина myVmPublic развернута в подсети Public . В общедоступной подсети не включена конечная точка службы для хранилища Azure. Учетная запись хранения разрешает доступ к сети только из частной подсети , но не из публичной подсети . -

Закройте сеанс удаленного рабочего стола с виртуальной машиной myVmPublic .

-

Со своего компьютера перейдите на портал Azure.

-

Введите имя созданной учетной записи хранения в поле Поиск ресурсов, служб и документов .Когда имя вашей учетной записи хранения появится в результатах поиска, выберите его.

-

Выбрать Файлы .

-

Вы получаете сообщение об ошибке, показанное на следующем рисунке:

В доступе отказано, так как ваш компьютер не находится в подсети Private виртуальной сети MyVirtualNetwork .

Очистить ресурсы

Когда больше не требуется, удалите группу ресурсов и все ресурсы, которые она содержит:

- Введите myResourceGroup в поле Search в верхней части портала.Когда вы увидите myResourceGroup в результатах поиска, выберите его.

- Выберите Удалить группу ресурсов .

- Введите myResourceGroup для Введите ИМЯ ГРУППЫ РЕСУРСОВ: и выберите Удалить .

Следующие шаги

В этом руководстве вы включили конечную точку службы для подсети виртуальной сети. Вы узнали, что можно включить конечные точки служб для ресурсов, развернутых из нескольких служб Azure. Вы создали учетную запись хранения Azure и ограничили сетевой доступ к учетной записи хранения только для ресурсов в подсети виртуальной сети.Дополнительные сведения о конечных точках службы см. В разделах Обзор конечных точек службы и Управление подсетями.

Если у вас есть несколько виртуальных сетей в вашей учетной записи, вы можете соединить две виртуальные сети вместе, чтобы ресурсы в каждой виртуальной сети могли взаимодействовать друг с другом. Чтобы узнать, как подключать виртуальные сети, перейдите к следующему руководству.

.Как настроить маршрутизатор TP-Link в режиме точки доступа? (Case1)

Эта статья относится к:

TL-WR841N, TL-WDR3500, TL-WR543G Больше

TL-WR841N, TL-WDR3500, TL-WR543G, TL-WR743ND, TL-WR2543ND, Archer C50, TL-WDR4900, TL-WR941ND, TL-WR843N, TL-WDR4300, TL-WR541G, TL-WR841HP, TL- WR340G, TL-WR1043ND, TL-WR1042ND, TL-WDR3600, TL-WR542G, TL-WR842N, Archer C20 (V1), TL-WR940N, Archer C7 (V1 V2 V3), Archer C20i, TL-WR741ND, TL-WR740N , TL-WR840N, TL-WR810N, TL-WR841ND, TL-WR340GD, TL-WR720N, TL-WR843ND, TL-WR842ND, Archer C5, Archer C2 (V1)

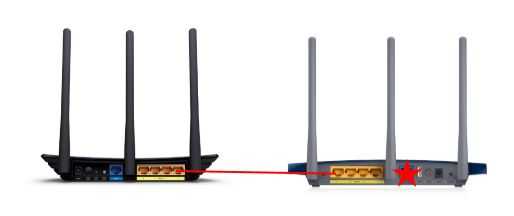

В этой статье объясняется, как использовать маршрутизатор TP-Link N в качестве точки доступа.Основной маршрутизатор будет подключен к маршрутизатору TP-Link N через порт LAN (как показано ниже). Порт WAN не используется для этой конфигурации.

Точка доступа главного маршрутизатора

Шаг 1

Подключите компьютер ко второму порту LAN на маршрутизаторе TP-Link N с помощью кабеля Ethernet. * Войдите в веб-интерфейс TP-Link с помощью IP-адреса, указанного на этикетке в нижней части маршрутизатора TP-Link N (см. ниже ссылка для помощи):

Как войти в веб-утилиту маршрутизатора TP-Link

Примечание: хотя это возможно, не рекомендуется пытаться выполнить этот процесс через Wi-Fi

Шаг 2

Перейдите в Сеть> LAN в боковом меню и измените IP-адрес LAN вашего маршрутизатора TP-Link N на IP-адрес в том же сегменте основного маршрутизатора.Этот IP-адрес должен находиться за пределами диапазона DHCP основного маршрутизатора.

Пример: , если DHCP вашего основного маршрутизатора 192.168.2.100 - 192.168.2.199, вы можете установить IP-адрес маршрутизатора TP-Link N на 192.168.2.X (X должен находиться за пределами диапазона DHCP вашего основного маршрутизатора) , например 192.168.2.11.

Примечание. После изменения IP-адреса LAN потребуется перезагрузка, и вам нужно будет войти в маршрутизатор TP-Link N с новым IP-адресом.

Шаг 3

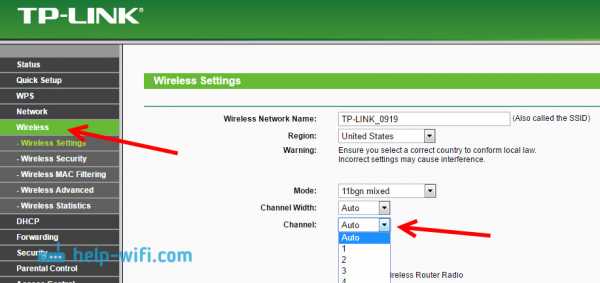

Перейдите в Wireless> Wireless Settings и настройте SSID (имя сети) , которое может быть таким же или отличаться от основного маршрутизатора.Выберите Сохранить .

.