Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как расшифровать хендшейк wifi

Взлом WiFi пароля расшифровка хендшейка

Расшифровка хендшейка — начало.

Расшифровка хендшейка — непростой процесс и читатель наверняка уже давно понял, что взлом WPA даже при наличии качественного хендшейка и прямых рук атакующего похож на рулетку. Все зависит от изначальной сложности пароля. Благоприятного исхода никто гарантировать не может, но статистика нас радует и говорит что как минимум 20% WPA-сетей успешно подвергаются взлому, так что отчаиваться не стоит, вперед!

Для начала надо подготовить словарь. WPA-словарь — это обычный текстовый файл, содержащий в каждой строчке один возможный вариант пароля. Учитывая требования к паролям стандарта WPA, возможные пароли должны иметь не менее 8 и не более 63 символов и могут состоять только из цифр, латинских букв верхнего и нижнего регистра и специальных знаков наподобие !@#$% и т.д. (кстати такой алфавит считается достаточно обширным). С нижней границей длины пароля все понятно, не менее 8 символов и точка.

Ну а с верхней не так все и просто. Взламывать пароль из 63 символов по словарю бесполезно, поэтому вполне разумно ограничиться максимальной длиной пароля в словаре 14-16 символов. Качественный словарь (для которого и дана оценка успешности исхода в 20%) весит более 2Гб и содержит порядка 250 млн возможных паролей с длиной в указанном диапазоне 8-16 символов. Что должно входить в эти комбинции возможных паролей что бы расшифровка хендшейка прошла без сучка и задоринки? Во-первых, однозначно, весь восьмизначный цифровой диапазон, на который по статистике приходится почти половина всех раскрываемых паролей. Ведь в 8 цифр прекрасно укладываются различные даты, например 05121988.

И еще немного о словорях…

Полный цифровой восьмизнак имеет 10^8 = 100 млн комбинаций что уже само по себе немало. Кроме того, в базовый словарь закера должны в обязательном порядке входить слова, наиболее часто используемые в качестве паролей, например internet, password, qwertyuiop, имена и др., а так же их мутации с популярными суффиксами-удлинителями паролей (единоличным лидером в этой области является конечно же суффикс 123). Т.е. если пароль diana слишком короток для соответствия стандарту WPA, находчивый юзер в большинстве случаев дополнит его до diana123, заодно увеличивая таким образом (на его опытный взгляд) секретность пароля. Таких популярных суффиксов также известно несколько десятков.

Если самостоятельно собирать словарь влом (а смысл? Все собрано до нас) можно погуглить по ключевым словам wpa wordlist и скачать готовый словарь. Не забывайем о таргетировании, ведь довольно наивно будет надеяться что расшифровка хендшейка процдет гладко если будем юзать китайский хендшейк по русскому словарю и наоборот. Можно еще поискать подходящий на просторах интернета, благо их ешь чем хочешь.

используем crunch для генерации различных комбинаций из базового набора

aircrack-ng

Подготовив какой-никакой качественный, на наш не очень опытный взгляд, словарь (например wordlist.txt) переходим к подбору пароля, то есть к расшифровке хендшейка. Запускаем aircrack-ng с дополнительными настройками:

root@bt:~# aircrack-ng -e <essid> -b <bssid> -w wordlist.txt testcap.cap

root@bt:~# aircrack-ng -e <essid> -b <bssid> -w wordlist.txt testcap.cap |

И вот результат наших трудов:

Наш пароль нашелся за 3 секунды, вот это да!!!

На скрине выше aircrack-ng нашел пароль (а это было слово dictionary) всего лишь за 3 секунды. Для этого он перебрал 3740 возможных паролей со скоростью 1039 паролей в секунду. Все бы ничего, но здесь внимательный читатель должен изрядно напрячься, ведь ранее мы говорили о словаре в 250 млн возможных паролей! И 250*10^6 делим на 1039 и получаем… ОГО порядка 240 тыс секунд, а это 66 часов… Почти трое суток! Именно столько времени потребуется вашему ноутбуку для обсчета базового 2Гб словаря (полностью, но ведь все помнят про «Закон подлости»). Такие невменяемые временные промежутки обуславливаются вялой скоростью выполнения расчетов, продиктованой высокой вычислительной сложностью заложенных в процедуру аутентификации WPA алгоритмов. Что уже говорить о больших словарях, например полный цифровой девятизнак содержит уже 900 млн комбинаций и потребует пару недель вычислений чтобы убедиться что (как минимум) пароль не найден)

Такая лузерская ситуация не могла не беспокоить пытливые умы наших соотечественников и вскоре выход был найден. Для потоковых вычислений были задействованы GPU, то есть видеокарты. GPU (Graphic Processing Unit) — сердце вашего 3D-ускорителя, имеет чип с сотнями (и даже тысячами) потоковых процессоров, позволяющий распределить многомилионные но простые операции хеширования паролей и тем самым на порядки ускорить процесс расшифровки. Чтобы не быть голословным скажу, что разогнаный ATI RADEON HD 5870 способен достичь скорости в 100.000 паролей в секунду! Ощутимая разница, не так ли?

расшифровка хендшейка средствами GPU

Конечно, подобные цифры свойственны только топовым адаптерам ATI RADEON (NVIDIA со своей технологией CUDA пока откровенно сливает ATI в плане скорости перебора WPA ввиду явных архитектурных преимуществ последних). Но за все приходится платить, хороший видеоакселлератор стоит дорого, И встречается как правило только у заядлых геймеров, или иначе — задротов.

В рамках статьи для новичков я не буду, пожалуй, углубляться в дебри настройки ATI SDK и pyrit под Linux, отмечу только что потрахаться придется долго и качественно. Да и обладателей топовых радеонов с нвидиями, не так уж и много, думаю они вполне самостоятельно разберутся. Ну или погуглят)

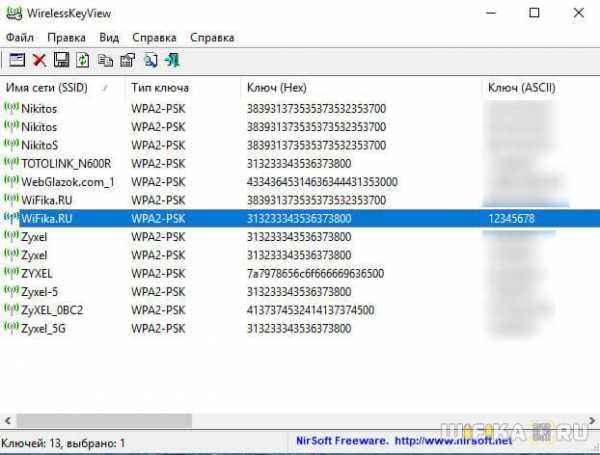

Как ни парадоксально, для подбора WPA-пароля с помощью GPU лучше всего подходит Windows, да да, именно он). Дело в том, что немалую роль в этом процессе играют драйвера видеоадаптеров, Windows-версиям которых разработчики уделяют куда больше внимания, чем драйверам под Linux. Ведь ориентируются они на потребности геймеров, много вы знаете любителей поиграться в комп с установленным линуксом? Подбор WPA-пароля под Windows умеют делать две программы — коммерческая Elcomsoft Wireless Security Auditor и консольная утилита hashcat-plus. Использование именно этих программ мы и рассмотрим далее, а заодно и сравним их характеристики, поговорим о плюсах и минусах обоих. Посмотрим с какой скоростью будет происходить расшифровка хендшейка в равных условиях, на одной системе для обоих программ.

Наличие последних рабочих драйвероввидеокарты в системе — обязательное условие. Как ставить дрова на видюху рассказывать не буду, раз вы сдесь то, уверен, вам это раз плюнуть.

Расшифровка хендшейка Elcomsoft Wireless Security Auditor

EWSA можно найти (и купить) на сайте разработчиков — www.elcomsoft.com, только учтите что пробная бесплатная версия по слухам не показывает найденный пароль. На просторах интернета можно найти ломаные варианты разного качества, только не забывайте об угрызения х совести которые вас будут мучать). Установка и настройка EWSA элементарна, можно сразу в меню выбрать русский язык, в настройках GPU убедитесь что ваши GPU видны программе и выбраны галочками (если GPU в списке не видны — у вас явно проблема с драйверами), а так же укажите программе пути к вашим словарям в настройках словарей.

Используем на всю потраченные деньги)

Жмем “Импорт данных -> Импортировать файл TCPDUMP” и выбираем *.cap-файл с хендшейком (программа их проверит и предложит отметить те, которые мы хотим атаковать), после чего можно смело жать “Запустить атаку -> Атака по словарю”:

Мде… Могло бы быть и пошустрее))

В данном тесте EWSA показала скорость всего лишь 135.000 паролей в секунду, хотя исходя из конфигурации железа я ожидал увидеть цифру около четырехсот тысяч.

Расшифровка хендшейка EWSA

Сравним работу EWSA с ее по-настоящему бесплатным конкурентом — hashcat-plus. Качаем полный набор hashcat-gui с сайта автора и извлекаем архив в удобное место, она портативная. Запускаем hashcat-gui32.exe или hashcat-gui64.exe в зависимости от разрядности Windows и отвечаем на первый же вопрос какой GPU будем использовать — NVidia (CUDA) или ATI RADEON (вариант CPU only нас, очевидно, не устроит).

Когда загрузится основное окно программы переходим на вкладку oclHashcat-plus (или cudaHashcat-plus в случае с NVidia). Здесь есть одна тонкость — hashcat не умеет парсить EAPOL-хендшейки, совсем не умеет и незнает что это такое. Он требует от вас выложить ему “на блюдечке” WPA-хеши в его собственном формате *.hccap. Преобразовать обычный *.cap в *.hccap можно с помощью патченой утилиты aircrack-ng! Разработчик hashcat сделал удобный онлайн-конвертер , просто загрузите туда ваш *.cap-файл с хендшейком и укажите ESSID, в случае если хендшейк в файле есть вам вернется уже готовый к атаке *.hccap. Ну а если нет то и суда нет).

Двигаемся далее — указываем программе наш *.hccap-файл в качестве Hash file для атаки, в окошко Word lists добавляем файлы словарей (стрелками можно выставить желаемый порядок их прохождения), выбираем WPA/WPA2 в качестве Hash type и жмем на Start.

Должно появиться консольное окно с запуском выбранной весии hashcat-plus и кучей параметров, и если все в порядке утилита приступит к работе. В процессе расчета можно выводить на экран текущий статус по нажатию клавиши ‘s’. Можно и приостанавливать процесс по нажатию ‘p’ или прервать по нажатию ‘q’. Если hashcat-plus вдруг найдет пароль она вас обязательно вам его покажет..

Готово!!!

Результат — 392.000 паролей в секунду! И это очень хорошо согласуется с теоретической предполагаемой скоростью, исходя из конфигурации системы и проведенных карандашем расчетов.

Данный тест убедительно показывает, что hashcat-plus гораздо лучше масштабируем в случае использования нескольких GPU одновременно. Выбор за вами.

Весь приведенный выше материал опубликован с целью ликвидации безграмотности населения в области безопастности сетей, а не как руководство к действию. Помните что взлом частной сети — ПРЕСТУПЛЕНИЕ!

Предыдушая статья: Взлом WiFi пароля — софт. Программа для взлома WiFi.

Захват рукопожатия WPA / WPA2 | Принципы взлома [CYBERPUNK]

Введение

Здесь мы собираемся показать захват шагов подтверждения WPA / WPA2 ( * .cap ), продолжив пояснениями, относящимися к принципам взлома. Мы рассмотрим процесс шаг за шагом, с дополнительными пояснениями о том, как все работает, какие ключи WiFi генерируются и как с помощью захваченного рукопожатия вручную взламывать / вычислять MIC в кадрах EAPol (с использованием WireShark и пользовательского кода Python).

Мы не собираемся взламывать хеши с помощью обычных инструментов (oclHashCat или aircrack-ng), но упомянем некоторые связанные детали. Этот процесс зависит от доступного оборудования и сложности пароля и будет рассмотрен позже. Мы действительно должны упомянуть, что есть и другие способы вообще избежать четырехстороннего рукопожатия, PMKID (обнаружен при просмотре уязвимостей WPA3 - «стрекоза»).

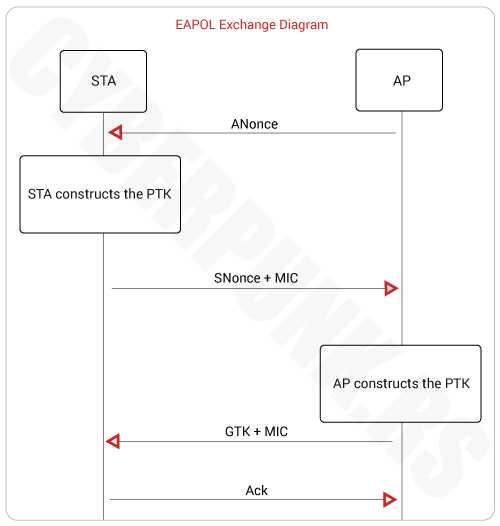

4-стороннее рукопожатие

Цель этого рукопожатия - создать начальную пару между клиентом и AP (точкой доступа):

- AP отправляет AN один раз на STA (соединяющую станцию).Клиент создает PTK (парный переходный ключ).

- Клиент отправляет SNonce AP и MIC (код целостности сообщения), который включает аутентификацию.

- AP создает PTK и отправляет GTK (Group Temporal Key) вместе с порядковым номером и MIC.

- Клиент отправляет подтверждение на AP.

GTK затем используется для дешифрования многоадресного / широковещательного трафика.

Конструкция ключа [PMK, PTK, KCK, MIC]

До того, как произойдет это рукопожатие, и AP, и станция / клиент содержат PMK (никогда не передаются по радиоканалу).Он используется для получения PTK и вычисляется с использованием PBKDF2 (функция вывода ключей на основе пароля 2), который использует алгоритм HMAC-SHA1 для кодирования данных:

PMK = PBKDF2 (HMAC-SHA1, PSK, SSID, 4096, 256)

4096 итераций для создания 256-битного PMK с SSID, используемым в качестве соли, и PSK (парольной фразой), используемым в качестве основы всего процесса. Пример кода Python:

#import hashlib из pbkdf2 импортировать PBKDF2 ssid = 'киберпанк' pass = 'theone' выведите «Парный мастер-ключ (PMK):» + PBKDF2 (фраза, ssid, 4096).read (32) .encode ("шестнадцатеричный")) # АЛЬТЕРНАТИВА # pmk = hashlib.pbkdf2_hmac ('sha1', кодовая фраза, SSID.encode (), 4096, 32) PTK зависит от ANOUNCE, SNOUNCE, AP и MAC-адресов станции и PMK. В результате получается 512-битный PTK, который обрабатывается как 5 отдельных ключей:

- 128 бит - ключ подтверждения ключа (KCK) - используется во время создания MIC.

- 128 бит - Ключ шифрования ключа (KEK) - используется точкой доступа во время шифрования данных.

- 128 бит - временный ключ (TK) - используется для шифрования и дешифрования одноадресных пакетов.

- 64 бита - MIC Authenticator Tx Key (MIC Tx) - используется только с конфигурациями TKIP для одноадресных пакетов, отправляемых точками доступа.

- 64 бита - Ключ Rx для аутентификатора MIC (MIC Rx) - используется только с конфигурациями TKIP для одноадресных пакетов, отправляемых клиентами.

- 128 бит -.- 128 бит -.- 128 бит -.- 64 бит -.- 64 бит - | KCK | KEK | TK | MIC Tx | MIC Rx | Предполагается значение PKE. PTK можно создать с помощью функции (customPRF512) или просто путем вызова hmac lib.Пример кода Python для генерации ключей:

pmk = hashlib.pbkdf2_hmac ('sha1', кодовая фраза, SSID.encode (), 4096, 32) pke = "Попарное расширение ключа" key_data = min (ap_mac, s_mac) + max (ap_mac, s_mac) + min (anonce, snonce) + max (anonce, snonce) ptk = customPRF512 (pmk, pke, key_data) kck = ptk [: 16] # ЗАНИМАЕМСЯ всего 16 байт # АЛЬТЕРНАТИВА #ptk = hmac.new (pmk, сообщение, hashlib.sha1) .digest () #kck = hmac.new (pmk, сообщение, hashlib.sha1) .digest () [: 16] Таким образом, у нас есть все необходимое для расчета MIC, который вы можете использовать в дальнейшем для проверки ваших попыток взлома пароля. Ниже вы найдете полный код Python, который можно использовать для экспериментов.

Захват рукопожатия WPA / WPA2 с помощью Aircrack-ng

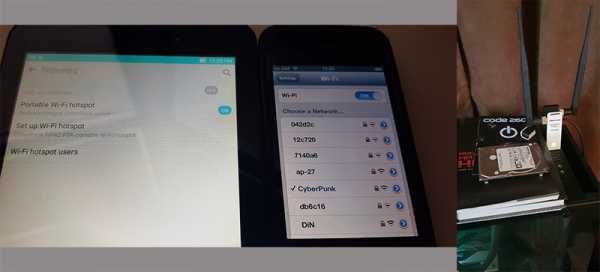

Может быть, излишний для примера, но мы собираемся использовать пару устройств:

- и Asus Tables как AP

- старый IPhone 4 как STA

- WiFi USB

Начало

$ запуск airmon-ng wlan0

I варьируется от системы к системе (адаптера), но вы, вероятно, получите интерфейс wlan0mon.Проверьте вывод ifconfig и посмотрите, что вы получите:

wlan0mon: flags = 867 mtu 1500 unspec A0-33-C1-22-1B-B3-30-3A-00-00-00-00-00-00-00-00 txqueuelen 1000 (UNSPEC) Пакеты RX 7669072 байта 1778986484 (1,7 ГБ) Ошибки RX 0 сброшено 0 переполнений 0 кадр 0 Пакеты TX 0 байтов 0 (0,0 Б) Ошибки передачи 0 сброшены 0 переполнения 0 несущей 0 конфликтов 0 А теперь посмотрите, что там:

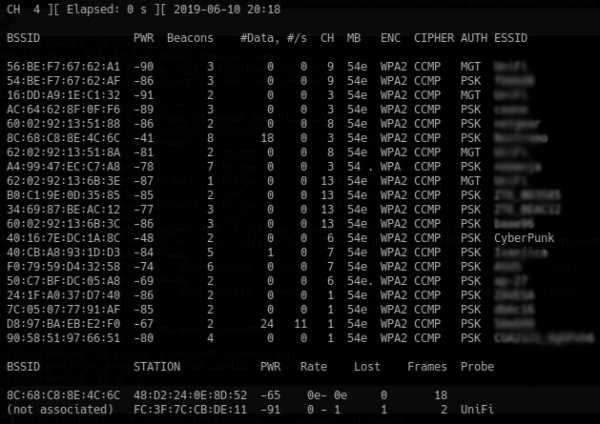

$ airodump-ng wlan0mon

Сохранение всего захваченного файла в ФАЙЛ ( *.колпачок ):

$ airodump-ng -w <ФАЙЛ> mon0

Теперь мы ждем подтверждения WPA. Когда это произойдет, в правом верхнем углу вы увидите что-то вроде:

CH 9] [Прошло: 4 с] [2019-05-24 16:58] [рукопожатие WPA: XX: XX: XX: XX: XX: XX

Здесь, в этом примере, мы будем более конкретными, у нас есть цель (CyberPunk Net с AP на 40: 16: 7E: DC: 1A: 8C). Мы хотим прочитать канал 6 (CyberPunk Channel), BSSID (40: 16: 7E: DC: 1A: 8C) и записать все это в файл:

$ airodump-ng -c 6 --bssid 40: 16: 7E: DC: 1A: 8C -w CP wlan0mon

Чтобы ускорить процесс, мы собираемся деаутентифицировать беспроводного клиента на этом BSSID, отправив пакет DeAuth:

$ aireplay-ng -0 1 -a 40: 16: 7E: DC: 1A: 8C -c D8: 9E: 3F: 3D: 3F: 69 wlan0mon

20:14:23 Ожидание кадра маяка (BSSID: 40: 16: 7E: DC: 1A: 8C) на канале 6 20:14:24 Отправка 64 направила DeAuth.STMAC: [D8: 9E: 3F: 3D: 3F: 69] [25 | 59 ACK]

-

0: Кадр деаутентификации -

1: Количество пакетов DeAuth -

-a: MAC-адрес AP -

-c: Клиент: MAC-адрес STA

Кадр деаутентификации, отправленный с маршрутизатора на устройство, разрывает соединение клиента. Устройства обычно настраиваются на автоматическое повторное подключение, опять же через четырехстороннее рукопожатие. Ранее запущенный airodump-ng захватит его.8 = 208.827.064.576 возможных комбинаций.

На нашей машине crunch + aircrack имеет производительность 10к ключей / сек. С такой скоростью мы бы сломали его за ~ 240 дней (максимум).

$ crunch 8 8 abcdefghijklmnopqrstuvwxyz | aircrack-ng -b 40: 16: 7E: DC: 1A: 8C -w - cyberpunk_rs-02.cap

С другой стороны, графический интерфейс oclHashCat намного лучше с 360 тыс. Ключей / сек (2 карты RX 580). Ориентировочная оценка, 6 дней (максимум).

$ hashcat -m 2500 -w 3 22924_1560196005.hccapx -a 3? L? L? L? L? L? L? L? L

Мы не собираемся разбирать это с помощью инструментов, но мы собираемся рассказать о принципах, на которых основаны эти инструменты.Если вам нужна дополнительная статистика, проверьте Взлом паролей и Подбор пароля при входе [Статистика]

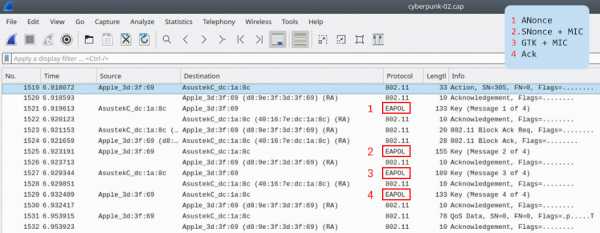

Захват рукопожатия WPA / WPA2: принципы взлома [шаги]

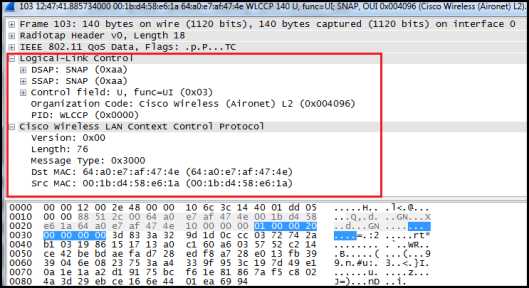

На основе схемы 4-стороннего рукопожатия, которую мы показали ранее, мы можем увидеть точные пакеты EAPol, участвующие в перехватываемом 4-стороннем перехвате (WireShark SS, * .cap ):

Примечание: WPA использует md5 для вычисления MIC, в то время как WPA2 использует sha1

При захвате второго пакета EAPol для подтверждения установления связи, имеется достаточно информации, чтобы попытаться вычислить PTK (с использованием предполагаемой парольной фразы PSK), которую затем можно использовать для извлечения KCK и вычисления MIC (HMAC_MD5).Затем этот вновь вычисленный MIC сравнивается с захваченным MIC для определения действительности предполагаемого PSK.

Приведенный ниже простой скрипт позволяет вручную вычислить соответствующие поля и проверить, является ли определенный пароль тем, который мы ищем:

импорт hmac, hashlib, binascii, sha import sys из pbkdf2 импортировать PBKDF2 def customPRF512 (ключ, A, B): blen = 64 я = 0 R = '' в то время как я <= ((blen * 8 + 159) / 160): hmacsha1 = hmac.new (ключ, A + chr (0x00) + B + chr (i), hashlib.sha1) я + = 1 R = R + hmacsha1.digest () return R [: blen] # функция сортировки байтовых строк def sort (in_1, in_2): если len (in_1)! = len (in_2): поднять "длины не совпадают!" in_1_byte_list = список (байты (in_1)) in_2_byte_list = список (байты (in_2)) для i в диапазоне (0, len (in_1_byte_list)): если in_1_byte_list [i]in_2_byte_list [i]: return (in_1, in_2) # вход 1 больше return (in_1, in_2) # равно (не должно быть) SSID = raw_input ('SSID:') #passphrase = raw_input ('Кодовая фраза:') ap_mac = binascii.a2b_hex (raw_input ("AP MAC:")) s_mac = binascii.a2b_hex (raw_input ("Клиентский MAC:")) anonce = binascii.a2b_hex (raw_input ("ANonce:")) snonce = binascii.a2b_hex (raw_input ("SNonce:")) eapolFrame = binascii.a2b_hex (raw_input ("Кадр EAPol:")) max_mac, min_mac = sort (ap_mac, s_mac) max_nonce, min_nonce = sort (anonce, snonce) message = b ''. join ([ b'Парное раскрытие ключа \ x00 ', min_mac, max_mac, min_nonce, max_nonce, б '\ x00' ]) option = "P" в то время как True: print "\ nE - ввести новый фрейм EAPol, P - Попробовать пароль" option = raw_input ("Вариант:") если (вариант.upper () == "P"): passphrase = raw_input ('Кодовая фраза:') если (option.upper () == "E"): eapolFrame = binascii.a2b_hex (raw_input ("Кадр EAPol:")) если (option.upper () == "X"): сломать pmk = hashlib.pbkdf2_hmac ('sha1', кодовая фраза, SSID.encode (), 4096, 32) pke = "Попарное расширение ключа" key_data = min (ap_mac, s_mac) + max (ap_mac, s_mac) + min (anonce, snonce) + max (anonce, snonce) ptk = customPRF512 (pmk, pke, key_data) kck = ptk [: 16] #ptk = hmac.новый (pmk, сообщение, hashlib.sha1) .digest () #kck = hmac.new (pmk, message, hashlib.sha1) .digest () [: 16] # ПРОПУСТИТЕ ПЕРВЫЕ НЕСКОЛЬКО РАЗДЕЛОВ ПАКЕТА EAPOL frame802 = eapolFrame [34:] mic = frame802 [81:97] eapol_frame_zeroed_mic = b ''. join ([ frame802 [: 81], б '\ 0 \ 0 \ 0 \ 0 \ 0 \ 0 \ 0 \ 0 \ 0 \ 0 \ 0 \ 0 \ 0 \ 0 \ 0 \ 0', frame802 [97:] ]) Calculated_mic = hmac.новый (kck, eapol_frame_zeroed_mic, hashlib.sha1) .digest () [: 16] print ("PMK:" + pmk.encode ('шестнадцатеричный')) print ("PTK:" + ptk.encode ('шестнадцатеричный')) print ("KCK:" + kck.encode ('шестнадцатеричный')) print ("Пакетный MIC:" + mic.encode ('шестнадцатеричный')) print ("Рассчитанный MIC:" + Calculated_mic.encode ('шестнадцатеричный')) если (mic == Calculated_mic): Распечатать "**************************" напечатайте «*** Правильный пароль! ***» Распечатать "**************************" еще: Распечатать "**************************" напечатайте «**** Неверный пароль! ****» print "**************************"

Если вы хотите сделать что-то более конкретное с помощью python, вам, вероятно, следует проверить Python WPA2 Cracker.Это красивый и краткий пример того, как управлять вещами в сфере Wi-Fi, кто знает, что это может вдохновить на идею создать что-то свое.

Заключение

Если вы никогда раньше не вдавались в подробности о том, как взломать WPA / WPA2 (брутфорс), мы надеемся, что эта статья немного прояснила этот процесс. Это не научная фантастика, и понимание может дать некоторые дополнительные перспективы, связанные с WiFi, пентестированием и кибербезопасностью в целом.

.Расшифровать WPA2-PSK с помощью Wireshark | mrn-cciew

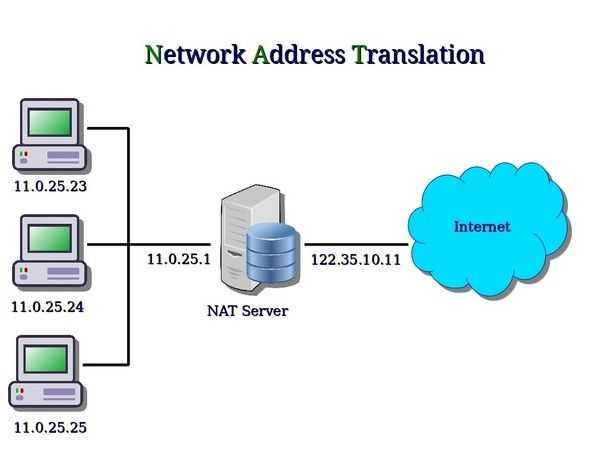

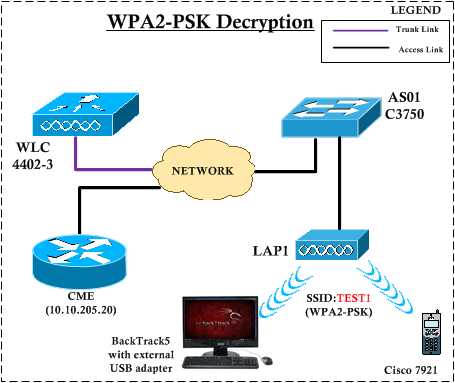

В этом посте мы увидим, как расшифровать трафик WPA2-PSK с помощью wirehark. Это полезно, когда вы изучаете (мой случай для исследований CWSP) различные протоколы безопасности, используемые в беспроводной сети. Вот основная топология для этого поста.

Перед началом захвата вы должны знать, на каком канале работает ваша точка доступа. Поскольку моя точка доступа управляется WLC 4400, я могу просто получить эту информацию из интерфейса командной строки. В противном случае вы можете просто использовать приложение, такое как InSSIDer, чтобы узнать, какой канал с данным SSID работает.Я использую частоту 5 ГГц, поэтому здесь можно получить сводку 802.11a (если вы хотите прослушивать 2,4 ГГц, вы можете выполнить команду с 802.11b)

Перед началом захвата вы должны знать, на каком канале работает ваша точка доступа. Поскольку моя точка доступа управляется WLC 4400, я могу просто получить эту информацию из интерфейса командной строки. В противном случае вы можете просто использовать приложение, такое как InSSIDer, чтобы узнать, какой канал с данным SSID работает.Я использую частоту 5 ГГц, поэтому здесь можно получить сводку 802.11a (если вы хотите прослушивать 2,4 ГГц, вы можете выполнить команду с 802.11b)

(4402-3)> показать сводку конфигурации 802.11a Имя точки доступа Поддиапазон RadioMAC Статус канала PwLvl SlotId -------------------- ------- ------------------ ----- --- ------- ------ ------ LAP1 - 64: a0: e7: af: 47: 40 ВКЛЮЧЕНО 36 1 1

Вам просто нужно выполнить «беспроводной захват пакетов» на канале 36, поскольку моя точка доступа работает на этом канале.Я использовал BackTrack с USB-адаптером для захвата этого пакета (см. Это видео на YouTube, чтобы узнать, как это сделать). Это простая конфигурация из 2-3 строк, необходимая для настройки USB-адаптера в качестве интерфейса монитора для wirehark.

root @ bt : ~ # ifconfig eth0 Link encap: Ethernet HWaddr 00: 21: 9b: 62: d0: 4a ВВЕРХ ТРАНСЛЯЦИИ МУЛЬТИКАСТ MTU: 1500 Метрика: 1 Пакеты RX: 0 ошибок: 0 отброшено: 0 переполнений: 0 кадров: 0 Пакеты TX: 0 ошибок: 0 отброшено: 0 переполнений: 0 носитель: 0 коллизии: 0 txqueuelen: 1000 Байт RX: 0 (0.0 B) Байты TX: 0 (0,0 B) Прерывание: 21 Память: fe9e0000-fea00000 lo Link encap: Локальный шлейф inet адрес: 127.0.0.1 Маска: 255.0.0.0 inet6 адрес: :: 1/128 Область: Хост ВЫПОЛНЕНИЕ ЗАПИСИ ВВЕРХ MTU: 16436 Метрическая система: 1 Пакеты RX: 66 ошибок: 0 отброшено: 0 переполнений: 0 кадров: 0 Пакеты TX: 66 ошибок: 0 сброшено: 0 переполнений: 0 несущая: 0 коллизии: 0 txqueuelen: 0 Байт приема: 4665 (4,6 КБ) байтов передачи: 4665 (4.6 КБ) root @ bt : ~ # ifconfig wlan2 up root @ bt : ~ # ifconfig eth0 Link encap: Ethernet HWaddr 00: 21: 9b: 62: d0: 4a ВВЕРХ ТРАНСЛЯЦИИ МУЛЬТИКАСТ MTU: 1500 Метрика: 1 Пакеты RX: 0 ошибок: 0 отброшено: 0 переполнений: 0 кадров: 0 Пакеты TX: 0 ошибок: 0 отброшено: 0 переполнений: 0 носитель: 0 коллизии: 0 txqueuelen: 1000 Байты RX: 0 (0,0 B) Байты TX: 0 (0,0 B) Прерывание: 21 Память: fe9e0000-fea00000 lo Link encap: Локальный шлейф inet адрес: 127.0.0.1 Маска: 255.0.0.0 inet6 адрес: :: 1/128 Область: Хост ВЫПОЛНЕНИЕ ЗАПИСИ ВВЕРХ MTU: 16436 Метрическая система: 1 Пакеты RX: 66 ошибок: 0 отброшено: 0 переполнений: 0 кадров: 0 Пакеты TX: 66 ошибок: 0 сброшено: 0 переполнений: 0 несущая: 0 коллизии: 0 txqueuelen: 0 Байт приема: 4665 (4,6 КБ) байтов передачи: 4665 (4,6 КБ) wlan2 Link encap: Ethernet HWaddr 00: 20: a6: ca: 6b: b4 ВВЕРХ ТРАНСЛЯЦИИ МУЛЬТИКАСТ MTU: 1500 Метрика: 1 Пакеты RX: 0 ошибок: 0 отброшено: 0 переполнений: 0 кадров: 0 Пакеты TX: 0 ошибок: 0 отброшено: 0 переполнений: 0 носитель: 0 коллизии: 0 txqueuelen: 1000 Байт RX: 0 (0.0 B) Байты TX: 0 (0,0 B) root @ bt : ~ # iwconfig wlan2 канал 36 корень @ bt: ~ # iwconfig wlan2 IEEE 802.11abgn ESSID: выкл. / любой Режим: управляемая частота: 5,18 ГГц Точка доступа: несвязанная Tx-Power = 20 дБм Предел повторной попытки: 7 RTS th: off Фрагмент th: off Ключ шифрования: выкл. Управление питанием: выключено Нет никаких беспроводных расширений. eth0 нет беспроводных расширений. root @ bt : ~ # airmon-ng start wlan2 Найдено 1 процесс, который может вызвать проблемы. Если airodump-ng, aireplay-ng или airtun-ng перестают работать после за короткий промежуток времени вы можете захотеть убить (некоторых) их! Имя PID 1158 dhclient3 Драйвер набора микросхем интерфейса wlan2 Atheros AR9170 carl9170 - [phy2] (режим монитора включен на mon0)

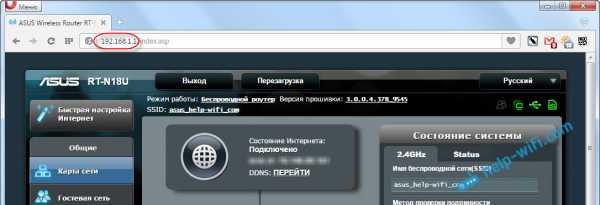

Как только вы это сделаете, вы можете открыть приложение WireShark и выбрать интерфейс с именем «mon0» для захвата беспроводных пакетов.

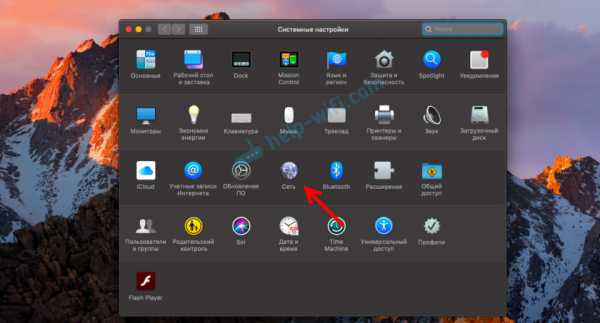

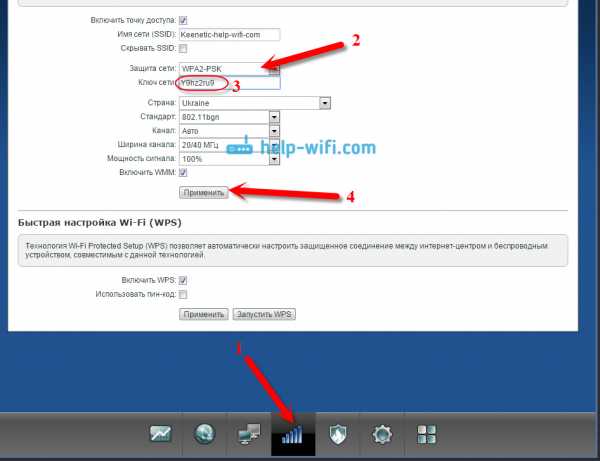

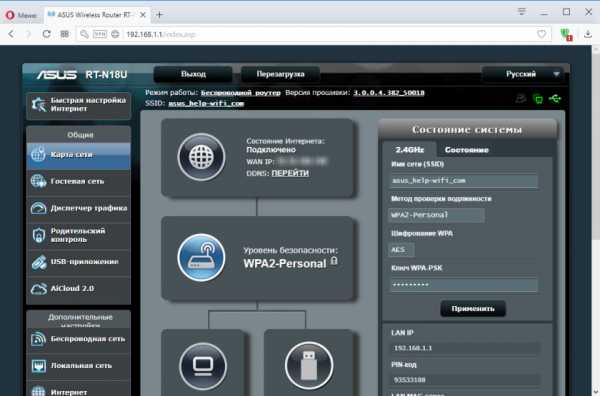

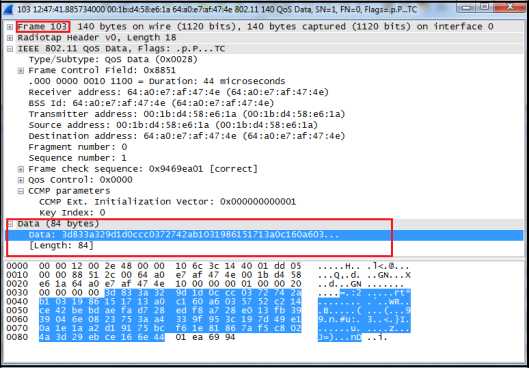

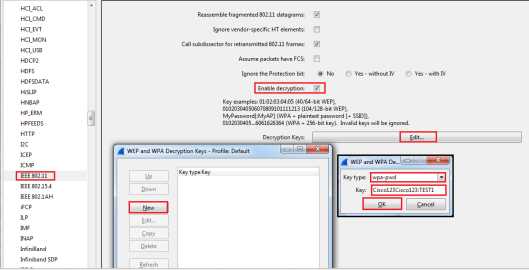

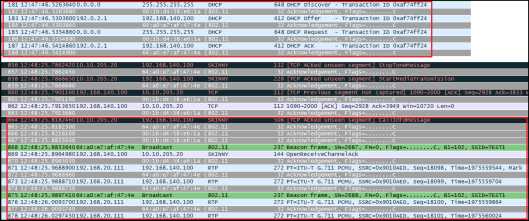

Вот мой захват пакетов (WPA2-PSK-Final). Вы можете открыть это в wirehark, чтобы проверить это самостоятельно. Теперь, если вы проанализируете это, вы увидите сообщения «4-стороннее рукопожатие (EAPOL-сообщения с 1 по 4)», которыми обмениваются после завершения фазы открытой аутентификации (запрос аутентификации, ответ аутентификации, запрос ассоциации, ответ ассоциации). После завершения 4-стороннего рукопожатия и клиент, и точка доступа имеют требуемый ключ для шифрования данных. Таким образом, в дальнейшем все ваши кадры данных (не кадры управления, нулевые кадры) зашифрованы с использованием CCMP / AES.Как вы можете видеть ниже, фреймы данных зашифрованы, и вы не можете увидеть, какой это трафик. Я взял для примера 103 кадр.  Прежде чем мы перейдем и расшифруем эти сообщения, очень важно понять, что вы должны правильно перехватывать «сообщения четырехстороннего рукопожатия» в вашем сниффере, чтобы дешифровать с помощью wirehark. Если вам не удалось захватить сообщения M1-M4, wirehark не сможет получить все ключи для расшифровки остальных данных. Вот один пример, когда все кадры не были захвачены должным образом в процессе 4-стороннего рукопожатия (это произошло, когда я использовал тот же USB-адаптер с Fluke WiFi Analyzer). Теперь вам нужно перейти в «Редактировать -> Настройки -> Протокол -> IEEE 802.11 »и установите флажок« Включить дешифрование ». Затем нажмите «Редактировать» «Ключи дешифрования» и добавьте свой PSK, нажав «Создать». Вы должны выбрать Key-type как «wpa-pwd», когда вы вводите PSK в виде обычного текста.

Прежде чем мы перейдем и расшифруем эти сообщения, очень важно понять, что вы должны правильно перехватывать «сообщения четырехстороннего рукопожатия» в вашем сниффере, чтобы дешифровать с помощью wirehark. Если вам не удалось захватить сообщения M1-M4, wirehark не сможет получить все ключи для расшифровки остальных данных. Вот один пример, когда все кадры не были захвачены должным образом в процессе 4-стороннего рукопожатия (это произошло, когда я использовал тот же USB-адаптер с Fluke WiFi Analyzer). Теперь вам нужно перейти в «Редактировать -> Настройки -> Протокол -> IEEE 802.11 »и установите флажок« Включить дешифрование ». Затем нажмите «Редактировать» «Ключи дешифрования» и добавьте свой PSK, нажав «Создать». Вы должны выбрать Key-type как «wpa-pwd», когда вы вводите PSK в виде обычного текста.

Если вы вводите 256-битный зашифрованный ключ, вам необходимо выбрать Тип ключа как «wpa-psk». Если вы хотите получить 256-битный ключ (PSK) из вашей парольной фразы, вы можете использовать эту страницу. Для этого преобразования используется следующая формула

PSK = PBKDF2 (PassPhrase, SSID, SSIDLength, 4096,256)

Вот 256-битный PSK, полученный из выше

Я использовал простой текстовый пароль (например, тип ключа wpa-pwd) ниже.Вы можете просто ввести только пароль в виде открытого текста (без имени SSID). В этом случае Wireshark попытается использовать SSID, который был последний раз, всегда рекомендуется использовать <пароль: SSID>.

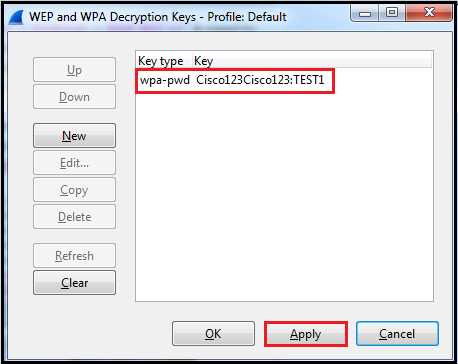

Я использовал настроенный PSK «Cisco123Cisco123» и определил свой SSID как «TEST1». Обратитесь к этому документу для получения дополнительных сведений об этих настройках.

Затем нужно нажать «Применить»

Затем нужно нажать «Применить»

Как вы можете видеть ниже, теперь вы можете видеть трафик внутри этих фреймов данных. Вот тот же кадр (103), который вы видели ранее в зашифрованном формате, но теперь wirehark может его расшифровать.

Как вы можете видеть ниже, теперь вы можете видеть трафик внутри этих фреймов данных. Вот тот же кадр (103), который вы видели ранее в зашифрованном формате, но теперь wirehark может его расшифровать. Теперь, если вы посмотрите дальше, вы увидите, что клиент получает IP через DHCP (DORA – Discover, Offer, Request, ACK), затем регистрируется в CME (протокол SKINNY), а затем устанавливает детали голосового вызова (RTP). Теперь вы можете детально проанализировать эти пакеты

Теперь, если вы посмотрите дальше, вы увидите, что клиент получает IP через DHCP (DORA – Discover, Offer, Request, ACK), затем регистрируется в CME (протокол SKINNY), а затем устанавливает детали голосового вызова (RTP). Теперь вы можете детально проанализировать эти пакеты

Этот трюк может быть полезен при устранении неполадок беспроводной связи в сетях PSK.

Ссылки

1. Анализ захвата сниффера 802.11 - WPA / WPA2 с PSK или EAP

2. Анализ захвата сниффера 802.11 - фильтрация Wireshark

3.Анализ захвата сниффера 802.11 - кадры управления и открытая аутентификация

4. Анализ захвата сниффера 802.11 - физический уровень

5. Роуминг WLAN 802.11 и быстрый безопасный роуминг в CUWN (DOC116493)

Похожие сообщения

1. Бесплатный захват беспроводных пакетов

2. Wireshark захватывает 3850

Нравится:

Нравится Загрузка ...

Связанные

.hash4liZer / WiFiBroot: беспроводной (WPA / WPA2) инструмент для пентеста / взлома. Захватывает и взламывает 4-стороннее рукопожатие и ключ PMKID. Также поддерживает режим деаутентификации / глушилки для стресс-тестирования

перейти к содержанию Зарегистрироваться- Почему именно GitHub? Особенности →

- Обзор кода

- Управление проектами

- Интеграции

- Действия

- Пакеты

- Безопасность

- Управление командой

- Хостинг

- мобильный

- Истории клиентов →

- Безопасность →

- Команда

- Предприятие

- Проводить исследования

- Изучить GitHub →

Учитесь и вносите свой вклад

Как взломать защищенные WPA (2) сети WIFI

«Не будьте скрипачом. Поймите, что это взлом WEP и WPA».

Домашняя страница Wifite

Как пользоваться?

Загрузите Wifite2 здесь. Просто введите ./wifite2.py, и он автоматически переведет беспроводной интерфейс в режим мониторинга и начнет сканирование ближайших беспроводных сетей.

wget https: // raw.github.com/derv82/wifite/master/wifite.py chmod + x wifite.py ./wifite.py

Я хочу понять, чем занимаюсь!

Отлично. Вместо того, чтобы копировать / вставлять свою работу, прочтите это руководство. Также вы найдете несколько хороших руководств о том, как получить рукопожатие WPA с вашим другом Google.

Готово, у меня есть файл захвата WPA

Поздравления.У вас должен быть файл * .cap или * .pcap. В только что нужно сделать, чтобы взломать его (восстановить пароль), это загрузите свой захват WPA здесь . Мы взломаем его для вас.

.