Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как на роутере настроить внешний ip

Проброс портов и настройка роутера для внешнего доступа | Роутеры (маршрутизаторы) | Блог

Домашний роутер обычно не дает возможности добраться из внешнего Интернета до компьютеров во внутренней сети. Это правильно — хакерские атаки рассчитаны на известные уязвимости компьютера, так что роутер является дополнительным препятствием. Однако бывают случаи, когда доступ к роутеру и его локальным ресурсам из «внешнего мира» становится необходим. О том, в каких случаях бывает нужен доступ извне, и как его безопасно настроить — эта статья.

Зачем открывать доступ извне?

Доступ «снаружи» нужен не только в экзотических случаях вроде открытия игрового сервера или запуска сайта на домашнем компьютере. Гораздо чаще приходится «открывать порт» для многопользовательской игры, а это — как раз предоставление внешнему пользователю (серверу игры) доступа к внутренней сети (порт компьютера). Если необходимо удаленно подключиться и настроить компьютер или роутер, скачать файл-другой из домашней сети, находясь в командировке, или посмотреть видео с подключенных к домашней сети IP-камер — нужно настроить доступ.

Цвета и формы IP-адресов

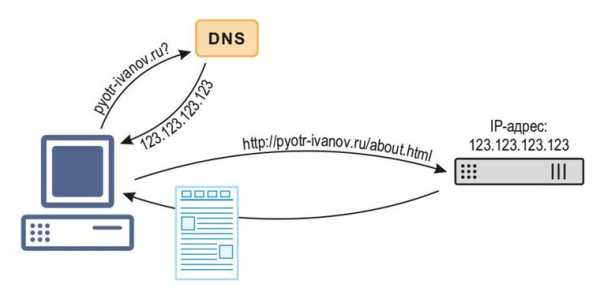

Прежде чем разбираться, как открыть доступ к своим ресурсам, следует понять, как вообще происходит соединение в сети Интернет. В качестве простой аналогии можно сравнить IP-адрес с почтовым адресом. Вы можете послать письмо на определенный адрес, задать в нем какой-то вопрос и вам придет ответ на обратный адрес. Так работает браузер, так вы посещаете те или иные сайты.

Но люди общаются словами, а компьютеры привыкли к цифрам. Поэтому любой запрос к сайту сначала обрабатывается DNS-сервером, который выдает настоящий IP-адрес.

Допустим теперь, что кто-то хочет написать письмо вам. Причем не в ответ, а самостоятельно. Не проблема, если у вас статический белый адрес — при подключении сегодня, завтра, через месяц и год он не поменяется. Кто угодно, откуда угодно, зная этот адрес, может написать вам письмо и получите его именно вы. Это как почтовый адрес родового поместья или фамильного дома, откуда вы не уедете. Получить такой адрес у провайдера можно только за отдельную и регулярную плату. Но и с удаленным доступом проблем меньше — достаточно запомнить выданный IP.

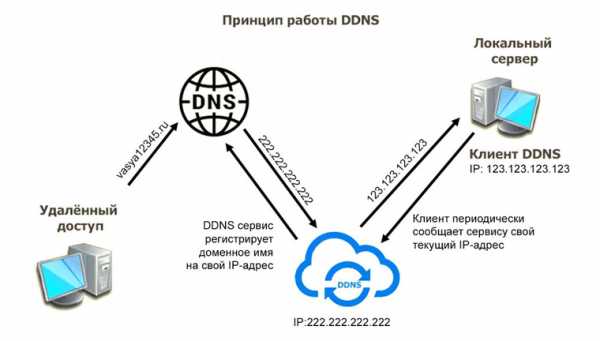

Обычно провайдер выдает белый динамический адрес — какой-нибудь из незанятых. Это похоже на ежедневный заезд в гостиницу, когда номер вам выдается случайно. Здесь с письмом будут проблемы: получить его можете вы или другой постоялец — гарантий нет. В таком случае выручит DDNS — динамический DNS.

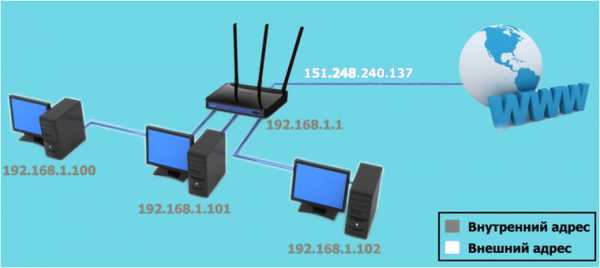

Самый печальный, но весьма распространенный в последнее время вариант — серый динамический адрес: вы живете в общежитии и делите один-единственный почтовый адрес с еще сотней (а то и тысячей) жильцов. Сами вы письма писать еще можете, и до адресата они дойдут. А вот письмо, написанное на ваш почтовый адрес, попадет коменданту общежития (провайдеру), и, скорее всего, не пойдет дальше мусорной корзины.

Сам по себе «серый» адрес проблемой не является — в конце концов, у всех подключенных к вашему роутеру устройств адрес именно что «серый» — и это не мешает им пользоваться Интернетом. Проблема в том, что когда вам нужно чуть больше, чем просто доступ к Интернету, то настройки своего роутера вы поменять можете, а вот настройки роутера провайдера — нет. В случае с серым динамическим адресом спасет только VPN.

Кто я, где я, какого я цвета?

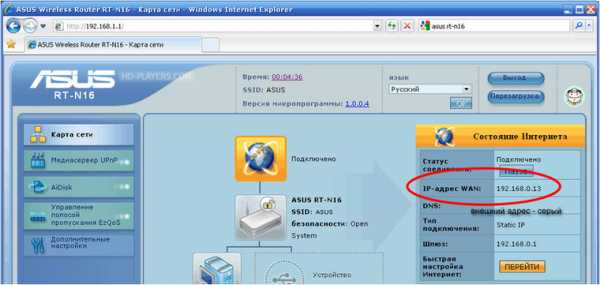

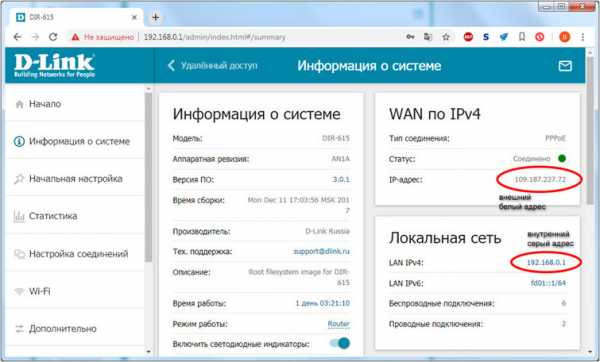

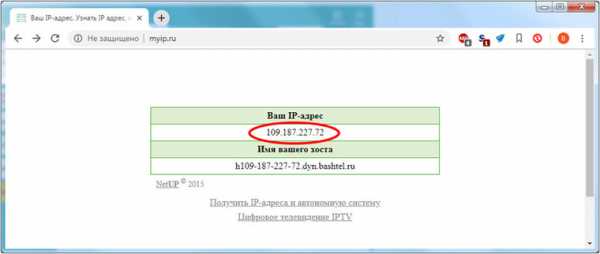

С терминологией разобрались, осталось понять, какой именно адрес у вас. У большинства провайдеров фиксированный адрес стоит денег, так что если у вас не подключена услуга «статический IP-адрес», то он наверняка динамический. А вот белый он или серый гусь — это нужно проверить. Для начала надо узнать внешний IP-адрес роутера в его веб-интерфейсе и сравнить с тем адресом, под которым вас «видят» в Интернете.

В админ-панели роутера свой IP можно найти на вкладках «Информация о системе», «Статистика», «Карта сети», «Состояние» и т. п. Где-то там нужно искать WAN IP.

Если адрес начинается с «10.», или с «192.168.», то он определенно «серый» — большинство способов открытия доступа работать не будет и остается только VPN.

Если же адрес выглядит по-другому, надо посмотреть на него «снаружи» с помощью одного из сервисов, показывающих ваш IP-адрес, например, http://myip.ru/.

Если адрес, показанный на сайте, совпадает с тем, что вы увидели в веб-интерфейсе, то у вас честный «белый» адрес и доступ из «большого мира» не вызовет особых затруднений — остается только настроить «пробросы» на роутере и подключить DDNS.

Что такое порты и зачем их бросать?

Порт — это пронумерованное виртуальное «устройство», предназначенное для передачи данных по сети. Каждая сетевая программа использует для установления связи отдельный порт или группу портов. К примеру, браузеры используют TCP-порт 80 для незашифрованного трафика (http) и 443 для зашифрованного (https).

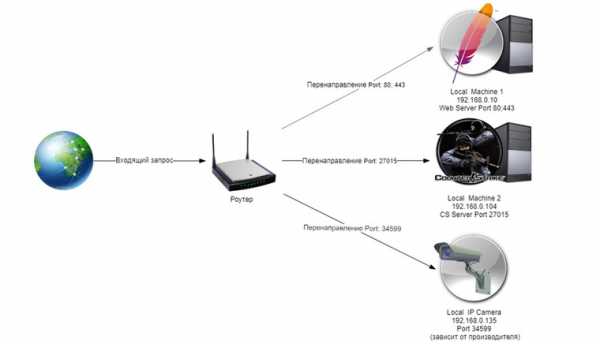

Проброс порта — это специальное правило в роутере, которое разрешает все обращения извне к определенному порту и передает эти обращения на конкретное устройство во внутренней сети.

Необходимость «проброса» портов обычно возникает при желании сыграть по сети в какую-нибудь игру с компьютера, подключенного к роутеру. Впрочем, это не единственная причина — «проброс» потребуется при любой необходимости получить «извне» доступ к какому-нибудь конкретному устройству в вашей локальной сети.

Разрешать к компьютеру вообще все подключения, то есть пробрасывать на него весь диапазон портов — плохая идея, это небезопасно. Поэтому роутеры просто игнорируют обращения к любым портам «извне». А «пробросы» — специальные исключения, маршруты трафика с конкретных портов на конкретные порты определенных устройств.

Игровые порты: что, куда бросаем?

Какой порт открыть — зависит от конкретного программного обеспечения. Некоторые программы требуют проброса нескольких портов, другим — достаточно одного.

У разных игр требования тоже отличаются — в одни можно играть даже с «серого» адреса, другие без проброса портов потеряют часть своих возможностей (например, вы не будете слышать голоса союзников в кооперативной игре), третьи вообще откажутся работать.

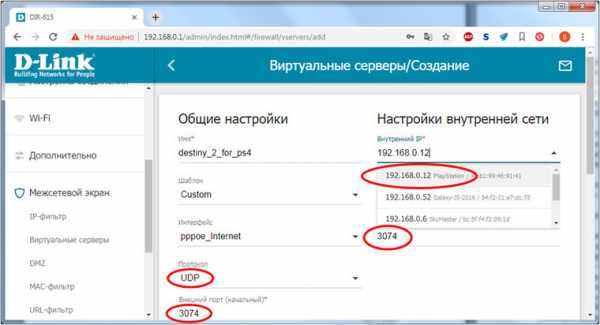

Например, чтобы сыграть по сети в «Destiny 2», нужно пробросить UDP-порт 3074 до вашей «плойки», или UDP-порт 1200 на Xbox. А вот до ПК потребуется пробросить уже два UDP-порта: 3074 и 3097.

В следующей таблице приведены некоторые игры и используемые ими порты на ПК:

Fortnite | Overwatch | PUBG | Tekken 7 | WoT |

TCP: 5222, 5795:5847 | TCP: 80, 1119, 3724, 6113 | TCP: 27015:27030, 27036:27037 | TCP: 27015:27030, 27036:27037 | TCP: 80, 443, 5222, 5223, 6881, 6900:6905, 50010:50014 |

UDP: 5222, 5795:5847 | UDP: 5060, 5062, 6250, 3478:3479, 12000:64000 | UDP: 4380, 27000:27031, 27036 | UDP: 4380, 27000:27031, 27036 | UDP: 53, 1900, 3432, 3478, 3479, 5060, 5062, 6881, 12000:29999, 30443, 32800:32900 |

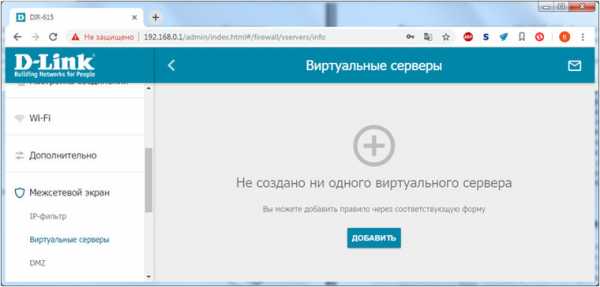

Настраиваем проброс портов

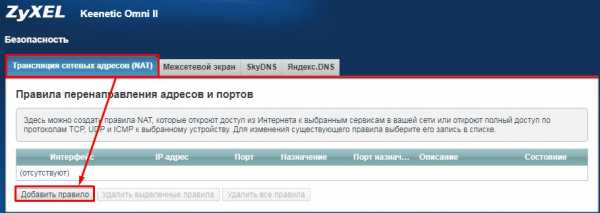

Пробросы настраиваются в админ-панели роутера на вкладке «Виртуальные серверы», «NAT», «Переадресация портов», «Трансляция сетевых адресов» и т. п. Они могут быть вложенными во вкладки «Интернет», «Переадресация», «Брандмауэр» или «Безопасность». Все зависит от марки и модели роутера.

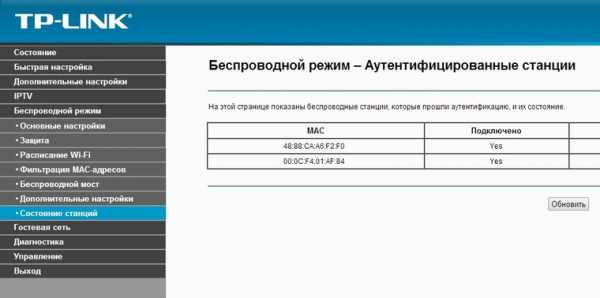

Вам нужно определить, какие порты и какой протокол (UDP или TCP) использует программа, для которой вы настраиваете правило. Также следует задать статический IP-адрес для устройства, на которое пробрасывается порт — это делается в настройках DHCP и подробно разбиралось в статье про родительский контроль. Все эти данные следует ввести в соответствующие поля.

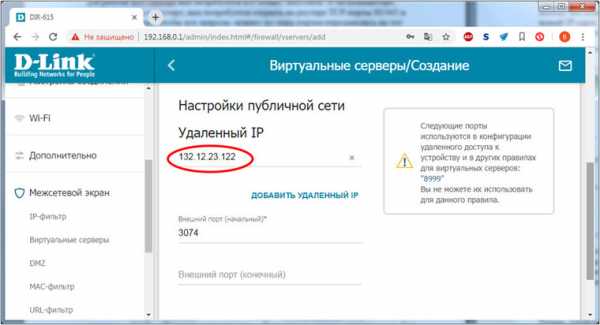

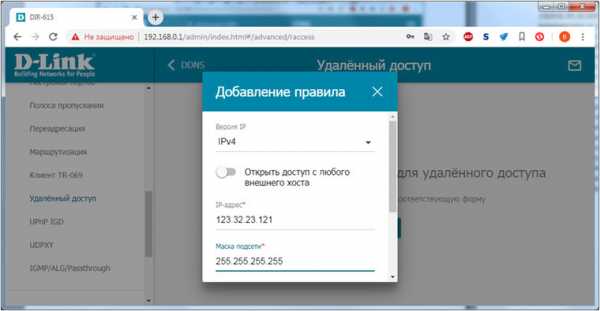

Некоторые роутеры позволяют задать также и внешний IP-адрес (или диапазон адресов). Так что если вы знаете IP-адрес, с которого будет идти обращение к вашему устройству (например, адрес игрового сервера), то его следует также ввести на странице — это повысит безопасность соединения.

Теперь все обращения с адреса 132.12.23.122 к порту 3074 вашего роутера он автоматически «перебросит» к вашей приставке PlayStation.

Больше пробросов для разных задач!

Аналогично производится настройка для других программ — и это могут быть не только игры:

задав порт и настроив удаленное управление для uTorrent, можно управлять его загрузками из любой точки мира с помощью браузера;

проброс портов часто требуется для специализированных программ удаленного управления компьютером; более простые, «гражданские» программы могут работать без этого — подробнее о них можно прочитать в этой статье;

для запуска на домашнем компьютере ftp-сервера потребуется открыть и пробросить управляющий порт 21 и отдельный диапазон портов для передачи данных;

пробросив порт 554 на домашнюю IP-камеру, которая умеет передавать видео по протоколу RTSP, можно будет подключиться к ней любым видеоплеером с поддержкой RTSP, вроде VLC;

проброс порта 3389 позволит задействовать службу RDP (Remote Desktop Protocol) в Windows для получения удаленного доступа к рабочему столу компьютера.

DDNS — зачем нужен и как настроить

Если IP-адрес постоянный, то его можно запомнить. Но если он меняется, запоминать его тяжело. Для решения этой проблемы предназначены службы динамического DNS. Вам будет достаточно запомнить определенное доменное имя.

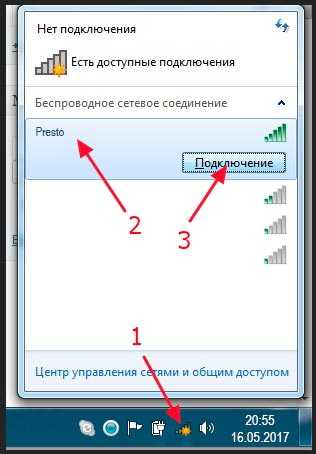

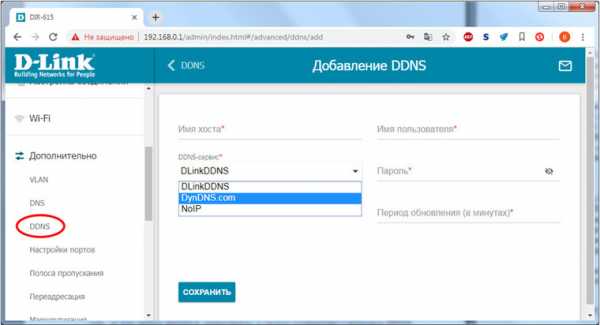

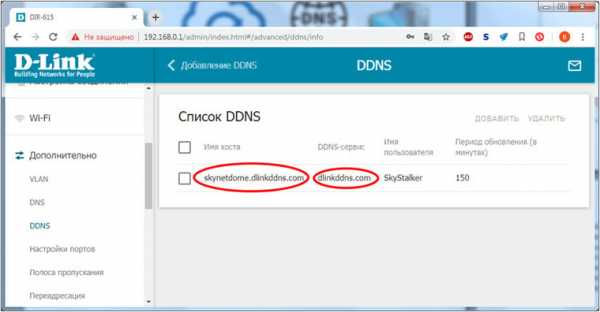

Сервисы DDNS бывают платные и бесплатные, с разным набором возможностей и характеристик. Но пользоваться лучше теми, которые предусмотрел производитель роутера — когда внешний IP-адрес роутера поменяется, они с DDNS сами договорятся, без вашей помощи. Найдите вкладку «DDNS» или «Динамический DNS» в веб-интерфейсе вашего роутера. В пункте «сервис-провайдер» или «DDNS-сервис» вам будет предложен список из нескольких сервисов, можете выбрать любой. Многие производители роутеров имеют собственные DDNS-сервисы — довольно ограниченные в настройках, зато бесплатные. Это DLinkDDNS.com для роутеров D-Link, KeenDNS для роутеров Zyxel, «Облако ТР-Link» для роутеров TP-Link и т. п.

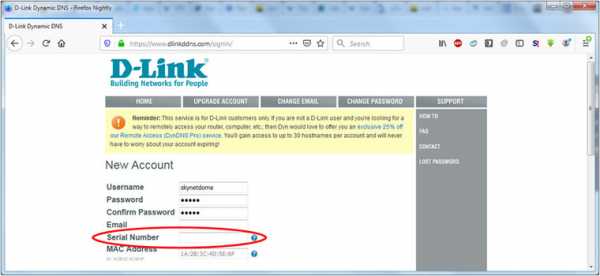

Определившись с будущим сервисом DDNS, нужно зайти на его сайт и создать аккаунт. Бесплатные DDNS-сервисы производителей роутеров могут потребовать ввести серийный номер устройства или как-то иначе подтвердить, что вы работаете с роутером их производства — у каждого производителя по-разному.

Далее вам предложат задать доменное имя для своего домашнего сервера — обычно это домен третьего уровня (то есть vash_vybor.DDNS-service.com). После этого уже можно вернуться в веб-интерфейс и настроить привязку созданного аккаунта к своему роутеру.

Удаленное управление роутером

Во всех прочих руководствах рекомендуется запрещать удаленное управление роутером. Но здесь желательно его разрешить — будет крайне обидно, если вы, например, при пробросе портов упустили какую-то мелочь и не можете из-за этого «достучаться» до сети, будучи в командировке или в отпуске. Удаленное управление роутером позволит внести необходимые исправления и получить доступ.

Разрешите «Удаленный доступ» в веб-интерфейсе и задайте правила удаленного доступа. Так, если вам известен постоянный IP-адрес компьютера, с которого вы будете производить настройку, его следует задать — это увеличит безопасность вашей сети.

Если же вы хотите получить возможность доступа к роутеру с любого устройства, подключенного к Интернету, это тоже можно сделать, но обязательно задайте сложный пароль на доступ к веб-интерфейсу — иначе ваша локальная сеть станет «легкой добычей» для хакеров.

VPN как крайний выход

Если провайдер выдает «серый» адрес и никак не желает давать «белый», даже за деньги, придется использовать VPN.

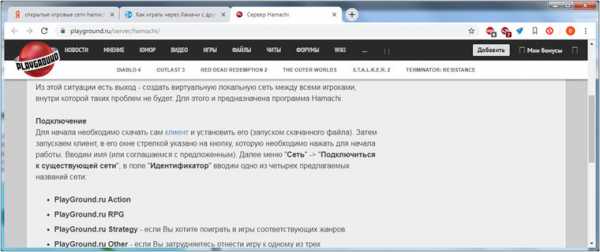

Обычно VPN-сервисы предоставляют выход в сеть через сервер в любой точке мира — Private Internet Access, TorGuard, CyberGhost VPN, Game Freedom и т. п. Бесплатных среди них нет, но для удаленного доступа к своему компьютеру или командных игр вам «внешний» сервер и не нужен. Достаточно создать «виртуальную сеть» из своего домашнего компьютера и, например, рабочего. Или ноутбука для поездок, с которого вы ходите получать доступ к домашней сети. Или всех компьютеров ваших игровых друзей. Достаточно выбрать какую-нибудь из бесплатных VPN-утилит, например, Hamachi, Remobo, NeoRouter и т. д. И запустить ее на всех компьютерах, которые нужно объединить.

Прелесть в том, что это можно сделать без настройки роутера, с самого «серого» адреса и под самым «злобным» файрволом. Можно соединить в сеть и больше двух компьютеров, хотя в бесплатных версиях их количество ограничено.

Кроме того, в Интернете существует множество открытых (без пароля) VPN, созданных специально для игр — вам остается только найти VPN вашей любимой игры, подключиться к ней с помощью одной из вышеупомянутых утилит — и играть. Чуть сложнее дело обстоит с играми, в которых требуется подключение к игровому серверу.

Существуют VPN-сети с запущенными серверами популярных игр, но пользователей на них в разы меньше, чем на открытых серверах. Кроме того, такие сервера есть не для всех игр. Сыграть в World of Tanks или World of Warcraft с помощью таких утилит не получится, придется раскошеливаться на полноценный VPN-сервис. Но об этом — в следующий раз.

Как настроить динамический или статический IP-адрес на маршрутизаторе Wi-Fi TP-Link для работы с кабельным / оптоволоконным модемом или общественной сетью (новый синий интерфейс)?

Эта статья относится к:

Archer C60 (V1), Archer C3150 (V1), Archer C8 (V1 V2), Archer C9 (V1 V2 V3), Archer C50 (V2), Touch P5 (V1) , Archer C5200 (V1), Archer C5400 (V1), Archer C1900 (V1), Archer C59 (V1), Archer C25 (V1), Archer C58 (V1), AD7200 (V1), Archer C1200 (V1), Archer C3000 (V1), Archer C2600 (V1), Archer C5 (V2), Archer C2 (V3), Archer C3200 (V1)

Этот FAQ подходит для пользователей, у которых уже есть кабельный / оптоволоконный модем или общественная сеть и которые хотят использовать подключение к Интернету.Если вы используете модем DSL, не обращайте внимания на эту статью и обратитесь к разделу Как установить маршрутизатор Wi-Fi TP-Link для работы с модемом DSL?

Шаг 1: Подготовка

Примечание. Убедитесь, что у вас есть доступ в Интернет напрямую через модем или сеть сообщества.

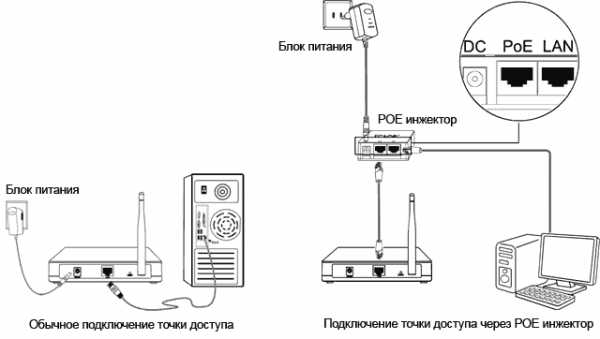

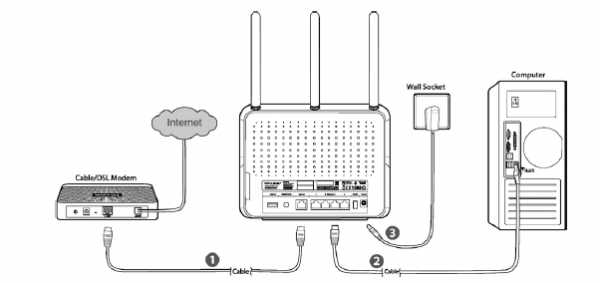

Шаг 2. Подключите вашу сеть

Возьмем для примера C8. Если модема нет, относитесь к источнику Интернета как к модему, как к кабелю Ethernet, проходящему через стену.

(1) Выключите кабельный модем, C8 и компьютер.

(2) Подключите порт WAN C8 к кабельному модему с помощью кабеля Ethernet.

(3) Подключите компьютер к любому из портов LAN (желтый) на C8

(4) Включите C8 и компьютер. Не включайте модем до входа в маршрутизатор.

Шаг 4

Включите кабельный модем.

Шаг 5

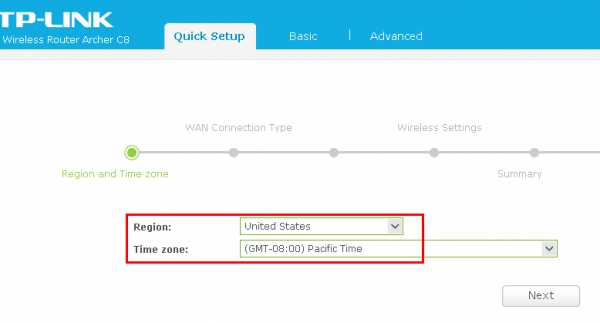

После входа в роутер вы увидите Quick Setup → выберите регион и часовой пояс → Next.

Шаг 6

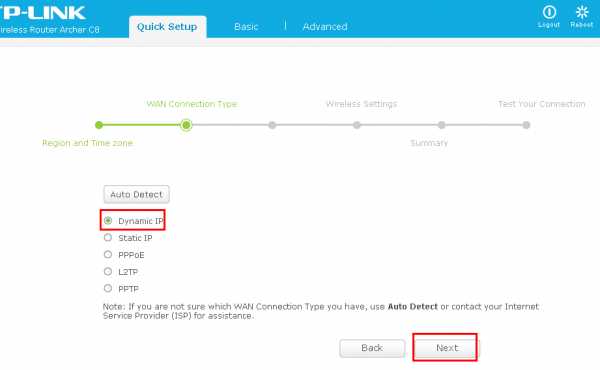

Тип подключения к глобальной сети выберите «Динамический IP-адрес» → «Далее».

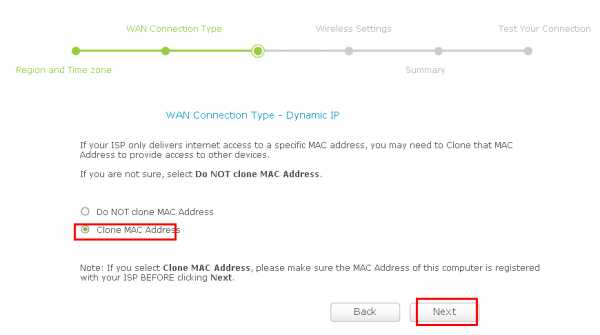

Нажмите Клонировать MAC-адрес , чтобы клонировать MAC-адрес вашего ПК в WAN MAC-адрес маршрутизатора → Далее.

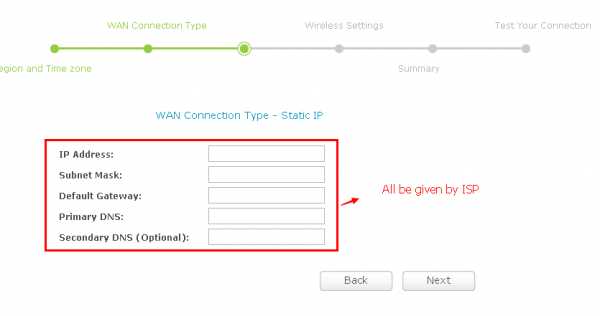

Примечание. Если ваш интернет-провайдер предоставляет статический IP-адрес, в качестве типа подключения к глобальной сети вы можете выбрать Статический IP-адрес и ввести конкретную IP-информацию от вашего интернет-провайдера → Далее.

Шаг 7

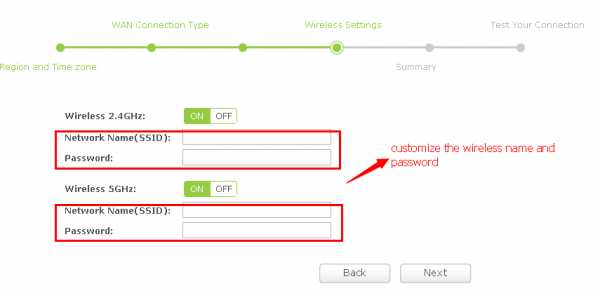

Настройте свои собственные имена и пароли для беспроводной сети 2.4 ГГц и 5 ГГц → Далее.

Шаг 8

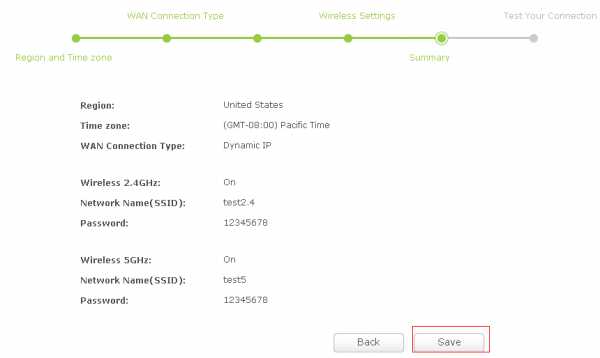

Нажмите Сохранить , чтобы сохранить настройки .

Шаг 9

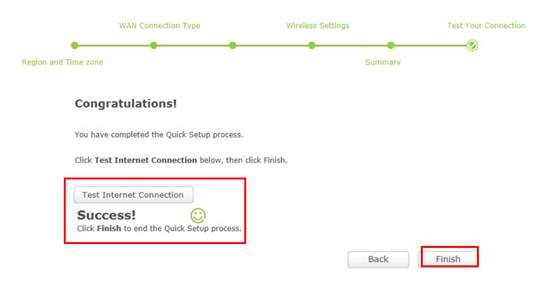

Щелкните Test Internet Connection . Если он настроен успешно, вы увидите сообщение Success , затем щелкните Finish , чтобы закрыть быструю настройку.

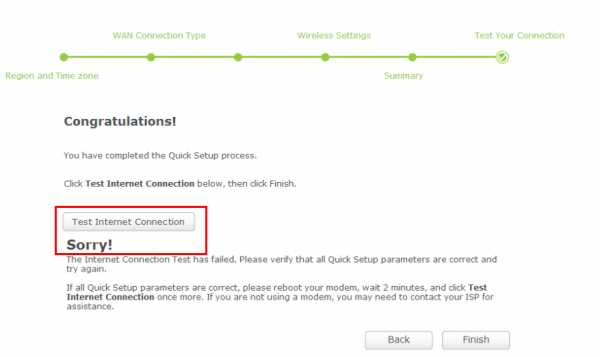

Если тест не прошел, перейдите Назад , чтобы подтвердить настройки и повторите попытку.

Более того, подключите компьютер напрямую к модему и посмотрите, есть ли у вас доступ в Интернет.

Шаг 10

Выключите и выключите кабельный модем и маршрутизатор

После настройки, цикл включения питания вашей сети может сделать вашу сеть более стабильной.

(1) Сначала выключите кабельный модем, затем выключите маршрутизатор и компьютер и оставьте их выключенными примерно на 2 минуты;

(2) Сначала включите маршрутизатор и подождите около 1 минуты, а затем включите компьютер.

(3) Включите кабельный модем и подождите, пока модем не заработает стабильно (все светодиоды работают нормально).

(4) Повторяйте шаги 1-3 выше, пока не подключитесь к Интернету.

Чтобы узнать больше о каждой функции и конфигурации, перейдите в Центр загрузок , чтобы загрузить руководство для вашего продукта. .

Настройка шлюза последней инстанции с помощью IP-команд

Маршруты по умолчанию используются для направления пакетов, адресованных в сети, явно не указанные в таблице маршрутизации. Маршруты по умолчанию неоценимы в топологиях, где изучение всех более конкретных сетей нежелательно, как в случае тупиковых сетей, или неосуществимо из-за ограниченных системных ресурсов, таких как память и вычислительная мощность.

В этом документе объясняется, как настроить маршрут по умолчанию или шлюз в крайнем случае.Используются следующие IP-команды:

Требования

Для этого документа нет особых требований.

Используемые компоненты

Этот документ не ограничивается конкретными версиями программного и аппаратного обеспечения. Показанные выходные данные команд получены от маршрутизаторов Cisco серии 2500 с программным обеспечением Cisco IOS ® версии 12.2 (24a).

Информация, представленная в этом документе, была создана на устройствах в определенной лабораторной среде.Все устройства, используемые в этом документе, были запущены с очищенной (по умолчанию) конфигурацией. Если вы работаете в действующей сети, убедитесь, что вы понимаете потенциальное влияние любой команды перед ее использованием.

Условные обозначения

Дополнительные сведения об условных обозначениях см. В разделе «Условные обозначения технических советов Cisco».

Команда ip default-gateway отличается от двух других команд. Его следует использовать только тогда, когда IP-маршрутизация отключена на маршрутизаторе Cisco.

Например, если маршрутизатор является хостом в мире IP, вы можете использовать эту команду, чтобы определить для него шлюз по умолчанию. Вы также можете использовать эту команду, когда ваш маршрутизатор Cisco нижнего уровня находится в режиме загрузки, чтобы передать по TFTP образ программного обеспечения Cisco IOS® на маршрутизатор. В режиме загрузки на маршрутизаторе не включена ip routing .

В этом примере маршрутизатор с IP-адресом 172.16.15.4 определяется как маршрут по умолчанию:

IP-шлюз по умолчанию 172.16.15,4

В отличие от команды ip default-gateway , вы можете использовать ip default-network , если ip routing включен на маршрутизаторе Cisco. Когда вы настраиваете ip default-network , маршрутизатор считает маршруты к этой сети для установки в качестве шлюза последней инстанции на маршрутизаторе.

Для каждой сети, настроенной с использованием ip default-network , если у маршрутизатора есть маршрут к этой сети, этот маршрут помечается как маршрут-кандидат по умолчанию.Эта сетевая диаграмма отображает таблицу маршрутизации, взятую от маршрутизатора 2513:

.

2513 # показать ip route Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, su - сводка IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2 ia - внутренняя область IS-IS, * - кандидат по умолчанию, U - статический маршрут для каждого пользователя o - ODR, P - периодически загружаемый статический маршрут Шлюз последней инстанции не установлен 161.44.0.0 / 24 - подсети, 1 подсеть C 161.44.192.0 подключен напрямую, Ethernet0 131.108.0.0/24 разделен на подсети, 1 подсеть C 131.108.99.0 подключен напрямую, Serial0 S 198.10.1.0/24 [1/0] через 161.44.192.2

Обратите внимание на статический маршрут к 198.10.1.0 через 161.44.192.2 и то, что шлюз последней инстанции не установлен. Если вы настроите ip default-network 198.10.1.0 , таблица маршрутизации изменится на:

2513 # показать ip route Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, su - сводка IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2 ia - внутренняя область IS-IS, * - кандидат по умолчанию, U - статический маршрут для каждого пользователя o - ODR, P - периодически загружаемый статический маршрут Шлюз последней инстанции - 161.44.192.2 в сеть 198.10.1.0 161.44.0.0/24 разделен на подсети, 1 подсеть C 161.44.192.0 подключен напрямую, Ethernet0 131.108.0.0/24 разделен на подсети, 1 подсеть C 131.108.99.0 подключен напрямую, Serial0 S * 198.10.1.0/24 [1/0] через 161.44.192.2 R1 # 2513 # показать протоколы IP 2513 #

Шлюз последней инстанции теперь установлен как 161.44.192.2. Этот результат не зависит от какого-либо протокола маршрутизации, как показано командой show ip protocol в нижней части вывода.Z 2513 # показать ip route Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, su - сводка IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2 ia - внутренняя область IS-IS, * - кандидат по умолчанию, U - статический маршрут для каждого пользователя o - ODR, P - периодически загружаемый статический маршрут Шлюз последней инстанции - 161.44.192.2 в сеть 198.10.1.0 171.70.0.0/16 имеет переменные подсети, 2 подсети, 2 маски S 171.70.0.0/16 [1/0] через 171.70.24.0 S 171.70.24.0/24 [1/0] через 131.108.99.2 161.44.0.0/24 разделен на подсети, 1 подсеть C 161.44.192.0 подключен напрямую, Ethernet0 131.108.0.0/24 разделен на подсети, 1 подсеть C 131.108.99.0 подключен напрямую, Serial0 S * 198.10.1.0/24 [1/0] через 161.44.192.2

После ввода команды ip default-network в приведенных выше выходных данных сеть не была отмечена как сеть по умолчанию.В разделе «Пометить сеть по умолчанию» объясняется, почему.

Отметить сеть по умолчанию

Примечание: Команда ip default-network является классной. Это означает, что если у маршрутизатора есть маршрут к подсети, указанной этой командой, он устанавливает маршрут к основной сети. На данный момент ни одна из сетей не отмечена как сеть по умолчанию. Команда ip default-network должна быть запущена снова, используя основную сеть, чтобы пометить маршрут кандидата по умолчанию.Z 2513 # показать ip route Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, su - сводка IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2 ia - внутренняя область IS-IS, * - кандидат по умолчанию, U - статический маршрут для каждого пользователя o - ODR, P - периодически загружаемый статический маршрут Шлюз последней инстанции - 171.70.24.0 в сеть 171.70.0.0 * 171.70.0.0/16 имеет переменные подсети, 2 подсети, 2 маски S * 171.70.0.0/16 [1/0] через 171.70.24.0 S 171.70.24.0/24 [1/0] через 131.108.99.2 161.44.0.0/24 разделен на подсети, 1 подсеть C 161.44.192.0 подключен напрямую, Ethernet0 131.108.0.0/24 разделен на подсети, 1 подсеть C 131.108.99.0 подключен напрямую, Serial0 S * 198.10.1.0/24 [1/0] через 161.44.192.2

Если бы исходный статический маршрут был к основной сети, дополнительный шаг по настройке сети по умолчанию дважды не потребовался бы.

Здесь все еще не работают IP-протоколы. Без работы каких-либо динамических протоколов вы можете настроить свой маршрутизатор на выбор из ряда возможных маршрутов по умолчанию в зависимости от того, есть ли в таблице маршрутизации маршруты к сетям, отличным от 0.0.0.0/0. Команда ip default-network позволяет настроить надежность при выборе шлюза последней инстанции. Вместо того, чтобы настраивать статические маршруты к определенным следующим переходам, вы можете настроить маршрутизатор для выбора маршрута по умолчанию к конкретной сети, проверив таблицу маршрутизации.Z 2513 # % SYS-5-CONFIG_I: настраивается из консоли с помощью консоли

После удаления статического маршрута к сети по умолчанию таблица маршрутизации выглядит следующим образом:

2513 # показать ip route Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, su - сводка IS-IS, L1 - IS-IS уровень-1, L2 - IS-IS уровень-2 ia - внутренняя область IS-IS, * - кандидат по умолчанию, U - статический маршрут для каждого пользователя o - ODR, P - периодически загружаемый статический маршрут Шлюз последней инстанции - 161.44.192.2 в сеть 198.10.1.0 161.44.0.0/24 разделен на подсети, 1 подсеть C 161.44.192.0 подключен напрямую, Ethernet0 131.108.0.0/24 разделен на подсети, 1 подсеть C 131.108.99.0 подключен напрямую, Serial0 S * 198.10.1.0/24 [1/0] через 161.44.192.2 2513 #

Использовать разные протоколы маршрутизации

Шлюзы последней инстанции, выбранные с помощью команды ip default-network , распространяются по-разному в зависимости от того, какой протокол маршрутизации распространяет маршрут по умолчанию.Чтобы IGRP и EIGRP распространяли маршрут, сеть, указанная командой ip default-network , должна быть известна IGRP или EIGRP. Это означает, что сеть должна быть сетью, производной от IGRP или EIGRP в таблице маршрутизации, или статический маршрут, используемый для генерации маршрута к сети, должен быть перераспределен в IGRP или EIGRP, или объявлен в этих протоколах с помощью команды network .

RIP объявляет маршрут до 0.0.0.0, если последний шлюз выбран с помощью команды ip default-network .Эту сеть, указанную в команде ip default-network , не нужно явно объявлять с помощью RIP. Например, обратите внимание, что шлюз последней инстанции на этом маршрутизаторе был изучен с помощью комбинации команд ip route и ip default-network . Если вы включите RIP на этом маршрутизаторе, RIP объявляет маршрут до 0.0.0.0 (но не в сеть Ethernet0 из-за разделения горизонта):

2513 (конфиг) # рип роутера 2513 (config-router) # сеть 161.Z 2513 # % SYS-5-CONFIG_I: настраивается с консоли с помощью консоли 2513 # отладка ip rip * 2 марта 07: 39: 35.504: RIP: отправка обновления v1 на 255.255.255.255 через Ethernet0 (161.44.192.1) * 2 марта 07: 39: 35.508: RIP: записи обновления сборки * 2 марта 07: 39: 35.508: сеть 131.108.0.0, метрика 1 * 2 марта 07: 39: 35.512: RIP: отправка обновления v1 на 255.255.255.255 через Serial0 (131.108.99.1) * 2 марта 07: 39: 35.516: RIP: записи обновления сборки * 2 марта 07: 39: 35.520: подсеть 0.0.0.0 метрика 1 * 2 марта 07: 39: 35.524: сеть 161.44.0.0 метрическая 1

Маршрут по умолчанию, объявленный с помощью команды ip default-network , не распространяется с помощью протокола OSPF (Open Shortest Path First). Для получения более подробной информации о поведении маршрутов по умолчанию с OSPF см. Как OSPF генерирует маршруты по умолчанию ?.

Маршрут по умолчанию, объявленный с помощью команды ip default-network , не распространяется IS-IS.

Создание статического маршрута к сети 0.0.0.0 0.0.0.0 - это еще один способ установить на маршрутизаторе шлюз последней инстанции.Как и в случае с командой ip default-network , использование статического маршрута до 0.0.0.0 не зависит от каких-либо протоколов маршрутизации. Однако на маршрутизаторе должна быть включена IP-маршрутизация .

Примечание. IGRP не распознает маршрут к 0.0.0.0. Следовательно, он не может распространять маршруты по умолчанию, созданные с помощью команды ip route 0.0.0.0 0.0.0.0 . Используйте команду ip default-network , чтобы IGRP распространял маршрут по умолчанию.

EIGRP передает маршрут в сеть 0.0.0.0, но статический маршрут необходимо перераспределить в протокол маршрутизации.

В более ранних версиях RIP маршрут по умолчанию, созданный с использованием IP-маршрута 0.0.0.0 0.0.0.0 , автоматически объявлялся маршрутизаторами RIP. В программном обеспечении Cisco IOS версии 12.0T и более поздних RIP не объявляет маршрут по умолчанию, если маршрут не изучен через RIP. Может возникнуть необходимость перераспределить маршрут в RIP.

Маршруты по умолчанию, созданные с использованием IP-маршрута 0.0.0.0 0.0.0.0 команды не распространяются OSPF и IS-IS. Кроме того, это значение по умолчанию нельзя перераспределить в OSPF или IS-IS с помощью команды redistribute . Используйте команду default-information originate для создания маршрута по умолчанию в домен маршрутизации IS-IS или OSPF. Для получения более подробной информации о поведении маршрутов по умолчанию с OSPF см. Как OSPF генерирует маршруты по умолчанию?

Это пример настройки шлюза последней инстанции с использованием IP-маршрута 0.Z роутер-3 # router-3 # показать IP-маршрут Коды: C - подключен, S - статический, I - IGRP, R - RIP, M - мобильный, B - BGP. D - EIGRP, EX - EIGRP external, O - OSPF, IA - внутренняя область OSPF N1 - OSPF NSSA внешний тип 1, N2 - OSPF NSSA внешний тип 2 E1 - OSPF внешний тип 1, E2 - OSPF внешний тип 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, * - кандидат по умолчанию U - статический маршрут для каждого пользователя, o - ODR Последний шлюз - 170.170.3.4 в сеть 0.0,0.0 170.170.0.0/24 разделен на подсети, 2 подсети C 170.170.2.0 подключен напрямую, Serial0 C 170.170.3.0 подключен напрямую, Ethernet0 S * 0.0.0.0/0 [1/0] через 170.170.3.4 роутер-3 # роутер-3 #

Примечание: Если вы настраиваете несколько сетей в качестве возможных маршрутов по умолчанию с помощью команды ip default-network , сеть с наименьшим административным расстоянием выбирается в качестве сети для шлюза последней инстанции. Если все сети имеют одинаковое административное расстояние, то сеть, указанная первой в таблице маршрутизации ( show ip route перечисляет таблицу маршрутизации), выбирается в качестве сети для шлюза последней инстанции.Если вы используете команды ip default-network и ip route 0.0.0.0 0.0.0.0 для настройки возможных сетей по умолчанию, а сеть, используемая командой ip default-network , известна статически, сеть, определенная с помощью команда ip default-network имеет приоритет и выбирается в качестве шлюза последней инстанции. В противном случае, если сеть, используемая командой ip default-network , получена с помощью протокола маршрутизации, ip route 0.0.0.0 0.0.0.0 команда, имеющая меньшее административное расстояние, имеет приоритет и выбирается в качестве шлюза последней инстанции. Если вы используете несколько команд ip route 0.0.0.0 0.0.0.0 для настройки маршрута по умолчанию, трафик балансируется по нескольким маршрутам.

Используйте команду ip default-gateway , когда ip routing отключен на маршрутизаторе Cisco. Используйте команды ip default-network и ip route 0.0.0.0 0.0.0.0 для установки шлюза последней инстанции на маршрутизаторах Cisco, на которых включена ip routing .Способ, которым протоколы маршрутизации распространяют информацию о маршруте по умолчанию, различается для каждого протокола.

.Как настроить маршрутизатор - шаг за шагом

Шаги настройки маршрутизатора

Шаг 1. Решите, где разместить маршрутизатор

Лучшее место для беспроводного бизнес-маршрутизатора - открытое пространство на рабочем месте, так как вы получите равномерное покрытие. Однако иногда бывает непросто найти место на открытом воздухе, потому что вы должны подключить маршрутизатор к широкополосному шлюзу от вашего интернет-провайдера, который обычно подключается к кабелю у внешней стены.

Шаг 2. Подключитесь к Интернету

Подключите маршрутизатор к кабелю или выберите сетчатый маршрутизатор

Чтобы решить проблему «большого расстояния» при подключении маршрутизатора, вы можете использовать кабель CAT5e или CAT6 для подключения маршрутизатора к порту Ethernet шлюза поставщика услуг Интернета. Другой вариант - провести кабели Ethernet через стены вашего офиса к выбранному центральному месту для маршрутизатора.

Еще один вариант - установить ячеистую сеть с маршрутизатором. Ячеистая сеть позволяет размещать несколько передатчиков Wi-Fi в вашем доме или офисе в одной сети. В отличие от повторителей, которые можно использовать с любым беспроводным маршрутизатором, для ячеистых сетей требуется маршрутизатор со встроенной этой возможностью.

Независимо от того, какой вариант вы выберете, вы будете использовать простой кабель Ethernet, подключенный к глобальной сети (WAN) или к Интернет-порту маршрутизатора. Интернет-порт обычно выделяется другим цветом от других портов.

Проверьте светодиодные индикаторы маршрутизатора

Светодиодные индикаторы вашего маршрутизатора сообщают вам, успешно ли вы установили активное подключение к Интернету. Если вы не видите индикаторов, подтверждающих такое подключение, убедитесь, что вы подключили кабель к правильному порту.

Проверить соединение с устройством

Убедитесь, что у вашего роутера есть рабочее соединение, подключив портативный компьютер к одному из портов устройства на задней панели роутера. Если все пойдет хорошо, вы сможете установить проводное соединение, как и при подтверждении активного подключения к Интернету.

Шаг 3. Настройте шлюз беспроводного маршрутизатора

В некоторых случаях интернет-провайдеры предлагают клиентам шлюзы со встроенными маршрутизаторами. В большинстве случаев эти комбинированные устройства не созданы для бизнес-сред и не имеют дополнительных портов, безопасности и других опций, которые позволяют добавлять службы и расширять сети по мере роста бизнеса.

Если у вас есть шлюз со встроенным маршрутизатором, вам необходимо настроить шлюз, чтобы отключить маршрутизатор и передать IP-адрес WAN - уникальный адрес интернет-протокола, который интернет-провайдер назначает вашей учетной записи, - и весь сетевой трафик, проходящий через ваш новый роутер.

Если вы не сделаете этого шага, вы можете столкнуться с конфликтами, которые мешают правильной работе устройств. Возможно, вам придется обратиться к своему интернет-провайдеру за помощью на этом этапе.

Шаг 4. Подключите шлюз к маршрутизатору

.Сначала выключите шлюз. Если кабель Ethernet уже подключен к порту локальной сети (LAN) шлюза, отсоедините кабель и подключите его к порту WAN маршрутизатора.Снова включите шлюз и подождите несколько минут, пока он загрузится. Подключите питание маршрутизатора и включите его, снова подождав несколько минут.

Шаг 5. Используйте приложение или веб-панель

Самый простой способ продолжить настройку маршрутизатора - использовать мобильное приложение, если оно есть у производителя маршрутизатора. Если приложения нет или вы предпочитаете использовать веб-панель управления маршрутизатором, подключите маршрутизатор к компьютеру с помощью кабеля Ethernet.

Вы можете найти IP-адрес маршрутизатора, напечатанный на задней панели самого устройства; Если нет, введите 192.168.1.1, общий адрес маршрутизатора, в строку поиска браузера.

Шаг 6: Создайте имя пользователя и пароль

Для настройки маршрутизатора вам необходимо войти в систему, используя имя администратора и пароль по умолчанию. Обычно эту информацию можно найти на самом маршрутизаторе или в сопроводительном руководстве пользователя.

Затем введите необходимые учетные данные. Как только вы войдете, вы должны немедленно создать новое имя пользователя и пароль. По умолчанию обычно используются что-то вроде «admin» и «password1234», что явно небезопасно, поэтому не забудьте изменить их при первой возможности.

Шаг 7. Обновите прошивку роутера

.Ваш роутер может нуждаться в обновлении «прошивки» или программного обеспечения, с которым он работает.Обновите его как можно скорее, так как новая прошивка может исправить ошибки или предложить новые средства защиты.

Некоторые маршрутизаторы могут загружать новую прошивку автоматически, но многие этого не делают. Возможно, вам потребуется проверить наличие обновлений через приложение или интерфейс браузера.

Шаг 8. Создайте пароль Wi-Fi

Подобно тому, как большинство маршрутизаторов поставляются с заранее назначенными именами пользователей и паролями администратора, большинство из них также поставляются с предварительно заданными именами пользователей и паролями Wi-Fi.Вероятно, вам будет предложено изменить имя пользователя и пароль Wi-Fi, но даже если вы не видите такого запроса, запланируйте это как можно скорее.

Шаг 9: По возможности используйте инструменты автоконфигурации

Если ваш маршрутизатор оснащен функциями автоматической установки, положитесь на них, чтобы завершить настройку. Например, вы должны иметь возможность использовать автоконфигурацию для управления IP-адресами с помощью протокола динамической конфигурации хоста (DHCP), который автоматически назначает IP-адреса устройствам.Вы всегда можете изменить эти адреса позже.

Шаг 10. Настройте безопасность

Многие производители маршрутизаторов предоставляют функции безопасности для защиты конфиденциальности сети и пользователей. Вы можете войти в веб-панель управления и включить дополнительные функции безопасности, такие как брандмауэр, веб-фильтрация и контроль доступа, чтобы защитить себя от вредоносного трафика. Вы также можете настроить виртуальные частные сети (VPN) для обеспечения конфиденциальности.

.