Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как удалить метаданные содержащие все правки в документе ms word

Как удалить метаданные из документов Word: 3 способа

Всякий раз, когда мы создаем, открываем или сохраняем документ Microsoft Word, в нем записывается дополнительная информация, называемая метаданными. То же самое можно сказать о файлах Microsoft Excel и Microsoft PowerPoint. В определенных ситуациях эти метаданные могут выдать нежелательную информацию о нас и скомпрометировать.

Хотя метаданные и хранятся в неявном виде, ничего криминального в них нет. Они облегчают организацию, хранение, поиск документов, помогают понять их происхождение и назначение. Но бывают такие случаи, что мы не хотим раскрывать имя автора документа, дату создания или редактирования, отправляя файл Word другому человеку.

Чтобы предотвратить возможные неприятные последствия, надо научиться удалять метаданные. Кто знает, в какие руки попадет документ Word с моей фамилией и инициалами, наименованием организации и даже именем компьютера.

Здесь я расскажу о трех способах удаления метаданных из документов Word.

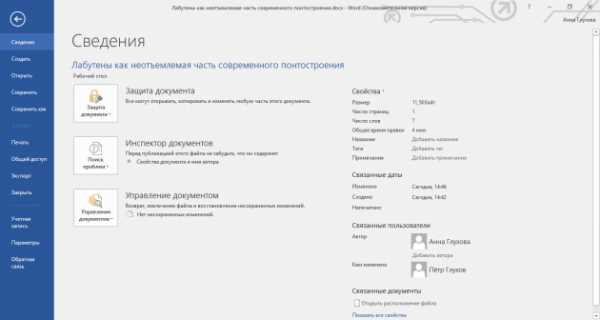

1. Используем встроенные возможности Word / Excel / PowerPoint

Если вы используете Word 2010 или 2013 (Office 2013), то скрытую информацию о себе можно удалить в Инспекторе документов. На вкладке Файл в переходим в раздел Сведения. В группе Подготовка к общему доступу нажимаем на Поиск проблем -> Инспектор документов. Запускаем проверку в Инспекторе документов.

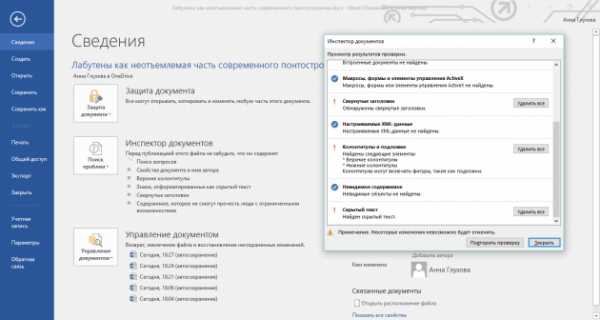

После завершения проверки появится окно с опциями удаления информации. Рядом с «Свойства документа и персональные данные» нажимаем кнопку «Удалить все».

Document Metadata Cleaner — это бесплатная утилита для удаления метаданных из документов Microsoft Word, Excel или PowerPoint. Данное приложение умеет затирать в них фамилию, инициалы, название организации, имя компьютера, имя сетевого сервера или жесткого диска (в зависимости от того, где хранится файл), фамилии предыдущих авторов документа, информацию об изменениях и версиях документа, скрытый текст или ячейки (Excel), комментарии.

3. Программа Doc Scrubber

Doc Scrubber — это еще один бесплатный инструмент анализа и удаления скрытой информации, которая потенциально может скомпроментировать нас. У Doc Scrubber есть два режима работы — в первом он извлекает из документов всю скрытую информацию и показывает ее, а во втором — удаляет метаданные из выбранного документа или группы документов, собранных в одной папке.

Существуют также платные утилиты, помогающие удалить метаданные из документов. Но нужны ли они нам?

Как удалить скрытые персональные данные из документов Microsoft Office

Самый простой способ схватить за хвост нерадивого сотрудника или ученика, который отдал свой отчёт или курсовую «на аутсорс», — посмотреть автора или соавторов документа. Эта информация сохраняется вместе с другими метаданными файла и впоследствии может быть просмотрена кем угодно. Дело приобретает особо щекотливое положение, если реальным исполнителем окажется знакомое для проверяющего лицо: сотрудник той же компании или студент из того же потока. Конечно, многоэтажная ложь найдёт выход из ситуации, но как бы и она потом не вылезла на свет.

Обратите внимание на связанных пользователей документа в правом нижнем углу

Обратите внимание на связанных пользователей документа в правом нижнем углу Банальный, конечно, пример, но именно на нём обычно и прокалываются.

Какая информация может утечь

Официальная справка Microsoft даёт полную выкладку того, что же может представлять потенциальную угрозу вашей репутации. Приведу здесь её выжимку:

- Следы присутствия других пользователей, а также указания на внесённые ими правки и добавленные комментарии, если вы работали над документом в соавторстве.

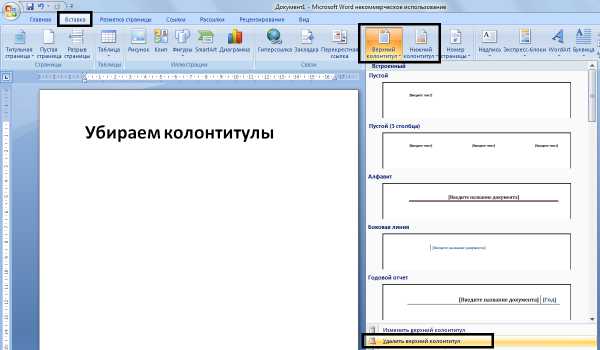

- Обесцвеченная информация, содержащаяся в верхнем и нижнем колонтитулах, а также подложке (водяном знаке).

- Скрытый текст Word, невидимые объекты PowerPoint, скрытые строки, столбцы и листы Excel.

- Контент, находящийся вне области слайда PowerPoint.

- Дополнительные свойства документа и другие метаданные, например сведения о пути к принтеру или заголовки электронных писем.

Инспектор документов

«Инспектор документов» — удобный инструмент для проверки файлов на наличие нежелательной информации. Удобен он как для отправителя, так и для получателя документа. Всего-то нужно зайти в «Сведения» и запустить проверку. Пара кликов и пять секунд вывернут наружу всю подноготную.

Исполнителю остаётся нажать на удаление, а проверяющему — исследовать документ на основе имеющихся улик.

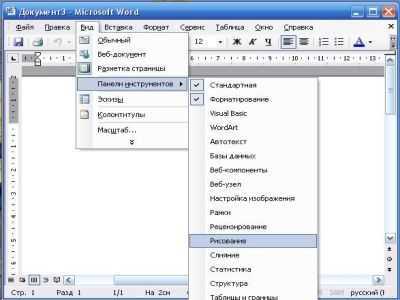

Запрет сохранения персональных данных

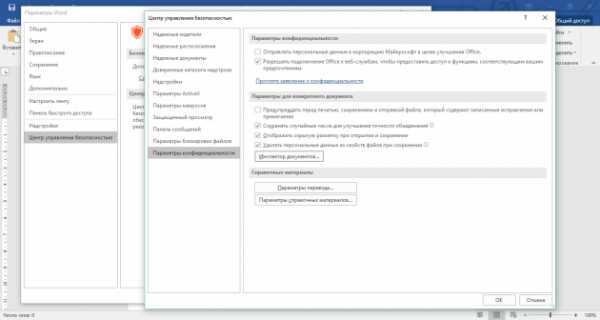

В глуби настроек офисных программ можно установить запрет на сохранение персональных данных для текущего документа: «Параметры программы» → «Центр управления безопасностью» → «Параметры центра управления безопасностью» → «Параметры конфиденциальности» → «Параметры конкретного документа» → «Удалять персональные данные из свойств файла при сохранении».

Если пункт у вас неактивен, здесь же запустите проверку с помощью инструмента «Инспектор документов» и удалите свойства документа и его автора. Проставьте галочку, чтобы не выполнять эту операцию после каждого сохранения файла.

Эту опцию нельзя назвать универсальным спасением, но базовый уровень неприкосновенности в некоторых случаях она всё же обеспечивает. В остальном следует полагаться на собственную предусмотрительность, тот же «Инспектор документов» и удачу.

Извлечение скрытых метаданных из документов MS Office

Я, ранее, чуть-чуть упоминал про то что во многих офисных документах сохранятся метаданные несмотря на различные способы их удаления, об этом можно прочитать по ссылке – техническое. Форматы файлов и сжатие

Сейчас же я опишу как увидеть скрытые метаданные без использования специального ПО.

Для начала немного о самих метаданных.

Метаданные можно разделить на два типа: метаданные документов и метаданные связанных объектов.

Метаданные которые также называют свойства документов (document properties) – это набор данных идентифицирующий автора кем был создан документ, его организацию, кем он редактировался последним и так далее. Многие поля добавляют системы документооборота, но чаще присутствуют лишь те что добавляются программами из поставки MS Office.

Метаданные связанных объектов – это те данные которые присутствуют внутри мультимедиа файлов. Например, Adobe Photoshop сохраняет xmpmeta, в создаваемых им TIF и JPG файлах, в JPG файлах фотографий часто не удаляют данные EXIF – в результате можно узнать когда фотография была произведена, плюс много разного о том как каким фотоаппаратом она снималась и тому подобного.

Чаще всего метаданные связанных объектов менее злободневны чем метаданные документов – поскольку неперсонифицированы, но всех задач и ситуаций где они могут понадобится предусмотреть нельзя поэтому упоминаю их всех.

Итак как получить метаданные из документов MS Office.

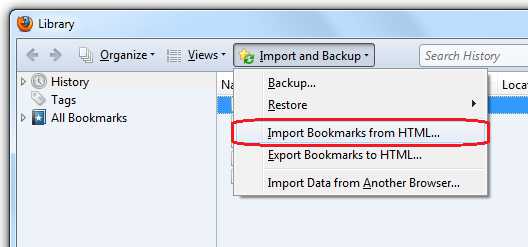

1. Необходимо открыть документ в MS Office 2007 или выше (например в 2010 Technical Preview) и пересохранить его в один из форматов OpenXML. То есть файл .doc надо сохранить в .docx, файл .xls в .xlsx, файл .ppt в .pptx и так далее.

2. Итоговый файл необходимо переименовать в аналогичный с расширением .zip.

3. Полученный ZIP файл распаковываем с помощью любого любимого ZIP архиватора в отдельную директорию. На Windows платформе я пользуюсь 7-Zip’ом, но тут без особой разницы что использовать.

4. Заглянем в итоговую директорию после распаковки. В зависимости от типа документа, состав папок там будет отличаться. Для файла .pptx будет присутствовать папка ppt, для .docx папка word, для .xlsx папка xl. Нам нужно именно в эту папку, заходим туда и ищем папку embeddings.

5. В папке embeddings будут файлы с названиями “oleObjectNN.bin” где NN – это номер объекта. Наличие этих файлов означает что в документе содержались контейнеры с метаданными в виде OLE объектов (в качестве отступления для людей далёких от ИТ. OLE объекты – это те данные которые вы вставляете через команды “Вставить” или Insert в офисных программах. Таблица, документ или график – это всё OLE объекты). Все файлы .bin необходимо переименовать в .xls. Здесь необходимо оговорится – большинство .bin файлов на самом деле не будут файлами Excel, но для нашей задачи это не имеет значения поскольку все OLE объекты имеют схожую структуру и то как показывать из них метаданные, программы решают не по расширению файла, по фактическому содержимому вне зависимости от того что это за файлы – таблицы Excel, диаграммы Visio или документы Word

5. Теперь когда у нас в папке есть файлы для просмотра для каждого из них мы щелкаем правой кнопкой мыши в Эксплорере, открываем его свойства и смотрим в подробнее. Во многих случаях Вы там ничего не увидите, поскольку это может быть OLE объект MSGraph.Chart который метаданных не содержит (или мы просто пока не знаем как их извлечь), но в случаях когда были вставлены диаграммы Visio, таблицы Excel и так далее – мы сможем увидеть фактические свойства вложенных документов, узнать кто их автор и так далее.

Нюансы:

1. Всё вышеперечисленное работает только в случае сложных документов, под которые подпадают большинство презентаций со вставленными таблицами, но простые документы содержащие только текст.

2. В случае новых форматов OpenXML ситуация немногим лучше. При вставке одного офисного документа в другой они сохраняются не как бинарные образы OLE объектов, а как файлы OpenXML. Например, после вставки документа Excel, он оказывается в папке embeddings в формате xlsx. Метаданные из него, конечно, никуда не исчезают и при чистке главного контейнера не удаляются.

3. Возможно схожая ситуация с WordPad’ом, хотя он и слишком прост чтобы работать со сложными структурами. Это требует проверки.

4. Можно ли вышеперечисленное повторить в OpenOffice? Очень может быть – правда насколько я знаю OpenOffice проводит преобразования OLE объектов для их переносимости, но опять же всё требует проверки.

Как этого избежать?

1. Анонимизировав себя в MS Office удалив информацию о себе как об авторе или же заменив её на заведомо нерелевантную, например, “Мустава Рукоплясова” с организацией ООО “Сиреневый кузнечик”. В зависимости от Вашей фантазии и серьёзности читающих документы.

2. Вычищая метаданные из каждого из документов который вкладывается друг в друга. Это означает что нельзя просто вставить Excel файл в презентацию. Надо вначале его заполнить, потом сохранить, удалить из него все метаданные и лишь потом вставлять через Cut & Paste.

3. Заменять объекты на их упрощённые формы. Вместо таблицы Excel, вставить в презентацию просто таблицу, вместо диаграммы Visio – её изображение и так далее.

P.S.

И, заодно, для тех кто интересуются – свою деятельность по извлечению и анализу данных я переношу сейчас в DPLabs (http://www.dplabs.ru) где эта и другие мои заметки будут оформлены в виде статей.

Кросспост из Иван Бегтин. Комментарии можно оставлять здесь или здесь.

Как метаданные документов приводят к реальным проблемам

Минутка риторики. IT-угрозы какого типа опасны для корпораций и небольших компаний, правительств стран и отдельных людей? Утечки конфиденциальных данных. Какие утечки сложнее всего предотвратить? Те, о возможности которых жертвы даже не подозревают.

Не подозревают они, кроме всего прочего, о метаданных, легко превращающих обыкновенный электронный документ в ценный компрометирующий материал.

Метаданные в документах: какие они бывают

Начнем с теории. По классификации, используемой американской Фемидой, выделяют три категории метаданных:

1. Метаданные приложений. Они добавляются в файл приложением, в котором он создается, и хранят внесенные пользователем в документ изменения: журнал сделанных правок, комментарии.

2. Системные метаданные. Включают имя автора, название и размер файла, даты создания, изменения и так далее.

3. Внедренные метаданные. Сюда относятся формулы в ячейках электронных таблиц, гиперссылки, связанные файлы. К этой же категории причисляют и EXIF-метаданные графических файлов — о них мы уже рассказывали подробно.

Классический пример неприятностей от метаданных — отчет правительства Великобритании о наличии у Ирака оружия массового поражения, опубликованный в 2003 году. В DOC-файле отчета обнаружились сведения об авторах документа (точнее, о тех, кто сохранил последние 10 редакций файла). Этот список вызвал серьезные подозрения в качестве, достоверности и оригинальности отчета.

Как написала по следам скандала BBC, в итоге правительство Великобритании для публикации документов вместо формата DOC предпочло использовать PDF, несущий меньше метаданных.

Фальшивый файл ценой $20 миллионов

Любопытную историю разоблачения с помощью метаданных рассказали в 2015 году сотрудники американской юридической компании Venable. К ним обратилась некая компания, из которой уволился вице-президент. Вскоре у этой компании сорвался госконтракт — его с помощью уволившегося сотрудника получила конкурирующая организация.

Бывший работодатель заподозрил перебежчика в краже коммерческих секретов, которые и помогли конкуренту получить контракт с американским правительством. В защиту носитель тайны и его новая компания представили документ, содержащий аналогичное коммерческое предложение, но уже в адрес иностранного государства. По их утверждению, оно было подготовлено раньше, чем был объявлен конкурс в США, предназначалось для другого заказчика и потому не угрожало интересам «кинутой» компании.

Вывести злоумышленников на чистую воду позволила обнаруженная в предоставленном файле «временная аномалия». Согласно системным метаданным документа, последнее сохранение файла произошло раньше, чем последняя печать, чего, как признали эксперты с обеих сторон, не могло быть. (Дело в том, что дата последней печати относится к категории метаданных приложения и сохраняется в документе только при сохранении самого файла. Если документ напечатать, а файл после этого не сохранить, новая дата печати в него не запишется.)

Второе доказательство подделки файла заключалось в дате его создания на корпоративном сервере: он был создан уже после начала разбирательства. Кроме того, ответчиков уличили в манипуляции с датами последней модификации файлов формата OLM (файл почтовой базы Microsoft Outlook для Mac).

Суд счел эти доказательства достаточными для установления вины ответчиков и присудил истцу $20 млн компенсации плюс судебные издержки.

Скрытные файлы

Богатый выбор средств сбора конфиденциальной информации предоставляют приложения Microsoft Office. Например, в примечаниях к тексту могут быть записаны дополнительные сведения, не предназначенные для публикации. Встроенный в Word механизм учета изменений, который отмечает на полях вносимые в документ правки, тоже может быть полезен «шпиону». Если выбрать опцию «Показать измененный документ», то примечания и список изменений с экрана пропадут, но останутся в файле ждать наблюдательного читателя.

А еще есть заметки к слайдам презентаций, скрытые столбцы в электронных таблицах…

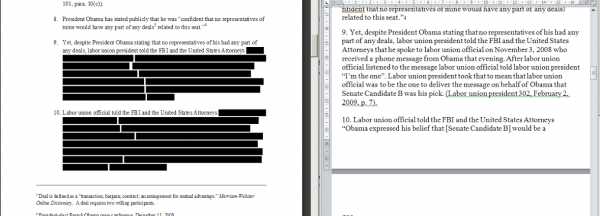

Кстати, попытки спрятать информацию без знания матчасти тоже чреваты. В качестве примера можно рассмотреть опубликованный на сайте CBSLocal документ судебной тяжбы между правительством США и бывшим губернатором Иллинойса Родом Благоевичем о вызове в качестве свидетеля Барака Обамы, датированный 2010 годом.

Часть текста скрыта от любопытствующих глаз черными прямоугольниками. Но можно выделить мышкой все строки, скопировать их в буфер обмена и вставить в текстовый редактор. Теперь можно прочитать весь текст.

Черные прямоугольники в PDF помогут спрятать информацию при печати, но в электронном виде обойти их проще простого

Файлы с двойным дном

Отдельная песня — внедренные в документ данные внешних файлов.

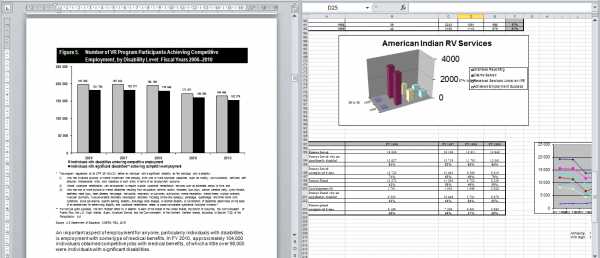

Посмотрим, что можно найти в общедоступных источниках. Поискав документы в домене .gov, мы приметили налоговый отчет министерства образования США за 2010 финансовый год.

Скачиваем файл, отключаем защиту документа от редактирования (пароль не требуется). На странице 41 — обычная с виду диаграмма. В контекстном меню диаграммы выбираем команду «Изменить данные», и перед нами в первозданном виде открывается внедренный файл Microsoft Excel, содержащий исходные данные для диаграммы.

Файл Word с отчетом, а внутри — файл Excel с множеством исходных данных для этой и других диаграмм

Понятно, что в таких внедренных файлах может быть практически все что угодно, ведь тому, кто публиковал исходный документ, наверняка казалось, что это никто не увидит.

Урожай метаданных

«Выжимка» метаданных из документов интересующей организации может быть автоматизирована — например, с помощью программы FOCA (Fingerprinting Organizations with Collected Archives) компании ElevenPaths.

FOCA может найти и загрузить с исследуемого сайта документы нужных форматов (например, DOCX и PDF), проанализировать их метаданные, а также рассказать многое об организации: используемое серверное ПО, имена пользователей и так далее.

Предостережение: изучение сайтов с помощью подобных инструментов даже в исследовательских целях может не понравиться их владельцам, а то и вовсе сойти за киберпреступление.

Документированные странности

Предлагаем пару особенностей метаданных, о которых, по нашим наблюдениям, знает не каждый IT-специалист. Возьмем для примера файловую систему NTFS, используемую операционными системами Windows.

Первая неочевидная вещь. Если удалить какой-либо файл из папки и сразу сохранить новый файл с тем же именем в эту же папку, то дата создания нового файла останется от старого, удаленного файла. То есть файл мы создали только что, но система уверяет, что он существует уже давно.

Вторая неочевидная вещь. NTFS среди прочего хранит дату последнего доступа к файлу. Однако если открыть файл, а потом посмотреть дату доступа к нему в свойствах, то можно увидеть, что она осталась неизменной.

Может даже показаться, что это баги, но нет: обе странности являются документированными особенностями. В первом случае работает так называемый механизм туннелирования (англ. tunneling), который нужен для совместимости со старыми программами. По умолчанию эффект длится 15 секунд, в течение которых новый файл получает дату создания своего предшественника (настроить этот интервал или вовсе отключить туннелирование можно в реестре). Впрочем, этого хватило, чтобы я сам столкнулся с туннелированием дважды в течение недели при обычной офисной работе.

Второй случай тоже описан в документации: начиная с Windows 7, для повышения производительности Microsoft отключила автоматическую простановку даты последнего доступа к файлу. Включить эту функцию можно в реестре. Впрочем, ее активация не имеет обратной силы — файловая система правильную дату не хранит (проверено низкоуровневым редактором диска).

Надеемся, эксперты по цифровой криминалистике знают все подобные нюансы.

К слову, метаданные файлов могут быть легко изменены как штатными средствами ОС и «родных» приложений, так и с помощью специальных программ. Поэтому использовать их как решающее доказательство в суде вряд ли получится, разве что вместе с сопутствующими свидетельствами вроде журналов почтовых сервисов, файловых серверов и так далее.

Метаданные: защитные меры

В приложения Microsoft Office встроена функция «Инспектор документов» (меню Файл —> Поиск проблем), которая показывает, какие скрытые данные хранятся в файле. Часть из них «Инспектор» может по запросу пользователя удалить, но только не внедренные файлы (как в упомянутом отчете министерства образования США). Вообще же лучше вставлять диаграммы и другие материалы в итоговый документ в виде картинок.

Аналогичные функции удаления метаданных имеет и редактор Adobe Acrobat.

Кроме того, защита от утечек реализуется и в комплексных пакетах информационной безопасности. Так, модуль DLP (Data Loss Prevention) присутствует в Kaspersky Total Security для бизнеса, Kaspersky Security для почтовых серверов и Kaspersky Security для серверов совместной работы. Эти продукты умеют фильтровать такие нежелательные для попадания вовне вещи, как история изменения документа, комментарии и внедренные объекты.

Но идеальный (и, как это и положено идеалам, на все 100% недостижимый) способ побороть любые утечки — это обученные, думающие и ответственные сотрудники.